Cisco Application Centric Infrastructure 設計ガイド

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

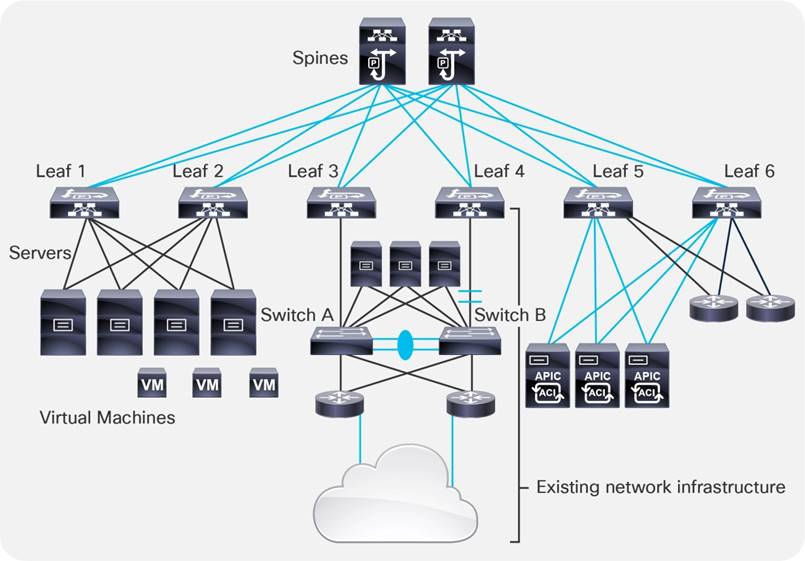

Cisco Application Centric Infrastructure(Cisco ACI™)技術を利用すると、プログラム可能なマルチハイパーバイザ ファブリック内で仮想ワークロードと物理ワークロードを統合して、マルチサービス データセンターまたはクラウドデータセンターを構築できます。Cisco ACI ファブリックは単一のエンティティとしてのプロビジョニングと管理が可能なスパインとリーフ スイッチで接続された個々のコンポーネントで構成されています。

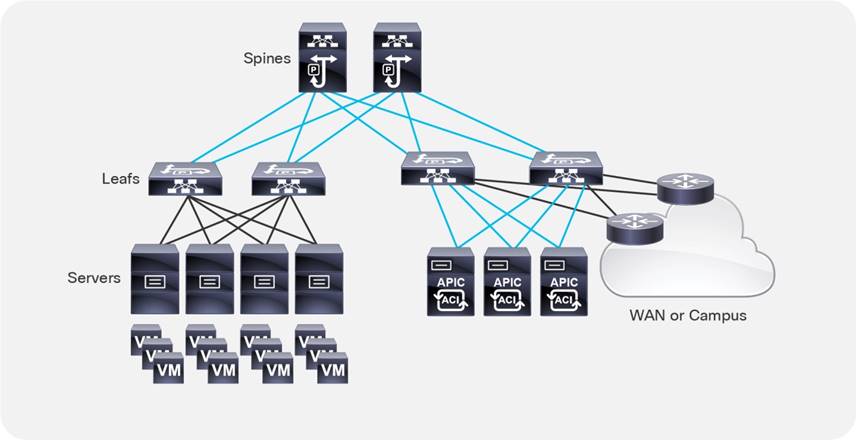

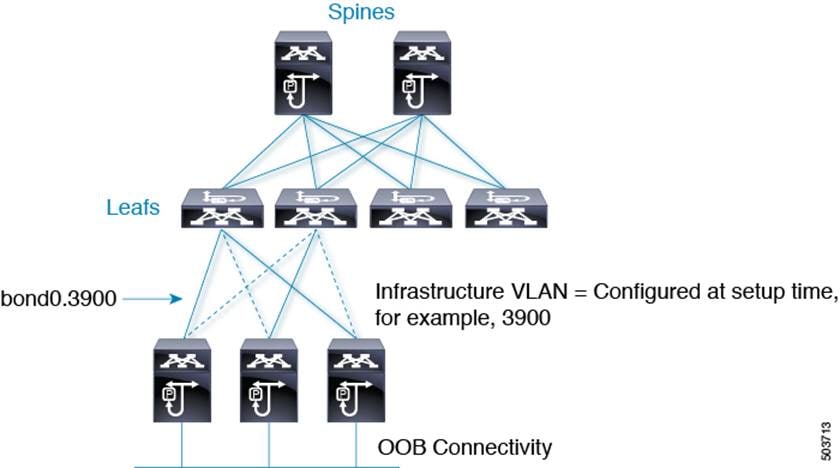

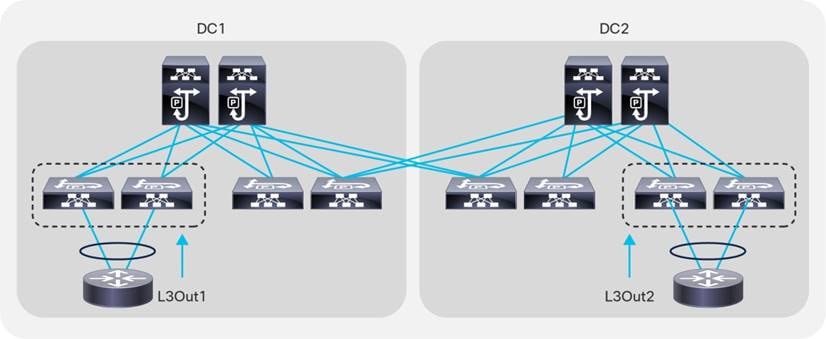

本書では、図 1 に示されているようなファブリックの実装方法について説明します。

本書で説明する設計は、次のリファレンス トポロジに基づいています。

● 複数のリーフ スイッチに相互接続された 2 つのスパイン スイッチ

● 複数速度のポート(2025/01/10/40/50/100//400-Gbps)が前面パネルに設けられた、サーバ接続用のトップ オブ ラック(ToR)リーフ スイッチ

● リーフ スイッチにデュアル接続された物理サーバおよび仮想サーバ

● Cisco ACI でレイヤ 3 外部(L3Out)接続を呼び出すように設定された、他のネットワークに接続されている 1 組のボーダー リーフ スイッチ

● ファブリック内の 1 組のリーフ スイッチにデュアル接続された、3 台の Cisco Application Policy Infrastructure Controller(APIC)のクラスタ

Figure 1 Cisco ACI Fabric

本書の設計のネットワーク ファブリックは、主に次の役割を担います。

● 物理ワークロードおよび仮想ワークロードの接続

● 複数のテナント(部門やホスト対象となる顧客ごとのテナント)へのファブリックの分割

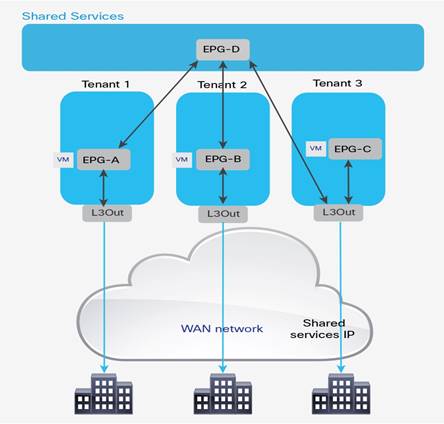

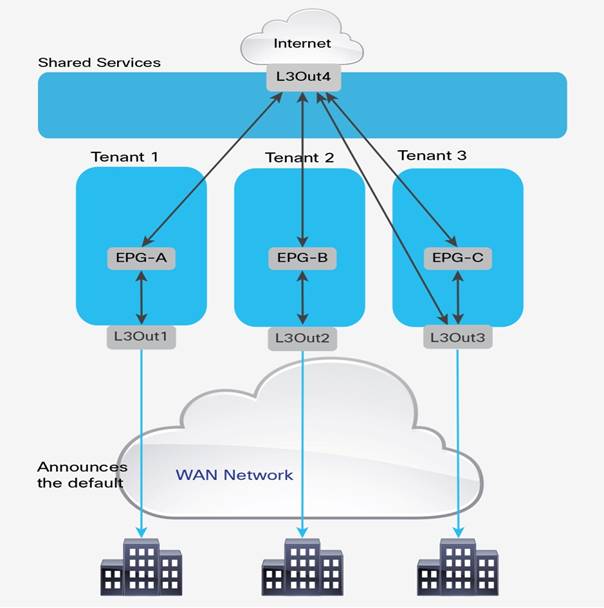

● コンピューティング ワークロードを通じてネットワーク ファイル システム(NFS)や Microsoft Active Directory などのインフラサービスを他のテナントに提供するホスト サーバまたは仮想マシンする機能がの共有サービス パーティション(テナント)を作成する機能

● ファブリック内に存在するテナントに専用または共有のレイヤ 3 ルーテッド接続を提供する機能

注:この製品のドキュメント セットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。

Cisco ACI ファブリックは、さまざまなレイヤ 3 スイッチを使用して構築できます。これらのスイッチは、相互に互換性がありますが、フォーム ファクタと ASIC が異なり、複数の要件に対応します。特に以下の基準に応じて、選択肢が異なります。

● 必要な物理レイヤと速度のタイプ

● 必要な TCAM(Ternary Content-Addressable Memory)の容量

● 分析機能のサポート

● オーバーレイでのマルチキャストルーティング

● リンクレイヤの暗号化のサポート

● Fibre Channel over Ethernet(FCoE)のサポート

使用可能なリーフ スイッチとスパイン スイッチのリストは、以下の URL で確認できます。

https://www.cisco.com/c/ja_jp/products/switches/nexus-9000-series-switches/models-comparison.html

Cisco ACI ソフトウェア リリースは、長期リリースまたは短期リリースの場合があります。

● 長期のリリース:品質と安定性を確保するために頻繁にメンテナンスが行われているこれらのリリース。長期リリースは、頻繁にアップグレードされず、ネットワークのまたは広く採用されている機能を展開するために推奨されます。

● 短期間のリリース:これらのリリースは通常、新しいハードウェアまたはソフトウェアの革新をもたらします。新しいハードウェアまたはソフトウェアの革新の採用に関心がある場合は、短期間のリリースを展開することをお勧めします。ベストプラクティスとして、短命のソフトウェアリリースは、安定性とより長いメンテナンスの利点のために、次に利用可能な長命のリリースにアップグレードする必要があります。

Cisco ACI は、物理ドメインと「スタティック バインディング」用の EPG スタティック ポート構成(これについては後で詳しく説明します)を使用してすべての仮想化サーバーと統合でき、Virtual Machine Manager(VMM)統合と呼ばれる直接 API 統合を使用して多くの外部コントローラーと統合できます。Cisco APIC は、VMwarevSphere を備えた VMwareESXi ホストとの VMM統合、Microsoft SCVMM を備えた Hyper-V サーバー、RedHat Virtualization、Kubernetes、OpenStack、OpenShift などを使用して統合できます。Cisco ACI 5.1(1)以降のリリースは、VMware NSX-T データセンター(NSX)と統合できます。

スタティック バインディングを使用した統合には特別なソフトウェア バージョンは必要ありませんが、Virtual Machine Manager を使用した統合では、特定の Virtual Machine Manager バージョンと統合するために特定の Cisco ACI バージョンが必要です。

VMware vSphere 7.0 を搭載した VMwareESXi ホストは、VMM を使用して Cisco ACI リリース 4.2(4o)以降と統合できます。

VMware ESXi ホストは、VMware vSphere Distributed Switch(vDS)を使用するか、Cisco Application Virtual Switch(AVS)および Cisco ACI Virtual Edge を使用して Cisco ACI と統合できます。Cisco ACI4.2 と Cisco ACI 5.1 の間で、VMware ESXi ホストとの統合オプションに関していくつかの変更がありました。Cisco ACI リリース 5.0(1)以降、AVS はサポートされなくなりました。Cisco ACI 5.1(1)以降、Cisco APIC は VMM ドメインとして VMware NSX-T と統合できます。

注: この設計ガイドでは、VMware vSphere との VMM統合に特に関連して、チーミングに関連する設計上の考慮事項について説明します。これには、Cisco ACI VirtualEdge や VMwareNSX-T との統合は含まれていません。

Cisco ACI を使用した仮想化製品のサポートについては、ACI 仮想化互換性マトリックスを参照してください。

仮想化製品と Cisco ACI の統合の詳細については、次のサイトの仮想化のドキュメントを参照してください。

このセクションでは、本書で言及されているリーフおよびスパイン スイッチに使用する命名規則について説明します。

● N9K-C93xx は、Cisco ACI リーフ スイッチを指します

● N9K-C95xx は、Cisco モジュラ型シャーシを指します

● N9K-X97xx は、Cisco ACI スパイン スイッチ ライン カードを指します

末尾の -E と -X は、それぞれ以下を意味します。

● -E:機能拡張版。これは、着信トラフィックの送信元 IP アドレスを基づいてトラフィックをエンドポイントグループ(EPG)に分類する機能がそのスイッチに追加されていることを表します。

● -X:分析機能のサポート。これは、ハードウェアレベルで分析機能がサポートされていることを表します。分析機能をサポートするハードウェアは、ポリシー CAM、バッファリング機能、およびトラフィックを EPG に分類する機能の拡張機能も搭載します。

● -F: MAC セキュリティのサポート。

● -G: 400 ギガビット イーサネットのサポート。

簡単にするために、このドキュメントでは、サフィックスのないスイッチまたは -X サフィックスのあるスイッチを第 1 世代のスイッチと呼び、-EX、-FX、-GX、またはそれ以降のサフィックスのあるスイッチを第 2 世代のスイッチと呼びます。

注: 名前が -GX で終わる Cisco ACI リーフ スイッチには、スパインまたはリーフ スイッチとして動作できるハードウェアがあります。どちらのオプションのソフトウェアサポートも、さまざまなリリースで提供されます。詳細については、次の資料を参照してください。

ポート速度に関連する命名規則は以下のとおりです。

● G:100M/1G

● P:1/10Gbps 拡張 Small Form-Factor Pluggable(SFP+)

● T:100Mbps、1Gbps、10GBASE-T 銅線

● Y:10/25Gbps SFP+

● Q:40Gbps Quad SFP+(QSFP+)

● L:50Gbps QSFP28

● C:100Gbps QSFP28

● D:400Gbps QSFP-DD

最新の分類については、以下のページで確認できます。

https://www.cisco.com/c/en/us/td/docs/switches/datacenter/nexus9000/hw/n9k_taxonomy.html

Cisco Nexus 400 ギガビット イーサネット スイッチ ハードウェア(Cisco ACI リーフおよびスパイン スイッチスイッチを含む)の詳細については、次のリンクにアクセスしてください。https://www.cisco.com/c/en/us/solutions/data-center /high-capacity-400g-data-center-networking/index.html#~products

Cisco ACI では、すべてのワークロードがリーフ スイッチに接続されます。Cisco ACI ファブリックで使用されるリーフ スイッチは、トップオブラック(ToR)型です。使用するリーフ スイッチは、以下の機能を基準にしてさまざまなモデルから選択できます。

● ポート速度とメディアタイプ

● バッファリングとキューの管理:Cisco ACI のすべてのリーフ スイッチは、ロード バランシングをより正確に扱い、短寿命のレイテンシを優先するフロー(マウス フローと呼ばれることがある)を長寿命の帯域幅を大幅に消費するフロー(エレファント フローとも呼ばれる)よりも優先するダイナミック パケット プライオリタイゼーションを含みます。また、最新のハードウェアでは、エレファントフローとマウスフローを追跡・測定して優先順位をさらに効率的に設定する機能や、バッファをさらに効率的に処理する機能も導入されています。

● ポリシー CAM のサイズと処理:ポリシー CAM は、EPG 間のトラフィックをフィルタリングする機能を備えたハードウェアリソースです。これは、通信できる EPG(セキュリティゾーン)の組み合わせがアクセスコントロールリスト(ACL)として定義された TCAM リソースです。ポリシー CAM のサイズはハードウェアによって異なります。また、ポリシー CAM によるレイヤ 4 処理と双方向コントラクト処理も、ハードウェアによって異なります。-FX および -GX リーフ スイッチは、-EX および -FX2 と比較してより多くの容量を提供します。

● オーバーレイでのマルチキャストルーティングのサポート:Cisco ACI ファブリックは、テナントトラフィックのマルチキャストルーティング(オーバーレイでのマルチキャストルーティング)を実行できます。

● 分析機能のサポート:最新のリーフ スイッチとスパイン スイッチ ライン カードでは、フロー測定機能により、分析とアプリケーション依存関係のマッピングを行えます。

● リンク レベルの暗号化のサポート:最新のリーフ スイッチとスパイン スイッチ ライン カードでは、ライン レートでの MAC セキュリティ(MACsec)暗号化を実行できます。

● エンドポイント数のスケール:Cisco ACI の主要な機能の 1 つに、エンドポイント データベースが挙げられます。エンドポイント データベースには、どのエンドポイントがどのブリッジ ドメインのどの Virtual Extensible LAN(VXLAN)トンネル エンドポイント(VTEP)にマッピングされているかなどの情報が記録されます。

● ファイバー チャネル(FC)と Fibre Channel over Ethernet(FCoE):リーフ モデルによっては、FC や FCoE に対応するエンドポイントを接続して、リーフ スイッチを FCoE NPV デバイスとして使用できます。

● レイヤ 4 からレイヤ 7 サービスのリダイレクトのサポート:レイヤ 4 ~レイヤ 7 サービス グラフは、Cisco ACI の初期リリースから提供されている機能であり、すべてのリーフ スイッチで使用できます。レイヤ 4 からレイヤ 7 へのサービス グラフ リダイレクト オプションを使用すると、プロトコルに基づいてトラフィックをレイヤ 4 からレイヤ 7 デバイスにリダイレクトできます。

● マイクロセグメンテーション、または EPG 分類機能:マイクロセグメンテーションとは、EPG 内のトラフィックを分離し(プライベート VLAN 機能とほぼ同様)、仮想マシンのプロパティ、IP アドレス、MAC アドレスなどに基づいてトラフィックをセグメント化する機能です。

● サポートできる最長プレフィックス一致(LMP)エントリ、ポリシー CAM エントリ、IPv4 エントリなどの数を増やすためにハードウェアリソースの割り当てを変更する機能。このコンセプトは、「タイル プロファイル」と呼ばれ、Cisco ACI 3.0 から導入されています。詳細については、次のドキュメントを参照してください。https://www.cisco.com/c/en/us/td/docs/switches/datacenter/aci/apic/sw/kb/b_Cisco_APIC_Forwarding_Scale_Profile_Policy.pdf 検証済みのスケーラビリティ ガイドもお読みください。https://www.cisco.com/c/en/us/support/cloud-systems-management/application-policy-infrastructure-controller-apic/tsd-products-support-series-home.html#Verified_Scalability_Guides.

Cisco Nexus® 9000 シリーズ スイッチの各モデルの違いについて、詳しくは以下を参照してください。

● https://www.cisco.com/c/ja_jp/products/switches/nexus-9000-series-switches/models-comparison.html

スパイン スイッチは、モジュラー スイッチと固定フォーム ファクタの両方でいくつかのフォーム ファクタで利用できます。名前が -GX で終わる Cisco ACI リーフ スイッチには、スパインとリーフの両方として動作できるハードウェアがあります。この記事の執筆時点では、一部の -GX リーフ スイッチは Cisco ACI リーフ スイッチ ソフトウェアでのみインストールでき、一部はスパイン スイッチ ソフトウェアでのみインストールできます。

ハードウェアが異なるスパイン スイッチの違いは次のとおりです。

● ポート速度

● 分析機能のサポート:分析は主にリーフ スイッチ機能であり、スパイン スイッチでは必要ない場合がありますが、将来的には、分析を使用する機能がスパイン スイッチに追加される可能性もあります。

リンクレベルの暗号化と CloudSec のサポート: https://www.cisco.com/c/en/us/td/docs/switches/datacenter/aci/aci_multi-site/sw/2x/configuration/Cisco-ACI-Multi-Site-Configuration-Guide-201/Cisco-ACI-Multi-Site-Configuration-Guide-201_chapter_011.html#id_79312

● Cisco ACI マルチポッド と Cisco ACI マルチサイト: 詳細については、該当するリリース ノートも含め、Cisco ACI マルチポッド と Cisco ACI マルチサイトに関する具体的なドキュメントを参照してください。

Cisco ACI マルチサイトのハードウェア要件については、次のドキュメントを参照してください。

Cisco Nexus 9500 プラットフォームのモジュール ライン カードの違いについて詳しくは、以下のリンクを参照してさい。

Cisco ACI ファブリックは、ホスト ルックアップに基づいてトラフィックを転送します(ルーティングを行う場合)。ファブリック内のすべての既知のエンドポイントは、スパイン スイッチでプログラムされます。リーフ スイッチ転送テーブルには該当のリーフが使用するエンドポイントのみ保存されるため、リーフ スイッチのハードウェア リソースは余力が維持されます。その結果、単一リーフ スイッチの規模と比較して、ファブリックの全体規模を非常に大きくすることができます。

また、スパイン スイッチ モデルの間には、スパイン プロキシ テーブルでサポートされるエンドポイントの数にも違いがあります。このエンドポイントの数は、設置されているファブリック モジュールの種類と数によって異なります。

最新の Cisco ACI リリースでは、検証済みのスケーラビリティ限度と、ファブリックごとに使用できるエンドポイントの数に従ってください(以下のリンクを参照)。

検証済みのスケーラビリティ限度に従う場合、以下のスパイン スイッチ構成は次に示されたエンドポイント スケーラビリティになります。

● ファブリック ライン カードが 4 枚:最大 450,000 件のプロキシ データベース エントリ

● 固定スパイン スイッチ:最大 180,000 件のプロキシ データベース エントリ

以上の数字は MAC アドレス、IPv4 アドレス、IPv6 アドレスの合計値です。たとえば固定スパイン スイッチを備えた Cisco ACI ファブリックの場合、次のような意味を持ちます。

● 180,000 件の MAC 専用 EP(各 EP に MAC アドレス 1 件のみ)

● 90,000 件の IPv4 EP(各 EP に MAC アドレス 1 件と IPv4 アドレス 1 件)

● 60,000 件のデュアルスタック EP(各 EP に MAC アドレス 1 件、IPv4 アドレス 1 件、IPv6 アドレス 1 件)

サポートされるエンドポイントの数は、ハードウェアテーブルの容量とソフトウェアが許可する構成数、検証済の数値の組合せによって決まります。

この情報については、各リリースの検証済みスケーラビリティガイドと Cisco APIC GUI のキャパシティダッシュボード参照さい。

使用するトランシーバーとケーブルのタイプに関する詳細なガイドラインは、このドキュメントの範囲外です。トランシーバ互換性マトリックスは、このタスクを支援するための優れたツールです:https://tmgmatrix.cisco.com/

Cisco Application Policy Infrastructure Controller(APIC)

Cisco APIC はポリシー設定の中核的存在です。ここで統計情報がアーカイブ保存および処理されることで、可視性、テレメトリ、アプリケーション正常性に関する情報が得られ、ファブリックの包括的な管理が可能になります。APIC は物理アプライアンスで、リーフ スイッチ接続用に 2 個のインターフェイスを備えた Cisco UCS® ラック サーバを使用しています。Cisco APIC はまたアウトオブバンド管理に対応するギガビット イーサネット インターフェイスも備えています。

Cisco APIC モデルの詳細については、次のドキュメントを参照してください。

注: クラスタには複数の Cisco APIC モデルが混在する場合があります。ただしスケーラビリティについては、最も性能の低いクラスタ メンバーによって決まります。M3 や L3 などの Cisco APIC の名前は、UCS シリーズの名前とは無関係です。

Cisco ACI では、新旧世代のハードウェアがスパインおよびリーフ スイッチに混在しても構いません。たとえば第 1 世代のハードウェア リーフ スイッチと新世代のハードウェア スパイン スイッチ、または逆の混在も許容されます。スパイン ハードウェアについて主に考慮すべき点は、以下のとおりです。

● リーフ ノードとスパイン スイッチ間のアップリンク帯域幅

● スパイン プロキシ テーブルのスケーラビリティ(スパインで使用されるファブリック ライン カードの種類などによって異なる)

● Cisco ACI Multi-Site では、サイト間ネットワークに接続するため、Cisco Nexus 9500 プラットフォームのクラウド スケール ライン カードを基盤としたスパイン スイッチが必要

複数種のスパインスイッチが混在しても構いませんが、ファブリックがサポートするエンドポイントの総数は最小公分母です。

同じファブリックに複数のハードウェアのタイプのリーフ スイッチを混在させると、各機能のサポートやスケーラビリティのレベルが多岐にわたることになります。

Cisco ACI では、処理能力が主にリーフ スイッチに存在するため、リーフ スイッチ ハードウェアの選択によって、使用可能な機能(オーバーレイ内でのマルチキャスト ルーティング、FCoE など)が決まります。すべてのリーフ スイッチが、すべての機能を実装するために同じハードウェア機能を提供するわけではありません。

たとえば、IP ベースの EPG、コピーサービス、サービスベースのリダイレクト、FCoE、マイクロセグメンテーションなどの分類機能(OpFlex プロトコルをサポートするソフトウェアスイッチを使用するかどうかにより異なる)または、レイヤ 3 マルチキャストはすべてのリーフ スイッチで等しく利用可能であるとは限りません。

Cisco APIC は、存在する ASIC に関係なく、管理対象オブジェクトをリーフ スイッチにプッシュします。リーフが特定の機能をサポートしない場合、障害が発生します。マルチキャスト ルーティングの場合、その機能をサポートするリーフスイッチでのみ展開されるブリッジ ドメインや仮想ルーティング・転送(VRF)インスタンスで利用することができます。

Cisco ACI ファブリックでは、すべての APIC およびスイッチで同じバージョンのソフトウェアが動作していることを前提としています。ただしアップグレード中には、同じファブリック内でも異なるバージョンの OS が動作する場合があります。

リーフ スイッチでは異なるバージョンのソフトウェアが実行されている場合、Cisco APIC がそのソフトウェア バージョンで実装されている機能に基づき機能をプッシュします。リーフ スイッチのソフトウェアが古く、Cisco APIC が機能を理解できない場合、Cisco APIC はその機能を拒否します。ただし、Cisco APIC 障害は発生しません。

ファブリック内の混合 OS バージョンで許可される構成の詳細については、次のリンクを参照してください。

Cisco ACI ファブリックを異なるソフトウェア バージョンで実行することは、アップグレードのための一時的な状態となり、混在する OS バージョンでファブリックが動作する間は、設定変更を最小限またはゼロにする必要があることを意味します。

ファブリック エクステンダ(FEX)を Cisco ACI リーフ スイッチに接続できます。この主な目的は、ファブリック エクステンダを使用している既存ネットワークからの移行を簡素化するためです。FEX を使用するための主な要件がファスト イーサネット ポートの速度である場合は、Cisco ACI リーフ スイッチ モデルの Cisco Nexus N9K-C9348GC-FXP、N9K-C93108TC-FX、N9K-C93108TC-FX-24、 N9K-C93108TC-EX、N9K-C93108TC-EX-24、および N9K-C93216TC-FX2 についても検討する必要があります。

FEX は「ストレートスルートポロジ(straight-through topology)」方法で Cisco ACI に接続できます。ホストと FEX の間では vPC を構成できますが、FEX と Cisco ACI リーフ スイッチの間では構成できません。

FEX は、リーフ スイッチ前面パネルのポートと、変換済みダウンリンク(Cisco ACI リリース 3.1 以降)に接続できます。

FEX には、サーバおよびネットワーク デバイスをリーフに直接接続する場合と比較して、多くの制限があります。主な制限は次のとおりです。

● FEX での L3Out のサポートなし

● FEX でのレート リミッタのサポートなし

● FEX でのトラフィック ストーム制御なし

● FEX でのポート セキュリティのサポートなし

● FEX を使用して、サービスグラフリダイレクトを使用してルーターまたはレイヤー 4 からレイヤー 7 デバイスを接続しないでください。

● マイクロセグメンテーションとの併用は可能ですが、マイクロセグメンテーションが使用されている場合は、FEX ポートで 、Quality of Service(QoS)が機能しません。マイクロセグメンテーションの対象となるすべてのトラフィックが特定のサービス クラスでタグ付けされるためです。マイクロセグメンテーションと FEX は、本書執筆時点では、広範囲にわたる検証を受けていない機能です。

Cisco ACI リリース 2.2 から、以下のとおり、FEX で FCoE が使用できるようになりました。

FEX と Cisco ACI を併用する場合は、検証済みのスケーラビリティ限度を確認する必要があります。特に、ポートに構成された VLAN 数とをかけ合わせたポート数に関連する制限(一般的に P、V と表記)を確認してください。

スケーラビリティについては、次の点に留意する必要があります。

● VRF インスタンス、ブリッジ ドメイン(BD)、エンドポイントなどの全体の規模は、リーフに接続された FEX を使用しているか、リーフにエンドポイントを直接接続しているかにかかわらず、同じです。つまり FEX を使用する場合、リーフが提供するハードウェアリソースは、そのリーフのポートだけでなくそれ以外のポートに対しても分配されます。

● 各 FEX ポートで使用できる VLAN の総数は、リーフ スイッチごとに使用可能な FEX スイッチのホスト向けポートに対する P、V ペアの最大数に制限されます。本書執筆時点で、この数はリーフ スイッチあたり最大 10,000 です。つまり、100 の FEX ポートに対して、各 FEX ポートに最大 100 の VLAN を構成できます。

● 本書執筆時点では、FEX ポートあたりのカプセル化の最大数は 20 です。つまり、FEX ポートあたりの EPG の最大数は 20 です。

● リーフ スイッチあたりの FEX の最大数は 20 です。

具体的なリーフ スイッチとファブリック エクステンダの適合性について詳しくは、以下のリンクを参照してください。

ファブリック エクステンダを Cisco ACI に接続する方法について詳しくは、以下のリンクを参照してください。

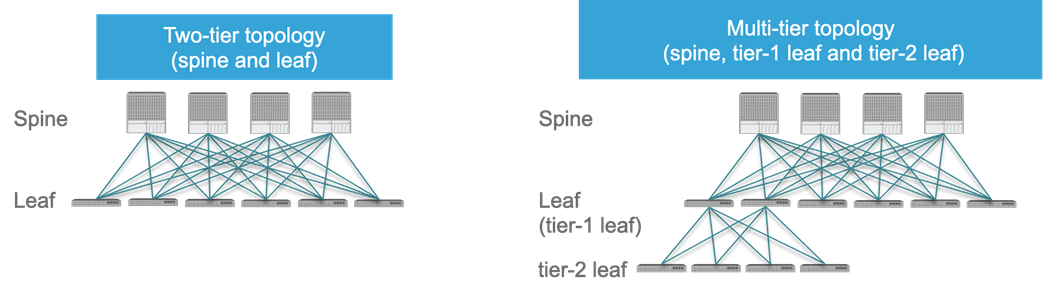

リリース 4.1 以降、Cisco ACI ファブリックは、2 ティア ファブリックまたはマルチティア (3 ティア)ファブリックとして構築できます。

Cisco ACI 4.1 より前は、Cisco ACI ファブリックでは、2 ティア(スパインおよびリーフ スイッチ)トポロジの使用のみが許可されていました。このトポロジでは、各リーフ スイッチがネットワーク内のすべてのスパイン スイッチに接続され、リーフスイッチまたはスパイン スイッチ間の相互接続はありません。

Cisco ACI 4.1 以降、Cisco ACI ファブリックでは、2 ティア のリーフ スイッチを使用することもできます。これにより、Cisco ACI ファブリックを垂直方向に拡張できます。これは、多くのエンタープライズ ネットワークで一般的な設計モデルであり、現在でも必要とされているコア アグリゲーション アクセスの従来の 3 ティア アーキテクチャを移行するのに役立ちます。これの主な理由は、多くのホストがフロア間または建物全体に配置されているケーブル リーチです。ただし、ファイバー ケーブルの価格が高く、ケーブル距離が制限されているため、状況によっては、フルメッシュの 2 ティア ファブリックを構築するのは理想的ではありません。このような場合、お客様はスパイン リーフ リーフ トポロジを構築し、Cisco ACI の自動化と可視性の恩恵を受け続ける方が効率的です。

図 2 Cisco ACI 2 ティアおよびマルチティア トポロジ

Cisco ACI ファブリックは、2 ティア(スパインおよびリーフ スイッチ)または 3 ティア (スパイン スイッチ、ティア 1 リーフ スイッチ、およびティア 2 リーフ スイッチ)アーキテクチャに基づいており、リーフ スイッチとスパイン スイッチは次の機能を提供します。

● リーフ スイッチ: リーフ スイッチのポートは、従来のイーサネット デバイス、ファイアウォール、ルータ ポートなど)に接続されます。リーフ スイッチはファブリックのエッジにあり、VXLAN トンネル エンドポイント(VTEP)として機能します。Cisco ACI の用語では、リーフ VTEP を表す IP アドレスは、物理トンネルエンドポイント(PTEP)と呼ばれます。リーフ スイッチは、テナント パケットのルーティングまたはブリッジング、およびネットワーク ポリシーの適用を担います。

● スパイン スイッチ:これらのデバイスはリーフ スイッチを相互接続します。またスパイン スイッチは、Cisco ACI ポッドを IP ネットワークに接続した Cisco ACI マルチポッド ファブリックの構築に使用できるほか、サポート対象の WAN デバイスにも接続できます(詳細情報「外部レイヤ 3 接続の設計」セクションを参照)。スパイン スイッチはまた、エンドポイントと VTEP 間のすべてのマッピングエントリ(スパイン プロキシ スイッチ)を格納します。

ポッド内では、すべてのティア 1 リーフ スイッチがすべてのスパイン スイッチに接続し、すべてのスパイン スイッチがすべてのティア 1 リーフ スイッチに接続しますが、スパイン スイッチ間、ティア 1 リーフ スイッチ間、または 2 つのリーフ スイッチ間の直接接続は許可されていません。同じティアのスパイン スイッチ間またはリーフ スイッチ間で互いに配線を誤った場合、インターフェイスが機能しなくなります。特定のリーフ スイッチが一部のスパイン スイッチに接続されないトポロジ(拡張されたファブリック設計など)も構成できますが、トラフィックを最適な形で転送できなくなります。

Cisco ACI 3.1 まで、リーフ スイッチのファブリック ポートはファブリック(iVXLAN)ポートとしてハードコードされており、スパイン スイッチにのみ接続できました。Cisco ACI 3.1 からは、デフォルトの設定を変更して、通常はファブリック リンク、ダウン リンク、またはその逆のポートを作成できます。詳細については、次のマニュアルをご覧ください。

Cisco ACI リーフおよびスパイン スイッチスイッチでサポートされているオプティクスについては、次のツールを使用してください。

https://tmgmatrix.cisco.com/home

マルチティア スパインおよびリーフ スイッチでは、Cisco Cloudscale スイッチのみがサポートされています。

● スパイン: EX/FX/C/GX スパイン スイッチ(Cisco Nexus 9332C、9364C、および 9500 と EX/FX/GX ライン カード)

● ティア 1 リーフ: Cisco Nexus 93180LC-EX を除く EX/FX/FX2/GX

● ティア-2 リーフ: EX/FX/FX2/GX

マルチティア トポロジの設計上の考慮事項は次のとおりです。

● すべてのスイッチ間リンクは、ファブリック ポートとして設定する必要があります。たとえば、ティア 2 リーフ スイッチ ファブリック ポートは、ティア 1 リーフ スイッチ ファブリック ポートに接続されています。

● ティア 2 リーフ スイッチは、アップストリームスイッチが 2 つしかない従来の両面 vPC 設計と比較して、3 つ以上のティア 1 リーフ スイッチに接続できます。ティア 2 リーフ スイッチからティア 1 リーフ スイッチでサポートされる ECMP リンクの最大数は 18 です。

● EPG、L3Out、Cisco APIC、または FEX は、ティア 1 リーフ スイッチまたはティア 2 リーフ スイッチに接続できます。

● Tier-1 リーフ スイッチには、ホストと Tier-2 リーフ スイッチの両方を接続できます。

● ティア 1 からティア 2 のリーフ スイッチに変更したり、元に戻したりするには、スイッチを廃止して再稼働する必要があります。

● マルチティア アーキテクチャは、Cisco ACI マルチポッドおよび Cisco ACI マルチサイトと互換性があります。

● Tier-2 リーフ スイッチをリモート リーフ スイッチ(Tier-1 リーフ スイッチ)に接続することはできません。

● スケール:ティア 1 リーフ スイッチとティア 2 リーフ スイッチの合計の最大数は、ファブリック内のリーフ スイッチの最大数と同じです(ポッドあたり 200、Cisco ACI リリース 5.1 の時点で Cisco ACI マルチポッドあたり 500)。

Cisco ACI マルチティアの詳細については、次のドキュメントを参照してください。

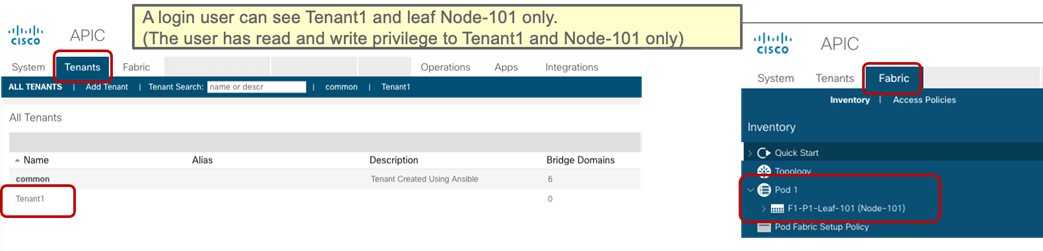

リーフ スイッチ RBAC (Role Based Access Control) ごと

Cisco ACI 5.0 までは、Cisco ACI ファブリック管理者はテナントをセキュリティ ドメインに割り当てて、ユーザがそのセキュリティ ドメインに割り当てられた特定のテナントに対する読み取り/書き込み権限を持つことができましたが、その RBAC 機能は特定のリーフには適用できませんでした。

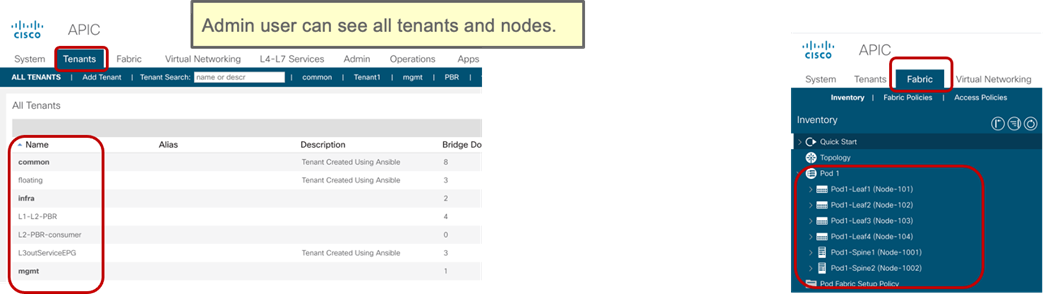

Cisco ACI 5.0 以降、リーフ スイッチをセキュリティ ドメインに割り当てることができるため、特定のユーザだけがそのセキュリティ ドメインに割り当てられたリーフ スイッチを設定でき、他のセキュリティ ドメインのユーザはセキュリティ ドメインに割り当てられたリーフ スイッチにアクセスできません。たとえば、図 3 のユーザーは tenant1 とリーフ スイッチ Node-101 のみを表示でき、他のユーザーテナントまたはリーフ スイッチは表示できませんが、図 4 の管理者ユーザーはすべてを表示できます。これは、さまざまなテナント、顧客、または組織にリーフ スイッチを割り当てる場合に役立ちます。

図 3 リーフごとの RBAC の例(長いユーザーは特定のテナントとリーフ スイッチのみを表示できます)

図 4 リーフごとの RBAC の例(管理者ユーザーはすべてを表示できます)

詳細については、次のマニュアルをご覧ください。

Cisco ACI は、レイヤ 2 およびレイヤ 3 トラフィックに対して等コスト マルチパスを実行する機能を備えたルーテッド ファブリック インフラストラクチャを提供します。

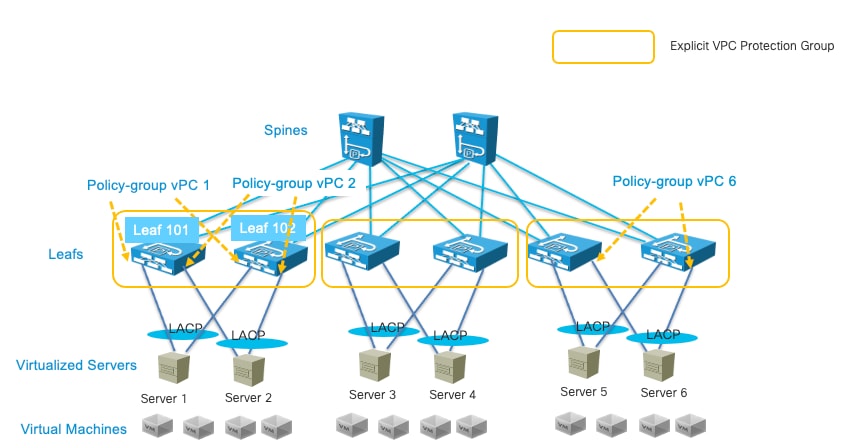

また Cisco ACI では、リーフ スイッチ ポートで仮想ポート チャネル(vPC)技術を使用して、ファブリックへのサーバ接続を最適化できます。このセクションの目的は、vPC を詳細に説明することではなく、物理トポロジの計画に関連する考慮事項を強調することです。vPC の詳細については、「ファブリック アクセス/ポート チャネルおよび仮想ポート チャネルの設計」を参照してください。

Cisco ACI リーフ スイッチに接続されたサーバは、スループットと耐障害性を向上させるために、AvPC(つまり、サーバ側のポート チャネル)経由での接続がきわめて一般的です。これは物理サーバと仮想サーバの両方に当てはまります。

vPC は既存のレイヤ 2 インフラストラクチャへの接続または L3Out 接続(vPC とレイヤ 3 スイッチ仮想インターフェイス(SVI))にも使用できます。

ファブリック内のリーフ スイッチのどのペアを同じ vPC ドメインの一部として設定するかを決定することが重要です(Cisco ACI 設定では「明示的な vPC 保護グループ」と呼ばれます)。

2 台のリーフ スイッチ間で vPC ドメインを作成する場合、両スイッチの世代が一致する必要があります。スイッチの世代が異なる場合、vPC ピアの互換性が確保されません。たとえば N9K-C9372TX と 9372EX または 9372FX のリーフ スイッチでは vPC を構成できません。

異なるハードウェア世代スイッチの 2 台のリーフ スイッチが vPC ピアとなることを意図していない場合も、Cisco ACI ソフトウェアは、片方のリーフから vPC と互換性のある別のリーフに移行するように設計されています。ファブリックで Cisco Nexus 9372PX リーフ スイッチペア(以降の例では 9372PX-1 と 9372PX-2 と呼称)が使用されており、これらを Cisco Nexus N9K-C93180YC-EX のリーフ スイッチ(93180YC-EX-1 および 93180YC-EX-2 と呼称)に交換する必要があると仮定します。

新しいリーフ スイッチの挿入は次のように機能します。

● vPC ペアの 9372PX-2 を 93180YC-EX-2 に置き換えると、9372PX-1 がエンドポイントを 93170YC-EX2 に同期できます。

● 93180YC-EX-2 の vPC メンバーポートは、ダウン状態のままとなります。

● 9372PX-1 を取り除くと、93180YC-EX-2 の vPC メンバーポートが 10 ~ 20 秒後にアップ状態になります。

● 9372PX-1 を 93180YC-EX-1 に置き換えると、93180YC-EX-2 がエンドポイントを 93180YC-EX-1 と同期します。

● 93180YC-EX-1 と 93180YC-EX-2 の両方の vPC メンバーポートがアップ状態になります。

Cisco ACI を使用すると、同じ vPC ポート チャネルの一部として合計32 のポートを設定でき、各リーフ スイッチに 16 のポートがあります。この機能は、Cisco ACI3.2 で導入されました。以前は、リーフ スイッチごとに 8 ポートで、vPC に合計16 ポートを持つことができました。

FEX は「ストレート スルー トポロジ(straight-through topology)」方法で Cisco ACI に接続できます。ホストと FEX の間では vPC を構成できますが、FEX と ACI の間では構成できません。NX-OS とは異なり、FEX は vPC を使用して Cisco ACI リーフ スイッチに接続できません。

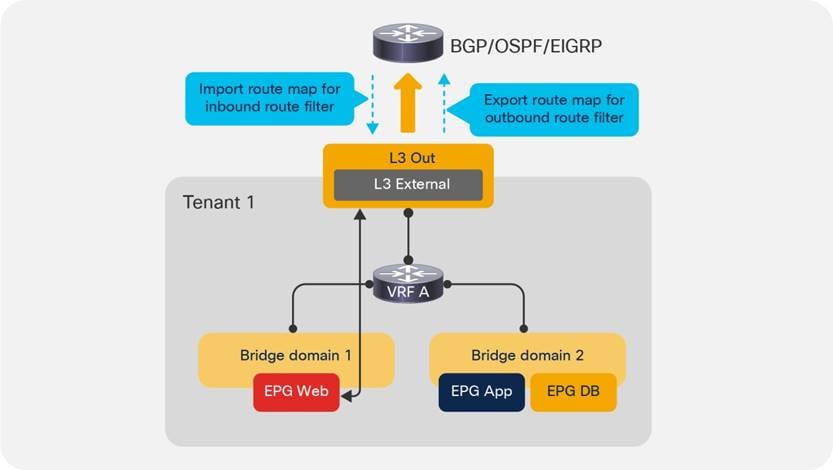

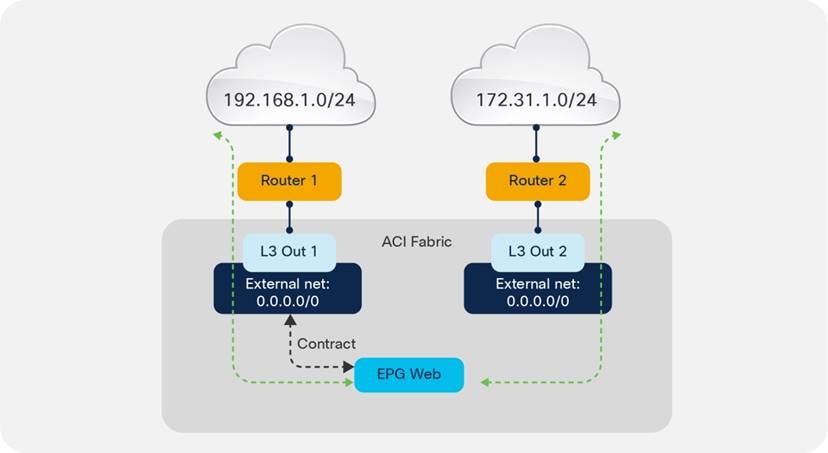

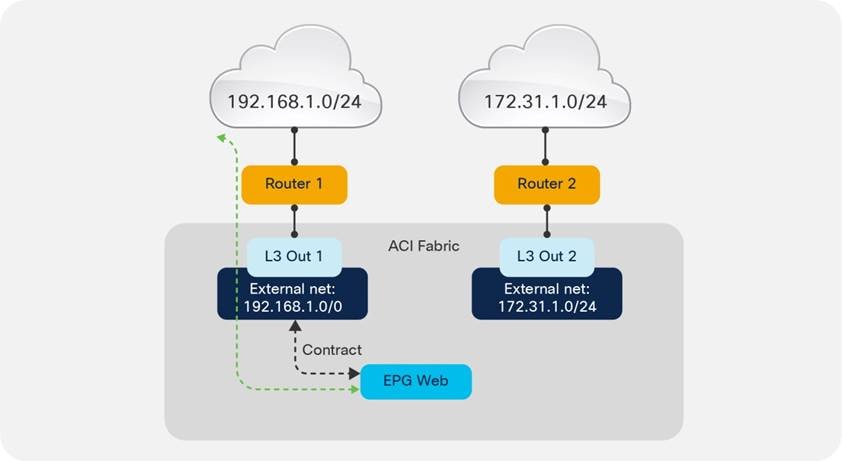

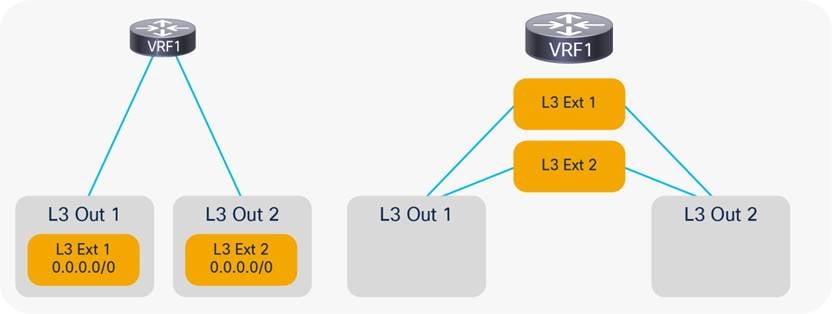

外部ルーテッド接続(L3Out や外部 L3 接続とも呼ばれる)は Cisco ACI の構成要素であり、ファブリックが外部に接続する方法を定義します。L3Out は、キャンパスコアや WAN、MPLS-VPN クラウドなどとファブリックを接続する中心的な役割を担います。このトピックについては、「外部レイヤー 3 接続の設計」セクションで詳しく説明しています。このセクションの目的は、展開する予定の外部ルーティングテクノロジーに関連する物理レベルの設計の選択を強調することです。

VRF-lite、SR-MPLS ハンドオフおよび GOLF を備えたボーダー リーフ スイッチ

外部へのレイヤ 3 接続は、リーフ スイッチ(通常、ボーダー リーフ スイッチと呼ばれる)にルータを接続する方法と、スパイン スイッチに直接接続する方法の 2 通りあります。ボーダー リーフ スイッチを使用した接続は、VRF-lite 接続と SR-MPLS ハンドオフにさらに分類できます。

● VRF-lite を使用したボーダーリーフスイッチ経由での接続:このタイプの接続は、図 5 に示すとおり、スタティック ルーティング、OSPF、拡張内部ゲートウェイ ルーティング プロトコル(EIGRP)、またはボーダー ゲートウェイ プロトコル(BGP)をサポートするルーティング機能を持つデバイスを使用して確立できます。外部ルーターに接続されたリーフ スイッチ インターフェイスはレイヤー 3 ルーテッド インターフェイス、サブインターフェイス、または SVI として設定されます。

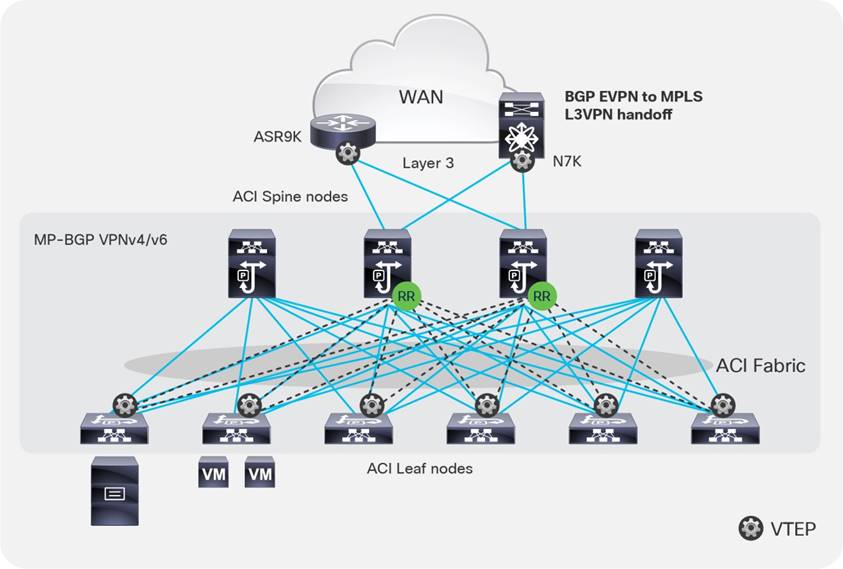

● SR-MPLS ハンドオフを使用したボーダー リーフ スイッチを介した接続:このタイプの接続には、-FX 以降のタイプのリーフ スイッチが必要です(第 1 世代のリーフ スイッチでも -EX リーフ スイッチでも機能しません)。ボーダー リーフ スイッチに接続されているルーターは、BGP-LU および MP-BGPEVPN 対応である必要があります。SR-MPLS ハンドオフソリューションの詳細については、次のドキュメントを参照してください。https://www.cisco.comc/en/us/solutions/collateral/data-center-virtualization/application-centric-infrastructure/white-paper-c11-744107.html#SRMPLSlabelexchangeandpacketwalk

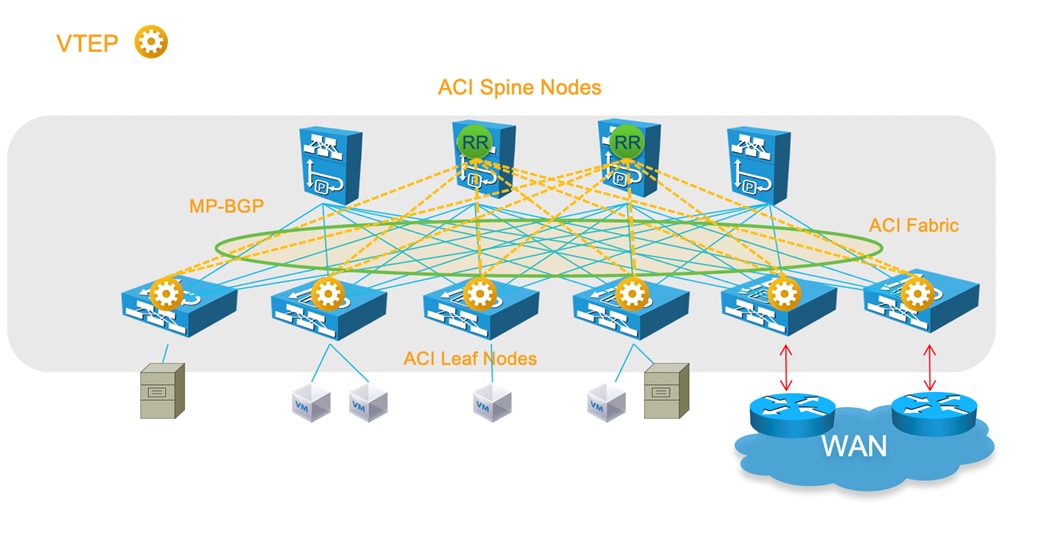

● マルチプロトコル BGP(MP-BGP)EVPN および VXLAN(GOLF とも呼ばスイッチれます)を使用したスパイン ポート経由での接続:この接続では、スパイン スイッチと通信する WAN デバイスが MP-BGP EVPN -対応であり、任意に OpFlex プロトコルをサポートする必要があります。この機能は、VXLAN を使用してスパイン ポートにトラフィックを送信します(図 6)。このトポロジは Cisco Nexus 7000 シリーズおよび 7700 プラットフォーム(F3)スイッチ、Cisco® ASR 9000 シリーズ アグリゲーション サービス ルータ、Cisco ASR 1000 シリーズ アグリゲーション サービス ルータでのみ実現可能です。このトポロジでは、WAN ルータとスパイン スイッチの間の直接接続は必要ありません。そのため、たとえば間に OSPF ベースのネットワークを配置することもできます。

図 5 ボーダー リーフ スイッチを使用した外部への接続

図 6 レイヤ 3 EVPN サービスを使用した外部との接続

図 5 のトポロジは、境界リーフ スイッチを使用して外部に接続する方法を示しています。

図 6 のトポロジは、GOLF L3Out ソリューションの接続を示しています。これは、WAN ルータが MP-BGP EVPN、OpFlex プロトコル、および VXLAN をサポートしている必要があります。図 6 のトポロジでは、ファブリック インフラストラクチャが WAN ルータまで拡張されます。この WAN ルータは、実質的にファブリック内のボーダーリーフの役割を果たします。

ボーダー リーフ スイッチの使用に基づく設計の場合、リーフ スイッチをボーダー リーフ機能専用にするか、リーフ スイッチをボーダースイッチとコンピューティング スイッチの両方として使用できます。専用のボーダー リーフ スイッチを使用することは、リーフ スイッチをコンピューティングと L3Out の目的の両方に対して使用することに比べて、拡張性の理由から有益と考えらスイッチれます。

VRF-lite に基づく L3Out、または SR-MPLS ハンドオフまたは GOLF を備えたボーダー リーフ スイッチの詳細については、「外部レイヤー 3 接続の設計」を参照してください。

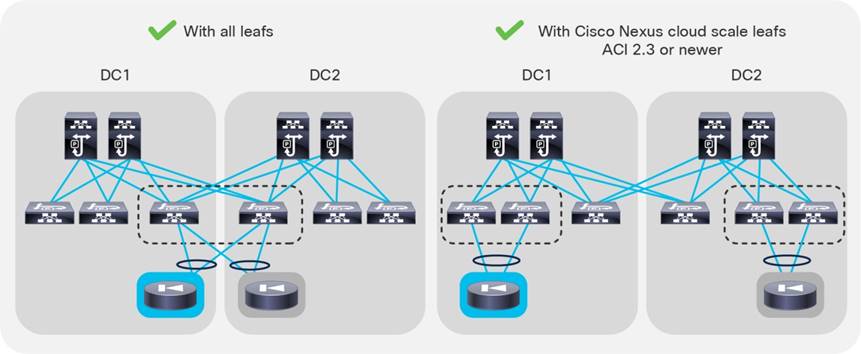

Cisco ACI ファブリック内のすべてのリーフ スイッチが Cisco Nexus 9300-EX や Cisco 9300-FX プラットフォームスイッチなどの第 2 世代リーフ スイッチ以降である場合、ボーダー リーフ スイッチへのエンドポイントの接続が完全にサポートされます。

トポロジに第 1 世代リーフスイッチが含まれている場合スイッチは、ボーダー リーフが第 1 世代リーフ スイッチか第 2 世代リーフ スイッチかに関係なく、以下の選択肢を考慮する必要があります。

● VRF の Ingress ポリシーが有効(デフォルト構成)の場合、ソフトウェアが Cisco ACI リリース 2.2(2e) 以降であることを確認する必要があります。

● コンピューティング リーフ スイッチとしても使用されるボーダー リーフ スイッチを介して外部に接続するトポロジを展開する場合は、ボーダー リーフ スイッチでリモート エンドポイント学習を無効にする必要があります。

この記事の執筆時点での推奨事項は、Cisco ACI 3.2 以降、-EX リーフ スイッチのみを含むトポロジから、リモート エンドポイント学習を無効にする必要がないことです。

「リモート エンドポイント学習の無効化」セクションで詳細情報を提示します。

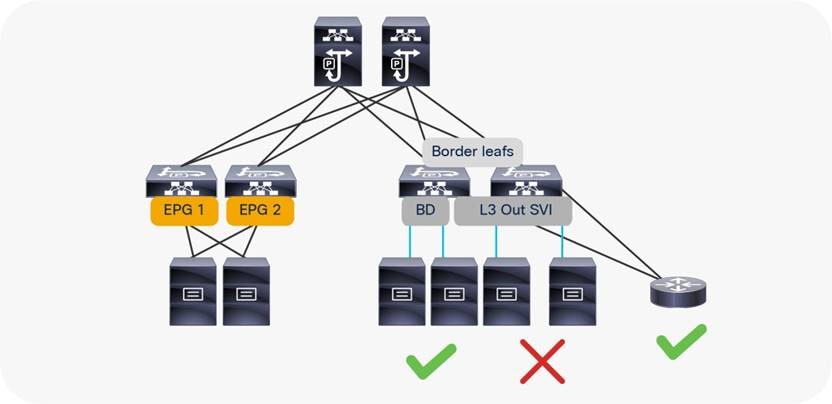

ボーダー リーフ スイッチは、外部ルータに接続するための 3 種類のインターフェイスを使用して構成できます。

● レイヤ 3(ルーテッド)インターフェイス

● IEEE 802.1Q タグ付け対応サブインターフェイス

● スイッチ仮想インターフェイス(SVI)

L3Out のインターフェイスで SVI を構成する場合は、VLAN カプセル化を指定します。同じ L3Out の複数のボーダー リーフ スイッチで同じ VLAN カプセル化を指定すると、外部ブリッジ ドメインが構成されます。

L3Out はルーティング デバイスの接続に使用します。L3Out の SVI はサーバを直接接続するためには使用されません。サーバーがダイナミック ルーティング プロトコルを実行している場合、サーバー接続に L3Out を使用する必要がある場合がありますが、このシナリオを除いて、サーバーは EPG とブリッジ ドメインに接続する必要があります。

これには、以下の複数の理由があります。

● SVI を持つ L3Out によって作成されたレイヤ 2 ドメインは、通常のブリッジ ドメインと同等ではありません。

● トラフィックの外部 EPG への分類は、複数ホップ離れたホスト向けに設計されています。

図 7 L3Out を使用してサーバーを接続することは可能ですが、サーバーがルーティング プロトコルを実行しない限り推奨されません

vPC 上では、スタティックまたはダイナミックのルーティング プロトコルによるピアリングを L3Out に構成できます。この場合は設計上の特別な考慮事項がありません。

ファイアウォール、ロードバランサ、またはその他の レイヤ 4 からレイヤ 7 デバイスを Cisco ACI ファブリックに接続する場合、専用のリーフ スイッチまたはリーフ スイッチペアを使用にしてすべてのサービス デバイスを集約するか、ファイアウォールとロード バランサをサーバの接続に使用されるものと同じリーフ スイッチに接続するかを選択できます。

これは規模を考慮して判断します。大規模なデータセンターでは、レイヤ 4 からレイヤ 7 サービスの接続専用のリーフ スイッチを使用することが理にかなっています。

サービス リダイレクト機能を使用してサービス グラフを導入するには、リーフが第 1 世代の Cisco ACI リーフ スイッチである場合、専用のサービス リーフ スイッチを使用する必要があります。Cisco Nexus 9300-EX 以降のスイッチを使用する場合は、サービス グラフ リダイレクト機能に レイヤ 4 からレイヤ 7 サービス デバイス専用のリーフ スイッチを使用する必要はありません。

Cisco ACI には、次のようないくつかのタイプの SPAN があります。

● SPAN にアクセス

◦ ソース:アクセス ポート、リーフ スイッチのポート チャネル(ダウンリンク)

◦ 宛先:ファブリック内の任意の場所にあるローカル リーフ スイッチ インターフェイスまたはエンドポイント IP アドレス(ERSPAN)

● ファブリックスパン

◦ ソース:リーフまたはスパイン スイッチのファブリック ポート(ファブリックリンク)

◦ 宛先:ファブリック内の任意の場所のエンドポイント IP アドレス(ERSPAN)

● テナントスパン

◦ ソース:ファブリック内の任意の場所の EPG

◦ 宛先:ファブリック内の任意の場所のエンドポイント IP アドレス(ERSPAN)

ERSPAN の場合、SPAN 宛先は Cisco ACI ファブリック内のどこにでもエンドポイントとして接続できます。これにより、トラフィック アナライザ(SPAN 宛先)を接続する場所をより柔軟に設定できますが、ファブリック アップリンクからの帯域幅を使用します。

ACI 4.1 以降では、ポート チャネルを ACI-EX リーフ スイッチ以降の SPAN 宛先として使用できます。

したがって、Cisco ACI ファブリックに接続されている場所でトラフィックを監視する必要がある場合は、すべてのリーフに SPAN 宛先(アナライザ)を配置することを検討することをお勧めします。Cisco ACI 4.2(3)以降、スパン セッションの数は 63 に増加しました。これは、Cisco ACI リーフ スイッチのすべてのフロントパネル ポートにローカル アクセス スパンを設定できる可能性があることを意味します。

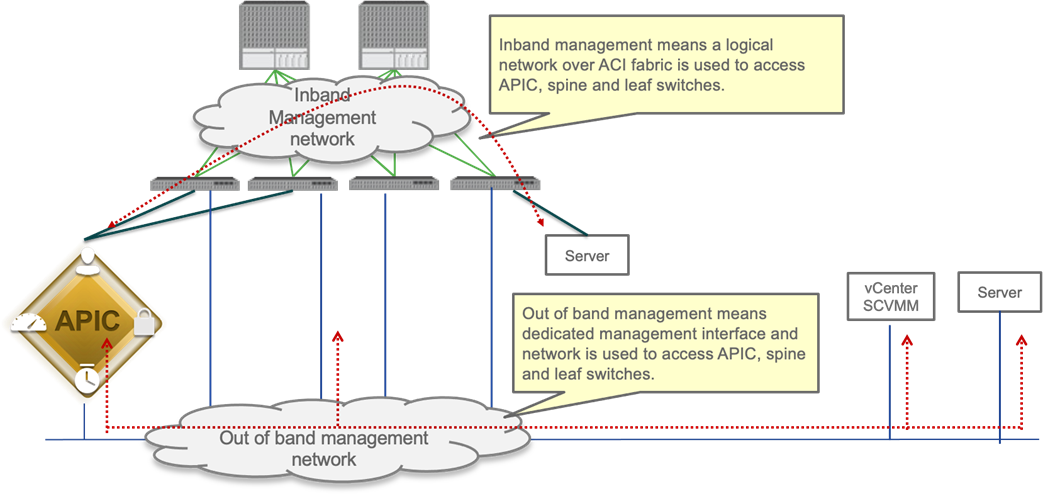

管理者は、管理目的でインバンドまたはアウトオブバンド接続を使用して、Cisco ACI ファブリックの Cisco APIC、リーフおよびスパイン スイッチに接続できます。

図 8 インバンドおよびアウトオブバンド管理

アウトオブバンド管理は Cisco APIC の初期設定に必須であり、リーフ スイッチとスパイン スイッチの管理インターフェイス(インターフェイス mgmt0)に追加のケーブル接続が必要ですが、インバンド管理では、トラフィックが Cisco ACI ファブリックを通過するときに追加のケーブル接続は必要ありません。

Cisco Nexus Insights を使用する場合は、インバンド管理が必要です。テレメトリ データをエクスポートするには、リーフ スイッチとスパイン スイッチごとにインバンド管理を設定する必要があります。

テレメトリの詳細については、Cisco Nexus Insight のドキュメントを参照してください。

https://www.cisco.com/c/en/us/products/data-center-analytics/nexus-insights/index.html

ただし、Cisco ACI ファブリックに問題がある場合、管理者はインバンド管理ネットワークを使用してリーフ スイッチとスパイン スイッチに接続できない場合があります。したがって、一般的な推奨事項は、アウトオブバンドを使用するか、重要なネットワーク接続にインバンド管理とアウトオブバンドの両方を使用することです。

インバンド管理とアウトオブバンド管理の両方が使用可能な場合、Cisco APIC は次の転送ロジックを使用します。

● パケットを受信したインターフェイスと同じインターフェイスから出力される

● 直接接続ネットワークを宛先とする Cisco APIC から送信されたパケットは、直接接続されたインターフェイスに出力される

● Cisco APIC からソースされたパケットは、リモート ネットワーク宛てに送信され、インバンドが優先され、次にアウトオブバンドが優先されます。

VMM ドメイン統合、外部ロギング、エクスポート、またはインポート構成など、Cisco APIC から発信された通信がある場合は、3番目の箇条書きに注意する必要があります。プリファレンスは、[システム] > [システム設定] > [APIC 接続プリファレンス] で変更できます。もう 1 つのオプションは、Cisco APIC でスタティック ルートを設定することです。これは、Cisco ACI リリース 5.1 以降で使用できます。

インバンドおよびアウトオブバンド管理の詳細については、「ファブリック インフラストラクチャ(アンダーレイ)/インバンドおよびアウトオブバンド管理」セクションを参照してください。

相互接続が必要な複数のデータセンターがある場合、各ロケーションでネットワークを個別に管理するか、Cisco ACI マルチポッド、Cisco ACI マルチサイト、リモート リーフ、vPod、およびパブリッククラウドの統合を含む「Cisco ACI Anywhere」ソリューションを利用するかを選択できます。

Cisco ACI Anywhere の詳細な説明はこのドキュメントの範囲外ですが、インフラストラクチャで使用される IP アドレス指定(TEP プール)、ラウンドトリップ時間の要件、マルチキャストルーティングの要件(またはそうでない)、MTU要件などのファブリックを設計および設定するときは、Cisco ACI を拡張するための高レベルの要件を考慮することが重要です。

次のソリューションは、複数のオンプレミス データ センターを拡張し、個別の物理 Cisco ACI ファブリックを一元管理するための導入オプションです。

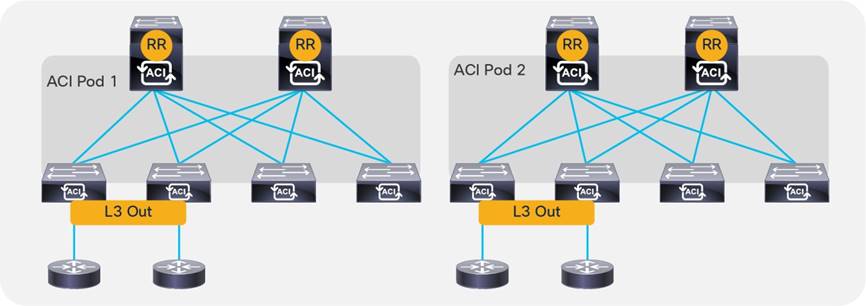

● Cisco ACI マルチポッド:単一の Cisco APIC クラスタで、PIMBidir用に設定する必要のあるプライベート IP ネットワークを介して相互接続されたさまざまな Cisco ACI ファブリックを管理できるようにします。これらの個別の Cisco ACI ファブリックは「ポッド」と呼ばれ、各ポッドは通常の 2 ティア または 3 ティア トポロジです。同じ Cisco APIC クラスタで複数のポッドを管理できます。Cisco ACI マルチポッド設計の主な利点は、操作が簡単なことです。複数の個別のポッドが、論理的に単一のエンティティであるかのように管理されます。

● Cisco ACI マルチサイト:IP ネットワークを介して相互接続されたさまざまな Cisco ACI ファブリック間での障害ドメイン分離の必要性に対応します。IP ネットワークは、IP ネットワークでのマルチキャスト ルーティングを必要としない WAN でもあります。これらの個別の Cisco ACI ファブリックは「サイト」と呼ばれ、各サイトは、独立した Cisco APIC クラスタを備えた通常の 2 ティア または 3 ティア トポロジです。個別の Cisco ACI サイトは、一元化されたポリシー定義と管理を提供する Cisco ACI マルチサイト オーケストレータ(MSO)によって管理されます。

● リモート リーフ スイッチ:完全な Cisco ACI ポッド(リーフとスパイン スイッチを含む)を展開できない、または望ましくないプライベートネットワークまたはパブリック ネットワーク(WAN など)を使用して接続されているリモート ロケーションに接続性と一貫性のあるポリシーを拡張する必要性に対応します。メイン ロケーションの Cisco APIC クラスタは、IP ネットワークを介して接続されたリモート リーフ スイッチを、ローカル リーフ スイッチであるかのように管理できます。

図 9 は、スパイン スイッチとリモート リーフ スイッチをロケーション間の IP ネットワークに物理的に接続する方法の例を示しています。これらのソリューションはすべて一緒に展開できます。スパインおよびリモート リーフ スイッチインターフェイスは、802.1q VLAN4 値のポイントツーポイント ルーテッド インターフェイスを介して IP ネットワーク デバイスに接続されます。

この記事の執筆時点(つまり、Cisco ACI 5.1(2e)以降)では、リモート リーフ スイッチ間の直接接続は許可されておらず、Cisco ACI マルチポッド接続には IPN が必須ですが、直接接続の拡張は将来のリリースで次のように計画されています。

図 9 Cisco ACI マルチポッド、Cisco ACI マルチサイト、およびリモート リーフトポロジの例

ハードウェアとソフトウェアの要件は、次のとおりです。

● Cisco ACI Multi-Pod には、Cisco ACI 2.0 以降が必要です。

● Cisco ACI マルチサイトには、Cisco ACI 3.0 以降と、各サイトに第 2 世代のスパイン スイッチ以降が必要です。

● リモート リーフには、Cisco ACI 3.1 以降、メイン ロケーションに第 2 世代スパイン スイッチ以降、およびリモート ロケーションに第 2 世代リーフ スイッチ以降が必要です。

● 第 1 世代のスパイン スイッチと第 2 世代のスパイン スイッチは、同じ Cisco ACI ファブリックの一部にすることができます。ただし、Cisco ACI マルチサイトの IP ネットワークとリモート リーフ スイッチに接続する必要があるのは、第 2 世代のスパイン スイッチのみです。

● Cisco ACI マルチサイトおよびリモート リーフ スイッチを使用するには、Cisco ACI 4.1(2)以降が必要です。

次の設計要件/考慮事項は、ロケーション間の IP ネットワークに適用されます。

● MTU(このトピックは、ファブリック インフラストラクチャ(アンディレイ)設計でもカバーされています):

◦ ファブリックに接続されたエンドポイントによって生成されたフレームの MTU:VXLAN カプセル化のオーバーヘッドを考慮する必要があります。VXLAN データプレーントラフィックは 50 バイトのオーバーヘッドを追加します(元のフレームの IEEE 802.1q ヘッダーが保持されている場合は 54 バイト)。したがって、ロケーション間の IP ネットワーク内のすべてのレイヤー 3 インターフェイスが増加した MTU サイズのパケットを受け入れることができることを確認する必要があります。CloudSec 暗号化も有効になっている場合は、ネットワーク インターフェイスの MTU 構成に少なくとも 100 バイトを追加することをお勧めします。たとえば、エンドポイントがデフォルトの 1500 バイト値で構成されている場合、IP ネットワークの MTU サイズは 1600 バイトに設定する必要があります。

◦ ロケーション間の MP-BGP コントロール プレーン通信の MTU:デフォルトでは、スパイン スイッチはエンドポイント ルーティング情報を交換するために 9000 バイトのパケットを生成します。そのデフォルト値が変更されていない場合、ロケーション間の IP ネットワークは少なくとも 9000 バイトの MTU サイズをサポートする必要があります。そうでない場合、サイト間でのコントロール プレーン情報の交換は成功しません(MP-BGP 隣接関係を確立できるにもかかわらず)。デフォルト値は、[システム] > [システム設定] > [コントロールプレーン MTU] で対応するシステム設定を変更することで調整できます。

● OSPFv2 は、スパイン スイッチまたはリモート リーフ スイッチに接続されている外部ルーターに必要です。

● Cisco ACI マルチポッドには、PIM-Bidir が必要です。

● DHCP リレーは、Cisco ACI マルチポッドとリモート リーフ スイッチに必要です。

● ポッド間でサポートされる最大遅延は 50 ミリ秒 RTT です。

● Cisco ACI のメイン ロケーションとリモート リーフ ロケーションの間でサポートされる最大遅延は 300 ミリ秒 RTT です。

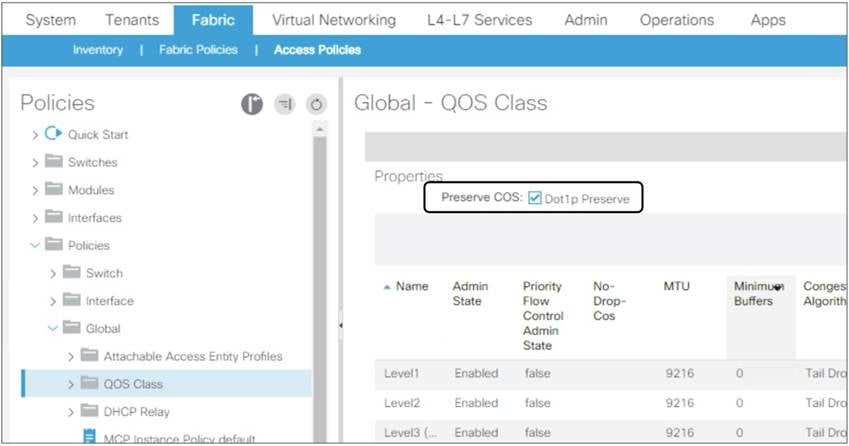

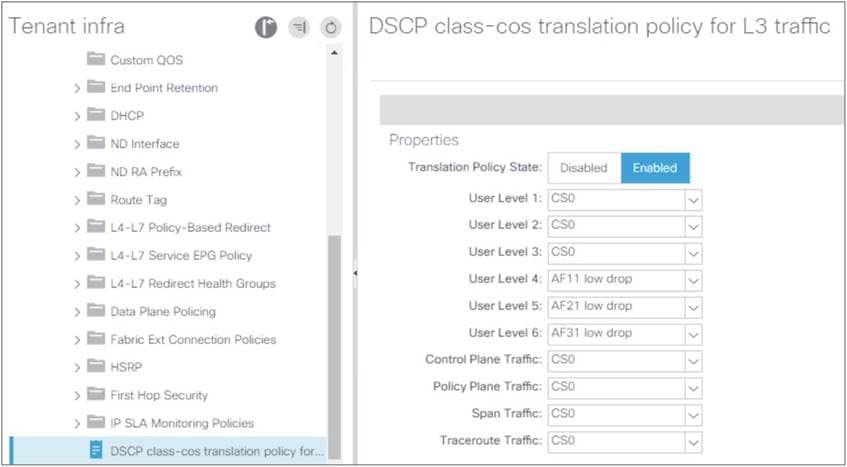

● Cisco APIC で適切な CoS から DSCP へのマッピングを設定して、リモート ロケーションの宛先スパイン スイッチまたはリモート リーフ スイッチで受信したトラフィックを、ポッド間VXLAN トラフィックの外部IP リーダーの DSCP 値に基づいて適切なサービス クラス(CoS)に割り当てることができるようにすることをお勧めします。これは、ロケーション間の IP ネットワーク デバイスが Cisco ACI ファブリックの外部にあり、802.1p 値が IP ネットワーク全体で適切に保持され、スパインによって設定された DSCP 値がトラフィックを送信する前に切り替わると想定できない場合があるためです。次に、IP ネットワークを使用して、さまざまなタイプのトラフィックを区別し、優先順位を付けることができます。Cisco ACI QoS の詳細については、「ACI のサービス品質(QoS)」を参照してください。

● TEP プール アドレス(このトピックは「ファブリック インフラストラクチャ(アンダーレイ)設計」セクションでも説明されています):

◦ Cisco ACI マルチポッド:各ポッドには、IPN(Interpod Network)でルーティング可能である必要がある個別の重複しないインフラ TEP プール プレフィックスが割り当てられます。

◦ Cisco ACI マルチサイト:各サイト内で使用されるインフラ TEP プール プレフィックスは、サイト間通信を可能にするためにサイト間で交換する必要はありません。代わりに、次の TEP アドレス(インフラ TEP プールからのものではありません):BGP-EVPN ルーター ID(EVPN-RID)、オーバーレイ ユニキャスト TEP(O-UTEP)、およびファブリックを接続するサイト間ネットワーク(ISN)全体でルーティング可能なオーバーレイ マルチキャスト TEP(O-MTEP)は次のようになります。サイトが WAN 経由で接続されている場合、それらはパブリック ルーティング可能な IP アドレスである必要があります。

◦ リモート リーフ:各リモート リーフ スイッチの場所には、同じ Cisco ACI ファブリック内のすべてのポッドおよびその他のリモート リーフ スイッチから到達可能である必要があるリモート リーフ スイッチ TEP プールが割り当てられます。Cisco ACI ポッドは、リモート リーフ スイッチに接続するネットワーク インフラストラクチャ全体でルーティングできないインフラストラクチャ TEP プールを利用する可能性があるため、ファブリックの各 Cisco ACI ポッド部分に追加の外部TEP プールを割り当てる必要があります。Cisco APIC、スパイン スイッチ、およびボーダー リーフ スイッチには、これらの外部 TEP プールから TEP IP アドレスが自動的に割り当てられます。インフラ TEP プールはプライベートネットワークであることが意図されているため、常に外部 TEP プールを構成することを強くお勧めします。

各アーキテクチャの詳細については、ホワイトペーパーを参照してください。

このセクションの目的は、ファブリック インフラストラクチャまたはアンダーレイをセットアップするための初期設計の選択(インフラ VLAN、TEP プール、MP-BGP 構成、リーフ スイッチのハードウェア プロファイルなど)について説明することです。

これは、Cisco ACI を導入する前に参照する必要がある Cisco APIC 入門ガイドに代わるものではありません。

-EX、-FX、FX2、-GX リーフ スイッチ以降のハードウェアは、プログラム可能なハードウェア アーキテクチャに基づいています。ハードウェアは多目的の「タイル」で構成されており、各タイルを使用してルーティング機能やフィルタリング機能などを実行できます。Cisco ACI 3.0 リリース以降、管理者は、事前定義されたプロファイルに基づいて、より多くのタイルを割り当てる機能を選択できます。

注: プロファイル機能は、-EX、-FX、-FX2、および-GX リーフ スイッチで使用できますが、Nexus9358GY-FXP スイッチでは使用できません。

タイルを使用してスケールを構成できる関数は次のとおりです。

● MAC アドレス テーブルのスケーラビリティ

● IPv4 のスケーラビリティ

● IPv6 のスケーラビリティ

● 最長プレフィックス一致テーブルのスケーラビリティ

● Policy Cam のスケーラビリティ(コントラクト/フィルタリング用)

● ルーテッドマルチキャストエントリ用のスペース

デフォルトのプロファイル(「デュアルスタック」とも呼ばれます)は、ハードウェアを次のように割り当てます。

● MAC アドレス テーブル スケーラビリティ:24k エントリ

● IPv4 のスケーラビリティ:24k エントリ

● IPv6 のスケーラビリティ:12k エントリ

● 最長プレフィックス一致テーブルのスケーラビリティ:20k エントリ

● Policy Cam のスケーラビリティ(コントラクト/フィルタリング用):64k エントリ

● マルチキャスト:8k エントリ

表1 に、さまざまなプロファイルの規模と、それらが導入されたリリースに関する情報を示します。リーフ スイッチのタイプを指定しないテーブルの行は、-EX、-FX、-FX2、および-GX リーフ スイッチに適用できます。

表 1. ハードウェア プロファイル

| タイル プロファイル |

最初に導入されたときの Cisco ACI リリース |

EP MAC

|

EP IPv4 |

EP IPv6 |

LPM |

ポリシー |

マルチキャスト |

| デフォルト |

リリース 3.0 |

24K |

24K |

12K |

20K(IPv4) 10k (IPv6) |

61K(Cisco ACI 3.0) 64K(Cisco ACI 3.2) |

8K(Cisco ACI 3.0) |

| IPv4 |

リリース 3.0 |

48K |

48K |

0 |

38K(IPv4) 0 (IPv6) |

61K(Cisco ACI 3.0) 64K(Cisco ACI 3.2) |

8K (Cisco ACI 3.0)) |

| -EX、-FX2用のハイデュアルスタック |

リリース 3.1 |

64k |

64k |

24K |

38K(IPv4) 19K(IPv6) |

8k(Cisco ACI 3.1) |

0(Cisco ACI 3.1 の場合) 512(Cisco ACI 3.2 の場合) |

| -FX、-GX用のハイデュアルスタック |

リリース 3.1 (FX のみ) |

64K |

64K |

24K(ACI3.1) 48K(Cisco ACI 3.2) |

38K(IPv4) 19K(IPv6) |

8k(Cisco ACI 3.1) 128K(Cisco ACI 3.2) |

0(Cisco ACI 3.1 の場合) 512(Cisco ACI 3.2 の場合) 32k(Cisco ACI 4.0 の場合) |

| 高LPM |

リリース 3.2 |

24K |

24K |

12K |

128k (IPv4) 64k (IPv6) |

8K |

8K |

| ハイポリシー(32GB の RAM のみを搭載した N9K-C93180YC-FX および N9K-C93600CD-GX) |

リリース 4.2 |

24K |

24K |

12K |

20K (IPv4) 10k (IPv6) |

256K |

8K |

注: ハイデュアル スタック プロファイルを備えた CiscoNexus 9300-FX2 は、ポリシーカム ルールを圧縮できません。

ファブリックを導入する際には、データセンターの要件に最も適した転送プロファイルを、初期の段階で定義してください。

デフォルト プロファイルでは、IPv4 と IPv6 の両方、ならびにレイヤ 3 マルチキャスト機能スイッチをサポートするよう、リーフが構成されます。ただし、主にレイヤ 2 インフラストラクチャとして Cisco ACI を使用する場合は、より多くの MAC アドレス エントリを持つ IPv4 プロファイルを使い、IPv6 エントリを使わないことが望ましい場合もあります。IPv6 を使う場合は、高デュアルスタック プロファイルが適しているかもしれません。一部のプロファイルでは、最長プレフィックス一致(LMP)テーブルに、より大きな容量を割り当てます。たとえば Cisco ACI をトランジット ルーティング ネットワークとして使用する場合、ファブリックが IPv4 と IPv6 に割り当てる容量は小さくなります。

プロファイル設定はリーフ スイッチごとに行われるため、さまざまな目的で使用されるリーフ スイッチにさまざまなスケール プロファイルを定義できる可能性があります。たとえば、より大きな最長プレフィックス一致テーブルを使用して、専用のボーダー リーフ スイッチとして使用されるリーフ スイッチを構成できます。

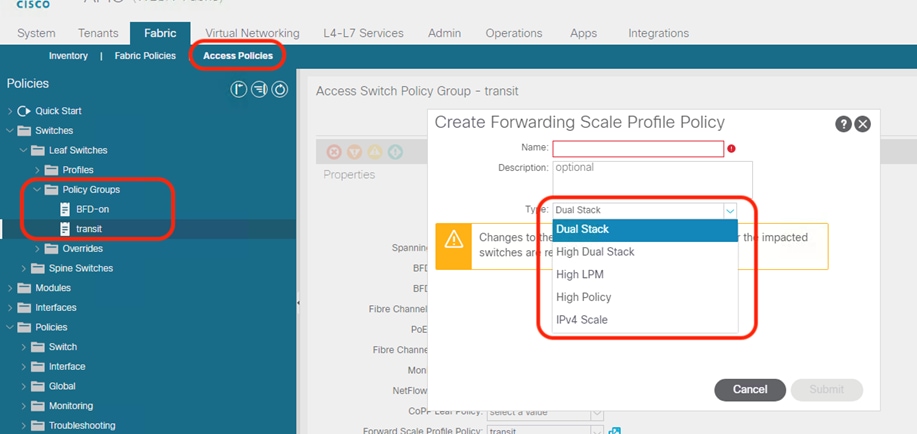

ハードウェア プロファイルの設定は、次の図に示すように、[ファブリック] > [アクセス] > [リーフ スイッチ] > [ポリシー グループ] > [転送スケール プロファイル ポリシー]から実行できます。

図 10 スイッチ プロファイルの構成

注: ハードウェア プロファイルを変更した後、リーフ スイッチを再起動する必要があります。

容量ダッシュボードから転送スケールプロファイルを設定することもできます。容量ダッシュボードからリーフ スイッチプロファイルを変更すると、UI は、選択したリーフ スイッチにすでに関連付けられているプロファイルを選択するため、この 2番目のアプローチは注意して使用する必要があります。通常、すべてのリーフ スイッチに関連付けられているプロファイルは「デフォルト」プロファイルです。したがって、プロファイルを変更すると、すべてのリーフ スイッチのハードウェアプロファイルが変更されます。この操作上の誤りを防ぐには、すべてのリーフ スイッチに対して、または同じ用途/特性を共有するリーフ スイッチのグループごとにデフォルト以外のポリシー グループを設定する必要があります。

構成可能な転送プロファイルの詳細については、次のドキュメントを参照してください。

Cisco ACI ファブリックの構成では、fabric-id をファブリックに割り当てる必要があります。fabric-id を pod-id や site-id とは混同しないでください。特定の場合(自動 RT で GOLF を使用する場合や、すべてのサイトが同じ ASN に属している場合など)を除き、単に "fabric-id 1" と指定すればれます。詳細については、Cisco ACI マルチサイト アーキテクチャのホワイトペーパーを参照してください。

Cisco APIC は "infra" と呼ばれるテナント(Cisco APIC のユーザインターフェイスではテナント "infra" と表示)に関連付けられた VLAN を経由して Cisco ACI ファブリックと通信します。この VLAN は、ファブリック スイッチ(リーフ、スパイン スイッチ、および Cisco APIC) 間の内部制御通信に使用されます。

インフラストラクチャ VLAN 番号は、ファブリックのプロビジョニング時に選択されます。この VLAN は、Cisco APIC とリーフ スイッチ間の内部接続に使用されます。

GUI から使用しているインフラストラクチャ VLAN を 図 11 で示すことができます。コマンドライン インターフェイスから、インフラストラクチャ VLAN を確認することができます。たとえばリーフで次のコマンドを使用して確認します。

leaf1# show system internal epm vlan all | grep Infra

図 11 Cisco APIC のボンドとインフラストラクチャ VLAN

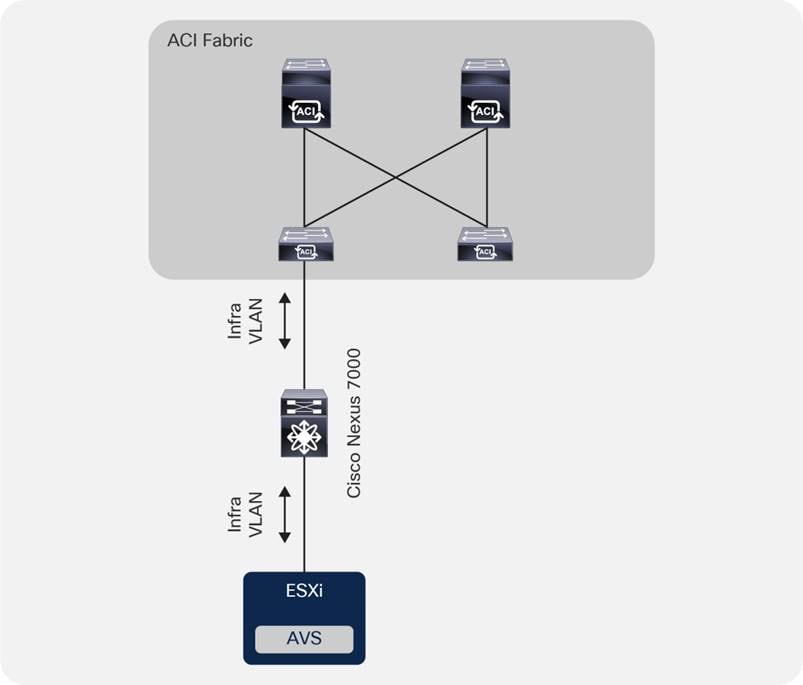

インフラストラクチャ VLAN は、Cisco ACI ファブリックを他の(Cisco ACI 以外の)デバイスまで拡張するためにも使用されます。たとえば Virtual Machine Manager(VMM)が実装された Cisco ACI で、DHCP リスエストを送信して Cisco ACI ファブリックの TEP プールからダイナミックにアドレスを取得し、VXLAN トラフィックを送信するために、Cisco ACI 仮想エッジまたは Cisco アプリケーション仮想スイッチ(AVS) でインフラストラクチャ VLAN を使用することがあります。

インフラストラクチャ VLAN が Cisco ACI ファブリックを超えて拡張される場合(たとえば AVS、AVE、Cisco ACI Virtual Edge、OpFlex プロトコルを使用する OpenStack 統合、または Hyper-V 統合を使用する場合)、この VLAN は図 12 のとおり、他の(Cisco ACI 以外の)デバイスを通過する必要がありシスコます。

注: Cisco ACI リーフ スイッチ ポートでインフラストラクチャ VLAN を転送できるようにするには、任意のポート群に関連付けられる Attachable Access Entity Profile(AAEP)のチェックボックスをオンにする必要があります。

図 12インフラストラクチャ VLAN に関する考慮事項

一部のプラットフォーム(Cisco Nexus 9000、7000、5000 シリーズ スイッチなど)では、一定範囲の VLAN ID(通常は 3968 ~ 4095)が予約されています。

Cisco UCS では、以下の VLAN が予約されています。

● FI-6200、FI-6332、FI-6332-16UP、FI-6324:4030 ~ 4047。なお、VLAN 4048 は、VSAN 1 により使用されています。

● FI-6454:4030~4047(固定)、3915~4042(別の 128 個の連続したブロック VLAN に移行できますが、リブートが必要です)。

詳細については、次の資料を参照してください。

競合を回避するには、他のプラットフォームの予約範囲内にないインフラストラクチャ VLAN を選択するよう強くお勧めします。たとえば、VLAN < 3915 を選択します。

Cisco ACI 5.0 以降では、インフラストラクチャ VLAN を強化して、フロントパネルポートからのインフラ VLAN で許可されるトラフィックを、Cisco APIC によって生成されるトラフィック、またはハイパーバイザーによって生成される OpFlex または VXLAN でカプセル化されたトラフィックに制限することができます。

これについては、[システム設定] > [ファブリック全体の設定] > [インフラ VLAN トラフィックの制限] から Cisco ACI を設定できます。

Cisco ACI 転送は VXLAN オーバーレイによって実行されます。リーフ スイッチは仮想トンネル エンドポイント(VTEP)で、Cisco ACI では PTEP(物理トンネルエンドポイント)と呼ばれます。

Cisco ACI はエンドポイントの サイトの MAC アドレスと IP アドレスが存在する場所(TEP)に関する情報を格納するマッピング データベースを維持・管理します。

Cisco ACI は、オーバーレイ上でレイヤ 2 またはレイヤ 3 の転送を実行できます。レイヤ 2 スイッチング通信には、ブリッジ ドメイン(BD)を識別する VXLAN ネットワーク識別子(VNID)が付加されます。一方でレイヤ 3(ルーティング)通信には、VRF インスタンスを識別する番号を含む VNID が付加されます。

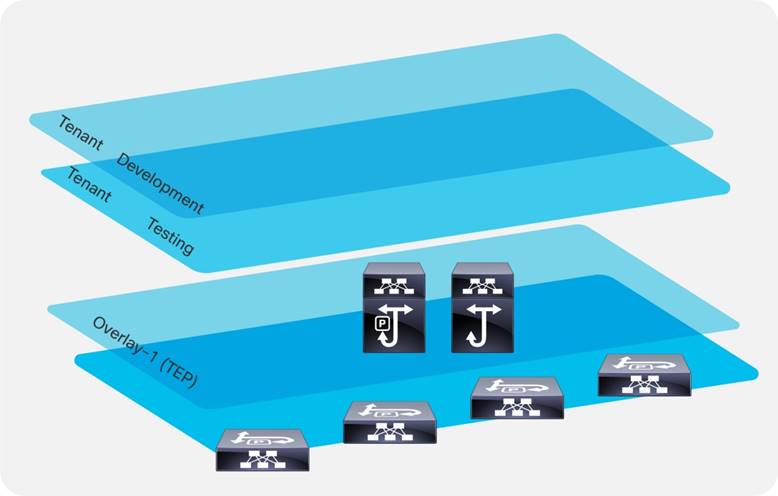

Cisco ACI では、VXLAN 通信を転送するインフラストラクチャとして、アップリンクに構成された専用の VRF インスタンスとサブインターフェイスが使用されます。Cisco ACI では、VXLAN トラフィックのトランスポート インフラストラクチャが Overlay-1 と呼ばれ、テナント "infra" の一部として存在します。

Overlay-1 VRF インスタンスには、VTEP、vPC 仮想 IP アドレス、Cisco APIC、およびスパイン プロキシ IP アドレスごとに /32 ルートが格納されています。

Cisco ACI のリーフ スイッチおよびスパイン スイッチを表す VTEP は、物理トンネル エンドポイント(PTEP)と呼ばれます。さらに、個々の PTEP アドレスに加えて、スパインにはプロキシ TEP も割り当てられます。これは、すべてのスパインに存在し、転送ルックアップに利用されるエニーキャスト IP アドレスです。各 VTEP アドレスは、Overlay-1 VRF インスタンスにループバックとして存在します。

vPC ループバック VTEP アドレスは、リーフ スイッチが vPC ポートとの間でトラフィックを転送するときに使用される IP アドレスです。

ファブリックは、ファブリックループバック TEP(FTEP)としても表されます。FTEP は、仮想スイッチ VTEP 宛ての VXLAN でカプセル化されたトラフィックに利用されます。Cisco ACI は、配下の VTEP デバイスの可動性を確保するために、すべてのリーフ スイッチで同一となる、一意の FTEP アドレスを定義します。

これらの TEPIP アドレスはすべて、Cisco APIC によって、DHCP アドレッシングを使用してリーフ スイッチとスパイン スイッチに割り当てられます。これらの IP アドレスのプールは TEP プールと呼ばれ、ファブリックの初期設定時に管理者によって構成されます。

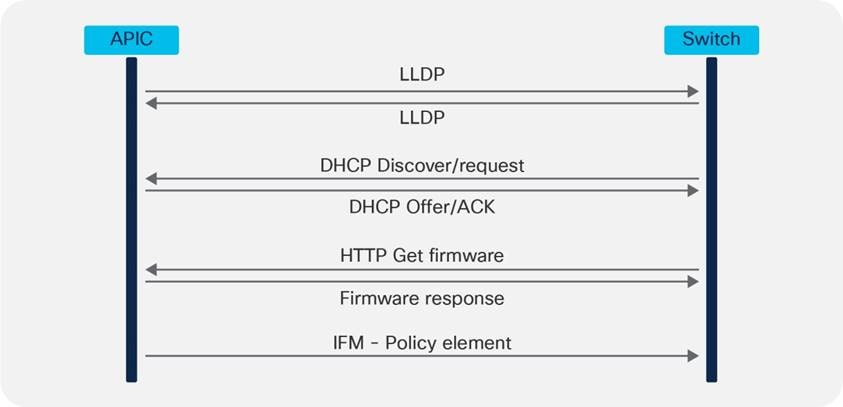

Cisco ACI ファブリックは、Cisco APIC に直接接続されているリーフ スイッチから順に段階的に起動されます。リンク層検出プロトコル(LLDP)とコントロールプレーン IS-IS のコンバージェンスは、このブートプロセスと並行して行われます。Cisco ACI ファブリックは LLDP ベース および DHCP ベースのファブリック検出機能を使用して、ファブリック スイッチ スイッチの自動検出、インフラストラクチャへの TEP アドレスの割り当て、スイッチへのファームウェアのインストールを自動的に行います。

図 13 に、Cisco ACI スイッチでのブートアップと自動プロビジョニング機能の仕組みを示します。スイッチは Cisco APIC から IP アドレスを取得します。その後、スイッチは HTTP GET リクエストを通じてファームウェアのダウンロードを要求します。

図 13 リーフまたはスパイン スイッチの起動シーケンス

TEP はファブリック内に配置されますが、場合により、ファブリックの範囲を超えて拡張されます。たとえば Cisco ACI Virtual Edge を使用すると、ファブリックの TEP アドレスが仮想スイッチに割り当てられます。そのため、データセンター内にて内部 TEP 範囲と外部ネットワークで重複するアドレスを使用することはお勧めしません。さらに、TEP プールを計画するときに、「複数の場所のデータセンターの設計に関する考慮事項」に説明されているとおり、複数のデータセンターで Cisco ACI を展開する計画の場合、Cisco ACI マルチポッドまたは Cisco ACI マルチサイトなどの要件を考慮に入れる必要もあります。

次のタイプの TEP プールを区別することが重要です。

● インフラ TEP プール:これは、スパイン スイッチ、リーフ スイッチ、vPC などのループバックに使用される IP アドレスのプールであり、プールは通常、プライベート IP アドレス スペースであり、プライベートでルーティング可能である必要がある場合があります。ネットワーク(たとえば、Cisco ACI マルチポッドの IPN上)。ただし、WAN上で外部からルーティング可能である必要はありません。インフラ TEP プールは、プロビジョニング時(0 日目)に定義されます。

● リモート TEP プール:これは、ファブリックの起動時に設定する必要のないリモート リーフ スイッチのアドレス指定を提供するためのプールです。プールは、WAN経由で使用される可能性があるため、プライベートプールだけでなく、ルーティング可能な IP アドレスのプールである必要があります。このプールは、リモート リーフ スイッチを接続する必要がある場合に構成されます。構成は、[ファブリック] > [インベントリ] > [ポッドファブリックセットアップポリシー] > [物理ポッド] > [リモートプール]にあります。

外部TEP プール:これは、ファブリックの起動時に構成する必要のないプールです。このプールの目的は、一部の TEP アドレスをパブリックネットワーク経由でルーティング可能にする必要があるシナリオで、Cisco APIC、スパイン スイッチ、およびボーダー リーフ スイッチに外部ルーティング可能な IP アドレスを提供することです。例としては、リモート リーフ スイッチやサイト間L3Out の使用があります。この機能は、Cisco ACI 4.1(2)から追加されました。構成は、[ファブリック] > [インベントリ] > [ポッドファブリックセットアップポリシー] > [物理ポッド] > [外部TEP]にあります。外部TEP プール機能により、IP ネットワークの設計(たとえばリモート リーフ スイッチに接続するため)の自由度が高まり、インフラ TEP アドレスを伝送する計画を立てる必要がなくなり、代わりに Cisco ACI が WAN を介して送信する必要があるトラフィックのアドレスに対して外部TEP プールを使用します。詳細については、次のドキュメントを参照してください。https://www.cisco.com/c/en/us/solutions/collateral/data-center-virtualization/application-centric-infrastructure/white-paper-c11-740861.html#IPNetworkIPNrequirementsforRemoteleaf

● その他の外部 TEP アドレス:Cisco ACI マルチサイトを導入する場合は、コントロール プレーン外部トンネル エンドポイント、データプレーン ETEP、ヘッドエンドレプリケーション ETEP などのアドレスが必要です。アドレスは、インフラ TEP プールまたは外部 TEP プールからではない外部のパブリック ルーティング可能な IP アドレスにすることができます。Cisco ACI Multi-SiteOrchestrator を使用してアドレスを設定できます。

この設計ガイドでは、インフラ TEP プールに焦点を当てています。

インフラ TEP アドレス プールに必要なアドレスの数は、次のようないくつかの要因によって異なります。

● Cisco APIC の数

● リーフ スイッチとスパイン スイッチの数

● アプリケーション仮想スイッチ(AVS)の数、Cisco ACI Virtual Edge インスタンス、Hyper-V ホスト、またはより一般的に、VMM 統合が管理し、OpFlex と統合された仮想ホストの数

● 必要な vPC の数

注: 次のドキュメントで説明するように、各ポッドは他のポッドプールと重複してはならない独自の TEP プールを使用するため、この計算では、異なるポッドのスイッチの数を含める必要はありません。

将来的なアドレスの枯渇を回避するために、可能な限り /16 または /17 の範囲を割当てることを強く推奨します。これが不可能でも、少なくとも /19 の範囲が必要です。ただし /22 では大規模導入でアドレスが枯渇する可能性もあります。サイズを後で簡単には変更できないために、TEP 範囲は慎重に決めることが重要です。

以下のコマンドを使用して、初回構成後に TEP プールを確認できます。

Apic1# moquery –c dhcpPool

将来、Cisco ACI マルチポッド、Cisco ACI マルチサイト、リモート リーフ スイッチ、および vPOD を使用することを計画している場合、次のリストに TEP アドレス関連のポイントを要約します。

● Cisco ACI Multi-Pod: 定義したプールが他の既存または将来のポッドと重複していないことを確認する必要があります。ただし、インフラストラクチャ TEP プールの範囲をカウントするために、構成しているポッド以外のポッドのスイッチのカウントを含める必要はありません。各ポッドは、他のポッドプールと重複してはならない独自のインフラストラクチャ TEP プールを使用するためです。次のドキュメントで説明されています。https://www.cisco.com/c/en/us/solutions/collateral/data-center-virtualization/application-centric-infrastructure/white-paper-c11-737855.html

● Cisco ACI マルチサイト:Cisco ACI マルチサイトでは、各サイトが独立した TEP プールを使用するため、別のサイトと同じインフラ TEP プールを再利用できる可能性があります。(参考)https://www.cisco.com/c/en/us/solutions/collateral/data-center-virtualization/application-centric-infrastructure/white-paper-c11-739609.pdf:「サイト間通信を実現するために各サイト内で使用されている TEP プールプレフィックスを各サイト間で交換する必要はありません。そのため、これらのプールの割り当て方法に関して、技術的な制限はありません。ただし、TEP プールのサマリプレフィックスの交換が将来求められるようになった場合に備えて、個別のサイト間では重複した TEP プールの割り当てを避けることが強く推奨されます。

● Cisco ACI マルチサイトでは、インフラ TEP プールに加えて、パブリック ルーティング可能な TEP アドレスを使用します。コントロールプレーン外部トンネル エンドポイント(サイト間ネットワークに接続されたスパインごとに 1 個)、データプレーン ETEP(サイトのポッドごとに 1 個)、およびヘッドエンド レプリケーション ETEP(サイトごとに 1 個)を使用する必要があります。Intersite L3Out のサポートでは、Cisco ACI マルチサイト ドメインの一部である各サイトに「外部TEP プール」を導入する必要があります。これらのアドレスは、TEP アドレスの下のボーダー リーフ スイッチに追加されます。詳細については、次のドキュメントを参照してください。https://www.cisco.com/c/en/us/solutions/collateral/data-center-virtualization/application-centric-infrastructure/white-paper-c11-739609.pdf リモート リーフ スイッチの場合、Cisco APIC、スパイン スイッチ、およびボーダー リーフ スイッチ用にルーティング可能な TEP プールを設定する必要性を考慮する必要がありますが、Cisco ACI 4.1(2)以降では、代わりに外部TEP プール機能を使用できます。詳細については、次のドキュメントを参照してください。https://www.cisco.com/c/en/us/solutions/collateral/data-center-virtualization/application-centric-infrastructure/white-paper-c11-740861.html

注: [ファブリック] > [インベントリ] > [ポッド ファブリック セットアップ ポリシー] から、インフラ TEP プールと外部TEP プールを表示できます。

立ち上げフェーズでは、Cisco ACI がブリッジ ドメイン内のトラフィックの外部マルチキャスト宛先として使用するマルチキャスト範囲を提供する必要があります。このアドレスは、225.0.0.0/15 から 231.254.0.0/15 の範囲の任意のアドレスであり、/15 である必要があります。Cisco ACI は、このタイプのトラフィックのアンダーレイにルーテッド マルチキャスト ツリーを実装しているため、このアドレス範囲は、Cisco ACI がブリッジ ドメインで複数の宛先のトラフィックを転送するために必要です。

各ブリッジ ドメインには、グループ IP 外部(GIPo)アドレスが割り当てられます(グループ IP 内部[GIPi]またはオーバーレイのマルチキャスト アドレスとは対照的)。これは、ブリッジ ドメインのフラッド GIPo とも呼ばれ、ファブリック内のブリッジ ドメイン上のすべての複数の宛先トラフィックに使用されます。アンダーレイのマルチキャストツリーは、ユーザー設定なしで自動的に設定されます。ツリーのルートは常にスパイン スイッチであり、トラフィックは転送タグ ID(FTAG)と呼ばれるタグに従って複数のツリーに沿って分散できます。

Cisco ACI Multi-Pod では、このマルチキャスト アドレス範囲の範囲はすべてのポッドを網羅しているため、マルチキャスト ルーティングはポッド間ネットワークで設定する必要があります。

インフラストラクチャ VRF インスタンスでのルーティングは IS-IS に基づき行われます。各テナント VRF インスタンス内のルーティングは、Cisco ACI ファブリックに直接接続されているエンドポイントのホスト ルーティング、またはブリッジ ドメインサブネットを使用した最長プレフィックス一致(LPM)、またはボーダー リーフから学習した外部ルーターからのルートに基づいています。ボーダー リーフは、レイヤ 3 アウト(L3Out)が展開される場所です。

Cisco ACI は、MP-BGP VPNv4 または VPNv6 を用いて外部ルートを ACI 内部に伝播でテナント VRF インスタンスします。

Cisco ACI マルチポッドおよび Cisco ACI マルチサイトの場合、Cisco ACI は MP-BGPVPNv4/VPNv6/EVPN を使用して、ポッドまたはサイト間でテナント VRF インスタンスのエンドポイント IP/MAC アドレスと外部ルートを伝播します。

Cisco ACI は、BGP ルート リフレクタを使用して、BGP ピアの数を最適化します。

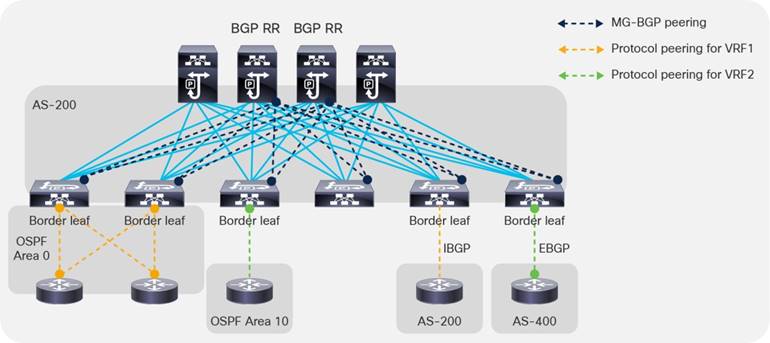

Cisco ACI には、次の 2種類のルート リフレクタがあります。

● 通常の BGP ルート リフレクターは、リーフ スイッチとスパイン スイッチの間のポッド内の VPNv4/VPNv6 に使用されます。

● 外部BGP ルート リフレクタは、Cisco ACI マルチポッドのスパイン スイッチ間のポッド間または Cisco ACI マルチサイトのサイト間の VPNv4/VPNv6/EVPN に使用されます。

BGP ルート リフレクターポリシーは、ポッド内(通常)およびポッド/サイト間(外部)で BGP リフレクターとして動作するスパイン スイッチを制御します。

通常の BGP ルート リフレクターはポッドごとに構成する必要がありますが、外部BGP ルート リフレクターはオプションです。

Cisco ACI マルチポッドまたは Cisco ACI マルチサイトを使用する場合、外部BGP ルート リフレクタが設定されていない場合、ポッドまたはサイト間のスパイン スイッチは iBGP ピアのフルメッシュを形成します。

注: BGP 自律システム(AS)番号は、同じ Cisco APIC クラスタ (Cisco ACI マルチポッド) によって管理されているすべての Cisco ACI ポッド全体に適用される、つまりファブリック全体の設定です。

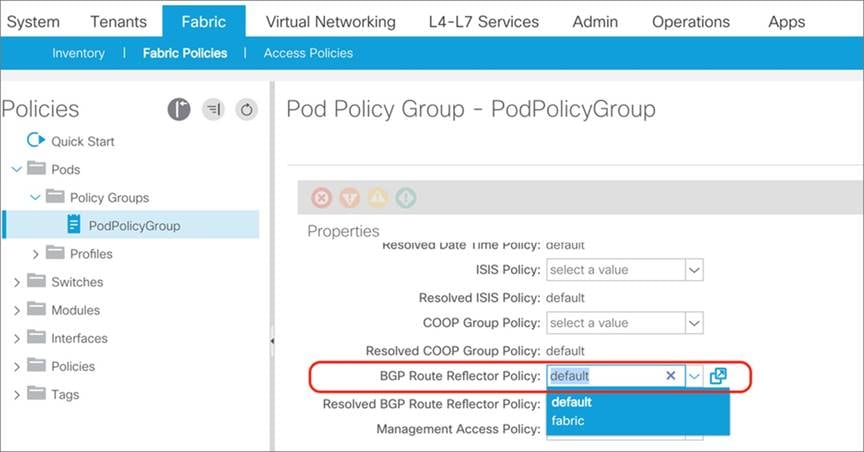

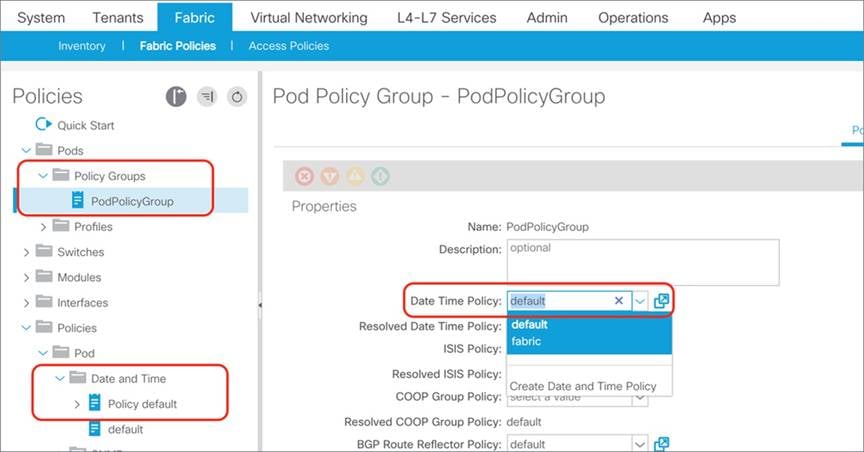

ファブリック内で MP-BGP を有効にして設定するには、リリースに応じて次のように設定を見つけることができます。

● [ファブリック] > [ファブリック ポリシー] > [ポッド ポリシー] > [BGP ルート リフレクターのデフォルト]

● [システム] > [システム設定] > [BGP ルート リフレクター] の下。

ポリシーを有効にするには、デフォルトの BGP ルート リフレクタ ポリシーをポッド ポリシー グループとポッド プロファイルに追加する必要があります(図 14)。

図 14 BGP ルート リフレクタの設定

スパイン スイッチが通常の BGP ルート リフレクタとして設定された後、同じポッド内のすべてのリーフ スイッチは、インフラ VRF インスタンスを介してそれらのスパイン スイッチとの MP-BGP VPNv4/v6 ネイバーシップを確立します。

ボーダー リーフ スイッチは外部ルートを学習した後、最初に同じテナント VRF 内の外部ルートを再配布して、ルートが BGP IPv4/v6 ルーティングテーブルに入力され、次にそれらを MP-BGP VPNv4/v6 アドレスファミリインスタンスにエクスポートします。元のテナント VRF 情報とともにインフラ VRF インスタンスにあります。

インフラ VRF インスタンスの MP-BGP 内では、ボーダー リーフ スイッチが BGP ルート リフレクタであるスパイン スイッチへのルートをアドバタイズします。その後、ルートはすべてのリーフ スイッチに伝播されます。次に、リーフ スイッチは、VRF インスタンスがインスタンス化されている場合、VPNv4/v6 テーブルからそれぞれのテナント VRF インスタンス IPv4/v6 テーブルにルートをインポートします。

図 15 は、Cisco ACI ファブリック内のルーティング プロトコルです。VRF-lite を使用する外部ルータとボーダー リーフ スイッチとの間のルーティング プロトコルも示されています。

図 15 Cisco ACI ファブリックのルーティング配布

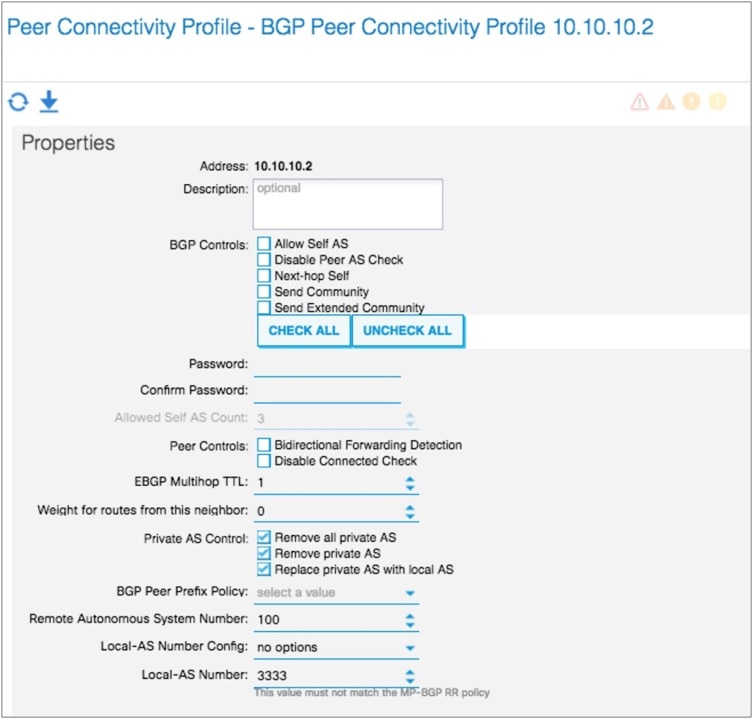

Cisco ACI ファブリックでは、1つの自律システム(AS)番号だけがサポートされます。内部 MP-BGP と、ボーダー リーフ スイッチと外部ルータ間の BGP セッションで同じ AS 番号が使用されます。外部ルータが別の BGPAS 番号を使用してピアリングできるように、BGP ネイバーごとにローカル AS 設定を使用することもできますが、実際の Cisco ACI BGPAS 番号は BGP ルートの AS_PATH 属性に引き続き表示されます。したがって、Cisco ACI ファブリック全体を 1 つの BGP AS として BGP ネットワークを設計できるように、番号を選択することをお勧めします。

従来の L3Out 接続に使用される(つまり、各ポッド内のリーフ スイッチを介した)通常の BGP ルート リフレクターの場合、ポッドごとに少なくとも 1 つのルート リフレクターを構成する必要があります。ただし、図 16 に示すように、冗長性を確保するために、ポッドごとにルート リフレクターのペアを構成することをお勧めします。

図 16 BGP ルート リフレクタの配置

Cisco ACI マルチポッド/ Cisco ACI マルチサイトに使用される外部BGP ルート リフレクタの場合、設定を簡単にするために、外部BGP ルート リフレクタを使用する代わりに、フルメッシュ BGP ピアリングを使用することをお勧めします。Cisco ACI マルチポッドおよび Cisco ACI マルチサイト外部ルート リフレクタの展開については、次のドキュメントを参照してください。

● Cisco ACI Multi-Site Architecture White Paper

BGP を実行する他の導入と同様に、Cisco ACI がネイバーから受け入れることのできる AS パスの数を制限するようお勧めします。具体的には [テナント(Tenant)] > [ネットワーキング(Networking)] > [プロトコルポリシー(Protocol Policies)] > [BGP] > [BGP タイマー(BGP Timers)] でテナントごとに最大 AS 限度値を指定することで構成できます。

Cisco ACI ファブリックの初期構成の一部として、リーフ スイッチ、スパイン スイッチ、および Cisco APIC ノードを有効なタイムソースに同期するように NTP プロトコルを構成する必要があります。

これは、アウトオブバンド管理ネットワーク上で行われます。

図 17 では NTP を設定する場所を示します。

図 17 NTP設定

Cisco ACI は、Cisco ACI リーフ スイッチがファブリックに接続されたサーバに NTP サーバ機能を提供するように設定することもできます。

NTP の詳細については、次のドキュメントを参照してください。

Cisco ACI では、Precision Time Protocol(PTP)を設定することもできますが、Cisco ACI では、NTP と PTP は異なる目的で使用されます。Cisco ACI 3.0 では、-EX 以降のリーフ スイッチの PTP プロトコルのサポートが導入されました。

Cisco ACI は、主に Cisco ACI リーフ スイッチとスパイン スイッチが切り替えているトラフィックの遅延測定に PTP プロトコルを使用します。これは、リーフ スイッチ間(PTEP間)の継続的な遅延測定や、2 つのエンドポイント間の遅延を測定するために、トラブルシューティングなどのオンデマンド遅延測定に使用できます。

単一の POD 内で PTP を使用する場合は外部グランドマスタークロックは必要ありませんが、Cisco ACI マルチポッドで PTP を使用する場合は必要です。

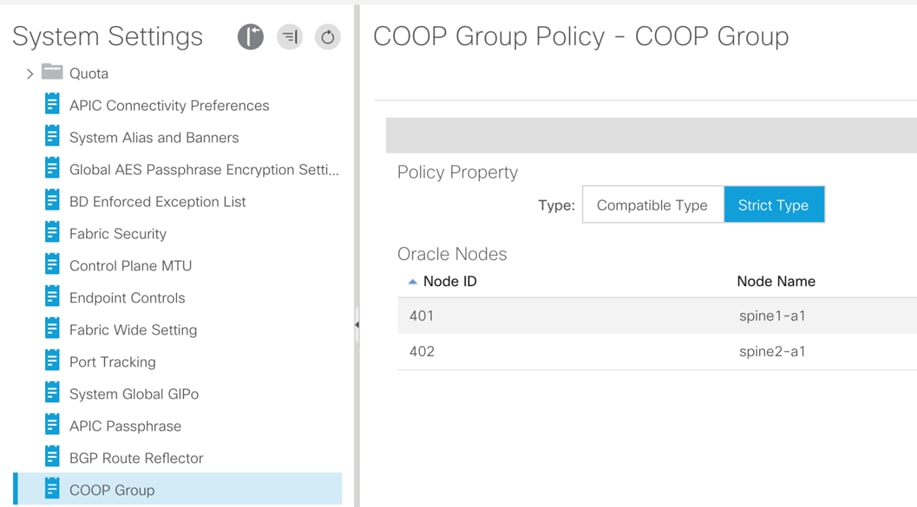

COOP は、スパイン スイッチ間でエンドポイント情報をやり取りするために、Cisco ACI ファブリック内で使用されます。ソフトウェア リリース 2.0 (1m) 以降、Cisco ACI ファブリックには、COOP メッセージを認証する機能が備わっています。

COOP グループポリシー([システム設定(System Settings)] > [COOP グループ(COOP Group)]、以前のリリースでは [ファブリックポリシー(Fabric Policies)] > [ポッドポリシー(Pod Policies)] からアクセス) は、COOP メッセージの認証を管理します。Compatible モードと Strict モードの 2 つのモードが使用可能です。Compatible モードは、認証済みの接続と未認証の接続の両方を受け付け、下位互換性を持つ既定のモードです。Strict モードでは、MD5 認証接続のみが許可されます。図 18 はこれら 2 種類のモードです。

図 18 COOP グループ ポリシー

本番環境においてはほとんどの安全性を確保するために、 Strict モードの有効化を推奨します。

Cisco ACI ファブリックの APIC およびリーフ スイッチとスパイン スイッチへの管理アクセスは、インバンド接続またはアウトオブバンド接続を使用して定義できます。インバンド管理は、1 つ以上のリーフポートからのすべての Cisco ACI リーフおよびスパイン スイッチの管理で構成されます。利点は、選択した 1 つ以上のリーフ スイッチからいくつかのポートを接続するだけでよく、Cisco ACI は、ファブリックリンク自体を使用して、ファブリック内のすべてのリーフ スイッチとスパイン スイッチに管理トラフィックをルーティングすることです。

アウトオブバンド接続を使用すると、管理ポート(mgmt0)を使用して Cisco ACI リーフおよびスパイン スイッチを管理できます。

Cisco ACI のインバンド接続とアウトオブバンド接続の両方の設定は、特別に事前定義されたテナント「mgmt」で実行されます。

従来の NX-OS ネットワークでは、インバンド管理のアクセス制御は vty アクセスリストを使用して構成されますが、アウトオブバンドへのアクセスを制御する構成は、mgmt0 ポートのアクセスグループを使用して構成されます。次のドキュメントで説明されています。

Cisco ACI では、アクセス制御は EPG とコントラクトを使用して実行されます。これは、インバンドおよびアウトオブバンドの EPG が通常ではないという事実を除いて、インバンドまたはアウトオブバンドの管理アクセスで違いはありません。 EPG ですが、タイプがインバンドまたはアウトオブバンドのノード管理EPG として構成されており、アウトオブバンドの場合、契約は通常の契約とは異なるオブジェクトです。それらは「アウトオブバンド契約」です。

インバンド管理アドレスは、「inb」とも呼ばれる事前定義された VRF インスタンスの「inb」と呼ばれる事前定義されたブリッジ ドメインの「mgmt」と呼ばれる特別なテナントで定義された単なるループバック IP アドレスです。これらの IP アドレスは、特別なインバンド EPG に属しており、「デフォルト」と呼ばれるデフォルトの EPG、または作成したインバンド EPG タイプの新しい EPG にすることができます。インバンドおよびアウトオブバンドの管理アドレスは、テナント > 管理 > ノード管理アドレスから定義されます。

この設定では、スイッチ ID、設定するデバイスの IP アドレス、デフォルトゲートウェイ、および関連付けられている EPG(タイプ インバンドまたはアウトオブバンド)を入力する必要があります。たとえば、VLAN-86 を使用してインバンド EPG の「デフォルト」を定義し、ノード 1(APIC1)10.62.104.34/29 のノード管理アドレスとして定義し、デフォルト ゲートウェイが inb ブリッジ ドメインであると仮定します。サブネット 10.62.104.33 の場合、Cisco APIC の設定は、bond0 のサブインターフェイス(この場合は VLAN 86)、つまり bond0.86 で更新されます。

admin @ apic-a1:〜> ifconfig -a

bond0.86:フラグ= 4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1496

inet 10.62.104.34 netmask 255.255.255.248 broadcast 10.62.104.39

admin@apic-a1:~> ip route

default via 10.62.104.33 dev bond0.86 metric 32

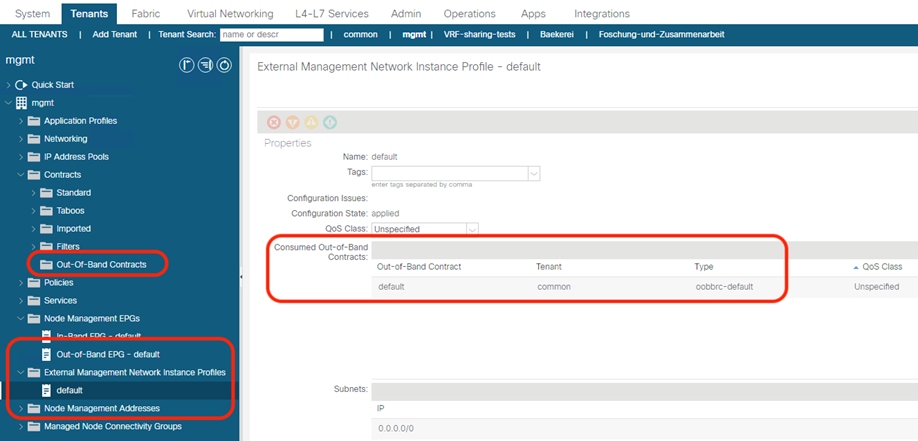

アウトオブバンド管理アドレスは、「mgmt」と呼ばれる特別なテナントの mgmt0 インターフェイスに割り当てられた IP アドレスです。IP アドレスは、特別なアウトオブバンド EPG(「デフォルト」または作成したアウトオブバンドタイプの EPG)に属します。アウトオブバンド契約は通常の契約とは異なるオブジェクト(vzOOBBrCP)であり、特別な EPG であるアウトオブバンド EPG(mgmtOoB)によってのみ提供され、特別な「L3 外部」アウトオブバンド管理インスタンス プロファイル(mgmtInstP)によってのみ消費されます。

「inb」ブリッジ ドメインは、原則として、主に APIC と Cisco ACI リーフおよびスパイン スイッチを接続することを目的としています。理論的には管理デバイスを inb ブリッジ ドメインに接続できますが、Cisco ACI ではこのブリッジ ドメインに暗黙の設定があり、Cisco APIC から Cisco ACI のリーフおよびスパイン スイッチ通信を有効にするため、これを行うことはお勧めしません。

また、Cisco ACI スパイン スイッチには、ループバック管理インターフェイスへの管理トラフィックをルーティングする必要があるという要件があるため(これはハードウェア上の理由による)、通常、外部接続用に別のブリッジ ドメインを設定するか、L3Out を使用することをお勧めします。

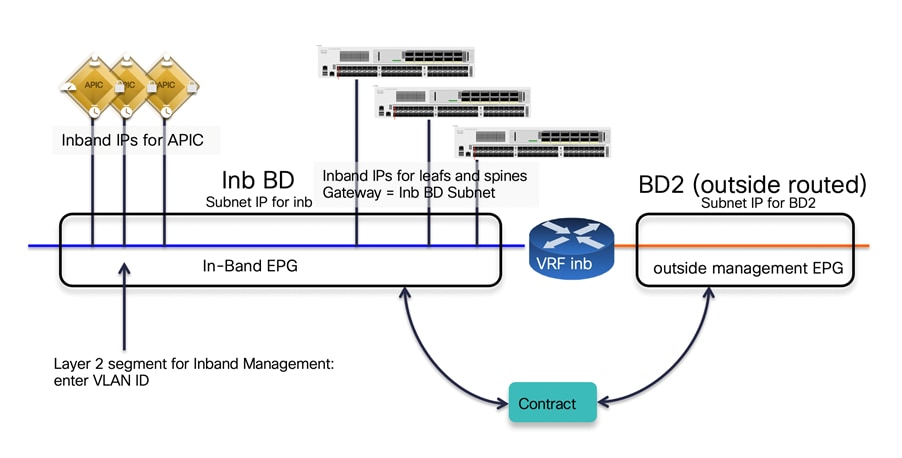

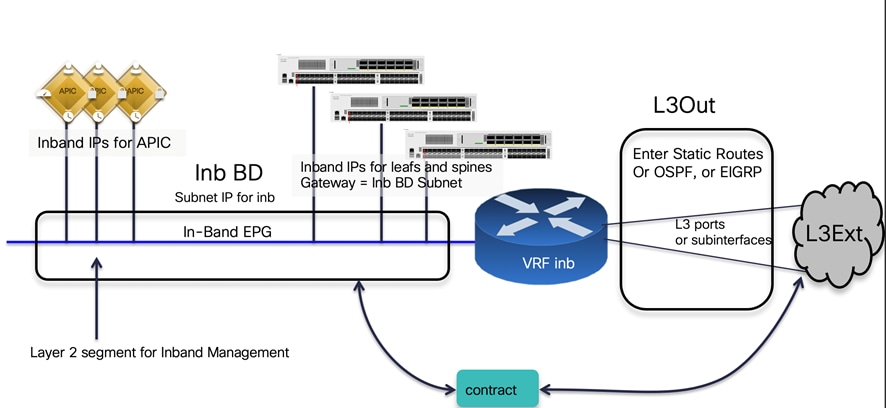

インバンド管理が外部に接続する方法は 2 つあり、同時に使用できます(相互に除外することはありません)。

● インバンド EPG との契約を持つ外部EPG で「外部」ブリッジ ドメインを定義する:ブリッジ ドメインを作成する場合、これは同じ「inb」VRF インスタンスに属している必要があり、このブリッジ ドメインへの外部トラフィックと関連付ける EPG も定義する必要があります。連絡先は、外部トラフィック用に作成した EPG とインバンド EPG の間で許可される管理トラフィックを定義します。この設定は、Cisco APIC が Cisco ACI リーフ スイッチに直接接続されているデバイス(たとえば、ファブリックに直接接続されている Virtual Machine Manager デバイス)を管理する必要がある場合、またはネットワーク管理デバイスが Cisco ACI リーフ スイッチに直接接続されている場合に役立ちます。

● L3Out の定義:この L3out は inb VRF インスタンスに関連付けられ、管理IP アドレスまたはサブネットと一致するようにレイヤー 3 外部を定義し、レイヤー 3 外部とインバンド EPG の間のコントラクトを定義する必要があります。この設定は、ネットワーク管理デバイスが Cisco ACI リーフ スイッチに直接接続されていない場合に役立ちます。

図 19 外部接続用のブリッジ ドメインを使用したインバンド管理

図 20 外部接続用の L3Out を使用したインバンド管理

Cisco APIC、リーフ スイッチ、およびスパイン スイッチに同じセキュリティポリシーを定義する場合、L3Out を使用したインバンド管理の設定には次の手順が含まれます。

● インバンド ブリッジ ドメインにサブネットを割り当て、このサブネット アドレスをノード管理アドレス構成のゲートウェイとして使用します。

● すべての Cisco APIC、リーフ スイッチ、およびスパイン スイッチを同じインバンド EPG(たとえばデフォルトのもの)に割り当てます。タイプ インバンド EPG の事前定義された「デフォルト」EPG を使用している場合でも、タイプ インバンド EPG の新しい EPG を作成している場合でも、VLAN をインバンド EPG に割り当てる必要があります。これは、Cisco APIC もトランキングする必要があります。Cisco APIC、リーフ スイッチ、およびスパイン スイッチのインバンド EPG への割り当ては、スタティック ノード管理アドレス構成を使用して行われます。この構成では、Cisco ACI ノードに与える IP アドレスとそれが属するインバンド EPG の両方を定義します。または、Cisco ACI がスイッチに割り当てる IP アドレスのプールを提供するだけの場合は、マネージドノード接続グループを使用して割り当てを実行できます。

● Cisco APIC、リーフ スイッチ、およびスパイン スイッチにアクセスできる管理ホストまたはサブネットのリストを定義します。このために、VRF インスタンス inb に関連付けられた L3Out および外部EPG を定義できます。

● 上記のホストが Cisco APIC、リーフ スイッチ、およびスパイン スイッチに接続するために使用できるプロトコルとポートを制御するインバンド管理のコントラクトを定義します。

● インバンド EPG からインバンド契約を提供し、L3Out から契約を消費します。

Cisco APIC、リーフ スイッチ、およびスパイン スイッチに同じセキュリティポリシーを定義する場合、アウトオブバンド管理の設定には次の手順が含まれます。

● すべての Cisco APIC、リーフ スイッチ、およびスパイン スイッチを同じアウトオブバンド EPG(たとえばデフォルトのもの)に割り当てます。これは、Cisco ACI ノードに与える IP アドレスと、それが属するアウトオブバンド EPG の両方を定義するスタティック ノード管理アドレス設定を使用して行われます。Cisco ACI がスイッチに割り当てる IP アドレスのプールを提供するだけの場合は、マネージド ノード接続グループを使用して割り当てを実行することもできます。

● Cisco APIC、リーフ スイッチ、およびスパイン スイッチにアクセスできる管理ホストのリストを定義します。これは、外部管理インスタンス プロファイル(mgmtInstP)と呼ばれる外部 EPG と同様の方法でモデル化されます。

● 上記のホストが Cisco APIC、リーフ スイッチ、およびスパイン スイッチに接続するために使用できるプロトコルとポートを制御するアウトオブバンドコントラクト(vzOOBBrCP)を定義します。

● アウトオブバンド EPG からアウトオブバンド コントラクトを提供し、外部管理インスタンス プロファイルからコントラクトを消費します。

次の図は、テナント管理におけるアウトオブバンドの構成を示しています。デフォルトのアウトオブバンド EPG の名前は、デフォルトのインバンド EPG の名前と同じように「デフォルト」ですが、これらは 2 つの異なるオブジェクトであるため、名前を同じにすることができます。

図 21 テナント管理におけるアウトオブバンド構成

インバンド管理とアウトオブバンド管理の両方が使用可能な場合、Cisco APIC は次の転送ロジックを使用します。

● インターフェイスに受信し、同じインターフェイスから出力されるパケット。したがって、管理ステーションがアウトオブバンドから Cisco APIC を管理している場合、Cisco APIC はそのアウトオブバンド インターフェイスを使用して管理ステーションと通信し続けます。

● 直接接続ネットワークを宛先とする Cisco APIC から送信されたパケットは、直接接続されたインターフェイスに出力される。

● Cisco APIC からソースされたパケットは、リモート ネットワーク宛てに送信され、インバンドが優先され、次にアウトオブバンドが優先されます。プリファレンスは、[システム] > [システム設定] > [APIC 接続プリファレンス] > [外部接続に使用するインターフェイス] で変更できます。

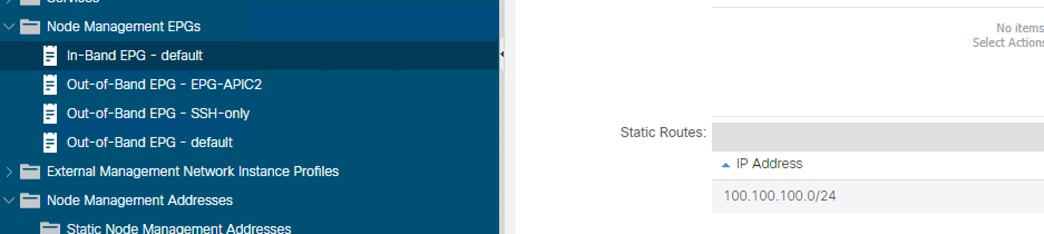

● もう 1 つのオプションは、EPG にルートを入力して Cisco APIC でスタティック ルートを設定することです。テナント管理 > ノード管理 EPG > インバンド EPG – デフォルトまたはアウトオブバンド EPG – デフォルト。このオプションは、Cisco APIC リリース 5.1 以降で使用できます。

スタティック ルートをの一部として設定することにより、Cisco APIC または他のリーフ スイッチとスパイン スイッチで、テナント管理 > ノード管理EPG > インバンド EPG – デフォルトまたはアウトオブバンド EPG – デフォルトからこの特別な EPG 構成として管理インターフェイスのルートを設定できます。

図 22 インバンド管理用のスタティック ルートの作成

この例では、スタティック ルートのインバンド EPG – デフォルトへの割り当ては、Cisco APIC に次のルートが作成されます。

10.62.104.33 devbond0.86 経由の 100.100.100.0/24

VMM 構成を使用する場合、Cisco APIC は Virtual Machine Manager API (たとえば、VMware vCenter API)と通信する必要があります。

この管理接続では、ファブリックへの依存関係が最も少ないパスを使用することをお勧めします。たとえば、L3Out を使用して VMM に到達可能であり、MP-BGP 設定に変更がある場合、これは Cisco APIC から VMM への通信パスにも影響を与える可能性があることを考慮してください。

このため、Cisco APIC と Virtual Machine Manager の間の管理通信には、次のいずれかのオプションを使用することをお勧めします。

● アウトオブバンド ネットワーク

● テナント管理のインバンド VRF インスタンスに関連付けられたブリッジ ドメイン

次のリストは、インバンドおよびアウトオブバンドの展開に関連するいくつかの設計上の考慮事項を示しています。

● ハードウェア テレメトリにはインバンド管理が必要です。詳細については、次のドキュメントを参照してください。https://www.cisco.com/c/en/us/td/docs/security/workload_security/tetration-analytics/sw/config/cisco-aci-in-band-management-configuration-for-cisco-tetration.html

● Nexus ダッシュボードには、Network Insight Advisor および NetworkInsight Resources のインバンド接続と、Cisco ACIMSO のアウトオブバンド接続が必要です。Nexus ダッシュボードが Cisco ACI ファブリックに直接接続されている場合は、外部EPG /ブリッジ ドメイン アプローチを使用してインバンド接続用に設定できます。代わりに、Nexus ダッシュボードがファブリックから数ホップ離れている場合は、L3Out インバンド構成を使用して Cisco ACI ファブリックにアクセスするように構成できます。

再配布されるルートの IS-IS メトリックを規定値の 63 よりも小さくすることは、良い判断です。その理由は、たとえばスパイン スイッチのアップグレード/リブート時に、スパイン スイッチのすべての構成スイッチが完了し、メトリックがより低い値(たとえば 32)になるまで、外部の宛先へのパスに入らないようにするためです。

この設定は [ファブリック(Fabric)] > [ファブリックポリシー(Fabric Policies)] > [ポリシー(Policies)] > [ポッド(Pod)] > [ISIS ポリシーデフォルト(ISIS Policy default)] で行います。

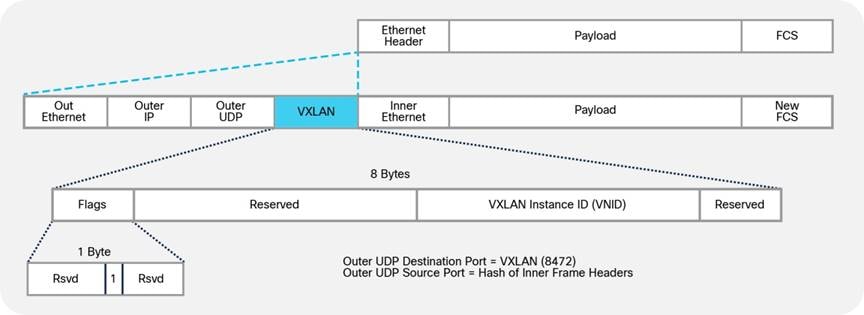

図 23 は、Cisco ACI ファブリック内の VXLAN カプセル化トラフィックの形式を示しています。

イーサネットフレームが VLAN ヘッダーでカプセル化されてファブリックのアクセスポートに到着した場合であっても、VLAN ヘッダーは削除されます。VXLAN ペイロードとしてカプセル化されるイーサネットフレームサイズは、通常、元の MTU サイズの 1500 + 14 バイトのヘッダー(フレームチェックシーケンス [FCS] が再計算されて追加され、IEEE 802.1q ヘッダーは削除される)となります。加えて、ファブリック側の配線上で配送されるイーサネットフレームには、IP ヘッダー(20 バイト)と UDP ヘッダー(8 バイト)に加え、iVXLAN ヘッダー(8 バイト)が付加されます。

Cisco ACI ファブリックで使用されている VXLAN ヘッダーについては、図 23 を参照してください。

図 23 VXLAN ヘッダー

そのため、ファブリック ポートがサポートする必要がある最小 MTU サイズは、元の MTU サイズ + 50 バイトとなります。Cisco ACI ファブリックのアップリンクの MTU は、着信パケットの MTU(デフォルトでは 9000 バイト)+ 150 バイトに構成されています。

ファブリックのアクセスポートの MTU は、ジャンボフレームを送信するサーバに対応できるよう、9000 バイトとなっています。

注: デフォルトで MTU が 1500 バイトとなっている従来のファブリックと比較して、すでに MTU が 9000 バイトに設定されているため、Cisco ACi はジャンボ フレームを手動で構成する必要はありません。

通常は Cisco ACI ファブリックの MTU のデフォルト値を変更する必要はありません。敢えて変更する場合は、[ファブリック(Fabric)] > [ファブリック ポリシー(Fabric Policies)] > [ポリシー(Policies)] > [グローバル(Global)] > [ファブリック L2 MTU ポリシー(Fabric L2 MTU Policy)] で変更できます。この MTU は、VXLAN トラフィックのペイロードを指します。Cisco ACI リリース 3.1(2) 以降、これを 9216 バイトに変更できます。ポートへの EPG バインディングを設定すると、設定が有効になります。

Cisco ACI 3.1(2) 以降、Cisco ACI アップリンクの MTU は、9366 バイト(9216 + 150) です。

VXLAN オーバーレイを IPN で伝送する必要がある場合は、MTU が正しく構成されていることを確認する必要があります。

MTU 設定による Cisco ACI マルチポッドの詳細については、次のドキュメントを参照してください。

コンバージェンスを高速化するファブリック インフラストラクチャの構成

Cisco ACI リリース 3.1 では、次の障害シナリオのコンバージェンス時間を改善するために複数の拡張機能が導入されました。

● ファブリック リンク障害とスパイン リロード:これらは、リーフ スイッチとスパイン スイッチ間のリンクの障害、または単にスパイン スイッチ全体の障害であり、ファブリック リンクの接続の喪失からリーフ スイッチによって検出できます。Cisco ACI 3.1 では、高速フェールオーバー リンク機能が導入されています。これにより、トラフィックが代替ファブリック リンクを使用する時間が、デフォルトの約 100〜200 ミリ秒ではなく約 10 ミリ秒に短縮されます。

● ポート チャネル ポート ダウン:ポート チャネルの残りのリンクにダウンするリンクのトラフィックを再割り当てするための収束時間が改善されました。100ms 未満のリカバリ時間を実現する場合は、光 SFP を使用し、デバウンス タイマーを 100ms 未満に設定する必要があります。

● vPC ポートがダウンしている:特定の vPC のすべてのポートが 1 つの vPC ピアでダウンすると、Cisco ACI は転送を他の vPC ピア リーフ スイッチに切り替えます。これは、Cisco ACI 3.1 より前のリリースにも当てはまりますが、Cisco ACI 3.1 では、この処理シーケンスが改善されています。この拡張機能のメリットを享受するには、コンバージェンス時間を改善するために光 SFP を使用し、デバウンス タイマーをよりアグレッシブに構成する必要があります(SFP が接続されているリンクが安定している場合、長いデバウンス タイマーは必要ありません)。

● vPC ピアダウン:リーフ スイッチ全体がダウンした場合、スパイン スイッチからリーフ スイッチへの ECMP を活用することで、vPC のコンバージェンス時間が改善されました。

「高速リンク フェイルオーバー」機能は、LBX と呼ばれる -EX 以降のリーフ スイッチの ASIC パイプラインのブロックを利用します。高速リンクフェイルオーバー機能が有効になっている場合、リンク検出は、障害の検出とハードウェアの再プログラミングに通常含まれる大量のソフトウェア処理をオフロードします。「ソフトウェア」処理には通常 100〜200 ミリ秒かかります。高速リンク フェイルオーバーを使用すると、検出と切り替え全体に約 10 ミリ秒かかります。

この機能は「ファブリック > アクセス ポリシー > ポリシー > スイッチ > 高速リンク フェイルオーバー」にあり、リーフ スイッチごとに有効にできます。この機能を使用するときは、次の点に注意してください。

● この機能には、-EX 以降のハードウェアが必要です。

● リーフ スイッチをハードウェアにインストールするには、機能を有効にした後で再起動する必要があります。

● 高速リンク フェイルオーバーが有効になっている場合、リーフ スイッチのファブリック リンクに SPAN を設定することはできません。

● 高速リンク フェールオーバーが有効になっている場合、ファブリック リンクとダウン リンク間のインターフェイスの役割を変更するポート プロファイル機能は、リーフ スイッチでは使用できません。

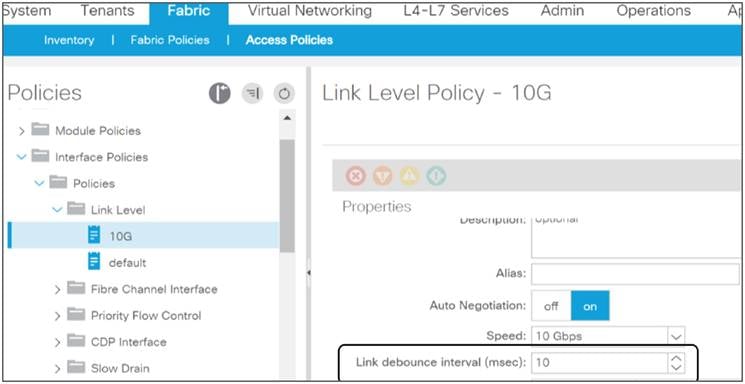

ポート チャネルリンク障害または vPC メンバー リンク障害のフェールオーバー時間を 100 ミリ秒未満にする場合は、インターフェイスのデバウンスタイマーも下げる必要があります。デバウンス タイマーは、デフォルトの 100 ミリ秒のタイマーであり、リンクで信号の損失が検出されてから、これがリンク ダウン イベントと見なされるまでの間に設定されます。

デバウンス タイマーを下げるかどうかを決定する前に、セットアップを確認し、信号の安定性に基づいて環境に適したタイマー値を決定することをお勧めします。特に、スイッチがサービス プロバイダー、WAN、DWDM などに接続されている場合はそうです。オン。タイマー間隔がかなり短い場合、信号の一時的な変動でさえリンクダウンとして検出され、不要なリンクフラップを引き起こす可能性があります。

図 24 は、デバウンス タイマーを設定する方法を示しています。

図 24デバウンスタイマーの構成

Bidirectional Forwarding Detection(BFD)

Bidirectional Forwarding Detection(BFD)により、レイヤ 3 リンクで高速コンバージェンスが可能となります。ピアリングルータがレイヤ 2 デバイス、またはルータが互いに直接接続されていないレイヤ 2 クラウド経由で接続されている場合には BFD が役立ちます。

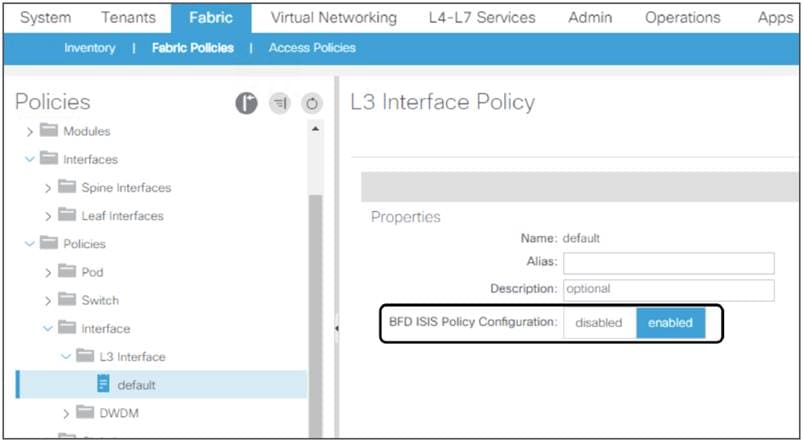

Cisco APIC リリース 3.1(1) からは、BFD はリーフ スイッチとスパイン スイッチ間のファブリック リンク、マルチティア トポロジのティア 1 とティア 2 リーフ スイッチ間、および GOLF、Cisco ACI Multi-Pod、Cisco ACI マルチサイト接続 (OSPF またはスタティック ルートと組み合わせて使用されます) の間のスパイン スイッチと IPN リンク間で設定できます。ファブリック リンクの BFD は、スパイン スイッチの-EX 以降のライン カード、Cisco Nexus 9364C 固定スパイン スイッチ、および -EX 以降のリーフ スイッチに実装されています。

リーフ スイッチからスパインへのスイッチ リンクで BFD を使用すると、ファブリックが伸びている場合や、モニタリング用の TAP(テスト アクセス ポイント)デバイスが Cisco ACI スイッチの間に配置されている場合に役立ちます。これは、リンクが直接接続されていない可能性があるためです。この機能は IS-IS と併用されます。

IS-IS での BFD は、ファブリック > ファブリック ポリシー > ポリシー > インターフェイス >L3 インターフェイスを使用して構成できます。これがリーフ - スパイン間の全リンクに共通の構成である場合は、デフォルトポリシーを変更するだけで構成できます。これが一部のリンクに固有の構成である場合は、新しい レイヤ 3 インターフェイス ポリシーを定義し、それをリーフ ファブリック ポート ポリシー グループに適用する必要があります。

図 25 は、ファブリックリンクで BFD を有効にする方法です。

図 25 ファブリック リンクでの Bidirectional Forward Detection の有効化

注: BFD 機能の詳細については、次のドキュメントを参照してください。

Cisco ACI ハードウェアは、リーフ スイッチとスパイン スイッチ間のトラフィック負荷分散を最適化し、長寿命で帯域幅を大量に消費するフロー(エレファント フローとも呼ばれる)よりも、短命で遅延の影響を受けやすいフロー(マウス フローと呼ばれることもあります)を優先する機能を提供します。

この構成は、[システム設定] > [ロードバランサー] > [ダイナミック パケット優先順位付け]で利用できます。

次のドキュメントは、これらの機能の可用性に関する情報を提供します。

単一のポッド設計の場合、外部 VXLAN ヘッダーの Differentiated Services Code Point(DSCP)については、通常は注意を払う必要がありません。

ファブリックが Cisco ACI マルチポッド、または Cisco ACI Multi-Site または GOLF によって拡張されている場合、VXLAN トラフィックはルーティングされたインフラストラクチャを通過しているため、Cisco ACI マルチポッド アーキテクチャが正しく機能するよう適切な Quality of Service(QoS)を設定する必要があります。

「ACI のサービス品質(QoS)」セクションでは、テナント トラフィックをファブリック経由で転送するときにオーバーレイ トラフィックの QoS マーキングを保持する機能について詳しく説明しています。

Cisco Application Policy Infrastructure Controller(APIC) は、Cisco ACI ファブリックのイメージ管理、ブートストラッピング、およびポリシー設定を行うクラスタ型ネットワーク管理兼ポリシーシステムです。

Cisco APIC は、以下の制御機能を提供します。

● ポリシー マネージャ: Cisco ACI のポリシー ベースの設定を定義・展開するとき使用する分散ポリシー リポジトリを管理します。

● トポロジ マネージャ:最新の Cisco ACI トポロジとインベントリの情報を維持管理します。。

● オブザーバ:Cisco APIC の監視サブシステム。Cisco ACI の運用状態、正常性、および性能情報のデータ リポジトリとして機能します。。

● ブート ディレクタ:スパイン スイッチ、リーフ スイッチ、Cisco APIC 要素のブートとファームウェア更新を管理します。

● アプライアンス ディレクタ: Cisco APIC アプライアンス クラスタの形成と制御を管理します。。

● Virtual Machine Manager(VMM):ポリシー リポジトリとハイパーバイザ間のエージェントとして機能し、VMware vCenter などのハイパーバイザ管理システムとのやり取りを行います。

● イベント マネージャ: Cisco APIC とファブリック スイッチから開始されるすべてのイベントと障害のリポジトリを管理します。

● アプライアンス要素:ローカル Cisco APIC アプライアンスのインベントリと状態を管理します。。

Cisco APIC には、ファブリック接続用の 2 枚のネットワーク インターフェイス カード(NIC)が搭載されています。これらの NIC は、冗長性確保のため、異なるリーフ スイッチに接続する必要があります。アクティブ バックアップ チーミング(常に片方のインターフェイスだけが有効になる)を維持するため Cisco APIC 接続が自動的に構成されます。この構成は、/proc/net/bonding の Bash シェルから確認できます(ただし変更はできません)。

エラー! 参照が見つかりません。図 19 は、Cisco APIC と Cisco ACI ファブリックとの接続の一般的な例です。

図 26 Cisco APIC と Cisco ACI ファブリックの接続

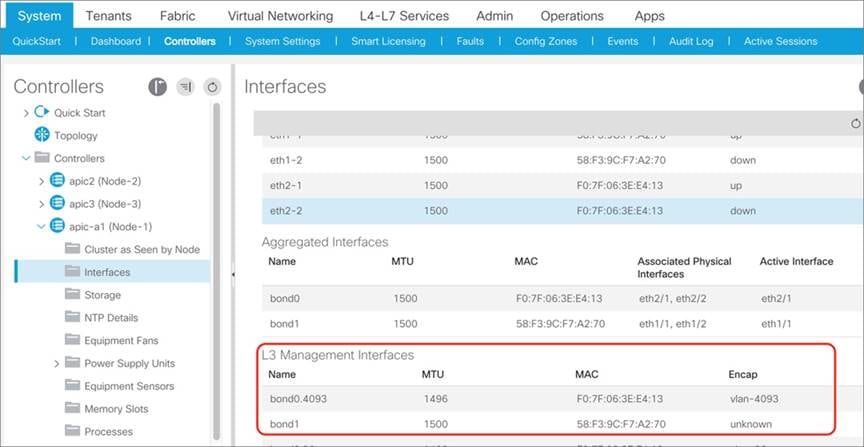

Cisco APIC ソフトウェアは、Cisco Cisco ACI リーフ スイッチとのインバンド接続用に bond0 インターフェイスおよび bond0 インフラストラクチャ VLAN インターフェイスを作成します。また、アウトオブバンド(OOB)管理ポートとして bond1 を作成します。

ネットワーク インターフェイスは次のとおりです。

● bond0: リーフ スイッチへのインバンド接続用の NIC ボンディング インターフェイスです。このインターフェイスには IP アドレスが割り当てられません。

● bond0.<infra VLAN>: このサブインターフェイスは、リーフスイッチに接続されます。最初の Cisco APIC ソフトウェア構成中に、インフラストラクチャ VLAN ID が指定されます。このインターフェイスは、設定時に指定される TEP アドレスのプールからダイナミック IP アドレスを取得します。

● bond1:OOB 管理用の NIC ボンディング インターフェイスです。IP アドレスは割り当てられません。このインターフェイスは、oobmgmt と呼ばれる別のインターフェイスを起動するために使用されます。

● oobmgmt:この OOB 管理インターフェイスから、Cisco APIC にアクセスできます。ダイアログボックスでの Cisco APIC 初回構成作業中に、IP アドレスがこのインターフェイスに割り当てられます。

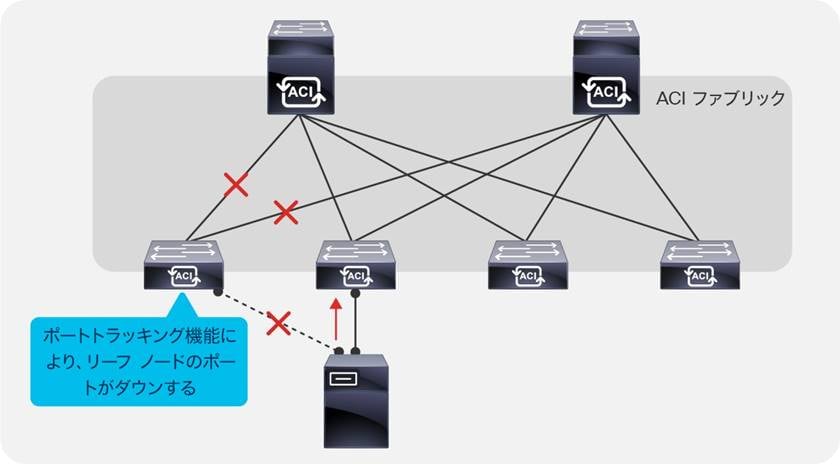

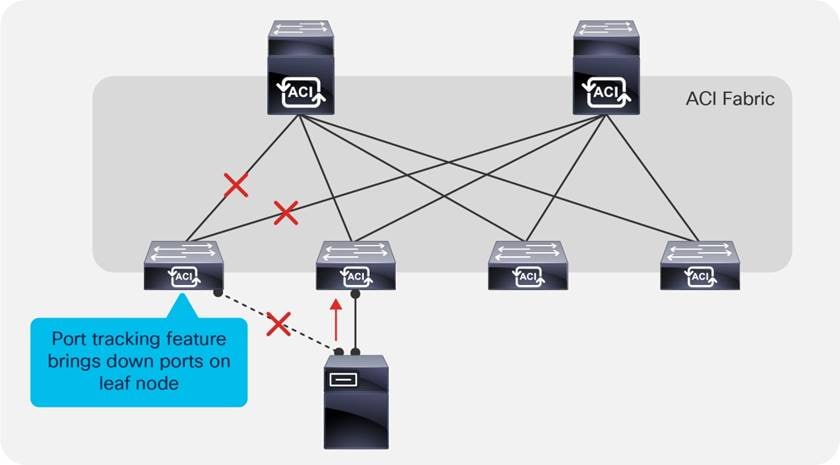

ポート トラッキング機能については、「ファブリック アクセスの設計/ポート トラッキング」で説明しています。ポート トラッキングの設定は、[システム(System)] > [システム設定(System Settings)] > [ポート トラッキング(Port Tracking)] で行えます。ポート トラッキングは、スパイン スイッチにファブリック接続されているリーフ スイッチでサーバー NIC がアクティブであることを確認するための便利な機能です。デフォルトでは、ポート トラッキングは Cisco APIC ポートをダウンさせませんが、Cisco ACI 5.0(1)以降、「ポート トラッキングがトリガーされたときに APIC ポートを含める」というオプションがあります。このオプションが有効になっている場合、ファブリック アップリンクがダウンすると、Cisco APIC は Cisco APIC ポートに接続されているリーフ ポートもダウンさせます。

Cisco APIC 起動時に、OOB 管理用の管理 IP アドレスとデフォルトゲートウェイを入力します。また、Cisco APIC が OOB とインバンド管理ネットワークの両方を使用するよう自動的に構成されます。後でインバンド管理ネットワークを追加すると、Cisco APIC がそちらを優先するようになります。

[ファブリック(Fabric)] > [ファブリック ポリシー(Fabric Policies)] > [グローバル ポリシー(Global Policies)] では、Cisco APIC でインバンド接続とアウトオブバンド接続のどちらを優先するか管理できます。

「ファブリック インフラストラクチャ/インバンドおよびアウトオブバンド管理」セクションで説明されているように、インバンド管理 EPG(テナント管理 > ノード管理 EPG > インバンド EPG –デフォルト)設定を使用して、Cisco APIC のスタティック ルートを設定することもできます。

Cisco ACI 2.2 以降には、Cisco APIC 自体で動作するアプリケーションをホストする機能があります。この処理はコンテナに 172.17.0.0/16 サブネット内の IP アドレスが割り当てられたコンテナアーキテクチャで実行されます。本書執筆時点では、このサブネット範囲を設定できません。そのため、Cisco APIC 管理接続を構成するときは、この IP アドレス範囲が管理 IP アドレスまたは管理ステーションと重複しないようにしてください。

Cisco APIC は、LLDP ベースの検出プロセスを使用して、クラスタ内の他の Cisco APIC の IP アドレスを検出します。このプロセスでは、APIC ID を Cisco APIC IP アドレスにマッピングし、Cisco APIC の汎用一意識別子(UUID)を提供するアプライアンスベクトルが維持管理されます。まず各 Cisco APIC は、そのローカル IP アドレスが格納されたアプライアンスベクトルを持ち、その他のすべての Cisco APIC スロットは不明とマークされます。

スイッチのリブート後、リーフ スイッチのポリシー要素がそのアプライアンスのベクトルを Cisco APIC から取得します。その後、スイッチがアプライアンスベクトルをすべてのネイバーにアドバタイズします。ローカル アプライアンス ベクトルとネイバーのアプライアンスベクトルの不一致は、ローカル アプライアンス ベクトル内のすべての Cisco APIC に報告します。

このプロセスを使用して、Cisco APIC は、リーフ スイッチを介して Cisco ACI ファブリックに接続されている他の Cisco APIC について学習します。Cisco APIC がクラスタ内の新しい Cisco APIC を検証した後、新しい APIC は、ローカル アプライアンス ベクトルを更新し、新しいアプライアンスベクトルを使用してスイッチをプログラミングします。その後、スイッチは、新しいアプライアンスベクトルのアドバタイズを開始します。このプロセスは、すべてのスイッチが同一のアプライアンスベクトルを持ち、すべての Cisco APIC が他のすべての Cisco APIC の IP アドレスを認識するまで続きます。

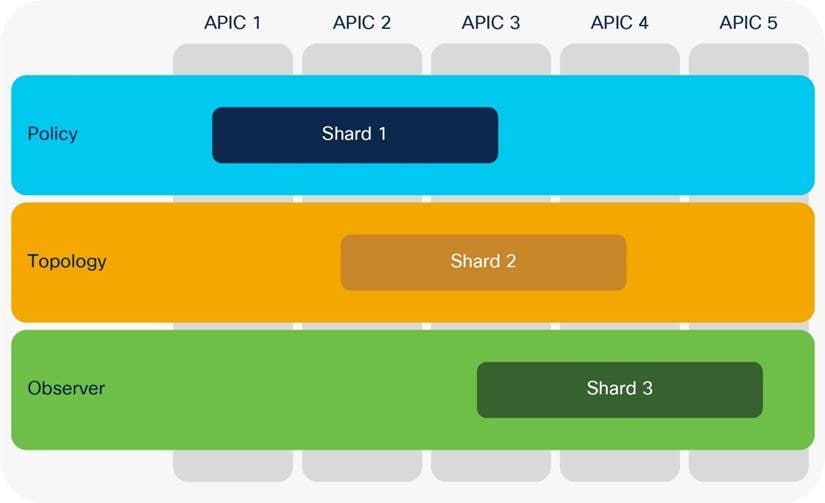

より大きな規模と対障害性を確保するために、Cisco ACI は、Cisco APIC に保存されているデータに対し、データ シャーディングと呼ばれるコンセプトを適用します。シャーディングは平たく言えば、データリポジトリを複数のデータベース単位(シャードと呼ばれる)に分割します。データがシャードに格納されてから、そのシャードが 3 回複製されます。各レプリカは Cisco APIC アプライアンスに割り当てられます(図 27)。

図 27 Cisco APIC データのシャーディング

図 27 はポリシーデータ、トポロジデータ、オブザーバデータが 5 つの Cisco APIC のクラスタでそれぞれ 3 回複製されていることを示しています。

Cisco APIC クラスタでは単独の Cisco APIC がすべてのシャードのリーダーとして機能することはありません。各レプリカに対してシャードリーダーが選択され、選択されたリーダーにのみ書き込み操作が行われます。そのため、Cisco APIC に寄せられるリクエストは、シャード リーダーを伝送する Cisco APIC にリダイレクトされます。

Cisco APIC が相互に接続されなくなった「スプリットブレイン」状態から回復した後、タイムスタンプに基づいて自動調整が実行されます。

Cisco APIC はクラスタの目標サイズを定義する形で、クラスタを拡張または縮小します。

目標サイズと実用サイズが必ずしも一致するとは限りません。次の場合は、これらのサイズが一致しません。

● クラスタの目標サイズが引き上げられた場合。

● クラスタの目標サイズが引き下げられた場合。

● コントローラノードに障害が発生した場合。

Cisco APIC クラスタが拡張されると、一部のシャード レプリカが古い Cisco APIC で機能停止し、新しい Cisco APIC で起動します。これによりクラスタ内のすべての Cisco APIC でレプリカが均等に配布された状態を維持できます。

クラスタにノードを追加する場合は、既存のノードに新しいクラスタサイズを入力する必要があります。

クラスタから Cisco APIC ノードを削除する必要がある場合は、最後のアプライアンスを削除する必要があります。たとえば 4 ノードクラスタからはノード番号 4 を削除する必要があります。4 ノードクラスタからノード番号 2 は削除できません。

シャード内の各レプリカには使用優先順位があり、リーダーに選出されたレプリカで書き込み操作が行われます。他のレプリカはフォロワーであり、書き込み操作を行えません。

ある Cisco APIC に存在するシャード レプリカがクラスタ内の他のレプリカへの接続を失った場合、そのシャード レプリカは、少数派状態にあると言われます。少数派状態のレプリカに書き込みは行えません(つまり、設定の変更は行えません)。しかし、少数派状態のレプリカが引き続き読み取り要求に応えることはできます。クラスタの Cisco APIC ノードが 2 つだけの場合、1 回の障害によって少数派状態が発生します。ただし、1 つの Cisco APIC クラスタ内には少なくとも 3 つのノードがあるため、少数派状態に陥るリスクはきわめて小さいと言えます。

注: Cisco ACI ファブリックを起動する場合、完全に機能するクラスタを構成する前に、1 つまたは 2 つの Cisco APIC を構成できます。これは最終形態として望ましくはありませんが、Cisco ACI では、ブートストラップが例外事象と見なシスコされるため、1 つまたは 2 つの Cisco APIC を持つファブリックを構成できます。

Cisco APIC は、必ず 3 つ以上のコントローラのクラスタとして展開されます。本書執筆時点では、クラスタのコントローラを 1 つの Cisco ACI ポッドに対して 5 つまで増やしたり、複数のポッドに対して 7 つまで増やしたりできます。主にスケーラビリティ上の理由から、4 つ以上のコントローラを設定するようお勧めします。

注: 展開する予定のリーフ スイッチの数に基づいて必要なコントローラーの数については、検証済みのスケーラビリティガイドを参照してください。

これにより、Cisco APIC に保存されるすべての設定がクラスタ内の他の 2 つのコントローラにも保存されるため、個々の Cisco APIC に障害が発生しても影響を防げます。この場合、残り 2 つのバックアップ Cisco APIC のうち 1 つが一次 APIC に昇格されます。

4 つ以上のコントローラを導入する場合、必ずしもすべての Cisco APIC にすべてのシャードが存在するとは限りません。この場合、5 つの Cisco APIC のうち 3 つが失われると、レプリカが存在できなくなります。ダイナミックに生成され、設定に保存されていないデータの中には、ファブリックに含まれていても、残りの Cisco APIC には存在しないものもあります。ファブリックをリセットせずにこのデータを復元するには、ファブリック ID 復元機能を使用します。

スタンバイ Cisco APIC は、予備として確保しておき、ワンクリックでクラスタ内のアクティブな Cisco APIC と交換できるコントローラです。このコントローラは、ポリシー設定やファブリック管理には関与しません。管理者のクレデンシャルを含め、いかなるデータもこのコントローラには複製されません。

3 つの Cisco APIC と 1 つのスタンバイで構成されるクラスタでは、スタンバイモードになっているコントローラのノード ID がたとえば 4 となります。ただし以前にノード ID「2」で動作していた Cisco APIC を交換したい場合は、スタンバイのコントローラをノード ID 2 として稼働させることができます。

すべてのファブリックコントローラが失われ、設定のコピーが存在する場合は、設定の一部として保存されていない VXLAN ネットワーク識別子(VNID)データをファブリックから読み出すことにより復元できます。復元データは、ファブリック ID 復旧機能を使用して、最後に保存した設定と統合できます。

この場合のファブリックの復元では、Cisco® テクニカル アシスタンス センター(TAC)のサポートを利用できます。

ファブリック ID 復旧機能により、スイッチ ID とノード ID に割り当てられているすべての TEP アドレスが復元されます。その後、復旧機能がファブリックのすべての ID と VTEP を読み取り、エクスポート済みの設定と照合します。

この復旧作業は、すでにファブリックに含まれている Cisco APIC からのみ実行できます。

Cisco APIC に関連する設計上の考慮事項は、以下のとおりです。

● 各 Cisco APIC は、リーフ スイッチのペアに冗長接続する必要があります(vPC は使用されないため、任意の 2 つのリーフ スイッチに接続できます)。

● ポート トラッキングを有効にし、「ポート トラッキングがトリガーされたときに APIC ポートを含める」ことを検討してください。

● 可能な限り、 Cisco APIC サーバを複数のリーフ スイッチに分散させる必要があります。

● 4 つ以上のコントローラを追加しても、各データベース要素(シャード)の複製は最大 3 回なので、高可用性は向上しません。ただし、コントロール プレーンの数が増えることにより、コントロール プレーンの拡張性は向上します。

● スタンバイ Cisco APIC の使用を検討してください。

● データセンターのレイアウトでは、残りのコントローラが読み取り専用モードになる事態や、ファブリック ID を復旧する必要が生じる事態を防げるよう、コントローラ配置にしかるべき考慮が必要です。

● XML 設定ファイル全体を定期的にエクスポートする必要があります。このバックアップコピーには、ブリッジ ドメインおよび VRF インスタンスに割り当てられた VNI などのデータは含まれません。新しいファブリックを再起動した場合、またはファブリック ID の復旧によりファブリックを再構築できる場合は、ランタイムデータが再生成されます。

Cisco ACI 設定はオブジェクトの形式で表されるため、設定の再利用が容易になり、人的エラーが発生しやすい繰り返しの操作を回避できます。従来のスイッチのように各ピースを繰り返し設定することもできますが、Cisco ACI での設定がはるかに複雑になるため、そうすることは避けてください。このセクションでは、何を再利用するか、何を再利用しないかなど、Cisco ACI オブジェクト構成設計に関するいくつかのガイドラインを提供します。

この Cisco APIC 管理モデルでは、以下の 2 つのカテゴリに Cisco ACI ファブリックの構成が分割されます。

● ファブリック インフラストラクチャの構成:vPC、VLAN、ループ防御機能、アンダーレイ BPG プロトコルなどの物理ファブリックの構成です。

● テナントの構成:これらの構成は、アプリケーション プロファイル、ブリッジドメイン、EPG などの論理構造の定義です。

各カテゴリには、非常に大まかに言えば、参照(再利用)されるオブジェクトと他のオブジェクトを参照するオブジェクトがあります。単純なケースでは、参照されるオブジェクトは Cisco APIC GUI でポリシーと呼ばれる傾向があり、他のオブジェクトはプロファイルと呼ばれる傾向があります。すべてのオブジェクトも技術的にはポリシーです。

ほとんどの場合、各タイプのポリシーには、特に指定されていない限り、関連するすべてのオブジェクトによって参照されるデフォルトのポリシーがあります。構成の変更が、特に変更するつもりのないオブジェクトに影響を与えないように、目的に応じてデフォルト以外のオブジェクトを作成することをお勧めします。

次の項に注意事項例を示します。

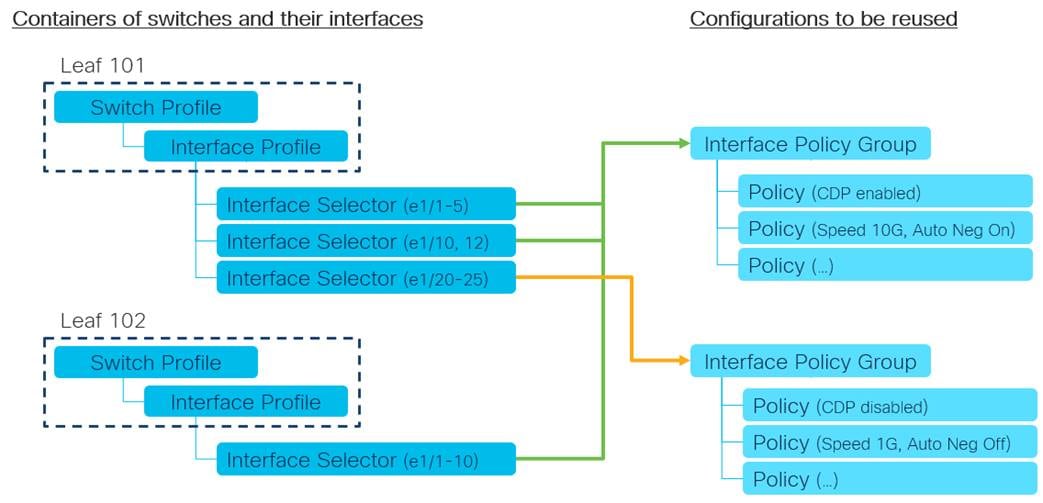

図 28 ファブリック アクセス ポリシーの構造ガイドライン

ファブリック アクセス ポリシーを使用して、ファブリック インフラストラクチャ構成のガイドラインの例について説明しましょう。

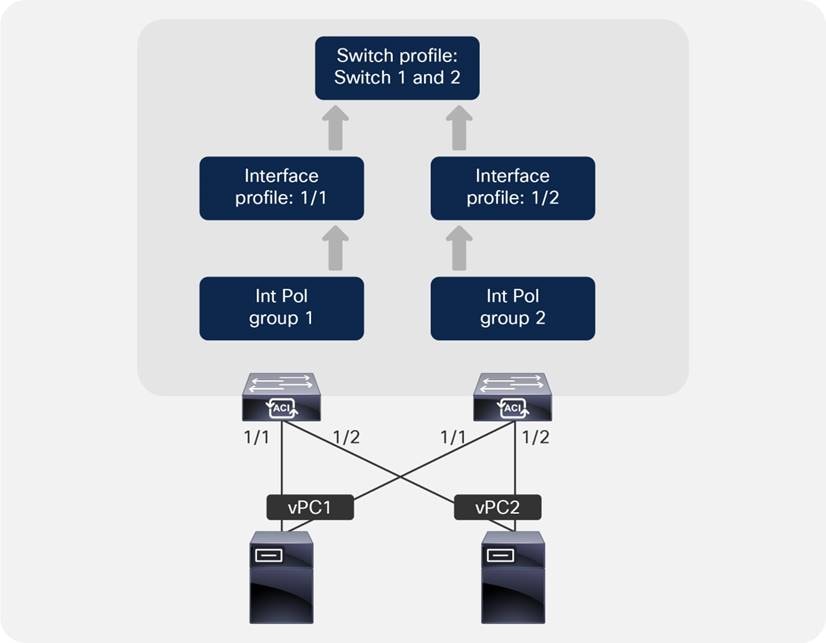

次の順序付きリストは、図 28 に示されているガイドラインを説明しています。

1. ノードごとおよび vPC ペアごとに固定スイッチとインターフェイスプロファイルを作成します。

たとえば、リーフ 101、リーフ 102、およびリーフ 101-102 です。

2. 再利用するインターフェイス ポリシーを作成します。

たとえば、CDP_Enabled および CDP_Disable の CDP ポリシー、または「Speed 10G、Auto Negotiation On」、および「Speed 1G、AutoNegotiationOff」のリンクレベルポリシー。

3. インターフェイス ポリシーのセットとして、再利用可能なインターフェイス ポリシー グループを作成します。

たとえば、サーバー グループ A のポリシー グループとサーバー グループ B のポリシー グループです。

PC/vPC の場合、同じインターフェイス ポリシー グループ内のインターフェイスは同じ PC/vPC のメンバーと見なされるため、インターフェイス ポリシー グループを再利用しないでください。

ノードごとに複数のインターフェース プロファイルを作成し、VMM 接続やベアメタル サーバー接続など、使用ごとの論理コンテナとしてプロファイルを使用することを選択できます。ただし、インターフェイス ポリシー グループは同様の目的を達成でき、論理的な分離のレベルが多すぎると、構成がより複雑になる傾向があります。したがって、通常、各オブジェクトの配置方法と再利用するオブジェクトについては、上記の例に従うことをお勧めします。

次に、アタッチ可能なアクセス エンティティ プロファイル(AAEP)をインターフェイス プールとして使用して、複数のインターフェイス ポリシー グループをグループ化できます。次に、物理ドメインなどのドメインを使用して AAEP と VLAN プールをバインドし、どのインターフェイスでどの VLAN を使用できるかを定義します。各オブジェクトの機能については、「ファブリック アクセスの設計」を参照してください。

テナントでは、再利用する必要のあるオブジェクトの例として、ネットワークタイプの OSPF インターフェイス ポリシー、hello 間隔、ルートマップ(ルートプロファイル)の一致ルールと設定ルール、またはエンドポイント エージング タイマーのエンドポイント保持ポリシーなどのプロトコル ポリシーがあります。

これらのポリシーは、EPG、ブリッジ ドメイン、VRF インスタンス、L3Outs などによって再利用および参照されます。テナント common でポリシーを定義して、他のテナントが同じパラメーターでポリシーを複製せずにポリシーを使用できるようにすることができます。

テナント common は、そのオブジェクトを他のテナントと共有リソースとして共有できる特別なテナントです。ただし、テナント common のポリシーを変更すると、共通のポリシーを使用するすべてのテナントに影響するため、意図的に個々のテナントのポリシーを複製したい場合があります。

再利用されるテナント オブジェクトのもう 1 つの例は、ICMP や HTTP などのコントラクトのフィルターです。一般的に、特別な要件がない限り、契約はテナント common ではなく各テナントで作成する必要があります。これは、誤ってテナント間で予期しないトラフィックを許可しないようにするためです。ただし、複数のテナントからの異なる契約で common テナントからのフィルターを使用することは、そのような懸念を引き起こしません。したがって、テナント common で SSH や HTTP などのいくつかの共通ネットワーク パラメーターを使用してフィルターを作成し、他のテナントのコントラクトからのフィルターを再利用できます。テナント common でコントラクトを作成するシナリオについては、 『Cisco ACI Contract Guide』を参照してください。

ファブリック アクセス ポリシーの単なるコンテナであるインターフェイスプロファイルとは異なり、EPG、ブリッジ ドメイン、VRF インスタンス、L3Outs などのテナント オブジェクトは単なるコンテナではありません。これらは、ネットワークとセキュリティの構造を定義します。それらをどのように構成することができ、どのように構成する必要があるかについては、「テナントネットワークの設計」セクションを確認してください。

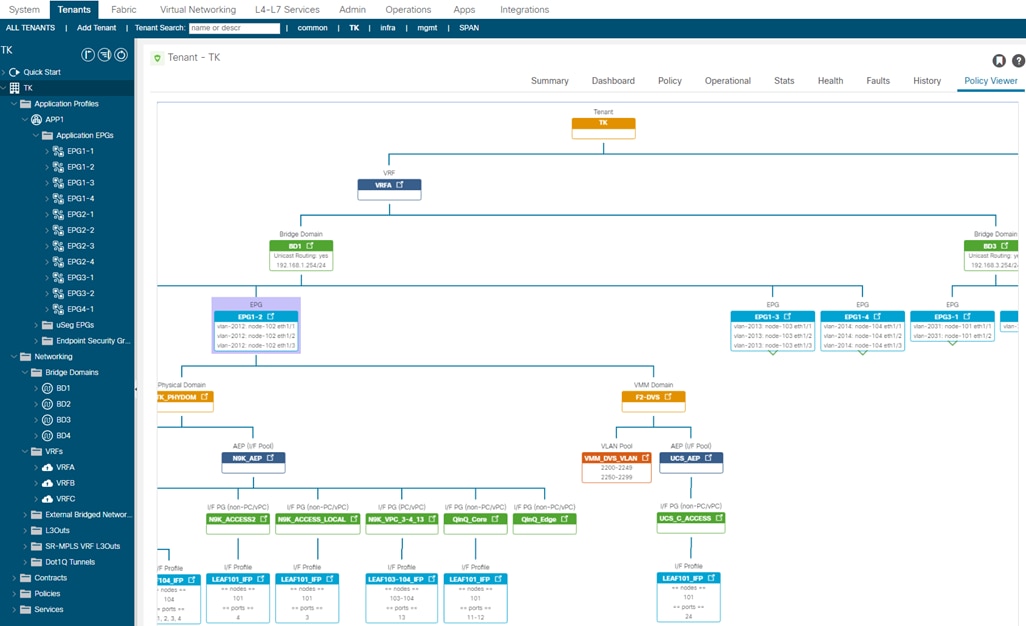

VRF インスタンス、ブリッジ ドメイン、EPG、インターフェイス ポリシー グループなどの基本的なオブジェクト構造の一部を視覚化するために、ポリシー ビューアと呼ばれる AppCenter アプリケーションを試すことができます。Cisco DC App Center から無料でダウンロードして、Cisco APIC にインストールできます。

図 29 ポリシー ビューアを使用して基本的なオブジェクト構造を視覚化する

構成をどのように構成するかを理解することに加えて、各オブジェクトの明確で一貫性のある命名規則も、管理性とトラブルシューティングを支援するために重要です。すべてのポリシーに一貫した名前を付けられるよう、Cisco ACI ファブリックを導入する前にポリシー命名規則を定義しておくことをお勧めします。

表 2. 命名規則の例

| タイプ |

構文 |

例 |

|

| テナント |

|||

| テナント |

[Function] |

Production Development |

|

| VRF インスタンス |

[Function] |

Trusted Untrusted |

Production Development |

| ブリッジ ドメイン |

[Function] |

Web アプリ |

AppTier1 AppTier2 |

| EPG (エンドポイント グループ) |

[Function] |

Web アプリ |

App_Tier1 App_Tier2 |

| コントラクト |

[短所]_to_[改善] [EPG /サービス] _ [機能] |

Web_to_App |

App_keepalive |

| サブジェクト |

[Rulegroup] |

WebTraffic |

キープアライブ |

| フィルタ |

[Resource-Name] |

HTTP |

UDP_1000 TCP_2000 |

| アプリケーション プロファイル |

[Function] |

SAP Exchange |

営業 HumanResource |

| ファブリック |

|||

| ドメイン |

[Function] |

BareMetalHosts VMM |

L2DCI L3DCI |

| VLAN プール |

[Function] |

VMM BareMetalHosts |

L3Out_N7K |

| AAEP(接続可能アクセス エンティティ プロファイル) |

[Function] |

VMM BareMetalHosts |

L3Out_N7K |

| インターフェイス ポリシー グループ |

[Type]_[Functionality] |

PORT_Server_GroupA PORT_Server_GroupB |

vPC_ESXi_Host1 PC_ESXi_Host1 |

| インターフェイス プロファイル |

[Node] [Node1] _ [Node2](vPC の場合) |

101 101_102 |

leaf_101 leaf_102 |

| インターフェイス ポリシー |

[Type] [Enable|Disable] |

CDP_Enable CDP_Disable |

LLDP_Disable LACP_Active |

一部の命名規則ではオブジェクトのタイプが使用されます(テナントが Production_TNT と名付けられるなど)。しかし Cisco ACI ファブリックでは、各オブジェクトが特定クラスに属するため、このようなサフィックスは冗長に感じられます。ただし、それでもなお各オブジェクト名にタイプを表すサフィックスを含めたい場合もあるでしょう。

注: 一般に、識別名(DN)はハイフンを使用してユーザー構成名のプレフィックスを付けるため、オブジェクトの名前に「-」(ハイフン)を使用しないことをお勧めします。DN は、各オブジェクトの一意の識別子であり、自動化などの API インタラクションに、またはオブジェクト ツリーで詳細を確認する必要がある場合によく使用されます。たとえば、アプリケーションプロファイル「AP1」およびテナント「TN1」の EPG「web_linux」の DN は、「/uni/tn-TN1/ap-AP1/epg-web_linux」です。また、レイヤ 7 サービスにレイヤ 4 デバイスを定義するオブジェクトのサブストリングである「N-」(N の後にハイフン)は、名前に含めないでください。サービスグラフの展開の一部として使用されるブリッジ ドメインには、サブストリング「C-」を含む名前を使用しないでください。このようなブリッジ ドメインは、サービス グラフのデバイス選択ポリシー構成で選択する必要があるドメインです。

VRF インスタンス、ブリッジ ドメイン、コントラクトなどに対してユーザの選択する名前は、オブジェクトが定義されているテナントごとに一意となります。そのためテナント「common」のオブジェクトを除き、異なるテナント内のオブジェクトに対しては同じ名前を再利用できます。

テナント「common」は特殊な Cisco ACI テナントです。VRF インスタンスやブリッジドメインなどのオブジェクトを複数のテナントで共有する目的で使用できます。たとえばファブリックに対して 1 つの VRF インスタンスがあれば十分な場合、VRF インスタンスをテナント「common」で定義し、他のテナントから使用する判断もできます。

テナント「common」で定義されたオブジェクトには、テナント全体で一意の名前を付ける必要があります。なぜなら Cisco ACI では、テナント「common」内で検索しても特定の名前のオブジェクトが見つからない場合に、解決フレームワークにより自動的に関係を解決するからです。https://www.cisco.com/c/en/us/td/docs/dcn/aci/apic/5x/aci-fundamentals/cisco-aci-fundamentals-51x/m_policy-model.html#concept_08EC8412BE094A11A34DA1DEDCDF39E9 ドキュメントを参照してください。内容は以下のとおり:

「命名された関係に基づくポリシー解決では、一致する名前を持つ対象の MO(マネージドオブジェクト)が現在のテナントで見つからない場合、Cisco ACI ファブリックが common テナントで解決を試みます。たとえば、ユーザのテナント EPG に、存在しないブリッジ ドメインを対象とした関係 MO が含まれていた場合、システムは common テナントでその関係の解決を試行します。命名済みの関係を現在のテナントまたは common テナントで解決できない場合、Cisco ACI ファブリックは、デフォルト ポリシーに従い解決を試みます。デフォルト ポリシーが現在のテナントに存在する場合、それが使用されます。存在しない場合、Cisco ACI ファブリックは common テナントでデフォルト ポリシーを検索します。ブリッジドメイン、VRF インスタンス、コントラクト(セキュリティ ポリシー)の命名済み関係はデフォルト値に解決されません」。

テナント「common」と通常のテナントで重複する名前を持つオブジェクトを定義する場合は、テナント「common」内のオブジェクトではなく、テナント内から同名のオブジェクトが選択されます。

たとえばテナント「Tenant-1」で BD-1 という ブリッジ ドメイン を定義し、テナント「common」 と「Tenant-1」で VRF-1 という VRF インスタンスを定義した、場合、BD-1 を「Tenant-1」の VRF-1 に関連付けることはできますが、Cisco ACI は BD-1 を「common」 の VRF-1 に関連付けることはしません。Tenant-1 の VRF-1 が後で削除された場合、Cisco APIC は、テナント Common の VRF-1 に対する BD-1 の関係を自動的に解決します。これは、関係が VRF-1 という名前の VRF インスタンスを指し、名前解決が同じテナントが失敗しました。

Cisco ACI でオブジェクトをインスタンス化してハードウェアにプログラムするよう構成または設計する場合、オブジェクトモデルの要件を満たす必要があります。オブジェクトの作成時に参照が欠落している場合、Cisco ACI はテナント common からのオブジェクトへの関係を解決しようとします。代わりに、存在しないオブジェクトへの参照を指定した場合、またはオブジェクト(VRF インスタンスなど)を削除し、既存のオブジェクトにそのオブジェクトへの参照がある場合、Cisco ACI は障害を発生させます。

たとえば、新しいブリッジ ドメインを作成し、ブリッジ ドメインを VRF インスタンスに関連付けない場合、Cisco APIC は、新しく作成されたブリッジ ドメインをテナント common (common /デフォルト)の VRF インスタンスに自動的に関連付けます。

この関連付けがブリッジ ドメインからのブリッジングまたはルーティングを有効にするのに十分であるかどうかは、接続インストルメンテーションポリシーの構成によって異なります(テナント common > ポリシー > プロトコルポリシー > 接続インストルメンテーションポリシー)。

ファブリック アクセス ポリシーは、VLAN などの従来の レイヤ 2 構成、および LACP、LLDP、Cisco Discovery Protocol、ポート チャネル、vPC などのインターフェイス関連の構成に関係しています。

これらの設定は、Cisco APIC コントローラの [Fabric] > [Access Policies] から実行されます。

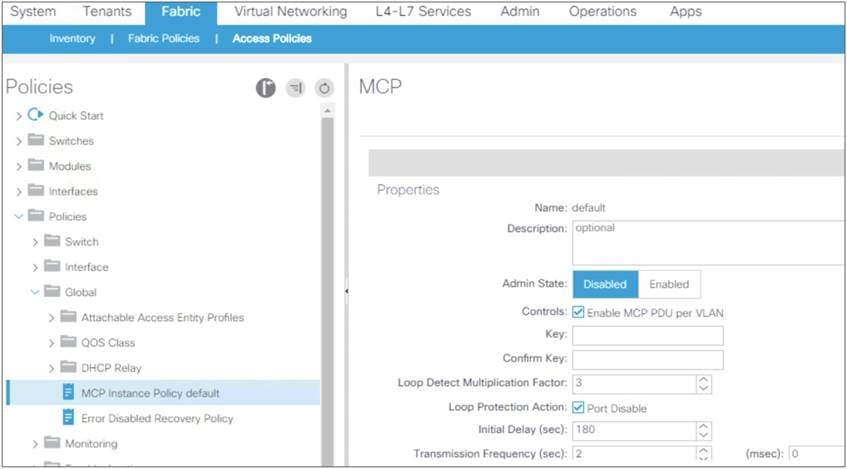

インターフェイス ポリシーは、LLDP、Cisco Discovery Protocol、LACP、ポート速度、ストーム制御、誤配線プロトコル(MCP)などのインターフェイス レベルのパラメータの構成を担います。インターフェイス ポリシーは、インターフェイス ポリシー グループの一部としてまとめられます。

各種のインターフェイス ポリシーには、デフォルト ポリシーが事前構成されています。ほとんどの場合、当該の機能またはパラメータは、デフォルトポリシーの一部として無効(Disabled)に設定されています。

デフォルト ポリシーをそのまま流用・変更したりせず、構成項目ごとに明確なポリシーを作成するようお勧めします。たとえば、LLDP の構成では、LLDP_Enabled と LLDP_Disabled という(または類似の名前の)2 つのポリシーを構成し、LLDP の有効化または無効化に使用することが強く推奨されています。これにより、広範囲に影響を及ぼしかねないデフォルトポリシーの偶発的変更を予防できます。

注: このポリシーは、スパイン ノード スイッチとリーフ スイッチによってブートアップと実行対象イメージの検索に使用されるため、ファブリック アクセス ポリシー LLDP のデフォルト値を変更しないでください。サーバ用に別のデフォルト構成を作成する必要がある場合は、新しい LLDP ポリシーを作成して名前を付け、このポリシーを "default" ポリシーの代わりに使用します。

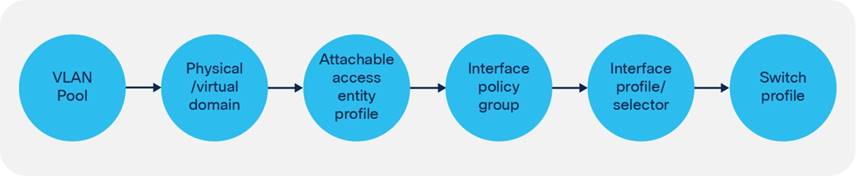

アクセス ポリシーの設定は一般的に、図 30 に示すワークフローに従って行います。

図 30アクセス ポリシーの設定ワークフロー

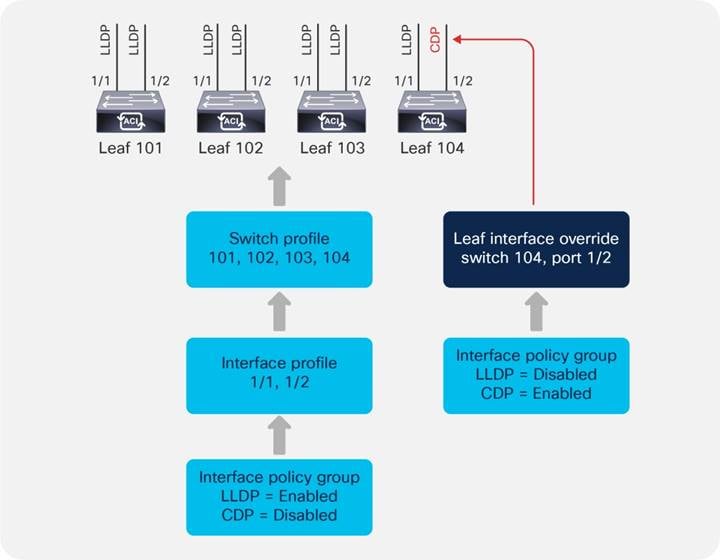

LLDP を有効にするポリシーなど、特定のポリシーを使用してインターフェイス ポリシー グループを構成する場合を想定しましょう。インターフェイス ポリシー グループは、一定範囲のインターフェイス(1/1 ~ 2 など)に関連付けられてから、一連のスイッチ(101 ~ 104 など)に適用されます。そこで管理者は、特定のスイッチ(104)のインターフェイス 1/2 のみ、LLDP ではなく Cisco Discovery Protocol を実行する必要があると判断したと仮定します。これを実現できるのがインターフェイス オーバーライド ポリシーです。

インターフェイス オーバーライド ポリシーは、特定のスイッチのポート(たとえばリーフノード 104 のポート 1/2)を参照し、インターフェイス ポリシー グループに関連付けられます。この例では当該リーフ ノードのインターフェイス 1/2 にインターフェイス オーバーライド ポリシーを構成してから、Cisco Discovery Protocol が構成されているインターフェイス ポリシー グループに関連付けることができます(図 31)。

図 31 インターフェイスのオーバーライド

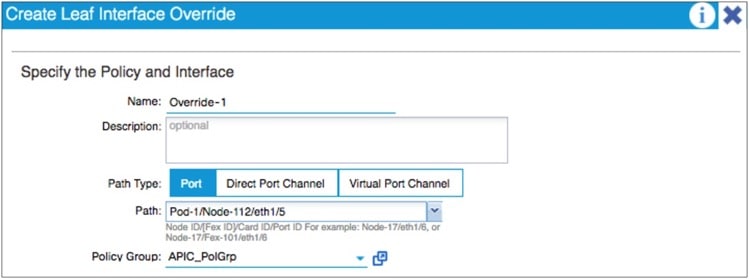

インターフェイス オーバーライドは、 [ファブリック アクセス ポリシー(Fabric Access Policies)] の [インターフェイス ポリシー(Interface Policies)] セクションで構成します(図 32)。

図 32 インターフェイスのオーバーライド設定

なお、インターフェイス オーバーライドがポートチャネルまたは vPC を参照する場合は、対応するポートチャネルまたは vPC のオーバーライドポリシーを構成してから、これをインターフェイス オーバーライドから参照する必要があります。

Cisco ACI ファブリックでは、VLAN プールを使用して、1 つ以上のリーフスイッチの特定ポートに最終的に適用される VLAN 番号の範囲を定義します。VLAN プールは、スタティック プールまたはダイナミック プールのいずれか。またはその 2 つの混合に構成できます。

● スタティック プール:これらは通常、ファブリックで手動で構成されるホストとデバイスに使用されます。たとえば、ベアメタルホストまたはレイヤー 4 からレイヤー 7 のサービスデバイス。

● ダイナミック プール:これらは、Cisco APIC が VLAN を自動的に割り当てる必要がある場合に使用されます。たとえば、VMM統合を使用する場合。(VMM ドメインを使用して)ダイナミックプールを EPG に関連付ける場合、Cisco APIC は、仮想化されたホストポート グループに割り当てる VLAN を選択します。同様に、VMM統合を使用して仮想アプライアンスでサービスグラフを構成する場合、Cisco ACI は次のすべてを実行します。仮想アプライアンスのポート グループに VLAN をダイナミックに割り当て、仮想アプライアンスのポート グループを作成し、VLAN をプログラムします。 vNIC を自動的に作成されたポート グループに関連付けます。

● スタティック範囲を含むダイナミック プール:ダイナミック VLAN 範囲とスタティック範囲の両方を含むダイナミック プールを定義することもできます。このようなプールを EPG に関連付ける場合(VMM ドメインを使用)、これにより、Cisco APIC にプールから VLAN を選択させるか、この EPG の VLAN を(スタティック範囲から)手動で入力するかを選択できます。VMM ドメインに関連付けられた EPG の VLAN を手動で入力する場合、Cisco APIC は、仮想化されたホストポート グループに入力した VLAN をプログラムします。

VLAN プールを機能グループに分割することは一般的な手法です(表 3)。

表 3. VLAN プールの例

| VLAN 範囲 |

タイプ |

用途 |

|

||

| 1000 ~ 1100 |

スタティック |

ベアメタルホスト |

|||

| 1101 ~ 1200 |

スタティック |

ファイアウォール |

|||

| 1201 ~ 1300 |

スタティック |

外部 WAN ルータ |

|||

| 1301 ~ 1400 |

ダイナミック |

仮想マシン |

|||

ドメインは、Cisco ACI ファブリックの VLAN のスコープを定義するために使用されます。つまり、VLAN プールがどこでどのように使用されるかを示します。ドメインには、物理ドメイン、仮想(VMM)ドメイン、外部レイヤ 2 ドメイン、外部レイヤ 3 ドメインといった複数種類のドメインが存在します。VLAN プールとドメインを 1 対 1 で対応させることが一般的です。

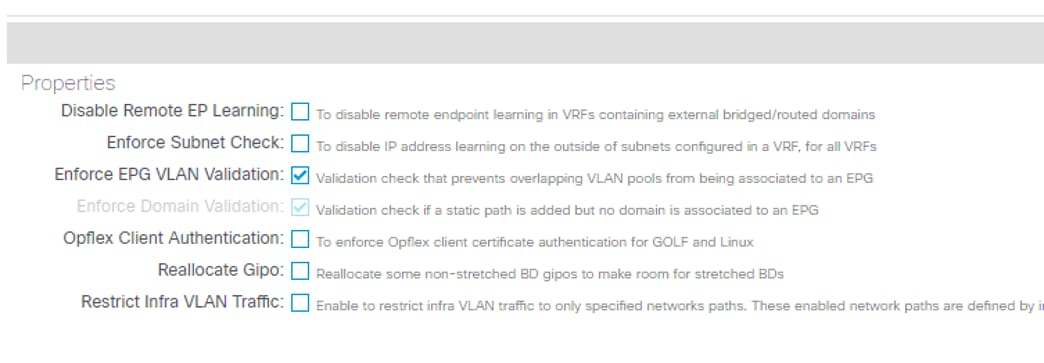

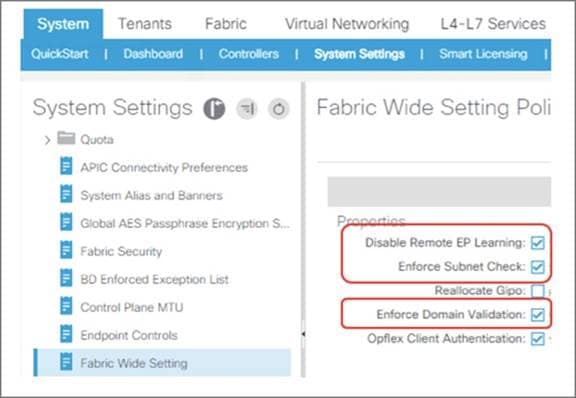

注: 設定ミスを防止するために、[システム設定(System Settings)] > [ファブリック全体設定(Fabric Wide Settings)] でドメイン検証機能を全体的に有効にするようお勧めします。2 つの構成可能なオプションがあります:ドメイン検証の実施と EPG VLAN 検証の実施。

VLAN プールを選択するときは、サーバが中間スイッチまたは Cisco UCS ファブリック インターコネクトを使用して Cisco ACI に接続する場合に注意が必要です。その場合は、中間デバイスの予約済み VLAN 範囲と重複しない VLAN プール、つまり 3915 より小さい VLAN を選択する必要があります。

Cisco Nexus 9000、7000、5000 シリーズ スイッチでは、3968 ~ 4095 の範囲が予約されています。

Cisco UCS では以下の VLAN が予約されています。

● FI-6200/FI-6332/FI-6332-16UP/FI-6324:4030 ~ 4047。なお、VLAN 4048 は、VSAN 1 により使用されています。

● FI-6454:4030~4047(固定)、3915~4042(別の 128 個の連続した VLAN ブロック に移行できますが、リブートが必要です)。詳細については、次の資料を参照してください。

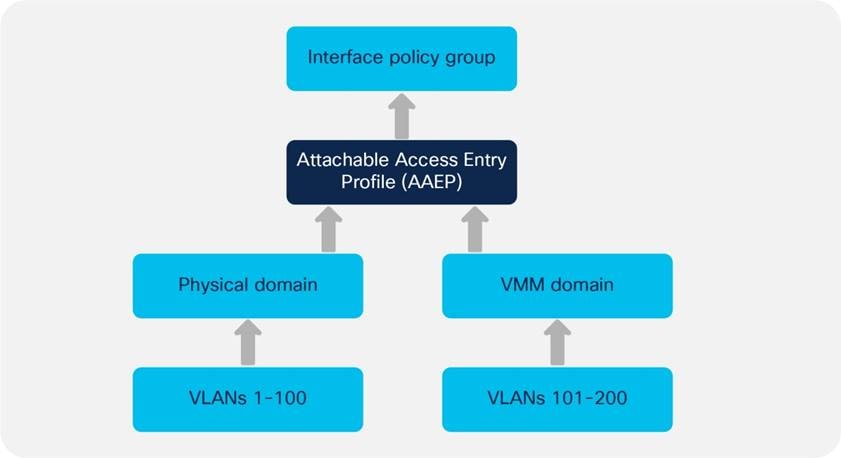

Attachable Access Entity Profile(AAEP)

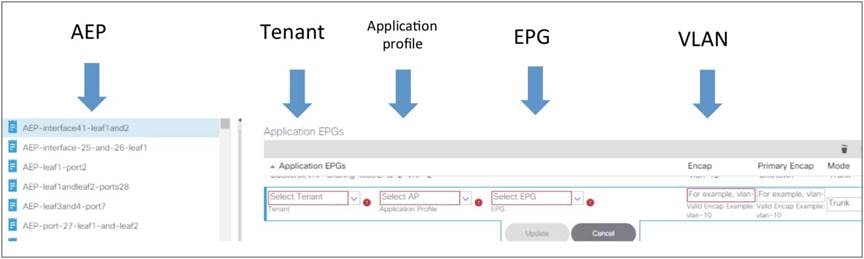

Attachable Access Entity Profile(AAEP)は、ドメイン(物理ドメインまたは仮想ドメイン)をインターフェイス ポリシーにマッピングするために使用されます。最終目的は、VLAN をインターフェイスにマッピングすることです。通常、AAEP は、ドメインを介して EPG、L3Outs などで使用できるインターフェイスを定義するために使用されます。特定のインターフェイスへの(VLAN範囲からの)VLAN の展開は、EPG スタティックパスバインディング(および「EPG と VLAN」セクションで説明されているその他のオプション)を使用して実行されます。これは、スイッチポート アクセス VLAN x またはスイッチポート トランクは従来の CiscoNX-OS 構成のインターフェイスで vlanadd x の設定に類似しています。AAEP で直接ポートおよび VLAN への EPG マッピングを設定することもできます。AAEP の設定は、従来の Cisco NX-OS 設定のインターフェイスの AAEP で switchport trunk allowed vlan add x を設定することはほぼ類似しています。また、AAEP はインターフェイス ポリシー グループとドメイン間で(必要に応じて)1 対多の関係形成を許可します(図 33)。

図 33 AAEP関係

図 33 の例では、管理者は、1 つのポートまたはポートチャネルで VMM ドメインと物理ドメインの両方を構成(つまりスタティック パス バインディングを使用)する必要があります。そのためには、両方のドメイン(物理ドメインおよび仮想ドメイン)を単一の AAEP にマッピングしてから、該当のインターフェイスまたはポートチャネルを表す単一のインターフェイス ポリシー グループに AAEP を関連付けることができます。

注: 複数の VMM ドメインを同じ AEP にマップすることができます。複数の VMM ドメインを同じ EPG にマップすることができます。ハードウェア転送の観点から、VMM ドメインが同じ VLAN プールを参照している場合、設定は正しいですが、この記事の執筆時点では、「Enforce EPG VLAN Validation」を有効にすると、Cisco ACI はこの設定を受け入れません。

テナント内の EPG 構成は、インターフェイス(および VLAN)からのトラフィックとブリッジ ドメイン間のマッピングを定義します。EPG設定には、EPG が属するドメイン(物理または仮想)の定義、および Cisco ACI リーフインターフェイスと VLAN へのバインディングが含まれます。

EPG 構成で VLAN をポートに展開する場合、VLAN とポートはそれぞれ VLAN プールと AAEP を使用して同じドメインに属する必要があります。

たとえば Tenant1/BD1 の EPG1 がポート 1/1、VLAN10 を使用し、VLAN10 が物理ドメインである domain1 の一部であると想定します。この場合、同じ物理ドメイン domain1 をファブリック アクセス AAEP 設定の一部としてポート 1/1 に構成しておく必要があります。

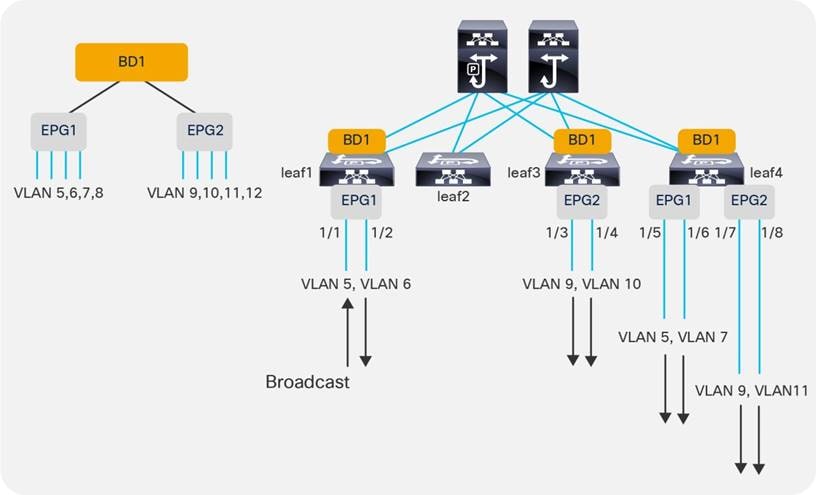

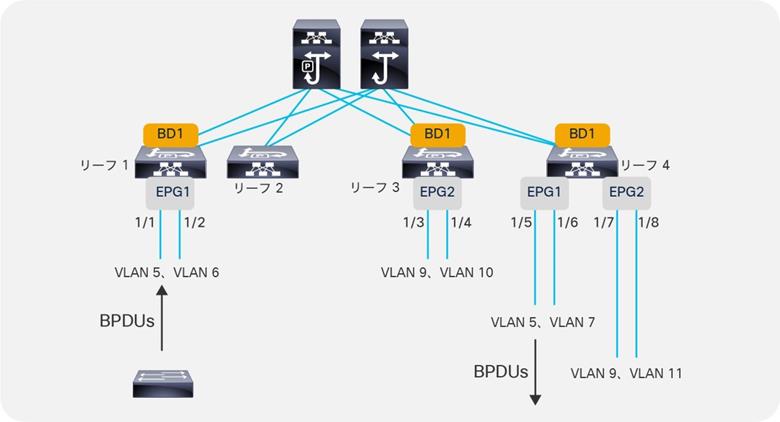

Cisco ACI での VLAN の使用と、VLAN がどの VXLAN にマッピングされているかを理解する

Cisco ACI で可能な VLAN設定を理解するには、VLAN の使用方法と、Cisco ACI がレイヤ 2 マルチデスティネーショントラフィック(ブロードキャスト、不明なユニキャスト、およびマルチキャスト)を処理する方法を理解するのに役立ちます。Cisco ACI は VXLAN を使用してレイヤ 2 とレイヤ 3 の両方のトラフィックを伝送するため、ファブリック自体の中で VLAN を使用することはありません。一方、サーバーまたは外部スイッチからフロントパネルのポートに到達するトラフィックは、VLAN でタグ付けされます。次に、Cisco ACI はトラフィックをカプセル化し、VXLAN VNID を割り当ててから、スパイン スイッチに転送します。VXLAN VNID の割り当ては、主にトラフィックが切り替えられるか(レイヤー 2)、ルーティングされるか(レイヤー 3)に依存します。これは、レイヤー 2 トラフィックにはブリッジ ドメインを識別する VNID が割り当てられ、レイヤー 3 トラフィックには VRF インスタンスを識別する VNID が割り当てられるためです。

レイヤ 2 マルチデスティネーショントラフィック(BUM)の転送は、ルーティングされたマルチキャストツリーを使用して実現されます。各ブリッジ ドメインには、グループ IP 内部(GIPi)またはオーバーレイ内のマルチキャストアドレスではなく、マルチキャストグループ IP 外部(GIPo)アドレスが割り当てられます。ブリッジ ドメインは、ブリッジ ドメイン(GIPo)のマルチキャストツリーを介して BUM トラフィック(たとえば、レイヤ 2 マルチデスティネーションフレームの場合)を転送します。複数の宛先ツリーは、IS-IS を使用して構築されます。各リーフ スイッチは、ローカルで有効になっているブリッジ ドメインのメンバーシップをアドバタイズします。アンダーレイのマルチキャストツリーは、ユーザー設定なしで自動的に設定されます。ツリーのルートは常にスパイン スイッチであり、トラフィックは転送タグ ID(FTAG)と呼ばれるタグに従って複数のツリーに沿って分散できます。