关于用户

您可以在托管设备上作为内部用户添加自定义用户账号,也可以作为 LDAP 或 RADIUS 服务器上的外部用户添加自定义用户账号。每个托管设备单独维护用户账号。例如,将某个用户添加到 管理中心时,该用户只能访问管理中心;您不能使用该用户名直接登录受管设备。您必须单独在受管设备上添加用户。

内部和外部用户

托管设备支持两种用户类型:

-

内部用户 - 设备在本地数据库中检查用户。

-

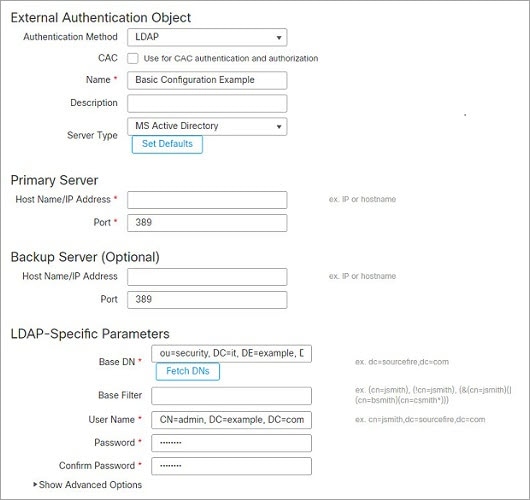

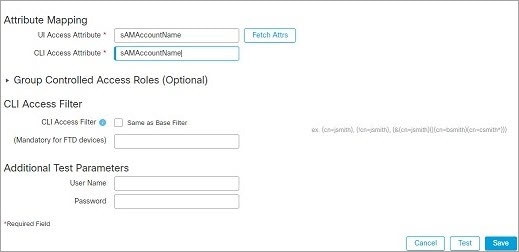

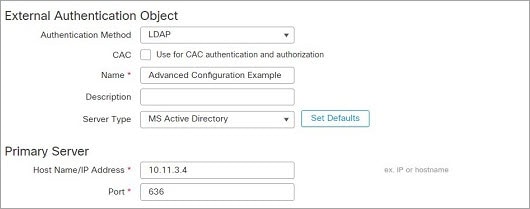

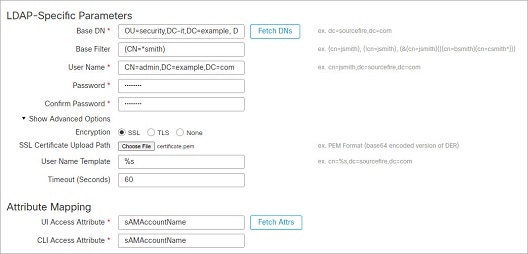

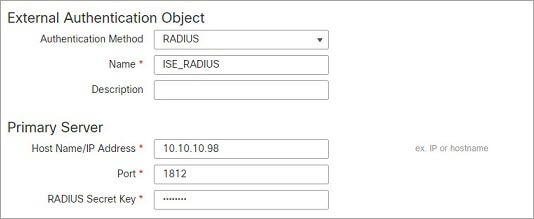

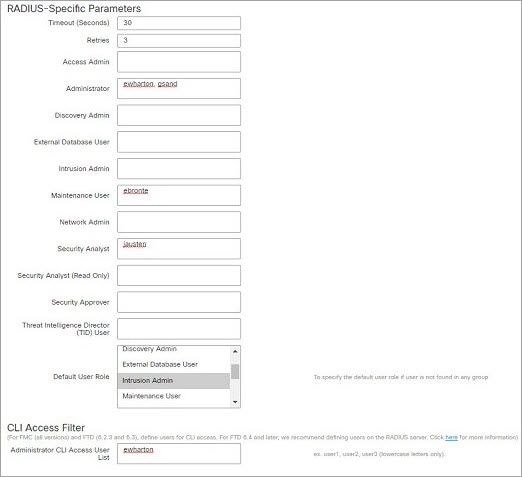

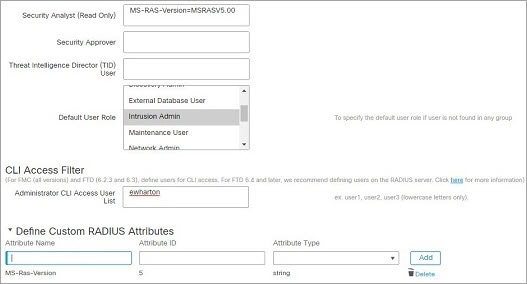

外部用户 - 如果本地数据库中没有用户,则系统会查询外部 LDAP 或 RADIUS 身份验证服务器。

CLI 访问

Firepower 设备包括一个在 Linux 上运行的 Firepower CLI。您可以使用 CLI 在设备上创建内部用户。您可以使用 管理中心在 威胁防御 设备上建立外部用户。。

小心 |

拥有 CLI 配置级别访问权的用户可以使用 expert 命令来访问 Linux 外壳,并在 Linux 外壳中获得

|

CLI 用户角色

在托管设备上,用户在 CLI 中的命令访问权限取决于您所分配的角色。

- 无

-

用户无法在命令行上登录设备。

- 配置

-

用户可以访问所有命令,包括配置命令。请谨慎将此访问级别分配给用户。

- 基本

-

用户只能访问非配置命令。只有内部用户和 威胁防御 外部 RADIUS 用户支持基本角色。

)

) )

) )

)

反馈

反馈