디바이스 관리 관련 정보

management center를 사용하여 디바이스를 관리합니다.

Management Center 및 디바이스 관리 관련 정보

management center는 디바이스를 관리할 때 자체와 디바이스 간에 양방향 SSL 암호화 통신 채널을 설정합니다. management center는 이 채널을 사용하여 네트워크 트래픽을 분석하고 관리하고자 하는 방법에 대한 정보를 디바이스로 전송합니다. 디바이스는 트래픽을 평가할 때 이벤트를 생성하고 동일한 채널을 사용하여 management center로 전송합니다.

management center를 사용하여 디바이스를 관리하면 다음을 수행할 수 있습니다.

-

단일 위치에서 모든 디바이스에 대한 정책을 구성하므로 설정을 좀 더 쉽게 변경할 수 있습니다.

-

디바이스에 각종 소프트웨어 업데이트를 설치할 수 있습니다.

-

관리되는 디바이스에 상태 정책을 푸시하고 management center에서 상태를 모니터링할 수 있습니다.

참고 |

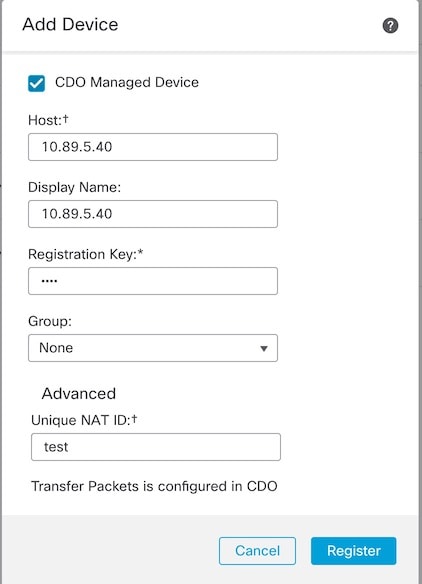

CDO 매니지드 디바이스가 있고 분석용으로만 온프레미스 management center를 사용하는 경우 온프레미스 management center는 정책 구성 또는 업그레이드를 지원하지 않습니다. 장치 구성 및 기타 지원되지 않는 기능과 관련된 이 안내서의 장 및 절차는 기본 관리자가 CDO인 디바이스에는 적용되지 않습니다. |

management center는 침입 이벤트, 네트워크 검색 정보 및 디바이스 성능 데이터를 집계하고 상호 연결하므로 사용자는 디바이스가 상호 관계에 대해 보고하는 정보를 모니터링하고 네트워크에서 발생하는 전반적인 활동을 평가할 수 있습니다.

management center를 사용하면 디바이스 동작의 거의 모든 부분을 관리할 수 있습니다.

참고 |

하지만 management center은 http://www.cisco.com/c/en/us/support/security/defense-center/products-device-support-tables-list.html에서 사용 가능한 호환성 매트릭스에서 지정된 일부 이전 릴리스가 실행되는 디바이스를 관리할 수 있으며 이런 이전 릴리스를 사용하는 threat defense 소프트웨어의 최신 버전이 필요한 디바이스에서는 새로운 기능을 사용할 수 없습니다. 일부 management center 기능은 이전 버전에서 사용할 수 있습니다. |

Secure Firewall Management Center로 관리할 수 있는 내용

Secure Firewall Management Center를 중앙 관리 지점으로 사용하여 threat defense 디바이스를 관리할 수 있습니다.

디바이스를 관리할 때에는 management center와 디바이스 간에 안전한 SSL 암호화 TCP 터널을 통해 정보가 전송됩니다.

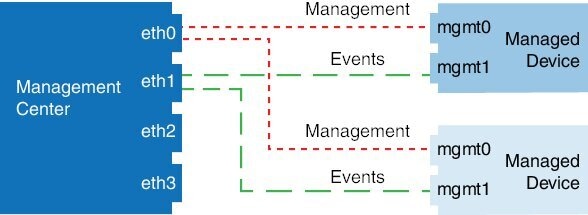

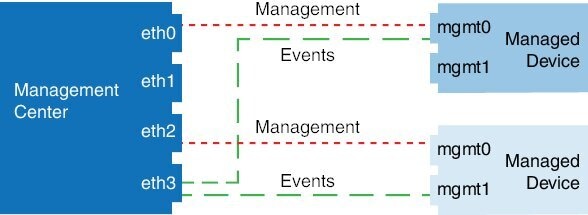

다음 그림에서는 management center 및 해당 매니지드 디바이스 간에 무엇이 전송되는지를 보여줍니다. 어플라이언스 간에 전송되는 이벤트와 정책의 유형은 디바이스 유형을 기반으로 합니다.

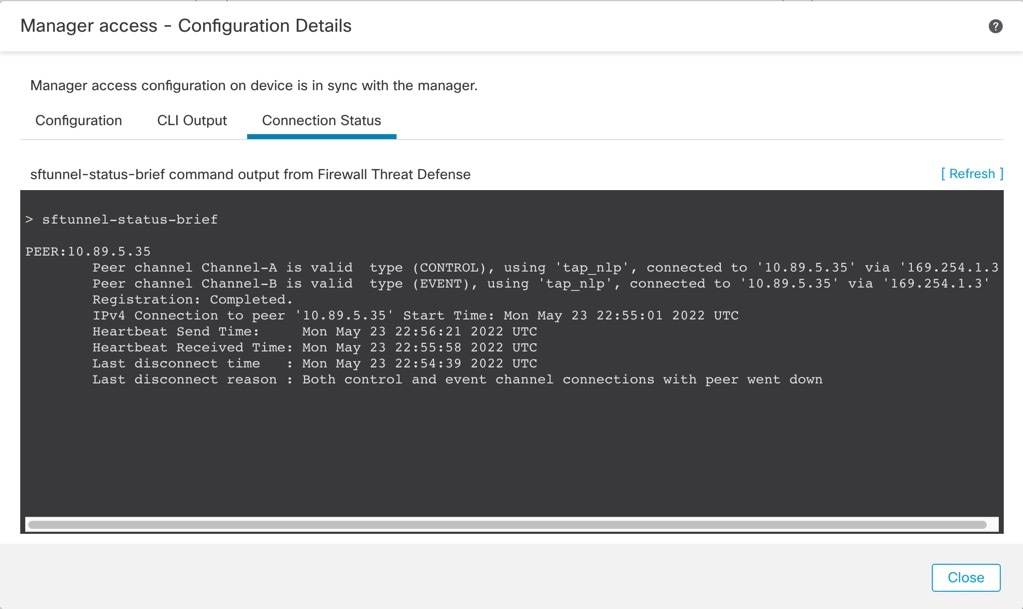

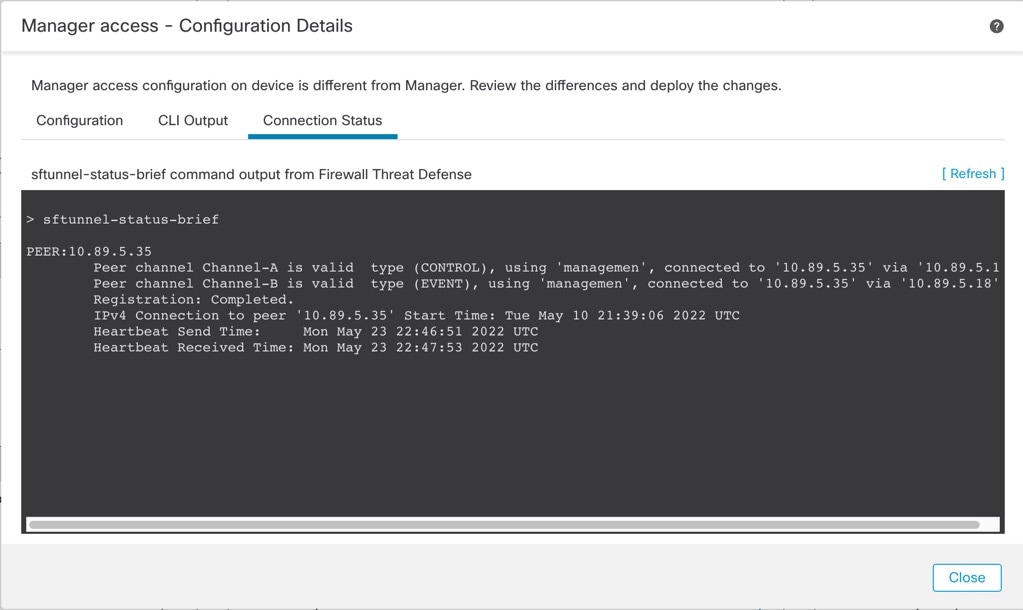

관리 연결 정보

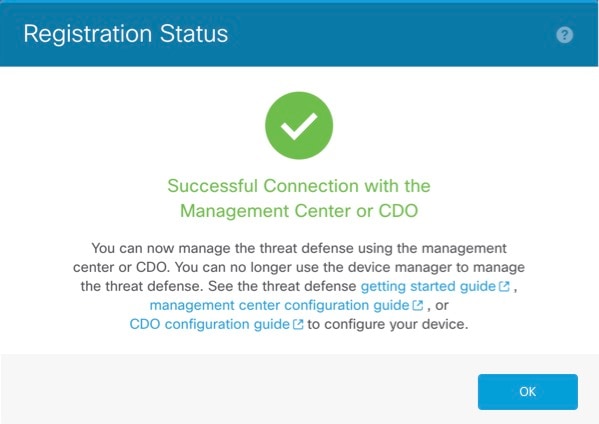

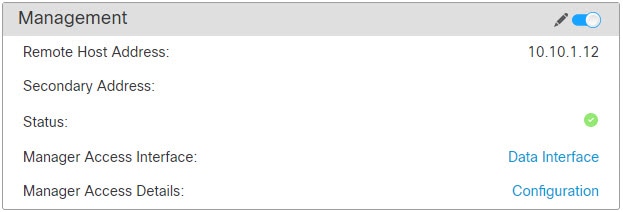

management center 정보를 사용하여 디바이스를 구성하고 management center에 디바이스를 추가한 후에는 디바이스 또는 management center에서 관리 연결을 설정할 수 있습니다. 초기 설정에 따라:

-

디바이스 또는 management center를 시작할 수 있습니다.

-

디바이스만 시작할 수 있습니다.

-

management center만 시작할 수 있습니다.

시작은 항상 management center의 eth0 또는 디바이스에서 번호가 가장 낮은 관리 인터페이스에서 시작됩니다. 연결이 설정되지 않은 경우 추가 관리 인터페이스가 시도됩니다. management center의 여러 관리 인터페이스를 사용하면 개별 네트워크에 연결하거나 관리 및 이벤트 트래픽을 분리할 수 있습니다. 그러나 이니시에이터는 라우팅 테이블을 기반으로 최상의 인터페이스를 선택하지 않습니다.

참고 |

관리 연결은 디바이스와 디바이스 사이의 보안 SSL 암호화 통신 채널입니다. 보안을 위해 사이트 간 VPN과 같은 추가 암호화 터널을 통해 이 트래픽을 실행할 필요가 없습니다. 예를 들어 VPN이 다운되면 관리 연결이 끊어지므로 간단한 관리 경로를 사용하는 것이 좋습니다. |

정책 및 이벤트 이상

디바이스에 정책을 구축하고 디바이스에서 이벤트를 수신하는 것 외에도 management center에서는 다른 디바이스 관련 작업을 수행할 수 있습니다.

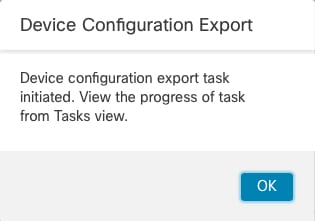

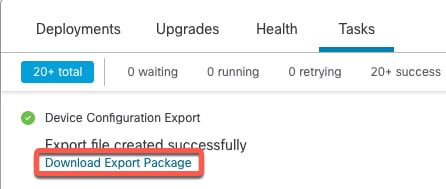

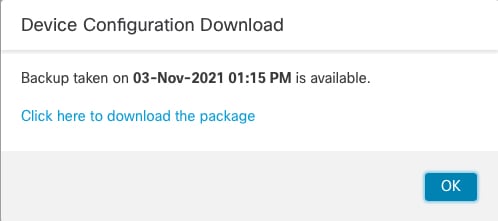

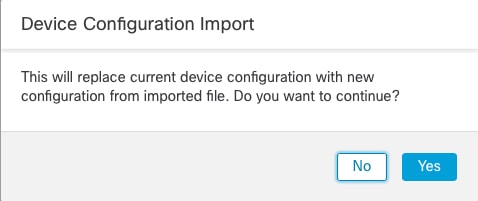

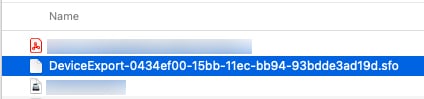

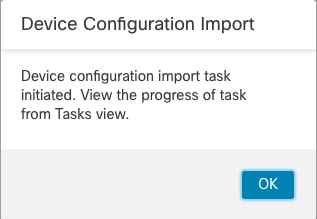

디바이스 백업

FTD CLI에서는 물리적 매니지드 디바이스를 백업할 수 없습니다. 설정 데이터 및 선택적으로 통합된 파일을 백업하려면 디바이스를 관리하는 management center를 사용하여 디바이스의 백업을 수행할 수 있습니다.

이벤트 데이터를 백업하기 위해서는 디바이스를 관리하는 management center의 백업을 수행합니다.

디바이스 업데이트

Cisco는 다음과 같은 Firepower System의 업데이트를 수시로 배포합니다.

-

새로운 침입 규칙과 업데이트된 침입 규칙이 포함되는 침입 규칙 업데이트

-

취약성 데이터베이스(VDB) 업데이트

-

지리위치 업데이트

-

소프트웨어 패치 및 업데이트

관리하는 디바이스에 업데이트를 설치하려면 management center를 사용할 수 있습니다.

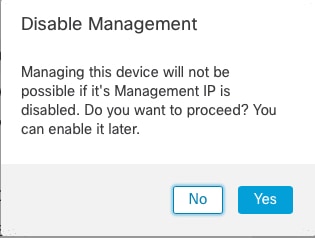

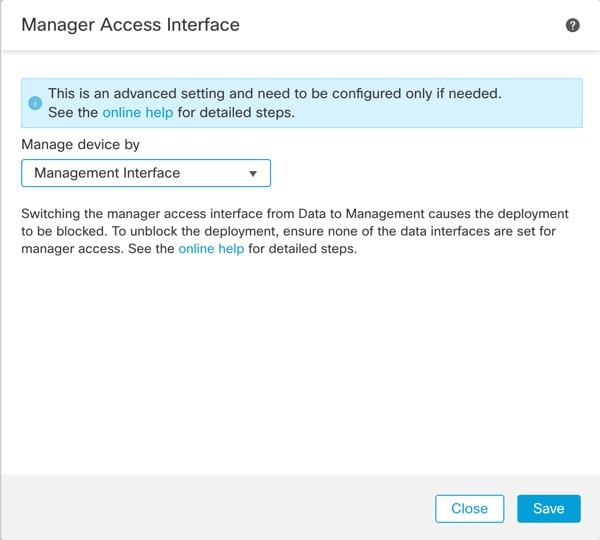

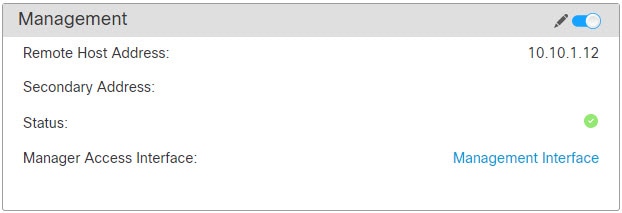

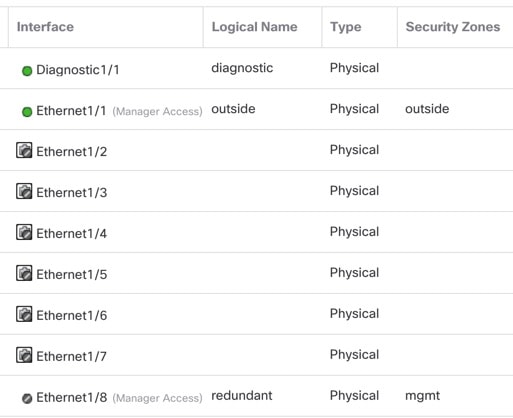

디바이스 관리 인터페이스

각 디바이스는 management center와 통신하기 위한 단일 전용 관리 인터페이스를 포함합니다. 선택적으로 전용 관리 인터페이스 대신 관리용 데이터 인터페이스를 사용하도록 디바이스를 구성할 수 있습니다.

관리 인터페이스 또는 콘솔 포트에서 초기 설정을 수행할 수 있습니다.

관리 인터페이스는 Smart Licensing 서버와 통신하고, 업데이트를 다운로드하고, 기타 관리 기능을 수행하는 작업에도 사용됩니다.

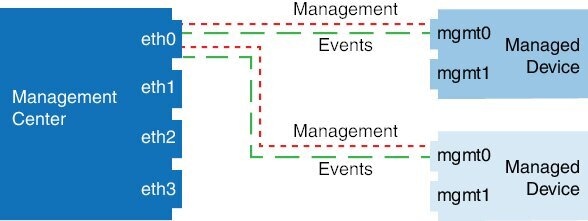

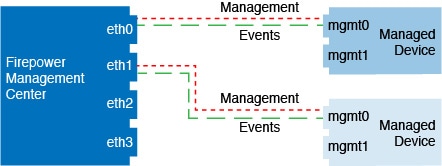

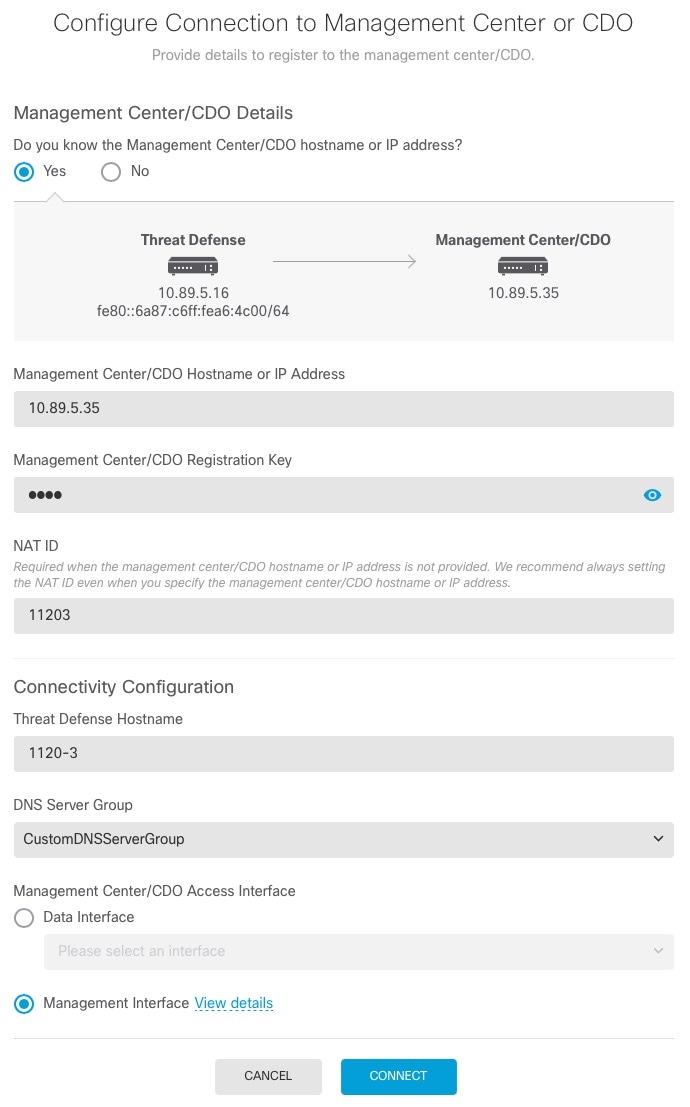

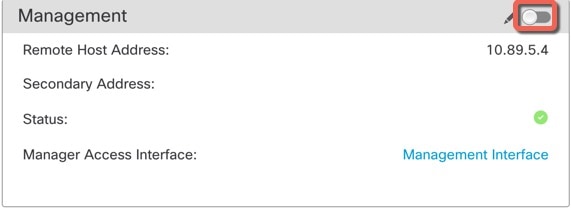

Threat Defense에서 관리 및 이벤트 인터페이스

디바이스를 설정할 때 연결할(알고 있는 경우) management center IP 주소 또는 호스트 이름을 지정합니다. 이 경우 디바이스가 연결을 시작하고 관리 및 이벤트 트래픽은 처음 등록할 때 이 주소로 전송됩니다. management center를 알 수 없는 경우 management center는 초기 연결을 설정합니다. 이 경우 처음에는 threat defense에 지정된 것과 다른 management center 관리 인터페이스에서 연결될 수 있습니다. 후속 연결에서는 지정된 IP 주소의 management center 관리 인터페이스를 사용해야 합니다.

management center에 별도의 이벤트 전용 인터페이스가 있는 경우, 네트워크가 허용하는 경우 매니지드 디바이스에서 후속 이벤트 트래픽을 management center 이벤트 전용 인터페이스로 보냅니다. 또한 일부 매니지드 디바이스 모델에는 이벤트 전용 트래픽에 대해 구성할 수 있는 추가 관리 인터페이스가 포함되어 있습니다. 관리를 위해 데이터 인터페이스를 구성하는 경우 별도의 관리 및 이벤트 인터페이스를 사용할 수 없습니다. 이벤트 네트워크가 다운되면 이벤트 트래픽은 management center 및/또는 매니지드 디바이스의 일반 관리 인터페이스로 되돌아갑니다.

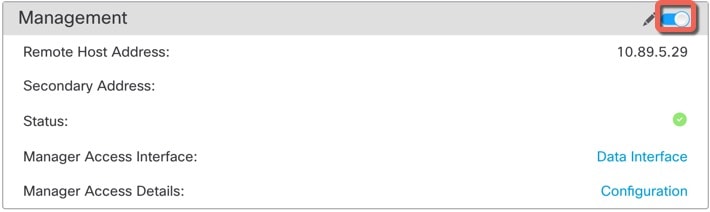

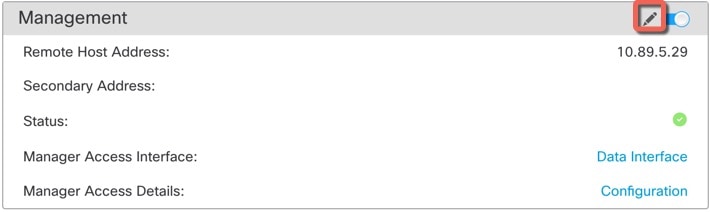

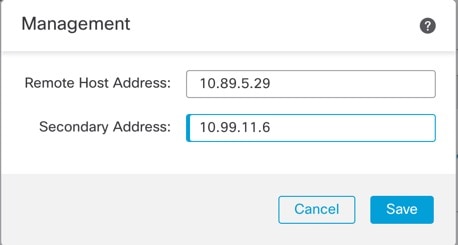

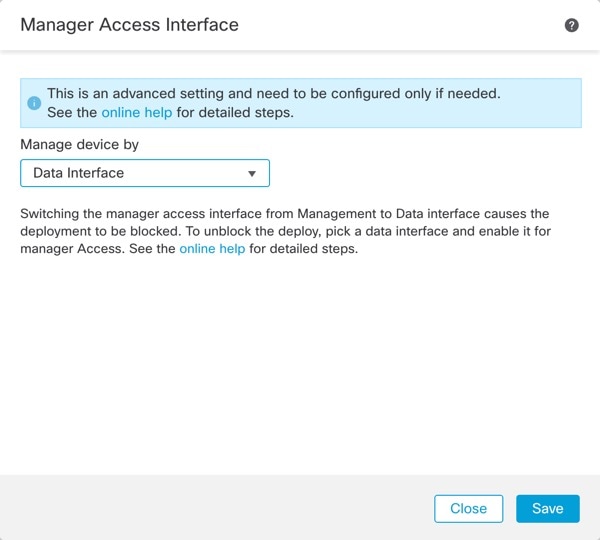

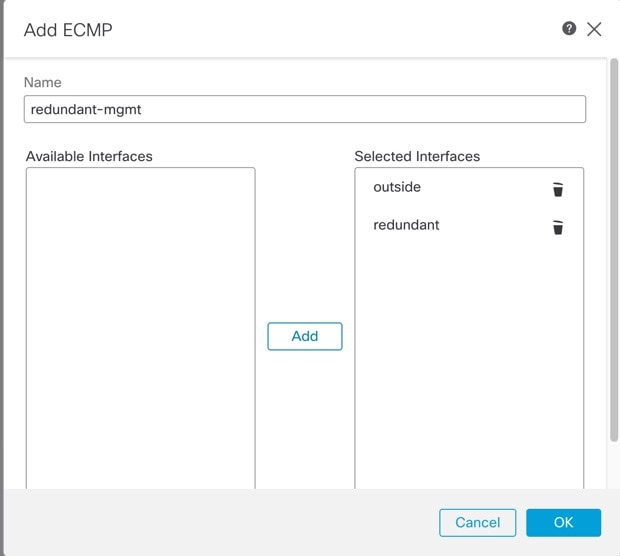

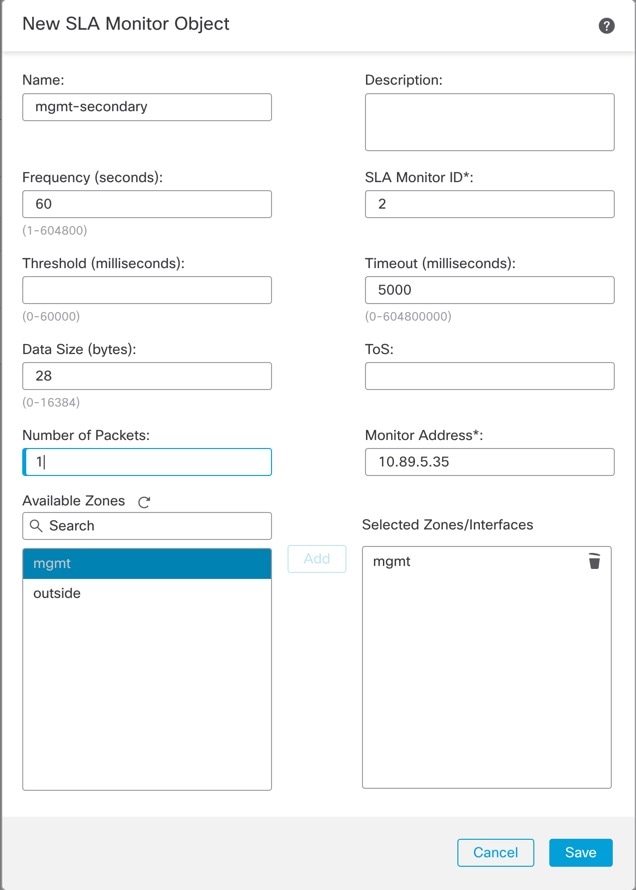

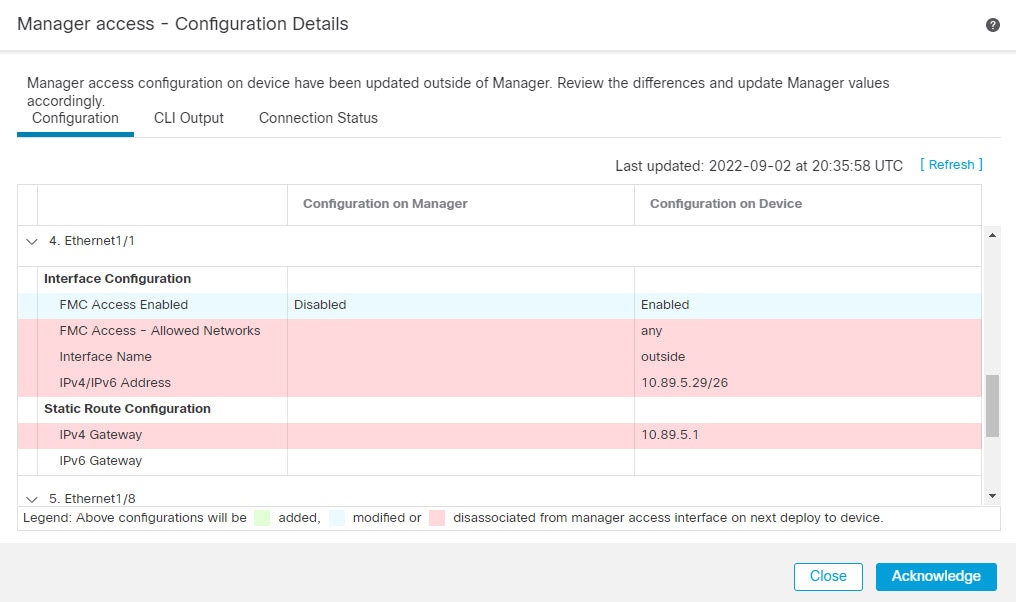

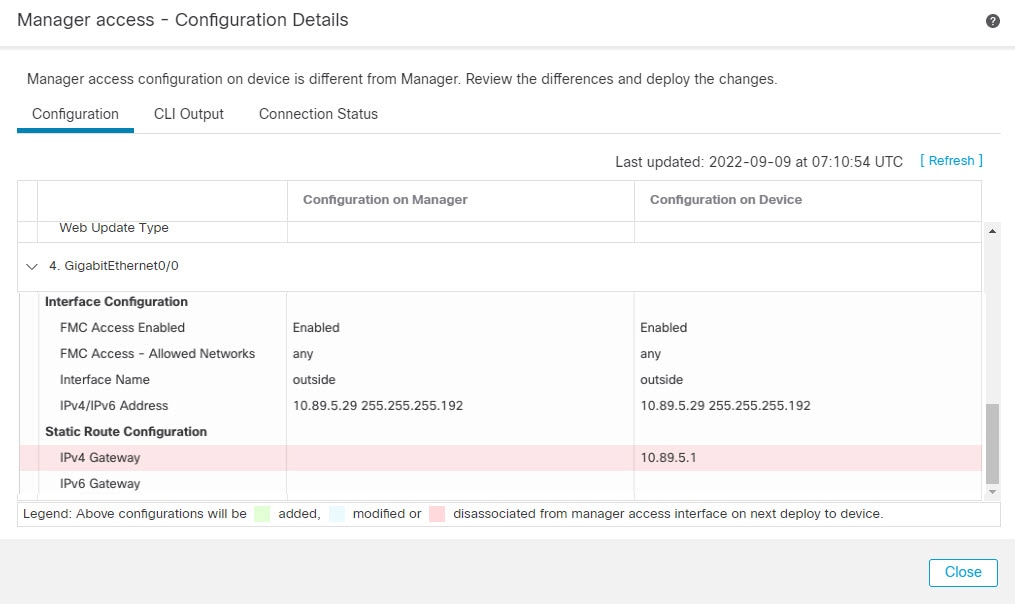

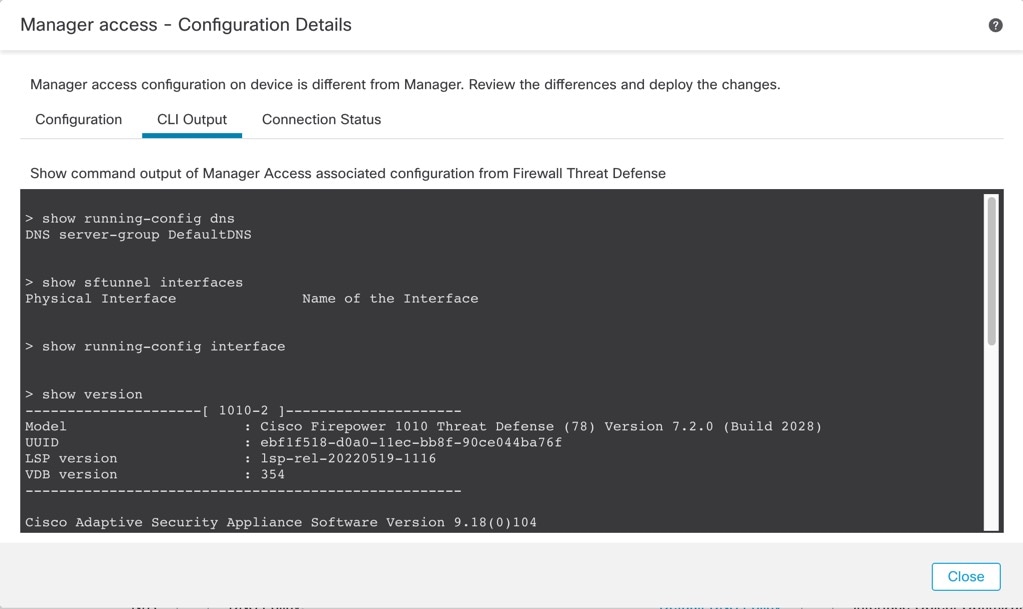

관리를 위한 Threat Defense 데이터 인터페이스 사용

management center와의 통신에 전용 관리 인터페이스 또는 일반 데이터 인터페이스를 사용할 수 있습니다. 외부 인터페이스에서 원격으로 threat defense를 관리하려는 경우 또는 별도의 관리 네트워크가 없는 경우 데이터 인터페이스의 관리자 액세스가 유용합니다. 또한 데이터 인터페이스를 사용하면 기본 인터페이스가 중단될 경우 관리 기능을 수행하도록 이중화 보조 인터페이스를 구성할 수 있습니다.

관리자 액세스 요구 사항

데이터 인터페이스의 관리자 액세스에는 다음과 같은 요구 사항이 있습니다.

-

물리적 데이터 인터페이스에서만 관리자 액세스를 활성화할 수 있습니다. 하위 인터페이스 또는 EtherChannel은 사용할 수 없습니다.또한 management center를 사용하여 리던던시(redundancy)를 위해 단일 보조 인터페이스에서 관리자 액세스를 활성화할 수 있습니다.

-

이 인터페이스는 관리 전용일 수 없습니다.

-

라우팅 인터페이스를 사용하는 라우팅 방화벽 모드 전용입니다.

-

PPPoE는 지원되지 않습니다. ISP에 PPPoE가 필요한 경우 threat defense와 WAN 모뎀 간에 PPPoE를 지원하는 라우터를 설치해야 합니다.

-

인터페이스는 전역 VRF에만 있어야 합니다.

-

SSH는 데이터 인터페이스에 대해 기본적으로 활성화되어 있지 않으므로 나중에 management center를 사용하여 SSH를 활성화해야 합니다. 관리 인터페이스 게이트웨이가 데이터 인터페이스로 변경되므로, configure network static-routes 명령을 사용하여 관리 인터페이스에 대한 고정 경로를 추가하지 않는 한 원격 네트워크에서 관리 인터페이스로 SSH 연결할 수도 없습니다. Amazon Web Services의 threat defense virtual에서는 콘솔 포트를 사용할 수 없으므로 구성을 계속하기 전에 관리 인터페이스에 대한 SSH 액세스를 유지해야 합니다. 또는 관리자 액세스를 위해 데이터 인터페이스를 설정하고 연결을 끊기 전에 모든 CLI 구성(configure manager add 명령 포함)을 완료해야 합니다.

-

별도의 관리 및 이벤트 전용 인터페이스를 사용할 수 없습니다.

-

클러스터링은 지원되지 않습니다. 이 경우에는 관리 인터페이스를 사용해야 합니다.

-

고가용성은 지원되지 않습니다. 이 경우에는 관리 인터페이스를 사용해야 합니다.

디바이스 모델별 관리 인터페이스 지원

관리 인터페이스 위치에 대한 모델의 하드웨어 설치 가이드를 참조하십시오.

참고 |

Firepower 4100/9300의 경우 MGMT 인터페이스는 섀시 관리를 위한 것이며 threat defense 논리적 디바이스 관리를 위한 것이 아닙니다. 별도의 인터페이스를 mgmt(및/ 또는 firepower-eventing) 유형으로 구성한 다음 threat defense 논리적 디바이스에 할당해야 합니다. |

참고 |

모든 섀시에 대한 threat defense의 경우 물리적 관리 인터페이스는 SNMP 또는 시스템 로그에 유용한 논리적 진단 인터페이스 인터페이스 간에 공유되며 management center의 데이터 인터페이스 및 management center 통신의 논리적 관리 인터페이스와 함께 구성됩니다. 자세한 내용은 관리/진단 인터페이스를 참조하십시오. |

각 매니지드 디바이스 모델에서 지원되는 관리 인터페이스는 다음 표를 참조하십시오.

|

모델 |

관리 인터페이스 |

선택적 이벤트 인터페이스 |

||||

|---|---|---|---|---|---|---|

|

Firepower 1000 |

management0

|

지원 안 함 |

||||

|

Firepower 2100 |

management0

|

지원 안 함 |

||||

|

Secure Firewall 3100 |

management0

|

지원 안 함 |

||||

|

Firepower 4100 및 9300 |

management0

|

management1

|

||||

|

ISA 3000 |

br1

|

지원 안 함 |

||||

|

Secure Firewall Threat Defense Virtual |

eth0 |

지원 안 함 |

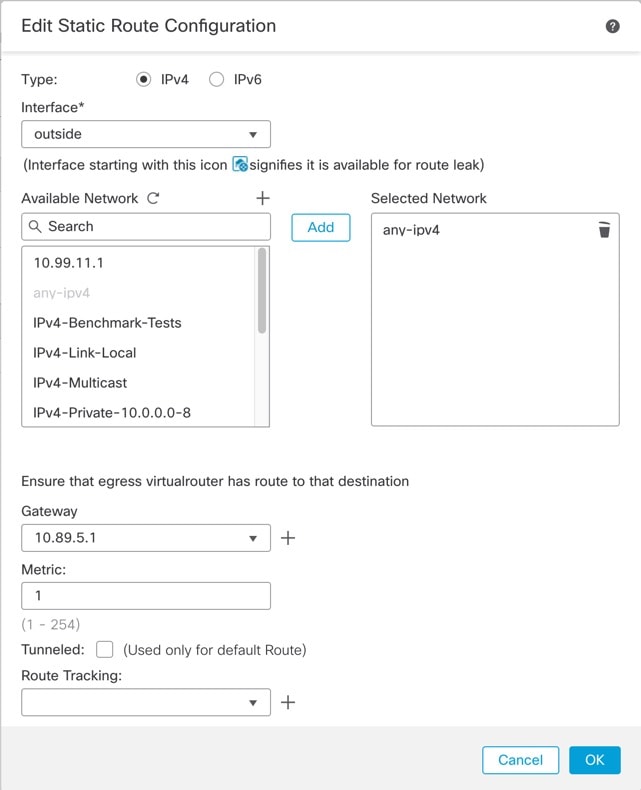

디바이스 관리 인터페이스의 네트워크 라우트

관리 인터페이스(이벤트 전용 인터페이스 포함)는 정적 경로만 지원하여 원격 네트워크에 연결할 수 있습니다. 매니지드 디바이스를 설정하면 설정 과정에서 지정한 게이트웨이 IP 주소에 대한 기본 경로가 생성됩니다. 이 경로는 삭제할 수 없으며 게이트웨이 주소만 수정할 수 있습니다.

참고 |

관리 인터페이스의 라우팅은 데이터 인터페이스에 대해 구성한 라우팅과는 완전히 분리됩니다. 전용 관리 인터페이스를 사용하는 대신 관리용 데이터 인터페이스를 설정하는 경우 데이터 라우팅 테이블을 사용하도록 트래픽이 백플레인을 통해 라우팅됩니다. 이 섹션의 정보는 적용되지 않습니다. |

일부 플랫폼에서는 여러 관리 인터페이스를 설정할 수 있습니다(관리 인터페이스 및 이벤트 전용 인터페이스). 기본 경로는 인그레스 인터페이스를 포함하지 않으므로 선택한 인터페이스는 지정한 게이트웨이 주소와 게이트웨이가 속한 인터페이스의 네트워크에 따라 다릅니다. 기본 네트워크의 여러 인터페이스의 경우 디바이스는 더 낮은 번호의 인터페이스를 인그레스 인터페이스로 사용합니다.

원격 네트워크에 액세스하기 위해서는 관리 인터페이스당 최소 1개의 정적 경로가 권장됩니다. 다른 디바이스에서 threat defense로의 라우팅 문제를 비롯하여 잠재적인 라우팅 문제를 방지하려면 각 인터페이스를 별도의 네트워크에 배치하는 것이 좋습니다.

참고 |

관리 연결에 사용되는 인터페이스는 라우팅 테이블에 의해 결정되지 않습니다. 연결은 항상 가장 낮은 번호의 인터페이스부터 시도됩니다. |

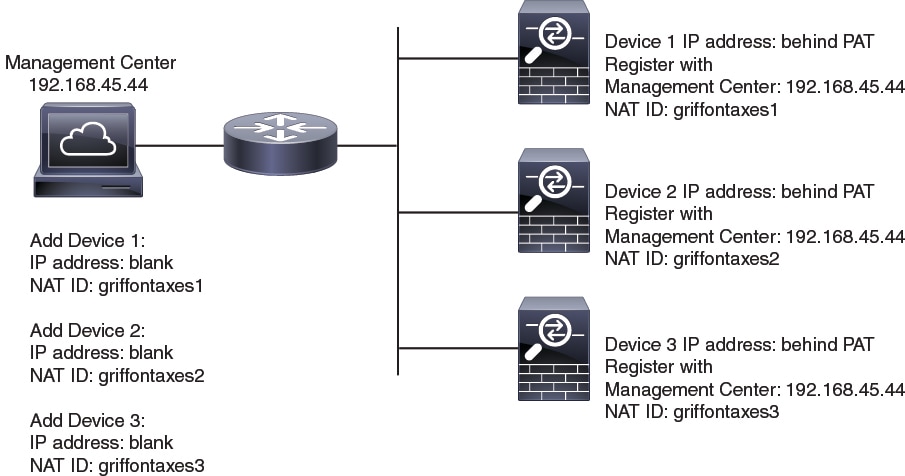

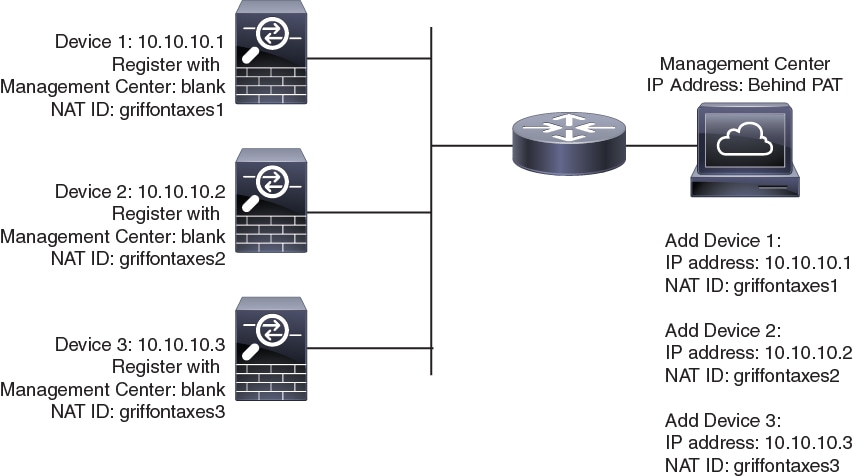

NAT 환경

NAT(Network Address Translation)는 소스 또는 대상 IP 주소를 재할당하는 작업에 관여하는 라우터를 통해 네트워크 트래픽을 보내고 받는 방법입니다. NAT는 일반적으로 프라이빗 네트워크와 인터넷이 통신하는 데 사용됩니다. 정적 NAT는 1:1 변환을 수행하여 디바이스와 management center의 통신에 문제를 일으키지 않지만 포트 주소 변환(PAT)이 더욱 일반적입니다. PAT를 사용하면 단일 공용 IP 주소에 고유한 포트를 사용해 공용 네트워크에 접속할 수 있습니다. 이러한 포트는 필요에 따라 동적으로 할당되므로 PAT 라우터 뒤에 있는 디바이스에 연결을 시작할 수 없습니다.

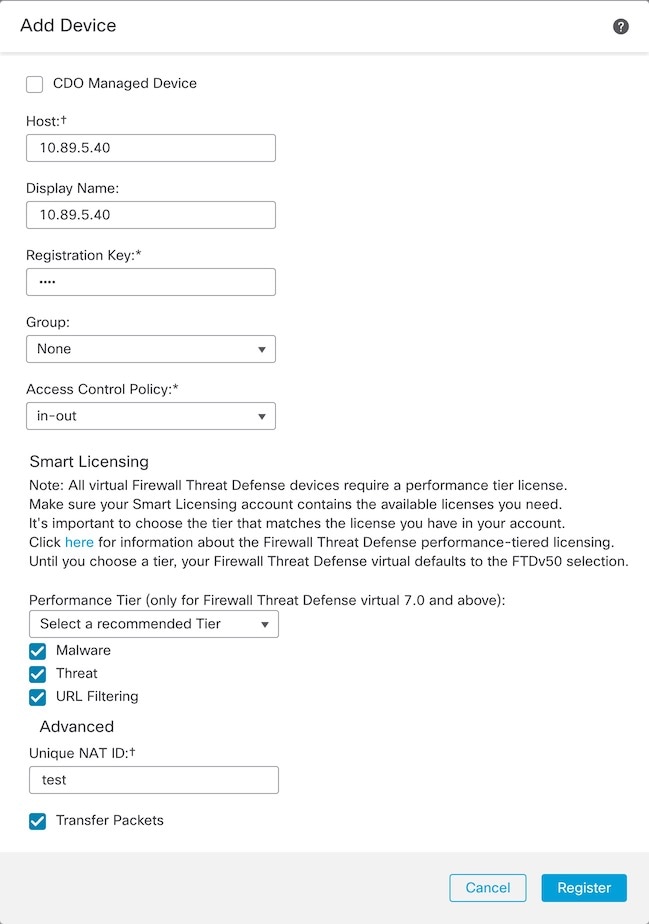

일반적으로 라우팅 목적과 인증 두 가지 목적에 IP 주소(등록 키와 함께)가 모두 필요합니다. management center는 디바이스 IP 주소를 지정하고 디바이스는 management center IP 주소를 지정합니다. 그러나 라우팅을 위한 최소 요구 사항인 IP 주소 중 하나만 알고 있는 경우, 초기 통신에 대한 신뢰를 설정하고 올바른 등록 키를 조회하려면 연결의 양쪽에서 고유 NAT ID도 지정해야 합니다. management center 및 디바이스는 등록 키 및 NAT ID(IP 주소 대신)를 사용하여 초기 등록을 인증하고 권한을 부여합니다.

예를 들어 management center에 디바이스를 추가하지만 디바이스 IP 주소를 모르는 경우(디바이스가 PAT 라우터 뒤에 있는 경우) management center에 NAT ID와 등록 키만 지정하고 IP 주소는 공백으로 둡니다. 디바이스에 management center IP 주소, 동일한 NAT ID와 동일한 등록 키를 지정합니다. management center의 IP 주소에 디바이스를 등록합니다. 이때 management center은 IP 주소 대신 NAT ID를 사용해 디바이스를 인증합니다.

NAT 환경에서 NAT ID 사용은 일반적이지만 management center에 많은 디바이스를 추가하려고 할 때에도 NAT ID를 선택할 수 있습니다. management center에는 추가하려는 각 디바이스에 고유한 NAT ID를 지정하고 IP 주소를 공백으로 두고, 각 디바이스에서 management center IP 주소 및 NAT ID를 지정하십시오. 주의: NAT ID는 디바이스별로 고유해야 합니다.

다음 예에서는 PAT IP 주소 뒤에 3개의 장치가 있음을 보여줍니다. 이 경우 management center 및 디바이스에 디바이스별로 고유 NAT ID를 지정하고 디바이스에 management center IP 주소를 지정하십시오.

다음 예는 PAT ID 주소 뒤의 management center을 보여줍니다. 이 경우 management center 및 디바이스에 디바이스별로 고유 NAT ID를 지정하고 management center에 디바이스 IP 주소를 지정하십시오.

관리 및 이벤트 트래픽 채널 예시

참고 |

threat defense에서 관리를 위해 데이터 인터페이스를 사용하는 경우 해당 디바이스에 대해 별도의 관리 및 이벤트 인터페이스를 사용할 수 없습니다. |

다음 예에서는 기본 관리 인터페이스만 사용하는 management center 및 매니지드 디바이스를 보여 줍니다.

다음 예는 디바이스에 별도의 관리 인터페이스를 사용하는 management center를 보여 줍니다. 관리되는 각 디바이스는 1개의 관리 인터페이스를 사용합니다.

다음 예에서는 별도의 이벤트 인터페이스를 사용하는 management center 및 매니지드 디바이스를 보여 줍니다.

다음 예는 별도의 이벤트 인터페이스를 사용하거나 단일 관리 인터페이스를 사용하는 management center 및 여러 매니지드 디바이스에 대한 다중 관리 인터페이스 및 별도의 이벤트 인터페이스를 보여 줍니다.

)

) )

) )

) )

) )

) )

) )

) )

)

)

)

)

)

)

)

)

)

)

)

피드백

피드백