|

Secure Firewall 3100 고정 포트의 기본 FEC(전달 오류 수정)가 25GB+ SR, CSR 및 LR 트렌시버에 대해 조항 74 FC-FEC에서 조항 108 RS-FEC로 변경됨

|

7.3

|

Secure Firewall 3100 고정 포트에서 FEC를 Auto(자동)로 설정하면 이제 기본 유형이 25GB+ SR, CSR 및 LR 트렌시버에 대해 조항 74 FC-FEC 대신 조항 108 RS-FEC로 설정됩니다.

지원되는 플랫폼: Secure Firewall 3100

|

|

Firepower 2100, Secure Firewall 3100에 대한 LLDP 지원

|

7.2

|

Firepower 2100 및 Secure Firewall 3100 인터페이스에 대해 LLDP(Link Layer Discovery Protocol)를 활성화할 수 있습니다.

신규/수정된 화면:

신규/수정된 명령: show lldp status, show lldp neighbors, show lldp statistics지원되는 플랫폼: Firepower 2100, Secure Firewall 3100

|

|

Secure Firewall 3100의 플로우 제어를 위한 프레임 일시 중지

|

7.2

|

트래픽 버스트가 있을 경우 이러한 버스트가 NIC에서 FIFO 버퍼의 버퍼링 용량을 초과하고 링 버퍼를 수신하면 패킷 손실이 발생할 수 있습니다. 흐름 제어를 위한 일시 중지 프레임을 활성화하면 이러한 문제를 완화할 수

있습니다.

신규/수정된 화면:

지원되는 플랫폼: Secure Firewall 3100

|

|

Secure Firewall 3100에 대한 전달 오류 수정 지원

|

7.1

|

Secure Firewall 3100 25Gbps 인터페이스는 FEC(전달 오류 수정)를 지원합니다. FEC는 기본적으로 활성화되어 있으며 Auto(자동)로 설정되어 있습니다.

신규/수정된 화면:

|

|

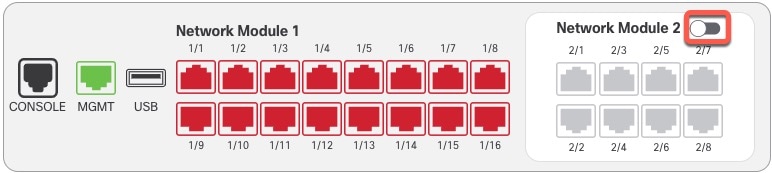

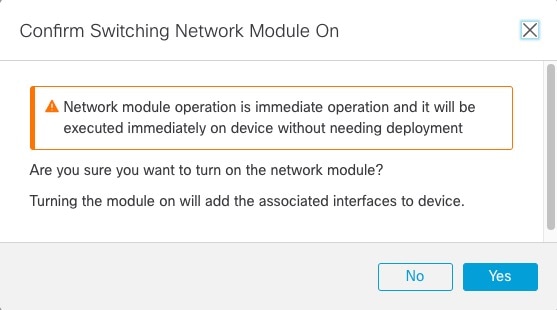

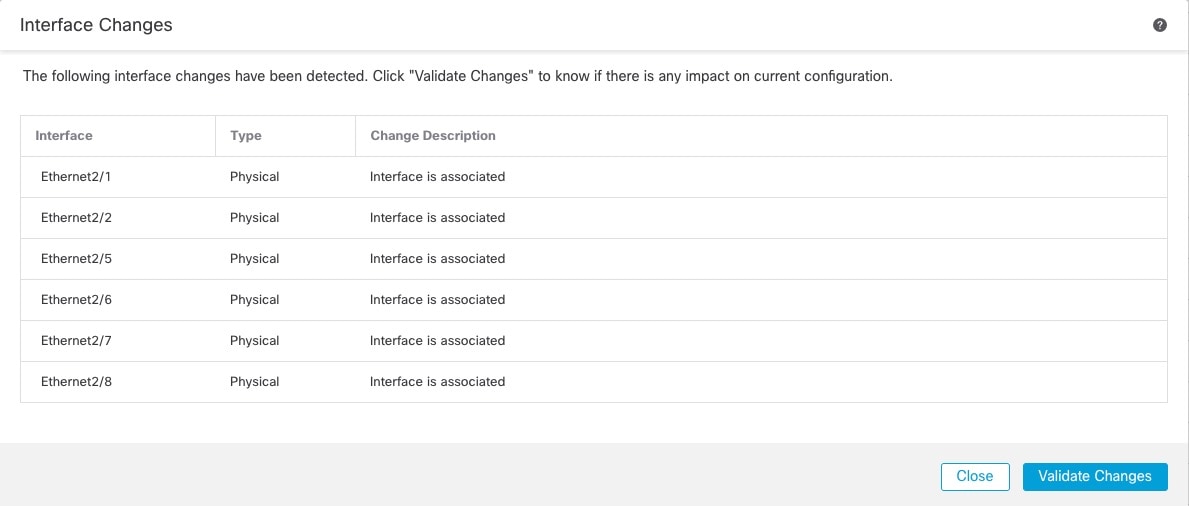

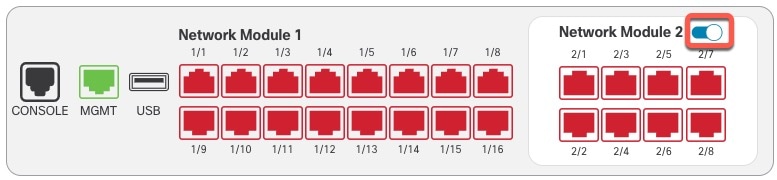

Secure Firewall 3100에 대한 SFP 기반 속도 설정 지원

|

7.1

|

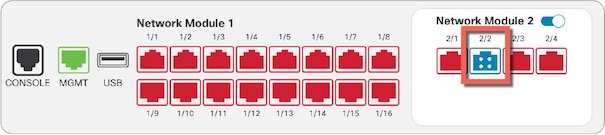

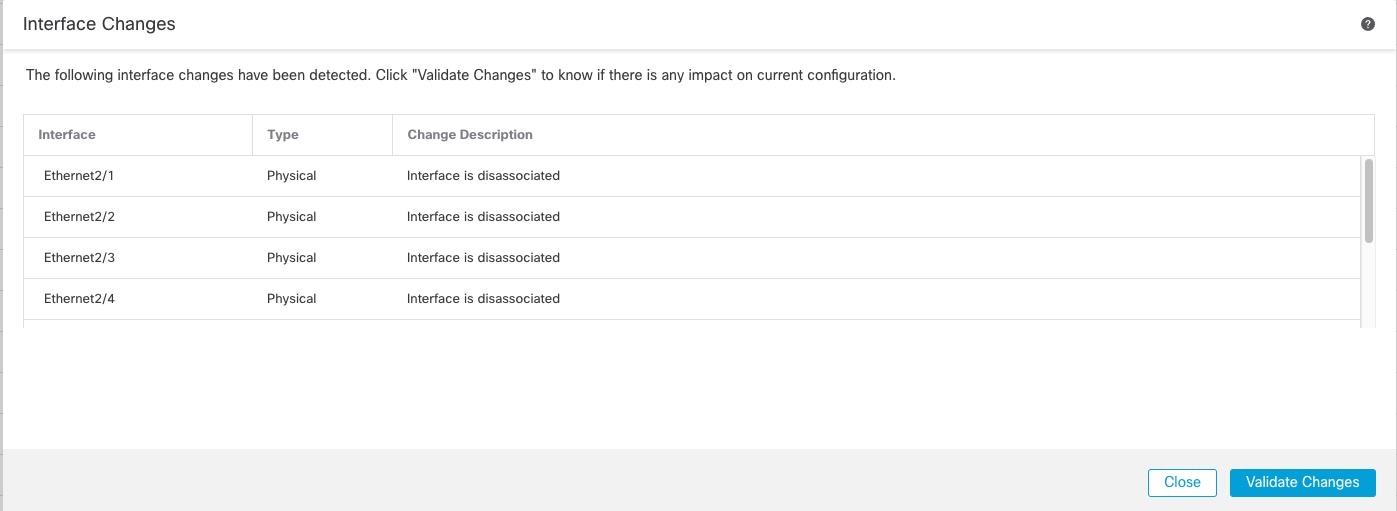

Secure Firewall 3100은 설치된 SFP를 기반으로 인터페이스에 대한 속도 탐지를 지원합니다. Detect SFP(SFP 탐지)는 기본적으로 활성화되어 있습니다. 이 옵션은 나중에 네트워크 모듈을 다른 모델로

변경하고 속도를 자동으로 업데이트하려는 경우에 유용합니다.

신규/수정된 화면:

|

|

Firepower 1100에 대한 LLDP 지원

|

7.1

|

Firepower 1100 인터페이스에 대해 LLDP(Link Layer Discovery Protocol)를 활성화할 수 있습니다.

신규/수정된 화면: 신규/수정된 명령: show lldp status, show lldp neighbors, show lldp statistics지원되는 플랫폼: Firepower 1100

|

|

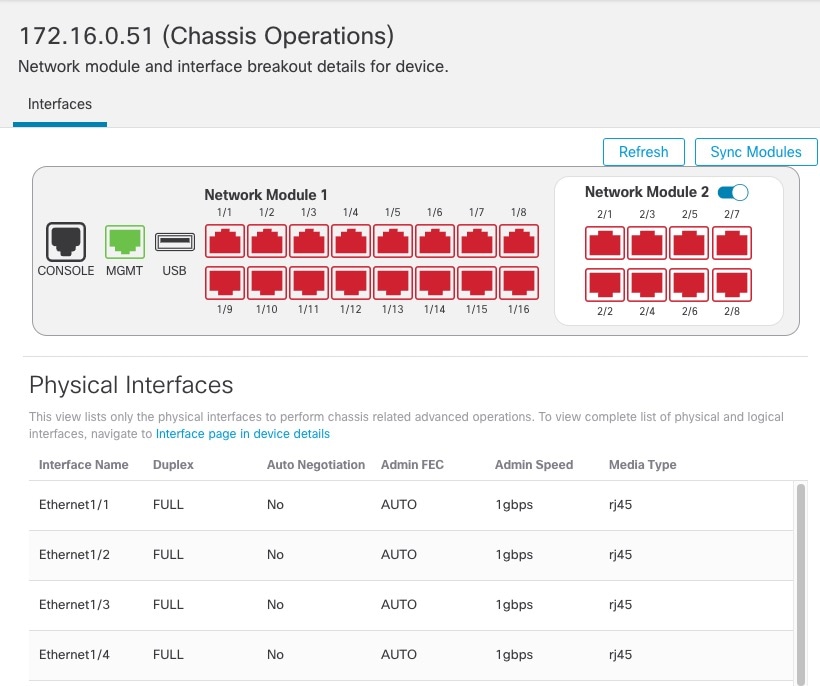

이제 인터페이스 자동 협상이 속도 및 양방향과 독립적으로 설정되며 인터페이스 동기화가 개선됨

|

7.1

|

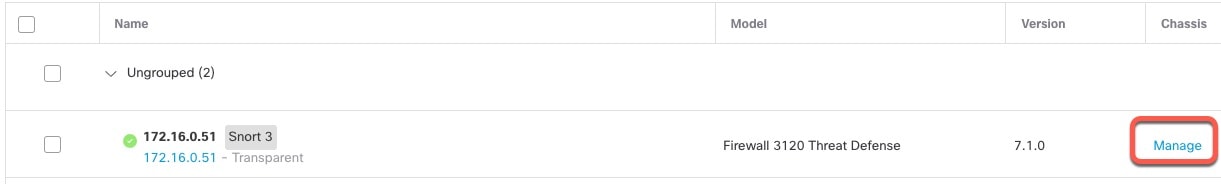

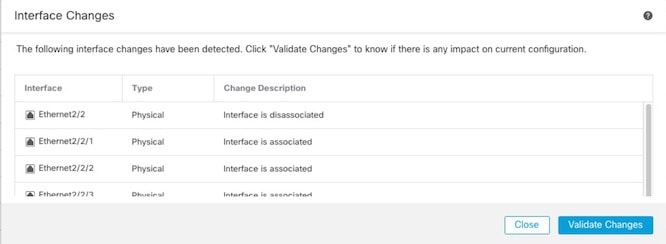

이제 인터페이스 자동 협상이 속도 및 양방향과 독립적으로 설정됩니다. 또한 management center에서 인터페이스를 동기화하면 하드웨어 변경 사항이 더 효과적으로 탐지됩니다.

신규/수정된 화면:

지원되는 플랫폼: Firepower 1000, 2100, Secure Firewall 3100

|

|

Firepower 1100/2100 Series 파이버 인터페이스에서 이제 자동 협상 비활성화 지원

|

6.7

|

이제 Flower 1100/2100 Series 파이버 인터페이스를 구성하여 플로우 제어 및 링크 상태 협상을 비활성화할 수 있습니다.

이전에는 이러한 디바이스에서 파이버 인터페이스 속도(1000 또는 10000Mbps)를 설정하면 플로우 제어 및 링크 상태 협상이 자동으로 활성화되었습니다. 이를 비활성화할 수 없습니다.

이제 Auto-negotiation(자동 협상)을 선택 취소하고 속도를 1000으로 설정하여 플로우 제어 및 링크 상태 협상을 비활성화할 수 있습니다. 10000Mbps에서는 협상을 비활성화할 수 없습니다.

신규/수정된 화면:

지원되는 플랫폼: Firepower 1100, 2100

|

)

)

)

)

)

) )

)

)

)

피드백

피드백