개체 소개

향상된 유연성 및 웹 인터페이스 사용 편의성을 위해 Firepower System은 이름과 값을 연결하는 재사용 가능한 설정으로 명명된 개체를 사용합니다. 해당 값을 사용하려는 경우 명명된 개체를 사용합니다. 시스템은 다양한 정책 및 규칙, 이벤트 검색, 보고서, 대시보드 등을 포함해 웹 인터페이스의 다양한 위치에서 개체 사용을 지원합니다. 시스템은 자주 사용된 설정을 대표하는 여러 개의 사전 정의된 개체를 제공합니다.

개체 관리자를 사용하여 개체를 생성하고 관리합니다. 개체를 사용하는 많은 설정도 즉석에서 필요에 따라 개체를 생성할 수 있도록 합니다. 다음에 개체 관리자를 사용할 수 있습니다.

-

네트워크, 포트, VLAN 또는 URL 개체를 사용하는 정책, 설정 및 기타 개체를 확인합니다. 자세한 내용은 개체 및 사용 현황 보기의 내용을 참조하십시오.

-

여러 개체가 단일 설정을 참조하도록 개체를 그룹화하려면 개체 그룹의 내용을 참조하십시오.

-

선택한 디바이스, 다중 도메인 구축, 선택된 도메인에서 개체 값을 오버라이드하려면 개체 재정의의 내용을 참조하십시오.

액티브 정책에서 사용된 개체를 편집한 뒤 변경 설정을 재구축해야 변경 사항이 적용됩니다. 활성 정책에서 사용 되는 개체를 삭제할 수 없습니다.

참고 |

관리되는 디바이스에 할당된 정책에서 사용되는 경우에만 디바이스에 개체를 설정할 수 있습니다. 특정 디바이스에 할당된 모든 정책에서 개체를 제거하는 경우 개체는 다음 구축의 디바이스 설정에서 제거되고 개체에 대한 후속 변경 사항은 디바이스 설정에 반영되지 않습니다. |

개체 유형

다음 표는 Firepower System에서 생성할 수 있는 개체 및 각 개체 유형이 그룹화 또는 오버라이드가 허용되는지 여부를 나타냅니다.

|

개체 유형 |

그룹화 가능? |

오버라이드 허용? |

|---|---|---|

|

네트워크 |

예 |

예 |

|

Port(포트) |

예 |

예 |

|

인터페이스:

|

아니요 |

아니요 |

|

터널 영역 |

아니요 |

아니요 |

|

애플리케이션 필터 |

아니요 |

아니요 |

|

VLAN Tag |

예 |

예 |

|

외부 속성: SGT(Security Group Tag) 및 동적 개체 |

아니요 |

아니요 |

|

URL |

예 |

예 |

|

지리위치 |

아니요 |

아니요 |

|

시간 범위 |

아니요 |

아니요 |

|

변수 세트 |

아니요 |

아니요 |

|

Security Intelligence(보안 인텔리전스): 네트워크, DNS, URL 목록 및 피드 |

아니요 |

아니요 |

|

싱크홀 |

아니요 |

아니요 |

|

파일 목록 |

아니요 |

아니요 |

|

암호 그룹 목록 |

아니요 |

아니요 |

|

고유 이름 |

예 |

아니요 |

|

PKI(Public Key Infrastructure):

|

예 |

아니요 |

| 키 체인 | 아니요 | 예 |

|

DNS 서버 그룹 |

아니요 |

아니요 |

|

SLA 모니터링 |

아니요 |

아니요 |

|

접두사 목록: IPv4 및 IPv6 |

아니요 |

예 |

|

경로 맵 |

아니요 |

예 |

|

액세스 목록: 표준 및 확장 |

아니요 |

예 |

|

AS 경로 |

아니요 |

예 |

|

커뮤니티 목록 |

아니요 |

예 |

|

정책 목록 |

아니요 |

예 |

|

FlexConfig: 텍스트 및 FlexConfig 개체 |

아니요 |

예 |

개체 및 멀티 테넌시

다중 도메인 구축에서 전역 도메인에서만 생성할 수 있는 SGT(보안 그룹 태그) 개체를 제외하고 전역 및 하위 도메인에 개체를 만들 수 있습니다. 시스템은 현재 도메인에 생성되어 편집할 수 있는 개체를 표시합니다. 또한 상위 도메인에 생성된 개체 중 보안 영역 및 인터페이스 그룹을 제외하고 편집이 불가능한 개체를 표시합니다.

참고 |

보안 영역 및 인터페이스 그룹은 리프 레벨에서 구성하는 디바이스 인터페이스와 연결되어 있으므로 하위 도메인의 관리자는 상위 도메인에 생성된 영역 및 그룹을 보고 편집할 수 있습니다. 서브도메인 사용자는 상위 영역 및 그룹에서 인터페이스를 추가하고 삭제할 수 있지만 영역/그룹을 삭제하거나 이름을 변경할 수 없습니다. |

개체 이름은 도메인 계층 내에서 고유해야 합니다. 시스템은 현재 도메인에서 확인할 수 없는 개체 이름과의 충돌을 식별할 수 있습니다.

그룹화를 지원하는 개체의 경우 상위 도메인에서 상속된 개체를 포함해 현재 도메인에 있는 개체를 그룹화할 수 있습니다.

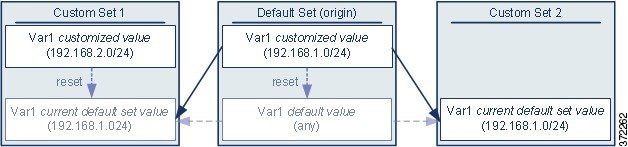

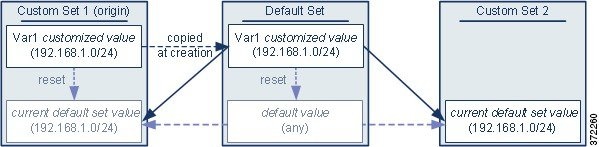

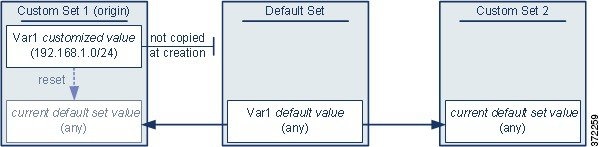

개체 오버라이드는 네트워크, 포트, VLAN 태그, URL 등 특정 유형의 개체에 대해 디바이스별 또는 도메인별 값을 정의하도록 합니다. 다중 도메인 구축에서 상위 도메인의 개체에 대한 기본값을 정의할 수 있지만 하위 도메인의 관리자가 해당 개체에 대한 오버라이드 값을 추가할 수 있습니다.

)

) )

) )

) )

) )

) )

) )

) )

) )

)

) 버튼을 클릭합니다. 약한 암호화 옵션이 활성화되면 버튼이

) 버튼을 클릭합니다. 약한 암호화 옵션이 활성화되면 버튼이  로 변경됩니다. 기본적으로 약한 암호화 옵션은 사용되지 않습니다.

로 변경됩니다. 기본적으로 약한 암호화 옵션은 사용되지 않습니다.

피드백

피드백