규칙 업데이트를 가져올 때 시스템은 시스템에서 제공한 침입, 액세스 제어, 네트워크 분석 정책을 수정합니다. 규칙 업데이트에는 다음이 포함될 수 있습니다.

규칙 업데이트는 시스템 제공 정책에서 기존 규칙을 삭제할 수도 있습니다.

기본 변수 및 규칙 카테고리를 변경하면 시스템 수준에서 처리됩니다.

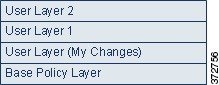

시스템 제공 정책을 침입 또는 네트워크 분석 기본 정책으로 사용하는 경우, 규칙 업데이트가 기본 정책(이 경우, 시스템 제공 정책의 복사본)을 수정하도록 허용할 수 있습니다. 규칙 업데이트가 기본 정책을 업데이트하는 것을

허용할 경우, 새로운 규칙 업데이트는 기본 정책으로 사용하는 시스템 제공 정책에 대한 변경 사항과 동일하게 기본 정책을 변경합니다. 해당 설정을 수정하지 않은 경우 기반 정책의 설정이 현재 정책의 설정을 결정합니다. 그러나

규칙 업데이트는 현재 정책에서 수행하는 변경 사항을 재정의하지 않습니다.

규칙 업데이트가 기본 정책을 수정하도록 허용하지 않는 경우, 하나 이상의 규칙 업데이트를 가져온 후 기본 정책을 수동으로 업데이트할 수 있습니다.

침입 정책의 규칙 상태와 상관없이 또는 규칙 업데이트가 기본 침입 정책을 업데이트하도록 허용하는지 여부와 상관없이, 규칙 업데이트는 Talos가 삭제하는 침입 규칙을 항상 삭제합니다.

변경 사항을 네트워크 트래픽에 다시 구축할 때까지 현재 구축된 침입 정책의 규칙은 다음과 같이 작동합니다.

-

비활성화된 침입 규칙은 비활성화 상태를 유지합니다.

-

Generate Events(이벤트 생성)로 설정된 규칙은 트리거될 때 계속해서 이벤트를 생성합니다.

-

Drop and Generate Events(이벤트 삭제 및 생성)로 설정된 규칙은 트리거될 때 계속해서 이벤트를 생성하고 위반 패킷을 삭제합니다.

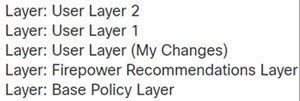

규칙 업데이트는 다음 조건이 모두 충족되지 않으면 사용자 지정 기본 정책을 수정하지 않습니다.

-

규칙 업데이트를 통해 상위 정책의 시스템이 제공하는 기본 정책, 즉 사용자 지정 기본 정책을 생성한 정책을 수정할 수 있습니다.

-

상위 기본 정책 내 해당 설정을 대체하는 상위 정책을 변경하지 않았습니다.

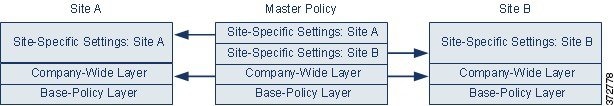

두 조건이 충족된 경우, 상위 정책을 저장하면 규칙 업데이트 내 변경 사항이 하위 정책, 즉, 사용자 지정 기본 정책을 사용하는 정책에 전달됩니다.

예를 들어 규칙 업데이트가 이전에 비활성화된 침입 규칙을 활성화하여 상위 침입 정책의 규칙 상태를 수정하지 않은 경우, 상위 정책을 저장하면 수정된 규칙 상태가 기반 정책에 전달됩니다.

마찬가지로, 규칙 업데이트가 기본 프리프로세서 설정을 수정하고 상위 네트워크 분석 정책에서 설정을 수정하지 않은 경우, 상위 정책을 저장하면 수정된 설정이 기반 정책에 전달됩니다.

)

) )

)

)

) )

) )

)

피드백

피드백