VPN 유형

management center에서는 다음과 같은 유형의 VPN 연결을 지원합니다.

-

threat defense 디바이스의 Remote Access VPN.

Remote Access VPN은 원격 사용자와 회사의 프라이빗 네트워크 간에 보안, 암호화된 연결 또는 터널입니다. 연결은 VPN 클라이언트 기능이 있는 워크스테이션 또는 모바일 장치인 VPN 엔드포인트 장치 및 회사 프라이빗 네트워크의 에지에 있는 VPN 헤드엔드 장치 또는 보안 게이트웨이로 구성됩니다.

Secure Firewall Threat Defense 디바이스는 SSL을 통한 Remote Access VPN 또는 management center에 의한 IPsec IKEv2를 지원하도록 구성될 수 있습니다. 이 용량의 보안 게이트웨이로 작동하여 원격 사용자를 인증하고 액세스 권한을 부여하며 데이터를 암호화하여 네트워크에 대한 보안 연결을 제공합니다. management center에 의해 관리되는 다른 유형의 어플라이언스는 Remote Access VPN 연결을 지원하지 않습니다.

Secure Firewall Threat Defense 보안 게이트웨이는 Secure Client 전체 터널 클라이언트를 지원합니다. 이 클라이언트는 원격 사용자에게 안전한 SSL IPsec IKEv2 연결을 제공해야 합니다. 이 클라이언트는 연결 시 클라이언트 플랫폼에 배포할 수 있으므로 네트워크 관리자가 원격 컴퓨터에 클라이언트를 설치하고 구성할 필요 없이 원격 사용자에게 클라이언트의 이점을 제공합니다. 이는 엔드포인트 디바이스에서만 지원되는 클라이언트입니다.

-

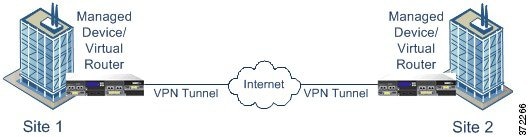

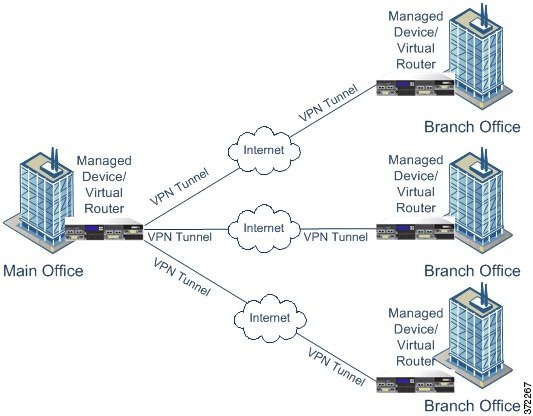

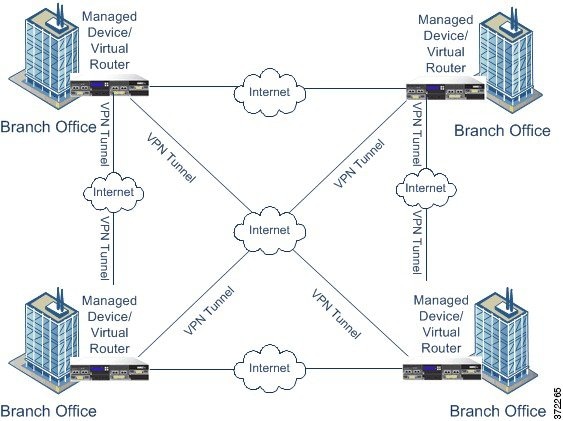

threat defense 디바이스의 Site-to-Site VPN.

Site-to-Site VPN은 다양한 위치에 있는 네트워크를 연결합니다. 관리형 디바이스 및 관리형 디바이스와 모든 관련 표준을 준수하는 다른 Cisco 또는 타사 피어 간에 Site-to-Site IPsec 연결을 만들 수 있습니다. 이러한 피어는 IPv4와 IPv6 주소를 사용하여 내부 주소와 외부 주소를 함께 포함할 수 있습니다 . Site-to-Site 터널은 IPsec(Internet Protocol Security) 프로토콜 제품군 및 IKEv1 또는 IKEv2를 사용하여 구축됩니다. VPN 연결이 설정되면 로컬 게이트웨이의 뒤에 있는 호스트는 보안 VPN 터널을 통해 원격 게이트의 뒤에 있는 호스트와 연결할 수 있습니다.

피드백

피드백