침입 방지 성능 조정 정보

Cisco는 시스템이 시도된 침입의 트래픽을 분석할 때 시스템의 성능을 향상시키는 여러 기능을 제공합니다. 다음 작업을 수행할 수 있습니다.

-

이벤트 대기열에서 허용할 패킷의 수를 지정할 수 있습니다. 또한, 스트림 리어셈블리 전후에, 대형 스트림으로 재구축되는 패킷에 대한 검사를 활성화 또는 비활성화할 수 있습니다.

-

침입 규칙에서 사용되는 PCRE에 대한 기본 일치 및 재귀 한도를 재정의하여 패킷 페이로드 콘텐츠를 검사할 수 있습니다.

-

여러 이벤트가 생성될 때 규칙 엔진이 패킷 또는 패킷 스트림당 둘 이상의 이벤트를 로깅하도록 하여 보고된 이벤트 이상의 정보를 수집할 수 있습니다.

-

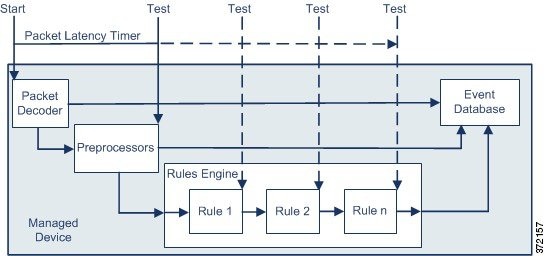

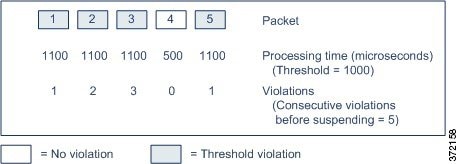

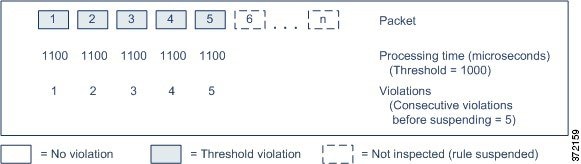

패킷 및 규칙 레이턴시 임계값으로 보안과 디바이스 레이턴시 유지 필요성 사이의 균형을 적절한 수준으로 유지할 수 있습니다.

-

디바이스가 자체 성능을 모니터링하고 보고하는 방법에 대한 기본 매개변수를 구성할 수 있습니다. 이를 통해 시스템이 디바이스에서 성능 통계를 업데이트하는 간격을 지정할 수 있습니다.

사용자는 액세스 제어 정책을 기반으로 한 성능 설정을 구성하고, 해당 상위 액세스 제어 정책에 의해 호출된 모든 침입 정책에 적용합니다.

)

) )

)

)

)

피드백

피드백