정책 기반 라우팅 정보

기존 라우팅에서는 패킷이 대상 IP 주소에 따라 라우팅됩니다. 그러나 대상 기반 라우팅 시스템에서 특정 트래픽의 라우팅을 변경하기는 어렵습니다. PBR(정책 기반 라우팅)은 프로토콜을 라우팅하여 제공되는 기존 메커니즘을 확장하고 보완하여 라우팅에 추가적인 제어 기능을 제공합니다.

PBR을 통해 IP 우선순위를 설정할 수 있습니다. 또한 특정 트래픽(예: 비용이 많이 드는 링크를 통한 우선순위 트래픽)에 대해 경로를 지정할 수 있습니다. PBR을 사용하면 소스 포트, 대상 주소, 목적지 포트, 프로토콜, 애플리케이션 또는 이러한 개체의 조합과 같은 대상 네트워크 이외의 기준에 따라 라우팅을 정의할 수 있습니다.

PBR를 사용하여 애플리케이션. 이 라우팅 방법은 여러 디바이스가 대규모 네트워크 구축의 애플리케이션 및 데이터에 액세스하는 시나리오에 적용할 수 있습니다. 일반적으로 대규모 구축에는 경로 기반 VPN에서 암호화된 트래픽으로 허브에 대한 모든 네트워크 트래픽을 백홀하는 토폴로지가 있습니다. 이러한 토폴로지로 인해 패킷 레이턴시, 감소된 대역폭 및 패킷 삭제와 같은 문제가 발생하는 경우가 많습니다. 이러한 문제를 해결하려면 고비용의 복잡한 구축 및 관리가 필요합니다.

PBR 정책을 사용하면 지정된 애플리케이션에 대한 트래픽을 안전하게 분리할 수 있습니다. 애플리케이션에 직접 액세스할 수 있도록 Secure Firewall Management Center 사용자 인터페이스에서 PBR 정책을 구성할 수 있습니다.

정책 기반 라우팅을 사용하는 이유

지점 간에 두 개의 링크가 있는 회사를 생각해 보십시오. 하나는 대역폭이 높고 지연 비용이 낮은 링크이고 또 다른 하나는 대역폭이 낮고 지연 시간이 길지만 비용이 낮은 링크입니다. 기존의 라우팅 프로토콜을 사용하는 동안에는 링크의 대역폭, 지연 또는 둘 모두(EIGRP 또는 OSPF 사용) 특성에서 얻은 메트릭 절약을 기반으로 하여 높은 대역폭 링크가 전송 트래픽의 전부는 아니더라도 대부분을 맡습니다. PBR을 활용하면 높은 대역폭/낮은 지연 링크를 통해 우선순위가 높은 트래픽을 라우팅하고 낮은 대역폭/높은 지연 링크를 통해 모든 기타 트래픽을 전송할 수 있습니다.

다음은 정책 기반 라우팅을 사용할 수 있는 몇 가지 시나리오입니다.

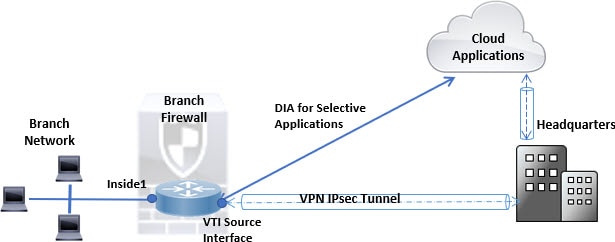

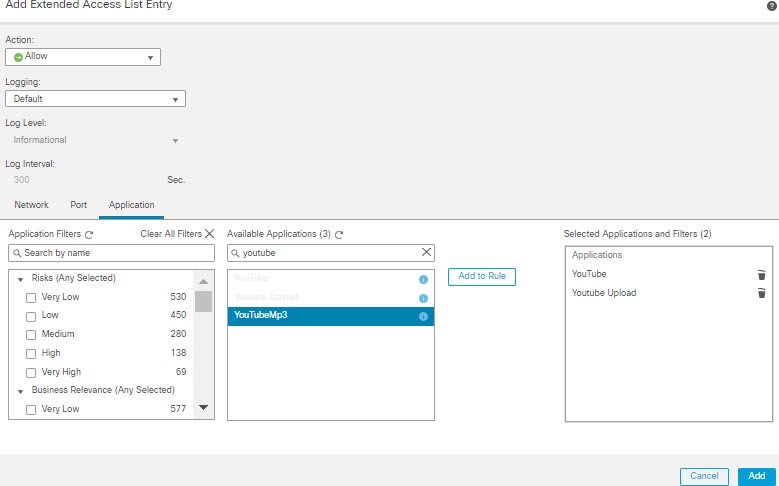

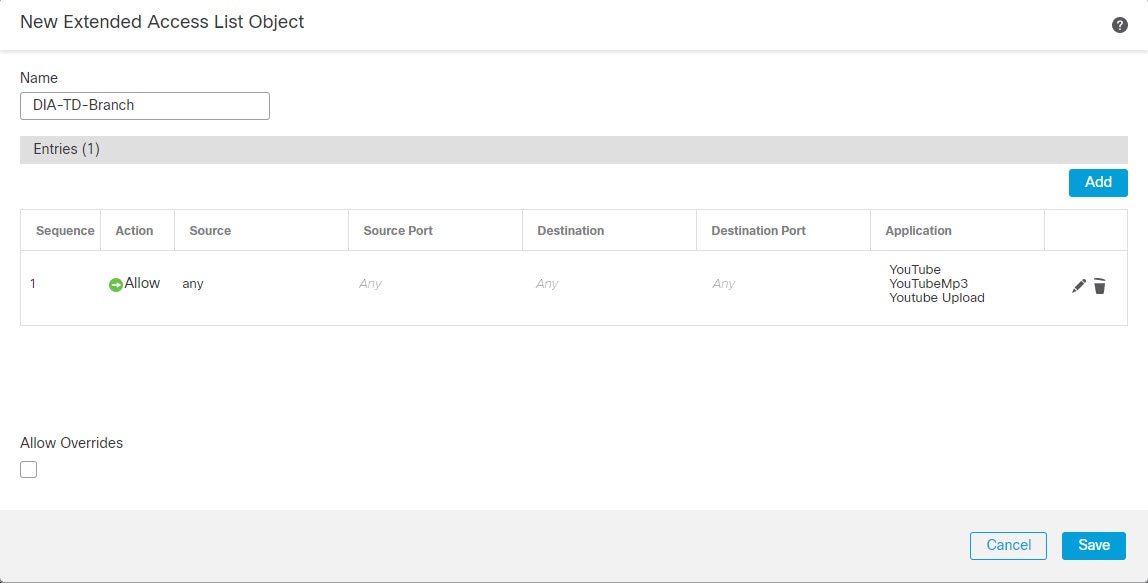

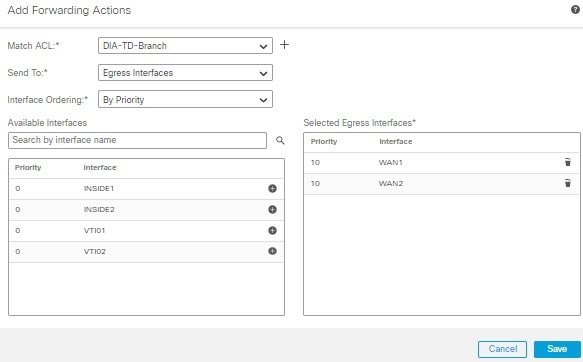

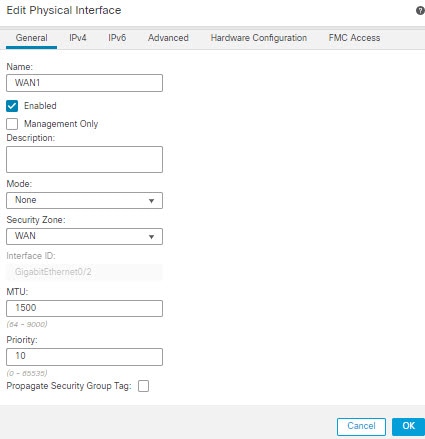

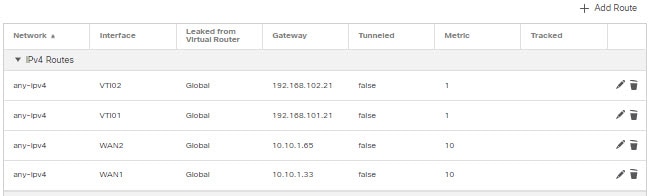

직접 인터넷 액세스

이 토폴로지에서는 브랜치 오피스에서 온 애플리케이션 트래픽을 본사에 연결하는 VPN 터널을 통과 하는 대신 인터넷으로 직접 라우팅할 수 있습니다. 브랜치 threat defense는 인터넷 종료 지점으로 구성되며 ACL에 정의된 애플리케이션 을 기반으로 트래픽을 식별하기 위해 인그레스 인터페이스 (내부 1)에 PBR 정책이 적용됩니다. 따라서 트래픽은 이그레스 인터페이스를 통해 인터넷 또는 IPsec VPN 터널로 직접 전달됩니다.

동일 액세스 및 소스를 구분하는 라우팅

이 토폴로지에서 HR 및 관리 네트워크의 트래픽은 ISP1을 통해 구성될 수 있으며, Eng 네트워크의 트래픽은 ISP2를 통해 구성될 수 있습니다. 따라서 정책 기반 라우팅은 네트워크 관리자가 여기의 내용과 같이 동일 액세스 및 소스를 구분하는 라우팅을 제공하도록 지원합니다.

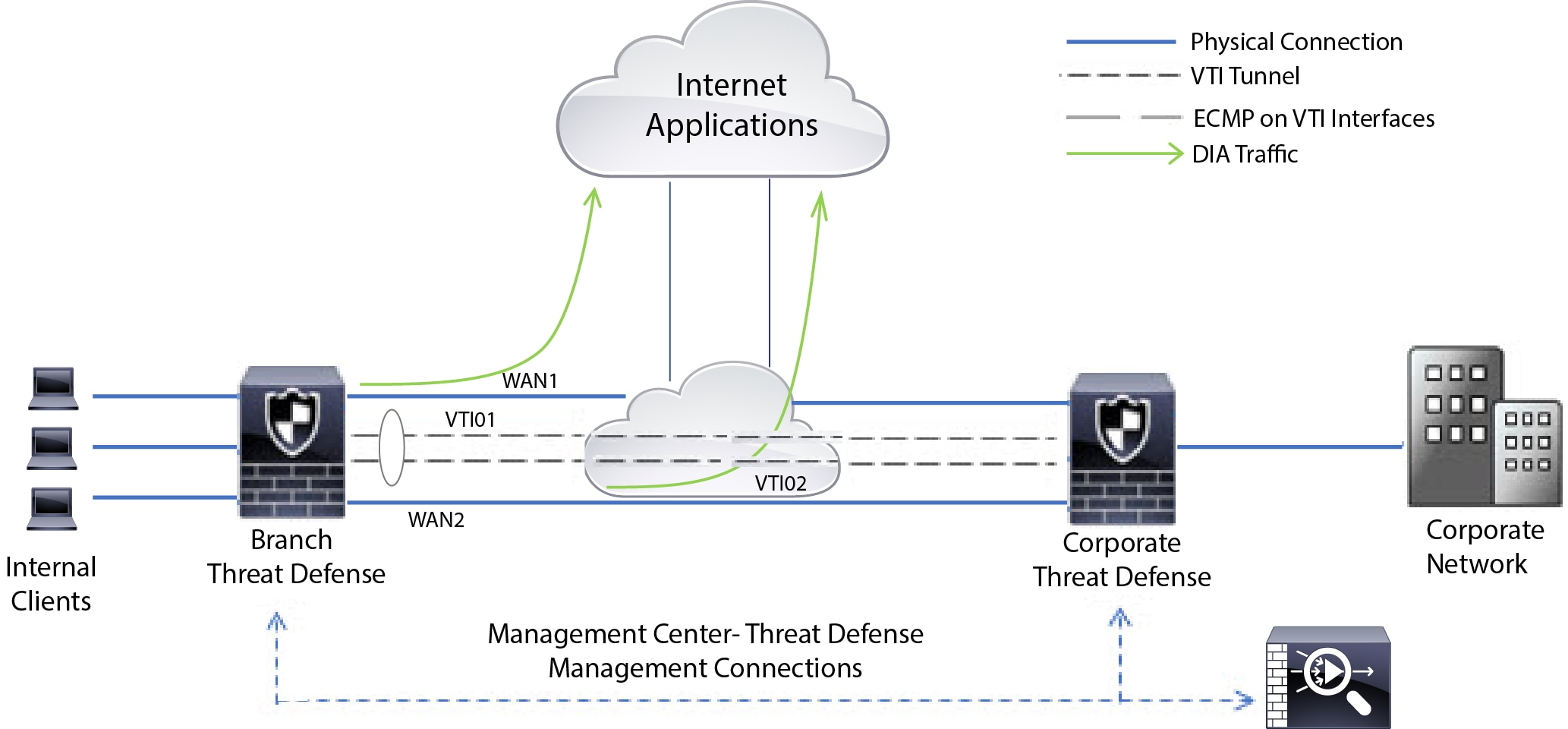

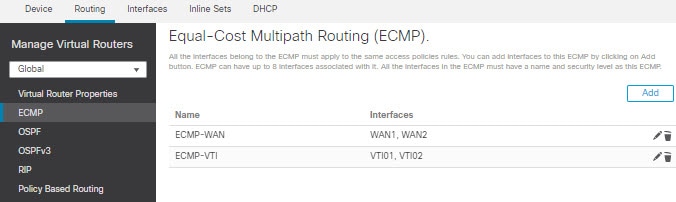

로드 공유

ECMP 로드 밸런싱에서 제공하는 동적인 로드 공유 기능 외에, 네트워크 관리자는 이제 트래픽 특성에 따라 여러 경로에서 트래픽을 분산시키기 위해 정책을 구현할 수 있습니다.

예를 들어, 동일 액세스 소스 구분 라우팅 시나리오에 설명되어 있는 토폴로지에서 관리자는 ISP1을 통한 HR 네트워크의 트래픽과 ISP2를 통한 Eng 네트워크 트래픽을 라우팅하여 부하를 공유하기 위해 정책 기반 라우팅을 구성할 수 있습니다.

)

) )

) )

) )

)

)

) )

) 피드백

피드백