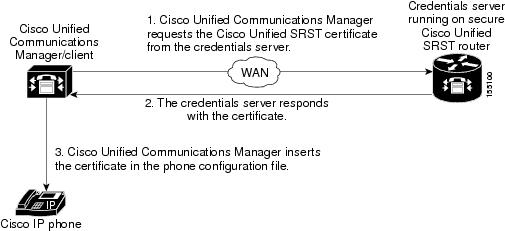

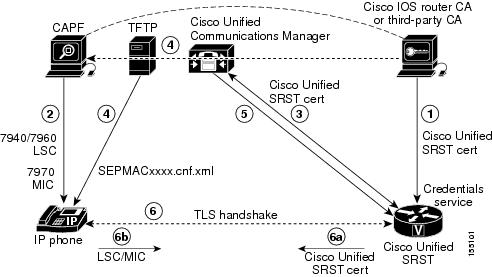

トランスポート層セキュリティ (TLS) は、Cisco Unified IP 電話、セキュアな Cisco Unified SRST ルータ、および Cisco Unified Communications Manager 間のセキュアな TCP

チャネルを提供します。 TLS プロセスは、Cisco Unified IP Phone が Cisco Unified Communications Manager に登録するときに TLS 接続を確立することから始まります。 Cisco Unified

Communications Manager が Cisco Unified SRST にフォールバックするように構成されていると仮定すると、Cisco Unified IP 電話とセキュアな Cisco Unified SRST ルータ間の

TLS 接続も確立されます。 WAN リンクまたは Cisco Unified Communications Manager に障害が発生した場合、コール制御は Cisco Unified SRST ルータに戻ります。

統合セキュア SIP および SCCP SRST の以前のリリース バージョン

Unified Secure SIP SRST リリース 12.1 以降では、TLS バージョン 1.2 までのトランスポート層セキュリティを使用した SIP 間通話のサポートが導入されています。 TLS 1.2 排他機能を設定するには、sip-ua 構成モードで transport tcp tls v1.2 コマンドを構成する必要があります。 セキュア SIP SRST で TLS 1.2 の排他性を設定すると、それより低いバージョンの TLS (1.0、1.1) を使用する電話機による登録の試行はすべて拒否されます。

Unified SCCP SRST リリース 12.3 より前では、TLS 1.0 バージョンのみがサポートされます。 Unified Secure SCCP SRST リリース 12.3 以降のリリースでは、TLS バージョン 1.2 までのトランスポート層セキュリティのサポートが導入されています。

Unified Secure SCCP SRST に具体的な TLS バージョンまたは TLS 1.2 排他性を構成するには、call-manager-fallback で transport-tcp-tls を構成する必要があります。 バージョンを指定せずに transport-tcp-tls を設定すると、CLI コマンドのデフォルトの動作が有効になります。 デフォルト形式では、この CLI コマンドではすべての TLS バージョン (TLS 1.0 を除く) がサポートされます。

SCCP エンドポイントの Cisco IOS XE Fuji リリース 16.9.1 で TLS 1.0 をサポートするには、具体的に以下を設定する必要があります。

SIP および混合導入シナリオにおける Cisco IOS XE Fuji リリース 16.9.1 での TLS 1.0 サポートについては、具体的に以下を設定する必要があります。

Cisco IOS XE Fuji リリース 16.9.1 以降、Unified Secure SRST リリース 12.3 と Unified Communications Manager 間のセキュリティ証明書交換では TLS バージョン

1.0 がサポートされません。

TLS バージョン 1.2 をサポートしていないセキュア SIP およびセキュア SCCP エンドポイントの場合、エンドポイントを Unified Secure SRST 12.3 (Cisco IOS XE Fuji リリース 16.9.1)

に登録するには、TLS 1.0 を設定する必要があります。 これは、1.2 をサポートするエンドポイントでも 1.0 暗号スイートを使用する必要があることも意味します。

(注)

|

Unified Communications Manager リリース 11.5.1SU3 は、Unified Secure SRST リリース 12.3 (Cisco IOS XE Fuji リリース 16.9.1) とのセキュリティ証明書交換をサポートするために必要な最小バージョンです。

|

(注)

|

SCCP 電話機およびアナログ音声ゲートウェイ VG202、VG204、および VG224 は、TLS バージョン 1.0 のみをサポートします。 Unified Secure SRST 12.3 リリース以降では、Cisco アナログ音声ゲートウェイ

VG202XM、VG204XM、VG310、および VG320 に対して TLS バージョン 1.1 および 1.2 をサポートします。

Unified Secure SCCP SRST リリース 12.3 以降のリリースでは、アナログ音声ゲートウェイは SCCP エンドポイントを TLS バージョン 1.2 まで (TLS 1.0、1.1、および 1.2) で登録できます。

VG2xx および VG3xx アナログ音声ゲートウェイ シリーズは、製造終了またはサポート終了となっています。

|

統合セキュア SIP および SCCP SRST リリース 14.4

Unified Secure SIP SRST リリース 14.4 (Cisco IOS XE 17.14.1a) 以降では、TLS バージョン 1.3 および関連する暗号のサポートが導入されています。 TLS 排他機能では、構成された TLS バージョン (1.0 または 1.1 または 1.2 または 1.3) のみが有効になります。 排他機能を構成するには、sip-ua 構成モードで、transport tcp tls version コマンドを使用します。

sip-ua 設定モードでは、SIP SRST は 最小 TLS バージョンの機能をサポートします。 最小 TLS バージョンは TLS バージョン 1.2 でのみ設定できます。これは、ピアとの TLS バージョン 1.2 と 1.3 の両方の暗号ネゴシエーションをサポートします。

安全な SCCP SRST に向けて、TLS バージョン 1.3 の SHA2 暗号サポートに加えて、TLS バージョン 1.3 のサポートが導入されました。

Unified Secure SCCP SRST の TLS バージョンの排他性を構成するには、call-manager-fallback 構成モードで transport-tcp-tls コマンドを使用します。 バージョンを指定せずに transport-tcp-tls を設定すると、CLI コマンドのデフォルトの動作が有効になります。 デフォルトの形式では、すべての TLS バージョン 1.3、1.2、および 1.1 がサポートされています。 ただし、TLS バージョン 1.0 を構成するには、TLS バージョンを明示的に指定する必要があります。

transport-tcp-tls コマンドの詳細については、 『Cisco Unified SRST コマンド リファレンス(全バージョン)』を参照してください。

TLS バージョン 1.3 は、Cisco VG400、VG410、VG420、および VG450 アナログ音声ゲートウェイでサポートされています。 ただし、TLS バージョン 1.3 は SCCP IP 電話エンドポイントではサポートされていません。

Unified SRST リリースのアナログ音声ゲートウェイで特定の TLS バージョンをサポートするには、 stcapp security tls-version コマンドを設定する必要があります。

enable

configure terminal

stcapp security tls-version v1.3

exit

--

VG(config)#stcapp security tls-version ?

v1.0 Enable TLS Version 1.0

v1.1 Enable TLS Version 1.1

v1.2 Enable TLS Version 1.2

v1.3 Enable TLS Version 1.3

SIP SRST を sip-ua 設定モードで設定する

Unified Secure SIP SRST の場合、次のように sip-ua 構成モードで、transport tcp tls コマンドを構成できます。

Device(config)# voice service voip

Device(conf-voi-serv)#sip-ua

Device(config-sip-ua)# transport tcp tls ?

v1.0 Enable TLS Version 1.0

v1.1 Enable TLS Version 1.1

v1.2 Enable TLS Version 1.2

v1.3 Enable TLS Version 1.3

<cr> <cr>

transport tcp tls v1.2 minimum コマンドを設定して、TLS バージョン 1.2 および 1.3 を有効にすることができます。

Device(config)# voice service voip

Device(conf-voi-serv)#sip-ua

Device(config-sip-ua)# transport tcp tls

Device(config-sip-ua)# transport tcp tls v1.2 ?

minimum Enable TLS versions 1.2 and 1.3

<cr> <cr>

call-manager-fallback 構成モードで SCCP SRST を構成する

Unified Secure SCCP SRST の場合、次のように call-manager-fallback 構成モードで、transport-tcp-tls コマンドを構成できます。

Router(config)#call-manager-fallback

Router(config-cm-fallback)#transport-tcp-tls ?

v1.0 Enable TLS Version 1.0

v1.1 Enable TLS Version 1.1

v1.2 Enable TLS Version 1.2

v1.3 Enable TLS Version 1.3

メディアに対して SHA2 暗号を有効にするには、 transport-tcp-tls v1.3 sha2 コマンドを設定できます。

Router(config)#call-manager-fallback

Router(config-cm-fallback)#transport-tcp-tls v1.3 ?

sha2 Allow SHA2 ciphers only

で実行されます

で実行されます

フィードバック

フィードバック