ログイン画面の前に表示するバナーメッセージの設定

Intersight仮想アプライアンスではバナー メッセージを構成することができます。有効にすると、設定されたバナーメッセージがユーザーログイン画面の前に表示されます。

手順

|

ステップ 1 |

アカウント管理者ロールを持つユーザーとして Intersight 仮想アプライアンスにログインします。 |

|

ステップ 2 |

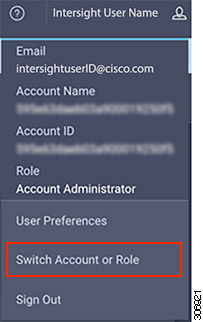

を選択します。 |

|

ステップ 3 |

[設定(Configure)] をクリックします。 [バナー メッセージの設定(Configure Banner Message)]ウィンドウが表示されます。 |

|

ステップ 4 |

次のフィールドを更新します。

|

|

ステップ 5 |

[保存(Save)] をクリックします。 設定されたバナー メッセージの内容がタイトルとともに [バナー メッセージ(Banner Message)] プレビュー ウィンドウに表示されます。 |

フィードバック

フィードバック