- はじめに

- 製品の概要

- CLI

- スイッチのIPアドレスおよびデフォル ト ゲートウェイの設定

- イーサネット、ファスト イーサネット、 ギガビット イーサネット、および10ギ ガビット イーサネット スイッチング の設定

- イーサネットVLANトランクの設定

- EtherChannelの設定

- IEEE 802.1Qトンネリングおよびレイ ヤ2プロトコル トンネリングの設定

- スパニングツリーの設定

- スパニングツリーPortFast、 UplinkFast、BackboneFast、および ループ ガードの設定

- VTPの設定

- VLANの設定

- VLAN間ルーティングの設定

- CEF for PFC2の設定

- MLSの設定

- NDEの設定

- アクセス制御の設定

- GVRPの設定

- VMPSによるダイナミック ポート VLANメンバーシップの設定

- ステータスおよび接続の確認

- スイッチの管理

- AAAによるスイッチ アクセスの設定

- 冗長機能の設定

- スイッチの起動設定の変更

- フラッシュ ファイル システムの使用

- システム ソフトウェア イメージ の操作

- コンフィギュレーション ファイル の操作

- システム メッセージ ロギングの設定

- DNSの設定

- CDPの設定

- UDLDの設定

- NTPの設定

- ブロードキャスト抑制の設定

- レイヤ3プロトコル フィルタリングの 設定

- IP許可リストの設定

- ポート セキュリティの設定

- 802.1 x 認証の設定

- ユニキャスト フラッディング ブロック の設定

- SNMPの設定

- RMONの設定

- SPANおよびRSPANの設定

- スイッチTopNレポートの使用方法

- マルチキャスト サービスの設定

- QoSの設定

- 自動QoSの使用

- ASLBの設定

- スイッチ ファブリック モジュールの 設定

- VoIPネットワークの設定

- 略語

- 索引

Catalyst 6500 シリーズ スイッチ ソフトウェア コンフィギュレーション ガイド

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月6日

章のタイトル: ASLBの設定

ASLBの設定

この章では、Catalyst 6500シリーズ スイッチにAccelerated Server Load Balancing(ASLB;高速サーバ ロード バランシング)を設定する方法について説明します。

(注) この章で使用しているコマンドの構文および使用方法の詳細については、『Catalyst 6500 Series Switch Command Reference』を参照してください。

(注) この章で説明する情報および手順は、Layer 3 Switching Engine(Policy Feature Card[PFC;ポリシー フィーチャ カード])を搭載したSupervisor Engine 1にのみ該当します。Layer 3 Switching Engine II(PFC2)を搭載したSupervisor Engine 2では、ASLBはサポートされていません。

ハードウェアおよびソフトウェアの要件

ASLB設定のハードウェアおよびソフトウェアの要件は、次のとおりです。

–![]() ハードウェア プラットフォーム ― LocalDirectorモデル410、415、416、420、または430

ハードウェア プラットフォーム ― LocalDirectorモデル410、415、416、420、または430

–![]() インターフェイス モジュール ― ASLBを設定するには、10/100BASE-Xイーサネット インターフェイスが2つ、または1000BASE-Xギガビット イーサネット インターフェイスが2つ必要です。

インターフェイス モジュール ― ASLBを設定するには、10/100BASE-Xイーサネット インターフェイスが2つ、または1000BASE-Xギガビット イーサネット インターフェイスが2つ必要です。

(注) 1000BASE-Xインターフェイスは、LocalDirector 420および430上でのみサポートされます(LocalDirector 410、415、または416ではサポートされません)。

–![]() ソフトウェア ― シスコ コンフィギュレーション バージョン3.2.x

ソフトウェア ― シスコ コンフィギュレーション バージョン3.2.x

•![]() Catalyst 6500シリーズ スイッチの要件は、次のとおりです。

Catalyst 6500シリーズ スイッチの要件は、次のとおりです。

–![]() スーパバイザ エンジン ソフトウェア リリース5.3(1)CSX以降のリリース

スーパバイザ エンジン ソフトウェア リリース5.3(1)CSX以降のリリース

–![]() Multilayer Switch Feature Card(MSFC;マルチレイヤ スイッチ フィーチャ カード) ― スーパバイザ エンジン ソフトウェア リリース5.4(1)CSX以降のリリースでは、ASLBを構成するルータとしてCatalyst 6500シリーズ スイッチ内のMSFCを使用できます。これより古いスーパバイザ エンジン ソフトウェア リリースでは、内部MSFCは構成ルータとして 使用できません 。

Multilayer Switch Feature Card(MSFC;マルチレイヤ スイッチ フィーチャ カード) ― スーパバイザ エンジン ソフトウェア リリース5.4(1)CSX以降のリリースでは、ASLBを構成するルータとしてCatalyst 6500シリーズ スイッチ内のMSFCを使用できます。これより古いスーパバイザ エンジン ソフトウェア リリースでは、内部MSFCは構成ルータとして 使用できません 。

–![]() 外部MSFC ― Catalyst 6500シリーズ スイッチの外付けMSFCは、構成ルータとして使用できます。

外部MSFC ― Catalyst 6500シリーズ スイッチの外付けMSFCは、構成ルータとして使用できます。

–![]() Multilayer Switch Module(MSM;マルチレイヤ スイッチ モジュール) ― ASLBに使用するCatalyst 6500シリーズ スイッチにMSMが搭載されている場合、そのMSMはASLBの構成ルータとして使用できます。Catalyst 6500シリーズ スイッチの外付けMSMも、構成ルータとして使用できます。

Multilayer Switch Module(MSM;マルチレイヤ スイッチ モジュール) ― ASLBに使用するCatalyst 6500シリーズ スイッチにMSMが搭載されている場合、そのMSMはASLBの構成ルータとして使用できます。Catalyst 6500シリーズ スイッチの外付けMSMも、構成ルータとして使用できます。

ASLBの機能

(注) TCP/IPトラフィック ロードバランス機能の概要については、『Cisco LocalDirector Installation and Configuration Guide』Version 3.2を参照してください。

LocalDirectorは、機密性に優れたリアルタイムの内蔵オペレーティング システムで、複数のサーバ間でTCP/IPトラフィック負荷をインテリジェントに均衡化します。ASLBによって、Catalyst 6500シリーズ スイッチはCisco LocalDirectorのロードバランス フローをキャッシュし、LocalDirectorのパフォーマンスを高速化できます。

(注) LocalDirectorのパフォーマンス高速化は、Catalyst 6500シリーズのレイヤ3スイッチング テクノロジーによって達成されます。

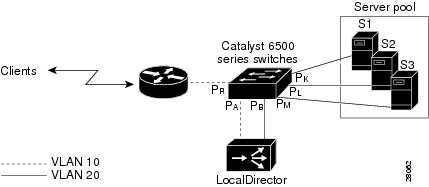

図 45-1に、ASLB機能を使用した場合のネットワークを示します。スイッチとLocalDirectorは、2つのリンクで接続する必要があります。一方のリンクはルータが存在するVLANに接続し、もう一方はサーバが存在するVLANに接続します。図 45-1では、1つのLocalDirectorリンクがVLAN 10(ルータVLAN)、もう1つのリンクはVLAN 20(サーバVLAN)に接続されています。

LocalDirectorは、directedモードおよびdispatchedモードをサポートします。Catalyst 6500シリーズ スイッチのASLB機能でサポートされるのは、dispatchedモードだけです。

ASLBのレイヤ3動作

サーバの仮想IPアドレスとTCPポートのペアを1024個まで指定して、スイッチによるトラフィック高速化を行うことができます。SYN、FIN、RST、およびゼロ以外のオフセットを持つフラグメント パケットを除いて、指定した仮想IP/ポート間のすべてのトラフィックが高速化されます。このパケットは、(バックアップLocalDirectorが設定されている場合)アクティブLocalDirectorおよびスタンバイLocalDirectorの両方にリダイレクトされます。

ASLBのレイヤ2動作

Catalyst 6500シリーズ スイッチのContent-Addressable Memory(CAM;コンテンツ アドレス可能メモリ)テーブルには、ルータVLANおよびサーバVLANのエントリが含まれています。CAMテーブルでは、ルータVLANにはポート インデックスに対応づけられたLocalDirectorのMACアドレスのエントリが入っており、サーバVLANにはポート インデックスに対応づけられたルータのMACアドレスのエントリが入っています。このようなポート インデックスでは、ポートは0/0として表示されています。 show cam system コマンドを入力してシステムのCAMエントリを表示します。

表 45-1 に、CAMテーブルのエントリを示します(ASLB設定は、図 45-1に示されています)。最初のエントリは、VLAN 10におけるLocalDirectorのMACアドレスを表しています。CAMテーブルでは、このMACアドレスのXtag値が14であることが示されています。この値は、レイヤ3検索が必要であることを示します。2番目のエントリは、ルータのMACアドレスであり、これもレイヤ3検索が必要です。

|

|

|

|

|

|---|---|---|---|

ルータMAC2 |

| 1.Xtag = レイヤ2テーブルで、MACアドレスが属するルータを表すidentifierフィールド。 2.ルータのMACアドレスは、ルータVLAN(VLAN 10)ではなくサーバVLAN(VLAN 20)に追加される点に注意してください。 |

クライアントからサーバへのデータ転送

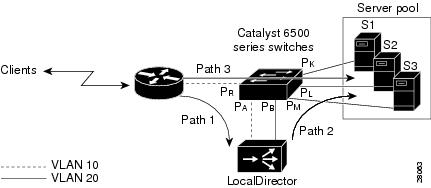

図 45-2に、ルータからサーバへのデータ転送を示します。 表 45-2 で一連のイベントについて説明し、 表 45-3 にレイヤ3テーブル エントリを示します。

ここでは、クライアントからサーバへのデータ転送パスについて説明します。

•![]() 「パス1」

「パス1」

•![]() 「パス2」

「パス2」

パス1

ルータからの最初のパケットは、LocalDirectorの宛先MACアドレスが指定され、VLAN 10に存在します。このMACアドレスは、レイヤ2テーブルでXtag値が14になっています。この値はレイヤ3検索が必要であることを表し、SYNフラグが設定されているため、フレームはポートP A に転送されます。

スイッチ ハードウェアはフレームをポートP A に転送するほか、レイヤ3転送テーブルに「候補」エントリを作成します。このエントリはあとの段階で「イネーブラ」フレームによって更新され、完全なASLB Multilayer Switching(MLS;マルチレイヤ スイッチング)エントリになります。

パス2

LocalDirectorはポートP A からフレームを受信したあと、標準的なロードバランス決定を行い、フレームをポートP B に転送します。LocalDirectorは宛先MACアドレスを適切なサーバのアドレスに変更します。このフレームはスイッチに入った時点で、「イネーブラ」フレームとみなされます。スイッチ ハードウェアはレイヤ3テーブルで検索を行い、前の候補パケット(LocalDirectorを通じて転送されたパケット)によって作成されたエントリを検索します。この検索が成功すると、レイヤ3テーブルで「ヒット」が成立します。

パス3 ― N

ASLB MLSエントリが作成済みになっています。パケットにSYN、FIN、RSTフラグが設定されている場合、またはパケットがフラグメント化されている場合を除き、ルータからの後続のフレーム(LocalDirector MACの宛先MACアドレスを指定)がレイヤ3スイッチングされます。

パスN + 1、N + 2...

接続の最後のフレームで、TCPヘッダーにFINまたはRSTフラグのどちらかが設定され、それによってパケットがLocalDirectorに転送されます。LocalDirectorは、宛先MACアドレスを適切なサーバのアドレスに変更したあと、フレームをスイッチに戻さなければなりません。このリダイレクトされたフレームは、フローの最初のフレームと同じパスをたどります。LocalDirectorはFINパケットをサーバとの接続終了の標識として使用し、ASLBは該当するASLB MLSエントリを削除します。

図 45-2 ASLBパケット フロー: クライアントからサーバへ

|

|

|

|

アドレス |

アドレス |

アドレス |

|

|

|---|---|---|---|---|---|---|---|

LocalDirector MAC3 |

VIP4 |

CIP5 |

|||||

サーバMAC6 |

|||||||

|

アドレス |

アドレス |

|

|

|

アドレス |

アドレス |

|---|---|---|---|---|---|---|

VIP7 |

CIP8 |

サーバMAC9 |

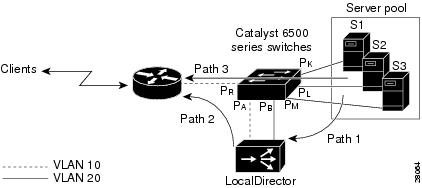

サーバからクライアントへのデータ転送

図 45-3に、サーバからクライアントへのデータ転送を示します。 表 45-4 で一連のイベントについて説明し、 表 45-5 にレイヤ3テーブル エントリを示します。

サーバからルータまたはクライアント装置へのトラフィックは同様に動作しますが、方向は逆となります(クライアントからサーバへのデータ転送の説明を参照)。ただし、LocalDirectorは、ルータに向かうすべてのパケットに対して固有のMACアドレスをパケットの送信元として表します。クライアントからサーバへのトラフィックでは、パケットの送信元MACアドレスは書き換えられません。

図 45-3 ASLBパケット フロー: サーバからクライアントへ

|

|

|

アドレス |

アドレス |

アドレス |

アドレス |

|

|

|---|---|---|---|---|---|---|---|

ルータMAC10 |

サーバMAC11 |

CIP12 |

VIP13 |

||||

| 10.このMACアドレスでは、このパケットのVLANに対応するレイヤ2テーブル内のXtag値が14です。 |

|

アドレス |

アドレス |

|

|

|

アドレス |

|

|---|---|---|---|---|---|---|

VIP14 |

CIP15 |

サーバMAC16 |

||||

ケーブル接続の注意事項

ここでは、ASLB設定のケーブル接続を行う際の注意事項について説明します。

•![]() スイッチへのサーバ接続を確認してください。各サーバはスイッチに直接接続されているか、またはサーバVLANのLocalDirectorポートと同じブリッジング ドメイン内に存在している必要があります。

スイッチへのサーバ接続を確認してください。各サーバはスイッチに直接接続されているか、またはサーバVLANのLocalDirectorポートと同じブリッジング ドメイン内に存在している必要があります。

•![]() カテゴリ5シールドなしツイストペア ケーブル2本を使用して、2つの10/100スイッチ ポート、または2つの1000BASE-Xスイッチ ポートを、対応する2つのLocalDirectorインターフェイスに接続します。

カテゴリ5シールドなしツイストペア ケーブル2本を使用して、2つの10/100スイッチ ポート、または2つの1000BASE-Xスイッチ ポートを、対応する2つのLocalDirectorインターフェイスに接続します。

LocalDirectorインターフェイスの設定手順については、「LocalDirectorインターフェイスの設定」を参照してください。スイッチの設定手順については、「CLIによるASLBの設定」を参照してください。

スイッチにおけるASLBの設定

LocalDirectorインターフェイスの設定

LocalDirectorインターフェイスをASLB用に設定するための詳しい手順については、

『 Cisco LocalDirector Installation and Configuration Guide 』Version 3.2を参照してください。

ASLB設定時の注意事項

ここでは、ASLBを設定する際の使用上の注意事項と制限事項を示します。

•![]() 「ルータ」

「ルータ」

•![]() 「サーバ」

「サーバ」

•![]() 「IPアドレス」

「IPアドレス」

•![]() 「バックアップLocalDirectorの設定(任意)」

「バックアップLocalDirectorの設定(任意)」

•![]() 「VLAN」

「VLAN」

設定例については、「ASLBの設定例」を参照してください。設定作業中に問題が生じた場合は、「ASLB設定のトラブルシューティング」を参照してください。

ルータ

•![]() ルータはロードバランスの対象になるサーバのデフォルト ゲートウェイでなければならず、ルータのMACアドレスを明確にしておく必要があります。

ルータはロードバランスの対象になるサーバのデフォルト ゲートウェイでなければならず、ルータのMACアドレスを明確にしておく必要があります。

•![]() 同一のルータVLAN上に、複数のルータが存在する必要があります。 set lda mac router コマンドを使用して、すべての構成ルータのMACアドレスを指定します。

同一のルータVLAN上に、複数のルータが存在する必要があります。 set lda mac router コマンドを使用して、すべての構成ルータのMACアドレスを指定します。

•![]() ASLBを設定すると、LocalDirectorが接続されている2つのVLAN上のTCPトラフィックをリダイレクトするためのVACLが作成されます。これらのVLANには、セキュリティCisco IOS ACLまたはVACLは設定できません。

ASLBを設定すると、LocalDirectorが接続されている2つのVLAN上のTCPトラフィックをリダイレクトするためのVACLが作成されます。これらのVLANには、セキュリティCisco IOS ACLまたはVACLは設定できません。

サーバ

•![]() 各サーバはスイッチに直接接続されているか、またはサーバVLANのLocalDirectorポートと同じブリッジング ドメイン内に存在している必要があります。

各サーバはスイッチに直接接続されているか、またはサーバVLANのLocalDirectorポートと同じブリッジング ドメイン内に存在している必要があります。

•![]() サーバのデフォルト ルートを、サーバの実際のIPアドレスと同じサブネットに存在するルータのエイリアス アドレスとして設定します。

サーバのデフォルト ルートを、サーバの実際のIPアドレスと同じサブネットに存在するルータのエイリアス アドレスとして設定します。

•![]() サーバが仮想IPアドレスに関するAddress Resolution Protocol(ARP)要求を無視するように設定します。サーバのオペレーティング システムによっては、エイリアス(セカンダリ)IPアドレスに関するARP要求への応答をディセーブルに設定できない場合があります。仮想IPアドレスに関するARP要求に応答するサーバの場合、対応策として、ルータ側でスタティックARPエントリを使用してください。

サーバが仮想IPアドレスに関するAddress Resolution Protocol(ARP)要求を無視するように設定します。サーバのオペレーティング システムによっては、エイリアス(セカンダリ)IPアドレスに関するARP要求への応答をディセーブルに設定できない場合があります。仮想IPアドレスに関するARP要求に応答するサーバの場合、対応策として、ルータ側でスタティックARPエントリを使用してください。

IPアドレス

(注) 仮想IPアドレスには、サーバのIPネットワーク アドレス以外のIPアドレスを指定できます。

•![]() LocalDirectorが各サーバの実際のIPアドレスをARP要求できるように、LocalDirectorとサーバが同じサブネット上に存在するようにしてください。

LocalDirectorが各サーバの実際のIPアドレスをARP要求できるように、LocalDirectorとサーバが同じサブネット上に存在するようにしてください。

•![]() 各ルータが仮想IPアドレスと同じサブネット上に存在するようにしてください。ルータが仮想IPアドレスをARP要求できるようにするためです。

各ルータが仮想IPアドレスと同じサブネット上に存在するようにしてください。ルータが仮想IPアドレスをARP要求できるようにするためです。

次のように、ネットワークにASLBを設定します(この例では、仮想IPアドレスは171.1.1.200です)。

|

|

|

|

|---|---|---|

ASLB設定で使用するサーバがプライベート ネットワークのためにRFC 1918に準拠しなければならない場合には、次の例を参考にしてください(この例では、仮想IPアドレスは171.1.1.200です)。

|

|

|

|

|---|---|---|

スーパバイザ エンジン

バックアップLocalDirectorの設定(任意)

バックアップLocalDirectorのポートをスイッチに接続し、 set lda server および set lda router コマンドを使用してサーバおよびルータの設定を指定します。アクティブLocalDirectorおよびバックアップLocalDirectorを所定のポートに接続しないと、 ASLB機能は作動しません。

MSFCおよびMLS

MSFCおよびMultilayer Switching(MLS;マルチレイヤ スイッチング)設定時の注意事項は次のとおりです。

•![]() スーパバイザ エンジン ソフトウェア リリース 5.4(1)CSX以降のリリースでは、MSFCはASLBの構成ルータになることができます。

スーパバイザ エンジン ソフトウェア リリース 5.4(1)CSX以降のリリースでは、MSFCはASLBの構成ルータになることができます。

(注) MSFCがクライアントからのトラフィックをルーティングするとき、トラフィックはレイヤ3スイッチングされます。このプロセスによってMLSエントリが作成されます。このエントリは同じトラフィックのASLB MLSエントリとは別個に存在します。

•![]() 終了したASLBフローを削除するためのエージングにより、MLSの終了したフローも削除されます。ASLB MLSエントリは、MLSショートカット エントリとレイヤ3 MLSキャッシュを共用します。

終了したASLBフローを削除するためのエージングにより、MLSの終了したフローも削除されます。ASLB MLSエントリは、MLSショートカット エントリとレイヤ3 MLSキャッシュを共用します。

MLSコマンド( set mls 、 clear mls 、および show mls )は、ASLB( set lda 、 clear lda 、 show lda 、 および commit lda )コマンドと相互作用しません。ASLBでは、個別のコマンドを使用してLocalDirector MLSエントリを表示します。

•![]() ASLBをイネーブルにすると、full-flowモードのフロー マスク(ip-flow)を1つ使用してASLB MLSエントリが作成されます。

ASLBをイネーブルにすると、full-flowモードのフロー マスク(ip-flow)を1つ使用してASLB MLSエントリが作成されます。

NetFlowデータのエクスポート

ASLBをイネーブルにしている場合はNetFlow Data Export(NDE;NetFlowデータ エクスポート)を使用できません。逆にNDEをイネーブルにしている場合はASLBを使用できません。

VLAN

•![]() ASLBを設定すると、LocalDirectorが接続されている2つのVLAN(ルータVLANおよびサーバVLAN)上でTCPトラフィックをリダイレクトするためのVACLが作成されます。これらのVLANにセキュリティCisco IOS ACLまたはVACLを設定することはできません。

ASLBを設定すると、LocalDirectorが接続されている2つのVLAN(ルータVLANおよびサーバVLAN)上でTCPトラフィックをリダイレクトするためのVACLが作成されます。これらのVLANにセキュリティCisco IOS ACLまたはVACLを設定することはできません。

•![]() ルータVLANおよびサーバVLANはASLB専用にしてください。これら2つのVLANには、他のネットワーク装置(エンド ステーション、クライアントなど)を接続しないでください。

ルータVLANおよびサーバVLANはASLB専用にしてください。これら2つのVLANには、他のネットワーク装置(エンド ステーション、クライアントなど)を接続しないでください。

•![]() VLAN Trunking Protocol(VTP;VLANトランキング プロトコル)がサーバ モードのとき、ASLB用に作成したVLANはVTPによって他のスイッチに伝播されます。ネットワークのすべてのVTPスイッチ上で、Spanning Tree Protocol(STP;スパニングツリー プロトコル)がこれらのASLB VLANに作用する結果、ネットワーク全体でオーバーヘッドが増加します。スパニングツリーの伝播遅延を防ぐには、次の方法を使用してください。

VLAN Trunking Protocol(VTP;VLANトランキング プロトコル)がサーバ モードのとき、ASLB用に作成したVLANはVTPによって他のスイッチに伝播されます。ネットワークのすべてのVTPスイッチ上で、Spanning Tree Protocol(STP;スパニングツリー プロトコル)がこれらのASLB VLANに作用する結果、ネットワーク全体でオーバーヘッドが増加します。スパニングツリーの伝播遅延を防ぐには、次の方法を使用してください。

–![]() スイッチをVTPトランスペアレントとして設定し、VLANを伝播させないようにします。

スイッチをVTPトランスペアレントとして設定し、VLANを伝播させないようにします。

–![]() すべてのスイッチ上のすべてのトランクから、ASLB VLANを削除します( clear trunk コマンドを使用します)。

すべてのスイッチ上のすべてのトランクから、ASLB VLANを削除します( clear trunk コマンドを使用します)。

スイッチ ポートの設定

•![]() LocalDirector(バックアップが設定されている場合は、アクティブLocalDirectorおよびスタンバイLocalDirectorの両方)に接続するポート上で、Cisco Discovery Protocol(CDP)をディセーブルにします。

LocalDirector(バックアップが設定されている場合は、アクティブLocalDirectorおよびスタンバイLocalDirectorの両方)に接続するポート上で、Cisco Discovery Protocol(CDP)をディセーブルにします。

•![]() EtherChannelの一部分であるポートを指定すると、EtherChannelに含まれる全ポート間でトラフィックが自動的にリダイレクトされます。

EtherChannelの一部分であるポートを指定すると、EtherChannelに含まれる全ポート間でトラフィックが自動的にリダイレクトされます。

CLIによるASLBの設定

ここでは、Catalyst 6500シリーズ スイッチの lda コマンド セットを使用してASLBを設定する方法について説明します。具体的な内容は次のとおりです。

•![]() 「LocalDirectorに接続されたスイッチ ポートの設定」

「LocalDirectorに接続されたスイッチ ポートの設定」

•![]() 「高速化するサーバ仮想IPアドレスおよびTCPポートの指定」

「高速化するサーバ仮想IPアドレスおよびTCPポートの指定」

•![]() 「ルータVLANおよびVLAN上のLocalDirectorポートの指定」

「ルータVLANおよびVLAN上のLocalDirectorポートの指定」

LocalDirectorに接続されたスイッチ ポートの設定

LocalDirectorに接続された10/100イーサネット スイッチ ポートを設定するには、次の作業を行います。

ステップ 1![]() set vlan vlan_num mod_ports コマンドを入力して、スイッチ ポートを適正なVLAN(ルータVLANおよびサーバVLAN)に追加します。

set vlan vlan_num mod_ports コマンドを入力して、スイッチ ポートを適正なVLAN(ルータVLANおよびサーバVLAN)に追加します。

ステップ 2![]() すべての10/100スイッチ ポートはデフォルトで自動ネゴシエーションを行うように設定されているので、スイッチ ポートの速度およびデュプレックス タイプの設定は不要です。自動ネゴシエーションに問題がある場合には、ポート速度およびデュプレックス タイプを次の方法で設定してください。

すべての10/100スイッチ ポートはデフォルトで自動ネゴシエーションを行うように設定されているので、スイッチ ポートの速度およびデュプレックス タイプの設定は不要です。自動ネゴシエーションに問題がある場合には、ポート速度およびデュプレックス タイプを次の方法で設定してください。

set port speed mod / port { 10 | 100 | auto }コマンドを入力して、ポート速度を設定します。

set port duplex mod / port { full | half | auto }コマンドを入力して、デュプレックス タイプを設定します。

ASLBのイネーブル化およびディセーブル化

(注) ASLBは、デフォルトでディセーブルに設定されています。ASLBがディセーブルになっている状態では、set ldaコマンドを入力して設定作業を行うことはできません。set ldaコマンドを入力するには、ASLBをイネーブルにする必要があります。

ASLBをイネーブルまたはディセーブルにするには、イネーブル モードで次の作業を行います。

|

|

|

|---|---|

次に、スイッチ上でASLBをディセーブルにする例を示します。

高速化するサーバ仮想IPアドレスおよびTCPポートの指定

(注) Catalyst 6500シリーズ スイッチによる高速化の対象として、仮想IPアドレスとTCPポートのペアを1024個まで指定できます。新しいペアを指定しても、以前に指定したペアは置き換えられません。以前に入力したペアをキャンセルするには、clear lda vipコマンドを使用します。

(注) destination_tcp_portには、ワイルドカードの数値としてゼロ(0)を使用できます。

高速化するサーバ仮想IPアドレスおよびTCPポートを指定するには、イネーブル モードで次の作業を行います。

|

|

|

|---|---|

set lda vip { server _ virtual_ip } |

高速化するサーバ仮想IPアドレスおよびTCPポートを指定する例を示します。

構成ルータのMACアドレスの指定

構成ルータのMACアドレスを指定するには、イネーブル モードで次の作業を行います。

|

|

|

|---|---|

LocalDirectorのMACアドレスの指定

LocalDirectorのMACアドレスを指定するには、イネーブル モードで次の作業を行います。

|

|

|

|---|---|

LocalDirectorのMACアドレスを指定する例を示します。

ルータVLANおよびVLAN上のLocalDirectorポートの指定

(注) set lda routerコマンドを入力したあとで、LocalDirectorの接続先スイッチ ポートを変更した場合には、もう一度set lda routerコマンドを入力して新しい設定を指定する必要があります。

(注) LocalDirectorのフェールオーバー コンフィギュレーションを設定する場合を除き、バックアップLocalDirectorポートの指定は省略可能です。フェールオーバー コンフィギュレーションを設定する場合は、バックアップLocalDirectorのポートを指定する必要があります。この作業を行わないと、スーパバイザ エンジンはバックアップLocalDirectorにトラフィックを送信しないため、フェールオーバーは機能しません。

ルータVLAN、およびそのVLAN上のLocalDirectorポートを指定するには、イネーブル モードで次の作業を行います。

|

|

|

|---|---|

set lda router { router _ vlan } { ld_mod/port } [ backup_ld_mod/port ] |

ルータVLANおよびそのVLANのLocalDirectorポートを指定する例を示します。

サーバVLANおよびVLAN上のLocalDirectorポートの指定

(注) set lda serverコマンドを入力したあとで、LocalDirectorの接続先スイッチ ポートを変更した場合には、もう一度set lda server コマンドを入力して新しい設定を指定する必要があります。

(注) LocalDirectorのフェールオーバー コンフィギュレーションを設定する場合を除き、バックアップLocalDirectorポートの指定は省略可能です。フェールオーバー コンフィギュレーションを設定する場合は、バックアップLocalDirectorのポートを指定する必要があります。この作業を行わないと、スーパバイザ エンジンはバックアップLocalDirectorにトラフィックを送信しないため、フェールオーバーは機能しません。

サーバVLAN、およびそのVLAN上のLocalDirectorポートを指定するには、イネーブル モードで次の作業を行います。

|

|

|

|---|---|

set lda server { server _ vlan } { ld_mod/port } [ backup_ld_mod/port ] |

サーバVLANおよびそのVLANのLocalDirectorポートを指定する例を示します。

UDPエージングの設定

UDP(User Datagram Protocol)エージングを設定するには、イネーブル モードで次の作業を行います。

|

|

|

|---|---|

エージングは、1~2024000ミリ秒(ms)の範囲で設定できます。UDPエージングをディセーブルにするには、0を入力します。

ASLB設定のコミット

(注) ASLBの設定値は、一時的に編集バッファに格納されます。これらの設定値はNVRAMに保存されますが、設定値を有効にするには、commit ldaコマンドを入力する必要があります。このコマンドによって設定値が確認されます。情報が正しく入力されており、かつ整合性チェックにパスすれば、設定値がハードウェアにプログラムされます。ASLB設定が正常にコミットされると、NVRAMにマッピングが保存され、システムの起動時に復元されます。

ASLB設定値をコミットするには、イネーブル モードで次の作業を行います。

|

|

|

|---|---|

ASLB設定の表示

(注) show ldaコマンドにキーワード(committed | uncommitted)を指定しないで入力すると、コミットされた設定値が表示されます。

コミットされたASLB設定値またはまだコミットされていないASLB設定値を表示するには、イネーブル モードで次の作業を行います。

|

|

|

|---|---|

設定を変更し、その変更をコミットせずに、もう一度 show lda コマンドを入力すると、メッセージが表示され、前回のコミット以降に設定が変更されているが、新しい変更については表示せず、コミット済みの変更だけを表示する旨が示されます。新しい変更を表示するには、

show lda uncommitted コマンドを入力します。

ASLB MLSエントリの表示

(注) short | longオプションの使用により、出力を通常のフォーマット(1行が80文字)または幅の広いフォーマットで表示できます。

ASLB MLSエントリを表示するには、イネーブル モードで次の作業を行います。

|

|

|

|---|---|

| show lda mls entry [ destination ip_addr_spec ] [ source ip_addr_spec ] [ protocol protocol ] [ src-port port ] [ dst-port port ] [ short | long ] |

すべてのASLB MLSエントリをshortフォーマットで表示する例を示します。

次に、特定の送信元IPアドレスについてASLB情報をshortフォーマットで表示する例を示します。

ASLB MLS統計情報の表示

ASLB MLS統計情報を表示するには、イネーブル モードで次の作業を行います。

|

|

|

|---|---|

| show lda mls statistics entry [ destination ip_addr_spec ] |

すべてのASLB MLSエントリについて統計情報を表示する例を示します。

次に、ASLBのアクティブMLSエントリ数を表示する例を示します。

次に、特定の宛先IPアドレスについて統計情報を表示する例を示します。

ASLB設定の消去

ASLBエントリまたはルータのMACアドレスを消去するには、イネーブル モードで次の作業を行います。

|

|

|

|---|---|

| clear lda mls [ destination ip_addr_spec ] |

特定の宛先アドレスについてMLSエントリを消去する例を示します。

次に、仮想IPアドレスおよびポートのペア(10.0.0.8、ポート8)を削除する例を示します。

次に、すべてのASLBルータMACアドレスを消去する例を示します。

次に、特定のASLBルータMACアドレスを消去する例を示します。

ASLBの設定例

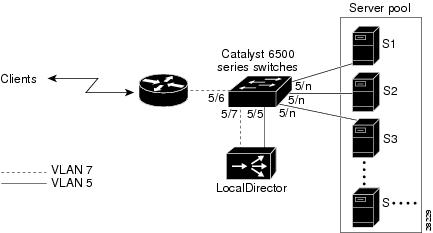

ここでは、一般的なASLBネットワーク構成例を示します。図 45-4はネットワーク例です。設定の仕様は次のとおりです。

•![]() ルータ インターフェイスのMACアドレスは00-d0-bc-e9-fb-47、IPアドレスは192.255.201.1です。

ルータ インターフェイスのMACアドレスは00-d0-bc-e9-fb-47、IPアドレスは192.255.201.1です。

•![]() LocalDirectorのIPアドレスは192.255.201.2です。

LocalDirectorのIPアドレスは192.255.201.2です。

•![]() LocalDirectorのMACアドレスは00-e0-b6-00-4b-04です。

LocalDirectorのMACアドレスは00-e0-b6-00-4b-04です。

•![]() サーバ ファームのIPアドレスは、192.255.201.3~192.255.201.11です。

サーバ ファームのIPアドレスは、192.255.201.3~192.255.201.11です。

•![]() 一連のサーバは、仮想IPアドレス192.255.201.55に関するARP要求を無視するように設定されています。

一連のサーバは、仮想IPアドレス192.255.201.55に関するARP要求を無視するように設定されています。

図 45-4の例では、次の処理が行われています。

•![]() サーバ192.255.201.3~192.255.201.10で、ラウンドロビン シーケンスによりHTTP接続の負荷を分散

サーバ192.255.201.3~192.255.201.10で、ラウンドロビン シーケンスによりHTTP接続の負荷を分散

•![]() ポート8001への接続をサーバ192.255.201.11に転送

ポート8001への接続をサーバ192.255.201.11に転送

•![]() サーバ192.255.201.3~192.255.201.8で、LocalDirectorのデフォルトである[leastconns]シーケンスにより、FTP接続の負荷を分散

サーバ192.255.201.3~192.255.201.8で、LocalDirectorのデフォルトである[leastconns]シーケンスにより、FTP接続の負荷を分散

ルータの設定は、次のとおりです(この例ではMSMを使用しています)。

Catalyst 6500シリーズ スイッチの設定は、次のとおりです。

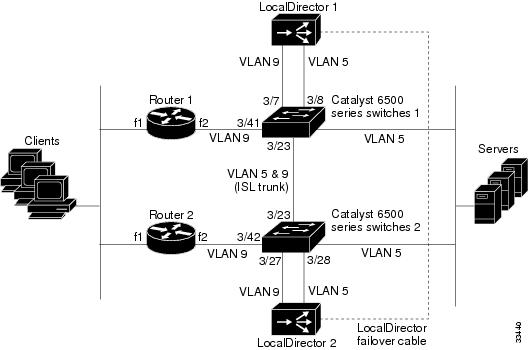

ASLB冗長構成の例

ここでは、一般的な冗長ASLBネットワーク構成例を示します。図 45-5は冗長ネットワーク例です。サーバVIPアドレス13.13.13.13に対するHTTPおよびTelnetを高速化するように、LocalDirectorsおよびCatalyst 6500シリーズ スイッチを設定します。

IPアドレス

•![]() ルータ1、f1 IPアドレス:7.0.0.100(ネットワーク7)

ルータ1、f1 IPアドレス:7.0.0.100(ネットワーク7)

•![]() ルータ2、f1 IPアドレス:7.0.0.101(ネットワーク7)

ルータ2、f1 IPアドレス:7.0.0.101(ネットワーク7)

•![]() ルータ1、f2 IPアドレス:5.0.0.100(ネットワーク5)

ルータ1、f2 IPアドレス:5.0.0.100(ネットワーク5)

•![]() ルータ2、f2 IPアドレス:5.0.0.101(ネットワーク5)

ルータ2、f2 IPアドレス:5.0.0.101(ネットワーク5)

MACアドレス

•![]() ネットワーク7のHSRP MACアドレス: 00-00-0c-07-ac-00

ネットワーク7のHSRP MACアドレス: 00-00-0c-07-ac-00

•![]() ネットワーク5のHSRP MACアドレス: 00-00-0c-07-ac-01

ネットワーク5のHSRP MACアドレス: 00-00-0c-07-ac-01

•![]() ルータ1、f2 MACアドレス: 00-d0-79-7b-20-88

ルータ1、f2 MACアドレス: 00-d0-79-7b-20-88

Catalyst 6500シリーズ スイッチ1の設定

Catalyst 6500シリーズ スイッチ2の設定

ルータ1の設定

ルータ2の設定

LocalDirectorの設定

LocalDirector 1およびLocalDirector 2の設定は、次のとおりです(設定は両方のLocalDirectorで共通です)。

ASLB設定のトラブルシューティング

表 45-6 に、発生する可能性のある問題と、ASLB設定のトラブルシューティングのために推奨する対処方法を示します。

|

|

|

|---|---|

set lda server および set lda router コマンドを使用して指定したポートに、LocalDirectorが接続していることを確認します。 |

|

スーパバイザ エンジン( set lda vip コマンド)およびLocalDirectorの両方で、仮想IP/ポートのペアをすべて設定していることを確認します。 LocalDirectorが[dispatched assisted]モードになっていることを確認します。 「IPアドレス」に記載されている注意事項に従って、ルータ、LocalDirector、およびサーバのIPアドレスを設定していることを確認します。(仮想IPアドレスがルータ インターフェイスとは別のサブネットに存在する場合)トラフィックが仮想IPアドレスに転送されたときに、LocalDirectorに到達する方法をルータが認識していることを確認します。 ルータのMACアドレスが、 set lda mac router コマンドで指定したアドレスと同じであることを確認します。 LocalDirectorのMACアドレスが、 set lda mac ld コマンドで指定したアドレスと同じであることを確認します。 |

|

set lda router および set lda server コマンドを使用してバックアップLocalDirectorポートを設定していることを確認します。たとえば、 set lda router { router _ vlan } 3/7 3/9 および set lda server { server _ vlan } 3/8 3/10 コマンドを入力します。 |

|

| %CDP-4-NVLANMISMATCH: Native vlan mismatch detected on port ... |

LocalDirectorに接続するポート上でCDP19をディセーブルにします( set cdp disable コマンドを入力します)。 |

set lda コマンドは、 commit lda コマンドを入力しないかぎり有効になりません。 どの set lda コマンドが有効になっているかを確認するには、 show lda commit コマンドを使用します。 どの設定済み set lda コマンドがコミットされていないか、または現在の set lda コマンドをコミットするとどのような変化が起きるかを判別するには、 show lda uncommitted コマンドを使用します。 |

|

Catalyst 6500シリーズ スイッチ ポートに[collisions]、または[port disabled]と表示されます。 |

LocalDirectorとスイッチ間のリンクの両端で、ポート速度およびデュプレックスの設定が一致していることを確認します。たとえば、スイッチのポート3/7がLocalDirectorのinterface ethernet 0に接続している場合、ポート3/7が100fullに設定され、LocalDirectorのinterface ethernet 0も100fullに設定されていることを確認します。 |

フィードバック

フィードバック