システム管理の概要

S シリーズ アプライアンスは、システム管理用の各種のツールを提供します。[システム管理(System Administration)] タブの機能は、以下のタスクの管理を支援します。

- アプライアンスの設定

- 機能キー

- ユーザー アカウントの追加、編集、および削除

- AsyncOS ソフトウェアのアップグレードとアップデート

- システム時刻

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

この章で説明する内容は、次のとおりです。

S シリーズ アプライアンスは、システム管理用の各種のツールを提供します。[システム管理(System Administration)] タブの機能は、以下のタスクの管理を支援します。

Secure Web Appliance のすべての設定は、1 つの XML コンフィギュレーション ファイルで管理できます。

|

ステップ 1 |

[システム管理(System Administration)] > [設定のサマリー(Configuration Summary)] を選択します。 |

|

ステップ 2 |

必要に応じて、[設定のサマリー(Configuration Summary)] ページを表示または印刷します。 |

|

ステップ 1 |

[システム管理(System Administration)] > [設定ファイル(Configuration File)] を選択します。 |

||||||||

|

ステップ 2 |

[設定ファイル(Configuration File)] のオプションを設定します。

|

||||||||

|

ステップ 3 |

[送信(Submit)] をクリックします。 |

注意 |

設定をロードすると、現在の設定がすべて完全に削除されます。以下の操作を実行する前に設定を保存することを強く推奨します。 以前のリリースから最新のリリースに設定をロードすることは推奨しません。パスをアップグレードすると構成時の設定を保持できます。 手動で変更した構成ファイルをロードすると、パフォーマンスと機能の問題が発生する可能性があります。 |

(注) |

互換性のあるコンフィギュレーション ファイルが、アプライアンスの現在インストールされているバージョンより URL カテゴリのセットの古いバージョンに基づいている場合、コンフィギュレーション ファイルのポリシーと ID が自動的に変更される場合があります。 |

(注) |

設定ファイルをロードするときに証明書検証エラーが発生した場合は、証明書のルート CA を Secure Web Applianceの信頼されたルートディレクトリにアップロードしてから、設定ファイルを再度ロードします。ルート CA をアップロードする方法については、 証明書の管理(Certificate Management)を参照してください。 |

|

ステップ 1 |

[システム管理(System Administration)] > [設定ファイル(Configuration File)] を選択します。 |

||

|

ステップ 2 |

[設定をロード(Load Configuration)] オプションとロードするファイルを選択します。(注)

|

||

|

ステップ 3 |

[ロード(Load)] をクリックします。 |

||

|

ステップ 4 |

表示される警告を確認します。処理の結果を確認したら、[続行(Continue)] をクリックします。 |

アプライアンス設定をリセットするときに、既存のネットワーク設定を保持するかどうかを選択できます。

このアクションでは、コミットする必要はありません。

アプライアンスから任意の場所に設定を保存します。

|

ステップ 1 |

[システム管理(System Administration)] > [設定ファイル(Configuration File)] を選択します。 |

|

ステップ 2 |

下方向にスクロールして、[構成のリセット(Reset Configuration)] セクションを表示します。 |

|

ステップ 3 |

ページに表示された情報を読み、オプションを選択します。 |

|

ステップ 4 |

[リセット(Reset)] をクリックします。 |

設定ファイルバックアップ機能により、すべての変更でアプライアンスの設定が記録され、現在の設定ファイルよりも古い設定ファイルが、リモートに配置されたバックアップサーバーに FTP または SCP で送信されます。

|

ステップ 1 |

[システム管理(System Administration)] > [設定ファイル(Configuration File)] を選択します。 |

|

ステップ 2 |

[設定のバックアップの有効化(Enable Config Backup)] チェックボックスをオンにします。 |

|

ステップ 3 |

設定ファイルにパスフレーズを含める場合は [はい(Yes)] を選択します。設定ファイルからパスフレーズを除外する場合は [いいえ(No)] を選択します。 |

|

ステップ 4 |

取得方法を選択します。次のオプションを使用できます。

|

|

ステップ 5 |

[送信(Submit)] をクリックします。 CLI コマンドの |

機能キーはシステム上で固有の機能をイネーブル化します。キーはアプライアンスのシリアル番号に固有のものです(機能キーを別のアプライアンスで再使用することはできません)。

|

ステップ 1 |

[システム管理(System Administration)] > [機能キー(Feature Keys)] を選択します。 |

|

ステップ 2 |

保留中のキーのリストを更新するには、[新しいキーをチェック(Check for New Keys)] をクリックします。 |

|

ステップ 3 |

新しい機能キーを手動で追加するには、[ライセンス キー(Feature Keys)] フィールドにキーを貼り付けるか、入力し、[キーを送信(Submit Key)] をクリックします。機能キーが有効な場合は、そのキーが画面に追加されます。 |

|

ステップ 4 |

[保留中のライセンス(Pending Activation)] リストの新しい機能キーをアクティブ化するには、そのキーの [選択(Select)] チェックボックスをオンにして、[選択したキーを有効化(Activate Selected Keys)] をクリックします。 新しいキーが発行されたときに、キーを自動的にダウンロードおよびインストールするように、アプライアンスを設定できます。この場合、[保留中のライセンス(Pending Activation)]一覧は常に空白になります。[ライセンス キーの設定(Feature Key Settings)] ページで自動確認をディセーブルにした場合であっても、[新しいキーをチェック(Check for New Keys)] ボタンをクリックすることにより、新しいキーを検索するよう AsyncOS にいつでも指示できます。 |

The Feature Key Settings page is used to control whether your appliance checks for and downloads new feature keys, and whether or not those keys are automatically activated.

|

Step 1 |

Choose System Administration > Feature Key Settings. |

||||

|

Step 2 |

Click Edit Settings. |

||||

|

Step 3 |

Change the Feature Key Settings as required.

|

||||

|

Step 4 |

Submit and commit your changes. |

スマート ソフトウェア ライセンシングを使用すると、Cisco Secure Web Applianceのライセンスをシームレスに管理およびモニターできます。スマート ソフトウェア ライセンスをアクティブ化するには、Cisco Smart Software Manager(CSSM)でアプライアンスを登録する必要があります。CSSM は、購入して使用するすべてのシスコ製品についてライセンスの詳細を管理する一元化されたデータベースです。スマート ライセンスを使用すると、製品認証キー(PAK)を使用して Web サイトで個別に登録するのではなく、単一のトークンで登録することができます。

アプライアンスを登録すると、アプライアンスのライセンスを追跡し、CSSM ポータル経由でライセンスの使用状況を監視できます。アプライアンスにインストールされているスマート エージェントは、アプライアンスと CSSM を接続し、ライセンスの使用状況に関する情報を CSSM を渡して、CSSM が使用状況を追跡できるようにします。

Cisco Smart Software Manager については、Https://www.cisco.com/c/en/us/td/docs/wireless/technology/mesh/8-2/b_Smart_Licensing_Deployment_Guide.html を参照してください。

(注) |

AsyncOS バージョン 15.0 は、クラシックライセンスがサポートされる最後のリリースです。次のリリースでは、スマートライセンスのみがサポートされます。 |

ご利用のアプライアンスからインターネットに接続できることを確認します。

Cisco Smart Software Manager ポータル(https://software.cisco.com/#module/SmartLicensing)でシスコ セールス チームに問い合わせるか、Cisco Smart Software Manager サテライトをネットワークにインストールしてください。

Cisco Smart Software Manager ユーザーアカウントの作成または Cisco Smart Software Manager オンプレミスのインストールの詳細については、https://www.cisco.com/c/en/us/td/docs/wireless/technology/mesh/8-2/b_Smart_Licensing_Deployment_Guide.html を参照してください。

ライセンスの使用状況に関する情報を直接インターネットに送信したくないユーザの場合、CSSM 機能のサブセットを提供する Smart Software Manager サテライトをオンプレミスにインストールすることもできます。サテライト アプリケーションをダウンロードして導入した後は、インターネットを使用して CSSM にデータを送信せずに、ライセンスをローカルで安全に管理できます。CSSM サテライトは、情報をクラウドに定期的に送信します。

(注) |

Smart Software Manager サテライトを使用する場合、Smart Software Manager サテライト Enhanced Edition 6.1.0 を使用してください。 |

(従来の)クラシック ライセンスの既存ユーザーは、クラシック ライセンスをスマート ライセンスに移行する必要があります。

アプライアンスのシステム クロックを CSSM のシステム クロックと同期させる必要があります。アプライアンスのシステム クロックと CSSM のシステム クロックのずれは、スマート ライセンス操作の失敗の原因となります。

(注) |

インターネットに接続してプロキシ経由で CSSM に接続する場合、[システム管理(System Administration)] > [アップグレードとアップデートの設定(Upgrade and Update Settings)] を使用して、アプライアンスに設定されているプロキシと同じプロキシを使用する必要があります。 |

(注) |

仮想ユーザーの場合、新しい PAK ファイル(新規または更新)を受信するたびに、ライセンス ファイルを生成し、アプライアンスのファイルをロードします。ファイルをロードした後は、PAK をスマート ライセンスに変換する必要があります。スマート ライセンス モードでは、ファイルのロード中、ライセンス ファイルの機能キー セクションは無視され、証明書情報のみが使用されます。 |

(注) |

アプライアンスを AsyncOS の以前のバージョンに戻した場合、アプライアンスはスマート ライセンス モードからクラシック ライセンス モードに移行します。スマート ライセンスを手動で有効にし、必要なライセンスを要求する必要があります。 |

ライセンス予約

Cisco Smart Software Manager(CSSM)ポータルに接続せずに、Cisco Secure Web Appliance で有効になっている機能のライセンスを予約できます。これは主に、インターネットや外部デバイスとの通信がない高度にセキュリティ保護されたネットワーク環境に Cisco Secure Web Appliance を展開するユーザーにとって有益です。

機能ライセンスは、次のいずれかのモードで予約できます。

[特定ライセンスの予約(SLR)(Specific License Reservation (SLR))]:このモードを使用して、特定の期間の個々の機能(「HTTPS 復号」など)のライセンスを予約できます。

[永久ライセンスの予約(PLR)(Permanent License Reservation (PLR))] :このモードを使用して、すべての機能のライセンスを永久に予約できます。

Cisco Secure Web Appliance でライセンスを予約する方法の詳細については、機能ライセンスの予約を参照してください。

Device Led Conversion(DLC)

AysnOS 15.0 以降、Smart Licensing を使用する Device Led Conversion(DLC)は、デフォルトで [未開始(Not Started)] 状態になっています。DLC をトリガーするには、スマートライセンスを登録する必要があります。同様に、AsyncOS 15.0 にアップグレードするときに DLC プロセスをトリガーするには、スマートライセンスを再登録する必要があります。

Cisco Secure Web Appliance をスマートライセンスに登録すると、既存の有効なクラシックライセンスはすべて、Device Led Conversion(DLC)プロセスを使用して自動的にスマートライセンスに変換されます。これらの変換されたライセンスは、CSSM ポータルのバーチャルアカウントで更新されます。

(注) |

DLC プロセスは完了までに約 1 時間かかります。 |

次のいずれかの方法で、DLC プロセスのステータス (「成功」または「失敗」) を表示できます。

Web インターフェイスの ページの [スマート ソフトウェア ライセンシング ステータス(Smart Software Licensing Status)] セクションにある Device Led Conversion(DLC)ステータスフィールド。

CLI の license_smart > status サブコマンドの変換ステータスエントリ。

(注) |

DLC プロセスが失敗すると、システムは失敗の理由を詳述するシステムアラートを送信します。問題を修正してから、CLI で license_smart > conversion_start サブコマンドを使用して、クラシックライセンスをスマートライセンスに手動で変換する必要があります。 |

(注) |

DLC プロセスは、クラシックライセンスにのみ適用され、SLR または PLR モードのライセンス予約には適用されません。 |

(注) |

|

アプライアンスに対してスマート ソフトウェア ライセンシングを有効にするには、次の手順を実行する必要があります。

|

操作内容 |

詳細情報 |

|

|---|---|---|

|

ステップ 1 |

スマート ソフトウェア ライセンシングの有効化 |

|

|

ステップ 2 |

Cisco Smart Software Manager でのアプライアンスの登録 |

|

|

(オプション)ステップ 3 |

必要に応じて、Cisco Secure Web Appliance で機能ライセンスを予約することができます。 |

|

|

ステップ 3 |

ライセンス(機能キー)の要求 |

|

ステップ 1 |

[システム管理(System Administration)] > [スマートソフトウェアライセンシング(Smart Software Licensing)] を選択します。 |

|

ステップ 2 |

[スマート ソフトウェア ライセンシングの有効化(Enable Smart Software Licensing)] をクリックします。 スマート ソフトウェア ライセンシングの詳細については、スマート ソフトウェア ライセンシングの詳細のリンクをクリックします。 |

|

ステップ 3 |

スマート ソフトウェア ライセンシングについての情報を読んだ後、[OK] をクリックします。 |

|

ステップ 4 |

変更を保存します。 |

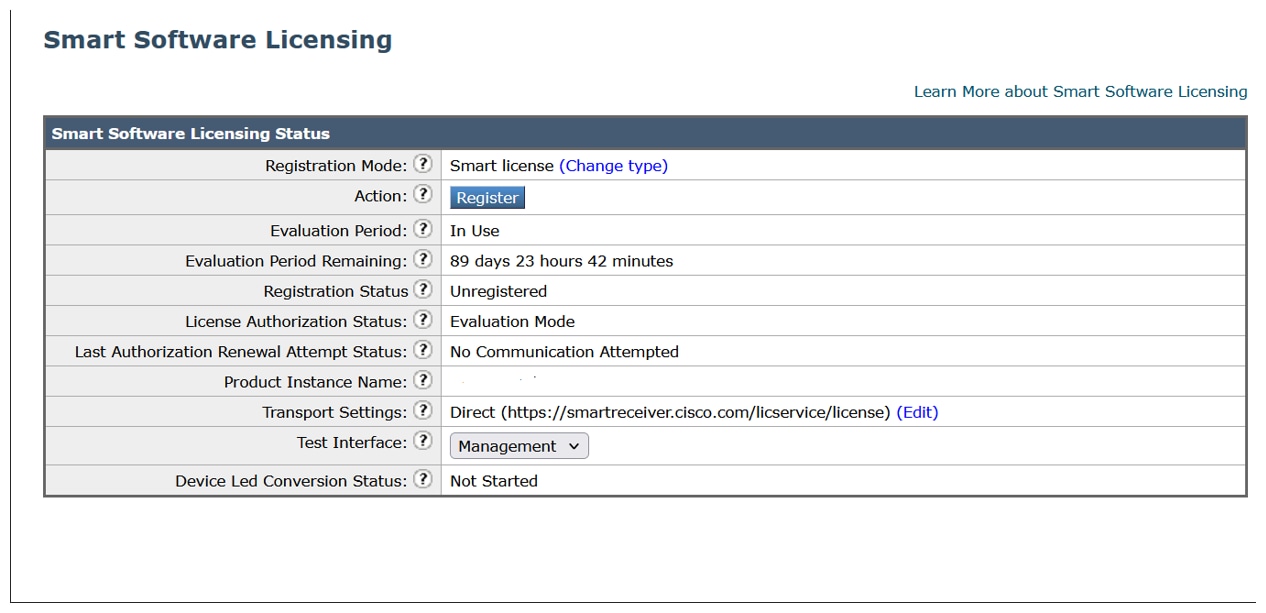

スマート ソフトウェア ライセンシングを有効すると、クラシック ライセンス モードのすべての機能がスマート ライセンス モードでも自動的に使用可能になります。クラシック ライセンス モードの既存ユーザーの場合、CSSM でアプライアンスを登録せずに、スマート ソフトウェア ライセンシング機能を使用できる 90 日間の評価期間があります。

有効期限および評価期間の期限の前に、一定の間隔(90 日前、60 日前、30 日前、15 日前、5 日前、および最終日)で通知が表示されます。評価期間の間または終了後に、CSSM でアプライアンスを登録できます。

(注) |

|

アプライアンスを Cisco Smart Software Manager に登録するには、[システム管理(System Administration)] メニューでスマート ソフトウェア ライセンシング機能を有効にする必要があります。

(注) |

複数のアプライアンスを単一のインスタンスで登録することはできません。アプライアンスを 1 つずつ登録する必要があります。 |

|

ステップ 1 |

を選択します。 |

||

|

ステップ 2 |

[スマートライセンスの登録(Smart License Registration)] オプションを選択します。 |

||

|

ステップ 3 |

[確認(Confirm)] をクリックします。 |

||

|

ステップ 4 |

[トランスポート設定(Transport Settings)] を変更する場合には、[編集(Edit)] をクリックします。次のオプションを使用できます。

|

||

|

ステップ 5 |

(オプション)[テストインターフェイス(Test Interface)]:スマートライセンス機能用にアプライアンスを登録するときに、 [管理インターフェイス(Management interface)] または [データインターフェイス(Data interface)] を選択します。これは、分割ルーティングを有効にし、スマートライセンス用に登録する場合にのみ適用されます。

|

||

|

ステップ 6 |

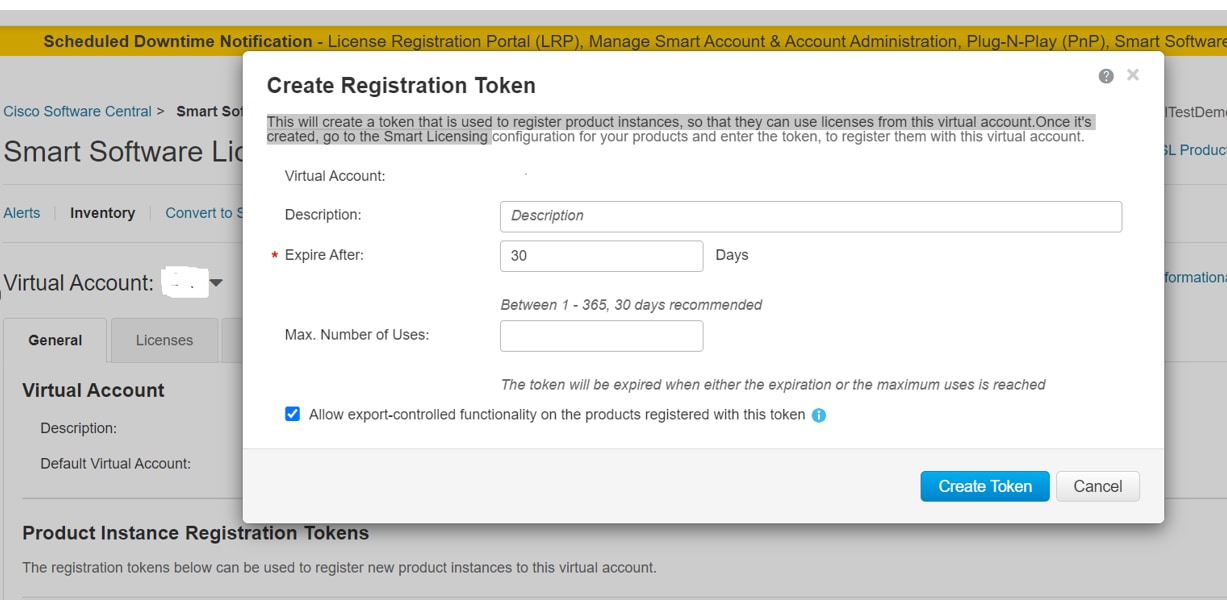

ログイン クレデンシャルを使用して、Cisco Smart Software Manager ポータル(https://software.cisco.com/#module/SmartLicensing)にアクセスしてください。新しいトークンを作成するには、このポータルの [仮想アカウント(Virtual Account)] ページに移動して [全般(General)] タブにアクセスします。アプライアンス用の製品インスタンス登録トークンをコピーします。製品インスタンス登録トークンの作成については、https://www.cisco.com/c/en/us/td/docs/wireless/technology/mesh/8-2/b_Smart_Licensing_Deployment_Guide.html を参照してください。  |

||

|

ステップ 7 |

アプライアンスに戻り、[登録(Register)] をクリックします。  |

||

|

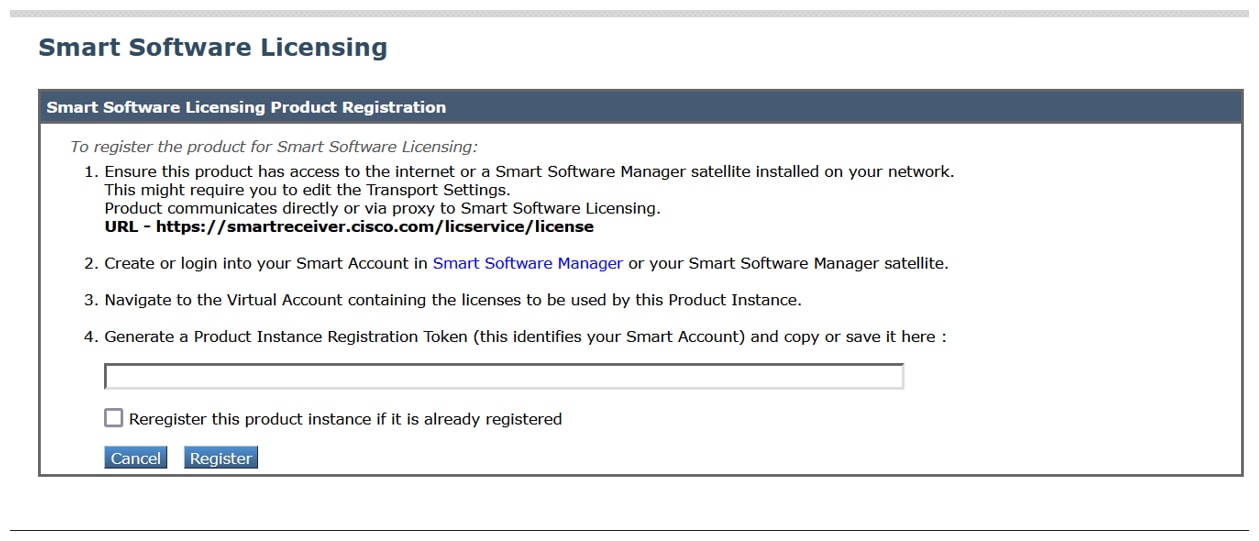

ステップ 8 |

製品インスタンス登録トークンをテキストボックスに貼り付けます。 [スマートソフトウェアライセンシング(Smart Software Licensing)] ページで、[すでに登録されている場合は、この製品インスタンスを再登録します(Reregister this product instance if it is already registered)] チェックボックスをオンにして、アプライアンスを再登録することもできます。  |

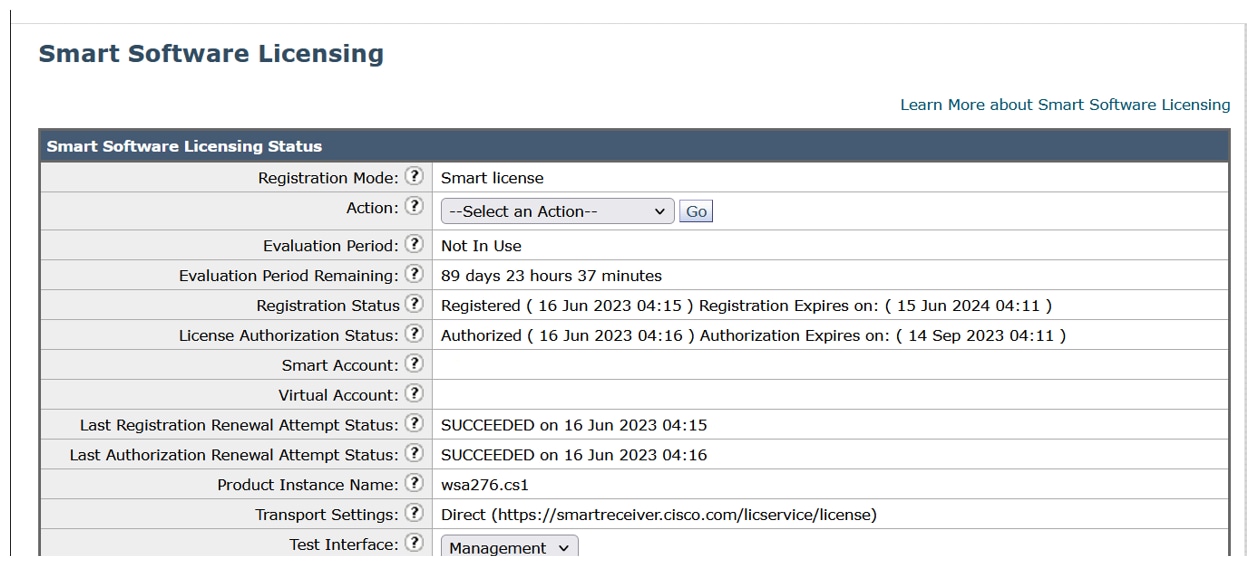

製品登録プロセスには数分かかります。[スマートソフトウェアライセンシング(Smart Software Licensing)] ページで登録ステータスを表示できます。

登録プロセスが正常に完了した後、アプライアンスの機能のライセンスを要求しなければならない場合があります。

|

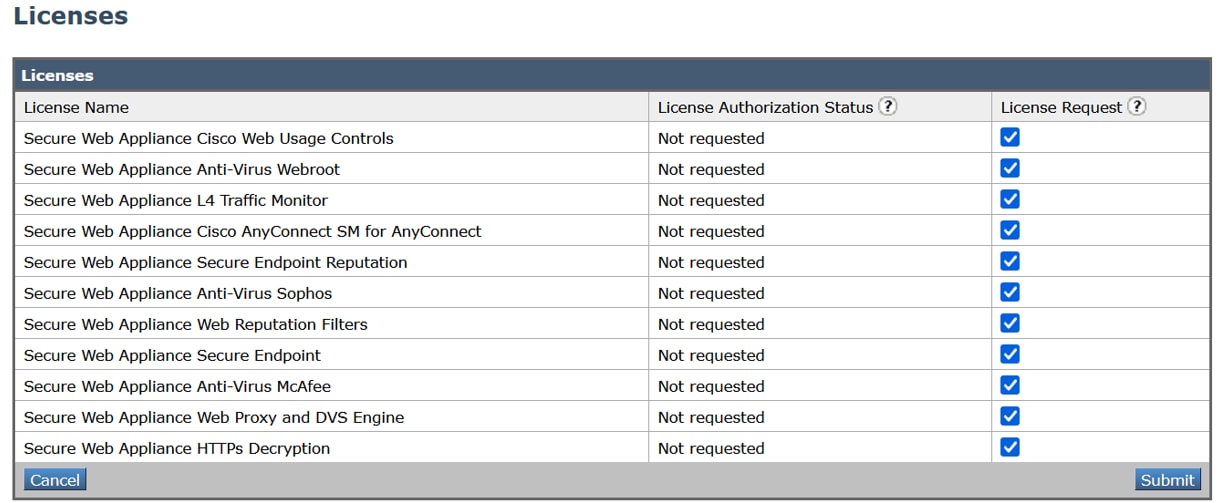

ステップ 1 |

[システム管理(System Administration)] > [ライセンス(Licenses)] を選択します。 |

|

ステップ 2 |

[設定の編集(Edit Settings)] をクリックします。 |

|

ステップ 3 |

要求するライセンスに対応する [ライセンスの要求/リリース(License Request/Release)] 列のチェック ボックスをオンにします。 |

|

ステップ 4 |

[送信(Submit)] をクリックします。  |

ライセンスは、期限超過また期限切れになるとコンプライアンス違反(OOC)モードになり、各ライセンスに 30 日間の猶予期間が提供されます。有効期限および OOC 猶予期間の期限の前に、一定の間隔(30 日前、15 日前、5 日前、および最終日)で通知が表示されます。

OOC 猶予期間の有効期限が過ぎると、ライセンスは使用できず、機能を利用できなくなります。機能にもう一度アクセスするには、CSSM ポータルでライセンスをアップデートして、認証を更新する必要があります。

|

ステップ 1 |

[システム管理(System Administration)] > [ライセンス(Licenses)] を選択します。 |

|

ステップ 2 |

[設定の編集(Edit Settings)] をクリックします。 |

|

ステップ 3 |

リリースするライセンスに対応する [ライセンスの要求(License Request)] 列のチェック ボックスをオフにします。 |

|

ステップ 4 |

[送信(Submit)] をクリックします。 |

|

ステップ 1 |

[システム管理(System Administration)] > [スマートソフトウェアライセンシング(Smart Software Licensing)] を選択します。 |

|

ステップ 2 |

[アクション(Action)] ドロップダウン リストから、[登録解除(Deregister)] を選択し、[実行(Go)] をクリックします。 |

|

ステップ 3 |

[送信(Submit)] をクリックします。 |

|

ステップ 1 |

[システム管理(System Administration)] > [スマートソフトウェアライセンシング(Smart Software Licensing)] を選択します。 |

|

ステップ 2 |

[アクション(Action)] ドロップダウン リストから、[登録(Register)] を選択し、[実行(Go)] をクリックします。 |

登録プロセスについては、Cisco Smart Software Manager でのアプライアンスの登録 を参照してください。

回避できないシナリオにおいては、アプライアンスの設定をリセットした後にアプライアンスを登録することができます。

CSSM でアプライアンスを登録する前にのみ、トランスポート設定を変更できます。

(注) |

スマート ライセンス機能が有効になっている場合にのみ、トランスポート設定を変更できます。アプライアンスがすでに登録されている場合、トランスポート設定を変更するには、アプライアンスの登録を解除する必要があります。トランスポート設定を変更した後に、アプライアンスを再登録する必要があります。 |

トランスポート設定を変更する方法については、Cisco Smart Software Manager でのアプライアンスの登録 を参照してください。

Cisco Smart Software Manager でアプライアンスを登録した後に、証明書を更新できます。

(注) |

アプライアンスが正常に登録された後にのみ、認証を更新できます。 |

|

ステップ 1 |

[システム管理(System Administration)] > [スマートソフトウェアライセンシング(Smart Software Licensing)] を選択します。 |

|

ステップ 2 |

[アクション(Action)] ドロップダウン リストから、適切なオプションを選択します。

|

|

ステップ 3 |

[移動(Go)] をクリックします。 |

|

ステータス |

説明 |

|---|---|

|

コンプライアンスで予約済み |

アプライアンスはライセンスの要求を正常に実行し、ライセンスの使用を承認されています。 |

|

未承認 |

アプライアンスはライセンスを予約していません。 |

Cisco Secure Web Appliance でスマート ライセンシング モードが有効になっていることを確認します。

(注) |

CLI で |

(注) |

認証コードをすでにインストールし、スマートライセンシングを有効にしている場合、デバイスは有効に予約された登録済み状態に自動的に移行します。 |

|

ステップ 1 |

Cisco Secure Web Applianceで [システム管理(System Administration)] > [スマート ソフトウェア ライセンシング(Smart Software Licensing)] ページに移動します。 |

|

ステップ 2 |

[特定/永久ライセンス予約(Specific/Permanent License Reservation)] オプションを選択します。 |

|

ステップ 3 |

[確認(Confirm)] をクリックします。 |

|

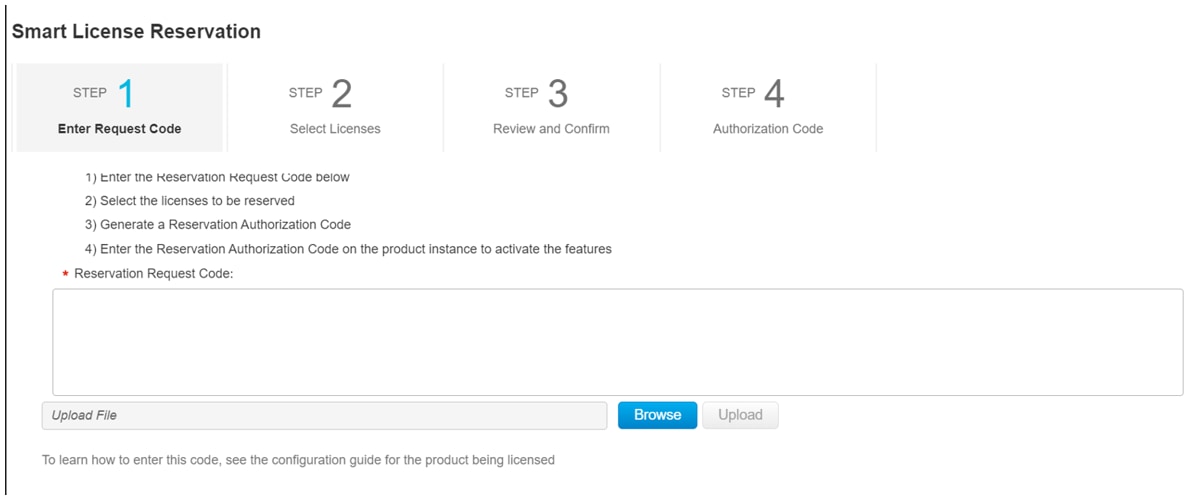

ステップ 1 |

Cisco Secure Web Applianceで [システム管理(System Administration)] > [スマート ソフトウェア ライセンシング(Smart Software Licensing)] ページに移動します。 |

||||

|

ステップ 2 |

[登録(Register)] をクリックします。 |

||||

|

ステップ 3 |

[コードをコピー(Copy Code)] をクリックして、リクエストコードをコピーします。

|

||||

|

ステップ 4 |

[次へ(Next)] をクリックします。 |

||||

|

ステップ 5 |

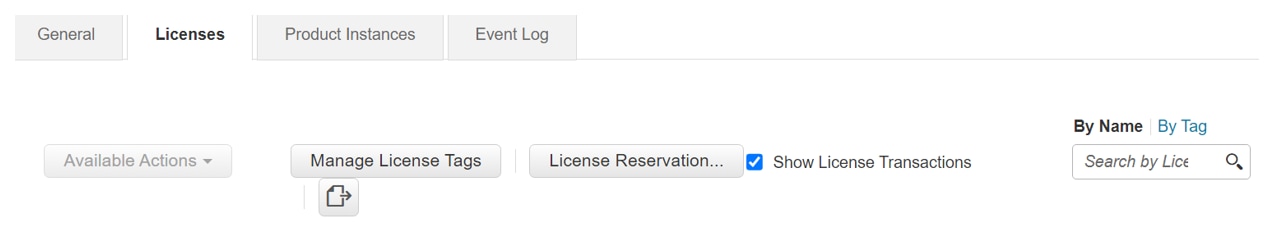

CSSM ポータルに移動して、特定の機能またはすべての機能のライセンスを予約するための承認コードを生成します。

|

||||

|

ステップ 6 |

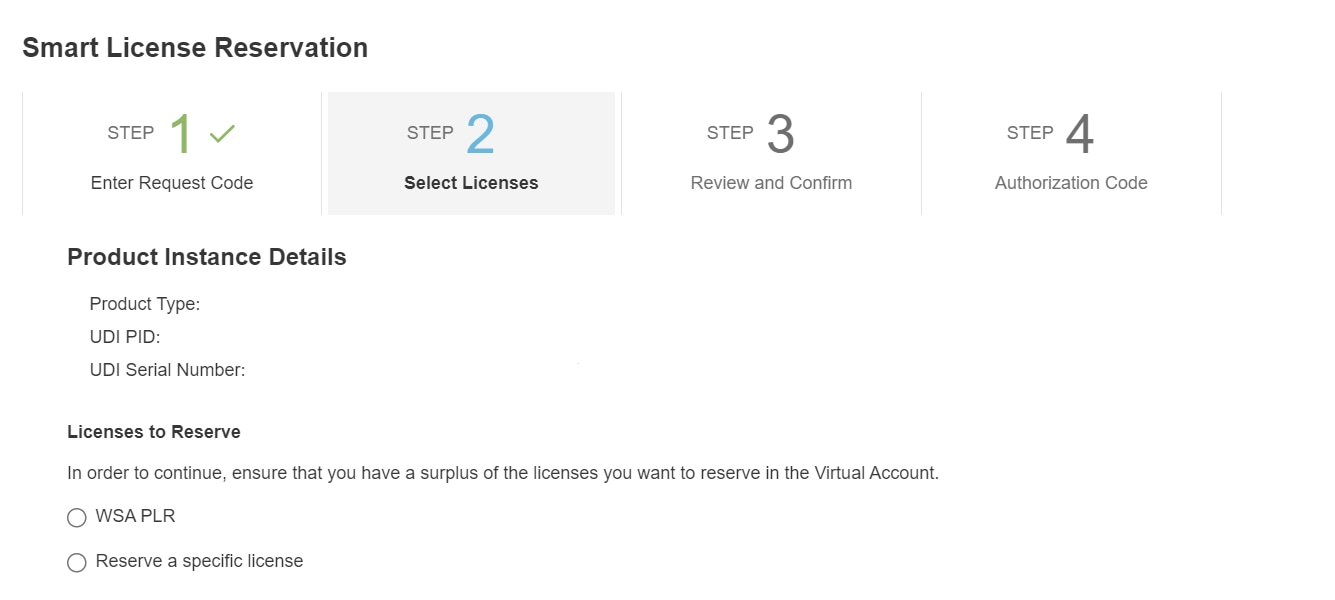

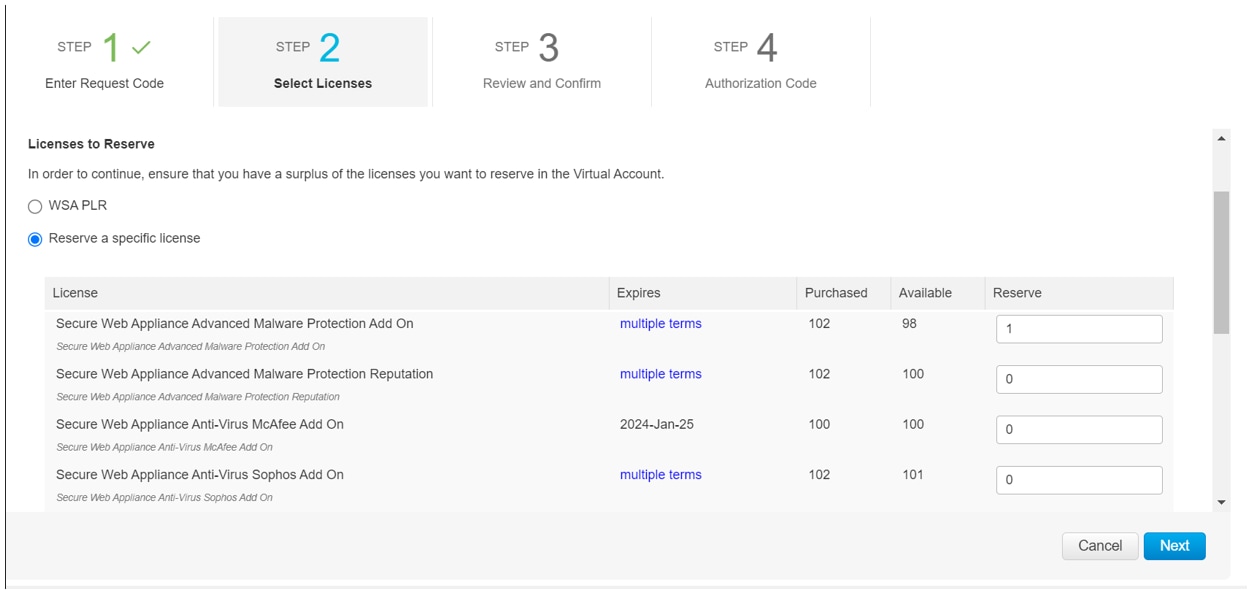

[SLR/PLR] を選択し、[次へ(Next)] をクリックします。  |

||||

|

ステップ 7 |

CSSM ポータルで、SLR オプションに必要なライセンスを選択し、[次へ(Next)] をクリックします。  |

||||

|

ステップ 8 |

次のいずれかの方法で、CSSM ポータルから取得した承認コードを Cisco Secure Web Appliance に貼り付けます。

|

||||

|

ステップ 9 |

[承認コードをインストール(Install Authorization Code)] をクリックします。 インストール予約のバッチコマンドはサポートされていません。

リクエストコードをキャンセルする方法: 承認コードがインストールされる前に予約プロセスをキャンセルするには、CANCEL_REQUEST_CODE コマンドを使用します。予約処理の状態をクリアします。

|

ライセンスのステータスは、SLR 用に予約されたライセンスの [コンプライアンスで予約済み(Reserved in Compliance)] 状態に移行します。PLR の場合、すべてのライセンスが [コンプライアンスで予約済み(Reserved in Compliance)] に移行します。

(SLR のみに適用):必要に応じて、ライセンス予約を更新できます。詳細については、ライセンス予約の更新を参照してください。

(SLR および PLR に適用):必要に応じて、ライセンス予約を削除できます。詳細については、ライセンス予約の削除を参照してください。

(SLR および PLR に適用):必要に応じて、ライセンス予約を無効化できます。詳細については、ライセンス予約の無効化を参照してください。

新しい機能のライセンスを予約したり、機能の既存のライセンス予約を変更したりできます。

(注) |

特定ライセンス予約のみを更新でき、永久ライセンス予約は更新できません。 |

(注) |

CLI で license_smart > reauthorize サブコマンドを使用して、ライセンス予約を更新することもできます。

|

|

ステップ 1 |

CSSM ポータルに移動して、すでに予約済みのライセンスを更新するための承認コードを生成します。

|

||

|

ステップ 2 |

Cisco Secure Web Applianceで [システム管理(System Administration)] > [スマート ソフトウェア ライセンシング(Smart Software Licensing)] ページに移動します。 |

||

|

ステップ 3 |

[アクション(Action)] ドロップダウンリストから [再承認(Reauthorize)] を選択し、[実行(GO)] をクリックします。 |

||

|

ステップ 4 |

次のいずれかの方法で、CSSM ポータルから取得した承認コードを Cisco Secure Web Appliance に貼り付けます。

|

||

|

ステップ 5 |

[再承認(Re-authorize)] をクリックします。 |

||

|

ステップ 6 |

[コードをコピー(Copy Code)] をクリックして、確認コードをコピーします。

|

||

|

ステップ 7 |

[OK] をクリック |

||

|

ステップ 8 |

Cisco Secure Web Appliance から取得した確認コードを CSSM ポータルに貼り付けます。

|

ライセンスのステータスは、SLR 用に予約されたライセンスの [コンプライアンスで予約済み(Reserved in Compliance)] 状態に移行します。ライセンスが連続して予約されていない場合、ライセンスの状態は [未承認(Not-Authorized)] 状態に移行します。

Cisco Secure Web Appliance で有効になっている特定のライセンス予約または永久ライセンスの予約を削除できます。

(注) |

CLI で license_smart > return_reservation サブコマンドを使用して、ライセンスの予約を削除することもできます。

|

(注) |

予約済みライセンスを削除するとアラートが送信されます。 |

|

ステップ 1 |

Cisco Secure Web Applianceで [システム管理(System Administration)] > [スマートソフトウェアライセンシング(Smart Software Licensing)] ページに移動します。 |

||

|

ステップ 2 |

[アクション(Action)] ドロップダウンリストから [リターンコード(Return code)] を選択し、[実行(GO)] をクリックします。 |

||

|

ステップ 3 |

[コードをコピー(Copy Code)] をクリックして、リターンコードをコピーします。

|

||

|

ステップ 4 |

[OK] をクリック |

||

|

ステップ 5 |

Cisco Secure Web Appliance から取得したリターンコードを CSSM ポータルで使用します。

|

ライセンス予約の更新 で確認コードの詳細を確認します。

(SLR および PLR に適用):必要に応じて、ライセンス予約を無効化できます。詳細については、ライセンス予約の無効化を参照してください。

Cisco Secure Web Appliance でライセンス予約を無効化できます。

(注) |

CLI で license_smart > disable_reservation サブコマンドを使用して、ライセンス予約を無効にすることもできます。

|

予約リクエストが開始されたが認証コードがインストールされていない場合、予約リクエストはデバイス上でキャンセルされます。

認証コードがインストールされている場合、予約リクエストは削除されません。「license smart reservation return」コマンドを使用して認証コードを削除するように警告メッセージが表示されます。このメッセージは、ライセンスの予約機能が無効になっている可能性があるが、認証コードがインストールされたままであることを意味します。この状態は show コマンドに反映されます。

(注) |

コードを返して予約を無効化するか、コマンドを使用して予約を無効化できます。 |

認証コードがインストールされると、アプライアンスは認証状態になります。無効化すると、ステータスは有効化モードに移行します。

|

ステップ 1 |

Cisco Secure Web Applianceで [システム管理(System Administration)] > [スマートソフトウェアライセンシング(Smart Software Licensing)] ページに移動します。 |

|

ステップ 2 |

[登録モード(Registration Mode)] フィールドで [タイプの変更(Change Type)] をクリックします。 |

|

ステップ 3 |

[登録モードの変更(Change registration mode)] ダイアログボックスで [送信(Submit)] をクリックします。 |

ライセンスの有効期限が切れる前のアラートの頻度は、60、30、15、5、2、および 1 日です。

(注) |

ライセンス失効通知は、特定ライセンス予約のみが対象です。永久ライセンス予約では送信されません。 |

CLI で license_smart > reauthorize サブコマンドを使用して、ライセンス予約を更新することもできます。

ライセンスの有効期限が切れると、次のメッセージが表示されます。

「Cisco Secure Web Appliance Secure Endpoint アドオンの有効期限が切れています。(The Secure Web Appliance Secure Endpoint Add on entitlement expired.)」

再承認するためのメッセージがお客様に送信されます。

|

ステップ 1 |

CSSM ポータルに移動して、すでに予約済みのライセンスを更新するための承認コードを生成します。

|

||

|

ステップ 2 |

Cisco Secure Web Applianceで [システム管理(System Administration)] > [スマート ソフトウェア ライセンシング(Smart Software Licensing)] ページに移動します。 |

||

|

ステップ 3 |

[再承認(Re-authorize)] をクリックします。 |

アプライアンスにインストールされているスマート エージェントのバージョンを更新するには、次の手順を実行します。

|

ステップ 1 |

[システム管理(System Administration)] > [スマートソフトウェアライセンシング(Smart Software Licensing)] を選択します。 |

||

|

ステップ 2 |

[スマートエージェントの更新ステータス(Smart Agent Update Status)] セクションで、[今すぐ更新(Update Now)] をクリックし、プロセスに従います。

|

次のシナリオで通知が送信されます。

スマート ソフトウェア ライセンシングが正常に有効化された

スマート ソフトウェア ライセンシングの有効化に失敗した

評価期間が開始された

評価期間が終了した(評価期間中および期間終了時に一定の間隔で送信)

正常に登録された

登録に失敗した

正常に認証された

認証に失敗した

正常に登録解除された

登録解除に失敗した

ID 証明書が正常に更新された

ID 証明書の更新に失敗した

認証の有効期限が切れた

ID 証明書の有効期限が切れた

コンプライアンス違反猶予期間の期限が切れた(コンプライアンス違反猶予期間中および期間終了時に一定の間隔で送信)

機能の有効期限に関する最初のインスタンスが発生した

スマート ソフトウェア ライセンス機能の設定

確定:このコマンドは「commit」が必要です。

バッチ コマンド:このコマンドはバッチ形式をサポートしています。詳細については、help license_smart コマンドを入力して、インライン ヘルプを参照してください。

example.com> license_smart

Choose the operation you want to perform:

- ENABLE - Enables Smart Licensing on the product.

- SETAGENTPORT - Set port to run Smart Agent service.

[]> setagentport

Enter the port to run smart agent service.

[65501]>example.com> license_smart

Choose the operation you want to perform:

- ENABLE - Enables Smart Licensing on the product.

[]> enable

After enabling Smart Licensing on your appliance, follow below steps to activate

the feature keys (licenses):

a) Register the product with Smart Software Manager using license_smart > register command in the CLI.

b) Activate the feature keys using license_smart > requestsmart_license command in the CLI.

Note: If you are using a virtual appliance, and have not enabled any of the

features in the classic licensing mode; you will not be able to activate the

licenses, after you switch to the smart licensing mode. You need to first register

your appliance, and then you can activate the licenses (features) in the smart licensing mode.

Commit your changes to enable the Smart Licensing mode on your appliance.

All the features enabled in the Classic Licensing mode will be available in the Evaluation period.

Type "Y" if you want to continue, or type "N" if you want to use the classic licensing mode [Y/N] []> y

> commit

Please enter some comments describing your changes:

[]>

Do you want to save the current configuration for rollback? [Y]>

example.com> license_smart

To start using the licenses, please register the product.

Choose the operation you want to perform:

- REGISTER - Register the product for Smart Licensing.

- URL - Set the Smart Transport URL.

- STATUS - Show overall Smart Licensing status.

- SUMMARY - Show Smart Licensing status summary.

[]> register

Reregister this product instance if it is already registered [N]> n

Enter token to register the product:

[]>

ODRlOTM5MjItOTQzOS00YjY0LWExZTUtZTdmMmY3OGNlNDZmLTE1MzM3Mzgw%0AMDEzNTR8WlpCQ1lMbGVMQWRx

OXhuenN4OWZDdktFckJLQzF5V3VIbzkyTFgx%0AQWcvaz0%3D%0A

Product Registration is in progress. Use license_smart > status command to check status of registration.

example.com> license_smart

To start using the licenses, please register the product.

Choose the operation you want to perform:

- REQUESTSMART_LICENSE - Request licenses for the product.

- RELEASESMART_LICENSE - Release licenses of the product.

- REGISTER - Register the product for Smart Licensing.

- URL - Set the Smart Transport URL.

- STATUS - Show overall Smart Licensing status.

- SUMMARY - Show Smart Licensing status summary.

[]> status

Smart Licensing is: Enabled

Evaluation Period: In Use

Evaluation Period Remaining: 89 days 23 hours 53 minutes

Registration Status: Unregistered

License Authorization Status: Evaluation Mode

Last Authorization Renewal Attempt Status: No Communication Attempted

Product Instance Name: mail.example.com

Transport Settings: Direct (https://smartreceiver.cisco.com/licservice/license)

example.com> license_smart

To start using the licenses, please register the product.

Choose the operation you want to perform:

- REGISTER - Register the product for Smart Licensing.

- URL - Set the Smart Transport URL.

- STATUS - Show overall Smart Licensing status.

- SUMMARY - Show Smart Licensing status summary.

[]> summary

FeatureName LicenseAuthorizationStatus

Web Security Appliance Cisco Eval

Web Usage Controls

Web Security Appliance Anti-Virus Webroot Eval

Web Security Appliance Anti-Virus Sophos Evalexample.com> license_smart

Choose the operation you want to perform:

- REQUESTSMART_LICENSE - Request licenses for the product.

- RELEASESMART_LICENSE - Release licenses of the product.

- REGISTER - Register the product for Smart Licensing.

- URL - Set the Smart Transport URL.

- STATUS - Show overall Smart Licensing status.

- SUMMARY - Show Smart Licensing status summary.

[]> url

1. DIRECT - Product communicates directly with the cisco license servers

2. TRANSPORT_GATEWAY - Product communicates via transport gateway or smart software manager satellite.

Choose from the following menu options:

[1]> 1

Note: The appliance uses the Direct URL

(https://smartreceiver.cisco.com/licservice/license) to communicate with Cisco

Smart Software Manager (CSSM) via the proxy server configured using the updateconfig command.

Transport settings will be updated after commit.

(注) |

仮想アプライアンスのユーザーは、ライセンスを要求またはリリースする場合、そのアプライアンスを登録する必要があります。 |

example.com> license_smart

Choose the operation you want to perform:

- REQUESTSMART_LICENSE - Request licenses for the product.

- RELEASESMART_LICENSE - Release licenses of the product.

- REGISTER - Register the product for Smart Licensing.

- URL - Set the Smart Transport URL.

- STATUS - Show overall Smart Licensing status.

- SUMMARY - Show Smart Licensing status summary.

[]> requestsmart_license

Feature Name License Authorization Status

1. Web Security Appliance Anti-Virus Sophos Not Requested

2. Web Security Appliance Not requested

L4 Traffic Monitor

Enter the appropriate license number(s) for activation.

Separate multiple license with comma or enter range:

[]> 1

Activation is in progress for following features:

Web Security Appliance Anti-Virus Sophos

Use license_smart > summary command to check status of licenses.example.com> license_smart

Choose the operation you want to perform:

- REQUESTSMART_LICENSE - Request licenses for the product.

- RELEASESMART_LICENSE - Release licenses of the product.

- REGISTER - Register the product for Smart Licensing.

- URL - Set the Smart Transport URL.

- STATUS - Show overall Smart Licensing status.

- SUMMARY - Show Smart Licensing status summary.

[]> releasesmart_license

Feature Name License Authorization Status

1. Web Security Appliance Cisco Eval

Web Usage Controls

2. Web Security Appliance Eval

Anti-Virus Webroot

3. Web Security Appliance Eval

L4 Traffic Monitor

4. Web Security Appliance Cisco Eval

AnyConnect SM for AnyConnect

5. Web Security Appliance Advanced Eval

Malware Protection Reputation

6. Web Security Appliance Eval

Anti-Virus Sophos

7. Web Security Appliance Eval

Web Reputation Filters

8. Web Security Appliance Advanced Eval

Malware Protectionこの例では、license_smart > enable_reservation サブコマンドを使用して、 Cisco Secure Web Appliance でライセンスの予約を有効化できます。

example.com > license_smart

Choose the operation you want to perform:

REQUESTSMART_LICENSE - Request licenses for the product.

RELEASESMART_LICENSE - Release licenses of the product.

REGISTER - Register the product for Smart Licensing.

URL - Set the Smart Transport URL.

STATUS - Show overall Smart Licensing status.

SUMMARY - Show Smart Licensing status summary.

ENABLE_RESERVATION - Enable specific or permanent license reservations on your Secure Web Appliance.

[]> ENABLE_RESERVATION

Would you like to reserve license,then type "Y" else type "N" [Y/N] []> N

License reservation is not enabled.

Choose the operation you want to perform:

REQUESTSMART_LICENSE - Request licenses for the product.

RELEASESMART_LICENSE - Release licenses of the product.

REGISTER - Register the product for Smart Licensing.

URL - Set the Smart Transport URL.

STATUS - Show overall Smart Licensing status.

SUMMARY - Show Smart Licensing status summary.

ENABLE_RESERVATION - Enable specific or permanent license reservations on your Secure Web Appliance.

[]> ENABLE_RESERVATION

Would you like to reserve license,then type "Y" else type "N" [Y/N] []> Y

License reservation is enabled

[]>この例では、license_smart > enable_reservation サブコマンドを使用して、 Cisco Secure Web Appliance でライセンスの予約を有効化できます。

example.com > license_smart

Choose the operation you want to perform:

STATUS - Show overall Smart Licensing status.

SUMMARY - Show Smart Licensing status summary.

DISABLE_RESERVATION - Disable specific or permanent license reservations on your Secure Web Appliance.

REQUEST_CODE - Provide the request code generated on your Secure Web Appliance. []> REQUEST_CODE

The generation of the request code is initiated...

Copy the request code obtained on your Secure Web Appliance and paste it in the Cisco Smart Software Manager portal to select the required license

Request code: CG-xxxxxxxxxxxxxxxx-39

Choose the operation you want to perform:

STATUS - Show overall Smart Licensing status.

SUMMARY - Show Smart Licensing status summary.

DISABLE_RESERVATION - Disable specific or permanent license reservations on your Secure Web Appliance.

REQUEST_CODE - Provide the request code generated on your Secure Web Appliance.

INSTALL_AUTHORIZATION_CODE - Install the authorization code for specific or permanent license reservations on your Secure Web Appliance.

CANCEL_REQUEST_CODE - Cancel the request code generated on your Secure Web Appliance.

[]> INSTALL_AUTHORIZATION_CODE

Paste via CLI

Import the Authorization Code from a file How would you like to install Authorization Code? [1]> 1

Paste the Authorization code now.

Press CTRL-D on a blank line when done.

<specificPLR><authorizationCode><flag>A</flag><version>C</version><piid>3c54a7ce-3b9c-

450e-9338-2f16e5801155</piid><timestamp>1650362032178</timestamp><entitlements>

<entitlement><tag>regid.2018-05.com.cisco.WSA_MUS,1.0_d3f3389a-cdc4-48e3-bc84-8b590ea2d908

</tag><count>1</count><startDate>2022-Apr-08 UTC</startDate><endDate>2022-May-08 UTC

</endDate><licenseType>TERM</licenseType><displayName>

Web Security Appliance Cisco AnyConnect SM for AnyConnect</displayName><tagDescription>

Web Security Appliance Cisco AnyConnect SM for AnyConnect</tagDescription>

<subscriptionID></subscriptionID></entitlement></entitlements>

</authorizationCode><signature>MEYCIQCiylVlTxBDYxxSaqexFExK4ThHVvXEJprhgK83j72FAAIhAJBqyc450uxiZ1pA

/phZ/PR/Xfl7e3rxc2AZCY3GH0O2</signature><udi>P:WSA,S:2AE28096313B</udi></specificPLR>^D

The SPECIFIC license reservation is successfully installed on your Secure Web Appliance

Choose the operation you want to perform:

STATUS - Show overall Smart Licensing status.

SUMMARY - Show Smart Licensing status summary.

DISABLE_RESERVATION - Disable specific or permanent license reservations on your Secure Web Appliance.

REAUTHORIZE - Install the authorization code to update specific or permanent license reservations on your Secure Web Appliance.

CONFIRM_CODE - Provide the confirmation code generated on your Secure Web Appliance.

RETURN_RESERVATION - Remove the specific or permanent license reservations on your Secure Web Appliance.

[]>

リクエストコード生成後のアプライアンスのステータス

[]> STATUS

Smart Licensing is : Enabled

License Reservation is: Enabled

Reservation Type: IN_PROGRESS

Return Code: CAt6Dx-G8K1Qn-dEY8qs-EFQyyA-nk5NFY-s6hZNi-PnpxMb-rxjGWV-QjP

Evaluation Period: In Use

Evaluation Period Remaining: 89 days 23 hours 54 minutes

Registration Status: Unregistered

License Authorization Status: Evaluation Mode

Last Authorization Renewal Attempt Status: No Communication Attempted

Product Instance Name: wsa281.cs1設置後のアプライアンスのステータス

[]> STATUS

Smart Licensing is : Enabled

License Reservation is: Enabled

Reservation Type: SPECIFIC

Evaluation Period: Not In Use

Evaluation Period Remaining: 83 days 3 hours 32 minutes

Registration Status: Registered ( 28 Apr 2022 04:42 )

Last Registration Renewal Attempt Status: SUCCEEDED on 28 Apr 2022 04:42

License Authorization Status: Not Authorized ( 28 Apr 2022 04:42 )

Last Authorization Renewal Attempt Status: SUCCEEDED on 28 Apr 2022 04:42

Product Instance Name: wsa281.cs1

Status of the Install Authorization Code :要求コードのキャンセル

Choose the operation you want to perform:

STATUS - Show overall Smart Licensing status.

SUMMARY - Show Smart Licensing status summary.

DISABLE_RESERVATION - Disable specific or permanent license reservations on your Secure Web Appliance.

REQUEST_CODE - Provide the request code generated on your Secure Web Appliance.

INSTALL_AUTHORIZATION_CODE - Install the authorization code for specific or permanent license reservations on your Secure Web Appliance.

CANCEL_REQUEST_CODE - Cancel the request code generated on your Secure Web Appliance. []> CANCEL_REQUEST_CODE

If you want to cancel the generated request code, the authorization code generated from the Cisco Smart Software Manager portal will be locked.

Are you sure you want to cancel the request code? [Y/N] [N]> N

The request code is not cancelled

Choose the operation you want to perform:

STATUS - Show overall Smart Licensing status.

SUMMARY - Show Smart Licensing status summary.

DISABLE_RESERVATION - Disable specific or permanent license reservations on your Secure Web Appliance.

REQUEST_CODE - Provide the request code generated on your Secure Web Appliance.

INSTALL_AUTHORIZATION_CODE - Install the authorization code for specific or permanent license reservations on your Secure Web Appliance.

CANCEL_REQUEST_CODE - Cancel the request code generated on your Secure Web Appliance. []> CANCEL_REQUEST_CODE

If you want to cancel the generated request code, the authorization code generated from the Cisco Smart Software Manager portal will be locked.

Are you sure you want to cancel the request code? [Y/N] [N]> Y

The cancellation of the request code is initiated...

The request code is cancelled successfully

Choose the operation you want to perform:

STATUS - Show overall Smart Licensing status.

SUMMARY - Show Smart Licensing status summary.

DISABLE_RESERVATION - Disable specific or permanent license reservations on your Secure Web Appliance.

REQUEST_CODE - Provide the request code generated on your Secure Web Appliance.キャンセル後のアプライアンスのステータス

[]> STATUS

Smart Licensing is : Enabled

License Reservation is: Enabled

Reservation Type: NONE

Return Code: CAt6Dx-G8K1Qn-dEY8qs-EFQyyA-nk5NFY-s6hZNi-PnpxMb-rxjGWV-QjP

Evaluation Period: In Use

Evaluation Period Remaining: 89 days 23 hours 53 minutes

Registration Status: Unregistered

License Authorization Status: Evaluation Mode

Last Authorization Renewal Attempt Status: No Communication Attempted

Product Instance Name: wsa281.cs1この例では、license_smart > reauthorize サブコマンドを使用して、新しい機能のライセンスを予約したり、機能の既存のライセンス予約を変更したりできます。

example.com > license_smart

Choose the operation you want to perform:

STATUS - Show overall Smart Licensing status.

SUMMARY - Show Smart Licensing status summary.

DISABLE_RESERVATION - Disable specific or permanent license reservations on your Secure Web Appliance.

REAUTHORIZE - Install the authorization code to update specific or permanent license reservations on your Secure Web Appliance.

CONFIRM_CODE - Provide the confirmation code generated on your Secure Web Appliance.

RETURN_RESERVATION - Remove the specific or permanent license reservations on your Secure Web Appliance. []> REAUTHORIZE

[]> reauthorize

Paste via CLI

Import the Authorization Code from a file How would you like to install Authorization Code? [1]>

Paste the Authorization code now.

Press CTRL-D on a blank line when done.

<specificPLR><authorizationCode><flag>A</flag><version>C</version>

<piid>3c54a7ce-3b9c-450e-9338-xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

</authorizationCode><signature>

MEUCIH5ypYX6GMB9wgZy+8tT4q+JqLlqU/05JlOyS/25gpH8AiEAjEubvaYMy0Vm2DV45TIFUY09c7OZ/JUXQBHLMcT4yDk=</signature>

<udi>P:WSA,S:2AE28096313B</udi></specificPLR>

^D

The SPECIFIC license reservation is successfully installed on your Secure Web Appliance

Copy the confirmation code obtained from Smart Agent and add it to the Cisco Smart Software Manager portal to update the specific reservation.

Confirmation code: fxxxxfeb

CONFIRMATION CODE:

Choose the operation you want to perform:

STATUS - Show overall Smart Licensing status.

SUMMARY - Show Smart Licensing status summary.

DISABLE_RESERVATION - Disable specific or permanent license reservations on your Secure Web Appliance.

REAUTHORIZE - Install the authorization code to update specific or permanent license reservations on your Secure Web Appliance.

CONFIRM_CODE - Provide the confirmation code generated on your Secure Web Appliance.

RETURN_RESERVATION - Remove the specific or permanent license reservations on your Secure Web Appliance. []> CONFIRM_CODE

Copy the confirmation code obtained on your Secure Web Appliance and paste it in the Cisco Smart Software Manager portal to update the specific license reservation.

Confirmation Code: fxxxxfeb

[]>この例では、license_smart > return_reservation サブコマンドを使用して、 Cisco Secure Web Appliance で有効になっている機能の特定または永続的なライセンスの予約を削除できます。

example.com > license_smart

Choose the operation you want to perform:

STATUS - Show overall Smart Licensing status.

SUMMARY - Show Smart Licensing status summary.

DISABLE_RESERVATION - Disable specific or permanent license reservations on your Secure Web Appliance.

REAUTHORIZE - Install the authorization code to update specific or permanent license reservations on your Secure Web Appliance.

CONFIRM_CODE - Provide the confirmation code generated on your Secure Web Appliance.

RETURN_RESERVATION - Remove the specific or permanent license reservations on your Secure Web Appliance.

[]> RETURN_RESERVATION

After you return the license reservation, you cannot use any of the product features, if

the evaluation period has exceeded 90 days. After the 90 days evaluation period,

you must register your product with Cisco Smart Software Manager to continue

to use the product features. [N]> Y

The generation of the return code is initiated...

Copy the return code obtained on your Secure Web Appliance and paste it in the Cisco

Smart Software Manager portal.

Return Code: CLFSav-xxxxxxxxxxxxxxxxxxxxxxxxxxx-Ef2

[]>

この例では、license_smart > disable_reservation サブコマンドを使用して、 Cisco Secure Web Appliance でライセンスの予約を無効化できます。

example.com > license_smart

Choose the operation you want to perform:

STATUS - Show overall Smart Licensing status.

SUMMARY - Show Smart Licensing status summary.

DISABLE_RESERVATION - Disable specific or permanent license reservations on your Secure Web Appliance.

REQUEST_CODE - Provide the request code generated on your Secure Web Appliance. []> DISABLE_RESERVATION

Do you want to disable the specific or permanent reservation? [Y/N] []> Y

License reservation is disabled

Choose the operation you want to perform:

REQUESTSMART_LICENSE - Request licenses for the product.

RELEASESMART_LICENSE - Release licenses of the product.

REGISTER - Register the product for Smart Licensing.

URL - Set the Smart Transport URL.

STATUS - Show overall Smart Licensing status.

SUMMARY - Show Smart Licensing status summary.

ENABLE_RESERVATION - Enable specific or permanent license reservations on your Secure Web Appliance. []> STATUS

Smart Licensing is : Enabled

License Reservation is: Disabled

Evaluation Period: In Use

Evaluation Period Remaining: 89 days 23 hours 46 minutes

Registration Status: Unregistered

License Authorization Status: Evaluation Mode

Last Authorization Renewal Attempt Status: No Communication Attempted

Product Instance Name: wsa281.cs1

Transport Settings: Direct (https://smartreceiver-stage.cisco.com/licservice/license)

Device Led Conversion Status: Not Started

Choose the operation you want to perform:

REQUESTSMART_LICENSE - Request licenses for the product.

RELEASESMART_LICENSE - Release licenses of the product.

REGISTER - Register the product for Smart Licensing.

URL - Set the Smart Transport URL.

STATUS - Show overall Smart Licensing status.

SUMMARY - Show Smart Licensing status summary.

ENABLE_RESERVATION - Enable specific or permanent license reservations on your Secure Web Appliance. []>

[]>この例では、license_smart > conversion_start サブコマンドを使用して、 Cisco Secure Web Appliance で Device Led Conversion(DLC)を手動で有効化できます。

DLC 失敗のサンプルコード:

example.com > license_smart

Deregister the Secure Web Appliance from the Cisco Smart Software Manager portal to enable the license reservation

Choose the operation you want to perform:

- URL - Set the Smart Transport URL.

- REQUESTSMART_LICENSE - Request licenses for the product.

- RELEASESMART_LICENSE - Release licenses of the product.

- DEREGISTER - Deregister the product from Smart Licensing.

- REREGISTER - Reregister the product for Smart Licensing.

- RENEW_AUTH - Renew authorization of Smart Licenses in use.

- RENEW_ID - Renew registration with Smart Licensing.

- STATUS - Show overall Smart Licensing status.

- SUMMARY - Show Smart Licensing status summary.

- CONVERSION_START - To manually convert the classic license keys to smart licensing.

[]> conversion_start

スマート ライセンスのステータスとステータスの概要を表示します。

example.com> showlicense_smart

Choose the operation you want to perform:

- STATUS- Show overall Smart Licensing status.

- SUMMARY - Show Smart Licensing summary.

[]> status

Smart Licensing is: Enabled

Evaluation Period: In Use

Evaluation Period Remaining: 89 days 23 hours 53 minutes

Registration Status: Unregistered

License Authorization Status: Evaluation Mode

Last Authorization Renewal Attempt Status: No Communication Attempted

Product Instance Name: example.com

Transport Settings: Direct (https://smartreceiver.cisco.com/licservice/license)

example.com> showlicense_smart

Choose the operation you want to perform:

- STATUS- Show overall Smart Licensing status.

- SUMMARY - Show Smart Licensing summary.

[]> summary

FeatureName LicenseAuthorizationStatus

Web Security Appliance Cisco Eval

Web Usage Controls

Web Security Appliance Eval

Anti-Virus Webroot

Web Security Appliance Eval

Anti-Virus Sophos

(注) |

SLR/PLR を介してスマートライセンスを登録すると、クラウドサービスは有効化されず、自動登録は行われません。このサポートは、トークン登録を通じて登録されたスマートライセンスにのみ適用されます。 |

cloudserviceconfig コマンドは次の目的で使用します。

Secure Web Applianceで Cisco Cloud Services ポータルを有効にします。

Secure Web Applianceで Cisco Cloud Services ポータルを無効にします。

Cisco Cloud Services ポータルに Secure Web Applianceを登録します。

Cisco Cloud Services ポータルに Secure Web Applianceを自動的に登録します。

Cisco Cloud Services ポータルから Secure Web Applianceの登録を解除します。

Cisco Secure Cloud サーバーを選択して、 Secure Web Applianceを Cisco Cloud Services ポータルに接続します。

Cisco Talos Intelligence Services ポータルから Cisco Cloud Services 証明書とキーをダウンロードします。

クライアント証明書とキーをアップロードします。

(注) |

このコマンドは、スマートライセンスモードでのみ適用できます。 |

確定:このコマンドに commit は必要ありません。

バッチ コマンド:このコマンドはバッチ形式をサポートしています。

次に、cloudserviceconfig > enable サブコマンドを使用して、 Secure Web Applianceで Cisco Cloud Services を有効にする例を示します

example.com > cloudserviceconfig

Choose the operation you want to perform:

- ENABLE - The Cisco Cloud Service is currently disabled on your appliance.

[]> enable

The Cisco Cloud Service is currently enabled on your appliance.

Currently configured Cisco Secure Cloud Server is: api.apj.sse.itd.cisco.com

Available list of Cisco Secure Cloud Servers:

1. AMERICAS (api-sse.cisco.com)

2. APJC (api.apj.sse.itd.cisco.com)

3. EUROPE (api.eu.sse.itd.cisco.com)

Enter Cisco Secure Cloud Server to connect to the Cisco Cloud Service portal.:

[]> 1

Selected Cisco Secure Cloud Server is api-sse.cisco.com.

Make sure you run "commit" to make these changes active.

example.com > commit

Please enter some comments describing your changes:

[]> commit changes

Do you want to save the current configuration for rollback? [Y]>

Changes committed: Tue Dec 29 13:23:19 2020 GMTexample.com >次に、cloudserviceconfig > disable サブコマンドを使用して、 Secure Web Applianceで Cisco Cloud Services を無効にする例を示します。

example.com > cloudserviceconfig

The appliance is not registered with the Cisco Cloud Service portal.

Currently configured Cisco Cloud Server is api-sse.cisco.com

Choose the operation you want to perform:

- DISABLE - The Cisco Cloud Service is currently enabled on your appliance.

- REGISTER - To register the appliance with the Cisco Cloud Service portal.

- SETTRS - Set the Cisco Secure Cloud Server to connect to the Cisco Cloud

Service portal.

[]> disable

The Cisco Cloud Service is currently disabled on your appliance.

example.com > commit

Please enter some comments describing your changes:

[]> commit changes

Do you want to save the current configuration for rollback? [Y]>

Changes committed: Tue Dec 29 13:01:07 2020 GMT

example.com >次に、cloudserviceconfig > register サブコマンドを使用して、Cisco Cloud Services ポータルに Secure Web Applianceを登録する例を示します。

(注) |

このサブコマンドは、スマート ソフトウェア ライセンシングが有効になっていない状態で、 Secure Web Applianceが Cisco Smart Software Manager に登録されていない場合にのみ使用できます |

example.com > cloudserviceconfig

Registration/deregistration of the device with cloud service:

Choose the operation you want to perform:

- DISABLE - The Cisco Cloud Service is currently enabled on your appliance.

- REGISTER - To register the appliance with the Cisco Cloud Service portal.

- SETTRS - Set the Cisco Secure Cloud Server to connect to the Cisco Cloud Service portal.

- STATUS - Check the appliance registration status with the Cisco Cloud Service portal.

[]> register

Enter a registration token key to register your appliance

[]> c51fa32bd9a31227eaab50dea873062c

Registering

The Web Security appliance is successfully registered with the Cisco Cloud Service portal.

example.com >

次に、cloudserviceconfig > autoregister コマンドを使用して、Cisco Cloud Services ポータルに Secure Web Applianceを登録する例を示します。

example.com > cloudserviceconfig

Registration/deregistration of the device with cloud service:

Choose the operation you want to perform:

- AUTOREGISTER - register the appliance with the Cisco Cloud Service portal automatically using SL Payload.

- SETTRS - Set the Cisco Secure Cloud Server to connect to the Cisco Cloud Service portal.

- STATUS - Check the appliance registration status with the Cisco Cloud Service portal.

[]> autoregister

The Web Security appliance successfully auto-registered with the Cisco Cloud Service portal.

次に、cloudserviceconfig > deregister サブコマンドを使用して、Cisco Cloud Services ポータルから Secure Web Applianceの登録を解除する例を示します。

example.com > cloudserviceconfig

Registration/deregistration of the device with cloud service:

Choose the operation you want to perform:

- DISABLE - The Cisco Cloud Service is currently enabled on your appliance.

- DEREGISTER - To deregister the appliance from the Cisco Cloud Service portal.

- STATUS - Check the appliance registration status with the Cisco Cloud Service portal.

[]> deregister

Do you want to deregister your appliance from the Cisco Cloud Service portal.

If you deregister, you will not be able to access the Cloud Service features. [N]> y

The Web Security appliance successfully deregistered from the Cisco Cloud Service portal.

example.com >

次に、cloudserviceconfig > settrs サブコマンドを使用して、 Secure Web Applianceを Cisco Cloud Services ポータルに接続するために必要な Cisco Secure Cloud Server を選択する例を示します。

example.com > cloudserviceconfig

The appliance is not registered with the Cisco Cloud Service portal.

Currently configured Cisco Cloud Server is api-sse.cisco.com

Choose the operation you want to perform:

- DISABLE - The Cisco Cloud Service is currently enabled on your appliance.

- REGISTER - To register the appliance with the Cisco Cloud Service portal.

- SETTRS - Set the Cisco Secure Cloud Server to connect to the Cisco Cloud

Service portal.

[]> settrs

Currently configured Cisco Secure Cloud Server is: api-sse.cisco.com

Available list of Cisco Secure Cloud Servers:

1. AMERICAS (api-sse.cisco.com)

2. APJC (api.apj.sse.itd.cisco.com)

3. EUROPE (api.eu.sse.itd.cisco.com)

Enter Cisco Secure Cloud Server to connect to the Cisco Cloud Service portal.:

[]> 3

Selected Cisco Secure Cloud Server is api.eu.sse.itd.cisco.com.

Make sure you run "commit" to make these changes active.

example.com > commit

Please enter some comments describing your changes:

[]> commit changes

Do you want to save the current configuration for rollback? [Y]>

Changes committed: Tue Dec 29 13:37:40 2020 GMT次に、cloudserviceconfig > fetchcerificate サブコマンドを使用して、Cisco Talos Intelligence Services ポータルから Cisco Cloud Services 証明書とキーをダウンロードする例を示します。

(注) |

このサブコマンドは、既存の Cisco Cloud Services 証明書の有効期限が切れている状態で、Cisco Smart Software Manager に Secure Web Applianceを登録している場合にのみ使用できます。 |

example.com > cloudserviceconfig

Registration/deregistration of the device with cloud service:

Choose the operation you want to perform:

- FETCHCERTIFICATE - Download the Cisco Talos certificate and key

- SETTRS - Set the Cisco Secure Cloud Server to connect to the Cisco Cloud Service portal.

- STATUS - Check the appliance registration status with the Cisco Cloud Service portal.

[]> fetchcertificate

Successfully downloaded the Cisco Talos certificate and key

example.com >

次に、Updateconfig > clientcertificate サブコマンドを使用して証明書とキーをアップロードする例を示します。

example.com > updateconfig

Service (images): Update URL:

------------------------------------------------------------------------------

Web Reputation Filters Cisco Servers

Support Request updates Cisco Servers

Timezone rules Cisco Servers

How-Tos Updates Cisco Servers

HTTPS Proxy Certificate Lists Cisco Servers

Cisco AsyncOS upgrades Cisco Servers

Smart License Agent Updates Cisco Servers

Service (list): Update URL:

------------------------------------------------------------------------------

Web Reputation Filters Cisco Servers

Support Request updates Cisco Servers

Timezone rules Cisco Servers

How-Tos Updates Cisco Servers

HTTPS Proxy Certificate Lists Cisco Servers

Cisco AsyncOS upgrades Cisco Servers

Smart License Agent Updates Cisco Servers

Update interval for Web Reputation and Categorization: 5m

Update interval for all other services: 5m

Proxy server: not enabled

HTTPS Proxy server: not enabled

Routing table for updates: Management

The following services will use this routing table:

- Web Reputation Filters

- Support Request updates

- Timezone rules

- How-Tos Updates

- HTTPS Proxy Certificate Lists

- Cisco AsyncOS upgrades

- Smart License Agent Updates

Upgrade notification: enabled

Choose the operation you want to perform:

- SETUP - Edit update configuration.

- CLIENTCERTIFICATE - Upload the client certificate and key.

- VALIDATE_CERTIFICATES - Validate update server certificates

- TRUSTED_CERTIFICATES - Manage trusted certificates for updates

[]> clientcertificate

Current Cisco certificate is valid for 179 days

Do you like to overwrite the existing certificate and key [Y|N] ? []> y

Paste the certificate.

Press CTRL-D on a blank line when done.

^D

証明書と秘密キーの詳細を貼り付けます。証明書とキーは正常に保存されます。

スマート ソフトウェア ライセンスを有効にして登録すると、Cisco Cloud Service が有効になり、自動的に登録されます。

Cisco Cloud Services 証明書の有効期限が切れている場合は、CLI で cloudserviceconfig > fetchcertificate サブコマンドを使用して Cisco Talos Intelligence Services ポータルから新しい証明書をダウンロードできます。

スマートライセンスが評価モードの場合、Cisco Cloud Services の自動登録は実行できません。

Cisco Web Security 仮想アプライアンスでは、ホスト上で仮想アプライアンスを実行する追加ライセンスが必要です。

仮想アプライアンスのライセンスの詳細については、『Cisco Content Security Virtual Appliance Installation Guide』を参照してください。このドキュメントは、http://www.cisco.com/c/en/us/support/security/web-security-appliance/products-installation-guides-list.html から入手できます。

(注) |

仮想アプライアンスのライセンスをインストールする前に、テクニカル サポートのトンネルを開くことはできません。 |

ライセンスの期限が切れた後、アプライアンスは、180 日間セキュリティ サービスなしで、Web プロキシとして動作を継続します。この期間中、セキュリティ サービスは更新されません。

ライセンスの期限切れに関する警告を受信するように、アプライアンスを設定できます。

『Cisco Content Security Virtual Appliance Installation Guide』を参照してください。このドキュメントは、http://www.cisco.com/c/en/us/support/security/web-security-appliance/products-installation-guides-list.html [英語] から入手できます。

専用のリモート電源再投入(RPC)ポートをセキュア ネットワークに直接、ケーブル接続します。詳細については、お使いのアプライアンス モデルのハードウェア ガイドを参照してください。このドキュメントの場所については、ドキュメント セットを参照してください。

ファイアウォールを通過するために必要なポートを開くなど、アプライアンスがリモート アクセス可能であることを確認します。

この機能を使用するには、専用のリモート電源再投入インターフェイスの一意の IPv4 アドレスが必要です。このインターフェイスは、このセクションで説明されている手順でのみ設定可能です。ipconfig コマンドを使用して設定することはできません。

アプライアンスの電源を再投入するには、Intelligent Platform Management Interface(IPMI)バージョン 2.0 をサポートするデバイスを管理できるサードパーティ製ツールが必要です。このようなツールを使用できるように準備されていることを確認します。

コマンドライン インターフェイスへのアクセスに関する詳細については、を参照してください。 コマンドライン インターフェイス

RPC を設定して変更を確定したら、10 ~ 15 分待ってから呼び出しを RPC に送信します。この待機時間中に、 Secure Web Appliance が RCP サービスを初期化します。

アプライアンスシャーシの電源をリモートでリセットする機能は、x80、x90、x95 シリーズのハードウェアでのみ使用できます。

アプライアンスの電源をリモートでリセットする場合は、このセクションで説明されている手順を使用して、この機能を事前に有効にし、設定しておく必要があります。

|

ステップ 1 |

SSH またはシリアル コンソール ポートを使用して、コマンドライン インターフェイスにアクセスします。 |

|

ステップ 2 |

管理者権限を持つアカウントを使用してログインします。 |

|

ステップ 3 |

以下のコマンドを入力します。 |

|

ステップ 4 |

プロンプトに従って、以下の情報を指定します。

|

|

ステップ 5 |

|

|

ステップ 6 |

設定をテストして、アプライアンスの電源をリモートで管理できることを確認します。 |

|

ステップ 7 |

入力したクレデンシャルが、将来、いつでも使用できることを確認します。たとえば、この情報を安全な場所に保管し、このタスクを実行する必要がある管理者が、必要なクレデンシャルにアクセスできるようにします。 |

関連項目

以下のタイプのユーザーは、アプライアンスにログインして、アプライアンスを管理できます。

ローカル ユーザー。アプライアンス自体にローカルにユーザーを定義できます。

外部システムに定義されたユーザー。アプライアンスにログインするユーザーを認証するために、外部 LDAP または RADIUS サーバーに接続するようにアプライアンスを設定できます。

(注) |

Web インターフェイスにログインするか、SSH を使用するなどの任意の方法を使用して、アプライアンスにログインできます。 |

Secure Web Applianceに任意の数のユーザをローカルに定義できます。

デフォルトのシステム admin アカウントは、すべての管理者権限を持っています。admin アカウントのパスフレーズは変更できますが、このアカウントを編集したり削除することはできません。

(注) |

admin ユーザーのパスフレーズを紛失した場合は、シスコ サポート プロバイダに問い合わせしてください。詳細については、「管理者パスワードをリセットし、管理者ユーザーアカウントをロック解除する」を参照してください。 |

すべてのユーザー アカウントが従うべきパスフレーズ要件を定義します。管理ユーザーのパスフレーズ要件の設定を参照してください。

|

ステップ 1 |

[システム管理(System Administration)] > [ユーザー(Users)] を選択します。 |

||||||||||

|

ステップ 2 |

[ユーザーの追加(Add User)] をクリックします。 |

||||||||||

|

ステップ 3 |

以下のルールに注意して、ユーザー名を入力します。

|

||||||||||

|

ステップ 4 |

ユーザーの氏名を入力します。 |

||||||||||

|

ステップ 5 |

ユーザー タイプを選択します。

|

||||||||||

|

ステップ 6 |

パスフレーズを入力するか、または作成します。 |

||||||||||

|

ステップ 7 |

変更を送信し、保存します。 |

|

ステップ 1 |

[システム管理(System Administration)] > [ユーザー(Users)] を選択します。 |

|

ステップ 2 |

プロンプトが表示されたら、一覧表示されているユーザー名に対応するゴミ箱アイコンをクリックして確認します。 |

|

ステップ 3 |

変更を送信し、保存します。 |

|

ステップ 1 |

[システム管理(System Administration)] > [ユーザー(Users)] を選択します。 |

|

ステップ 2 |

ユーザー名をクリックします。 |

|

ステップ 3 |

必要に応じて、[ユーザーの編集(Edit User)] ページでユーザーに変更を加えます。 |

|

ステップ 4 |

変更を送信し、保存します。 |

現在ログインしているアカウントのパスフレーズを変更するには、ウィンドウの右上で、[オプション(Options)] > [パスフレーズの変更(Change Passphrase)] を選択します。

他のアカウントの場合は、[ローカルユーザー設定(Local User Settings)] ページで、アカウントを編集してパスフレーズを変更します。

ユーザー アカウントとパスフレーズの制限を定義して、組織全体にパスフレーズ ポリシーを強制的に適用することができます。ユーザー アカウントとパスフレーズ制限は、Cisco アプライアンスに定義されたローカル ユーザーに適用されます。次の設定値を設定できます。

ユーザ アカウントのロック。ユーザのアカウントがロックアウトされる失敗ログインの試行回数を定義できます。ユーザーログイン試行回数は 1 ~ 60 の範囲で設定できます。デフォルト値は 5 です。

パスフレーズ存続期間のルール。ログイン後にユーザがパスフレーズの変更を要求されるまでの、パスフレーズの存続期間を定義できます。

パスフレーズのルール。任意指定の文字や必須の文字など、ユーザが選択できるパスフレーズの種類を定義できます。

(注) |

AsyncOS バージョン 14.0 以降では、パスフレーズルールはデフォルトで有効になります。ただし、パスフレーズルールで拒否する 3 文字以上の反復文字または連続文字、およびパスフレーズルールで拒否する単語のリストは例外です。 |

パスフレーズの強度。管理ユーザーが新しいパスフレーズを入力するときに、パスフレーズ強度インジケータを表示できます。

詳細については、「管理ユーザーのパスフレーズ要件の設定」を参照してください。

ユーザ アカウントとパスフレーズの制限は、[システム管理(System Administration)] > [ユーザ(Users)] ページの [ローカル ユーザ アカウントとパスフレーズの設定(Local User Account & Passphrase Settings)] セクションで定義します。

Secure Web Applianceは RADIUS ディレクトリ サービスを使用して、HTTP、HTTPS、SSH、および FTP によりアプライアンスにログインするユーザを認証します。PAP または CHAP 認証を使用して、認証のために複数の外部サーバーと連携するように、アプライアンスを設定できます。外部ユーザのグループを Secure Web Applianceのさまざまなユーザ ロール タイプにマッピングできます。

外部認証がイネーブルになっている場合にユーザが Secure Web Applianceにログインすると、アプライアンスは以下を実行します。

ユーザーがシステム定義の「admin」アカウントであるかどうかを確認します。

「admin」アカウントでない場合は、まず、設定されている外部サーバーをチェックし、ユーザーがそのサーバーで定義されているかどうかを確認します。

最初の外部サーバーに接続できない場合、アプライアンスはリスト内の次の外部サーバーをチェックします。

アプライアンスが外部サーバに接続できない場合、アプライアンスは Secure Web Applianceで定義されたローカル ユーザとしてユーザを認証しようとします。

そのユーザーが外部サーバーまたはアプライアンスに存在しない場合、またはユーザーが間違ったパスフレーズを入力した場合は、アプライアンスへのアクセスが拒否されます。

|

ステップ 1 |

[システム管理(System Administration)] > [ユーザー(Users)] ページで、[外部認証を有効にする(Enable External Authentication)] をクリックします。 |

||||||

|

ステップ 2 |

認証タイプとして [RADIUS] を選択します。 |

||||||

|

ステップ 3 |

RADIUS サーバーのホスト名、ポート番号、共有シークレット パスフレーズを入力します。デフォルトのポートは |

||||||

|

ステップ 4 |

タイムアウトまでにアプライアンスがサーバーからの応答を待つ時間を秒単位で入力します。 |

||||||

|

ステップ 5 |

RADIUS サーバーが使用する認証プロトコルを選択します。 |

||||||

|

ステップ 6 |

(任意)[行を追加(Add Row)] をクリックして別の RADIUS サーバーを追加します。各 RADIUS サーバーについて、1 ~ 5 のステップを繰り返します。

|

||||||

|

ステップ 7 |

再認証のために再び RADIUS サーバーに接続するまでに、AsyncOS が外部認証クレデンシャルを保存する秒数を [外部認証キャッシュ タイムアウト(External Authentication Cache Timeout)] フィールドに入力します。デフォルトは 0 です。

|

||||||

|

ステップ 8 |

グループ マッピングを設定します。すべての外部認証されたユーザー全員を管理者ロールにマッピングするか、異なるアプライアンス ユーザー ロール タイプにマッピングするかを選択します。

|

||||||

|

ステップ 9 |

変更を送信し、保存します。 |

関連項目

レポートの表示形式などのプリファレンス設定は、各ユーザーごとに保存され、ユーザーがどのクライアント マシンからアプライアンスにログインするかに関係なく同じ設定が適用されます。

|

ステップ 1 |

[オプション(Options)] > [環境設定(Preferences)] を選択します。 |

||||||||||

|

ステップ 2 |

[ユーザー設定(User Preferences)] ページで、[設定を編集(Edit Preferences)] をクリックします。 |

||||||||||

|

ステップ 3 |

必要に応じて、プリファレンスを設定します。

|

||||||||||

|

ステップ 4 |

変更を送信し、保存します。 |

アプライアンスでローカル定義された管理ユーザーのパスフレーズ要件を設定するには、以下の手順を実行します。

|

ステップ 1 |

[システム管理(System Administration)] > [ユーザー(Users)] を選択します。 |

||||||

|

ステップ 2 |

[パスフレーズの設定(Passphrase Settings)] セクションで、[設定を編集(Edit Settings)] をクリックします。 |

||||||

|

ステップ 3 |

以下のオプションから選択します。

|

||||||

|

ステップ 4 |

変更を送信し、保存します。 |

CLI コマンド adminaccessconfig を使用すると、管理者がアプライアンスにログインする際のアクセス要件をさらに厳格にするように Secure Web Applianceを設定できます。

|

コマンド |

説明 |

|---|---|

|

|

管理者がログインを試みるときに指定したテキストが表示されるようにアプライアンスを設定します。Web UI、CLI、FTP などの任意のインターフェイスを使用して管理者がアプライアンスにアクセスすると、カスタムのログイン バナーが表示されます。 CLI プロンプトに貼り付けるか、 Secure Web Appliance上のテキスト ファイルからコピーすることによって、カスタム テキストをロードできます。ファイルからテキストをアップロードするには、まず FTP を使用してアプライアンスの configuration ディレクトリにファイルを転送します。 |

|

|

これは、管理者がログインに成功したときに表示されるポストログイン バナーです。このテキストは、ログインの |

|

|

管理者が Secure Web Applianceにアクセスするときの接続元の IP アドレスを制御します。管理者は、任意のマシンまたは指定した一覧内の IP アドレスを持つマシンからアプライアンスにアクセスできます。 アクセスを許可リストに制限する場合は、IP アドレス、サブネット、または CIDR アドレスを指定できます。デフォルトでは、アプライアンスにアクセスできるアドレスを一覧表示すると、現在のマシンの IP アドレスが許可リストの最初のアドレスとして一覧表示されます。許可リストから現在のマシンの IP アドレスは削除できません。この情報は、Web UI を使用して表示することもできます。ユーザー ネットワーク アクセスを参照してください。 |

|

|

悪意のある要求、またはなりすました要求を識別して、これから保護するために使用される、Web UI のクロスサイト要求偽造保護機能を有効/無効にします。最大のセキュリティを確保するには、CSRF 保護をイネーブルにすることを推奨します。 |

|

|

HTTP 要求でホスト ヘッダーを使用するよう設定します。 デフォルトでは、Web UI は、HTTP 要求内で Web クライアントから送信されたホスト ヘッダーを使用して応答します。セキュリティを高めるために、アプライアンス固有のホスト名、つまりアプライアンスに設定された名前( |

|

|

非アクティビティのタイムアウト間隔、つまりユーザーがログアウトするまでに非アクティブでいられる期間(分数)を指定します。5 ~ 1440 分(24 時間)の値を指定できます。デフォルト値は 30 分です。この情報は、Web UI を使用して表示することもできます。ユーザー ネットワーク アクセスを参照してください。 |

|

|

特定の設定タスク実行をサポートするウォークスルーを有効にします。 |

|

|

管理者がより強力な SSL 暗号(56 ビット暗号化以上)を使用してポート 8443 の Web インターフェイスにログインできるように、アプライアンスを設定します。 より強力な SSL 暗号を必要とするようにアプライアンスを設定すると、その変更は HTTPS を使用して管理の目的でアプライアンスにアクセスする管理者にのみ適用されます。HTTPS を使用して Web プロキシに接続されている他のネットワーク トラフィックには適用されません。 |

|

|

ログイン履歴を保持する日数を設定します。 |

|

|

同時ログイン セッションの最大数を設定します(CLI および Web インターフェイス)。 |

AsyncOS が、アプライアンスから非アクティブなユーザーをログアウトするまでの時間を指定できます。また、許可するユーザー接続のタイプを指定することもできます。

セッション タイムアウトは、管理者を含め、Web UI または CLI にログインしているすべてのユーザーに適用されます。AsyncOS がログアウトしたユーザーは、アプライアンスのログイン ページにリダイレクトされます。

(注) |

このタイムアウトの値を設定するには、CLI |

|

ステップ 1 |

[システム管理(System Administration)] > [ネットワーク アクセス(Network Access)] を選択します。 |

|

ステップ 2 |

[設定の編集(Edit Settings)] をクリックします。 |

|

ステップ 3 |

[セッション非アクティブ タイムアウト(Session Inactivity Timeout)] フィールドに、ログアウトするまでに許容するユーザーの非アクティブ時間を分数で入力します。 5 ~ 1440 分(24 時間)の範囲でタイムアウト間隔を定義できます。デフォルト値は 30 分です。 |

|

ステップ 4 |

[ユーザー アクセス(User Access)] セクションで、ユーザーのシステム アクセスを制御します。[任意の接続を許可(Allow Any Connection)] または [特定の接続のみを許可(Only Allow Specific Connections)] のいずれかをオンにします。 [特定の接続のみを許可(Only Allow Specific Connections)] をオンにする場合、特定の接続を IP アドレス、IP 範囲、または CIDR 範囲として定義します。クライアント IP アドレスとともに、アプライアンス IP アドレスが [ユーザー アクセス(User Access)] セクションに自動的に追加されます。 |

|

ステップ 5 |

変更を送信し、保存します。 |

すべての管理者レベルのユーザーは、「admin」ユーザーのパスフレーズを変更できます。

|

ステップ 1 |

[管理アプライアンス(Management Appliance)] > [システム管理(System Administration)] > [ユーザー(Users)] を選択します。 |

|

ステップ 2 |

[User(ユーザー)] リストで [admin] リンクをクリックします。 |

|

ステップ 3 |

[パスフレーズの変更(Change Passphrase)] を選択します。 |

|

ステップ 4 |

新しいパスフレーズを作成するか、または入力します。 |

レポート用に AsyncOS によって生成されたメールの返信アドレスを設定できます。

|

ステップ 1 |

[システム管理(System Administration)] > [返信先アドレス(Return Addresses)] を選択します。 |

|

ステップ 2 |

[設定の編集(Edit Settings)] をクリックします。 |

|

ステップ 3 |

表示名、ユーザー名、およびドメイン名を入力します。 |

|

ステップ 4 |

変更を送信し、保存します。 |

アラートとは、Cisco Secure Web Applianceで発生しているイベントに関する情報が記載されている、電子メールによる通知のことです。これらのイベントにはマイナー(情報)からメジャー(クリティカル)までの重要度(または重大度)レベルがあり、一般的にアプライアンスの特定のコンポーネントまたは機能に関連しています。

(注) |

アラートと通知メール通知を受信するには、アプライアンスが電子メール メッセージへの送信に使用する SMTP リレー ホストを設定する必要があります。 |

アラートに含まれる情報は、アラートの分類と重大度によって決まります。アラート受信者に送信するアラート分類と重大度を指定できます。

AsyncOS は以下のタイプのアラートを送信します。

システム(System)

ハードウェア(Hardware)

アップデータ(Updater)

Web プロキシ(Web Proxy)

マルウェア対策(Anti-Malware)

AMP

L4 トラフィック モニター(L4 Traffic Monitor)

外部 URL カテゴリ(External URL Categories)

ポリシーの有効期限

アラートは、次の重大度に従って送信されます。

(注) |

システムのセットアップ時に AutoSupport をイネーブルにした場合、指定した電子メール アドレスにすべての重大度およびクラスのアラートを受信します(デフォルト)。この設定はいつでも変更できます。 |

|

ステップ 1 |

[システム管理(System Administration)] > [アラート(Alerts)] を選択します。 |

|

ステップ 2 |

[アラート受信者(Alert Recipients)] リストで受信者をクリックして編集するか、[受信者の追加(Add Recipient)] をクリックして新しい受信者を追加します。 |

|

ステップ 3 |

受信者の電子メール アドレスを追加または編集します。複数のアドレスをカンマで区切って入力することもできます。 |

|

ステップ 4 |

各アラート タイプごとに、受信するアラートの重大度を選択します。 |

|

ステップ 5 |

変更を送信し、保存します。 |

|

ステップ 1 |

[システム管理(System Administration)] > [アラート(Alerts)] を選択します。 |

|

ステップ 2 |

[アラート受信者(Alert Recipient)] のリストで、アラート受信者に対応するゴミ箱アイコンをクリックして確定します。 |

|

ステップ 3 |

変更を保存します。 |

アラート設定はグローバルな設定であるため、すべてのアラートの動作に影響します。

|

ステップ 1 |

[システム管理(System Administration)] > [アラート(Alerts)] を選択します。 |

||||||||

|

ステップ 2 |

[設定の編集(Edit Settings)] をクリックします。 |

||||||||

|

ステップ 3 |

必要に応じて、アラートの設定値を設定します。

|

||||||||

|

ステップ 4 |

変更を送信し、保存します。 |

以下の項では、分類別にアラートを一覧表示します。各項の表には、アラート名(内部で使用される descriptor)、アラートの実際のテキスト、説明、重大度(クリティカル、情報、または警告)およびメッセージのテキストに含まれるパラメータ(存在する場合)が含まれています。

以下の表は、AsyncOS で生成されるさまざまなハードウェア アラートのリストです。アラートの説明と重大度が記載されています。

|

メッセージ |

アラートの重大度 |

パラメータ |

|---|---|---|

|

A RAID-event has occurred: $error |

警告(Warning) |

$error:RAID エラーのテキスト。 |

以下の表は、AsyncOS で生成されるさまざまなシステム アラートのリストです。アラートの説明と重大度が記載されています。

|

メッセージ |

アラートの重大度 |

パラメータ |

|---|---|---|

|

Startup script $name exited with error: $message |

クリティカル(Critical)。 |

$name:スクリプトの名前。 $message:エラー メッセージ テキスト。 |

|

System halt failed: $exit_status: $output', |

クリティカル(Critical)。 |

$exit_status:コマンドの終了コード。 $output:コマンドからの出力。 |

|

System reboot failed: $exit_status: $output |

クリティカル(Critical)。 |

$exit_status:コマンドの終了コード。 $output:コマンドからの出力。 |

|

Process $name listed $dependency as a dependency, but it does not exist. |

クリティカル(Critical)。 |

$name:プロセスの名前。 $dependency:一覧表示されている依存性の名前。 |

|

Process $name listed $dependency as a dependency, but $dependency is not a wait_init process. |

クリティカル(Critical)。 |

$name:プロセスの名前。 $dependency:一覧表示されている依存性の名前。 |

|

Process $name listed itself as a dependency. |

クリティカル(Critical)。 |

$name:プロセスの名前。 |

|

Process $name listed $dependency as a dependency multiple times. |

クリティカル(Critical)。 |

$name:プロセスの名前。 $dependency:一覧表示されている依存性の名前。 |

|

Dependency cycle detected: $cycle. |

クリティカル(Critical)。 |

$cycle:サイクルに関係するプロセス名のリスト。 |

|

An error occurred while attempting to share statistical data through the Network Participation feature. Please forward this tracking information to your support provider: Error: $error. |

警告(Warning)。 |

$error:例外に関連付けられたエラー メッセージ。 |

|

There is an error with “$name”. |

クリティカル(Critical)。 |

$name:コア ファイルを生成したプロセスの名前。 |

|

An application fault occurred: “$error” |

クリティカル(Critical)。 |

$error:エラーのテキスト(通常はトレースバック)。 |

|

Appliance: $appliance, User: $username, Source IP: $ip, Event: Account locked due to X failed login attempts. User $username is locked after X consecutive login failures. Last login attempt was from $ip. |

情報(Information)。 |

$appliance:特定の Secure Web Applianceの ID。 $username:特定のユーザー アカウントの ID。 $ip:ログインが試行された IP アドレス。 |

|

Tech support: Service tunnel has been enabled, port $port |

情報(Information)。 |

$port:サービス トンネルに使用されるポート番号。 |

|

Tech support: Service tunnel has been disabled. |

情報(Information)。 |

適用なし |

|

警告(Warning)。 |

$ip:ログインが試行された IP アドレス。 説明: SSH を介してアプライアンスへの接続を試みているが、有効なクレデンシャルを提示しない IP アドレスは、2 分以内に 11 回以上試行に失敗した場合、SSH のブロックリストに追加されます。 同じ IP アドレスからユーザが正常にログインすると、その IP アドレスは許可リストに追加されます。 許可リストのアドレスは、それらがブロックリストに含まれていてもアクセスが許可されます。 エントリは約 1 日後にブロックリストから自動的に削除されます。 |

(注) |

システムアラートには、機能キーアラート、ロギングアラート、レポートアラートが含まれます。これらのアラートは、システムアラートの一部として設定した後に受信します。 |

以下の表は、AsyncOS で生成されるさまざまな機能キー アラートのリストです。アラートの説明と重大度が記載されています。

|

メッセージ |

アラートの重大度 |

パラメータ |

|---|---|---|

|

A “$feature” key was downloaded from the key server and placed into the pending area. EULA acceptance required. |

情報(Information)。 |

$feature:機能の名前。 |

|

Your “$feature” evaluation key has expired. Please contact your authorized sales representative. |

警告(Warning)。 |

$feature:機能の名前。 |

|

Your “$feature” evaluation key will expire in under $days day(s). Please contact your authorized sales representative. |

警告(Warning)。 |

$feature:機能の名前。 $days:機能キーの期限が切れるまでの日数。 |

以下の表は、AsyncOS で生成されるさまざまなロギング アラートのリストです。アラートの説明と重大度が記載されています。

|

メッセージ |

アラートの重大度 |

パラメータ |

|---|---|---|

|

$error. |

情報(Information)。 |

$error:エラーのトレースバック文字列。 |

|

Log Error: Subscription $name: Log partition is full. |

クリティカル(Critical)。 |

$name:ログ サブスクリプション名。 |

|

Log Error: Push error for subscription $name: Failed to connect to $ip: $reason. |

クリティカル(Critical)。 |

$name:ログ サブスクリプション名。 $ip:リモート ホストの IP アドレス。 $reason:接続エラーについて説明するテキスト。 |

|

Log Error: Push error for subscription $name: An FTP command failed to $ip: $reason. |

クリティカル(Critical)。 |

$name:ログ サブスクリプション名。 $ip:リモート ホストの IP アドレス。 $reason:問題点について説明するテキスト。 |

|

Log Error: Push error for subscription $name: SCP failed to transfer to $ip:$port: $reason', |

クリティカル(Critical)。 |

$name:ログ サブスクリプション名。 $ip:リモート ホストの IP アドレス。 $port:リモート ホストのポート番号。 $reason:問題点について説明するテキスト。 |

|

Log Error: 'Subscription $name: Failed to connect to $hostname ($ip): $error. |

クリティカル(Critical)。 |

$name:ログ サブスクリプション名。 $hostname:Syslog サーバーのホスト名。 $ip:Syslog サーバーの IP アドレス。 $error:エラー メッセージのテキスト。 |

|

Log Error: Subscription $name: Network error while sending log data to syslog server $hostname ($ip): $error |

クリティカル(Critical)。 |

$name:ログ サブスクリプション名。 $hostname:Syslog サーバーのホスト名。 $ip:Syslog サーバーの IP アドレス。 $error:エラー メッセージのテキスト。 |

|

Subscription $name: Timed out after $timeout seconds sending data to syslog server $hostname ($ip). |

クリティカル(Critical)。 |

$name:ログ サブスクリプション名。 $timeout:秒単位のタイムアウト。 $hostname:Syslog サーバーのホスト名。 $ip:Syslog サーバーの IP アドレス。 |

|

Subscription $name: Syslog server $hostname ($ip) is not accepting data fast enough. |

クリティカル(Critical)。 |

$name:ログ サブスクリプション名。 $hostname:Syslog サーバーのホスト名。 $ip:Syslog サーバーの IP アドレス。 |

|

Subscription $name: Oldest log file(s) were removed because log files reached the maximum number of $max_num_files. Files removed include: $files_removed. |

情報(Information)。 |

$name:ログ サブスクリプション名。 $max_num_files:ログ サブスクリプションごとに許可されるファイルの最大数。 $files_removed:削除されたファイルのリスト。 |

以下の表は、AsyncOS で生成されるさまざまなレポート アラートのリストです。アラートの説明と重大度が記載されています。

|

メッセージ |

アラートの重大度 |

パラメータ |

|---|---|---|

|

The reporting system is unable to maintain the rate of data being generated. Any new data generated will be lost. |

クリティカル。 |

適用なし |

|

The reporting system is now able to handle new data. |

情報(Information)。 |

適用なし |

|

A failure occurred while building periodic report ‘$report_title’. This subscription should be examined and deleted if its configuration details are no longer valid. |

クリティカル(Critical)。 |

$report_title:レポートのタイトル。 |

|

A failure occurred while emailing periodic report ‘$report_title’. This subscription has been removed from the scheduler. |

クリティカル(Critical)。 |

$report_title:レポートのタイトル。 |

|

Processing of collected reporting data has been disabled due to lack of logging disk space. Disk usage is above $threshold percent. Recording of reporting events will soon become limited and reporting data may be lost if disk space is not freed up (by removing old logs, etc). Once disk usage drops below $threshold percent, full processing of reporting data will be restarted automatically. |

警告(Warning)。 |

$threshold:しきい値。 |

|

PERIODIC REPORTS: While building periodic report $report_title' the expected domain specification file could not be found at ‘$file_name’. No reports were sent. |

クリティカル(Critical)。 |

$report_title:レポートのタイトル。 $file_name:ファイルの名前。 |

|

Counter group “$counter_group” does not exist. |

クリティカル(Critical)。 |

$counter_group:counter_group の名前。 |

|

PERIODIC REPORTS: While building periodic report $report_title’ the domain specification file ‘$file_name’ was empty. No reports were sent. |

クリティカル(Critical)。 |

$report_title:レポートのタイトル。 $file_name:ファイルの名前。 |

|

PERIODIC REPORTS: Errors were encountered while processing the domain specification file ‘$file_name’ for the periodic report ‘$report_title’. Any line which has any reported problem had no report sent. $error_text |

クリティカル(Critical)。 |

$report_title:レポートのタイトル。 $file_name:ファイルの名前。 $error_text:発生したエラーのリスト。 |

|

Processing of collected reporting data has been disabled due to lack of logging disk space. Disk usage is above $threshold percent. Recording of reporting events will soon become limited and reporting data may be lost if disk space is not freed up (by removing old logs, etc). Once disk usage drops below $threshold percent, full processing of reporting data will be restarted automatically. |

警告(Warning)。 |

$threshold:しきい値。 |

|

The reporting system has encountered a critical error while opening the database. In order to prevent disruption of other services, reporting has been disabled on this machine. Please contact customer support to have reporting enabled. The error message is: $err_msg |

クリティカル(Critical)。 |

$err_msg:エラー メッセージ テキスト。 |

以下の表は、AsyncOS で生成されるさまざまなアップデータ アラートのリストです。アラートの説明と重大度が記載されています。

|

メッセージ |

アラートの重大度 |

パラメータ |

|---|---|---|

|

The $app application tried and failed $attempts times to successfully complete an update. This may be due to a network configuration issue or temporary outage. |

警告(Warning)。 |

$app: Secure Web Applianceセキュリティ サービス名。 $attempts:試行回数。 |

|

The updater has been unable to communicate with the update server for at least $threshold. |

警告(Warning)。 |

$threshold::しきい値の時間。 |

|

Unknown error occurred: $traceback. |

クリティカル(Critical)。 |

$traceback:トレースバック情報。 |

|

Certificate Revoke: OCSP validation failed for the UPDATER Server Certificate ($host:$port). Ensure the certificate is valid. |

Critical |

$host:UPDATER サーバーのホスト名。 $port:UPDATER サーバーのポート。 |

Secure Endpoint に関連するアラートについては、Secure Endpoint の問題に関するアラートの確実な受信を参照してください。

次の表には、アラートおよびアラートの重大度についての説明を含む、AsyncOS で生成されるさまざまな Cisco Advanced Malware Protection アラートのリストなどが記載されています。

|

メッセージ |

アラートの重大度 |

パラメータ |

|---|---|---|

|

Cisco Advanced Malware Protection for Endpoints コンソールへのアプライアンスの登録に失敗しました。 $error |

警告(Warning) |

[$error]:エラーメッセージ。 |

|

Cisco Advanced Malware Protection for Endpoints コンソールからのアプライアンス($devname)の登録解除に失敗しました。 $error |

警告(Warning) |

[$devname]:デバイス名。 [$error]:エラーメッセージ。 |

次の表には、アラートおよびアラートの重大度についての説明を含む、AsyncOS で生成されるさまざまな Web プロキシアラートのリストなどが記載されています。

|

メッセージ |

アラートの重大度 |

パラメータ |

|---|---|---|

|

ディスク読み取り/書き込み中にエラーが発生しました。 $error |

情報 |

[$info]:書き込まれるオブジェクト、オブジェクトサイズなどの追加情報。 |

|

Web プロキシは、キャッシングパーティションの内容が無効であることを検出しました。キャッシュをフラッシュすると、問題が解決する場合があります。 $errorstring |

情報 |

[$errorstring]:キャッシュコンテンツが無効だった理由に関する追加情報。 |

|

設定パラメータのエラー。 $errorstring |

警告 |

[$errorstring]:パラメータとその値の両方を含む、パラメータ値のエラーの詳細な説明。 |

|

クライアント側の総接続数がしきい値制限を超えました。永続的な接続は一時的に無効になっています。 $info |

警告 |

[$info]:追加情報。 |

|

設定された WCCPv2 ルーターが無応答または到達不能です。 $info |

警告 |

[$info]:追加情報。 |

|

設定されたアップストリーム転送プロキシが無応答または到達不能です。 $info |

警告 |

[$info]:追加情報。 |

|

Web プロキシプロセスがメモリ不足で再起動しました $info |

警告 |

[$info]:追加情報。 |

|

snmp ライブラリ内でエラーが発生しました。 $info |

警告 |

[$info]:問題の snmp リクエストなどの追加情報。 |

|

その他のエラーにより、Web プロキシが終了しました。 $info |

警告 |

[$info]:追加情報(該当する場合)。 |

|

ドメインネームシステム(DNS)プロセスが終了しました。 $info |

警告 |

[$info]:追加情報(該当する場合)。 |

|

認証プロセスが終了しました。 $info |

警告 |

[$info]:追加情報(該当する場合)。 |

|

Web プロキシは、プロセスの起動中に主要な内部データ構造用にメモリを予約できませんでした。 $info |

クリティカル |

[$info]:さまざまな主要な内部データ構造のサイズなどの追加情報。 |

|

ディスク読み取り/書き込み中にエラーが発生しました。 $info |

クリティカル |

[$info]:書き込まれるオブジェクト、オブジェクトサイズなどの追加情報。 |

次の表には、アラートおよびアラートの重大度についての説明を含む、AsyncOS で生成されるさまざまな外部 URL カテゴリアラートのリストなどが記載されています。

|

メッセージ |

アラートの重大度 |

パラメータ |

|---|---|---|

|

$errmsg |

警告 |

[$errmsg]:エラーメッセージ。 |

|

$errmsg |

情報 |

[$errmsg]:エラーメッセージ。 |

|

$errmsg |

クリティカル |

[$errmsg]:エラーメッセージ。 |

次の表には、アラートおよびアラートの重大度についての説明を含む、AsyncOS で生成されるさまざまな L4 トラフィックアラートのリストなどが記載されています。

|

メッセージ |

アラートの重大度 |

パラメータ |

|---|---|---|

|

$errmsg |

警告 |

[$errmsg]:エラーメッセージ。 |

|

$errmsg |

情報 |

[$errmsg]:エラーメッセージ。 |

|

$errmsg |

クリティカル |

[$errmsg]:エラーメッセージ。 |

次の表は、AsyncOS で生成されるさまざまなポリシー アラートのリストです。アラートの説明と重大度が記載されています。

|

メッセージ |

アラートの重大度 |

パラメータ |

|---|---|---|

|

'$PolicyType': '$GroupName' は、有効期限の設定のため、ディセーブルにされています。 |

情報 |

$PolicyType: は、Web ポリシー タイプに基づくアクセス ポリシー/復号ポリシーです。 $GroupName: は、ポリシー グループの名前です。 |

|

'$PolicyType' : '$GroupName' は、3 日後に期限切れとなります。 |

情報 |

$PolicyType: は、Web ポリシー タイプに基づくアクセス ポリシー/復号ポリシーです。 $GroupName: は、ポリシー グループの名前です。 |

Federal Information Processing Standard(FIPS)は、機密情報であるが機密扱いされていない情報を保護するために、すべての政府機関で使用される暗号化モジュールの要件を規定しています。FIPS は、連邦政府のセキュリティとデータ プライバシー要件の遵守を確実にするために役立ちます。国立標準技術研究所(NIST)によって開発された FIPS は、連邦政府の要件を満たす任意の規格がない場合に使用されます。

Secure Web Applianceは Cisco Common Cryptographic Module(C3M)を使用して FIPS モードの FIPS 140-2 準拠を実現します。デフォルトでは、FIPS モードはディセーブルです。

(注) |

AsyncOS 15.0 リリース以降、連邦情報処理標準(FIPS)モードはサポートされていません。 |

FIPS mode requires that all enabled encryption services on the Secure Web Appliance use a FIPS-compliant certificate. This applies to the following encryption services:

HTTPS Proxy

Authentication

Identity Provider for SaaS

Appliance Management HTTPS Service

Secure ICAP External DLP Configuration