ユーザーおよびクライアント ソフトウェアの分類:概要

識別プロファイルによるユーザーおよびユーザー エージェント(クライアント ソフトウェア)の分類は、以下の目的のために行われます。

- ポリシーの適用に対するトランザクション要求をグループ化します(SaaS を除く)。

- 識別および認証の要件の指定

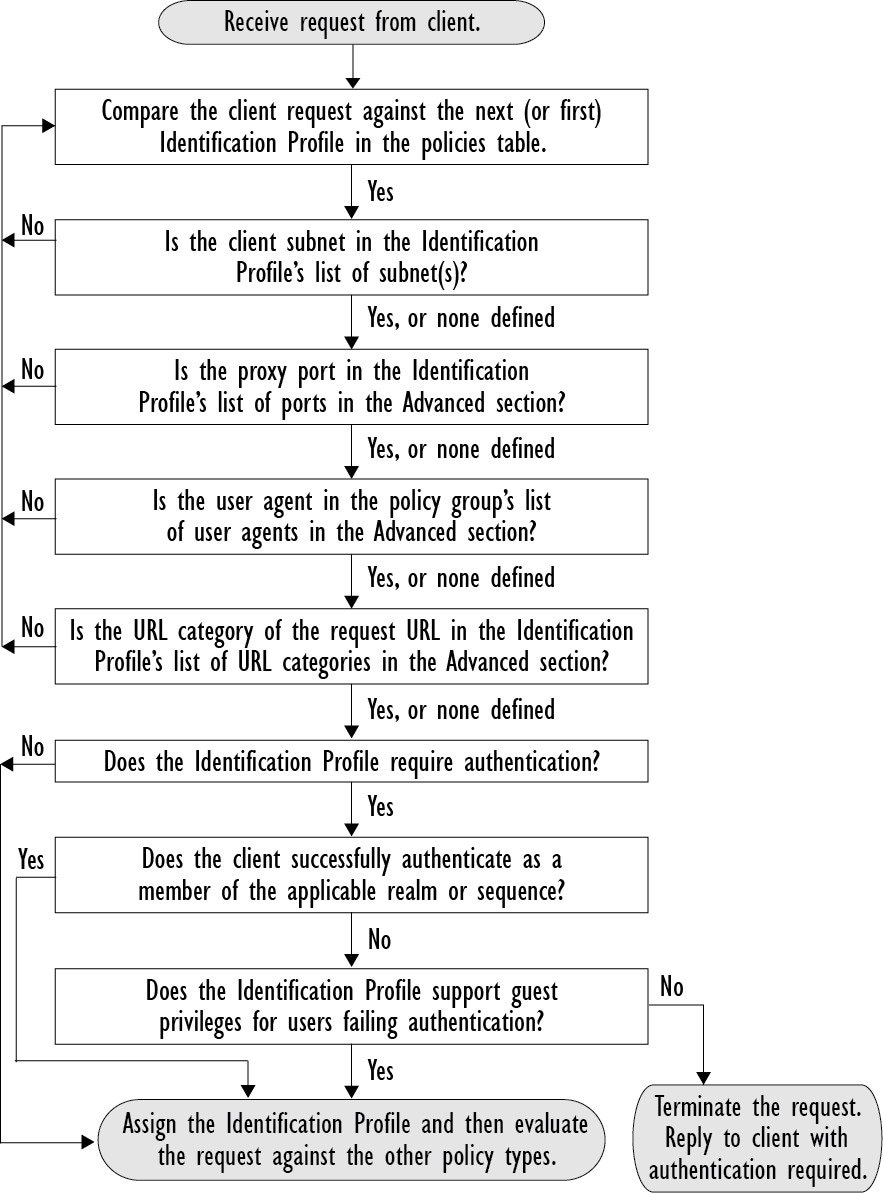

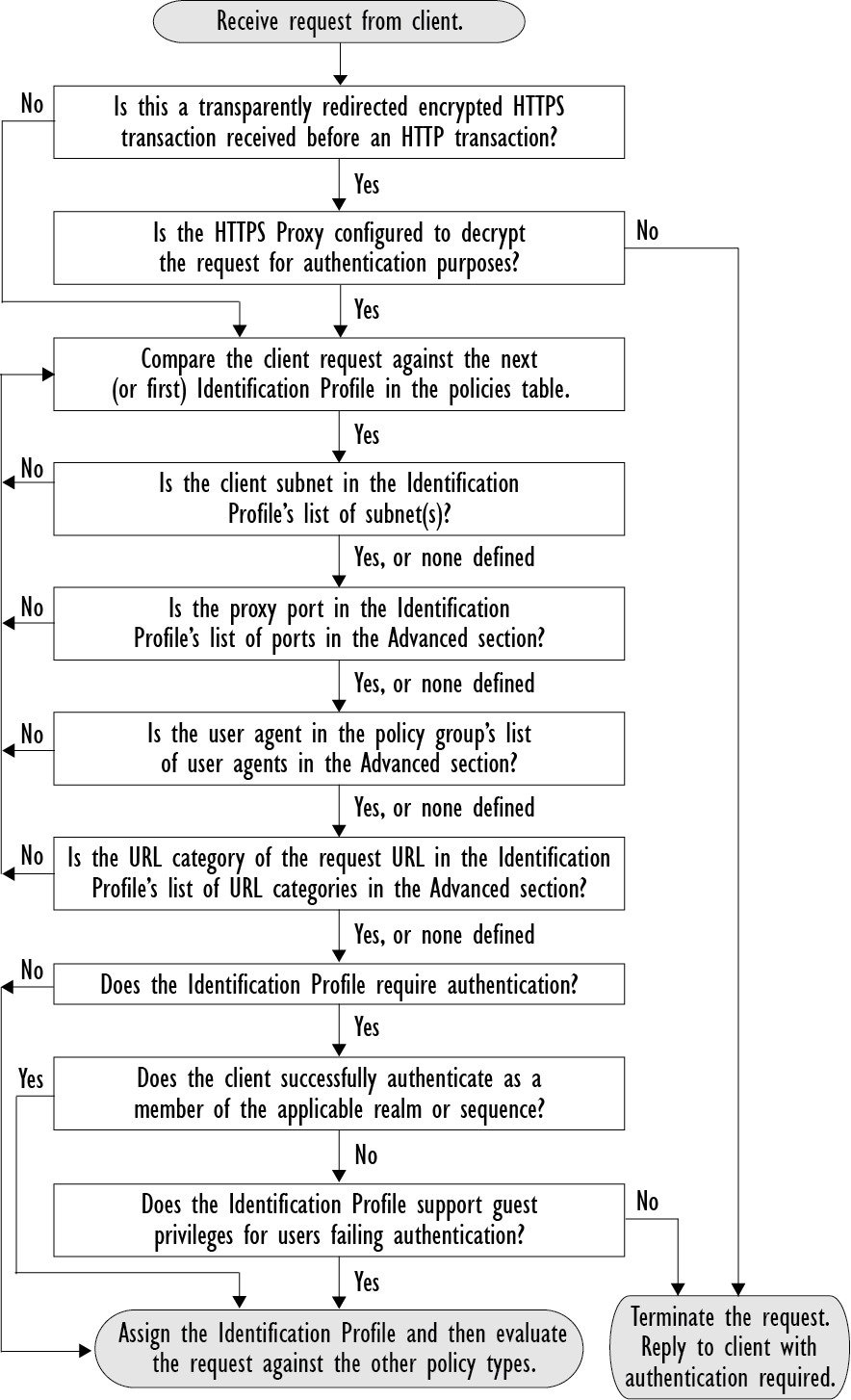

AsyncOS はすべてのトランザクションに識別プロファイルを割り当てます。

- カスタム識別プロファイル:AsyncOS は、そのアイデンティティの条件に基づいてカスタム プロファイルを割り当てます。

- グローバル識別プロファイル:AsyncOS は、カスタム プロファイルの条件を満たさないトランザクションにグローバル プロファイルを割り当てます。デフォルトでは、グローバル プロファイルには認証が必要ありません。

AsyncOS は最初から順番に識別プロファイルを処理します。グローバル プロファイルは最後のプロファイルです。

識別プロファイルには 1 つの条件だけを含めることができます。複数の条件を含む識別プロファイルはすべての条件を満たす必要があります。

1 つのポリシーによって複数の識別プロファイルを要求できます。

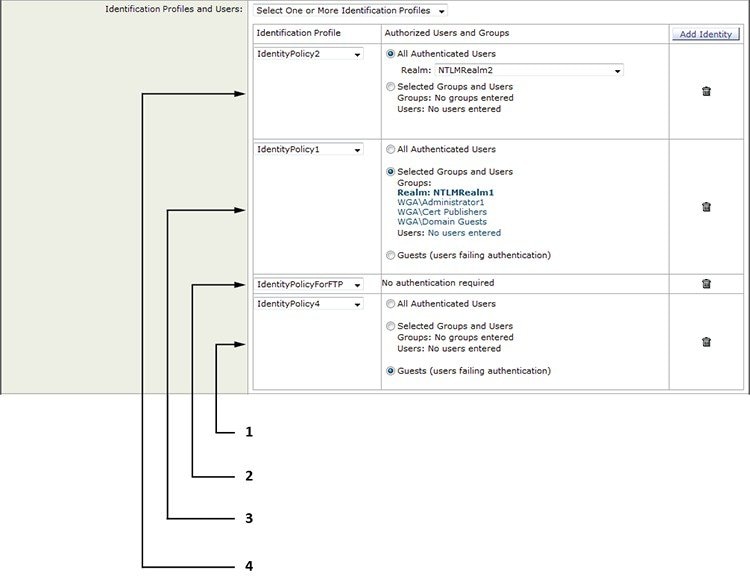

|

1 |

この識別プロファイルは、認証に失敗したユーザーにゲスト アクセスを許可し、それらのユーザーに適用されます。 |

|

2 |

この識別プロファイルには、認証は使用されません。 |

|

3 |

この識別プロファイルで指定されたユーザー グループは、このポリシーで認証されます。 |

|

4 |

この識別プロファイルでは認証シーケンスが使用され、このポリシーがシーケンス内の 1 つのレルムに適用されます。 |

フィードバック

フィードバック