ソフトウェアエージェントの展開

(注) |

自動ロールマッピングを使用して LDAP または AD アカウントからダウンロードしたインストーラスクリプトは、ユーザーがログアウトすると失敗します。インストーラスクリプトにクラスタへの連続アクセスを許可するには、[ローカル認証を使用(Use Local Authentication)] を有効にします。 |

展開が成功すると、エージェントが実行されているホストに固有の一連のパラメータに基づき、Secure Workload クラスタによってエージェントに固有のアイデンティティが割り当てられます。ホスト名と BIOS UUID が一連のパラメータの一部である場合、次の問題が発生する可能性があります。

-

仮想マシンのクローンを作成し、BIOS UUID とホスト名を保持している場合、および VDI のインスタントクローンを作成する場合、登録に失敗します。登録の失敗は、同じパラメータセットを使用して登録されたソフトウェアエージェントが Secure Workload にあるために発生します。OpenAPI を使用して登録済みのエージェントを削除できます。場合によっては、起動時に設定された重複 BIOS UUID が、一定期間後に VMware によって変更されます。エージェントの登録は、Cisco Secure Workload サービスが再起動されると回復されます。

-

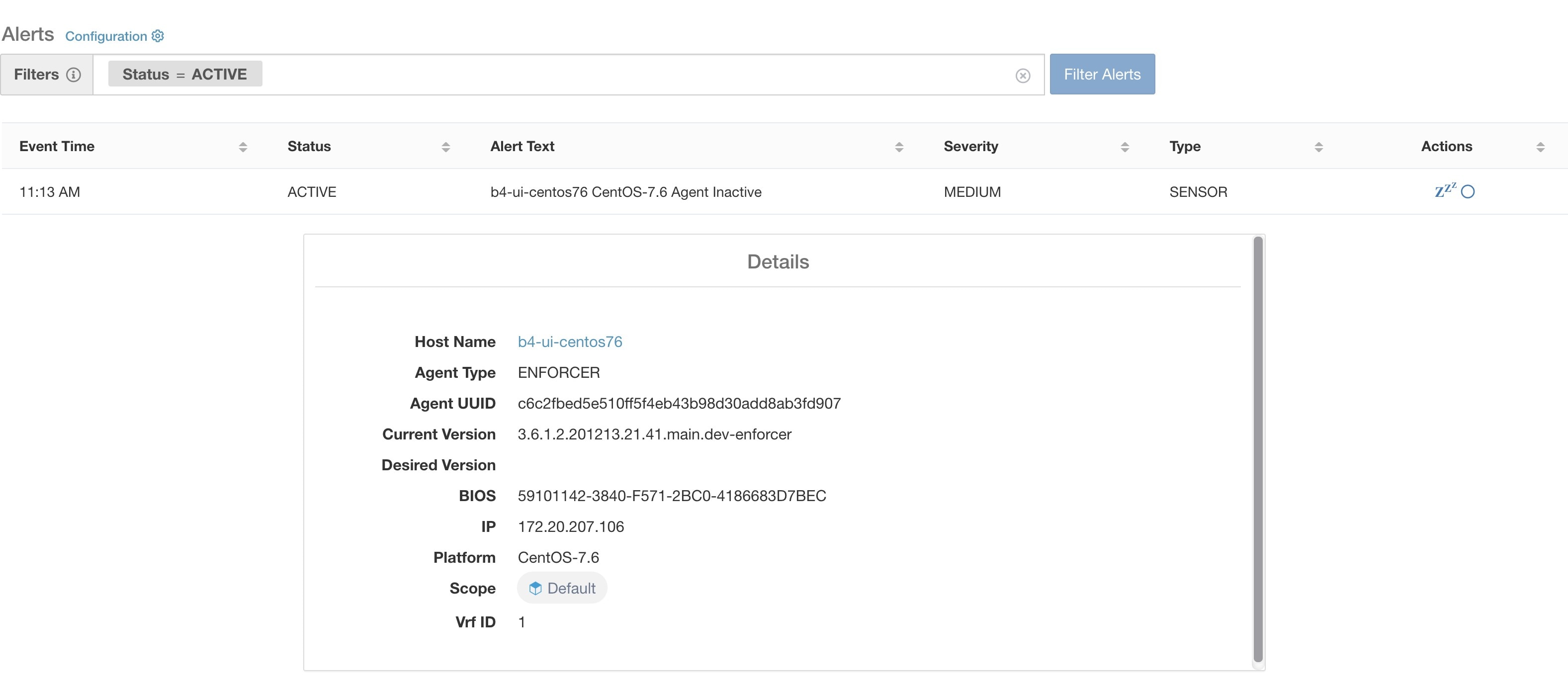

ホスト名を変更してホストを再起動すると、エージェントの新しいアイデンティティが生成されます。冗長エージェントまたは古いエージェントは、一定期間後に非アクティブとしてマークされます。詳細については、「よくある質問(FAQ)」を参照してください。

サポートされているプラットフォームと要件

サポートされているプラットフォームとソフトウェアエージェントの追加要件については、以下を参照してください。

-

ご使用のリリースのリリースノートについては、「Release Notes」を参照してください。

-

Cisco Secure Workload Web ポータルのエージェント インストール ウィザード:左側のナビゲーションメニューで、 の順にクリックし、[インストーラ(Installer)] タブをクリックします。インストール方法、プラットフォーム、およびエージェントタイプ(該当する場合)を選択して、サポートされているプラットフォームのバージョンを確認します。

-

その他の依存関係については、「Support Matrix」を参照してください。

-

各プラットフォームおよびエージェントタイプの追加要件は、以下のセクションを参照してください。

優れた可視性と適用のための Linux エージェントのインストール

Linux エージェントをインストールするための要件と前提条件

-

「サポートされているプラットフォームと要件」を参照してください。

-

サービスをインストールして実行するためのルート権限。

-

エージェントおよびログファイル用の 1 GB のストレージ容量。

-

ホストをモニターしているセキュリティ アプリケーションがエージェントのインストールやエージェントのアクティビティをブロックしないように、それらのアプリケーションでセキュリティの除外を設定します。詳細については、「セキュリティの除外」を参照してください。

-

エージェントがインストールされているホストに特別なユーザー tet-sensor を作成します。ホストで PAM または SELinux が設定されている場合は、tet-sensor プロセスの実行やコレクタへの接続のために tet-sensor ユーザーに適切な権限を付与する必要があります。代替のインストールディレクトリがあり、SELinux が設定されている場合は、代替のインストールディレクトリで実行が許可されていることを確認してください。

-

エージェントが自動インストール(インストーラスクリプト)メソッドを使用してインストールされている場合は、unzip コマンドを使用できる必要があります。

Linux エージェントをインストールするためにサポートされている方法

優れた可視性と適用のために Linux エージェントをインストールする方法:

エージェント イメージ インストーラ方式を使用した Linux エージェントのインストール

Linux エージェントのインストールには、自動インストーラスクリプト方式を推奨します。イメージインストーラ方式を使用する具体的な理由がある場合は、この手動方式を使用します。

前提条件:

SaaS クラスタの場合、および複数のテナントがあるオンプレミスクラスタのデフォルト以外のテナントにエージェントをインストールしている場合は、user.cfg ファイルで ACTIVATION_KEY と HTTPS_PROXY を設定します。詳細については、(手動インストールのみ)ユーザー構成ファイルの更新を参照してください。(手動インストールのみ)ユーザー構成ファイルの更新

エージェントイメージ方式を使用して Linux エージェントをインストールするには、次の手順を実行します。

手順

|

ステップ 1 |

エージェントのインストール方式に移動するには、次の手順を実行します。

|

||

|

ステップ 2 |

[エージェントイメージインストーラ(Agent Image Installer)] をクリックします。 |

||

|

ステップ 3 |

[プラットフォーム(Platform)] フィールドに、Linux と入力します。 |

||

|

ステップ 4 |

必要なエージェントタイプとエージェントのバージョンを入力し、結果から必要なバージョンのエージェントをダウンロードします。 |

||

|

ステップ 5 |

RPM パッケージを展開するためにすべての Linux ホストにコピーします。

|

||

|

ステップ 6 |

プラットフォームに基づいて、ルート権限で RPM コマンドを実行します。

|

エージェント スクリプト インストーラ方式を使用した Linux エージェントのインストール

優れた可視性および適用の Linux エージェントを展開するには、インストーラスクリプト方法をお勧めします。

(注) |

|

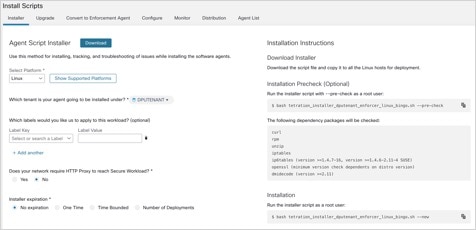

スクリプトインストーラ方式を使用して Linux エージェントをインストールするには、次の手順を実行します。

手順

|

ステップ 1 |

エージェントのインストール方式に移動するには、次の手順を実行します。

|

||

|

ステップ 2 |

[エージェントスクリプトインストーラ(Agent Script Installer)] をクリックします。 |

||

|

ステップ 3 |

[プラットフォームの選択(Select Platform)] ドロップダウンリストから、[Linux] を選択します。 サポートされている Linux プラットフォームを表示するには、[サポートされているプラットフォームの表示(Show Supported Platforms)] をクリックします。 |

||

|

ステップ 4 |

エージェントをインストールするテナントを選択します。

|

||

|

ステップ 5 |

ワークロードにラベルを割り当てる場合は、ラベルキーを選択し、ラベル値を入力します。 インストールされたエージェントがホストで IP アドレスを報告すると、このホストによって報告された IP に割り当てられているアップロード済みの別の CMDB ラベルとともに、ここで選択されたインストーラ CMDB ラベルが新しい IP アドレスに自動的に割り当てられます。アップロード済みの CMDB ラベルとインストーラ CMDB ラベルの間で競合が発生した場合は、次のようになります。

|

||

|

ステップ 6 |

Cisco Secure Workload との通信に HTTP プロキシが必要な場合は、[はい(Yes)] を選択し、有効なプロキシ URL を入力します。 |

||

|

ステップ 7 |

[インストーラの有効期限(Installer expiration)] セクションで、オプションを選択します。

|

||

|

ステップ 8 |

[ダウンロード(Download)] をクリックし、ファイルをローカルディスクに保存します。 |

||

|

ステップ 9 |

Linux ホストでインストーラ シェル スクリプトをコピーし、

|

||

|

ステップ 10 |

エージェントをインストールするために、ルート権限で

|

スクリプトの使用方法の詳細で指定されているように、事前チェックを実行することを推奨します。

bash tetration_linux_installer.sh [--pre-check] [--skip-pre-check=<option>] [--no-install] [--logfile=<filename>] [--proxy=<proxy_string>] [--no-proxy] [--help] [--version] [--sensor-version=<version_info>] [--ls] [--file=<filename>] [--save=<filename>] [--new] [--reinstall] [--unpriv-user] [--force-upgrade] [--upgrade-local] [--upgrade-by-uuid=<filename>] [--basedir=<basedir>] [--logbasedir=<logbdir>] [--tmpdir=<tmp_dir>] [--visibility] [--golden-image]

--pre-check: run pre-check only

--skip-pre-check=<option>: skip pre-installation check by given option; Valid options include 'all', 'ipv6' and 'enforcement'; e.g.: '--skip-pre-check=all' will skip all pre-installation checks; All pre-checks will be performed by default

--no-install: will not download and install sensor package onto the system

--logfile=<filename>: write the log to the file specified by <filename>

--proxy=<proxy_string>: set the value of CL_HTTPS_PROXY, the string should be formatted as http://<proxy>:<port>

--no-proxy: bypass system wide proxy; this flag will be ignored if --proxy flag was provided

--help: print this usage

--version: print current script's version

--sensor-version=<version_info>: select sensor's version; e.g.: '--sensor-version=3.4.1.0'; will download the latest version by default if this flag was not provided

--ls: list all available sensor versions for your system (will not list pre-3.1 packages); will not download any package

--file=<filename>: provide local zip file to install sensor instead of downloading it from cluster

--save=<filename>: download and save zip file as <filename>

--new: remove any previous installed sensor

--reinstall: reinstall sensor and retain the same identity with cluster; this flag has higher priority than --new

--unpriv-user=<username>: use <username> for unpriv processes instead of tet-sensor

--force-upgrade: force sensor upgrade to version given by --sensor-version flag; e.g.: '--sensor-version=3.4.1.0 --force-upgrade'; apply the latest version by default if --sensor-version flag was not provided

--upgrade-local: trigger local sensor upgrade to version given by --sensor-version flag: e.g.: '--sensor-version=3.4.1.0 --upgrade-local'; apply the latest version by default if --sensor-version flag was not provided

--upgrade-by-uuid=<filename>: trigger sensor whose uuid is listed in <filename> upgrade to version given by --sensor-version flag; e.g.: '--sensor-version=3.4.1.0 --upgrade-by-uuid=/usr/local/tet/sensor_id'; apply the latest version by default if --sensor-version flag was not provided

--basedir=<base_dir>: instead of using /usr/local use <base_dir> to install agent. The full path will be <base_dir>/tetration

--logbasedir=<log_base_dir>: instead of logging to /usr/local/tet/log use <log_base_dir>. The full path will be <log_base_dir>/tetration

--tmpdir=<tmp_dir>: instead of using /tmp use <tmp_dir> as temp directory

--visibility: install deep visibility agent only; --reinstall would overwrite this flag if previous installed agent type was enforcer

--golden-image: install Cisco Secure Workload Agent but do not start the Cisco Secure Workload Services; use to install Cisco Secure Workload Agent on Golden Images in VDI environment or Template VM. On VDI/VM instance created from golden image with different host name, Cisco Secure Workload Services will work normally (注) |

|

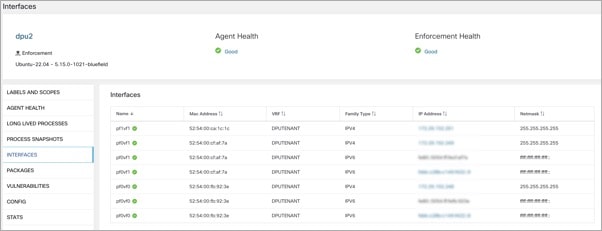

NVIDIA Bluefield ネットワーク プラットフォームのエージェントサポート

データ処理ユニット(DPU)は、データ転送、電力最適化、セキュリティ、圧縮、分析、暗号化などのデータ中心のタスクを管理するように設計されたプログラム可能なプロセッサです。

NVIDIA DPU は、優れたネットワークパフォーマンスを備えたスマート ネットワーク インターフェイス カード(SmartNic)です。高速イーサネット NIC 機能を提供し、NIC 自体でソフトウェアを直接実行できるため、NIC を通過するネットワークトラフィックの傍受、モニタリング、および操作ができます。

NVIDIA は、DOCA ソフトウェア開発キット(SDK)の提供を通じて機能を促進します。PCIe Single Root I/O Virtualization(SR-IOV)に基づく仮想化テクノロジーを活用して、DPU は仮想マシン(VM)がハイパーバイザを介さずに直接通信するためのメカニズムを確立します。DPU には、ネットワーク制御用の OpenVSwitch ベースのハードウェア アクセラレーション eSwitch が組み込まれており、全体的な効率が向上します。

要件および前提条件

-

Ubuntu 22.04 ベースの DOCA が BlueField ネットワーキング プラットフォームにインストールされていることを確認します。

-

アウトオブバンド インターフェイスの 1 つを介してエージェントがクラスタに接続できるように、DPU カードネットワークを設定します。オプションには、oob_net0、tmfifo_net0、または enp3s0f0s0 経由のインバンド接続が含まれます。

エージェントのインストール

インストールでは、Linux に似たプロセスを実行します。

-

エージェントのインストール方式に移動するには、次の手順を実行します。

-

初めてのユーザーの場合は、クイックスタートウィザードを起動し、[エージェントのインストール(Install Agents)] をクリックします。

-

ナビゲーションウィンドウで、[管理(Manage)] > [ワークロード(Workloads)] > [エージェント(Agents)] の順に選択します。

-

-

[インストーラ(Installer)] タブで、[エージェント スクリプト インストーラ(Agent Script Installer)] をクリックします。

-

[プラットフォームの選択(Select Platform)] ドロップダウンリストから、[Linux] を選択します。

サポートされている Linux プラットフォームを表示するには、[サポートされているプラットフォームの表示(Show Supported Platforms)] をクリックします。

(注)

Cisco Secure Workload エージェントは、Ubuntu 22 ベースの DOCA ソフトウェア開発キット(SDK)でのみサポートされています。

-

エージェントをインストールするテナントを選択します。

(注)

Cisco Secure Workload SaaS クラスタでは、テナントを選択する必要はありません。

-

(オプション)ワークロードにラベルを割り当てる場合は、ラベルキーを選択し、ラベル値を入力します。

-

Cisco Secure Workload との通信に HTTP プロキシが必要な場合は、[はい(Yes)] をクリックし、有効なプロキシを入力します。

-

[インストーラの有効期限(Installer expiration)] セクションで、利用可能なオプションを 1 つ選択します。

-

[有効期限なし(No expiration)]:インストーラスクリプトは何回も使用できます。

-

[1回のみ(One time)]:インストーラスクリプトは 1 回のみ使用できます。

-

[時間制限(Time-bound)]:インストーラスクリプトを使用できる日数を設定できます。

-

[展開数(Number of deployments)]:インストーラスクリプトを使用できる回数を設定できます。

-

-

[ダウンロード(Download)] をクリックし、いずれかのネットワークデバイスを使用して Linux インストーラスクリプトを DPU にダウンロードします。

-

インストーラスクリプトを実行します。詳細については、「エージェント スクリプト インストーラ方式を使用した Linux エージェントのインストール」を参照してください。

図 1. インストールスクリプト

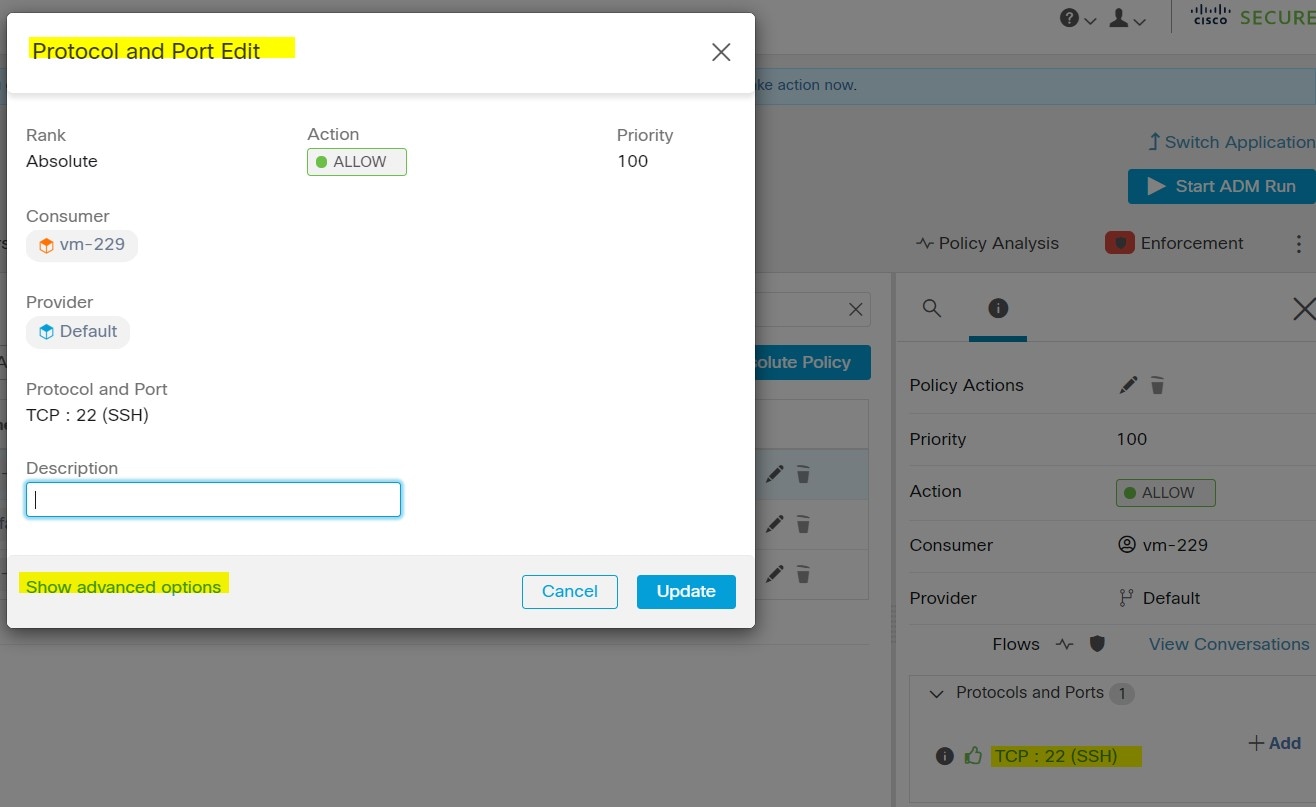

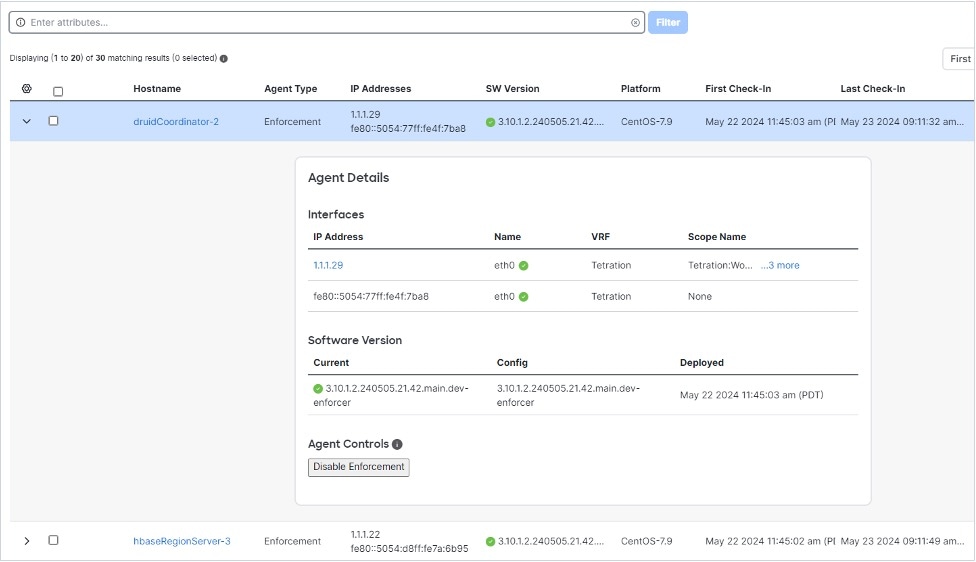

の順に選択し、[ホスト名(Hostname)] をクリックします。[インターフェイス(Interfaces)] で、関連付けられた IP アドレスがあるインターフェイスの現在のマッピングを確認できます。

仮想マシン(VM)が DPU によって提供される SR_IOV 仮想ネットワーク インターフェイスを使用している場合は、 の順に選択して、仮想マシン(VM)間のネットワークトラフィックをモニターします。DPU 上のエージェントは、それらの仮想ネットワーク インターフェイス間のネットワークトラフィックのセグメンテーションを可能にします。

Linux エージェントのインストールの確認

手順

|

sudo rpm -q tet-sensor 出力例: 指定された出力は、プラットフォームとアーキテクチャによって異なる場合があります。 |

優れた可視性と適用のための Windows エージェントのインストール

Windows エージェントのインストールの要件と前提条件

-

「サポートされているプラットフォームと要件」の項を参照してください。

-

インストールとサービス実行のための管理者権限が必要です。

-

Windows 2008 R2 を実行しているワークロードでは、Npcap をインストールする必要があります。また、インストールされているエージェントのバージョンがバージョン 3.8 より前の場合も、Npcap をインストールする必要があります。Npcap ドライバがまだインストールされていない場合、推奨される Npcap バージョンが、サービスの開始後にエージェントによってバックグラウンドでインストールされます。詳細については、Npcap のバージョン情報を参照してください。

-

エージェントおよびログファイル用の 1 GB のストレージ容量。

-

エージェントのインストールに必要な Windows サービスを有効にします。Windows ホストのセキュリティが強化されている場合や、デフォルト設定から逸脱している場合は、一部の Windows サービスが無効になっている可能性があります。詳細については、「必要な Windows サービス」の項を参照してください。

-

ホストをモニターしており、エージェントのインストールやエージェントのアクティビティをブロックする可能性があるセキュリティ アプリケーションで設定されたセキュリティ除外。詳細については、「セキュリティの除外」を参照してください。

Windows エージェントをインストールするためにサポートされている方法

優れた可視性および適用の目的で Windows エージェントをインストールするには、2 つの方法があります。

ゴールデンイメージを使用したインストールも可能です。詳細については、「VDI インスタンスまたは VM テンプレートへのエージェントの展開(Windows)」を参照してください。

エージェント スクリプト インストーラ方式を使用した Windows エージェントのインストール

優れた可視性および適用の Windows エージェントを展開するには、スクリプトインストーラ方法をお勧めします。

(注) |

|

スクリプトインストーラ方式を使用して Windows エージェントをインストールするには、次の手順を実行します。

手順

|

ステップ 1 |

エージェントのインストール方式に移動するには、次の手順を実行します。

|

||

|

ステップ 2 |

[エージェントスクリプトインストーラ(Agent Script Installer)] をクリックします。 |

||

|

ステップ 3 |

[プラットフォームの選択(Select Platform)] ドロップダウンメニューから、[Windows] を選択します。 サポートされている Windows プラットフォームを表示するには、[サポートされているプラットフォームの表示(Show Supported Platforms)] をクリックします。 |

||

|

ステップ 4 |

エージェントをインストールするテナントを選択します。

|

||

|

ステップ 5 |

ワークロードにラベルを割り当てる場合は、ラベルキーを選択し、ラベル値を入力します。 インストールされたエージェントがホストで IP アドレスを報告すると、このホストによって報告された IP に割り当てられているアップロード済みの別の CMDB ラベルとともに、ここで選択されたインストーラ CMDB ラベルが新しい IP アドレスに割り当てられます。アップロード済みの CMDB ラベルとインストーラ CMDB ラベルの間で競合が発生した場合は、次のようになります。

|

||

|

ステップ 6 |

Cisco Secure Workload との通信に HTTP プロキシが必要な場合は、[はい(Yes)] を選択し、有効なプロキシ URL を入力します。 |

||

|

ステップ 7 |

[インストーラの有効期限(Installer expiration)] セクションで、利用可能なオプションから 1 つを選択します。

|

||

|

ステップ 8 |

[ダウンロード(Download)] をクリックし、ファイルをローカルディスクに保存します。 |

||

|

ステップ 9 |

インストーラの PowerShell スクリプトを展開用のすべての Windows ホストにコピーし、管理者権限でスクリプトを実行します。

|

# powershell -ExecutionPolicy Bypass -File tetration_windows_installer.ps1 [-preCheck] [-skipPreCheck <Option>] [-noInstall] [-logFile <FileName>] [-proxy <ProxyString>] [-noProxy] [-help] [-version] [-sensorVersion <VersionInfo>] [-ls] [-file <FileName>] [-save <FileName>] [-new] [-reinstall] [

-npcap] [-forceUpgrade] [-upgradeLocal] [-upgradeByUUID <FileName>] [-visibility] [-goldenImage] [-installFolder <Installation Path>]

-preCheck: run pre-check only

-skipPreCheck <Option>: skip pre-installation check by given option; Valid options include 'all', 'ipv6' and 'enforcement'; e.g.: '-skipPreCheck all' will skip all pre-installation checks; All pre-checks will be performed by default

-noInstall: will not download and install sensor package onto the system

-logFile <FileName>: write the log to the file specified by <FileName>

-proxy <ProxyString>: set the value of HTTPS_PROXY, the string should be formatted as http://<proxy>:<port>

-noProxy: bypass system wide proxy; this flag will be ignored if -proxy flag was provided

-help: print this usage

-version: print current script's version

-sensorVersion <VersionInfo>: select sensor's version; e.g.: '-sensorVersion 3.4.1.0.win64'; will download the latest version by default if this flag was not provided

-ls: list all available sensor versions for your system (will not list pre-3.1 packages); will not download any package

-file <FileName>: provide local zip file to install sensor instead of downloading it from cluster

-save <FileName>: downloaded and save zip file as <FileName>

-new: remove any previous installed sensor;

-reinstall: reinstall sensor and retain the same identity with cluster; this flag has higher priority than -new

-npcap: overwrite existing npcap

-forceUpgrade: force sensor upgrade to version given by -sensorVersion flag; e.g.: '-sensorVersion 3.4.1.0.win64 -forceUpgrade'; apply the latest version by default if -sensorVersion flag was not provided

-upgradeLocal: trigger local sensor upgrade to version given by -sensorVersion flag; e.g.: '-sensorVersion 3.4.1.0.win64 -upgradeLocal'; apply the latest version by default if -sensorVersion flag was not provided

-upgradeByUUID <FileName>: trigger sensor whose uuid is listed in <FileName> upgrade to version given by -sensorVersion flag; e.g.: '-sensorVersion 3.4.1.0.win64 -upgradeByUUID "C:\\Program Files\\Cisco Tetration\\sensor_id"'; apply the latest version by default if -sensorVersion flag was not provided

-visibility: install deep visibility agent only; -reinstall would overwrite this flag if previous installed agent type was enforcer

-goldenImage: install Cisco Secure Workload Agent but do not start the Cisco Secure Workload Services; use to install Cisco Secure Workload Agent on Golden Images in VDI environment or Template VM. On VDI/VM instance created from golden image with different host name, Cisco Secure Workload Services will work normally

-installFolder: install Cisco Secure Workload Agent in a custom folder specified by -installFolder e.g.: '-installFolder "c:\\custom sensor path"'; default path is "C:\Program Files\Cisco Tetration"エージェント イメージ インストーラ方式を使用した Windows エージェントのインストール

Windows エージェントのインストールには、自動インストーラスクリプト方式を推奨します。イメージインストーラ方式を使用する具体的な理由がある場合は、この手動方式を使用します。

(注) |

ホストで既存のエージェントがすでに実行されている場合は、古い MSI エージェントバージョンを手動で展開しないでください。 |

パッケージ内には次のサイト関連ファイルがあります。

-

ca.cert(必須):センサー通信用の CA 証明書。

-

enforcer.cfg(適用センサーをインストールする場合にのみ必須):適用エンドポイントの構成が含まれています。

-

sensor_config(必須):優れた可視性センサーの構成。

-

sensor_type:センサーのタイプ(適用または優れた可視性)。

-

site.cfg(必須):グローバル サイト エンドポイント構成。

-

user.cfg(SaaS の場合は必須):センサー アクティベーション キーとプロキシ構成。

前提条件:

SaaS クラスタの場合、および複数のテナントがあるオンプレミスクラスタのデフォルト以外のテナントにエージェントをインストールしている場合は、user.cfg ファイルで ACTIVATION_KEY と HTTPS_PROXY を設定します。詳細については、(手動インストールのみ)ユーザー構成ファイルの更新を参照してください。(手動インストールのみ)ユーザー構成ファイルの更新

エージェントイメージ方式を使用して Windows エージェントをインストールするには、次の手順を実行します。

手順

|

ステップ 1 |

エージェントのインストール方式に移動するには、次の手順を実行します。

|

||||||||||||||||||

|

ステップ 2 |

[エージェントイメージインストーラ(Agent Image Installer)] をクリックします。 |

||||||||||||||||||

|

ステップ 3 |

[プラットフォーム(Platform)] フィールドに、Windows と入力します。 |

||||||||||||||||||

|

ステップ 4 |

必要なエージェントタイプとエージェントのバージョンを入力し、結果から必要なバージョンのエージェントをダウンロードします。 |

||||||||||||||||||

|

ステップ 5 |

tet-win-sensor<version>.win64-<clustername>.zip ファイルを、展開用のすべての Windows ホストにコピーします。 |

||||||||||||||||||

|

ステップ 6 |

管理者権限があることを確認し、ZIP ファイルを解凍します。 |

||||||||||||||||||

|

ステップ 7 |

解凍したフォルダで、コマンド さらに、MSI インストーラでは次のオプションを使用できます。

|

(注) |

|

Windows エージェントのインストールの確認

手順

|

ステップ 1 |

フォルダ |

|

ステップ 2 |

優れた可視性と適用のための CswAgent サービスが存在し、実行状態であることを確認します。管理者権限で ステータスが [実行中(Running)] であることを確認します。

DISPLAY-NAME が Cisco Secure Workload Deep Visibility であることを確認します。 または services.msc コマンドを実行します。 Cisco Secure Workload Deep Visibility という名前を検索します。 ステータスが [実行中(Running)] であることを確認します。 |

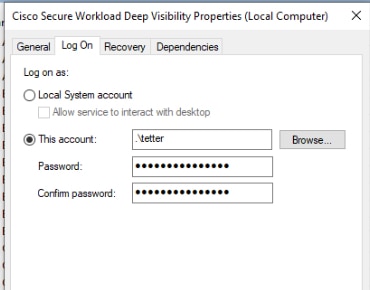

設定されたサービス ユーザー コンテキストの Windows エージェントの確認

-

サービス CswAgent が設定されたサービス ユーザー コンテキストで実行されていることを確認します。CswAgent は同じサービス ユーザー コンテキストで実行されます。

管理者権限で

cmd.exeコマンドを実行します。sc qc cswagentコマンドを実行します。SERVICE_START_NAME <configured service user> を確認します。

または

services.mscコマンドを実行します。Cisco Secure Workload Deep Visibility という名前を検索します。

<configured service user> の Log On As を確認します。

Cisco Secure Workload Enforcement という名前を検索します。

<configured service user> の Log On As を確認します。

または

tasklist /v | find /i “cswengine”コマンドを実行します。実行中のプロセスのユーザーコンテキストを確認します(5 列目)。

サービスアカウントの変更

Windows エージェントのインストール後、次のいずれかの方法を使用して、既存の優れた可視性および適用のサービスを変更します。

-

services.msc を使用します。

図 3. services.msc アカウントに基づくサービスアカウントの変更

-

任意のサードパーティ アプリケーションを使用して、サービスを構成します。

-

次のコマンドを使用します。

-

管理者として cmd を実行します。

-

次のコマンドを実行して、サービスアカウント名を使用してサービスを変更します。

-

sc config cswagent obj= <service user name> password= <password>

-

-

次のコマンドを実行して構成を確認します。

-

sc qc cswagent

-

-

次のコマンドを実行して、CswAgent サービスを再起動します。

-

sc stop cswagent

-

sc start cswagent

-

-

VDI インスタンスまたは VM テンプレートへのエージェントの展開(Windows)

デフォルトでは、エージェントのインストール後にエージェントサービスが自動的に開始されます。ゴールデンイメージにインストールする場合は、インストーラフラグを使用して、エージェントサービスが開始されないようにする必要があります。インスタンスがゴールデンイメージから複製されると、エージェントサービスは予想どおりに自動的に開始されます。

エージェントではゴールデン VM に Npcap はインストールされませんが、必要に応じて、ゴールデンイメージから複製された VM インスタンスに自動的にインストールされます。詳細については、「Windows エージェントインストーラと Npcap」を参照してください。

VDI 環境または VM テンプレートのゴールデンイメージにエージェントをインストールする

手順

|

ステップ 1 |

MSI インストーラまたは PowerShell インストーラスクリプトを使用して、VDI 環境または VM テンプレートのゴールデンイメージにエージェントをインストールします。 nostart=yes を指定した MSI インストーラーを使用

または -goldenImage フラグを指定した PowerShell インストーラを使用

|

|

ステップ 2 |

フォルダ |

|

ステップ 3 |

CswAgent サービスが存在し、停止していることを確認します。 管理者権限で

状態が Stopped であるかどうかを確認します。 |

|

ステップ 4 |

これで VM テンプレートが設定されました。 |

|

ステップ 5 |

VM テンプレートをシャットダウンします。 |

新規 VDI インスタンス VM の作成

手順

|

ステップ 1 |

VM テンプレートを複製して、新規 VDI インスタンス VM を作成します。 |

||

|

ステップ 2 |

VDI インスタンス VM を再起動します。 |

||

|

ステップ 3 |

VDI インスタンス VM を再起動した後、設定されたサービスコンテキストでサービス CswAgent が実行されていることを確認します。「エージェントがインストールされていることの確認」を参照してください。 |

||

|

ステップ 4 |

VDI インスタンス VM で、NPCAP ドライバがインストールされ、実行されていることを確認します。 管理者権限で

状態が [実行中(Running)] であることを確認します。 |

||

|

ステップ 5 |

VDI インスタンス VM で、有効な sensor_id を使用してエージェントが登録されていることを確認します。

|

Windows エージェントインストーラと Npcap:Windows 2008 R2 の場合

-

サポートされている Npcap バージョンについては、https://www.cisco.com/go/secure-workload/requirements/agents のサポートマトリックスを参照してください。

-

インストール:

Npcap がインストールされていない場合、エージェントはサービスの開始から 10 秒後にサポートされているバージョンをインストールします。ユーザーが Npcap をインストールしていても、そのバージョンがサポートされているバージョンより古い場合、Npcap はアップグレードされません。Npcap を手動でアップグレードまたはアンインストールするか、オプション overwritenpcap=yes を指定してエージェントインストーラを実行するか、または -npcap を指定してインストーラスクリプトを実行して、サポートされている Npcap バージョンを取得してください。Npcap ドライバがアプリケーションで使用されている場合、エージェントは後で Npcap をアップグレードします。

-

アップグレード:

Npcap が Windows エージェントによってインストールされ、そのバージョンがサポートされているバージョンより古い場合、Npcap はサービスの開始から 10 秒後にサポートされているバージョンにアップグレードされます。Npcap ドライバがアプリケーションで使用されている場合、エージェントは後で Npcap をアップグレードします。Npcap が Windows エージェントによってインストールされていない場合、Npcap はアップグレードされません。

-

アンインストール:

Npcap が Windows エージェントによってインストールされている場合、Npcap はそのエージェントによってアンインストールされます。Npcap がユーザーによってインストールされていても、overwritenpcap=yes でエージェントインストーラによってアップグレードされた場合、Npcap はアンインストールされません。Npcap ドライバがアプリケーションで使用されている場合、エージェントは Npcap をアンインストールしません。

Windows エージェント フロー キャプチャ:Windows Server 2008 R2 を除くすべての Windows OS の場合

最新バージョンの Windows 以降、エージェントは、ndiscap.sys(Microsoft 組み込み)ドライバと、Windows を使用したイベントトレース(ETW)フレームワークを使用して、ネットワークフローをキャプチャします。

最新バージョンへのアップグレード中に、以下のことが行われます。

-

エージェントが npcap.sys から ndiscap.sys に切り替わります。

-

次の場合、エージェントインストーラによって Npcap がアンインストールされます。

-

Npcap がエージェントによってインストールされている。

-

Npcap が使用されていない。

-

OS バージョンが Windows Server 2008 R2 ではない。

-

エージェントサービスが開始されると、エージェントが、ETW セッション、CSW_MonNet、および CSW_MonDns(DNS データ用)を作成し、ネットワークフローのキャプチャを開始します。

(注) |

|

優れた可視性と適用のための AIX エージェントのインストール

(注) |

プロセスツリー、パッケージ(CVE)、およびフォレンジック イベント レポート機能は、AIX では使用できません。さらに、これらの機能の一部は、OS の制限により、サポートされているプラットフォームの特定のマイナーリリースでは利用できない場合があります。 |

AIX エージェントのインストールの要件と前提条件

-

「サポートされているプラットフォームと要件」を参照してください。

-

優れた可視性のための追加要件:

-

サービスをインストールして実行するためのルート権限。

-

エージェントおよびログファイルのストレージ要件:500 MB。

-

ホストをモニタリングしているセキュリティ アプリケーションで設定されているセキュリティの除外。セキュリティの除外は、他のセキュリティ アプリケーションがエージェントのインストールやエージェントのアクティビティをブロッキングするのを防ぐために必要です。詳細については、「セキュリティの除外」を参照してください。

-

AIX では、20 個のネットデバイスのフローキャプチャのみサポートされます(バージョンが AIX 7.1 TL3 SP4 以前の場合は 6 個のネットデバイス)。優れた可視性エージェントは、最大 16 個のネットワークデバイスからキャプチャを行い、他の 4 個のキャプチャセッションを一般的なシステム用途(tcpdump など)に排他的に使用できるようにします。

-

優れた可視性エージェントは、20 台のネットワークデバイスのフローを確実にキャプチャするために、次のことを実行します。

-

エージェントは、エージェントディレクトリ(/opt/cisco/tetration/chroot/dev/bpf0 - /opt/cisco/tetration/chroot/dev/bpf15)の下に 16 個の bpf デバイスノードを作成します。

-

bpf を使用する tcpdump およびその他のシステムツールは、未使用のノード(!EBUSY)が見つかるまで、システムデバイスノード(/dev/bpf0-/dev/bpf19)をスキャンします。

-

エージェントが作成した bpf ノードとシステム bpf ノードは同じメジャーまたはマイナーを共有し、各メジャーまたはマイナーは 1 つのインスタンス(tcpdump またはエージェント)によってのみ開かれます。

-

エージェントはシステムデバイスノードにアクセスせず、tcpdump のようにデバイスノードを作成しません。tcpdump-D では /dev/bpf0 が作成されます。. . /dev/bpf19 が存在しない場合これらを作成します)。

-

-

システムで iptrace を実行すると、特定のシナリオで tcpdump および優れた可視性エージェントからのフローキャプチャが防止されます。これは設計上の既知の問題であり、IBM に確認する必要があります。

-

エージェントをインストールする前にこのシナリオが存在するか確認するには、tcpdump を実行します。エラーメッセージ tcpdump: BIOCSETIF: en0: File exists が表示される場合、iptrace はフローキャプチャをブロックしています。iptrace を停止すると、問題が解決します。

-

-

-

プロセスの可視性とフォレンジックは、AIX 7 および POWER8 以降でサポートされています。

-

ポリシーの適用に関する追加要件:

-

IP セキュリティフィルタ(smitty ipsec4)が有効になっている場合、事前チェックでエージェントのインストールが失敗します。エージェントをインストールする前に、IP セキュリティフィルタを無効にすることを推奨します。

-

IP セキュリティが有効になっている場合、Cisco Secure Workload エンフォーサエージェントの実行中にエラーとして報告され、エンフォーサエージェントは適用を停止します。エンフォーサエージェントの実行中に IP セキュリティフィルタを安全に無効化する方法については、サポートにお問い合わせください。

-

エージェント スクリプト インストーラ方式を使用した AIX エージェントのインストール

優れた可視性と適用の AIX エージェントは、エージェント スクリプト インストール方式を使用しないとインストールできません。

(注) |

|

AIX エージェントをインストールするには、次の手順を実行します。

手順

|

ステップ 1 |

エージェントのインストール方式に移動するには、次の手順を実行します。

|

||

|

ステップ 2 |

[エージェントスクリプトインストーラ(Agent Script Installer)] をクリックします。 |

||

|

ステップ 3 |

[プラットフォームの選択(Select Platform)] ドロップダウンメニューから、[AIX] を選択します。 サポートされている AIX プラットフォームを表示するには、[サポートされているプラットフォームの表示(Show Supported Platforms)] をクリックします。 |

||

|

ステップ 4 |

エージェントをインストールするテナントを選択します。

|

||

|

ステップ 5 |

ワークロードにラベルを割り当てる場合は、ラベルキーを選択し、ラベル値を入力します。 インストールされたエージェントがホストで IP アドレスを報告すると、このホストによって報告された IP に割り当てられているアップロード済みの別の CMDB ラベルとともに、ここで選択されたインストーラ CMDB ラベルが新しい IP アドレスに自動的に割り当てられます。アップロード済みの CMDB ラベルとインストーラ CMDB ラベルの間で競合が発生した場合は、次のようになります。

|

||

|

ステップ 6 |

Cisco Secure Workload との通信に HTTP プロキシが必要な場合は、[はい(Yes)] を選択し、有効なプロキシ URL を入力します。 |

||

|

ステップ 7 |

[インストーラの有効期限(Installer expiration)] セクションで、利用可能なオプションから 1 つを選択します。

|

||

|

ステップ 8 |

[ダウンロード(Download)] をクリックし、ファイルをローカルディスクに保存します。 |

||

|

ステップ 9 |

インストーラ シェル スクリプトを、展開するためにすべての AIX ホストにコピーします。 |

||

|

ステップ 10 |

スクリプトに実行権限を付与するために、

|

||

|

ステップ 11 |

エージェントをインストールするために、ルート権限で

|

スクリプトの使用方法の詳細で指定されているように、事前チェックを実行することを推奨します。

AIX インストーラスクリプトの使用方法の詳細:

ksh tetration_installer_default_enforcer_aix.sh [--pre-check] [--pre-check-user] [--skip-pre-check=<option>] [--no-install] [--logfile=<filename>] [--proxy=<proxy_string>] [--no-proxy] [--help] [--version] [--sensor-version=<version_info>] [--ls] [--file=<filename>] [--osversion=<osversion>] [--save=<filename>] [--new] [--reinstall] [--unpriv-user] [--libs=<libs.zip|tar.Z>] [--force-upgrade] [--upgrade-local] [--upgrade-by-uuid=<filename>] [--logbasedir=<logbdir>] [--tmpdir=<tmp_dir>] [--visibility] [--golden-image]

--pre-check: run pre-check only

--pre-check-user: provide alternative to nobody user for pre-check su support

--skip-pre-check=<option>: skip pre-installation check by given option; Valid options include 'all', 'ipv6' and 'enforcement'; e.g.: '--skip-pre-check=all' will skip all pre-installation checks; All pre-checks will be performed by default

--no-install: will not download and install sensor package onto the system

--logfile=<filename>: write the log to the file specified by <filename>

--proxy=<proxy_string>: set the value of HTTPS_PROXY, the string should be formatted as http://<proxy>:<port>

--no-proxy: bypass system wide proxy; this flag will be ignored if --proxy flag was provided

--help: print this usage

--version: print current script's version

--sensor-version=<version_info>: select sensor's version; e.g.: '--sensor-version=3.4.1.0'; will download the latest version by default if this flag was not provided

--ls: list all available sensor versions for your system (will not list pre-3.3 packages); will not download any package

--file=<filename>: provide local zip file to install sensor instead of downloading it from cluster

--osversion=<osversion>: specify osversion for --save flag;

--save=<filename>: download and save zip file as <filename>; will download package for osversion given by --osversion flag; e.g.: '--save=myimage.aix72.tar.Z --osversion=7.2'

--new: remove any previous installed sensor;

--reinstall: reinstall sensor and retain the same identity with cluster; this flag has higher priority than --new

--unpriv-user=<username>: use <username> for unpriv processes instead of tet-snsr

--libs=<libs.zip|tar.Z>: install provided libs to be used by agents

--force-upgrade: force sensor upgrade to version given by --sensor-version flag; e.g.: '--sensor-version=3.4.1.0 --force-upgrade'; apply the latest version by default if --sensor-version flag was not provided

--upgrade-local: trigger local sensor upgrade to version given by --sensor-version flag: e.g.: '--sensor-version=3.4.1.0 --upgrade-local'; apply the latest version by default if --sensor-version flag was not provided

--upgrade-by-uuid=<filename>: trigger sensor whose uuid is listed in <filename> upgrade to version given by --sensor-version flag; e.g.: '--sensor-version=3.4.1.0 --upgrade-by-uuid=/usr/local/tet/sensor_id'; apply the latest version by default if --sensor-version flag was not provided

--logbasedir=<log_base_dir>: instead of logging to /opt/cisco/tetration/log use <log_base_dir>. The full path will be <log_base_dir>/tetration

--tmpdir=<tmp_dir>: instead of using /tmp use <tmp_dir> as temp directory

--visibility: install deep visibility agent only; --reinstall would overwrite this flag if previous installed agent type was enforcer

--golden-image: install Cisco Secure Workload Agent but do not start the Cisco Secure Workload Services; use to install Cisco Secure Workload Agent on Golden Images in VDI environment or Template VM. On VDI/VM instance created from golden image with different host name, Cisco Secure Workload Services will work normallyAIX エージェントのインストールの確認

手順

|

コマンド

# |

優れた可視性と適用のための Kubernetes または OpenShift エージェントのインストール

要件および前提条件

オペレーティングシステムのサポート情報については、エージェントの OS サポートマトリックスを参照してください。

要件

-

インストールスクリプトには、クラスタノードで特権エージェントポッドを起動するための Kubernetes または OpenShift 管理者のログイン情報が必要です。

-

Cisco Secure Workload エンティティは、tetration 名前空間に作成されます。

-

ノードまたはポッドのセキュリティポリシーは、特権モードのポッドを許可する必要があります。

-

busybox:1.33 イメージは、事前にインストールされているか、Docker Hub からダウンロード可能である必要があります。

-

containerd ランタイムでは、config_path が設定されていない場合は、config.toml(デフォルトの場所:/etc/containerd/config.toml)を次のように変更します。 ``` [plugins."io.containerd.grpc.v1.cri".registry] config_path = "/etc/containerd/certs.d" ```containerd デーモンを再起動します。

-

Kubernetes または OpenShift コントロールプレーンノードで実行するには、-toleration フラグを使用して、Secure Workload ポッドの容認を渡すことができます。通常渡される許容は、通常、ポッドがコントロールプレーンノードで実行されないようにする NoSchedule 容認です。

-

Windows ワーカーノードの場合:

-

サポートされている Windows ワーカー ノード コンテナ ランタイム:ContainerD。

-

containerD の設定:次の containerd の変更を設定します。 ``` [plugins."io.containerd.grpc.v1.cri".registry] config_path = "/etc/containerd/certs.d" ```registry.mirrors の下の設定を削除します。デフォルト設定ファイルの場所は C:\Program Files\containerd\config.toml です。

設定の変更後に、containerd デーモンを再起動します。

-

イメージ mcr.microsoft.com/oss/kubernetes/windows-host-process-containers-base-image:v1.0.0 は、Windows ワーカーノードに事前にインストールされているかダウンロード可能である必要があります。

-

新しいバージョンにアップグレードする既存の Kubernetes エージェントには、Windows DaemonSet エージェントが自動的に含まれます。ただし、以前のスクリプトでは、Windows DaemonSet エージェントはアンインストールされません。Windows DaemonSet エージェントをアンインストールするには、最新のインストーラスクリプトをダウンロードしてください。

-

サポート対象:

-

Microsoft Windows Server 2022

-

Windows Server 2019

-

Kubernetes 1.27 以降

-

-

ポリシー適用の要件

IPVS ベースの kube-proxy モードは、OpenShift ではサポートされません。

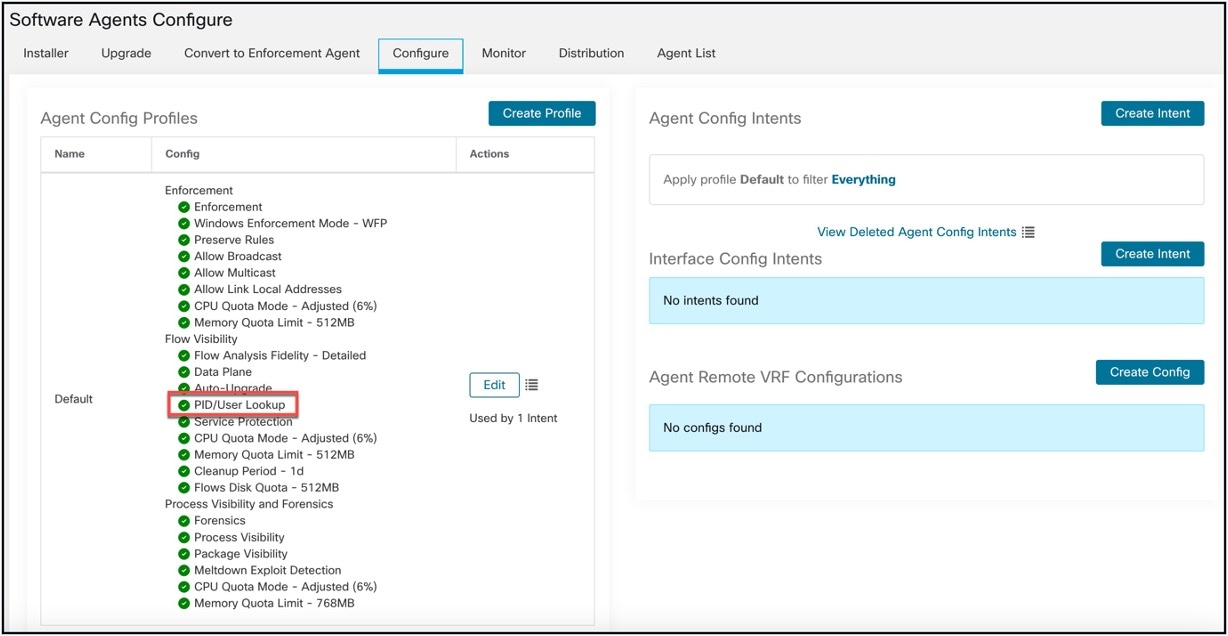

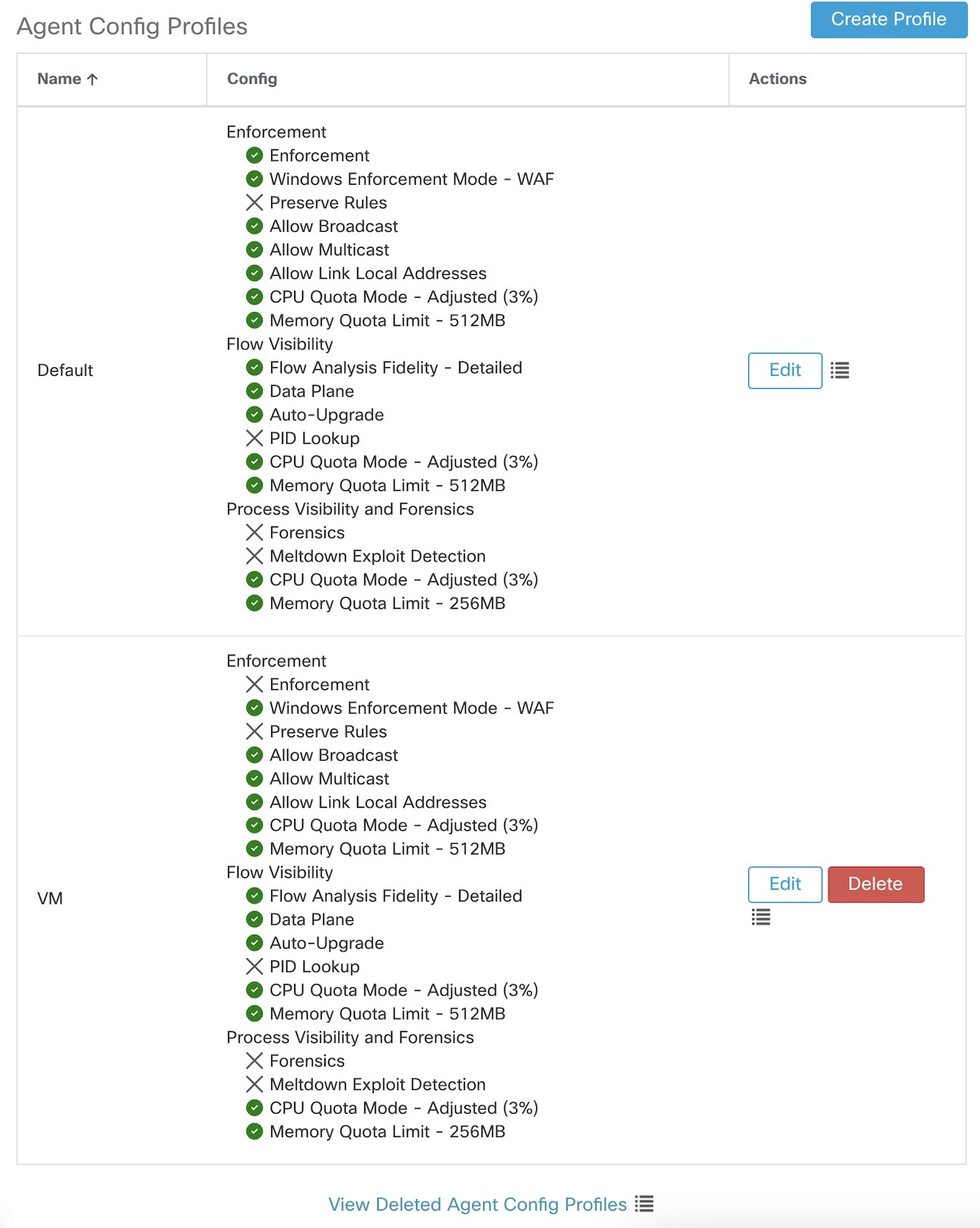

これらのエージェントは、[ルールの保持(Preserve Rules)] オプションを有効にして設定する必要があります。詳細については、「エージェント設定プロファイルの作成」を参照してください。

適用が適切に機能するためには、インストールされている CNI プラグインが次の条件を満たす必要があります。

-

すべてのノードとポッド間にフラットなアドレス空間(IP ネットワーク)を提供すること。クラスタ内通信のためにソースポッド IP をマスカレードするネットワークプラグインはサポートされていません。

-

Secure Workload 適用エージェントが使用する Linux iptables ルールまたはマークに干渉しないこと(マークビット 21 および 20 は、NodePort サービスのトラフィックを許可および拒否するために使用されます)

次の CNI プラグインは、上記の要件を満たすことがテストされています。

-

次の Felix 設定を持つ Calico (3.13):(ChainInsertMode: Append, Ipta- blesRefreshInterval: 0) または (ChainInsertMode: Insert, IptablesFilterAllowAction: Return, IptablesMangleAllowAction: Return, IptablesRefreshInterval: 0)。その他のオプションは、そのデフォルト値を使用します。

これらのオプションの設定に関する詳細については、Felix 設定リファレンスを参照してください。

エージェント スクリプト インストーラ方式を使用した Kubernetes または OpenShift エージェントのインストール

(注) |

エージェント スクリプト インストーラ方式では、後から含まれるノードにエージェントが自動的にインストールされます。 |

手順

|

ステップ 1 |

エージェントのインストール方式に移動するには、次の手順を実行します。

|

||

|

ステップ 2 |

[エージェントスクリプトインストーラ(Agent Script Installer)] をクリックします。 |

||

|

ステップ 3 |

[プラットフォームの選択(Select Platform)] ドロップダウンメニューから、[Kubernetes] を選択します。 サポートされている Kubernetes または OpenShift プラットフォームを表示するには、[サポートされているプラットフォームの表示(Show Supported Platforms)] をクリックします。 |

||

|

ステップ 4 |

エージェントをインストールするテナントを選択します。

|

||

|

ステップ 5 |

Cisco Secure Workload との通信に HTTP プロキシが必要な場合は、[はい(Yes)] を選択し、有効なプロキシ URL を入力します。 |

||

|

ステップ 6 |

[ダウンロード(Download)] をクリックし、ファイルをローカルディスクに保存します。 |

||

|

ステップ 7 |

Kubernetes API サーバーにアクセスでき、デフォルトのコンテキスト、クラスタ、ユーザーとしての管理権限を持つ kubectl 構成ファイルが存在する Linux マシンで、インストーラスクリプトを実行します。 インストーラは、デフォルトの場所(~/.kube/config)からファイルの読み取りを試みますが、--kubeconfig コマンドを使用して設定ファイルの場所を明示的に指定できます。 |

インストールスクリプトに、インストールされた Cisco Secure Workload エージェントの DaemonSet とポッドを確認するための説明が示されます。

(注) |

ダウンロード前にエージェント インストーラ ページで構成された HTTP プロキシは、Cisco Secure Workload エージェントが Cisco Secure Workload クラスタに接続する方法のみを制御します。Kubernetes または OpenShift ノードのコンテナランタイムでは、独自のプロキシ設定が使用されるため、この設定はこれらのノードによる Docker イメージの取得方法には影響しません。Docker イメージが Cisco Secure Workload クラスタから取得されない場合は、コンテナのイメージプルプロセスをデバッグし、適切な HTTP プロキシを追加します。 |

優れた可視性と適用のための Solaris エージェントのインストール

Solaris エージェントのインストールの要件と前提条件

-

「サポートされているプラットフォームと要件」を参照してください。

-

サービスをインストールして実行するためのルート権限。

-

エージェントおよびログファイル用の 1 GB のストレージ容量。

-

ホストを監視しているセキュリティ アプリケーションでセキュリティの除外を設定し、他のセキュリティ アプリケーションがエージェントのインストールやエージェントのアクティビティをブロックしないようにします。詳細については、「セキュリティの除外」を参照してください。

エージェント スクリプト インストーラ方式を使用した Solaris エージェントのインストール

手順

|

ステップ 1 |

エージェントのインストール方式に移動するには、次の手順を実行します。

|

||

|

ステップ 2 |

[エージェントスクリプトインストーラ(Agent Script Installer)] をクリックします。 |

||

|

ステップ 3 |

[プラットフォームの選択(Select Platform)] ドロップダウンメニューから、[Solaris] を選択します。 サポートされている Solaris プラットフォームを表示するには、[サポートされているプラットフォームの表示(Show Supported Platforms)] をクリックします。 |

||

|

ステップ 4 |

エージェントをインストールするテナントを選択します。

|

||

|

ステップ 5 |

ワークロードにラベルを割り当てる場合は、ラベルキーを選択し、ラベル値を入力します。 インストールされたエージェントがホストで IP アドレスを報告すると、このホストによって報告された IP に割り当てられているアップロード済みの別の CMDB ラベルとともに、ここで選択されたインストーラ CMDB ラベルが新しい IP アドレスに自動的に割り当てられます。アップロード済みの CMDB ラベルとインストーラ CMDB ラベルの間で競合が発生した場合は、次のようになります。

|

||

|

ステップ 6 |

Cisco Secure Workload との通信に HTTP プロキシが必要な場合は、[はい(Yes)] を選択し、有効なプロキシ URL を入力します。 |

||

|

ステップ 7 |

[インストーラの有効期限(Installer expiration)] セクションで、利用可能なオプションから 1 つを選択します。

|

||

|

ステップ 8 |

[ダウンロード(Download)] をクリックし、ファイルをローカルディスクに保存します。 |

||

|

ステップ 9 |

Solaris ホストでインストーラ シェル スクリプトをコピーし、

|

||

|

ステップ 10 |

エージェントをインストールするために、ルート権限で

|

スクリプトの使用方法の詳細で指定されているように、事前チェックを実行することを推奨します。

Solaris インストーラスクリプトの使用方法の詳細:

tetration_installer_default_sensor_solaris.sh [--pre-check] [--skip-pre-check=<option>] [--no-install] [--logfile=<filename>] [--proxy=<proxy_string>] [--no-proxy] [--help] [--version] [--sensor-version=<version_info>] [--ls] [--file=<filename>] [--save=<filename>] [--new] [--reinstall] [--unpriv-user] [--force-upgrade] [--upgrade-local] [--upgrade-by-uuid=<filename>] [--basedir=<basedir>] [--logbasedir=<logbdir>] [--tmpdir=<tmp_dir>] [--visibility] [--golden-image]

--pre-check: run pre-check only

--skip-pre-check=<option>: skip pre-installation check by given option; Valid options include 'all', 'ipv6' and 'enforcement'; e.g.: '--skip-pre-check=all' will skip all pre-installation checks; All pre-checks will be performed by default

--no-install: will not download and install sensor package onto the system

--logfile=<filename>: write the log to the file specified by <filename>

--proxy=<proxy_string>: set the value of CL_HTTPS_PROXY, the string should be formatted as http://<proxy>:<port>

--no-proxy: bypass system wide proxy; this flag will be ignored if --proxy flag was provided

--help: print this usage

--version: print current script's version

--sensor-version=<version_info>: select sensor's version; e.g.: '--sensor-version=3.4.1.0'; will download the latest version by default if this flag was not provided

--ls: list all available sensor versions for your system (will not list pre-3.1 packages); will not download any package

--file=<filename>: provide local zip file to install sensor instead of downloading it from cluster

--save=<filename>: download and save zip file as <filename>

--new: remove any previous installed sensor;

--reinstall: reinstall sensor and retain the same identity with cluster; this flag has higher priority than --new

--unpriv-user=<username>: use <username> for unpriv processes instead of nobody

--force-upgrade: force sensor upgrade to version given by --sensor-version flag; e.g.: '--sensor-version=3.4.1.0 --force-upgrade'; apply the latest version by default if --sensor-version flag was not provided

--upgrade-local: trigger local sensor upgrade to version given by --sensor-version flag: e.g.: '--sensor-version=3.4.1.0 --upgrade-local'; apply the latest version by default if --sensor-version flag was not provided

--upgrade-by-uuid=<filename>: trigger sensor whose uuid is listed in <filename> upgrade to version given by --sensor-version flag; e.g.: '--sensor-version=3.4.1.0 --upgrade-by-uuid=/usr/local/tet/sensor_id'; apply the latest version by default if --sensor-version flag was not provided

--logbasedir=<log_base_dir>: instead of logging to /opt/cisco/secure-workload/log use <log_base_dir>. The full path will be <log_base_dir>/secure-workload

--tmpdir=<tmp_dir>: instead of using /tmp use <tmp_dir> as temp directory

--visibility: install deep visibility agent only; --reinstall would overwrite this flag if previous installed agent type was enforcer

--golden-image: install Cisco Secure Workload Agent but do not start the Cisco Secure Workload Services; use to install Cisco Secure Workload Agent on Golden Images in VDI environment or Template VM. On VDI/VM instance created from golden image with different host name, Cisco Secure Workload Services will work normallySolaris エージェントのインストールの確認

-

Solaris 11 の場合は、

sudo pkg list tet-sensorコマンドを実行します。出力として単一のエントリが表示され、Solaris エージェントがホストにインストールされていることを確認できます。次に、出力例を示します。

NAME (PUBLISHER)

VERSION

IFO

tet-sensor (cisco)

3.8.1.1

i--

NAME (PUBLISHER)

VERSION

IFO

tet-sensor (cisco)

3.8.1.1

i--

(手動インストールのみ)ユーザー構成ファイルの更新

以下の手順は、次のすべてを含むインストールにのみ必要です。

-

Secure Workload SaaS、または複数のテナントを持つオンプレミスクラスタ(デフォルトのテナントのみを使用するオンプレミスクラスタでは、この手順は不要)

-

手動インストール

-

Linux または Windows プラットフォーム

エージェントを Secure Workload クラスタに登録するにはアクティベーションキーが必要で、クラスタにはクラスタ アクティベーション キーが必要です。さらに、クラスタに到達するために HTTPS プロキシが必要なこともあります。

(注) |

Windows 環境では、手動インストール時にアクティベーションキーとプロキシオプションを使用する場合、user.cfg を手動で設定する必要はありません。 |

インストールの前に、ユーザー構成ファイルで必要な変数を設定します。

手順

|

ステップ 1 |

アクティベーションキーを取得するには、 に移動し、[インストーラ(Installer)] タブをクリックし、[従来のパッケージインストーラを使用した手動インストール(Manual Install using classic packaged installers)] をクリックしてから、[エージェント アクティベーション キー(Agent Activation Key)] をクリックします。 |

|

ステップ 2 |

Secure Workload エージェントのインストールフォルダにある |

|

ステップ 3 |

アクティベーションキーを ACTIVATION_KEY 変数に追加します。例: |

|

ステップ 4 |

エージェントに HTTPS プロキシが必要な場合は、HTTPS_PROXY 変数を使用して http プロトコルプロキシサーバーとポートを追加します。例: |

その他のエージェント同様のツール

AnyConnect エージェント

Network Visibility Module(NVM)を備えた Cisco AnyConnect セキュア モビリティ エージェントでサポートされるプラットフォームには、Cisco Secure Workload エージェントは必要ありません。AnyConnect コネクタは、これらのエージェントを登録し、フロー観測データ、インベントリデータ、およびラベルをSecure Workload にエクスポートします。詳細については、「AnyConnect コネクタ」を参照してください。

Windows、Mac、Linux プラットフォームについては、Cisco AnyConnect セキュア モビリティ クライアント データ シート [英語] を参照してください。

ISE エージェント

エンドポイント上の Cisco Secure Workload エージェントは、Cisco Identity Service Engine(ISE)に登録されているエンドポイントには必要ありません。ISE コネクタは、ISE アプライアンスの pxGrid サービスを介して ISE からエンドポイントに関するメタデータを収集します。エンドポイントを Secure Workload で ISE エージェントとして登録し、このエンドポイントにインベントリのラベルをプッシュします。詳細については、「ISE コネクタ」を参照してください。

SPAN エージェント

SPAN エージェントは ERSPAN コネクタと連携します。詳細については、「ERSPAN コネクタ」を参照してください。

サードパーティ製品および追加のシスコ製品

-

Secure Workload で設定された外部オーケストレータを使用した統合の場合。

Cisco Secure Workload の外部オーケストレータを参照してください。

-

Secure Workload で設定されたコネクタを使用した統合の場合。

「コネクタとは」を参照してください。

接続情報

一般に、エージェントがワークロードにインストールされると、Secure Workload クラスタでホストされているバックエンドサービスへの複数のネットワーク接続が確立されます。接続数は、エージェントのタイプとその機能によって異なります。

次の表は、さまざまなエージェントタイプによって確立されたさまざまな固定接続を示しています。

|

エージェント タイプ |

コンフィギュレーション サーバー |

コレクタ |

適用バックエンド |

|---|---|---|---|

|

可視性(オンプレミス) |

CFG-SERVER-IP:443 |

COLLECTOR-IP:5640 |

該当なし |

|

可視性(SaaS) |

CFG-SERVER-IP:443 |

COLLECTOR-IP:443 |

該当なし |

|

enforcement (オンプレミス) |

CFG-SERVER-IP:443 |

COLLECTOR-IP:5640 |

ENFORCER-IP:5660 |

|

適用(SaaS) |

CFG-SERVER-IP:443 |

COLLECTOR-IP:443 |

ENFORCER-IP:443 |

|

Docker イメージ |

CFG-SERVER-IP:443 |

該当なし |

該当なし |

説明:

-

CFG-SERVER-IP は、コンフィギュレーション サーバーの IP アドレスです。

-

COLLECTOR-IP は、コレクタの IP アドレスです。詳細可視性エージェントと適用エージェントは、利用可能なすべてのコレクタに接続します。

-

ENFORCER-IP は、適用エンドポイントの IP アドレスです。適用エージェントは、使用可能なエンドポイントのうち 1 つのみに接続します。

-

Kubernetes/Openshift エージェントの展開の場合、インストールスクリプトにエージェントソフトウェアが含まれていません。エージェントソフトウェアを含む Docker イメージは、各 Kubernetes/Openshift ノードによって Secure Workload クラスタからプルされます。これらの接続は、コンテナランタイムイメージ取得コンポーネントによって確立され、CFG-SERVER-IP:443 が接続先になります。

[プラットフォーム(Platform)] > [クラスタ設定(Cluster Configuration)] に移動して、コンフィギュレーション サーバーの IP とコレクタの IP を確認します。

-

[センサーVIP(Sensor VIP)] はコンフィギュレーション サーバーの IP に対応:このクラスタのコンフィギュレーション サーバー用にセットアップされた IP アドレスです。

-

[外部IP(External IPs)] はコレクタの IP とエンフォーサに対応:これが入力されている場合、外部クラスタの IP アドレスを割り当てるときに、選択プロセスはこのリストで定義されている IP アドレスのみに制限されます。それらは、外部ネットワークの一部です。

(注) |

|

ワークロードがファイアウォールの背後にある場合や、ホスト ファイアウォール サービスが有効になっている場合は、クラスタへの接続が拒否される可能性があります。そのような場合、管理者は、適切なファイアウォールポリシーを作成して、その接続を許可する必要があります。

フィードバック

フィードバック