-

名前 疑わしい MS Office の動作

Clause (Event type = Follow Process and (Process Info - Exec Path doesn’t contain Windowssplwow64.exe ) and (Process Info - Exec Path doesn’t contain chrome.exe ) and (Process Info - Exec Path doesn’t contain msip.executionhost.exe ) and (Process Info - Exec Path doesn’t contain msip.executionhost32.exe ) and (Process Info - Exec Path doesn’t contain msosync.exe ) and (Process Info - Exec Path doesn’t contain ofccccaupdate.exe ) with ancestor (Process Info - Exec Path contains winword.exe or Process Info -Exec Path contains excel.exe or Process Info -Exec Path contains powerpnt.exe )

説明 このルールは、Microsoft Office プロセス(WIN-WORD.exe/EXCEL.exe/POWERPNT.exe)が子プロセスを作成した場合にアラートを出し、記録します。シスコの調査に基づき、誤検出の数を減らすため、これらの

MS Office バイナリによって作成されることが知られているいくつかの一般的な子プロセスを許可しています。

-

名前 T1015 - アクセシビリティ機能 1

Clause Event type = Follow Process (Process Info - Exec Path contains cmd.exe or Process Info -Exec Path contains powershell.exe or Process Info - Exec Path contains cscript.exe or Process Info - Exec Path contains wscript.exe) and (Follow Process - Parent Exec Path contains winlogon.exe or Follow Process - Parent Exec Path contains atbroker.exe or Follow Process - Parent Exec Path contains utilman.exe)

説明:このルールは、アクセスビリティ機能のバイナリ(オンスクリーンキーボード、拡大鏡、固定キーなど)が悪用され、cmd/powershell/cscript/wscript を開くように誘導された場合にアラートを出し、記録します。アクセシビリティバイナリの呼び出しは、どこから呼び出されるか(ログオン画面から、またはユーザーのログイン後)に応じて、winlogon、atbroker、または

utilman のいずれかのプロセスによって制御されます。このルールは、アクセシビリティプロセス(winlogon.exe、utilman.exe、および atbroker.exe)の疑わしい子プロセス(cmd.exe、powershell.exe、cscript.exe、wscript.exe)をキャプチャします。これを

T1015 -アクセシビリティ機能 2 で使用して、4 つの疑わしい子プロセスの追加の子プロセスも捕捉します。**

-

名前 T1015 - アクセシビリティ機能 2

Clause Event type = Follow Process with ancestor (( Process Info - Exec Path contains cmd.exe or Process Info - Exec Path contains powershell.exe or Process Info - Exec Path contains cscript.exe or Process Info - Exec Path contains wscript.exe) and (Follow Process - Parent Exec Path contains winlogon.exe or Follow Process - Parent Exec Path contains atbroker.exe or Follow Process - Parent Exec Path contains utilman.exe))

説明:このルールは、アクセスビリティ機能のバイナリ(オンスクリーンキーボード、拡大鏡、固定キーなど)が悪用され、cmd.exe/powershell.exe/cscript.exe/wscript.exe を開くように誘導された場合にアラートを出し、記録します。アクセシビリティバイナリの呼び出しは、呼び出し元(ログオン画面、またはユーザーのログイン後)に応じて、winlogon、atbroker、または

utilman プロセスによって制御されます。このルールは、これらのプロセス(winlogon、utilman、および atbroker)の疑わしい子プロセスの子プロセスをキャプチャします。アクセシビリティバイナリの疑わしい子プロセスについてアラートを出す

[T1015 -アクセシビリティ機能1(T1015 - Accessibility features 1)] でこれを使用する必要があります。

-

名前 T1085 - rundll32

Clause (Event type = Follow Process and Process Info Exec Path does not contain msiexec.exe and Process Info Exec Path does not contain WindowsSystem32SystemPropertiesRemote.exe with ancestor (Process Info - Exec Path contains rundll32.exe and Follow Process - Parent Exec Path does not contain msiexec.exe and not ( Process Info -command string contains Windowssystem32shell32.dll or ( Process Info -command string contains Windowssyswow64shell32.dll or ( Process Info -command string contains WindowsSystem32migrationWinInetPlugin.dll ))

説明 このルールは、rundll32.exe が子プロセスを作成した場合にアラートを出し、記録します。このバイナリは、任意のバイナリ/dll を実行するために呼び出されたり、悪意のあるコントロールパネル項目をインストールするために control.exe

によって使用されたりする可能性があります。ただし、msiexec.exe が rundll32.exe の親または子である場合は許可しています。また、よく知られた dll を利用するいくつかの一般的な rundll32 コマンドも許可しています。

-

名前 T1118 - InstallUtil

Clause Event type = Follow Process with ancestor Process Info - Exec Path contains installutil.exe

説明 このルールは、InstallUtil.exe が子プロセスを作成した場合にアラートを出し、記録します。

-

名前 T1121 - Regsvcs/Regasm

Clause Event type = Follow Process and ( Process Info - Exec path does not contain fondue.exe or Process Info - Exec path does not contain regasm.exe or Process Info - Exec path does not contain regsvr32.exe with ancestor (Process Info - Exec Path contains regasm.exe or Process Info - Exec Path contains regsvcs.exe)

説明 このルールは、regsvcs.exe または regasm.exe が子プロセスを作成した場合にアラートを出し、記録します。ただし、誤検知の数を減らすため、fondue.exe/regasm.exe/regsvr32.exe が regasm.exe

または regsvcs.exe によって生成される場合は許可しています。

-

名前 T1127 - 信頼できる開発者ユーティリティ - msbuild.exe

Clause ( Event type = Unseen Command with ancestor Process Info - Exec Path contains MSBuild.exe ) and ( Process Info - Exec Path does not contain Tracker.exe ) and ( Process Info -Exec Path doesn’t contain csc.exe ) and ( Process Info - Exec Path does not contain Microsoft Visual Studio ) and ( Process Info - Exec Path does not contain al.exe ) and ( Process Info - Exec Path does not contain lc.exe ) and ( Process Info - Exec Path does not contain dotnet.exe ) and ( Process Info - Exec Path does not contain cvtres.exe ) and ( Process Info - Exec Path does not contain conhost.exe ) and not ( Event type = Unseen Command with ancestor ( Process Info - Exec Path contains Tracker.exe or Process Info - Exec Path contains csc.exe or Process Info - Exec Path contains Microsoft Visual Studio or Process Info - Exec Path contains al.exe or Process Info - Exec Path contains lc.exe or Process Info - Exec Path contains dotnet.exe or Process Info - Exec Path contains cvtres.exe ) )

説明 このルールは、msbuild.exe が、通常作成する子プロセスの許可リストに属していない子プロセスを作成した場合にアラートを出し、記録します。移行手順ではプロセスサブツリーの許可がまだサポートされていないため、このルールは現在、移行手順ではなく未確認コマンドに基づいています。現在のルールでは、次のプロセスとその子が許可されます。tracker.exe、csc.exe、「Microsoft

Visual Studio」パスからのプロセス、al.exe、lc.exe、dotnet.exe、および cvtres.exe。このルールでは conhost.exe も許可されます。これらのプロセスは、MSBuild.exe の通常の使用中に確認できます(たとえば、Visual

Studio を使用したプロジェクトのコンパイル時)。MSBuild.exe の上記以外の子プロセスすべて(通常の動作ではない)に関してアラートが生成されます。

-

名前 T1127 - 信頼できる開発者ユーティリティ - rcsi.exe

Clause Event type = Follow Process with ancestor Process Info - Exec Path contains rcsi.exe

説明 このルールは、rcsi.exe が子プロセスを作成した場合にアラートを出し、記録します。

-

名前 T1127 - 信頼できる開発者ユーティリティ - tracker.exe

Clause (Event type = Unseen Command with_ancestor Process Info - Exec Path contains tracker.exe) and not (Event type = Unseen Command with_ancestor Process Info - Exec Path contains MSBuild.exe)

説明 このルールは、tracker.exe が子プロセスを作成した状況で、tracker 自体が MSBuild.exe の子ではない場合にアラートを出し、記録します。したがって、Visual Studio を使用した tracker の正当な呼び出しは承認されますが、他の呼び出しにはアラートが出されます。Tracker.exe

ルールおよび以前の MSBuild.exe ルールの制限の 1 つに、攻撃者が MSBuild 手法を使用して Tracker を作成し、Tracker に悪意のある子を作成させた場合、MSBuild を先祖とする Tracker は正当であるため、どちらのルールによってもアラートが出されない点があります。

-

名前 T1128 - Netsh ヘルパー Dll

Clause Event type = Follow Process with ancestor Process Info - Exec Path contains netsh.exe

説明 このルールは、netsh.exe が子プロセスを作成した場合にアラートを出し、記録します。

-

名前 T1136 - アカウントの作成

Clause Event type = User Account

説明 このルールは、新しいユーザーが作成された場合にアラートを出し、記録します。

-

名前 T1138 - アプリケーションシミング

Clause Event type = Follow Process Info - Exec Path contains sdbinst.exe

説明 このルールは、sdbinst.exe が呼び出された場合にアラートを出し、記録します。

-

名前 T1180 - スクリーンセーバー

Clause Event type = Follow Process AND with ancestor Process Info - Exec Path contains .scr

説明:このルールは、exec パスで「.scr」を使用してプロセスが作成された場合にアラートを出し、記録します。

-

名前 T1191 - CMSTP

Clause Event type = Follow Process with ancestor Process Info - Exec Path contains cmstp.exe

説明 このルールは、cmstp.exe が子プロセスを作成した場合にアラートを出し、記録します。

-

名前 T1202 - 間接コマンド実行 - forfiles.exe

Clause Event type = Follow Process with ancestor Process Info - Exec Path contains forfiles.exe

説明 このルールは、forfiles.exe が子プロセスを作成した場合にアラートを出し、記録します。

-

名前 T1202 - 間接コマンド実行 - pcalua.exe

Clause Event type = Follow Process with ancestor Process Info - Exec Path contains pcalua.exe

説明 このルールは、pcalua.exe が子プロセスを作成した場合にアラートを出し、記録します。

-

名前 T1216 - 署名付きスクリプトプロキシ実行 - pubprn.vbs

Clause Event type = Follow Process with ancestor (( Process Info - Exec Path contains cscript.exe or Process Info - Exec Path contains wscript.exe) and Process Info - Command String contains .vbs and Process Info - Command String contains script )

説明 このルールは、パラメータ「script」を含む wscript.exe または cscript.exe を使用して vbs スクリプトが実行され、新しいプロセスが作成された場合にアラートを出し、記録します。攻撃者はこの手法を使用して、コードを実行する悪意のある

sct ファイルを指すスクリプトパラメータを含む pubprn.vbs を実行する可能性があります。

-

名前 T1218 - 署名付きバイナリプロキシ実行 - msiexec.exe

Clause Event type = Follow Process with ancestor Process Info - Exec Path contains msiexec.exe

説明 このルールは、msiexec.exe が子プロセスを作成した場合にアラートを出し、記録します。

-

名前 T1218 - 署名付きバイナリプロキシ実行 - odbcconf.exe

Clause Event type = Follow Process with ancestor Process Info - Exec Path contains odbcconf.exe

説明 このルールは、odbcconf.exe が子プロセスを作成した場合にアラートを出し、記録します。

-

名前 T1218 - 署名付きバイナリプロキシ実行 - Register-CimProvider

Clause Event type = Follow Process with ancestor Process Info - Exec Path contains Register-CimProvider.exe

説明 このルールは、Register-CimProvider.exe が子プロセスを作成した場合にアラートを出し、記録します。

-

名前 T1220 - XSL スクリプト処理 - msxsl.exe

Clause Event type = Follow Process with ancestor Process Info - Exec Path contains msxsl.exe

説明 このルールは、msxsl.exe が子プロセスを作成した場合にアラートを出し、記録します。

-

名前 T1220 - XSL スクリプト処理 - wmic

Clause Event type = Follow Process and (Process Info - Exec Path contains wmic.exe and Process Info - Command String contains .xsl)

説明 このルールは、xsl スクリプトが wmic によって使用されている場合にアラートを出し、記録します。これは任意のバイナリを起動するために使用できます。

-

名前 T1223 - コンパイル済み HTML ファイル

Clause Event type = Follow Process with ancestor Process Info - Exec Path contains hh.exe

説明 このルールは、hh.exe が子プロセスを作成した場合にアラートを出し、記録します。

-

名前 T1003 - ログイン情報ダンピング - Lsass

Clause Event type = Follow Process and Process Info - Exec Path contains procdump.exe and Process Info - Command String contains lsass

説明 このルールは、lsass プロセスのメモリをダンプするために procdump.exe が使用されている場合にアラートを出し、記録します。

-

名前 T1140 - ファイルまたは情報の難読化解除/復号化

Clause Event type = Follow Process and Process Info - Exec Path contains certutil.exe and (Process Info - Command String matches .*encode\s.* or Process Info - Command String matches .*decode\s.*

説明 このルールは、ファイルのエンコードまたはデコードに certutil.exe が使用されている場合にアラートを出し、記録します。この手法は、攻撃者が攻撃対象のマシンでエンコードされたペイロードをデコードするためによく使用されます。

-

名前 T1076 - リモート デスクトップ プロトコル

Clause Event type = Follow Process and Process Info - Exec Path contains tscon.exe

説明 このルールは、tscon.exe が実行された場合にアラートを出し、記録します。攻撃者は、tscon.exe を使用して既存の RDP セッションをハイジャックできます。

-

名前 T1197 - BITS ジョブ - Powershell

Clause Event type = Follow Process and Process Info - Exec Path contains powershell.exe and Process Info - Command String contains Start-BitsTransfer

説明 このルールは、powershell.exe を使用して cmdlet Start-BitsTransfer を実行し、ファイルをコピー/移動した場合にアラートを出し、記録します。

-

名前 T1170 - MSHTA

Clause Event type = Follow Process with ancestor Process Info - Exec Path contains mshta.exe

説明 このルールは、子プロセスを生成する悪意のある HTA スクリプトを実行するために mshta.exe が使用されている場合にアラートを出し、記録します。

-

名前 T1158 - 非表示ファイルおよびディレクトリ

Clause Event type = Follow Process and (Process Info - Exec Path contains attrib.exe and Process Info - Command String contains +h)

説明 このルールは、attrib.exe を使用してファイル/ディレクトリを非表示に設定した場合にアラートを出し、記録します。

-

名前 T1114 - 電子メール収集

Clause Event type = Follow Process (Process Info - Command String matches .*.(ost|pst)(\s|"|’).* or Process Info - Command String matches .*.(ost|pst)$ ) Process Info - Exec Path doesn’t contain outlook.exe

説明 このルールは、outlook.exe 以外のプロセスから電子メールファイル(.ost および .pst)にアクセスした場合にアラートを出し、記録します。

-

名前 T1070 - ホストでのインジケータ削除 - イベントログ

Clause Event type = Follow Process and Process Info - Exec Path contains wevtutil.exe and Process Info - Command String matches .*\s(cl|clear-log)\s.*

説明 このルールは、wevtutil.exe を使用してイベントログが消去される場合にアラートを出し、記録します。

-

名前 T1070 - ホストでのインジケータ削除 - USN

Clause Event type = Follow Process and Process Info - Exec Path contains fsutil.exe and Process Info - Command String matches .*\susn\s.* and Process Info - Command String matches .*\sdeletejournal.*

説明 このルールは、fsutil.exe を使用して USN ジャーナルが削除される場合にアラートを出し、記録します。

-

名前 T1053 - スケジュールされたタスク

Clause Event type = Follow Process and Process Info - Exec Path contains schtasks.exe and Process Info - Command String contains create

説明 このルールは、schtasks.exe を使用して新しいスケジュールされたタスクが作成される場合にアラートを出し、記録します。

-

名前 T1003 - ログイン情報ダンピング - Vaultcmd

Clause Event type = Follow Process and Process Info - Exec Path contains vaultcmd.exe and Process Info - Command String matches .*\/list.*

説明 このルールは、vaultcmd.exe を使用して Windows Credentials Vault にアクセスされた場合にアラートを出し、記録します。

-

名前 T1003 - ログイン情報ダンピング - レジストリ

Clause Event type = Follow Process and Process Info - Exec Path contains reg.exe and ((Process Info - Command String contains save or Process Info - Command String contains export) and (Process Info - Command String contains hklm or Process Info - Command String contains hkey_local_machine) and (Process Info - Command String contains sam or Process Info - Command String contains security or Process Info - Command String contains system))

説明 このルールは、reg.exe を使用して特定のレジストリハイブをダンプされた場合にアラートを出し、記録します。

-

名前 T1201 - パスワードポリシー検出 1

Clause Event type = Follow Process and Process Info - Exec Path contains change and Process Info - Command String contains -l

説明:このルールは、chage ユーティリティを使用して Linux マシンのパスワードポリシー(パスワード有効期間ポリシー)が一覧表示された場合にアラートを出し、記録します。

-

名前 T1081 - ファイル内のログイン情報 - Linux

Clause Event type = Follow Process and (Process Info - Exec Path contains cat or Process Info - Exec Path contains grep) and (Process Info - Command String contains .bash_history or Process Info - Command String contains .password or Process Info - Command String contains .passwd)

説明 このルールは、Linux マシン上のファイルに保存されているパスワードを検索する試みが実行された場合にアラートを出し、記録します。

-

名前 T1081 - ファイル内のログイン情報 - Windows

Clause Event type = Follow Process and Process Info - Exec Path contains findstr.exe and Process Info - Command String contains password

説明 このルールは、Windows マシン上のファイルに保存されているパスワードを検索する試みが実行された場合にアラートを出し、記録します。

-

名前 T1089 - セキュリティツールの無効化

Clause Event type = Follow Process and ( (Process Info - Exec Path contains fltmc.exe and Process Info - Command String contains unload sysmon) or (Process Info - Exec Path contains sysmon.exe and Process Info - Command String contains /u) )

説明 このルールは、fltmc.exe または sysmon.exe を使用して sysmon ドライバをアンロードする試みが実行された場合にアラートを出し、記録します。

![セキュリティダッシュボードの [フォレンジックスコア(Forensics Score)] セクション](/c/dam/en/us/td/i/400001-500000/460001-470000/467001-468000/467562.jpg)

![セキュリティダッシュボードの [フォレンジックスコアの詳細(Forensics Score Details)] セクション](/c/dam/en/us/td/i/400001-500000/460001-470000/467001-468000/467563.jpg)

![[ワークロードプロファイル(Workload Profile)] ページの [ネットワーク異常(Network Anomaly)] タブ](/c/dam/en/us/td/i/400001-500000/460001-470000/467001-468000/467394.jpg)

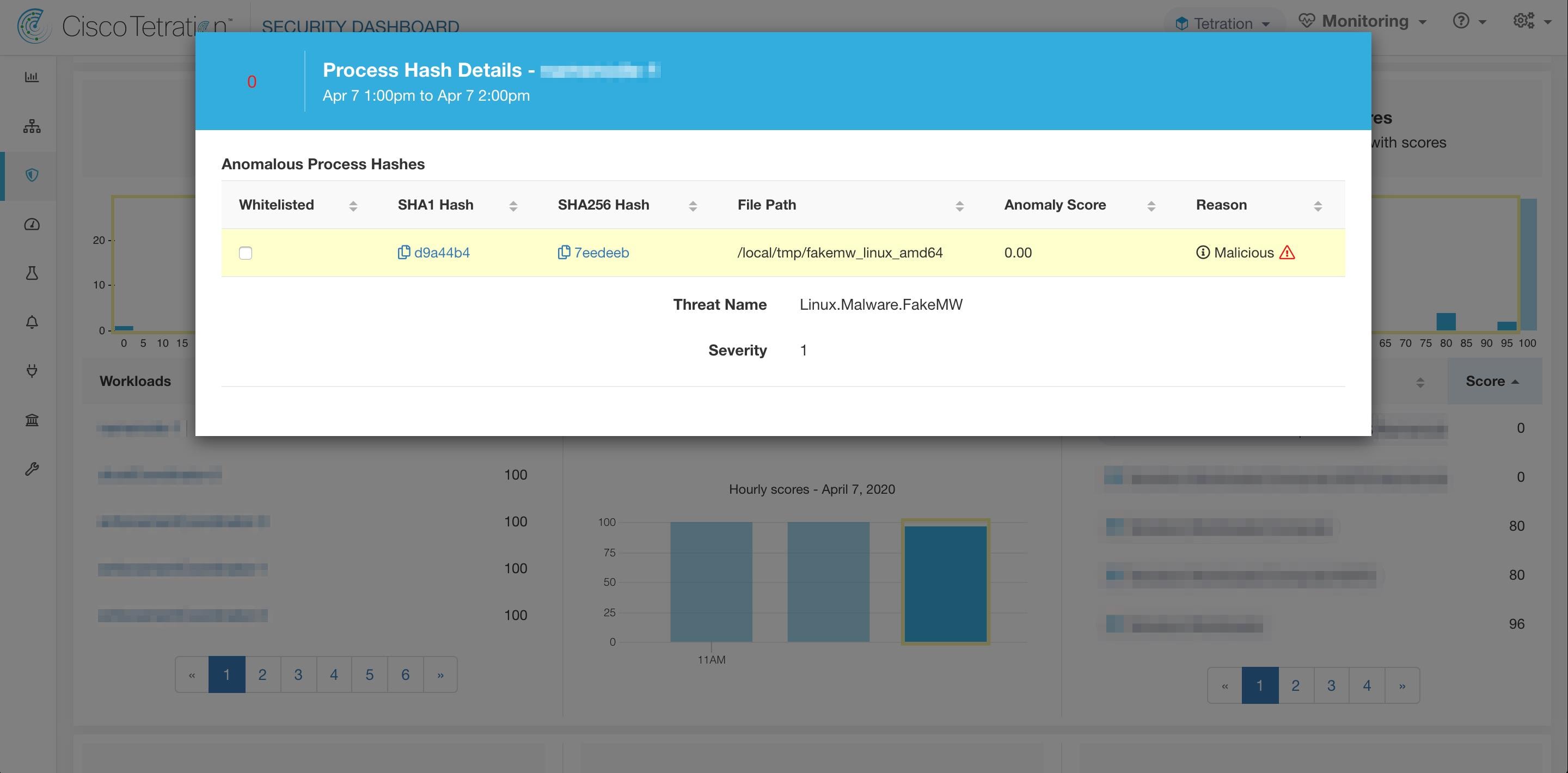

![セキュリティダッシュボードの [プロセスハッシュスコア(Process Hash Score)] セクション](/c/dam/en/us/td/i/400001-500000/460001-470000/467001-468000/467568.jpg)

![[ワークロードプロファイル(Workload Profile)] ページの [ファイルハッシュ(File Hashes)] タブ](/c/dam/en/us/td/i/400001-500000/460001-470000/467001-468000/467569.jpg)

フィードバック

フィードバック