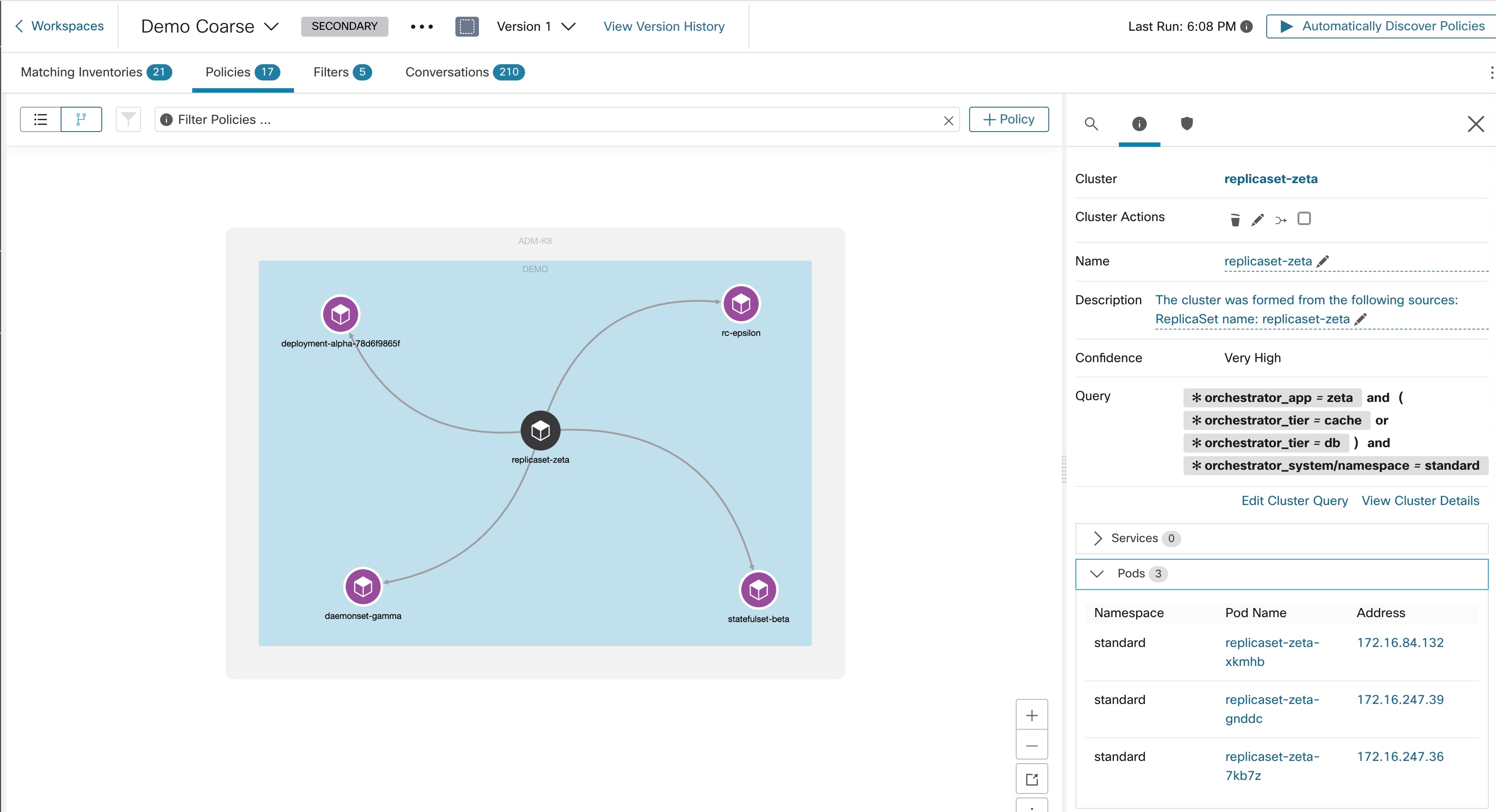

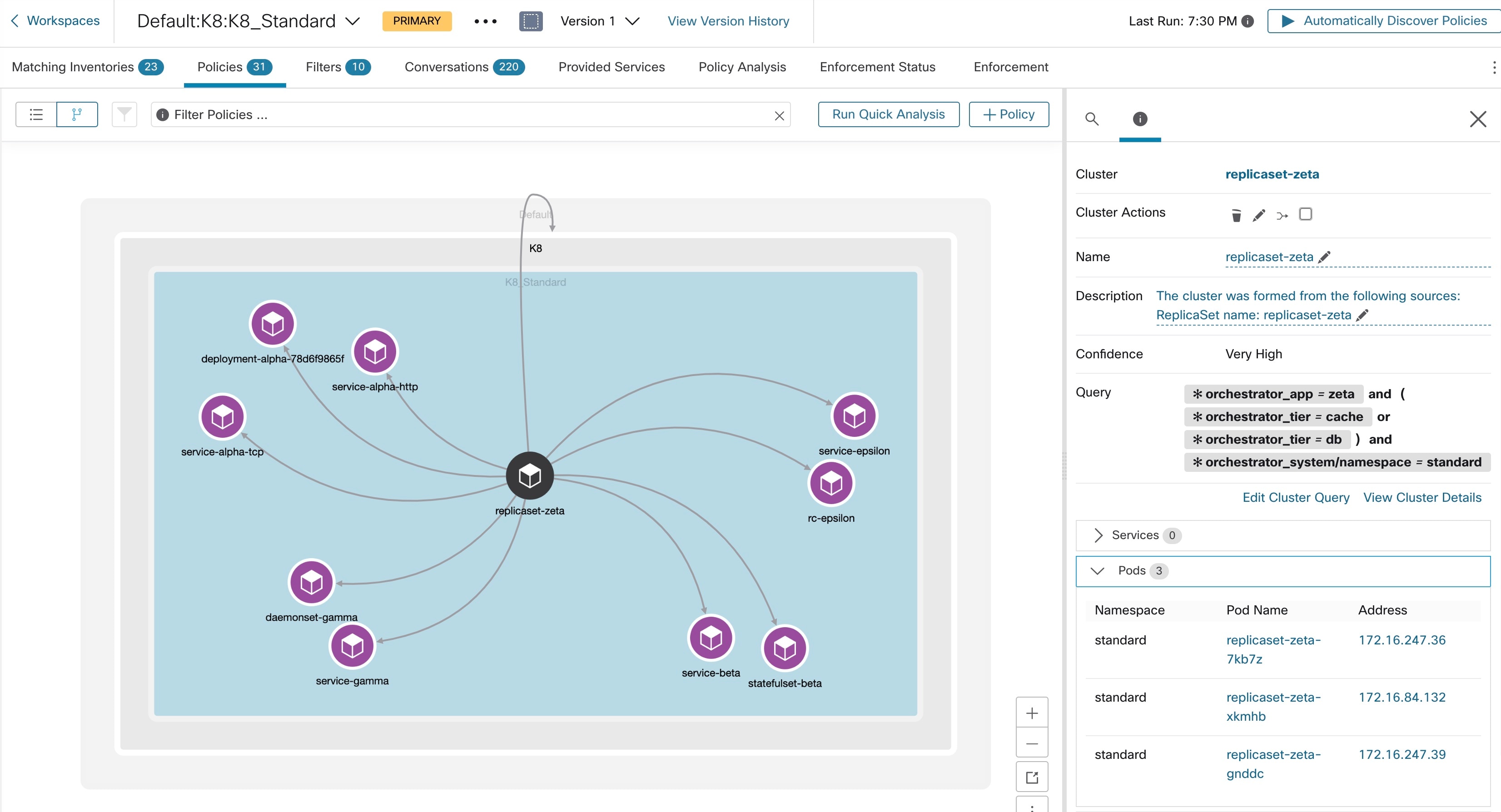

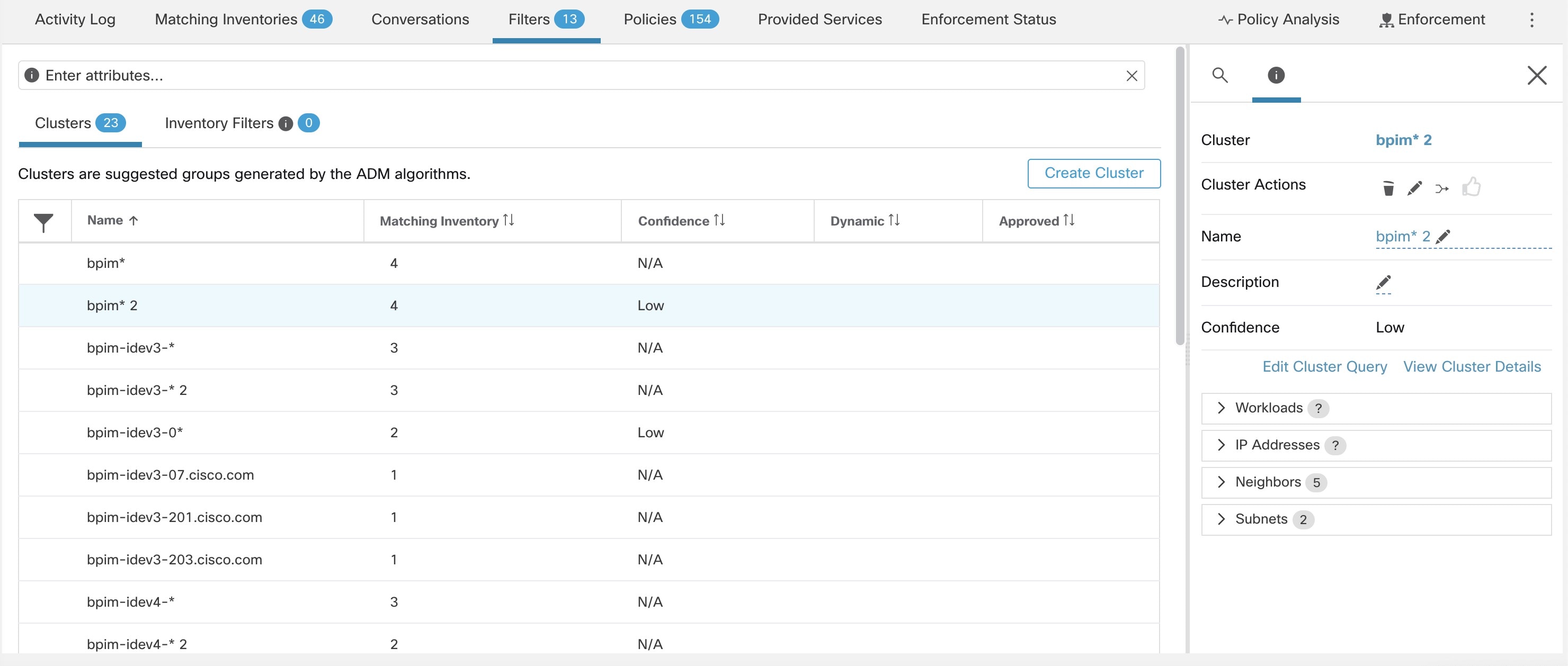

クラスタは、ワークスペース内でグループ化された一連のワークロードです。(Secure Workload の展開もクラスタと呼ばれることもありますが、この 2 つの用途は無関係です)

たとえば、アプリケーションの範囲に、アプリケーションを構成する他の多くのタイプのサーバーとホストの中に数台の Web サーバーが含まれている場合、このアプリケーションの範囲内に Web サーバーのクラスタが必要になる可能性があるため、これらの

Web サーバーにのみ特定のポリシーを割り当てられます。

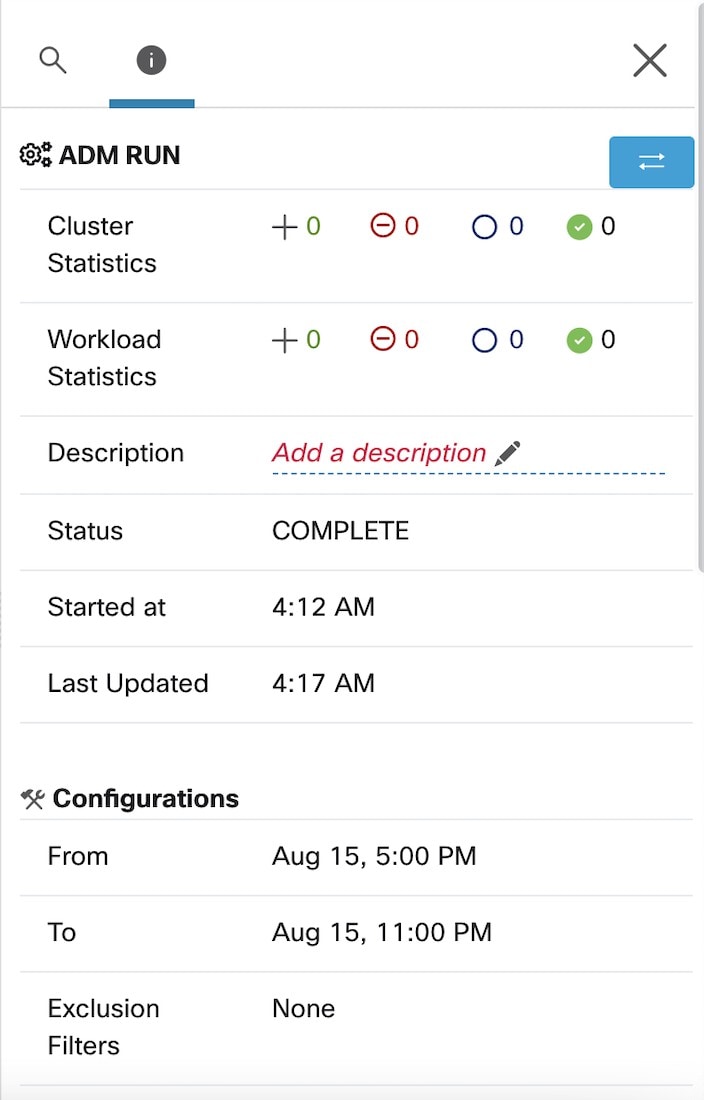

自動ポリシー検出は、設定の実行中に指定された時間枠で観測されたシグナルに基づいて、ワークロードをクラスタにグループ化します。

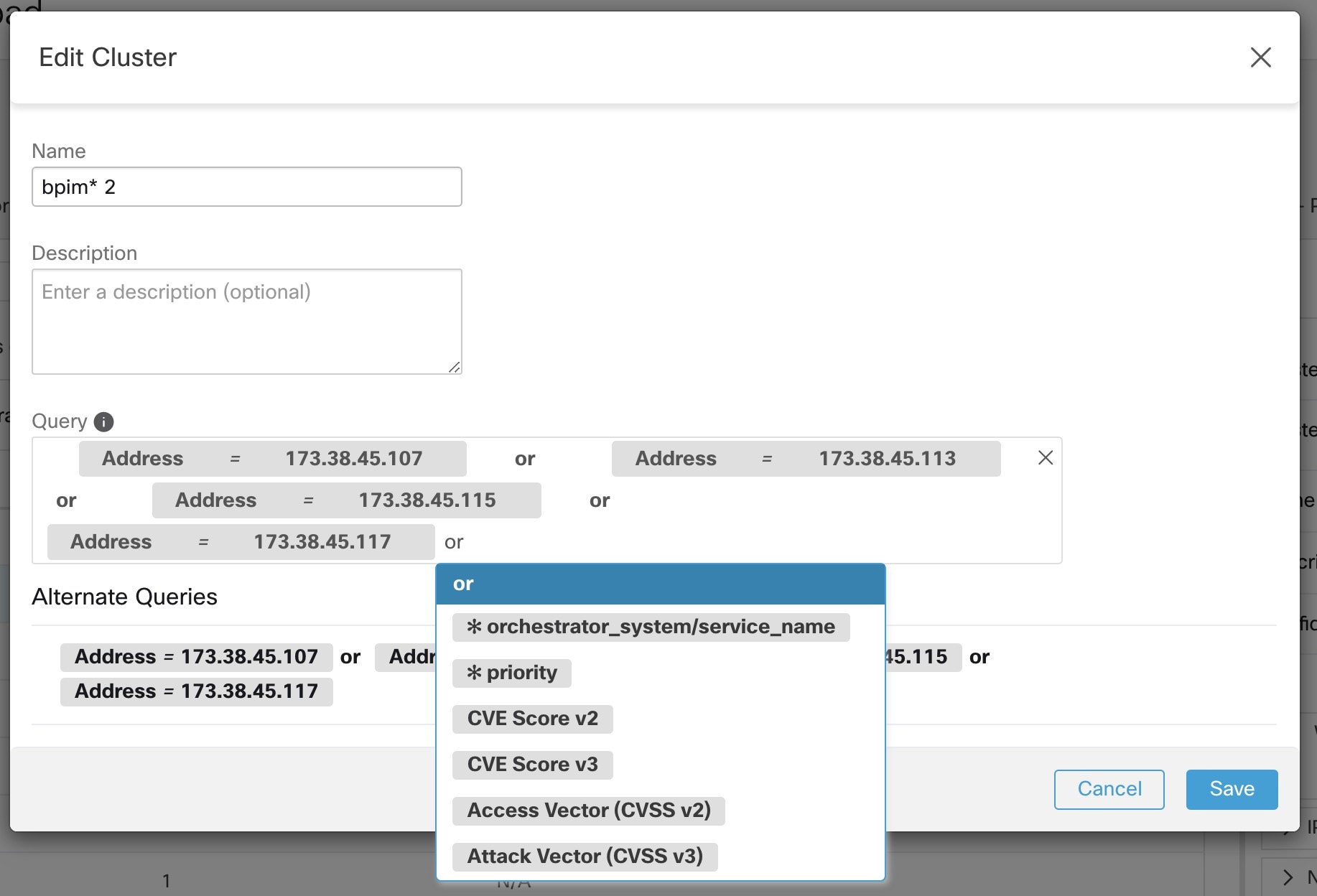

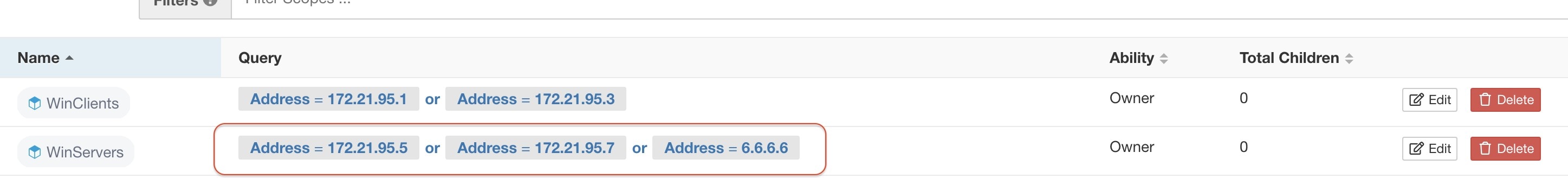

各クラスタはクエリによって定義される

クラスタクエリは、特定の IP アドレスで定義しない限り動的です。動的クエリを使用すると、クラスタメンバーシップは時間の経過とともに変化し、インベントリの変更を反映できます。クエリに一致させるワークロードは多いか、少ないか、または別のものになります。

たとえば、クラスタクエリが部分文字列「HR」を含むホスト名に基づいており、HR を含むホスト名を持つホストがワークスペースに追加された場合、クラスタには自動的に追加のホストが含まれます。

自動ポリシー検出は、ワークロードに関連付けられたホスト名とラベルを調べます。自動ポリシー検出により、ホスト名とこれらのラベルに基づいて候補クエリの短いリストがクラスタごとに生成されます。これらのクエリから 1 つを選択して、必要に応じて編集し、クラスタに関連付けられます。自動ポリシー検出においてホスト名とラベルに基づく簡単なクエリが作成できない場合もあり、そのときは(代替の)クエリが提案されないことに注意してください。

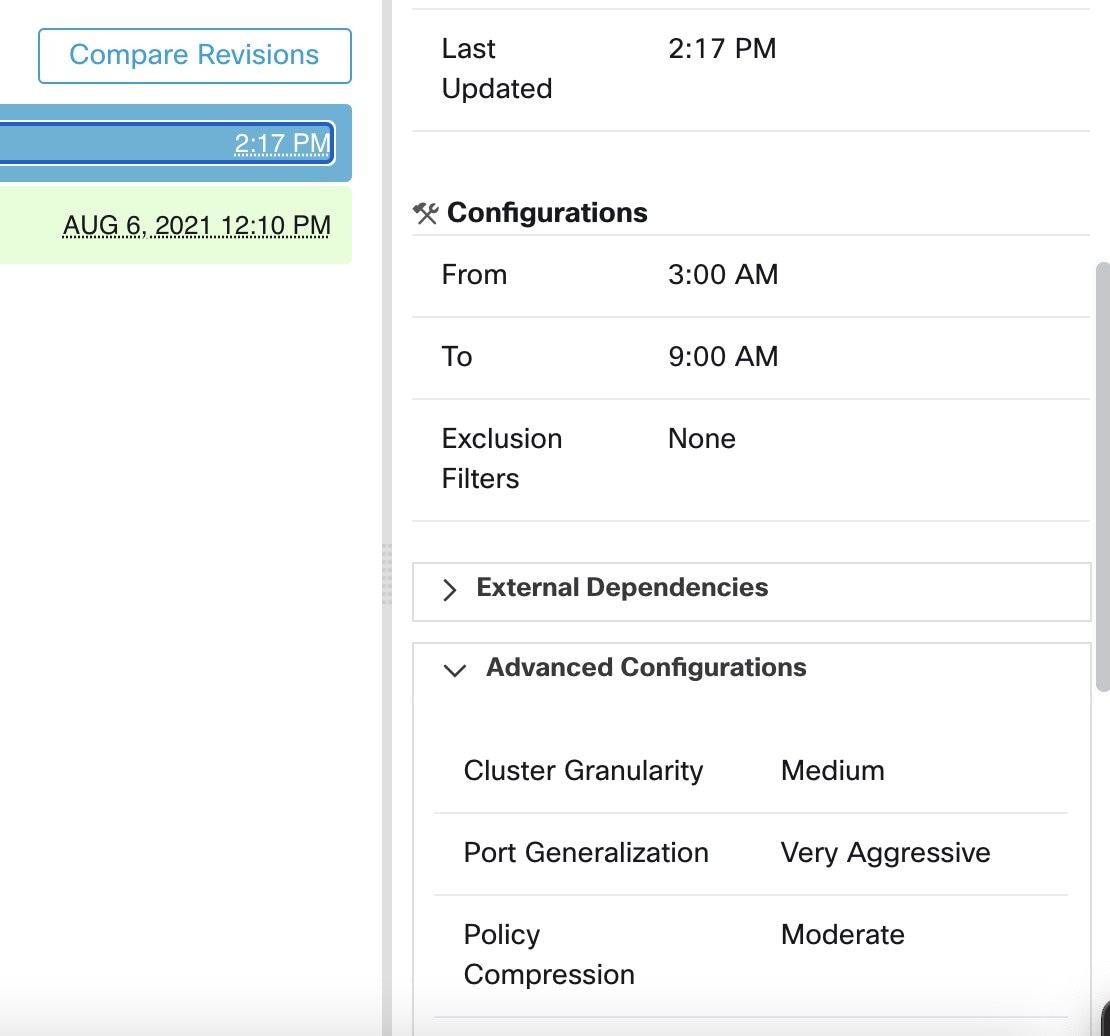

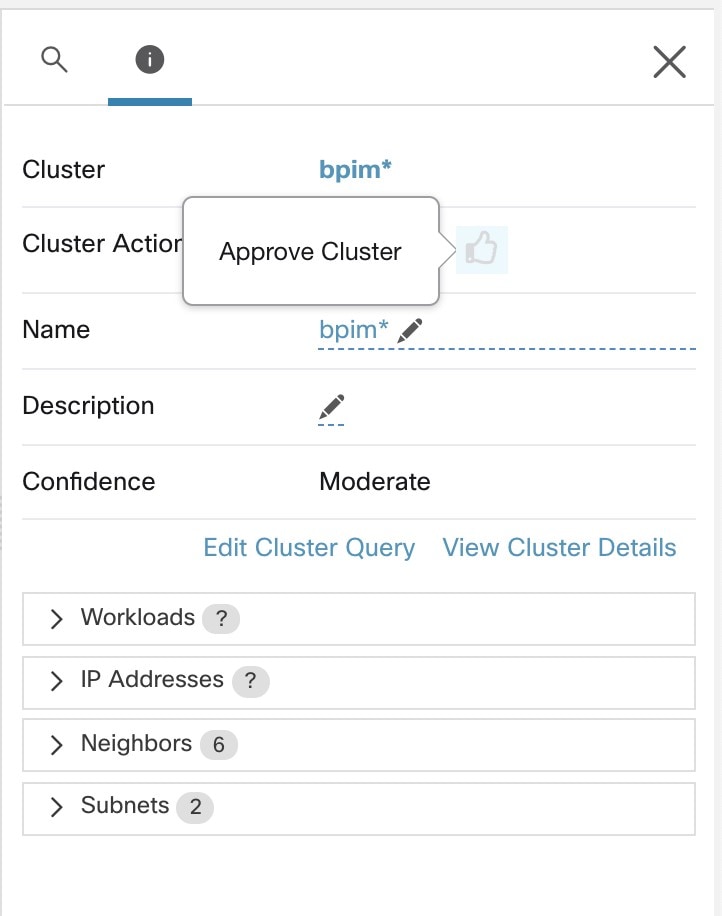

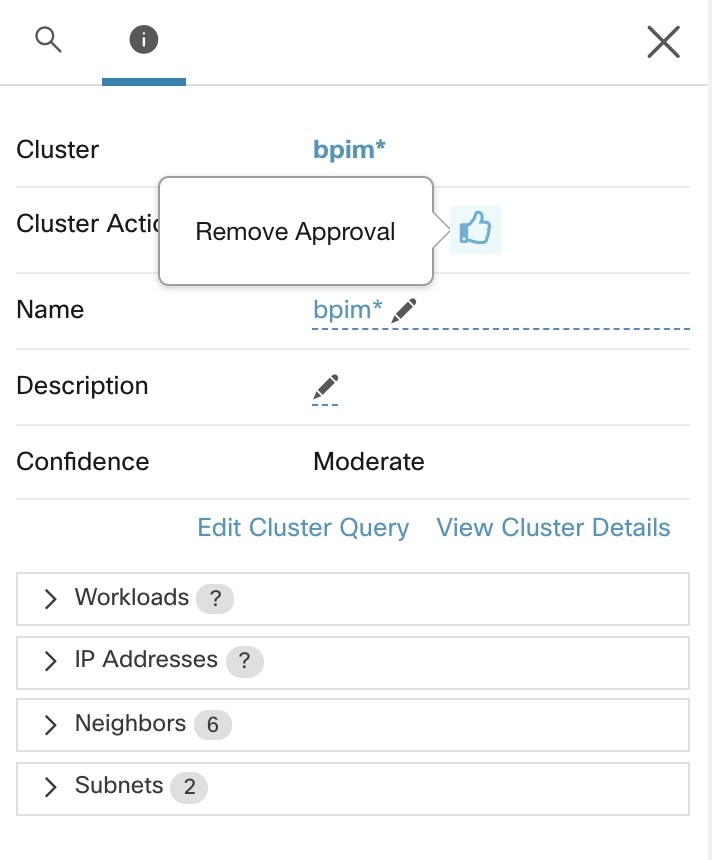

承認済みクラスタのワークロードは、将来のポリシー検出の影響を受けない

関連するワークスペース内で承認済みクラスタのメンバーになっていないワークロードのみが、ポリシー検出の影響を受けます。承認済みクラスタは、手動で承認したクラスタです。詳細については、クラスタの承認を参照してください。

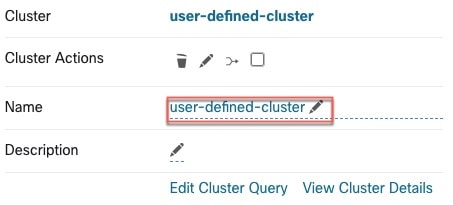

クラスタを編集してグループ化を強化する

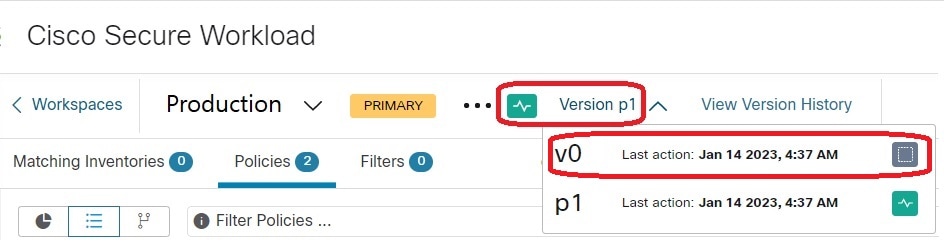

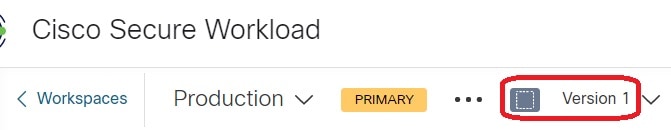

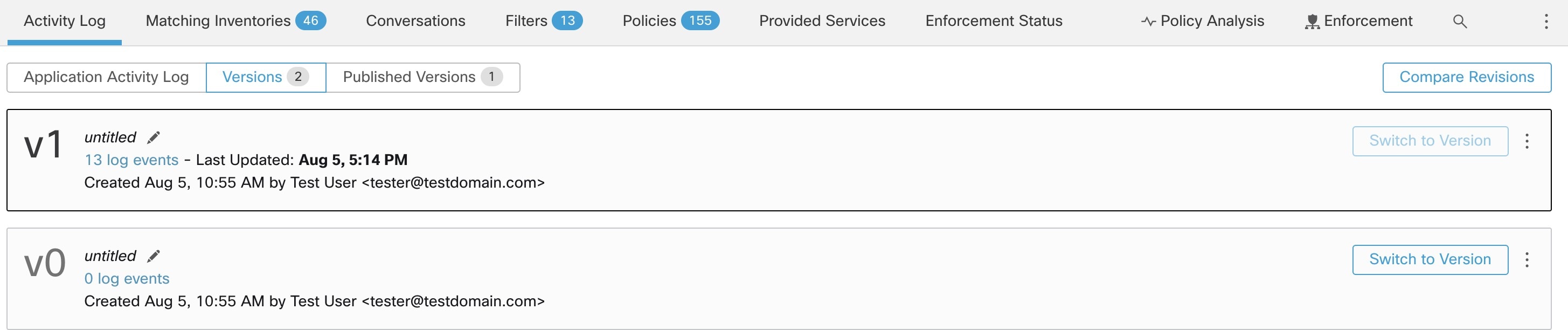

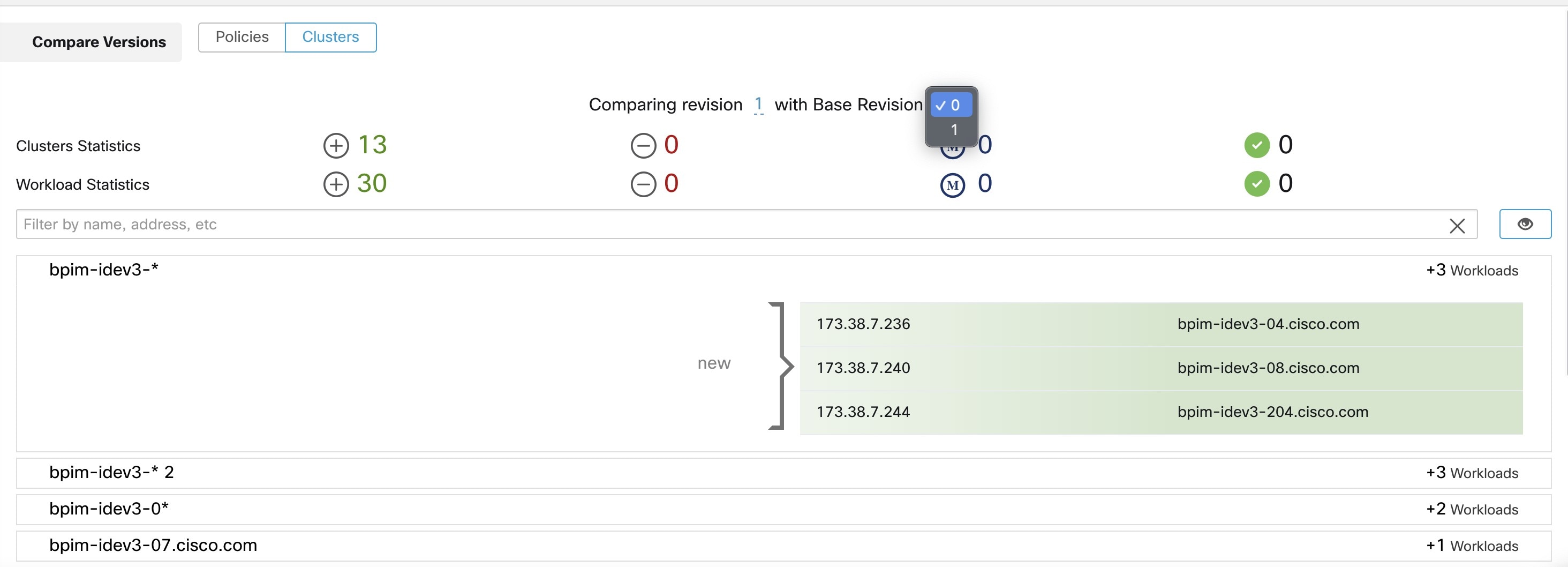

次のセクションでは、クラスタリング結果を編集、強化、および承認するためのいくつかのワークフローについて説明します。ワークスペースの最新バージョンでのみクラスタを変更/承認できることに注意してください(「履歴と差分」を参照)。

クラスタに変更を加えるを参照してください。

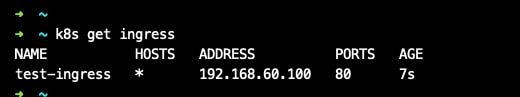

Kubernetes インベントリを含むクラスタ

(注)

|

ワークスペースに複数の Kubernetes 名前空間からのインベントリが含まれている場合、各クラスタクエリを名前空間でフィルタ処理する必要があります。名前空間フィルタがまだ存在しない場合は、各クエリに名前空間フィルタを追加します。クエリを変更すると、ポリシーが自動的に再検出されます。

|

クラスタは、単一のワークロードで構成されている場合があります。

単一のワークロードのみを含むポリシーの作成が必要になる場合があります。

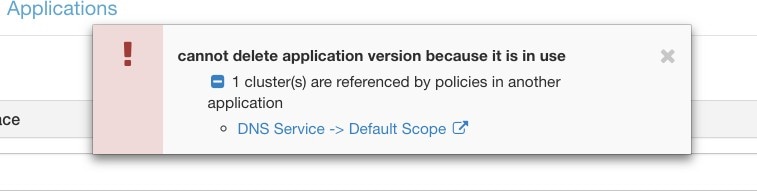

クラスタはインベントリフィルタに変換される場合があります。

承認済みクラスタと同様に、インベントリフィルタに昇格されたクラスタは、その後のポリシー検出中に変更されません。

クラスタとは異なり、インベントリフィルタはワークスペースに関連付けられていませんが、Cisco Secure Workload 展開においてグローバルに使用できます。

クラスタとインベントリフィルタの比較については、ワークロードのグループ化:クラスタとインベントリフィルタを参照してください。

クラスタをインベントリフィルタに変換する を参照してください。

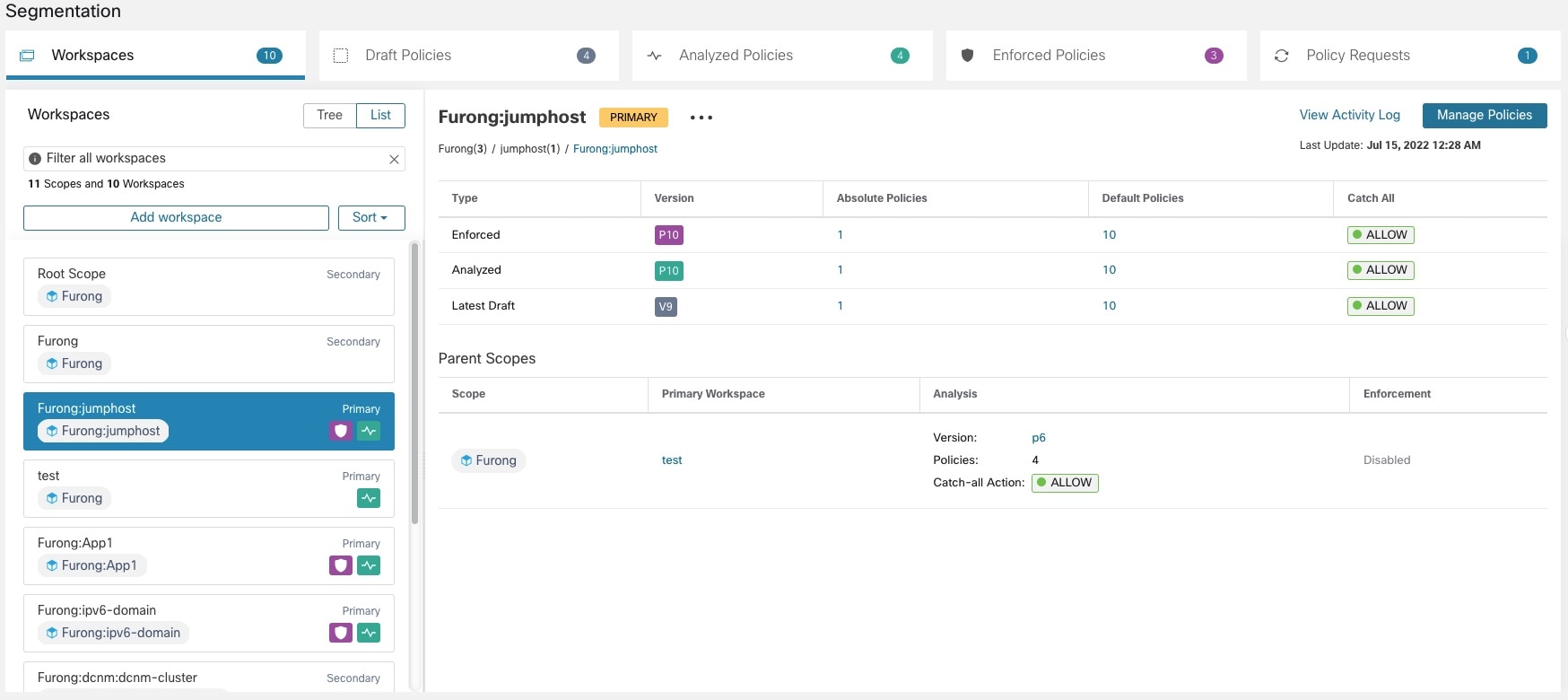

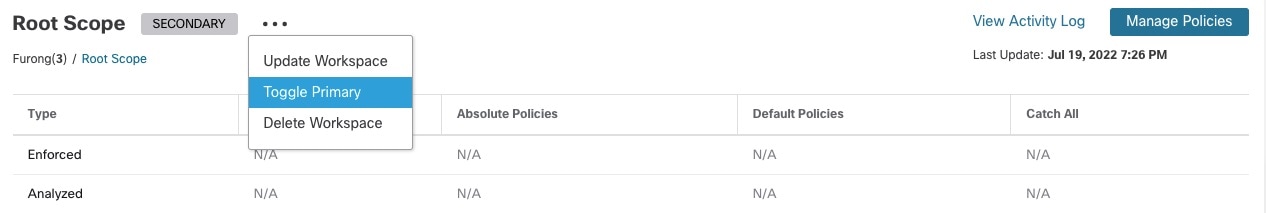

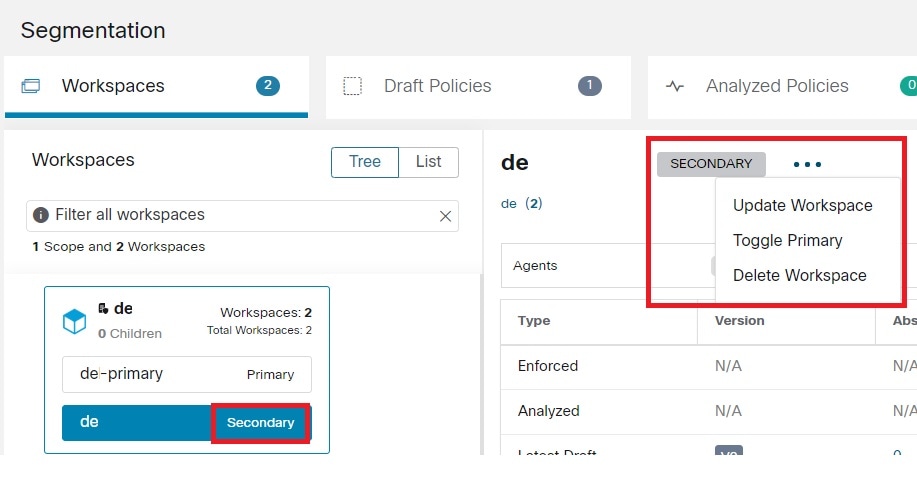

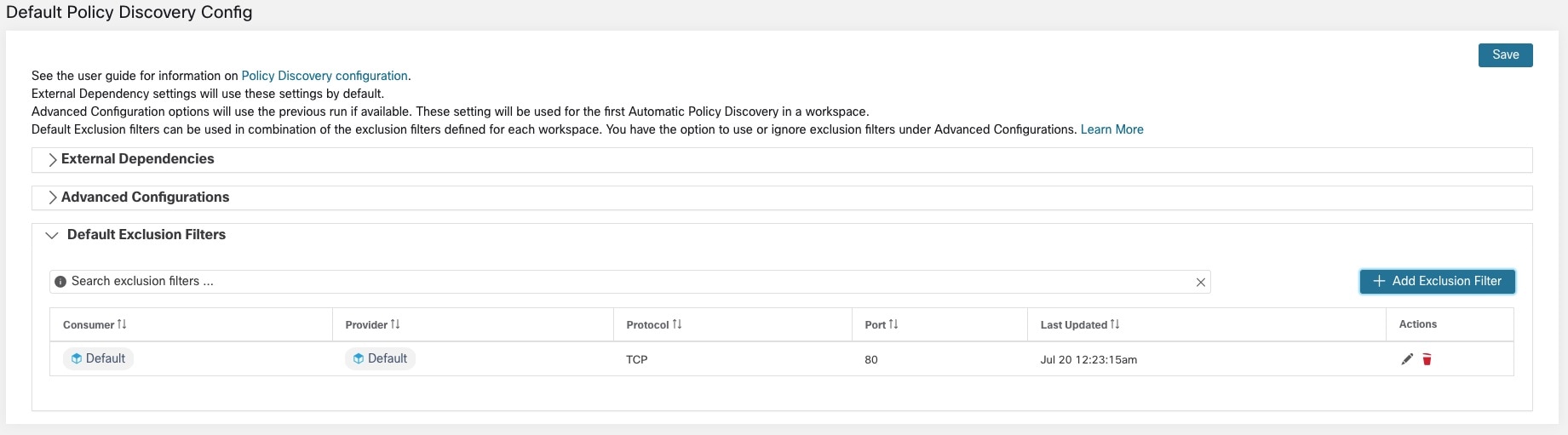

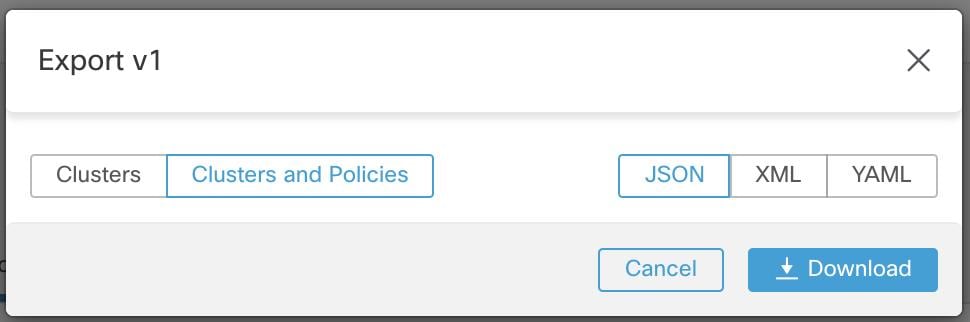

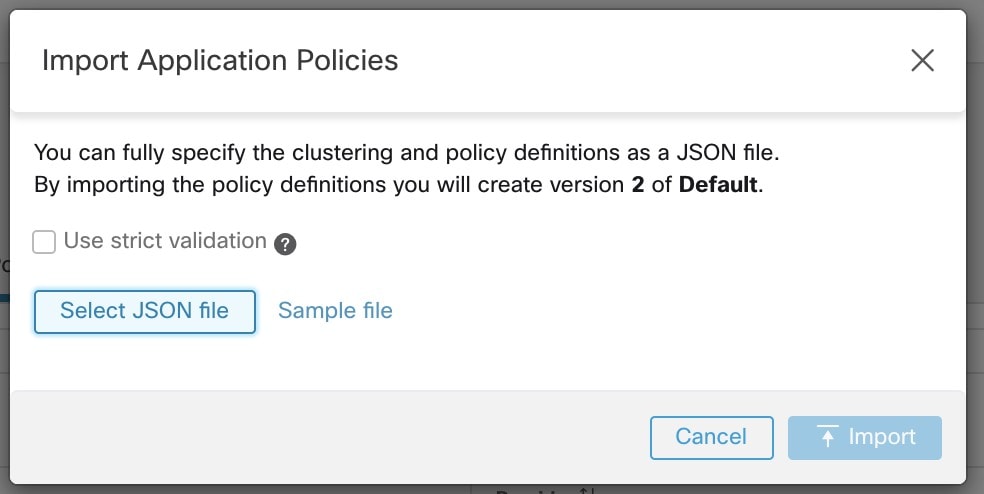

![[詳細(More)] ボタン](/c/dam/en/us/td/i/400001-500000/470001-480000/471001-472000/471781.jpg) をクリックし、[ワークスペースの更新(Update Workspace)]

をクリックし、[ワークスペースの更新(Update Workspace)]

をクリックして、[除外フィルタ(Exclusion Filters)] を選択します。

をクリックして、[除外フィルタ(Exclusion Filters)] を選択します。

![[デフォルトのポリシー検出設定(Default Policy Discovery Config)] ページへの移動](/c/dam/en/us/td/i/400001-500000/460001-470000/468001-469000/468931.jpg)

![[インポート/エクスポート(Import/Export)] メニュー項目](/c/dam/en/us/td/i/400001-500000/460001-470000/467001-468000/467547.jpg)

([インベントリフィルタに昇格(Promote to Inventory Filter)])をクリックします。

([インベントリフィルタに昇格(Promote to Inventory Filter)])をクリックします。

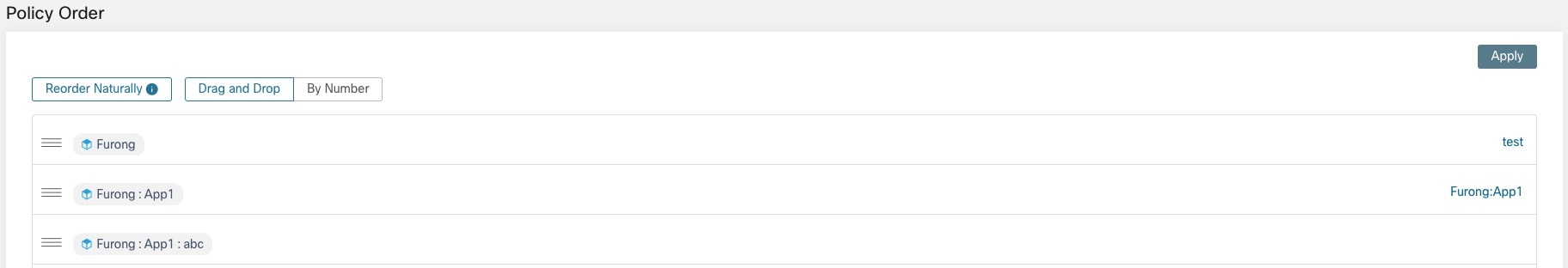

![[ポリシーの優先順位(Policy Priorities)] ページへの移動](/c/dam/en/us/td/i/400001-500000/460001-470000/468001-469000/468929.jpg)

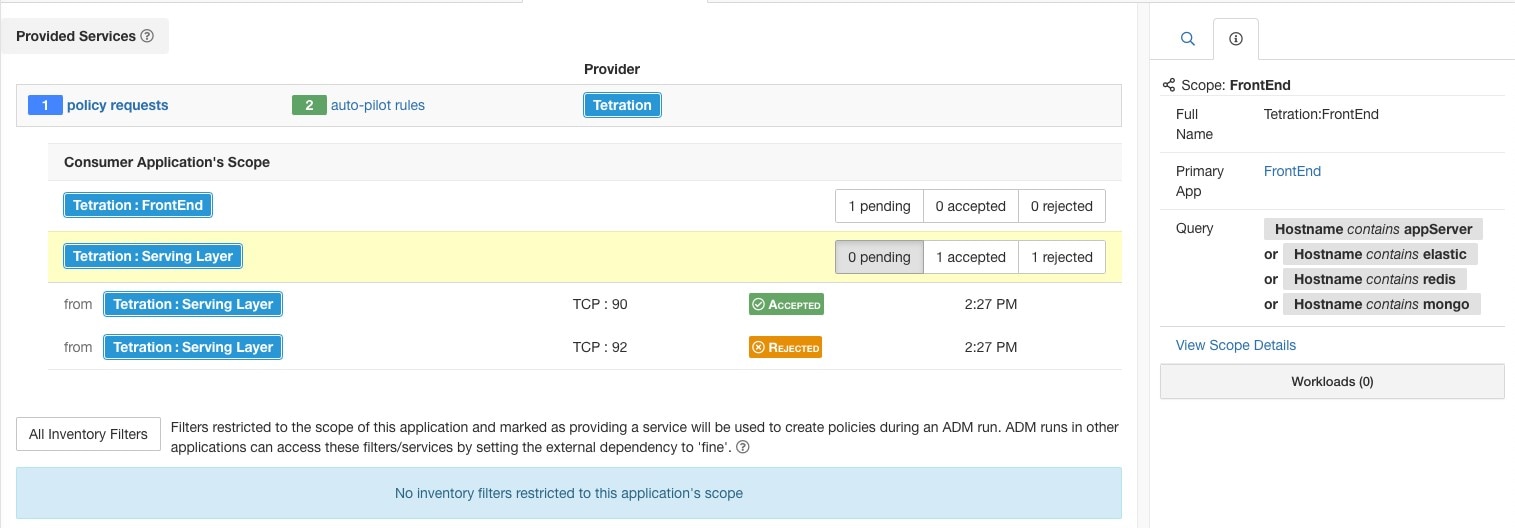

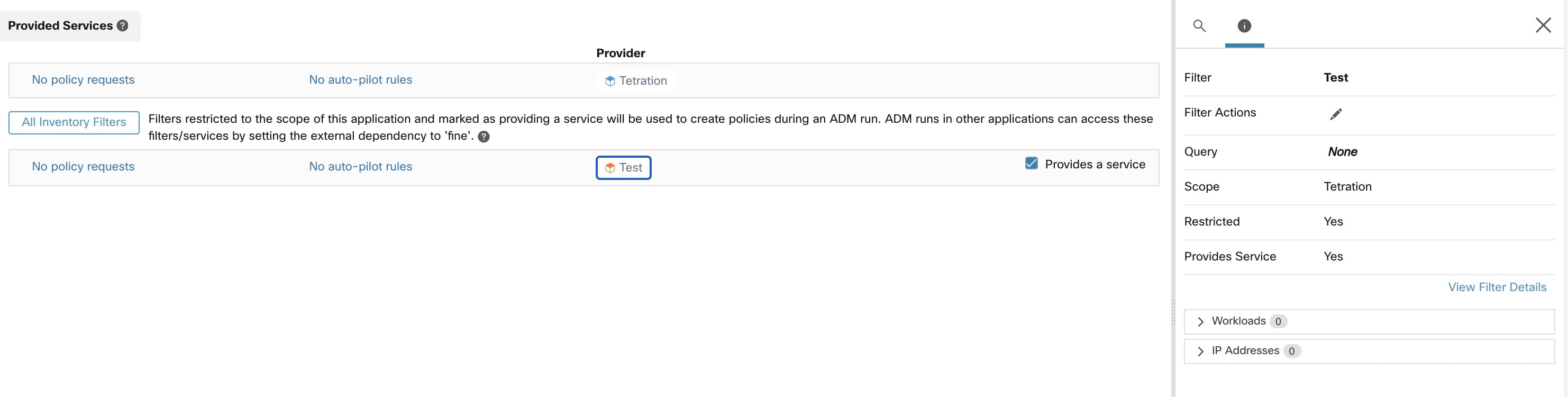

![保留中のポリシー要求は、[提供されるサービス(Provided Services)] タブの数字で示されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/471001-472000/471586.jpg)

![[発信ポリシーコネクタを自動的に受け入れる(Auto accept outgoing policy connectors)] オプションを選択する](/c/dam/en/us/td/i/400001-500000/460001-470000/467001-468000/467511.jpg)

![[ポリシービジュアルビュー(Policy Visual View)] ボタン](/c/dam/en/us/td/i/400001-500000/470001-480000/471001-472000/471777.jpg) )をクリックします。

)をクリックします。

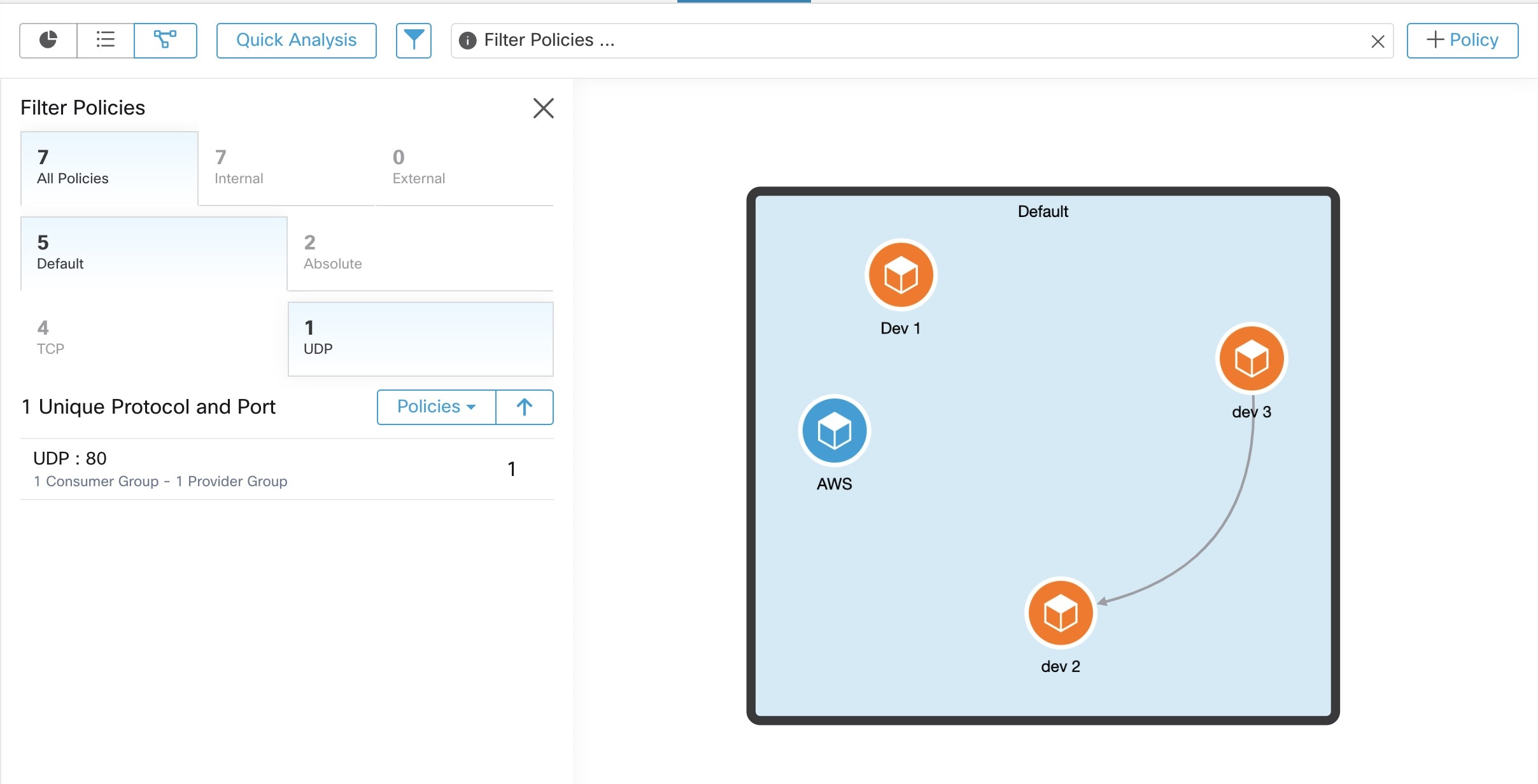

![[簡易分析(Quick Analysis)] タブ](/c/dam/en/us/td/i/400001-500000/460001-470000/468001-469000/468681.jpg)

![[実験の実行(Run Experiment)] フォーム](/c/dam/en/us/td/i/400001-500000/460001-470000/467001-468000/467482.jpg)

![適用後にラベルフラグが表示されている [ポリシーの適用(Policy Enforcement)] ページ](/c/dam/en/us/td/i/400001-500000/460001-470000/467001-468000/467488.jpg)

![[ポリシー分析(Policy Analysis)] タブの分析されたポリシーバージョン](/c/dam/en/us/td/i/400001-500000/470001-480000/471001-472000/471970.jpg)

![[適用(Enforcement)] タブの適用されたポリシーバージョン](/c/dam/en/us/td/i/400001-500000/470001-480000/471001-472000/471971.jpg)

![[データタップ(Data Taps)] ビュー](/c/dam/en/us/td/i/400001-500000/460001-470000/467001-468000/467514.jpg)

フィードバック

フィードバック