Firewall Management Center のハイ アベイラビリティについて

運用の継続性を確保するために、ハイ アベイラビリティ機能を使用して、冗長 Firewall Management Center でデバイスを管理するように指定することができます。Firewall Management Center では、1 つのアプライアンスがアクティブユニットであり、デバイスを管理する、アクティブ/スタンバイ高可用性がサポートされます。スタンバイ ユニットは、アクティブにデバイスを管理しません。アクティブ ユニットは、データ ストアに設定データを書き込み、両方のユニットのデータを複製し、必要な場合は同期を使用してスタンバイ ユニットと一部の情報を共有します。

アクティブ/スタンバイ ハイ アベイラビリティでは、プライマリ Firewall Management Center に障害が発生した場合、セカンダリ Firewall Management Center を設定して、プライマリの機能を引き継ぐことができます。プライマリ Firewall Management Center に障害が発生した場合は、セカンダリ Firewall Management Center をプロモートしてアクティブ ユニットにする必要があります。

イベント データは、管理対象デバイスからハイ アベイラビリティ ペアの両方の Firewall Management Center に配信されます。一方の Firewall Management Center で障害が発生した場合、他方の Firewall Management Center の使用を中断せずにネットワークをモニタすることができます。

ハイ アベイラビリティ ペアとして設定する 2 つの Firewall Management Center は、信頼された同じ管理ネットワーク上に存在する必要も、同じ地理的ロケーションに存在する必要もありません。

注意 |

システムでは一部の機能をアクティブ Firewall Management Center に制限しているため、そのアプライアンスで障害が発生した場合は、スタンバイ Firewall Management Center をアクティブにプロモートする必要があります。 |

(注) |

変更の展開が成功した直後に Firewall Management Center でスイッチオーバーがトリガーされると、新しいアクティブ Firewall Management Center でプレビュー設定が機能しなくなる可能性があります。これは、ポリシー展開機能に影響を与えません。必要な同期が完了した後に Firewall Management Center でスイッチオーバーをトリガーすることをお勧めします。 同様に、Firewall Management Center HA 同期が劣化状態の場合、スイッチオーバーをトリガーしたり、ロールを変更したりすると、Firewall Management Center HA によってデータベースが破損し、致命的な状態になる可能性があります。この問題を解決するための支援が必要な場合は、Cisco Technical Assistance Center(TAC)にただちに連絡することをお勧めします。 この HA 同期は、さまざまな理由で劣化状態になる可能性があります。この章にある「高可用性ペアでの Firewall Management Center の交換」の項では、いくつかの障害シナリオと、問題を修正するための後続の手順について説明しています。劣化状態の理由またはシナリオが説明されているシナリオと一致する場合は、手順に従って問題を修正します。それら以外の理由の場合は、TAC に連絡することをお勧めします。 |

リモート アクセス VPN のハイ アベイラビリティについて

プライマリ デバイスに、CertEnrollment オブジェクトを使用して登録された ID 証明書を使用したリモート アクセス VPN 設定がある場合、セカンダリ デバイスには、同じ CertEnrollment オブジェクトを使用して登録された ID 証明書が必要です。CertEnrollment オブジェクトは、デバイス固有のオーバーライドにより、プライマリデバイスとセカンダリデバイスに異なる値を持つことができます。この制限は、ハイ アベイラビリティの形成前に 2 つのデバイスに同じ CertEnrollment オブジェクトを登録することだけです。

Firewall Management Center High Availability での SNMP の動作

SNMP が設定された HA ペアでは、アラートポリシーを展開すると、アクティブ Firewall Management Center が SNMP トラップを送信します。プライマリ Firewall Management Center に障害が発生すると、セカンダリ Firewall Management Center がアクティブユニットになり、追加の設定を必要とせずに SNMP トラップの送信を開始します。

高可用性 Firepower Management Center での役割とステータス

プライマリ/セカンダリの役割

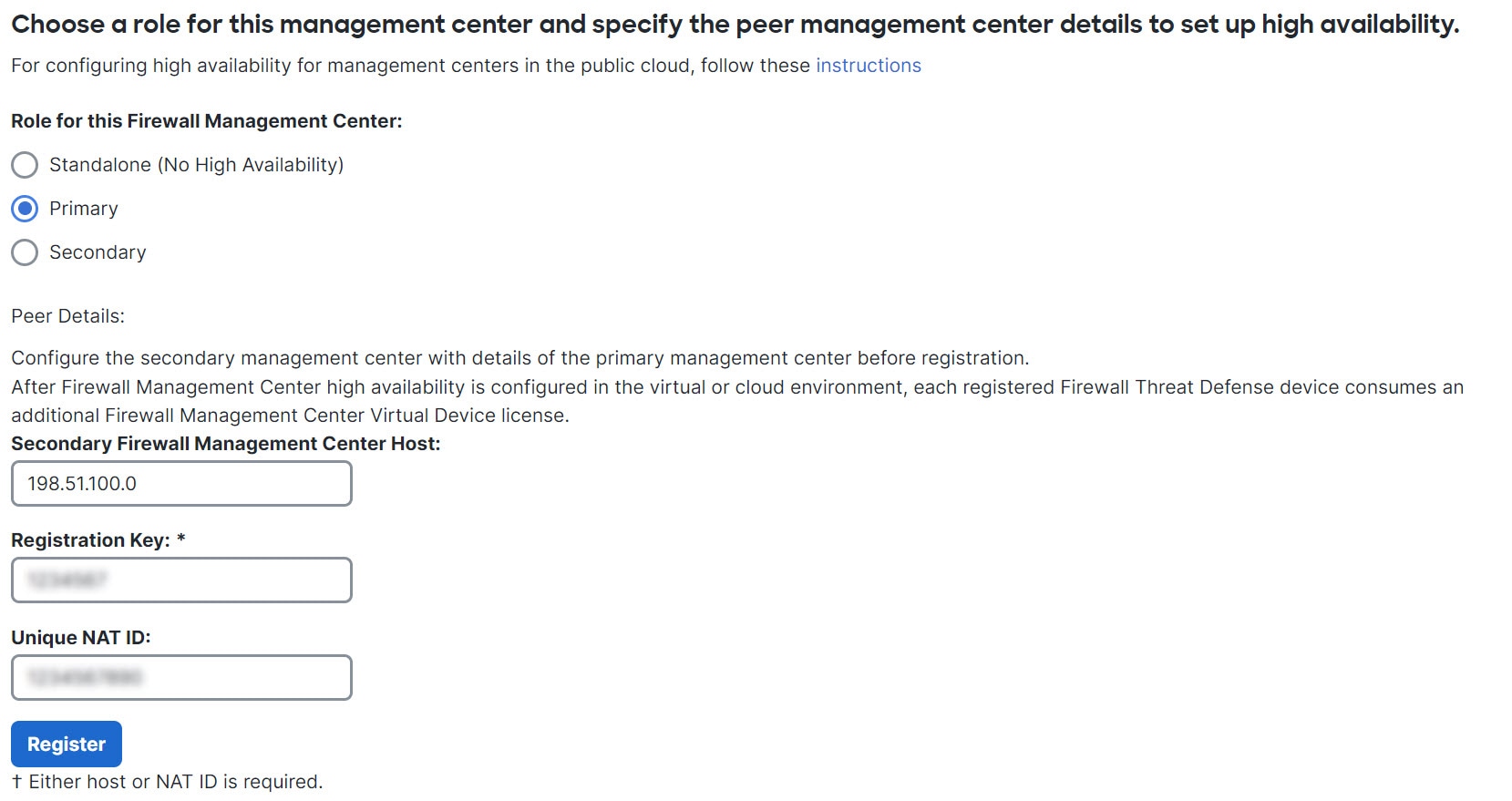

Secure Firewall Management Center を高可用性ペアの形でセットアップする際は、一方の Secure Firewall Management Center をプライマリとして設定し、もう一方をセカンダリとして設定します。設定中に、プライマリ ユニットのポリシーは、セカンダリ ユニットに同期されます。この同期が完了すると、プライマリ Secure Firewall Management Center がアクティブ ピアになり、セカンダリ Secure Firewall Management Center がスタンバイ ピアになって、2 つのユニットが管理対象デバイスおよびポリシー設定に対して単一のアプライアンスとして機能します。

アクティブ/スタンバイ ステータス

高可用性ペアを構成する 2 つの Secure Firewall Management Center の間の主な違いは、どちらがアクティブ ピアで、どちらがスタンバイ ピアであるかという点です。アクティブ Secure Firewall Management Center は、完全に機能する状態に維持され、デバイスとポリシーを管理するために使用できます。スタンバイ Secure Firewall Management Center では機能が非表示になるため、設定の変更を行うことはできません。

Firewall Management Center 高可用性ペアでのイベント処理

ハイ アベイラビリティ ペアの両方の Firewall Management Center が管理対象デバイスからイベントを受信するため、アプライアンスの管理 IP アドレスは共有されません。これは、いずれかの Firewall Management Center で障害が発生した場合に、継続的な処理を確保するために介入する必要がないことを意味します。

AMP クラウド接続とマルウェア情報

ハイ アベイラビリティ ペアを構成する Firewall Management Center は、ファイル ポリシーおよび関連する設定は共有しますが、シスコ AMP クラウド接続およびマルウェア処理は共有しません。運用の継続性を確保し、検出されたファイルのマルウェア処理が両方の Firewall Management Center で同じであるようにするためには、プライマリとセカンダリ両方の Firewall Management Center が AMP クラウドにアクセスできる必要があります。

URL フィルタリングとセキュリティ インテリジェンス

URL フィルタリングとセキュリティ インテリジェンスの設定および情報は、ハイ アベイラビリティ展開の Secure Firewall Management Center の間で同期されます。ただし、プライマリ Secure Firewall Management Center だけが、セキュリティ インテリジェンス フィードの更新用の URL カテゴリおよびレピュテーション データをダウンロードします。

プライマリ Secure Firewall Management Center に障害が発生した場合は、セカンダリ Secure Firewall Management Center がインターネットにアクセスして脅威インテリジェンスを更新できることを確認する必要があるだけでなく、セカンダリ Secure Firewall Management Center の Web インターフェイスを使用してセカンダリをアクティブにプロモートする必要もあります。

Firewall Management Center のフェールオーバー中のユーザーデータの処理

プライマリ Firewall Management Center に障害が発生した場合、セカンダリ Firewall Management Center は、TS エージェント アイデンティティ ソースからのユーザーから IP へのマッピングと、ISE/ISE-PIC アイデンティティソースからの SGT マッピングを、管理対象デバイスに伝播します。アイデンティティソースでまだ認識されていないユーザーは、[不明(Unknown)] として識別されます。

ダウンタイム後、[不明(Unknown)] ユーザはアイデンティティ ポリシーのルールに従って再び識別され、処理されます。

Firewall Management Center 高可用性ペアの設定管理

ハイ アベイラビリティ展開では、アクティブな Firewall Management Center のみがデバイスを管理し、ポリシーを適用できます。両方の Firewall Management Center は継続的な同期状態を保ちます。

アクティブ状態の Firewall Management Center に障害が発生すると、ハイ アベイラビリティ ペアは縮退状態となります。縮退状態は、スタンバイ状態のアプライアンスを手動でアクティブ状態に上げるまで続きます。スタンバイ状態のアプライアンスをアクティブ状態に上げると、両アプライアンスのメンテナンス モードが終了します。

Firewall Management Center 高可用性ディザスタリカバリ

ディザスタリカバリの状況では、手動スイッチオーバーを実行する必要があります。プライマリ Firewall Management Center(FMC1)で障害が発生した場合は、セカンダリ Firewall Management Center(FMC2)の Web インターフェイスにアクセスしてピアを切り替えます。これは、逆に、セカンダリ(FMC2)に障害が発生した場合にも当てはまります。詳細については、Firewall Management Center のハイアベイラビリティペアにおけるピアの切り替えを参照してください。

障害が発生した Firewall Management Center の復旧については、高可用性ペアでの Firewall Management Center の交換を参照してください。

シングルサインオンと高可用性ペア

高可用性設定の Firewall Management Center ではシングルサインオンをサポートできますが、次の考慮事項に留意する必要があります。

-

SSO 設定は、高可用性ペアのメンバー間で同期されません。ペアの各メンバーで個別に SSO を設定する必要があります。

-

高可用性ペアの両方の Firewall Management Center は、SSO に同じアイデンティティ プロバイダー(IdP)を使用する必要があります。SSO 用に設定された各 Firewall Management Center の IdP で、サービス プロバイダー アプリケーションを設定する必要があります。

-

両方が SSO をサポートするように設定されている Firewall Management Center の高可用性ペアでは、ユーザーは SSO を使用してセカンダリ Firewall Management Center に初めてアクセスする前に、最初に SSO を使用してプライマリ Firewall Management Center に少なくとも 1 回ログインする必要があります。

-

高可用性ペアで Firewall Management Center の SSO を設定する場合:

-

プライマリ Firewall Management Center で SSO を設定する場合、セカンダリ Firewall Management Center で SSO を設定する必要はありません。

-

セカンダリ Firewall Management Center で SSO を設定する場合は、プライマリ Firewall Management Center でも SSO を設定する必要があります。(これは、SSO ユーザーがセカンダリ Firewall Management Center にログインする前に、プライマリ Firewall Management Center に少なくとも 1 回ログインする必要があるためです)。

-

バックアップ中の Firewall Management Center の高可用性動作

Firewall Management Center 高可用性ペアでバックアップを実行する場合、バックアップ動作によってピア間の同期が一時停止します。この動作中は、引き続きアクティブな Firewall Management Center を使用できますが、スタンバイ ピアを使用することはできません。

バックアップが完了すると、同期が再開され、少しの間、アクティブ ピアでのプロセスが無効になります。この一時停止中、[高可用性(High Availability)] ページには、すべてのプロセスが再開されるまでは一時的に保留ページが表示されます。

Firewall Management Center 高可用性スプリットブレイン

高可用性ペアのアクティブな Firewall Management Center が(電源の問題、ネットワークや接続の問題で)ダウンした場合は、スタンバイ Firewall Management Center をアクティブ状態に昇格させることができます。HA はスプリットブレイン状態になります。元のアクティブなピアが起動すると、両方のピアがアクティブであるとみなされる場合があります。このような状況が発生すると、システムによってアクティブなアプライアンスを選択するように要求されます。それによって、もう一方のアプライアンスはスタンバイ状態に降格します。

アクティブな Firewall Management Center がダウンした(またはネットワーク障害により切断された)場合は、高可用性を中断するか、またはロールを切り替えることができます。スタンバイ Firewall Management Center は縮退状態になります。

(注) |

スタンバイとしての使用意図のあるアプライアンスがどれであっても、スプリットブレインの解決時にデバイス登録とポリシー設定のすべてが失われます。たとえば、スタンバイとして意図されていたアプライアンスに存在し、アクティブとして意図されていたアプライアンスには存在しなかったポリシーへの変更は失われます。Firewall Management Center が両方のアプライアンスがアクティブな高可用スプリットブレイン シナリオである場合に、スプリットブレインを解決する前に管理対象デバイスを登録してポリシーを展開する場合は、ハイ アベイラビリティを再確立する前に、ポリシーをエクスポートして、管理対象デバイスを対象のスタンバイ Firewall Management Center から登録解除する必要があります。その後、管理対象デバイスを登録し、目的のアクティブ Firewall Management Center にポリシーをインポートすることができます。 |

Firewall Management Center のハイ アベイラビリティのトラブルシューティング

この項では、Firewall Management Center のハイ アベイラビリティ操作のいくつかの一般的なエラーに関するトラブルシューティング情報を示します。

|

エラー(Error) |

説明(Description) |

ソリューション |

||

|---|---|---|---|---|

|

スタンバイにログインする前に、アクティブな Firewall Management Center でパスワードをリセットする必要があります。 |

アカウントの強制的なパスワードリセットが有効になっているときに、スタンバイ Firewall Management Center にログインしようとしました。 |

データベースはスタンバイ Firewall Management Center に対して読み取り専用であるため、アクティブな Firewall Management Center のログインページでパスワードをリセットします。 |

||

|

500 内部(500 Internal) |

ピア ロールの切り替えや同期の一時停止と再開などのクリティカルな Firewall Management Center のハイ アベイラビリティ操作を実行しているときに Web インターフェイスにアクセスしようとすると表示されることがあります。 |

Web インターフェイスを使用する前に、操作が完了するまでお待ちください。 |

||

|

システム プロセスが起動しています、お待ちください(System processes are starting, please wait) また、Web インターフェイスは応答しません。(Also, the web interface does not respond.) |

ハイ アベイラビリティまたはデータ同期操作中に Firewall Management Center が再起動(手動でまたは電源切断からの回復中に)する場合に表示されることがあります。 |

|

||

|

デバイス登録ステータス:ホスト <string> が到達不能(Device Registration Status:Host <string> is not reachable) |

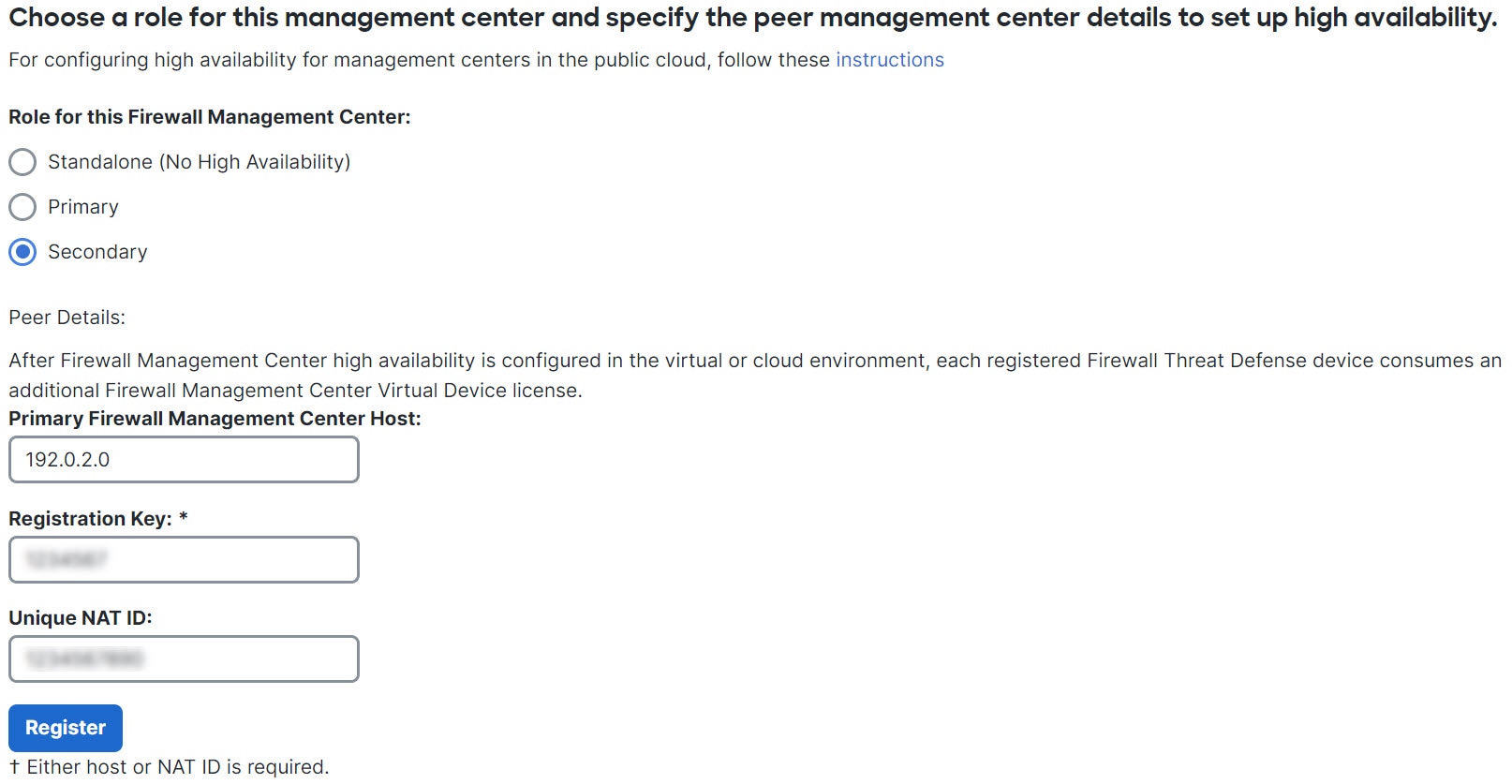

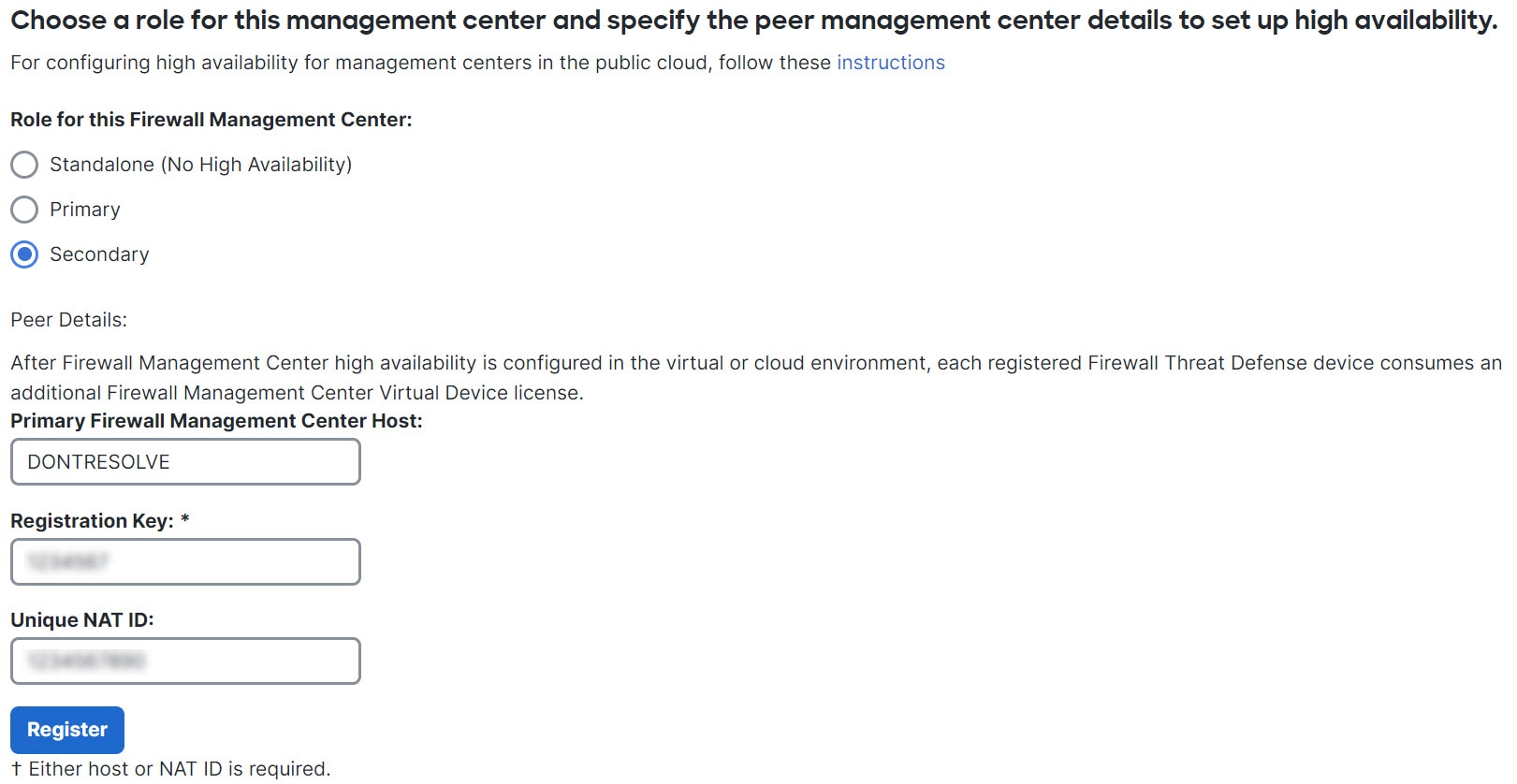

Firewall Threat Defense の初期設定時に、Firewall Management Center の IP アドレスと NAT ID が指定されている場合は、[ホスト(Host)] フィールドを空白のままにできます。ただし、両方の Firewall Management Center が NAT の背後にある HA 環境では、Firewall Threat Defense をセカンダリ Firewall Management Center に追加すると、このエラーが発生します。 |

|

||

|

デバイス登録ステータス:ホスト <string> が到達不能(Device Registration Status:Host <string> is not reachable) |

セカンダリ Firewall Management Center と Firewall Threat Defense デバイスの両方が NAT の背後にある高可用性展開で、Firewall Threat Defense デバイスをセカンダリ Firewall Management Center センターに追加すると、エラーが発生します。 |

スタンバイ Firewall Management Center Web インターフェイスで、 をクリックします。保留中のデバイス登録のテーブルで、保留中のデバイスの IP アドレスをクリックし、IP アドレスを Firewall Threat Defense のパブリック IP アドレスに変更します。 または

|

||

|

高可用性 Management Center 間のデバイス設定の同期が停止しています。(Device configuration synchronization has been stopped between high availability Firewall Management Centers.) |

Firewall Management Center HA 同期中にデバイス設定履歴ファイルが他の設定データと並行して同期されるようになりました。Firewall Management Center は、設定履歴ファイルの同期タスクをモニターし、過去 6 時間以内に同期が行われていない場合は通知します。この正常アラートは、アクティブとスタンバイの両方の Firewall Management Center に表示されます。 |

アクティブとスタンバイの両方の Firewall Management Center が劣化状態に移行します。問題のトラブルシューティングについては、Cisco TAC にお問い合わせください。 |

フィードバック

フィードバック