- FireSIGHT System ユーザ ガイド

- Contents

- Cisco FireSIGHT システムの概要

- FireSIGHT システム へのログイン

- 再利用可能なオブジェクトの管理

- デバイスの管理

- IPS デバイスの設定

- 仮想スイッチのセットアップ

- 仮想ルータのセットアップ

- 集約インターフェイスのセットアップ

- ハイブリッド インターフェイスの設定

- ゲートウェイ VPN の使用

- NAT ポリシーの使用

- アクセス コントロール ポリシーの準備

- セキュリティ インテリジェンスの IP アドレ ス レピュテーションを使用したブラックリ スト登録

- アクセス コントロール ルールを使用したト ラフィック フローの調整

- ネットワークベースのルールによるトラ フィックの制御

- レピュテーション ベースのルールによるト ラフィックの制御

- ユーザに基づくトラフィックの制御

- 侵入ポリシーおよびファイル ポリシーを使 用したトラフィックの制御

- トラフィック復号の概要

- SSL ポリシーの準備

- SSL ルールの準備

- SSL ルールを使用したトラフィック復号の調整

- ネットワーク分析ポリシーおよび侵入ポリ シーについて

- ネットワーク分析ポリシーまたは侵入ポリ シーでのレイヤの使用

- トラフィックの前処理のカスタマイズ

- ネットワーク分析ポリシーの準備

- アプリケーション層プリプロセッサの使用

- SCADA の前処理の設定

- トランスポート層およびネットワーク層の 前処理の設定

- パッシブ展開における前処理の調整

- 侵入ポリシーの準備

- ルールを使用した侵入ポリシーの調整

- ネットワーク資産に応じた侵入防御の調整

- 特定の脅威の検出

- 侵入イベント ロギングのグローバルな制限

- 侵入ルールの理解と作成

- マルウェアと禁止されたファイルのブロッ キング

- ネットワーク トラフィックの接続のロギ ング

- 接続およびセキュリティ インテリジェンス のデータの使用

- マルウェアとファイル アクティビティの 分析

- 侵入イベントの操作

- インシデント対応

- 外部アラートの設定

- 侵入ルールの外部アラートの設定

- ネットワーク検出の概要

- ネットワーク検出の拡張

- アクティブ スキャンの設定

- ネットワーク マップの使用

- ホスト プロファイルの使用

- ディスカバリ イベントの使用

- 相関ポリシーおよび相関ルールの設定

- FireSIGHT システムのコンプライアンス ツー ルとしての使用

- トラフィック プロファイルの作成

- 修復の設定

- ダッシュボードの使用

- Context Explorer の使用

- レポートの操作

- ワークフローの概要と使用

- カスタム テーブルの使用

- イベントの検索

- ユーザの管理

- タスクのスケジュール

- システム ポリシーの管理

- アプライアンス設定の構成

- FireSIGHT システム のライセンス

- システムソフトウェアの更新

- システムのモニタリング

- ヘルス モニタリングの使用

- システムの監査

- バックアップと復元の使用

- ユーザ設定の指定

- 設定のインポートおよびエクスポート

- データベースからの検出データの消去

- 実行時間が長いタスクのステータスの表示

- コマンドライン リファレンス

- セキュリティ、インターネット アクセス、お よび通信ポート

- サードパーティ製品

- Glossary

- ワークフローのコンポーネント

- 事前定義ワークフローとカスタム ワークフローの比較

- 事前定義テーブルとカスタム テーブルのワークフローの比較

- 事前定義の侵入イベント ワークフロー

- 事前定義のマルウェア ワークフロー

- 事前定義のファイル ワークフロー

- 事前定義されたキャプチャ ファイル ワークフロー

- 事前定義の接続データ ワークフロー

- 事前定義のセキュリティ インテリジェンス ワークフロー

- 事前定義のホスト ワークフロー

- 事前定義の侵入の痕跡ワークフロー

- 事前定義のアプリケーション ワークフロー

- 事前定義のアプリケーション詳細ワークフロー

- 事前定義のサーバ ワークフロー

- 事前定義のホスト属性ワークフロー

- 事前定義のディスカバリ イベント ワークフロー

- 事前定義のユーザ ワークフロー

- 事前定義の脆弱性ワークフロー

- 事前定義のサードパーティの脆弱性ワークフロー

- 事前定義の相関およびホワイトリスト ワークフロー

- 事前定義のシステム ワークフロー

- 保存済みのカスタム ワークフロー

- ワークフローの使用

ワークフローの概要と使用

ワークフローは Defense Center Web インターフェイス上でユーザに合わせて作成された一連のデータ ページです。アナリストはワークフローを使用して、システムで生成されたイベントを評価できます。Defense Center には、次の 3 つのタイプのワークフローがあります。

- 事前定義ワークフロー :システムにインストールされているプリセット ワークフローで、ユーザは変更または削除できません。

- 保存済みのカスタム ワークフロー :事前に定義されているカスタム ワークフローで、ユーザは変更または削除できます。

- カスタム ワークフロー :ユーザが作成し、自身のニーズに合わせてカスタマイズするワークフローです。

たとえば、侵入イベントを分析する場合は、このタスク用に作成されたいくつかの事前定義ワークフローから選択することができます。

ワークフローに表示されるデータは、ほとんどの場合、管理対象デバイスのライセンスおよび導入方法、データを提供する機能を設定しているかどうか(シリーズ 2 アプライアンスおよび Blue Coat X-Series 向け Cisco NGIPS の場合は、アプライアンスがデータを提供する機能をサポートしているかどうか)によって異なります。たとえば、DC500 Defense Center および シリーズ 2 のデバイスは、カテゴリおよびレピュテーションによる URL フィルタリングをサポートしていないため、DC500 Defense Center ではこの機能のデータが表示されず、シリーズ 2 デバイスはこのデータを検出しません。

事前定義ワークフローおよびカスタム ワークフローの使用に関する詳細は、次の項を参照してください。

ヒント![]() カスタム ワークフローを、イベント レポートのベースとして使用することもできます。詳細については、レポートの操作を参照してください。

カスタム ワークフローを、イベント レポートのベースとして使用することもできます。詳細については、レポートの操作を参照してください。

ワークフローのコンポーネント

ワークフローには、以下の項に記載されているように、複数のタイプのページを含めることができます。

テーブル ビューには、ワークフローのベースとなるデータベースの各フィールドに対するカラムが含まれています。

たとえば、ディスカバリ(検出)イベントのテーブル ビューには、[時刻(Time)]、[イベント(Event)]、[IP アドレス(IP Address)]、[ユーザ(User)]、[MAC アドレス(MAC Address)]、[MAC ベンダー(MAC Vendor)]、[ポート(Port)]、[説明(Description)]、および [デバイス(Device)] カラムが含まれています。

また、サーバのテーブル ビューには、[前回の使用(Last Used)]、[IP アドレス(IP Address)]、[ポート(Port)]、[プロトコル(Protocol)]、[アプリケーション プロトコル(Application Protocol)]、[ベンダー(Vendor)]、[バージョン(Version)]、[Web アプリケーション(Web Application)]、[アプリケーション リスク(Application Risk)]、[ビジネス関連性(Business Relevance)]、[ヒット件数(Hits)]、[ソース タイプ(Source Type)]、[デバイス(Device)]、および [現在のユーザ(Current User)] カラムが含まれています。

ドリルダウン ページには、データベースで使用できるカラムのサブセットが含まれています。

たとえば、検出イベントのドリルダウン ページには、[IP アドレス(IP Address)]、[MAC アドレス(MAC Address)]、および [時刻(Time)] カラムのみが含まれています。また、侵入イベントのドリルダウン ページには、[優先度(Priority)]、[影響フラグ(Impact Flag)]、[インライン結果(Inline Result)]、および [メッセージ(Message)] カラムが含まれています。

一般的にドリルダウン ページは、テーブル ビューのページに移動する前にユーザが使用して調査対象を絞り込むための中間ページです。

接続データに基づくワークフローには、グラフ ページ( 接続グラフ とも呼ばれる)を含めることができます。

たとえば接続グラフには、一定期間にシステムで検出された接続の数を示す線グラフを表示することができます。一般的に接続グラフは、ドリルダウン ページと同様に、ユーザが調査対象を絞り込むために使用する中間ページです。詳細については、接続グラフの使用を参照してください。

ワークフローの最終ページは、ワークフローがベースとするイベントのタイプによって異なります。

–![]() ホスト ビューは、アプリケーション、アプリケーションの詳細、ディスカバリ(検出)イベント、ホスト、侵入の痕跡/兆候(IOC)、サーバ、または任意のタイプの脆弱性に基づくワークフローの最終ページです。このページからホスト プロファイルを表示することにより、ユーザは、複数のアドレスを持つホストに関連付けられているすべての IP アドレス上のデータを簡単に表示することができます。詳細については、ホスト プロファイルの使用を参照してください。

ホスト ビューは、アプリケーション、アプリケーションの詳細、ディスカバリ(検出)イベント、ホスト、侵入の痕跡/兆候(IOC)、サーバ、または任意のタイプの脆弱性に基づくワークフローの最終ページです。このページからホスト プロファイルを表示することにより、ユーザは、複数のアドレスを持つホストに関連付けられているすべての IP アドレス上のデータを簡単に表示することができます。詳細については、ホスト プロファイルの使用を参照してください。

–![]() ユーザの詳細ビューは、ユーザ、およびユーザ アクティビティに基づいたワークフローの最終ページです。詳細については、ユーザの詳細とホストの履歴についてを参照してください。

ユーザの詳細ビューは、ユーザ、およびユーザ アクティビティに基づいたワークフローの最終ページです。詳細については、ユーザの詳細とホストの履歴についてを参照してください。

–![]() 脆弱性の詳細ビューは、Cisco の脆弱性に基づいたワークフローの最終ページです。詳細については、脆弱性の詳細の表示を参照してください。

脆弱性の詳細ビューは、Cisco の脆弱性に基づいたワークフローの最終ページです。詳細については、脆弱性の詳細の表示を参照してください。

–![]() パケット ビューは、侵入イベントに基づいたワークフローの最終ページです。詳細については、パケット ビューの使用を参照してください。

パケット ビューは、侵入イベントに基づいたワークフローの最終ページです。詳細については、パケット ビューの使用を参照してください。

他の種類のイベント(監査ログ イベントやマルウェア イベントなど)に基づいたワークフローには、最終ページがありません。

- 事前定義ワークフローとカスタム ワークフローの比較

- 事前定義テーブルとカスタム テーブルのワークフローの比較

- 事前定義の侵入イベント ワークフロー

- 事前定義のマルウェア ワークフロー

- 事前定義のファイル ワークフロー

- 事前定義されたキャプチャ ファイル ワークフロー

- 事前定義の接続データ ワークフロー

- 事前定義のセキュリティ インテリジェンス ワークフロー

- 事前定義のホスト ワークフロー

- 事前定義の侵入の痕跡ワークフロー

- 事前定義のアプリケーション ワークフロー

- 事前定義のアプリケーション詳細ワークフロー

- 事前定義のサーバ ワークフロー

- 事前定義のホスト属性ワークフロー

- 事前定義のディスカバリ イベント ワークフロー

- 事前定義のユーザ ワークフロー

- 事前定義の脆弱性ワークフロー

- 事前定義のサードパーティの脆弱性ワークフロー

- 事前定義の相関およびホワイトリスト ワークフロー

- 事前定義のシステム ワークフロー

- 保存済みのカスタム ワークフロー

事前定義ワークフローとカスタム ワークフローの比較

FireSIGHT システムには、(これ以降の項で説明されている) 事前定義 ワークフローのセットが備わっており、ユーザはこれを使用して、イベントや収集した他のデータを分析することができます。

カスタム ワークフローは、組織に特有のニーズに合わせて作成するワークフローです。カスタム ワークフローを作成するときには、ワークフローのベースとなるイベント(またはデータベース テーブル)の種類を選択します。Defense Center では、カスタム ワークフローをカスタム テーブルのベースにすることができます。また、カスタム ワークフローに含まれるページを選択することもできます。カスタム ワークフローには、ドリルダウン、テーブル ビュー、ホストまたはパケット ビューのページを含めることができます。

Defense Center には、いくつかの 保存済みカスタム ワークフロー が付属しています。このワークフローは、Defense Center に付属している保存済みのカスタム テーブルに基づいています。事前定義のテーブルとカスタム テーブルに基づいたワークフローの違いについては、次のセクション事前定義テーブルとカスタム テーブルのワークフローの比較で説明します。

事前定義テーブルとカスタム テーブルのワークフローの比較

カスタム テーブルの機能を使用して、複数のイベント タイプのデータを使用するテーブルを作成することができます。これにより、たとえば、ユーザが侵入イベントのデータと検出データを関連付けるテーブルおよびワークフローを作成して、重要なシステムに影響を及ぼすイベントを簡単に検索できるようになるため、役立ちます。カスタム テーブルの作成については、カスタム テーブルの使用を参照してください。

それぞれのカスタム テーブルにはデフォルトでワークフローが含まれており、これを使用して、テーブルに関連付けられているイベントを表示することができます。ワークフローの機能は、使用するテーブルのタイプによって異なります。たとえば、侵入イベント テーブルに基づいたカスタム テーブルのワークフローは、必ずパケット ビューで終了します。ただし、検出イベントに基づいたカスタム テーブルのワークフローは、必ずホスト ビューで終了します。

事前定義のイベント テーブルに基づいたワークフローとは異なり、カスタム テーブルに基づいたワークフローには、他のタイプのワークフローへのリンクがありません。

事前定義の侵入イベント ワークフロー

次の表で、FireSIGHT システムに含まれている事前定義の侵入イベント ワークフローについて説明します。これらのワークフローへのアクセスについては、侵入イベントの表示および侵入イベントの確認を参照してください。

事前定義のマルウェア ワークフロー

次の表で、Defense Center に含まれている事前定義のマルウェア ワークフローについて説明します。すべての事前定義のマルウェア ワークフローは、マルウェア イベントのテーブル ビューを使用します。

DC500 シリーズ 2 Defense Center、シリーズ 2 のデバイス、および Blue Coat X-Series 向け Cisco NGIPS は、高度なマルウェア防御をサポートしていないため、DC500 Defense Center ではこの機能のデータが表示されないことと、シリーズ 2 デバイスおよび Blue Coat X-Series 向け Cisco NGIPS はこのデータを検出しないことに注意してください。

マルウェア イベントへのアクセスについては、マルウェア イベントの操作を参照してください。

事前定義のファイル ワークフロー

次の表で、Defense Center に含まれている事前定義のファイル イベント ワークフローについて説明します。すべての事前定義のファイル イベント ワークフローは、ファイル イベントのテーブル ビューを使用します。ファイル イベントへのアクセスについては、ファイル イベントの操作を参照してください。

事前定義されたキャプチャ ファイル ワークフロー

次の表で、Defense Center に含まれている事前定義のキャプチャ ファイルワークフローについて説明します。すべての事前定義のキャプチャ ファイル ワークフローは、キャプチャ ファイルのテーブル ビューを使用します。

DC500 シリーズ 2 Defense Center、シリーズ 2 のデバイス、および Blue Coat X-Series 向け Cisco NGIPS は、高度なマルウェア防御をサポートしていないため、DC500 Defense Center ではこの機能のデータが表示されないことと、シリーズ 2 デバイスおよび Blue Coat X-Series 向け Cisco NGIPS はこのデータを検出しないことに注意してください。

キャプチャされたファイルへのアクセスについては、キャプチャ ファイルの操作を参照してください。

|

|

|

|---|---|

このワークフローは、タイプ、カテゴリ、および脅威のスコアに基づいてキャプチャ ファイルについての詳細な情報を提供します。 |

|

このワークフローは、キャプチャ ファイルが動的解析用に送信されたかどうかに基づいて、キャプチャ ファイルのカウントを提供します。 |

事前定義の接続データ ワークフロー

次の表で、Defense Center に含まれている事前定義の接続データ ワークフローについて説明します。すべての事前定義の接続データ ワークフローは、接続データのテーブル ビューを使用します。接続データへのアクセスについては、接続データとセキュリティ インテリジェンスのデータの表示を参照してください。

事前定義のセキュリティ インテリジェンス ワークフロー

次の表で、Defense Center に含まれている事前定義のセキュリティ インテリジェンス ワークフローについて説明します。すべての事前定義のセキュリティ インテリジェンス ワークフローは、セキュリティ インテリジェンス イベントのテーブル ビューを使用します。セキュリティ インテリジェンス イベント データへのアクセスについては、接続データとセキュリティ インテリジェンスのデータの表示を参照してください。

事前定義のホスト ワークフロー

次の表で、ホスト データで使用できる事前定義のワークフローについて説明します。

|

|

|

|---|---|

このワークフローには、ホストのテーブル ビューが含まれており、その後にホスト ビューが続きます。ホスト テーブルに基づいたワークフロー ビューにより、ホストに関連付けられているすべての IP アドレスに関するデータを簡単に表示することができます。詳細については、ホストの表示を参照してください。 |

|

このワークフローを使用して、ネットワークで使用されているオペレーティング システムを分析することができます。このワークフローには一連のページがあり、ネットワーク上のオペレーティング システム、およびオペレーティング システムのベンダーのリストを示すページから始まり、オペレーティング システムの各バージョンを実行しているホスト数を示すページが続きます。次のページには、重要度、IP アドレス、および NetBIOS 名別にホストがリストされ、関連するオペレーティング システムおよびオペレーティング システムのベンダーも示されます。このワークフローは、ホストのテーブル ビュー、およびその後に続くホスト ビューで終了します。詳細については、ホストの表示を参照してください。 |

事前定義の侵入の痕跡ワークフロー

次の表は、IOC(侵入の痕跡)データで使用できる事前定義のワークフローについて説明します。

|

|

|

|---|---|

このワークフローは、カウントおよびカテゴリによってグループ化された IOC データの概要ビューで始まり、その後で、イベント タイプによってサマリ データを細分化した詳細ビューが示されます。次に、IOC データの完全なテーブル ビューが示されます。このワークフローは、ホスト ビューで終了します。IOC データの表示と解釈の詳細については、侵入の痕跡の使用を参照してください。 |

|

このワークフローを使用して、ネットワーク上のどのホストが最も侵入されそうかを(IOC データに基づいて)判断できます。このワークフローには、IOC データ カウント別のホスト IP アドレスのビューが含まれており、その後に IOC データのテーブル ビューがあり、ホスト ビューで終了します。IOC データの表示と解釈の詳細については、侵入の痕跡の使用を参照してください。 |

事前定義のアプリケーション ワークフロー

次の表で、アプリケーション データで使用できる事前定義のワークフローについて説明します。

|

|

|

|---|---|

このワークフローを使用して、ネットワーク上で推定されるそれぞれのビジネスの関連性レベルの実行中アプリケーションを分析できます。これにより、ネットワーク リソースの適切な使用を監視することができます。このワークフローは、それぞれの関連性レベルのアプリケーションを実行しているホストのカウントで始まり、その後に対象のビジネスの関連性レベルおよびホスト カウントを持つ個々のアプリケーションのテーブルが続き、アプリケーションのテーブル ビュー、ホスト ビューと続きます。詳細については、アプリケーションの表示を参照してください。 |

|

このワークフローを使用して、ネットワーク上の各カテゴリ(電子メール、検索エンジン、ソーシャル ネットワークなど)の実行中アプリケーションを分析できます。これにより、ネットワーク リソースの適切な使用を監視することができます。このワークフローは、各カテゴリのアプリケーションを実行しているホストのカウントで始まり、その後に個々のアプリケーションを実行しているホストのカウント、アプリケーションのテーブル ビュー、ホスト ビューと続きます。詳細については、アプリケーションの表示を参照してください。 |

|

このワークフローを使用して、ネットワーク上で推定されるそれぞれのセキュリティ リスク レベルの実行中アプリケーションを分析できます。これにより、ユーザ アクティビティの潜在的なリスクを推定し、適切なアクションを実行することができます。このワークフローは、それぞれのリスク レベルのアプリケーションを実行しているホストのカウントで始まり、その後に対象のビジネスの関連性レベルおよびホスト カウントを持つ個々のアプリケーションのテーブルが続き、アプリケーションのテーブル ビュー、ホスト ビューと続きます。詳細については、アプリケーションの表示を参照してください。 |

|

このワークフローを使用して、ネットワーク上のアプリケーションおよび関連するホストの詳細情報を取得できます。これにより、ホスト アプリケーションのアクティビティについて詳しく調べることができます。このワークフローは、アプリケーションを実行する個々のホストの IP アドレスのリストで始まり、アプリケーションのテーブル ビュー、およびホスト ビューと続きます。 |

|

このワークフローを使用して、ネットワーク上で実行中のアプリケーションを分析できます。これにより、ネットワークがどのように使用されているか、概要を理解することができます。このワークフローは、個々のアプリケーションを実行しているホストのカウントで始まり、アプリケーションのテーブル ビュー、およびホスト ビューと続きます。詳細については、アプリケーションの表示を参照してください。 |

事前定義のアプリケーション詳細ワークフロー

次の表で、アプリケーションの詳細およびクライアント データで使用できる事前定義のワークフローについて説明します。

|

|

|

|---|---|

このワークフローを使用して、ネットワーク上のクライアント アプリケーションを詳しく分析することができます。このワークフローには、ネットワーク上のクライアント アプリケーションとアプリケーション製品のリスト、および各アプリケーションを実行しているホスト数のカウントを示す一連のページが含まれています。対象のアプリケーションの各バージョンを実行しているホストの数を表示できます。次のページでは、特定のホストに対して最も頻繁にアクセスしたアプリケーションを特定することができます。次にワークフローはクライアント アプリケーションのテーブル ビューを提供し、続いてホスト ビューを提供します。詳細については、アプリケーションの詳細の表示を参照してください。 |

|

このワークフローには、クライアント アプリケーションのテーブル ビューが含まれており、その後にホスト ビューが続きます。詳細については、アプリケーションの詳細の表示を参照してください。 |

事前定義のサーバ ワークフロー

次の表で、サーバ データで使用できる事前定義のワークフローについて説明します。

|

|

|

|---|---|

このワークフローを使用して、ネットワークで最も頻繁に使用されるアプリケーションを分析することができます。このワークフローには、アプリケーション、および各アプリケーションが存在するホストのカウントを示す一連のページが含まれています。さらに、各アプリケーションのベンダーとバージョンも示されます。ワークフローは、ホストごとのアプリケーションを示すテーブル ビュー、およびその後に続くホスト ビューで終了します。詳細については、サーバの表示を参照してください。 |

|

このワークフローを使用して、ネットワークで最もアクティブなアプリケーションを分析することができます。このワークフローには、アプリケーション、および各アプリケーションがアクセスされた頻度のカウントを示す一連のページが含まれています。さらに、各アプリケーションのベンダーとバージョンの情報も示されます。ワークフローは、ホストごとのアプリケーションを示すテーブル ビュー、およびその後に続くホスト ビューが含まれているページで終了します。詳細については、サーバの表示を参照してください。 |

|

このワークフローを使用して、検出されたサーバ アプリケーション プロトコルのベンダーおよびバージョンを詳しく分析することができます。ワークフローには、ベンダーに関連付けられているサーバのリストが含まれています。その後に、ベンダーとバージョンの両方に関連するサーバのリストが続き、サーバのテーブル ビューとホスト ビューで終了します。 |

|

このワークフローには、アプリケーションのテーブル ビューが含まれており、その後にホスト ビューが続きます。詳細については、サーバの表示を参照してください。 |

事前定義のホスト属性ワークフロー

次の表で、ホスト属性のデータで使用できる事前定義のワークフローについて説明します。

|

|

|

|---|---|

このワークフローを使用して、ネットワーク上のホストの IP アドレスおよびホストのステータスを監視することができます。このワークフローは、個々の IP アドレス、および現行のユーザ、ホストの重要度、注記、およびホワイトリストのコンプライアンスを示したホスト属性のテーブル ビューで始まります。そして、ホスト ビューで終了します。詳細については、ホスト属性の表示を参照してください。 |

事前定義のディスカバリ イベント ワークフロー

次の表で、ディスカバリ イベントのデータで使用できる事前定義のワークフローについて説明します。

|

|

|

|---|---|

このワークフローは、ディスカバリ(検出)イベントについてテーブル ビューの形式で詳細なリストを提供し、その後にホスト ビューが続きます。詳細については、ディスカバリ イベント テーブルについてを参照してください。 |

事前定義のユーザ ワークフロー

次の表で、Defense Center に含まれている事前定義のユーザ ワークフローについて説明します。

|

|

|

|---|---|

このワークフローは、ユーザ イベントまたは LDAP サーバの接続から収集したユーザ情報のリストを提供します。ユーザ アイデンティティ ワークフローの詳細については、ユーザの表示を参照してください。 |

事前定義の脆弱性ワークフロー

次の表で、Defense Center に含まれている事前定義の脆弱性ワークフローについて説明します。

|

|

|

|---|---|

このワークフローを使用して、データベース内のすべての脆弱性を示す脆弱性のテーブル ビューを確認することができます。その後に、ネットワーク上で検出されたホストに適合するアクティブな脆弱性のみのテーブル ビューが続きます。ワークフローは、脆弱性の詳細ビューで終了します。この詳細ビューには、ユーザの制約に一致するすべての脆弱性について詳しい説明が含まれています。詳細については、脆弱性の表示を参照してください。 |

事前定義のサードパーティの脆弱性ワークフロー

次の表で、Defense Center に含まれている事前定義のサードパーティの脆弱性ワークフローについて説明します。

|

|

|

|---|---|

このワークフローを使用して、サードパーティの脆弱性が何個検出されたかを、モニタリング対象のネットワーク上のホスト IP アドレスごとにすぐに確認することができます。このワークフローは、サードパーティの脆弱性のテーブル ビュー、およびその後に続くホスト ビューで終了します。詳細については、サードパーティの脆弱性の表示を参照してください。 |

|

このワークフローを使用して、サードパーティの脆弱性が何個検出されたかを、サードパーティの脆弱性ソース(QualysGuard Scanner など)ごとにすぐに確認することができます。このワークフローは、中間のドリルダウン ページ上にこれらの脆弱性に関する詳細な情報を提供し、サードパーティの脆弱性のテーブル ビュー、およびその後に続くホスト ビューで終了します。詳細については、サードパーティの脆弱性の表示を参照してください。 |

事前定義の相関およびホワイトリスト ワークフロー

相関データ、ホワイトリスト イベント、ホワイトリスト違反、および修正ステータス イベントの各タイプについて、1 つの事前定義ワークフローが用意されています。

|

|

|

|---|---|

このワークフローには、相関イベントのテーブル ビューが含まれています。詳細については、相関イベントの操作を参照してください。 |

|

このワークフローには、ホワイトリスト イベントのテーブル ビューが含まれています。詳細については、ホワイト リスト イベントの操作を参照してください。 |

|

このワークフローは、1 つ以上のホワイトリストに違反しているすべてのホスト IP アドレスを示す一連のページを提供します。最初のページはアドレスごとの違反の数に基づいてアドレスをソートし、違反数が最も多い IP アドレスがリストの最上部に示されます。あるホスト IP アドレスが複数のホワイトリストに違反している場合、違反したそれぞれのホワイトリストに対して別の行が示されます。ワークフローには、すべての違反を示すホワイトリスト違反のテーブル ビューも含まれ、最後に検出された違反がリストの最上部に示されます。テーブル内の各行に、検出された違反が 1 つずつ示されます。詳細については、ホワイト リスト違反の処理を参照してください。 |

|

このワークフローには、すべての違反を示すホワイトリスト違反のテーブル ビューも含まれ、最後に検出された違反がリストの最上部に示されます。テーブル内の各行に、検出された違反が 1 つずつ示されます。詳細については、ホワイト リスト違反の処理を参照してください。 |

|

このワークフローには、修正ステータスのテーブル ビューが含まれています。このテーブル ビューには、違反したポリシーの名前、適用された修正の名前とステータスが含まれています。詳細については、修復ステータス イベントの使用を参照してください。 |

事前定義のシステム ワークフロー

FireSIGHT システムには、ルール更新のインポートやアクティブ スキャンの結果を表示するワークフロー、およびシステム イベント(監査イベントやヘルス イベント)などのいくつかの追加ワークフローが用意されています。

|

|

|

|---|---|

このワークフローには、監査イベントを示す監査ログのテーブル ビューが含まれています。詳細については、監査レコードの表示を参照してください。 |

|

このワークフローは、ヘルス モニタリング ポリシーによってトリガーされたイベントを表示します。詳細については、ヘルス イベント テーブル ビューの操作を参照してください。 |

|

このワークフローには、正常終了および失敗したルール更新のインポート両方の情報を示すテーブル ビューが含まれています。詳細については、ルールの更新とローカル ルール ファイルのインポートを参照してください。 |

|

このワークフローには、完了したそれぞれのスキャンを示すテーブル ビューが含まれています。詳細については、アクティブ スキャンの結果での作業を参照してください。 |

保存済みのカスタム ワークフロー

修正できない事前定義のワークフローに加えて、Defense Center には保存済みのカスタム ワークフローもいくつか含まれています。これらのワークフローはそれぞれ 1 つのカスタム テーブルに基づいており、修正することができます。これらのワークフローへのアクセスについては、カスタム テーブルに基づいたワークフローの表示を参照してください。

|

|

|

|---|---|

影響、優先度、およびホストの重大度に基づいたイベント(Events by Impact, Priority, and Host Criticality) |

このワークフローを使用して、ネットワークにとって重要で、現在は脆弱な状態にあり、攻撃を受ける可能性があるようなホストをすばやく見つけて表示することができます。 デフォルトでは、このワークフローは、影響レベルでソートされ、次にホストの重要度、さらにイベントの発生数でソートされたイベントの概要で始まります。ワークフローの 2 ページ目を使用して、特定のイベントが発生した送信元および宛先のアドレスに対してドリルダウンし、表示することができます。ワークフローは、[宛先の重大度に基づく侵入イベント(Intrusion Events with Destination Criticality)] のテーブル ビュー、およびパケット ビューで終了します。このワークフローは、[宛先の重大度に基づく侵入イベント(Intrusion Events with Destination Criticality)] カスタム テーブルに基づいています。詳細については、カスタム テーブルについてを参照してください。 |

このワークフローは、イベントおよびイベントのタイプを、イベントの優先度の順に表示し、各イベントが発生した回数も示します。 このワークフローは、優先度のレベル、分類、および表示されている各イベントのカウントが含まれているドリルダウン ページから始まります。ワークフローの最終ページは、イベントのテーブル ビューとパケット ビューです。このワークフローは、[侵入イベント(Intrusion Events)] カスタム テーブルに基づいています。詳細については、カスタム テーブルについてを参照してください。 |

|

宛先、影響、およびホストの重大度に基づいたイベント(Events with Destination, Impact, and Host Criticality) |

このワークフローを使用して、ネットワークにとって重要で、現在脆弱な状態にあるホスト上の最近の攻撃を見つけることができます。 デフォルトでは、このワークフローは、影響レベルでソートされた最近のイベントのリストで始まります。ワークフローの次のページは、[宛先の重大度に基づく侵入イベント(Intrusion Events with Destination Criticality)] のテーブル ビューを提供し、その後にパケット ビューが続きます。このワークフローは、[宛先の重大度に基づく侵入イベント(Intrusion Events with Destination Criticality)] カスタム テーブルに基づいています。詳細については、カスタム テーブルについてを参照してください。 |

サーバに接続しているホストのデフォルト ワークフロー(Hosts with Servers Default Workflow) |

このワークフローを使用して、[サーバに接続しているホスト(Hosts with Servers)] カスタム テーブルの基本情報をすばやく表示することができます。 デフォルトでは、このワークフローはサーバに接続しているホストのテーブル ビューで始まり、その後にホスト ビューが続きます。このワークフローは、[サーバに接続しているホスト(Hosts with Servers)] カスタム テーブルに基づいています。詳細については、カスタム テーブルについてを参照してください。 |

宛先の重大度に基づく侵入イベントのデフォルト ワークフロー(Intrusion Events with Destination Criticality Default Workflow) |

このワークフローを使用して、宛先の重大度に基づく侵入イベント(Intrusion Events with Destination Criticality)カスタム テーブルの基本情報をすばやく表示することができます。 デフォルトでは、このワークフローは宛先の重大度に基づく侵入イベント(Intrusion Events with Destination Criticality)のテーブル ビューで始まり、その後にパケット ビューが続きます。このワークフローは、[宛先の重大度に基づく侵入イベント(Intrusion Events with Destination Criticality)] カスタム テーブルに基づいています。詳細については、カスタム テーブルについてを参照してください。 |

送信元の重大度に基づく侵入イベントのデフォルト ワークフロー(Intrusion Events with Source Criticality Default Workflow) |

このワークフローを使用して、[送信元の重大度に基づく侵入イベント(Intrusion Events with Source Criticality)] カスタム テーブルの基本情報をすばやく表示することができます。 デフォルトでは、このワークフローは [送信元の重大度に基づく侵入イベント(Intrusion Events with Source Criticality)] のテーブル ビューで始まり、その後にパケット ビューが続きます。このワークフローは、[送信元の重大度に基づく侵入イベント(Intrusion Events with Source Criticality)] カスタム テーブルに基づいています。詳細については、カスタム テーブルについてを参照してください。 |

このワークフローを使用して、ネットワーク上で最も頻繁に使用されているサーバ、およびそれらのサーバを実行しているホストを決定できます。 デフォルトでは、このワークフローは、各サービスにアクセスする頻度が示されたサーバの概要で始まります。次のページには、オペレーティング システムのベンダーとバージョンごとにサーバが示されます。このワークフローは、サーバを実行しているホストのテーブル ビュー、およびその後に続くホスト ビューで終了します。このワークフローは、[サーバに接続しているホスト(Hosts with Servers)] カスタム テーブルに基づいています。詳細については、カスタム テーブルについてを参照してください。 |

ワークフローの使用

ワークフローのドリル ダウンおよびテーブル ビューのページを使用して、データのビューをすばやく絞り込むことができます。これにより、分析にとって重要なイベントに集中することが可能です。ワークフローのタイプによってデータは異なりますが、すべてのワークフローが共通の機能セットを共有しています。以降の項では、これらの機能について、およびこれらの機能の使用方法について説明します。

- ワークフローの選択では、ワークフローの選択ページについて、および使用するワークフローを選択する方法について説明します。

- ワークフローのツールバーについてでは、ワークフローで使用できるツールバー オプションについて説明します。

- ワークフローのページの使用では、すべてのワークフロー ページに表示される機能について、およびそれらの機能の使用方法について説明します。

- イベント時間の制約の設定では、イベントベースのワークフローに対して時間範囲を設定する方法について説明します。ワークフローには、指定された時間範囲に生成されたイベントが含まれます。

- イベントの制約では、ワークフローでデータのビューを制約して(絞り込んで)、次のワークフロー ページに進むために使用する機能について説明します。

- 複合的な制約の使用では、複合的な制約の使用方法を説明し、その例を示します。

- ドリルダウン ワークフロー ページのソートでは、ワークフローで表示されるデータをソートする機能について、および表示するテーブル カラムを削除および復元する機能について説明します。

- ワークフロー ページの行の選択では、表示されるテーブル内で、分析の対象とする、または他のアクションを実行するデータ行を選択する方法について説明します。

- ワークフロー内の他のページへのナビゲートでは、選択されたすべてのイベントを含め、制約を使用して現行のワークフローから他のワークフローをオープンする方法について説明します。

- ワークフロー間のナビゲートでは、[移動先(Jump to)] ドロップダウン リストについて、およびこのリストを使用して現行の制約を他のワークフローに適用する方法について説明します。

- イベントの検索では、イベント データの検索に使用する機能について説明します。

- ブックマークの使用では、ブックマークの作成、管理、および使用方法について説明します。

ワークフローの選択

FireSIGHT システムは、次の表に記載されているデータのタイプに対して、事前定義のワークフローを提供しています。

|

|

|

|

|---|---|---|

| ホワイトリスト イベント(White List Events) |

||

上記の表に記載されているいずれかの種類のデータを表示する場合、そのデータのデフォルトのワークフローの最初のページにイベントが表示されます。

また、ワークフローのアクセスは、以下のとおりに、自身のユーザ ロールによって異なります(ユーザ ロールの設定を参照してください)。

- 管理者(Administrator)ユーザはすべてのワークフローにアクセスできます。また、管理者(Administrator)は監査ログ、スキャン結果、およびルール更新のインポート ログにアクセスできる唯一のユーザです。

- メンテナンス(Maintenance)ユーザは、ヘルス イベントにアクセスできます。

- セキュリティ アナリスト(Security Analyst)およびセキュリティ アナリスト(Security Analyst)(読み取り専用)ユーザは、侵入、マルウェア、ファイル、接続、ディスカバリ、脆弱性、相関、およびヘルスのワークフローにアクセスできます。

デフォルト以外のワークフローを使用してデータを表示する方法:

アクセス: Admin/Any Security Analyst

手順 1 ワークフローを使用する機能 の表に記載されているように、適切なメニュー パスとオプションを選択します。

対象のデータ タイプに対するデフォルト ワークフローの最初のページが表示されます。別のデフォルト ワークフローの指定方法については、イベント ビュー設定の設定を参照してください。

手順 2 必要に応じて、別のワークフローを使用します。ワークフローのタイトルの隣にある [ワークフロー切り替え(switch workflow)] をクリックして、使用するワークフローを選択します。

手順 3 選択したワークフローの最初のページが表示されます。

ワークフローのツールバーについて

ワークフローの各ページには、関連する機能へすばやくアクセスするためのツールバーが含まれています。次の表に、ツールバー上の各リンクについて説明します。

|

|

|

|---|---|

後でそのページに戻れるように、現在のページをブックマークします。ブックマークすると、表示中のページに適用されている制約が取得され、(データがまだ存在していれば)後で同じデータに戻ることができます。ブックマークの作成については、ブックマークの使用を参照してください。 |

|

現在制約されているワークフローを選択基準として使用して、Report Designer を開きます。レポートの作成については、イベント ビューからのレポート テンプレートの作成を参照してください。 |

|

現行のワークフローに関連するダッシュボードを開きます。たとえば、[接続イベント(Connection Events)] ワークフローは [接続サマリ(Connection Summary)] ダッシュボードと関連付けられています。ダッシュボードの使用については、ダッシュボードの使用を参照してください。 |

|

ユーザが選択できる、保存したブックマークのリストを表示します。ブックマークの作成および管理については、ブックマークの使用を参照してください。 |

|

[検索(Search)] ページが表示され、ここでワークフローのデータについて高度な検索を実行することができます。下向きの矢印アイコンをクリックし、保存済みの検索を選択して使用することもできます。ワークフローの検索については、イベントの検索を参照してください。 |

ワークフローのページの使用

ユーザがワークフローのページ上で実行できるアクションは、ページのタイプによって異なります。テーブル ビュー ページおよびドリルダウン ページには、ユーザが表示するイベント セットの制約、またはワークフローへのナビゲートに使用できる多数の機能が含まれています。各タイプのページで使用できる機能の詳細については、以降の項を参照してください。

共通のテーブル ビューまたはドリルダウン ページ機能の使用

テーブル ビューおよびドリルダウン ワークフローのページでは、テーブル見出しおよびテーブル行に一連のアイコンおよび他の機能が用意されています。これを使用して、表示されたデータについてアクションを実行できます。

|

|

|

|---|---|

ファイル名および SHA-256 ハッシュ値のカラムに表示されるネットワーク ファイルのトラジェクトリ アイコンをクリックして、ファイルのトラジェクトリ マップを新しいウィンドウに表示します。詳細については、ネットワーク ファイル トラジェクトリの分析を参照してください。 DC500 Defense Center、シリーズ 2 デバイス、および Blue Coat X-Series 向け Cisco NGIPS は高度なマルウェア防御をサポートしていないため、これらのアプライアンスでは、ネットワークベースのマルウェアおよびファイル イベントに対するネットワーク ファイルのトラジェクトリは表示できないことに注意してください。 |

|

[IP アドレス(IP address)] カラムに表示されるホスト プロファイル アイコンをクリックして、IP アドレスに関連付けられているホスト プロファイルをポップアップ ウィンドウに表示します。詳細については、ホスト プロファイルの使用を参照してください。 トリガーされた侵入の痕跡(IOC)ルールによって侵入の可能性があるとタグ付けされたホストには、通常のアイコンではなく、侵入されたホストのアイコンが表示されます。IOC の詳細については、侵害の兆候(痕跡)についてを参照してください。 ホスト プロファイルのアイコンがグレー表示になっている場合は、ネットワーク マップ内にそのホストが存在することができないため、ホスト プロファイルを表示できません( セキュリティ インテリジェンス データに基づいてトラフィックのフィルタリングを実行する場合は、接続イベントで、ブラックリストに記載されている監視対象の IP アドレスの隣にあるホスト アイコンが少し異なります。これは、接続においてどのホストがブラックリストに記載されているかを識別するのに役に立ちます。DC500 Defense Centerおよび シリーズ 2 のデバイスはセキュリティ インテリジェンスのデータをサポートしていないことに注意してください。 |

|

脅威スコアのカラムに表示される脅威スコアのアイコンをクリックし、動的解析サマリ(Dynamic Analysis Summary)レポートで、ファイルに関連付けられている最高の脅威スコアを表示します。 DC500 Defense Center、シリーズ 2 デバイス、および Blue Coat X-Series 向け Cisco NGIPSは高度なマルウェア防御をサポートしているため、これらのアプライアンスでは動的解析サマリ(Dynamic Analysis Summary)レポートを表示することはできません。 |

|

ユーザ アイデンティティのカラムに表示されるユーザ アイコンをクリックして、ユーザのプロファイル情報を表示します。詳細については、ユーザの詳細とホストの履歴についてを参照してください。 ユーザ アイコンがグレー表示になっている場合は、そのユーザがデータベース内に存在することができないため、ユーザ プロファイルは表示できません(FireAMP コネクタ ユーザなどの場合)。 |

|

サードパーティの脆弱性 ID のカラムに表示される脆弱性アイコンをクリックし、サードパーティの脆弱性について詳細を表示します。詳細については、脆弱性の詳細の表示を参照してください。 |

|

ページ上で複数の行のチェック ボックスを選択して、処理を反映させる行を表示し、ページの下部にあるいずれかのボタン([表示(View)] ボタンなど)をクリックします。行の先頭にあるチェック ボックスを選択して、ページ上のすべての行を選択することもできます。 |

|

接続イベント、侵入イベント、ファイル イベント、マルウェア イベントなどのワークフローのページの中には、ルート可能な IP アドレスに、関連する国の情報が含まれているものがあります。このような 地理情報 が使用可能な場合は、その国の国旗および ISO コードが該当するカラム([送信元の国(Source Country)] など)に表示されます。国名を表示するには、ポインタを国旗の上に移動します。(集約されたデータではなく)個別のデータ ポイントを表示する場合は、国旗のアイコンをクリックして、詳細な地理情報を表示することができます。詳細については、地理位置情報の使用を参照してください。 |

|

データ ビューを制約する値が存在する場合に、その値を表示します。展開の矢印( 1 つの制約を解除するには、その制約をクリックします。複合的な制約を解除するには、[複合的な制約(Compound Constraints)] をクリックします。 現行の 1 つの制約により値が事前に挿入された検索ページを開くには、[検索の編集(Edit Search)] または [検索の保存(Save Search)] をクリックします。詳細については、イベントの制約を参照してください。 (注) 複合的な制約では、複数の不可算値を持つ行に基づいて制約が作成されます。複合的な制約について、検索および検索の保存を実行することはできません。 |

|

ページの右上隅に表示される日付範囲は、ワークフローに含めるイベントの時間範囲を設定します。詳細については、イベント時間の制約の設定を参照してください。 イベント ビューを時間によって制約している場合は、(グローバルかイベントに特有かに関係なく)アプライアンスに設定されている時間枠の範囲外に生成されたイベントがイベント ビューに表示されることがあることに注意してください。アプライアンスに対してスライドする時間枠を設定した場合でも、この状況が発生することがあります。 |

|

ワークフロー ページのリンクは、事前定義されたワークフロー テーブル ビュー、およびドリルダウン ページの左上隅の、イベントの上で、ワークフロー名の下に示されます。ワークフロー ページのリンクをクリックして、アクティブな制約を使用しているページを表示します。 |

|

ページの上部にワークフロー名が表示されます。該当する場合は、ワークフロー名の隣に([ワークフロー切り替え(switch workflows)])リンクがあります。これを使用して、同じタイプの他のワークフローを選択することができます。 |

地理位置情報の使用

ネットワークの監視中、 地理位置情報 機能によって、ルート可能な IP アドレスの地理的な送信元について、追加のデータ(国や大陸など)が提供されます。たとえば、このデータを使用して、自身の組織と未接続の国が接続の発信元または宛先であるかどうかを判断することができます。

地理位置情報は、侵入イベント、接続イベント、ファイル イベント、マルウェア イベント、ホスト プロファイル、およびユーザ プロファイルで使用することができます。地理位置情報は、Context Explorer およびダッシュボードでも使用できます。

この目的でカスタムな地理位置情報オブジェクトを作成するだけでなく、アクセス コントロール ルールの条件として地理位置情報データ(送信元および宛先の国/大陸)を使用することもできます。また、相関ルールおよびトラフィック プロファイルの条件として、送信元/宛先の国データを使用することもできます。詳細については、地理位置情報オブジェクトの操作、ネットワークまたは地理的位置によるトラフィックの制御、相関ポリシーのルールの作成、およびトラフィック プロファイル条件の指定を参照してください。

地理位置情報データベース(GeoDB)の更新をインストールすると [位置情報の詳細(Geolocation Details)] ページが表示され、IP アドレスに関して使用可能な詳細情報(郵便番号、緯度/経度の座標、タイム ゾーン、自律システム番号(ASN)、インターネット サービス プロバイダー(ISP)、使用タイプ(個人または会社)、組織、ドメイン名、接続タイプ、プロキシ情報など)が示されます。また、サードパーティの 4 つのマップ ツールのいずれかを使用して、検出された場所を特定することもできます。GeoDB が更新されていない場合は、国旗アイコンおよび国名のみが表示され、[位置情報の詳細(Geolocation Details)] ページを参照することはできません。GeoDB のインストールと更新については、位置情報データベースの更新を参照してください。[ヘルプ(Help)] > [バージョン情報(About)] をクリックして GeoDB 更新の最新バージョンを表示することができます。

使用可能なデータに応じて、[位置情報の詳細(Geolocation Details)] ページに多数のフィールドが表示されることがあります。情報が含まれないフィールドは表示されません。次の表で、これらのフィールドの情報について示します。

手順 1 イベント ビュー、ホスト プロファイル、またはその他の地理情報をサポートしているページで、個々のデータ ポイントのそばに表示される小さい国旗のアイコンまたは ISO 国コードをクリックします(国旗のアイコンが存在しても、[接続サマリ(Connection Summary)] ダッシュボードなどで、集約的な地理情報から詳細を表示することはできません)。

ヒント![]() イベント ビューで国旗のアイコンの上にポインタを移動すると、ツールチップとして国名が示されます。

イベント ビューで国旗のアイコンの上にポインタを移動すると、ツールチップとして国名が示されます。

[位置情報の詳細(Geolocation Details)] ページが新しいウィンドウに表示されます。

テーブル ビュー ページの使用

デフォルトでカラムが有効になっている場合、テーブル ビューには、データベースの各フィールドに対するカラムが含まれています。テーブル ビューでカラムを無効にし、そのカラムを無効にすることによって同じ行が複数生成される場合には、FireSIGHT システムはイベント ビューに [カウント(Count)] カラムを追加します。テーブル ビュー ページで 1 つの値をクリックすると、その値によって制約することができます。カスタム ワークフローを作成する場合は、[テーブル ビューの追加(Add Table View)] をクリックしてテーブル ビューを追加します。

テーブル ビュー ページには、ドリルダウン、ホスト ビュー、パケット ビュー、または脆弱性の詳細ページでは利用できない追加機能が用意されています。次の表で、これらの機能の詳細な情報について説明します。

|

|

|

|---|---|

非表示にするカラムの見出しで、このアイコンをクリックします。表示されるポップアップ ウィンドウで、[適用(Apply)] をクリックします。 |

|

ページからカラムを削除した場合、またはデフォルトでカラムを無効になっている場合、[無効になったカラム(Disabled Columns)] リストにカラム名が表示されます。このリストは、テーブルの上にありますが、デフォルトでは非表示になっています。 無効になったカラムをイベント ビューに戻すには、[検索の制約(Search Constraints)] の展開アイコン( 詳細については、ドリルダウン ワークフロー ページのソートを参照してください。 |

ドリルダウン ページの使用

ドリルダウン ページには、データベースで使用できるカラムのサブセットが含まれています。事前定義のワークフローに対するドリルダウン ページには、必ず [カウント(Count)] カラムがあることに注意してください。ドリルダウン ページでは、表示するイベントの範囲を絞り込んで、ワークフローの先へ進むことができます。ドリルダウン ページで 1 つの値をクリックすると(たとえば、その値によって制約を行い、ワークフローの次のページへ進むと)、選択した値に一致するイベントに絞り込むことができます。ドリルダウン ページで値をクリックした場合は、次のページがテーブル ビューであっても、値が存在するカラムは無効になりません。カスタム ワークフローを作成する場合は、[ページの追加(Add Page)] をクリックして、ドリルダウン ページを追加します。

ドリルダウン ページの機能を使用して、ワークフローを移動するときにイベント セットを制約する方法の詳細については、共通のテーブル ビューまたはドリルダウン ページ機能の使用を参照してください。

ホスト ビュー、パケット ビュー、または脆弱性の詳細ページの使用

ディスカバリ(検出)イベント、ホスト、ホスト属性、侵入の痕跡(兆候)、サーバ、クライアント アプリケーション、または接続データのワークフローの最終ページはホスト ビューです。脆弱性のワークフローの最終ページは、脆弱性の詳細ページです。侵入イベントのワークフローは必ず、パケット ビューで終了します。ワークフローの最終ページで詳細セクションを展開して、ワークフローの進行中に絞り込んだセットの各オブジェクトについて、具体的な情報を表示することができます。Web インターフェイスは、ワークフローの最終ページに制約を表示しませんが、以前に設定した制約は保持されており、データのセットに適用されます。

イベント時間の制約の設定

各イベントには、そのイベントがいつ発生したかを示すタイム スタンプがあります。時間枠(タイム ウィンドウ、時間範囲とも呼ばれる)を設定することによって、いくつかのワークフローに表示される情報を制約することができます。

時間によって制約できるイベントに基づいたワークフローには、ページの上部に次の図に示すような時間範囲を表す行が含まれています。

デフォルトでは、Cisco アプライアンス上のワークフローは、1 時間前が開始時間として設定された時間枠を使用します。たとえば、午前 11:30 にログインした場合、午前 10:30~11:30 の間に発生したイベントが表示されます。時間が経過するにしたがって、時間枠が拡張されます。午後 12:30 には、午前 10:30~午後 12:30 の間に発生したイベントが表示されます。

デフォルトで独自の時間枠を設定することによって、この動作を変更することができます。これにより、次の 3 つのプロパティが影響を受けます。

デフォルトの時間枠の一般的な情報については、デフォルトの時間枠を参照してください。

ページの上部にある時間範囲をクリックして [日時(Date/Time)] ポップアップ ウィンドウを表示し、デフォルトの時間枠の設定に関係なく、イベントの分析中に時間枠を手動で変更することができます。設定した時間枠の数、および使用しているアプライアンスのタイプに応じて [日時(Date/Time)] ウィンドウを使用して、表示しているイベントのタイプに対するデフォルトの時間枠を変更することもできます。

最後に、時間枠は一時停止することができるため、時間枠の変更と削除、または必要のないイベントを追加することなく、ワークフローで提供されたデータを調べることができます。ページの下部にあるリンクをクリックしてイベントの他のページを表示する場合は、異なるワークフロー ページで同じイベントを表示しないように、時間枠が自動的に一時停止することに注意してください。準備ができたら時間枠の一時停止を解除できます。

時間枠の変更

デフォルトの時間枠(タイム ウィンドウ)に関係なく、イベントの分析中に時間枠を手動で変更することができます。

(注![]() ) 手動による時間枠の設定は、現行のセッションに対してのみ有効です。いったんログアウトしてからもう一度ログインすると、時間枠はデフォルトにリセットされます。

) 手動による時間枠の設定は、現行のセッションに対してのみ有効です。いったんログアウトしてからもう一度ログインすると、時間枠はデフォルトにリセットされます。

ユーザが設定した時間枠の数によっては、1 つのワークフローの時間枠の変更が、アプライアンス上の他のワークフローに影響を与えることがあります。たとえば、単一のグローバルな時間枠がある場合、1 つのワークフローの時間枠を変更すると、アプライアンス上の他のすべてのワークフローの時間枠が変更されます。一方、複数の時間枠を使用している場合は、監査ログまたはヘルス イベント ワークフローの時間枠を変更しても、他の時間枠には影響がありませんが、他の種類のイベントで時間枠を変更すると、時間によって制約されるすべてのイベント(監査イベントとヘルス イベントは除く)が影響を受けます。

すべてのワークフローを時間によって制約できるわけではないため、時間枠の設定は、ホスト、ホスト属性、アプリケーション、アプリケーションの詳細、脆弱性、ユーザ、またはホワイトリスト違反に基づいたワークフローには影響を与えないことに注意してください。

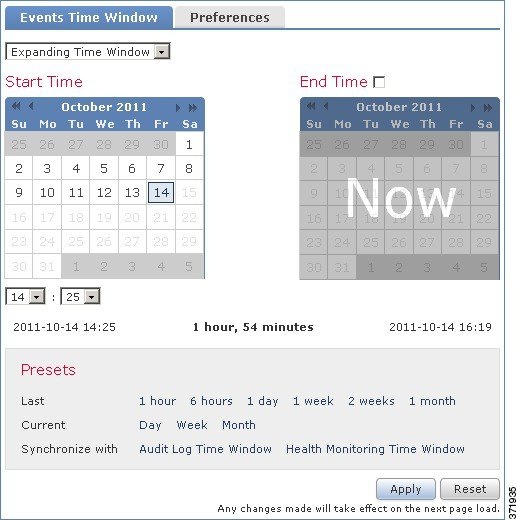

[日時(Date/Time)] ウィンドウの [タイム ウィンドウ(Time Window)] タブを使用して、時間枠を手動で設定します。デフォルトの時間枠設定で設定した時間枠の数によって、タブのタイトルは以下のいずれかになります。

- [イベント タイム ウィンドウ(Events Time Window)]:複数の時間枠を設定し、監査ログまたはヘルス イベント ワークフロー以外のワークフローに対して時間枠を設定している場合

- [ヘルス モニタリング タイム ウィンドウ(Health Monitoring Time Window)]:複数の時間枠を設定し、ヘルス イベント ワークフローに対して時間枠を設定している場合

- [監査ログ タイム ウィンドウ(Audit Log Time Window)]:複数の時間枠を設定し、監査ログに対して時間枠を設定している場合

- [グローバル タイム ウィンドウ(Global Time Window)]:単一の時間枠を設定している場合

時間枠を設定する場合には、最初に、使用する時間枠のタイプを決定する必要があります。

- 静的な 時間枠は、特定の開始時間から特定の終了時間の間に生成されたすべてのイベントを表示します。

- 拡張 時間枠は、特定の開始時間から現在までの間に生成されたすべてのイベントを表示します。時間の経過とともに時間枠が拡張され、イベント ビューに新しいイベントが追加されます。

- スライディング 時間枠は、特定の開始時間(1 週間前など)から現在までの間に生成されたすべてのイベントを表示します。時間の経過とともに時間枠が「スライド」し、自身が設定した範囲(この例では、過去 1 週間)のイベントのみが表示されます。

選択するタイプによっては、[日時(Date/Time)] ウィンドウが変化し、さまざまな設定オプションを提供します。次の図は、拡張の時間枠を使用するよう指定した [日時(Date/Time)] ウィンドウを示しています。拡張の時間枠では、[終了時間(End Time)] カレンダーがグレー表示され、終了時間は「現在(Now)」と示されます。

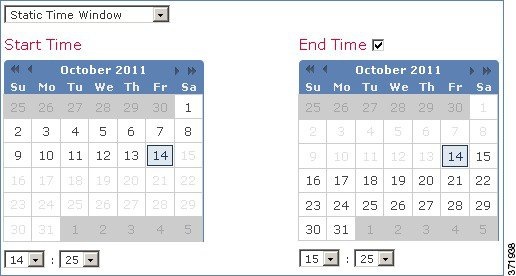

スライディング時間枠を使用するよう選択すると、オプションがさらに変わります。

(注![]() ) FireSIGHT システムは、タイム ゾーンのプリファレンスに指定された時間に基づいて、24 時間の時計を使用します。タイム ゾーンの設定の詳細については、デフォルトのタイム ゾーン設定を参照してください。

) FireSIGHT システムは、タイム ゾーンのプリファレンスに指定された時間に基づいて、24 時間の時計を使用します。タイム ゾーンの設定の詳細については、デフォルトのタイム ゾーン設定を参照してください。

次の表で、[タイム ウィンドウ(Time Window)] タブで設定できるさまざまな設定について説明します。

アクセス: Admin/Maint/Any Security Analyst

手順 1 時間に制約されるワークフローで、時間範囲のアイコン( )をクリックします。

)をクリックします。

手順 2 [タイム ウィンドウ(Time Window)] タブで、 時間枠の設定 の表に記載されているように時間枠を設定します。

ヒント![]() 時間枠をデフォルトの設定に戻すには、[リセット(Reset)] をクリックします。

時間枠をデフォルトの設定に戻すには、[リセット(Reset)] をクリックします。

ウィンドウが閉じて、イベント ビュー ページに新しい時間枠のイベントが表示されます。

イベント タイプのデフォルトの時間枠の変更

イベントの分析中に、[日時(Date/Time)] ウィンドウの [設定(Preferences)] タブを使用し、表示しているイベントのタイプに対するデフォルトの時間枠を(イベント ビューの設定を使用せずに)変更することができます(デフォルトの時間枠を参照してください)。

この方法でデフォルトの時間枠を変更すると、表示しているイベントのタイプのデフォルト時間枠のみが変わります。たとえば、複数の時間枠を設定した場合、[設定(Preferences)] タブでデフォルトの時間枠を変更すると、イベント、ヘルス モニタリング、または監査ログ ウィンドウのいずれかの設定が変更されます。つまり、最初のタブで示されている時間枠が変更されます。1 つの時間枠を設定した場合、[設定(Preferences)] タブでデフォルトの時間枠を変更すると、イベントのすべてのタイプのデフォルト時間枠が変わります。

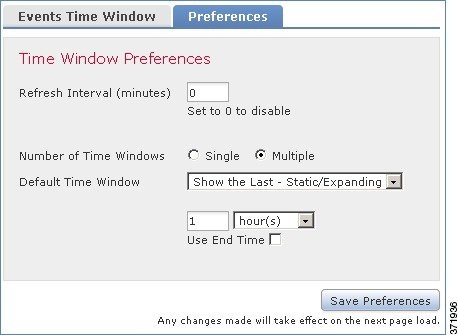

次の図は、複数の時間枠が設定されているアプライアンスにおける、[設定(Preferences)] タブの Defense Center バージョンを示しています。

次の表で、[設定(Preferences)] タブで設定できるさまざまな設定について説明します。

イベントの分析中に時間枠の設定を変更するには、以下を行います。

アクセス: Admin/Maint/Any Security Analyst

手順 1 時間に制約されるワークフローで、時間範囲のアイコン( )をクリックします。

)をクリックします。

手順 2 [設定(Preferences)] タブを選択し、 時間枠の設定 の表に記載されているようにプリファレンスを変更します。

手順 3 [設定の保存(Save Preferences)] をクリックします。

時間枠の一時停止

時間枠を一時停止することができます。これにより、ワークフローで提供されたデータのスナップショットを調べることができます。一時停止されないワークフローが更新されると、調査するイベントが削除されたり、調査対象外のイベントが追加されたりすることがあるため、この機能は有用です。

静的な時間枠は一時停止できないので注意してください。また、イベント時間枠の一時停止はダッシュボードには影響を与えず、ダッシュボードの一時停止も時間枠の一時停止に影響しません。

分析が完了したら、時間枠の一時停止を解除できます。時間枠の一時停止を解除すると、設定に従って時間枠が更新されます。また、一時停止を解除した時間枠を反映するようにイベント ビューが更新されます。

1 つのワークフロー ページで表示できるイベントよりも多くのイベントがデータベースに含まれている場合は、ページの下部にあるリンクをクリックして、他のイベントを表示できます(ワークフロー内の他のページへのナビゲートを参照してください)。この際、同じイベントが 2 回表示されないように時間枠が自動的に一時停止します。準備ができたら、時間枠の一時停止を解除できます。

アクセス: Admin/Maint/Any Security Analyst

手順 1 時間枠のコントロールで、一時停止のアイコン( )をクリックします。

)をクリックします。

アクセス: Admin/Maint/Any Security Analyst

手順 1 時間範囲のコントロールで、再生のアイコン( )をクリックします。

)をクリックします。

時間枠の一時停止が解除され、設定に従って更新されます。現行の時間枠を反映するようにイベント ビューが更新されます。

イベントの制約

ワークフロー ページに表示される情報は、ユーザが設定した制約によって異なります。たとえばイベント ワークフローを最初に開いた場合、情報は、最後の 1 時間に生成されたイベントに制約されています。

ワークフローの次のページに進んで、表示されるデータを特定の値で制約する場合は、ページでこれらの値を持つ行を選択し、[表示(View)] をクリックします。現在の制約を保持し、すべてのイベントを含めた状態でワークフローの次のページに進むには、[すべて表示(View All)] を選択します。

(注![]() ) 複数の不可算値を持つ行を選択し、[表示(View)] を選択すると、複合的な制約が作成されます。複合的な制約の詳細については、複合的な制約の使用を参照してください。

) 複数の不可算値を持つ行を選択し、[表示(View)] を選択すると、複合的な制約が作成されます。複合的な制約の詳細については、複合的な制約の使用を参照してください。

ワークフローのデータを制約するための 3 番目の方法があります自身が選択した値を持つ行のみが表示されるようページを制約し、ページの上部に示される制約リストに選択した値を追加するには、ページの行で値をクリックします。

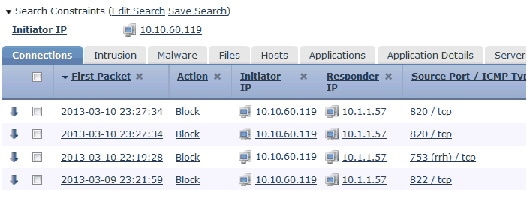

たとえば、次のイベントでページ上の [イニシエータ IP(Initiator IP)] カラムの [10.10.60.119] をクリックすると、

制約されたページには、この IP アドレスを持つイベントのみが示されます。

ヒント![]() 監視ルールの条件に基づいて接続イベントを制約するための手順は少し異なり、いくつかの追加手順が必要になる場合があります。また、関連付けられているファイルや侵入情報によって接続イベントを制約することはできません。詳細については、接続およびセキュリティ インテリジェンスのデータ テーブルの使用を参照してください。

監視ルールの条件に基づいて接続イベントを制約するための手順は少し異なり、いくつかの追加手順が必要になる場合があります。また、関連付けられているファイルや侵入情報によって接続イベントを制約することはできません。詳細については、接続およびセキュリティ インテリジェンスのデータ テーブルの使用を参照してください。

検索を使用して、ワークフローの情報を制約することもできます。検索ページで入力した検索条件はページの上部に制約として表示され、これに従って制約されたイベントが合わせて表示されます。Defense Center では、複合的な制約でない限り、他のワークフローにナビゲートしたときにも現在の制約が適用されます(ワークフロー間のナビゲートを参照してください)。

検索する場合は、検索対象のテーブルに検索の制約を適用するかどうかに注意する必要があります。たとえば、クライアント データは接続サマリでは使用できません。接続で検出されたクライアントに基づいて接続イベントを検索し、結果を接続サマリ イベント ビューで表示すると、Defense Center では、制約が設定されていない場合と同じように接続データが表示されます。無効な制約は、非適用(N/A)とラベルが付けられ、取り消し線が付けられます。

次の表では、制約を適用する場合に実行できるそれぞれのアクションについて説明します。

|

|

|

|---|---|

| たとえば、記録された接続のリストを表示する場合に、アクセス制御を使用して、自身が許可したものだけがリストに示されるよう制約する場合は、[アクション(Action)] カラムで [許可(Allow)] をクリックします。他の例では、侵入イベントを表示する場合に、宛先ポートが 80 のイベントのみがリストに示されるよう制約する場合は、[DST ポート/ICMP コード(DST Port/ICMP Code)] カラムで [80 (http)/tcp] をクリックします。 |

|

これらの値を持つイベントのチェック ボックスをオンにし、[表示(View)] をクリックします。 行に複数の不可算値が含まれている場合は、複合的な制約が追加されることに注意してください。複合的な制約の詳細については、複合的な制約の使用を参照してください。 |

|

[制約の検索(Search Constraints)] ボックスで [制約の編集(Edit Search)] をクリックします。 1 つのカラム内の複数の値について制約する場合は、この機能を使用します。たとえば、2 つの IP アドレスに関連しているイベントを表示する場合は、[検索の編集(Edit Search)] をクリックし、[検索(Search)] ページで対象の [IP アドレス(IP address)] フィールドを変更して両方のアドレスが含まれるようにして、[検索(Search)] をクリックします。 |

|

[制約の検索(Search Constraints)] ボックスで [検索の保存(Save Search)] をクリックし、クエリに名前を指定します。 複合的な制約が含まれているクエリは保存できないことに注意してください。複合的な制約の詳細については、複合的な制約の使用を参照してください。 |

|

[移動先(Jump to)] をクリックしてイベント ビューを選択します。詳細については、ワークフロー間のナビゲートを参照してください。 別のワークフローに切り替えると、複合的な制約は保持されないことに注意してください。複合的な制約の詳細については、複合的な制約の使用を参照してください。 |

|

複合的な制約の使用

複合的な制約は、特定のイベントに対するすべての不可算値に基づいています。複数の不可算値を持つ行を選択する場合は、ページ上の対象行におけるすべての不可算値と一致するイベントのみを取得する複合的な制約を設定します。たとえば、送信元 IP アドレスが 10.10.31.17 で、宛先 IP アドレスが 10.10.31.15 である行と、送信元 IP アドレスが 172.10.10.17 で宛先 IP アドレスが 172.10.10.15 である行を選択すると、次のすべての結果が取得されます。

複合的な制約と単純な制約を組み合わせると、複合的な制約の各セットに単純な制約が追加されます。たとえば、上記に記載されている複合的な制約に対して、プロトコル値 tcp の単純な制約を追加すると、次のすべての結果が取得されます。

複合的な制約について、検索および検索の保存を実行することはできません。また、別のワークフローに切り替えるのに、イベント ビューのリンクを使用した場合、または [ワークフロー切り替え(switch workflow)] をクリックした場合は、複合的な制約は保持できません。複合的な制約が適用されているイベント ビューをブックマークしても、制約はブックマークに保存されません。

テーブル ビュー ページのソートおよびレイアウトの変更

ワークフローのデータを表示する場合に、使用可能なカラムに基づいてデータをソートすることも、表示するカラムを削除して復元することもできます。カラムによってデータを昇順または降順でソートできます。

ヒント![]() カスタム ワークフローを作成すると、ページ上のカラムの配置を完全にカスタマイズしたり、ページのソート順を事前定義したりできます。詳細については、カスタム ワークフローの作成を参照してください。

カスタム ワークフローを作成すると、ページ上のカラムの配置を完全にカスタマイズしたり、ページのソート順を事前定義したりできます。詳細については、カスタム ワークフローの作成を参照してください。

ドリルダウン ワークフロー ページのソート

ワークフローまたはイベント ビューのデータを表示する場合に、使用可能なカラムに基づいてデータをソートしたり、表示するカラムを削除して復元したりすることができます。カラムによってデータを昇順または降順でソートできます。矢印のアイコン( )は、データのソート基準になっているカラム、およびソートが昇順である(上向き矢印のアイコン)か、または降順である(下向き矢印のアイコン)かを表します。

)は、データのソート基準になっているカラム、およびソートが昇順である(上向き矢印のアイコン)か、または降順である(下向き矢印のアイコン)かを表します。

ヒント![]() カスタム ワークフローを作成すると、ページ上のカラムの配置を完全にカスタマイズしたり、ページのソート順を事前定義したりできます。詳細については、カスタム ワークフローの作成を参照してください。

カスタム ワークフローを作成すると、ページ上のカラムの配置を完全にカスタマイズしたり、ページのソート順を事前定義したりできます。詳細については、カスタム ワークフローの作成を参照してください。

アクセス: Admin/Maint/Any Security Analyst

アクセス: Admin/Maint/Any Security Analyst

ワークフロー ページの行の選択

ワークフロー ページで行を選択し、処理を行うにはいくつかの方法があります。

ページの下部にあるいずれかのボタン([表示(View)] や [削除(Delete)] など)をクリックすると、そのページ上のすべてのイベントにそのアクションを実行することができます。

ページの下部にあるいずれかのボタンをクリックすると、その行に関連付けられているイベントでのみ、そのアクションを実行することができます。

(注![]() ) 複数のページから一度に行を選択することはできません。

) 複数のページから一度に行を選択することはできません。

ワークフロー内の他のページへのナビゲート

1 つのワークフロー ページで表示できるイベントよりも多くのイベントがデータベースに含まれている場合は、ページの下部にあるリンクをクリックして、さらにイベントを表示できます。

これらのリンクの 1 つをクリックすると時間枠が自動的に一時停止されるため、同じイベントが 2 回表示されません。準備ができたら時間枠の一時停止を解除できます。詳細については、イベント時間の制約の設定を参照してください。

|

|

|

|---|---|

ワークフロー間のナビゲート

ワークフロー ページの [移動先...(Jump to...)] ドロップダウン リストのリンクを使用して、他のワークフローへナビゲートできます。ドロップダウン リストを選択し、追加のワークフローを表示および選択します。

新しいワークフローを選択すると、(適切な場合は)、選択する行で共有されているプロパティおよび設定する制約が、新しいワークフローで使用されます。設定した制約またはイベントのプロパティが、新しいワークフローのフィールドにマップされない場合は、これらはドロップされます。また、ワークフローを切り替えた場合には、複合的な制約は保持されません。キャプチャ ファイルのワークフローの制約は、ファイルおよびマルウェアのイベント ワークフローのみに転送されます。

(注![]() ) 所定の時間範囲のイベント数を表示する場合、詳細なデータを利用できるイベントの数が、イベントの総数に反映されないことがあります。これは、ディスク領域の使用率を管理するために、古いイベントの詳細がシステムによってプルーニングされることがあるために発生します。イベント詳細のプルーニングを最小限にするために、対象の展開にとって最も重要なイベントだけを記録するようにイベント ロギングを調整できます。詳細については、ネットワーク トラフィックの接続のロギングを参照してください。

) 所定の時間範囲のイベント数を表示する場合、詳細なデータを利用できるイベントの数が、イベントの総数に反映されないことがあります。これは、ディスク領域の使用率を管理するために、古いイベントの詳細がシステムによってプルーニングされることがあるために発生します。イベント詳細のプルーニングを最小限にするために、対象の展開にとって最も重要なイベントだけを記録するようにイベント ロギングを調整できます。詳細については、ネットワーク トラフィックの接続のロギングを参照してください。

時間枠を一時停止するか、または静的な時間枠を設定していない場合、ワークフローを変更したときに時間枠も変更されることに注意してください。詳細については、イベント時間の制約の設定を参照してください。

[移動先(Jump to)] ドロップダウン リストを使用すると、次のテーブルのワークフローにすばやくアクセスできます。

- 接続イベント

- セキュリティ インテリジェンス イベント

- 侵入イベント

- マルウェア イベント

- ファイル イベント

- hosts

- 侵害の兆候

- アプリケーション

- アプリケーションの詳細

- サーバ

- ホスト属性

- 検出イベント

- ユーザ

- 脆弱性

- サードパーティの脆弱性

- 相関イベント

- ホワイトリスト イベント

この機能により、疑わしいアクティビティの調査が強化されます。たとえば、接続データを表示していて、内部ホストが異常に大量のデータを外部サイトに転送していることに気付いた場合は、応答側の IP アドレスとポートを制約として選択し、[アプリケーション(Applications)] ワークフローへ移動することができます。[アプリケーション(Applications)] ワークフローは応答側の IP アドレスとポートを IP アドレスとポートの制約として使用し、アプリケーションの種類などの追加情報を表示することができます。ページの上部にある [ホスト(Hosts)] をクリックして、リモート ホストのホスト プロファイルを表示することもできます。

アプリケーションに関する詳細を検索した後で、[相関イベント(Correlation Events)] を選択して接続データ ワークフローに戻る、制約から応答側の IP アドレスを削除する、制約にイニシエータの IP アドレスを追加する、[アプリケーションの詳細(Application Details)] を選択して、データをリモート ホストに転送するときに開始側のホストでユーザがどのクライアントを使用しているかを確認する、といったことができます。ポートの制約は、[アプリケーションの詳細(Application Details)] ページには転送されないことに注意してください。ローカル ホストを制約として保持したまま、追加情報を検索するために他のナビゲート ボタンを使用することもできます。

- ローカル ホストがいずれかのポリシーに違反しているかどうかを検出するには、IP アドレスを制約として保持したままで [移動先(Jump to)] ドロップダウン リストから [相関イベント(Correlation Events)] を選択します。

- ホストに対して侵入ルールがトリガーされた(侵害を表している)かどうかを確認するには、[移動先(Jump to)] ドロップダウン リストから [侵入イベント(Intrusion Events)] を選択します。

- ローカル ホストのホスト プロファイルを表示し、ホストが、悪用された可能性のある脆弱性の影響を受けやすくなっているかどうかを判断するには、[移動先(Jump to)] ドロップダウン リストから [ホスト(Hosts)] を選択します。

ブックマークの使用

イベントの分析中に所定の場所および時間にすばやく戻りたい場合には、ブックマークを作成します。ブックマークは、次の情報を保持します。

あるユーザが作成したブックマークは、ブックマーク アクセスを持っているすべてのユーザ アカウントで利用できます。これは、より詳細な分析を必要とするイベント セットを見つけた場合、簡単にブックマークを作成し、適切な権限を持った他のユーザに調査を引き継ぐことが可能であることを意味します。

(注![]() ) ブックマークに表示されているイベントが(ユーザによって直接、またはデータベースの自動クリーンアップによって)削除されると、そのブックマークにはイベントの元のセットは表示されません。

) ブックマークに表示されているイベントが(ユーザによって直接、またはデータベースの自動クリーンアップによって)削除されると、そのブックマークにはイベントの元のセットは表示されません。

ブックマークの作成

アクセス: Admin/Maint/Any Security Analyst

手順 1 イベントの分析中に、表示されている対象のイベントで [このページをブックマーク(Bookmark This Page)] をクリックします。

[ブックマークの作成(Create a Bookmark)] ページが表示されます。

手順 2 [ブックマーク名(Bookmark Name)] フィールドで、ブックマークの名前を(最大 80 文字の英数字とスペースで)入力し、[ブックマークの保存(Save Bookmark)] をクリックします。

ブックマークが保存され、ブックマークしたイベントのページがもう一度表示されます。

ブックマークの表示

既存のブックマークを表示して使用するには、次の手順を使用します。

アクセス: Admin/Maint/Any Security Analyst

手順 1 イベント ビューから [ブックマークの表示(View Bookmarks)] をクリックします。

[ブックマーク(Bookmarks)] ページが表示されます。

手順 2 使用するブックマークの隣にある [表示(View)] をクリックします。

(注![]() ) 最初にブックマークに表示されていたイベントが(ユーザによって直接、またはデータベースの自動クリーンアップによって)削除されると、そのブックマークにはイベントの元のセットは表示されません。

) 最初にブックマークに表示されていたイベントが(ユーザによって直接、またはデータベースの自動クリーンアップによって)削除されると、そのブックマークにはイベントの元のセットは表示されません。

ブックマークの削除

ブックマークを削除するには、次の手順を使用します。ブックマークを削除しても、そのブックマークによって取得されるイベントは影響を受けないことに注意してください。

アクセス: Admin/Maint/Any Security Analyst

手順 1 イベント ビューから [ブックマークの表示(View Bookmarks)] をクリックします。

[ブックマーク(Bookmarks)] ページが表示されます。

手順 2 削除するブックマークの隣にある [削除(Delete)] をクリックします。

カスタムワークフローの使用

Cisco提供の事前定義済みカスタム ワークフローがニーズに合わない場合は、カスタム ワークフローを作成することができます。

- カスタム ワークフローの作成(カスタム ワークフローを作成する手順)

- カスタム接続データ ワークフローの作成(接続データに基づいてカスタム ワークフローを作成する手順)

- カスタム ワークフローの表示(イベントおよびカスタム テーブルに基づいてカスタム ワークフローを表示する手順)

- カスタム ワークフローの編集(カスタム ワークフローを編集する手順)

- カスタム ワークフローの削除(カスタム ワークフローを削除する手順)

カスタム ワークフローの作成

Cisco 提供の事前定義済みカスタム ワークフローがニーズに合わない場合は、カスタム ワークフローを作成することができます。

ヒント![]() 新しいカスタム ワークフローを作成する代わりに、別のアプライアンスからカスタム ワークフローをエクスポートし、それを自身のアプライアンスへインポートすることができます。その後でニーズに合わせて、インポートしたワークフローを編集することができます。詳細については、設定のインポートおよびエクスポートを参照してください。

新しいカスタム ワークフローを作成する代わりに、別のアプライアンスからカスタム ワークフローをエクスポートし、それを自身のアプライアンスへインポートすることができます。その後でニーズに合わせて、インポートしたワークフローを編集することができます。詳細については、設定のインポートおよびエクスポートを参照してください。

カスタム ワークフローを作成する場合は、次の操作を行います。

ワークフローの各ドリル ダウン ページでは、次のことができます。

ワークフロー ページの順序において、任意の場所にテーブル ビュー ページを追加することができます。これらのページには編集可能なプロパティ(ページ名、ソート順、ユーザ定義可能なカラム位置など)がありません。

カスタム ワークフローの最終ページは、次の表に記載されているように、ワークフローのベースにしているテーブルによって異なります。これらの最終ページは、ワークフローを作成したときにデフォルトで追加されます。

|

|

|

|---|---|

アプライアンスは、他の種類のイベント(監査ログやマルウェア イベントなど)に基づいたカスタム ワークフローには最終ページを追加しません。

(注![]() ) 接続データに基づいてカスタム ワークフローを作成するための手順は少し異なります。詳細は、次の項カスタム接続データ ワークフローの作成を参照してください。

) 接続データに基づいてカスタム ワークフローを作成するための手順は少し異なります。詳細は、次の項カスタム接続データ ワークフローの作成を参照してください。

アクセス: Admin/Any Security Analyst

手順 1 [分析(Analysis)] > [カスタム(Custom)] > [カスタム ワークフロー(Custom Workflows)] を選択します。

[カスタム ワークフロー(Custom Workflows)] ページが表示されます。

手順 2 [カスタム ワークフローの作成(Create Custom Workflow)] をクリックします。

[カスタム ワークフローの編集(Edit Custom Workflow)] ページが表示されます。

手順 3 [名前(Name)] フィールドにワークフローの名前を入力します。

名前には最大 60 文字の英数字およびスペースを使用できます。

手順 4 オプションで、[説明(Description)] フィールドに、ワークフローの説明を入力します。

手順 5 [テーブル(Table)] ドロップダウン リストから、対象とするテーブルを選択します。

手順 6 オプションで、[ページの追加(Add Page)] をクリックして、ワークフローに 1 つ以上のドリルダウン ページを追加します。

最大 80 文字の英数字(スペースは不可)を使用して、[ページ名(Page Name)] フィールドにページの名前を入力します。

[カラム 1(Column 1)] で、ソートの優先度およびテーブルのカラムを選択します。このカラムは、ページの最も左のカラムとして表示されます。たとえば、対象とする宛先ポートを示すページを作成し、カウントでページをソートするには、[優先度のソート(Sort Priority)] ドロップダウン リストから [2] を選択し、[フィールド(Field)] ドロップダウン リストから [DST ポート/ICMP コード(DST Port/ICMP Code)] を選択します。

ページに表示するすべてのフィールドの指定が完了するまで、フィールドを選択してソートの優先度の設定を続けます。1 ページにつき最大 5 個のフィールドを指定できます。

(注![]() ) ステップ 5 で [テーブル タイプ(Table Type)] として [脆弱性(Vulnerabilities)] を選択し、テーブル カラムとして [IP アドレス(IP Address)] を追加しても、検索機能を使用して特定の IP アドレスまたはアドレスのブロックを表示するようワークフローを制約しない限り、カスタム ワークフローを使用して脆弱性を表示する場合に [IP アドレス(IP Address)] カラムは表示されません。脆弱性の検索の詳細については、脆弱性の検索を参照してください。

) ステップ 5 で [テーブル タイプ(Table Type)] として [脆弱性(Vulnerabilities)] を選択し、テーブル カラムとして [IP アドレス(IP Address)] を追加しても、検索機能を使用して特定の IP アドレスまたはアドレスのブロックを表示するようワークフローを制約しない限り、カスタム ワークフローを使用して脆弱性を表示する場合に [IP アドレス(IP Address)] カラムは表示されません。脆弱性の検索の詳細については、脆弱性の検索を参照してください。

手順 7 オプションで、[テーブル ビューの追加(Add Table View)] をクリックして、ワークフローにテーブル ビュー ページを追加します。

(注![]() ) カスタム ワークフローには、イベントのドリルダウン ページまたはテーブル ビューを少なくとも 1 つ追加する必要があります。

) カスタム ワークフローには、イベントのドリルダウン ページまたはテーブル ビューを少なくとも 1 つ追加する必要があります。

新しいワークフローが保存され、カスタム ワークフローのリストに追加されます。

カスタム接続データ ワークフローの作成

接続データに基づいたカスタム ワークフローは他のカスタム ワークフローと似ていますが、ドリルダウン ページとテーブル ビュー ページだけでなく、接続データ グラフのページも含めることができます。必要に応じて、ワークフローにそれぞれのタイプのページを任意の数だけ、任意の順序で含めることができます。それぞれの接続データ グラフのページには 1 つのグラフ(線グラフ、棒グラフ、または円グラフ)が含まれます。線グラフと棒グラフには、複数のデータセットを含めることができます。接続のサマリ、接続グラフ、データセットなどの接続データの詳細については、接続およびセキュリティ インテリジェンスのデータについてを参照してください。

ヒント![]() 新しいカスタム ワークフローを作成する代わりに、別のアプライアンスからカスタム ワークフローをエクスポートし、それを自身のアプライアンスへインポートすることができます。その後でニーズに合わせて、インポートしたワークフローを編集することができます。詳細については、設定のインポートおよびエクスポートを参照してください。

新しいカスタム ワークフローを作成する代わりに、別のアプライアンスからカスタム ワークフローをエクスポートし、それを自身のアプライアンスへインポートすることができます。その後でニーズに合わせて、インポートしたワークフローを編集することができます。詳細については、設定のインポートおよびエクスポートを参照してください。

手順 1 [分析(Analysis)] > [カスタム(Custom)] > [カスタム ワークフロー(Custom Workflow)] を選択します。

手順 2 [カスタム ワークフローの作成(Create Custom Workflow)] をクリックします。

[カスタム ワークフローの編集(Edit Custom Workflow)] ページが表示されます。

手順 3 [名前(Name)] フィールドにワークフローの名前を入力します。

手順 4 オプションで、[説明(Description)] フィールドに、ワークフローの説明を入力します。

手順 5 [テーブル(Table)] ドロップダウン リストから、[接続イベント(Connection Events)] を選択します。

手順 6 オプションで、ワークフローに 1 つ以上のドリルダウン ページを追加します。

いずれの場合も、ドリルダウン ページのセクションが表示されます。

最大 80 文字の英数字(スペースは不可)を使用して、[ページ名(Page Name)] フィールドにページの名前を入力します。

[カラム 1(Column 1)] で、ソートの優先度およびテーブルのカラムを選択します。このカラムは、ページの最も左のカラムとして表示されます。

ページに表示するすべてのフィールドの指定が完了するまで、フィールドを選択してソートの優先度の設定を続けます。1 ページにつき最大 5 個のフィールドを指定できます。

たとえば、監視対象ネットワーク経由で転送されるトラフィックの量を表示するページを作成し、トラフィックの転送量が最も多い応答側によってページをソートするには、[優先度のソート(Sort Priority)] ドロップダウン リストで [1] を選択し、[フィールド(Field)] ドロップダウン リストで [受信側バイト数(Responder Bytes)] を選択します。

手順 7 オプションで、[グラフの追加(Add Graph)] をクリックして、ワークフローに 1 つ以上のグラフ ページを追加します。

最大 80 文字の英数字(スペースは不可)を使用して、[グラフ名(Graph Name)] フィールドにページの名前を入力します。

次に、ページに含めるグラフの種類(線グラフ、棒グラフ、または円グラフ)を選択します。

グラフの X 軸と Y 軸を選択し、どのようなデータをグラフ化するのかを指定します。円グラフでは、X 軸は独立変数を表し、Y 軸は従属変数を表します。

最後に、グラフに含めるデータセットを選択します。円グラフには 1 つのデータセットしか含めることができないことに注意してください。

手順 8 オプションで、[テーブル ビューの追加(Add Table View)] をクリックして、接続データのテーブル ビューを追加します。

新しいワークフローが保存され、カスタム ワークフローのリストに追加されます。

カスタム ワークフローの表示

ワークフローが、事前定義のイベント テーブルまたはカスタム テーブルのいずれに基づいているかによって、ワークフローの表示に使用する方法が異なります。

カスタム ワークフローが事前定義のイベント テーブルに基づいている場合は、アプライアンスに付属しているワークフローにアクセスするのと同じ方法でアクセスします。たとえば、ホスト テーブルに基づいているカスタム ワークフローにアクセスするには、[分析 > ホスト(Analysis Hosts)] を選択します。また、カスタム ワークフローがカスタム テーブルに基づいている場合は、[カスタム テーブル(Custom Tables)] ページからアクセスする必要があります。

ヒント![]() 任意のイベント タイプについて、デフォルト ワークフローとしてカスタム ワークフローを設定することができます。イベント ビュー設定の設定を参照してください。

任意のイベント タイプについて、デフォルト ワークフローとしてカスタム ワークフローを設定することができます。イベント ビュー設定の設定を参照してください。

事前定義のテーブルのカスタム ワークフローの表示

カスタム テーブルに基づいて いない カスタム ワークフローを表示するには、次の手順を使用します。ワークフローの選択に記載されているように、ワークフローのアクセスは使用しているプラットフォームとユーザ ロールによって異なることに注意してください。

事前定義のテーブルに基づいたカスタム ワークフローを表示する方法:

アクセス: Admin/Any Security Analyst

手順 1 ワークフローを使用する機能 の表に記載されているように、カスタム ワークフローのベースとなるテーブルについて、適切なメニュー パスとオプションを選択します。

そのテーブルのデフォルト ワークフローの最初のページが表示されます。カスタム ワークフローも含め、別のワークフローを使用するには、現行のワークフロー タイトルの隣にある [ワークフロー切り替え(switch workflow)] をクリックします。別のデフォルト ワークフローの指定方法については、イベント ビュー設定の設定を参照してください。イベントが表示されず、ワークフローを時間によって制約できる場合は、時間範囲の調整が必要なことがあります。イベント時間の制約の設定を参照してください。

カスタム テーブルのカスタム ワークフローの表示

カスタム テーブルに基づいているカスタム ワークフローを表示するには、次の手順を使用します。

カスタム テーブルに基づいたカスタム ワークフローを表示する方法:

アクセス: Admin/Any Security Analyst

手順 1 [分析(Analysis)] > [カスタム(Custom)] > [カスタム テーブル(Custom Tables)] を選択します。

[カスタム テーブル(Custom Tables)] ページが表示され、使用できるカスタム テーブルが示されます。

手順 2 表示するカスタム テーブルの隣にある表示アイコンをクリックするか、またはカスタム テーブルの名前をクリックします。

そのテーブルのデフォルト ワークフローの最初のページが表示されます。カスタム ワークフローも含め、別のワークフローを使用するには、現行のワークフロー タイトルの隣にある [ワークフロー切り替え(switch workflow)] をクリックします。別のデフォルト ワークフローの指定方法については、イベント ビュー設定の設定を参照してください。イベントが表示されず、ワークフローを時間によって制約できる場合は、時間範囲の調整が必要なことがあります。イベント時間の制約の設定を参照してください。

カスタム ワークフローの編集

イベント評価プロセスが変わった場合には、新しいニーズを満たすようにカスタム ワークフローを編集することができます。事前定義のワークフローは編集できないことに注意してください。

アクセス: Admin/Any Security Analyst

手順 1 [分析(Analysis)] > [カスタム(Custom)] > [カスタム ワークフロー(Custom Workflows)] を選択します。

[カスタム ワークフロー(Custom Workflows)] ページが表示され、既存のカスタム ワークフローが示されます。

手順 2 編集するワークフロー名の隣にある編集アイコン( )をクリックします。

)をクリックします。

[ワークフローの編集(Edit Workflow)] ページが表示されます。

手順 3 ワークフローに必要な変更を加え、[保存(Save)] をクリックします。

カスタム ワークフローの削除

次の手順は、不要になったカスタム ワークフローを削除する方法について説明します。

アクセス: Admin/Any Security Analyst

手順 1 [分析(Analysis)] > [カスタム(Custom)] > [カスタム ワークフロー(Custom Workflows)] を選択します。

[カスタム ワークフロー(Custom Workflows)] ページが表示され、使用できるカスタム ワークフローが示されます。

手順 2 削除するワークフロー名の隣にある削除アイコン( )をクリックします。

)をクリックします。

(正常)

(正常) (マルウェア)

(マルウェア) (カスタム検出)

(カスタム検出) (不明)

(不明) (利用不可)

(利用不可)

(侵入の可能性がある)

(侵入の可能性がある) (ブラックリスト登録済み)

(ブラックリスト登録済み) (ブラックリスト登録済み、監視対象に設定)

(ブラックリスト登録済み、監視対象に設定) (低脅威スコア)

(低脅威スコア) (中脅威スコア)

(中脅威スコア) (高脅威スコア)

(高脅威スコア) (非常に高い脅威スコア)

(非常に高い脅威スコア)

)をクリックすると、アクティブな制約および無効なカラムのリストが表示され、縮小の矢印(

)をクリックすると、アクティブな制約および無効なカラムのリストが表示され、縮小の矢印(

)は、データのソート基準になっているカラム、およびソートが昇順である(上向き矢印のアイコン)か、または降順である(下向き矢印のアイコン)かを表します。

)は、データのソート基準になっているカラム、およびソートが昇順である(上向き矢印のアイコン)か、または降順である(下向き矢印のアイコン)かを表します。

)をクリックして検索の制約を展開し、[無効になったカラム(Disabled Columns)] の下にあるカラム名をクリックします。

)をクリックして検索の制約を展開し、[無効になったカラム(Disabled Columns)] の下にあるカラム名をクリックします。

)をクリックします。

)をクリックします。

フィードバック

フィードバック