- FireSIGHT System ユーザ ガイド

- Contents

- Cisco FireSIGHT システムの概要

- FireSIGHT システム へのログイン

- 再利用可能なオブジェクトの管理

- デバイスの管理

- IPS デバイスの設定

- 仮想スイッチのセットアップ

- 仮想ルータのセットアップ

- 集約インターフェイスのセットアップ

- ハイブリッド インターフェイスの設定

- ゲートウェイ VPN の使用

- NAT ポリシーの使用

- アクセス コントロール ポリシーの準備

- セキュリティ インテリジェンスの IP アドレ ス レピュテーションを使用したブラックリ スト登録

- アクセス コントロール ルールを使用したト ラフィック フローの調整

- ネットワークベースのルールによるトラ フィックの制御

- レピュテーション ベースのルールによるト ラフィックの制御

- ユーザに基づくトラフィックの制御

- 侵入ポリシーおよびファイル ポリシーを使 用したトラフィックの制御

- トラフィック復号の概要

- SSL ポリシーの準備

- SSL ルールの準備

- SSL ルールを使用したトラフィック復号の調整

- ネットワーク分析ポリシーおよび侵入ポリ シーについて

- ネットワーク分析ポリシーまたは侵入ポリ シーでのレイヤの使用

- トラフィックの前処理のカスタマイズ

- ネットワーク分析ポリシーの準備

- アプリケーション層プリプロセッサの使用

- SCADA の前処理の設定

- トランスポート層およびネットワーク層の 前処理の設定

- パッシブ展開における前処理の調整

- 侵入ポリシーの準備

- ルールを使用した侵入ポリシーの調整

- ネットワーク資産に応じた侵入防御の調整

- 特定の脅威の検出

- 侵入イベント ロギングのグローバルな制限

- 侵入ルールの理解と作成

- マルウェアと禁止されたファイルのブロッ キング

- ネットワーク トラフィックの接続のロギ ング

- 接続およびセキュリティ インテリジェンス のデータの使用

- マルウェアとファイル アクティビティの 分析

- 侵入イベントの操作

- インシデント対応

- 外部アラートの設定

- 侵入ルールの外部アラートの設定

- ネットワーク検出の概要

- ネットワーク検出の拡張

- アクティブ スキャンの設定

- ネットワーク マップの使用

- ホスト プロファイルの使用

- ディスカバリ イベントの使用

- 相関ポリシーおよび相関ルールの設定

- FireSIGHT システムのコンプライアンス ツー ルとしての使用

- トラフィック プロファイルの作成

- 修復の設定

- ダッシュボードの使用

- Context Explorer の使用

- レポートの操作

- ワークフローの概要と使用

- カスタム テーブルの使用

- イベントの検索

- ユーザの管理

- タスクのスケジュール

- システム ポリシーの管理

- アプライアンス設定の構成

- FireSIGHT システム のライセンス

- システムソフトウェアの更新

- システムのモニタリング

- ヘルス モニタリングの使用

- システムの監査

- バックアップと復元の使用

- ユーザ設定の指定

- 設定のインポートおよびエクスポート

- データベースからの検出データの消去

- 実行時間が長いタスクのステータスの表示

- コマンドライン リファレンス

- セキュリティ、インターネット アクセス、お よび通信ポート

- サードパーティ製品

- Glossary

- Context Explorer について

- [トラフィックと侵入イベント カウント タイム(Traffic and Intrusion Event Counts Time)] グラフについて

- [侵入の痕跡(Indications of Compromise)] セクションについて

- [ネットワーク情報(Network Information)] セクションについて

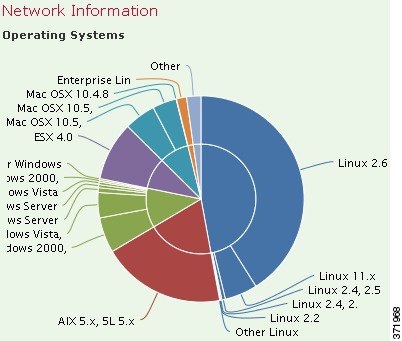

- [オペレーティング システム(Operating Systems)] グラフの表示

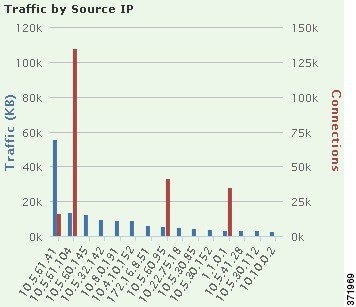

- [送信元 IP 別のトラフィック(Traffic by Source IP)] グラフの表示

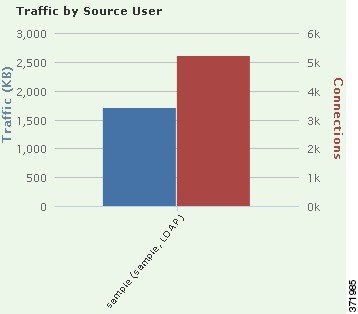

- [送信元ユーザ別のトラフィック(Traffic by Source User)] グラフの表示

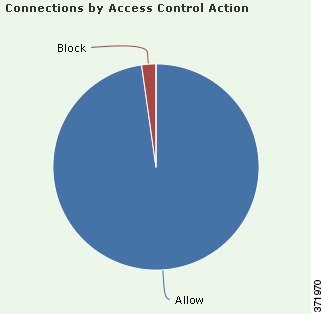

- [アクセス制御アクション別の接続(Connections by Access Control Action)] グラフの表示

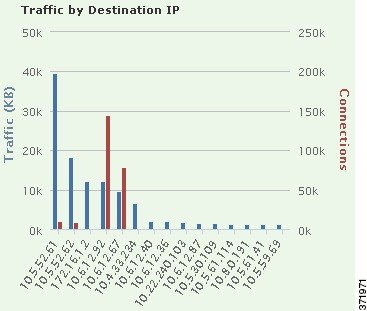

- [宛先 IP 別のトラフィック(Traffic by Destination IP)] グラフの表示

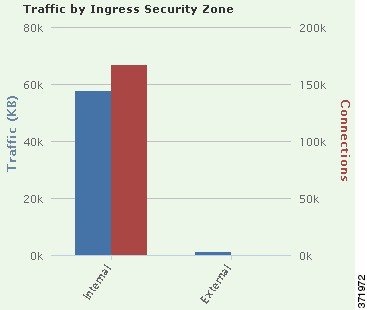

- [入力/出力セキュリティ ゾーン別のトラフィック(Traffic by Ingress/Egress Security Zone)] グラフの表示

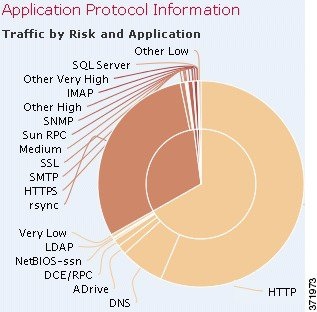

- [アプリケーション情報(Application Information)] セクションについて

- [リスク/ビジネスとの関連性およびアプリケーション別のトラフィック(Traffic by Risk/Business Relevance and Application)] グラフの表示

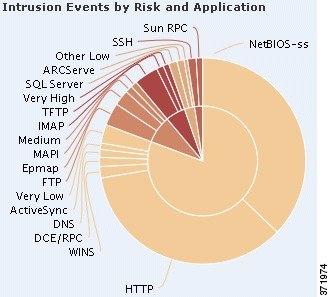

- [リスク/ビジネスとの関連性およびアプリケーション別の侵入イベント(Intrusion Events by Risk/Business Relevance and Application)] グラフの表示

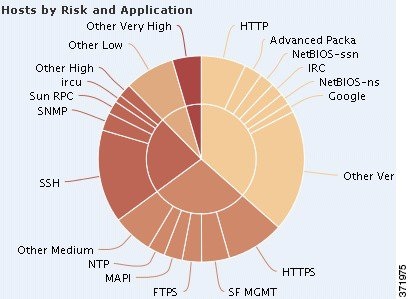

- [リスク/ビジネスとの関連性およびアプリケーション別のホスト(Hosts by Risk/Business Relevance and Application)] グラフの表示

- [アプリケーション詳細リスト(Application Details List)] の表示

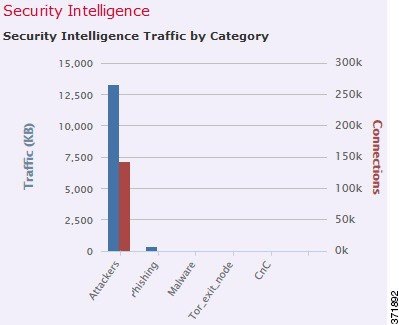

- [セキュリティ インテリジェンス(Security Intelligence)] セクションについて

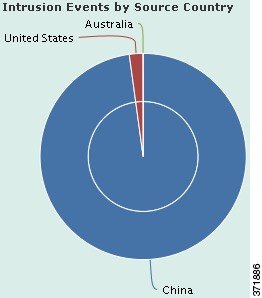

- [侵入情報(Intrusion Information)] セクションについて

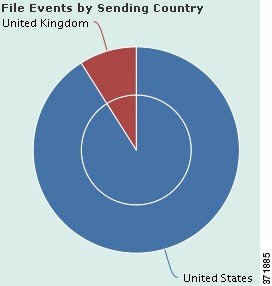

- [ファイル情報(Files Information)] セクションについて

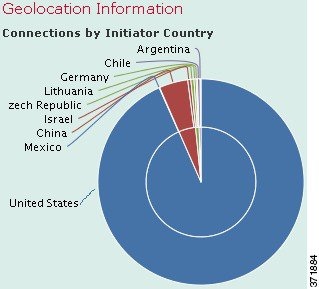

- [地理位置情報(Geolocation Information)] セクションについて

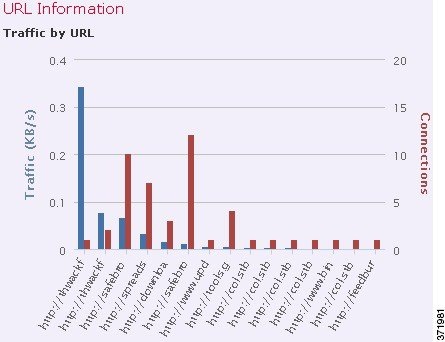

- [URL 情報(URL Information)] セクションについて

- Context Explorer の更新

- Context Explorer の時間範囲の設定

- Context Explorer のセクションの最小化および最大化

- Context Explorer データのドリルダウン

- Context Explorer でのフィルタの操作

Context Explorer の使用

FireSIGHT システムContext Explorer には、モニタ対象ネットワークのステータスに関するコンテキストでの詳細でインタラクティブなグラフィカル情報が表示されます。これには、アプリケーション、アプリケーション統計、接続、位置情報、侵入の痕跡、侵入イベント、ホスト、サーバ、セキュリティ インテリジェンス、ユーザ、ファイル(マルウェア ファイルを含む)、および関連 URL に関するデータが含まれます。各セクションには、このデータが鮮やかな色の折れ線グラフ、棒グラフ、円グラフ、ドーナツ グラフの形式で表示され、グラフとともに詳しいリストが示されます。

分析を細かく調整するためのカスタム フィルタを容易に作成および適用できます。またグラフ エリアをクリックするか、カーソルをグラフ エリアに置くことで、データ セクションを詳しく調べることができます。過去 1 時間から過去 1 年までの期間を反映するように Explorer の時間範囲を設定することもできます。Context Explorer にアクセスできるユーザは、管理者、セキュリティ アナリスト、またはセキュリティ アナリスト(読み取り専用)のユーザ ロールが割り当てられているユーザだけです。

FireSIGHT システムダッシュボードは細かなカスタマイズが可能で、区分化されており、リアルタイムで更新されます。一方、Context Explorer は手動で更新され、より幅広いデータのコンテキストを提供することを目的としており、アクティブなユーザ操作のために単一で一貫性のあるレイアウトを備えています。

特定のニーズに基づいてネットワークとアプライアンスのリアルタイムのアクティビティをモニタするには、ダッシュボードを使用します。逆に、詳細かつ明確なコンテキストで事前に定義されている最新の FireSIGHT データ セットを調査するには、Context Explorer を使用します。たとえば、ネットワークのホストのうち Linux を使用しているホストは 15 % ですが、ほぼすべての YouTube トラフィックはこれらのホストによるものであることが判明した場合、Linux ホストのデータのみを表示するフィルタ、YouTube 関連のアプリケーション データのみを表示するフィルタ、あるいはこの両方のフィルタを簡単に適用できます。コンパクトで対象が絞り込まれているダッシュボード ウィジェットとは異なり、Context Explorer の各セクションは、FireSIGHT システムの専門知識を持つユーザと一般的なユーザの両方に役立つ形式で、システム アクティビティを鮮明なビジュアル表現で提供します。

表示されるデータは、管理対象デバイスのライセンスと導入方法、データを提供する機能を設定するかどうか、およびシリーズ 2アプライアンスと Blue Coat X-Series 向け Cisco NGIPS の場合はデータを提供する機能をサポートしているかどうかなどの要因に応じて異なることに注意してください。たとえば、DC500 防御センターとシリーズ 2デバイスまたは Blue Coat X-Series 向け Cisco NGIPS はいずれも、高度なマルウェア防御をサポートしていないため、DC500 防御センターはこのデータを表示できず、シリーズ 2デバイスと Blue Coat X-Series 向け Cisco NGIPS はこのデータを検出しません。

次の表に、ダッシュボードと Context Explorer の主な相違点の要約を示します。

|

|

|

|

|---|---|---|

アプリケーション、アプリケーション統計、位置情報、侵入の痕跡、侵入イベント、ファイル(マルウェア ファイルを含む)、ホスト、セキュリティ インテリジェンス イベント、サーバ、ユーザ、および URL |

||

関連する FireSIGHT システムダッシュボードの詳細については、ダッシュボードの使用を参照してください。

Context Explorer について

Context Explorer を構成するさまざまな個別のセクションの情報から、モニタ対象ネットワークの FireSIGHT データの全体的な概要を把握できます。1 番目のセクションに表示される時間の経過に伴うトラフィックとイベント数の変化を示した折れ線グラフは、ネットワークのアクティビティにおける最近の傾向の概要を示します。

他のセクションは、侵入の痕跡、ネットワーク、アプリケーション、セキュリティ インテリジェンス、侵入、ファイル、位置情報および URL のデータをより詳細に示す一連のインタラクティブ グラフとリストからなります。トラフィックとイベントの時間グラフ以外のすべてのセクションは、表示または非表示にできます。また、すべてのセクションに表示するデータを制限するフィルタを適用できます。詳細については、Context Explorer でのフィルタの操作を参照してください。

Context Explorer のセクションの内容と機能の詳細については、次のトピックを参照してください。

- [トラフィックと侵入イベント カウント タイム(Traffic and Intrusion Event Counts Time)] グラフについて

- [侵入の痕跡(Indications of Compromise)] セクションについて

- [ネットワーク情報(Network Information)] セクションについて

- [アプリケーション情報(Application Information)] セクションについて

- [セキュリティ インテリジェンス(Security Intelligence)] セクションについて

- [侵入情報(Intrusion Information)] セクションについて

- [ファイル情報(Files Information)] セクションについて

- [地理位置情報(Geolocation Information)] セクションについて

- [URL 情報(URL Information)] セクションについて

Context Explorer の設定方法全般については、次のトピックを参照してください。

- Context Explorer の更新

- Context Explorer の時間範囲の設定

- Context Explorer のセクションの最小化および最大化

- Context Explorer データのドリルダウン

Context Explorer フィルタの設定および使用方法の詳細については、次のトピックを参照してください。

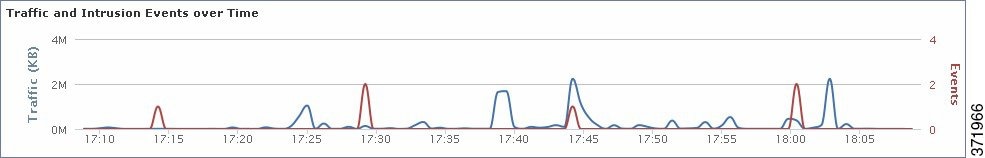

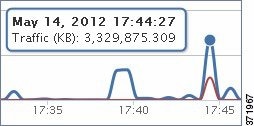

[トラフィックと侵入イベント カウント タイム(Traffic and Intrusion Event Counts Time)] グラフについて

Context Explorer の上部には、時間の経過に伴うトラフィックおよび侵入イベント数の変化を示す折れ線グラフが表示されます。X 軸は時間間隔を示します(選択されている時間枠に応じて、5 分~ 1 か月)。Y 軸は、KB 単位のトラフィック(青色の線)と侵入イベント数(赤色の線)を示します。

X 軸の最小間隔が 5 分であることに注意してください。これに対応するため、選択された時間範囲の開始点と終了点が、システムにより、最も近い 5 分間の間隔に調整されます。

デフォルトでは、このセクションには選択された時間範囲のすべてのネットワーク トラフィックおよび生成されたすべての侵入イベントが示されます。フィルタを適用すると、フィルタに指定されている条件に関連するトラフィックおよび侵入イベントのみがグラフに表示されます。たとえば、[OS 名(OS Name)] に Windows を指定してフィルタリングすると、時間グラフには Windows オペレーティング システムを使用するホストに関連するトラフィックとイベントだけが表示されます。

侵入イベント データ([優先順位(Priority)] が High に設定されたものなど)に基づいて Context Explorer をフィルタリングすると、青色のトラフィックを示す線が非表示になり、侵入イベントだけに集中することができます。

トラフィックおよびイベント数に関する正確な情報を確認するには、グラフ線上の任意のポイントにポインタを置きます。色付きの線の 1 つにポインタを置くと、その線がグラフの前面に移動し、コンテキストがより明確になります。

このセクションに取り込まれるデータは主に [侵入イベント(Intrusion Events)] 表と [接続イベント(Connection Events)] 表のデータです。

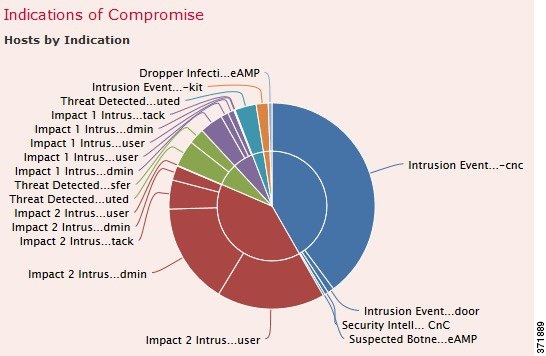

[侵入の痕跡(Indications of Compromise)] セクションについて

Context Explorer の [侵入の痕跡(Indications of Compromise (IOC))] セクションには、モニタ対象ネットワークでセキュリティが侵害されている可能性があるホストの概要を示す 2 つのインタライクティブ セクション(トリガーとして使用された主な IOC 種類の割合のビューと、トリガーとして使用された兆候の数をホストごとに表したビュー)が表示されます。

[侵入の痕跡(Indications of Compromise)] セクションのグラフの詳細については、次のトピックを参照してください。

[痕跡別のホスト(Hosts by Indication)] グラフの表示

[痕跡別のホスト(Hosts by Indication)] グラフはドーナツ形式であり、モニタ対象ネットワーク上のホストでトリガーとして使用された侵入の痕跡(IOC)の割合のビューを表示します。内側のリングは IOC カテゴリ( CnC Connected や Malware Detected など)ごとに分割されており、外側のリングではそれがさらに具体的なイベントの種類( Impact 2 Intrusion Event — attempted-admin や Threat Detected in File Transfer など)ごとに分割されています。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

このグラフのデータは主に [ホスト(Hosts)] 表と [侵入の痕跡(Indications of Compromise)] 表から取得されます。

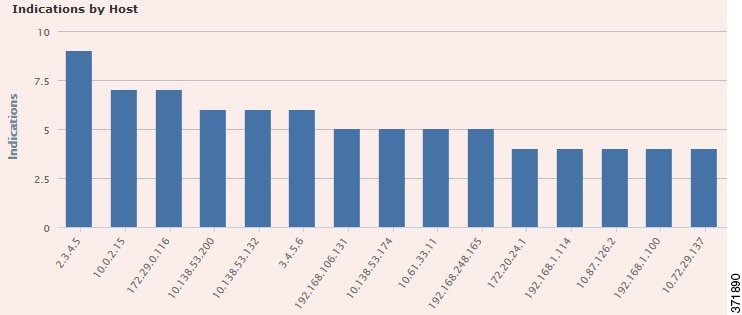

[ホスト別の痕跡(Indications by Host)] グラフの表示

[ホスト別の痕跡(Indications by Host)] グラフは棒グラフ形式であり、モニタ対象ネットワーク上の最も IOC が激しい 15 のホストによりトリガーとして使用された固有の侵入の痕跡(IOC)の数を表示します。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

このグラフのデータは主に [ホスト(Hosts)] 表と [侵入の痕跡(Indications of Compromise)] 表から取得されます。

[ネットワーク情報(Network Information)] セクションについて

Context Explorer の [ネットワーク情報(Network Information)] セクションには、モニタ対象ネットワーク上の接続トラフィックの概要(トラフィックに関連する送信元、宛先、ユーザ、およびセキュリティ ゾーン、ネットワーク上のホストで使用されているオペレーティング システムの内訳、FireSIGHT システムがネットワーク トラフィックに対して実行したアクセス制御アクションの割合のビュー)を示す 6 つのインタラクティブ グラフが含まれます。

[ネットワーク情報(Network Information)] セクションのグラフの詳細については、次のトピックを参照してください。

- [オペレーティング システム(Operating Systems)] グラフの表示

- [送信元 IP 別のトラフィック(Traffic by Source IP)] グラフの表示

- [送信元ユーザ別のトラフィック(Traffic by Source User)] グラフの表示

- [アクセス制御アクション別の接続(Connections by Access Control Action)] グラフの表示

- [宛先 IP 別のトラフィック(Traffic by Destination IP)] グラフの表示

- [入力/出力セキュリティ ゾーン別のトラフィック(Traffic by Ingress/Egress Security Zone)] グラフの表示

[オペレーティング システム(Operating Systems)] グラフの表示

[オペレーティング システム(Operating Systems)] グラフはドーナツ グラフ形式であり、モニタ対象ネットワークのホストで検出されたオペレーティング システムを割合で表示します。内側のリングは OS 名( Windows や Linux など)ごとに分割され、外側のリングではそのデータがさらにオペレーティング システムのバージョン( Windows Server 2008 や Linux 11.x など)ごとに分割されています。密接に関連するいくつかのオペレーティング システム(Windows 2000、Windows XP、Windows Server 2003 など)は 1 つにまとめられます。ごく少数の認識されないオペレーティング システムは [その他(Other)] にまとめられます。

このグラフは日時制約に関係なく、使用可能なすべてのデータを反映することに注意してください。Explorer の時間範囲を変更しても、グラフは変化しません。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

[送信元 IP 別のトラフィック(Traffic by Source IP)] グラフの表示

[送信元 IP 別のトラフィック(Traffic by Source IP)] グラフは棒グラフ形式であり、モニタ対象ネットワーク上の最もアクティブな上位 15 の送信元 IP アドレスのネットワーク トラフィック カウント(KB/秒)および固有接続数を表示します。リストされた送信元 IP アドレスごとに、青色の棒はトラフィック データ、赤色の棒は接続データを示します。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

(注![]() ) 侵入イベントの情報でフィルタリングすると、[送信元 IP 別のトラフィック(Traffic by Source IP)] グラフは非表示になります。

) 侵入イベントの情報でフィルタリングすると、[送信元 IP 別のトラフィック(Traffic by Source IP)] グラフは非表示になります。

[送信元ユーザ別のトラフィック(Traffic by Source User)] グラフの表示

[送信元ユーザ別のトラフィック(Traffic by Source User)] グラフは棒グラフ形式であり、モニタ対象ネットワーク上の最もアクティブな上位 15 の送信元ユーザのネットワーク トラフィック カウント(KB/秒)および固有接続数を表示します。リストされた送信元 IP アドレスごとに、青色の棒はトラフィック データ、赤色の棒は接続データを示します。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

(注![]() ) 侵入イベントの情報でフィルタリングすると、[送信元ユーザ別のトラフィック(Traffic by Source User)] グラフは非表示になります。

) 侵入イベントの情報でフィルタリングすると、[送信元ユーザ別のトラフィック(Traffic by Source User)] グラフは非表示になります。

このグラフのデータは主に [接続イベント(Connection Events)] 表から取得されます。User Agent によって報告されるユーザのみが表示されることに注意してください。

[アクセス制御アクション別の接続(Connections by Access Control Action)] グラフの表示

[アクセス制御アクション別の接続(Connections by Access Control Action)] グラフは円グラフ形式であり、導入されている FireSIGHT システムでモニタ対象トラフィックに対して実行されたアクセス制御アクション([ブロック(Block)] や [許可(Allow)] など)の割合のビューを表示します。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

(注![]() ) 侵入イベントの情報でフィルタリングすると、[送信元ユーザ別のトラフィック(Traffic by Source User)] グラフは非表示になります。

) 侵入イベントの情報でフィルタリングすると、[送信元ユーザ別のトラフィック(Traffic by Source User)] グラフは非表示になります。

[宛先 IP 別のトラフィック(Traffic by Destination IP)] グラフの表示

[宛先 IP 別のトラフィック(Traffic by Destination IP)] グラフは棒グラフ形式であり、モニタ対象ネットワーク上の最もアクティブな上位 15 の宛先 IP アドレスのネットワーク トラフィック カウント(KB/秒)および固有接続数を表示します。リストされた宛先 IP アドレスごとに、青色の棒はトラフィック データ、赤色の棒は接続データを示します。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

(注![]() ) 侵入イベントの情報でフィルタリングすると、[宛先 IP 別のトラフィック(Traffic by Destination IP)] グラフは非表示になります。

) 侵入イベントの情報でフィルタリングすると、[宛先 IP 別のトラフィック(Traffic by Destination IP)] グラフは非表示になります。

[入力/出力セキュリティ ゾーン別のトラフィック(Traffic by Ingress/Egress Security Zone)] グラフの表示

[入力/出力セキュリティ ゾーン別のトラフィック(Traffic by Ingress/Egress Security Zone)] グラフは棒グラフ形式であり、モニタ対象ネットワークで設定されている各セキュリティ ゾーンごとに、その着信/発信ネットワーク トラフィック カウント(KB/秒)および固有接続数を表示します。必要に応じて、このグラフに入力(デフォルト)セキュリティ ゾーン情報または出力セキュリティ ゾーン情報のいずれかを表示するように設定できます。

リストされたセキュリティ ゾーンごとに、青色の棒はトラフィック データ、赤色の棒は接続データを示します。セキュリティ ゾーンの詳細については、セキュリティ ゾーンの操作を参照してください。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

ヒント![]() グラフに制約を適用して、出力セキュリティ ゾーンのトラフィックのみが表示されるようにするには、グラフにポインタを置き、表示されるトグル ボタンの [出力(Egress)] をクリックします。デフォルト ビューに戻すには [入力(Ingress)] をクリックします。Context Explorer から外部への移動でも、グラフがデフォルトの [入力(Ingress)] ビューに戻ることに注意してください。

グラフに制約を適用して、出力セキュリティ ゾーンのトラフィックのみが表示されるようにするには、グラフにポインタを置き、表示されるトグル ボタンの [出力(Egress)] をクリックします。デフォルト ビューに戻すには [入力(Ingress)] をクリックします。Context Explorer から外部への移動でも、グラフがデフォルトの [入力(Ingress)] ビューに戻ることに注意してください。

(注![]() ) 侵入イベントの情報でフィルタリングすると、[入力/出力セキュリティ ゾーン別のトラフィック(Traffic by Ingress/Egress Security Zone)] グラフは非表示になります。

) 侵入イベントの情報でフィルタリングすると、[入力/出力セキュリティ ゾーン別のトラフィック(Traffic by Ingress/Egress Security Zone)] グラフは非表示になります。

[アプリケーション情報(Application Information)] セクションについて

Context Explorer の [アプリケーション情報(Application Information)] セクションには、3 つのインタラクティブ グラフと 1 つの表形式リストが表示されます。これらのグラフとリストは、モニタ対象ネットワーク上でのアプリケーション アクティビティの概要(アプリケーションに関連するトラフィック、侵入イベント、およびホストを、各アプリケーションに割り当てられている推定のリスクまたはビジネスとの関連性ごとに編成したもの)を示します。[アプリケーション詳細リスト(Application Details List)] は、各アプリケーションとそのリスク、ビジネスとの関連性、カテゴリ、およびホスト数を示すインタラクティブなリストです。

このセクションのすべての「アプリケーション」インスタンスについて、[アプリケーション情報(Application Information)] のグラフのセットは、デフォルトでは特にアプリケーション プロトコル(DNS、SSH など)を検査します。クライアント アプリケーション(PuTTY や Firefox など)や Web アプリケーション(Facebook や Pandora など)を特に検査するように [アプリケーション情報(Application Information)] セクションを設定することもできます。

[アプリケーション情報(Application Information)] セクションのグラフとリストの詳細については、次のトピックを参照してください。

- [リスク/ビジネスとの関連性およびアプリケーション別のトラフィック(Traffic by Risk/Business Relevance and Application)] グラフの表示

- [リスク/ビジネスとの関連性およびアプリケーション別の侵入イベント(Intrusion Events by Risk/Business Relevance and Application)] グラフの表示

- [リスク/ビジネスとの関連性およびアプリケーション別のホスト(Hosts by Risk/Business Relevance and Application)] グラフの表示

- [アプリケーション詳細リスト(Application Details List)] の表示

[アプリケーション情報(Application Information)] セクションのフォーカスを設定するには、次の手順を実行します。

アクセス: Admin/Any Security Analyst

手順 1 [分析(Analysis)] > [Context Explorer] を選択します。

手順 2 [アプリケーション プロトコル情報(Application Protocol Information)] セクションにポインタを置きます。(同じ Context Explorer セッションで以前にこの設定を変更している場合は、セクション タイトルが [クライアント アプリケーション情報(Client Application Information)] または [Web アプリケーション情報(Web Application Information)] と表示されることがある点に注意してください)。

手順 3 [アプリケーション プロトコル(Application Protocol)]、[クライアント アプリケーション(Client Application)]、または [Web アプリケーション(Web Application)] をクリックします。

[アプリケーション情報(Application Information)] セクションは、選択したオプションに従って更新されます。

(注![]() ) Context Explorer の外部に移動すると、このセクションはデフォルトの状態(Application Protocol)に戻ります。

) Context Explorer の外部に移動すると、このセクションはデフォルトの状態(Application Protocol)に戻ります。

[リスク/ビジネスとの関連性およびアプリケーション別のトラフィック(Traffic by Risk/Business Relevance and Application)] グラフの表示

[リスク/ビジネスとの関連性およびアプリケーション別のトラフィック(Traffic by Risk/Business Relevance and Application)] グラフはドーナツ形式であり、モニタ対象ネットワークで検出されたアプリケーション トラフィックを、アプリケーションの推定のリスク(デフォルト)または推定のビジネスとの関連性ごとの割合で表示します。内側のリングは推定のリスク/ビジネスとの関連性レベル( Medium または High など)ごとに分割され、外側のリングではそのデータがさらに具体的なアプリケーション( SSH または NetBIOS など)ごとに分割されます。稀に検出されるアプリケーションは [その他(Other)] にまとめられます。

このグラフは日時制約に関係なく、使用可能なすべてのデータを反映することに注意してください。Explorer の時間範囲を変更しても、グラフは変化しません。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

ヒント![]() グラフに制約を適用して、ビジネスとの関連性とアプリケーションごとにトラフィックが表示されるようにするには、グラフにポインタを置き、表示されるトグル ボタンの [Business Relevance] をクリックします。デフォルト ビューに戻すには [リスク(Risk)] をクリックします。Context Explorer から外部への移動でも、グラフがデフォルトの [リスク(Risk)] ビューに戻ることに注意してください。

グラフに制約を適用して、ビジネスとの関連性とアプリケーションごとにトラフィックが表示されるようにするには、グラフにポインタを置き、表示されるトグル ボタンの [Business Relevance] をクリックします。デフォルト ビューに戻すには [リスク(Risk)] をクリックします。Context Explorer から外部への移動でも、グラフがデフォルトの [リスク(Risk)] ビューに戻ることに注意してください。

(注![]() ) 侵入イベントの情報でフィルタリングすると、[リスク/ビジネスおよびアプリケーション別のトラフィック(Traffic by Risk/Business and Application)] グラフは非表示になります。

) 侵入イベントの情報でフィルタリングすると、[リスク/ビジネスおよびアプリケーション別のトラフィック(Traffic by Risk/Business and Application)] グラフは非表示になります。

このグラフのデータは主に [接続イベント(Connection Events)] 表と [アプリケーション統計(Application Statistics)] 表から取得されます。

[リスク/ビジネスとの関連性およびアプリケーション別の侵入イベント(Intrusion Events by Risk/Business Relevance and Application)] グラフの表示

[リスク/ビジネスとの関連性およびアプリケーション別の侵入イベント(Intrusion Events by Risk/Business Relevance and Application)] グラフはドーナツ形式であり、モニタ対象ネットワークで検出された侵入イベントと、これらのイベントに関連するアプリケーションを、アプリケーションの推定のリスク(デフォルト)または推定のビジネスとの関連性ごとの割合で表示します。内側のリングは推定のリスク/ビジネスとの関連性レベル( Medium または High など)ごとに分割され、外側のリングではそのデータがさらに具体的なアプリケーション( SSH または NetBIOS など)ごとに分割されます。稀に検出されるアプリケーションは [その他(Other)] にまとめられます。

ドーナツ グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされるか、または(該当する場合には)アプリケーション情報が表示されます。

ヒント![]() グラフに制約を適用して、ビジネスとの関連性とアプリケーションごとに侵入イベントが表示されるようにするには、グラフにポインタを置き、表示されるトグル ボタンの [ビジネスとの関連性(Business Relevance)] をクリックします。デフォルト ビューに戻すには [リスク(Risk)] をクリックします。Context Explorer から外部への移動でも、グラフがデフォルトの [リスク(Risk)] ビューに戻ることに注意してください。

グラフに制約を適用して、ビジネスとの関連性とアプリケーションごとに侵入イベントが表示されるようにするには、グラフにポインタを置き、表示されるトグル ボタンの [ビジネスとの関連性(Business Relevance)] をクリックします。デフォルト ビューに戻すには [リスク(Risk)] をクリックします。Context Explorer から外部への移動でも、グラフがデフォルトの [リスク(Risk)] ビューに戻ることに注意してください。

このグラフのデータは主に [侵入イベント(Intrusion Events)] 表と [アプリケーション統計(Application Statistics)] 表から取得されます。

[リスク/ビジネスとの関連性およびアプリケーション別のホスト(Hosts by Risk/Business Relevance and Application)] グラフの表示

[リスク/ビジネスとの関連性およびアプリケーション別のホスト(Hosts by Risk/Business Relevance and Application)] グラフはドーナツ形式であり、モニタ対象ネットワークで検出されたホストと、これらのホストに関連するアプリケーションを、アプリケーションの推定のリスク(デフォルト)または推定のビジネスとの関連性ごとの割合で表示します。内側のリングは推定のリスク/ビジネスとの関連性レベル( Medium または High など)ごとに分割され、外側のリングではそのデータがさらに具体的なアプリケーション( SSH または NetBIOS など)ごとに分割されます。非常に少数のアプリケーションは [その他(Other)] にまとめられます。

ドーナツ グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

ヒント![]() グラフに制約を適用して、ビジネスとの関連性とアプリケーションに基づいてホストが表示されるようにするには、グラフにポインタを置き、表示されるトグル ボタンの [ビジネスとの関連性(Business Relevance)] をクリックします。デフォルト ビューに戻すには [リスク(Risk)] をクリックします。Context Explorer から外部への移動でも、グラフがデフォルトの [リスク(Risk)] ビューに戻ることに注意してください。

グラフに制約を適用して、ビジネスとの関連性とアプリケーションに基づいてホストが表示されるようにするには、グラフにポインタを置き、表示されるトグル ボタンの [ビジネスとの関連性(Business Relevance)] をクリックします。デフォルト ビューに戻すには [リスク(Risk)] をクリックします。Context Explorer から外部への移動でも、グラフがデフォルトの [リスク(Risk)] ビューに戻ることに注意してください。

[アプリケーション詳細リスト(Application Details List)] の表示

[アプリケーション情報(Application Information)] セクション下部に表示される [アプリケーション詳細リスト(Application Details List)] は、モニタ対象ネットワークで検出される各アプリケーションの推定のリスク、推定のビジネスとの関連性、カテゴリ、およびホスト数の情報を示す表です。アプリケーションは、関連ホスト数の降順でリストされます。

[アプリケーション詳細リスト(Application Details List)] 表はソートできませんが、表の項目をクリックして、その情報でフィルタリングまたはドリルダウンしたり、(該当する場合に)アプリケーション情報を表示したりすることができます。この表のデータは主に [アプリケーション(Applications)] 表から取得されます。

このリストは日時制約に関係なく、使用可能なすべてのデータを反映することに注意してください。Explorer の時間範囲を変更しても、リストは変化しません。

[セキュリティ インテリジェンス(Security Intelligence)] セクションについて

Context Explorer の [セキュリティ インテリジェンス(Security Intelligence)] セクションには、3 つのインタラクティブな棒グラフが表示されます。これらのグラフは、モニタ対象ネットワーク上でブラックリストに登録されているトラフィックまたは セキュリティ インテリジェンス によってモニタされるトラフィックの概要を示します。これらのグラフでは、カテゴリ、送信元 IP アドレス、および宛先 IP アドレスに基づいてトラフィックがソートされ、トラフィックの容量(KB/秒)と該当する接続の数の両方が表示されます。

[セキュリティ インテリジェンス(Security Intelligence)] セクションのグラフの詳細については、次のトピックを参照してください。

[カテゴリ別のセキュリティ インテリジェンス トラフィック(Security Intelligence Traffic by Category)] グラフの表示

[カテゴリ別のセキュリティ インテリジェンス トラフィック(Security Intelligence Traffic by Category)] グラフは棒グラフ形式であり、モニタ対象ネットワーク上のトラフィックの上位 セキュリティ インテリジェンス カテゴリのネットワーク トラフィック カウント(KB/秒)および固有接続数を表示します。リストされたカテゴリごとに、青色の棒はトラフィック データ、赤色の棒は接続データを示します。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でドリルダウンされます。

(注![]() ) 侵入イベントの情報でフィルタリングすると、[カテゴリ別のセキュリティ インテリジェンス トラフィック(Security Intelligence Traffic by Category)] グラフは非表示になります。

) 侵入イベントの情報でフィルタリングすると、[カテゴリ別のセキュリティ インテリジェンス トラフィック(Security Intelligence Traffic by Category)] グラフは非表示になります。

このグラフのデータは主に [セキュリティ インテリジェンス イベント(Security Intelligence Events)] 表から取得されます。

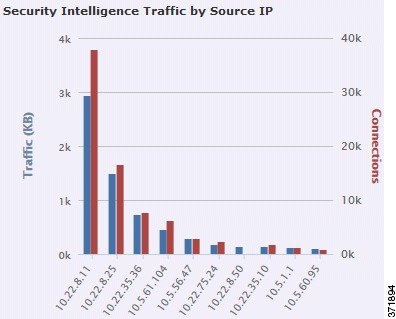

[送信元 IP 別のセキュリティ インテリジェンス トラフィック(Security Intelligence Traffic by Source IP)] グラフの表示

[送信元 IP 別のセキュリティ インテリジェンス トラフィック(Security Intelligence Traffic by Source IP)] グラフは棒グラフ形式であり、モニタ対象ネットワーク上のセキュリティ インテリジェンスによってモニタされるトラフィックの上位の送信元 IP アドレスのネットワーク トラフィック カウント(KB/秒)および固有接続数を表示します。リストされたカテゴリごとに、青色の棒はトラフィック データ、赤色の棒は接続データを示します。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でドリルダウンされます。

(注![]() ) 侵入イベントの情報でフィルタリングすると、[送信元 IP 別のセキュリティ インテリジェンス トラフィック(Security Intelligence Traffic by Source IP)] グラフは非表示になります。

) 侵入イベントの情報でフィルタリングすると、[送信元 IP 別のセキュリティ インテリジェンス トラフィック(Security Intelligence Traffic by Source IP)] グラフは非表示になります。

このグラフのデータは主に [セキュリティ インテリジェンス イベント(Security Intelligence Events)] 表から取得されます。

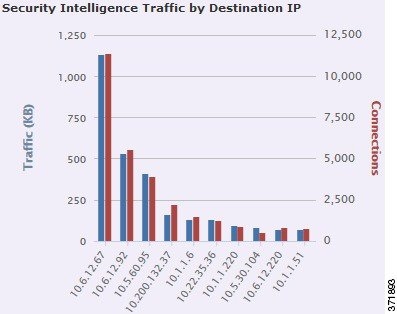

[宛先 IP 別のセキュリティ インテリジェンス トラフィック(Security Intelligence Traffic by Destination IP)] グラフの表示

[宛先 IP 別のセキュリティ インテリジェンス トラフィック(Security Intelligence Traffic by Destination IP)] グラフは棒グラフ形式であり、モニタ対象ネットワーク上のセキュリティ インテリジェンスによってモニタされるトラフィックの上位の宛先 IP アドレスのネットワーク トラフィック カウント(KB/秒)および固有接続数を表示します。リストされたカテゴリごとに、青色の棒はトラフィック データ、赤色の棒は接続データを示します。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でドリルダウンされます。

(注![]() ) 侵入イベントの情報でフィルタリングすると、[宛先 IP 別のセキュリティ インテリジェンス トラフィック(Security Intelligence Traffic by Destination IP)] グラフは非表示になります。

) 侵入イベントの情報でフィルタリングすると、[宛先 IP 別のセキュリティ インテリジェンス トラフィック(Security Intelligence Traffic by Destination IP)] グラフは非表示になります。

このグラフのデータは主に [セキュリティ インテリジェンス イベント(Security Intelligence Events)] 表から取得されます。

[侵入情報(Intrusion Information)] セクションについて

Context Explorer の [侵入情報(Intrusion Information)] セクションには 6 つのインタラクティブ グラフと 1 つの表形式リストが表示されます。これらのグラフとリストは、モニタ対象ネットワークの侵入イベントの概要(侵入イベントに関連付けられている影響レベル、攻撃元、攻撃対象先、ユーザ、優先レベル、およびセキュリティ ゾーンと、侵入イベントの分類、優先度、カウントを示す詳細なリスト)を示します。

[ネットワーク情報(Network Information)] セクションのグラフとリストの詳細については、次のトピックを参照してください。

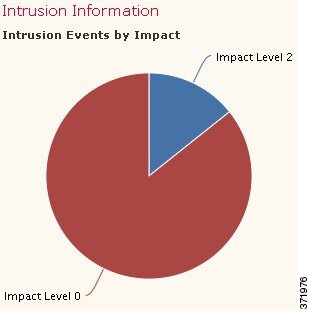

[影響別の侵入イベント(Intrusion Events by Impact)] グラフの表示

[影響別の侵入イベント(Intrusion Events by Impact)] グラフは円グラフ形式であり、モニタ対象ネットワークの侵入イベントを、推定影響レベル(0 ~ 4)のグループごとの割合のビューで表示します。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

このグラフのデータは主に [侵入イベント(Intrusion Events)] 表と [IDS 統計(IDS Statistics)] 表から取得されます。

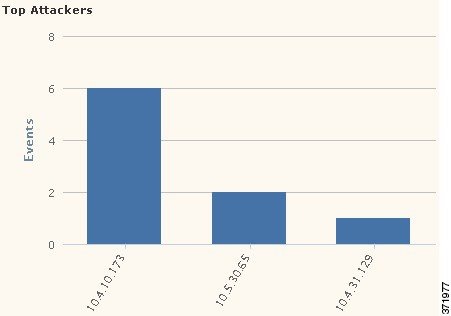

[上位攻撃者(Top Attackers)] グラフの表示

[上位攻撃者(Top Attackers)] グラフは棒グラフ形式であり、モニタ対象ネットワーク上の(侵入イベントを発生させた)上位の攻撃元ホスト IP アドレスの侵入イベント数を表示します。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

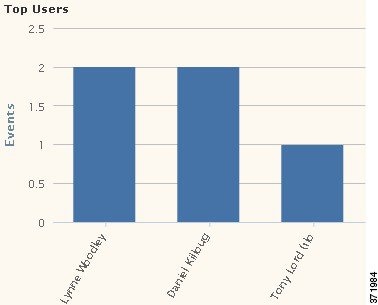

[上位ユーザ(Top Users)] グラフの表示

[上位ユーザ(Top Users)] グラフは棒グラフ形式であり、モニタ対象ネットワーク上の最大侵入イベント数に関連するユーザと、イベント数を表示します。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

このグラフのデータは主に [侵入イベント(Intrusion Events)] 表と [IDS ユーザ統計(IDS User Statistics)] 表から取得されます。User Agent によって報告されるユーザのみが表示されることに注意してください。

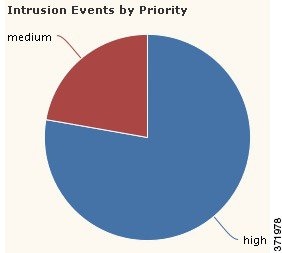

[プライオリティ別の侵入イベント(Intrusion Events by Priority)] グラフの表示

[プライオリティ別の侵入イベント(Intrusion Events by Priority)] グラフは円グラフ形式であり、モニタ対象ネットワークの侵入イベントを、推定優先度レベル( High 、 Medium 、 Low など)のグループごとの割合のビューで表示します。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

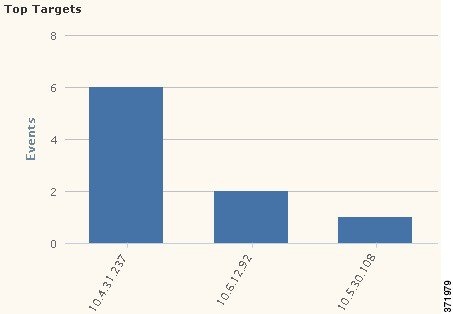

[上位ターゲット(Top Targets)] グラフの表示

[上位ターゲット(Top Targets)] グラフは棒グラフ形式であり、モニタ対象ネットワーク上の(侵入イベントを発生させた接続で攻撃対象となった)上位の攻撃対象ホスト IP アドレスの侵入イベント数を表示します。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

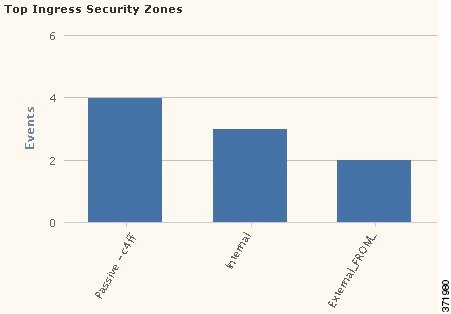

[上位の入力/出力セキュリティ ゾーン(Top Ingress/Egress Security Zones)] グラフの表示

[上位の入力/出力セキュリティ ゾーン(Top Ingress/Egress Security Zones)] グラフは棒グラフ形式であり、モニタ対象ネットワーク上で設定されている各セキュリティ ゾーン(グラフ設定に応じて入力または出力)に関連する侵入イベントの数を表示します。セキュリティ ゾーンの詳細については、セキュリティ ゾーンの操作を参照してください。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

ヒント![]() グラフに制約を適用して、出力セキュリティ ゾーンのトラフィックのみが表示されるようにするには、グラフにポインタを置き、表示されるトグル ボタンの [出力(Egress)] をクリックします。デフォルト ビューに戻すには [入力(Ingress)] をクリックします。Context Explorer から外部への移動でも、グラフがデフォルトの [入力(Ingress)] ビューに戻ることに注意してください。

グラフに制約を適用して、出力セキュリティ ゾーンのトラフィックのみが表示されるようにするには、グラフにポインタを置き、表示されるトグル ボタンの [出力(Egress)] をクリックします。デフォルト ビューに戻すには [入力(Ingress)] をクリックします。Context Explorer から外部への移動でも、グラフがデフォルトの [入力(Ingress)] ビューに戻ることに注意してください。

このグラフのデータは主に [侵入イベント(Intrusion Events)] 表から取得されます。

必要に応じて、このグラフに入力(デフォルト)セキュリティ ゾーン情報または出力セキュリティ ゾーン情報のいずれかを表示するように設定できます。

[侵入イベント詳細リスト(Intrusion Event Details List)] の表示

[侵入情報(Intrusion Information)] セクション下部に表示される [侵入イベント詳細リスト(Intrusion Event Details List)] は、モニタ対象ネットワークで検出される各侵入イベントの分類、推定優先度、およびイベント数の情報を示す表です。イベントは、イベント数の降順でリストされます。

[侵入イベント詳細リスト(Intrusion Event Details List)] 表はソートできませんが、テーブルの項目をクリックして、その情報でフィルタリングまたはドリルダウンすることができます。この表のデータは主に [侵入イベント(Intrusion Events)] 表から取得されます。

[ファイル情報(Files Information)] セクションについて

Context Explorer の [ファイル情報(Files Information)] セクションには、6 つのインタラクティブ グラフが表示されます。これらのグラフは、モニタ対象ネットワーク上のファイルとマルウェア イベントの概要を示します。このうち 5 つのグラフには、ネットワーク トラフィックで検出されたファイルのファイル タイプ、ファイル名、マルウェアの性質、およびこれらのファイルを送信(アップロード)および受信(ダウンロード)するホストが表示されます。最後のグラフは、ネットワークで検出されたマルウェア脅威を表示し、FireAMP サブスクリプションがある場合はユーザが FireAMP コネクタをインストールしているエンドポイントで検出されたマルウェア脅威も表示します。

(注![]() ) 侵入情報でフィルタリングすると、[ファイル情報(File Information)] セクション全体が非表示になります。

) 侵入情報でフィルタリングすると、[ファイル情報(File Information)] セクション全体が非表示になります。

[ファイル情報(File Information)] のグラフにネットワークベースのマルウェア データを組み込むには、Malware ライセンスを所有しており、マルウェア検出を有効にしている必要があることに注意してください。また、DC500 防御センターおよびシリーズ 2デバイスと Blue Coat X-Series 向け Cisco NGIPS は、高度なマルウェア防御をサポートしていないため、DC500 防御センターはこのデータを表示できず、シリーズ 2デバイスと Blue Coat X-Series 向け Cisco NGIPS はこのデータを検出しないことに注意してください。マルウェア防御とファイル制御についてを参照してください。

[ファイル情報(Files Information)] セクションのグラフの詳細については、次のトピックを参照してください。

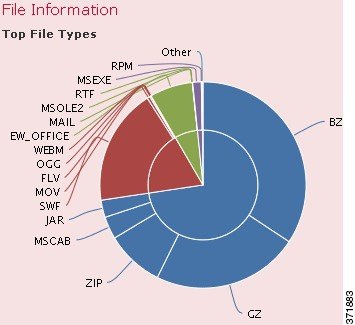

[上位ファイル タイプ(Top File Types)] グラフの表示

[上位ファイル タイプ(Top File Types)] グラフはドーナツ グラフ形式であり、ネットワーク トラフィックで検出されたファイル タイプ(外部リング)を、ファイル カテゴリ(内部リング)のグループごとの割合のビューで表示します。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

このグラフにネットワークベースのマルウェア データを組み込むには、Malware ライセンスを所有しており、マルウェア検出を有効にしている必要があることに注意してください。また、DC500 防御センターおよびシリーズ 2デバイスと Blue Coat X-Series 向け Cisco NGIPS は、高度なマルウェア防御をサポートしていないため、DC500 防御センターはこのデータを表示できず、シリーズ 2デバイスと Blue Coat X-Series 向け Cisco NGIPS はこのデータを検出しないことに注意してください。マルウェア防御とファイル制御についてを参照してください。

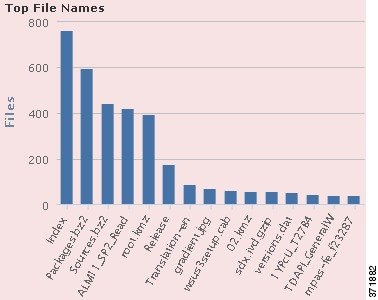

[上位ファイル名(Top File Names)] グラフの表示

[上位ファイル名(Top File Names)] グラフは棒グラフ形式であり、ネットワーク トラフィックで検出された上位の固有ファイル名の数を表示します。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

このグラフにネットワークベースのマルウェア データを組み込むには、Malware ライセンスを所有しており、マルウェア検出を有効にしている必要があることに注意してください。また、DC500 防御センターおよびシリーズ 2デバイスと Blue Coat X-Series 向け Cisco NGIPS は、高度なマルウェア防御をサポートしていないため、DC500 防御センターはこのデータを表示できず、シリーズ 2デバイスと Blue Coat X-Series 向け Cisco NGIPS はこのデータを検出しないことに注意してください。マルウェア防御とファイル制御についてを参照してください。

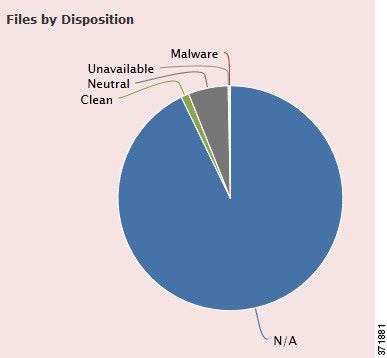

[性質別ファイル(Files by Disposition)] グラフの表示

[性質別ファイル(Files by Disposition)] グラフは円グラフ形式であり、ネットワーク トラフィックで検出されたファイルのマルウェアの性質の割合のビューを表示します。防御センターがCollective Security Intelligence クラウドルックアップ(Malware ライセンスが必要)を実行したファイルのみが性質を持つことに注意してください。クラウド ルックアップをトリガーしなかったファイルには、 N/A という性質が設定されます。 Unavailable という性質は、防御センターがマルウェア クラウド ルックアップを実行できなかったことを示します。他の性質の説明については、マルウェア防御とファイル制御についてを参照してください。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

このグラフにネットワークベースのマルウェア データを組み込むには、Malware ライセンスを所有しており、マルウェア検出を有効にしている必要があることに注意してください。また、DC500 防御センターおよびシリーズ 2デバイスと Blue Coat X-Series 向け Cisco NGIPS は、高度なマルウェア防御をサポートしていないため、DC500 防御センターはこのデータを表示できず、シリーズ 2デバイスと Blue Coat X-Series 向け Cisco NGIPS はこのデータを検出しないことに注意してください。マルウェア防御とファイル制御についてを参照してください。

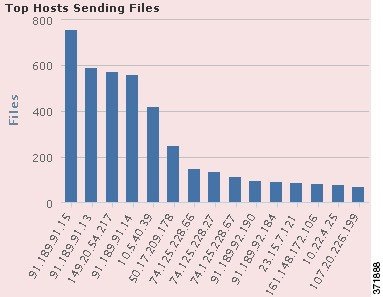

[ファイルを送信する上位ホスト(Top Hosts Sending Files)] グラフの表示

[ファイルを送信する上位ホスト(Top Hosts Sending Files)] グラフは棒グラフ形式であり、ネットワーク トラフィックで検出された、上位のファイル送信ホスト IP アドレスに対するファイルの数を表示します。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

ヒント![]() グラフに制約を適用して、マルウェアを送信するホストだけが表示されるようにするには、グラフにポインタを置き、表示されるトグル ボタンの [マルウェア(Malware)] をクリックします。デフォルトのファイルのビューに戻すには [ファイル(Files)] をクリックします。Context Explorer から外部への移動でも、グラフがデフォルトのファイルのビューに戻ることに注意してください。

グラフに制約を適用して、マルウェアを送信するホストだけが表示されるようにするには、グラフにポインタを置き、表示されるトグル ボタンの [マルウェア(Malware)] をクリックします。デフォルトのファイルのビューに戻すには [ファイル(Files)] をクリックします。Context Explorer から外部への移動でも、グラフがデフォルトのファイルのビューに戻ることに注意してください。

このグラフにネットワークベースのマルウェア データを組み込むには、Malware ライセンスを所有しており、マルウェア検出を有効にしている必要があることに注意してください。また、DC500 防御センターおよびシリーズ 2デバイスと Blue Coat X-Series 向け Cisco NGIPS は、高度なマルウェア防御をサポートしていないため、DC500 防御センターはこのデータを表示できず、シリーズ 2デバイスと Blue Coat X-Series 向け Cisco NGIPS はこのデータを検出しないことに注意してください。マルウェア防御とファイル制御についてを参照してください。

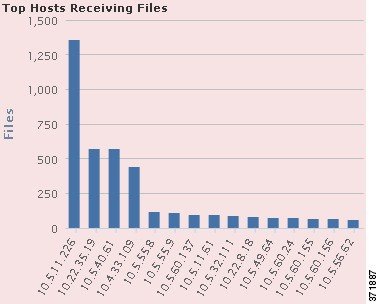

[ファイルを受信する上位ホスト(Top Hosts Receiving Files)] グラフの表示

[ファイルを受信する上位ホスト(Top Hosts Receiving Files)] グラフは棒グラフ形式であり、ネットワーク トラフィックで検出された、上位のファイル受信ホスト IP アドレスに対するファイルの数を表示します。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

ヒント![]() グラフに制約を適用して、マルウェアを受信するホストだけが表示されるようにするには、グラフにポインタを置き、表示されるトグル ボタンの [マルウェア(Malware)] をクリックします。デフォルトのファイルのビューに戻すには [ファイル(Files)] をクリックします。Context Explorer から外部への移動でも、グラフがデフォルトのファイルのビューに戻ることに注意してください。

グラフに制約を適用して、マルウェアを受信するホストだけが表示されるようにするには、グラフにポインタを置き、表示されるトグル ボタンの [マルウェア(Malware)] をクリックします。デフォルトのファイルのビューに戻すには [ファイル(Files)] をクリックします。Context Explorer から外部への移動でも、グラフがデフォルトのファイルのビューに戻ることに注意してください。

このグラフにネットワークベースのマルウェア データを組み込むには、Malware ライセンスを所有しており、マルウェア検出を有効にしている必要があることに注意してください。また、DC500 防御センターおよびシリーズ 2デバイスと Blue Coat X-Series 向け Cisco NGIPS は、高度なマルウェア防御をサポートしていないため、DC500 防御センターはこのデータを表示できず、シリーズ 2デバイスと Blue Coat X-Series 向け Cisco NGIPS はこのデータを検出しないことに注意してください。マルウェア防御とファイル制御についてを参照してください。

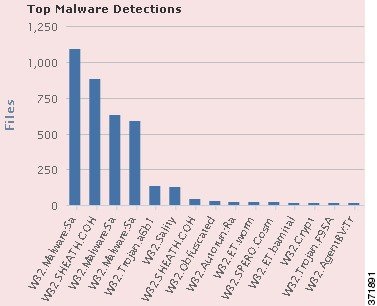

[上位マルウェア検出(Top Malware Detections)] グラフの表示

[上位マルウェア検出(Top Malware Detections)] グラフは棒グラフ形式であり、ネットワークで検出された上位のマルウェア脅威の数を表示します。また、FireAMP サブスクリプションがある場合は、ユーザが FireAMP コネクタをインストールしているエンドポイントで検出された上位のマルウェア脅威の数も表示します。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

このグラフにネットワークベースのマルウェア データを組み込むには、Malware ライセンスを所有しており、マルウェア検出を有効にしている必要があることに注意してください。また、DC500 防御センターおよびシリーズ 2デバイスと Blue Coat X-Series 向け Cisco NGIPS は、高度なマルウェア防御をサポートしていないため、DC500 防御センターはこのデータを表示できず、シリーズ 2デバイスと Blue Coat X-Series 向け Cisco NGIPS はこのデータを検出しないことに注意してください。マルウェア防御とファイル制御についてを参照してください。

このグラフのデータは主に [ファイル イベント(File Events)] 表と [マルウェア イベント(Malware Events)] 表から取得されます。

[地理位置情報(Geolocation Information)] セクションについて

Context Explorer の [地理位置情報(Geolocation Information)] セクションには、3 つのインタラクティブなドーナツ グラフが表示されます。これらのグラフは、モニタ対象ネットワークのホストがデータを交換している国の概要(イニシエータ国またはレスポンダ国ごとの固有接続数、送信元または宛先の国ごとの侵入イベント数、および送信側または受信側の国ごとのファイル イベント数)を示します。

[地理位置情報(Geolocation Information)] セクションのグラフの詳細については、次のトピックを参照してください。

[イニシエータ/レスポンダ国別の接続(Connections by Initiator/Responder Country)] グラフの表示

[イニシエータ/レスポンダ国別の接続(Connections by Initiator/Responder Country)] グラフはドーナツ グラフ形式であり、ネットワーク上での接続にイニシエータ(デフォルト)またはレスポンダとして関わる国の割合のビューを表示します。内側のリングでは、これらの国が大陸別にグループ化されています。位置情報については、地理位置情報の使用を参照してください。接続データについては、接続およびセキュリティ インテリジェンスのデータの使用を参照してください。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

ヒント![]() グラフに制約を適用して、接続でレスポンダとなっている国だけが表示されるようにするには、グラフにポインタを置き、表示されるトグル ボタンの [レスポンダ(Responder)] をクリックします。デフォルト ビューに戻すには [イニシエータ(Initiator)] をクリックします。Context Explorer から外部への移動でも、グラフがデフォルトの [イニシエータ(Initiator)] ビューに戻ることに注意してください。

グラフに制約を適用して、接続でレスポンダとなっている国だけが表示されるようにするには、グラフにポインタを置き、表示されるトグル ボタンの [レスポンダ(Responder)] をクリックします。デフォルト ビューに戻すには [イニシエータ(Initiator)] をクリックします。Context Explorer から外部への移動でも、グラフがデフォルトの [イニシエータ(Initiator)] ビューに戻ることに注意してください。

このグラフのデータは主に [サマリ データ別の接続(Connection Summary Data)] 表から取得されます。

[送信元/宛先国別の侵入イベント(Intrusion Events by Source/Destination Country)] グラフの表示

[送信元/宛先国別の侵入イベント(Intrusion Events by Source/Destination Country)] グラフはドーナツ グラフ形式であり、ネットワーク上の侵入イベントにイベントの送信元(デフォルト)または宛先として関わる国の割合のビューを表示します。内側のリングでは、これらの国が大陸別にグループ化されています。位置情報については、地理位置情報の使用を参照してください。侵入イベント データについては、侵入イベントの操作を参照してください。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

ヒント![]() グラフに制約を適用して、侵入イベントの宛先となっている国だけが表示されるようにするには、グラフにポインタを置き、表示されるトグル ボタンの [宛先(Destination)] をクリックします。デフォルト ビューに戻すには [送信元(Source)] をクリックします。Context Explorer から外部への移動でも、グラフがデフォルトの [送信元(Source)] ビューに戻ることに注意してください。

グラフに制約を適用して、侵入イベントの宛先となっている国だけが表示されるようにするには、グラフにポインタを置き、表示されるトグル ボタンの [宛先(Destination)] をクリックします。デフォルト ビューに戻すには [送信元(Source)] をクリックします。Context Explorer から外部への移動でも、グラフがデフォルトの [送信元(Source)] ビューに戻ることに注意してください。

[送信/受信国別のファイル イベント(File Events by Sending/Receiving Country)] グラフの表示

[送信/受信国別のファイル イベント(File Events by Sending/Receiving Country)] グラフはドーナツ グラフ形式であり、ネットワーク上のファイル イベントでファイルの送信側(デフォルト)または受信側として検出された国の割合のビューを表示します。内側のリングでは、これらの国が大陸別にグループ化されています。位置情報については、地理位置情報の使用を参照してください。ファイル イベント データについては、ファイル イベントの操作を参照してください。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でフィルタリングまたはドリルダウンされます。

ヒント![]() グラフに制約を適用して、ファイルを受信する国だけが表示されるようにするには、グラフにポインタを置き、表示されるトグル ボタンの [受信者(Receiver)] をクリックします。デフォルト ビューに戻すには [送信者(Sender)] をクリックします。Context Explorer から外部への移動でも、グラフがデフォルトの [送信者(Sender)] ビューに戻ることに注意してください。

グラフに制約を適用して、ファイルを受信する国だけが表示されるようにするには、グラフにポインタを置き、表示されるトグル ボタンの [受信者(Receiver)] をクリックします。デフォルト ビューに戻すには [送信者(Sender)] をクリックします。Context Explorer から外部への移動でも、グラフがデフォルトの [送信者(Sender)] ビューに戻ることに注意してください。

[URL 情報(URL Information)] セクションについて

ライセンス: FireSIGHT または URL フィルタリング(URL Filtering)

Context Explorer の [URL 情報(URL Information)] セクションには、3 つのインタラクティブ グラフが表示されます。これらのグラフは、モニタ対象ネットワーク上のホストがデータを交換する URL の概要(URL に関連付けられているトラフィックおよび固有接続数を個々の URL、URL カテゴリ、および URL レピュテーションごとにソートしたもの)を示します。URL 情報でフィルタリングすることはできません。

(注![]() ) 侵入イベント情報でフィルタリングすると、[URL 情報(URL Information)] セクション全体が非表示になります。

) 侵入イベント情報でフィルタリングすると、[URL 情報(URL Information)] セクション全体が非表示になります。

URL フィルタリング グラフに URL カテゴリとレピュテーションのデータを組み込むには、URL フィルタリング(URL Filtering)ライセンスを所有しており、URL フィルタリング(URL Filtering)を有効にしている必要があることに注意してください。また、DC500 防御センターとシリーズ 2デバイスはいずれも、レピュテーションとカテゴリによる URL フィルタリングをサポートしていないため、DC500 防御センターはこのデータを表示できず、シリーズ 2デバイスはこのデータを検出しないことにも注意してください。URL のブロッキングを参照してください。

[URL 情報(URL Information)] セクションのグラフの詳細については、次のトピックを参照してください。

[URL 別のトラフィック(Traffic by URL)] グラフの表示

ライセンス: FireSIGHT または URL フィルタリング(URL Filtering)

[URL 別のトラフィック(Traffic by URL)] グラフは棒グラフ形式であり、モニタ対象ネットワーク上の最も要求される上位 15 の URL のネットワーク トラフィック カウント(KB/秒)および固有接続数を表示します。リストされた URL ごとに、青色の棒はトラフィック データ、赤色の棒は接続データを示します。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でドリルダウンされます。

(注![]() ) 侵入イベントの情報でフィルタリングすると、[URL 別のトラフィック(Traffic by URL)] グラフは非表示になります。

) 侵入イベントの情報でフィルタリングすると、[URL 別のトラフィック(Traffic by URL)] グラフは非表示になります。

URL フィルタリング グラフに URL カテゴリとレピュテーションのデータを組み込むには、URL フィルタリング(URL Filtering)ライセンスを所有しており、URL フィルタリング(URL Filtering)を有効にしている必要があることに注意してください。また、DC500 防御センターとシリーズ 2デバイスはいずれも、レピュテーションとカテゴリによる URL フィルタリングをサポートしていないため、DC500 防御センターはこのデータを表示できず、シリーズ 2デバイスはこのデータを検出しないことにも注意してください。クラウド通信の有効化を参照してください。

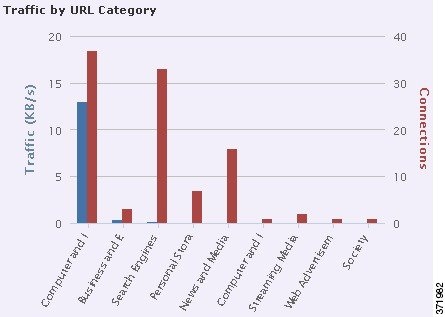

[URL カテゴリ別のトラフィック(Traffic by URL Category)] グラフの表示

ライセンス: URL フィルタリング(URL Filtering)

[URL カテゴリ別のトラフィック(Traffic by URL Category)] グラフは棒グラフ形式であり、モニタ対象ネットワーク上の最も要求される URL カテゴリ( Search Engines 、 Streaming Media など)のネットワーク トラフィック カウント(KB/秒)および固有接続数を表示します。リストされた URL カテゴリごとに、青色の棒はトラフィック データ、赤色の棒は接続データを示します。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でドリルダウンされます。

(注![]() ) 侵入イベントの情報でフィルタリングすると、[URL カテゴリ別のトラフィック(Traffic by URL Category)] グラフは非表示になります。

) 侵入イベントの情報でフィルタリングすると、[URL カテゴリ別のトラフィック(Traffic by URL Category)] グラフは非表示になります。

URL フィルタリング グラフに URL カテゴリとレピュテーションのデータを組み込むには、URL フィルタリング(URL Filtering)ライセンスを所有しており、URL フィルタリング(URL Filtering)を有効にしている必要があることに注意してください。また、DC500 防御センターとシリーズ 2デバイスはいずれも、レピュテーションとカテゴリによる URL フィルタリングをサポートしていないため、DC500 防御センターはこのデータを表示できず、シリーズ 2デバイスはこのデータを検出しないことにも注意してください。レピュテーション ベースの URL ブロッキングの実行を参照してください。

このグラフのデータは主に [URL 統計(URL Statistics)] 表と [接続イベント (Connection Events)] 表から取得されます。

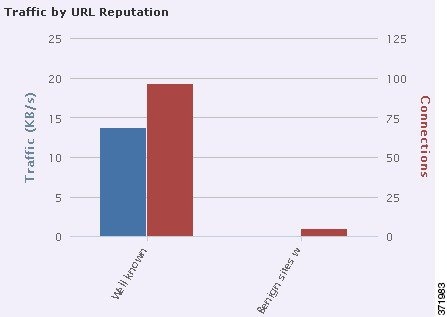

[URL レピュテーション別のトラフィック(Traffic by URL Reputation)] グラフの表示

ライセンス: URL フィルタリング(URL Filtering)

[URL レピュテーション別のトラフィック(Traffic by URL Reputation)] グラフは棒グラフ形式であり、モニタ対象ネットワーク上の最も要求される URL レピュテーション グループ( Well known 、 Benign sites with security risks など)のネットワーク トラフィック カウント(KB/秒)および固有接続数を表示します。リストされた URL レピュテーションごとに、青色の棒はトラフィック データ、赤色の棒は接続データを示します。

グラフ上の任意の部分にポインタを置くと、詳細情報が表示されます。グラフの任意の部分をクリックすると、その情報でドリルダウンされます。

(注![]() ) 侵入イベントの情報でフィルタリングすると、[URL レピュテーション別のトラフィック(Traffic by URL Reputation)] グラフは非表示になります。

) 侵入イベントの情報でフィルタリングすると、[URL レピュテーション別のトラフィック(Traffic by URL Reputation)] グラフは非表示になります。

URL フィルタリング グラフに URL カテゴリとレピュテーションのデータを組み込むには、URL フィルタリング(URL Filtering)ライセンスを所有しており、URL フィルタリング(URL Filtering)を有効にしている必要があることに注意してください。また、DC500 防御センターとシリーズ 2デバイスはいずれも、レピュテーションとカテゴリによる URL フィルタリングをサポートしていないため、DC500 防御センターはこのデータを表示できず、シリーズ 2デバイスはこのデータを検出しないことにも注意してください。レピュテーション ベースの URL ブロッキングの実行を参照してください。

このグラフのデータは主に [URL 統計(URL Statistics)] 表と [接続イベント (Connection Events)] 表から取得されます。

Context Explorer の更新

Context Explorer は、表示情報を自動的に更新しません。新しいデータを組み込むには、Explorer を手動で更新する必要があります。

Context Explorer 自体をリロードすると(ブラウザ プログラムの更新または Context Explorer から外部へ移動した後に戻る操作など)、すべての表示情報が更新されますが、セクション設定(Ingress/Egress グラフや [アプリケーション情報(Application Information)] セクションなど)に対して行った変更は保持されず、また、読み込みに時間がかかることがある点に注意してください。

アクセス: Admin/Any Security Analyst

手順 1 Context Explorer の右上にある [リロード(Reload)] をクリックします。

Explorer が更新され、選択した時間範囲内の最新情報が表示されます。更新が完了するまでは [リロード(Reload)] ボタンがグレー表示になることに注意してください。

Context Explorer の時間範囲の設定

過去 1 時間(デフォルト)から過去 1 年までの期間を反映するように、Context Explorer の時間範囲を設定できます。時間範囲を変更しても、Context Explorer は自動的に変更を反映する更新をしないことに注意してください。新しい時間範囲を適用するには、Explorer を手動で更新する必要があります。

時間範囲の変更は、Context Explorer から外部に移動したり、ログイン セッションを終了したりしても維持されます。

Context Explorer の時間範囲を変更するには、次の手順を実行します。

アクセス: Admin/Any Security Analyst

手順 1 [最新を表示(Show the last)] ドロップダウンリストから時間範囲を選択します。

手順 2 オプションで、新しい時間範囲のデータを表示するには、[リロード(Reload)] をクリックします。

Context Explorer のすべてのセクションが更新され、新しい時間範囲が反映されます。

ヒント![]() [フィルタの適用(Apply Filters)] をクリックすると、時間範囲の更新が適用されます。

[フィルタの適用(Apply Filters)] をクリックすると、時間範囲の更新が適用されます。

Context Explorer のセクションの最小化および最大化

Context Explorer では 1 つ以上のセクションを最小化して非表示にできます。これは、特定のセクションだけを強調する場合や、ビューをシンプルにしたい場合に便利です。[トラフィックおよび侵入イベント カウント タイム(Traffic and Intrusion Event Counts Time)] グラフは最小化できません。

Context Explorer のセクションでは、ページを更新したり、アプライアンスからログアウトしたりしても、設定した最小化または最大化の状態が維持されることに注意してください。

Context Explorer のセクションを最小化する方法:

アクセス: Admin/Any Security Analyst

手順 1 セクションのタイトル バーの最小化アイコン( )をクリックします。

)をクリックします。

Context Explorer のセクションを最大化する方法:

アクセス: Admin/Any Security Analyst

手順 1 最小化されているセクションのタイトル バーの最大化アイコン( )をクリックします。

)をクリックします。

Context Explorer データのドリルダウン

Context Explorer で許容されている詳細レベルよりもさらに詳細にグラフを調べたりデータをリストしたりするには、当該データのテーブル ビューにドリルダウンします。([経時トラフィックおよび侵入イベント(Traffic and Intrusion Events over Time)] グラフではドリル ダウンできないことに注意してください。)たとえば、[送信元 IP 別トラフィック(Traffic by Source IP)] グラフの IP アドレスでドリルダウンすると、[接続イベント(Connection Events)] 表の [アプリケーション詳細で接続(Connections with Application Details)] ビューが表示されます。このビューには、選択した送信元 IP アドレスに関連するデータのみが表示されます。

調べるデータのタイプに応じて、コンテキスト メニューに追加のオプションが表示されることがあります。特定の IP アドレスに関連付けられているデータ ポイントの場合、選択した IP アドレスのホストまたは whois 情報を表示するためのオプションが表示されます。特定のアプリケーションに関連付けられているデータ ポイントの場合、選択したアプリケーションに関するアプリケーション情報を表示するためのオプションが表示されます。特定のユーザに関連付けられているデータ ポイントの場合、ユーザのユーザ プロファイル ページを表示するためのオプションが表示されます。侵入イベントのメッセージに関連付けられているデータ ポイントの場合、そのイベントに関連する侵入ルールに関するルール ドキュメントを表示するオプションが表示されます。特定の IP アドレスに関連付けられているデータ ポイントの場合、そのアドレスをブラックリストまたはホワイトリストに追加するためのオプションが表示されます。

データのドリルダウンに使用するコンテキスト メニューには、そのデータをフィルタリングするためのオプションも含まれています。フィルタリングの詳細については、Context Explorer でのフィルタの操作を参照してください。

Context Explorer でデータをドリルダウンする方法:

アクセス: Admin/Any Security Analyst

手順 1 [分析(Analysis)] > [Context Explorer] を選択します。

手順 2 [経時トラフィックおよび侵入イベント(Traffic and Intrusion Events over Time)] 以外の任意のセクションで、調査するデータ ポイントをクリックします。

コンテキスト メニュー ポップアップ ウィンドウが表示されます。

手順 3 選択するデータ ポイントに応じて、表示されるオプションが異なります。

新しいウィンドウが開き、選択したデータの詳細なテーブル ビューが表示されます。

新しいウィンドウが開き、選択した IP アドレスのホスト プロファイル ページが表示されます。ホスト属性とホスト プロファイルの詳細については、ホスト プロファイルの使用を参照してください。

新しいウィンドウが開き、選択した IP アドレスの whois クエリの結果が表示されます。

新しいウィンドウが開き、選択したアプリケーションの情報が表示されます。アプリケーション属性の詳細については、アプリケーション検出についてを参照してください。

新しいウィンドウが開き、選択したユーザのユーザ プロファイル ページが表示されます。ユーザ詳細について詳しくは、ユーザの詳細とホストの履歴についてを参照してください。

新しいウィンドウが開き、選択したイベントに関連するルール詳細ページが表示されます。侵入ルール詳細について詳しくは、ルール詳細の表示を参照してください。

IP アドレスがブラックリストまたはホワイトリストに登録されます。詳細については、グローバル ホワイトリストおよびブラックリストの操作を参照してください。

Security Intelligence データをサポートしていない DC500 防御センターでは、これらのオプションは表示されません。

Context Explorer でのフィルタの操作

Context Explorer に最初に表示される基本的で広範なデータをフィルタリングして、ネットワーク上のアクティビティの詳細な状況を把握することができます。フィルタは URL 情報以外のすべての種類の FireSIGHT データに対応し、除外と包含がサポートされており、Context Explorer のグラフ データ ポイントをクリックするだけですぐに適用でき、Explorer 全体に反映されます。ネットワークおよび組織のニーズに合った独自の設定にするために、一度に最大 20 個のフィルタを適用できます。適用するフィルタは Context Explorer URL に反映されるため、有用なフィルタ セットはブラウザ プログラムで後で使用できるようにブックマークしておくことができます。

Context Explorer でのフィルタの使用法については、次のトピックを参照してください。

フィルタの追加および適用

Context Explorer データにフィルタを追加する方法はいくつかあります。

- [フィルタの追加(Add Filter)] ウィンドウを使用する。

- コンテキスト メニュー ポップアップ ウィンドウを使用する(Explorer のデータ ポイントを選択する場合)。

- Context Explorer アイコン(

)または特定の詳細ビュー ページ([アプリケーション詳細(Application Detail)]、[ホスト プロファイル(Host Profile)]、[ルール詳細(Rule Detail)]、[ユーザ プロファイル(User Profile)])に表示されるテキスト リンクを使用する。これらのリンクをクリックすると、Context Explorer が自動的に開き、詳細ビュー ページの当該データに基づいて Context Explorer がフィルタリングされます。たとえば、ユーザ

)または特定の詳細ビュー ページ([アプリケーション詳細(Application Detail)]、[ホスト プロファイル(Host Profile)]、[ルール詳細(Rule Detail)]、[ユーザ プロファイル(User Profile)])に表示されるテキスト リンクを使用する。これらのリンクをクリックすると、Context Explorer が自動的に開き、詳細ビュー ページの当該データに基づいて Context Explorer がフィルタリングされます。たとえば、ユーザ

jenkins のユーザ詳細ページで [Context Explorer] リンクをクリックすると、Explorer にはそのユーザに関連するデータだけが表示されます。

ここでは、[フィルタの追加(Add Filter)] ウィンドウでフィルタを新規に作成する方法について説明します。コンテキスト メニューを使用して Context Explorer のグラフとリスト データからクイック フィルタを作成する方法については、コンテキスト メニューを使用したフィルタの作成を参照してください。

Context Explorer の左上にある [フィルタ(Filters)] の下のプラス アイコン( )をクリックすると表示される [フィルタの追加(Add Filter)] ウィンドウには、[データ タイプ(Data Type)] と [フィルタ(Filter)] の 2 つのフィールドだけが表示されます。

)をクリックすると表示される [フィルタの追加(Add Filter)] ウィンドウには、[データ タイプ(Data Type)] と [フィルタ(Filter)] の 2 つのフィールドだけが表示されます。

[データ タイプ(Data Type)] ドロップダウンリストには、Context Explorer に制約を適用するために使用できる多数の FireSIGHT システムデータ タイプが含まれています。データ タイプの選択後に、そのタイプの固有の値を [フィルタ(Filter)] フィールドに入力します(たとえば、[大陸(Continent)] タイプの場合は値 Asia など)。ユーザ支援のため、[フィルタ(Filter)] フィールドでは、選択したデータ タイプのさまざまな値の例がグレー表示で示されます。(フィールドにデータを入力すると、これらは消去されます)。

次の表に、フィルタとして使用できるデータ タイプと、各データ タイプの例と説明を示します。DC500 防御センターでは、サポートされていない機能のデータは表示されず、シリーズ 2デバイスおよび Blue Coat X-Series 向け Cisco NGIPS では、サポートされていない機能のデータは検出されないことに注意してください。シリーズ 2デバイスおよび Blue Coat X-Series 向け Cisco NGIPS の機能の要約については、 各デバイス モデルでサポートされるアクセス制御機能 の表を参照してください。

[フィルタ(Filter)] フィールドには、イベント検索と同様に、 * や ! などの特殊検索パラメータを入力できます。フィルタ パラメータの前に ! 記号を付けることで排他的なフィルタを作成できます。FireSIGHT システムで一般にサポートされている検索制約の詳細については、検索でのワイルドカードと記号の使用を参照してください。

複数のフィルタがアクティブな場合、同じデータ タイプの値は OR 検索条件として扱われます。つまり、いずれか 1 つの値と一致するデータがすべて表示されます。異なるデータ タイプの値は AND 検索条件として扱われます。つまり、データは各フィルタ データ タイプの 1 つ以上の値と一致する必要があります。たとえば、 Application: 2channel 、 Application: Reddit 、および User: edickinson というフィルタ セットで表示されるデータは、ユーザ edickinson に関連付けられており、 かつ アプリケーション 2channel または アプリケーション Reddit に関連付けられている必要があります。

フィルタのデータ タイプと値を確認した後で、新しいフィルタのデータ タイプと値を示すフィルタ ウィジェットがページの左上に表示されます。

複数のフィルタを設定してから適用したい場合もあるため、また Context Explorer ではすべてのセクションが完全にリロードされるまでに時間がかかることがあるため、追加したフィルタは自動的には適用されません。フィルタを適用するには、[フィルタの適用(Apply Filters)] をクリックする必要があります。設定されたがまだ適用されていないフィルタはぼかし表示されます。一度に最大 20 個のフィルタを適用できます。また、フィルタのウィジェットで削除アイコン( )をクリックして、個々のフィルタを削除することもできます。すべてのフィルタを一括削除するには、[削除(Clear)] ボタンをクリックします。

)をクリックして、個々のフィルタを削除することもできます。すべてのフィルタを一括削除するには、[削除(Clear)] ボタンをクリックします。

ファイル タイプの中には、相互に互換性がないタイプがあることに注意してください。たとえば、侵入イベント関連のフィルタ( Device や Inline Result など)を、接続イベント関連フィルタ( Access Control Action など)と同時に適用することはできません。これは、システムでは接続イベント データを侵入イベント データによってソートできないためです。互換性のないフィルタの同時適用はシステムによって自動的に防止されます。互換性の問題が存在する場合、より後に適用されたほうのフィルタ タイプと互換性のないタイプのフィルタは非表示になります。

表示されるデータは、管理対象デバイスのライセンスと導入方法、データを提供する機能を設定するかどうか、およびシリーズ 2アプライアンスの場合はデータを提供する機能をサポートしているかどうかなどの要因に応じて異なることに注意してください。たとえば DC500 防御センターとシリーズ 2デバイスはいずれも、カテゴリまたはレピュテーションによる URL フィルタリングをサポートしていないため、DC500 防御センターではこの機能のデータは表示されず、シリーズ 2デバイスではこのデータが検出されません。

[フィルタの追加(Add Filter)] ウィンドウで新しいフィルタを作成するには、次の手順を実行します。

アクセス: Admin/Any Security Analyst

手順 1 [分析(Analysis)] > [Context Explorer] を選択します。

手順 2 右上にある [フィルタ(Filter)] の下で、プラス アイコン( )をクリックします。

)をクリックします。

[フィルタの追加(Add Filter)] ポップアップ ウィンドウが表示されます。

手順 3 [データ タイプ(Data Type)] ドロップダウンリストから、フィルタリングの条件として使用するデータ タイプを選択します。

[フィルタ(Filter)] フィールドに、そのデータ タイプの値の例が取り込まれます。

手順 4 [フィルタ(Filter)] フィールドに、フィルタリングの条件として使用するデータ タイプ値を入力します。

フィルタが追加されます。Context Explorer が再び表示され、対応するフィルタ ウィジェットが表示されます。

手順 6 オプションで、前述の手順を繰り返し、必要なフィルタ セットが設定されるまで、フィルタを追加します。Context Explorer は自動的に更新されないため、フィルタを追加してもフィルタは適用されないことに注意してください。

手順 7 [フィルタの適用(Apply Filters)] をクリックします。

フィルタが適用され、Context Explorer が更新され、フィルタリングされたデータが反映されます。

アクセス: Admin/Any Security Analyst

手順 1 任意のフィルタ ウィジェットの削除アイコン( )をクリックします。

)をクリックします。

アクセス: Admin/Any Security Analyst

手順 1 フィルタ ウィジェットの右に表示される [クリア(Clear)] ボタンをクリックします。

フィルタが作成されていない場合、このボタンが表示されないことに注意してください。

コンテキスト メニューを使用したフィルタの作成

Context Explorer のグラフとリスト データを詳しく調べるときに、データ ポイントをクリックし、コンテキスト メニューを使用してそのデータに基づいてフィルタ(包含または除外)を簡単に作成できます。コンテキスト メニューを使用して、Application、User、または Intrusion Event Message データ タイプの情報、あるいは任意の個別ホストでフィルタリングする場合、フィルタ ウィジェットには、そのデータ タイプの該当する詳細ページ(アプリケーション データの場合は [アプリケーション詳細(Application Detail)] など)にリンクするウィジェット情報アイコンが表示されます。URL データではフィルタリングできないことに注意してください。

特定のグラフまたはリストのデータを詳しく調査する場合にもコンテキスト メニューを使用できます。詳細については、Context Explorer データのドリルダウンを参照してください。

アクセス: Admin/Any Security Analyst

手順 1 [分析(Analysis)] > [Context Explorer] を選択します。

手順 2 [経時トラフィックおよび侵入イベント(Traffic and Intrusion Events over Time)] セクションと URL データを含むセクション以外の Explorer セクションで、フィルタリングするデータ ポイントをクリックします。

コンテキスト メニュー ポップアップ ウィンドウが表示されます。

フィルタが追加され、そのウィジェットが左上に表示されます。除外フィルタでは、フィルタ値の前に感嘆符が表示されます。

アクセス: Admin/Any Security Analyst

手順 1 該当するフィルタ ウィジェットの情報アイコン( )をクリックします。

)をクリックします。

新しいウィンドウが開き、フィルタのデータ タイプに関連する詳細ページが表示されます。

フィルタのブックマーク

フィルタは、必要とする正確な FireSIGHT データ コンテキストをいつでも取得できるシンプルかつ俊敏性に優れたツールとして機能します。永続的に設定するものではなく、Context Explorer から外部に移動するか、セッションを終了すると、消去されます。ただし、組織では特定のフィルタの組み合わせを頻繁に使用することがあります。フィルタ設定を後で使用できるように維持するには、そのフィルタを適用した Context Explorer のブラウザ ブックマークを作成できます。適用されるフィルタは Context Explorer ページ URL に組み込まれているので、そのページのブックマークを読み込むと、対応するフィルタも読み込まれます。

フィードバック

フィードバック