- FireSIGHT System ユーザ ガイド

- Contents

- Cisco FireSIGHT システムの概要

- FireSIGHT システム へのログイン

- 再利用可能なオブジェクトの管理

- デバイスの管理

- IPS デバイスの設定

- 仮想スイッチのセットアップ

- 仮想ルータのセットアップ

- 集約インターフェイスのセットアップ

- ハイブリッド インターフェイスの設定

- ゲートウェイ VPN の使用

- NAT ポリシーの使用

- アクセス コントロール ポリシーの準備

- セキュリティ インテリジェンスの IP アドレ ス レピュテーションを使用したブラックリ スト登録

- アクセス コントロール ルールを使用したト ラフィック フローの調整

- ネットワークベースのルールによるトラ フィックの制御

- レピュテーション ベースのルールによるト ラフィックの制御

- ユーザに基づくトラフィックの制御

- 侵入ポリシーおよびファイル ポリシーを使 用したトラフィックの制御

- トラフィック復号の概要

- SSL ポリシーの準備

- SSL ルールの準備

- SSL ルールを使用したトラフィック復号の調整

- ネットワーク分析ポリシーおよび侵入ポリ シーについて

- ネットワーク分析ポリシーまたは侵入ポリ シーでのレイヤの使用

- トラフィックの前処理のカスタマイズ

- ネットワーク分析ポリシーの準備

- アプリケーション層プリプロセッサの使用

- SCADA の前処理の設定

- トランスポート層およびネットワーク層の 前処理の設定

- パッシブ展開における前処理の調整

- 侵入ポリシーの準備

- ルールを使用した侵入ポリシーの調整

- ネットワーク資産に応じた侵入防御の調整

- 特定の脅威の検出

- 侵入イベント ロギングのグローバルな制限

- 侵入ルールの理解と作成

- マルウェアと禁止されたファイルのブロッ キング

- ネットワーク トラフィックの接続のロギ ング

- 接続およびセキュリティ インテリジェンス のデータの使用

- マルウェアとファイル アクティビティの 分析

- 侵入イベントの操作

- インシデント対応

- 外部アラートの設定

- 侵入ルールの外部アラートの設定

- ネットワーク検出の概要

- ネットワーク検出の拡張

- アクティブ スキャンの設定

- ネットワーク マップの使用

- ホスト プロファイルの使用

- ディスカバリ イベントの使用

- 相関ポリシーおよび相関ルールの設定

- FireSIGHT システムのコンプライアンス ツー ルとしての使用

- トラフィック プロファイルの作成

- 修復の設定

- ダッシュボードの使用

- Context Explorer の使用

- レポートの操作

- ワークフローの概要と使用

- カスタム テーブルの使用

- イベントの検索

- ユーザの管理

- タスクのスケジュール

- システム ポリシーの管理

- アプライアンス設定の構成

- FireSIGHT システム のライセンス

- システムソフトウェアの更新

- システムのモニタリング

- ヘルス モニタリングの使用

- システムの監査

- バックアップと復元の使用

- ユーザ設定の指定

- 設定のインポートおよびエクスポート

- データベースからの検出データの消去

- 実行時間が長いタスクのステータスの表示

- コマンドライン リファレンス

- セキュリティ、インターネット アクセス、お よび通信ポート

- サードパーティ製品

- Glossary

ネットワークベースのルールによるトラフィックの制御

アクセス コントロール ポリシー 内の アクセス コントロール ルール は、ネットワーク トラフィックのロギングや処理の詳細な制御を行います。ネットワークベースの条件によって、次の条件の 1 つ以上を使用してネットワークを通過するトラフィックを管理できます。

- 送信元と宛先セキュリティ ゾーン

- 送信元と宛先 IP アドレスまたは地理的位置

- パケット最内部の VLAN タグ

- トランスポート層プロトコルおよび ICMP コード オプションも含む、送信元と宛先ポート

ネットワークベースの条件を互いに組み合わせたり、他のタイプの条件と組み合わせて、アクセス コントロール ルールを作成することができます。これらのアクセス コントロール ルールは単純または複雑にすることができ、複数の条件を使用してトラフィックを照合および検査できます。アクセス コントロール ルールの詳細については、アクセス コントロール ルールを使用したトラフィック フローの調整を参照してください。

(注![]() ) ハードウェアベースの高速パス ルール、セキュリティ インテリジェンス ベースのトラフィック フィルタリング、および一部のデコードと前処理は、ネットワーク トラフィックがアクセス コントロール ルールによって評価される前に行われます。また、SSL インスペクション機能を設定し、暗号化されたトラフィックをアクセス コントロール ルールが評価する前にブロックまたは復号することができます。

) ハードウェアベースの高速パス ルール、セキュリティ インテリジェンス ベースのトラフィック フィルタリング、および一部のデコードと前処理は、ネットワーク トラフィックがアクセス コントロール ルールによって評価される前に行われます。また、SSL インスペクション機能を設定し、暗号化されたトラフィックをアクセス コントロール ルールが評価する前にブロックまたは復号することができます。

すべての FireSIGHT システム アプライアンスおよびすべてのライセンスでほとんどのネットワークベースのアクセス制御を実行できます。ただし、位置情報ベースのアクセス制御には FireSIGHT ライセンスが必要で、多くの シリーズ 2 アプライアンスでサポートされておらず、Blue Coat X-Series 向け Cisco NGIPS でもサポートされていません。また、ASA FirePOWER デバイスは、VLAN によるアクセス制御をサポートしていません。

|

|

|

|

|

|---|---|---|---|

セキュリティ ゾーンによるトラフィックの制御

アクセス コントロール ルール内のゾーン条件によって、その送信元および宛先セキュリティ ゾーン別にトラフィックを制御することができます。 セキュリティ ゾーンは 、複数のデバイス間に配置されている場合がある 1 つ以上のインターフェイスのグループです。 検出モード と呼ばれる、デバイスの初期セットアップ時に選択するオプションによって、システムが最初にデバイスのインターフェイスをどのように設定するか、およびこれらのインターフェイスがセキュリティ ゾーンに属するかどうかが決定します。

単純な例として、 インライン 検出モードを選択したデバイスでは、防御センターにより内部と外部の 2 つのゾーンが作成され、そのデバイスの最初のインターフェイスのペアがそれらのゾーンに割り当てられます。内部側のネットワークに接続されたホストは、保護されている資産を表します。

このシナリオを拡張すると、同等に設定された追加デバイス(同じ防御センターによって管理されるもの)を展開して、複数の異なるロケーションで同様のリソースを保護できます。最初のデバイスと同様に、これらのデバイスも内部セキュリティ ゾーンのアセットを保護します。

ヒント![]() 内部(または外部)のすべてのインターフェイスを 1 つのゾーンにグループ化する必要はありません。導入ポリシーおよびセキュリティ ポリシーが意味をなすグループ化を選択します。ゾーン作成の詳細については、セキュリティ ゾーンの操作を参照してください。

内部(または外部)のすべてのインターフェイスを 1 つのゾーンにグループ化する必要はありません。導入ポリシーおよびセキュリティ ポリシーが意味をなすグループ化を選択します。ゾーン作成の詳細については、セキュリティ ゾーンの操作を参照してください。

この展開では、これらのホストにインターネットへの無制限アクセスを提供できますが、それでもやはり、着信トラフィックで侵入およびマルウェアの有無を検査することでホストを保護したい場合があります。

アクセス コントロールを使用してこれを実現するには、[宛先ゾーン(Destination Zones)] が [内部(Internal)] に設定されているゾーン条件を持つアクセス コントロール ルールを設定します。この単純なアクセス コントロール ルールは、内部ゾーンの任意のインターフェイスからデバイスを離れるトラフィックを照合します。

一致するトラフィックが侵入やマルウェアについて確実に検査されるようにするには、ルール アクションとして [許可(Allow)] を選択し、そのルールを侵入ポリシーとファイル ポリシーに関連付けます。詳細については、ルール アクションを使用したトラフィックの処理とインスペクションの決定および侵入ポリシーおよびファイル ポリシーを使用したトラフィックの制御を参照してください。

より複雑なルールを作成する場合は、1 つのゾーン条件で [送信元ゾーン(Source Zones)] および [宛先ゾーン(Destination Zones)] それぞれに対し、最大 50 のゾーンを追加できます。

パッシブに展開されたデバイスはトラフィックを送信しないため、パッシブなインターフェイスで構成されるゾーンを [宛先ゾーン(Destination Zones)] 条件で使用することはできません。

- ゾーン内のインターフェイスからデバイスに 入る トラフィックを照合するには、そのゾーンを [送信元ゾーン(Source Zones)] に追加します。

- 送信元ゾーン条件と宛先ゾーン条件の両方をルールに追加する場合、一致するトラフィックは指定された送信元ゾーンの 1 つから発生 し、 宛先ゾーンの 1 つを通って出力する必要があります。

ゾーン内のすべてのインターフェイスが同じタイプ(すべてインライン、すべてパッシブ、すべてスイッチド、またはすべてルーテッド)でなければならないので、アクセス コントロール ルールのゾーン条件で使用されているすべてのゾーンが同じタイプでなければならないことに注意してください。つまり、異なるタイプのゾーンを送信元/宛先とするトラフィックを照合する単一ルールを書き込むことはできません。

ゾーン条件を作成する際、警告アイコンは無効な設定を示します。アイコンの上にポインタを置くと詳細が表示されます。また、アクセス コントロール ポリシーおよびルールのトラブルシューティングを参照してください。

ゾーン別にトラフィックを制御するには、次の手順を実行します。

アクセス: Admin/Access Admin/Network Admin

手順 1 ゾーンに応じたトラフィック制御を設定するデバイス用のアクセス コントロール ポリシーで、新しいアクセス コントロール ルールを作成するか既存のルールを編集します。

詳細な手順については、アクセス コントロール ルールの作成および編集を参照してください。

手順 2 ルール エディタで、[ゾーン(Zones)] タブを選択します。

手順 3 [利用可能なゾーン(Available Zones)] から追加するゾーンを見つけて選択します。

追加するゾーンを検索するには、[利用可能なゾーン(Available Zones)] リストの上にある [名前で検索(Search by name)] プロンプトをクリックし、ゾーン名を入力します。入力すると、リストが更新されて一致するゾーンが表示されます。

クリックすると、ゾーンを選択できます。複数のゾーンを選択するには、Shift キーおよび Ctrl キーを使用するか、または右クリックして [すべて選択(Select All)] を選択します。

手順 4 [送信元に追加(Add to Source)] または [宛先に追加(Add to Destination)] をクリックして、選択したゾーンを適切なリストに追加します。

選択したゾーンをドラッグ アンド ドロップすることもできます。

変更を反映させるには、アクセス コントロール ポリシーを適用する必要があります。アクセス コントロール ポリシーの適用を参照してください。

ネットワークまたは地理的位置によるトラフィックの制御

アクセス コントロール ルール内のネットワーク条件によって、その送信元および宛先 IP アドレス別にトラフィックを制御することができます。次のいずれかの操作を実行できます。

- 制御するトラフィックの送信元および宛先 IP アドレスを明示的に指定します。または、

- IP アドレスを地理的位置に関連付ける位置情報機能を使用して、その送信元または宛先の国または大陸に基づいてトラフィックを制御します。

ネットワークベースのアクセス コントロール ルールの条件を作成するには、IP アドレスと地理的位置を手動で指定できます。または、再利用可能で名前を 1 つ以上の IP アドレス、アドレス ブロック、国、大陸などに関連付けるネットワーク オブジェクトおよび位置情報 オブジェクト を使用してネットワーク条件を設定できます。

ヒント![]() ネットワーク オブジェクトまたは位置情報オブジェクトを作成しておくと、それを使用してアクセス コントロール ルールを作成できるだけでなく、システムの Web インターフェイスのさまざまな場所で IP アドレスを表示することもできます。これらのオブジェクトはオブジェクト マネージャを使用して作成できます。また、アクセス コントロール ルールの設定時にネットワーク オブジェクトをオンザフライで作成することもできます。詳細については、再利用可能なオブジェクトの管理を参照してください。

ネットワーク オブジェクトまたは位置情報オブジェクトを作成しておくと、それを使用してアクセス コントロール ルールを作成できるだけでなく、システムの Web インターフェイスのさまざまな場所で IP アドレスを表示することもできます。これらのオブジェクトはオブジェクト マネージャを使用して作成できます。また、アクセス コントロール ルールの設定時にネットワーク オブジェクトをオンザフライで作成することもできます。詳細については、再利用可能なオブジェクトの管理を参照してください。

地理的位置別にトラフィックを制御するルールを作成する場合は、確実に最新の位置情報データを使用してトラフィックをフィルタ処理する必要があります。このため、シスコでは防御センターの位置情報データベース(GeoDB)を定期的に更新することを 強く 推奨しています。位置情報データベースの更新を参照してください。

また、すべての FireSIGHT システム アプライアンスおよびすべてのライセンスで単純な IP アドレス ベースのアクセス制御を実行できます。ただし、位置情報ベースのアクセス制御には FireSIGHT ライセンスが必要で、多くの シリーズ 2 アプライアンスでサポートされておらず、Blue Coat X-Series 向け Cisco NGIPS でもサポートされていません。

|

|

|

|

|---|---|---|

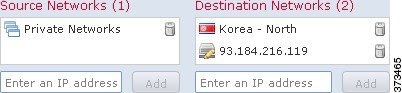

次の図は、内部ネットワークから発生し、北朝鮮または 93.184.216.119(example.com)のリソースにアクセスしようとする接続をブロックするアクセス コントロール ルールのネットワーク条件を示しています。

この例で、「Private Networks」と呼ばれるネットワーク オブジェクト グループ(図に示されていない IPv4 および IPv6 プライベート ネットワークのネットワーク オブジェクトから構成されます)は、内部ネットワークを表します。また、example.com の IP アドレスを手動で指定し、システムが提供する北朝鮮の位置情報オブジェクトを使用して北朝鮮の IP アドレスを表しています。

1 つのネットワーク条件で [送信元ネットワーク(Source Networks)] および [宛先ネットワーク(Destination Networks)] それぞれに対し、最大 50 の項目を追加でき、ネットワークベースの設定と位置情報ベースの設定を組み合わせることができます。

- IP アドレスまたは地理的位置 からの トラフィックを照合するには、[送信元ネットワーク(Source Networks)] を設定します。

- IP アドレスまたは地理的位置 への トラフィックを照合するには、[宛先ネットワーク(Destination Networks)] を設定します。

送信元(Source)ネットワーク条件と宛先(Destination)ネットワーク条件の両方をルールに追加する場合、送信元 IP アドレスから発信され かつ 宛先 IP アドレスに送信されるトラフィックの照合を行う必要があります。

ネットワーク条件を作成する際、警告アイコンは無効な設定を示します。アイコンの上にポインタを置くと詳細が表示されます。また、アクセス コントロール ポリシーおよびルールのトラブルシューティングを参照してください。

ネットワークまたは地理的位置別にトラフィックを制御するには、次の手順を実行します。

アクセス: Admin/Access Admin/Network Admin

手順 1 ネットワークに応じたトラフィック制御を設定するデバイス用のアクセス コントロール ポリシーで、新しいアクセス コントロール ルールを作成するか既存のルールを編集します。

詳細な手順については、アクセス コントロール ルールの作成および編集を参照してください。

手順 2 ルール エディタで、[ネットワーク(Networks)] タブを選択します。

手順 3 [利用可能なネットワーク(Available Networks)] から、次のように追加するネットワークを見つけて選択します。

- 追加するネットワーク オブジェクトとグループを表示するには [ネットワーク(Networks)] タブをクリックします。位置情報オブジェクトを表示するには [位置情報(Geolocation)] タブをクリックします。

- ここでネットワーク オブジェクトを作成してリストに追加するには、[利用可能なネットワーク(Available Networks)] リストの上にある追加アイコン(

)をクリックし、

ネットワーク オブジェクトの操作の手順に従います。

)をクリックし、

ネットワーク オブジェクトの操作の手順に従います。

オブジェクトを選択するには、そのオブジェクトをクリックします。複数のオブジェクトを選択するには、Shift キーおよび Ctrl キーを使用するか、または右クリックして [すべて選択(Select All)] を選択します。

手順 4 [送信元に追加(Add to Source)] または [宛先に追加(Add to Destination)] をクリックして、選択したオブジェクトを適切なリストに追加します。

選択したオブジェクトをドラッグ アンド ドロップすることもできます。

手順 5 手動で指定する送信元または宛先 IP アドレスまたはアドレス ブロックを追加します。

[送信元ネットワーク(Source Networks)] リストまたは [宛先ネットワーク(Destination Networks)] リストの下にある [IP アドレスの入力(Enter an IP address)] プロンプトをクリックし、1 つの IP アドレスまたはアドレス ブロックを入力して [追加(Add)] をクリックします。

変更を反映させるには、アクセス コントロール ポリシーを適用する必要があります。アクセス コントロール ポリシーの適用 を参照してください。

VLAN トラフィックの制御

サポートされるデバイス: すべて(ASA FirePOWER を除く)

アクセス コントロール ルールで VLAN 条件を設定すると、トラフィックの VLAN タグに応じてそのトラフィックを制御できます。システムは、最も内側の VLAN タグを使用して VLAN を基準にパケットを識別します。

VLAN ベースのアクセス コントロール ルール条件を作成するときは、VLAN タグを手動で指定できます。または、VLAN タグ オブジェクト を使用して VLAN 条件を設定することもできます。VLAN タグ オブジェクトとは、いくつかの VLAN タグに名前を付けて再利用可能にしたものを指します。

ヒント![]() VLAN タグ オブジェクトを作成しておくと、それを使用してアクセス コントロール ルールを作成したり、システムの Web インターフェイスのさまざまな場所で VLAN タグを表すオブジェクトとして使用したりできます。VLAN タグ オブジェクトはオブジェクト マネージャを使用して作成できます。また、アクセス コントロール ルールの設定時に作成することもできます。詳細については、VLAN タグ オブジェクトの操作を参照してください。

VLAN タグ オブジェクトを作成しておくと、それを使用してアクセス コントロール ルールを作成したり、システムの Web インターフェイスのさまざまな場所で VLAN タグを表すオブジェクトとして使用したりできます。VLAN タグ オブジェクトはオブジェクト マネージャを使用して作成できます。また、アクセス コントロール ルールの設定時に作成することもできます。詳細については、VLAN タグ オブジェクトの操作を参照してください。

次の図は、特定の公開 VLAN(VLAN タグ オブジェクト グループで指定)および手動で追加した VLAN「42」上のトラフィックに一致するアクセス コントロール ルールの VLAN タグ条件を示しています。

1 つの VLAN タグ条件で、[選択済み VLAN タグ(Selected VLAN Tags)] に最大 50 の項目を追加できます。無効な VLAN タグ条件設定が検出されると、警告アイコンが表示されます。アイコンの上にポインタを置くと詳細が表示されます。また、アクセス コントロール ポリシーおよびルールのトラブルシューティングを参照してください。

VLAN タグに基づいてトラフィックを制御するには、次の手順を実行します。

アクセス: Admin/Access Admin/Network Admin

手順 1 VLAN タグに応じたトラフィック制御を設定するデバイス用のアクセス コントロール ポリシーで、新しいアクセス コントロール ルールを作成するか既存のルールを編集します。

詳細な手順については、アクセス コントロール ルールの作成および編集を参照してください。

手順 2 ルール エディタで、[VLAN タグ(VLAN Tags)] タブを選択します。

[VLAN タグ(VLAN Tags)] タブが表示されます。

手順 3 [利用可能な VLAN タグ(Available VLAN Tags)] で、追加する VLAN を選択します。

)をクリックし、

VLAN タグ オブジェクトの操作の手順に従います。

)をクリックし、

VLAN タグ オブジェクトの操作の手順に従います。

オブジェクトを選択するには、そのオブジェクトをクリックします。複数のオブジェクトを選択するには、Shift キーおよび Ctrl キーを使用するか、または右クリックして [すべて選択(Select All)] を選択します。

手順 4 [ルールに追加(Add to Rule)] をクリックして、選択したオブジェクトを [選択した VLAN タグ(Selected VLAN Tags)] リストに追加します。

選択したオブジェクトをドラッグ アンド ドロップすることもできます。

[選択した VLAN タグ(Selected VLAN Tags)] リストの下にある [VLAN タグの入力(Enter a VLAN Tag)] プロンプトをクリックし、VLAN タグまたはその範囲を入力して、[追加(Add)] をクリックします。1 から 4094 までの任意の VLAN タグを指定できます。VLAN タグの範囲を指定するにはハイフンを使用します。

変更を反映させるには、アクセス コントロール ポリシーを適用する必要があります。アクセス コントロール ポリシーの適用を参照してください。

ポートおよび ICMP コードによるトラフィックの制御

アクセス コントロール ルール内のネットワーク条件によって、その送信元および宛先ポート別にトラフィックを制御することができます。このコンテンツでは、「ポート」は次のいずれかを示します。

- TCP および UDP の場合、トランスポート層プロトコルに基づいてトラフィックを制御できます。システムは、カッコ内に記載されたプロトコル番号 + オプションの関連ポートまたはポート範囲を使用してこの設定を表します。例:TCP(6)/22。

- ICMP および ICMPv6(IPv6 ICMP)の場合、インターネット層プロトコルと、オプションのタイプおよびコードに基づいてトラフィックを制御できます。例:ICMP(1):3:3

- ポートを使用しない他のプロトコルを使用してトラフィックを制御できます。

ポート ベースのアクセス コントロール ルールの条件を作成するときは、手動でポートを指定できます。または、再利用可能で名前を 1 つ以上のポートに関連付けるポート オブジェクト を使用してポート条件を設定できます。

ヒント![]() ポート オブジェクトを作成しておくと、それを使用してアクセス コントロール ルールを作成したり、システムの Web インターフェイスのさまざまな場所でポートを表すオブジェクトとして使用したりできます。ポート オブジェクトは、オブジェクト マネージャを使用して作成するか、またはアクセス コントロール ルールの設定時にオンザフライで作成できます。詳細については、ポート オブジェクトの操作を参照してください。

ポート オブジェクトを作成しておくと、それを使用してアクセス コントロール ルールを作成したり、システムの Web インターフェイスのさまざまな場所でポートを表すオブジェクトとして使用したりできます。ポート オブジェクトは、オブジェクト マネージャを使用して作成するか、またはアクセス コントロール ルールの設定時にオンザフライで作成できます。詳細については、ポート オブジェクトの操作を参照してください。

1 つのネットワーク条件で [選択した送信元ポート(Selected Source Ports)] および [選択した宛先ポート(Selected Destination Ports)] それぞれに対し、最大 50 の項目を追加できます。

送信元ポートだけを条件に追加する場合は、異なるトランスポート プロトコルを使用するポートを追加できます。たとえば、DNS over TCP および DNS over UDP の両方を 1 つのアクセス コントロール ルールの送信元ポート条件として追加できます。

宛先ポートだけを条件に追加する場合は、異なるトランスポート プロトコルを使用するポートを追加できます。

送信元ポートと宛先ポートの両方を条件に追加する場合は、単一のトランスポート プロトコル(TCP または UDP)を共有するポートのみを追加できます。たとえば、送信元ポートとして DNS over TCP を追加する場合は、宛先ポートとして Yahoo Messenger Voice Chat(TCP)を追加できますが、Yahoo Messenger Voice Chat(UDP)は追加できません。

- タイプ 0 が設定された宛先 ICMP ポート、またはタイプ 129 が設定された宛先 ICMPv6 ポートを追加すると、アクセス コントロール ルールは要求されていないエコー応答だけを照合します。ICMP エコー要求への応答として送信される ICMP エコー応答は無視されます。ルールですべての ICMP エコーに一致させるには、ICMP タイプ 8 または ICMPv6 タイプ 128 を使用してください。

- 宛先ポート条件として GRE(47)プロトコルを使用する場合、アクセス コントロール ルールに追加できるのは、他のネットワークベースの条件(つまりゾーン、ネットワーク、および VLAN タグ条件)のみです。レピュテーションまたはユーザ ベースの条件を追加する場合は、ルールを保存できません。

ポート条件を作成する際、警告アイコンは無効な設定を示します。たとえば、オブジェクト マネージャを使用して使用中のポート オブジェクトを編集し、それらのオブジェクト グループを使用するルールを無効にできます。アイコンの上にポインタを置くと詳細が表示されます。また、アクセス コントロール ポリシーおよびルールのトラブルシューティングを参照してください。

ポート別にトラフィックを制御するには、次の手順を実行します。

アクセス: Admin/Access Admin/Network Admin

手順 1 ポートに応じたトラフィック制御を設定するデバイス用のアクセス コントロール ポリシーで、新しいアクセス コントロール ルールを作成するか既存のルールを編集します。

詳細な手順については、アクセス コントロール ルールの作成および編集を参照してください。

手順 2 ルール エディタで、[ポート(Ports)] タブを選択します。

手順 3 [使用可能なポート(Available Ports)] から、次のように追加するポートを見つけて選択します。

)をクリックし、

ポート オブジェクトの操作の手順に従います。

)をクリックし、

ポート オブジェクトの操作の手順に従います。

オブジェクトを選択するには、そのオブジェクトをクリックします。複数のオブジェクトを選択するには、Shift キーおよび Ctrl キーを使用するか、または右クリックして [すべて選択(Select All)] を選択します。

手順 4 [送信元に追加(Add to Source)] または [宛先に追加(Add to Destination)] をクリックして、選択したオブジェクトを適切なリストに追加します。

選択したオブジェクトをドラッグ アンド ドロップすることもできます。

手順 5 手動で指定する送信元ポートまたは宛先ポートを追加します。

- 送信元ポートの場合は、[選択した送信元ポート(Selected Source Ports)] リストの下の [プロトコル(Protocol)] ドロップダウンリストから [TCP] または [UDP] を選択します。次に、 ポート を入力します。0 ~ 65535 の値を持つ 1 つのポートを指定できます。

- 宛先ポートの場合は、[選択した宛先ポート(Selected Destination Ports)] リストの下の [プロトコル(Protocol)] ドロップダウンリストからプロトコル(すべてのプロトコルの場合は [すべて(All)])を選択します。リストに表示されない割り当てられていないプロトコルの数字を入力することもできます。

[ICMP] または [IPv6-ICMP] を選択すると、ポップアップ ウィンドウが表示され、タイプと関連するコードを選択できます。ICMP のタイプとコードの詳細については、 http://www.iana.org/assignments/icmp-parameters/icmp-parameters.xml [英語] および http://www.iana.org/assignments/icmpv6-parameters/icmpv6-parameters.xml [英語] を参照してください。

プロトコルを指定しない場合、またはオプションで TCP または UDP を指定した場合は、 ポート を入力します。0 ~ 65535 の値を持つ 1 つのポートを指定できます。

[追加(Add)] をクリックします。防御センターでは、無効なポート設定はルール条件に追加されません。

変更を反映させるには、アクセス コントロール ポリシーを適用する必要があります。アクセス コントロール ポリシーの適用を参照してください。

フィードバック

フィードバック