- FireSIGHT System ユーザ ガイド

- Contents

- Cisco FireSIGHT システムの概要

- FireSIGHT システム へのログイン

- 再利用可能なオブジェクトの管理

- デバイスの管理

- IPS デバイスの設定

- 仮想スイッチのセットアップ

- 仮想ルータのセットアップ

- 集約インターフェイスのセットアップ

- ハイブリッド インターフェイスの設定

- ゲートウェイ VPN の使用

- NAT ポリシーの使用

- アクセス コントロール ポリシーの準備

- セキュリティ インテリジェンスの IP アドレ ス レピュテーションを使用したブラックリ スト登録

- アクセス コントロール ルールを使用したト ラフィック フローの調整

- ネットワークベースのルールによるトラ フィックの制御

- レピュテーション ベースのルールによるト ラフィックの制御

- ユーザに基づくトラフィックの制御

- 侵入ポリシーおよびファイル ポリシーを使 用したトラフィックの制御

- トラフィック復号の概要

- SSL ポリシーの準備

- SSL ルールの準備

- SSL ルールを使用したトラフィック復号の調整

- ネットワーク分析ポリシーおよび侵入ポリ シーについて

- ネットワーク分析ポリシーまたは侵入ポリ シーでのレイヤの使用

- トラフィックの前処理のカスタマイズ

- ネットワーク分析ポリシーの準備

- アプリケーション層プリプロセッサの使用

- SCADA の前処理の設定

- トランスポート層およびネットワーク層の 前処理の設定

- パッシブ展開における前処理の調整

- 侵入ポリシーの準備

- ルールを使用した侵入ポリシーの調整

- ネットワーク資産に応じた侵入防御の調整

- 特定の脅威の検出

- 侵入イベント ロギングのグローバルな制限

- 侵入ルールの理解と作成

- マルウェアと禁止されたファイルのブロッ キング

- ネットワーク トラフィックの接続のロギ ング

- 接続およびセキュリティ インテリジェンス のデータの使用

- マルウェアとファイル アクティビティの 分析

- 侵入イベントの操作

- インシデント対応

- 外部アラートの設定

- 侵入ルールの外部アラートの設定

- ネットワーク検出の概要

- ネットワーク検出の拡張

- アクティブ スキャンの設定

- ネットワーク マップの使用

- ホスト プロファイルの使用

- ディスカバリ イベントの使用

- 相関ポリシーおよび相関ルールの設定

- FireSIGHT システムのコンプライアンス ツー ルとしての使用

- トラフィック プロファイルの作成

- 修復の設定

- ダッシュボードの使用

- Context Explorer の使用

- レポートの操作

- ワークフローの概要と使用

- カスタム テーブルの使用

- イベントの検索

- ユーザの管理

- タスクのスケジュール

- システム ポリシーの管理

- アプライアンス設定の構成

- FireSIGHT システム のライセンス

- システムソフトウェアの更新

- システムのモニタリング

- ヘルス モニタリングの使用

- システムの監査

- バックアップと復元の使用

- ユーザ設定の指定

- 設定のインポートおよびエクスポート

- データベースからの検出データの消去

- 実行時間が長いタスクのステータスの表示

- コマンドライン リファレンス

- セキュリティ、インターネット アクセス、お よび通信ポート

- サードパーティ製品

- Glossary

相関ポリシーおよび相関ルールの設定

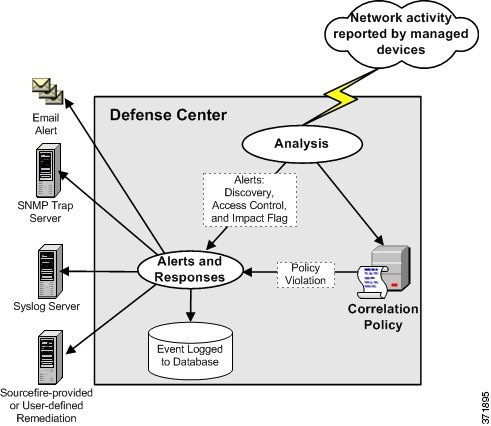

FireSIGHT システムの 相関 機能を使用すると、 相関ポリシー を作成し、そこに 相関ルール と コンプライアンス ホワイト リスト を含めることで、ネットワークに対する脅威にリアルタイムで対処できます。ネットワーク上のアクティビティによって相関ルールまたはホワイト リストのいずれかがトリガーとして使用されると、相関 ポリシー違反 が発生します。

相関ルールがトリガーとして使用されるのは、FireSIGHT システムによって生成された特定のイベントがユーザ指定の基準に一致した場合、あるいは既存のトラフィック プロファイルで特徴付けられる通常のネットワーク トラフィック パターンからネットワーク トラフィックが逸脱した場合です。

一方、コンプライアンス ホワイト リストがトリガーとして使用されるのは、ネットワーク上のホストが、禁止されているオペレーティング システム、クライアント アプリケーション(またはクライアント)、アプリケーション プロトコル、またはプロトコルを実行しているとシステムが判断した場合です。

ポリシー違反への応答を開始するよう、FireSIGHT システムを設定できます。応答には、単純なアラートやさまざまな修正(ホストのスキャンなど)が含まれます。応答をグループ化すると、1 つのポリシー違反に対してシステムに複数の応答を開始させることができます。

この章では、相関ルールの作成方法、相関ルールをポリシーで使用する方法、応答や応答グループを相関ルールに関連付ける方法、および相関イベントを分析する方法について主に説明します。詳細については、以下を参照してください。

コンプライアンス ホワイト リストおよび相関応答(アラートと修正)を作成する方法の詳細については、以下の項を参照してください。

相関ポリシーのルールの作成

ライセンス: FireSIGHT、Protection、URL フィルタリング(URL Filtering) または Malware

相関ポリシーを作成する前に、それに含める相関ルールまたはコンプライアンス ホワイト リスト(あるいはその両方)を作成する必要があります。

(注![]() ) この項では、相関ルールの作成方法を説明します。コンプライアンス ホワイト リストを作成する方法については、コンプライアンス ホワイト リストの作成を参照してください。

) この項では、相関ルールの作成方法を説明します。コンプライアンス ホワイト リストを作成する方法については、コンプライアンス ホワイト リストの作成を参照してください。

ユーザ指定の基準にネットワーク トラフィックが一致すると相関ルールがトリガーとして使用され、相関イベントが生成されます。相関ルールを作成するときには、単純な条件を使用することも、条件と制約の組み合わせやネストによって複雑な構造を作成することもできます。

- ホスト プロファイル限定 を追加すると、トリガー イベントに関連するホストのプロファイルからの情報に基づいてルールを制約できます。

- 接続トラッカー を相関ルールに追加すると、ルールの初期基準に一致した場合、システムは特定の接続を追跡し始めます。その後、追跡対象の接続がさらに追加の基準を満たす場合にのみ、相関イベントが生成されます。

- ユーザ限定 を相関ルールに追加すると、特定のユーザまたはユーザ グループを追跡します。たとえば、送信元または宛先ユーザのアイデンティティが特定のユーザである場合、または特定の部門(マーケティング部門など)のユーザである場合にのみトリガーとして使用するよう、相関ルールを制約できます。

- スヌーズ期間 および 非アクティブ期間 を追加できます。スヌーズ期間で時間間隔を指定すると、相関ルールが一度トリガーとして使用された後、その時間間隔内にルール違反が再び発生しても、ルールが再びトリガーとして使用されることはありません。スヌーズ期間が経過すると、ルールは再びトリガー可能になります(そして新しいスヌーズ期間が始まります)。非アクティブ期間中は、相関ルールはトリガーとして使用されません。

次の表は、効果的な相関ルールを作成するために必要となるライセンスを示しています。該当するライセンスがない場合、ライセンス供与されていない FireSIGHT システム機能を使用する相関ルールはトリガーとして使用されません。特定のライセンスの詳細については、サービス サブスクリプションを参照してください。

メモリの制約上、一部のモデルでは、小規模でそれほど細分化されていないカテゴリとレピュテーションによって URL フィルタリングが実行されます。たとえば、親ドメインのサブサイトがそれぞれ異なる URL カテゴリとレピュテーションを持っている場合、デバイスによっては、すべてのサブサイトで親サイトのデータを使用することがあります。これらのデバイスには、7100 ファミリと、次の ASA FirePOWER モデルが含まれます。ASA 5506- 5506H-X、ASA 5506W-X、ASA 5508-X、ASA -X、ASA 5516-X、ASA 5525-X。

仮想デバイスの場合は、インストール ガイドを参照して、レピュテーション ベースの URL フィルタリングを実行するための適切なメモリ量の割り当てを確認してください。

相関ルール トリガー基準、ホスト プロファイル限定、ユーザ限定、または接続トラッカーを作成するときの構文はそれぞれに異なりますが、メカニズムはすべて同じです。詳細については、ルールの作成メカニズムについてを参照してください。

手順 1 [ポリシー(Policies)] > [相関(Correlation)] を選択し、[ルール管理(Rule Management)] タブを選択します。

[ルール管理(Rule Management)] ページが表示されます。

手順 2 [ルールの作成(Create Rule)] をクリックします。

[ルールの作成(Create Rule)] ページが表示されます。

手順 3 ルールの基本情報(ルールの名前、説明、グループなど)を指定します。

ルールの基本情報の指定を参照してください。

手順 4 ルールをトリガーとして使用させる基本的な基準を指定します。

相関ルール トリガー条件の指定を参照してください。

手順 5 オプションで、ホスト プロファイル限定をルールに追加します。

ホスト プロファイル限定の追加を参照してください。

手順 6 オプションで、接続トラッカーをルールに追加します。

経時的な接続データを使用した相関ルールの制約を参照してください。

ユーザ限定の追加を参照してください。

手順 8 オプションで、非アクティブ期間またはスヌーズ期間(あるいはその両方)をルールに追加します。

スヌーズ期間および非アクティブ期間の追加を参照してください。

手順 9 [ルールの保存(Save Rule)] をクリックします。

ルールが保存されます。こうして作成したルールを相関ポリシーの中で使用することも、同じイベント タイプによってトリガーとして使用される他の相関ルールの中で使用することもできます。

ルールの基本情報の指定

それぞれの相関ルールの名前を入力する必要があり、オプションで簡単な説明を入力できます。また、ルールをルール グループに含めることもできます。

手順 1 [ポリシー(Policies)] > [相関(Correlation)] を選択し、[ルール管理(Rule Management)] タブを選択します。

[ルール管理(Rule Management)] ページが表示されます。

手順 2 [ルールの作成(Create Rule)] をクリックします。

[ルールの作成(Create Rule)] ページが表示されます。

手順 3 [ルールの作成(Create Rule)] ページの [ルール名(Rule Name)] フィールドに、ルールの名前を入力します。

手順 4 [ルールの説明(Rule Description)] フィールドに、ルールの説明を入力します。

手順 5 オプションで、[ルール グループ(Rule Group)] ドロップダウンリストからルールのグループを選択します。

ルール グループの詳細については、相関ポリシーのルールの管理を参照してください。

手順 6 次の項(相関ルール トリガー条件の指定)の手順に進みます。

相関ルール トリガー条件の指定

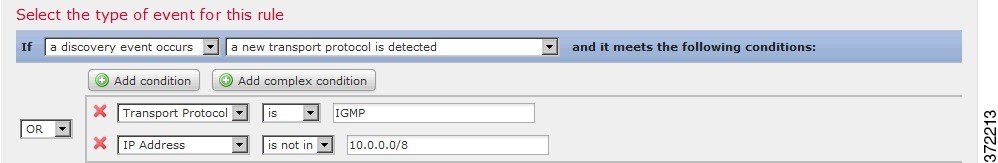

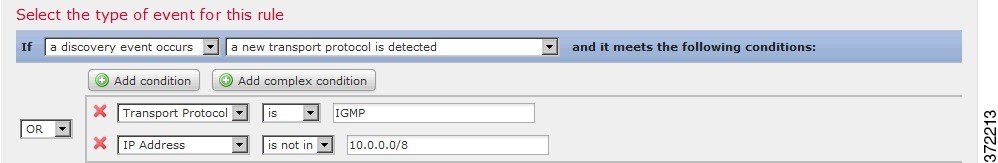

単純な相関ルールでは、特定のタイプのイベントが発生することだけを指定します。より具体的な条件を指定する必要はありません。たとえば、トラフィック プロファイル変化に基づく相関ルールでは、条件を指定する必要はまったくありません。一方、複数の条件がネストされた複雑な相関ルールにすることもできます。たとえば、以下の図に示すルールは、10.x.x.x サブネットに含まれない IP アドレスから IGMP メッセージが送信された場合にルールをトリガーとして使用するという基準で構成されています。

メモリの制約上、一部のモデルでは、小規模でそれほど細分化されていないカテゴリとレピュテーションによって URL フィルタリングが実行されます。たとえば、親 URL のサブサイトがそれぞれ異なる URL カテゴリとレピュテーションを持っている場合、一部のデバイスでは、すべてのサブサイトに対して親 URL のデータが使用されます。具体的な例として、システムは google.com カテゴリとレピュテーションを使用して mail.google.com を評価します。これに該当するデバイスは、71xx ファミリ と次の ASA モデルです。ASA5506-X、ASA5506H-X、ASA5506W-X、ASA5508-X、ASA5512-X、ASA5515-X、ASA5516-X、ASA5525-X。

(注![]() ) イベントに基づく条件を作成するときに、相関ルール トリガー基準を追加できるのは、デバイスがその条件に必要な情報を収集でき、しかも 防御センター でその情報を管理できる場合に限られます。たとえば、シリーズ 2 デバイスと DC500 防御センター はいずれも SSL インスペクション、カテゴリまたはレピュテーション別の URL フィルタリング、またはセキュリティ インテリジェンスをサポートしないので、それらの機能に基づいてそれらのアプライアンスでイベント条件を設定することはできません。詳細については、相関ポリシーのルールの作成を参照してください。

) イベントに基づく条件を作成するときに、相関ルール トリガー基準を追加できるのは、デバイスがその条件に必要な情報を収集でき、しかも 防御センター でその情報を管理できる場合に限られます。たとえば、シリーズ 2 デバイスと DC500 防御センター はいずれも SSL インスペクション、カテゴリまたはレピュテーション別の URL フィルタリング、またはセキュリティ インテリジェンスをサポートしないので、それらの機能に基づいてそれらのアプライアンスでイベント条件を設定することはできません。詳細については、相関ポリシーのルールの作成を参照してください。

相関ルールを作成するときは、まず始めに、ルールの基礎となるイベントのタイプを選択する必要があります。[このルールのイベントのタイプを選択する(Select the type of event for this rule)] の下には、次のオプションがあります。

- 特定の侵入イベントが発生したときにルールをトリガーとして使用する場合は、[侵入イベントの発生(an intrusion event occurs)] を選択します。

- 特定のマルウェア イベントが発生したときにルールをトリガーとして使用する場合は、[マルウェア イベントの発生(a Malware event occurs)] を選択します。

- 特定のディスカバリ イベントが発生したときにルールをトリガーとして使用する場合は、[ディスカバリ イベントの発生(a discovery event occurs)] を選択します。また、ディスカバリ イベントによって相関ルールをトリガーとして使用する場合は、使用するイベントのタイプを選択する必要もあります。ディスカバリ イベントのタイプについてで説明されているディスカバリ イベントのサブセットから選択可能です(たとえばホップ変更によって相関ルールをトリガーとして使用することはできません)。ただし、[任意のタイプのイベント発生時(there is any type of event)] を選択すると、あらゆるタイプのディスカバリ イベントの発生時にルールをトリガーできます。

- 新しいユーザが検出されたとき、またはユーザがホストにログインしたときにルールをトリガーとして使用する場合は、[ユーザ アクティビティの検出(user activity is detected)] を選択します。

- 特定のホスト入力イベントが発生したときにルールをトリガーとして使用する場合は、[ホスト入力イベントの発生(a host input event occurs)] を選択します。また、ホスト入力イベントによって相関ルールをトリガーとして使用する場合は、使用するイベントのタイプを選択する必要もあります。ホスト入力イベントのタイプについてで説明されているイベントのサブセットから選択可能です。

- 接続データが特定の基準を満たすときにルールをトリガーとして使用する場合は、[接続イベントの発生(a connection event occurs)] を選択します。また、接続イベントで相関ルールをトリガーとして使用する場合には、接続の開始、終了のどちら(またはその両方)を表す接続イベントを使用するかを選択する必要もあります。

- 既存のトラフィック プロファイルで特徴付けられた通常のネットワーク トラフィック パターンからネットワーク トラフィックが逸脱したときに相関ルールをトリガーとして使用する場合は、[トラフィック プロファイルの変更(a traffic profile changes)] を選択します。

相関ルール トリガー基準の条件で使用できる構文は、ステップ 1 で選択した基本イベントにより異なりますが、メカニズムは同じです。詳細については、ルールの作成メカニズムについてを参照してください。

条件を作成するために使用できる構文については、以下の項で説明します。

ヒント![]() ステップ 1 で指定した同じ基本イベント タイプを共有する複数のルールをネストさせることができます。たとえば、オープン TCP ポートの検出に基づく新しいルールを作成する場合、その新規ルールのトリガー基準に [「MyDoom Worm」ルールが真である(rule “MyDoom Worm” is true)] および [「Kazaa (TCP) P2P」ルールが真である(rule “Kazaa (TCP) P2P” is true)] を含めることができます。

ステップ 1 で指定した同じ基本イベント タイプを共有する複数のルールをネストさせることができます。たとえば、オープン TCP ポートの検出に基づく新しいルールを作成する場合、その新規ルールのトリガー基準に [「MyDoom Worm」ルールが真である(rule “MyDoom Worm” is true)] および [「Kazaa (TCP) P2P」ルールが真である(rule “Kazaa (TCP) P2P” is true)] を含めることができます。

相関ルールの作成が終了した場合は、相関ポリシーのルールの作成で説明している手順のステップ 9 に進んでルールを保存します。

侵入イベントの構文

侵入イベントを基本イベントとして選択した場合、次の表で説明する方法に従って相関ルールの条件を作成します。

ルール条件を作成するときには、ネットワーク トラフィックによってルールをトリガーできることを確認してください。個々の侵入イベントで使用可能な情報は、検出方法やロギング方法など、いくつかの要因によって異なります。詳細については、侵入イベントについてを参照してください。

|

|

|

|---|---|

宛先 IP(Destination Ip)、送信元 IP(Source IP)、または |

単一の IP アドレスまたはアドレス ブロックを指定します。FireSIGHT システムで使用する IP アドレス表記およびプレフィックス長については、IP アドレスの表記規則を参照してください。 |

宛先ポート/ICMP コード(Destination Port/ICMP Code)または送信元ポート/ICMP タイプ(Source Port/ICMP Type) |

送信元トラフィックのポート番号または ICMP タイプ、あるいは宛先トラフィックのポート番号または ICMP タイプを入力します。 |

出力インターフェイス(Egress Interface)または |

|

出力セキュリティ ゾーン(Egress Security Zone)または入力セキュリティゾーン(Ingress Security Zone) |

|

プリプロセッサを 1 つ以上選択します。使用可能なプリプロセッサの詳細については、ネットワーク分析ポリシーでのプリプロセッサの設定を参照してください。 |

|

侵入イベントに割り当てられる影響レベルを選択します。 (注) NetFlow データに基づいてネットワーク マップに追加されたホストに関して使用可能なオペレーティング システム情報はありません。そのため、ホスト入力機能を使って手動でホスト オペレーティング システム アイデンティティを設定しない限り、防御センター は、これらのホストが関与する侵入イベントに「脆弱」(レベル 1:レッド)影響レベルを割り当てることができません。 詳細については、影響レベルを使用してイベントを評価するを参照してください。 |

|

侵入ポリシーのドロップ動作やルール状態とは無関係に、パッシブ展開(インライン セットがタップ モードである場合を含む)ではシステムがパケットをドロップしないことに注意してください。 |

|

侵入イベントの結果として IOC タグが設定されているか( |

|

ルールのプライオリティとして、 low 、 medium または high のいずれかを選択します。 ルール ベースの侵入イベントの場合、プライオリティは |

|

トランスポート プロトコルの名前または番号を入力します。プロトコル番号は、 |

|

単一の Snort ID 番号(SID)またはカンマで区切った複数の SID を入力します。 (注) 演算子として [is in] または [is not in] を選択する場合、複数選択ポップアップ ウィンドウを使用することはできません。複数 SID のカンマ区切りリストを入力する必要があります。 |

|

ルールがローカルか、ローカルでないかを指定します。ローカル ルールには、カスタマイズされた標準テキスト侵入ルール、ユーザが変更した標準テキスト ルール、見出し情報を変更してルールを保存したときに作成される共有オブジェクトのルールの新規インスタンスが含まれます。詳細については、既存のルールの変更を参照してください。 |

|

トラフィックの暗号化に使用された証明書のフィンガープリントを入力するか、フィンガープリントに関連付けられたサブジェクトの共通名を選択します。 |

|

SSL 証明書サブジェクトの共通名 (CN)(SSL Certificate Subject Common Name (CN)) |

|

SSL 証明書サブジェクトの組織 (O)(SSL Certificate Subject Organization (O)) |

|

SSL 証明書サブジェクトの組織単位 (OU)(SSL Certificate Subject Organizational Unit (OU)) |

|

マルウェア イベントの構文

マルウェア イベントに基づく相関ルール条件の構文は、イベントがエンドポイント ベースのマルウェア エージェントによって報告されるのか、管理対象デバイスによって検出されるのか、または管理対象デバイスによって検出されレトロスペクティブにマルウェアとして識別されるのかによって異なります。

シリーズ 2 および Blue Coat X-Series 向け Cisco NGIPS デバイスと DC500 防御センター はネットワークベースのマルウェア防御をサポートしていないので、これらのアプライアンスは、ネットワークベースのマルウェア データまたはレトロスペクティブなネットワークベースのマルウェア データに基づくマルウェア イベントによる相関ルール トリガーをサポートしないことに注意してください。

ルール条件を作成するときには、ネットワーク トラフィックによってルールをトリガーできることを確認してください。個々の接続イベントまたは接続サマリ イベントで使用可能な情報は、検出方法、ロギング方法、イベント タイプなど、いくつかの要因により異なります。詳細については、マルウェア イベント テーブルについてを参照してください。

マルウェアを基本イベントとして選択した場合、次の表で説明する方法に従って相関ルールの条件を作成します。

|

|

|

|---|---|

単一の IP アドレスまたはアドレス ブロックを指定します。FireSIGHT システムで使用する IP アドレス表記については、IP アドレスの表記規則を参照してください。 |

|

マルウェア イベントに関連付けられたエンドポイント ベースのイベント タイプを 1 つ以上選択します。詳細については、マルウェア イベントのタイプを参照してください。 |

|

ファイル タイプのカテゴリを 1 つ以上選択します(たとえば |

|

マルウェア イベントの結果として IOC タブが設定されているか( |

|

トラフィックの暗号化に使用された証明書のフィンガープリントを入力するか、フィンガープリントに関連付けられたサブジェクトの共通名を選択します。 |

|

SSL 証明書サブジェクトの共通名 (CN)(SSL Certificate Subject Common Name (CN)) |

|

SSL 証明書サブジェクトの組織 (O)(SSL Certificate Subject Organization (O)) |

|

SSL 証明書サブジェクトの組織単位 (OU)(SSL Certificate Subject Organizational Unit (OU)) |

|

ディスカバリ イベントの構文

ディスカバリ イベントに基づく相関ルールにする場合は、まず、使用するイベントのタイプをドロップダウンリストから選択する必要があります。次の表に、トリガー基準としてドロップダウンリストから選択できるイベントをリストし、対応するイベント タイプを示します。ディスカバリ イベント タイプの詳細については、ディスカバリ イベントのタイプについてを参照してください。

ホップ変更によって相関ルールをトリガーとして使用したり、ライセンス ホスト制限到達のためにシステムが新しいホストをドロップした時点で相関ルールをトリガーとして使用したりすることはできません。ただし、[任意のタイプのイベント発生時(there is any type of event)] を選択することで、任意のタイプのディスカバリ イベントの発生時にルールをトリガーできます。

ディスカバリ イベントのタイプを選択した後、以下の表で説明されているように相関ルールの条件を作成できます。選択したイベント タイプに応じて、以下の表に示す基準のサブセットを使用して条件を作成できます。たとえば、新しいクライアントの検出時に相関ルールをトリガーとして使用する場合、ホストの IP または MAC アドレス、クライアントの名前、タイプ、バージョン、およびイベントを検出したデバイスに基づいて条件を作成できます。

|

|

|

|---|---|

モバイル デバイスのハードウェア モデルを入力します。たとえば、すべての Apple iPhone に一致させるには |

|

ドロップダウン リストから 1 つ以上のホスト タイプを選択します。ホスト、またはいずれかのタイプのネットワーク デバイスを選択できます。 |

|

単一の IP アドレスまたはアドレス ブロックを入力します。FireSIGHT システム で使用する IP アドレス表記については、IP アドレスの表記規則を参照してください。 |

|

イベントのホストがジェイルブレイクされたモバイル デバイスであることを示すには [はい(Yes)] を、そうでない場合は [いいえ(No)] を選択します。 |

|

| たとえば、特定のハードウェア製造元のデバイスの MAC アドレスが 0A:12:34 で始まることがわかっている場合、演算子として [次で始まる(begins with)] を選択し、値として |

|

MAC アドレスが ARP/DHCP で検出されたかどうかを選択します。 つまり、MAC アドレスがホストに属していることをシステムが識別したのか( is ARP/DHCP Detected )、または、管理対象デバイスとホストの間にルータがあるなどの理由で、その MAC アドレスを持つ多数のホストをシステムが認識しているのか( is not ARP/DHCP Detected )を選択します。 |

|

ディスカバリ イベントをトリガーとして使用したネットワーク トラフィックで使われている NIC の MAC ハードウェア ベンダーの名前またはその一部を入力します。 |

|

イベントのホストがモバイル デバイスであることを示すには [はい(Yes)] を、そうでない場合は [いいえ(No)] を選択します。 |

|

http://www.iana.org/assignments/ethernet-numbers にリストされているネットワーク プロトコル番号を入力します。 |

|

トランスポート プロトコルの名前または番号を入力します。プロトコル番号は、 |

|

ホスト入力データのソースを選択します(オペレーティング システムとサーバのアイデンティティ変更およびタイムアウトの場合)。 |

|

ホスト入力データのソースのタイプを選択します(オペレーティング システムとサーバのアイデンティティ変更およびタイムアウトの場合)。 |

|

ユーザ アクティビティ イベントの構文

ユーザ アクティビティに基づく相関ルールにする場合は、まず、使用するユーザ アクティビティのタイプをドロップダウンリストから選択する必要があります。

ユーザ アクティビティのタイプを選択した後、以下の表で説明されているように相関ルールの条件を作成できます。選択したユーザ アクティビティのタイプに応じて、以下の表に示す基準のサブセットを使って条件を作成できます。新しいユーザ ID によってトリガーとして使用される相関ルールでは、IP アドレスを指定できません。

|

|

|

|---|---|

単一の IP アドレスまたはアドレス ブロックを入力します。FireSIGHT システム で使用する IP アドレス表記については、IP アドレスの表記規則を参照してください。 |

|

ホスト入力イベントの構文

ホスト入力イベントに基づく相関ルールにする場合は、まず、使用するホスト入力イベントのタイプをドロップダウンリストから選択する必要があります。次の表に、トリガー基準としてドロップダウンリストから選択できるイベントをリストし、対応するホスト入力イベント タイプを示します。ホスト入力イベント タイプの詳細については、ホスト入力イベントのタイプについてを参照してください。

|

|

|

|---|---|

ユーザ定義によるホスト属性定義を追加/削除/変更するとき、あるいは脆弱性の影響限定を設定するときに相関ルールをトリガーとして使用することはできません。

ホスト入力イベントのタイプを選択した後、以下の表で説明されているように相関ルールの条件を作成できます。選択したホスト入力イベント タイプに応じて、以下の表に示す基準のサブセットを使用して条件を作成できます。たとえば、クライアントの削除時に相関ルールをトリガーとして使用する場合、イベントに関連するホストの IP アドレス、削除のソース タイプ(手動、サードパーティ アプリケーション、またはスキャナ)、およびソース自体(特定のスキャナ タイプまたはユーザ)に基づいて条件を作成することができます。

|

|

|

|---|---|

単一の IP アドレスまたはアドレス ブロックを入力します。FireSIGHT システム で使用する IP アドレス表記については、IP アドレスの表記規則を参照してください。 |

|

接続イベントの構文

接続イベントに基づく相関ルールにする場合には、まず、接続の開始または終了だけを表すイベントを評価するのか、それとも開始/終了のいずれも表すイベントを評価するのかを選択する必要があります。接続イベントのタイプを選択した後、 接続イベントの構文 の表で説明されているように相関ルールの条件を作成できます。

ルール条件を作成するときには、ネットワーク トラフィックによってルールをトリガーできることを確認してください。個々の接続イベントまたは接続サマリ イベントで使用可能な情報は、検出方法、ロギング方法、イベント タイプなど、いくつかの要因により異なります。詳細については、接続イベントとセキュリティ インテリジェンス イベントで利用可能な情報を参照してください。

|

|

|

|---|---|

接続をログに記録したアクセス コントロール ルールに関連付けられたアクションを 1 つ以上選択します。 (注) あとで接続を処理するルール/デフォルト アクションとは無関係に、ネットワーク トラフィックがいずれかのモニタ ルールの条件に一致した場合に相関イベントをトリガーとして使用するには、[モニタする(Monitor)] を選択します。 |

|

接続をログに記録したアクセス コントロール ルールの名前またはその一部を入力します。 (注) あとで接続を処理したルール/デフォルト アクションとは無関係に、接続と一致した条件を持つモニタ ルールの名前を入力できます。 |

|

Ciscoの管理対象デバイスによって接続が検出されたかどうか基づいて相関ルールをトリガーとして使用するのか( FireSIGHT )、それとも NetFlow 対応デバイスによって接続がエクスポートされたかどうかに基づいて相関ルールをトリガーとして使用するのか( NetFlow )を選択します。 |

|

接続を検出したデバイスを 1 つ以上選択します。または(NetFlow 対応デバイスによってエクスポートされた接続データの場合)接続を処理したデバイスを 1 つ以上選択します。 |

|

出力インターフェイス(Egress Interface)または |

|

出力セキュリティ ゾーン(Egress Security Zone)または |

|

イニシエータ バイト数(Initiator Bytes)、 |

|

イニシエータ IP(Initiator IP)、 |

単一の IP アドレスまたはアドレス ブロックを指定します。FireSIGHT システムで使用する IP アドレス表記およびプレフィックス長については、IP アドレスの表記規則を参照してください。 |

イニシエータ パケット(Initiator Packets)、 |

|

イニシエータ ポート/ICMP タイプ(Initiator Port/ICMP Type)またはレスポンダ ポート/ICMP コード(Responder Port/ICMP Code) |

イニシエータ トラフィックのポート番号または ICMP タイプ、あるいはレスポンダ トラフィックのポート番号または ICMP コードを入力します。 |

接続イベントの結果として IOC タグが設定されているか( |

|

相関ルールをトリガーとして使用するために使用される接続データをエクスポートした NetFlow 対応デバイスの IP アドレスを選択します。展開環境に NetFlow 対応デバイスをまだ追加していない場合、[NeFlow デバイス(NetFlow Device)] ドロップダウンリストは空白になります。 |

|

接続イベントに関連付けられたセキュリティ インテリジェンスのカテゴリを 1 つ以上選択します。 (注) 接続終了イベントの条件としてセキュリティ インテリジェンス カテゴリを使用するには、アクセス コントロール ポリシーの [セキュリティ インテリジェンス(Security Intelligence)] セクションで、その条件を [ブロック(Block)] ではなく [モニタ(Monitor)] に設定する必要があります。詳細については、セキュリティ インテリジェンスのホワイトリストおよびブラックリストの作成を参照してください。 |

|

トラフィックの暗号化に使用された証明書のフィンガープリントを入力するか、フィンガープリントに関連付けられたサブジェクトの共通名を選択します。 |

|

SSL 証明書サブジェクトの共通名 (CN)(SSL Certificate Subject Common Name (CN)) |

|

SSL 証明書サブジェクトの組織 (O)(SSL Certificate Subject Organization (O)) |

|

SSL 証明書サブジェクトの組織単位 (OU)(SSL Certificate Subject Organizational Unit (OU)) |

|

トラフィック プロファイル変化の構文

トラフィック プロファイル変化に基づく相関ルールの場合、既存のトラフィック プロファイルで特徴付けられた通常のネットワーク トラフィック パターンからネットワーク トラフィックが逸脱したときに、ルールがトリガーとして使用されます。トラフィック プロファイルを作成する方法については、トラフィック プロファイルの作成を参照してください。

raw データ、またはデータから計算された統計情報のいずれかに基づいてルールをトリガーできます。たとえば、ネットワーク内を移動するデータ量(バイト数で測定)が急激に変化した場合、攻撃または他のセキュリティ ポリシー違反が発生した可能性がありますが、そのような変動時にトリガーとして使用されるルールを作成できます。以下のいずかの場合にトリガーとして使用されるよう、ルールを指定できます。

ネットワーク内を移動するバイト数が、特定数の標準偏差からなる範囲を(上または下に)超えたときにトリガーとして使用されるルールを作成するには、次の図に示すように、上限と下限を指定する必要があります。

移動するバイト数が、平均より 上側 の特定数の標準偏差を超えた場合にトリガーするルールを作成するには、以下の図に示されている最初の条件だけを使用します。

移動するバイト数が、平均を基準とした特定数の標準偏差の 下側 を超えた場合にトリガーとして使用されるルールを作成するには、2 番目の条件だけを使用します。

[速度データを使用する(use velocity data)] チェック ボックスを選択すると(グラフ タイプの変更を参照)、データ ポイント間の速度変化に基づいて相関ルールをトリガーできます。上記の例で仮に速度データを使用する場合は、次のいずれかの時点でルールがトリガーとして使用されるように指定できます。

トラフィック プロファイル変化を基準イベントとして選択した場合、以下の表で説明する方法に従って相関ルールの条件を作成します。NetFlow 対応デバイスによってエクスポートされる接続データをトラフィック プロファイルで使用する場合は、NetFlow と FireSIGHT データの違いを参照して、トラフィック プロファイルの作成に使われるデータが、検出方法に応じてどのように異なるかを確認してください。

ホスト プロファイル限定の追加

接続、侵入、ディスカバリ、ユーザ アクティビティ、またはホスト入力のいずれかのイベントを使用して相関ルールをトリガーとして使用する場合、イベントに関連するホストのプロファイルに基づいてルールを制約することができます。この制約は、 ホスト プロファイル限定 と呼ばれます。

(注![]() ) マルウェア イベント、トラフィック プロファイル変化、または新しい IP ホスト検出によってトリガーとして使用される相関ルールに、ホスト プロファイル限定を追加することはできません。

) マルウェア イベント、トラフィック プロファイル変化、または新しい IP ホスト検出によってトリガーとして使用される相関ルールに、ホスト プロファイル限定を追加することはできません。

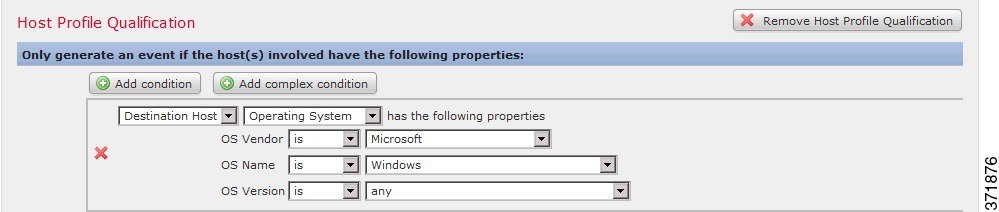

たとえば、ルールの作成対象となる脆弱性が Microsoft Windows コンピュータにのみ存在するため、Microsoft Windows ホストが有害トラフィックのターゲットとなっている場合にのみ相関ルールをトリガーとして使用するよう、制約することができます。別の例として、ホストがホワイト リストに準拠していない場合にのみ相関ルールがトリガーとして使用されるよう、制約することもできます。

暗黙的 (または汎用の)クライアントを照合するには、クライアントに応答するサーバで使われるアプリケーション プロトコルに基づいてホスト プロファイル限定を作成します。接続のイニシエータ(または送信元)として機能するホスト上のクライアント リストに含まれるアプリケーション プロトコル名の後に クライアント が続いている場合、そのクライアントは実際には暗黙的クライアントである可能性があります。つまり、検出されたクライアント トラフィックに基づいてではなく、そのクライアントのアプリケーション プロトコルを使用するサーバ応答トラフィックに基づいて、システムがそのクライアントを報告します。

たとえば、ホストのクライアントとして HTTPS クライアント がシステムにより報告される場合、[アプリケーション プロトコル(Application Protocol)] を [HTTPS] に設定した レスポンダ ホスト または 宛先ホスト のホスト プロファイル限定を作成します。これは、レスポンダまたは宛先ホストから送られる HTTPS サーバ応答トラフィックに基づいて HTTPS クライアント が汎用クライアントとして報告されるためです。

ホスト プロファイル限定を使用するには、そのホストがネットワーク マップに存在すること、および限定として使用するホスト プロファイル プロパティがホスト プロファイルにすでに含まれていることが必要です。たとえば、Windows を実行するホストでの侵入イベントが生成されると相関ルールがトリガーとして使用されるよう設定した場合、そのルールがトリガーとして使用されるのは、侵入イベント生成時にホストがすでに Windows として識別されている場合だけです。

手順 1 [ポリシー(Policies)] > [相関(Correlation)] を選択し、[ルール管理(Rule Management)] タブを選択します。

[ルール管理(Rule Management)] ページが表示されます。

手順 2 [ルールの作成(Create Rule)] をクリックします。

[ルールの作成(Create Rule)] ページが表示されます。

手順 3 [ルールの作成(Create Rule)] ページで、[ホスト プロファイル限定の追加(Add Host Profile Qualification)] をクリックします。

[ホスト プロファイル限定(Host Profile Qualification)] セクションが表示されます。

ヒント![]() ホスト プロファイル限定を削除するには、[ホスト プロファイル限定の削除(Remove Host Profile Qualification)] をクリックします。

ホスト プロファイル限定を削除するには、[ホスト プロファイル限定の削除(Remove Host Profile Qualification)] をクリックします。

1 つの単純な条件を作成することも、複数の条件の組み合わせやネストを使って複雑な構造を作成することもできます。Web インターフェイスを使用して条件を作成する方法については、ルールの作成メカニズムについてを参照してください。

条件を作成するために使用できる構文については、ホスト プロファイル限定の構文で説明しています。

相関ルールの作成が終了した場合は、相関ポリシーのルールの作成で説明している手順のステップ 9 に進んでルールを保存します。

ホスト プロファイル限定の構文

ホスト プロファイル限定の条件を作成するときには、まず、相関ルールを制約するために使用するホストを選択する必要があります。選択できるホストは、ルールをトリガーとして使用するために使われるイベントのタイプに応じて次のように異なります。

- 接続イベントを使用する場合は、応答側を示す [レスポンダ ホスト(Responder Host)] または開始側を示す [イニシエータ ホスト(Initiator Host)] を選択します。

- 侵入イベントを使用する場合は、宛先を示す [宛先ホスト(Destination Host)] または送信元を示す [送信元ホスト(Source Host)] を選択します。

- ディスカバリ イベント、ホスト入力イベント、またはユーザ アクティビティを使用する場合は、[ホスト(Host)] を選択します。

ホスト タイプを選択した後、以下の表の説明に従ってホスト プロファイル限定条件の作成を続けます。

NetFlow 対応デバイスによってエクスポートされたデータに基づき、ネットワーク マップにホストを追加するようネットワーク検出ポリシーを設定することはできますが、これらのホストに関して使用可能な情報は限られています。たとえば、これらのホストのオペレーティング システム データは得られません(ただしホスト入力機能を使って指定する場合を除く)。さらに、NetFlow 対応デバイスによってエクスポートされた接続データを使用する場合、NetFlow レコードには、どのホストがイニシエータで、どのホストがレスポンダであるかを示す情報が含まれないことに注意してください。システムは、NetFlow レコードを処理するときに、それぞれのホストが使用しているポートとそれらのポートが既知かどうかに基づいて、この情報を判断するアルゴリズムを使用します。詳細については、NetFlow と FireSIGHT データの違いを参照してください。

|

|

|

|---|---|

モバイル デバイスのハードウェア モデルを入力します。たとえば、すべての Apple iPhone に一致させるには |

|

IOC タグを 1 つ以上選択します。IOC タグ タイプの詳細については、侵害の兆候タイプについてを参照してください。 |

|

イベントのホストがジェイルブレイクされたモバイル デバイスであることを示すには [はい(Yes)] を、そうでない場合は [いいえ(No)] を選択します。 |

|

イベントのホストがモバイル デバイスであることを示すには [はい(Yes)] を、そうでない場合は [いいえ(No)] を選択します。 |

|

http://www.iana.org/assignments/ethernet-numbers にリストされているネットワーク プロトコル番号を入力します。 |

|

トランスポート プロトコルの名前、または http://www.iana.org/assignments/protocol-numbers にリストされている番号を入力します。 |

|

ホストの重要度( None 、 Low 、 Medium 、または High )を選択します。ホスト重要度の詳細については、事前定義のホスト属性の使用を参照してください。 |

|

[アプリケーション プロトコル(Application Protocol)] > [アプリケーション プロトコル(Application Protocol)] |

|

[アプリケーション プロトコル(Application Protocol)] > |

侵入イベントを使って相関ルールをトリガーとして使用する場合、ホスト プロファイル限定で選択したホストに応じて、イベントのポートがこのフィールドに事前入力されます([宛先ホスト(Destination Host)] の場合は |

| たとえば、特定のハードウェア デバイスの MAC アドレスが 0A:12:34 で始まることがわかっている場合、演算子として [次で始まる(begins with)] を選択し、値として |

|

MAC タイプが ARP/DHCP で検出されたかどうかを選択します。 つまり、MAC アドレスがホストに属していることをシステムが識別したのか( is ARP/DHCP Detected )、管理対象デバイスとホストの間にルータがあるなどの理由で、その MAC アドレスを持つ多数のホストをシステムが認識しているのか( is not ARP/DHCP Detected )、または MAC タイプが無関係であるのか( is any )を選択します。 |

|

選択するホスト属性のタイプに応じて、適切な値を次のように指定します。

ホスト属性の詳細については、ユーザ定義のホスト属性の使用を参照してください。 |

ホスト プロファイル限定を作成する際に、イベント データを使用できる場合がよくあります。たとえば、モニタ対象のいずれかのホストで Internet Explorer が使用されていることをシステムが検出した場合に相関ルールがトリガーとして使用されるとします。さらに、使用が検出された場合、ブラウザのバージョンが最新でなければイベントを生成するとします(この例では最新バージョンが 9.0 であると想定します)。

この場合、 クライアント が イベント クライアント (つまり Internet Explorer)であり、しかも クライアント バージョン が 9.0 でない場合にのみルールがトリガーとして使用されるよう、ホスト プロファイル限定をこの相関ルールに追加することができます。

経時的な接続データを使用した相関ルールの制約

接続トラッカー は、(ホスト プロファイル限定およびユーザ限定を含む)ルールの初期基準に一致した後にシステムが特定の接続を追跡し始めるよう、相関ルールを制約します。追跡される接続が、指定した期間にわたって収集された追加の基準を満たす場合には、防御センター がルールの相関イベントを生成します。

接続、侵入、ディスカバリ、ユーザ アクティビティ、またはホスト入力のいずれかのイベントを使用して相関ルールをトリガーとして使用する場合は、接続トラッカーをルールに追加できます。マルウェア イベントやトラフィック プロファイル変化によってトリガーとして使用されるルールに、接続トラッカーを追加することはできません。

ヒント![]() 通常、接続トラッカーは特定のトラフィックだけをモニタし、トリガーとして使用された場合には指定された一定期間だけ実行されます。接続トラッカーは、広範なネットワーク トラフィックをモニタして持続的に実行されるトラフィック プロファイルとは対照的です(トラフィック プロファイルの作成を参照)。

通常、接続トラッカーは特定のトラフィックだけをモニタし、トリガーとして使用された場合には指定された一定期間だけ実行されます。接続トラッカーは、広範なネットワーク トラフィックをモニタして持続的に実行されるトラフィック プロファイルとは対照的です(トラフィック プロファイルの作成を参照)。

次に示すように、接続トラッカーをどのように作成するかに応じて、接続トラッカーは 2 つの方法でイベントを生成できます。

ネットワーク トラフィックが接続トラッカーの条件に一致すると即座に相関ルールが起動するよう、接続トラッカーを設定できます。この場合、タイムアウト期間が満了していなくても、システムはその接続トラッカー インスタンスでの接続追跡を停止します。相関ルールをトリガーとして使用したのと同じタイプのポリシー違反が再び発生した場合、システムは新しい接続トラッカーを作成します。

一方、ネットワーク トラフィックが接続トラッカーの条件に一致する前にタイムアウト期間が満了した場合、防御センター は相関イベントを生成せず、そのルール インスタンスの接続追跡を停止します。

たとえば、特定のタイプの接続が特定の期間中に特定回数を超えて発生した場合にのみ相関イベントを生成させることで、接続トラッカーをある種のイベントしきい値として機能させることができます。あるいは、初期接続後に過剰なデータ転送量をシステムが検出した場合にのみ、相関イベントを生成させることもできます。

タイムアウト期間全体にわたって収集されるデータに依存するよう、接続トラッカーを設定できます。この場合、タイムアウト期間が満了するまでは起動しません。

たとえば、特定の期間内に検出された転送量が特定のバイト数を下回った場合に接続トラッカーを起動するよう設定すると、システムはその期間が経過するまで待って、ネットワーク トラフィックがその条件に一致した場合はイベントを生成します。

接続トラッカーの追加

接続トラッカーは、(ホスト プロファイル限定およびユーザ限定を含む)初期基準が満たされた後にシステムが特定の接続を追跡し始めるよう、相関ルールを制約します。追跡される接続が、指定した期間にわたって収集された追加の基準を満たす場合には、防御センター がルールの相関イベントを生成します。

接続トラッカーを設定するときには、次の項目を指定する必要があります。

- どの接続を追跡するか

- 防御センター に相関イベントを生成させるために、追跡対象の接続が満たす必要のある条件

- 接続トラッカーの最大有効期間(相関イベントが生成されるためには、この期間内に指定の条件が満たされる必要があります)

ヒント![]() 接続、侵入、ディスカバリ、ユーザ アイデンティティ、またはホスト入力のいずれかのイベントが発生することだけを必要とする単純な相関ルールに、接続トラッカーを追加することができます。

接続、侵入、ディスカバリ、ユーザ アイデンティティ、またはホスト入力のいずれかのイベントが発生することだけを必要とする単純な相関ルールに、接続トラッカーを追加することができます。

手順 1 [ルールの作成(Create Rule)] ページで、[接続トラッカーの追加(Add Connection Tracker)] をクリックします。

[接続トラッカー(Connection Tracker)] セクションが表示されます。

ヒント![]() 接続トラッカーを削除するには、[接続トラッカーの削除(Remove Connection Tracker)] をクリックします。

接続トラッカーを削除するには、[接続トラッカーの削除(Remove Connection Tracker)] をクリックします。

手順 2 接続トラッカーの基準を設定することにより、追跡対象の接続を指定します。

接続トラッカーの基準を設定するときには、1 つの単純な条件を作成することも、複数の条件の組み合わせやネストを使って複雑な構造を作成することもできます。

Web インターフェイスを使用して条件を作成する方法については、ルールの作成メカニズムについてを参照してください。接続トラッカーの条件を作成するために使用できる構文については、接続トラッカーの構文で説明しています。

手順 3 ステップ 2 で追跡対象として指定した接続に応じて、どのようなときに相関イベントを生成するかを記述します。

イベント生成時を記述する 1 つの単純な条件を作成することも、複数の条件の組み合わせやネストを使って複雑な構造を作成することもできます。

また、期間を秒数、分数、または時間数で指定する必要があります(相関イベントが生成されるためには、この期間内に指定の条件が満たされる必要があります)。

Web インターフェイスを使用して条件を作成する方法については、ルールの作成メカニズムについてを参照してください。接続トラッカーの条件を作成するために使用できる構文については、接続トラッカー イベントの構文で説明しています。

相関ルールの作成が終了した場合は、相関ポリシーのルールの作成で説明している手順のステップ 9 に進んでルールを保存します。

接続トラッカーの構文

次の表は、どのような接続を追跡するかを指定する接続トラッカー条件の作成方法を説明しています。

Ciscoの管理対象デバイスによって検出された接続と、NetFlow 対応デバイスによってエクスポートされた接続データには、異なる情報が含まれていることに注意してください。たとえば、管理対象デバイスによって検出された接続には、TCP フラグ情報が含まれません。したがって、相関ルールをトリガーとして使用するために特定の TCP フラグが接続イベントに含まれる必要があると指定した場合、管理対象デバイスによって検出された接続がルールをトリガーとして使用させることは決してありません。

別の例として、NetFlow レコードには、接続の中でどのホストがイニシエータ/レスポンダであるかを示す情報が含まれません。システムは、NetFlow レコードを処理するときに、それぞれのホストが使用しているポートとそれらのポートが既知かどうかに基づいて、この情報を判断するアルゴリズムを使用します。詳細については、NetFlow と FireSIGHT データの違いを参照してください。

|

|

|

|---|---|

追跡対象の接続をログに記録したアクセス コントロール ルールに関連付けられたアクセス コントロール ルール アクションを 1 つ以上選択します。 (注) あとで接続を処理するルール/デフォルト アクションとは無関係に、任意のモニタ ルールの条件に一致する接続を追跡するには、[モニタする(Monitor)] を選択します。 |

|

追跡対象の接続をログに記録したアクセス コントロール ルールの名前またはその一部を入力します。 (注) モニタ ルールに一致する接続を追跡するには、モニタ ルールの名前を入力します。あとで接続を処理するルール/デフォルト アクションとは無関係に、システムは該当する接続を追跡します。 |

|

Cisco の管理対象デバイスによって検出された接続を追跡するのか( FireSIGHT )、または NetFlow 対応デバイスによってエクスポートされた接続を追跡するのか( NetFlow )を選択します。 |

|

追跡対象の接続が検出されるデバイスを 1 つ以上選択します。NetFlow 接続を追跡する場合は、NetFlow 対応デバイスによってエクスポートされた接続データを処理するデバイスを選択します。 |

|

入力インターフェイス(Ingress Interface)または |

|

入力セキュリティ ゾーン(Ingress Security Zone)または |

|

イニシエータ IP(Initiator IP)、 |

単一の IP アドレスまたはアドレス ブロックを入力します。FireSIGHT システム で使用する IP アドレス表記については、IP アドレスの表記規則を参照してください。 |

イニシエータ バイト数(Initiator Bytes)、 |

|

イニシエータ パケット(Initiator Packets)、 |

|

イニシエータ ポート/ICMP タイプ(Initiator Port/ICMP Type)またはレスポンダ ポート/ICMP コード(Responder Port/ICMP Code) |

イニシエータ トラフィックのポート番号または ICMP タイプ、あるいはレスポンダ トラフィックのポート番号または ICMP コードを入力します。 |

追跡対象の接続をエクスポートした NetFlow 対応デバイスの IP アドレスを選択します。展開環境に NetFlow 対応デバイスをまだ追加していない場合、[NeFlow デバイス(NetFlow Device)] ドロップダウンリストは空白になります。 |

|

接続トラッカーを作成する際に、イベント データを使用できる場合がよくあります。たとえば、いずれかのモニタ対象ホストで新しいクライアントをシステムが検出したときに相関ルールがトリガーとして使用されるとします。つまり、基本イベント タイプ [新しいクライアントの検出(a new client is detected)] であるシステム イベントが生成されたときにこのルールがトリガーとして使用します。

さらに、この新しいクライアントが検出されたとき、検出場所のホストでそのクライアントに関連する接続を追跡するとします。システムはホストの IP アドレスとクライアントの名前を認識しているため、これらの接続を追跡する単純な接続トラッカーを作成できます。

実際、このような相関ルールに接続トラッカーを追加すると、接続トラッカーにはデフォルト制約が設定されます。つまり [イニシエータ/レスポンダ IP(Initiator/Responder IP)] が [イベント IP アドレス(Event IP Address)] に設定され、[クライアント(Client)] が [イベント クライアント(Event Client)] に設定されます。

ヒント![]() 特定の IP アドレスまたは IP アドレス ブロックに関連する接続を接続トラッカーで追跡するよう指定するには、[手動入力に切り替え(switch to manual entry)] をクリックして、手動で IP を指定します。[イベント フィールドに切り替え(switch to event fields)] をクリックすると、イベントの IP アドレスを使用する設定に戻ります。

特定の IP アドレスまたは IP アドレス ブロックに関連する接続を接続トラッカーで追跡するよう指定するには、[手動入力に切り替え(switch to manual entry)] をクリックして、手動で IP を指定します。[イベント フィールドに切り替え(switch to event fields)] をクリックすると、イベントの IP アドレスを使用する設定に戻ります。

接続トラッカー イベントの構文

追跡対象の接続に基づいてどのようなときに相関イベントを生成するかを指定する接続トラッカー条件を作成するには、次の表の説明に従います。

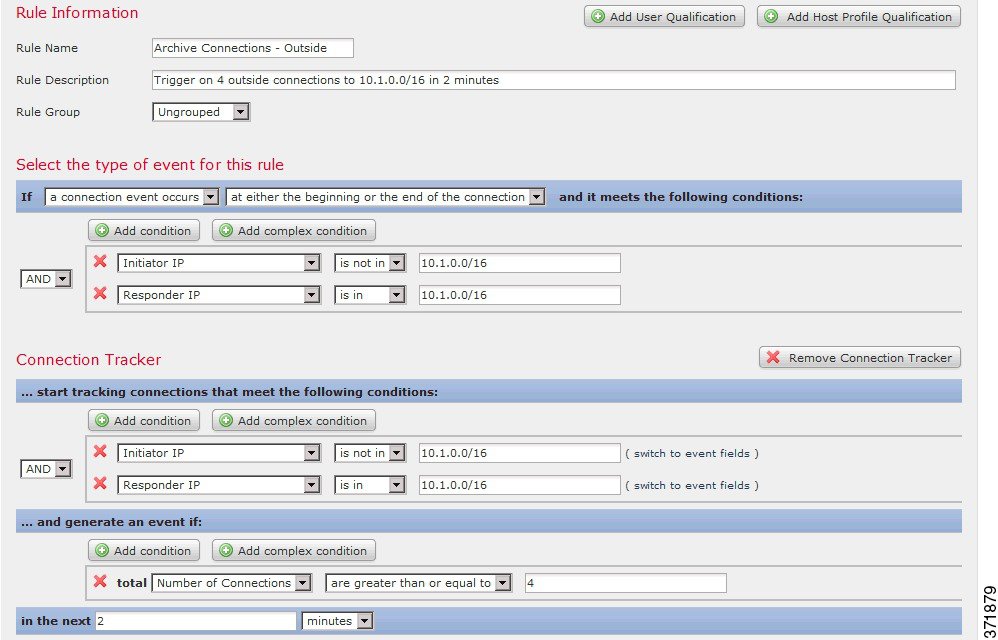

例:外部ホストからの過剰な接続数

たとえば、ネットワーク 10.1.0.0/16 で機密ファイルをアーカイブしていて、このネットワーク外部のホストは通常、ネットワーク内部のホストとの接続を開始しないとします。時にはネットワーク外部から接続が開始されることもありますが、2 分以内に 4 つ以上の接続が開始された場合には注意が必要だと判断するとします。

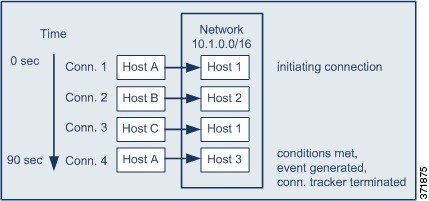

以下の図に示されているルールは、ネットワーク 10.1.0.0/16 の外部からネットワーク内部への接続が発生した場合、その基準に一致する接続をシステムが追跡し始めることを指定します。システムが、そのシグニチャに一致する 4 つの接続(元の接続を含む)を 2 分以内に検出した場合、防御センター は相関イベントを生成します。

ネットワーク トラフィックがこの相関ルールをどのようにトリガーとして使用するか、以下の図に示します。

この例では、相関ルールの基本条件に一致する接続をシステムが検出しました。つまり、ネットワーク 10.1.0.0/16 の外部にあるホストからネットワーク内部のホストへの接続をシステムが検出しました。これにより、接続トラッカーが作成されました。

手順 1 システムがネットワーク外部のホスト A からネットワーク内部のホスト 1 への接続を検出すると、その接続の追跡を開始します。

手順 2 システムは接続トラッカーのシグニチャに一致する接続をさらに 2 つ検出します(ホスト B からホスト 2、ホスト C からホスト 1)。

手順 3 2 分の制限時間内にホスト A がホスト 3 に接続すると、システムは 4 番目の適格性確認の接続を検出します。これで、ルールの条件が満たされました。

手順 4 防御センター が相関イベントを生成し、システムは接続の追跡を停止します。

例:過剰な BitTorrent データの転送

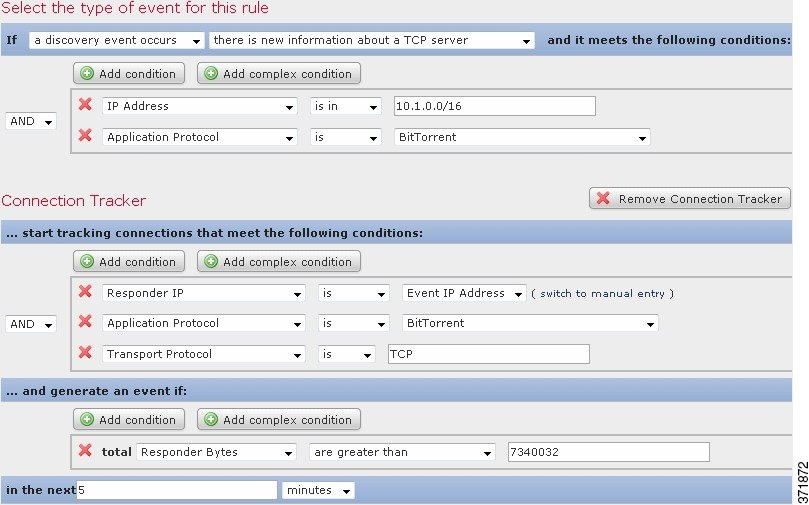

このシナリオでは、モニタ対象ネットワーク上のいずれかのホストへの初期接続が発生した後、過剰な BitTorrent データ転送をシステムが検出すると、相関イベントを生成します。

モニタ対象ネットワークでシステムが BitTorrent アプリケーション プロトコルを検出したときにトリガーとして使用される相関ルールを以下の図に示します。このルールの接続トラッカーは、モニタ対象ネットワーク(この例では 10.1.0.0/16)上のホストが、最初のポリシー違反から 5 分間に BitTorrent を介して合計 7MB(7340032 バイト)のデータを転送した場合にのみルールがトリガーとして使用されるように制約します。

ネットワーク トラフィックがこの相関ルールをどのようにトリガーとして使用するか、以下の図に示します。

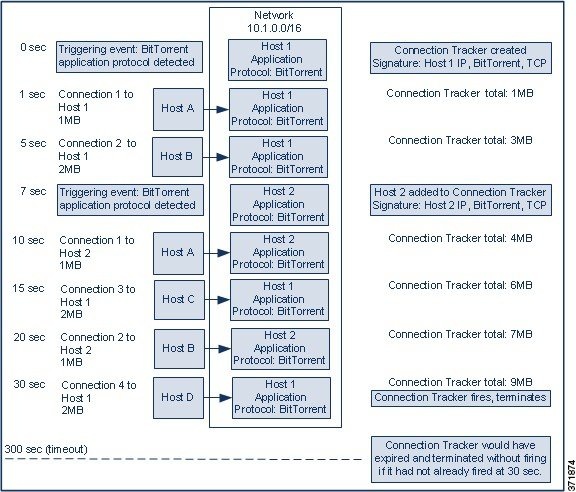

この例で、システムは 2 つの異なるホスト(ホスト 1 とホスト 2)で BitTorrent TCP アプリケーション プロトコルを検出しました。この 2 つのホストは、他の 4 つのホスト(ホスト A、ホスト B、ホスト C、ホスト D)に BitTorrent を介してデータを転送しました。

手順 1 システムがホスト 1 で BitTorrent アプリケーション プロトコルを検出すると、システムは 0 秒マーカーで接続を追跡し始めます。

これに続く(300 秒マーカーによる)5 分間で、7MB の BitTorrent TCP データ転送をシステムが検出しなければ、接続トラッカーは期限切れになります。

手順 2 5 秒経過した時点で、ホスト 1 はシグニチャに一致する 3MB のデータを次のように送信しました。

手順 3 7 秒経過した時点で、システムはホスト 2 での BitTorrent アプリケーション プロトコルを検出し、そのホストでも BitTorrent 接続を追跡し始めます。

手順 4 20 秒経過した時点で、システムは、シグニチャに一致するさらに他のデータがホスト 1 およびホスト 2 から転送されていることを検出しました。

ホスト 1 とホスト 2 が転送した BitTorrent データは合計で 7MB になりましたが、転送された合計バイト数が 7MB を 超過 していることが条件となっているため( Responder Bytes are greater than 7340032 )、ルールはトリガーとして使用されません。

この時点で、仮にトラッカー タイムアウト期間の残り 280 秒間にシステムが他の BitTorrent 転送を検出しない場合は、トラッカーが期限切れになり、防御センター は相関イベントを生成しません。

手順 5 しかし、30 秒経過した時点でシステムは別の BitTorrent 転送を次のように検出しました。

さらに、まだ 5 分の期間が経過していませんが、防御センター はこの接続トラッカー インスタンスの接続の追跡を停止します。この時点で、BitTorrent TCP アプリケーション プロトコルを使用した新しい接続を検出した場合は、システムは新しい接続トラッカーを作成します。

防御センター はセッション終了まで接続データを集計しないため、相関イベントが生成されるのは、ホスト 1 がホスト D に 2MB を全部転送し終わった 後 であることに注意してください。

ユーザ限定の追加

接続、侵入、ディスカバリ、またはホスト入力のいずれかのイベントを使用して相関ルールをトリガーとして使用する場合、イベントに関連するユーザのアイデンティティに基づいてルールを制約することができます。この制約は、 ユーザ限定 と呼ばれます。トラフィック プロファイル変化やユーザ アクティビティ検出によってトリガーとして使用される相関ルールに、ユーザ限定を追加することは できません 。

たとえば、送信元または宛先ユーザのアイデンティティが販売部門所属である場合にのみトリガーとして使用するよう、相関ルールを制約できます。

手順 1 [ルールの作成(Create Rule)] ページで、ユーザ限定の追加を示す [ユーザ限定の追加(Add User Qualification)] をクリックします。

[ユーザ アイデンティティ限定(User Identity Qualification)] セクションが表示されます。

ヒント![]() ユーザ限定を削除するには、[ユーザ限定の削除(Remove User Qualification)] をクリックします。

ユーザ限定を削除するには、[ユーザ限定の削除(Remove User Qualification)] をクリックします。

1 つの単純な条件を作成することも、複数の条件の組み合わせやネストを使って複雑な構造を作成することもできます。Web インターフェイスを使用して条件を作成する方法については、ルールの作成メカニズムについてを参照してください。

条件を作成するために使用できる構文については、ユーザ限定の構文で説明しています。

手順 3 オプションで、スヌーズ期間および非アクティブ期間の追加に進みます。

相関ルールの作成が終了した場合は、相関ポリシーのルールの作成で説明している手順のステップ 9 に進んでルールを保存します。

ユーザ限定の構文

ユーザ限定の条件を作成するときには、まず、相関ルールを制約するために使用するアイデンティティを選択する必要があります。選択できるアイデンティティは、ルールをトリガーとして使用するために使われるイベントのタイプに応じて次のように異なります。

- 接続イベントを使用している場合は、[イニシエータのアイデンティティ(Identity on Initiator)] または [レスポンダのアイデンティティ(Identity on Responder)] を選択します。

- 侵入イベントを使用している場合は、宛先を示す [宛先のアイデンティティ(Identity on Destination)] または送信元を示す [送信元のアイデンティティ(Identity on Source)] を選択します。

- ディスカバリ イベントを使用している場合は、[ホストのアイデンティティ(Identity on Host)] を選択します。

- ホスト入力イベントを使用している場合は、[ホストのアイデンティティ(Identity on Host)] を選択します。

ユーザ タイプを選択した後、以下の表の説明に従ってユーザ限定条件の作成を続けます。

防御センター は、オプションの 防御センター-LDAP サーバ間接続から、ユーザに関する特定の情報(姓名、部門、電話番号、電子メール アドレスなど)を取得します(Active Directory のログインを報告するためのユーザ エージェントの使用を参照)。データベース内のすべてのユーザに関して、この情報が入手可能とは限りません。

|

|

|

|---|---|

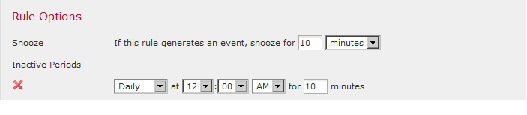

スヌーズ期間および非アクティブ期間の追加

相関ルールで スヌーズ期間 を設定することができます。スヌーズ期間を設定すると、相関ルールがトリガーとして使用されたとき、指定した時間間隔内にルール違反が再び発生しても、防御センター はその期間中はルールのトリガーを停止します。スヌーズ期間が経過すると、ルールは再びトリガー可能になります(新しいスヌーズ期間が始まります)。

たとえば、通常はトラフィックをまったく生成しないはずのホストがネットワーク上にあるとします。このホストが関与する接続がシステムで検出されるたびにトリガーとして使用される単純な相関ルールの場合、このホストで送受信されるネットワーク トラフィックによっては、短時間に多数の相関イベントが生成される可能性があります。ポリシー違反を示す相関イベントの数を制限するために、スヌーズ期間を追加できます。これにより、(指定した期間内に)システムで検出されたそのホストに関連する最初の接続に対してのみ、防御センター は相関イベントを生成します。

また、相関ルールで非アクティブ期間を設定することもできます。非アクティブ期間中は、相関ルールはトリガーとして使用されません。非アクティブ期間を毎日、毎週、または毎月繰り返すように設定できます。たとえば、ホスト オペレーティング システム変更を探すために内部ネットワークで夜間に Nmap スキャンを実行するとします。この場合、相関ルールが誤ってトリガーとして使用されないよう、毎日のスキャン時間帯に、該当する相関ルールで非アクティブ期間を設定することができます。

以下の図は、相関ルールの中でスヌーズ期間と非アクティブ期間を設定する部分を示しています。

手順 1 [プロファイルの作成(Create Profile)] ページの [ルール オプション(Rule Options)] で、ルールのトリガー後に再びルールをトリガーとして使用させるまで 防御センター に待機させる間隔を指定します。

ヒント![]() スムーズ期間を削除するには、間隔を

スムーズ期間を削除するには、間隔を 0(秒、分、または時間)に指定します。

手順 1 [プロファイルの作成(Create Profile)] ページの [ルール オプション(Rule Options)] で、[非アクティブ期間の追加(Add Inactive Period)] をクリックします。

手順 2 ドロップダウンリストとテキスト フィールドを使用して、相関ルールに基づくネットワーク トラフィック評価を 防御センター に停止させる時点および頻度を指定します。

ヒント![]() 非アクティブ期間を削除するには、削除対象の非アクティブ期間の横にある削除アイコン(

非アクティブ期間を削除するには、削除対象の非アクティブ期間の横にある削除アイコン( )をクリックします。

)をクリックします。

スヌーズ期間と非アクティブ期間を追加し終わったら、相関ポリシーのルールの作成で説明している手順のステップ 9 に進んでルールを保存します。

ルールの作成メカニズムについて

相関ルール、接続トラッカー、ユーザ限定、およびホスト プロファイル限定を作成するときには、それぞれをトリガーとして使用する条件を指定します。単純な条件を作成することも、複数の条件の組み合わせやネストを使って複雑な構造を作成することもできます。

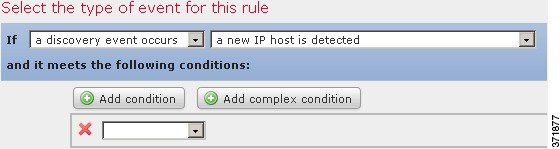

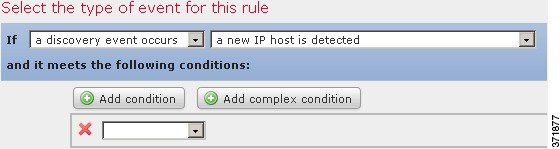

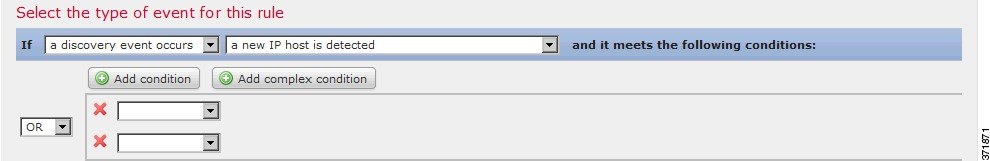

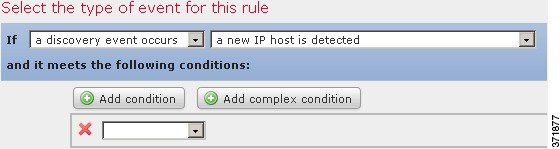

たとえば、新しいホストが検出されるたびに相関イベントを生成するには、以下の図に示すように、条件をまったく含まない非常に単純なルールを作成できます。

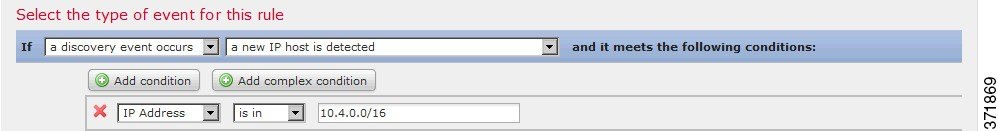

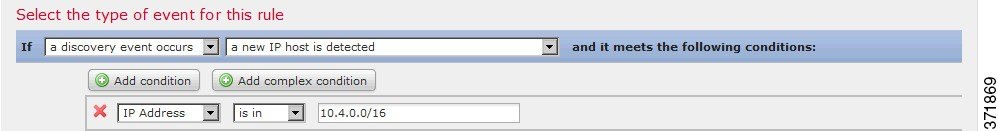

ルールをさらに制約して、新しいホストが 10.4.x.x ネットワークで検出された場合にのみイベントを生成するには、以下の図に示すような 1 つの条件を追加できます。

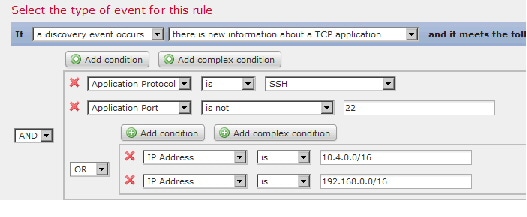

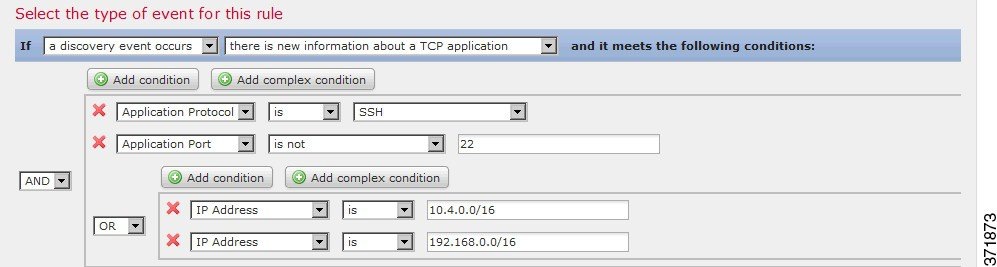

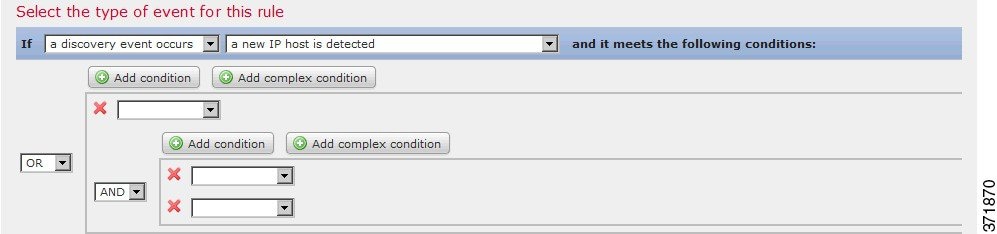

一方、10.4.x.x ネットワークおよび 192.168.x.x ネットワーク上の非標準ポートで SSH アクティビティを検出する以下のルールには、4 つの条件が設定されており、下の 2 つは複合条件を形成しています。

条件で使用できる構文は、作成しようとしている要素により異なりますが、メカニズムはすべて同じです。

単一の条件の作成

ほとんどの条件は カテゴリ 、 演算子 、 値 の 3 つの要素で構成されます。より複雑な、複数のカテゴリを含む条件もあり、各カテゴリに固有の演算子と値が含まれることがあります。

たとえば、以下の相関ルールは、新しいホストが 10.4.x.x ネットワークで検出された場合にトリガーとして使用されます。条件のカテゴリは [IP アドレス(IP Address)]、演算子は [含まれる(is in)]、値は 10.4.0.0/16 です。

詳細については、相関ポリシーのルールの作成を参照してください。

手順 2 [ルールの作成(Create Rule)] ページの [このルールのイベント タイプを選択(Select the type of event for this rule)] で [ディスカバリ イベントが発生(a discovery event occurs)] を選択した後、ドロップダウン リストから [新しい IP ホストの検出(a new IP host is detected)] を選択します。

手順 3 ルールの単一の条件を作成するには、まず、最初の(つまり カテゴリ )ドロップダウンリストから [IP アドレス(IP Address)] を選択します。

手順 4 表示される演算子のドロップダウンリストから、[含まれる(is in)] を選択します。

ヒント![]() カテゴリが IP アドレスを表す場合、演算子として [含まれる(is in)] または [含まれない(is not in)] を選択すると、CIDR などの特殊な表記で表される IP アドレス ブロックにその IP アドレスが含まれるのか、含まれないのかを指定できます。FireSIGHT システム で使用する IP アドレス表記については、IP アドレスの表記規則を参照してください。

カテゴリが IP アドレスを表す場合、演算子として [含まれる(is in)] または [含まれない(is not in)] を選択すると、CIDR などの特殊な表記で表される IP アドレス ブロックにその IP アドレスが含まれるのか、含まれないのかを指定できます。FireSIGHT システム で使用する IP アドレス表記については、IP アドレスの表記規則を参照してください。

手順 5 テキスト フィールドに 10.4.0.0/16 と入力します。

一方、以下のホスト プロファイル限定はより複雑です。これにより相関ルールが制約され、ルールの基礎となるディスカバリ イベントに関連するホストが Microsoft Windows のバージョンを実行している場合にのみ、ルールがトリガーとして使用されます。

手順 1 ディスカバリ イベントによってトリガーとして使用される相関ルールを作成します。

詳細については、相関ポリシーのルールの作成を参照してください。

手順 2 [ルールの作成(Create Rule)] ページで、[ホスト プロファイル限定の追加(Add Host Profile Qualification)] をクリックします。

[ホスト プロファイル限定(Host Profile Qualification)] セクションが表示されます。

手順 3 [ホスト プロファイル限定(Host Profile Qualification)] の最初の条件で、相関ルールを制約するために使用するホスト プロファイルを持つホストを指定します。

このホスト プロファイル限定は、ディスカバリ イベントに基づく相関ルールの一部であるため、使用可能なカテゴリは [ホスト(Host)] のみです。

手順 4 ホストのオペレーティング システムの詳細を指定するために、まず [オペレーティング システム(Operating System)] カテゴリを選択します。

[OS ベンダー(OS Vendor)]、[OS 名(OS Name)]、[OS バージョン(OS Version)] の 3 つのサブカテゴリが表示されます。

手順 5 ホストが Microsoft Windows のどのバージョンを実行していても差し支えないことを指定するには、3 つのサブカテゴリすべてに同じ演算子 [一致する(is)] を使用します。

[OS ベンダー(OS Vendor)] の値には [Microsoft]、[OS 名(OS Name)] の値には [Windows] を選択し、[OS バージョン(OS Version)] の値は [任意(any)] のままにします。

相関ルール トリガー、ホスト プロファイル限定、接続トラッカー、またはユーザ限定のどれを作成しているのかに応じて、選択できるカテゴリが異なります。相関ルール トリガーの中でも、相関ルールの基礎となるイベントの種類に応じてカテゴリがさらに異なります。

また、選択するカテゴリに応じて、条件で使用できる演算子が異なります。さらに、条件の値を指定するために使用できる構文は、カテゴリと演算子に応じて異なります。場合によっては、テキスト フィールドに値を入力する必要があります。それ以外の場合、ドロップダウン リストから値を選択できます。

(注![]() ) 条件の構文でドロップダウン リストから値を選択できる場合、通常はリストから複数の値を選択できます。詳細については、複数の値を条件で使用するを参照してください。

) 条件の構文でドロップダウン リストから値を選択できる場合、通常はリストから複数の値を選択できます。詳細については、複数の値を条件で使用するを参照してください。

相関ルール トリガー基準を作成するための構文の詳細については、以下の項を参照してください。

- 侵入イベントの構文

- マルウェア イベントの構文

- ディスカバリ イベントの構文

- ユーザ アクティビティ イベントの構文

- ホスト入力イベントの構文

- 接続イベントの構文

- トラフィック プロファイル変化の構文

ホスト プロファイル限定、ユーザ限定、および接続トラッカーを作成するための構文の詳細については、以下の項を参照してください。

条件の追加と結合

単純な相関ルール トリガー、接続トラッカー、ホスト プロファイル限定、ユーザ限定を作成することも、複数の条件の組み合わせやネストを使って複雑な構造を作成することもできます。

構造に複数の条件を含める場合は、それらの条件を AND または OR 演算子で結合する必要があります。同じレベルにある複数の条件は、一緒に評価されます。

たとえば、以下の相関ルール トリガー基準には、 OR で結合された 2 つの条件が含まれます。これは、いずれかの条件が真であれば、ルールがトリガーとして使用されることを意味します。つまり、ホストの IP アドレスが 10.x.x.x サブネットに含まれない場合、またはホストが IGMP メッセージを送信する場合です。

一方、10.4.x.x ネットワークおよび 192.168.x.x ネットワーク上の非標準ポートで SSH アクティビティを検出する以下のルールには 4 つの条件が設定されており、下の 2 つは複合条件を形成しています。

このルールは、非標準ポートで SSH が検出された場合にトリガーとして使用されます。最初 2 つの条件は、アプリケーション プロトコルの名前が SSH であること、およびポートが 22 でないことを指定します。このルールはさらに、イベントに関連するホストの IP アドレスが 10.4.x.x ネットワークまたは 192.168.x.x ネットワークのいずれかに含まれていなければならないことを指定します。

(A and B and (C or D))

|

|

|

|---|---|

手順 1 単一の条件を追加するには、現在の条件の上にある [条件の追加(Add condition)] をクリックします。

現在の条件セットの下に、現在の条件セットと同じレベルで新しい条件が追加されます。デフォルトでは、同じレベルの条件に OR 演算子で結合されますが、演算子を AND に変更することもできます。

手順 1 現在の条件の上にある [複合条件の追加(Add complex condition)] をクリックします。

現在の条件セットの下に複合条件が追加されます。1 つの複合条件は 2 つの副条件からなり、演算子(その上のレベルにある条件を結合するために使われているものとは逆の演算子)を使って副条件が互いに結合されます。

手順 1 条件セットの左側にあるドロップダウンリストを次のように使用します。次のいずれかを選択します。

複数の値を条件で使用する

条件を作成するときに、条件の構文でドロップダウン リストから値を選択できる場合、通常はリストから複数の値を選択できます。たとえば、ホストで何らかの UNIX フレーバを実行している必要があることを示すホスト プロファイル限定をルールに追加するには、多数の条件を OR 演算子で結合する代わりに、以下の手順を使用できます。

手順 1 演算子として [含まれる(is in)] または [含まれない(is not in)] を選択して 1 つの条件を作成します。

手順 2 テキスト フィールド内の任意の場所または [編集(Edit)] リンクをクリックします。

手順 3 [利用可能(Available)] の下で、Ctrl キーまたは Shift キーを押しながら複数の値をクリックして選択します。また、クリックしてドラッグすることで、隣接する複数の値を選択できます。

手順 4 右矢印( > )をクリックして、選択した項目を [選択済み(Selected)] に移動します。

[ルールの作成(Create Rule)] ページが再び表示されます。選択した内容が、条件の値フィールドに表示されます。

相関ポリシーのルールの管理

相関ポリシー内で使われている相関ルールを管理するには、[ルール管理(Rule Management)] ページを使用します。ルールを作成、変更、および削除することができます。また、ルール グループを作成すると相関ルールを簡単に編成できます。ルールを変更/削除する方法、およびルール グループを作成する方法の詳細については、以下の項を参照してください。

ルールの作成の詳細については、相関ポリシーのルールの作成を参照してください。

ルールの変更

手順 1 [ポリシー(Policies)] > [相関(Correlation)] を選択し、[ルール管理(Rule Management)] タブを選択します。

[ルール管理(Rule Management)] ページが表示されます。

手順 2 ルールがルール グループに含まれている場合は、グループ名をクリックしてグループを展開します。

手順 3 変更するルールの横にある編集アイコン( )をクリックします。

)をクリックします。

[ルールの作成(Create Rule)] ページが表示されます。

手順 4 必要に応じて変更を加え、[保存(Save)] をクリックします。

ルールの削除

1 つ以上の相関ポリシーで使用している相関ルールを削除することはできません。そのようなルールを削除する前に、それを含んでいるすべてのポリシーからそのルールを削除する必要があります。ポリシーからルールを削除する方法については、相関ポリシーの編集を参照してください。

手順 1 [ポリシー(Policies)] > [相関(Correlation)] を選択し、[ルール管理(Rule Management)] タブを選択します。

[ルール管理(Rule Management)] ページが表示されます。

手順 2 ルールがルール グループに含まれている場合は、グループ名をクリックしてグループを展開します。

手順 3 削除するルールの横にある削除アイコン( )をクリックします。

)をクリックします。

ルール グループの作成

ルール グループを作成すると、相関ルールを簡単に編成できます。FireSIGHT システムには多数のデフォルト ルールが備わっており、これらのルールは機能に応じてグループ化されています。たとえば、Worms ルール グループには、一般的なワームのアクティビティを検出するルールが含まれます。ルール グループの目的は、単に相関ルールを編成しやすくするためです。1 つのルール グループを相関ポリシーに割り当てることはできません。そうする代わりに、各ルールを個別に追加する必要があります。

ルールを作成するときに、そのルールを既存のグループに追加できます。また、既存のルールを変更して、グループに追加することもできます。詳細については、次の項を参照してください。

ヒント![]() ルール グループを削除するには、削除するグループの横にある削除アイコン(

ルール グループを削除するには、削除するグループの横にある削除アイコン( )をクリックします。ルール グループを削除しても、そのグループに含まれていたルールは削除されません。単にグループ化が解除されるだけです。

)をクリックします。ルール グループを削除しても、そのグループに含まれていたルールは削除されません。単にグループ化が解除されるだけです。

手順 1 [ポリシー(Policies)] > [相関(Correlation)] を選択し、[ルール管理(Rule Management)] タブを選択します。

[ルール管理(Rule Management)] ページが表示されます。

手順 2 [グループの作成(Create Group)] をクリックします。

[グループの作成(Create Group)] ページが表示されます。

手順 3 [グループ名(Group Name)] フィールドにグループの名前を入力します。

手順 4 [グループの追加(Add Group)] をクリックします。

相関応答のグループ化

アラート応答および修正(修復)を作成した後(アラート応答の使用および修復の作成を参照)、それらをグループ化すると、グループに含まれるすべての応答がポリシー違反によってトリガーとして使用されます。応答グループを相関ルールに割り当てるには、その前に、[グループ(Groups)] ページでグループを作成する必要があります。

グループの横にあるスライダは、グループがアクティブであるかどうかを示します。相関ポリシー内のルールに応答グループを割り当てるには、それをアクティブにする必要があります。[並べ替え(Sort by)] ドロップダウンリストを使用すると、応答グループを状態別(アクティブ/非アクティブ)または名前のアルファベット順でソートできます。

応答グループの作成

個々のアラートと修正(修復)を応答グループに含めた後、それを相関ポリシー内のルールに割り当てると、ポリシー違反が発生したときにアラートや修正のグループを起動させることができます。アクティブ ポリシー内のルールにグループが割り当てられた後、グループまたはグループ内のアラートや修正を変更すると、それが自動的にアクティブ ポリシーに適用されます。

手順 1 [ポリシー(Policies)] > [相関(Correlation)] を選択し、[グループ(Groups)] をクリックします。

手順 2 [グループの作成(Create Group)] をクリックします。

[応答グループ(Response Group)] ページが表示されます。

手順 3 [名前(Name)] フィールドに、新しいグループの名前を入力します。

手順 4 [アクティブ(Active)] を選択するとグループがアクティブになり、相関ポリシー違反に対する応答としてこれを使用できるようになります。

手順 5 [利用可能な応答(Available Responses)] リストから、グループに含めるアラートと修正を選択します。

ヒント![]() 複数の応答を選択するには、Ctrl キーを押したままクリックします。

複数の応答を選択するには、Ctrl キーを押したままクリックします。

手順 6 右矢印( > )をクリックして、アラートと修正をグループに移動します。

反対に、[グループ内の応答(Responses in Group)] リストからアラートと修正を選択して左矢印( < )をクリックすると、応答グループの外にアラートを移動することができます。

応答グループの変更

手順 1 [ポリシー(Policies)] > [相関(Correlation)] を選択し、[グループ(Groups)] をクリックします。

手順 2 変更するグループの横にある編集アイコン( )をクリックします。

)をクリックします。

[応答グループ(Response Group)] ページが表示されます。

手順 3 必要な変更を行い、[保存(Save)] をクリックします。

グループがアクティブで、使用中の場合は、変更内容がすぐに適用されます。

応答グループの削除

相関ポリシーで使用されていない応答グループを削除することができます。応答グループを削除しても、そのグループに含まれている応答は 削除されません 。相互の関連付けが解除されるだけです。

手順 1 [ポリシー(Policies)] > [相関(Correlation)] を選択し、[グループ(Groups)] をクリックします。

手順 2 削除するグループの横にある削除アイコン( )をクリックします。

)をクリックします。

応答グループのアクティブ化と非アクティブ化

応答グループを削除せずに、一時的に非アクティブにすることができます。これにより、グループはシステムに残りますが、そのグループが割り当てられているポリシーに対する違反が発生しても、グループは起動されません。なお、相関ポリシーで使用されている応答グループを非アクティブにした場合、その応答グループは非アクティブであっても使用中とみなされます。使用中の応答グループを削除することはできません。

手順 1 [ポリシー(Policies)] > [相関(Correlation)] を選択し、[グループ(Groups)] をクリックします。

手順 2 アクティブまたは非アクティブにする応答グループの横にあるスライダをクリックします。

グループがアクティブ化されていた場合は、非アクティブになります。非アクティブ化されていた場合は、アクティブになります。

相関ポリシーの作成

相関ルールまたはコンプライアンス ホワイト リスト(あるいはその両方)、およびオプションでアラート応答と修正を作成した後、それらを使用して相関ポリシーを作成できます。

アクティブ ポリシー内の相関ルールまたはホワイト リストで指定されている基準をネットワーク トラフィックが満たす場合、防御センター は相関イベントまたはホワイト リスト イベントを生成します。また、ルールあるいはホワイト リストに割り当てられた応答も起動します。それぞれのルールまたはホワイト リストを、単一の応答または応答グループにマッピングできます。ネットワーク トラフィックが複数のルールまたはホワイト リストをトリガーとして使用した場合、防御センター はそれぞれのルールとホワイト リストに関連付けられているすべての応答を起動します。

相関ポリシーを作成するために使用できる相関ルール、コンプライアンス ホワイト リスト、および応答を作成する方法の詳細については、以下の項を参照してください。

ヒント![]() オプションで、スケルトン ポリシーを作成し、あとでそれを変更してルールと応答を追加できます。

オプションで、スケルトン ポリシーを作成し、あとでそれを変更してルールと応答を追加できます。

手順 1 [ポリシー(Policies)] > [相関(Correlation)] を選択します。

[ポリシー管理(Policy Management)] ページが表示されます。

手順 2 [ポリシーの作成(Create Policy)] をクリックします。

[ポリシーの作成(Create Policy)] ページが表示されます。

手順 3 ポリシーの基本情報(名前や説明など)を指定します。

ポリシーの基本情報の指定を参照してください。

手順 4 相関ポリシーに 1 つ以上のルールまたはホワイト リストを追加します。

ルールとホワイト リストを相関ポリシーに追加するを参照してください。

手順 5 オプションで、ルールおよびホワイト リストのプライオリティを設定します。

ルールおよびホワイト リストのプライオリティの設定を参照してください。

手順 6 オプションで、追加したルールまたはホワイト リストに、応答を追加します。

ルールとホワイト リストに応答を追加するを参照してください。

(注![]() ) ポリシーで相関イベントやホワイト リスト イベントを生成したり、ポリシー違反に対する応答を起動したりするには、その前にポリシーをアクティブにする必要があります。詳細については、相関ポリシーの管理を参照してください。

) ポリシーで相関イベントやホワイト リスト イベントを生成したり、ポリシー違反に対する応答を起動したりするには、その前にポリシーをアクティブにする必要があります。詳細については、相関ポリシーの管理を参照してください。

ポリシーの基本情報の指定

各ポリシーを識別する名前を指定する必要があります。オプションで、簡単な説明をポリシーに追加できます。

また、ユーザ定義のプライオリティをポリシーに割り当てることもできます。相関ポリシーに対する違反の結果として生成される相関イベントには、そのポリシーに割り当てたプライオリティが表示されます(ただし、トリガーとして使用されたルールに独自のプライオリティが設定されている場合を除く)。

(注![]() ) ルールとホワイト リストのプライオリティは、ポリシーのプライオリティをオーバーライドします。詳細については、ルールとホワイト リストを相関ポリシーに追加するを参照してください。

) ルールとホワイト リストのプライオリティは、ポリシーのプライオリティをオーバーライドします。詳細については、ルールとホワイト リストを相関ポリシーに追加するを参照してください。

手順 1 [ポリシーの作成(Create Policy)] ページで、[ポリシー名(Policy Name)] フィールドにポリシーの名前を入力します。

手順 2 [ポリシーの説明(Policy Description)] フィールドに、ポリシーの説明を入力します。

手順 3 [デフォルト プライオリティ(Default Priority)] ドロップダウンリストから、ポリシーのプライオリティを選択します。

1 から 5 までのプライオリティ値を選択できます。1 が最高、5 が最低です。または、[なし(None)] を選択すると、特定のルールに割り当てられたプライオリティだけが使用されます。

手順 4 次の項(ルールとホワイト リストを相関ポリシーに追加する)の手順に進みます。

ルールとホワイト リストを相関ポリシーに追加する

1 つの相関ポリシーには、1 つ以上の相関ルールまたはホワイト リストが含まれます。ポリシー内のいずれかのルールまたはホワイト リストに対する違反が発生すると、システムはイベントをデータベースに記録します。ルールまたはホワイト リストに 1 つ以上の応答がすでに割り当てられている場合、それらの応答が起動されます。

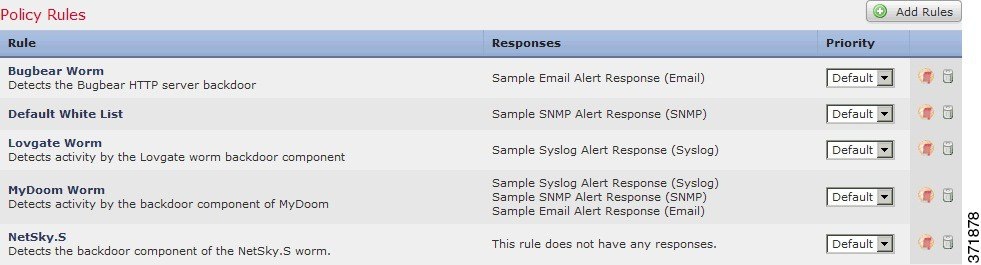

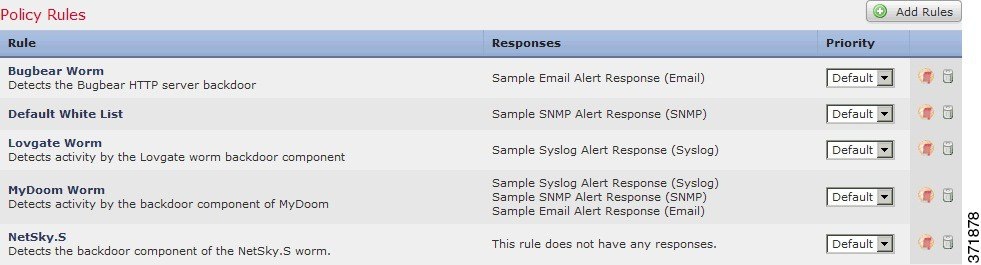

以下の図は、コンプライアンス ホワイト リストと一連の相関ルールからなる、さまざまな応答が設定された相関ポリシーを示しています。

手順 1 [ポリシーの作成(Create Policy)] ページで、[ルールの追加(Add Rules)] をクリックします。

[利用可能なルール(Available Rules)] ポップアップが表示されます。

手順 2 該当するフォルダ名をクリックしてフォルダを展開します。

手順 3 ポリシーで使用するルールとホワイト リストを選択して、[追加(Add)] をクリックします。

[ポリシーの作成(Create Policy)] ページが再び表示されます。選択したルールとホワイト リストがポリシーに含まれます。

手順 4 次の項(ルールおよびホワイト リストのプライオリティの設定)の手順に進みます。

ルールおよびホワイト リストのプライオリティの設定

相関ポリシーに含まれる個々の相関ルールやコンプライアンス ホワイト リストに、ユーザ定義のプライオリティを割り当てることができます。ルールまたはホワイト リストがトリガーとして使用された結果として生成されるイベントには、そのルールまたはホワイト リストに割り当てたプライオリティが表示されます。一方、プライオリティ値を割り当てない状態でルールまたはホワイト リストがトリガーとして使用されると、結果として生成されるイベントには、ポリシーのプライオリティ値が表示されます。

たとえば、あるポリシー自体のプライオリティが 1 に設定され、そのポリシー内の 1 つのルールにプライオリティ 3 が設定され、他のルールまたはホワイト リストにはデフォルト プライオリティが設定されているとします。プライオリティ 3 のルールがトリガーとして使用された場合、結果としてできる相関イベントのプライオリティ値は 3 と表示されます。ポリシー内の他のルールまたはホワイト リストがトリガーとして使用された場合、結果としてできるイベントには、ポリシーのプライオリティから得られたプライオリティ値 1 が表示されます。

ルールまたはホワイト リストのプライオリティを設定する方法:

手順 1 [ポリシーの作成(Create Policy)] ページで、ルールまたはホワイト リストごとの [プライオリティ(Priority)] リストから、デフォルト プライオリティを選択します。次のいずれかを選択できます。

手順 2 次の項(ルールとホワイト リストに応答を追加する)の手順に進みます。

ルールとホワイト リストに応答を追加する

相関ポリシー内で、個々のルールまたはホワイト リストを 1 つの応答または応答のグループにマッピングできます。ポリシー内のいずれかのルールまたはホワイト リストに対する違反が発生した場合、システムは関連するイベントをデータベースに記録し、そのルールまたはホワイト リストに割り当てられている応答を起動します。ポリシー内の複数のルールまたはホワイト リストがトリガーとして使用された場合、防御センター はそれぞれのルールまたはホワイト リストに関連付けられている応答を起動します。

応答と応答グループを作成する方法の詳細については、以下の項を参照してください。

(注![]() ) トラフィック プロファイルの変更でトリガーとして使用する相関ルールへの応答として Nmap 修復を割り当てないでください。修正は起動されません。

) トラフィック プロファイルの変更でトリガーとして使用する相関ルールへの応答として Nmap 修復を割り当てないでください。修正は起動されません。

以下の図は、コンプライアンス ホワイト リストと一連の相関ルールからなる、さまざまな応答が設定された相関ポリシーを示しています。

手順 1 [ポリシーの作成(Create Policy)] ページで、応答を追加するルールまたはホワイト リストの横にある応答アイコン( )をクリックします。

)をクリックします。

手順 2 [未割り当ての応答(Unassigned Responses)] の下で、ルールまたはホワイト リストがトリガーとして使用された場合に起動する 1 つ以上の応答または応答グループを選択して、上矢印をクリックします。

ヒント![]() 複数の応答を選択するには、Ctrl キーを押したままクリックします。

複数の応答を選択するには、Ctrl キーを押したままクリックします。

[ポリシーの作成(Create Policy)] ページが再び表示されます。指定した応答がルールまたはホワイト リストに追加されます。

相関ポリシーの管理

相関ポリシーの管理は、[ポリシー管理(Policy Management)] ページで行います。ポリシーを作成、変更、ソート、アクティブ化、非アクティブ化、および削除できます。

ポリシーの横にあるスライダは、ポリシーがアクティブであるかどうかを示します。ポリシーで相関イベントやホワイト リスト イベントを生成するためには、ポリシーをアクティブにする必要があります。[並べ替え(Sort by)] ドロップダウン リストを使用すると、ポリシーを状態別(アクティブ/非アクティブ)または名前のアルファベット順でソートできます。

アクティブな相関ポリシーにコンプライアンス ホワイト リストが含まれている場合、以下のアクションによって、そのホワイト リストに関連付けられているホスト属性が削除されることも、ホスト属性の値が変更されることも ありません 。

つまり、たとえばアクションを実行した時点で準拠していたホストは、ホスト属性ネットワーク マップで引き続き準拠ホストとして表示されます。ホスト属性を削除するには、対応するホワイト リストを削除する必要があります。

ネットワーク上のホストのホワイト リスト コンプライアンスを更新するには、相関ポリシー再びアクティブ化するか(以前に非アクティブ化した場合)、またはホワイト リストを別のアクティブな相関ポリシーに追加する必要があります(相関ポリシーからホワイト リストを削除した場合、またはポリシー自体を削除した場合)。この操作を実行すると発生するホワイト リストの再評価によって、ホワイト リスト イベントが生成されることは ありません 。したがって、ホワイト リストに関連付けられた応答がトリガーとして使用されることもありません。コンプライアンス ホワイト リストの詳細については、FireSIGHT システムのコンプライアンス ツールとしての使用を参照してください。

相関ポリシーを管理する方法の詳細については、以下の項を参照してください。

新しいポリシーを作成する方法については、相関ポリシーの作成を参照してください。

相関ポリシーのアクティブ化と非アクティブ化

相関ポリシーをアクティブまたは非アクティブにするには、以下の手順に従います。

手順 1 [ポリシー(Policies)] > [相関(Correlation)] を選択します。

[ポリシー管理(Policy Management)] ページが表示されます。

手順 2 アクティブまたは非アクティブにするポリシーの横にあるスライダをクリックします。

ポリシーがアクティブであった場合は、非アクティブになります。非アクティブ化されていた場合は、アクティブになります。

相関ポリシーの編集

手順 1 [ポリシー(Policies)] > [相関(Correlation)] を選択します。

[ポリシー管理(Policy Management)] ページが表示されます。

手順 2 ポリシーの横にある編集アイコン( )をクリックします。

)をクリックします。

[ポリシーの作成(Create Policy)] ページが表示されます。変更可能なさまざまな設定の詳細については、相関ポリシーの作成を参照してください。相関ポリシーからルールまたはホワイト リストを削除するには、[ポリシーの作成(Create Policy)] ページで、削除するルールまたはホワイト リストの横にある削除アイコン( )をクリックします。

)をクリックします。

手順 3 必要な変更を行い、[保存(Save)] をクリックします。

ポリシーが変更されます。ポリシーがアクティブな場合は、変更内容がすぐに適用されます。

相関ポリシーの削除

手順 1 [ポリシー(Policies)] > [相関(Correlation)] を選択します。

[ポリシー管理(Policy Management)] ページが表示されます。

手順 2 削除するポリシーの横にある削除アイコン( )をクリックします。

)をクリックします。

相関イベントの操作

アクティブな相関ポリシーに含まれる相関ルールがトリガーとして使用されると、防御センター が相関イベントを生成してデータベースにそれを記録します。データベースに保存される相関イベントの数を設定する方法については、データベース イベント制限の設定を参照してください。

(注![]() ) アクティブな相関ポリシーに含まれるコンプライアンス ホワイト リストがトリガーとして使用されると、防御センター がホワイト リスト イベントを生成します。詳細については、ホワイト リスト イベントの操作を参照してください。

) アクティブな相関ポリシーに含まれるコンプライアンス ホワイト リストがトリガーとして使用されると、防御センター がホワイト リスト イベントを生成します。詳細については、ホワイト リスト イベントの操作を参照してください。

相関イベントの表示

相関イベントのテーブルを表示し、検索対象の情報に応じてイベント ビューを操作できます。

相関イベントにアクセスしたときに表示されるページは、使用するワークフローによって異なります。相関イベントのテーブル ビューが含まれる定義済みワークフローを使用できます。また、特定のニーズを満たす情報だけを表示するカスタム ワークフローを作成することもできます。カスタム ワークフローの作成方法については、カスタム ワークフローの作成を参照してください。

次の表では、相関イベント ワークフローのページで実行できる操作をいくつか説明します。

|

|

|

|---|---|

ユーザ ID の隣に表示されているユーザ アイコン( |

|

ドリルダウン ワークフロー ページのソートで詳細を参照してください。 |

|

ワークフロー内の他のページへのナビゲートで詳細を参照してください。 |

|

ワークフロー ページの左上で、該当するページ リンクをクリックします。詳細については、ワークフローのページの使用を参照してください。 |

|

相関イベント テーブルについてで詳細を参照してください。 |

|

イベント時間の制約の設定で詳細を参照してください。 イベント ビューを時間によって制約している場合は、(グローバルかイベントに特有かに関係なく)アプライアンスに設定されている時間枠の範囲外に生成されたイベントがイベント ビューに表示されることがあることに注意してください。アプライアンスに対してスライドする時間枠を設定した場合でも、この状況が発生することがあります。 |

|

詳細については、イベントの制約を参照してください。 |

|

ワークフロー間のナビゲートで詳細を参照してください。 |

アクセス: Admin/Any Security Analyst

手順 1 [分析(Analysis)] > [相関(Correlation)] > [相関イベント(Correlation Events)] を選択します。

デフォルト相関イベント ワークフローの最初のページが表示されます。カスタム ワークフローなど、別のワークフローを使用するには、ワークフローのタイトルの横の [(ワークフローの切り替え)((switch workflow))] をクリックします。別のデフォルト ワークフローの指定方法については、イベント ビュー設定の設定を参照してください。イベントが表示されない場合は、時間範囲の調整が必要な可能性があります。イベント時間の制約の設定を参照してください。

ヒント![]() 相関イベントのテーブル ビューが含まれないカスタム ワークフローを使用している場合は、[(ワークフローの切り替え)((switch workflow))] をクリックし、[相関イベント(Correlation Events)] を選択します。

相関イベントのテーブル ビューが含まれないカスタム ワークフローを使用している場合は、[(ワークフローの切り替え)((switch workflow))] をクリックし、[相関イベント(Correlation Events)] を選択します。

相関イベント テーブルについて

相関ルールがトリガーとして使用されると、防御センター は相関イベントを生成します。相関イベント テーブルのフィールドについて、以下の表で説明します。

|

|

|

|---|---|

侵入データ、ディスカバリ データ、および脆弱性情報の間の相関に基づいて相関イベントに割り当てられた影響レベル。詳細については、影響レベルを使用してイベントを評価するを参照してください。 |

|

侵入ポリシーのドロップ動作やルール状態とは無関係に、パッシブ展開(インライン セットがタップ モードである場合を含む)ではシステムがパケットをドロップしないことに注意してください。 |

|

ブラックリスト化されたオブジェクトの名前。これは、ポリシー違反をトリガーとして使用したイベントでブラックリスト化された IP アドレスを示す(またはその IP アドレスを含む)オブジェクトです。 |

|

送信元ポート/ICMP タイプ(Source Port/ICMP Type)または宛先ポート/ICMP コード(Destination Port/ICMP Code) |

ポリシー違反をトリガーとして使用したイベントに関連付けられた、送信元トラフィックの送信元ポート/ICMP タイプまたは宛先トラフィックの宛先ポート/ICMP コード。 |

相関イベントについての説明。説明に示される情報は、ルールがどのようにトリガーとして使用されたかによって異なります。 たとえば、オペレーティング システム情報の更新イベントによってルールがトリガーとして使用された場合、新しいオペレーティング システムの名前と信頼度レベルが表示されます。 |

|

送信元ホスト重要度(Source Host Criticality)または宛先ホスト重要度(Destination Host Criticality) |

相関イベントに関連する送信元または宛先ホストにユーザが割り当てたホスト重要度。 ディスカバリ イベント、ホスト入力イベント、または接続イベントに基づくルールによって生成された相関イベントにのみ、送信元ホスト重要度が含まれることに注意してください。ホスト重要度の詳細については、事前定義のホスト属性の使用を参照してください。 |

入力セキュリティ ゾーン(Ingress Security Zone)または出力セキュリティ ゾーン(Egress Security Zone) |

|

入力インターフェイス(Ingress Interface)または |

|

各行に表示された情報と一致するイベントの数。[カウント(Count)] フィールドは、複数の同一行が生成される制限を適用した後でのみ表示されることに注意してください。 |

相関イベントの検索

特定の相関イベントを検索できます。実際のネットワーク環境に合わせてカスタマイズされた検索を作成して保存すると、あとで再利用できます。次の表に、使用可能な検索基準の説明を示します。

|

|

|

|---|---|

相関イベントの説明またはその一部を入力します。説明に含まれる情報は、ルールをトリガーとして使用させたイベントによって異なります。 |

|

相関イベントのプライオリティを指定します(これは、トリガーとして使用されたルールのプライオリティまたは違反が発生した相関ポリシーのプライオリティによって決まります)。プライオリティなしを指定するには、「 |

|

送信元国(Source Country)、宛先国(Destination Country)、または送信元/宛先の国(Source/Destination Country) |

ポリシー違反をトリガーとして使用したイベントの送信元 IP アドレス、宛先 IP アドレス、または送信元/宛先 IP アドレスに関連付けられた国を指定します。 |

送信元の大陸(Source Continent)、宛先の大陸(Destination Continent)、または送信元/宛先の大陸(Source/Destination Continent) |

ポリシー違反をトリガーとして使用したイベントの送信元 IP アドレス、宛先 IP アドレス、または送信元/宛先 IP アドレスに関連付けられた大陸を指定します。 |

ポリシー違反をトリガーとして使用した相関イベントに関連付けられたセキュリティ インテリジェンスのカテゴリを指定します。セキュリティ インテリジェンスのカテゴリとして、セキュリティ インテリジェンス オブジェクト、グローバル ブラックリスト、カスタム セキュリティ インテリジェンス リストまたはフィード、あるいはインテリジェンス フィードに含まれるいずれかのカテゴリを指定できます。詳細については、セキュリティ インテリジェンスの IP アドレス レピュテーションを使用したブラックリスト登録を参照してください。 |

|

送信元 IP(Source IP)、宛先 IP(Destination IP)、または送信元/宛先 IP(Source/ Destination IP) |

ポリシー違反をトリガーとして使用したイベントの送信元ホスト、宛先ホスト、または送信元/宛先ホストの IP アドレスを指定します。単一の IP アドレスまたはアドレス ブロック、あるいはこれらのいずれかまたは両方をカンマで区切ったリストを指定できます。また、否定を使用することもできます。詳細については、検索での IP アドレスの指定を参照してください。 |

送信元ポート/ICMP タイプ(Source Port/ICMP Type)または宛先ポート/ICMP コード(Destination Port/ICMP Code) |

ポリシー違反をトリガーとして使用したイベントに関連付けられた、送信元トラフィックの送信元ポート/ICMP タイプまたは宛先トラフィックの宛先ポート/ICMP コードを指定します。 |

相関イベントに割り当てられた影響を指定します。大文字と小文字を区別しない有効な値は、 |

|

侵入イベントによってトリガーとして使用されたポリシー違反の場合、以下のいずれかを入力します。

侵入ポリシーのドロップ動作やルール状態とは無関係に、パッシブ展開(インライン セットがタップ モードである場合を含む)ではシステムがパケットをドロップしないことに注意してください。 |

|

送信元ホスト重要度(Source Host Criticality)または |

ポリシー違反に関連する送信元または宛先ホストの重要度として、 |

入力セキュリティ ゾーン(Ingress Security Zone) |

ポリシー違反をトリガーとして使用した侵入イベントまたは接続イベントの入力、出力、または入力/出力セキュリティ ゾーンを指定します。 |

ポリシー違反をトリガーしたイベントを生成した特定のデバイスに検索を制限するには、デバイス名または IP アドレス、またはデバイス グループ、スタック、またはクラスタ名を入力します。検索での FireSIGHT システムによるデバイス フィールドの処理方法については、検索でのデバイスの指定を参照してください。 |

|

入力インターフェイス(Ingress Interface)または |

アクセス: Admin/Any Security Analyst

手順 1 [分析(Analysis)] > [検索(Search)] を選択します。

手順 2 テーブル ドロップダウン リストから [相関イベント(Correlation Events)] を選択します。

手順 3 表「 相関イベントの検索基準 」に記載されているように、該当するフィールドに検索基準を入力します。

–![]() 値を 1 つのみ含むことができるフィールドの場合、検索条件に一致するのは、指定したフィールドに引用符内の文字列と同じ文字列が含まれるレコードです。たとえば、

値を 1 つのみ含むことができるフィールドの場合、検索条件に一致するのは、指定したフィールドに引用符内の文字列と同じ文字列が含まれるレコードです。たとえば、 A, B, "C, D, E" を検索すると、指定したフィールドに「 A 」または「 B 」または「 C, D, E 」を含むレコードが一致します。これにより、使用できる値にカンマを含むフィールドでの一致が可能です。

–![]() 同時に複数の値を含むことができるフィールドの場合、引用符で囲んだカンマ区切りリスト内のすべての値が指定したフィールドに含まれるレコードが検索条件に一致します。

同時に複数の値を含むことができるフィールドの場合、引用符で囲んだカンマ区切りリスト内のすべての値が指定したフィールドに含まれるレコードが検索条件に一致します。

–![]() 同時に複数の値を含むことができるフィールドについては、引用符で囲んだカンマ区切りリストだけでなく、単一の値も検索条件に使用することができます。たとえば、

同時に複数の値を含むことができるフィールドについては、引用符で囲んだカンマ区切りリストだけでなく、単一の値も検索条件に使用することができます。たとえば、 A, B, "C, D, E" をこれらの文字の 1 つまたは複数を含むことができるフィールドで検索すると、指定したフィールドに A または B 、または C 、 D 、 E のすべてを含むレコードが一致します。

- 検索により、すべてのフィールドに対して指定した検索条件と一致するレコードのみが返されます。

- 多くのフィールドでは、ワイルドカードとして 1 つ以上のアスタリスク(

*)を受け入れます。 - フィールドでその情報を利用できないイベントを示すには、そのフィールドで

n/aを指定します。フィールドに情報が入力されているイベントを示すには!n/aを使用します。 - 検索条件としてオブジェクトを使用するには、検索フィールドの横に表示されるオブジェクトの追加アイコン(

)をクリックします。

)をクリックします。

検索でのオブジェクトの使用を含む検索構文の詳細については、イベントの検索を参照してください。

手順 4 必要に応じて検索を保存する場合は、[プライベート(Private)] チェックボックスをオンにしてプライベートとして検索を保存すると、本人だけがアクセスできるようになります。本人のみではなくすべてのユーザを対象にする場合は、このチェックボックスをオフのままにして検索を保存します。

ヒント![]() カスタム ユーザ ロールのデータの制限として検索を使用する場合は、必ずプライベート検索として保存する必要があります。

カスタム ユーザ ロールのデータの制限として検索を使用する場合は、必ずプライベート検索として保存する必要があります。

手順 5 必要に応じて、後で再度使用する検索を保存できます。次の選択肢があります。

新しい検索の場合、ダイアログボックスに検索の名前を要求するプロンプトが表示されます。一意の検索名を入力して [保存(Save)] をクリックします。保存済みの既存の検索で新しい条件を保存する場合、プロンプトは表示されません。検索が保存され([プライベート(Private)] を選択した場合は本人のアカウントでのみ閲覧可能)、後で実行できます。

ダイアログボックスに検索の名前を要求するプロンプトが表示されます。一意の検索名を入力して [保存(Save)] をクリックします。検索が保存され([プライベート(Private)] を選択した場合は本人のアカウントでのみ閲覧可能)、後で実行できます。

手順 6 検索を開始するには、[検索(Search)] ボタンをクリックします。

現在の時間範囲によって制約されたデフォルト相関イベント ワークフローに、検索結果が表示されます。カスタム ワークフローなど、別のワークフローを使用するには、ワークフローのタイトルの横の [(ワークフローの切り替え)((switch workflow))] をクリックします。別のデフォルト ワークフローの指定方法については、イベント ビュー設定の設定を参照してください。

)をクリックします。詳細については、

)をクリックします。詳細については、 フィードバック

フィードバック