概要

Multicloud Defense Gateway は、Multicloud Defense Gateway インスタンスのクラスタを持つネットワークロードバランサで構成される、ネットワークベースのセキュリティプラットフォームです。これは、トラフィック負荷に応じてスケールアウトおよびスケールインする自動スケーリングおよび自己修復クラスタです。Multicloud Defense Controller とゲートウェイインスタンスは、状態、正常性、テレメトリに関する一定の連続的な情報を交換します。Multicloud Defense Controller は、ゲートウェイインスタンスから受信したテレメトリデータを測定することで、スケールアウト/スケールインを判断します。ゲートウェイは、可用性と復元力に優れたアーキテクチャを実現するために、複数の可用性ゾーンで実行するように設定できます。これにより、クラウド サービス プロバイダーの単一の可用性ゾーンで障害が発生しても、実行中のアプリケーションのセキュリティ態勢が損なわれることがありません。

ゲートウェイおよび対応する VPC または VNet を設定したら、Multicloud Defense Controller の [ゲートウェイの詳細(Gateway Details)] ページを使用して、それらの状態を表示および管理できます。

Multicloud Defense Gatewayは、ハブモードとエッジモードの 2 つの方法で展開できます。

ゲートウェイの再試行

Multicloud Defense Gateway は Multicloud Defense の自己修復コンポーネントです。いずれかの時点でゲートウェイの展開が失敗するか、問題が発生した場合、ゲートウェイの再試行により、Multicloud Defense はゲートウェイの再展開を自動的に試みます。このアクションは、コントローラからゲートウェイを手動で無効にするか削除するまで、無限に発生します。

再試行アクションは、Terraform で次の 2 つの側面から設定できます。最初に、Multicloud Defense がゲートウェイの展開を再試行する回数を設定できます。再展開の最大試行回数に達すると、Multicloud Defense は再試行を停止します。次に、再試行を行う間隔を設定できます。たとえば、ゲートウェイ再試行を 1 時間ごとに 3 回行うように設定できます。これは、Multicloud Defense が 1 時間ごとにゲートウェイの展開を 3 回再試行し、その後停止することを意味します。このアクションは、ゲートウェイの問題が解決するまで、またはコントローラからゲートウェイを削除するまで繰り返されます。

ゲートウェイでのトンネルインスペクション

Multicloud Defense Gateway は、新しい GRE ヘッダーと外部 IP ヘッダーを追加して元のパケットをカプセル化することで、GRE トンネルインスペクションを自動化します。その後、カプセル化されたパケットは中間ネットワークを介して送信され、カプセル化されたパケットが GRE トンネルの接続先エンドポイントに到達すると、GRE ヘッダーと外部 IP ヘッダーが削除され、元のパケットが表示されます。その後、元のパケットは最終的な接続先に転送されます。

GRE 自体は暗号化を提供しませんが、IPSec(インターネット プロトコル セキュリティ)などの他のプロトコルと組み合わせて、カプセル化されたトラフィックを保護できます。IPSec は、GRE トンネルの機密性、完全性、および認証を提供できます。これはサイト間 VPN トンネル接続に特に有益であり、ルーティングプロトコルと組み合わせて使用することで、冗長性とフェールオーバー機能を提供できます。

サポートされるゲートウェイのユースケース

出力

出力/East-West ゲートウェイ

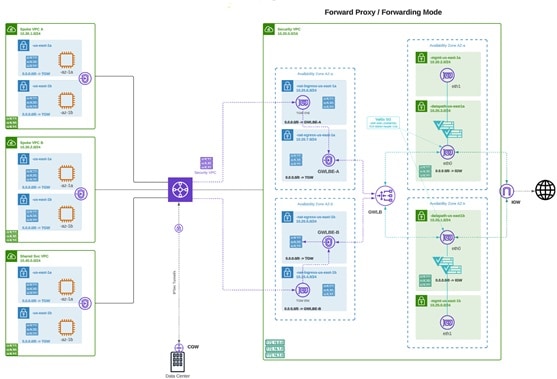

パブリック クラウド ネットワークから発信されるトラフィックを保護するために出力/East-West ゲートウェイを展開します。エグレスゲートウェイは、完全な復号を実行し、侵入防御、マルウェア対策、データ損失防止、フルパス URL フィルタリングなどの高度なセキュリティ機能を組み込む透過的な転送プロキシとして機能します。必要に応じて転送モードで動作させることもできます。この場合、トラフィックのプロキシ接続や復号は行われませんが、悪意のある IP ブロッキングや FQDN フィルタリングなどのセキュリティ機能は適用されます。

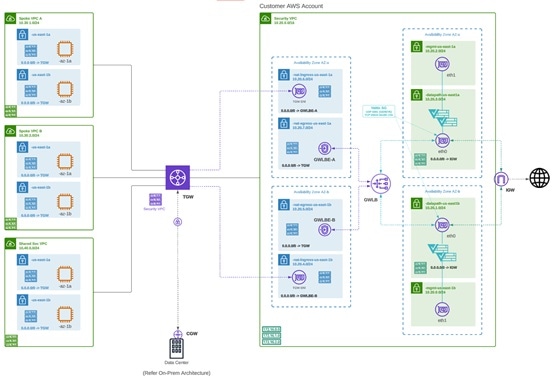

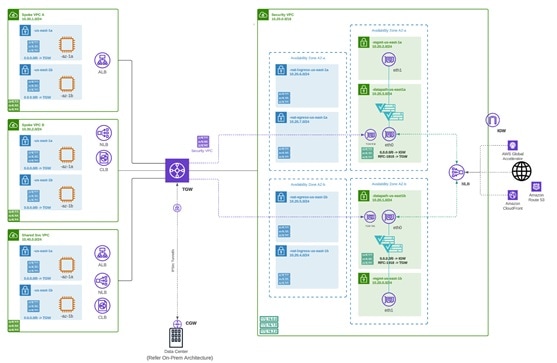

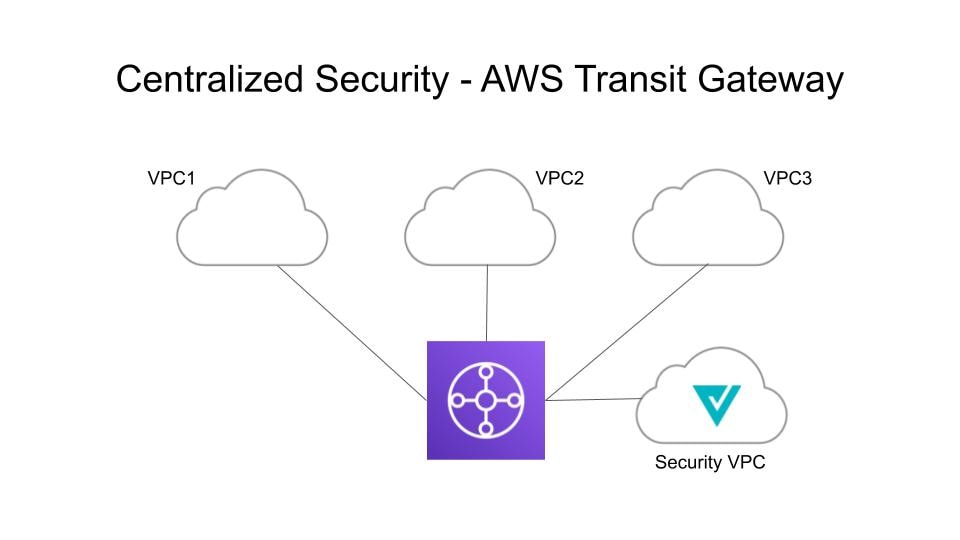

次の図は、集中型モードのエグレスゲートウェイを持つ AWS アカウントの例を示します。

出力の NAT ゲートウェイ

(注) |

現時点で、Multicloud Defense は AWS および Azure の出力展開のみでネイティブゲートウェイをサポートしています。 |

ネットワークアドレス変換(NAT)ゲートウェイは、クラウド サービス プロバイダー内から発信するように設計されたゲートウェイです。出力トラフィックは、単一の IPアドレス、または可用性ゾーンごとに少なくとも 1 つの IP アドレスから発生します。ゲートウェイを構築し、クラウド環境内からホストすることで、効率を高め、コストを削減できる可能性があります。Multicloud Defense 内の VPC または VNet とクラウド サービス プロバイダーのゲートウェイとの関連付けが失敗した場合、障害対応のために、Multicloud Defense システムログにインスタンスがキャプチャされることに注意してください。

次のサポートされる設定を参照してください。

-

Azure は 1 つのサブネットをサポートします。

-

NAT ゲートウェイに少なくとも 1 つ のパブリック IP アドレスが設定されている必要があります。

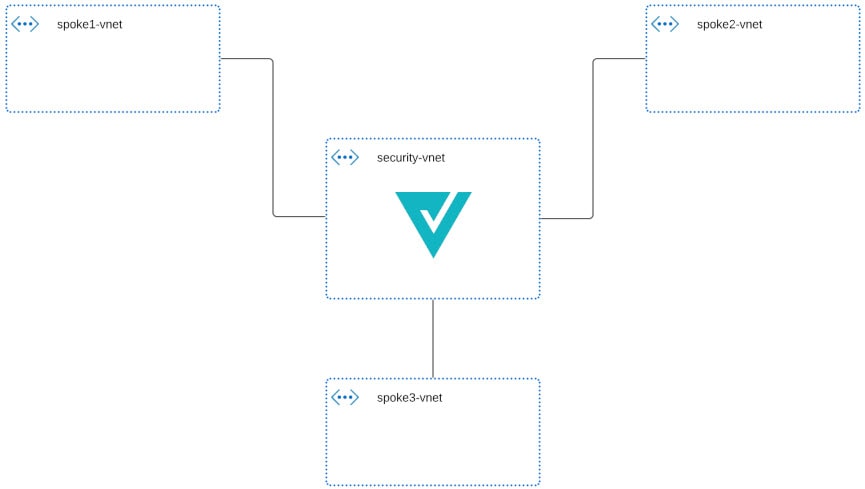

次の図は、集中型モードのエグレスゲートウェイを持つ Azure アカウントの例です。

AWS CloudWAN

現時点で、Multicloud Defense は AWS の CloudWAN をエグレスゲートウェイに含めることをサポートしています。CloudWAN は、データセンター、ブランチ、および AWS ネットワークを統合する、インテント主導型のマネージド ワイドエリアネットワーク(WAN)サービスです。リージョン間で複数のトランジットゲートウェイを相互接続することでグローバルネットワークを作成することは可能ですが、CloudWAN には、コアネットワークポリシーに基づいてグローバルネットワークを構築および運用するために特別に設計された、組み込みの自動化、セグメンテーション、および設定管理機能が用意されています。

このオプションは、自動化された VPC アタッチメント、統合パフォーマンスモニタリング、一元化された設定などの拡張機能を提供し、これらはすべて AWS Network Manager 内で管理されます。これにより、AWS アカウント、リージョン、およびオンプレミスの場所全体で、CloudWAN コアネットワークとトランジット ゲートウェイ ネットワークを一元的に管理および可視化できます。

主な利点:

-

簡素化されたネットワーク管理:AWS CloudWAN は、AWS Network Manager を介した一元化ダッシュボードを提供し、ネットワーク設定、ポリシーの管理、およびトラフィックのモニタリングを行います。これにより、複数の異なるネットワーキング ソリューションの処理に伴う複雑さが大幅に軽減され、ネットワークの統合ビューが実現します。

-

拡張性:ビジネスの成長に合わせてネットワークを簡単に拡張できます。組織のクラウドプレゼンスとグローバルフットプリントの拡大に合わせて、CloudWAN は増大する需要に対応でき、手作業での大掛かりな再設定は必要ありません。

-

最適化されたパフォーマンス:AWS のグローバル インフラストラクチャを活用することで、CloudWAN はさまざまな地理的場所で高いパフォーマンスと低遅延の接続を確保し、アプリケーションのパフォーマンスとユーザー体験を向上させます。

CloudWAN による簡素化:

-

一元化されたポリシー管理:宣言型言語で記述されたコアネットワークポリシーは、セグメント、AWS リージョンのルーティング、およびアタッチメントをセグメントにマッピングする方法を定義します。単一のネットワークポリシーを使用してネットワーク全体のルーティングとセキュリティポリシーを管理できるため、手動設定の必要性が減り、エラーを最小限に抑えることができます。

-

運用の自動化:CloudWAN は、ルート伝達やポリシーの適用など、多くのネットワーク管理タスクを自動化し、IT チームがより戦略的なイニシアチブに集中できるようにします。

-

シームレスな統合:他の AWS サービスやサードパーティのソリューションと統合することで、お客様は負担を最小限に抑えながら、まとまりのある包括的なネットワーク インフラストラクチャを構築できます。

-

可視化の強化:AWS Network Manager には、ネットワークリソースをピンポイントで示す世界地図、CloudWatch イベントによるモニタリング、リアルタイムのイベントトラッキング、ネットワークのトポロジ図など、複数のダッシュボードの可視化が用意されています。これにより、グローバルネットワークをあらゆる面から簡単に管理およびモニターできます。

セキュリティサービスの挿入とは、セキュリティサービスをネットワークパスに直接統合するプラクティスを指します。Multicloud Defense でこれを実装する利点は次のとおりです。

-

強化されたセキュリティ態勢:ネットワークにセキュリティサービスを挿入することで、トラフィックをリアルタイムで検査、モニター、およびフィルタリングできるため、重要なリソースに影響が及ぶ前に脅威を検出し、軽減できます。

-

一貫したセキュリティポリシー:セキュリティサービスの挿入により、基盤となるインフラストラクチャや地理的な場所に関係なく、一貫したセキュリティポリシーがネットワーク全体に適用されます。この統一性により、コンプライアンスとガバナンスが簡素化されます。

-

可視性と制御の向上:セキュリティサービスを統合することで、ネットワークトラフィックと潜在的な脅威に対する可視性が向上します。管理者は、高度な分析およびモニタリングツールを活用して、より深いインサイトを取得し、セキュリティリスクをより効果的に管理できます。

-

遅延と複雑性の軽減:個別のセキュリティアプライアンスを介してトラフィックをルーティングする代わりに、ネットワークパスにセキュリティ機能を組み込みます。それにより遅延が最小限に抑えられ、ネットワークの複雑さが軽減され、パフォーマンスの向上とネットワークアーキテクチャの簡素化が実現します。

-

柔軟性と拡張性:Multicloud Defense を使用したセキュリティサービスの挿入により、組織は変化するネットワークの状態や新たな脅威に応じてセキュリティ対策を動的に拡張し、堅牢な保護を常に確保できます。

-

集中型セキュリティ:セキュリティリソースを統合し、管理に伴う負担を軽減してインフラストラクチャのコストを削減します。

-

ルーティングの簡素化:複雑なルーティング設定やサードパーティ製の自動化ツールを使用せずに、ネットワークトラフィックをセキュリティアプライアンスに簡単にステアリングできます。

-

マルチリージョンのセキュリティ検査:マルチリージョンの展開を簡素化し、複雑な設定なしでリージョン内およびリージョン間のトラフィックがセキュリティ インフラストラクチャを通過できるようにします。

AWS CloudWAN と Multicloud Defense を活用してセキュリティサービスを挿入することで、お客様は、ビジネスの成長と復元力のある運用をサポートする、高性能で安全な、簡単に管理できるネットワーク インフラストラクチャを実現できます。Multicloud Defense を使用すると、ユーザーはセキュリティサービス VPC を作成し、それを既存の CloudWAN にアタッチし、ネットワーク機能グループ(NFG)を作成し、ルーティングを更新してスポークセグメントを保護でき、これらの操作はすべて自動化されます。

AWS CloudWAN でサービス VPC を作成する方法

AWS CloudWAN でサービス VPC を正常に作成するには、次の手順を実行します。

-

サービス VPC を作成:必要なゲートウェイを使用して、複数の CNE でサービス VPC を確立します。

-

ネットワーク機能グループ(NFG)を作成します。

-

サービス VPC を NFG としてアタッチ:アタッチメント ポリシー ルールを使用してサービス VPC をアタッチします。

-

ワークロード VPC をアタッチ:アタッチメント ポリシー ルールを使用して、VPC をそれぞれのセグメントにアタッチします。

-

ルーティングを更新:ポリシーとワークロード VPC を変更して、ルーティングを更新します。

-

コアネットワークポリシーを更新:コアネットワークポリシーに必要な変更を適用して実行します。

AWS CloudWAN でサービス VPC を作成する前に、次の制限事項を考慮してください。

-

NAT ゲートウェイは、サービス VPC に必須です。

-

デュアルホップとエッジ選択は、現在サポートされていません。

-

AWS CloudWAN には、転送用の SNAT 対応トラフィックをサポートしないという制限があるため、SNAT で設定されたポリシールールセットのトラフィックはドロップされます。Multicloud Defense ポリシールールセットで SNAT を無効化にすることを強くお勧めします。

-

別のリージョン(CNE)にサービス VPC を追加するには、次の 2 つのオプションのいずれかを実行します。

-

新しい NFG アタッチメントのルーティングを更新するには、ポリシーを手動で実行して適用する必要があります。

-

コアネットワークを介したワークロード VPC のルートを使用して、新しいサービス VPC データパスサブネットのルーティングテーブルを手動で更新します。

-

入力

イングレスゲートウェイを展開することで、一般公開されたアプリケーションを保護できます。イングレスゲートウェイは、完全な復号を実行し、侵入防御、マルウェア対策、 Web アプリケーション ファイアウォール(WAF)、フルパス URL フィルタリングなどの高度なセキュリティ機能を適用するリバースプロキシとして機能します。

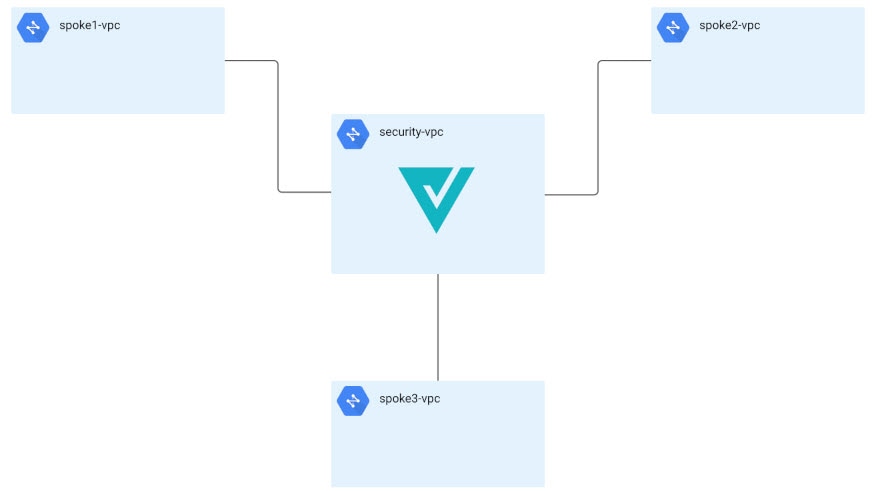

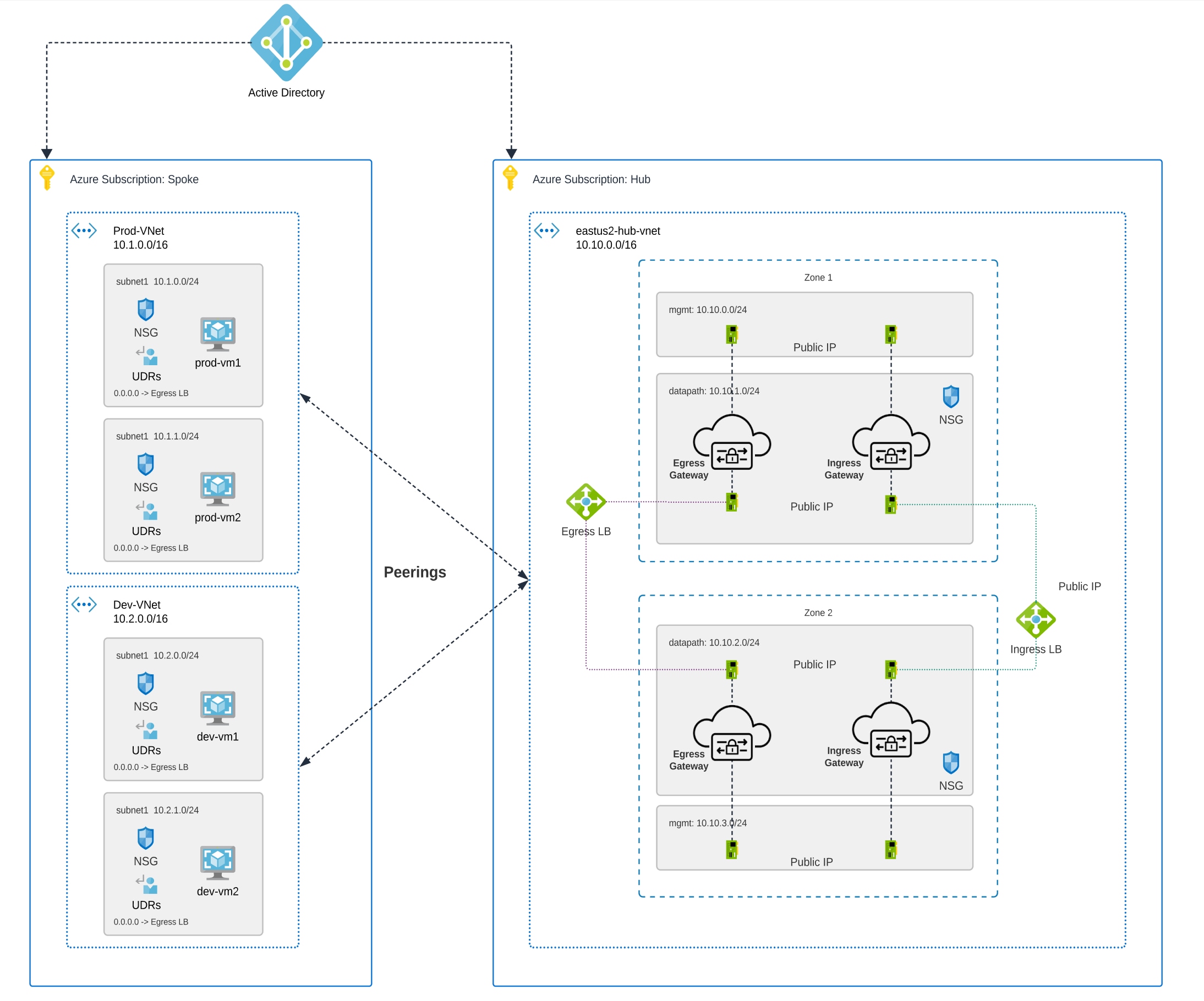

次の図は、集中型モードのイングレスゲートウェイを持つ AWS アカウントの例を示します。

水平方向

出力/East-West ゲートウェイの展開では、パブリッククラウド環境内のサブネットまたは VPC/Vnet 間に East-West L4 セグメンテーションが実装されます。ゲートウェイは、L4 ファイアウォールルールを使用した転送モードで機能し、オプションのロギングが有効化された状態で、設定されたパラメータに基づいてトラフィックを許可または拒否します。

次の図は、集中型モードの East-West ゲートウェイを持つ AWS アカウントの例を示します。

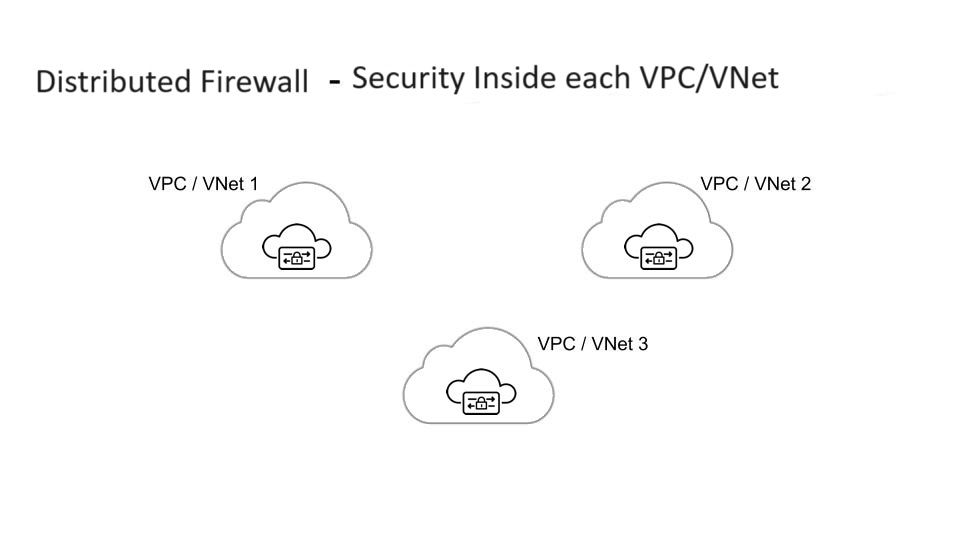

分散型

複数の VPC/VNet でアプリケーションが実行されています。各 VPC/VNet に Multicloud Defense Gateway を展開します。

一元化/ハブ

複数の VPC/VNet でアプリケーションが実行されているとします。一元化されたセキュリティサービス VPC/VNet を介して、すべてのアプリケーションを保護したいと考えています。このモデルは、Multicloud Defense Gateway をサービス VPC に展開します。すべてのアプリケーション VPC(スポーク VPC)とサービス VPC を、Azure および GCP の AWS Transit Gateway または VNet/VPC ピアリングにアタッチします。Multicloud Defense は、AWS Transit Gateway、サービス VPC、およびスポーク VPC のアタッチメントをオーケストレーションするオプションを提供します。これは、展開を容易にし、複数のルートテーブルと Transit Gateway のアタッチメントの複雑さを排除するための推奨ソリューションです。

高度なゲートウェイ設定:独自のロードバランサの使用

Multicloud Defense Gateway を作成するときに、AWS または Azure にネイティブなロードバランサを使用できます。AWS と Azure は異なるプラットフォームであるため、「ロードバランサ」に使用する単語は異なりますが、以下で説明する機能はパフォーマンス的には同じです。現在ご利用のクラウド サービス プロバイダーに該当する説明を引き続きお読みください。

独自のロードバランサを使用するように Multicloud Defense Gateway を設定するには、Multicloud Defense Gateway の追加を参照してください。

(注) |

これらの設定はどちらも、イングレスゲートウェイの展開のみをサポートすることに注意してください。 |

AWS グローバルアクセラレータ

Multicloud Defense は、Multicloud Defense Gateway インスタンス間でトラフィックをロードバランシングするための入力点として使用する、1 つ以上の AWS グローバルアクセラレータのセットと統合できます。これは、イングレスゲートウェイが展開されたときに Multicloud Defense によって作成および管理される AWS ネットワークロードバランサに似ていますが、アプリケーションとワークロードを保護するためのイングレスゲートウェイの代替的な入力点を提供します。

アクセラレータは、グローバルアクセラレータのリスナー エンドポイント グループを管理して、エンドポイントグループにゲートウェイインスタンスのアクティブなセットがあることを確認します。クライアント IP アドレスは、グローバルアクセラレータを介して Multicloud Defense イングレスゲートウェイに渡される間、保持されます。

Multicloud Defense をグローバルアクセラレータと統合するには、まず AWS 内でグローバルアクセラレータを作成し、目的のリスナーを定義し、空のエンドポイントグループ(または既存の Multicloud Defense イングレス ゲートウェイ インスタンスを含むエンドポイントグループ)を作成する必要があります。AWS リソースが存在するようになったら、Multicloud Defense イングレスゲートウェイをグローバルアクセラレータと統合するように設定します。

その他の設定情報については、Amazon AWS のドキュメントを参照してください。

Azure ロードバランサ

Azure クラウド サービス プロバイダーを使用している場合は、Multicloud Defense Gateway の一部として Azure から独自のロードバランサを使用できるようになりました。Azure ロードバランサは、Multicloud Defense Gateway インスタンスのクラスタを少なくとも 1 つ含むシステム提供のバックエンドプールに、複数のプロキシサーバーからのトラフィックを集めて処理します。このシナリオは、非 HTTP トラフィックを処理する複数のプロキシサーバーのセキュリティポリシーを作成する場合に最適です。

この機能を使用できるようにするには、Azure ロードバランサに従う Multicloud Defense Gateway を作成する必要があります。次の前提条件と制限事項に注意してください。

-

Azure ロードバランサがすでに設定されている必要があります。

-

カスタムロードバランサ用に Azure でバックエンドプールを作成し、設定することを強くお勧めします。この時点では、バックエンドプールにリソースを含める必要はなく、後で変更できます。

-

リソースグループを含む Azure ロードバランサを構成する場合は、Azure リソースグループと Multicloud Defense Gateway のリソースグループを同じリージョンで設定する必要があります。

-

リソースグループを含む Azure ロードバランサを構成する場合、ロードバランサのリソースグループと Multicloud Defense Gateway リソースグループが同じである必要はありません。

-

Azure ロードバランサの正常性プローブは設定できますが、必須ではありません。

-

Multicloud Defense Gateway の仮想ネットワークと Azure ロードバランサの仮想ネットワークは同じである必要があります。

-

Multicloud Defense Gateway のデータパスサブネットと Azure ロードバランサのサブネットは同じである必要があります。

-

少なくとも 1 つの可用性ゾーンを持つ VPC にゲートウェイをアタッチする必要があります。

Azure ロードバランサを作成、変更、または完了する方法については、Microsoft Azure のドキュメントを参照してください。

ゲートウェイの詳細

すでに確立されているゲートウェイの [ゲートウェイの詳細(Gateway Details)] ページを表示するには、をクリックします。このページからゲートウェイを追加したり、すべてのゲートウェイを管理したりできます。ゲートウェイの管理では、インスタンスの編集、アップグレード、有効化、無効化、エクスポート、または削除を行うことができます。変更を行う前に、変更するゲートウェイのチェックボックスをクリックする必要があります。

(注) |

これらのアクションを実行するには、管理者またはネットワーク管理者である必要があります。 ゲートウェイのリストをフィルタ処理して検索するには、次の項目のいずれかフィルタ条件として使用します。

|

[詳細検索への切り替え(Switch to Advanced Search)] をクリックして、独自の検索条件を作成します。必要に応じて、検索バー内のドロップダウンオプションを使用して、自動生成された検索条件の一部を利用します。検索を繰り返す必要がある場合は、検索条件をコピーまたは保存して後で使用することもできます。

フィードバック

フィードバック