Multicloud Defense について

Multicloud Defense(MCD)は、Multicloud Defense Controller と Multicloud Defense Gateway の 2 つの主要コンポーネントで構成される包括的なセキュリティソリューションです。これらのコンポーネントが連携してセキュアなマルチクラウド環境を確立します。

Multicloud Defense は現在、Amazon Web Services(AWS)、Azure、Google Cloud Platform(GCP)、および Oracle OCI クラウドアカウントをサポートしています。これらのプラットフォームのサポート範囲はさまざまです。

本質的に、Multicloud Defense は高機能の合理化されたセキュリティフレームワークを提供し、コントローラのオーケストレーション、ゲートウェイ通信、および最適化されたデータパス処理を調和させ、堅牢で効率的なマルチクラウド保護メカニズムを実現します。

このドキュメントは、パブリック クラウド ネットワーキングとセキュリティの概念の基本を理解するために準備されており、以下を含むさまざまな職務チームに参加する実務者を対象としています。

-

開発(DevOps および DevSecOps)

-

セキュリティ オペレーション センター(SOC)

-

セキュリティアーキテクト情報

-

セキュリティ アーキテクト クラウド アーキテクト

Multicloud Defense に関するその他の資料

Multicloud Defense の詳細については、次のドキュメントを参照してください。

Multicloud Defense の命名規則

Multicloud Defense はさまざまなクラウド サービス プロバイダーと対話するため、プラットフォーム全体で普遍的なエクスペリエンスを提供するために、ゲートウェイとオブジェクトの作成時の文字数に制限を設けています。Multicloud Defense の外部に存在するゲートウェイとオブジェクトには、名前の前に ciscomcd が付加されます。そのため、元のゲートウェイまたはオブジェクトの名前が長すぎると、問題が発生する可能性があります。

Multicloud Defense の内部と外部のどちらであっても、ゲートウェイまたはオブジェクトに名前を付ける場合は、次の文字数制限を考慮してください。

|

Multicloud Defense の機能 |

文字制限 |

|---|---|

|

ゲートウェイインスタンス |

55 |

|

オブジェクト名 |

63 |

(注) |

上記の値は、Multicloud Defense タグが付加されていない名前の文字数制限を示します。ゲートウェイまたはオブジェクトに名前を付けるときにタグを含める必要はありません。 |

サポート対象のリージョン

Multicloud Defense は次のリージョンをサポートします。

-

米国(US):us-west-2

-

欧州(EU):eu-central-1

-

東京(APJ):ap-northeast-1

-

シドニー(APJ):ap-southeast-2

-

ムンバイ(APJ):ap-south-1

Multicloud Defense コンポーネントの推奨バージョン

機能拡張や新機能、およびバグ修正のための最新のアップグレードおよび更新を使用して、コンポーネントを最新の状態に保つことをお勧めします。利用可能な更新やアップグレード、および各パッケージで扱う内容の詳細については、『Cisco Multicloud Defense リリースノート』を参照してください。

サードパーティ製品のサポートとバージョン管理

Multicloud Defense では追加の製品と機能を利用しています。最適な動作のために、リストされている適切なバージョンを使用することを検討してください。

インターネットブラウザ

現時点で、Multicloud Defense は、コントローラダッシュボードを表示する際に Chrome ブラウザの使用をサポートおよび推奨しています。

AWS でのインスタンス メタデータ サービス

インスタンス メタデータ サービス(IMDS)は、Amazon EC2 インスタンスからインスタンスメタデータにアクセスするために使用されます。Multicloud Defense Controller バージョン 23.10 では、対応する Multicloud Defense Gateway バージョンに応じて IMDSv2 が [必須(Required)] または [任意(Optional)] に設定されます。

Amazon EC2 インスタンスで最適なセキュリティを確保するために、[必須(Required)] モードの IMDSv2 を特にサポートする Multicloud Defense Gateway バージョンにアップグレードすることを強くお勧めします。

(注) |

Multicloud Defense Controller バージョン23.10 では、Multicloud Defense Gateway バージョン 23.04 以降は EC2 インスタンス向けに IMDSv2 が強制的にデフォルトに設定されます。 |

次の表を使用して、お使いの環境の EC2 インスタンス内で設定される IMDS のバージョンを判断してください。

|

Multicloud Defense Gateway バージョン |

必要な IMDS バージョン |

|---|---|

|

23.08 |

IMDSv2(必須) |

|

23.06 |

IMDSv2(必須) |

|

23.04 |

IMDSv2(必須) |

|

23.02 |

IMDSv1 IMDSv2(任意) |

|

22.12 |

IMDSv1 IMDSv2(任意) |

IMDS のバージョンと、選択したバージョンへの移行方法の詳細については、AWS のドキュメントを参照してください。

サポートされるディスクサイズ

適切なゲートウェイバージョンに対する次のディスクサイズのサポートを検討してください。

|

ゲートウェイバージョン |

サポートされるディスクサイズ |

|---|---|

|

23.12 以降 |

128GB |

|

23.10 まで |

256GB |

Cisco Security Provisioning and Administration でのMulticloud Defense

Security Provisioning and Administration は、Cisco Security Cloud 全体で Cisco Secure 製品インスタンス、ユーザーアイデンティティ、およびユーザーアクセス管理を集中管理できる Web アプリケーションです。Security Provisioning and Administration の管理者は、新しい Security Cloud エンタープライズの作成、エンタープライズ内のユーザーの管理、ドメインの要求、組織の SSO アイデンティティプロバイダーの統合などのタスクを実行できます。

Multicloud Defense に登録すると、エンタープライズ全体をより適切に管理するため、Security Provisioning and Administration はデフォルトでテナントのアカウントを作成します。Security Cloud エンタープライズは、ライセンスを購入してすでに Multicloud Defense アカウントを持っている場合、およびライセンスを購入したが現在 Multicloud Defense アカウントを持っていない場合をサポートします。

Note that

Security Provisioning and Administration ダッシュボードで次の手順を実行する必要があります。これらの手順の詳細については、『Cisco Security Provisioning and Administration ユーザーガイド』を参照してください。

-

サブスクリプションライセンスを購入します。購入が完了すると、お客様または指定されたシステム管理者に、サブスクリプション要求コードが記載された電子メールが送信されます。この電子メールは失くさないようにしてください。

-

サブスクリプションを要求します。上記の電子メールに記載されている要求コードが必要です。詳細については、『製品およびサブスクリプションの管理』を参照してください。

-

インスタンスをアクティブ化します。この「インスタンス」は、Cisco Defense Orchestrator のテナントにアタッチされている Multicloud Defense アカウントを指します。詳細については、『製品インスタンスのアクティブ化』を参照してください。

警告

新規または既存のインスタンスをアクティブ化するように求められます。エンタープライズにまだ存在しない Multicloud Defense アカウントにライセンスを適用するには、[新しいインスタンスのアクティブ化(Activate a new instance)] を選択します。[既存のインスタンスにライセンスを適用(Apply license to an existing instance)] オプションは、Security Cloud エンタープライズにすでに登録されている Multicloud Defense インスタンスにライセンスを適用します。

(注)

CDO テナントに関連付けられた Multicloud Defense アカウントがまだない場合は、「

Do you have an existing Cisco Defense Orchestrator Account to associate with your Multicloud Defense License?」というメッセージが表示されたら、[いいえ(No)] を選択します。これにより、CDO テナントの要求が生成され、Multicloud Defense を要求して有効にすることができます。[いいえ(No)] を選択した場合は、手順 4 を無視します。

-

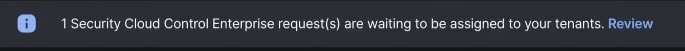

アクティベーションを確認します。この手順は CDOで行います。アクティベーションボタンをクリックしてアクティベーションを確認する必要があります。このボタンは、次に示すように、ダッシュボード画面の上部付近に新しいバナーとして表示されます。

(注)

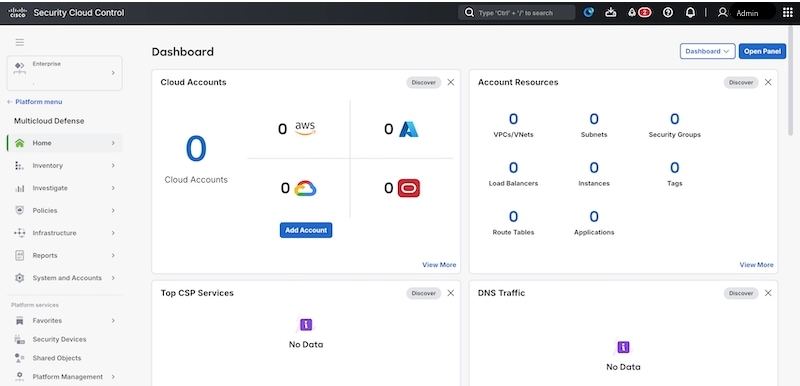

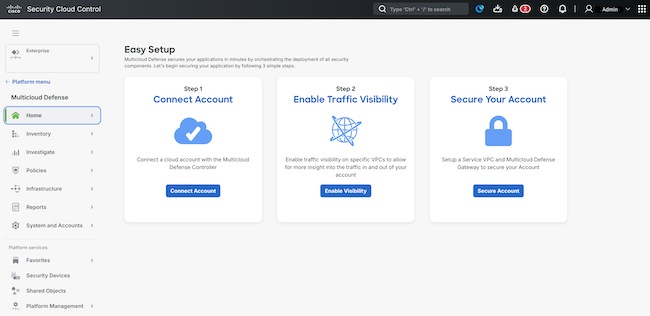

アクティベーションを確認したら、Multicloud Defense アカウントのパフォーマンス階層を選択する必要があります。製品のトライアルライセンスかフルライセンスかによって、表示されるオプションは次のスクリーンショットと異なる場合があります。

フィードバック

フィードバック