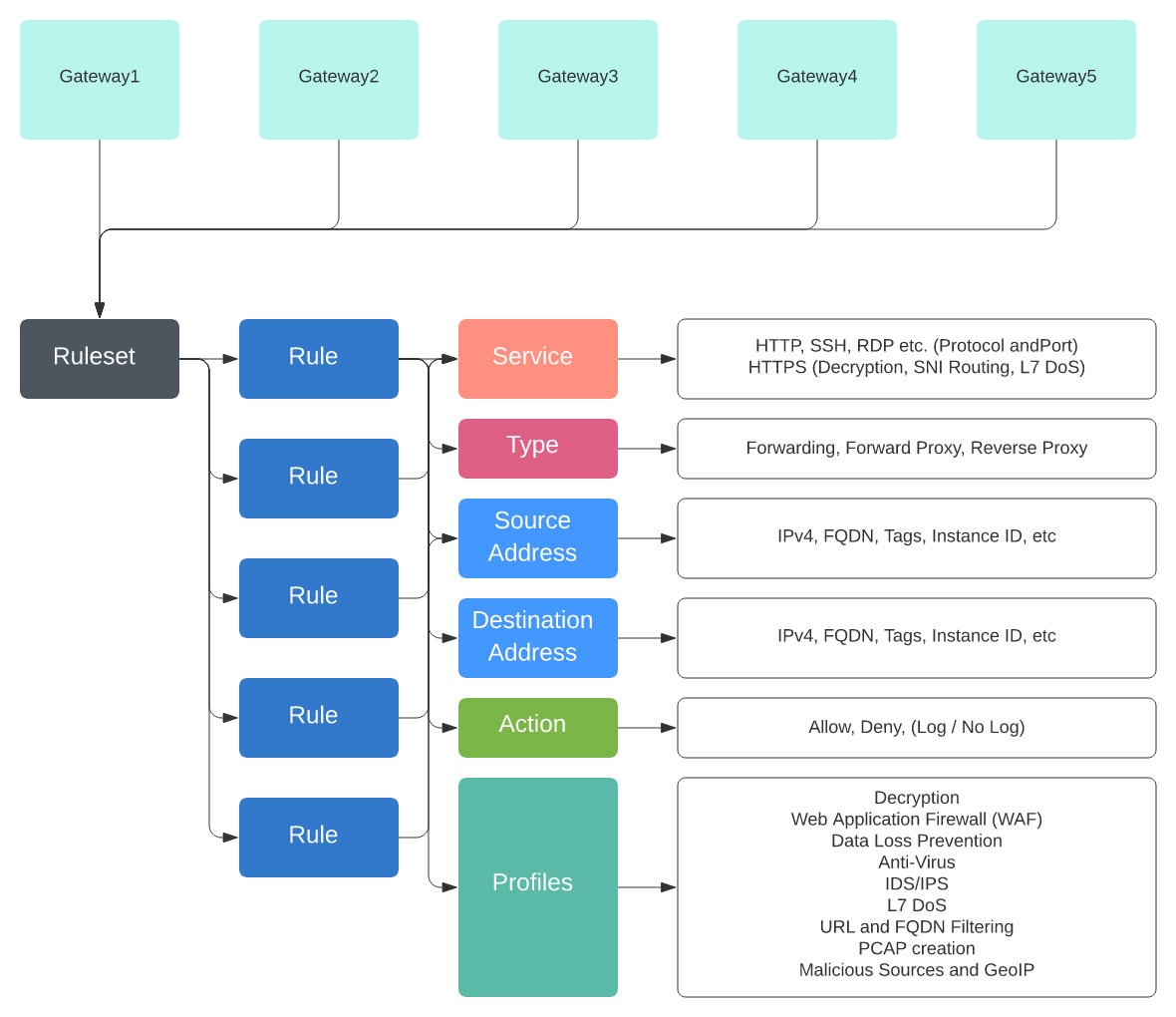

ルール

ルールは一般に、ユーザー、グループ、ロール、または組織がドメイン内の指定されたタイプおよび状態のオブジェクトにアクセスするための権限を指定するものです。Multicloud Defense はさまざまなクラウド サービス プロバイダーをサポートしており、これらの環境にはそれぞれ独自の要件やルールのメソッドがあります。クラウドアカウントで作成されたルールは、Multicloud Defense Controller で作成されたルールとは異なる方法で処理される場合があります。一部のルールはデフォルトでゲートウェイとインスタンスに適用されるため、最適なパフォーマンスとカバレッジのためにルールとポリシーを追加および変更し続けても、環境には基本的なレベルの保護が提供されます。

ルールのタイプは、対処するゲートウェイ環境のタイプを検討する際に重要です。すべてのルールまたはルールタイプがすべてのゲートウェイ環境に完全に対応しているわけではありません。Multicloud Defense Controller でサポートされているゲートウェイタイプは、イングレス、エグレス、および East-West です。

ルールとルールセットの詳細、またはポリシーとグループ向けにルールやルールセットを作成または変更する方法については、この章の残りの部分を参照してください。

フィードバック

フィードバック