Azure での Cisco SD-WAN コントローラの展開に関する情報

サポートされる最小限のコントローライメージ:Cisco vManage リリース 20.6.1、Cisco Catalyst SD-WAN 制御コンポーネントリリース 20.6.1、および Cisco SD-WAN Validator リリース 20.6.1

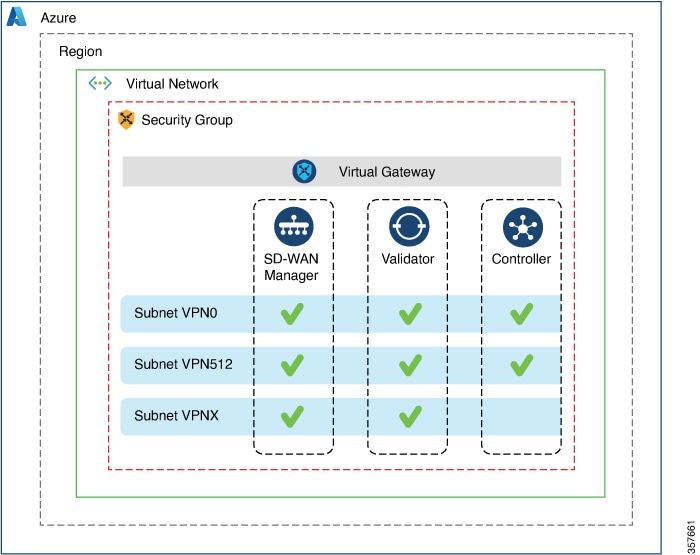

Azure 環境には、次の Cisco SD-WAN コントローラを展開できます。Cisco SD-WAN Manager、Cisco SD-WAN コントローラ、Cisco SD-WAN Validator。

次の図は、Azure リージョン、仮想ネットワーク、セキュリティグループなどのアーキテクチャを示しており、アーキテクチャ内で Cisco SD-WAN コントローラが機能する場所を示しています。

Cisco SD-WAN コントローラを Azure に展開する利点

-

セットアップコスト:追加のデータセンター インフラストラクチャを購入する必要がないため、オンプレミスホスティングと比較して初期セットアップコストが低い。

-

展開:クラウドベースの展開の容易さ。

-

管理:世界中のデバイスを管理する機能。

-

安定性:Azure ホスティングは、その信頼性により、Cisco SD-WAN コントローラ に安定した環境を提供。

-

セキュリティ:Azure は、セキュアなホスティング環境を提供。

-

拡張性:Azure は、Cisco Catalyst SD-WAN ネットワークの規模を拡大する容易な方法を提供。

フィードバック

フィードバック