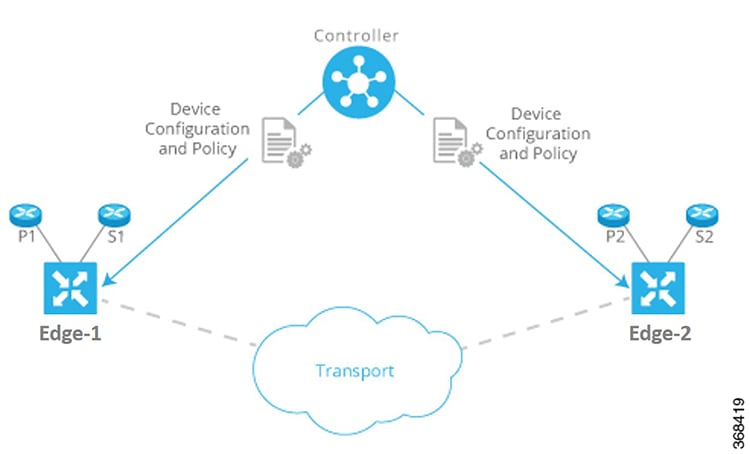

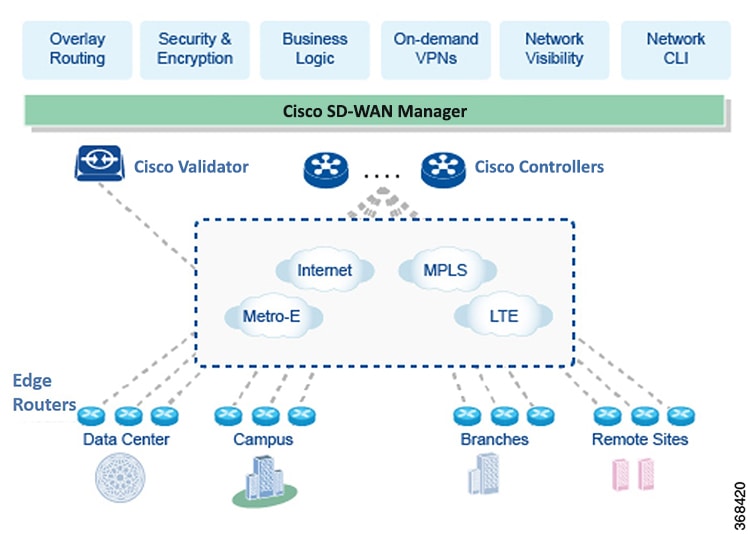

2 つの vEdge ルータと 1 つの Cisco SD-WAN コントローラ を含む単純なネットワーク設計を使用して、正常に機能するオーバーレイネットワークを Cisco vEdge コンポーネントから形成する方法を説明します。このトポロジでは、Cisco SD-WAN Validator ソフトウェアが一方の vEdge ルータで有効になっています。単純なネットワークを理解できたら、より複雑なトポロジの設計と構築を開始できます。

単純なネットワークトポロジ

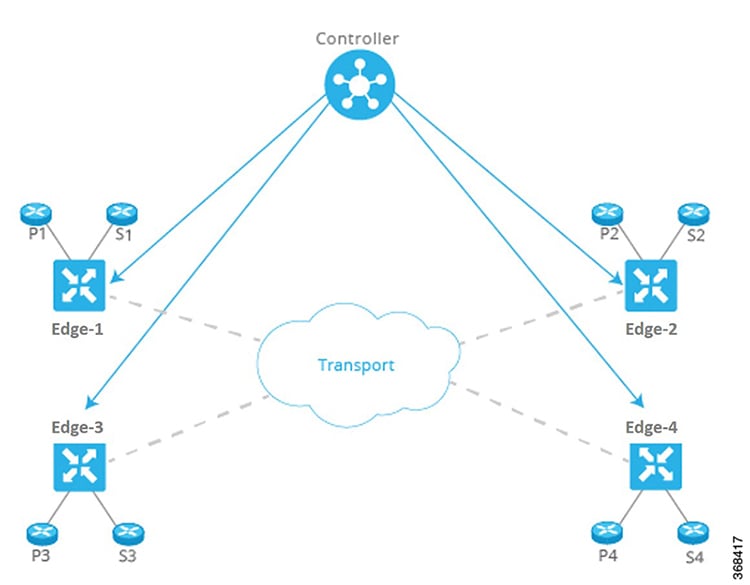

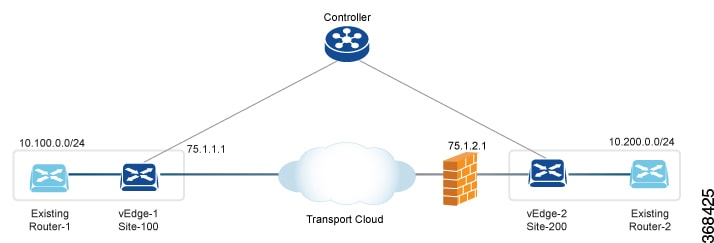

次の図に、単純なトポロジを示します。ここには、Site-100 と Site-200 の 2 つのサイトがあります。vEdge-1 は Site-100 のエッジデバイスであり、vEdge-2 は Site-200 のエッジデバイスです。各ローカルサイトで、vEdge

ルータは標準のイーサネット インターフェイスを介して既存の従来型ルータに接続します。vEdge-2 は、ファイアウォール機能も備えた NAT デバイスを介してトランスポートネットワークに接続されます。

図 8. 単純なネットワークトポロジ

この設計の目的は、プライベートネットワークを作成して、レイヤ 3 の観点から Router-1 と Router-2 を相互に隣接させ、これらの各ルータに接続されているホストがプライベートネットワークを介して通信できるようにすることです。

基本的なネットワークの構築

次の手順により、上記のトポロジに示されている単純なオーバーレイネットワークを作成できます。

手順 1:初期起動および基本構成を実行します。

手順 2:ホストまたはサービス側のインターフェイスとルーティングを有効にします。

手順 3:OMP を介したオーバーレイルーティングを有効にします。

手順 4:IPsec データプレーンの自動セットアップを確認します。

手順 5:ポリシーを適用します。

これらの手順について、もう少し詳しく説明します。

手順 1:初期起動および基本構成の実行

ネットワーク管理者の観点では、Cisco vEdge ネットワークコンポーネントの初期起動は、各ネットワークコンポーネントの構成を作成し、いくつかの重要な認証関連ファイルが適切に配置されていることを確認することを含む、簡単で単純なプロセスです。ユーザーの観点では、起動は、vEdge

ルータの電源を入れ、ケーブルを差し込んでルータをネットワークに接続するだけです。起動の残りの部分は、ゼロタッチ プロビジョニング プロセスによって自動的に実行されます。

ネットワーク管理者は、初期起動の一部として次のタスクを実行します。

ネットワーク内のいずれかの vEdge ルータで Cisco SD-WAN Validator 機能を設定します。この例では、これは vEdge-1 です。

必要に応じて、トップレベルの Cisco SD-WAN Validator を ZTP サーバーとして機能するように設定します。この状況では、DNS サーバーがエンタープライズ ネットワークに存在する必要があります。

DHCP サーバーがエンタープライズ ネットワークに存在することを確認します。

署名付き証明書を Cisco SD-WAN Manager にインストールし、その証明書を Cisco SD-WAN Manager Orchestrator にダウンロードします。

Cisco SD-WAN Manager に vEdge ルータ認定シリアル番号ファイルをインストールし、それを Cisco SD-WAN コントローラ にダウンロードします。

Cisco SD-WAN Manager CLI から、オーバーレイネットワークの各 Cisco Catalyst SD-WAN コントローラ および vEdge ルータの構成を作成します。

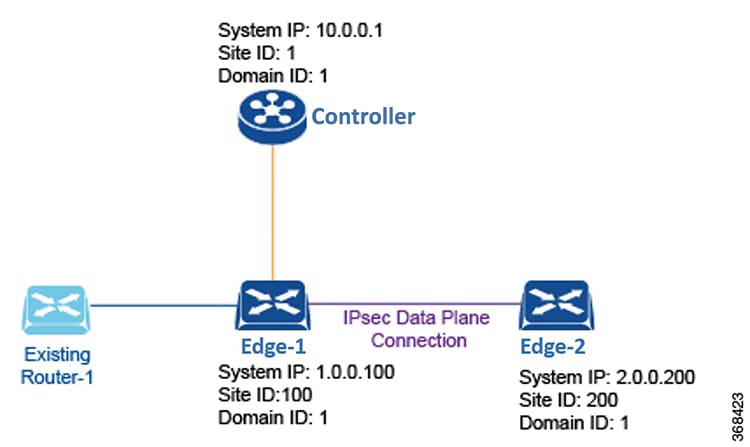

従来型ルータのルータ ID アドレスに似たシステム IP アドレスを設定します。この、デバイス上のどのインターフェイスにも依存しないアドレスにより、Cisco vEdge デバイスが識別されます。システム IP アドレスは、事前に割り当てられる必要があり、各

vEdge ルータと Cisco Catalyst SD-WAN コントローラ の全体にわたって一意である必要があります。これらのアドレスは、ネットワーク経由でルーティング可能である必要はありません。

オーバーレイネットワーク内のさまざまなサイトのサイト ID を設定します。この例では、vEdge-1 が Site-100、vEdge-2 が Site-200 にあります。Cisco Catalyst SD-WAN コントローラ は、一つのサイトに併置することも、独自のサイトに配置することもできます。

ドメイン ID を設定します。これは、クラスタを作成するためのオプションの手順です。この例では、ドメイン ID を 1 として設定します。

Cisco SD-WAN Validator サーバーと Cisco Catalyst SD-WAN コントローラ の IP アドレスまたは DNS 名を設定します。

vEdge-1 および vEdge-2 で WAN インターフェイスを設定します。VPN 0 は、WAN トランスポート インターフェイス用に予約された VPN です。IP アドレスは DHCP 経由で自動的に取得できます。また、デフォルトゲートウェイと

DNS を明示的に設定することもできます。

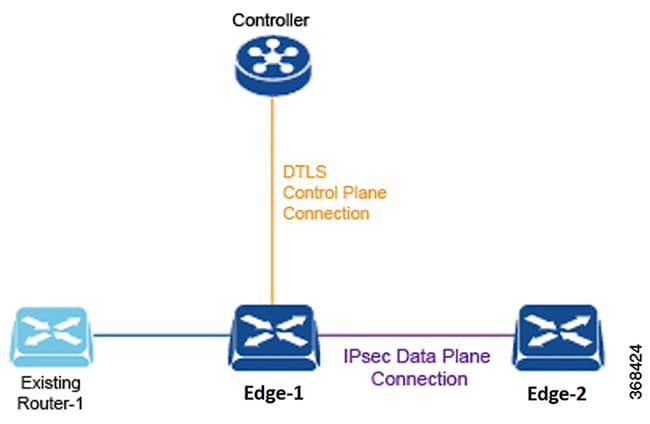

デフォルトでは、WAN インターフェイスで DTLS と IPsec が有効になっています。

設定を保存します。

Cisco SD-WAN コントローラ はネットワークに参加すると Cisco SD-WAN Validator によって認証され、vEdge ルータはネットワークに参加すると Cisco SD-WAN Validator と Cisco SD-WAN コントローラ の両方によって認証されます。その後、これらのデバイスが Cisco SD-WAN Manager に接続し、構成をダウンロードします。

vEdge-1 の構成例:

system

host-name vEdge-1

system-ip 1.0.0.1

domain-id 1

site-id 100

vbond 75.1.1.1 local

!

vpn 0

interface ge 0/0

ip address 75.1.1.1/24

tunnel-interface

color default

no shutdown

ip route 0.0.0.0/0 75.1.1.254

!この記事の残りのセクションでは、vEdge ルータおよび Cisco SD-WAN コントローラ で他の一般的な機能を設定する方法について説明します。通常、Cisco SD-WAN Manager で作成する構成において、すべての機能を一度に設定します。この構成は、オーバーレイネットワークに参加するときにデバイスにダウンロードされます。ただし、各種機能を詳しく説明するために、この記事では構成のさまざまな部分を個別に説明します。

手順 2:ホストまたはサービス側のインターフェイスとルーティングの有効化

Cisco SD-WAN Manager から、サービス側のインターフェイスと通常のルーティングを設定することもできます。

既存の従来型ルータに向けて vEdge-1 のインターフェイスを設定します。IP アドレスを割り当て、そのインターフェイスをデフォルト以外の VPN に配置します。この例では、これは VPN 1 です。vEdge-2 で同じ手順を実行します。

既存のルータに向けて vEdge ルータで OSPF または BGP を設定します。

コミットします。

ローカルサイトで標準の IP 到達可能性、ルート、およびネクストホップを確認するには、標準の ping 、traceroute 、およびさまざまな show コマンドを Cisco SD-WAN Manager で、またはデバイスの CLI から(デバイスに直接接続している場合)使用します。

ホストまたはサービス側の VPN の構成例:

vpn 1

router

ospf

redistribute omp

area 0

interface ge 0/1

exit

exit

!

!

interface ge 0/1

ip address 10.1.2.12/24

no shutdown

!

手順 3:OMP を介したオーバーレイルーティングの有効化

すべてのサイトローカルルートは、vEdge ルータに入力されます。これらのルートは他の vEdge ルータに配布されます。これは、Cisco Catalyst SD-WAN コントローラ によって、OMP を介して実行されます。

BGP を使用しているか OSPF 外部 LSA がある場合は、OMP による BGP ルートの再配布を許可します。

OMP ルートを BGP または OSPF に再アドバタイズします。

コミットします。

OMP を介したオーバーレイルーティングの構成例:

omp

advertise ospf external

!この時点で、vEdge-1 は Site-200 からプレフィックスについて学習でき、vEdge-2 は Site-100 からプレフィックスについて学習できます。すべてのプレフィックスが VPN 1 の一部であるため、Site-100 と Site-200

のホストは相互に到達可能です。Cisco Catalyst SD-WAN オーバーレイネットワークの観点では、vEdge-1 が、アドレス 10.100.0.0/24 とデフォルトの TLOC カラーで構成される vRoute(この例では {75.1.1.1, default } と記述)を Cisco Catalyst SD-WAN コントローラ にアドバタイズするため、この到達可能性が実現されます。つづいて、Cisco Catalyst SD-WAN コントローラ がこの vRoute を vEdge-2 にアドバタイズします。同じプロセスが vEdge-2 でプレフィックス 10.200.0.0/24 によって発生します。

手順 4:IPsec データプレーンの自動セットアップの確認

vEdge ルータのすべての TLOC について、vEdge ルータが暗号化用の対称キーをアドバタイズします。Cisco Catalyst SD-WAN コントローラ は、このキーを自動的に反映し、対称キーを使用して TLOC をアドバタイズします。その結果、双方向の IPsec SA がセットアップされ(つまり、各方向に異なるキーが存在します)、データトラフィックは自動的にこの IPsec トンネルの使用を開始します。トンネルが稼働状態になると、そのトンネルで

BFD が自動的に開始されます。これは、トランスポートネットワークで障害が発生した場合にデータプレーンの高速コンバージェンスを確保するために行われます。

IPsec データプレーンのセットアップは自動的に実行されます。コンフィギュレーションは必要ありません。複数の show コマンドを使用して、SA と、IPsec トンネルの状態を確認できます。

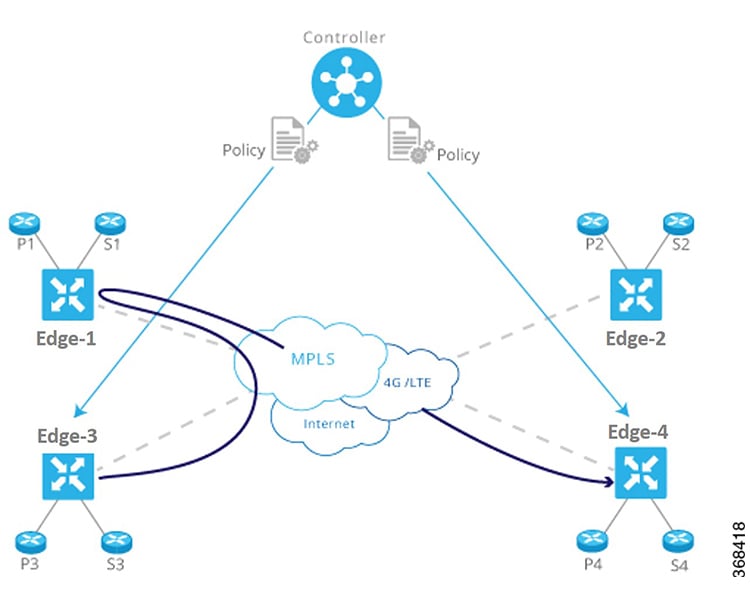

手順 5:ポリシーの適用

オプションの手順として、Cisco Catalyst SD-WAN コントローラ でコントロール プレーン ポリシーとデータプレーンポリシーを作成し、それらを vEdge ルータにプッシュすることができます。たとえば、ネットワーク管理者が { vEdge-2, prefix 10.200.0.0/24 } 宛てのトラフィックを

vEdge-3 などの別のサイトに転送するポリシーを適用する場合は、Cisco Catalyst SD-WAN コントローラ でコントロール プレーン ポリシーを作成し、それぞれの vEdge ルータにプッシュすることができます。構成自体ではなくポリシーの結果が vEdge ルータにプッシュされます。

ポリシーの構成例:

policy

lists

site-list site-100

site-id 100

!

prefix-list my-prefixes

ip-prefix 10.200.0.0/24

!

control-policy TE-thru-vedge3

sequence 10

match route

prefix-list my-prefixes

!

action accept

set

tloc 1.0.0.3 color default

!

!

default action accept

!

apply-policy

site-list site-100

control-policy TE-thru-vedge3 out

!

!

詳細オプション

基本的なルーティング、セキュリティ、およびポリシーを確認したので、ネットワークへの他のさまざまな要素の追加を開始できます。[Software] カテゴリを調べて、高可用性、コンバージェンス、BFD、QoS、ACL、セグメンテーション、高度なポリシーなどの要素を追加することをお勧めします。

フィードバック

フィードバック