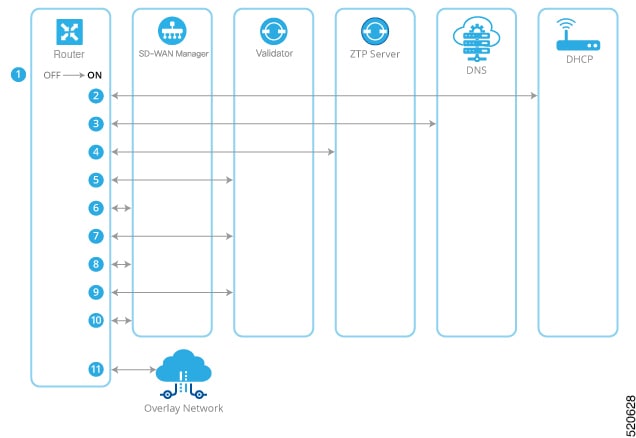

vEdge Cloud ルータの仮想マシン(VM)インスタンスが起動すると、ルータの起動を許可する工場出荷時のデフォルト構成になります。ただし、ルータはオーバーレイネットワークに参加できません。ルータがオーバーレイネットワークに参加できるようにするには、そのルータに署名付き証明書をインストールする必要があります。署名付き証明書は、ルータのシリアル番号に基づいて生成され、ルータがオーバーレイネットワークに参加することを承認するために使用されます。

リリース 17.1 以降、Cisco SD-WAN Manager は認証局(CA)として機能でき、このロールでは、署名付き証明書を自動的に生成して vEdge Cloud ルータにインストールすることができます。別の CA を使用し、署名付き証明書を手動でインストールすることもできます。リリース 16.3

以前の場合は、署名付きの Symantec 証明書を vEdge Cloud ルータに手動でインストールしてください。

署名付き証明書をインストールするには、次の手順を実行します。

-

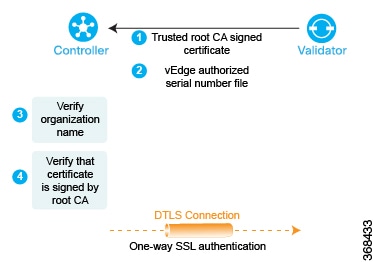

vEdge 認定シリアル番号ファイルを取得します。このファイルには、オーバーレイネットワークへの参加が許可されているすべての vEdge ルータのシリアル番号が含まれています。

-

vEdge 認定シリアル番号ファイルを Cisco SD-WAN Manager にアップロードします。

-

各 vEdge Cloud ルータに署名付き証明書をインストールします。

vEdge 認定シリアル番号ファイルの取得

-

http://viptela.com/support/ にアクセスしてログインします。

-

[Download] をクリックします。

-

[My Serial Number Files] をクリックします。画面にシリアル番号ファイルが表示されます。リリース 17.1 以降、ファイル名の拡張子は .viptela です。リリース 16.3 以前の場合、ファイル名の拡張子は .txt です。

-

最新のシリアル番号ファイルをクリックしてダウンロードします。

vEdge 認定シリアル番号ファイルのアップロード

-

Cisco SD-WAN Manager メニューから、 の順に選択します。

-

[vEdge List] をクリックし、[Upload vEdge List] を選択します。

-

[Upload vEdge] ウィンドウで、次の手順を実行します。

-

[Choose File] をクリックし、シスコからダウンロードした vEdge 認定シリアル番号ファイルを選択します。

-

vEdge ルータを自動的に検証してシリアル番号をコントローラに送信するには、[Validate the Uploaded vEdge List and Send to Controllers] チェックボックスをクリックしてオンにします。このオプションをオフにする場合は、 ページで各ルータを個別に検証する必要があります。

-

[Upload] をクリックします。

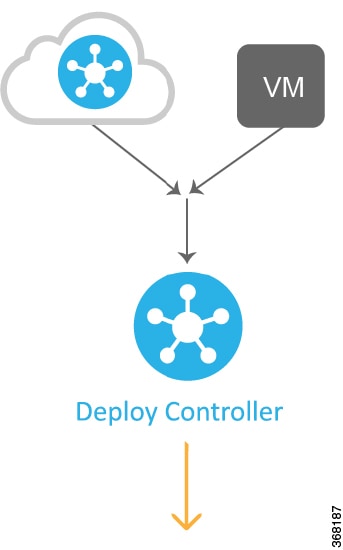

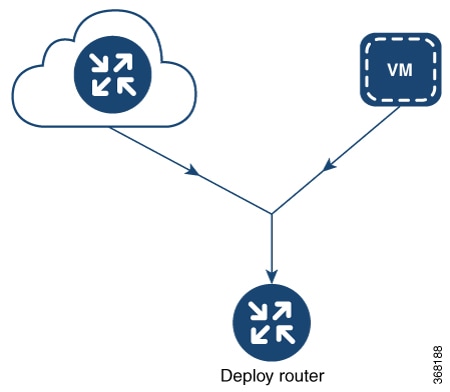

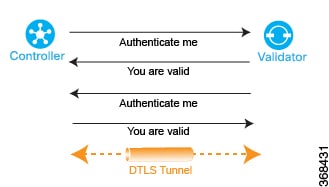

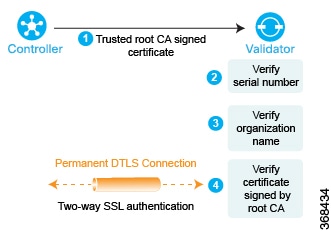

vEdge 認定シリアル番号ファイルのアップロードプロセス中に、Cisco SD-WAN Manager は、ファイルにリストされている各 vEdge Cloud ルータのトークンを生成します。このトークンは、ルータのワンタイムパスワードとして使用されます。Cisco SD-WAN Manager はトークンを Cisco SD-WAN Validator および Cisco SD-WAN コントローラ に送信します。

vEdge 認定シリアル番号ファイルがアップロードされると、ネットワーク内の vEdge ルータのリストが ページの [vEdge Routers] テーブルに表示され、ルータのシャーシ番号とそのトークンを含む各ルータの詳細情報が示されます。

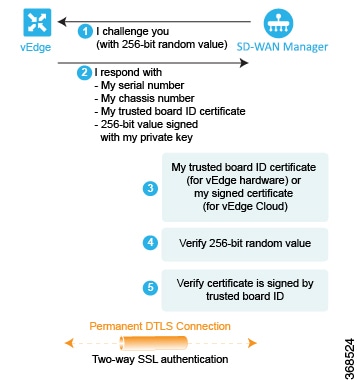

リリース 17.1 以降での署名付き証明書のインストール

リリース 17.1 以降、署名付き証明書を vEdge Cloud ルータにインストールするには、最初に、そのルータのブートストラップ構成ファイルを生成してダウンロードします。このファイルには、Cisco SD-WAN Manager による vEdge Cloud ルータの署名付き証明書の生成を可能にするために必要なすべての情報が含まれています。次に、このファイルの内容をルータの VM インスタンスの構成にコピーします。この方式を使用するには、ルータと Cisco SD-WAN Manager の両方がリリース 17.1 以降を実行している必要があります。最後に、署名付き証明書をルータにダウンロードします。これを自動または手動で実行するように Cisco SD-WAN Manager を設定できます。

ブートストラップ構成ファイルには次の情報が含まれています。

-

UUID。これは、ルータのシャーシ番号として使用されます。

-

トークン。これは、ルータが Cisco SD-WAN Manager と Cisco SD-WAN Validator で自身を認証するために使用する、ランダムに生成されるワンタイムパスワードです。

-

Cisco SD-WAN Validator の IP アドレスまたは DNS 名。

-

組織名。

Cisco Catalyst SD-WAN Manager リリース 20.12.1 以降、ブートストラップ設定ファイルの [Organization Name] フィールドにカンマを含めることはできません。

-

デバイス構成テンプレートをすでに作成し、vEdge Cloud ルータにアタッチしている場合、ブートストラップ構成ファイルにはこの構成が含まれています。構成テンプレートの作成およびアタッチについては、「vEdge ルータの構成テンプレートの作成」を参照してください。

個別のルータまたは複数のルータに関する情報を含むブートストラップ構成ファイルを生成できます。

リリース 17.1 以降では、後で説明するように、各ルータに手動でインストールする署名付き証明書を Symantec に生成させることもできますが、その方式は推奨されません。

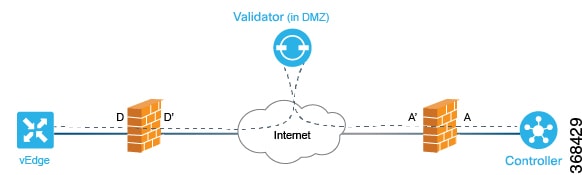

Cisco Catalyst SD-WAN Validator および組織名の設定

ブートストラップ構成ファイルを生成するには、Cisco SD-WAN Validator の DNS 名またはアドレスと組織名を設定する必要があります。

-

Cisco SD-WAN Manager メニューから、 の順に選択します。

-

[Validator] をクリックします。([Edit] をクリックします。)

-

[DNS/IP Address: Port] フィールドに Cisco SD-WAN Validator の DNS 名または IP アドレスを入力します。

-

[Save] をクリックします。

-

組織名を確認します。この名前は、Cisco SD-WAN Validator で設定されたものと同じである必要があります。(Cisco Catalyst SD-WAN Manager リリース 20.12.1 以前を使用している場合、[Organization Name] を確認するには、[View] をクリックします。

Cisco Catalyst SD-WAN Manager リリース 20.12.1 以降では、システムの組織名にカンマを含めることはできません。デバイスの設定中に、カンマを使用することはできません。

-

[Save] をクリックします。

自動または手動の vEdge Cloud 認証の設定

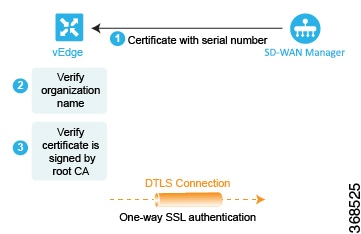

ルータのオーバーレイネットワークへの参加が承認されるように、署名付き証明書を各 vEdge Cloud ルータにインストールする必要があります。Cisco SD-WAN Manager を CA として使用して署名付き証明書を生成およびインストールするか、エンタープライズ CA を使用して署名付き証明書をインストールすることができます。

Cisco SD-WAN Manager を CA として使用することをお勧めします。このロールでは、Cisco SD-WAN Manager が署名付き証明書を自動的に生成して vEdge Cloud ルータにインストールします。Cisco SD-WAN Manager を CA として機能させることがデフォルト設定です。この設定は、Cisco SD-WAN Manager の ページにある [WAN vEdge Cloud Certificate Authorization] で確認できます。

エンタープライズ CA を使用して vEdge Cloud ルータの署名付き証明書を生成するには、次の手順を実行します。

-

Cisco SD-WAN Manager メニューから、 の順に選択します。

-

[WAN Edge Cloud Certificate Authorization] をクリックし、[Manual] を選択します。

-

[Save] をクリックします。

ブートストラップ構成ファイルの生成

(注)

|

Cisco SD-WAN リリース 20.5.1 では、Cisco vEdge クラウドルータ 用に生成した cloud-init ブートストラップ構成を Cisco vEdge クラウドルータ 20.5.1 の展開に使用できません。ただし、ブートストラップ構成を使用して Cisco vEdge クラウドルータ 20.4.1 以前のバージョンを展開できます。

|

vEdge Cloud ルータのブートストラップ構成ファイルを生成するには、次の手順を実行します。

-

Cisco SD-WAN Manager メニューから、 の順に選択します。

-

1 つ以上の vEdge Cloud ルータのブートストラップ構成ファイルを生成するには、次の手順を実行します。

-

[WAN Edge List] をクリックし、[Export Bootstrap Configuration] を選択します。

-

[Generate Bootstrap Configuration] フィールドで、ファイル形式を選択します。

-

KVM ハイパーバイザまたは AWS サーバー上の vEdge Cloud ルータの場合は、[Cloud-Init] を選択して、トークン、Cisco SD-WAN Validator の IP アドレス、vEdge Cloud ルータの UUID、および組織名を生成します。

Cisco Catalyst SD-WAN Manager リリース 20.12.1 以降では、システムの組織名にカンマを含めることはできません。デバイスの設定中に、カンマを使用することはできません。

-

VMware ハイパーバイザ上の vEdge Cloud ルータの場合は、[Encoded String] を選択して、エンコードされた文字列を生成します。

-

[Available Devices] 列から、1 つ以上のルータを選択します。

-

右向きの矢印をクリックして、選択したルータを [Selected Devices] 列に移動させます。

-

[Generate Generic Configuration] をクリックします。ブートストラップ構成は、ルータごとに 1 つの .cfg ファイルが含まれている .zip ファイルでダウンロードされます。

-

vEdge Cloud ルータごとに個別にブートストラップ構成ファイルを生成するには、次の手順を実行します。

-

[WAN Edge List] をクリックし、目的の vEdge Cloud ルータを選択します。

-

目的の vEdge Cloud ルータについて、[...] をクリックし、[Generate Bootstrap Configuration] を選択します。

-

[Generate Bootstrap Configuration] ウィンドウで、ファイル形式を選択します。

-

KVM ハイパーバイザまたは AWS サーバー上の vEdge Cloud ルータの場合は、[Cloud-Init] を選択して、トークン、Cisco SD-WAN Validator の IP アドレス、vEdge Cloud ルータの UUID、および組織名を生成します。

-

VMware ハイパーバイザ上の vEdge Cloud ルータの場合は、[Encoded String] を選択して、エンコードされた文字列を生成します。

(注)

|

Cisco vManage リリース 20.7.1 以降、Cisco vEdge デバイス のブートストラップ構成ファイルを生成するときに使用できるオプションがあり、2 つの異なる形式のブートストラップ構成ファイルを生成できます。

-

Cisco Catalyst SD-WAN リリース 20.4.x 以前を使用している Cisco vEdge デバイス のブートストラップ構成ファイルを生成している場合は、[The version of this device is 20.4.x or earlier] チェックボックスをオンにします。

-

Cisco SD-WAN リリース 20.5.1 以降を使用している Cisco vEdge デバイス のブートストラップ構成を生成する場合は、チェックボックスを使用しないでください。

|

-

[Download] をクリックしてブートストラップ構成をダウンロードします。ブートストラップ構成は、.cfg ファイルでダウンロードされます。

その後、ブートストラップ構成ファイルの内容を使用して、AWS、ESXi、または KVM の vEdge Cloud ルータインスタンスを設定します。たとえば、AWS のルータインスタンスを設定するには、Cloud-Init 構成のテキストを [User

data] フィールドに貼り付けます。

デフォルトでは、ge0/0 インターフェイスがルータのトンネルインターフェイスであり、DHCP クライアントとして設定されています。別のインターフェイスを使用するか静的 IP アドレスを使用する場合、デバイス構成テンプレートをルータにアタッチしていないときは、CLI から

vEdge Cloud ルータの構成を変更します。「ネットワーク インターフェイスの設定」を参照してください。

vEdge Cloud ルータへの証明書のインストール

デフォルトの自動化された vEdge Cloud 証明書認証を使用している場合、vEdge Cloud ルータインスタンスを設定すると、Cisco SD-WAN Manager によって証明書がルータに自動的にインストールされ、ルータのトークンがシリアル番号に変更されます。ルータのシリアル番号は ページで確認できます。Cisco SD-WAN Manager へのルータの制御接続が確立されると、ルータにアタッチされたテンプレートがルータに自動的にプッシュされます。

手動の vEdge Cloud 証明書認証を使用している場合は、vEdge Cloud ルータインスタンスを設定した後、次の手順に従ってルータに証明書をインストールします。

-

ルータにエンタープライズルート証明書チェーンをインストールします。

vEdge# request root-cert-chain install filename [vpn vpn-id]

その後、Cisco SD-WAN Manager が CSR を生成します。

-

CSR をダウンロードします。

-

Cisco SD-WAN Manager メニューから、 の順に選択します。

-

証明書に署名するために選択した vEdge Cloud ルータについて、[...] をクリックし、[View CSR] を選択します。

-

CSR をダウンロードするには、[Download] をクリックします。

-

証明書をサードパーティの署名機関に送信して、署名してもらいます。

-

証明書をデバイスにインポートします。

-

Cisco SD-WAN Manager メニューから、 の順に選択します。

-

[Controllers] をクリックし、[Install Certificate] を選択します。

-

[Install Certificate] ページで証明書を [Certificate Text] フィールドに貼り付けるか、[Select a File] をクリックしてファイルの証明書をアップロードします。

-

[Install] をクリックします。

-

Cisco SD-WAN Manager の IP アドレスを指定して、次の REST API コールを発行します。

https://vmanage-ip-address/dataservice/system/device/sync/rootcertchain

CLI からの vEdge Cloud ルータブートストラップ構成の作成

Cisco SD-WAN Manager を使用して vEdge Cloud ルータのブートストラップ構成を生成することをお勧めします。何らかの理由でこれを実行できない場合は、CLI を使用してブートストラップ構成を作成できます。ただし、このプロセスでは、引き続き Cisco SD-WAN Manager を使用する必要があります。ブートストラップ構成に関するこの情報の一部を Cisco SD-WAN Manager から収集し、ブートストラップ構成を作成した後に、Cisco SD-WAN Manager を使用して署名付き証明書をルータにインストールします。

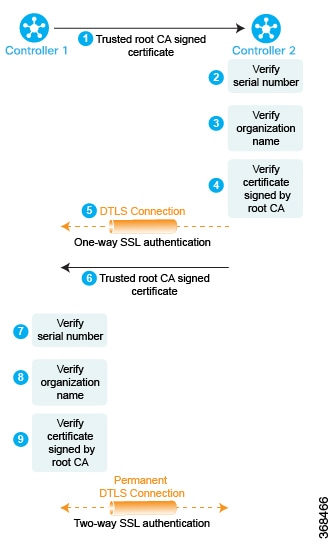

CLI からブートストラップ構成を作成して署名付き証明書をインストールするには、次の 3 つの手順を実行します。

-

ルータの構成ファイルを編集して Cisco SD-WAN Validator の DNS 名または IP アドレスと組織名を追加します。

-

ルータのシャーシ番号とトークン番号を Cisco SD-WAN Manager に送信します。

-

Cisco SD-WAN Manager に vEdge Cloud ルータを認証させ、署名付き証明書をルータにインストールさせます。

CLI から vEdge Cloud ルータの構成ファイルを編集するには、次の手順を実行します。

-

SSH 経由で vEdge Cloud ルータへの CLI セッションを開きます。Cisco SD-WAN Manager でこれを実行するには、 ページを選択し、目的のルータを選択します。

-

admin ユーザーとして、デフォルトのパスワード admin を使用してログインします。CLI プロンプトが表示されます。

-

コンフィギュレーション モードに入ります。

vEdge# config

vEdge(config)#

-

Cisco SD-WAN Validator の IP アドレスか、Cisco SD-WAN Validator を指す DNS 名を設定します。Cisco SD-WAN Validator の IP アドレスは、パブリック IP アドレスである必要があります。

vEdge(config)# system vbond (dns-name | ip-address)

-

組織名を設定します。

vEdge(config-system)# organization-name name

-

設定をコミットします。

vEdge(config)# commit and-quit

vEdge#

vEdge Cloud ルータのシャーシ番号とトークン番号を Cisco SD-WAN Manager に送信するには、次の手順を実行します。

-

vEdge Cloud ルータのトークン番号とシャーシ番号を確認します。

-

Cisco SD-WAN Manager メニューから、 の順に選択します。

-

[WAN Edge List] をクリックし、目的の vEdge Cloud ルータを確認します。

-

vEdge Cloud ルータの [Serial No./Token] 列と [Chassis Number] 列の値を書き留めます。

-

ルータのブートストラップ構成情報を Cisco SD-WAN Manager に送信します。

vEdge# request vedge-cloud activate chassis-number chassis-number token token-number

ルータで show control local-properties コマンドを発行して、Cisco SD-WAN Validator の IP アドレス、組織名、シャーシ番号、およびトークンを確認します。証明書が有効かどうかを確認することもできます。

最後に、Cisco SD-WAN Manager に vEdge Cloud ルータを認証させ、署名付き証明書をルータにインストールさせます。

デフォルトの自動化された vEdge Cloud 証明書認証を使用している場合は、Cisco SD-WAN Manager がシャーシ番号とトークン番号を使用してルータを認証します。その後、Cisco SD-WAN Manager によって証明書がルータに自動的にインストールされ、ルータのトークンがシリアル番号に変更されます。ルータのシリアル番号は ページで確認できます。Cisco SD-WAN Manager へのルータの制御接続が確立されると、ルータにアタッチされたテンプレートがルータに自動的にプッシュされます。

手動の vEdge Cloud 証明書認証を使用している場合は、vEdge Cloud ルータインスタンスを設定した後、次の手順に従ってルータに証明書をインストールします。

-

ルータにエンタープライズルート証明書チェーンをインストールします。

vEdge# request root-cert-chain install filename [vpn vpn-id]

ルートチェーン証明書をルータにインストールした後に、Cisco SD-WAN Manager がシャーシ番号とトークン番号を受け取ると、Cisco SD-WAN Manager が CSR を生成します。

-

CSR をダウンロードします。

-

Cisco SD-WAN Manager メニューから、 の順に選択します。

-

証明書に署名するために選択した vEdge Cloud ルータについて、[...] をクリックし、[View CSR] を選択します。

-

CSR をダウンロードするには、[Download] をクリックします。

-

証明書をサードパーティの署名機関に送信して、署名してもらいます。

-

証明書をデバイスにインポートします。

-

Cisco SD-WAN Manager メニューから、 の順に選択します。

-

[Controllers] をクリックし、[Install Certificate] を選択します。

-

[Install Certificate] ページで証明書を [Certificate Text] フィールドに貼り付けるか、[Select a File] をクリックしてファイルの証明書をアップロードします。

-

[Install] をクリックします。

-

Cisco SD-WAN Manager の IP アドレスを指定して、次の REST API コールを発行します。

https://vmanage-ip-address/dataservice/system/device/sync/rootcertchain

リリース 16.3 以前での署名付き証明書のインストール

リリース 16.3 以前を実行している vEdge Cloud ルータ仮想マシン(VM)インスタンスの場合、vEdge Cloud ルータ VM が起動すると、工場出荷時のデフォルト構成になりますが、署名付き証明書がインストールされていないため、オーバーレイネットワークに参加できません。vEdge

Cloud ルータがオーバーレイネットワークに参加できるように、署名付き Symantec 証明書をルータにインストールする必要があります。

証明書署名要求(CSR)を生成し、署名付き証明書を vEdge Cloud ルータにインストールするには、次の手順を実行します。

-

デフォルトパスワードの admin を使用して、ユーザー admin として vEdge Cloud ルータにログインします。vEdge Cloud ルータが AWS を通じて提供されている場合は、AWS キーペアを使用してログインします。CLI プロンプトが表示されます。

-

vEdge Cloud ルータの CSR を生成します。

vEdge# request csr upload path

path は、CSR をアップロードする完全なパスおよびファイル名です。このパスには、ローカルデバイスのディレクトリか、FTP、HTTP、SCP、または TFTP を介して到達可能なリモートデバイスのディレクトリを設定できます。SCP を使用している場合は、ディレクトリ名とファイル名の入力を求められます。ファイルパス名は提供されません。プロンプトが表示されたら、組織名を入力して確認します。次に例を示します。

vEdge# request csr upload home/admin/vm9.csr

Uploading CSR via VPN 0

Enter organization name : Cisco

Re-enter organization name : Cisco

Generating CSR for this vEdge device

........[DONE]

Copying ... /home/admin/vm9.csr via VPN 0

CSR upload successful

-

Symantec 証明書登録ポータルにログインします。

https://certmanager.<wbr/>websecurity.symantec.com/<wbr/>mcelp/enroll/index?jur_hash=<wbr/>f422d7ceb508a24e32ea7de4f78d37<wbr/>f8

-

[Select Certificate Type] ドロップダウンで、[Standard Intranet SSL] を選択し、[Go] をクリックします。[Certificate Enrollment] ページが表示されます。Cisco Catalyst SD-WAN は、このフォームで入力された情報を使用して、証明書要求者の ID を確認し、証明書要求を承認します。証明書登録フォームに入力するには、次の手順を実行します。

-

[Your Contact Information] セクションに、要求者の名、姓、および電子メールアドレスを入力します。

-

[Server Platform and Certificate Signing] セクションの [Select Server Platform] ドロップダウンから [Apache] を選択します。[Enter Certificate Signing

Request (CSR)] ボックスで、生成された CSR ファイルをアップロードするか、CSR ファイルの内容をコピーして貼り付けます(これの実行方法の詳細については、support.viptela.com にログインし、[Certificate]

をクリックして、Symantec 証明書の説明を参照してください)。

-

[Certificate Options] セクションに、証明書の有効期間を入力します。

-

[Challenge Phrase] セクションに、チャレンジフレーズを入力し、その後、再入力します。Symantec カスタマーポータルで、チャレンジフレーズを使用して、証明書を更新し、必要に応じて失効させます。CSR ごとに異なるチャレンジフレーズを指定することをお勧めします。

-

加入者契約に同意します。システムが確認メッセージを生成し、証明書要求確認の電子メールを要求者に送信します。また、CSR 承認のための電子メールをシスコに送信します。

-

シスコが CSR を承認すると、Symantec は署名付き証明書を要求者に送信します。署名付き証明書は、Symantec 登録ポータルからも入手できます。

-

vEdge Cloud ルータに証明書をインストールします。

vEdge# request certificate install filename [vpn vpn-id]

このファイルは、ローカルデバイスのホームディレクトリか、FTP、HTTP、SCP、または TFTP を介して到達可能なリモートデバイスに保存できます。SCP を使用している場合は、ディレクトリ名とファイル名の入力を求められます。ファイルパス名は提供されません。

-

証明書がインストールされており、有効であることを確認します。

vEdge# show certificate validity

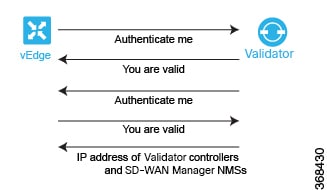

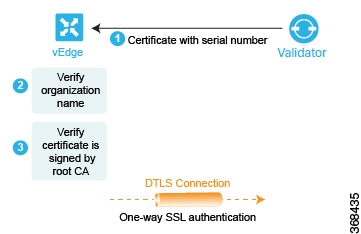

vEdge Cloud ルータに証明書をインストールすると、Cisco SD-WAN Validator はルータを検証および認証できるようになり、ルータはオーバーレイネットワークに参加できるようになります。

次のステップ

「vEdge のシリアル番号をコントローラデバイスに送信する」を参照してください。

フィードバック

フィードバック