syslog の信頼性の高い伝送およびフィルタリングの前提条件

-

デバイス レベルのレート制限を、ビジネス要件、ネットワーク トラフィック要件、またはパフォーマンス要件を満たすように設定します。

-

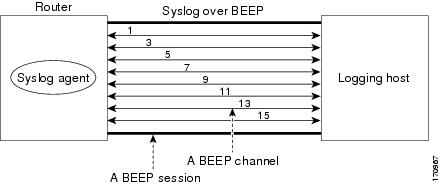

各 BEEP セッションには、RFC 3195 準拠の syslog-RAW 交換プロファイルが含まれている必要があります。

-

暗号イメージを使用する場合、プロビジョニング サービスに「DIGEST-MD5」を指定する Simple Authentication and Security Layer(SASL)プロファイルを確立する必要があります。

-

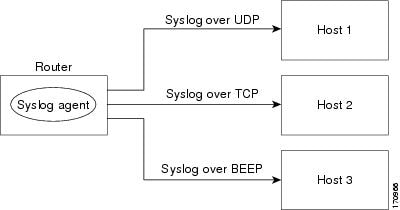

syslog サーバは BEEP と互換性がある必要があります。

-

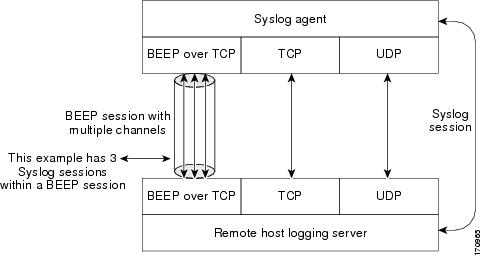

syslog の信頼性の高い伝送およびフィルタリング機能の複数セッション機能を使用するには、syslog サーバ アプリケーションは、複数のセッションを処理できる必要があります。

フィードバック

フィードバック