エクスプレス ルート ゲートウェイを使用して接続を構成する

リリース 5.1(2) 以降では、リダイレクトを使用して、またはリダイレクトを使用せずに、ハブ VNet にエクスプレス ルート ゲートウェイを展開可能なエクスプレス ルート ゲートウェイ展開がサポートされています。エクスプレス ルート ゲートウェイは、Cloud APIC が管理するクラウド サイトと非 ACI リモートサイト間の接続を提供するために使用されます。非 ACI リモートサイト(この場合、エクスプレス ルート ゲートウェイによって接続されている)の外部 EPG には、ハブまたはスポーク VNet 内のクラウド EPG とのコントラクトがあります。

リダイレクトを使用してエクスプレス ルート ゲートウェイを展開することについて

エクスプレス ルート ゲートウェイを介してクラウド エンドポイントと外部ネットワーク間の接続を展開している状況では、リダイレクトを使用してそれらの間にサービス デバイスを挿入できます。

このユース ケースでは、エクスプレス ルート ゲートウェイによって接続された外部 EPG は、ハブまたはスポーク VNet のいずれかでクラウド EPG とコントラクトがあります。このケースから得られた結果を以下に示します。

-

リダイレクトは、Cloud APIC によってゲートウェイ サブネット ルート テーブルで構成されます。プロバイダー クラウド EPG 宛てのトラフィックは、ハブ VNet に展開されたサービス デバイスにネクスト ホップとしてリダイレクトされます。

-

リダイレクトで使用されるサービス デバイスは、エクスプレス ルート ゲートウェイ(この場合はハブ VNet)によって接続された外部 EPG と同じ VNet にある必要があります。

-

この場合、プロバイダー クラウド EPG をリージョン全体に拡張することがサポートされています。

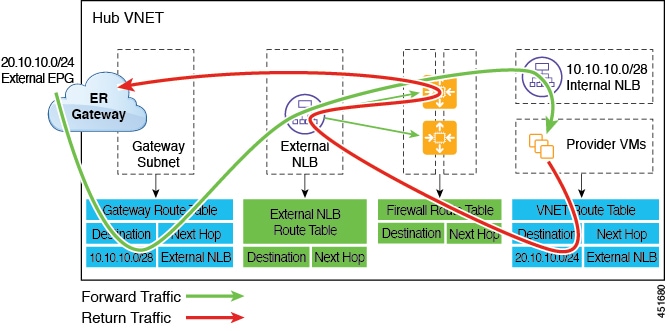

次の図は、ハブ VNet のプロバイダー EPG へのエクスプレス ルート ゲートウェイのリダイレクトの例を示しています。

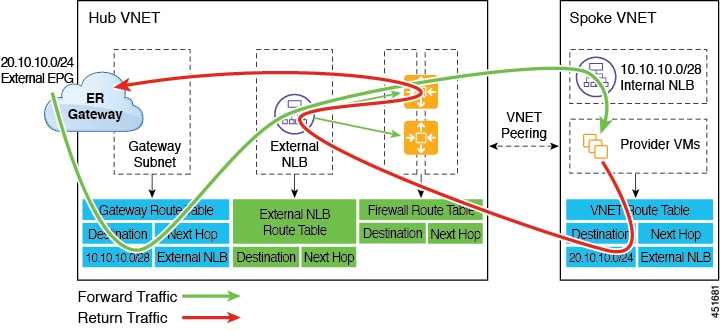

次の図は、スポーク VNet 内のプロバイダー EPG へのエクスプレス ルート ゲートウェイのリダイレクトの例を示しています。

次の表は、、リダイレクトがどのようにプログラムされるかを示しています。

|

コンシューマ |

プロバイダー |

ゲートウェイ サブネット ルート テーブルでのリダイレクト |

プロバイダー VNet でのリダイレクト |

|---|---|---|---|

|

エクスプレス ルート ゲートウェイによって接続された外部 EPG |

サブネットベースのエンドポイント セレクタを備えたクラウド EPG |

プロバイダーのサブネットを使用したコンシューマからプロバイダーへのトラフィックのリダイレクト |

外部 EPG のサブネットを使用したプロバイダーからコンシューマへのトラフィックのリダイレクト |

リダイレクトを使用したエクスプレス ルート ゲートウェイの展開

始める前に

これらの手順を続行する前に、リダイレクトを使用してエクスプレス ルート ゲートウェイを展開することについて の情報を確認します。

手順

| ステップ 1 |

Cloud APIC で VNet ピアリングを有効にします。 これらの手順については、「Azure 用 Cloud APIC の VNET ピアリングの構成」を参照してください。 エクスプレス ルート ゲートウェイに必要なハブ VNet のゲートウェイ サブネットは、VNet ピアリングが有効な場合 Cloud APIC で展開されます。これは、エクスプレス ルート ゲートウェイの展開用にハブ VNet を準備するために行われます。 |

| ステップ 2 |

非 ACI リモートサイトのネットワークを表すハブ VNet に外部 EPG を作成します。

|

| ステップ 3 |

Azure ポータルを通じて、ステップ 1 で構成したゲートウェイ サブネットを使用してハブ VNet でエクスプレス ルート ゲートウェイを展開します。 ステップ 1 で VNet ピアリングを有効にするときに選択したリージョンの数に応じて、Cloud APIC が管理する複数のリージョンでエクスプレス ルート ゲートウェイ アクセスが必要な場合は、それらの各リージョンにエクスプレス ルート ゲートウェイを個別に展開します。 |

| ステップ 4 |

リダイレクト用のサービス デバイスを構成します。 GUI または REST API を使用してリダイレクトのサービス デバイスを構成するには、レイヤ 4 から レイヤ 7 サービスの展開 を参照してください。 |

| ステップ 5 |

エクスプレス ルート ゲートウェイで接続したクラウド EPG および外部 EPG 間のコントラクトを構成します。

|

リダイレクトなしの Express Route ゲートウェイの展開について

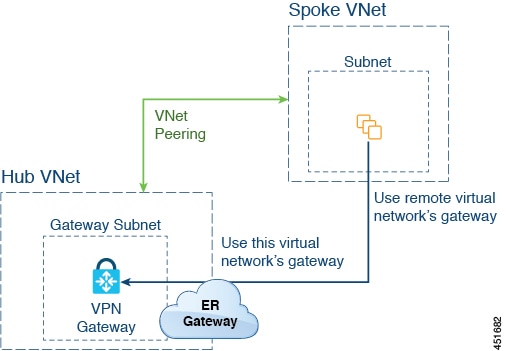

このタイプの展開では、スポーク VNet へのルート伝達が Cloud APIC によって自動的に有効になります。これにより、ゲートウェイ移行を使用した VNet ピアリング(移行ピアリングとも呼ばれます)を使用して、ハブ VNet を介してスポーク VNet で非 ACI リモートサイト サブネット ルートを使用できるようになります。ゲートウェイ トランジットを使用した VNet ピアリングは、この場合 Cloud APIC によって自動的に有効になります。

この構成の一部として、ハブ VNet にエクスプレス ルート ゲートウェイを展開します。Cloud APIC は、エクスプレス ルート ゲートウェイがハブ VNet で構成されていることを検出すると、Azure ポータルで移行ピアリング プロパティを自動的に設定します。1 つはハブ → スポーク ピアリング用、もう 1 つはスポーク → ハブ ピアリング用です。

-

Hub VNet:[この仮想ネットワークのゲートウェイを使用する(Use this virtual network's gateway)] に自動的に設定されます。

-

スポーク VNet:Cloud APIC によって管理されるスポーク VNet で [リモート仮想ネットワークのゲートウェイを使用する(Use remote virtual network's gateway)] に自動的に設定されます。

スポーク VNet の出力ルート テーブルに対してルート伝達を有効にするには、スポーク VNet のクラウド EPG と、非 ACI リモート サイトに接続する外部 EPG との間のコントラクトを構成する必要があります。

次の図に、この展開タイプの例を示します。

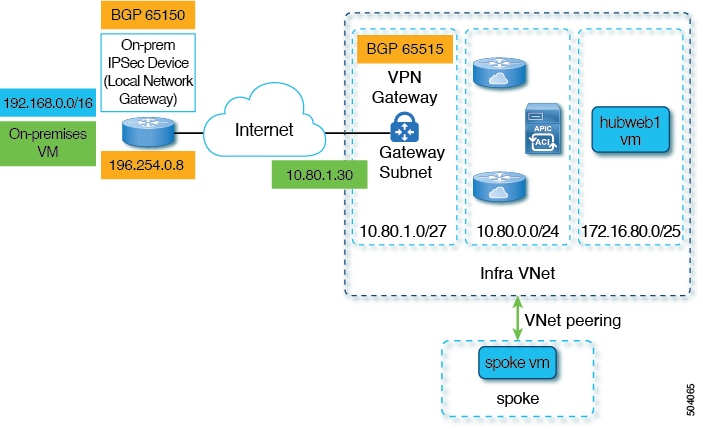

この例では、次のようになります。

-

次の構成は、Cloud APIC によって自動的に行われます。

-

スポーク VNet は、ゲートウェイ トランジット(トランジット ピアリング)で VNet ピアリングを使用する

-

ハブ VNet の VPN ゲートウェイがオンプレミスの非 ACI リモートサイトに接続されている

-

エクスプレス ルート ゲートウェイがハブ VNet に展開されていることを Cloud APIC が検出すると、移行ピアリング プロパティがピアリングの各側で自動的に設定されます(ハブ → スポークおよびスポーク → ハブ)。

-

Hub VNet:[この仮想ネットワークのゲートウェイを使用する(Use this virtual network's gateway)] に自動的に設定されます。

-

スポーク VNet:Cloud APIC によって管理されるスポーク VNet で [リモート仮想ネットワークのゲートウェイを使用する(Use remote virtual network's gateway)] に自動的に設定されます。

-

-

-

スポーク VNet の EPG が外部 EPG とコントラクトしている場合、VPN ゲートウェイによって学習されたオンプレミスの非 ACI ルートは、スポーク VNet で使用できます。

-

ハブ VNet は、VPN ゲートウェイを介してオンプレミスの非 ACI リモートサイトを宛先としたスポーク VNet 内の EPG からのトラフィックを許可します。

リダイレクトなしのエクスプレス ルート ゲートウェイの展開

始める前に

これらの手順を続行する前に、リダイレクトなしの Express Route ゲートウェイの展開について の情報を確認します。

手順

| ステップ 1 |

Cloud APIC で VNet ピアリングを有効にします。 これらの手順については、「Azure 用 Cloud APIC の VNET ピアリングの構成」を参照してください。 エクスプレス ルート ゲートウェイに必要なハブ VNet のゲートウェイ サブネットは、VNet ピアリングが有効な場合 Cloud APIC で展開されます。これは、エクスプレス ルート ゲートウェイの展開用にハブ VNet を準備するために行われます。 |

| ステップ 2 |

非 ACI リモートサイトのネットワークを表すハブ VNet に外部 EPG を作成します。

|

| ステップ 3 |

Azure ポータルを通じて、ステップ 1 で構成したゲートウェイ サブネットを使用してハブ VNet でエクスプレス ルート ゲートウェイを展開します。 ステップ 1 で VNet ピアリングを有効にするときに選択したリージョンの数に応じて、Cloud APIC が管理する複数のリージョンでエクスプレス ルート ゲートウェイ アクセスが必要な場合は、それらの各リージョンにエクスプレス ルート ゲートウェイを個別に展開します。 |

| ステップ 4 |

エクスプレス ルート ゲートウェイで接続したクラウド EPG および外部 EPG 間のコントラクトを構成します。

|

フィードバック

フィードバック