Cisco クラウド APIC の設定について

Cisco Cloud APIC GUI または REST API を使用して Cisco Cloud APIC コンポーネントを作成します。ここでは、設定、アプリケーション管理、運用、および管理コンポーネントの作成方法について説明します。

(注) |

|

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

Cisco Cloud APIC GUI または REST API を使用して Cisco Cloud APIC コンポーネントを作成します。ここでは、設定、アプリケーション管理、運用、および管理コンポーネントの作成方法について説明します。

(注) |

|

GUI を使用した Cisco Cloud Cisco APIC の設定

このセクションでは、Cisco Cloud APIC GUI を使用したテナントの作成方法について説明します。

Cisco Cloud APIC によって管理されるテナント、または管理されていないテナントを作成できます。管理対象テナントを確立するには、最初に Azure ポータルから Azure サブスクリプション ID を取得する必要があります。テナントの作成時に、Cisco Cloud APIC の適切なフィールドにサブスクリプション ID を入力します。管理対象テナントを使用する前に、サブスクリプションを管理するためのアクセス許可を Cisco Cloud APIC に明示的に付与する必要があります。これを行うための手順は、テナントの作成中に Cisco Cloud APIC GUI に表示されます。ただし、インフラ テナントの手順は、インフラ テナントの詳細ビューに表示されます。

[ナビゲーション(Navigation)] メニュー > [アプリケーション管理(Application Management)] サブタブをクリックします。

インフラ テナントをダブルクリックします。

[Azure ロールの割り当てコマンドの表示(View Azure Role Assignment Command)] をクリックします。サブスクリプションを管理するためのアクセス許可を Cisco Cloud APIC に付与する手順が表示されます。

(注) |

Azure サブスクリプション ID の取得については、Microsoft Azure のドキュメントを参照してください。 |

非管理対象テナントを作成するには、エンタープライズ アプリケーションからディレクトリ(Azure テナント)ID、Azure エンタープライズ アプリケーション ID、およびクライアントシークレットを取得する必要があります。詳細については、Microsoft Azure のマニュアルを参照してください。

(注) |

Cloud APIC は、他のアプリケーションまたはユーザによって作成された Azure リソースを妨害しません。自身で作成した Azure リソースのみを管理します。 |

特定のサブスクリプションを管理するための許可を Cisco Cloud APIC に明示的に付与するために必要な手順は、Cisco Cloud APIC GUI にあります。テナントを作成する場合、クライアントシークレットを入力した後に手順が表示されます。

Cloud APIC は所有権チェックを適用して、意図的にまたは誤って行われた同じテナントとリージョンの組み合わせでポリシーが展開されないようにします。たとえば、リージョン R1 の Azure サブスクリプション IA1 に Cloud APIC が展開されているとします。ここで、リージョン R2 にテナント TA1 を展開します。このテナント展開(TA1-R2 のアカウントとリージョンの組み合わせ)は、IA1-R1 によって所有されています。別の Cloud APIC が将来のある時点で同じテナントとリージョンの組み合わせを管理しようとした場合(たとえば、CAPIC2 がリージョン R3 の Azure サブスクリプション IA2 に導入されている場合)、これは展開 TA1-R2 の所有者が現在、IA1-R1 であるため許可されません。つまり、1 つの Cloud APIC で管理できるのは 1 つのリージョン内の 1 つのアカウントのみです。以下の例は、いくつかの有効な展開の組み合わせと間違った展開の組み合わせを示しています。

Capic1:

IA1-R1: TA1-R1 - ok

TA1-R2 - ok

Capic2:

IA1-R2: TA1-R1 - not allowed

TA1-R3 - ok

Capic3:

IA2-R1: TA1-R1 - not allowed

TA1-R4 - ok

TA2-R4 - ok所有権の強制は、Azure リソースグループを使用して行われます。リージョン R2 のサブスクリプション TA1 の新しいテナントが Cloud APIC によって管理される場合、リソースグループ CAPIC_TA1_R2(例:CAPIC_123456789012__eastus2)がサブスクリプションに作成されます。このリソースグループには、値が IA1_R1_TA1_R2 のリソース タグ AciOwnerTag があります(サブスクリプション IA1 の Cloud APIC によって管理され、リージョン R1 に展開されていると想定)。AciOwnerTag の不一致が発生した場合、テナントとリージョンの管理は中止されます。

AciOwnerTag の不一致ケースの概要は次のとおりです。

最初に Cloud APIC がサブスクリプションにインストールされ、次に削除され、Cloud APIC が別のサブスクリプションにインストールされます。既存のすべてのテナント リージョンの展開が失敗します。

別の TA1-R2 が同じテナント リージョンを管理しています。

所有権が一致しない場合、再試行 (テナント リージョンの再セットアップ) は現在サポートされていません。回避策として、他の CloudAPIC が同じテナントとリージョンの組み合わせを管理していないことが確実な場合は、テナントの Azure サブスクリプションにログオンし、影響を受けるリソースグループ(例:CAPIC_123456789012__eastus2 など)を手動で削除します。次に、Cloud APIC をリロードするか、テナントを再度削除して追加します。

リリース 5.2(1) より前は、テナントのタイプに応じて、Azure リソースへのアクセスに使用できる方法のサポートが異なりました。

インフラ テナント:リリース 5.2(1) より前では、認証または資格情報を処理するときに、管理対象 ID のみがサポートされていました。

ユーザ テナント:認証または資格情報を処理するときに、管理対象 ID と非管理対象 ID/サービス プリンシパルの両方をサポートできます。

リリース 5.2(1) 以降、インフラ テナントおよびユーザ テナント両方で、認証または資格情報を処理するとき、管理対象 ID と非管理対象 ID/サービス プリンシパルの両方をサポートできるようになりました。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||||||||||||||||||||||||||||

| ステップ 2 |

[インテント(Intent)]検索ボックスの下にあるドロップダウン矢印をクリックし、[アプリケーション管理(Application Management)] を選択します。 [アプリケーション管理(Application Management)] オプションのリストが [インテント(Intent)] メニューに表示されます。 |

||||||||||||||||||||||||||||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストで、[テナントの作成(Create Tenant)] をクリックします。[テナントの作成(Create Tenant)] ダイアログ ボックスが表示されます。 |

||||||||||||||||||||||||||||||||||||||||

| ステップ 4 |

次の [テナント ダイアログボックス フィールドの作成(Create Tenant Dialog Box Field)] の表に示されているように、各フィールドに適切な値を入力し、続行します。

|

||||||||||||||||||||||||||||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||||||||||||||||||||||||||||

このセクションでは、Cisco Cloud APIC GUI を使用したアプリケーション プロファイルの作成方法を説明します。

テナントを作成します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

| ステップ 2 |

[インテント(Intent)]検索ボックスの下にあるドロップダウン矢印をクリックし、[アプリケーション管理(Application Management)] を選択します。 [アプリケーション管理(Application Management)] オプションのリストが [インテント(Intent)] メニューに表示されます。 |

| ステップ 3 |

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストで、[アプリケーション プロファイルの作成(Create Application Profile)] をクリックします。[アプリケーション プロファイルの作成(Create Application Profile)] ダイアログ ボックスが表示されます。 |

| ステップ 4 |

[名前(Name)] フィールドに名前を入力します。 |

| ステップ 5 |

テナントを選択します。 |

| ステップ 6 |

[説明(Description)] フィールドに説明を入力します。 |

| ステップ 7 |

設定が終わったら [Save] をクリックします。 |

このセクションでは、Cisco Cloud APIC GUI を使用した VRF の作成方法について説明します。

テナントを作成します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||

| ステップ 2 |

[インテント(Intent)]検索ボックスの下にあるドロップダウン矢印をクリックし、[アプリケーション管理(Application Management)] を選択します。 [アプリケーション管理(Application Management)] オプションのリストが [インテント(Intent)] メニューに表示されます。 |

||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストで、[VRF の作成(Create VRF)] をクリックします。[VRF の作成(Create VRF)] ダイアログ ボックスが表示されます。 |

||||||||||

| ステップ 4 |

次の [VRF ダイアログボックスの作成(Create VRF)] ダイアログボックスのフィールドの表に示されているように、各フィールドに適切な値を入力し、続行します。

|

||||||||||

| ステップ 5 |

作業が完了したら、[保存(Save)] をクリックします。 |

||||||||||

この手順は、外部ポリシーの作成方法を示しています。オンプレミス サイトの複数のルータに接続できる単一の外部ネットワーク、または CCR への接続に使用できる複数の VRF を持つ複数の外部ネットワークを設定できます。

外部ネットワークを作成する前に、ハブ ネットワークを作成しておく必要があります。

| ステップ 1 |

左側のナビゲーションバーで、に移動します。 |

||||||||||||||||||||||

| ステップ 2 |

[アクション(Actions)] をクリックし、[外部ネットワークの作成(Create External Network)] を選択します。 |

||||||||||||||||||||||

| ステップ 3 |

次の [外部ネットワークの作成ダイアログボックスのフィールド(Create External Network Dialog Box Fields)] の表に示されているように、各フィールドに適切な値を入力し、続行します。

|

||||||||||||||||||||||

| ステップ 4 |

外部ネットワークの作成が完了したら、[保存(Save)] をクリックします。 |

||||||||||||||||||||||

グローバル VRF 間ルート リーク ポリシー機能は、リリース 25.0(2) で導入されました。

[クラウド APIC セットアップ(Cloud APIC Setup)] ウィンドウの [コントラクト ベース ルーティング(Contract Based Routing)] 領域で変更を行う前に、 内部 VRF 間のルート リークで提供された情報を確認してください。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

| ステップ 2 |

[インテント(Intent)] 検索ボックスの下のドロップダウン⤴をクリックし、[構成(Configuration)] を選択します。 オプションのリストが [インテント(Intent)] メニューに表示されます。 |

| ステップ 3 |

[インテント(Intent)]メニューの [構成(Configuration)] リストで、[クラウド APIC セットアップ(Cloud APIC Setup)] をクリックします。 |

| ステップ 4 |

[コントラクト ベースのルーティング] 領域で、[コントラクト ベースのルーティング] フィールドの現在の設定を書き留めます。 [コントラクト ベースのルーティング] 設定は、現在の内部 VRF ルート リーク ポリシーを反映しています。これは、インフラ テナントの下のグローバル ポリシーであり、ブール フラグを使用して、コントラクトがルート マップがない場合にルートを駆動できるかどうかを示します。

|

| ステップ 5 |

[コントラクト ベースのルーティング] フィールドの現在の設定を変更するかどうかを決定します。 ある設定から別の設定に切り替える場合は、次の手順に従います。

|

| ステップ 6 |

[コントラクト ベースのルーティング] 領域の現在の設定を変更する場合は、必要なルーティングのタイプに基づいて設定を切り替えます。 |

| ステップ 7 |

Cloud APIC セットアップの構成が完了したら、[完了] をクリックします。 |

Cisco Cloud APIC GUI を使用してリーク ルートを設定する手順は、リリースによって若干異なります。

25.0(2) より前のリリースでは、独立したルーティング ポリシーを設定して、外部接続機能を使用して ACI クラウド サイトと外部宛先の間のルーティングを設定するときに、内部 VRF と外部 VRF の間でリークするルートを指定できます。これらの手順については、Cisco Cloud APIC GUI を使用した VRF間 ルート リークの設定 を参照してください。

リリース 25.0(2) 以降では、内部 VRF のペア間のルート マップベースのルート リークがサポートされています。これらの手順については、Cisco Cloud APIC GUI を使用した内部 VRF のリーク ルートの構成 を参照してください。

リーク ルートの設定は、ルーティング ポリシーとセキュリティ ポリシーが別々に設定されるリリース 25.0(1) アップデートの一部です。VRF 間ルーティングを使用すると、独立したルーティング ポリシーを設定して、外部接続機能を使用して ACI クラウド サイトと外部宛先との間のルーティングを設定するときに、内部 VRF と外部 VRF の間でリークするルートを指定できます。詳細については、「サポートされているルーティングとセキュリティ ポリシーの概要」を参照してください。

外部宛先は、Azure サイトから外部デバイスへの接続を有効にする 手順を使用して手動で構成する必要があります。外部の接続先は、別のクラウド サイト、ACI オンプレミス サイト、または分散拠点である可能性があります。

(注) |

|

| ステップ 1 |

左側のナビゲーションバーで、に移動します。 |

||||||||

| ステップ 2 |

[リーク ルート(Leak Routes)] タブをクリックします。 |

||||||||

| ステップ 3 |

[アクション(Actions)] をクリックし、[リーク ルートの作成(Create Leak Route)] を選択します。 |

||||||||

| ステップ 4 |

次の [リーク ルートの作成ダイアログボックスのフィールド(Leak Routes Dailog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||

| ステップ 5 |

作業が完了したら、[保存(Save)] をクリックします。 |

||||||||

| ステップ 6 |

追加の VRF 間ルート リークを設定するかどうかを決定します。

|

||||||||

| ステップ 7 |

リーク ルートの設定が完了したら、[完了(Done)] をクリックします。 メイン VRF ページの [リーク ルート(Leak Routes)]タブが再び表示され、新しく設定されたリーク ルートが表示されます。 |

||||||||

| ステップ 8 |

送信元または宛先 VRF の詳細情報を取得したり、構成済みのリーク ルートを変更したりするには、メイン [VRF] ページの[リーク ルート(Leak Routes)] タブで [VRF] をダブルクリックします。 |

||||||||

| ステップ 9 |

[VRF] ページの上部にある [アプリケーション管理(Application Management)] タブをクリックし、左側のナビゲーションバーで[リーク ルート(Leak Routes)]タブをクリックします。 |

||||||||

| ステップ 10 |

必要に応じて、この VRF に関連付けられた追加のリーク ルートを設定します。

|

これでルーティング ポリシーが構成されました。ルーティング ポリシーとセキュリティ ポリシーは別であるため、セキュリティ ポリシーを別個に構成する必要があります。

Cisco Cloud APIC GUI を使用した外部 EPG の作成: 次の手順を使用して、外部 EPG を作成します。

Cisco Cloud APIC GUI を使用したコントラクトの作成: これらの手順を使用して、外部 EPG とクラウド EPG 間のコントラクトを作成します。

リリース 25.0(2) 以降、内部 VRF 間のルート リーク で説明されているように、内部 VRF のペア間のルート マップベースのルート リークがサポートされます。この機能は、リリース 25.0(1) で提供されたルーティングとセキュリティの分割更新を拡張したもので、ルーティングとセキュリティ ポリシーが別々に設定されています。

| ステップ 1 |

左側のナビゲーションバーで、に移動します。 |

||||||||

| ステップ 2 |

[リーク ルート(Leak Routes)] タブをクリックします。 |

||||||||

| ステップ 3 |

[アクション(Actions)] をクリックし、[リーク ルートの作成(Create Leak Route)] を選択します。 |

||||||||

| ステップ 4 |

次の [リーク ルートの作成ダイアログボックスのフィールド(Leak Routes Dailog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||

| ステップ 5 |

作業が完了したら、[保存(Save)] をクリックします。 |

||||||||

| ステップ 6 |

追加の VRF 間ルート リークを設定するかどうかを決定します。

|

||||||||

| ステップ 7 |

リーク ルートの設定が完了したら、[完了(Done)] をクリックします。 メイン VRF ページの [リーク ルート(Leak Routes)]タブが再び表示され、新しく設定されたリーク ルートが表示されます。 |

||||||||

| ステップ 8 |

送信元または宛先 VRF の詳細情報を取得したり、構成済みのリーク ルートを変更したりするには、メイン [VRF] ページの[リーク ルート(Leak Routes)] タブで [VRF] をダブルクリックします。 |

||||||||

| ステップ 9 |

[VRF] ページの上部にある [アプリケーション管理(Application Management)] タブをクリックし、左側のナビゲーションバーで[リーク ルート(Leak Routes)]タブをクリックします。 |

||||||||

| ステップ 10 |

必要に応じて、この VRF に関連付けられた追加のリーク ルートを設定します。

|

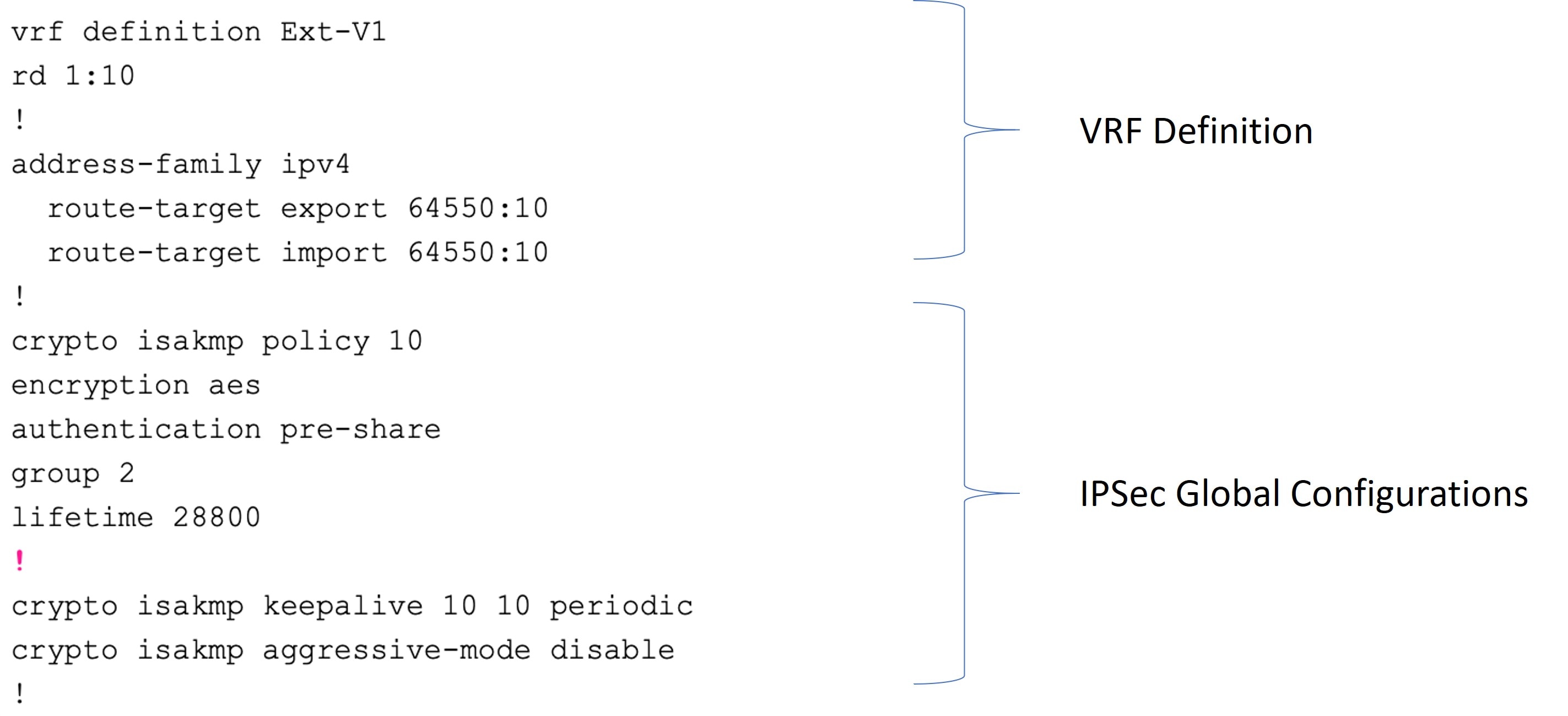

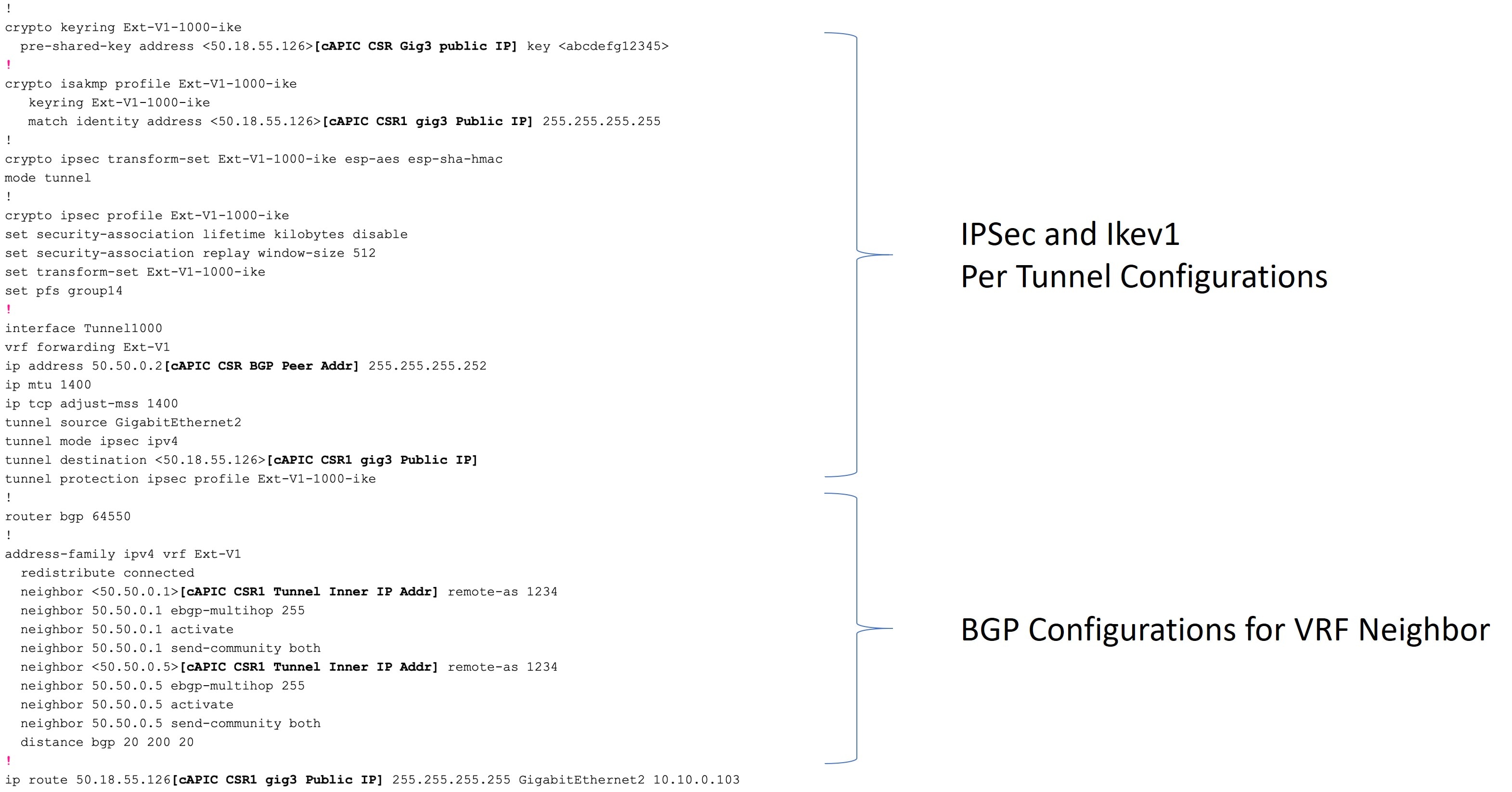

次の手順に従って、インフラ VNet CCR から IPSec/BGP を使用して任意の外部デバイスへの IPv4 接続を手動で有効にします。

| ステップ 1 |

Cisco Cloud APIC GUI で、[ダッシュボード(Dashboard)] をクリックします。 |

| ステップ 2 |

に移動します。 |

| ステップ 3 |

をクリックします。 |

| ステップ 4 |

ダウンロードする外部デバイス構成ファイルを選択し、[ダウンロード(Download)] をクリックします。 |

| ステップ 1 |

インフラ VNet CCR から EVPN を使用しない外部デバイスへの IPv4 接続を手動で有効にするために必要な情報を収集します。 |

| ステップ 2 |

外部デバイスにログインします。 |

| ステップ 3 |

外部ネットワーキング デバイスを接続するための構成情報を入力します。 外部デバイス構成ファイルのダウンロード の手順を使用して外部デバイス構成ファイルをダウンロードした場合、最初のトンネルの構成情報を見つけて、その構成情報を入力します。 最初のトンネルの外部デバイス設定ファイルの例を示します。 次の図に、外部デバイス構成ファイルで使用される各フィールド セットの詳細を示します。

|

| ステップ 4 |

前の手順を繰り返して、追加のトンネルを構成します。 |

このセクションの手順を使用して、アプリケーション EPG、外部 EPG、サービス EPG を作成します。使用可能な構成オプションは、作成する EPG のタイプによって異なります。

このセクションでは、Cisco Cloud APIC GUI を使用したアプリケーション EPG の作成方法を説明します。各サービスは、少なくとも 1 つのコンシューマー EPG と 1 つのプロバイダー EPG を必要とします。

(注) |

インフラ テナントでクラウド EPG とクラウド外部 EPG を作成できます。すべてのクラウド EPG とクラウド外部 EPG は、インフラ テナントのセカンダリ VRF に関連付けられます。セカンダリ VRF 内のクラウド EPG は、セカンダリ VRF 内の他のクラウド EPG およびクラウド外部 EPG と通信可能で、他のユーザ テナント VRF 内のクラウド EPG とも通信できます。既存の「クラウド インフラ」アプリケーション プロファイルを使用せず、代わりにインフラ テナントに新しいアプリケーション プロファイルを作成し、新しいアプリケーション プロファイルをセカンダリ VRF のクラウド EPG およびクラウド外部 EPG に関連付けることをお勧めします。 |

アプリケーション プロファイルと VRF を作成します。

| ステップ 1 |

インテント アイコンをクリックします。 [インテント(Intent)] メニューが表示されます。 |

||||||||||||||||||||||||||||

| ステップ 2 |

[インテント(Intent)]検索ボックスの下にあるドロップダウン矢印をクリックし、[アプリケーション管理(Application Management)] を選択します。 [アプリケーション管理(Application Management)] オプションのリストが [インテント(Intent)] メニューに表示されます。 |

||||||||||||||||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストで、[EPG の作成(Create EPG)] をクリックします。 [EPG の作成(Create EPG)] ダイアログ ボックスが表示されます。 |

||||||||||||||||||||||||||||

| ステップ 4 |

次の [EPG 作成ダイアログボックスのフィールド(Create EPG Dailog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||||||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||||||||||||||||

このセクションでは、Cisco Cloud APIC GUI を使用したアプリケーション EPG の作成方法を説明します。各サービスには、少なくとも 1 つのコンシューマ EPG と 1 つのプロバイダー EPG が必要です。

(注) |

インフラ テナントでクラウド EPG とクラウド外部 EPG を作成できます。すべてのクラウド EPG とクラウド外部 EPG は、インフラ テナントのセカンダリ VRF に関連付けられます。セカンダリ VRF 内のクラウド EPG は、セカンダリ VRF 内の他のクラウド EPG およびクラウド外部 EPG と通信可能で、他のユーザ テナント VRF 内のクラウド EPG とも通信できます。既存の「クラウド インフラ」アプリケーション プロファイルを使用せず、代わりにインフラ テナントに新しいアプリケーション プロファイルを作成し、新しいアプリケーション プロファイルをセカンダリ VRF のクラウド EPG およびクラウド外部 EPG に関連付けることをお勧めします。 |

アプリケーション プロファイルと VRF を作成します。

| ステップ 1 |

インテント アイコンをクリックします。 [インテント(Intent)] メニューが表示されます。 |

||||||||||||||||||||||||||||

| ステップ 2 |

[インテント(Intent)]検索ボックスの下にあるドロップダウン矢印をクリックし、[アプリケーション管理(Application Management)] を選択します。 [アプリケーション管理(Application Management)] オプションのリストが [インテント(Intent)] メニューに表示されます。 |

||||||||||||||||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストで、[EPG の作成(Create EPG)] をクリックします。 [EPG の作成(Create EPG)] ダイアログ ボックスが表示されます。 |

||||||||||||||||||||||||||||

| ステップ 4 |

次の [EPG 作成ダイアログボックスのフィールド(Create EPG Dailog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||||||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||||||||||||||||

次のセクションの手順を使用して、サービス EPG を作成します。

サービス EPG を構成する前に、事前に実行する必要がある特定のタスクがあります。サービス EPG でサブネットまたはプライベート リンク ラベルを使用している場合は、最初にサービス EPG の外部にサブネットまたはプライベート リンク ラベルを構成する必要があります。

| ステップ 1 |

必要に応じて VRF を作成します。 |

||||||||||||||||||||||

| ステップ 2 |

クラウド コンテキスト プロファイルを構成します。 |

||||||||||||||||||||||

| ステップ 3 |

次の [クラウド コントラクト プロファイルの作成ダイアログボックスのフィールド(Create Cloud Context Profile Dailog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||||||||||||

| ステップ 4 |

[保存(Save)] をクリックします。 |

||||||||||||||||||||||

このセクションでは、Cisco Cloud APIC GUI を使用したサービス EPG の作成方法を説明します。各サービスには、少なくとも 1 つのコンシューマ EPG と 1 つのプロバイダー EPG が必要です。

クラウド サービスエンドポイント グループの情報を確認してください。

サブネットごとの NSG 構成が有効になっていることを確認します。

クラウド サービス EPG を構成している場合は、サブネットごとの NSG 構成を有効にする必要があります。詳細については、「セキュリティ グループ」を参照してください。

アプリケーション プロファイルと VRF を作成します。

| ステップ 1 |

インテント アイコンをクリックします。 [インテント(Intent)] メニューが表示されます。 |

||||||||||||||||||||||||||

| ステップ 2 |

[インテント(Intent)]検索ボックスの下にあるドロップダウン矢印をクリックし、[アプリケーション管理(Application Management)] を選択します。 [アプリケーション管理(Application Management)] オプションのリストが [インテント(Intent)] メニューに表示されます。 |

||||||||||||||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストで、[EPG の作成(Create EPG)] をクリックします。 [EPG の作成(Create EPG)] ダイアログ ボックスが表示されます。 |

||||||||||||||||||||||||||

| ステップ 4 |

次の [EPG 作成ダイアログボックスのフィールド(Create EPG Dailog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||||||||||||||||

| ステップ 5 |

[展開タイプ(Deployment Type)] フィールドで選択した内容に応じて、[エンドポイント セレクタ(Endpoint Selector)] エリアに必要な情報を入力します。

|

||||||||||||||||||||||||||

このセクションの手順を使用して、サービス EPG の展開タイプとして[クラウド ネイティブ(Cloud Native)] を構成します。

クラウドネイティブ に記載されている情報を確認して、これらの手順を使用する前に実行する必要があるタスクを理解してください。

| ステップ 1 |

これらの手順を開始する前に、Cisco Cloud APIC GUI を使用したサービス EPG の作成 の手順を完了していることを確認します。 これらの手順は、これらのの手順で展開タイプを構成する前に、 |

| ステップ 2 |

アクセス タイプとして [プライベート(Private)] を選択した場合、[プライベート リンク ラベルの選択(Select Private Link Label)] オプションが使用可能になります。 プライベート リンク ラベルは、サブネットをサービス EPG に関連付けるために使用されます。 |

| ステップ 3 |

[プライベート リンク ラベルの選択(Select Private Link Label)] をクリックします。 [プライベート リンク ラベルの選択(Select Private Link Label)] ウィンドウが表示されます。 |

| ステップ 4 |

適切なプライベート リンク ラベルを検索します。 サービス EPG を構成する前に実行するタスク で提供されている手順を使用して作成したプライベート リンク ラベルを検索します。 |

| ステップ 5 |

[プライベート リンク ラベルの選択(Select Private Link Label)] ウィンドウで、適切なプライベート リンク ラベルを選択します。 [EPG の作成(Create EPG)] ウィンドウに戻ります。 次に、[エンドポイント セレクタ(Endpoint Selectors)] フィールドにエンドポイント セレクタを追加します。 |

| ステップ 6 |

[エンドポイント セレクタの追加(Add Endpoint Selector)] をクリックします。 [エンドポイント セレクタの追加(Add Endpoint Selector)] ウィンドウが表示されます。 |

| ステップ 7 |

[エンドポイント セレクタの追加(Add Endpoint Selector)] ウィンドウの [Name(名前)] フィールドに名前を入力します。 |

| ステップ 8 |

[キー(Key)] ドロップダウン リストをクリックしてキーを選択します。 次のオプションがあります。

|

| ステップ 9 |

[演算子(Operator)] ドロップダウン リストから演算子を選択します。 次のオプションがあります。

|

| ステップ 10 |

[値(Value)] フィールドに値を入力し、チェックマークをクリックしてエントリを検証します。 入力する値は、[キー(Key)] フィールドと [演算子(Operator)] フィールドで選択した内容によって異なります。 たとえば、[キー(Key)] フィールドが [IP] に設定され、[演算子(Operator)] フィールドが [等しい(equals)] に設定されている場合、[値(Value)] フィールドは IP アドレスまたはサブネットでなければなりません。ただし、[演算子(Operator)] フィールドが [キー(keys)] に設定されている場合、[値(Value)] フィールドは無効になります。 |

| ステップ 11 |

完了したら、チェックマークをクリックしてセレクタ式を検証します。 |

| ステップ 12 |

エンドポイント セレクタに追加のエンドポイント セレクタ式を作成するかどうかを決定します。 単一のエンドポイント セレクタで複数の式を作成した場合、それらの式の間には論理 AND があるものとみなされます。 たとえば、1つのエンドポイントセレクタで2つの式セットを作成したとします。

このケースでは、これらの式の両方が true の場合(リージョンが |

| ステップ 13 |

このエンドポイント セレクタで作成するすべての式を追加した後で、 チェックマークをクリックし、終了したら、[追加(Add)] をクリックします。 [EPG の作成(Create EPG)] 画面に戻り、新しいエンドポイント セレクタと構成された式が表示されます。 |

| ステップ 14 |

追加のエンドポイント セレクタを作成する場合は、[エンドポイント セレクタの追加(Add Endpoint Selector)] を再度クリックし、これらの手順を繰り返して追加のエンドポイント セレクタを作成します。 EPG の下で複数のエンドポイント セレクタを作成した場合は、それらのエンドポイント セレクタの間には論理 OR があるものとみなされます。たとえば、前のステップで説明したようにエンドポイント セレクタ 1 を作成し、次に、次に示すように 2 番目のエンドポイント セレクタを作成したとします。

その場合、次のようになります。

その場合、エンドポイントがサービス EPG に割り当てられます。 |

| ステップ 15 |

設定が終わったら [Save] をクリックします。 |

このセクションの手順を使用して、サービス EPG の展開タイプとして [クラウド ネイティブ管理(Cloud Native Managed)] を構成します。

クラウド ネイティブ管理対象 に記載されている情報を確認して、これらの手順を使用する前に実行する必要があるタスクを理解してください。

| ステップ 1 |

これらの手順を開始する前に、Cisco Cloud APIC GUI を使用したサービス EPG の作成 の手順を完了していることを確認します。 これらの手順は、これらの手順で展開タイプを構成する前に、 |

||

| ステップ 2 |

[エンドポイント セレクタの追加(Add Endpoint Selector)] をクリックします。 [エンドポイント セレクタの追加(Add Endpoint Selector)] ウィンドウが表示されます。 |

||

| ステップ 3 |

[エンドポイント セレクタの追加(Add Endpoint Selector)] ウィンドウの [Name(名前)] フィールドに名前を入力します。 |

||

| ステップ 4 |

[キー(Key)] ドロップダウン リストをクリックしてキーを選択します。 現時点では、このアクセス タイプのキーとして使用できるオプションは [IP] のみです。

|

||

| ステップ 5 |

[演算子(Operator)] ドロップダウン リストから演算子を選択します。 次のオプションがあります。

|

||

| ステップ 6 |

[値(Value)] フィールドに適切な IP アドレスまたはサブネットを入力し、チェックマークをオンにしてエントリを検証します。 サービス EPG を構成する前に実行するタスク で提供されている手順を使用して作成した IP アドレスまたはサブネットを入力します。 |

||

| ステップ 7 |

完了したら、チェックマークをクリックしてセレクタ式を検証します。 |

||

| ステップ 8 |

エンドポイント セレクタに追加のエンドポイント セレクタ式を作成するかどうかを決定します。 単一のエンドポイント セレクタで複数の式を作成した場合、それらの式の間には論理 AND があるものとみなされます。 たとえば、1つのエンドポイントセレクタで2つの式セットを作成したとします。

この場合、これらの式の両方が true の場合(IP アドレスがサブネット 192.1.1.1/24 に属し、IP アドレスが 192.1.1.2 でない場合)、そのエンドポイントはサービス EPG に割り当てられます。 |

||

| ステップ 9 |

このエンドポイント セレクタで作成するすべての式を追加した後で、 チェックマークをクリックし、終了したら、[追加(Add)] をクリックします。 [EPG の作成(Create EPG)] 画面に戻り、新しいエンドポイント セレクタと構成された式が表示されます。 |

||

| ステップ 10 |

追加のエンドポイント セレクタを作成する場合は、[エンドポイント セレクタの追加(Add Endpoint Selector)] を再度クリックし、これらの手順を繰り返して追加のエンドポイント セレクタを作成します。 EPG の下で複数のエンドポイント セレクタを作成した場合は、それらのエンドポイント セレクタの間には論理 OR があるものとみなされます。たとえば、前のステップで説明したようにエンドポイント セレクタ 1 を作成し、次に、次に示すように 2 番目のエンドポイント セレクタを作成したとします。

その場合、次のようになります。

その場合、エンドポイントがサービス EPG に割り当てられます。 |

||

| ステップ 11 |

設定が終わったら [Save] をクリックします。 |

このセクションの手順を使用して、サービス EPG の展開タイプとして [サードパーティ(Third-Party )] を構成します。

(注) |

[展開タイプ(Deployment Type)]として [サードパーティ(Third-Party)] を選択した場合は、[サービス タイプ(Service Type)] として [カスタム(Custom)] を選択する必要があります。 |

| ステップ 1 |

これらの手順を開始する前に、Cisco Cloud APIC GUI を使用したサービス EPG の作成 の手順を完了していることを確認します。 これらの手順は、Cisco Cloud APIC GUI を使用したサービス EPG の作成 で提供されている手順の続きであり、これらの手順で展開タイプを構成する前にサービス タイプを |

| ステップ 2 |

[サードパーティ(Third-Party)] の展開タイプのアクセス タイプに必要な選択を行います。 [プライベート(Private)]は、アクセス タイプとして使用できる唯一のオプションです。これは、サービスが提供する場合、サービスへのプライベート エンドポイントのみを使用することを意味します。 [プライベート リンク ラベルの選択(Select Private Link Label)] オプションは、このアクセス タイプで使用できるようになります。プライベート リンク ラベルは、サブネットをサービス EPG に関連付けるために使用されます。 |

| ステップ 3 |

適切なプライベート リンク ラベルを検索します。 サービス EPG を構成する前に実行するタスク で提供されている手順を使用して作成したプライベート リンク ラベルを検索します。 |

| ステップ 4 |

[プライベート リンク ラベルの選択(Select Private Link Label)] ウィンドウで、適切なプライベート リンク ラベルを選択します。 [EPG の作成(Create EPG)] ウィンドウに戻ります。 次に、[エンドポイント セレクタ(Endpoint Selectors)] フィールドにエンドポイント セレクタを追加します。 |

| ステップ 5 |

[エンドポイント セレクタの追加(Add Endpoint Selector)] をクリックします。 [エンドポイント セレクタの追加(Add Endpoint Selector)] ウィンドウが表示されます。 |

| ステップ 6 |

[エンドポイント セレクタの追加(Add Endpoint Selector)] ウィンドウの [Name(名前)] フィールドに名前を入力します。 |

| ステップ 7 |

[キー(Key)] ドロップダウン リストをクリックしてキーを選択します。 現時点では、このアクセス タイプのキーとして使用できるオプションは [URL] のみであり、エンドポイント セレクタのサービスを識別するエイリアスまたは完全修飾ドメイン名(FQDN)を使用します。 |

| ステップ 8 |

[演算子(Operator)] ドロップダウン リストから演算子を選択します。 次のオプションがあります。

|

| ステップ 9 |

[値(Value)] フィールドに有効な URL を入力し、チェックマークをクリックしてエントリを検証します。 |

| ステップ 10 |

完了したら、チェックマークをクリックしてセレクタ式を検証し、[追加(Add)] をクリックします。 [EPG の作成(Create EPG)] 画面に戻り、新しいエンドポイント セレクタと構成された式が表示されます。 |

| ステップ 11 |

追加のエンドポイント セレクタを作成する場合は、[エンドポイント セレクタの追加(Add Endpoint Selector)] を再度クリックし、これらの手順を繰り返して追加のエンドポイント セレクタを作成します。 EPG の下で複数のエンドポイント セレクタを作成した場合は、それらのエンドポイント セレクタの間には論理 OR があるものとみなされます。 たとえば、下で説明しているように 2 つのエンドポイント セレクタを作成したとします。

その場合、次のようになります。

その場合、エンドポイントがサービス EPG に割り当てられます。 |

| ステップ 12 |

設定が終わったら [Save] をクリックします。 |

このセクションでは、クラウド APIC GUI を使用したフィルタの作成方法について説明します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||

| ステップ 2 |

[インテント(Intent)]検索ボックスの下にあるドロップダウン矢印をクリックし、[アプリケーション管理(Application Management)] を選択します。 [アプリケーション管理(Application Management)] オプションのリストが [インテント(Intent)] メニューに表示されます。 |

||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストで、[フィルタの作成(Create Fileter)] をクリックします。[フィルタの作成(Create Filter)] ダイアログボックスが表示されます。 |

||||||||||||||

| ステップ 4 |

次の [フィルタの作成ダイアログボックスのフィールド(Create Filter Dailog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||||

| ステップ 5 |

作業が完了したら、[保存(Save)] をクリックします。 |

このセクションでは、Cisco Cloud APIC GUI を使用したコントラクトの作成方法について説明します。

フィルタを作成します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||||||

| ステップ 2 |

[インテント(Intent)]検索ボックスの下にあるドロップダウン矢印をクリックし、[アプリケーション管理(Application Management)] を選択します。 [アプリケーション管理(Application Management)] オプションのリストが [インテント(Intent)] メニューに表示されます。 |

||||||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストで、[コントラクトの作成(Create Contract)] をクリックします。[コントラクトの作成(Create Contract)] ダイアログ ボックスが表示されます。 |

||||||||||||||||||

| ステップ 4 |

次の [コントラクト ダイアログ ボックス フィールドの作成(Create Contract Dialog Box Fields)] テーブルにリストされているように、各フィールドに適切な値を入力して続行します。

|

||||||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||||||

このセクションでは、Cisco Cloud APIC GUI を使用したテナント間コントラクトの作成方法について説明します。テナント間コントラクトの作成が必要になる状況の詳細については、共有サービス を参照してください。

フィルタを作成します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||||

| ステップ 2 |

[インテント(Intent)]検索ボックスの下にあるドロップダウン矢印をクリックし、[アプリケーション管理(Application Management)] を選択します。 [アプリケーション管理(Application Management)] オプションのリストが [インテント(Intent)] メニューに表示されます。 |

||||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストで、[コントラクトの作成(Create Contract)] をクリックします。[コントラクトの作成(Create Contract)] ダイアログ ボックスが表示されます。 |

||||||||||||||||

| ステップ 4 |

次の [コントラクト ダイアログ ボックス フィールドの作成(Create Contract Dialog Box Fields)] テーブルにリストされているように、各フィールドに適切な値を入力して続行します。

|

||||||||||||||||

| ステップ 5 |

設定が終わったら [保存(Save)] をクリックします。 |

||||||||||||||||

| ステップ 6 |

作成したコントラクトを別のテナントにエクスポートします。 たとえば、次のようなケースがあるとします。

|

||||||||||||||||

| ステップ 7 |

最初のテナントの EPG をプロバイダー EPG として設定し、EPG 通信設定の最初の部分として元のコントラクトを設定します。 |

||||||||||||||||

| ステップ 8 |

2 番目のテナントの EPG をコンシューマ EPG として構成し、エクスポートされたコントラクトを EPG 通信構成の 2 番目の部分として設定します。 |

||||||||||||||||

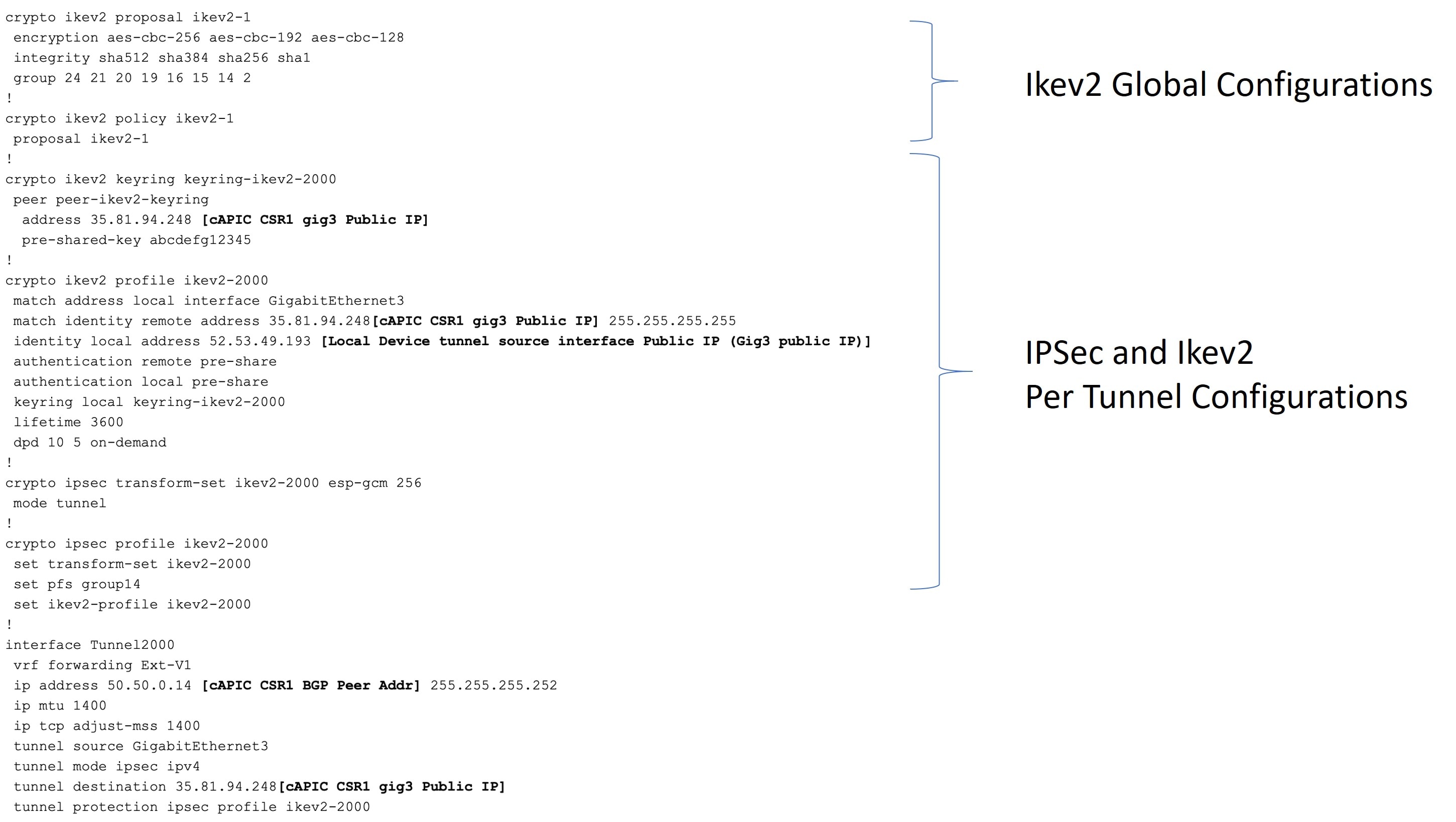

セキュリティ グループ で説明されているように、ネットワーク セキュリティ グループの構成方法は、リリースによって異なります。

リリース 5.1(2) より前のリリースでは、Azure の NSG と Cisco Cloud APIC の EPG との間に 1 対 1 のマッピングがあります(これらの構成は、このドキュメント全体で EPG ごとの NSG 構成とも呼ばれます)。

リリース 5.1(2) 以降、以前に使用できた既存の EPG ごとの NSG 構成に加えて、Azure の NSG は Cisco Cloud APIC 上の EPG ではなくサブネットとの 1 対 1 のマッピングを持つこともできます(これらの構成は、このドキュメント全体で、サブネットごとの NSG 構成として呼ばれます)。

(注) |

Cisco Cloud APIC では、新しい サブネットごとの NSG 構成 または 古い EPG ごとの NSG 構成を使用できます。同じ Cisco Cloud APIC システムで両方の構成を使用することはできません。 |

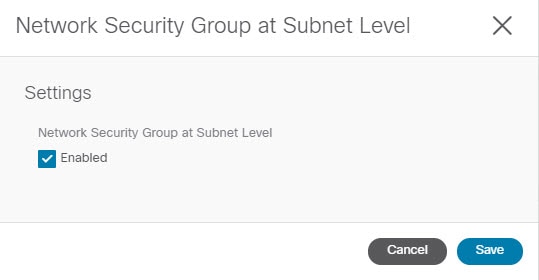

これらの手順では、リリース 5.1(2) 以降の Cisco Cloud APIC に対して、新しい サブネットごとの NSG 構成または古い EPG ごとの NSG 構成のいずれかを選択する方法について説明します。

セキュリティ グループ で提供されている情報を確認して、リリースに応じてセキュリティ グループがどのように構成されているかを理解し、セキュリティ グループのガイドラインと制限を理解してください。

| ステップ 1 |

まだログインしていない場合は、Cloud APIC にログインします。 |

|||||||||||||

| ステップ 2 |

左のナビゲーション バーで、に移動します。 デフォルトでは [全般(General)] タブが表示されます。 |

|||||||||||||

| ステップ 3 |

[システム構成(System Configuration)] ウィンドウの [全般(General)] エリアで、[サブネット レベルのネットワーク セキュリティ グループ(Network Security Group at Subnet Level)] フィールドを見つけます。

|

|||||||||||||

| ステップ 4 |

[サブネット レベルのネットワーク セキュリティ グループ(Network Security Group at Subnet Level)] フィールドの現在の構成を確認します。

|

|||||||||||||

| ステップ 5 |

[サブネット レベルのネットワーク セキュリティ グループ(Network Security Group at Subnet Level)] フィールドの設定を変更するか、そのままにするかを決定します。

|

|||||||||||||

| ステップ 6 |

[サブネット レベルのネットワーク セキュリティ グループ(Network Security Group at Subnet Level)] フィールドの設定を変更する必要がある場合は、フィールドの右上隅にある鉛筆アイコンをクリックします。 [サブネット レベルのネットワーク セキュリティ グループ(Network Security Group at Subnet Level)] の [設定(Settings)] ウィンドウが表示されます。

|

|||||||||||||

| ステップ 7 |

ウィンドウで必要な変更を行います。

|

|||||||||||||

| ステップ 8 |

[サブネット レベルのネットワーク セキュリティ グループ(Network Security Group at Subnet Level)] ウィンドウで必要な変更を行った後、[保存(Save)] をクリックします。 [システム構成(System Configuration)] ウィンドウの [全般(General)] エリアが再び表示され、[サブネット レベルのネットワーク セキュリティ グループ(Network Security Group at Subnet Level)] フィールドの設定に、前の手順で行った変更が反映されます。 |

| ステップ 1 |

まだログインしていない場合は、Cisco Cloud APIC GUI にログインします。 |

| ステップ 2 |

に移動します。 [セキュリティ グループ(Security Groups)] ウィンドウが表示されます。 |

| ステップ 3 |

詳細を取得するセキュリティ グループのタイプに応じて、[ネットワーク セキュリティ グループ(Network Security Groups)] (NSG)タブまたは [アプリケーション セキュリティ グループ(Application Security Groups)] ASG タブをクリックします。 各タブには、次の情報が表示されます。

|

| ステップ 4 |

いずれかの列の値をクリックして、詳細情報を取得します。 たとえば、[ネットワーク セキュリティ グループ(Network Security Groups)] タブの [名前(Name)] 列の値をクリックすると、その特定のネットワーク セキュリティ グループに関する詳細情報が表示されます。 このウィンドウで [詳細(Details)] アイコン( |

ここでは、EPG をコンシューマまたはプロバイダーとして指定する方法について説明します。

コントラクトを設定できます。

EPG が設定済みです。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

| ステップ 2 |

[インテント(Intent)] 検索ボックスの下のドロップダウン⤴をクリックし、[構成(Configuration)] を選択します。 [インテント(Intent)] の [構成(Configuration)] オプションのリストが表示されます。 |

| ステップ 3 |

[インテント(Intent)]メニューの [構成(Configuration)] リストで、[EPG Communication] をクリックします。[EPG通信(EPG Communication)] ダイアログボックスに、コンシューマ EPG、コントラクト、およびプロバイダー EPGの情報が表示されます。 |

| ステップ 4 |

コントラクトを選択します。

|

| ステップ 5 |

コンシューマ EPG を追加するには、次の手順を実行します。 |

| ステップ 6 |

プロバイダー EPG を追加するには、次の手順を実行します。 |

このセクションでは、Cisco Cloud APIC GUI を使用したロールの作成方法について説明します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||||||||||||

| ステップ 2 |

[インテント(Intent)]検索ボックスの下にあるドロップダウン矢印をクリックし、[アプリケーション管理(Application Management)] を選択します。 [アプリケーション管理(Application Management)] オプションのリストが [インテント(Intent)] メニューに表示されます。 |

||||||||||||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストで、[クラウド コントラクト プロファイルの作成(Create Cloud Context Profile)] をクリックします。[クラウド コンテキスト プロファイルの作成(Create Cloud Context Profile)] ダイアログ ボックスが表示されます。 |

||||||||||||||||||||||||

| ステップ 4 |

次の [クラウド コントラクト プロファイルの作成ダイアログボックスのフィールド(Create Cloud Context Profile Dailog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||||||||||||

Cisco Cloud APIC のためのエンドポイント セレクタを構成するとき、Cisco Cloud APIC を構成するエンドポイント セレクタに対応する Azure で必要な仮想マシンの構成も必要になります。

このトピックでは、Azure で仮想マシンを構成するための要件について説明します。Cisco Cloud APIC のエンドポイント セレクタを構成する前に、または後で、これらの要件を使用して Azure の仮想マシンを構成することができます。たとえば、先に Azure のアカウントに移動し、Azure のカスタム タグまたはラベルを作成してから、Cisco Cloud APIC 以降のカスタム タグまたはラベルを使用して、エンドポイント セレクタを作成することができます。または、Cisco Cloud APIC でカスタムタグまたはラベルを使用してエンドポイント セレクタを作成してから、Azure のアカウントに移動し、Azure 以降のカスタム タグまたはラベルを作成することもできます。

Azure 仮想マシンの構成プロセスの一環として、クラウド コンテキスト プロファイルを構成する必要があります。GUI を使用してクラウド コンテキスト プロファイルを構成すると、VRF やリージョンの設定などの構成情報は、Azure にプッシュされます。

| ステップ 1 |

クラウド コンテキスト プロファイル設定を確認して、次の情報を取得します。

クラウド コンテキスト プロファイル設定情報を取得するには、次の手順を実行します。 |

||

| ステップ 2 |

Cisco Cloud APICユーザ テナントの Azure ポータル アカウントにログインし、クラウド コンテキスト プロファイル構成から収集した情報を使用して Azure VM の作成を開始します。

|

ここでは、バックアップ構成を作成する方法を説明します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||||||||

| ステップ 2 |

[インテント(Intent)] 検索ボックスの下のドロップダウン⤴をクリックし、[操作(Operations)] を選択します。 [インテント(Intent)] の [操作(Operations)] オプションのリストが表示されます。 |

||||||||||||||||||||

| ステップ 3 |

[インテント(Intent)] の [操作(Operations)] リストから、[バックアップ構成の作成(Create Backup Configuration)] をクリックします。[バックアップ構成の作成(Create Backup Configuration)] ダイアログ ボックスが表示されます。 |

||||||||||||||||||||

| ステップ 4 |

次の [バックアップ構成の作成ダイアログボックスのフィールド(Create Backup Configuration Dialog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||||||||

このセクションでは、テクニカル サポート ポリシーを作成する方法について説明します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||||

| ステップ 2 |

[インテント(Intent)] 検索ボックスの下のドロップダウン⤴をクリックし、[操作(Operations)] を選択します。 [インテント(Intent)] の [操作(Operations)] オプションのリストが表示されます。 |

||||||||||||||||

| ステップ 3 |

[インテント(Intent)] の [操作(Operations)] リストから、[テクニカル サポートの作成(Create Tech Support)] をクリックします。[テクニカル サポートの作成(Create Tech Support)] ダイアログ ボックスが表示されます。 |

||||||||||||||||

| ステップ 4 |

次の [テクニカル サポートの作成ダイアログボックスのフィールド(Create Tech Support Dialog Box Fields)] のテーブルにリストされた各フィールドに適切な値を入力し、続行します。

|

||||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||||

このセクションでは、ユーザー ラップトップブ ラウザのローカル時間で、Cisco Cloud APIC のデフォルト UTC 時間に変換されるスケジューラを作成する方法について説明します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||

| ステップ 2 |

[インテント(Intent)] 検索ボックスの下のドロップダウン⤴をクリックし、[操作(Operations)] を選択します。 [インテント(Intent)] の [操作(Operations)] オプションのリストが表示されます。 |

||||||||||||||

| ステップ 3 |

[インテント(Intent)] の [操作(Operations)] リストから、[スケジューラの作成(Create Scheduler)] をクリックします。[スケジューラの作成(Create Scheduler)] ダイアログボックスが表示されます。 |

||||||||||||||

| ステップ 4 |

次の [スケジューラの作成ダイアログボックスのフィールド(Create Scheduler Dailog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||

このセクションでは、Cisco Cloud APIC を使用したリモート ロケーションの作成方法について説明します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||||||||||||||||||

| ステップ 2 |

[インテント(Intent)] 検索ボックスの下のドロップダウン⤴をクリックし、[操作(Operations)] を選択します。 [インテント(Intent)] の [操作(Operations)] オプションのリストが表示されます。 |

||||||||||||||||||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [操作(Operations)] リストで、[リモート ロケーションの作成(Create Remote Location)] をクリックします。[リモート ロケーションの作成(Create Remote Location)] ダイアログボックスが表示されます。 |

||||||||||||||||||||||||||||||

| ステップ 4 |

次の [リモート ロケーションの作成ダイアログボックスのフィールド(Create Remote Location Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||||||||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||||||||||||||||||

このセクションでは、クラウド APIC GUI を使用したログイン ドメインの作成方法について説明します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||||

| ステップ 2 |

[Intent]検索ボックスの下にあるドロップダウン矢印をクリックし、[Administrative]を選択します。 [Intent]メニューに管理オプションのリストが表示されます。 |

||||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [管理(Administrative)] リストで、[ログイン ドメインの作成(Create Login Domain)] をクリックします。[ログイン ドメインの作成(Create Login Domains)] ダイアログボックスが表示されます。 |

||||||||||||||||

| ステップ 4 |

次の [ログイン ドメインダイアログボックスの作成のフィールド(Login Domains Dialog Box Fields)] のテーブルにリストされた各フィールドに適切な値を入力し、続行します。

|

||||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

セキュリティドメインは、追加するセキュリティドメインにテナントを制限します。セキュリティドメインを追加しない場合、すべてのセキュリティドメインがこのテナントにアクセスできます。このセクションでは、GUI を使用してセキュリティ ドメインを作成する方法について説明します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

| ステップ 2 |

[Intent]検索ボックスの下にあるドロップダウン矢印をクリックし、[Administrative]を選択します。 [Intent]メニューに管理オプションのリストが表示されます。 |

| ステップ 3 |

[インテント(Intent)] メニューの[管理(Administrative)] リストで、[セキュリティ(Security)] > [セキュリティ ドメイン(Security Domains)] > [セキュリティ ドメインの作成(Create Security Domain)] をクリックします。[セキュリティ ドメインの作成(Create Security Domain)] ダイアログ ボックスが表示されます。 |

| ステップ 4 |

[名前(Name)] フィールドに、セキュリティ ドメインの名前を入力します。 |

| ステップ 5 |

[説明(Description)] フィールドに、セキュリティ ドメインの説明を入力します。 |

| ステップ 6 |

[制限付きドメイン(Restricted Domain)]制御を [はい(Yes)] または [いいえ(No)] に設定します。 セキュリティ ドメインが制限付きドメインとして構成されている場合([はい(Yes)])、このドメインに割り当てられているユーザーは、他のセキュリティ ドメインで構成されたポリシー、プロファイル、またはユーザーを表示できません。 |

| ステップ 7 |

設定が終わったら [Save] をクリックします。 |

このセクションでは、クラウド APIC GUI を使用したロールの作成方法について説明します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||

| ステップ 2 |

[Intent]検索ボックスの下にあるドロップダウン矢印をクリックし、[Administrative]を選択します。 [Intent]メニューに管理オプションのリストが表示されます。 |

||||||||||||

| ステップ 3 |

[Intent] メニューの [Administrative] リストで、[セキュリティ ドメインの作成(Create Security Domain)] をクリックします。[ロールの作成(Create Role)] ダイアログ ボックスが表示されます。 |

||||||||||||

| ステップ 4 |

次の [ロールの作成ダイアログボックスのフィールド(Create Role Dailog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

||||||||||||

ここでは、GUI を使用して認証局を作成する方法について説明します。

証明書チェーン(certificate chain)を設定します。

認証局がテナント用の場合は、テナントを作成します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||

| ステップ 2 |

[Intent]検索ボックスの下にあるドロップダウン矢印をクリックし、[Administrative]を選択します。 [インテント(Intent)] メニューに管理オプションのリストが表示されます。 |

||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [管理(Administrative)] リストで、[証明書認証局の作成(Create Certificate Authority)] をクリックします。[証明書認証局の作成(Create Certificate Authority)] ダイアログボックスが表示されます。 |

||||||||||||||

| ステップ 4 |

[証明書認証局の作成ダイアログボックスのフィールド(Create Certificate Authority Dialog Box Fields)] のテーブルにリストされた各フィールドに適切な値を入力して、続行します。

|

||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

このセクションでは、Cisco Cloud APIC GUI を使用したキー リングの作成方法について説明します。

認証局を作成します。

証明書を持っています。

キー リングが特定のテナント用である場合は、テナントを作成します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||||||||||

| ステップ 2 |

[Intent]検索ボックスの下にあるドロップダウン矢印をクリックし、[Administrative]を選択します。 [Intent]メニューに管理オプションのリストが表示されます。 |

||||||||||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [管理(Administrative)] リストで、[キー リングの作成(Create Key Ring)] をクリックします。[キー リングの作成(Create Key Ring)] ダイアログ ボックスが表示されます。 |

||||||||||||||||||||||

| ステップ 4 |

次の [キー リングの作成ダイアログボックスのフィールド(Create Key Ring Dailog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||||||||||

このセクションでは、クラウド APIC GUI を使用したローカル ユーザーの作成方法について説明します。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||||||||||||

| ステップ 2 |

[Intent]検索ボックスの下にあるドロップダウン矢印をクリックし、[Administrative]を選択します。 [Intent]メニューに管理オプションのリストが表示されます。 |

||||||||||||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [管理(Administrative)] リストで、[ローカル ユーザーの作成(Create Local User)] をクリックします。[ローカル ユーザーの作成(Create New User)] ダイアログボックスが表示されます。 |

||||||||||||||||||||||||

| ステップ 4 |

次の [ローカル ユーザーの作成ダイアログボックスのフィールド(Create Local User Dailog Box Fields)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||||||||||||||

| ステップ 5 |

[高度な設定(Advanced Settings)] をクリックして、[ローカル ユーザーの作成ダイアログボックスのフィールド:高度な設定(Create Local User Dailog Box Fields: Advanced Settings)] テーブルでリストされた各フィールドに該当する値を入力し、続行します。

|

||||||||||||||||||||||||

| ステップ 6 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||||||||||||

リージョンは、初回セットアップ時に構成されます。構成時に、Cisco Cloud APIC によって管理されるリージョンと、そのリージョンのサイト間およびリージョン間の接続を指定します。このセクションでは、初期インストール後に Cisco Cloud APIC GUI を使用してクラウド テンプレートでリージョンを管理する方法について説明します。

クラウド テンプレートの詳細については、クラウド テンプレートの概要 を参照してください。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||

| ステップ 2 |

[インテント(Intent)] 検索ボックスの下のドロップダウン⤴をクリックし、[構成(Configuration)] を選択します。 オプションのリストが [インテント(Intent)] メニューに表示されます。 |

||

| ステップ 3 |

[インテント(Intent)] メニューの [構成(Configuration)] リストから、[cAPIC セットアップ(cAPIC Setup)] をクリックします。 |

||

| ステップ 4 |

[リージョン管理(Region Management)] で、[構成の編集(Edit Configuration)] をクリックします。 |

||

| ステップ 5 |

サイト間接続が必要な場合は、[サイト間接続(Inter-Site Connectivity)] 領域の [有効(Enabled)] ボックスをクリックしてオンにします。 |

||

| ステップ 6 |

Cisco Cloud APIC で管理するリージョンを選択するには、そのリージョンのチェック ボックスをクリックしてチェック マークを付けます。 |

||

| ステップ 7 |

クラウド ルータをこのリージョンにローカルに展開するには、そのリージョンの [Cloud Routers] チェック ボックスをオンにします。 |

||

| ステップ 8 |

クラウド サイトのファブリック インフラ接続を構成するには、[次へ] をクリックします。 |

||

| ステップ 9 |

CCR のサブネット プールを追加するには、[クラウド ルータのサブネット プールを追加する(Add Subnet Pool for Cloud Router)] をクリックし、テキスト ボックスにサブネットを入力します。

|

||

| ステップ 10 |

[CCR向け BGP 自律システム番号(BGP Autonomous System Number for CCRs)] フィールドに値を入力します。 BGP ASN の範囲は 1 〜 65534 です。 |

||

| ステップ 11 |

[Assign Public IP to CCR Interface(パブリック IP を CCR インターフェイスに割り当てる)] フィールドで、CCR インターフェイスにパブリック IP アドレスまたはプライベート IP アドレスを割り当てるかどうかを決定します。 CCR では、サイト間通信のためにパブリック IP アドレスが必要であることに注意してください。

リリース 5.1(2) 以降では、CCRに割り当てられたパブリック IP アドレスとプライベート IP アドレスの両方が、[クラウド リソース(Cloud Resources)] 領域にルータの他の詳細とともに表示されます。パブリック IP が CSR に割り当てられていない場合は、プライベート IP だけが表示されます。 |

||

| ステップ 12 |

リージョンごとのルータ数を選択するには、[リージョンごとのルータ数(Number of Routers Per Region)] ドロップダウン リストをクリックし、[2]、[3]、または [4]、[6]、 または [8] をクリックします。 |

||

| ステップ 13 |

[ユーザー名(Username)] テキストボックスにユーザー名を入力します。

|

||

| ステップ 14 |

[パスワード(Password)] テキスト ボックスと [パスワードの確認(Confirm Password)] テキスト ボックスに新しいパスワードを入力します。 |

||

| ステップ 15 |

スループット値を選択するには、[ルーターのスループット] ドロップダウン リストをクリックします。

|

||

| ステップ 16 |

必要に応じて、[TCP MSS]フィールドに必要な情報を入力します。 リリース 4.2(4q) 以降では、TCP 最大セグメントサイズ(MSS)を構成するために [TCP MSS] オプションを使用できます。この値は、クラウドへの VPN トンネルとオンプレミス サイトまたは他のクラウド サイトへの外部トンネルを含む、すべてのクラウド ルータ トンネル インターフェイスに適用されます。クラウドへのVPNトンネルの場合、クラウドプロバイダーのMSS値がこのフィールドに入力した値よりも小さい場合は、低い方の値が使用されます。それ以外の場合は、このフィールドに入力した値が使用されます。 MSS値はTCPトラフィックにのみ影響し、pingトラフィックなどの他のタイプのトラフィックには影響しません。 |

||

| ステップ 17 |

(オプション) ライセンス トークンを指定するには、[ライセンス トークン] テキスト ボックスに製品インスタンスの登録トークンを入力します。

|

||

| ステップ 18 |

[次へ(Next)] をクリックします。

|

||

| ステップ 19 |

テキスト ボックスにオンプレミスの IPsec トンネル ピアのピア パブリック IP アドレスを入力するには、[IPSec トンネル ピアのパブリック IP を追加] をクリックします。 |

||

| ステップ 20 |

[エリア ID] フィールドに OSPF エリア ID を入力します。 |

||

| ステップ 21 |

外部サブネット プールを追加するには、[外部サブネットの追加] をクリックし、テキスト ボックスにサブネット プールを入力します。 |

||

| ステップ 22 |

すべての接続オプションを設定したら、ページの下部にある[次へ(Next)]をクリックします。 [クラウド リソース 命名規則(Cloud Resource Naming Rules)] ページが表示されます。 |

||

| ステップ 23 |

[クラウド リソースの命名規則(Cloud Resource Naming Rules)] ページで、必要に応じてクラウド リソースの命名規則を構成します。 クラウド リソースの命名規則については、クラウドリソースの命名 セクションで詳しく説明します。命名規則を変更する必要がない場合は、このページをスキップできます。 |

||

| ステップ 24 |

終了したら [Save and Continue(保存して続行)] ボタンをクリックします。 |

このタスクでは、Cisco Cloud APIC でスマート ライセンスを設定する方法を示します。

製品インスタンス登録トークンが必要です。

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||

| ステップ 2 |

[インテント(Intent)] 検索ボックスの下のドロップダウン⤴をクリックし、[構成(Configuration)] を選択します。 オプションのリストが [インテント(Intent)] メニューに表示されます。 |

||

| ステップ 3 |

[インテント(Intent)] メニューの [構成(Configuration)] リストから、[cAPIC のセットアップ(Set Up cAPIC)] をクリックします。[設定-概要(Set up-Overview)] ダイアログボックスが表示され、[DNS サーバー(DNS Servers)]、[リージョン管理(Region Management)]、[スマート ライセンス(Smart Licensing)] のオプションが示されます。 |

||

| ステップ 4 |

Cloud APIC をシスコの統合ライセンス管理システムに登録するには、[スマート ライセンス(Smart Licensing)] から、[登録(Register)] をクリックします。[スマート ライセンス(Smart Licensing)] ダイアログが表示されます。 |

||

| ステップ 5 |

トランスポート設定を選択してください。

|

||

| ステップ 6 |

指定されたテキスト ボックスで製品インスタンス登録トークンを入力します。 |

||

| ステップ 7 |

完了したら [登録(Register)] をクリックします。 |

クラウドAPICリリース5.0(2)より前では、AzureのクラウドAPICによって作成されたクラウドリソースには、ACIオブジェクトの名前から派生した名前が割り当てられていました。

リソースグループは、テナント、VRF、およびリージョンに基づいて作成されました。たとえば、CAPIC_<tenant>_<vrf>_<region>。

VNET名は、クラウドAPIC VRFの名前と一致しました。

サブネット名はCIDRアドレス空間から取得されました。たとえば、10.10.10.0 / 24クラウドサブネットの場合はsubnet-10.10.10.0_24です。

クラウドアプリケーション名は、EPG名とアプリケーションプロファイル名から取得されました。たとえば、<epg-name>_cloudapp_<app-profile-name>

このアプローチは、クラウドリソースの命名規則が厳格な導入には適していません。また、クラウドリソースの命名とタグ付けに関するAzureのベストプラクティスに従っていません。

クラウド APIC リリース 5.0(2)以降、クラウド APIC でグローバル ネーミング ポリシーを作成できます。これにより、クラウド APIC から Azure クラウドに展開されたすべてのオブジェクトのカスタム クラウド リソース命名規則を定義できます。クラウド APIC ARM テンプレートの導入に使用されるリソース グループ名を除き、クラウド APIC の初回セットアップ ウィザードで、すべてのクラウド リソースのカスタム命名ルールを定義できます。テンプレートのリソース グループ名は、最初に展開したときに定義され、その後は変更できません。グローバル ポリシーに加えて、REST API を使用して各クラウド APIC オブジェクトから作成されたクラウド リソースの名前を明示的に定義することもできます。

クラウド APIC リリース 5.1(2)以降、レイヤ 4〜レイヤ 7 サービスの導入では、ネットワーク ロード バランサ、アプリケーション ロード バランサ、デバイス アプリケーション セキュリティグループなどのクラウドリソースにカスタム名を指定できます。

(注) |

カスタム ネーミング ポリシーを使用しても、クラウドリソースが作成されると、名前を変更できないことに注意してください。既存のクラウド リソースの名前を変更する場合は、構成したすべてのクラウド リソースを削除して再作成する必要があります。削除されるクラウドソースには、セカンダリ CIDR とサブネット、Cloud APIC によって展開された CCR が含まれ、したがって、CCR からすべてのリモートサイトへの IPSec トンネルが含まれます。 |

クラウドリソースの命名ポリシーを作成する場合、次の変数を使用して、オブジェクトに基づいてクラウドリソースの名前を動的に定義できます。Cisco Cloud APIC

$ {tenant} –リソースにはテナントの名前が含まれます

$ {ctx} –リソースにはVRFの名前が含まれます。

$ {ctxprofile}:リソースにはクラウドコンテキストプロファイルが含まれます。これは、特定のクラウド領域に導入されたVRFです。

$ {subnet}:リソースには文字列subnetの後にサブネットIPアドレスが含まれます。

$ {app}:リソースにはアプリケーションプロファイルの名前が含まれます。

$ {epg}:リソースにはEPGの名前が含まれます。

$ {contract} –リソースには契約の名前が含まれます

$ {region} –リソースにはクラウドリージョンの名前が含まれます。

$ {priority}:リソースにはネットワークセキュリティグループ(NSG)ルールの優先度が含まれます。この番号は、各NSGルール名が一意になるように自動的に割り当てられます。

$ {serviceType}:リソースにはサービスタイプの省略形が含まれます(プライベートエンドポイントリソースにのみ有効)。

$ {resourceName}:リソースにはターゲットリソースの名前が含まれます(プライベートエンドポイントリソースにのみ有効)。

$ {device}:リソースにはレイヤ4〜レイヤ7デバイスの名前が含まれます。

$ {interface}:リソースには、レイヤ4〜レイヤ7のデバイスインターフェイスの名前が含まれます。

$ {deviceInterfaceDn}:リソースには、レイヤ7デバイスインターフェイスのDNが含まれます。

プライベートエンドポイントの場合、$ {app}-$ {svcepg}-$ {subnet}-$ {serviceType}-$ {resourceName}の組み合わせにより、プライベートエンドポイント名が一意になります。これらの変数のいずれかを削除すると、すでに存在するプライベートエンドポイントの名前になる場合があります。これにより、によって障害が発生します。Cisco Cloud APICまた、最大長の要件はAzureサービスによって異なります。

1つ以上の上記の変数を使用してグローバル名前付けポリシーを定義すると、はすべての必須変数が存在し、無効な文字列が指定されていないことを確認するために文字列を検証します。Cisco Cloud APIC

Azureには名前の最大長の制限があります。名前の長さがクラウドプロバイダーでサポートされている長さを超えると、設定が拒否され、リソースの作成に失敗したというエラーが発生します。Cisco Cloud APICその後、障害の詳細を確認し、命名規則を修正できます。リリース5.0(2)の時点での最大長の制限を以下に示します。最新の最新情報および長さ制限の変更については、Azureのドキュメントを参照してください。Cisco Cloud APIC

次の表に、上記の各命名変数をサポートするクラウドリソースの概要を示します。アスタリスク(*)で示されたセルは、そのタイプのクラウドリソースに必須の変数を示します。プラス記号(+)で示されるセルは、これらの変数の少なくとも1つがそのタイプのクラウドリソースに必須であることを示します。たとえば、VNETリソースの場合、$ {ctx}、$ {ctxprofile}、またはその両方を指定できます。

|

Azure のリソース |

${tenant} |

${ctx} |

$ {ctxprofile} |

${subnet} |

${app} |

${epg} |

${contract} |

${region} |

${priority} |

|---|---|---|---|---|---|---|---|---|---|

|

リソース グループ 最長:90 |

○* |

○* |

○* |

||||||

|

仮想ネットワーク(VNET) 最長:64 |

対応 |

はい+ |

Yes+ |

対応 |

|||||

|

Subnet 最長:80 |

○ |

○ |

○ |

○* |

はい |

||||

|

アプリケーション セキュリティ グループ(ASG) 最長:80 |

○ |

○* |

○* |

はい |

|||||

|

ネットワーク セキュリティ グループ(NSG) 最長:80 |

○ |

○* |

○* |

はい |

|||||

|

ネットワーク セキュリティ グループ ルール 最長:80 |

○ |

○ |

Yes *(自動) |

|

Azure のリソース |

${tenant} |

${region} |

$ {ctxprofile} |

${device} |

${interface} |

$ {deviceInterfaceDN} |

|---|---|---|---|---|---|---|

|

インターネット ネットワーク ロード バランサ 最長:80 |

○ |

○ |

○ |

○* |

||

|

インターネット側のネットワークロードバランサ 最長:80 |

○ |

○ |

○ |

○* |

||

|

インターネット アプリケーション ロード バランサ 最長:80 |

○ |

○ |

○ |

○* |

||

|

インターネット向けApplication Load Balancer 最長:80 |

○ |

○ |

○ |

○* |

||

|

デバイスASG 最長:80 |

○ |

○ |

○* |

○* |

○* |

クラウドリソースの命名にカスタムルールを設定する場合、次の制限が適用されます。

クラウドAPICの初回セットアップ時に、次の2つの命名ルールセットを使用して、グローバル命名ポリシーを定義します。

[ハブ リソース命名規則(Hub Resource Naming Rules)]は、インフラ テナントのハブ リソースグループ、ハブ VNET、オーバーレイ 1 CIDR、セカンダリ 2 CIDR サブネットの名前、およびインフラ テナントのシステムによって自動的に作成されるサブネットのサブネット プレフィックスを定義します。

クラウドリソース名前付けルールは、ネットワークセキュリティグループ(NSG)、アプリケーションセキュリティグループ(ASG)、ネットワークロードバランサ、アプリケーションロードバランサ、デバイスアプリケーションセキュリティグループ、およびインフラテナントで作成するサブネットの名前と名前を定義します。ユーザテナント内のすべてのリソース(リソースグループ、仮想ネットワーク、サブネット、NSG、ASG、ネットワークロードバランサ、アプリケーションロードバランサ)。

命名規則を定義したら、それらを確認して確認する必要があります。クラウドリソースを展開する前に、命名規則を確認する必要があることに注意してください。

クラウドリソースが作成されると、その名前は変更できず、GUIで命名ポリシーを更新できません。クラウドAPICをリリース5.0(2)にアップグレードし、一部のリソースがすでにAzureに導入されている場合は、グローバルカスタム命名ルールを変更することもできません。

既存のクラウドリソースまたはポリシーの名前を変更する場合は、GUIでグローバル名前付けポリシーを更新する前に、展開されたリソースを削除する必要があります。

このような場合、REST APIを使用して、作成する新しいリソースにカスタム名を明示的に割り当てることができます。

REST APIを使用してクラウドリソースの命名を更新する場合は、同時に設定をインポートしないことを推奨します。

最初に命名規則を定義することをお勧めします。それからテナント設定も行ってください。

テナント設定の展開後は、命名ポリシーを変更しないことをお勧めします。

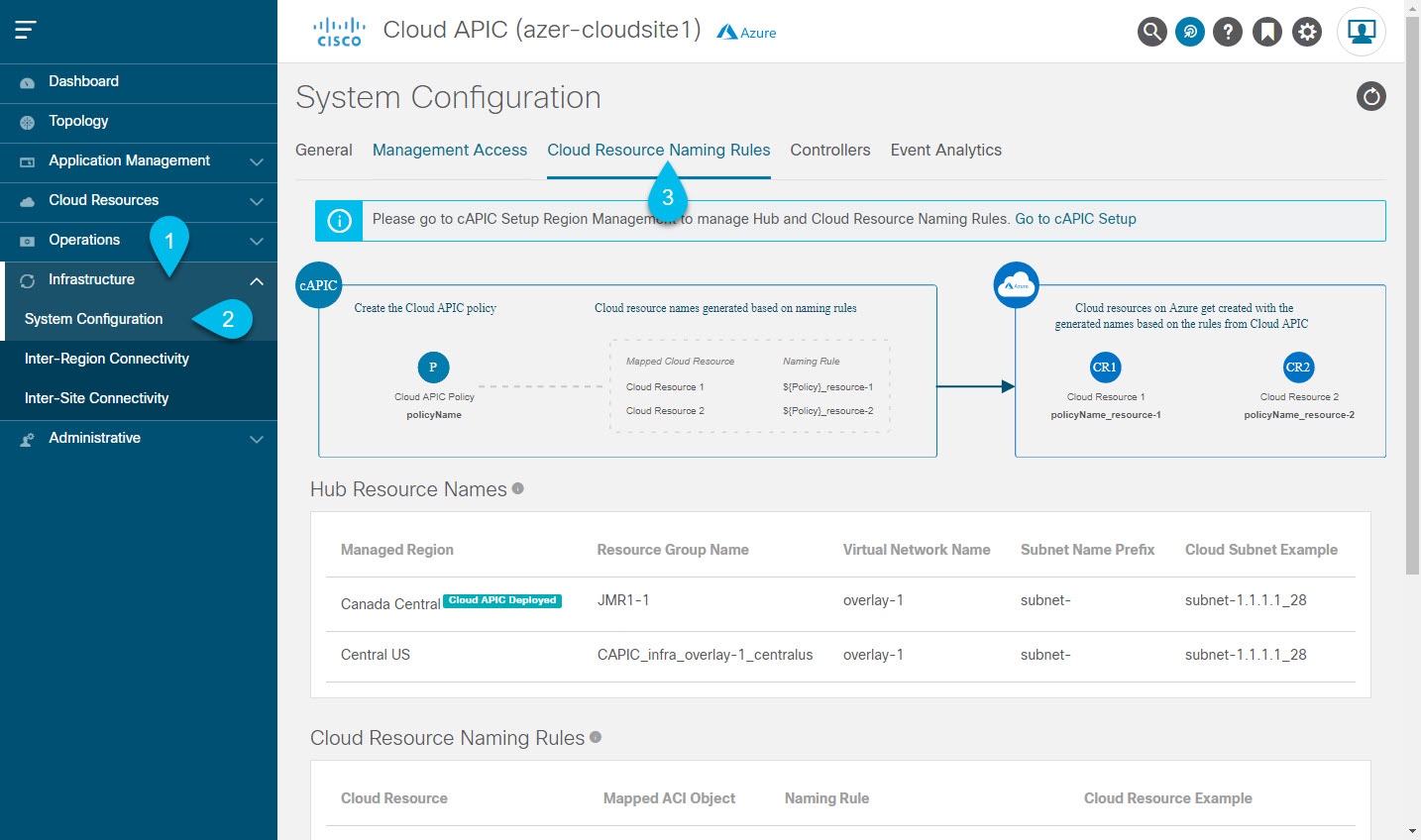

最初に、Cloud APIC を展開するときに、初回セットアップウィザードのリージョン管理部分でクラウド リソースの命名規則を定義します。これについては、『Cisco Cloud APIC 設置ガイド』で説明されています。初期セットアップの後、このセクションで説明されているように、Cloud APIC GUI の [システム構成(System Configuration)] 画面で構成した規則を表示できます。

この画面の情報は読み取り専用ビューで表示されます。最初の展開後に規則を変更する場合は、最初のセットアップウィザードを再実行する必要があります。

| ステップ 1 |

Cloud APIC GUI にログインします。 |

| ステップ 2 |

[クラウド リソースの命名規則(Cloud Resource Naming Rules)] 画面に移動します。  |

REST API を使用した Cisco Cloud APIC の構成

サブスクリプションには次の 2 つのタイプがあります:独自および共有。各サブスクリプション タイプにはプライマリ テナントがあります。新しい管理対象テナントまたは非管理対象テナントを作成するときに、独自のサブスクリプションを選択します。既存のプライマリ テナントの管理対象または管理対象外の設定を継承するテナントを作成するときに、共有サブスクリプションを選択します。このセクションでは、独自のタイプのサブスクリプションを使用して管理対象テナントと非管理対象テナントを作成する方法と、共有サブスクリプションを作成する方法を示します。

このセクションでは、Postman の本文からのサンプル POST 要求を使用して、REST API を使用してテナントを作成する方法を示します。

| ステップ 1 |

独自サブスクリプションの作成。 |

| ステップ 2 |

共有サブスクリプションの作成: |

この例では、REST API を使用して Cisco Cloud APIC のコントラクトを作成する方法を示します。

フィルタを作成します。

|

コントラクトを作成するには: 例: |

このセクションでは、クラウド コンテキスト プロファイルを作成する方法を示します。

| ステップ 1 |

基本的なクラウド コンテキスト プロファイルを作成するには、次の手順を実行します。 例: |

| ステップ 2 |

VNet のセカンダリ VRF、CIDR、およびサブネットを追加するクラウド コンテキスト プロファイルを作成するには、次の手順を実行します。 例: |

このセクションでは、REST API を使用してクラウド リージョンを管理する方法を示します。

|

クラウド リージョンを作成するには: |

このセクションでは、REST API を使用してフィルタを作成する方法を示します。

|

フィルタを作成するには、次の手順を実行します。 |

このセクションでは、REST API を使用してアプリケーション プロファイルを作成する方法を示します。

テナントを作成します。

|

アプリケーション プロファイルを作成する方法: |

この例は、REST API を使用して、Cisco Cloud APIC の新しい サブネットごとの NSG 構成を設定する方法を示しています。

セキュリティ グループに記載の情報について、確認してください。

|

Cisco Cloud APIC のサブネットごとの NSG 構成を設定するには、次の手順を実行します。 例: |

このセクションの手順を使用して、REST API を使用したアプリケーション EPG、外部 EPG、サービス EPG を作成します。

この例では、REST API を使用してクラウド EPG を作成する方法を示します。

アプリケーション プロファイルと VRF を作成します。

|

クラウド EPG を作成するには、次の手順を実行します。 例: |

この例では、REST API を使用して外部クラウド EPG を作成する方法を示します。

アプリケーション プロファイルと VRF を作成します。

| ステップ 1 |

外部クラウド EPG を作成するには、次の手順を実行します。 例: |

| ステップ 2 |

タイプ site-external で外部クラウド EPG を作成するには: 例: |

この例では、REST API を使用してサービス EPG を作成する方法を示します。

クラウド サービスエンドポイント グループの情報を確認してください。

アプリケーション プロファイルと VRF を作成します。

| ステップ 1 |

クラウド ネイティブの展開タイプでサービス EPG を作成するには、次の手順を実行します。 例: |

| ステップ 2 |

クラウド ネイティブ管理対象の展開タイプでサービス EPG を作成するには、次の手順を実行します。 例: |

| ステップ 3 |

サードパーティの展開タイプでサービス EPG を作成するには: 例: |

このセクションでは、REST API を使用してクラウド テンプレートを作成する方法を示します。クラウド テンプレートの詳細については、クラウド テンプレートの概要 を参照してください。

REST API は、選択したライセンス モデルのタイプによって異なります。Cisco Catalyst 8000V のライセンス タイプは、cloudtemplateProfile 管理対象オブジェクトの routerThroughput プロパティによって取得されます。

routerThroughput 値が T0/T1/T2/T3 に属している場合、BYOL Cisco Catalyst 8000V が Cisco Cloud APIC に展開されます。routerThroughput 値が PAYG の場合、PAYG Cisco Catalyst 8000V が Cisco Cloud APIC に展開されます。

| ステップ 1 |

BYOL Cisco Catalyst 8000V を展開するためのクラウド テンプレート ポストを作成するには、次の手順を実行します。 |

||||||||||||||||||||||||

| ステップ 2 |

PAYG Cisco Catalyst 8000V を展開するためのクラウド テンプレート ポストを作成するには、次の手順を実行します。 PAYG スループットを選択する場合、ユーザは、Cloud APIC によって作成され、管理対象オブジェクト 次の表に、

|

このセクションの手順を実行する前に、内部 VRF 間のルート リーク と グローバルな Inter-VRF ルート リーク ポリシー に記載されている情報を確認してください。

| ステップ 1 |

次のような投稿を入力して、契約ベースのルーティングを有効または無効にします。

|

| ステップ 2 |

次のような投稿を入力して、 |

| ステップ 3 |

次のような投稿を入力して、 |

このセクションの手順を実行する前に、トンネルのソース インターフェイスの選択 に記載されている情報を確認してください。

|

次のような投稿を入力して、トンネルの送信元インターフェイスの選択を構成します。 |

このセクションでは、クラウド リソースに名前を付けるためのグローバル ポリシーを構成したり、特定のクラウド リソースの名前をオーバーライドしたりするために使用できる REST API POST の例を示します。

(注) |

カスタム命名規則を確実にサポートできるようにするために、クラウド リソース名をオブジェクトごとに定義できます。これらの明示的な名前のオーバーライドは Cloud APIC GUI では使用できず、REST API を使用してのみ実行できます。名前を定義するには、グローバル クラウド リソースの名前付けポリシーを使用することをお勧めします。明示的な名前のオーバーライドは、グローバルな名前付けポリシーを使用して名前付け要件を満たすことができない場合にのみ使用する必要があります。 |

| ステップ 1 |

ハブ リソースの命名規則を作成するには: |

| ステップ 2 |

クラウド リソースの命名規則を作成するには: |

| ステップ 3 |

特定の Cloud APIC オブジェクトに対応する Azure クラウド リソース名をオーバーライドするには: API を使用してカスタム名を指定するときに、同じ変数)たとえば、 |

| ステップ 4 |

特定の Cloud APIC オブジェクトに対応するレイヤ 4 からレイヤ 7 の Azure クラウド リソース名をオーバーライドするには: API を使用してカスタム名を指定するときに、同じ変数(たとえば、 ロード バランサのポリシーを上書きします。 デバイス ASG のオーバーライド ポリシー: |