概要

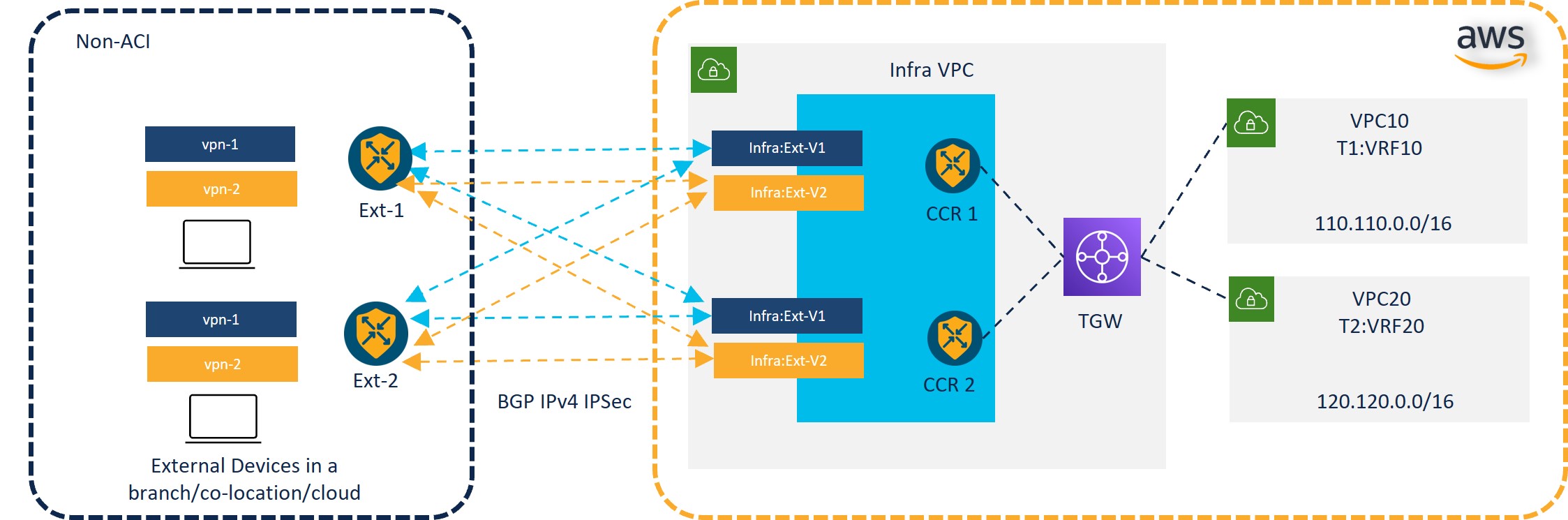

Cisco Application Policy Infrastructure Controller(APIC)リリース 4.1(1) では、クラウドベースの仮想マシン(VM)に展開する Cisco APIC のソフトウェア展開である Cisco Cloud APIC が導入されています。リリース 4.1(1) は Amazon Web サービスをサポートします。リリース 4.2(x) 以降、Azure のサポートが追加されました。

展開した場合の Cisco Cloud APIC:

-

Azure パブリッククラウドと対話するための既存の Cisco APIC と同様のインターフェイスを提供します

-

クラウド構成の展開と構成を自動化します

-

クラウド ルータ コントロール プレーンを設定します

-

オンプレミス Cisco ACI ファブリックとクラウドサイト間のデータ パスを設定します

-

Cisco ACI ポリシーをクラウド ネイティブ コンストラクトに変換します

-

エンドポイントを検出します

-

オンプレミスのデータセンターまたはパブリック クラウドの両方またはいずれかに展開されたワークロードに対して一貫したポリシー、セキュリティ、および分析を提供します

(注)

-

Cisco Multi-Site は、MP-BGP EVPN 構成をオンプレミスのスパイン スイッチにプッシュします

-

オンプレミス VPN ルーターには、IPsec の手動構成が必要です

-

-

オンプレミスのデータセンターとパブリック クラウド間の自動接続を提供し、プロビジョニングとモニタリングを容易にします。

-

ポリシーは Cisco Nexus Dashboard Orchestrator によってオンプレミスおよびクラウド サイトにプッシュされ、Cisco Cloud APIC はポリシーをクラウド ネイティブ コンストラクトに変換して、ポリシーをオンプレミス サイトと一致させます。

パブリック クラウドに Cisco ACI を拡張することの詳細については、『Cisco Cloud APIC Installation Guide』を参照してください。

Cisco Cloud APIC が稼働している場合は、Cisco Cloud APIC コンポーネントの追加と構成を開始できます。このドキュメントでは、Cisco Cloud APIC ポリシー モデルについて説明し、GUI および REST API を使用して Cisco Cloud APIC コンポーネントを管理 (追加、構成、表示、および削除) する方法について説明します。

フィードバック

フィードバック