Azure Kubernetes Services(AKS)サービス EPG 構成例

このセクションでは、次の設定を持つサービス EPG 例を構成する手順を説明します。

-

サービス タイプ:Azure Kubernetes Services(AKS)

-

Azure Kubernetes Services(AKS)には、他のサービスへのアクセスが必要です。

-

Cisco Cloud APIC は、ここにリストされているルールのプログラミングを自動化します。

https://docs.microsoft.com/en-us/azure/aks/limit-egress-traffic#required-outbound-network-rules-and-fqdns-for-aks-clusters

-

-

展開タイプ : 管理対象クラウド ネイティブこのタイプの展開では、サービスは VNet またはサブネットでインスタンス化されます(Cisco Cloud APIC を介して作成)。たとえば、Azure Kubernetes Services(AKS)サービスは、Cisco Cloud APIC によって管理されるサブネットに展開できます。

-

アクセス タイプ:プライベート

AKS のこのサンプル サービス EPG を構成する手順は、次のセクションで提供されます。

クラウド コンテキスト プロファイルでサブネットの作成

これらの手順では、Azure Kubernetes Services(AKS)サービス EPG によって使用されるクラウド コンテキスト プロファイルにサブネットを作成する方法について説明します。これらの手順では、Cisco Cloud APIC GUI を使用して構成を行います。

始める前に

-

1 つのブラウザ ウィンドウで、Cisco Cloud APIC GUI にログインします。

-

別のブラウザ ウィンドウで、Cisco Cloud APIC インフラ テナントの Azure アカウントにログインし、Azure 管理ポータルに移動します。

手順

| ステップ 1 |

Cisco Cloud APIC GUIで、[インテント(Intent)] アイコンをクリックします。 [インテント(Intent)] メニューが表示されます。 |

| ステップ 2 |

[インテント(Intent)]検索ボックスの下にあるドロップダウン矢印をクリックし、[アプリケーション管理(Application Management)] を選択します。 [アプリケーション管理(Application Management)] オプションのリストが [インテント(Intent)] メニューに表示されます。 |

| ステップ 3 |

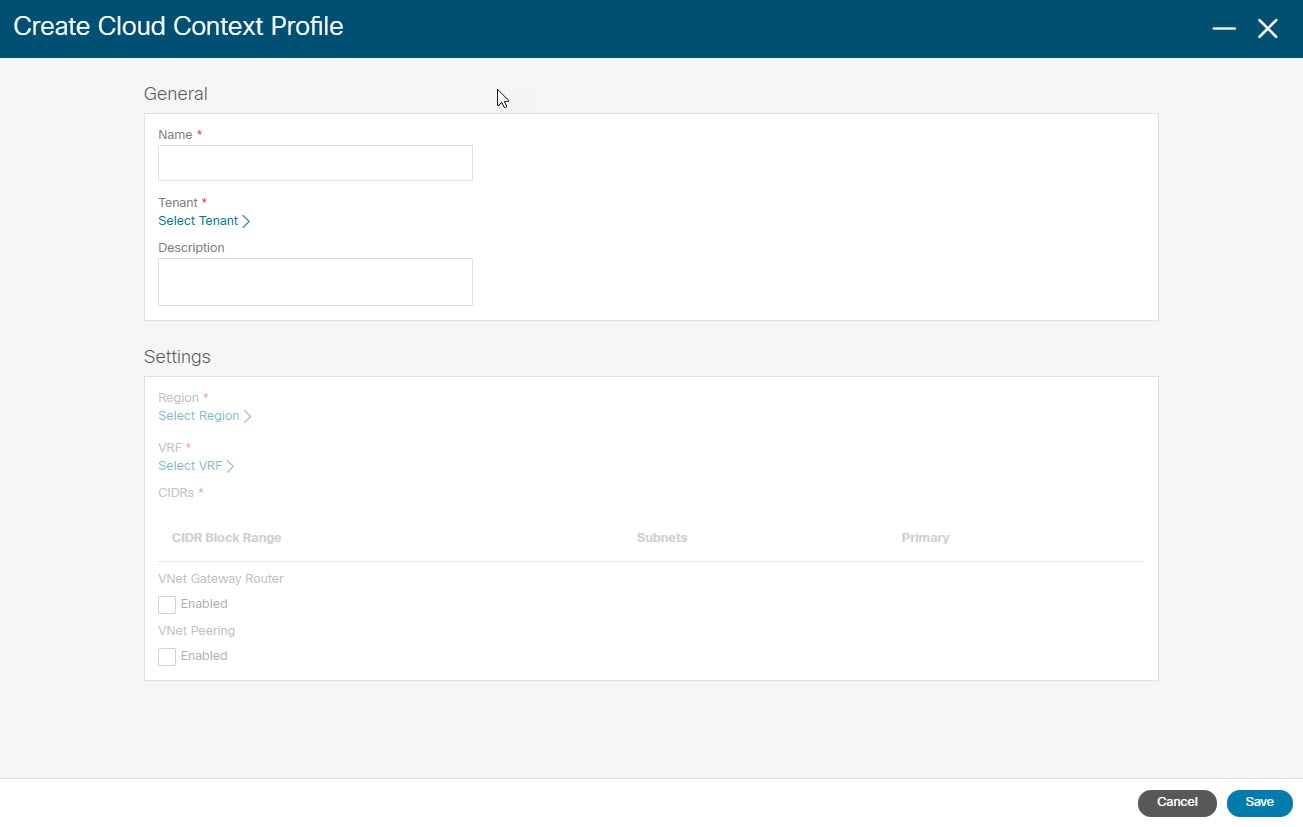

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストで、[クラウド コントラクト プロファイルの作成(Create Cloud Context Profile)] をクリックします。 [クラウド コンテキスト プロファイルの作成(Create Cloud Context Profile)] ウィンドウが表示されます。

|

| ステップ 4 |

[クラウド コンテキスト プロファイルの作成(Create Cloud Context Profile)] ウィンドウに次の情報を入力します。

|

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

次のタスク

「AKS のクラウド サービス EPG の作成」に進みます。

AKS のクラウド サービス EPG の作成

これらの手順では、Azure Kubernetes Services(AKS)サービス タイプでクラウド サービス EPG を作成する方法について説明します。これらの手順では、Cisco Cloud APIC GUI を使用して構成を行います。

始める前に

これらの手順に進む前に、クラウド コンテキスト プロファイルでサブネットの作成 の手順を完了してください。

手順

| ステップ 1 |

Cisco Cloud APIC GUIで、[インテント(Intent)] アイコンをクリックします。 [インテント(Intent)] メニューが表示されます。 |

| ステップ 2 |

[インテント(Intent)]検索ボックスの下にあるドロップダウン矢印をクリックし、[アプリケーション管理(Application Management)] を選択します。 [アプリケーション管理(Application Management)] オプションのリストが [インテント(Intent)] メニューに表示されます。 |

| ステップ 3 |

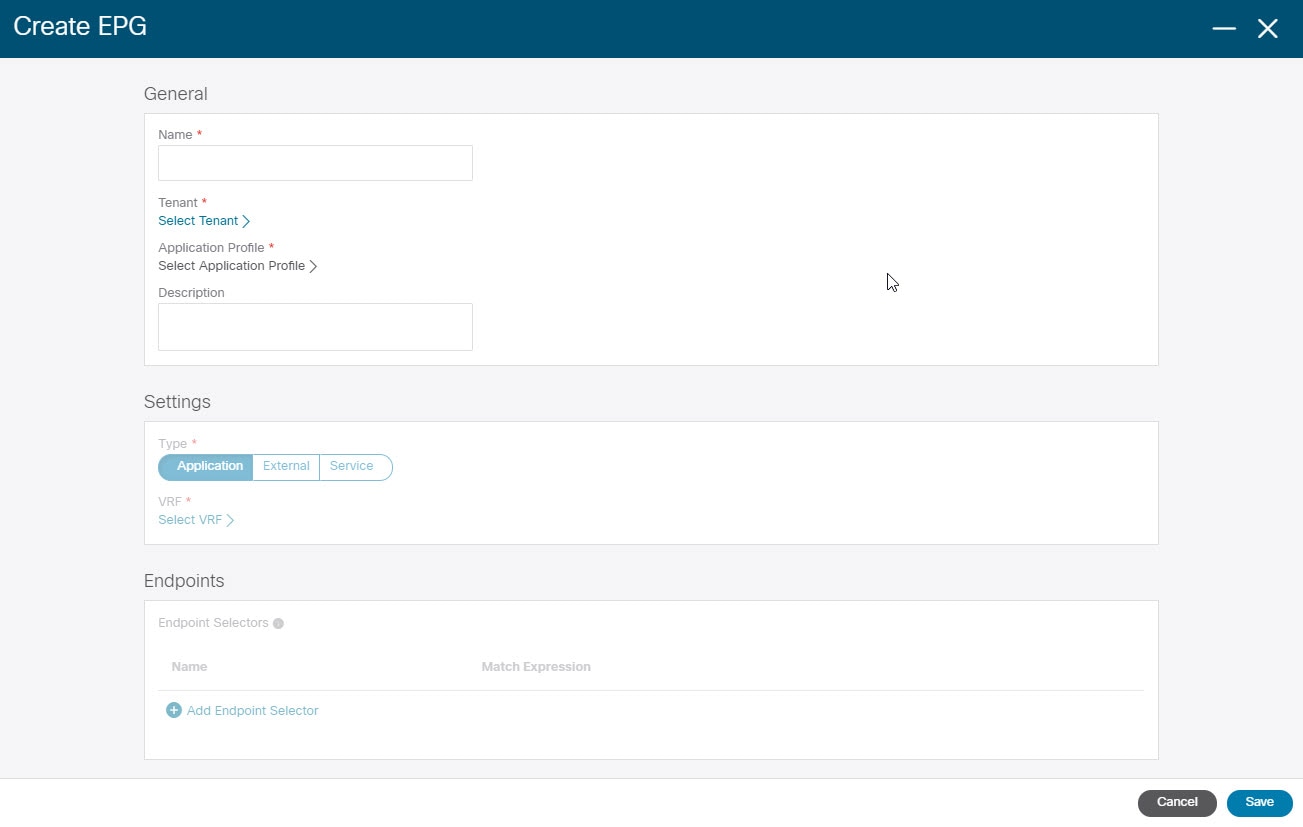

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストで、[EPG の作成(Create EPG)] をクリックします。 [EPG の作成(Create EPG)] ウィンドウが表示されます。

|

| ステップ 4 |

[EPG の作成(Create EPG)] ウィンドウに次の情報を入力します。

|

| ステップ 5 |

[エンドポイント セレクタの追加(Add Endpoint Selector)] をクリックします。 [エンドポイント セレクタの追加(Add Endpoint Selector)] ウィンドウが表示されます。 このユース ケースでは、IP アドレスが前のステップで構成されたサブネット情報 |

| ステップ 6 |

[エンドポイント セレクタの追加(Add Endpoint Selector)] ウィンドウの [Name(名前)] フィールドに名前を入力します。 |

| ステップ 7 |

[キー(Key)] ドロップダウン リストをクリックしてキーを選択します。 現時点では、このアクセス タイプのキーとして使用できるオプションは [IP] のみです。 |

| ステップ 8 |

[演算子(Operator)] ドロップダウン リストをクリックし、[等しい(equals)] を選択します。 |

| ステップ 9 |

[値(Value)] フィールドに |

| ステップ 10 |

[Add] をクリックします。 |

| ステップ 11 |

設定が終わったら [Save] をクリックします。 |

次のタスク

「アウトバウンド セキュリティ ルールの確認」に進みます。

アウトバウンド セキュリティ ルールの確認

これらの手順では、必要なアウトバウンド セキュリティ ルールが正しく構成されていることを確認する方法について説明します。Cisco Cloud APIC は、AKS を Azure ポータルに展開するために必要なすべてのアウトバウンド セキュリティ ルールを Azure で構成します。

始める前に

これらの手順に進む前に、AKS のクラウド サービス EPG の作成 の手順を完了してください。

手順

| ステップ 1 |

Azure ポータルで、自動的に作成されたサブネットのネットワーク セキュリティ グループに移動します。

|

| ステップ 2 |

ページで [アウトバウンド セキュリティ ルール(Outbound security rules)] エリアを見つけ、NSG のアウトバウンド セキュリティ ルールが正しく構成されていることを確認します。 アウトバウンド セキュリティ ルールの詳細については、次を参照してください。 https://docs.microsoft.com/en-us/azure/aks/limit-egress-traffic |

次のタスク

「Kubernetes サービスの作成」に進みます。

Kubernetes サービスの作成

これらの手順では、Kubernetes サービスを作成する方法について説明します。これらの手順では、Azure ポータルを使用して構成を行います。

(注) |

次の手順では、Azure ポータルを使用して Kubernetes サービスを作成する方法について説明します。Kubernetes サービスを作成するための代替方法も、『Cisco Cloud APIC での Azure Kubernetes サービス の使用』に関するドキュメントで提供されています。 |

始める前に

これらの手順に進む前に、アウトバウンド セキュリティ ルールの確認 の手順を完了してください。

手順

| ステップ 1 |

Azure ポータルで、「 [Kubernetes サービス(Kubernetes Service)] ページが表示されます。 |

||

| ステップ 2 |

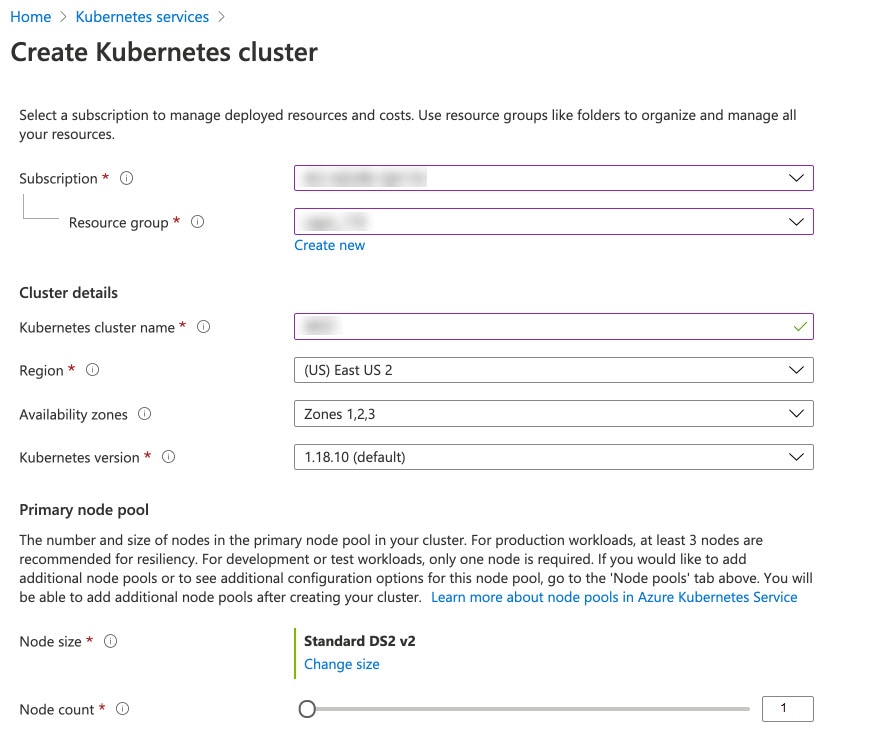

[Kubernetes サービス(Kubernetes Service)] ページで [作成(Create)] をクリックします。 [Kubernetes クラスタの作成(Create Kubernetes cluster)] ページが表示されます。

|

||

| ステップ 3 |

[基本(Basics)] タブで、次のエリアを構成します。

|

||

| ステップ 4 |

[次へ:ノード プール(Next: Node pools)] をクリックします。デフォルトのエントリをそのままにして、[次へ:認証(Next: Authentication)] をクリックして [認証(Authentication)] タブに進みます。

|

||

| ステップ 5 |

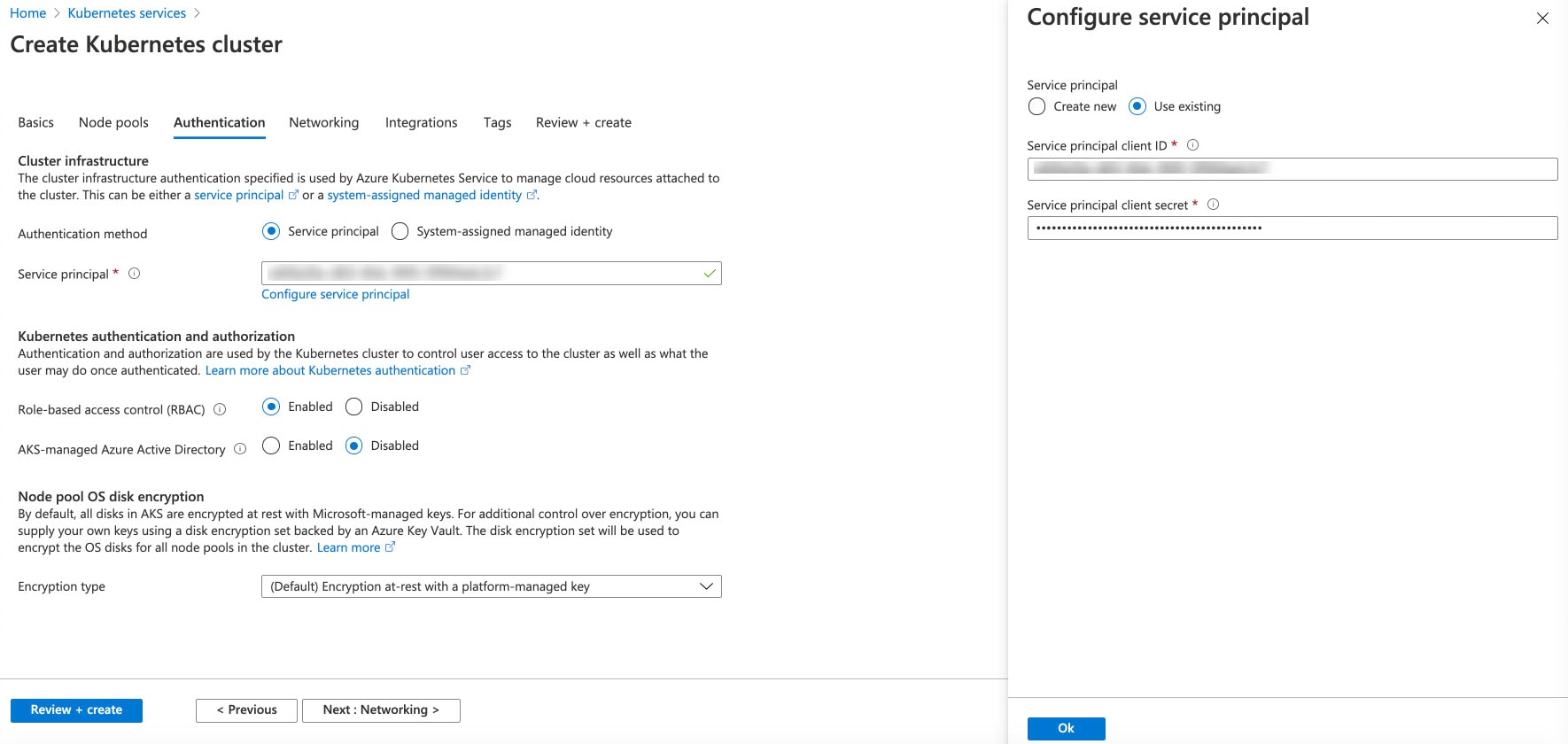

[認証(Authentication)] タブで、次のエリアを構成します。

|

||

| ステップ 6 |

[次へ:ネットワーキング(Next: Networking)] をクリックして、[ネットワーキング(Networking)] タブに進みます。

|

||

| ステップ 7 |

[ネットワーキング(Networking)] タブで、次のエリアを構成します。

|

||

| ステップ 8 |

[次へ: 統合(Next: Integration)]、[次へ:タグ(Next: Tags)] の順にクリックして、デフォルトのエントリを変更せずにこれらの画面を進め、[次へ:確認 + 作成(Next: Review+Create)] をクリックします。 |

||

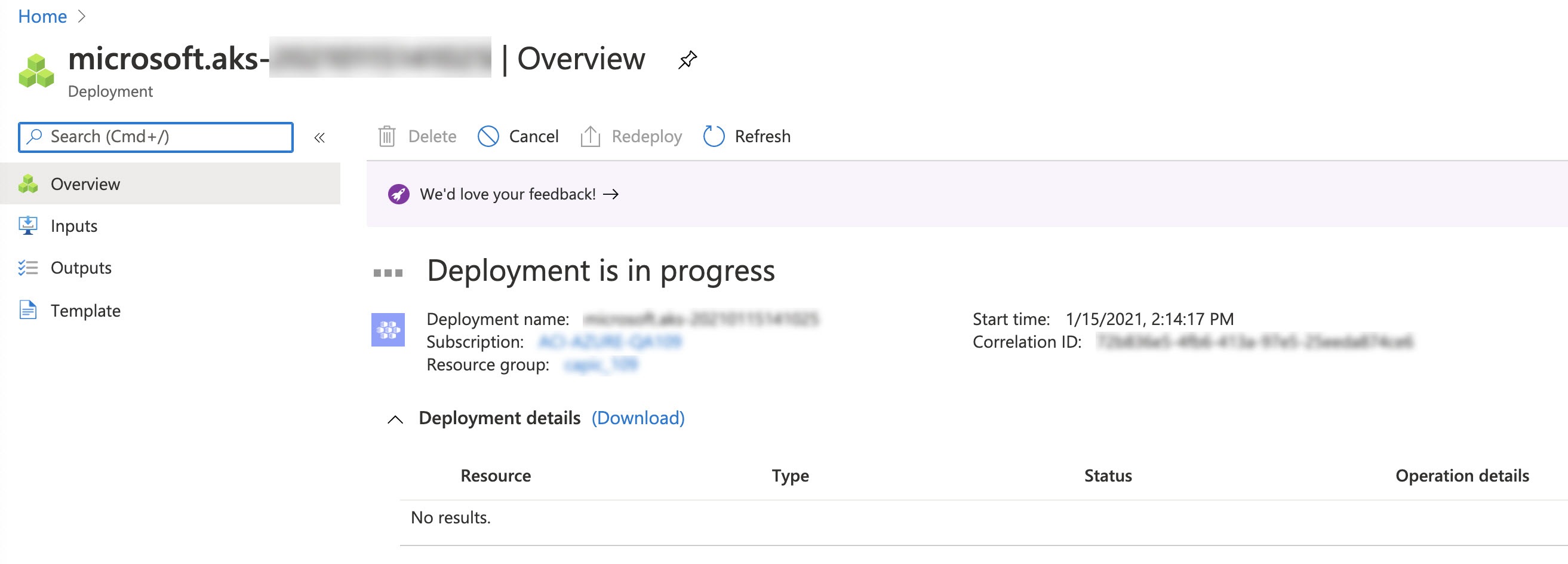

| ステップ 9 |

[確認 + 作成(Review+Create)] ウィンドウで [作成(Create)] をクリックし、検証に合格した後にもう一度 [作成(Create)] をクリックして Kubernetes クラスタを作成します。 「

先に進む前に、Kubernetes サービスが正常に展開されるまで待ちます(展開にかかる時間は異なります)。このプロセスが完了すると、メインの AKS サービスは元のリソースグループに含まれます。Azure はすべての agentpools VM スケール セットを使用して、Kubernetes サービス専用の追加のリソースグループも作成します。 |

次のタスク

「新しい Kubernetes サービスの確認」に進みます。

新しい Kubernetes サービスの確認

これらの手順では、新しい Kubernetes サービスが、Kubernetes サービス専用に作成されたリソース グループにあることを確認する方法について説明します。

始める前に

これらの手順に進む前に、Kubernetes サービスの作成 の手順を完了してください。

手順

| ステップ 1 |

Azure ポータルで、左側のナビゲーション バーの [リソースグループ(Resource groups)] をクリックして、リソースグループ ページに移動します。 |

| ステップ 2 |

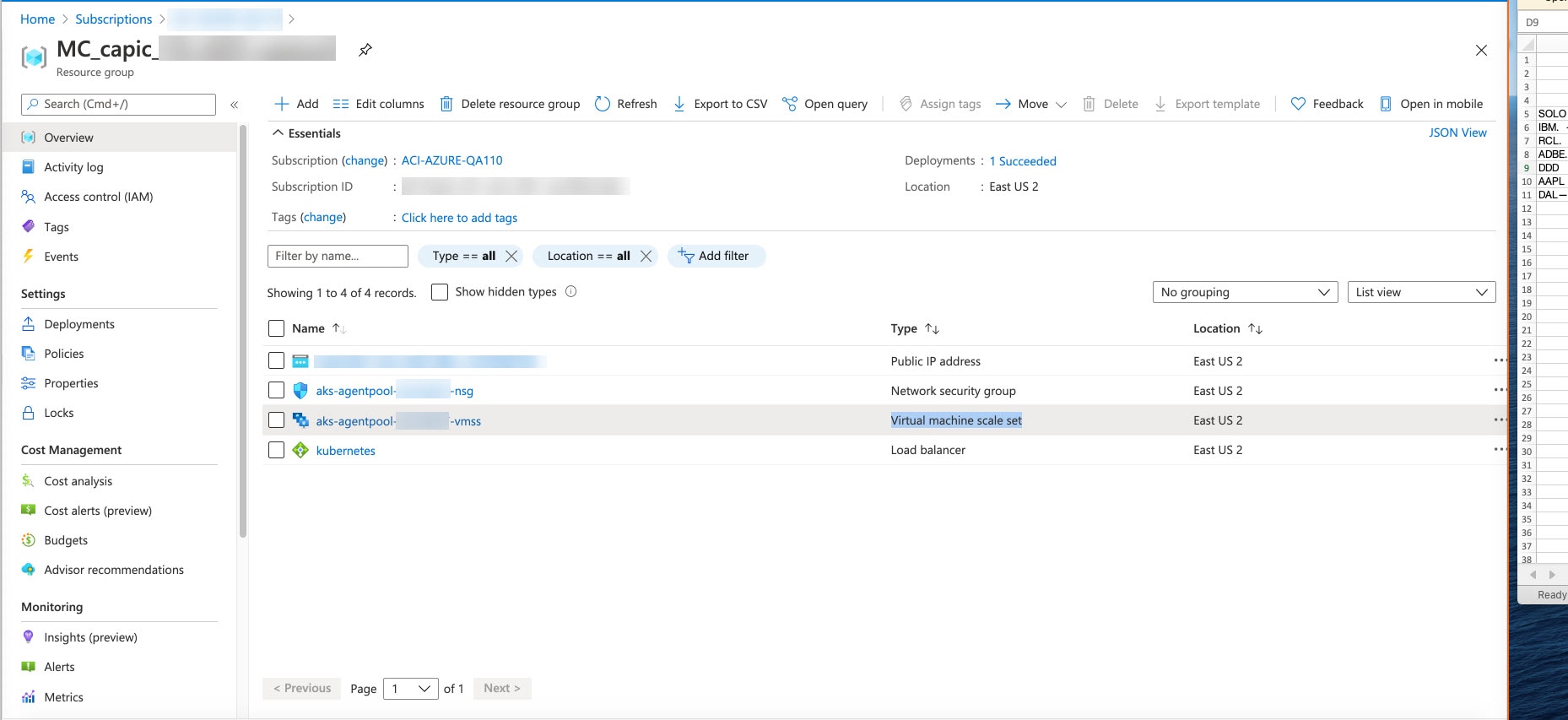

[リソースグループ(Resource groups)] ページで、Kubernetes サービス専用に作成されたリソースグループを見つけ、そのリソースグループのリンクをクリックします。 Kubernetes サービス専用に作成されたリソースグループは、次の形式になります。

それぞれの説明は次のとおりです。

次に例を示します。

Kubernetes サービス リソースグループの概要ページが表示されます。 |

| ステップ 3 |

[仮想マシン スケール セット(Virtual machine scale set)] の行を見つけて、そのリンクをクリックします。 これは、AKS エージェントが実行されている場所です。

|

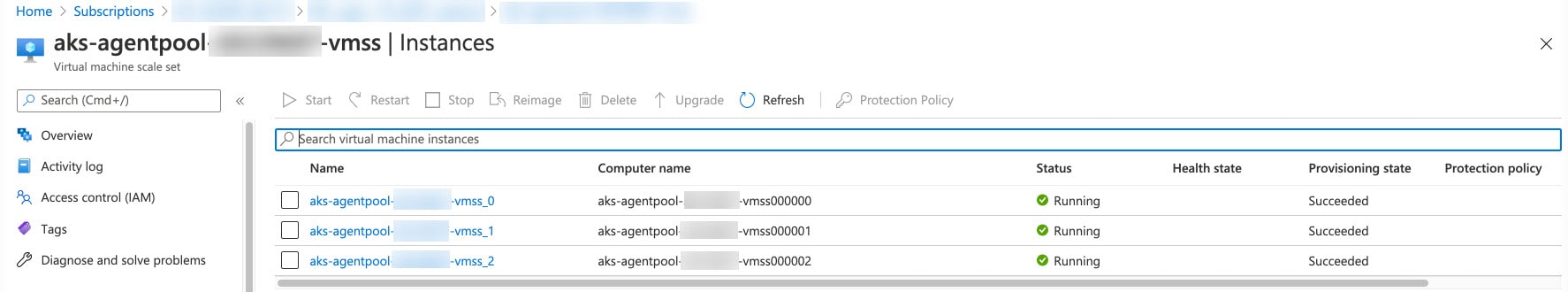

| ステップ 4 |

左側のナビゲーション バーで [インスタンス(Instances)] をクリックして、この Kubernetes サービス リソースグループの仮想マシン インスタンスを表示します。

|

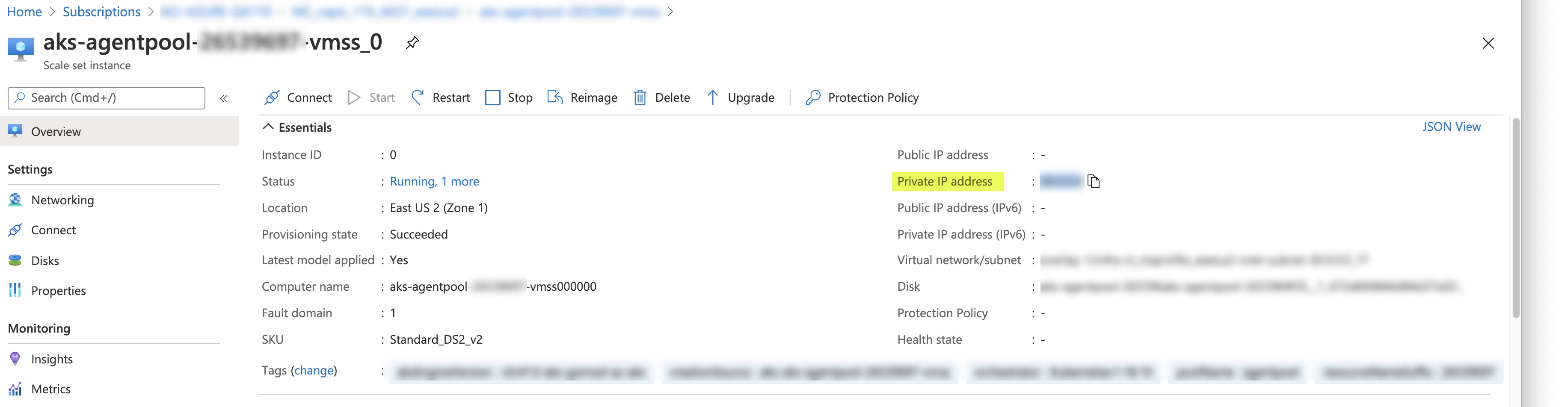

| ステップ 5 |

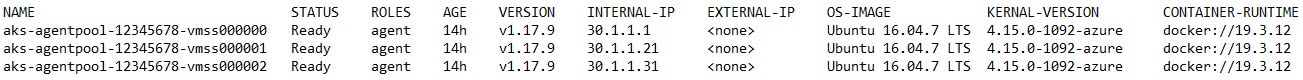

このウィンドウで 3 つのインスタンスのいずれかをクリックし、[プライベート IP アドレス(Private IP address)] フィールドに表示されている IP アドレスがハブ サブネットの IP アドレスと一致することを確認します。 このウィンドウに表示される 3 つのインスタンスはすべて、ステップ 7 の Kubernetes サービスの作成 で選択したサブネットからの IP アドレスを持っている必要があります。

|

| ステップ 6 |

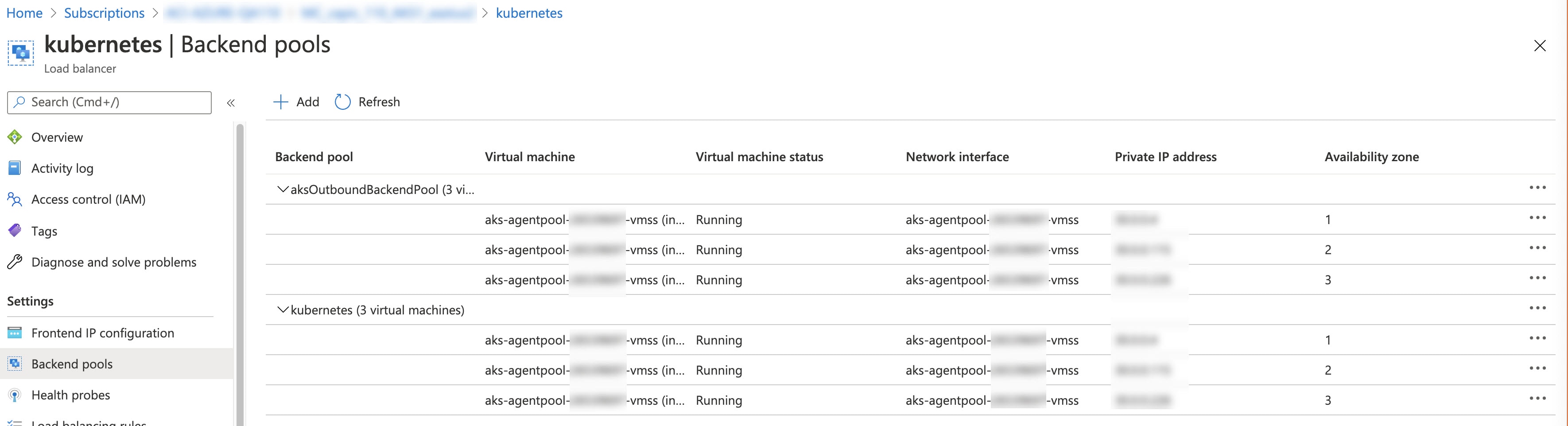

Kubernetes サービス リソースグループの概要ページに戻り、タイプとして Kubernetes ロードバランサの概要ページが表示されます。 |

| ステップ 7 |

左側のナビゲーション バーで [バックエンド プール(Backend pools)] をクリックして、AKS エージェントを表示します。

|

| ステップ 8 |

コントラクトを構成するプロセスの一部として仮想マシンが作成された場合(たとえば、仮想マシンがコンシューマ用に作成された場合)、プロバイダーとして AKS がある場合は、ルールが正しく構成されていることを確認します。 |

次のタスク

「Azure および AKS CLI のインストール」に進みます。

Azure および AKS CLI のインストール

これらの手順では、Azure と AKS CLI をインストールする方法について説明します。

始める前に

これらの手順に進む前に、新しい Kubernetes サービスの確認 の手順を完了してください。

手順

| ステップ 1 |

インターネットにアクセスできるコンシューマ VM に、Azure CLI をインストールします。 詳細については、以下を参照してください。 https://docs.microsoft.com/en-us/cli/azure/install-azure-cli-linux たとえば、Azure の Ubuntu Linux VM に Azure CLI をインストールするには、次のようにします。 |

||

| ステップ 2 |

Kubernetes コマンドライン ツールである kubectl と、azure 認証を実装する client-go 資格情報(exec)プラグインである kubelogin をダウンロードしてインストールします。 |

||

| ステップ 3 |

次の手順で ステップ 5 の Kubernetes サービスの作成 に入力したサービス プリンシパル情報でログインします。 それぞれの説明は次のとおりです。

次に例を示します。 |

||

| ステップ 4 |

サブスクリプションを現在アクティブなサブスクリプションに設定します。 <AKS_rg_subscription_ID> は、Azure が 新しい Kubernetes サービスの確認 の Kubernetes サービス用に作成したリソースグループのサブスクリプション ID です。 次に例を示します。 |

||

| ステップ 5 |

コンシューマ VM から次のように入力してログインし、AKS に接続します。 それぞれの説明は次のとおりです。

次に例を示します。 次のようなメッセージが表示されます。 |

||

| ステップ 6 |

各ノードの内部 IP アドレスを確認してください。 次のような出力が表示されます。

|

||

| ステップ 7 |

(任意) 必要に応じて、新しいユーザに管理者ロールを割り当てます。 |

フィードバック

フィードバック