概要

Cisco Cloud APIC を使用すると、レイヤ 4 からレイヤ 7 のサービス デバイスをパブリック クラウドに展開できます。初期リリース(4.2(x))では、Azure での Azure アプリケーション ゲートウェイ(アプリケーション ロードバランサ)の展開がサポートされています。リリース 5.0(2) 以降、Azure での Azure ロードバランサ(ネットワーク ロードバランサ)およびサード パーティ ファイアウォールの展開がサポートされています。リリース 5.1(2) 以降、Azure でのサード パーティ ロードバランサの展開がサポートされています。

Azure での展開では、次の 4 種類のレイヤ 4 からレイヤ 7 サービスがサポートされています。

-

ALB は、Azure アプリケーション ゲートウェイまたはアプリケーション ロードバランサを指します。

-

NLB は Azure ロードバランサまたはネットワーク ロードバランサを指します。

-

サードパーティのファイアウォール

-

サードパーティのロードバランサ

サービス グラフについて

サービス グラフは、2 つ以上の EPG ペア間に挿入された一連のレイヤ 4 ~ レイヤ 7 サービス デバイスを表すために使用されます。EPG は、クラウド(Cloud EPG など)またはインターネット(cloudExtEPG)内で実行されているアプリケーション、または他のサイト(オンプレミスまたはリモート クラウド サイトなど)から実行されているアプリケーションを表すことができます。レイヤ 4 からレイヤ 7 のサービス デバイスは、NLB、ALB、サードパーティのファイアウォールのクラスタ、またはサードパーティのロードバランサにすることができます。

サービス グラフとコントラクト(およびフィルタ)は、2 つの EPG 間の通信を指定するために使用されます。クラウド APIC は、コントラクトおよびサービス グラフで指定されたポリシーに基づいて、セキュリティ ルール(ネットワーク セキュリティ グループ/NSG および ASG)と転送ルート(UDR)を自動的に導出します。

複数のサービス グラフを指定して、さまざまなトラフィック フローまたはトポロジを表すことができます。

サービス グラフでは、次の組み合わせが可能です。

-

同じデバイスを複数のサービス グラフで使用できます。

-

複数のコンシューマ EPG とプロバイダー EPG の間で同じサービス グラフを使用できます。

サービス グラフを使用することで、ユーザはポリシーを一度指定するだけで、リージョン内またはリージョン間でサービスチェーンを展開できます。グラフを展開するたびに、Cisco ACI は新しい論理トポロジでの転送を行えるように、ネットワーク構成の変更を行います。

サードパーティのファイアウォールの場合、デバイス内の構成はクラウド APIC によって管理されません。

サービス グラフは、次の要素を使ってネットワークを表します。

-

サービス グラフ ノード:ロードバランサなどのトラフィックに適用される機能を示すノード。サービス グラフ内の 1 つの機能は 1 つ以上のパラメータを必要とし、1 つまたは複数のコネクタを持っている場合があります。

-

コネクタ:コネクタはノードからの入出力を有効にします。

グラフが設定されると、Cisco APIC はサービス グラフに明記されたサービス機能の要件に従って、サービスを自動的に設定します。Cisco APIC もまた、サービス グラフで指定されるサービス機能のニーズに応じてネットワークを自動的に設定します。これにより、サービス デバイスを変更する必要がなくなります。

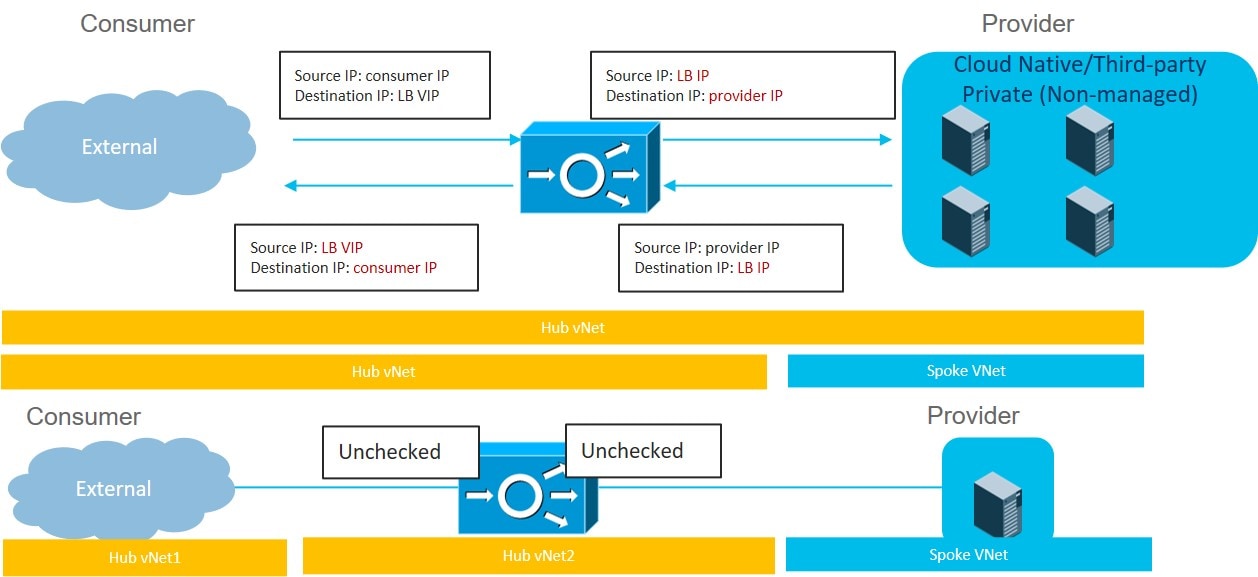

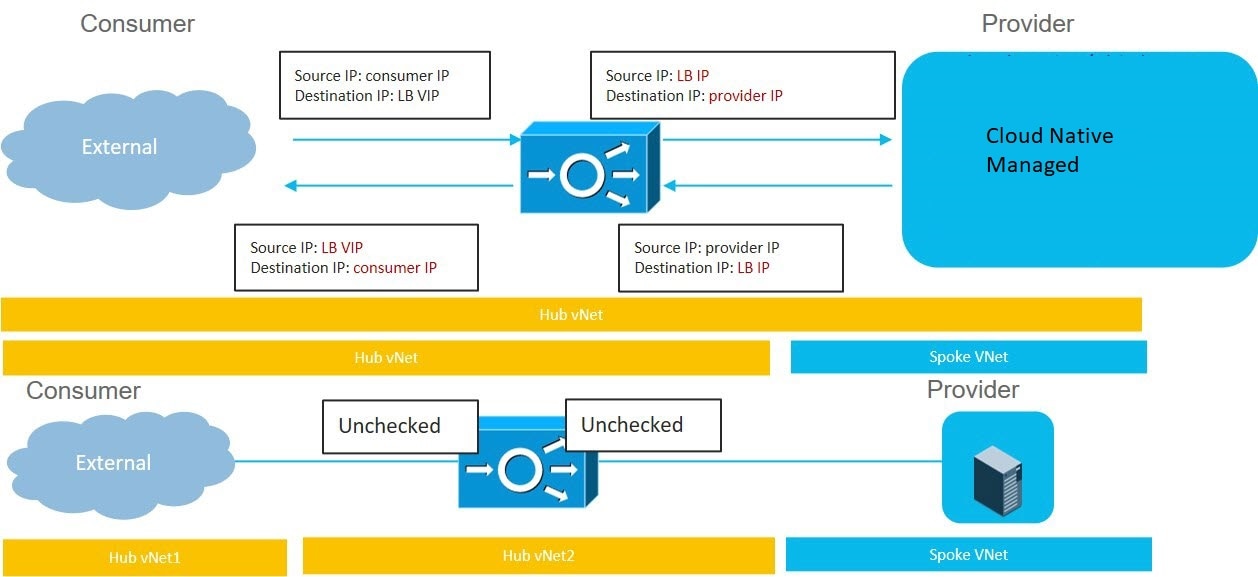

クラウド ネイティブおよびサードパーティ サービスでのサービス グラフの使用

リリース 5.1(2) 以降、クラウド ネイティブおよびサードパーティのサービスでサービス グラフを使用できるようになりました。これらの状況では、リダイレクトの有無にかかわらずサービス グラフを使用できます。リダイレクトの有無にかかわらず使用例については クラウド ネイティブおよびサードパーティ サービスによるサービス グラフの使用例 を参照してください。

このタイプのサービス グラフでは、同じくリリース 5.1(2) で導入されたクラウド サービス エンドポイント グループ(サービス EPG)を使用します。サービス EPG、およびサービス EPG で使用できる展開タイプとアクセス タイプの詳細については、クラウド サービスエンドポイント グループ を参照してください。

この目的でサービス EPG で使用されるサービス グラフでは、次の展開タイプとアクセス タイプがサポートされています。

|

導入タイプ |

アクセス タイプ |

|---|---|

|

クラウドネイティブ |

プライベート |

|

クラウド ネイティブ管理対象 |

パブリックとプライベート |

|

サードパーティ製の |

プライベート |

|

導入タイプ |

アクセス タイプ |

|---|---|

|

クラウド ネイティブ管理対象 |

パブリックとプライベート |

注意事項と制約事項

-

サービス EPG を使用して、クラウド ネイティブおよびサードパーティ サービスでサービス グラフを使用するには、新しいサブネットごとの NSG 構成を有効にする必要があります。サブネットごとの NSG 構成の詳細については、セキュリティ グループ を参照してください。

-

クラウド EPG とサービス グラフの組み合わせに適用される制限は、サービス EPG とサービス グラフの組み合わせにも適用されます。たとえば、タグベースのコンシューマとプロバイダーが同じリージョンの同じ VRF に存在できないというクラウド EPG/サービス グラフの制限は、サービス EPG とサービス グラフにも適用されます。

-

リダイレクトを実行しない 2 つのノード グラフでは、SNAT と DNAT が有効になっています。DNATed アドレスはロードバランサと同等のデバイスであると想定されており、異なるサブネットにある可能性のある異なるターゲット間でトラフィックを分散させることができます。

これらのターゲットが異なるサブネットにある場合、サービス グラフはそれらのターゲットのルート到達可能性ルールを提供しないことに注意してください。この場合、サービス EPG が到達可能性を処理すると想定されます。

-

AKS とサービス グラフが関係する場合、サービス グラフは、AKS クラスタのロードバランサのサブネットへのルートの到達可能性のみを確立します。

アプリケーション ロード バランサの概要

アプリケーション ロードバランサ(Azure Application Gateway または ALB とも呼ばれます)は、HTTP リクエスト、URL フィルタリングなどの属性に基づいて Web トラフィックを分散するレイヤ 7 ロードバランサです。 詳細については、『Microsoft マニュアル』を参照してください。

Cisco ACI では、2 つのアプリケーション ロードバランサを展開する方法があります。

-

インターネット向け:アプリケーション ロードバランサを、コンシューマ外部 EPG とプロバイダー クラウド EPG の間のサービスとして挿入します。

-

内部向け:アプリケーション ロードバランサを、コンシューマ クラウド EPG とプロバイダー クラウド EPG 間のサービスとして挿入します。

サービス グラフを使用してアプリケーション ロードバランサを使用できます。一般的な構成には次のものが含まれます。

-

アプリケーション ロードバランサとしてのレイヤ 4 からレイヤ 7 サービス デバイスの作成

-

サービス グラフのノードとして ALB を使用する

-

サービス グラフがコントラクトに関連付けられている場合、EPG 通信での 1 つ以上のリスナーの作成。

リスナーを使用すると、アプリケーション ロードバランサ がトラフィックを受け入れるポートとプロトコル(HTTP または HTTPS)を指定できます。HTTPS を指定する場合は、セキュリティ ポリシーと SSL 証明書も選択します。

(注) |

リスナーは複数の証明書をもつことができます。 |

すべてのリスナーで、少なくとも 1 つのルール (条件のないデフォルトのルール) を構成する必要があります。ルールを使用すると、条件が満たされたときにロード バランサが実行するアクションを指定できます。たとえば、指定されたホスト名またはパスへの要求が行われたときに、トラフィックを指定された URL にリダイレクトするルールを作成できます。

アプリケーション ロードバランサ(ALB)は、他のアプリケーションの展開に使用しない別のサブネットに配置する必要があります。Cloud APIC は、ALB の NSG を作成し、ALB に関連付けられたサブネットに接続します。Cloud APIC は Azure アプリケーション ゲートウェイの標準および Standard_v2 SKUs をサポートします。

ネットワーク ロードバランサについて

ネットワーク ロードバランサ(Azure ロードバランサまたは NLB)は、レイヤ 4 ポートに基づいてインバウンド フロー パケットを分散するレイヤ 4 デバイスです。詳細については、『Microsoft マニュアル』を参照してください。

ALB と同様に、NLB はサービス グラフを使用して展開できます。1 以上のリスナーを構成することで、これらのアクションを指定できます。

リスナーでは、ロードバランサがトラフィックを受け入れて転送するポートおよびプロトコル(TCP または UDP)を指定できます。すべてのリスナーで、少なくとも 1 つのルール (条件のないデフォルトのルール) を構成する必要があります。ルールを使用すると、条件が満たされたときにロード バランサが実行するアクションを指定できます。アプリケーション ゲートウェイとは異なり、ここではルールはバックエンド プールの特定のポートにのみトラフィックを転送できます。NLB は ALB と同様に別のサブネットにある必要があります。ネットワーク ロードバランサには、次の 2 つの動作モードがあります。

-

転送モード:トラフィックは、特定のリスナー ポートから指定されたバックエンド ポートに転送されます。

-

HA ポート モード:ネットワーク ロードバランサは、すべてのポートで TCP フローと UDP フローを同時に負荷分散します。

Cloud APIC は、標準規格 SKU ネットワーク ロードバランサのみをサポートしています。

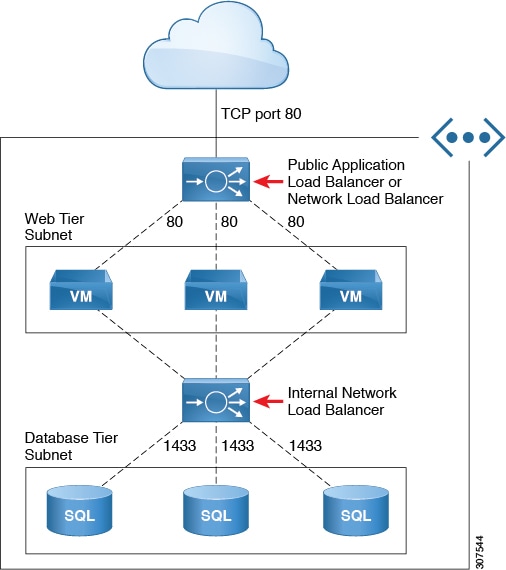

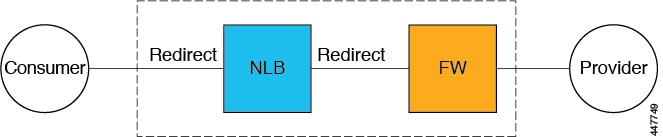

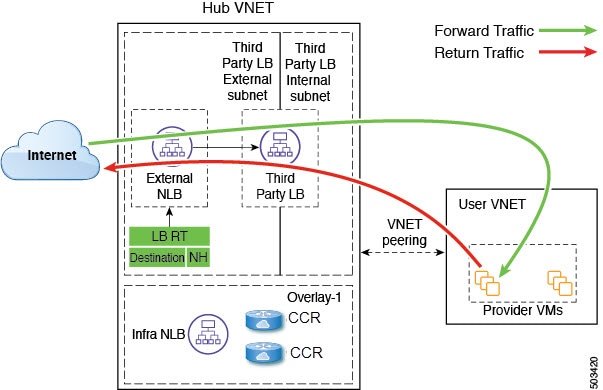

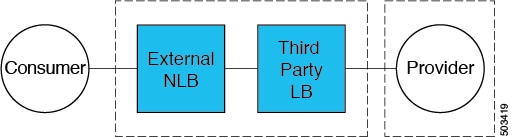

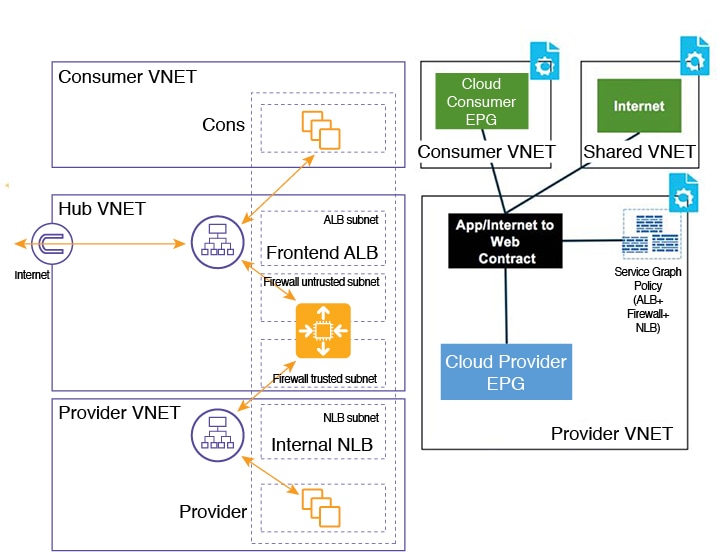

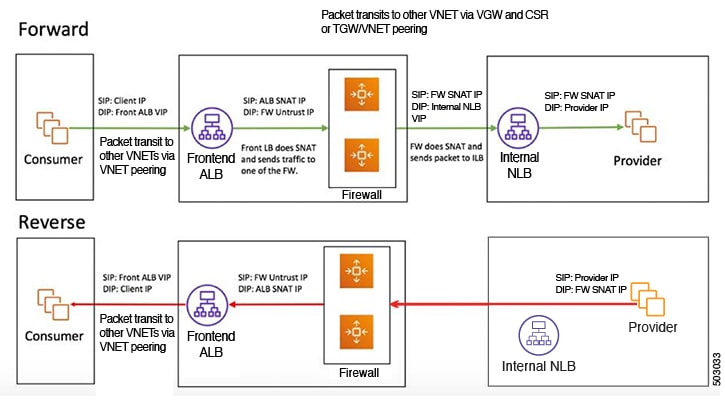

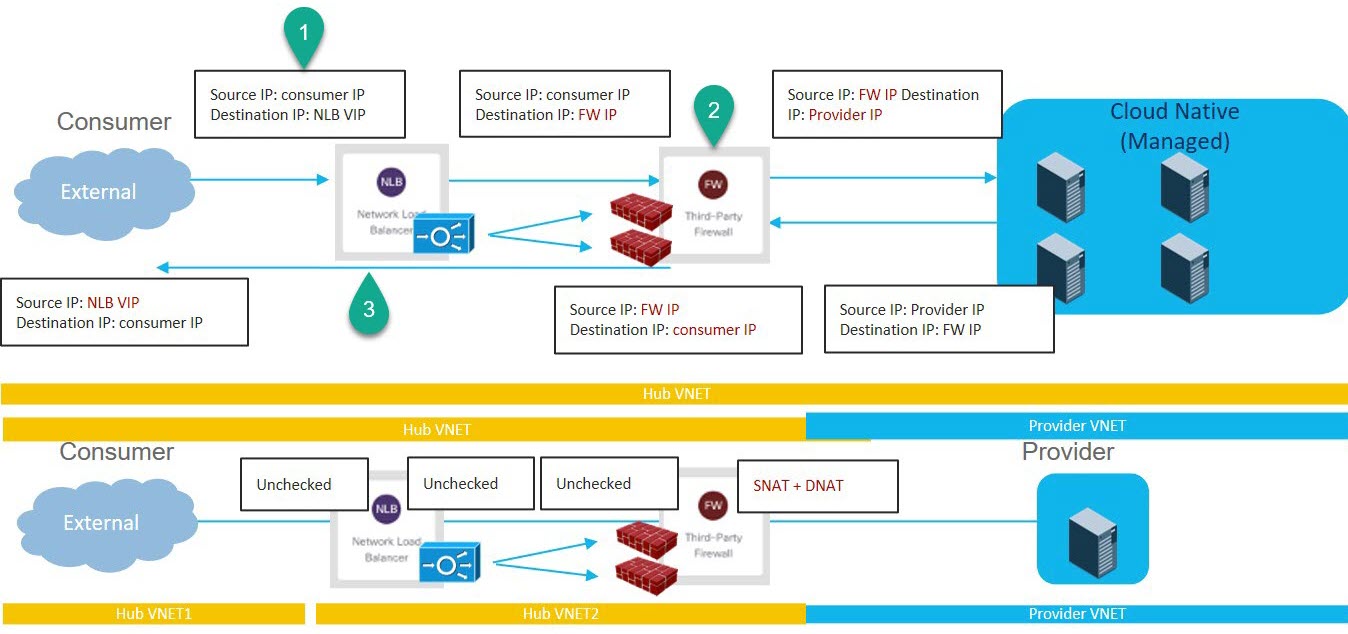

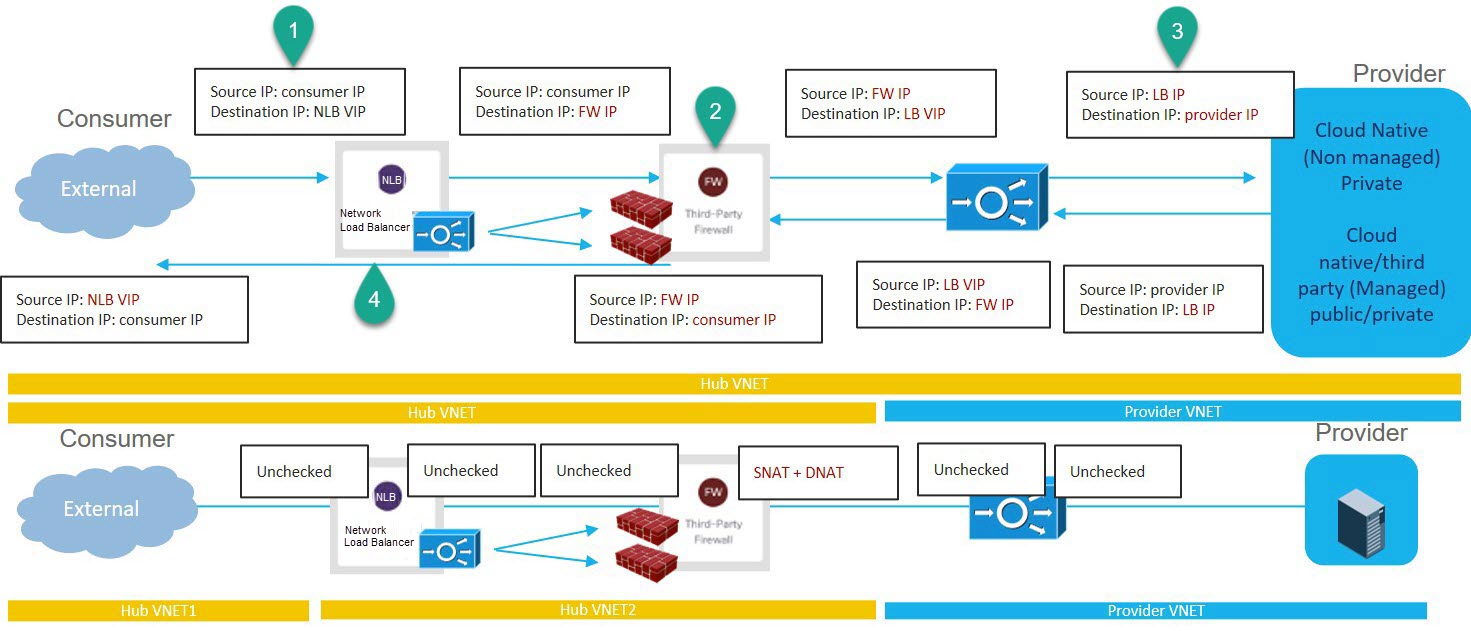

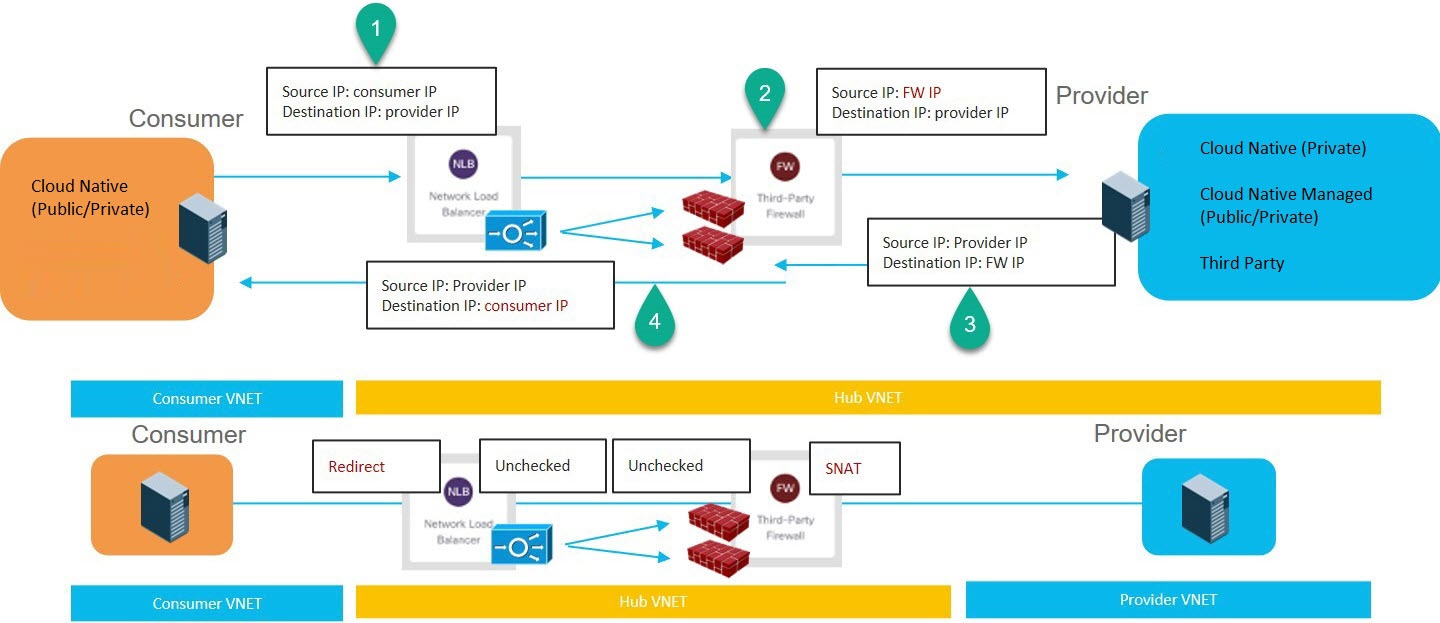

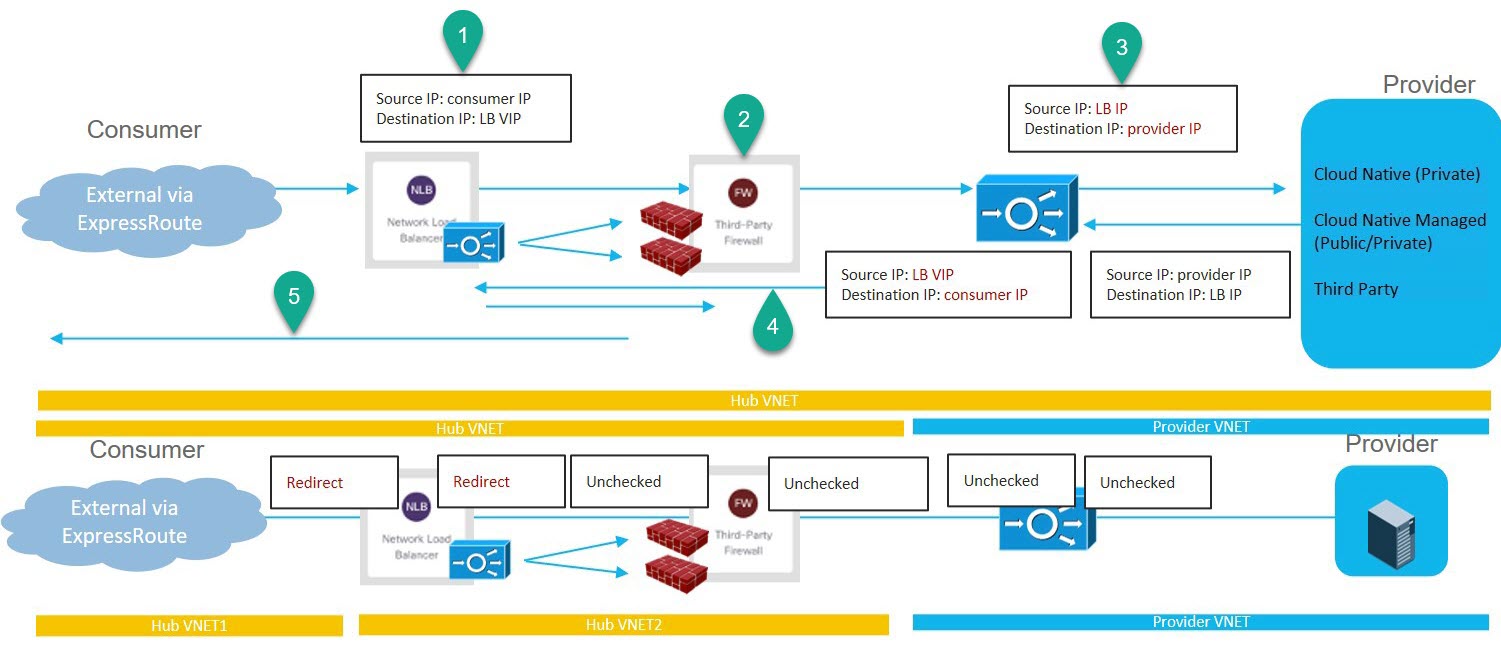

図 1 では、フロントエンド ロードバランサ(ALB/NLB)- VM またはファイアウォール - バックエンド ロード(ALB/NLB)バランサがサービスとして、コンシューマの外部 EPG とプロバイダーのクラウド EPG の間に挿入されます。

Azure ネットワーク ロードバランサの複数のフロントエンド IP アドレスの構成について

次のセクションでは、Cisco Cloud APIC リリース 25.0(3) 以降で使用できる Azure ネットワーク ロードバランサでの複数のフロントエンド IP アドレスのサポートに関する情報を提供します。

Azure ネットワーク ロードバランサの複数のフロントエンド IP アドレスについて

インターネット向けのネットワーク ロードバランサを構成する場合、インターネット トラフィックのフロントエンドに割り当てることができるパブリック IP アドレスの数は、リリースによって異なります。

-

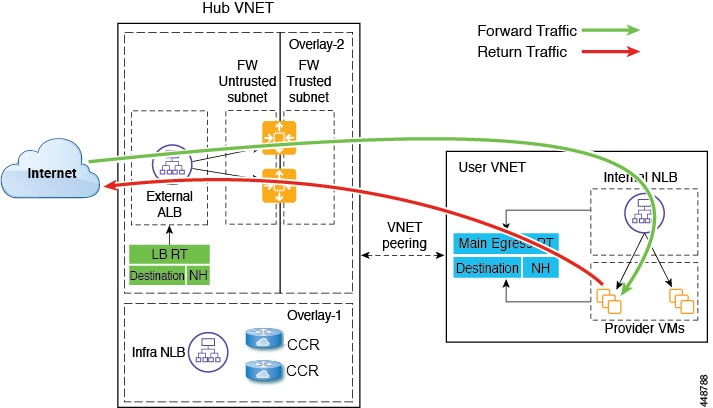

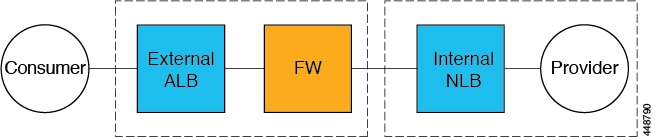

Cisco Cloud APIC リリース 25.0(3) より前では、インターネット向けのネットワーク ロードバランサには、インターネット トラフィックのフロントエンドに割り当てられた単一のパブリック IP アドレスがあります。次の図は、マルチノード サービス グラフ構成の例を示しています。インターネット向けのネットワーク ロードバランサがグラフィックの上部に表示され、その後に VM またはファイアウォールが表示され、次に内部向けのネットワーク ロードバランサがこのマルチノード サービス グラフの一部として表示されます。

この例では、インターネット向けのネットワーク ロードバランサには、インターネット トラフィックのフロントエンドに割り当てられた単一のパブリック IP アドレスがあります。

ただし、この構成では、サービス グラフがあり、複数の HTTPS サービスを公開する必要がある場合に問題が発生する可能性があります。インターネット向けネットワーク ロードバランサのインターネット トラフィックのフロントエンドに割り当てられる単一のパブリック IP アドレスに制限があるということは、そのネットワーク ロードバランサにフロントエンド IP アドレスを追加できないことを意味します。さらに、Azure の制限により、複数のネットワーク ロードバランサが同じバックエンド デバイス(この例ではファイアウォール)を共有できないため、この状況ではネットワーク ロードバランサを追加できません。

-

Cisco Cloud APIC リリース 25.0(3) 以降、インターネットに接続するネットワーク ロードバランサの複数のフロントエンド IP アドレスを構成するためのサポートが利用できるようになりました。この更新により、各フロントエンド IP アドレスは、特定のバックエンド プールに対する 1 つ以上のルールにアタッチされます。

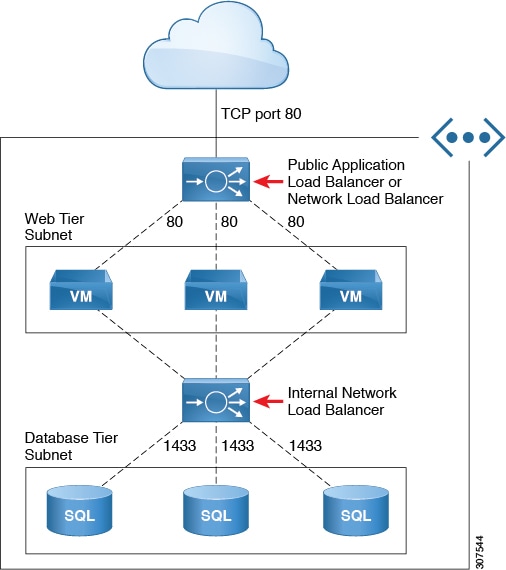

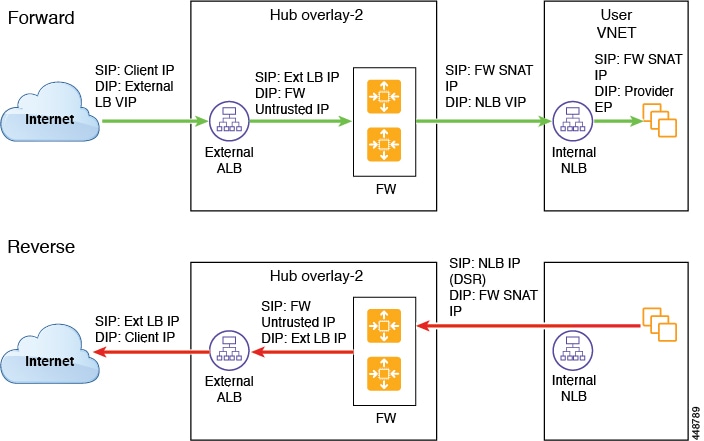

次の図は、インターネットに接続するネットワーク ロードバランサに対して複数のフロントエンド IP アドレスが構成されている構成例を示しています。

この構成例は、次のリスナー ルールのパケット フローを示しています。

|

リスナー ルール(フロントエンド構成) |

ルール アクション(バックエンド構成) |

|

|---|---|---|

|

Rule1 |

|

Port: 80 |

|

Rule2 |

|

Port: 81 |

サービス グラフでは、サービス デバイスでのリスナー ルールとルールアクションの設定を構成できます。ネットワーク ロードバランサで定義されている場合、リスナー ルールとルールアクションの設定は、ロードバランサのフロントエンド構成からバックエンド プールへのマッピングを構築します。Cisco Cloud APIC リリース 25.0(3) より前は、インターネット向けのネットワーク ロードバランサは、単一のフロントエンド IP アドレスを使用してリスナーを構成する機能を提供していましたが、ポートとプロトコルの組み合わせは異なりました。Cisco Cloud APIC リリース 25.0(3) 以降では、インターネットに接続するネットワーク ロードバランサの複数のフロントエンド IP アドレス構成がサポートされ、その機能が拡張されて、各フロントエンドがフロントエンド IP アドレス、ポート、およびプロトコルのタプルの組み合わせとして示される複数のフロントエンドでリスナー ルールが構成可能です。

注意事項と制約事項

インターネット向けのネットワーク ロードバランサに複数のフロントエンド IP アドレスを構成するためのサポートに関するガイドラインと制限を次に示します。

-

複数のフロントエンド IP アドレスのサポートは、インターネット向けのネットワーク ロードバランサでのみ使用できます。

-

複数のリスナー ルールでのバックエンド ポートの再利用はサポートされていません。

サードパーティのロードバランサについて

サードパーティ ロードバランサは、非クラウド ネイティブのレイヤ 4 からレイヤ 7 のロードバランサです。Cloud APIC は、サードパーティのロードバランサの構成を管理しません。ただし、Cloud APIC は、サードパーティのロードバランサへの接続のためのネットワーク スティッチングを自動化します。

外部インターフェイス サブネットからサード パーティのロードバランサの VIP を構成できます。サード パーティのロードバランサ用の追加の VIP を、外部インターフェイスのセカンダリ IP アドレスとして構成することもできます。

Cloud APIC は、ソース NAT が有効になっている 2 アーム モード(外部インターフェースと内部インターフェース)で展開されたサードパーティのロードバランサをサポートしています。

[サードパーティ ロードバランサの制限事項(Limitations for Third-Party Load Balancers)]:

-

Cloud APIC は、サードパーティのロードバランサでの Direct Server Return(DSR)構成をサポートしていません。

-

サードパーティのロードバランサは、active/standby の高可用性構成ではサポートされていません。

active/active モードのサードパーティ ロードバランサ VM の詳細については、ユースケースの例 を参照してください。

-

エイリアン VIP 範囲は、サードパーティのロードバランサではサポートされていません。

すべてのトラフィックを許可のオプションについて

リリース 5.1(2g) 以降、[すべてのトラフィックを許可(Allow All Traffic)] オプションは、リダイレクト対応のサービス グラフでパススルー デバイスとして展開されたサード パーティ ファイアウォールおよび Azure ネットワーク ロードバランサで使用できます。

(注) |

このオプションは、インターフェイスが属するサブネットへのすべてのインバウンドおよびアウトバウンド アクセスを許可します。このオプションを有効にする前に、これがセキュリティリスクとならないことを確認します。 |

次のセクションでは、[すべてのトラフィックを許可(Allow All Traffic)] オプションを有効にする手順について説明します。

サードパーティ ファイアウォール

-

新しいサービス グラフ タイプを作成するときにこのオプションを有効にするには:

-

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストから、をクリックします。

-

[サービス タイプ(Service Type)] として [サード パーティ ファイアウォール(Third party firewall)] を選択します。

-

[インターフェイスの追加(Add Interface)] をクリックし、[すべてのトラフィックを許可(Allow All Traffic)] エリアを見つけます。

-

[すべてのトラフィックを許可(Allow All Traffic)] エリアの [有効(Enabled)] フィールドの横にあるボックスをクリックして、インターフェイスが属するサブネットへのすべてのインバウンドおよびアウトバウンド アクセスを許可します。

-

設定が終わったら [Save] をクリックします。

-

-

既存のサービス グラフ タイプを編集するときにこのオプションを有効にするには:

-

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストから、[サービス(Services)] をクリックし、[デバイス タイプ(Device Type)] として [サードパーティ ファイアウォール(Third-Party Firewall)] が表示されている既存のサービス デバイスをクリックします。

このサービス デバイス タイプの詳細を示すパネルがウィンドウの右側からスライドします。

-

[詳細(Details)] アイコンをクリックします(

)。

)。

このサービス デバイス タイプの詳細情報を提供する別のウィンドウが表示されます。

-

ウィンドウの [インターフェイス(Interfaces)] エリアを見つけ、[インターフェイス セレクタ(Interface Selectors)] 列で必要なインターフェイス セレクタをクリックします。

このインターフェースの詳細を示すパネルが、ウィンドウの右側からスライドして表示されます。

-

[詳細(Details)] アイコンをクリックします(

)。

)。

このインターフェイスの詳細情報を提供する別のウィンドウが表示されます。

-

鉛筆アイコンをクリックして、このインターフェイスの構成設定を編集します。

-

[すべてのトラフィックを許可(Allow All Traffic)] エリアを見つけ、[すべてのトラフィックを許可(Allow All Traffic)] エリアの [有効(Enabled)] フィールドの横にあるボックスをクリックして、インターフェイスが属するサブネットへのすべてのインバウンドおよびアウトバウンド アクセスを許可します。

-

設定が終わったら [Save] をクリックします。

-

Azure ネットワーク ロードバランサ

-

新しいサービス グラフ タイプを作成するときにこのオプションを有効にするには:

-

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストから、をクリックします。

-

[サービス タイプ(Service Type)]として [ネットワーク ロードバランサ(Network Load Balancer)] を選択します。

-

[設定(Settings)] エリアで、[すべてのトラフィックを許可(Allow All Traffic)] エリアの [有効(Enabled)] フィールドの横にあるボックスをクリックして、インターフェイスが属するサブネットへのすべてのインバウンドおよびアウトバウンド アクセスを許可します。

-

設定が終わったら [Save] をクリックします。

-

-

既存のサービス グラフ タイプを編集するときにこのオプションを有効にするには:

-

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストから、[サービス(Services)] をクリックし、[デバイス タイプ(Device Type)] として [ネットワーク ロードバランサ(Network Load Balancer)] が表示されている既存のサービス デバイスをクリックします。

このサービス デバイス タイプの詳細を示すパネルがウィンドウの右側からスライドします。

-

[詳細(Details)] アイコンをクリックします(

)。

)。

このサービス デバイス タイプの詳細情報を提供する別のウィンドウが表示されます。

-

鉛筆アイコンをクリックして、このサービス デバイスの構成設定を編集します。

-

[設定(Settings)] エリアで、[すべてのトラフィックを許可(Allow All Traffic)] エリアを見つけ、[すべてのトラフィックを許可(Allow All Traffic)] エリアの [有効(Enabled)] フィールドの横にあるボックスをクリックして、インターフェイスが属するサブネットへのすべてのインバウンドおよびアウトバウンド アクセスを許可します。

-

設定が終わったら [Save] をクリックします。

-

サーバー プールへのダイナミック サーバーのアタッチ

プロバイダー EPG 内のサーバー、または ALB/NLB の背後にあるサードパーティ ファイアウォールなどのサービス デバイスは、ターゲット グループに動的に追加されます。Azure では、ターゲット グループはバックエンド プールとして参照されます。フロントエンドとバックエンドのプロトコルとポート番号、および負荷分散アクションを定義するリスナーとルール構成は、ユーザによって提供されます。サービス グラフ構成の一部として最後のノードである ALB/NLB でリスナー ルールを構成する場合、特定のルールに対してプロバイダー EPG を選択できます。その EPG からのエンドポイントは、ロードバランサのターゲット グループに動的に追加されます。サードパーティ ファイアウォールなどの別のノードが ALB/NLB とプロバイダー EPG の間に存在する場合、ファイアウォール エンドポイントはロードバランサのターゲット グループに動的に追加されます。ターゲットのエンドポイントまたは FQDN を指定する必要はありません。

Azure リリース 25.0(2) の Cisco Cloud APIC より前は、VM スケール セットはロードバランサのバックエンド ターゲットとしてサポートされていませんでした。Azure リリース 25.0(2) の Cisco Cloud APIC は、バックエンド ターゲットとして VM スケール セットを追加します。

(注) |

ファイアウォールに VM スケール セットを使用する場合は、ファイアウォール インターフェイスにサブネット ベースの EP セレクタのみを使用します。Azure は、複数のインターフェイスを持つ VM スケール セットの NIC ごとのタグ付けをサポートしていません。 |

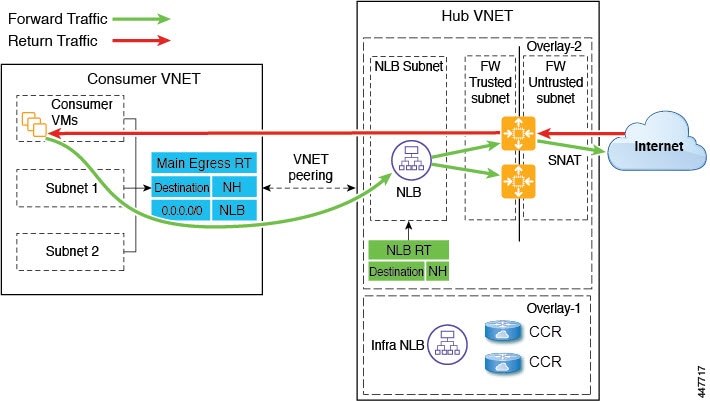

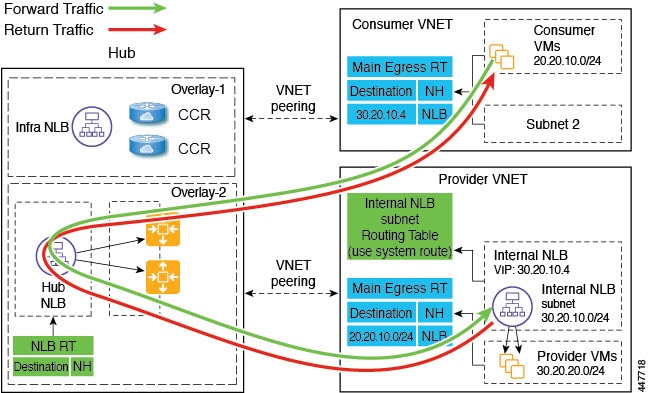

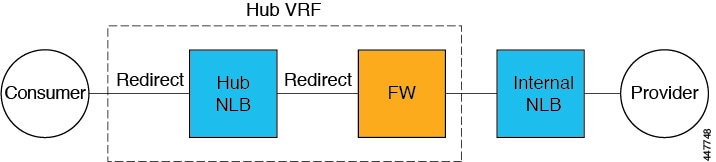

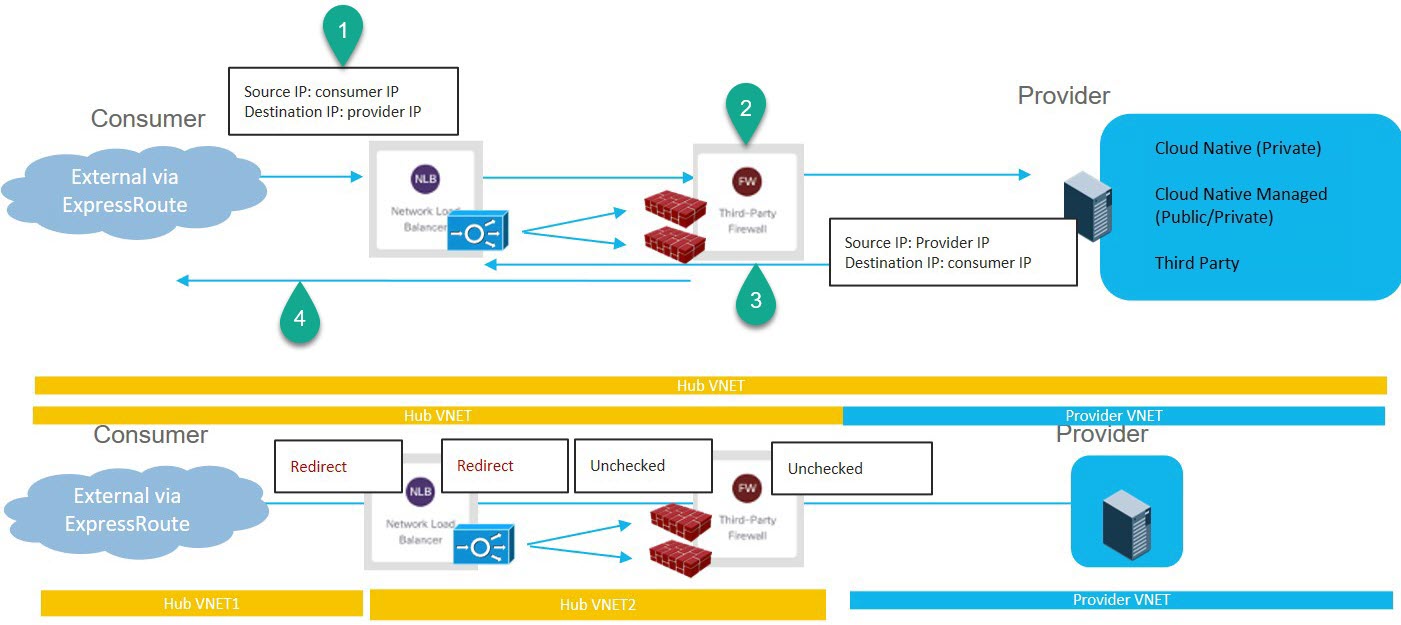

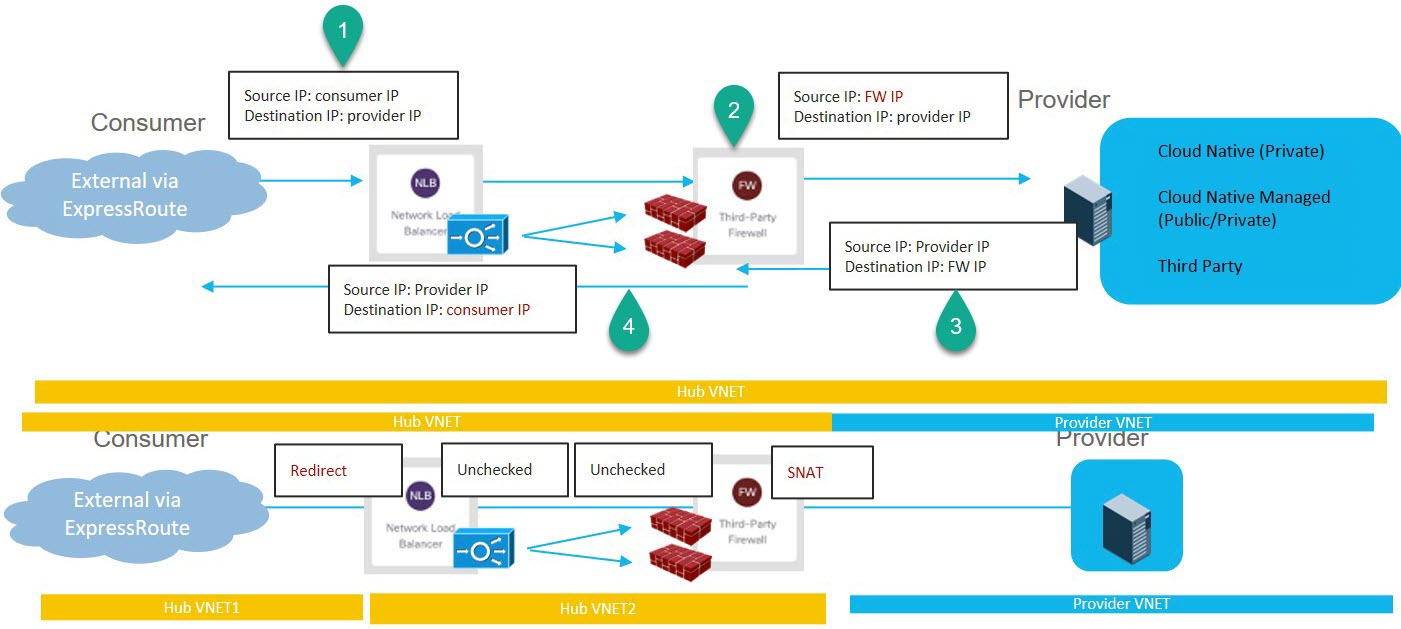

VNet 間サービスについて

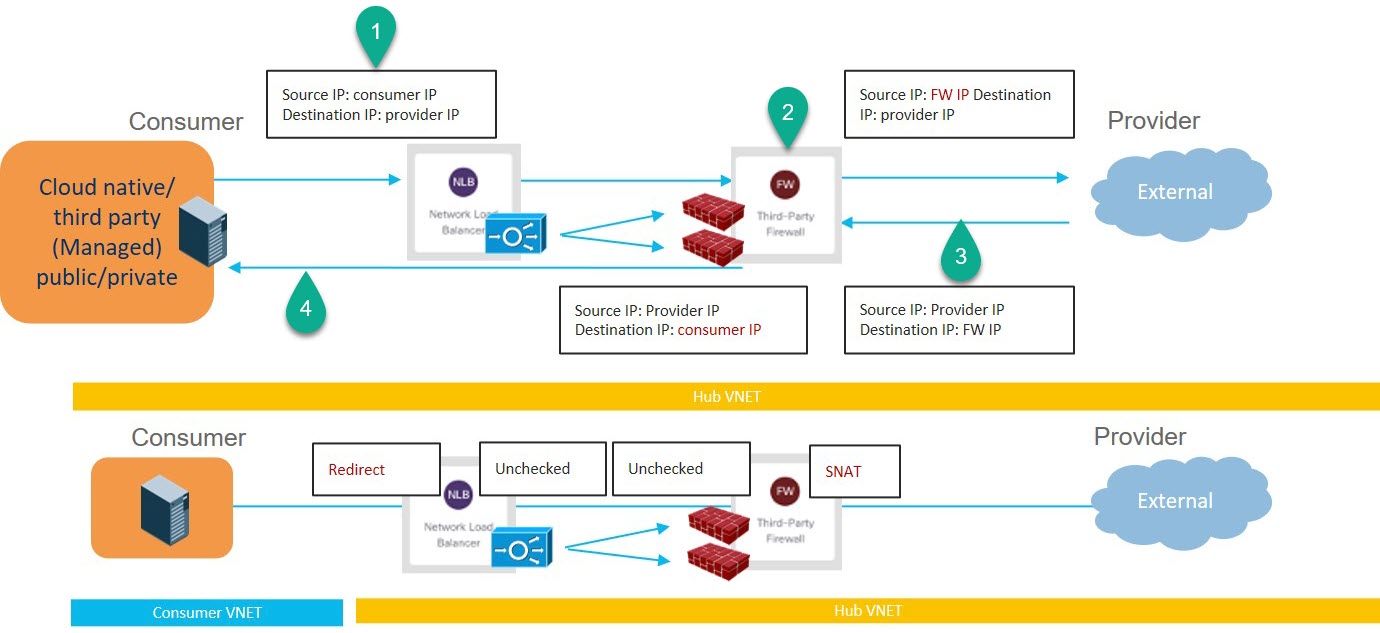

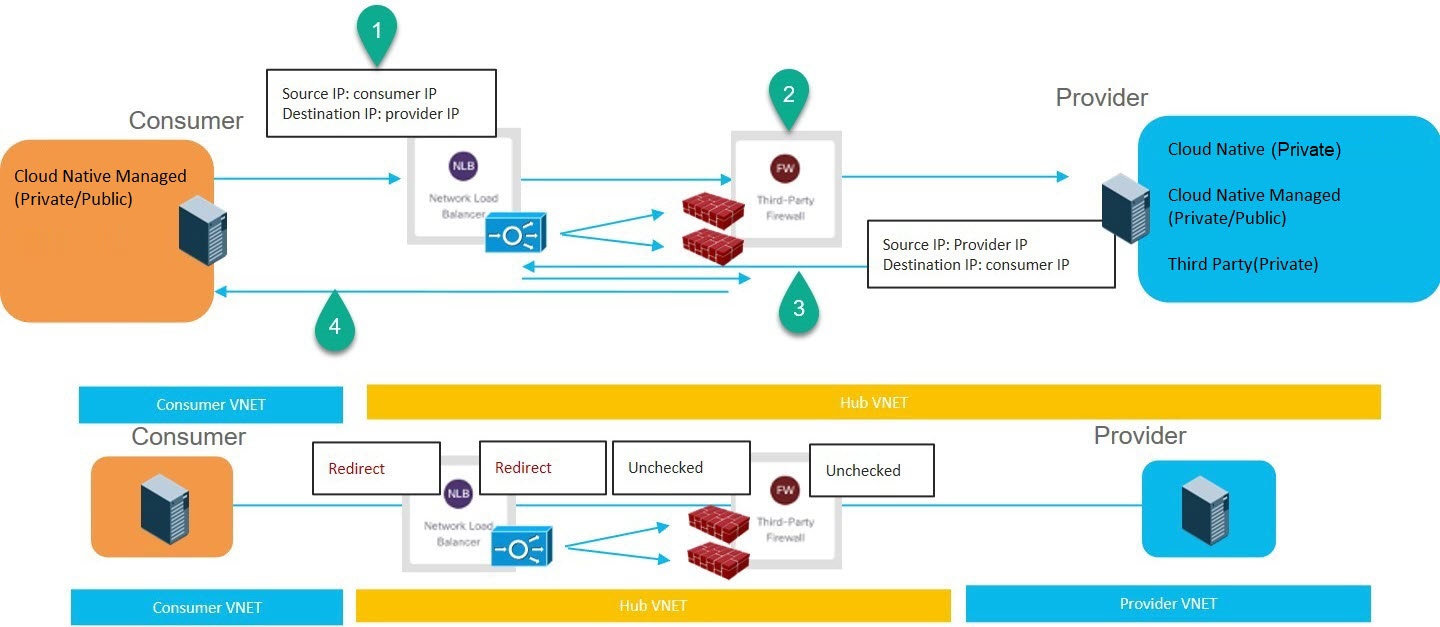

リリース 5.0(2) 以降、VNet 間サービスの展開と自動化がサポートされています。これは、クラウド内の East-West と North-South の両方のユース ケースに当てはまります。

このサポートについては、以下の点に注意してください。

-

VNet ピアリングは、ハブスポーク トポロジ用に構成する必要があります。詳細については、「Azure 向け Cloud APIC の VNet ピアリングの構成」を参照してください。

-

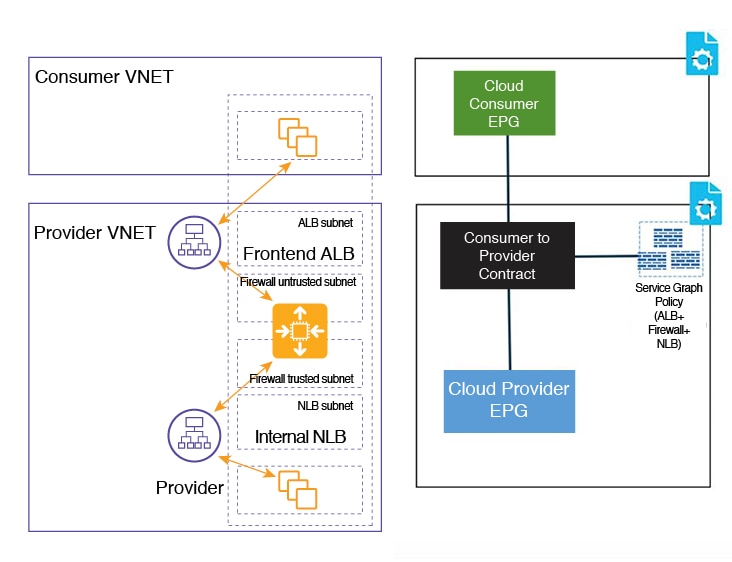

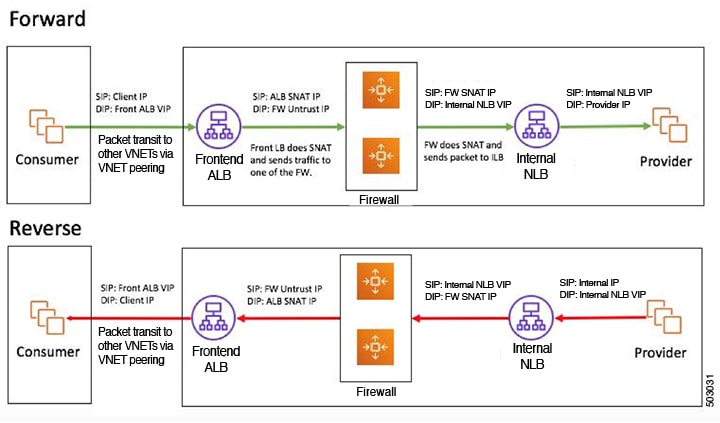

リダイレクトを使用したマルチノード サービスの場合:サービス デバイスがインフラ VNet に存在する必要があります。プロバイダーの前にある ALB などのサービス デバイスは、プロバイダー VNet に存在できます。

-

リダイレクトのないマルチノード サービスの場合:サービス デバイスは、プロバイダー VNet 内にあるか、ハブ VNet とプロバイダー VNet にまたがって分散することができます。

-

-

VNet 間トラフィックは、インフラ VNet のアプリケーション ロードバランサまたはネットワーク ロードバランサ、および非インフラ VNet のプロバイダーでサポートされます。VNet は相互にピアリングする必要があり、ロードバランサとプロバイダーは同じリージョンからのものである必要があります。

マルチノードについて

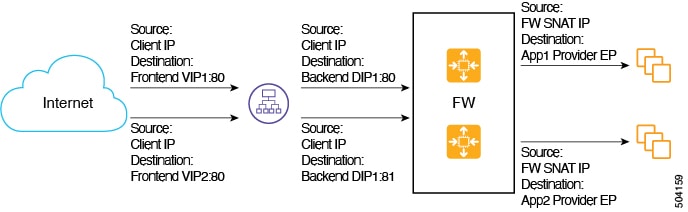

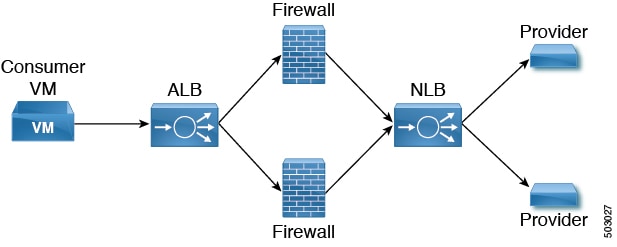

リリース 5.0(2) 以降、マルチノード サービス グラフがサポートされています。マルチノードにより、サービス グラフを使用した複数の展開シナリオが可能になります。

展開可能なサービス デバイスは、アプリケーション ロードバランサ、ネットワーク ロードバランサ、およびサードパーティ ファイアウォールです。

グラフには 2 種類のノードが許可されます。

-

非リダイレクト:トラフィックはサービス デバイスに向けられます(ロードバランサ、DNAT と SNAT を備えたサードパーティ ファイアウォール、ネットワーク ロードバランサ)。

-

リダイレクト:サービス デバイスはパススルー デバイス(ネットワーク ロードバランサまたはファイアウォール)です。

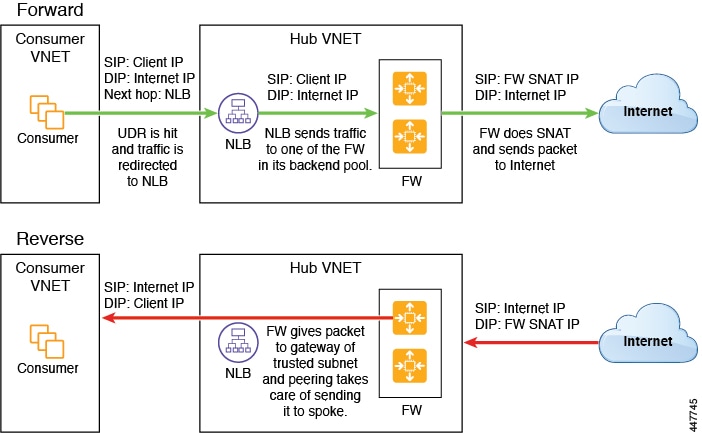

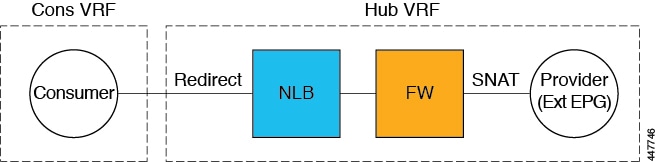

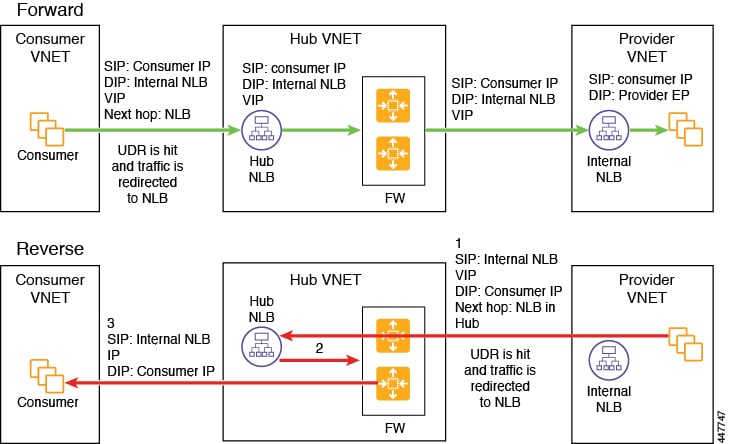

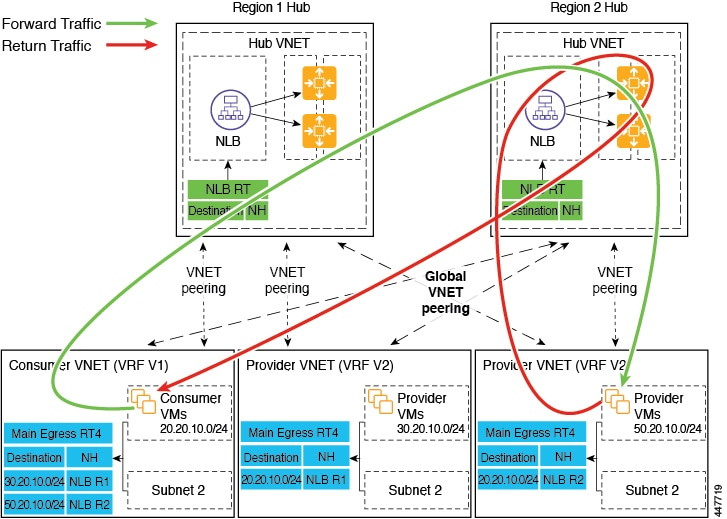

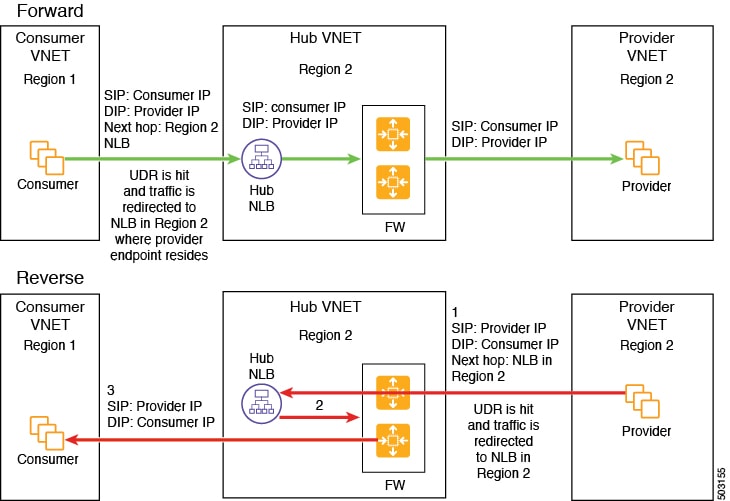

レイヤ 4 ~レイヤ 7 サービス リダイレクト

リリース 5.0(2) 以降、レイヤ 4 からレイヤ 7 へのサービス リダイレクト機能は、Cisco Cloud APIC で使用できます。これは、Cisco APIC で使用可能なポリシーベースのリダイレクト(PBR)機能と同様です。レイヤ 4 からレイヤ 7 へのサービス リダイレクト機能は、Cisco Cloud APIC の [リダイレクト(Redirect)] オプションを使用して構成されます。

(注) |

このセクション全体で、「コンシューマからプロバイダーへ」という用語は、ポイント A からポイント B に向かうトラフィックを表す包括的な用語として使用されることがあり、これらの 2 つのポイントの間にリダイレクト サービス デバイスが挿入される場合があります。ただし、これは、コンシューマからプロバイダーへのトラフィックのみがリダイレクトでサポートされるという意味ではありません。トラフィックは、スポークツースポーク で説明されているユースケースのように、プロバイダーからコンシューマへの場合もあります。 |

リダイレクトでは、ポリシーを使用して特定のサービス デバイス経由でトラフィックをリダイレクトします。サービス デバイスは、ネットワーク ロードバランサまたはサードパーティのファイアウォールとして展開できます。このトラフィックは、標準のコンシューマからプロバイダーへの構成の一部として、必ずしもサービス デバイスを宛先とするものではありません。むしろ、通常どおりにコンシューマからプロバイダーへのトラフィックを構成し、そのコンシューマからプロバイダーへのトラフィックを特定のサービス デバイスにリダイレクトするようにサービス グラフを構成します。

Cisco Cloud APIC のリダイレクトのサポートは、VNet ピアリングで使用されるハブ アンド スポーク トポロジを利用して、VNet ピアリング機能と組み合わせてのみ利用できます。VNet ピアリング機能の詳細については、 『Configuring VNet Peering for Cloud APIC for Azure』ドキュメントを参照してください。

パススルー ルール

リダイレクトを有効にすると、サービス デバイスにアタッチされている NSG(ネットワーク セキュリティ グループ)のルールが更新され、コンシューマからプロバイダーへのトラフィックが許可されます。これらのルールは「パススルー ルール」と呼ばれます。一般に、パススルー ルールは、コンシューマ IP からプロバイダー IP へのトラフィックを許可することです。接続先 IP がアプリケーションロードバランサ(ALB)VIP の場合、ルールは、コンシューマ IP から ALB VIP へのトラフィックを許可することです。

リダイレクト プログラミング

リダイレクト プログラミングは、接続先 EPG の分類(タグベースまたはサブネットベース)によって異なります。

-

サブネット ベースの EPG の場合、接続先 EPG のサブネットを使用してリダイレクトをプログラムします。

-

タグベースの EPG の場合、接続先 VNet の CIDR を使用してリダイレクトをプログラムします。

この結果、リダイレクトは、EPG がリダイレクトのサービス グラフの一部でない場合でも、リダイレクトで同じ接続先に向かう他の EPG からのトラフィックに影響を与えます。リダイレクトの一部ではない EPG からのトラフィックも、サービス デバイスにリダイレクトされます。

次の表は、さまざまなシナリオでリダイレクトがどのようにプログラムされるかを示しています。

|

コンシューマ |

プロバイダー |

コンシューマ VNet でのリダイレクト |

プロバイダー VNet でのリダイレクト |

|---|---|---|---|

|

タグベース |

タグベース |

プロバイダーのリダイレクトは、プロバイダーの VNet の CIDR です。 |

コンシューマのリダイレクトは、コンシューマの VNet の CIDR です。 |

|

タグベース |

サブネットベース |

プロバイダーのリダイレクトはプロバイダーのサブネットです |

コンシューマのリダイレクトは、コンシューマの VNet の CIDR です。 |

|

サブネットベース |

タグベース |

プロバイダーのリダイレクトは、プロバイダーの VNet の CIDR です。 |

コンシューマのリダイレクトは、コンシューマのサブネットです |

|

サブネットベース |

サブネットベース |

プロバイダーのリダイレクトはプロバイダーのサブネットです |

コンシューマのリダイレクトは、コンシューマのサブネットです |

リダイレクト ポリシー

レイヤ 4 からレイヤ 7 へのサービス リダイレクト機能をサポートするために、サービス デバイス コネクタで新しいリダイレクト フラグを使用できるようになりました。次の表に、サービス デバイス コネクタの既存のフラグと新しいフラグに関する情報を示します。

|

接続タイプ |

説明 |

|---|---|

|

redir |

この値は、サービス ノードがその接続のリダイレクト ノードにあることを意味します。この値は、サードパーティのファイアウォールとネットワーク ロードバランサでのみ使用可能または有効です。 |

|

snat |

この値は、サービス ノードがトラフィックに対して送信元 NAT を実行していることをサービス グラフに通知します。この値は、サードパーティ ファイアウォールのプロバイダー コネクタでのみ、ノードのプロバイダー コネクタでのみ使用可能または有効です。 |

|

snat_dnat |

この値は、サービス ノードがトラフィックに対して送信元 NAT と接続先 NAT の両方を実行していることをサービス グラフに伝えます。この値は、サードパーティ ファイアウォールのプロバイダー コネクタでのみ、ノードのプロバイダー コネクタでのみ使用可能または有効です。 |

|

none |

デフォルト値。 |

リダイレクトを構成するためのワークフロー

リダイレクトを構成するための一般的なワークフローは次のとおりです。

-

サービス グラフで使用する 1 つ以上のサービス デバイスを作成します。

-

ネットワーク ロードバランサ(NLB)

-

アプリケーション ロードバランサ(ALB)

-

サードパーティ ファイアウォール

-

-

サービス グラフを作成し、この特定のサービス グラフに適切なサービス デバイスを選択します。

手順のこの時点でリダイレクトを構成します。

-

ネットワーク ロードバランサ、アプリケーション ロードバランサ、またはファイアウォール アイコンを [デバイスのドロップ(Drop Device)] エリアにドラッグ アンド ドロップして、サービス グラフ用にそのサービス デバイスを選択します。

-

リダイレクト機能を有効にするには、表示される [サービス ノード(Service Node)] ウィンドウで、リダイレクト機能を有効にする場所に応じて、[コンシューマ コネクタ タイプ(Consumer Connector Type)] または [プロバイダー コネクタ タイプ(Provider Connector Type)] エリアの下にある [リダイレクト(Redirect)] オプションの横にあるチェックボックスをオンにします。

(注)

サービス グラフにアプリケーション ロードバランサがある場合でも、アプリケーション ロードバランサ サービス デバイスでリダイレクトを有効にすることはできません。

-

[サービス ノード(Service Node)] ウィンドウで残りの構成を完了し、[追加(Add)] をクリックします。

-

-

コンシューマとプロバイダーの EPG 間のコントラクトを作成する EPG 通信を構成します。

-

サービス グラフをコントラクトに添付します。

-

サービス デバイスのパラメータを構成します。

フィードバック

フィードバック