検証済みプロファイル:運輸 – 空港(SD-Access)業界

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

本書の目的と用途

このドキュメントの目的は、シスコが推奨する一般的な運輸導入プロファイルの概要を示すことです。Catalyst Center を使用する一般的な非ファブリック展開のガイドラインを提供し、プロセス中に参照できる検証ドキュメントとしても機能します。導入エンジニアがサービス要件を理解するのに役立つように、このドキュメントの理論的なセクションと実践的なセクションを組み合わせて使用する必要があります。このドキュメントは、導入エンジニアが導入および設定時に特定のネットワークに関する最適な決定を下すのにも役立ちます。

対象読者

この運輸プロファイルの対象者は、ネットワークのエンジニアリングと運用を担当する技術スタッフ、および実装チームです。

ソリューションの概要

このドキュメントは、Catalyst Center と Cisco Software-Defined Access を使用した一般的な空港運輸ネットワーク導入のガイダンスを提供し、設計リファレンスとして使用できます。

空港ネットワークは、重要な空港アプリケーションと多様なサービスをサポートする上で重要な役割を果たし、航空会社やベンダーにマネージドソリューションを提供します。高レベルの信頼性を維持することは、フライトスケジュール、荷物の取り扱い、セキュリティシステムなどの重要な操作に不可欠です。拡張性は、コネクテッドデバイスとデータの高まる需要を満たすためにきわめて重要です。ネットワークセグメントを論理的に分離することにより、サービス、部門、またはアプリケーションを分離することで、セキュリティが強化され、効率的な管理が容易になります。さらに、乗客の Wi-Fi、運用デバイス、IoT センサーなど、さまざまな空港サービス間の接続には、ワイヤレステクノロジーの広範な使用が不可欠です。ただし、空港は、セキュリティ、コンプライアンス要件、およびセキュリティを重視した日常的なネットワークサービス管理のためのエンドツーエンドのセグメンテーションの必要性から、ネットワークアーキテクチャで多くの課題に直面しています。地理的に分散したネットワークには、ネットワークレベルとサービスレベルの両方で復元力が必要です。IT と OT の統合は、ビジネスプロセス、人員、テクノロジー、デジタルツインの複雑さと相まって、固有の課題をもたらします。特に機密性の高い乗客情報の保護におけるセキュリティ コンプライアンスの義務により、規制に準拠した有線およびワイヤレスネットワークの需要が高まり、マクロセグメンテーションおよびマイクロセグメンテーション機能が必要になります。課題には、スタッフとデバイスのモビリティ、IoT エンドポイントへの依存、高可用性、復元力、乗客の安全、アセットトラッキングが含まれ、運用の複雑化の一因となっています。IT スタッフは、増加するデバイスの管理、セキュリティ要件の対応、IP ベースのルール管理の処理、およびオンサイトサポートなしでのトラブルシューティングの困難さという課題に直面しています。

さまざまなアプリケーションが空港の運用に不可欠であり、さまざまな機能を網羅しています。これには、航空会社のチェックインシステム、フライト情報表示システム、乗客のスクリーニング、さまざまなタスクに使用されるロボット、空港運用コマンドセンターのユーザーマシン、ゲート操作システム、公告システム、航空制御システム、効率的なナビゲーションのためのロケーション分析、ユーザーインタラクション用のキオスク、セキュリティ監視用の CCTV カメラおよびモニタリングシステム、アクセス制御システム、出席システム、プロセスを合理化するためのスキャナ、電話、およびプリンタ、情報伝達のためのデジタルサイネージ、荷物処理システム、ロジスティクスシステム、空港のインフラストラクチャ全体でシームレスな接続を促進するための Wi-Fi 接続が含まれます。これらの各アプリケーションは、空港施設の円滑で安全な機能を確保する上で重要な役割を果たします。

空港をスマートな施設に変革し、包括的な目標を達成するための戦略的アプローチには、いくつかの重要なイニシアチブが含まれます。空港のデジタル変革には、最先端のテクノロジーと革新的なソリューションの統合が必要です。マルチテナントネットワークの構築は、空港エコシステム内のさまざまな関係者やアプリケーションに対応するために不可欠です。乗客と従業員の両方のエクスペリエンスを向上させるには、自動チェックインシステム、リアルタイムのフライト情報の表示、パーソナライズされたサービスなどのスマートテクノロジーを実装する必要があります。条件の厳しい屋外エリアに接続を拡張することで、エプロンやメンテナンスエリアを含むすべての空港ゾーンでシームレスな通信とデータ交換が保証されます。コンプライアンスと規制の目標を達成するには、機密情報を保護するためにマクロセグメンテーションとマイクロセグメンテーション機能を組み込んだ、セキュアで規制に準拠した有線およびワイヤレスネットワークが必要です。運用の改善は、リアルタイムのモニタリング、制御、およびデータ分析のための IoT デバイスなどのスマートテクノロジーの統合により、接続が強化されたより安全な環境を作成することによって実現されます。スマートエアポートの構築には、包括的なデジタル トランスフォーメーション、堅牢なマルチテナントネットワークの構築、ユーザーエクスペリエンスの向上、屋外エリアへの接続の拡張、コンプライアンス標準への準拠、最終的にはセキュアで接続された環境内での運用の最適化が含まれます。

シスコは、スマート エアポート インフラストラクチャの開発を促進するように設計された包括的なソリューションスイートを提供しています。シスコのインテントベース ネットワーク(IBN)を活用することで、空港はインテリジェントな自動化を実現し、効率的なネットワーク管理とセキュリティの強化を実現できます。Catalyst Center は統合ネットワーク管理のための一元化されたプラットフォームを提供し、Cisco SD-Access は柔軟で安全なアクセスポリシーを促進します。ワイヤレス接続については、シスコのワイヤレスソリューションに Cisco Catalyst 9800 シリーズと Wi-Fi 6 アクセスポイントが組み込まれており、空港全体で高性能で信頼性の高いワイヤレス通信を実現します。シスコ次世代ファイアウォール:Firepower は、高度な脅威防御および侵入防御機能によりセキュリティを強化します。アイデンティティ管理は、Cisco Identity Services Engine(ISE)によって合理化され、セキュアでポリシー駆動型のアクセス制御を提供します。Cisco Application Centric Infrastructure(ACI)は、動的でプログラム可能なネットワーク インフラストラクチャを提供し、アプリケーションとサービスの提供を最適化します。ユーザーエクスペリエンスとエンゲージメントを強化するために、Cisco Spaces キャプティブポータルは、シームレスな接続のためのカスタマイズ可能なポータルを提供します。モニタリングと分析は、ThousandEyes や ServiceNow などのソリューションによってサポートされ、ネットワークパフォーマンスとユーザーインタラクションに関するリアルタイムのインサイトを提供します。

Cisco SD-Access は、従来のエンタープライズ ネットワーク設計から組織の目的に沿ったネットワークへの移行を表します。Cisco SD-Access は、Catalyst Center ソフトウェア内のアプリケーションパッケージを通じて動作し、インテリジェントな空港ネットワークの設計、プロビジョニング、ポリシーの適用、および作成を容易にします。Cisco SD-Access にはファブリックテクノロジーが組み込まれており、有線およびワイヤレスネットワークでプログラム可能なオーバーレイとネットワーク仮想化が可能です。

Cisco SD-Access には、空港ネットワークにとっていくつかの利点があります。エッジデータを活用して、運用に関するインサイトを強化し、プロセスを最適化できます。このソリューションにより、顧客に新しいデジタルエクスペリエンスを提供し、全体的な満足度を向上させることができます。Cisco SD-Access を使用して空港のインフラストラクチャをデジタル化することで、追加の収益を生み出す道が開かれます。エンタープライズ ネットワークの一元管理は、運用コスト(OpEx)の削減に貢献します。このソリューションは、IT 組織が運用する空港環境の簡素化、セキュリティ保護、および制御の提供に焦点を当てています。

このドキュメントの対象範囲

このドキュメントは、一般的な使用例、課題、および Cisco SD-Access が空港での導入におけるこれらの要件にどのように対処するかについてのリファレンスです。設定の詳細な手順は記載されていませんが、使用可能なソリューションを理解するための参考資料として役立ちます。

従来のネットワークと Cisco SD-Access の比較

次のセクションでは、従来のネットワークアーキテクチャの課題と、Cisco SD-Access がそれらに対処する方法について説明します。

従来のネットワークの課題

従来のネットワークアーキテクチャを導入している組織は、ユーザー数、デバイス数、デバイスの種類が増え続けるにつれて、ますます多くの課題に直面しています。すべてのユーザーとデバイスのトラフィックを識別、グループ化、および分析することは、デバイスまたはネットワークデバイスが侵害された場合に企業のインフラストラクチャに影響を与えないようにしたい組織にとって、重大な懸念事項です。従来のネットワークでは、複数の、異なることも多いデバイス間で多数の VLAN と手動アクセス制御リスト(ACL)が必要になるため、手動での設定ミスによる障害が発生します。時間が経過し、ビジネスが拡大するにつれて、より多くのデバイスと場所が追加され、複雑さが増し、エラーが発生する可能性が高くなります。新しい、より複雑なセキュリティルールは、企業全体で手動で更新する必要があります。

組織が企業に新しいブランチを追加する場合、ネットワーク運用チームは本社(HQ)とブランチの両方の場所で ACL を更新する必要があります。更新中にエラーが発生すると、セキュリティポリシーに一貫性がなくなり、セキュリティ違反が発生する可能性があります。ネットワーク管理者は、適切なネットワークセグメントを使用してすべてのデバイスがネットワークに安全にオンボーディングされるように、ネットワークの変更の計画と設定に多大な時間と労力を費やす必要があります。ネットワークを構築する従来の方法では、進化するネットワークの要件と増え続けるセキュリティの懸念に対応できません。

Cisco SD-Access の重要性

Cisco SD-Access は、可視性、自動化、セキュリティ、簡素化を網羅するインテントベースのネットワーキング基盤上に構築されています。Catalyst Center の自動化とオーケストレーションを使用すると、ネットワーク管理者は直感的な UI インターフェイスを介して企業環境全体に変更を実装できます。同じコントローラを使用して、企業全体のファブリックアーキテクチャを構築し、セキュリティグループ化のためにエンドポイントを分類し、セキュリティポリシーを作成して配布し、ネットワークのパフォーマンスと可用性を監視できます。

SD-Access は、仮想ルーティングおよび転送(VRF)テーブルとセキュリティグループタグ(SGT)をそれぞれ使用して、マクロセグメンテーション レベルとマイクロセグメンテーション レベルでネットワークを保護します。これは多層セグメンテーションと呼ばれ、従来のネットワークでは最適ではありません。セキュリティ境界は、有線クライアントとワイヤレスクライアントの両方のネットワーク インフラストラクチャのエッジにプッシュされます。

ユーザーまたはデバイスに関連付けられたセキュリティコンテキストは、ネットワーク接続を認証するときに動的に割り当てられます。Cisco SD-Access は、次の理由により、従来のネットワーク展開よりも優れています。

● オーケストレーションと自動化による複雑さの軽減と運用の一貫性。

● グループベースのポリシーを含む多層セグメンテーション。

● 有線およびワイヤレスクライアントのダイナミック ポリシー モビリティ。

グリーンフィールド Cisco SD-Access ファブリックガイドライン

空港ネットワーク用の Cisco SD-Access ファブリックの新規展開(グリーンフィールド展開)に関するガイドラインと推奨事項については、次のセクションに進んでください。これらのセクションでは、SD-Access ファブリックコンポーネントと、空港ネットワークの要件と課題に対処するために Cisco SD-Access ソリューションが提供する利点について説明します。

従来のネットワークは、Cisco Prime Infrastructure で管理できます。また、Catalyst Center でも管理できるようになりました。Catalyst Center を使用すると、従来のネットワークと SD-Access のテレメトリを自動化、監視、収集できます。Cisco Prime Infrastructure によって管理されている既存のネットワークがあり、Catalyst Center への移行を検討している場合は、『Cisco Prime Infrastructure to Cisco Catalyst Center Migration Validated Profile』を参照してください。

Cisco Catalyst Center

Catalyst Center は、人工知能(AI)を活用してネットワーク運用を接続、保護、自動化する強力な管理システムです。Catalyst Center は、Cisco Catalyst ネットワーク インフラストラクチャの管理を簡素化し、有線およびワイヤレスネットワーク全体で一貫したユーザーエクスペリエンスを保証します。これにより、エンタープライズ規模のセキュアでシームレスな信頼性の高い接続がユーザーとアプリケーションとモノの間に提供されます。利点を次に示します。

● AI を活用してネットワーク運用を簡素化および自動化し、運用コストを削減します。

● ビジネスに不可欠なアプリケーションとクライアントの正常性に関する詳細なインサイトにより、ユーザーエクスペリエンスを向上させます。

● シスコとサードパーティのエコシステムを使用したビジネスプロセスの自動化により、デジタルアジリティを加速します。

● 直感的なセキュリティポリシー管理、AI 対応の適用、自動化されたコンプライアンスチェックにより、デジタルエンタープライズを保護します。

● スマートビルディングを実現し、Power over Ethernet(PoE)インフラストラクチャを最適化することで、持続可能性を促進します。

Catalyst Center プラットフォームは、物理アプライアンスと仮想アプライアンスの両方として、さまざまなフォームファクタでサポートされています。

サポートされているプラットフォームと規模の詳細については、『Cisco Catalyst Center Data Sheet』を参照してください。『Cisco Catalyst Center Installation Guide』も参照してください。

Cisco Identity Services Engine

Cisco Identity Services Engine(ISE)は、組織のネットワークにアクセスするユーザーとデバイスに対する管理上の可視性、制御、一貫性を向上させる、セキュアなネットワーク アクセス プラットフォームです。ISE は、ネットワーク アクセス コントロール ポリシーを実装するための SD-Access の不可欠な部分です。ISE はポリシー導入を実行し、拡張可能なグループにユーザーとデバイスを動的にマッピングし、エンドツーエンドのセキュリティポリシー適用をシンプルにします。Catalyst Center は、SGT(拡張可能なグループタグ)を管理および作成し、そのポリシーを定義するためのペインとして使用されます。グループおよびポリシーサービスは ISE によって駆動され、Catalyst Center のポリシー作成ワークフローによってオーケストレーションされます。Catalyst Center と統合された ISE を使用して、SD-Access ネットワークでアイデンティティサービスを使用したポリシー管理を有効にし、ユーザーとデバイスを拡張可能なグループに動的にマッピングします。これにより、IP アクセスリストに依存した従来のネットワークポリシー導入に比べ、大規模なエンドツーエンドのセキュリティポリシー管理とポリシー適用が容易になります。

Cisco ISE では、スタンドアロンおよび分散型の導入モデルがサポートされています。複数の分散ノードを一緒に展開して、フェールオーバーの復元力と拡張性を提供できます。さまざまな導入オプションにより、何十万ものエンドポイントデバイスをサポートできます。SD-Access 単一サイト導入環境における Cisco ISE の最小導入としては、基本的な 2 ノード構成で各 Cisco ISE ノードがすべてのサービス(ペルソナ)を実行し、冗長性を確保することが推奨されます。

Cisco ISE 導入モデルの詳細については、『Cisco Identity Services Engine Administrator Guide』を参照してください。『Cisco ISE Performance and Scalability Guide』も参照してください。

Cisco Catalyst 9000 シリーズ スイッチ

Cisco Catalyst 9000 シリーズ スイッチは、より柔軟で拡張性の高い設計オプションを提供します。さまざまなファブリックロールでサポートされているスイッチは、ネットワーク内のユーザーとエンドポイントに安全で高速で信頼性の高い接続を提供します。詳細については、Catalyst 9000 スイッチのデータシートを参照してください。

Cisco Catalyst ワイヤレス LAN コントローラおよびアクセスポイント

Cisco Catalyst 9800 シリーズ ワイヤレス LAN コントローラ(WLC)とアクセスポイント(AP)は、ワイヤレスクライアントのオンプレミスとクラウドの両方でシームレスなネットワーク管理と展開を提供します。Catalyst 9800 および Catalyst 9100 デバイスの完全なデータシートについては、次を参照してください。

● シスコ アクセスポイントおよびワイヤレス コントローラ セレクタ

Cisco SD-Access ファブリック

Cisco Software-Defined Access(SD-Access)は、従来のキャンパス LAN 設計の進化形であり、組織の目的(インテント)を明確に反映できます。SD-Access は、有線およびワイヤレスのキャンパスネットワークを自動化するために使用されるソフトウェアソリューションです。SD-Access の不可欠な部分であるファブリックテクノロジーにより、有線/ワイヤレスのキャンパスネットワークとプログラム可能なオーバーレイおよび簡単に導入できるネットワーク仮想化を提供し、設計の意図を満たすように 1 つ以上の論理ネットワークをホストする物理ネットワークを可能にします。

ネットワーク仮想化に加えて、キャンパスネットワークにおけるファブリックテクノロジーでは、通信の制御が強化され、ユーザー ID とグループメンバーシップに基づいたソフトウェア デファインド セグメンテーションとポリシー適用が可能です。ソフトウェア デファインド セグメンテーションは、Cisco TrustSec によってシームレスに統合され、仮想ネットワーク内の拡張可能なグループタグ(SGT)を使用したマイクロセグメンテーションを実現します。Cisco Catalyst Center を使用して、統合されたセキュリティとセグメンテーションを備えた仮想ネットワークの作成を自動化することで、運用コストを削減し、リスクを軽減します。ネットワークパフォーマンス、ネットワークインサイト、およびテレメトリは、アシュアランスおよび分析機能を通じて提供されます。Cisco SD-Access は有線とワイヤレスの両方のクライアントにポリシーモビリティを提供します。

ファブリックアーキテクチャの概要

次のセクションでは、Cisco SD-Access のアーキテクチャとソリューションのコンポーネントの概要について説明します。

ソリューションのコンポーネント

Cisco SD-Access ソリューションは、Catalyst Center、Cisco Identity Services Engine(Cisco ISE)、およびファブリック機能を備えた有線およびワイヤレス デバイス プラットフォームの組み合わせによって提供されます。ファブリックロールのセクションで後述するように、有線およびワイヤレス デバイス プラットフォームは、ファブリックサイトの要素を作成するために使用されます。SD-Access アプリケーションパッケージを含む Catalyst Center ソフトウェアは、Catalyst Center ハードウェアアプライアンスで実行されます。

運用プレーン

● コントロールプレーン:ファブリック内のインフラストラクチャ デバイス間のメッセージングおよび通信プロトコル。

● データプレーン:データパケットに使用されるカプセル化方式。

● ポリシープレーン:セキュリティとセグメンテーションに使用される。

● 管理プレーン:オーケストレーション、アシュアランス、可視性、および管理。

SD-Access では、コントロールプレーンは Locator/ID Separation Protocol(LISP)に基づいており、データプレーンは Virtual Extensible LAN(VXLAN)に基づいており、ポリシープレーンは Cisco TrustSec に基づいており、管理プレーンは有効になっており、Catalyst Center によって電源が供給されています。

ネットワークアーキテクチャ

SD-Access アーキテクチャは、キャンパスに導入されたファブリック技術によってサポートされており、物理ネットワーク(アンダーレイネットワーク)上で動作する仮想ネットワーク(オーバーレイネットワーク)を使用して、デバイスを接続する代替トポロジを構築できます。SD-Access では、ユーザー定義のオーバーレイネットワークは、ルーティングテーブルの分離を提供する VRF インスタンスとしてプロビジョニングされます。

ファブリックロール

ファブリックロールは、物理ハードウェアで実行される SD-Access ソフトウェア構造です。さまざまなファブリックロールでサポートされるハードウェアモデルについては、『Cisco SD-Access Compatibility Matrix』を参照してください。

● コントロールプレーンノード

SD-Access ファブリック コントロール プレーン ノードは、同じノード上に統合された LISP Map-Server 機能と Map-Resolver 機能をベースにしています。コントロールプレーンノードのデータベースは、ファブリック サイト内のすべてのエンドポイントを追跡し、エンドポイントをファブリック ノードに関連付けて、ネットワーク内の場所(至近ルータ)からエンドポイント IP アドレスまたは MAC アドレスを分離します。

● エッジノード

SD-Access ファブリックエッジノードは、従来のキャンパス LAN 設計内のアクセスレイヤスイッチと同等です。エッジノードはエンドポイントをローカルに登録し、コントロールプレーンノードを更新します。ホストがファブリックネットワークに接続するためのエニーキャストレイヤ 3 ゲートウェイを提供し、ホストの認証リレーエージェントとして機能します。

● 中間ノード

中間ノードは、ボーダーノードとエッジノード間の相互接続などの、ファブリックロールで動作しているデバイス間の相互接続に使用されるレイヤ 3 ネットワークの一部です。これらのノードは、IP 到達可能性と物理接続を提供し、ファブリック VXLAN 情報を使用してカプセル化されたより大きなサイズの IP パケットに対応するための追加の MTU 要件をサポートしています。

● ボーダーノード

ファブリックボーダーノードは、SD-Access ファブリックサイトとファブリック外部のネットワーク間のゲートウェイとして機能します。ボーダーノードは、VRF-Lite および VRF 対応のルーティングプロトコルを使用してセグメンテーションを維持することで、ネットワーク仮想化をファブリック内からファブリック外に拡張できます。これは、単一のスイッチ、ハードウェアスタックを使用するスイッチ、または StackWise Virtual 展開にすることができます。

● ファブリックインアボックス

ファブリックインアボックスは、ボーダーノード、コントロールプレーンノード、およびエッジノードが同じファブリックノードで実行されている SD-Access コンストラクトです。これは、単一のスイッチ、ハードウェアスタックを使用するスイッチ、または StackWise Virtual 展開にすることができます。

StackWise Virtual の導入の詳細については、『Cisco Catalyst 9000 Platform StackWise Virtual White Paper』を参照してください。

● 拡張ノード

SD-Access 拡張ノードは、企業のカーペットのないスペースへの接続を提供することにより、企業ネットワークを拡張する機能を提供し、一般的に拡張エンタープライズと呼ばれます。拡張ノードは、レイヤ 2 ポート拡張をファブリックエッジノードへ提供し、セグメンテーションおよびグループベースのポリシーをそれらのスイッチに接続されているエンドポイントに提供します。拡張ノードの設計の詳細については、『Cisco SD-Access Solution Design Guide』を参照してください。

● ファブリック ワイヤレス コントローラとアクセスポイント

ファブリック ワイヤレス コントローラと非ファブリック ワイヤレス コントローラは、AP イメージと設定管理、クライアントセッション管理、モビリティサービスに対応しています。ファブリック ワイヤレス コントローラは、ファブリック コントロール プレーン ノードのホスト トラッキング データベースへのワイヤレスクライアントの MAC アドレスの登録など、ファブリック統合のための追加サービスを提供します。ファブリックモード AP は、1 つ以上のファブリック対応 SSID が設定されているファブリック ワイヤレス コントローラに関連付けられた、Cisco Wi-Fi 6(802.11ax)および 802.11ac Wave 2 AP です。ファブリックモード AP は、AVC、Quality of Service(QoS)、その他のワイヤレスポリシーの適用など、従来の AP がサポートするのと同じワイヤレスメディアサービスを引き続きサポートします。

ワイヤレス操作と SD-Access ワイヤレス、ファブリック ワイヤレス コントローラ、およびファブリック AP との通信の詳細については、『SD-Access Wireless Design and Deployment Guide』を参照してください。

● SD-Access 組み込み型ワイヤレス

分散したブランチや小規模キャンパスで、ハードウェア ワイヤレス コントローラなしでのワイヤレスコントローラ機能は、ソフトウェアパッケージとして、Catalyst 9000 シリーズ スイッチ用 Cisco Catalyst 9800 組み込み型ワイヤレスコントローラで実現できます。Catalyst 9000 シリーズ スイッチ用 Cisco Catalyst 9800 組み込み型ワイヤレスコントローラは、次の 3 つのトポロジでの SD-Access 展開でサポートされています。

◦ 同じ場所に配置されたボーダーおよびコントロールプレーンとして機能する Cisco Catalyst 9000 シリーズ スイッチ。

◦ ボーダーおよびコントロールプレーンノードがルーティング プラットフォーム上にある場合に、エッジノードとして機能する Cisco Catalyst 9000 シリーズ スイッチ。

◦ ボックス内のファブリックとして機能する Cisco Catalyst 9000 シリーズ スイッチ。

● トランジットネットワークおよびピアネットワーク

トランジットネットワークとピアネットワークは、ファブリックサイト間またはファブリックサイトと外部の間の接続のボーダーノード設定を Catalyst Center が自動化する方法を定義する SD-Access コンストラクトです。この接続には、MAN、WAN、またはインターネットがあります。SD-Access ファブリックでは、分散キャンパスと外部ネットワークを接続するために、SDA トランジットと IP トランジットという 2 つの異なるタイプのトランジットネットワークを使用できます。

● トランジット コントロール プレーンノード

トランジット コントロール プレーン ノードは、分散キャンパスの SD-Access でサポートされているファブリック ロール コンストラクトです。これは、ファブリック全体にサービスを提供することを除いて、サイトローカル コントロール プレーン ノードと同じように機能します。トランジット コントロール プレーン ノードは、SD-Access トランジットを使用する場合にのみ必要です。『Software-Defined Access for Distributed Campus Deployment Guide』も参照してください。

Cisco SD-Access のコンポーネントとアーキテクチャの詳細については、こちらを参照してください。

高可用性

Cisco SD-Access の高可用性(HA)とは、SDA ソリューションの継続的で信頼性の高い運用を保証する機能とメカニズムの設計と実装を指します。HA は、特に空港ネットワークなどの重要な環境で、ダウンタイムを最小限に抑え、ネットワーク機能を維持するために不可欠です。

Cisco SD-Access HA は、冗長性、フェールオーバーメカニズム、ロードバランシング、ヘルスモニタリング、および高速コンバージェンスを組み合わせることで、堅牢で復元力のあるネットワーク インフラストラクチャを作成することを目的としています。これらの機能は、予期しないイベントやハードウェアまたはソフトウェアの障害が発生した場合でも、継続的で信頼性の高いネットワークサービスを確保するのに役立ちます。

空港 SDA ネットワークには、次の HA コンポーネントが組み込まれています。

● 3 ノード Catalyst Center クラスタ

Catalyst Center は 3 ノードクラスタとして設定されます。このクラスタリングアプローチにより、スケーラビリティ、負荷分散が強化され、フェールオーバー機能が提供され、ノード障害が発生した場合でも継続的な運用が保証されます。

● 分散型 Cisco ISE クラスタ

Cisco ISE は、スタンドアロンおよび分散展開をサポートする可用性と拡張性の高いアーキテクチャを使用します。分散環境では、冗長ポリシー管理ノード(PAN)、モニター、およびポリシーサービスノード(PSN)が展開されます。ネットワークに展開されているセカンダリ ISE ノードを管理するために、1 つのプライマリ管理 ISE ノードを設定できます。

● FTD ファイアウォール フェールオーバー ペア

Firepower Threat Defense(FTD)ファイアウォールは、フェールオーバーペア構成で展開されます。1 つのファイアウォールで障害が発生した場合、スタンバイファイアウォールがアクティブロールを引き継ぎ、ネットワーク セキュリティ サービスの中断を防ぎます。

● Catalyst 9800 シリーズ ワイヤレス コントローラ SSO HA

Catalyst 9800 シリーズ ワイヤレス コントローラは、ステートフル スイッチオーバー(SSO)HA で設定されています。これにより、障害が発生した場合にスムーズに移行し、中断することなくワイヤレス ネットワーク サービスを維持できます。

● ボーダーおよびコントロールプレーン用 Catalyst 9500 SVL ペア

Catalyst 9500 シリーズ スイッチのペアは、ボーダーおよびコントロールプレーン機能を処理するために StackWise Virtual Link(SVL)モードで設定されます。この冗長性により、これらの重要なネットワークコンポーネントの信頼性が向上します。

● ボーダーおよびコントロールプレーン用 Catalyst 9600 クワッド SUP SVL ペア

大容量が必要な場合は、クワッド Supervisor Engine(SUP)を搭載した Catalyst 9600 シリーズ スイッチのペアを SVL モードで設定し、ボーダーおよびコントロールプレーンノードとして機能させ、冗長性とパフォーマンスの両方を提供します。

● ファブリックエッジとしての Catalyst 9300 スタッキングスイッチ

Catalyst 9300 シリーズ スイッチは、スタック構成で設定されます。スタック構成により、これらのスイッチは単一の論理ユニットとして動作し、高可用性が提供され、管理が簡素化されます。

● ファブリックエッジとしての Catalyst 9400 デュアルスーパーバイザ

Catalyst 9400 シリーズ スイッチは、ファブリックエッジでの高可用性を確保するためにデュアル SUP を備えています。デュアル SUP は冗長性を提供し、SUP に障害が発生した場合でも動作が中断されないようにします。

これらのメカニズムは、Catalyst Center の SD-Access 環境における復元力と可用性の高いネットワーク インフラストラクチャに貢献し、潜在的な障害の影響を最小限に抑え、ネットワークの全体的な信頼性を向上させます。

ThousandEyes

Cisco ThousandEyes は、ネットワークパフォーマンス、インターネットの可視性、およびデジタルエクスペリエンスに関するインサイトを組織に提供するように設計された、包括的なネットワーク インテリジェンス プラットフォームです。このプラットフォームは、内部インフラストラクチャとインターネット関連のパフォーマンスのモニタリングを可能にし、ユーザーデバイスからアプリケーションサーバーまでのエンドツーエンドの可視性を提供します。Cisco ThousandEyes は、パスの可視化機能を備えているため、組織はネットワークルートを理解して最適化できます。また、クラウドおよび Software as a Service(SaaS)モニタリングをサポートして、これらの環境でのサービスのパフォーマンスを向上させます。アラート、分析、および履歴パフォーマンス分析の機能を備えた Cisco ThousandEyes は、組織がネットワークの問題をプロアクティブに管理およびトラブルシューティングし、堅牢で最適化されたデジタルエクスペリエンスをユーザーに提供します。製品の詳細は変更される可能性があります。最新情報については、シスコの公式ドキュメントを参照するか、シスコに直接お問い合わせください。

詳細については、『Cisco Thousand Eyes』を参照してください。

ServiceNow

ServiceNow は、IT サービス管理(ITSM)、IT 運用管理(ITOM)、および IT ビジネス管理(ITBM)用のアプリケーションの包括的なスイートを提供するクラウドベースのプラットフォームです。この汎用性の高いプラットフォームは、組織がさまざまなビジネスプロセスを合理化および自動化し、全体的な運用効率を向上させるように設計されています。ServiceNow は、ITSM アプリケーション内で、インシデント管理、問題管理、変更管理、サービスカタログ管理などのプロセスをサポートします。IT 運用の領域では、プラットフォームは、サービスマッピング、イベント管理、クラウド管理、およびオーケストレーションの機能を提供します。さらに、ServiceNow の ITBM アプリケーションは、プロジェクトポートフォリオ管理、需要管理、および財務管理を通じて、組織が IT リソースをビジネス目標に合わせるのを支援します。カスタマーサービスに重点を置いたカスタマーサービス管理(CSM)アプリケーションは、ケース管理、ナレッジ管理、およびカスタマー セルフサービス ポータル用のツールを提供します。このプラットフォームは、人事プロセスを自動化するための人事サービスデリバリ(HRSD)と、セキュリティインシデントと脆弱性対応を IT ワークフロー全体に統合するためのセキュリティ運用(SecOps)にまで拡張されます。柔軟性と拡張性で知られる ServiceNow は、サービス提供の改善、ワークフローの自動化、さまざまなビジネス機能間のコラボレーションの促進のために、業界全体で広く使用されています。

詳細については、『Cisco Catalyst Center ITSM Integration Guide』を参照してください。

互換性マトリックス

Catalyst Center は、シスコのエンタープライズ スイッチング、ルーティング、およびモビリティ製品を対象としています。サポートされているシスコ製品の完全なリストについては、次を参照してください。

● Cisco Catalyst Center Compatibility Matrix

● Cisco SD-Access Compatibility Matrix

空港プロファイルの展開

このセクションでは、Cisco SD-Access 空港ネットワークを展開するための設計ガイダンスを提供します。

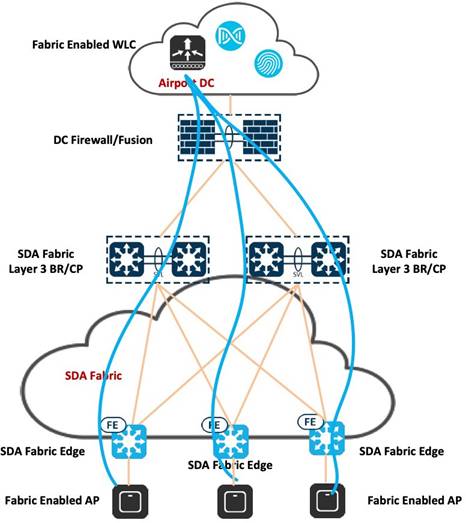

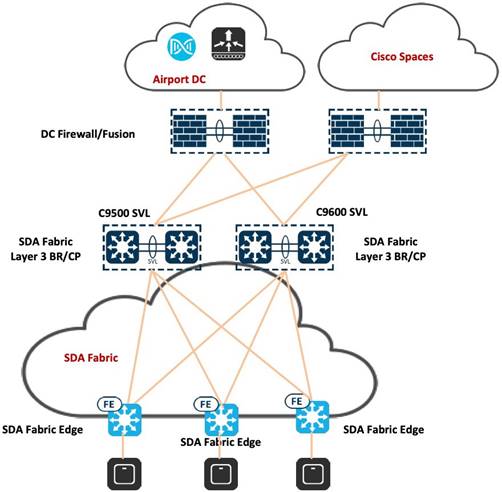

Cisco SD-Access 空港ネットワークトポロジ

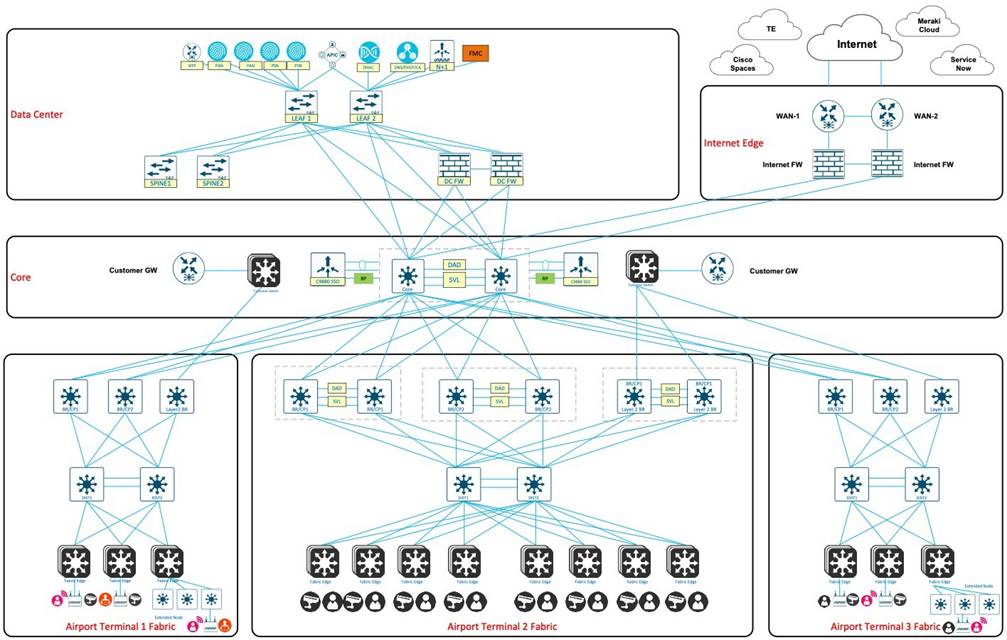

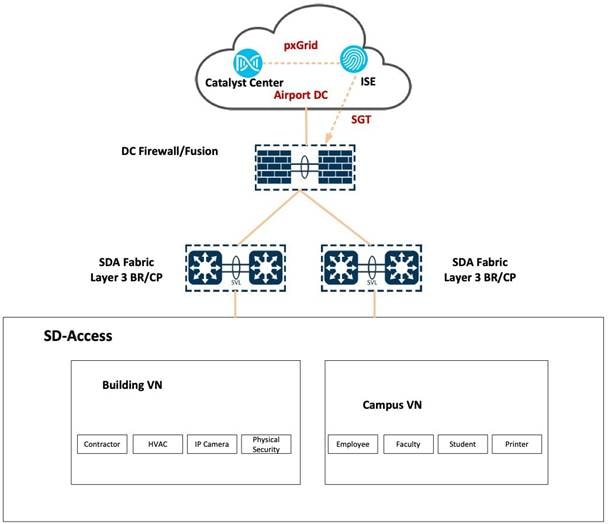

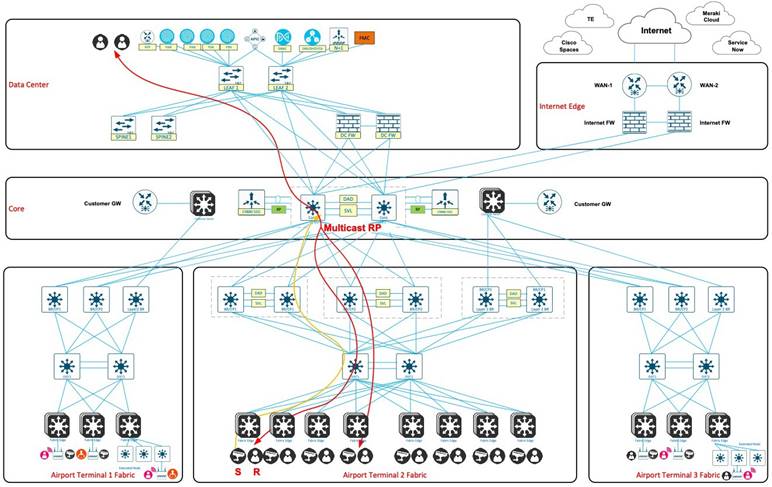

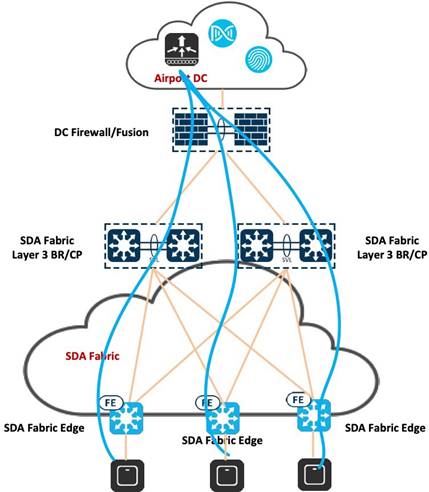

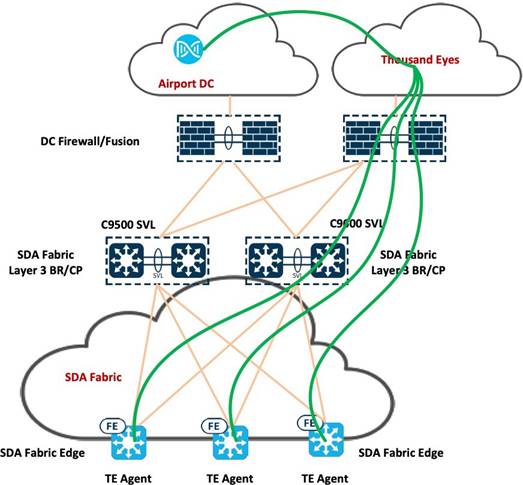

運輸トポロジでは、3 ノード、112 コアの Catalyst Center クラスタが展開されます。このクラスタは、2 つの PAN、2 つのモニタリング(MnT)ノード、pxGrid、および複数の PSN で構成される分散 Cisco ISE クラスタと統合されます。

Cisco Firepower ファイアウォールのペアは、空港ネットワーク内のさまざまな仮想ネットワークの Cisco SD-Access フュージョンデバイスとして機能します。Border Gateway Protocol(BGP)は、ファイアウォールと Cisco SD-Access ボーダーおよびコントロールプレーン間のルート交換を容易にします。一方、Open Shortest Path First(OSPF)は Cisco ACI リーフとファイアウォールの間で動作し、OSPF と BGP の間のファイアウォールで相互再配布が設定されます。

Cisco SVL テクノロジーを利用した Catalyst スイッチの 2 ペアは、空港ファブリックサイト内のボーダーおよびコントロールプレーンとして機能する統合論理スイッチを形成します。スイッチの両方のセットは、フュージョンデバイス(FTD ファイアウォール)を使用した BGP と、2 つの中間スイッチを使用した Intermediate System-to-Intermediate System(IS-IS)を実行しています。Cisco SVL テクノロジーを使用するもう 1 つの Catalyst 9500 スイッチのペアは、同じファブリック内のレイヤ 2 ボーダーとして機能する追加の論理スイッチを形成します。これらのスイッチは、空港ファブリックを使用して空港ベンダーを独自のネットワークに接続します。2 つの Catalyst スイッチは、ボーダーとファブリックエッジの両方に接続する中間スイッチとして機能し、その間で ISIS を実行します。Catalyst 9300 スタックと Catalyst 9400 スイッチは、ユーザーデバイス、カメラ、およびワイヤレス AP が接続されたファブリックエッジとして機能します。

次の図は、運輸業界向けソリューションのテストベッドの論理トポロジを示しています。

空港ビジネスの成果に対するソリューション

次のセクションでは、空港ネットワークに Cisco SD-Access を展開するために使用されるテクノロジーについて説明します。

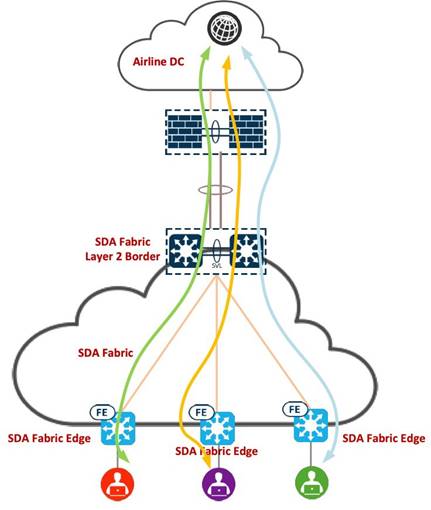

空港ファブリックのレイヤ 2 ボーダー

Cisco SD-Access(SDA)レイヤ 2 ボーダーは、SDA アーキテクチャ内の重要なコンポーネントです。SDA は、自動化とポリシーベースのセグメンテーションを活用してネットワーク管理を簡素化し、セキュリティを強化することを目的としたインテントベースのネットワーキング ソリューションです。レイヤ 2 ボーダーは、SDA ファブリック内の境界として機能し、レイヤ 2 の異なる仮想ネットワーク間の通信を管理します。

Cisco SD-Access では、エンドポイントからの非ローカルトラフィックは、従来、ファブリックサイト内のすべてのエッジノードにある分散型レイヤ 3 エニーキャストゲートウェイを通過します。このゲートウェイは、スイッチ仮想インターフェイス(SVI)として実装され、さまざまなルーティングロケータ間で最適な転送とモビリティを保証します。ただし、航空会社やベンダーのネットワークなど、IP アドレッシングとデフォルトゲートウェイが空港のネットワーク管理者によって管理されていないシナリオでは、レイヤ 2 仮想ネットワークサービスは、レイヤ 3 エニーキャストゲートウェイを必要とせずに純粋なレイヤ 2 接続を提供します。

VLAN ベースのレイヤ 2 仮想ネットワーク識別子(VNI)を使用して、SD-Access はレイヤ 2 で仮想ネットワークを区別して分離します。各仮想ネットワークは一意の識別子を受け取り、複数のネットワークが同じアンダーレイ上で安全に共存できるようにします。これは、異なるテナントまたはアプリケーションが環境を共有しているが、論理的な分離が必要な場合に特に役立ちます。レイヤ 2 VNI は、非 SD-Access ネットワークの従来の VLAN に似ており、レイヤ 2 オーバーレイは VLAN と VNI の相関関係によって識別されます。

Virtual Routing and Forwarding(VRF)と VNI の相関を使用するレイヤ 3 オーバーレイとは異なり、SD-Access のレイヤ 2 VNI は VLAN ブロードキャストドメインにマッピングされます。レイヤ 2 およびレイヤ 3 VNI は、個々の仮想ネットワークのデータプレーンとコントロールプレーンの分離を促進します。セキュリティグループタグ(SGT)は、ユーザーグループのメンバーシップ情報を伝送し、仮想化ネットワーク内のデータ プレーン セグメンテーションを保証します。

レイヤ 3 仮想ネットワークの展開では VRF ルーティング機能の使用が必須であり、カスタムゲートウェイを使用する柔軟性が排除されますが、レイヤ 2 仮想ネットワークはよりシンプルな代替手段を提供し、複雑さを軽減しながら同様の結果を提供します。

運輸業界では、各空港に、小売店、免税店、飲食店、レンタカー代理店、旅行代理店、両替および銀行サービス、テクノロジーおよび電子ストア、航空会社および航空会社サービス、空港ロビーなど、空港のインフラストラクチャを利用してデバイスをネットワークに接続している、多くのテナントがあります。デフォルトゲートウェイはファブリックエッジではなく、SDA ファブリックの外側にあります。

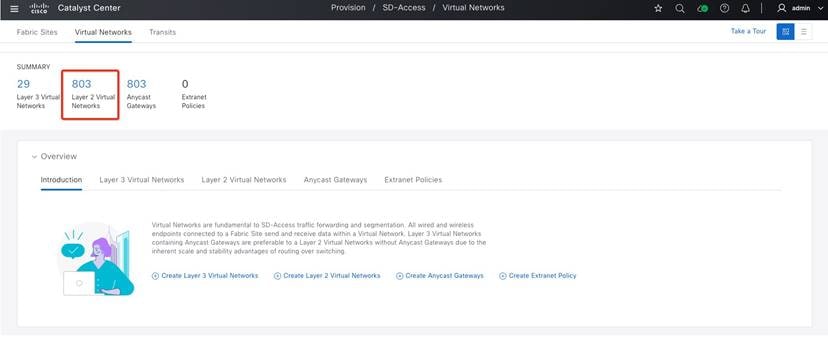

次の手順では、Catalyst Center を使用してさまざまなベンダーのレイヤ 2 仮想ネットワークを設定する方法の例を示します。この例では、Catalyst Center に 2 つのレイヤ 3 仮想ネットワーク(ベンダー 1 とベンダー 2)が作成されます。500 のレイヤ 2 仮想ネットワークがベンダー 1 の下に作成され、300 のレイヤ 2 仮想ネットワークがベンダー 2 の下にそれぞれ作成されます。

ステップ 1. Catalyst Center GUI で、メニューアイコンをクリックし、[Provision] > [Virtual Networks] の順に選択します。

ステップ 2. 必要なレイヤ 2 仮想ネットワークに移動します。

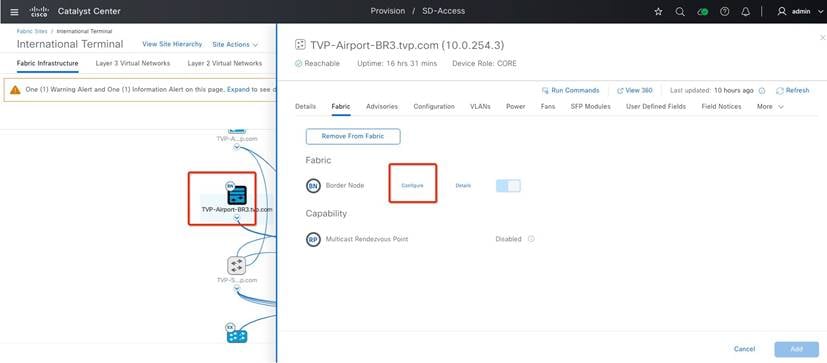

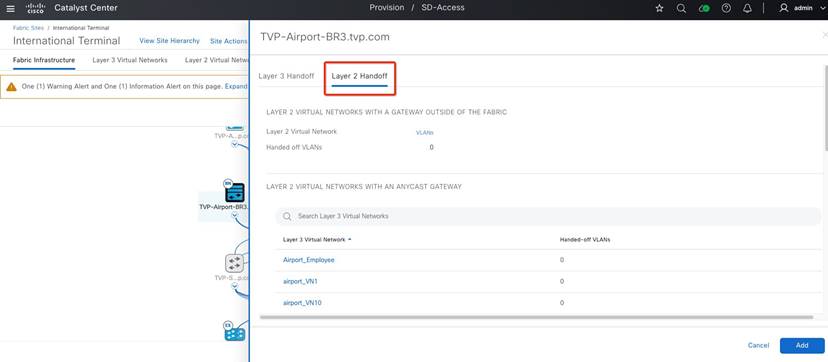

ステップ 3. [Fabric Infrastructure] タブで、必要なレイヤ 2 ボーダーノードを選択し、[Fabric] タブの [Configure] オプションをクリックします。

|

ステップ 4. [Layer 2 Handoff] タブをクリックします。

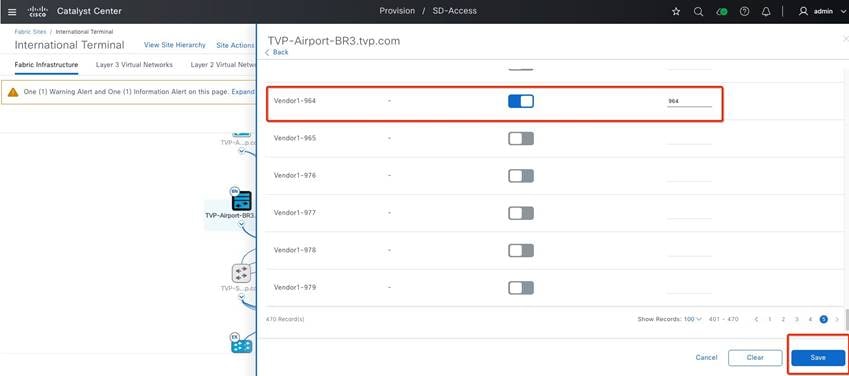

ステップ 5. ベンダー 1 のレイヤ 2 仮想ネットワークを有効にし、[Save] をクリックします。

|

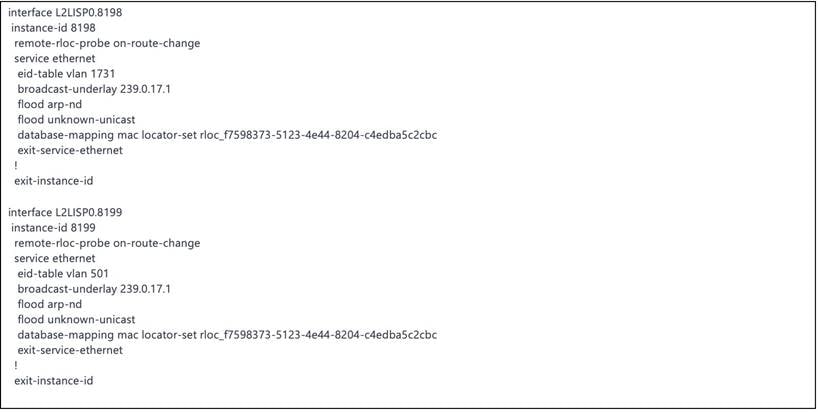

次の例に示すように、レイヤ 2 ボーダー LISP 関連の設定が作成され、Catalyst Center からファブリックエッジとレイヤ 2 ボーダーにプッシュされます。

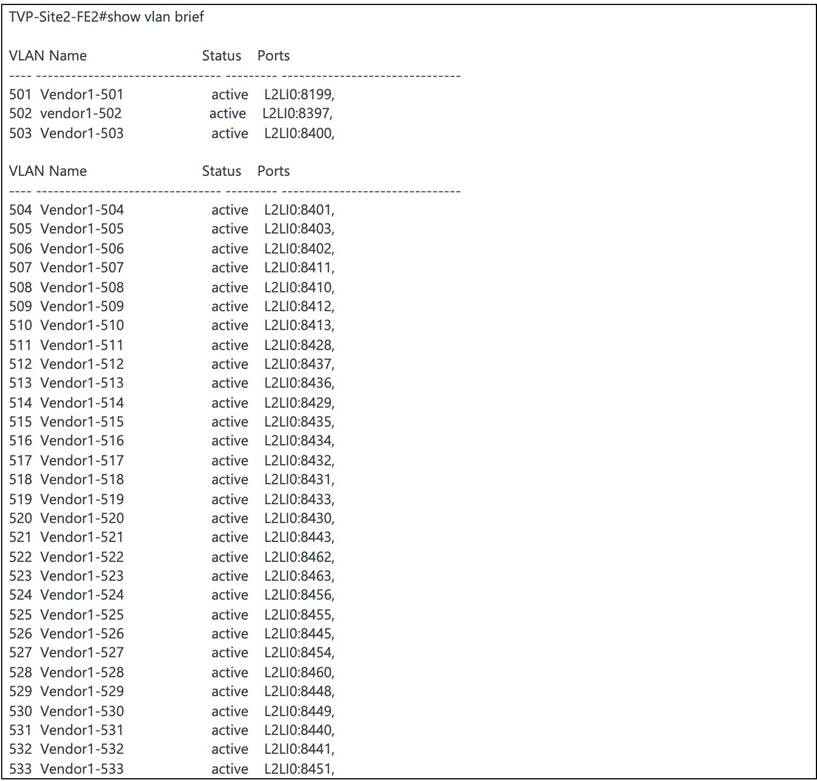

VLAN が作成され、Catalyst Center からファブリックエッジとレイヤ 2 ボーダーにプッシュされます。次の例は、ファブリックエッジで設定された VLAN を示しています。

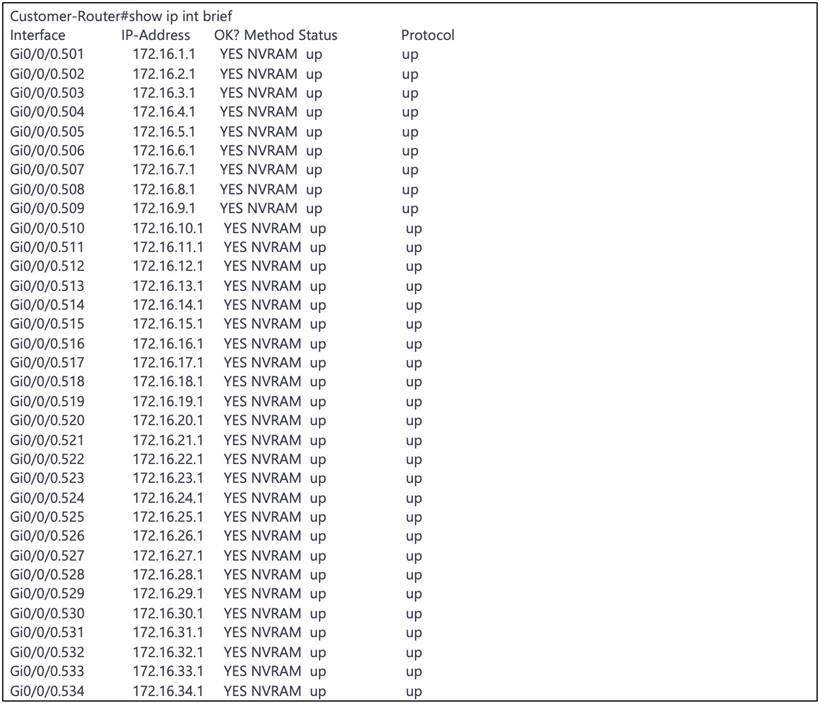

カスタマーゲートウェイでは、サブインターフェイス(次の例に示す)がすべての VLAN のゲートウェイとして作成されます。

SD-Access フュージョンデバイスとしての Cisco Firepower 9300

ネットワークのセグメンテーションは、重要なビジネス資産を保護する上で重要な役割を果たします。SD-Access では、セグメンテーションによってセキュリティがネットワークにシームレスに統合されます。セグメンテーションでは、セキュリティ上の理由から、ユーザーまたはデバイスの特定のグループを他のグループから分離します。SD-Access では、マクロセグメンテーションとマイクロセグメンテーションの 2 つの主要なタイプのセグメンテーションが採用されています。

マクロセグメンテーション(仮想ネットワーク)

SD-Access のマクロセグメンテーションでは、統合ルーティングテーブルを使用して単一の大規模ネットワークを多数の小規模な論理ネットワーク(セグメントまたは仮想ネットワーク)に分割する必要があります。このプロセスは、セグメント間の分離を提供し、攻撃対象領域を縮小し、セグメント間に適用ポイントを導入します。SD-Access は、ネットワークの理解、設計、実装、およびサポートに対する簡単なアプローチを提供することで、空港などの環境でのセキュアなネットワーク展開を促進します。SD-Access ファブリック内では、VXLAN-GPO ヘッダー内の VXLAN ネットワーク識別子(VNI)フィールドで、仮想ネットワークを識別する情報と SGT が伝送されます。

マクロセグメンテーションは、一意のネットワーク識別子および個別の転送テーブルを使用して、ネットワークトポロジをより小さな仮想ネットワークに論理的に分割します。これは、Catalyst Center では仮想ネットワークと呼ばれる、スイッチまたはルータ上の VRF インスタンスとして実現されます。

SD-Access ファブリック内の仮想ネットワークは、論理ネットワークインスタンスであり、レイヤ 2 またはレイヤ 3 のサービスを提供し、レイヤ 3 のルーティングドメインを定義します。VXLAN ヘッダーの VNI フィールドで、レイヤ 2(レイヤ 2 VNI)とレイヤ 3(レイヤ 3 VNI)の両方のセグメンテーションをサポートする、SD-Access ファブリック内の仮想ネットワークを識別する情報が伝送されます。

LISP は、コントロールプレーン転送情報を提供するために SD-Access ファブリック内で使用されます。LISP インスタンス ID により、コントロールプレーンで一意のアドレス空間が確保され、仮想化がサポートされます。外部の SD-Access ボーダーで、仮想ネットワークは VRF インスタンスに直接マッピングされ、ファブリックを超えて拡張される場合もあります。

このセグメンテーション アプローチにより、セキュリティが強化され、ネットワーク管理が簡素化され、空港などの複雑な環境でスケーラブルな展開が可能になります。

マイクロセグメンテーション(SGT)

シスコのグループベースポリシーにより、ネットワークのセキュリティと柔軟性を管理する方法が簡素化されます。複雑な技術的な詳細を扱う代わりに、ロールに基づいてデバイスをグループに編成します。これらのグループは、ネットワークのさまざまな部分で使用できるため、セキュリティルールの設定と管理が容易になります。

これは、デバイスを、デバイスのタイプやネットワーク内でのロールなど、使いやすいカテゴリに分類するようなものだと考えてください。複雑な IP アドレスに依存する従来の方法とは異なり、シスコのアプローチでは、これらの単純なカテゴリを使用してセキュリティルールを定義します。これにより、セキュリティ対策の制御と管理がはるかに簡単になります。

スケーラブルグループ(セキュリティグループとも呼ばれる)は、デバイスのロール、使用するアプリケーション、またはデバイスがもたらす脅威レベルなど、デバイスに関する貴重な情報を提供します。この追加のインサイトは、スイッチやルータなどのさまざまなネットワークデバイスでのファイアウォールルール、Web セキュリティポリシー、およびアクセス制御の設定を合理化するのに役立ちます。

シスコのグループベースのポリシーは、複雑な VLAN ベースのセグメンテーションを伴う従来の方法とは異なり、有効にして管理するのが簡単です。このシンプルさにより、作業が容易になるだけでなく、ネットワークデバイスに余分な負担をかけることもなくなります。

SD-Access では、仮想ネットワークと SGT をそれぞれ使用して、マクロレベルとマイクロレベルの両方でネットワーク セグメンテーションが行われます。仮想ネットワークは、SD-Access ファブリック内の独立したドメインとして機能し、異なる仮想ネットワーク間のマクロセグメンテーションを提供し、各仮想ネットワーク内のデバイス間の通信を可能にします。デフォルトでは、仮想ネットワーク内のデバイスは相互に通信できますが、異なる仮想ネットワーク間の通信を容易にするために、フュージョンルータやファイアウォールなどの外部デバイスが VRF 間転送を処理する必要があります。より細かいスケールでは、SGT を介してマイクロセグメンテーションが実現され、仮想ネットワーク内の通信をより詳細に制御できます。このアプローチにより、SD-Access 内の構造化されたセキュアなネットワーク環境が保証されます。

SD-Access のフュージョンデバイスは、ファブリックドメイン間での VRF リークを促進し、データセンターまたはサービスブロック内の DHCP、DNS、NTP、ISE、Catalyst Center、ワイヤレス LAN コントローラなどの共有サービスへのホスト接続を可能にします。このロールはさまざまなデバイスで実行できますが、このドキュメントでは、フュージョンデバイスとしての Cisco FTD ルーテッドモードのファイアウォールに焦点を当てています。キャンパス内のすべての仮想ネットワークに共有サービスを提供するために、ボーダーノードと FTD ファイアウォールの間に BGP ピアリングが作成されます。フュージョンデバイスは、共有サービスへのアクセスを必要とするファブリック VRF サブネットをグローバル ルーティング テーブル(GRT)または共有サービス VRF にリークし、その逆も行います。

この検証では、コントロールプレーンとデータプレーンの分離に Cisco Firepower ファイアウォール上の仮想ルータを使用します。仮想ルータは、単一ファイアウォール上のインターフェイスグループの個別のルーティングテーブルを管理します。

|

空港ネットワークのマルチキャスト設計

ネットワーキングでは、マルチキャストは、1 対多または多対多の通信を可能にする通信方式です。これは、複数のデバイスが同じデータを同時に受信する必要があるシナリオで特に役立ちます。空港ネットワークのコンテキストでは、マルチキャストは、複数のディスプレイへの情報のブロードキャスト、オーディオまたはビデオストリームの配信、複数のデバイスでのソフトウェアの同時更新など、さまざまなアプリケーションに使用できます。

空港ネットワークでのマルチキャストの考慮事項と使用例は次のとおりです。

● フライト情報表示(FID)

空港では、リアルタイムのフライト情報を乗客に提供するために大型ディスプレイ画面を使用することがよくあります。マルチキャストを使用すると、この情報をすべての表示画面に効率的に配信できるため、各表示画面に個別にユニキャスト送信する場合と比較して、ネットワークの輻輳が軽減されます。

● パブリックアドレスシステム

マルチキャストを使用すると、空港全体にアナウンスや緊急アラートをブロードキャストできます。これにより、個々のユニキャストストリームでネットワークを過負荷にすることなく、同じメッセージが関連するすべてのエリアに到達できます。

● 監視カメラ

空港には通常、大規模な監視カメラシステムがあります。マルチキャストを使用すると、カメラから複数のモニタリングステーションまたは録音デバイスにビデオフィードを同時にストリーミングできます。

● ソフトウェアアップデート

キオスク、チェックインカウンタ、セキュリティシステムなどの多数のデバイスに更新またはパッチを適用する必要がある場合、マルチキャストは、ユニキャストトラフィックで各デバイスを個別にアドレス指定するよりも効率的です。

● コラボレーティブ アプリケーション

空港でのビジネス運用では、ビデオ会議やコラボレーティブ ドキュメント編集などのコラボレーティブ アプリケーションでマルチキャストを活用し、複数の参加者に効率的にデータを配信できます。

空港ネットワークにマルチキャストを実装するには、マルチキャストルーティングおよび転送をサポートするように、ルータやスイッチなどのネットワークデバイスを設定する必要があります。また、マルチキャスト グループ メンバーシップの管理には、インターネットグループ管理プロトコル(IGMP)などのネットワークプロトコルがよく使用されます。

Catalyst Center UI ワークフローは、SD-Access ネットワークでマルチキャストを有効にするために使用されます。設定は、ボーダーまたはコントロールプレーンとファブリックエッジを含むファブリック内のデバイスにプッシュされます。SD-Access でのマルチキャスト転送では、アンダーレイでトラフィックを分散するために、ヘッドエンド レプリケーションとネイティブマルチキャストの 2 つの方法を使用します。

ヘッドエンド レプリケーション

ヘッドエンド レプリケーションでは、オーバーレイ仮想ネットワークのマルチキャストフローのパケットをアンダーレイで転送する必要があります。パケットは、ファブリック内のルーティングロケータ(RLOC)間のユニキャスト VXLAN トンネルで転送されます。パケットトレースを見ると、内側の IP パケットはオーバーレイ仮想ネットワークのマルチキャストパケットであり、外側の IP ヘッダーには送信元と宛先の RLOC が含まれています。パケットは、マルチキャストグループに関係する受信者を含む宛先にのみ転送されます。

ネイティブマルチキャスト

ネイティブマルチキャストを使用して、オーバーレイ仮想ネットワークのマルチキャストパケットは、アンダーレイでマルチキャストとして転送されます。ネイティブマルチキャストの前提条件の 1 つは、マルチキャストを有効にし、アンダーレイで Source-Specific Multicast(SSM)を設定することです。ネイティブマルチキャストは、アンダーレイで SSM と連携して動作します。受信者が登録されているオーバーレイ マルチキャスト グループ アドレスに基づいて、ファブリックエッジはアンダーレイ SSM グループを生成し、Protocol Independent Multicast(PIM)を送信してボーダーノードに参加します。アンダーレイで使用される SSM グループは、次のように導出されます。

● オーバーレイの Any Source Multicast(ASM)の場合、ASM グループアドレスを使用して SSM グループアドレスを取得します。

● オーバーレイスペースの SSM の場合、送信元アドレスとグループアドレスを使用して SSM グループアドレスを取得します。

SSM グループアドレスを生成する原則により、受信者のあるすべてのファブリックデバイスがまったく同じ SSM グループアドレスを生成します。

空港 SDA ネットワークでは、マルチキャスト ランデブー ポイント(RP)が Catalyst 9500 SVL コアスイッチのペアで設定されます。ネットワークはネイティブマルチキャストを使用し、運輸業界のテストフェーズ中に、ファブリックデバイスで 8000 のマルチキャストエントリがテストされます。採用されているマルチキャスト転送メカニズムは ASM です。この設定により、ネットワークアーキテクチャ内でのマルチキャストトラフィックの効率的な処理と分散が保証されます。

|

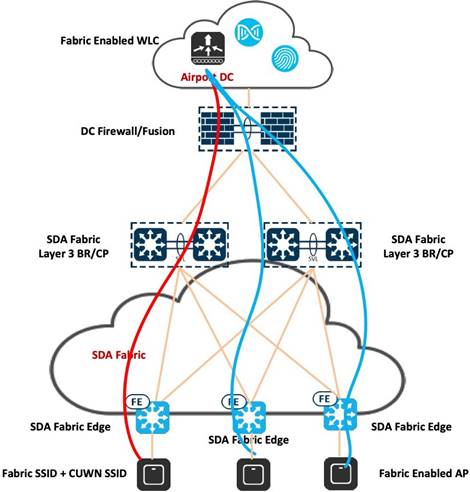

空港ネットワークのワイヤレス設計

空港のワイヤレスネットワークは、高いモビリティとダイナミックさが特徴です。従来のネットワーク インフラストラクチャを超えた接続を意味するワイヤレス Over the Top(OTT)など、さまざまなモードが組み込まれています。さらに、ネットワークの柔軟性と管理を強化するために、ファブリック対応ワイヤレスとも呼ばれる SD-Access ワイヤレスが実装されています。また、ファブリックと非ファブリックの両方の設定が同じワイヤレス LAN コントローラ上に共存する混合モードアプローチも採用され、汎用性と適応性に優れたワイヤレス環境が提供されます。

SDA ファブリックアーキテクチャの OTT ワイヤレス

ワイヤレス OTT は、既存の WLC、AP、および IOS/AireOS コンポーネントとシームレスに動作するため、さまざまなソフトウェアおよびハードウェア構成と互換性があります。これは、SD-Access と互換性のないデバイスのサポートを含むシナリオで特に役立ち、SD-Access の完全な導入に向けた移行手順として機能します。この展開では、コントロールプレーンとデータプレーンの両方の機能に Control and Provisioning of Wireless Access Points(CAPWAP)を使用し、Cisco SD-Access ファブリックを転送ネットワークとしてのみ使用します。このアプローチは、ワイヤレス運用のために SD-Access に移行する直接の利点がない場合、または段階的な移行が望ましい場合に適しており、異なる運用チームが有線コンポーネントとワイヤレスコンポーネントを個別に管理する時間を確保できます。お客様が有線インフラストラクチャの移行を優先し、異なる運用サイクルに合わせて移行するシナリオ、または古い AP やソフトウェア認定などの制限により、ワイヤレスネットワークのファブリックへの即時移行が妨げられるシナリオに対応します。OTT ベースのワイヤレス展開では、制御、管理、およびデータプレーンのトラフィックは、AP と WLC を接続する CAPWAP トンネルを介して SD-Access ファブリックを通過します。

|

Cisco SDA ワイヤレス

空港は、ファブリック ワイヤレス コントローラとファブリックモード AP の 2 つの追加コンポーネントを使用して、ワイヤレス機能を SD-Access にシームレスに統合できます。Cisco Wireless LAN Controller は、ファブリック ワイヤレス コントローラとして設定され、ファブリック コントローラ プレーンと通信し、レイヤ 2 クライアントの MAC アドレス、SGT、およびレイヤ 2 VNI などの基本情報を登録します。ファブリックモード AP はこれらのコントローラに関連付けられ、ファブリック対応のサービスセット ID(SSID)で設定されます。

SD-Access ワイヤレスでは、コントロールプレーンが一元化され、AP と WLC 間の CAPWAP トンネルが維持されます。主な違いは、データプレーンはファブリック対応 AP から直接 VXLAN を使用して分散されることです。WLC と AP はファブリックにシームレスに統合され、AP は特別なクライアントとしてファブリック オーバーレイ ネットワークに接続します。

SDA ワイヤレスの注目すべき利点は次のとおりです。

● 集中型ワイヤレス コントロール プレーン。

● 既存の革新的な RF 機能の活用。

● 最適化された分散データプレーンによるパフォーマンスと拡張性の向上。

● キャンパス全体のシームレスなレイヤ 2 ローミング。

● アンカー WLC を必要としない簡素化されたゲストとモビリティのトンネリング。

● ポリシーとネットワーク構造間の依存関係を解消することによるポリシーの簡素化。

セグメンテーションは、VNI と SGT に基づく階層構造に従うことで、ファブリック内のエンドツーエンドで促進され、有線ユーザーとワイヤレスユーザーの両方にセグメンテーションポリシーの一貫した適用が保証されます。空港の導入では、すべての SSID をファブリック対応にし、ファブリック対応 AP は VXLAN をファブリックエッジに直接終端する必要があります。また、WLC は AP と同じサイトに物理的に配置する必要があります。

主な考慮事項には、エンドポイント識別子(EID)としてのクライアント MAC アドレスの使用、クライアント MAC アドレス登録のためのホストトラッキング DB との WLC の相互作用、およびワイヤレスクライアントのローミング情報を使用してホストトラッキング DB を更新する際の WLC の責任が含まれます。これらの利点は、将来に備えた Wi-Fi 6 AP と Cisco WLC を使用してどの空港でも実現でき、クラス最高のワイヤレス接続を保証します。

混合モードワイヤレス(同じ WLC 上のファブリックと非ファブリック)

空港には、混合モードのセットアップを実装するオプションがあり、単一の WLC でファブリック ワイヤレス ネットワークと非ファブリック ワイヤレス ネットワークの両方を共存させることができます。この設定により、同じ WLC と AP を介した SD-Access ファブリックワイヤレス接続と OTT 接続の両方の使用が促進されます。このアプローチは、完全に統合された SD-Access ワイヤレス インフラストラクチャを実現するための移行ステップとして機能します。さらに、Cisco ユニファイド ワイヤレス ネットワーク OTT フレームワークで動作を継続するための特定の SSID の要件に対応します。混合モードの展開は、グリーンフィールド展開と、ファブリック ワイヤレス ソリューションと非ファブリック ワイヤレス ソリューションの同時運用が必要なシナリオの両方に適用できます。

|

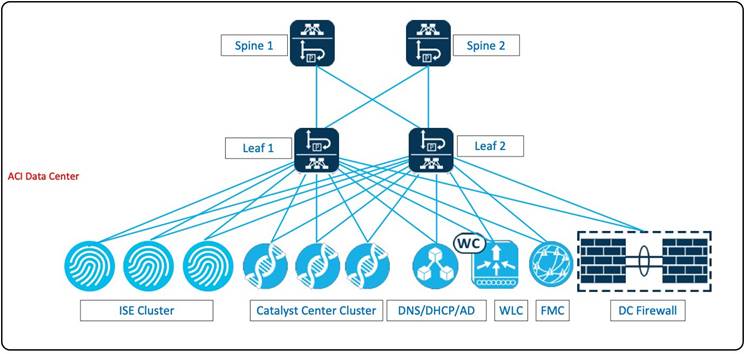

Cisco ACI を使用した空港データセンター

Cisco Application Centric Infrastructure(ACI)は、包括的なネットワーク管理のために設計された、統合されたスケーラブルなアーキテクチャです。一元化された自動化、ポリシー駆動型のアプリケーション プロファイル、およびハードウェア、ソフトウェア、および ASIC のイノベーションを組み合わせたファブリック基盤を備えています。ACI は物理ネットワークと仮想ネットワークの両方をサポートし、迅速な統合、カスタマイズ、および可視性を促進します。このアーキテクチャは、ネットワーク、アプリケーション、セキュリティ、および仮想化の各チームに共通の管理フレームワークを提供することで、IT の俊敏性を高め、導入時間を短縮します。ACI は、現在および将来のアプリケーション アーキテクチャ向けに最適化されており、SLA のマルチテナント、セキュリティ、テレメトリを確保します。IT チームは、特定の SLA とパフォーマンス要件を備えたクラウドベースのサービスを提供できます。また、オープンプログラム可能な性質により、さまざまなデータセンター管理の選択肢がサポートされます。主な特徴には、簡素化された自動化、一元管理、混合ワークロードの最適化、セキュアなマルチテナント、DevOps チームとエコシステムパートナーの統合のためのオープン性が含まれます。ACI は、包括的な投資保護と全体的な総所有コスト(TCO)の削減を提供することを目的としています。

Catalyst Center クラスタ、Cisco ISE クラスタ、DHCP サーバー、NTP サーバー、および CA サーバーは、空港データセンター内の ACI リーフスイッチに接続されます。

|

Cisco Spaces キャプティブポータルと Cisco Catalyst 9800 ワイヤレスコントローラ

Cisco Spaces キャプティブポータルは、ゲスト Wi-Fi アクセス用のキャプティブポータルを作成および管理できる Cisco Spaces プラットフォーム内の機能です。キャプティブポータルは、ユーザーが Wi-Fi ネットワークに接続しようとしたときにリダイレクトされる Web ページです。これらのポータルでは、多くの場合、インターネットにアクセスする前に、ユーザーがログインするか、サービス条件に同意する必要があります。

Cisco Spaces キャプティブポータルを使用すると、組織は Wi-Fi ネットワークに接続するゲストユーザーに対して、安全でブランディングされたオンボーディング エクスペリエンスを作成できます。この機能は、店舗、ホテル、空港、およびゲストに Wi-Fi アクセスを提供することが一般的なその他の公共施設などの環境で特に役立ちます。

Cisco Spaces キャプティブポータルの主な機能は次のとおりです。

● カスタマイゼーション

組織のブランディングに合わせてキャプティブポータルの外観をカスタマイズする機能。これには、ロゴ、背景画像、およびその他の視覚的要素の追加が含まれます。

● 認証方法

ソーシャルメディアログイン(Facebook、Google など)、電子メール認証、カスタム登録フォームなど、さまざまな認証方式のサポート。これにより、組織はゲストアクセスポリシーに最適な方法を選択できます。

● アクセスポリシー

セッション期間、帯域幅制限、その他のネットワーク固有のポリシーなど、ゲストユーザーのアクセスポリシーと制限の設定。

● 分析とインサイト

Cisco Spaces 分析との統合により、キャプティブポータルとのユーザーインタラクションに関するインサイトを提供します。これには、ログイン数、ユーザー人口統計、およびその他の関連メトリックに関するデータが含まれます。

● ユーザーエクスペリエンスの最適化

簡単なナビゲーション、明確な指示、使いやすいインターフェイスなど、全体的なユーザーエクスペリエンスを向上させる機能。

● Cisco Spaces との統合

● より広範な Cisco Spaces プラットフォームとのシームレスな統合。これには、追加のロケーションベースのサービス、分析、および管理機能が含まれる場合があります。

|

次の手順では、Cisco Spaces を Catalyst Center および Catalyst 9800 シリーズ ワイヤレスコントローラと統合する方法を示します。

Cisco Spaces での SSID の作成

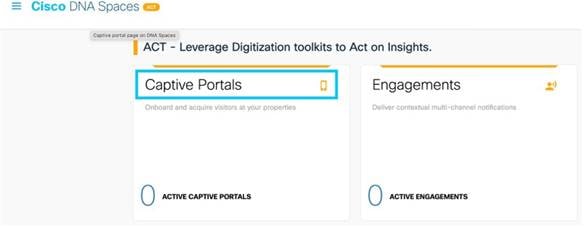

ステップ 1. Cisco Spaces ダッシュボードで、[Captive Portals] をクリックします。

|

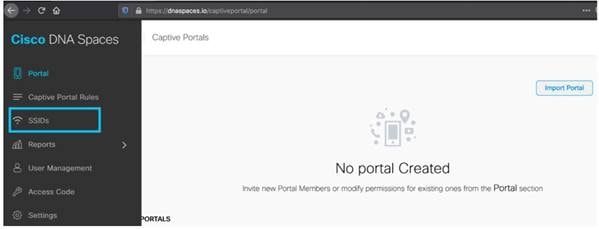

ステップ 2. [Captive Portals] ウィンドウで、左上隅のメニューアイコンをクリックし、[SSID] を選択します。

ステップ 3. [Import/Configure SSID] をクリックし、ワイヤレス ネットワーク タイプとして [Cisco Unified Wireless Network (CMX or WLC)] を選択し、SSID 名を入力します。

|

ゲストアクセス用の Cisco Spaces の設定の詳細については、「Configure DNA Spaces Captive Portal with Catalyst 9800 WLC」を参照してください。

ThousandEyes と Catalyst Center の統合

Cisco ThousandEyes は、インターネット全体のアプリケーションとサービスのパフォーマンスを可視化するネットワーク インテリジェンス プラットフォームです。組織は、ThousandEyes を使用して、ネットワークパフォーマンスを監視および分析し、潜在的な問題を特定し、エンドユーザーへのアプリケーションの配信を最適化します。

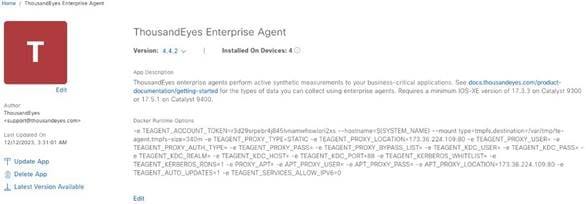

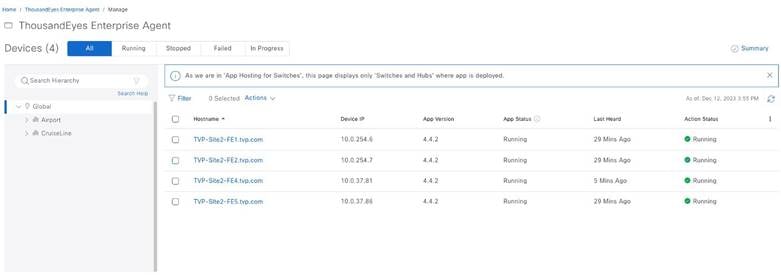

Catalyst 9000 シリーズ スイッチに ThousandEyes Enterprise Agent をインストールするには、2 つのアプローチがあります。1 つ目の方法は CLI を使用した手動設定であり、2 つ目の方法は Catalyst Center により進められる自動化されたプロセスです。限られた数のスイッチに ThousandEyes Enterprise Agent を展開する場合は、CLI を使用することが実行可能な最初のステップです。ただし、大規模な展開の場合、CLI に依存すると、時間が経つにつれて管理が煩雑になり、困難になる可能性があります。このようなシナリオでは、Catalyst Center が最適なソリューションであることが証明されており、合理化されたインストールプロセスだけでなく、アプリケーション ライフサイクルの包括的な管理も提供します。

|

次の手順では、Catalyst Center で ThousandEyes Enterprise Agent を統合する方法を示します。

設定の詳細については、『ThousandEyes Enterprise Agent Deployment Guide on Catalyst 9300 and 9400 Switching Platforms』を参照してください。

ステップ 1. 左上隅にあるメニューアイコンをクリックして、[Provision] > [Services] > [Application Hosting] の順に選択します。

ステップ 2. スイッチ用の ThousandEyes アプリケーションを追加します。

ステップ 3. アプリケーションが正しくインストールされていることを確認します。

ステップ 4. ThousandEyes Enterprise Agent がファブリックスイッチで実行されていることを確認します。

|

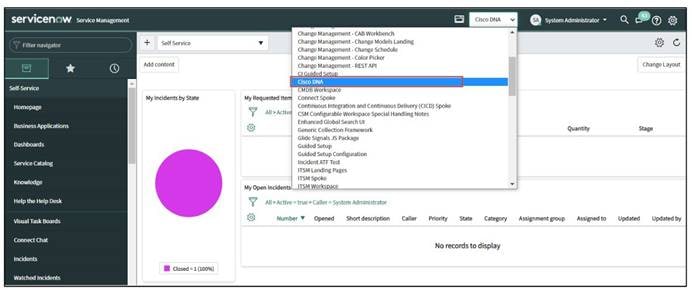

ServiceNow と Catalyst Center の統合

Catalyst Center は ServiceNow との統合をサポートします。

Catalyst Center アプリケーションは ServiceNow インスタンス内にインストールされ、Catalyst Center バンドルと統合することでさまざまなタスクを実行できます。Catalyst Center バンドルは、Catalyst Center と ServiceNow 間の統合を可能にしてさまざまなタスクを実行できるようにする、Catalyst Center 内の作成済みのソリューションです。

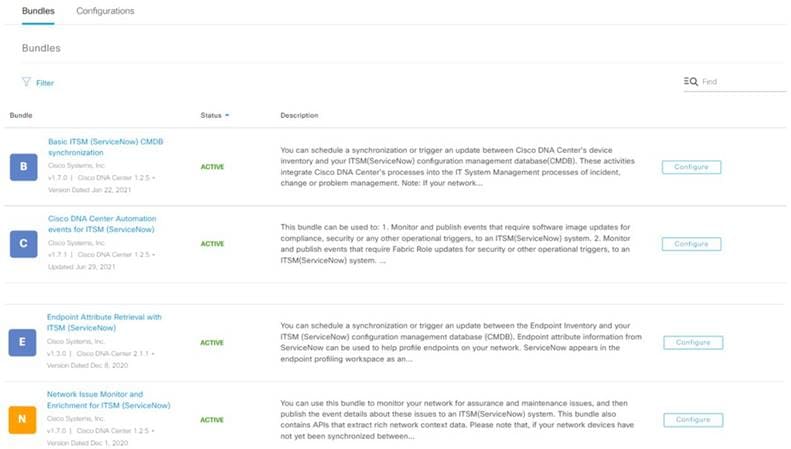

Catalyst Center バンドルは、Catalyst Center 機能と特定の IT ドメイン間の統合を可能にする作成済みのソリューションです。次のバンドルを設定して使用できます。

● [Basic ITSM (ServiceNow) CMDB synchronization]

Catalyst Center 検出デバイスの ServiceNow 構成管理データベース(CMDB)への一方向同期をスケジュールします(信頼できる情報源として Catalyst Center インベントリを使用)。

● [Catalyst Center Automation Events for ITSM (ServiceNow)]

Catalyst Center と ServiceNow の統合をサポートし、SWIM アップグレードや SDA ファブリックからのデバイスの追加または削除など、Catalyst Center で実行されるネットワークイベントの変更要求(CR)チケットを ServiceNow で自動的に作成します。

● [Endpoint Attribute Retrieval with ITSM (ServiceNow)]

ServiceNow アセットテーブルから Catalyst Center AI エンドポイント分析へのエンドポイントアセットの一方向同期をスケジュールします。このエンドポイント情報は、Catalyst Center でエンドポイントをプロファイリングするために使用できます。

● [Network Issue Monitor and Enrichment for ITSM (ServiceNow)]

Catalyst Center Assurance からサブスクライブされたイベントを取得し、イベントの発生中にそれらを ServiceNow にパブリッシュすることで、ネットワークのアシュアランスとメンテナンスの問題をモニターしやすくします。

イベントのインシデントが ServiceNow で作成され、最終的な解決まで追跡できます。

|

|

|

|

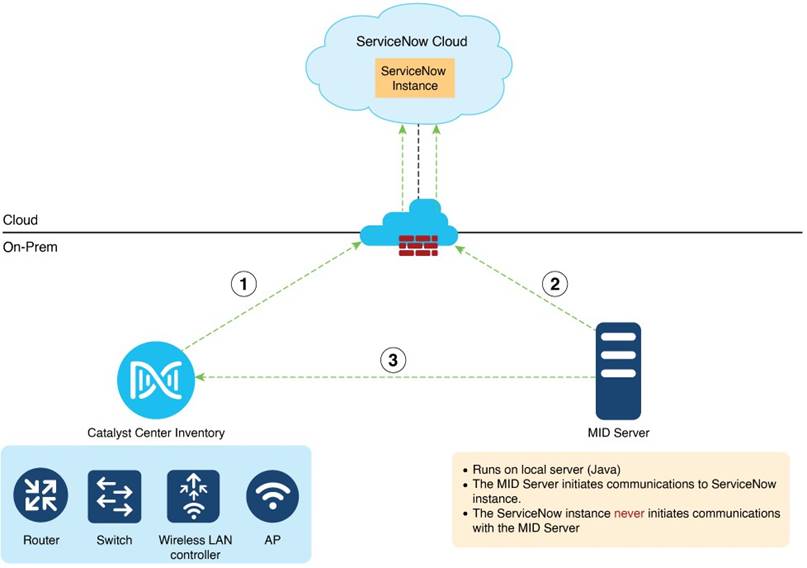

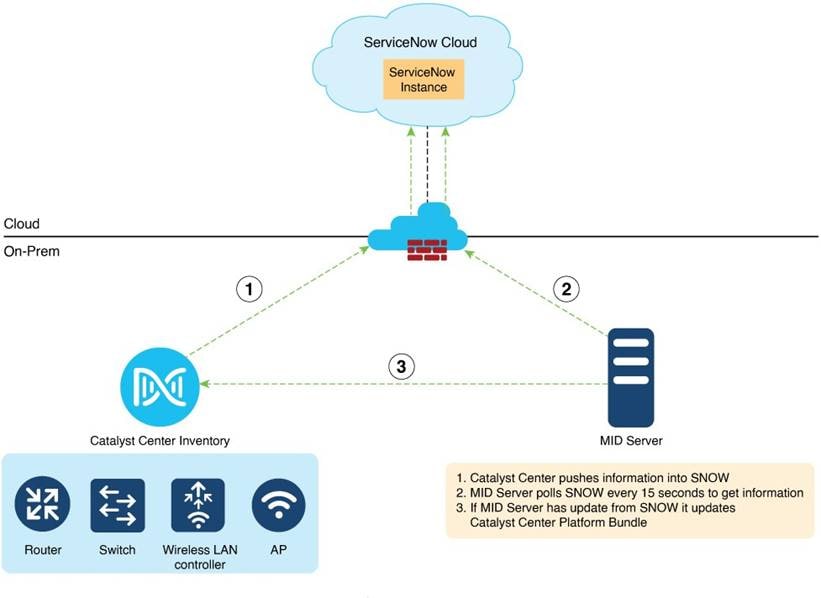

ワークフローは、次のコンポーネントで構成されています。

● Catalyst Center:ネットワークコンポーネント(スイッチ/ルータ/ワイヤレス LAN コントローラ/AP)を管理するオンプレミスの Catalyst Center

● ServiceNow インスタンス:ServiceNow クラウドでホストされている企業のお客様の ServiceNow アカウント。

● [Management Instrumentation and Discovery Server (MID Server)]:ServiceNow と Catalyst Center 間の通信を促進するローカルサーバー(Windows または Linux)。MID サーバーは、15 秒ごとに ServiceNow をポーリングし、Catalyst Center プラットフォームバンドルに対して更新します。

詳細については、『Cisco Catalyst Center Administrator Guide』を参照してください。

検証済みのソリューションの使用例

次のセクションでは、信頼できるテンプレートとして機能する空港ネットワークについて検証済みの重要な使用例の一部について説明します。これにより、組織は、これらの設計が徹底的なテストを受け、独自のビジネス要件を効果的に満たすように調整されていることを確認しながら、確実に IT インフラストラクチャを構築できます。

Day-0 運用の使用例

Catalyst Center で有線デバイスを使用して新しい端末を起動します。

● LAN 自動化によりネットワークをプロビジョニングする。

● デバイスとトポロジを検出する。

● 設定をプロビジョニングする。

● ファブリックを作成する。

● デバイスをファブリックに追加する。

Catalyst Center で新しい端末のワイヤレスネットワークを展開します。

● Catalyst Center サイトにフロアマップをアップロードする。

● プラグアンドプレイを使用して新しい AP を追加し、新しい AP を新しいサイトの場所に割り当て、フロアマップ上に配置する。

● 新しいサイトでワイヤレスプロファイルとポリシーを作成してプロビジョニングする。

● Cisco Spaces と統合する。デバイスの場所とクライアントの動作をリアルタイムでモニターする。

Day-1 運用の使用例

Catalyst Center を使用してワイヤレスネットワークを管理およびプロビジョニングします。

● ワイヤレス設定とネットワークプロファイルを変更する。

● 新しい SSID を作成し、既存の SSID を更新する。

● プロファイル、タグ、AP ゾーンなどを更新する。

● プラグアンドプレイを使用して新しい AP をオンボードする。

● Catalyst Center ワークフローを使用して AP を交換または更新する。

● AP の場所を変更し、AP を再プロビジョニングする。

Catalyst Center を使用してネットワークセキュリティを管理およびプロビジョニングします。

● 脅威をモニターし、不正ルールと Advanced Wireless Intrusion Prevention System(aWIPS)プロファイルを管理する。

● トラフィック セグメンテーションを使用してゲストアクセス Wi-Fi を設定する。

● AP オンボーディングに MAC 認証バイパス(MAB)または Dot1x 認証を適用する。

● Dot1x や事前共有キー(PSK)などの有線およびワイヤレスのエンドポイント セキュリティ ポリシーを設定する。

● ネットワークデバイスをスキャンし、セキュリティアドバイザリを提供する。

ネットワーク管理、モニタリング、およびトラブルシューティングの使用例

Catalyst Center でネットワークインベントリを管理します。

● プラグアンドプレイを使用してデバイスをオンボードする。

● IP アドレスまたは Cisco Discovery Protocol(CDP)でデバイスを検出する。

● 破損したデバイスを交換する。

● コンプライアンスチェックを実行する。

● ロケーション間でのデバイスを移動する。

● デバイス証明書を管理する。

● パスワード変更を管理する。

Catalyst Center でデバイス設定を管理します。

● デバイステンプレートを使用して新しい設定を展開する。

● デバイス設定の変更を追跡する。

● アシュアランス監査ログを使用して、設定中に発生したエラーをモニターする。

Catalyst Center を使用してデバイスソフトウェアを管理し、アップグレードをスケジュールします。

● ネットワークルータとスイッチをアップグレードする(SLV ペアとスタックスイッチを含む)。

● ワイヤレスデバイスをアップグレードする(ワイヤレスコントローラ SSO ペアと C9800-CL を含む)。

● AP のローリングアップグレードをスケジュールする。

● ソフトウェアイメージ管理(SWIM)レポートを生成する。

アシュアランスを使用して、ネットワークとデバイスの正常性、クライアントエンドポイント、およびネットワーク使用率をモニターします。

● ネットワークデバイスの正常性と使用率をモニターする。

● 各ロケーションのシステムの正常性をモニターする。

● AAA や DHCP などのネットワークサービスをモニターする。

● ワイヤレスコントローラおよび AP をモニターする。

● 有線およびワイヤレスクライアントの数と詳細をモニターする。

Catalyst Center を使用してネットワークの問題をトラブルシューティングします。

● デバイスにアクセスし、SSH を介して CLI コマンドを実行する。

● デバイス設定の変更内容を比較する。

● パストレースを実行し、リンク障害を検出する。

● 高 CPU 使用率の根本原因を分析する。

● アプリケーションまたはデバイスの Public Key Infrastructure(PKI)証明書のトラブルシューティングについて、監査ログを確認する。

システムとネットワークの堅牢性の使用例

以下のイベント発生時にシステムレベルの復元力を確認します。

● ワイヤレスコントローラ SSO。

● 単一 AP の障害。

以下のイベント発生時にシステムレベルの復元力を確認します。

● SVL ボーダーとコントロールプレーンのフェールオーバー。

● SVL ボーダーとコントロールプレーンのリンク障害。

● スタック アクセス スイッチ メンバーの障害。

● ディストリビューションとファブリックエッジ間のリンク障害。

● ディストリビューションとファブリックボーダーとコントロールプレーンノード間のリンク障害。

以下のイベント発生時にシステムレベルの復元力を確認します。

● ポリシーサービスノード(PSN)の障害。

● ポリシー管理ノード(PAN)のフェールオーバー。

● Cisco ISE PSN の変更。

● Cisco ISE のアップグレード。

スケールマトリックス

ソリューションでは、次の表に示すスケールの数値について確認しました。ソフトウェアおよびハードウェアの適合規格については、『Cisco Catalyst Center Data Sheet』を参照してください。

| 属性 |

空港 SDA 拡張可能数 |

| AP |

4,000 |

| ファブリックエッジ |

500 |

| ワイヤレスエンドポイント |

100,000 |

| ネットワークプロファイル |

10 |

| 建物とフロア |

500 |

| SSID |

20 |

| ワイヤレスコントローラ |

ワイヤレスコントローラ SSO HA ペア用に 2 つ、N+1 HA ワイヤレスコントローラ用に 2 つ、ゲストアンカー用に 1 つ |

| AP あたりのワイヤレスエンドポイント |

AP あたり 20 のワイヤレスエンドポイント |

| レイヤ 3 仮想ネットワーク |

16 |

| レイヤ 2 仮想ネットワーク |

800 |

| ゲストクライアント |

80,000 |

| 空港、航空会社、およびベンダーのクライアント |

20,000 |

注: ESXi 仮想アプライアンス上の Catalyst Center は、小規模環境向けの 44 コア物理アプライアンスと同じ規模とパフォーマンスをサポートします。詳細については、『Cisco Catalyst Center on ESXi Deployment Guide』を参照してください。

ハードウェアとソフトウェアの仕様

ソリューションは、次の表に示すハードウェアとソフトウェアで検証されています。サポートされているハードウェアとソフトウェアの完全なリストについては、『Cisco Catalyst Center Compatibility Matrix』を参照してください。

| ロール |

ハードウェア プラットフォーム |

ソフトウェアバージョン |

| Catalyst Center |

DN2-HW-APL-XL |

2.3.7.7 |

| Catalyst Center |

DNA-SW-OVA |

2.3.7.7 |

| アイデンティティ管理、RADIUS サーバー |

SNS-3695-K9 |

3.3 パッチ 4 |

| シスコ ワイヤレス コントローラ |

C9800-80-K9、C9800-CL |

17.9.6、17.12.4 |

| Cisco SD-Access ファブリックエッジ |

C9200, C9300, C9400 |

17.9.5、17.12.4 |

| ファブリックボーダー/コントロールプレーン |

C9500-40x/C9606R |

17.9.5、17.12.4 |

| Cisco Firepower Threat Defense セキュリティアプライアンス |

FPR9300、FPR4100 |

7.2 |

| Cisco Secure Firewall Management Center |

FMC 仮想 |

7.2 |

| Cisco Industrial Ethernet 4000 拡張ノード |

IE4000 |

15.2(7)E4 |

| Cisco Spaces |

Cisco Spaces コネクタ |

3.1 |

| ThousandEyes |

クラウドサービス |

4.4.4 |

● ESXi 上の Catalyst Center には制限事項があります。『Cisco Catalyst Center on ESXi Release Notes』を参照してください。

● Catalyst Center アプリケーション プラットフォームとは異なり、VM を接続して 3 ノードクラスタを作成することはできません。HA を実現するには、VMware vSphere を使用する必要があります。詳細については、『Cisco Catalyst Center on ESXi Administrator Guide』を参照してください。

テクニカルリファレンス

● Cisco SD-Access Solution Design Guide (CVD)

● Cisco Catalyst Center Administrator Guide

● Support for Multiple Cisco Catalyst Center Clusters with a Single Cisco ISE System

● Cisco Catalyst Center Release Notes

● Cisco Catalyst Center Security Best Practices Guide

● Software Defined Access (SDA) Provisioning Best Practice Guide

フィードバック

フィードバック