ゼロタッチプロビジョニングの概念

ZTP では、工場出荷時の状態のデバイスをブランチオフィスまたはリモートの場所に出荷し、物理的に設置する際にプロビジョニングすることができます。ローカルオペレータは、イメージをインストールしたり、完全に設定したりすることなく、これらのデバイスをネットワークにケーブル接続できます。ZTP を使用するには、まず DHCP サーバーと ZTP で各デバイスのエントリを確立します。その後、デバイスをネットワークに接続して電源を投入するか、リロードすることで、ZTP 処理をアクティブ化できます。デバイスは自動的にソフトウェアイメージと設定をダウンロードし、デバイスに適用します(設定のみを適用することもできます)。設定されると、ZTP は新しいデバイスを Cisco Crosswork デバイスインベントリにオンボーディングします。その後、Crosswork Network Controller の他の機能を使用してデバイスをモニターおよび管理することができます。

ZTP では、次の基本用語と概念を使用します。

-

クラシック ZTP:ソフトウェアと設定ファイルをダウンロードしてデバイスに適用するプロセス。iPXE ファームウェアと HTTP を使用してデバイスを起動し、ダウンロードを実行します。セキュアな通信を使用しないため、パブリックネットワークでの使用には適していません。

-

セキュア ZTP:ソフトウェアイメージと設定ファイルをダウンロードしてデバイスに適用するセキュアなプロセス。セキュアなトランスポートプロトコルと証明書を使用してデバイスを検証し、ダウンロードを実行します。そのため、パブリックネットワークでの使用に適しています。

-

PnP ZTP:ソフトウェアイメージと設定ファイルをダウンロードし、Cisco IOS-XE デバイスに適用するセキュアなプロセス。Cisco Plug and Play(Cisco PnP)を使用してデバイスを検証し、セキュアで暗号化されたチャネルを介してダウンロードを実行します。セキュア ZTP とほぼ同じレベルのセキュリティを提供しますが、Cisco IOS-XE デバイスのみを対象としています。

-

評価ライセンスのカウントダウン:ZTP を使用して、デバイスをライセンスなしで 90 日間オンボーディングできます。この評価期間が終了すると、ZTP を使用して以前にオンボーディングしたすべてのデバイスと、予定している今後のニーズをカバーするのに十分なキャパシティを備えたライセンスバンドルを購入してインストールするまでは、ZTP を使用して新しいデバイスをオンボーディングすることはできません。

-

イメージファイル:デバイスにネットワーク オペレーティング システムをインストールするために使用するバイナリ ソフトウェア イメージ ファイル。シスコのデバイスの場合、これらのファイルは Cisco IOS イメージのサポートされているバージョンです。ソフトウェアイメージのインストールは、ZTP 処理ではオプションの部分となります。インストールするように設定されている場合、ZTP プロセスは Crosswork Network Controller からデバイスにイメージをダウンロードします。デバイスによってそのインストールが行われます。SMU もインストールする必要がある場合、ZTP はクラシック ZTP とセキュア ZTP の設定処理の一部としてそれらをインストールできます(SMU は PnP ZTP ではサポートされていません)。

-

Cisco Plug and Play(Cisco PnP):シスコ独自の ZTP で、ほとんどの IOS ソフトウェアイメージにバンドルされています。Cisco PnP は、ソフトウェア PnP エージェントと PnP サーバーを使用して、デバイスにイメージと設定を配布します。通信の安全を確保するために、サーバーとエージェントは HTTPS を使用して通信します。

-

設定ファイル:新しくイメージ化されたデバイスや再イメージ化されたデバイスの動作パラメータを設定するために使用するファイル。使用する予定の ZTP モードに応じて、ファイルは Python スクリプト、Linux シェルスクリプト、または ASCII テキストとして保存された一連の Cisco IOS CLI コマンドになります(これらのすべてがすべての ZTP モードでサポートされているわけではありません)。ZTP プロセスは、新しくイメージ化されたデバイスに設定ファイルをダウンロードし、実行します。ZTP 処理には単一の設定ファイルが必要です。セキュア ZTP 処理では、最大 3 つの異なる設定ファイルをサポートします。これらの設定ファイルは、次の順序でオンボーディング中に適用されます。

-

事前設定:事前設定ファイルは、新しくイメージ化されたデバイスや再イメージ化されたデバイスの最初の動作パラメータを設定するために使用するファイルです。事前設定ファイルは、セットアッププロセスを自動化するために不可欠であり、手動による介入なしでデバイスを設定できます。

-

Day-zero:Day-zero ファイルは、新しくイメージ化されたデバイスまたは再イメージ化されたデバイスを最初からセットアップするために使用される設定ファイルであり、「Day-0」と呼ばれることが多くあります。Day-Zero ファイルは、初期設定プロセスを自動化し、手動設定なしでデバイスを動作できるようにするために重要です。

-

設定後:設定後ファイルは、初期セットアップの完了後に、追加の設定や構成をデバイスに適用するために使用されます。このファイルには、デバイスの動作をさらに調整する高度な設定、更新、またはカスタムスクリプトを含めることができます。設定後ファイルは、デバイスが特定の動作要件を満たし、目的の用途に完全に最適化されていることを確実にします。

事前設定ファイルと設定後ファイルには、Day-Zero 設定ファイルへの参照が含まれている場合があります。これは、事前設定ファイルと設定後ファイルが Day-Zero ファイルの UUID を要求することを示しています。

-

-

設定の処理方法:セキュア ZTP ユーザーオプション。新しい設定を既存のデバイス設定にマージするか、または上書きするかを指定できます。

-

クレデンシャルプロファイル:SNMP、SSH、HTTP、およびその他のネットワークプロトコルを介してデバイスにアクセスするために使用するパスワードとコミュニティ文字列の集まり。Crosswork Network Controller は、クレデンシャルプロファイルを使用してデバイスにアクセスし、デバイスアクセスを自動化します。すべてのクレデンシャルプロファイルは、パスワードとコミュニティ文字列を暗号化形式で保存します。

-

ブートファイル名:ZTP リポジトリに保存されているソフトウェアイメージの明示的なパスと名前。ZTP を使用してオンボーディングする予定のデバイスごとに、DHCP のデバイス設定の一部としてブートファイル名を指定します。

-

HTTPS/TLS:Hypertext Transport Protocol Secure(HTTPS)は、HTTP プロトコルのセキュアな形式です。暗号化したレイヤで HTTP をラップします。このレイヤは Transport Layer Security(TLS)(以前の Secure Sockets Layer、つまり SSL)です。

-

iPXE:オープンソース ブート ファームウェア iPXE は、ブート前実行環境(PXE)クライアントファームウェアとブートローダの一般的な実装です。 iPXE を使用すると、組み込み PXE サポートのないデバイスをネットワークから起動できます。iPXE ブートプロセスは、通常のクラシック ZTP 処理の一部です。

-

所有者証明書:組織の認証局(CA)署名入りエンドエンティティ証明書。公開キーを組織にバインドします。所有者証明書は、セキュア ZTP 処理の一部としてデバイスにインストールします。

-

所有権バウチャー:所有権バウチャーは、デバイスに保存されている所有者証明書を検証することにより、デバイスの所有者を識別するために使用されます。シスコは、組織からの要求に応じて所有権バウチャーを提供します。シスコから所有権バウチャーを取得する方法については、「所有権バウチャーの読み込み」を参照してください。

-

Cisco PnP エージェント:Cisco IOS-XE デバイスに組み込まれたソフトウェアエージェント。PnP エージェントをサポートするデバイスで、スタートアップ設定ファイルなしで初めて電源が投入されると、エージェントは Cisco PnP サーバーを検索しようとします。このエージェントは、DHCP や DNS など、さまざまな方法でサーバーの IP アドレスを検出できます。

-

Cisco PnP サーバー:ソフトウェアイメージおよび設定の管理と Cisco PnP 対応デバイスへの配布を行う中央サーバー。ZTP には、HTTPS を使用して PnP エージェントと通信するように設定された PnP サーバーが組み込まれています。

-

SUDI:セキュアな一意のデバイス識別子(SUDI)は、関連付けられたキーペアを持つ証明書です。SUDI には、デバイスの製品識別子とシリアル番号が含まれています。シスコは製造時に SUDI とキーペアをデバイスハードウェアのトラストアンカーモジュール(TAm)に挿入し、デバイスにイミュータブル ID を付与します。セキュア ZTP 処理時に、バックエンドシステムはデバイスにアイデンティティの検証を要求します。ルータは SUDI ベースのアイデンティティを使用して応答します。このやり取りと TAm 暗号化サービスにより、バックエンドシステムは暗号化されたイメージと設定ファイルを提供できます。これらの暗号化されたファイルを開くことができるのは、検証済みのルータだけです。これにより、パブリックネットワーク上での転送の機密性が確保されます。

-

SUDI ルート CA 証明書:認証局(CA)によって発行および署名され、下位の SUDI 証明書を認証するために使用する SUDI のルート認証証明書。

-

UUID:汎用一意識別子(UUID)は、オンボーディング時にデバイスを識別します。

-

イメージ ID:イメージ ID は、Crosswork Network Controller にアップロードしたイメージファイルを一意に識別します。クラシック ZTP とセキュア ZTP では、DHCP ブートファイル URL のソフトウェアイメージファイルのイメージ ID を使用します。

-

ZTP アセット:ZTP では、新しいデバイスをオンボーディングするために、いくつかのタイプのファイルと情報にアクセスする必要があります。これらのファイルと情報を総称して「ZTP アセット」と呼びます。ZTP 処理を開始する前に、ZTP 設定の一部としてこれらのアセットをロードします。

-

ZTP プロファイル:(通常は)1 つのイメージと 1 つの設定を 1 つのユニットに結合する Crosswork Network Controller のストレージ構成。Crosswork Network Controller は、ZTP プロファイルを使用して、イメージングおよび設定プロセスを自動化します。ZTP プロファイルの使用は任意ですが、推奨されています。これらは、デバイスファミリ、クラス、およびロールに関する ZTP イメージと設定の整理を簡単にし、一貫性を持たせるのに役立ちます。

-

ZTP リポジトリ:Crosswork Network Controller がイメージと設定ファイルを保存する場所。

ZTP と評価ライセンス

ZTP ライセンスは、ブロック単位で販売されるライセンスによる使用量ベースのモデルに従います。ZTP を使用してデバイスをオンボーディングする機能を取り戻すには、トライアル期間中にオンボーディングしたデバイスの数と、今後 ZTP でオンボーディングする予定の新しいデバイスの数の両方をカバーするライセンスブロックをインストールする必要があります。たとえば、トライアル中に 10 台のデバイスをオンボーディングしてから、91 日目に10 台のデバイスのライセンスバンドルをインストールした場合、使用できるライセンスは残りません。別のデバイスをオンボーディングする前に、少なくとも 1 つのライセンスブロックをインストールする必要があります。必要に応じて、ライセンスブロックを追加できます。オペレータは、ライセンスの消費をモニターして、予期せぬライセンス不足を回避する必要があります。使用済みのライセンスの数と、まだ使用可能なライセンスの数を確認するには、Cisco Smart Licensing のサイトを確認します。

オンボーディング済みの ZTP デバイスは、常に次のいずれかに関連付けられます。

-

シリアル番号、または

-

IOS-XR デバイスの場合:Option 82 ロケーション ID 属性の値(リモート ID と回線 ID)。

シリアル番号とロケーション ID によって「許可」リストが形成されます。ZTP は、デバイスをオンボーディングしてライセンスを割り当てることを決定するときに、このリストを使用します。オンボーディング済みの ZTP デバイスをインベントリから削除し、後で再度オンボーディングする場合は、同じシリアル番号またはロケーション ID を使用します。別のシリアル番号やロケーション ID を使用すると、ライセンスが余分に消費される場合があります。現在のリリースでは、このシナリオの回避策は提供されていません。いずれの場合も、同じシリアル番号またはロケーション ID を持つ 2 つの異なる ZTP デバイスを同時にアクティブにすることはできません。

ZTP でのプラットフォームサポート

クラシック ZTP でのプラットフォームサポート

次のプラットフォームは、クラシック ZTP をサポートしています。

-

ソフトウェア:Cisco IOS-XR バージョン 6.6.3、7.0.1、7.0.2、7.0.12、7.11.2、24.2.1、および 24.1.2。

-

ハードウェア:

-

Cisco アグリゲーション サービス ルータ(ASR)9000

-

Cisco アグリゲーション サービス ルータ(ASR)9900

-

Cisco Network Convergence Systems(NCS)540 および 560 シリーズ ルータ

-

Cisco NCS 1000 シリーズ ルータ

-

Cisco NCS 55xx シリーズ ルータ

-

Cisco NCS 8xx シリーズ ルータ

-

重要 |

クラシック ZTP は、サードパーティ製のデバイスをサポートしていません。 |

セキュア ZTP でのプラットフォームサポート

次のプラットフォームでセキュア ZTP がサポートされています。

-

ソフトウェア:Cisco IOS-XR バージョン 7.3.1 以降(FQDN を使用)、7.11.2、24.2.1、および 24.1.2。

IOS-XR 6.6.3 を使用しているお客様は、セキュア ZTP を使用する前に IOS-XR 7.3.1 にアップグレードする必要があります。ユーザーは、単独の手動イメージインストールとしてアップグレードを実行できます。

-

ハードウェア:

-

Cisco アグリゲーション サービス ルータ(ASR)9000

-

Cisco アグリゲーション サービス ルータ(ASR)9900

-

Cisco Network Convergence Systems(NCS)540 および 560 シリーズ ルータ

-

Cisco NCS 1000 シリーズ ルータ

-

Cisco NCS 55xx シリーズ ルータ

-

Cisco NCS 8xx シリーズ ルータ

-

セキュア ZTP は、サードパーティ製デバイスのプロビジョニングをサポートしています。詳細については、サードパーティ製デバイスのプロビジョニングのサポートを参照してください。

PnP ZTP でのプラットフォームサポート

次のプラットフォームで PnP ZTP がサポートされています。

-

ソフトウェア:Cisco IOS-XE バージョン 16.12、17.4.1、17.5.1、および 17.13.1。

-

ハードウェア:

-

Cisco アグリゲーション サービス ルータ(ASR)903

-

Cisco ASR 907

-

Cisco ASR 920

-

Cisco NCS 520

-

重要 |

PnP ZTP は、サードパーティ製デバイスまたはソフトウェアをサポートしていません。 |

サードパーティ製デバイスのプロビジョニングのサポート

セキュア ZTP は、サードパーティ製デバイスのプロビジョニングをサポートしています。

-

セキュア ZTP RFC 8572(https://tools.ietf.org/html/rfc8572)に 100% 準拠していること。

-

デバイス証明書と所有権バウチャーのシリアル番号がシスコ形式のガイドラインと一致していること。セキュア ZTP:サードパーティ製デバイス証明書および所有権バウチャーのガイドラインを参照してください。

セキュア ZTP:サードパーティ製デバイス証明書および所有権バウチャーのガイドライン

デバイスのセキュア ZTP 処理は、デバイスと Cisco Crosswork 間の正常な HTTPS/TLS ハンドシェイクから始まります。ハンドシェイク後、セキュア ZTP はデバイス証明書からシリアル番号を抽出する必要があります。セキュア ZTP は、抽出したシリアル番号を内部のシリアル番号の「許可」リストと照合して検証します。許可リストを作成するには、デバイスのシリアル番号を Cisco Crosswork にアップロードします。Crosswork が所有権バウチャーを使用してダウンロードを検証する場合も、同様のシリアル番号検証手順が後で実行されます。

Cisco IOS-XR デバイスとは異なり、サードパーティベンダーのデバイス証明書のシリアル番号の形式はベンダー間で標準化されていません。通常、サードパーティベンダーのデバイス証明書には、Subject フィールドまたはセクションがあります。Subject には、ベンダーが決定する複数のキーと値のペアが含まれます。通常、キーの 1 つは serialNumber です。このキーの値には、実際のデバイスのシリアル番号が文字列として含まれます。その前には、文字列 SN: が付きます。たとえば、サードパーティのデバイス証明書の [サブジェクト(Subject)] セクションに serialNumber = PID:NCS-5501 SN:FOC2331R0CW というキーと値が含まれているとします。セキュア ZTP は SN: 文字列の後の値を取得し、その値を許可リスト内のシリアル番号の 1 つと照合するよう試みます。

サードパーティベンダーのデバイス証明書の形式が異なると、検証エラーが発生する可能性があります。障害の程度は、差異の程度によって異なります。ベンダー証明書がこの形式とまったく一致しない場合があります。証明書の [サブジェクト(Subject)]

フィールドに、SN: 文字列を含む値を持つ serialNumber キーを含めることはできません。この場合、セキュア ZTP の処理は、デバイスのシリアル番号として serialNumber キーの文字列値全体(存在する場合)を使用するようにフォールバックします。次に、その値をシリアル番号の許可リストの 1 つと照合します。この 2 つの方法(文字列照合とフォールバック)は、セキュア ZTP がサードパーティ製デバイスのシリアル番号を判別するための唯一の手段です。ベンダー証明書がこの想定と異なる場合、セキュア

ZTP はデバイスを検証できません。

セキュア ZTP では、所有権バウチャー(OV)に対して同様の形式が想定されます。シスコのツールは、SerialNumber.vcj 形式のファイル名で所有権バウチャーを生成します。ここで、SerialNumber はデバイスのシリアル番号です。

セキュア ZTP は、ファイル名からシリアル番号を抽出し、許可リスト内のいずれかの番号との照合を試みます。マルチベンダーサポートでは、サードパーティベンダーのツールが同じ形式のファイル名で OV ファイルを生成すると想定しています。この想定が満たされない場合は、検証が失敗します。

ZTP の実装の決定

ベストプラクティスとして、使用するデバイスでサポートされる最も安全な実装を常に選択してください。ただし、ZTP には実装のさまざまな選択肢があり、コスト対メリットのトレードオフを事前に検討に値します。

-

クラシック ZTP を使用する場合:クラシック ZTP はセキュア ZTP よりも簡単に実装できます。固定ドメイン証明書(PDC)、所有者証明書、または所有権バウチャーは必要ありません。デバイスとサーバーの検証が厳密ではなくなり、設定も複雑でないため、処理エラーの影響を受けにくくなります。シスコのデバイスが 7.3.1 より前の IOS-XR バージョンを実行している場合は、これが唯一の選択肢となります。それ以前のソフトウェアでは、セキュア ZTP と PnP ZTP はサポートされていないためです。クラシック ZTP にはデバイスのシリアル番号チェックが含まれていますが、トランスポート層では安全ではありません。リモートデバイスへのルートがメトロネットワークまたはその他のセキュアでないネットワークを通過する場合は推奨されません。

-

セキュア ZTP を使用する場合:次の場合はセキュア ZTP を使用します。

-

ZTP トラフィックが、セキュリティで保護されていないパブリックネットワークを通過する必要がある。

-

Cisco IOS-XR デバイスがセキュア ZTP をサポートし、必要なソフトウェアレベルにある(「セキュア ZTP でのプラットフォームサポート」を参照)。

セキュア ZTP が提供する追加のセキュリティには、クラシック ZTP または PnP ZTP よりも複雑な設定が必要です。設定タスクを初めて実行する場合、この複雑さが原因で設定エラーが発生しやすくなります。セキュア ZTP の設定には、PDC、所有者証明書およびシスコからの所有権バウチャーも必要です。

クラシック ZTP および PnP ZTP はサードパーティ製ハードウェアをサポートしていないため、サードパーティ製のデバイスを使用している場合はセキュア ZTP の使用を検討します。サードパーティ製デバイスとそのソフトウェアは、RFC 8572 と 8366 に 100% 準拠している必要があります。サードパーティ製のデバイスのデバイス証明書には、デバイスのシリアル番号が含まれている必要があります。サードパーティ所有権バウチャーは、デバイスのシリアル番号をファイル名として使用する形式である必要があります。シスコは、すべてのサードパーティ製デバイスとのセキュア ZTP の互換性を保証していません。サードパーティ製デバイスのサポートの詳細については、「ZTP でのプラットフォームサポート」を参照してください。

-

-

PnP ZTP を使用する場合:Cisco PnP プロトコルをサポートする Cisco IOS-XE デバイスのセキュアプロビジョニングの設定が必要な場合は、PnP ZTP を使用します。PnP ZTP の設定はセキュア ZTP よりも複雑ではなく、クラシック ZTP よりわずかに複雑な程度です。

-

イメージデバイスで ZTP を使用する場合:ZTP モードのいずれかを使用する場合、ソフトウェアイメージを指定する必要はありません。この機能を使用すると、ソフトウェアイメージがすでにインストールされている 1 台以上のデバイスをリモートの場所に出荷できます。後でこれらのデバイスに接続し、リモートで ZTP 処理をトリガーできます。その後、次を適用できます。

-

設定ファイル

-

複数の設定を持つ 1 つ以上のイメージまたは SMU。

-

-

ZTP 処理がスクリプト実行をサポートする方法:セキュア ZTP は、事前設定、Day 0、および設定後のスクリプト実行機能を提供するため、互換性のあるデバイスによる高い柔軟性が実現します。クラシック ZTP モードとセキュア ZTP モードの両方で設定ファイルをチェーンできますが、クラシック ZTP の追加スクリプトの実行機能は、特定のデバイスで許可されるスクリプトの実行のサポートに制限されます。PnP ZTP は CLI コマンドのみを実行でき、スクリプトを実行することはできません。

いずれの場合も、結果としてデバイスがオンボーディングされます。Crosswork Network Controller にオンボーディングされた後は、ZTP を使用してデバイスを再設定することは避けてください(詳細については、「オンボーディング済み ZTP デバイスの再設定」を参照してください)。

-

設定の整理:デバイス間で可能な限り一貫した設定を維持します。最初に、同じデバイスファミリの同じロールを持つすべてのデバイスの基本設定が同じか、または類似していることを確認します。

デバイスが果たす役割の定義方法は、組織、その運用方法、およびネットワーク環境の複雑さによって異なります。たとえば、組織が金融サービス企業であるとします。路上の ATM、標準的な営業時間中に開いている小売店、民間のトレーディングオフィスの 3 つのタイプのブランチがあります。各タイプのブランチのすべてのデバイスを対象とする 3 つのセットの基本プロファイルを定義できます。これらプロファイルのそれぞれに設定ファイルをマッピングできます。

一貫性を強化するもう 1 つの方法は、同様のタイプのデバイス用に基本的なスクリプト設定を作成し、スクリプトロジックを使用して、特別なロールを持つデバイス用の他のスクリプトを呼び出す(チェーンする)ことです。Classic ZTP を使用している場合、スクリプトは指定した設定ファイルにあります。この例を拡張すると、そのスクリプトは共通の設定を適用し、ブランチタイプに応じて他のスクリプトをダウンロードして適用します。セキュア ZTP を使用する場合は、Day 0 設定スクリプトに加えて、事前設定および設定後のスクリプトを指定できるため、柔軟性が高まります。

ZTP の処理ロジック

ZTP の処理は、クラシック ZTP、セキュア ZTP、または PnP ZTP の実装によって異なります。以下で、各 ZTP モードの ZTP 処理の各ステップについて詳しく説明します。

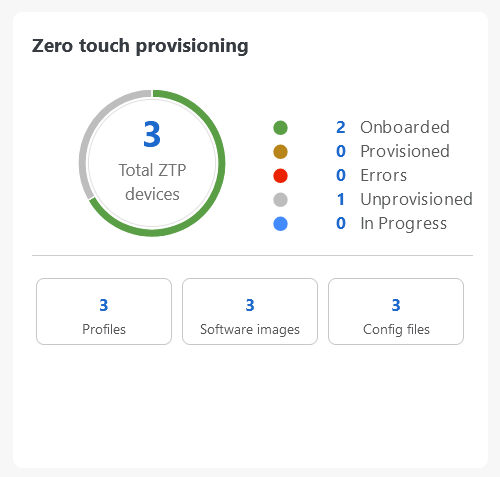

デバイスのリセットまたはリロードによって開始されると、ZTP 処理は自動的に進行します。また、Crosswork Network Controller は、[デバイス(Devices)] ウィンドウを更新し、各デバイスが処理されているときに到達する状態を示すステータスメッセージも表示します。デバイスが [オンボーディング済み(Onboarded)] 状態になると、ZTP 処理の範囲を超える追加の手順が実行されます(「オンボーディング済み ZTP デバイス情報の入力」などを参照)。

Crosswork Network Controller が図に示すように進行状況を正確に報告するには、デバイスの設定に使用するスクリプトに状態変更の通知を含める必要があります。これらのコールの例を確認するには、 を選択し、次に [サンプルスクリプトのダウンロード(XR)(Download sample script (XR))] をクリックします。サンプル設定ファイルの詳細については、「構成ファイルの準備と読み込み」の「サンプル構成ファイルのダウンロード」セクションを参照してください。

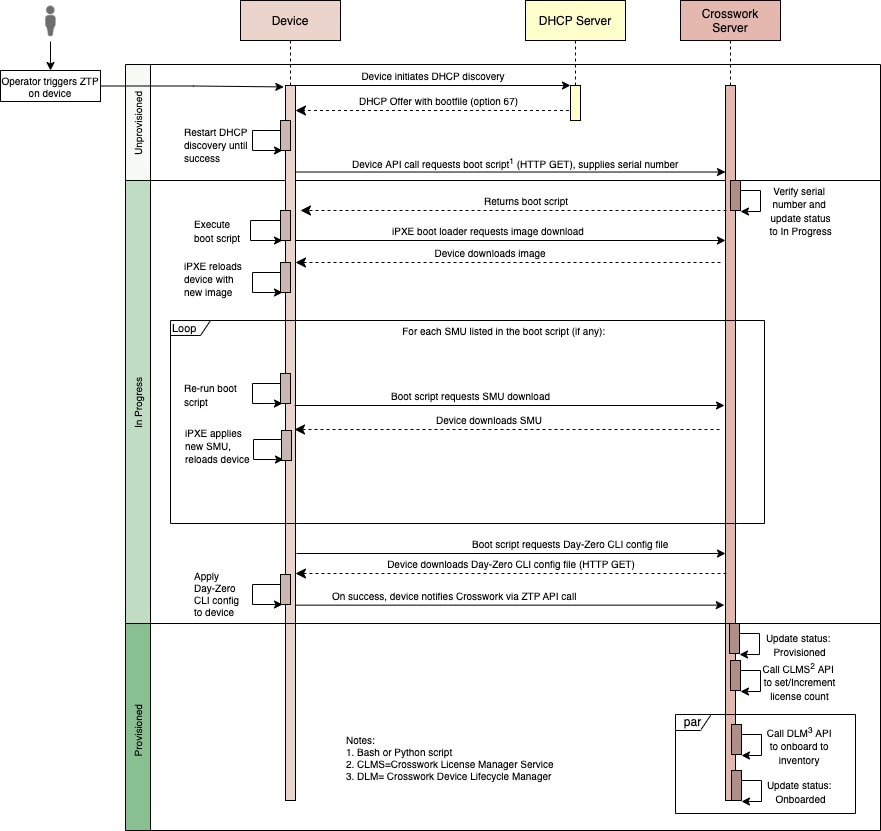

クラシック ZTP の処理

次の図に、クラシック ZTP がデバイスのプロビジョニングとオンボーディングに使用する処理ロジックを示します。デバイスの状態遷移は、図の左側にある緑色のブロックで表されます。

DHCP サーバーは、デバイスのシリアル番号に基づいてデバイスアイデンティティを確認してから、デバイスにブートファイルとイメージのダウンロードを指示します。ZTP がデバイスをイメージ化すると、デバイスは設定ファイルをダウンロードし、実行します。

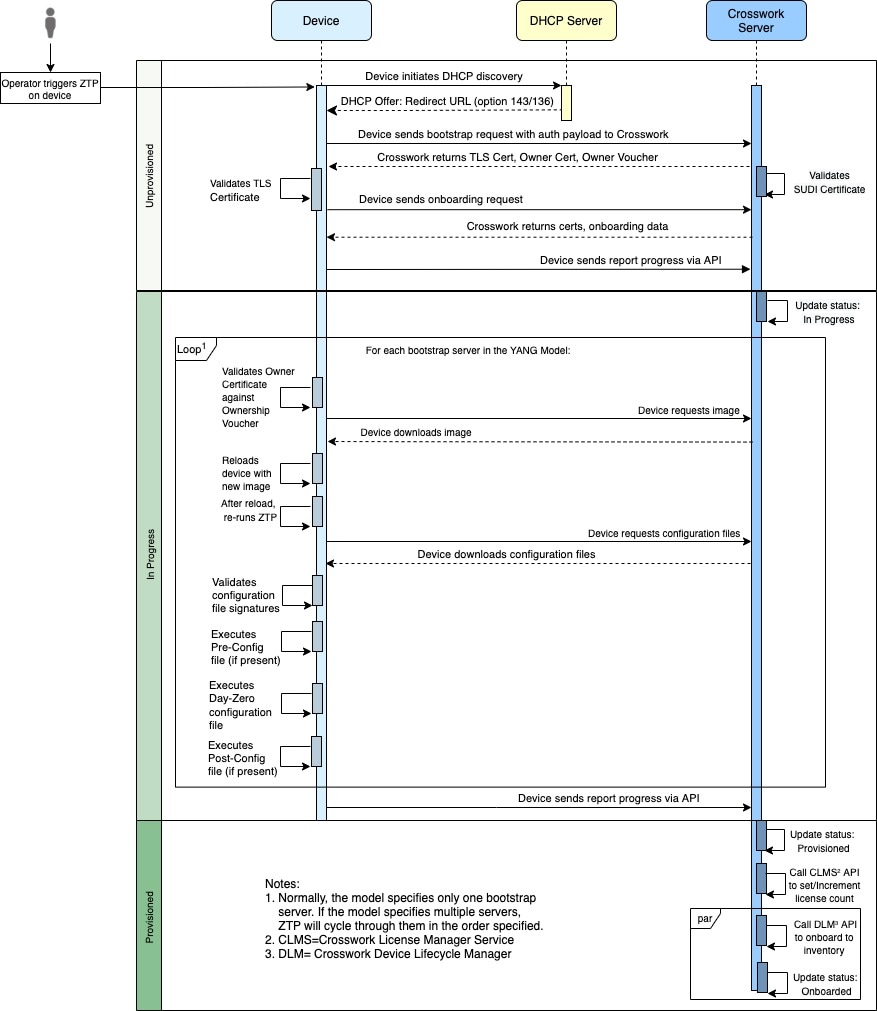

セキュア ZTP の処理

次の図に、セキュア ZTP がデバイスのプロビジョニングとオンボーディングに使用するプロセスロジックを示します。デバイスの状態遷移は、図の左側にある緑色のブロックで表されます。

デバイスと ZTP ブートストラップサーバーは TLS/HTTPS を 介してデバイスとサーバー証明書でセキュアな一意のデバイス識別子(SUDI)を使用し、相互に認証します。セキュアな HTTPS チャネルを介して、ブートストラップサーバーはデバイスに署名付きイメージと構成アーティファクトをダウンロードさせます。これらのアーティファクトは、RFC 8572 YANG スキーマ(https://tools.ietf.org/html/rfc8572#section-6.3)に準拠する必要があります。デバイスは新しいイメージ(存在する場合)をインストールしてリロードすると、構成スクリプトをダウンロードして実行します。

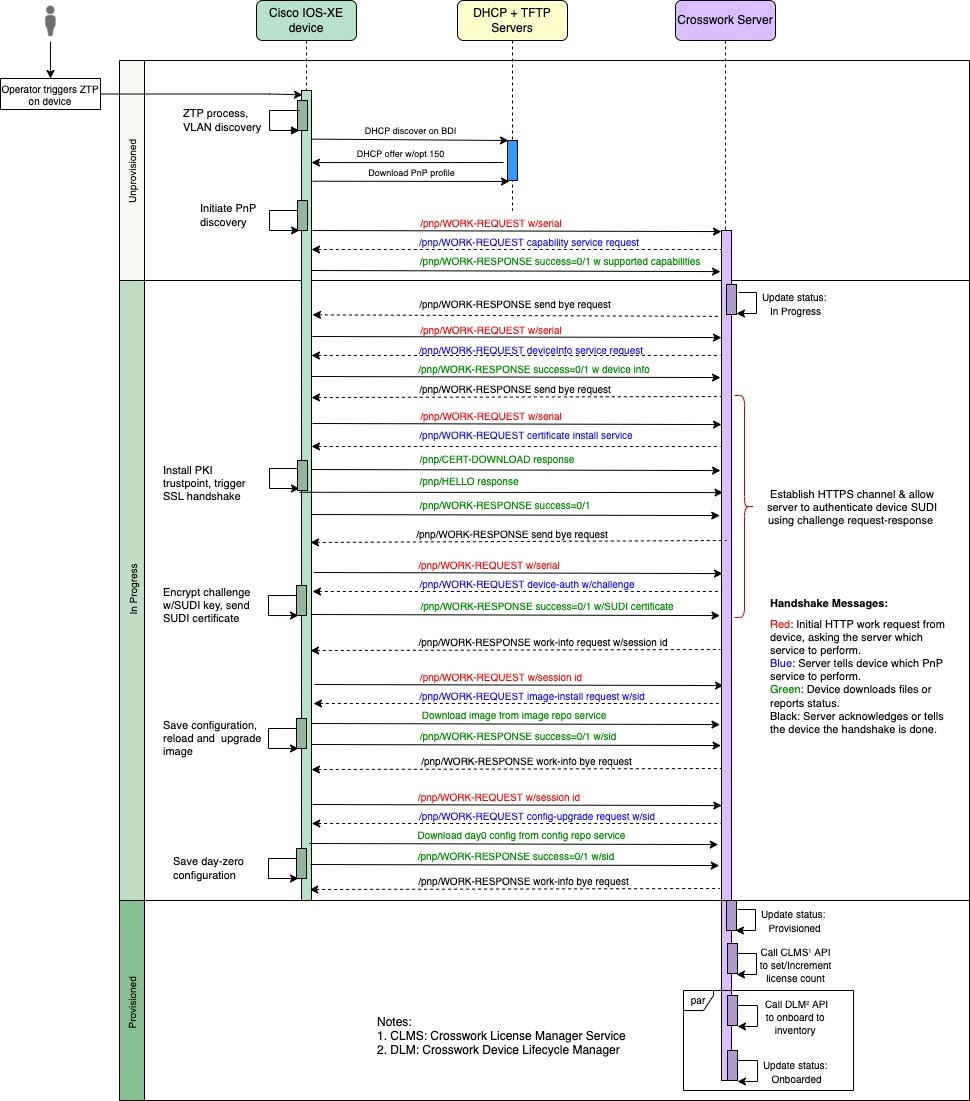

PnP ZTP の処理

次の図に、PnP ZTP がデバイスのプロビジョニングとオンボーディングに使用するプロセスロジックを示します。デバイスの状態遷移は、図の左側にある緑色のブロックで表されます。

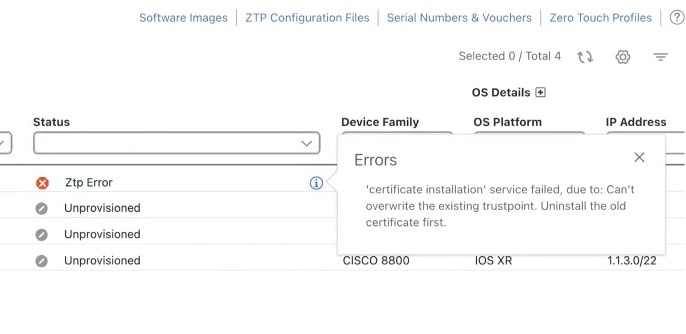

オペレータが PnP ZTP 処理をトリガーすると、デバイスは VLAN 検出を実行し、DHCP 検出が開始される BDI インターフェイスを作成します。DHCP 中にデバイスに提供される DHCP ディスカバリ応答には、CNC でホストされている TFTP サーバーにデバイスを誘導するオプション 150 が含まれている必要があります。デバイスは、認証なしで TFTP サーバーから PnP プロファイルをダウンロードし、デバイスの実行コンフィギュレーションにコピーします。PnP プロファイルは CLI テキストファイルです。プロファイルは、デバイスの PnP エージェントをアクティブにし、ポート 30620 上で組み込み Crosswork Network Controller PnP サーバーに作業要求を HTTP 経由で送信します。次に、PnP サーバーはデバイスのシリアル番号を Crosswork Network Controller のシリアル番号の「許可」リスト(以前に Crosswork Network Controller にアップロードしたもの)と照合して検証し、PnP 機能サービス要求を開始します。デバイスからの PnP 作業応答が成功すると、デバイスのプロビジョニングステータスが [プロビジョニングなし(Unprovisioned)] から [進行中(In Progress)] に変更されます。その後、PnP サーバーは、デバイス情報、証明書のインストール、イメージのインストール、設定のアップグレードなどの要求を含む一連のサービス要求を開始します。これらの各サービス要求には、PnP サーバーと PnP エージェント間の 4 ウェイハンドシェイクが含まれます。証明書インストール要求の一部として、Crosswork Network Controller PnP サーバーはその証明書をデバイスと共有します。デバイスにこのトラストポイントを正常にインストールすると、PnP プロファイル設定が変更され、Crosswork Network Controller で HTTPS とポート 30603 の使用が開始されます。後続のイメージと設定のダウンロード要求は、HTTPS を使用してトランザクションを保護します。現在、デバイスでは SUDI 証明書認証はサポートされていません。デバイスが新しいイメージ(存在する場合)をダウンロードしてインストールし、リロードすると、PnP プロセスは引き続き CLI 設定ファイルをダウンロードし、デバイスの実行コンフィギュレーションに適用します。デバイスのステータスが [プロビジョニング済み(Provisioned)] に設定され、ライセンス数が Crosswork Network Controller で更新されます。デバイスのステータスは [オンボーディング済み(Onboarded)] に設定され、デバイスは PnP サーバーとの通信を停止します。

![[その他(More)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/443001-444000/443912.jpg) をクリックし、[証明書の更新(Update certificate)]

をクリックし、[証明書の更新(Update certificate)]![[コピー(Copy)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/443001-444000/443914.jpg) をクリックします。

をクリックします。

フィードバック

フィードバック