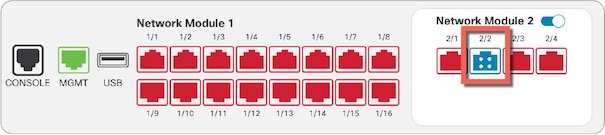

管理/诊断接口

物理管理接口由诊断逻辑接口和管理逻辑接口共用。

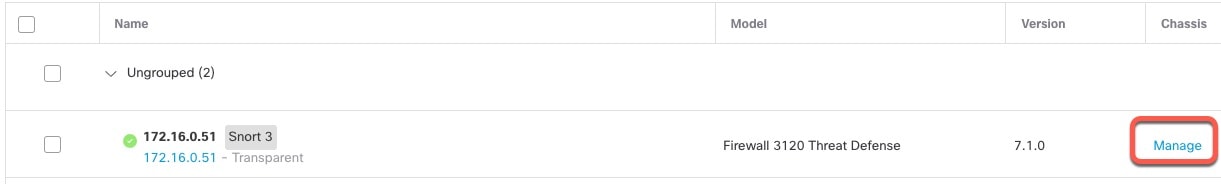

管理接口

管理接口与设备上的其他接口分离。它用于设置设备并将其注册到管理中心。它使用自己的 IP 地址和静态路由。您可以在 CLI 中使用 configure network 命令配置其设置。如果在将 IP 地址添加到 管理中心后在 CLI 中更改该地址,则可以通过 区域在 Cisco Secure Firewall Management Center中匹配该 IP 地址。

您也可以使用数据接口而不是管理接口来管理 威胁防御 。

诊断接口

诊断逻辑接口可以连同其余数据接口一起在 屏幕上进行配置。可以选择是否使用诊断接口(请参阅方案的路由和透明模式部署)。诊断接口只允许管理流量,而不允许通过流量。它不支持 SSH;仅可以对数据接口或管理接口进行 SSH。诊断接口可帮助进行 SNMP 或系统日志监视。

注 |

虽然诊断接口和管理接口共享一个物理端口,但必须为同一网络上的每个接口分配不同的 IP 地址。 |

)

)

)

)

)

) )

)

)

)

反馈

反馈