SSL 策略概述

An SSL 策略 确定系统如何处理网络上的加密流量。可以配置一个或多个 SSL 策略,将 an SSL 策略与访问控制策略关联起来,然后将访问控制策略部署到受管设备。当设备检测到 TCP 握手时,访问控制策略首先处理并检查流量。如果它随后识别出通过 TCP 连接建立的 TLS/SSL加密会话,则 SSL 策略将接管、处理和解密已加密的流量。

小心 |

仅Snort 2。添加或删除构件SSL 策略 在部署配置更改时重新启动 Snort 进程,从而暂时中断流量检测。流量在此中断期间丢弃还是不进一步检查而直接通过,取决于目标设备处理流量的方式。有关详细信息,请参阅Snort 重启流量行为。 |

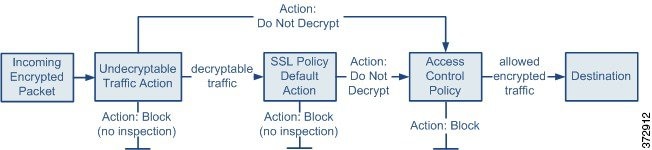

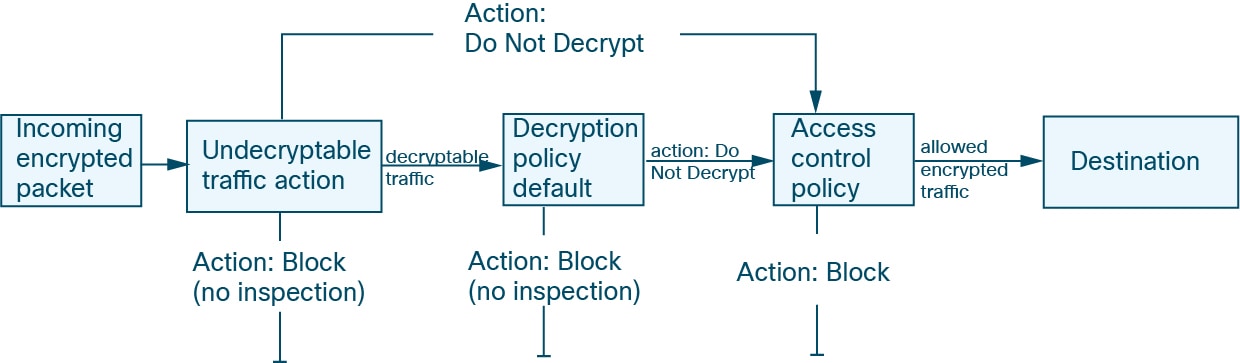

最简单的 SSL 策略(如下图所示)引导其部署所在设备,以使用单个默认操作处理加密流量。可将默认操作设置为阻止可解密流量(无需进一步检查),或者使用访问控制检查未解密的可解密流量。然后系统可以允许或阻止已加密的流量。如果设备检测到无法解密的流量,它会阻止该流量,无需进一步检查或不对其进行解密,而是使用访问控制对其进行检查。

更为复杂的 SSL 策略可通过不同的操作处理不同类型无法解密的流量,根据证书颁发机构 (CA) 是否颁发或信任加密证书而控制流量,以及使用 TLS/SSL 规则 规则对已加密流量的日志记录和处理进行精细控制。这些规则可能很简单,也可能很复杂,使用多个条件匹配和检查已加密的流量。

注 |

由于 TLS 和 SSL 通常可以互换使用,因此我们使用 TLS/SSL 来指示所讨论的任一协议。IETF 已弃用 SSL 协议以支持更安全的 TLS 协议,因此您通常可将 TLS/SSL 解读为仅指代 TLS。 但 SSL 策略 是个例外。由于 管理中心 配置选项是 ,我们使用术语 SSL 策略 ,尽管这些策略是用于定义 TLS 和 SSL 流量的规则。 有关 SSL 和 TLS 协议的更多信息,请参阅 SSL 与 TLS - 差别何在?等资源。 |

)

) )

) )

) )

) )

) 反馈

反馈