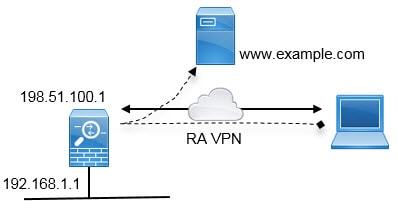

远程访问 VPN 概述

您可以使用 设备管理器 ,配置通过 SSL 借助 Secure Client 软件实现的远程访问 VPN。

Secure Client 与 威胁防御 设备协商 SSL VPN 连接时,会使用传输层安全 (TLS) 或数据报传输层安全 (DTLS) 进行连接。DTLS 可避免与某些 SSL 连接关联的延迟和带宽问题,并可提高对于数据包延迟敏感的实时应用的性能。客户端与 威胁防御 设备协商要使用的 TLS/DTLS 版本。如果客户端支持 DTLS,则使用 DTLS。

各设备型号的最大并发 VPN 会话数量

根据设备型号,设备上允许的并发远程访问 VPN 会话数量有最大值限制。此限制用于确保系统性能不会降低到不可接受的水平。请使用这些限制进行容量规划。

|

设备型号 |

最大并发远程访问 VPN 会话数 |

|---|---|

|

Firepower 1010 |

75 |

|

Firepower 1120 |

150 |

|

Firepower 1140 |

400 |

|

Cisco Secure Firewall 1210CE/1210CP |

200 |

|

Cisco Secure Firewall 1220CX |

300 |

|

Cisco Secure Firewall 3110 |

3000 |

|

Cisco Secure Firewall 3120 |

6000 |

|

Cisco Secure Firewall 3130 |

15,000 |

|

Cisco Secure Firewall 3140 |

20,000 |

|

Firepower 4100 系列,所有型号 |

10,000 |

|

Firepower 9300 设备,所有型号 |

20,000 |

|

Threat Defense Virtual:FTDv5 |

50 |

|

Threat Defense Virtual:FTDv10、FTDv20、FTDv30 |

250 |

|

Threat Defense Virtual:FTDv50 |

750 |

|

Threat Defense Virtual:FTDv100 |

10,000 |

|

ISA 3000 |

25 |

下载 Secure Client 软件

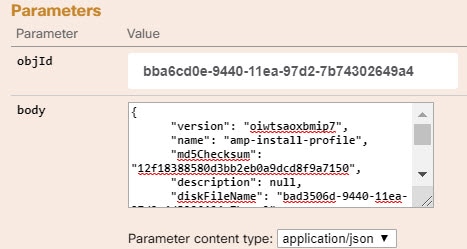

在配置远程访问 VPN 之前,必须将 Secure Client 软件下载到您的工作站。定义 VPN 时,您需要上传这些软件包。

您应该下载最新的 Secure Client 版本,以确保获得最新的功能、漏洞修复和安全补丁。请定期更新 威胁防御设备上的软件包。

注 |

可以为以下每个操作系统上传一个 Secure Client 软件包:Windows、Mac 和 Linux。无法为特定操作系统类型上传多个版本。 |

从 software.cisco.com 获取 Secure Client 软件包。您需要下载客户端的“完全安装软件包”版本。

用户如何安装 Secure Client 软件

要完成 VPN 连接,您的用户必须安装 Secure Client 软件。可以使用现有的软件分发方法直接安装该软件。或者,可以让用户直接从威胁防御设备安装 Secure Client 。

用户必须对其工作站具有管理员权限才能安装软件。

安装 Secure Client 后,如果您将新的 Secure Client 版本上传到系统,Secure Client 将在用户进行下一个 VPN 连接时检测到新版本。系统将自动提示用户下载并安装更新的客户端软件。这种自动化可为您和您的客户端简化软件分发。

如果您决定让用户一开始从 威胁防御设备安装软件,请告诉用户执行以下步骤。

注 |

Android 和 iOS 用户应从相应的应用商店下载 Secure Client。 |

过程

|

步骤 1 |

使用 Web 浏览器,打开 https://ravpn-address ,其中 ravpn-address 是您允许 VPN 连接的外部接口的 IP 地址或主机名。 您在配置远程访问 VPN 时确定此接口。系统提示用户登录。 如果更改了远程访问 VPN 连接的端口,则用户必须在 URL 中包含该自定义端口。例如,如果将端口更改为 4443,则 URL 应为 https://ravpn.example.com:4443 |

|

步骤 2 |

登录到网站。 用户使用为远程访问 VPN 配置的目录服务器进行身份验证。登录成功后可继续操作。 如果登录成功,系统将确定用户是否已具有所需的 Secure Client版本。如果用户的计算机上没有 Secure Client ,或者客户端的版本较低,系统将自动开始安装 Secure Client 软件。 安装后,Secure Client 会完成远程访问 VPN 连接。 |

使用 RADIUS 和组策略控制用户权限和属性

您可以将用户授权属性(也称为用户权利或权限)应用于来自外部 RADIUS 服务器或 威胁防御设备上定义的组策略的 RA VPN 连接。如果 威胁防御 设备从与组策略上配置的属性冲突的外部 AAA 服务器接收属性,则来自 AAA 服务器的属性始终优先。

威胁防御设备按照以下顺序应用属性:

-

外部 AAA 服务器上的用户属性 - 该服务器在用户身份验证或授权成功后返回这些属性。

-

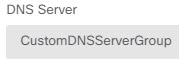

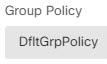

在 威胁防御设备上配置的组策略 - 如果 RADIUS 服务器为用户返回 RADIUS CLASS 属性 IETF-Class-25 (OU=group-policy) 值,威胁防御设备会将该用户放在名称相同的组策略中,并实施组策略中该服务器未返回的所有属性。

-

连接配置文件分配的组策略 - 连接配置文件包含该连接的初步设置,包括在进行身份验证前应用于用户的默认组策略。连接至 威胁防御设备的所有用户最初都属于此组,这可以提供 AAA 服务器返回的用户属性或分配给用户的组策略中缺失的所有属性。

威胁防御设备支持供应商 ID 为 3076 的 RADIUS 属性。如果使用的 RADIUS 服务器没有定义这些属性,您必须手动定义它们。要定义属性,请使用属性名称或编号、类型、值和供应商代码 (3076)。

以下主题根据属性值是在 RADIUS 服务器中定义的还是由系统发送到 RADIUS 服务器的来介绍受支持的属性。

发送到 RADIUS 服务器的属性

RADIUS 属性 146 和 150 由 威胁防御 发送到 RADIUS 服务器,用于身份验证请求和授权请求。以下所有属性都是由 威胁防御设备发送到 RADIUS 服务器,用于记账开始请求、临时更新请求和停止请求。

|

属性 |

属性编号 |

语法、类型 |

单值或多值 |

说明或值 |

|---|---|---|---|---|

|

客户端类型 |

150 |

整数 |

单值 |

连接到 VPN 的客户端类型:

|

|

会话类型 |

151 |

整数 |

单值 |

连接类型:

|

|

隧道组名称 |

146 |

字符串 |

单值 |

用于建立会话的连接配置文件名称,如 威胁防御 设备上的定义。此名称可以包含 1-253 个字符。 |

从 RADIUS 服务器接收的属性

以下用户授权属性由 RADIUS 服务器发送到 威胁防御设备。

|

属性 |

属性编号 |

语法、类型 |

单值或多值 |

说明或值 |

|---|---|---|---|---|

|

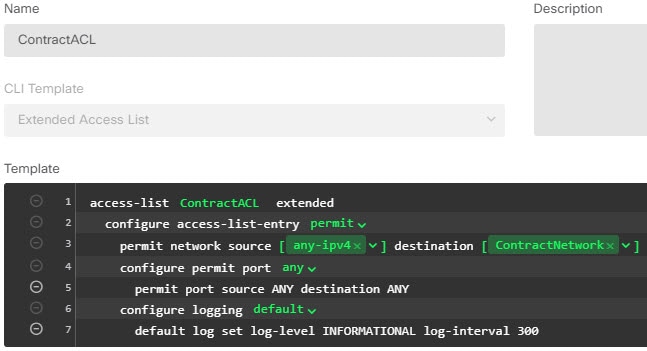

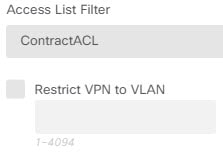

Access-List-Inbound |

86 |

字符串 |

单值 |

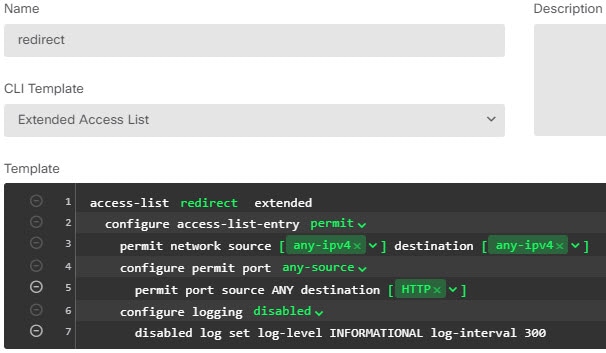

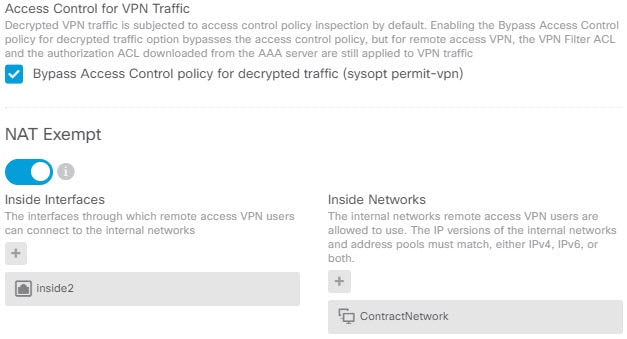

这两个访问列表属性都使用 威胁防御 设备上配置的 ACL 名称。使用 Smart CLI 扩展访问列表对象类型创建 ACL(依次选择)。 此类 ACL 用于控制入站流量(流量进入 威胁防御 设备)或出站流量(流量离开 威胁防御 设备)。 |

|

Access-List-Outbound |

87 |

字符串 |

单值 |

|

|

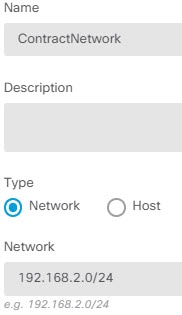

Address-Pools |

217 |

字符串 |

单值 |

威胁防御 设备上定义的网络对象名称,用于识别将作为地址池供客户端连接 RA VPN 时使用的子网。在对象 (Objects) 页面上定义网络对象。 |

|

Banner1 |

15 |

字符串 |

单值 |

用户登录时显示的横幅。 |

|

Banner2 |

36 |

字符串 |

单值 |

用户登录时显示的横幅的第二部分。横幅 2 附加到横幅 1。 |

|

Group-Policy |

25 |

字符串 |

单值 |

要在连接中使用的组策略。必须在 RA VPN 组策略 (Group Policy) 页面上创建组策略。您可以使用以下其中一种格式:

|

|

Simultaneous-Logins |

2 |

整数 |

单值 |

允许用户建立的独立并发连接的数量,0 - 2147483647。 |

|

VLAN |

140 |

整数 |

单值 |

限制用户连接的 VLAN,0 - 4094。还必须在 威胁防御设备的子接口上配置此 VLAN。 |

双因素身份验证

可以为 RA VPN 配置双因素身份验证。配置了双因素身份验证时,用户必须提供用户名、静态密码,以及一个额外项,如 RSA 令牌或 Duo 密码等。双因素身份验证不同于使用第二个身份验证源,双因素是在单个身份验证源中配置的,其与 RSA/Duo 服务器的关系绑定到主身份验证源。例外情况是 Duo LDAP,它将“Duo LDAP 服务器”配置为辅助身份验证源。

在双因素身份验证过程中,第一个因素是 RADIUS 或 AD 服务器,与之配合使用的第二个因素是推送到移动设备的 RSA 令牌和 Duo 密码,正是使用此令牌和密码来检测系统,

RSA 双因素身份验证

可以使用以下方法之一配置 RSA。有关 RSA 端配置的信息,请参阅 RSA 文档。

-

直接在 设备管理器 中将 RSA 服务器定义为 RADIUS 服务器,并将此服务器用作 RA VPN 中的主身份验证源。

使用此方法时,用户必须使用 RSA RADIUS 服务器上配置的用户名进行身份验证,并使用一次性临时 RSA 令牌连接密码,用逗号分隔密码和令牌:密码,令牌。

在此配置中,通常会使用单独的 RADIUS 服务器 (例如,Cisco ISE 提供的 RADIUS 服务器) 提供授权服务。将第二个 RADIUS 服务器配置为授权、配置或记账服务器。

-

将 RSA 服务器与支持直接集成的 RADIUS 或 AD 服务器集成,并配置 RA VPN,将非 RSA RADIUS 或 AD 服务器用作主要身份验证源。在这种情况下,RADIUS/AD 服务器使用 RSA-SDI 在客户端和 RSA 服务器之间代理和安排双因素身份验证。

使用此方法时,用户必须使用非 RSA RADIUS 或 AD 服务器上配置的用户名进行身份验证,并使用一次性临时 RSA 令牌连接密码,用逗号分隔密码和令牌:密码,令牌。

在此配置中,也会将第二个非 RSA RADIUS 服务器用作授权和记账(可选)服务器。

使用 RADIUS 的 Duo 双因素身份验证

可以将 Duo RADIUS 服务器配置为主要身份验证源。此方法使用 Duo RADIUS 身份验证代理。

有关配置 Duo 的详细步骤,请参阅 https://duo.com/docs/cisco-firepower。

然后,配置 Duo,以转发定向到代理服务器的身份验证请求,并将另一台 RADIUS 服务器或 AD 服务器用作第一个身份验证因素,将 Duo 云服务用作第二个因素。

使用此方法时,用户必须使用 Duo 身份验证代理和关联的 RADIUS/AD 服务器上配置的用户名,以及 RADIUS/AD 服务器中配置的用户名对应的密码进行身份验证,其后紧随以下其中一个 Duo 代码:

-

Duo-passcode。例如,my-password,12345。

-

push。例如,my-password,push。使用 push 告知 Duo 向用户应该已经安装并注册的 Duo 移动应用发送推送身份验证。

-

sms。例如,my-password,sms。使用 sms 告知 Duo 向用户的移动设备发送包含新一批密码的 SMS 消息。使用 sms 时,用户的身份验证尝试将会失败。用户必须重新进行身份验证,并输入新密码作为辅助因素。

-

phone。例如,my-password,phone。使用 phone 告知 Duo 执行电话回叫身份验证。

如果用户名/密码已经过验证,Duo 身份验证代理会联系 Duo 云服务,后者将核实该请求是来自有效配置的代理设备,然后按照指示将临时密码推送到用户的移动设备。当用户接受此密码时,Duo 会将会话标记为已验证,同时 RA VPN 成功创建。

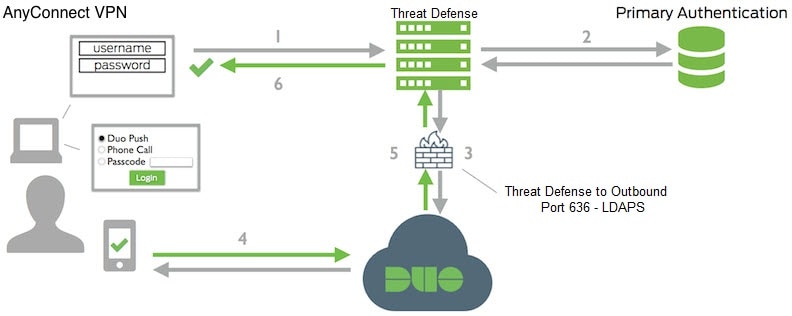

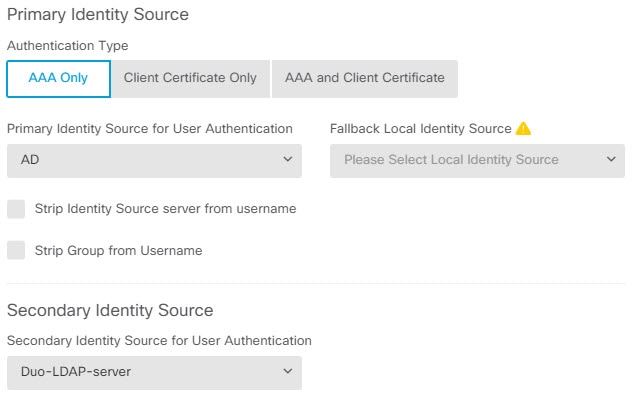

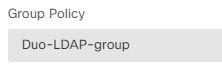

使用 LDAP 的 Duo 双因素身份验证

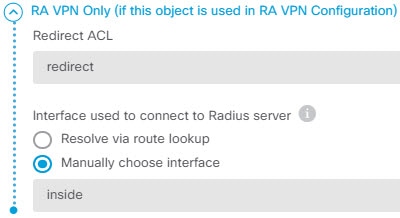

可以将 Duo LDAP 服务器作为辅助身份验证源与作为主要源的 Microsoft Active Directory (AD) 或 RADIUS 服务器结合使用。使用 Duo LDAP 时,辅助身份验证使用 Duo 密码、推送通知或电话呼叫验证主要身份验证。

威胁防御设备使用通过端口 TCP/636 的 LDAPS 与 Duo LDAP 通信。

请注意,Duo LDAP 服务器仅提供身份验证服务,不提供身份服务。因此,如果将 Duo LDAP 作为主要身份验证源,则在任何控制面板中都将看不到与 RA VPN 连接关联的用户名,且将无法为这些用户编写访问控制规则。

使用此方法时,用户必须使用 RADIUS/AD 服务器和 Duo LDAP 服务器上配置的用户名进行身份验证。系统提示通过 Secure Client 登录时,用户应在主密码字段中提供 RADIUS/AD 密码,对于辅助密码,可以提供以下选项之一来使用 Duo 进行身份验证。有关详细信息,请参阅 https://guide.duo.com/anyconnect。

-

Duo 密码 - 使用密码进行身份验证,密码将由 Duo Mobile 生成、通过 SMS 发送、由硬件令牌生成或由管理员提供。例如,1234567。

-

推送 - 如果已安装并激活 Duo Mobile 应用,请将登录请求推送至您的手机。查看请求并点击批准以登录。

-

电话 - 使用电话呼叫进行身份验证。

-

短信 - 以短信消息请求 Duo 密码。登录尝试失败。使用新密码重新登录。

有关使用 Duo LDAP 的详细说明和示例,请参阅如何使用 Duo LDAP 配置双因素身份验证。

反馈

反馈