关于虚拟路由器和虚拟路由与转发 (VRF)

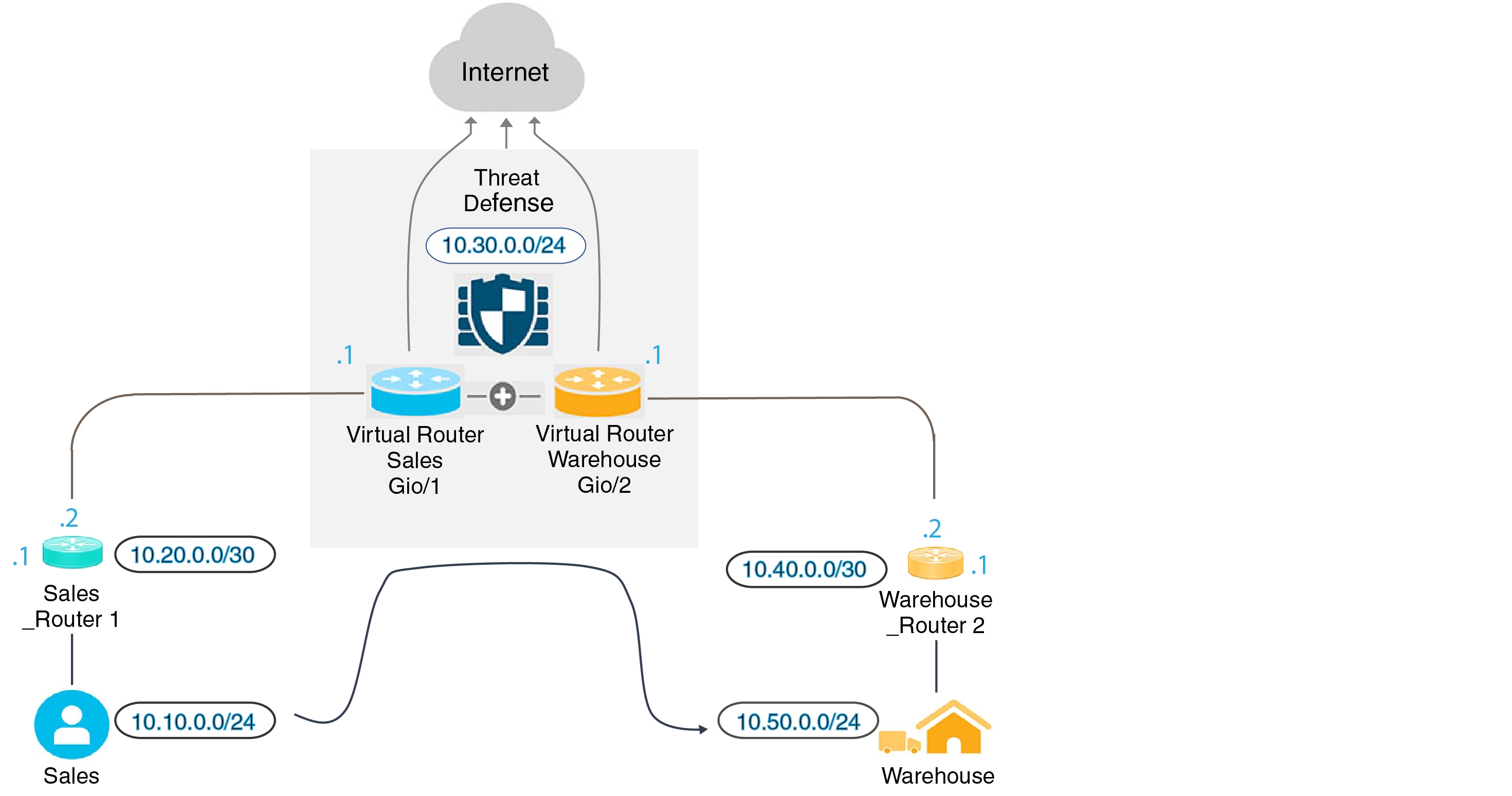

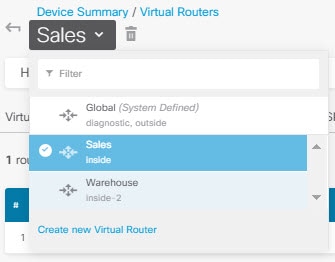

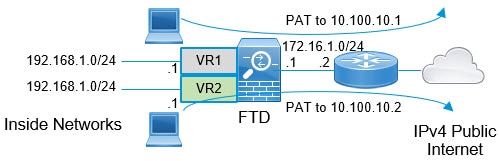

可以创建多个虚拟路由器来为接口组维护单独的路由表。由于每个虚拟路由器都有自己的路由表,因此您可以完全分隔流经设备的流量。

因此,您可以通过一组通用的网络设备为两个或多个不同的客户提供支持。您还可以使用虚拟路由器为自身网络的元素提供更多隔离,例如,将开发网络与一般用途的企业网络隔离。

虚拟路由器将实施虚拟路由和转发功能的“轻型”版本(或 VRF Lite),它不支持 BGP 的多协议扩展 (MBGP)。

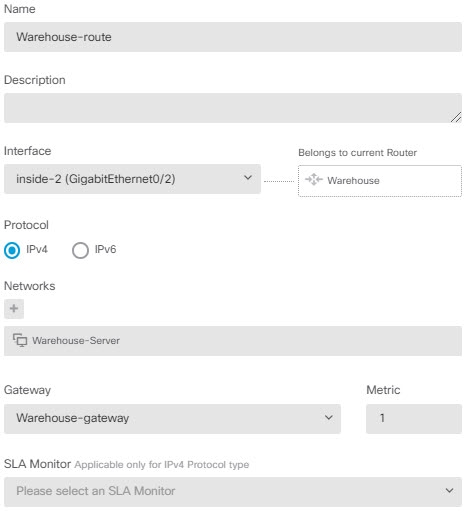

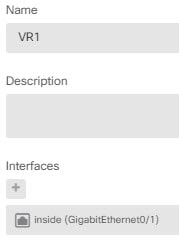

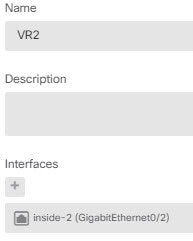

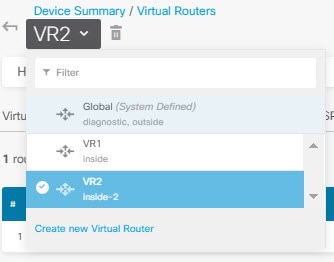

创建虚拟路由器时,您需要为路由器分配接口。您可以将给定接口分配给一个且仅有一个虚拟路由器。然后即可定义静态路由,并为每个虚拟路由器配置路由协议(例如 OSPF 或 BGP)。还可在整个网络中配置单独的路由进程,以便所有参与设备的路由表都使用每个虚拟路由器相同的路由进程和表。使用虚拟路由器,可在同一物理网络上创建逻辑分隔的网络,以确保流经每个虚拟路由器的流量的隐私。

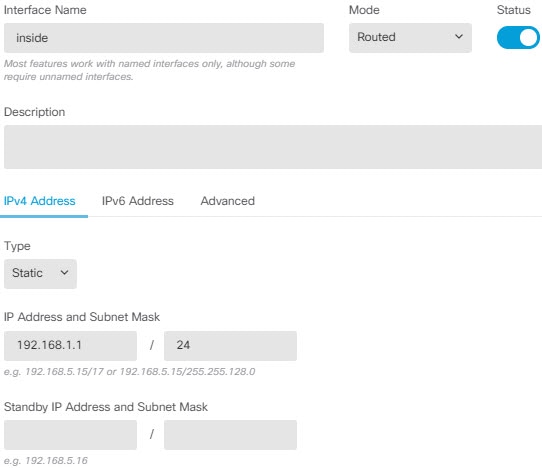

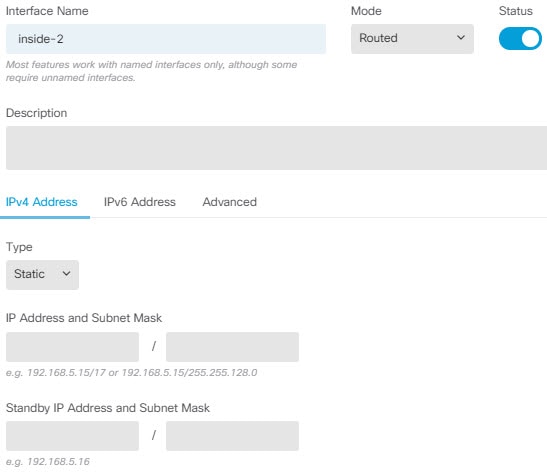

由于路由表独立存在,因此可以在虚拟路由器上使用相同或重叠的地址空间。例如,可以将 192.168.1.0/24 地址空间用于两个独立的虚拟路由器,分别由两个独立物理接口提供支持。

请注意,每个虚拟路由器有单独的管理和数据路由表。例如,如果将管理专用接口分配给虚拟路由器,则该接口的路由表会与分配给虚拟路由器的数据接口分离开来。

配置策略以感知虚拟路由器

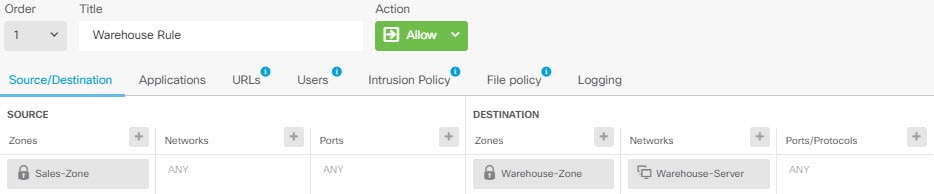

创建虚拟路由器时,该虚拟路由器的路由表会自动与全局虚拟路由器或任何其他虚拟路由器分离开来。但是,安全策略不会自动识别虚拟路由器。

例如,如果编写适用于“任何”源或目标安全区的访问控制规则,则该规则将应用于所有虚拟路由器上的所有接口。这实际上可能正是您所希望得到的结果。例如,可能所有客户都想阻止访问相同系列的令人反感的 URL 类别。

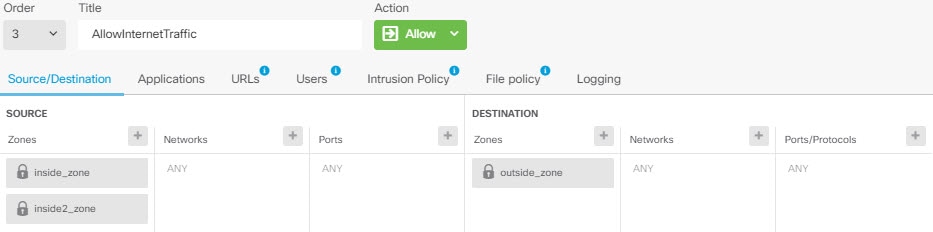

但是,如果需要仅向其中一个虚拟路由器应用策略,则需要创建仅包含来自该单一虚拟路由器的接口的安全区。然后,在安全策略的源和目标条件中使用虚拟路由器限制的安全区。

通过使用其成员身份限制为分配给单个虚拟路由器的接口的安全区,您可以在以下策略中编写虚拟路由器感知规则:

-

访问控制策略。

-

入侵和文件策略。

-

SSL 解密策略。

-

身份策略和用户到 IP 地址映射。如果在虚拟路由器中使用重叠地址空间,请确保为每个虚拟路由器创建单独的领域,并在身份策略规则中正确应用。

如果在虚拟路由器中使用重叠地址空间,则应使用安全区确保应用适当的策略。例如,如果在两个单独的虚拟路由器中使用 192.168.1.0/24 地址空间,则指定 192.168.1.0/24 网络的访问控制规则将应用于两个虚拟路由器中的流量。如果这不是期望的结果,您可以通过只为其中一个虚拟路由器指定源/目标安全区来限制该规则的应用。

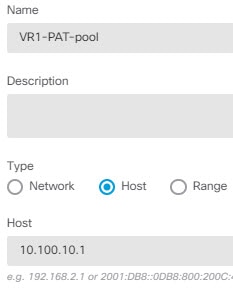

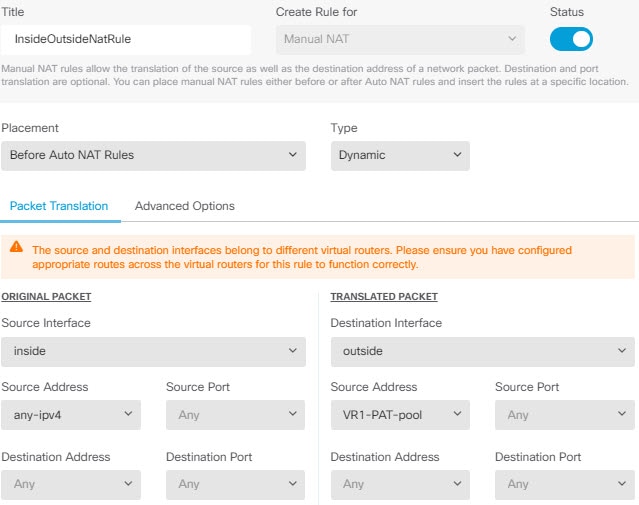

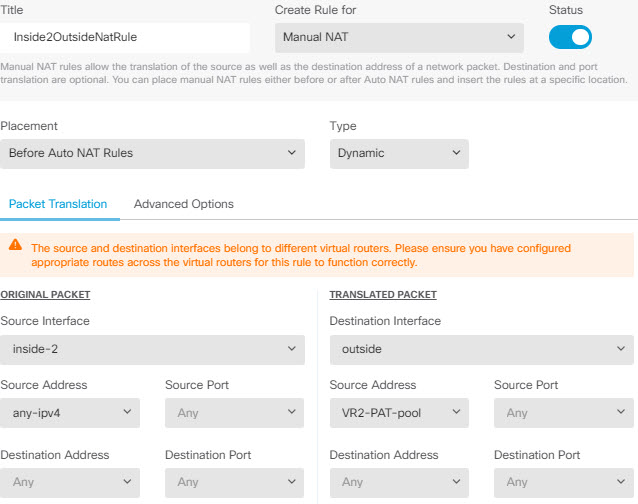

对于不使用安全区的策略(例如 NAT),您可以通过选择分配给单个虚拟路由器的接口作为源接口和目标接口来编写虚拟路由器的特定规则。如果从两个独立的虚拟路由器中选择源接口和目标接口,则必须确保虚拟路由器之间具有适当的路由,以确保规则正常工作。

在虚拟路由器之间路由

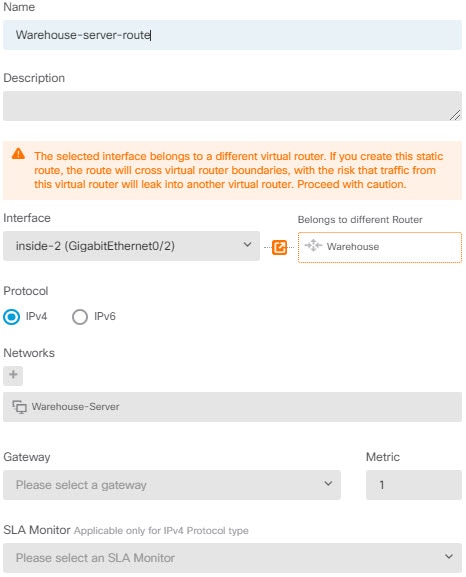

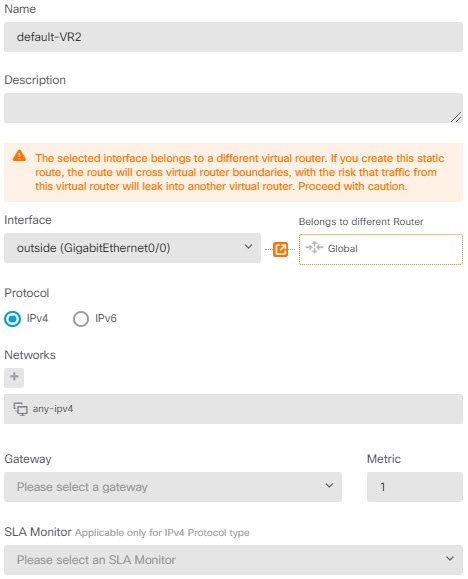

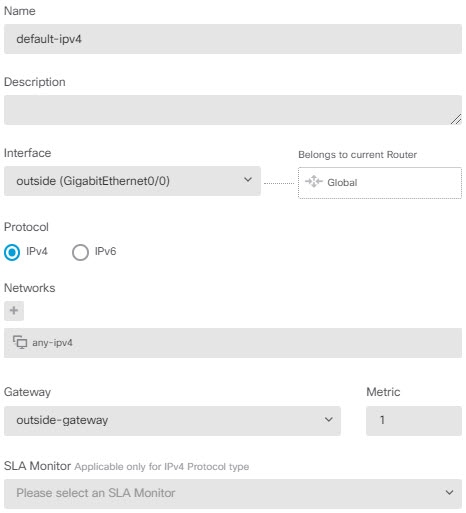

您可以配置静态路由来路由虚拟路由器之间的流量。

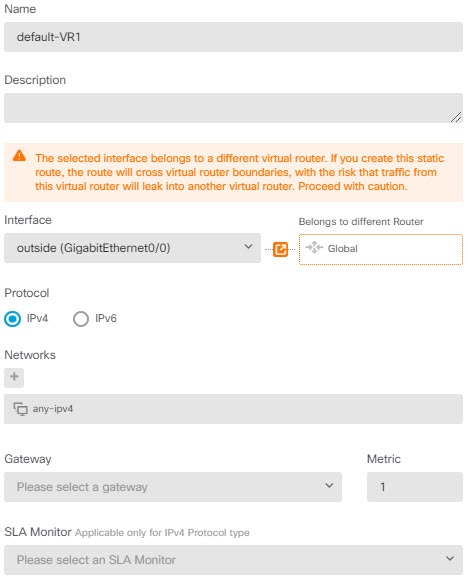

例如,如果您在全局虚拟路由器中设有外部接口,则可以在每个其他虚拟路由器中设置静态默认路由,以将流量发送到该外部接口。然后,无法在给定虚拟路由器内路由的任何流量将被发送到全局路由器,以进行后续路由。

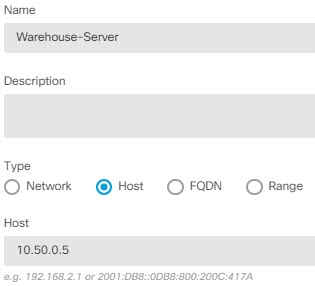

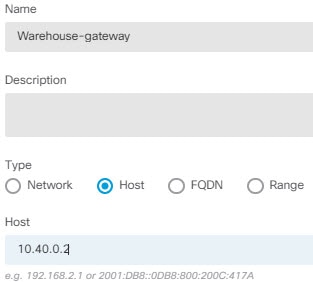

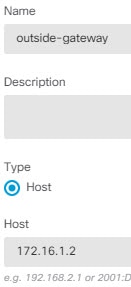

虚拟路由器之间的静态路由被称为路由泄漏,这是因为您会将流量泄漏到其他虚拟路由器。泄漏路由(例如,VR1 路由到 VR2)时,可以仅发起从 VR2 到 VR1 的连接。要使流量从 VR1 流向 VR2,必须配置反向路由。当您为另一个虚拟路由器中的接口创建静态路由时,不需要指定网关地址,而只需选择目标接口。

对于虚拟路由器间路由,系统会在源虚拟路由器中查找目标接口。然后,系统会查找目标虚拟路由器中下一跳的 MAC 地址。因此,目标虚拟路由器必须具有用于目标地址的所选接口的动态(获知)或静态路由。

通过配置将在不同虚拟路由器中使用源接口和目标接口的 NAT 规则,还允许在虚拟路由器之间路由流量。如果未选择 NAT 进行路由查找的选项,则每当发生目标转换时,规则就会将流量从目标接口发送到 NATed 地址。但是,目标虚拟路由器应具有一个已转换目标 IP 地址的路由,以便下一跳查找可以取得成功。

按设备型号划分的最大虚拟路由器数量

可以创建的最大虚拟路由器数量取决于设备型号。下表列出了最大限制。您可以通过输入 show vrf counters 命令对系统进行复核,该命令显示该平台的用户定义最大虚拟路由器数量(不包括全局虚拟路由器)。下表中的数字包括用户和全局路由器。对于 Firepower 4100/9300,这些数字适用于原生模式。

对于支持多实例功能的平台(例如 Firepower 4100/9300),通过以下方式确定每个容器实例的最大虚拟路由器数:将最大虚拟路由器数除以设备上的核心数,然后乘以分配给该实例的核心数,并四舍五入到最接近的整数。例如,如果平台最多支持 100 个虚拟路由器,并且它有 70 个核心,则每个核心最多支持 1.43 个虚拟路由器(四舍五入为一个)。因此,分配有 6 个核心的实例将支持 8.58 个虚拟路由器(四舍五入为 8 个),分配有 10 个核心的实例将支持 14.3 个虚拟路由器(四舍五入为 14 个)。

|

设备型号 |

最大虚拟路由器数量 |

|---|---|

|

Firepower 1010 |

此型号不支持虚拟路由器。 |

|

Firepower 1120 |

5 |

|

Firepower 1140 |

10 |

|

Firepower 1150 |

10 |

|

Cisco Secure Firewall 1210CE |

5 |

|

Cisco Secure Firewall 1210CP |

5 |

|

Cisco Secure Firewall 1220CX |

10 |

|

Cisco Secure Firewall 3105 |

10 |

|

Cisco Secure Firewall 3110 |

15 |

|

Cisco Secure Firewall 3120 |

25 |

|

Cisco Secure Firewall 3130 |

50 |

|

Cisco Secure Firewall 3140 |

100 |

|

Firepower 4112 |

60 |

|

Firepower 4115 |

80 |

|

Firepower 4125 |

100 |

|

Firepower 4145 |

100 |

|

Firepower 9300 设备,所有型号 |

100 |

|

Threat Defense Virtual,所有平台 |

30 |

|

ISA 3000 |

10 |

反馈

反馈