关于入侵和网络分析策略

网络分析和入侵策略配合使用,以检测和防止入侵威胁。

-

网络分析策略 (NAP) 监管流量如何解码和预处理,以便可以进一步对其进行评估,尤其是对于可能指示入侵尝试的异常流量。

-

入侵策略使用入侵和预处理器规则(统称为入侵规则),根据模式检测已解码数据包是否存在攻击。入侵规则可防止(丢弃)有威胁的流量并生成事件,或直接检测(警告)有威胁流量并仅生成事件。

在系统分析流量时,进行解码和预处理的网络分析阶段发生在入侵防御阶段之前并与其分隔开来。网络分析和入侵策略共同提供广泛且深入的数据包检测。它们可以帮助您检测、提醒和防范可能威胁主机及其数据的可用性、完整性和保密性的网络流量。

系统定义的网络分析和入侵策略

系统包括几对相辅相成的同名网络分析和入侵策略。例如,名称同为“平衡安全和连接”的 NAP 策略和入侵策略要一起使用。系统提供的策略由思科 Talos 智能小组 (Talos) 配置。对于这些策略,Talos设置入侵和预处理器规则状态,并提供预处理器和其他高级设置的初始配置。

随着新的漏洞被发现,Talos 会发布入侵规则更新。这些规则更新可以修改系统提供的任何网络分析或入侵策略,并且可以提供新的和已更新的入侵规则及预处理器规则、现有规则的已修改状态,以及已修改的默认策略设置。规则更新还可以从系统提供的策略中删除规则,并且提供新规则类别,以及修改默认变量集。

您可以手动更新规则数据库,或配置定期更新计划。更新必须部署,才能生效。有关更新系统数据库的更多信息,请参阅更新系统数据库。

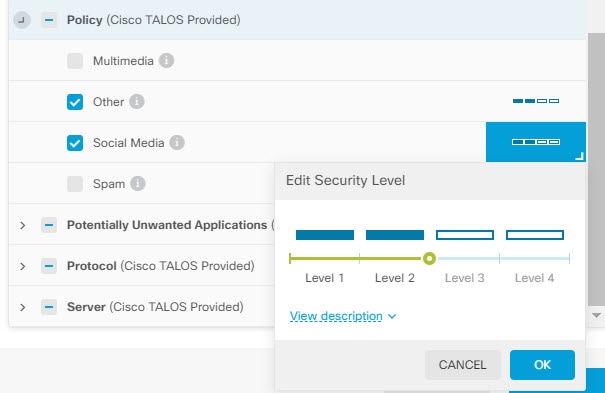

以下是系统提供的策略:

- “平衡安全和连接”网络分析和入侵策略

-

这些策略专为速度和检测而构建。共同使用时,这些策略充当大多数网络和部署类型的良好起点。系统默认使用“平衡安全和连接”网络分析策略。

- “连接优先于安全”网络分析和入侵策略

-

这些策略专为连接(即能够获取所有资源)优先于网络基础设施安全的网络而构建。此入侵策略启用的规则远远少于“安全优先于连接”策略中启用的规则。仅会启用阻止流量的最重要规则。

- “安全优先于连接”网络分析和入侵策略

-

这些策略专为网络基础设施安全优先于用户便利性的网络而构建。此入侵策略将启用许多可能会提醒或丢弃合法流量的网络异常入侵规则。

- “最大检测”网络分析和入侵策略

-

此类策略适用于网络基础设施安全比在“安全优先于连接”策略中还要重要、且有可能产生更大运行影响的网络。例如,入侵策略将启用大量威胁类别中的规则,包括恶意软件、攻击程序包、旧漏洞和常见漏洞及已知外部攻击程序。

检测模式:预防与检测

默认情况下,所有入侵策略在防御模式下运行,以实施入侵防御系统 (IPS)。在防御检测模式下,如果连接与实施流量丢弃操作的入侵规则匹配,则该连接会被主动阻止。

如果想要测试入侵策略对网络的影响,则可以更改为“检测”模式,从而实施入侵检测系统 (IDS) 。在此检测模式下,丢弃规则的处理方式类似于报警规则,在这种情况下,系统会通知您匹配的连接,但操作结果变为“将被阻止”,而事实上绝不会阻止连接。

您可以更改每个入侵策略的检测模式,以便组合使用防御与检测功能。

Snort 3 网络分析策略 (NAP) 也有检测模式。与入侵策略不同,NAP 策略是全局策略,因此您必须在防御或检测模式下运行所有 NAP 处理。您应使用为入侵策略使用的相同模式。如果您混合使用防御和检测策略,请选择“防御”以匹配最严格的入侵策略。

入侵和预处理器规则

入侵规则是系统用于检测利用网络漏洞企图的一组指定关键字和参数。当系统分析网络流量时,它将数据包与每个规则中指定的条件相比较,并在数据包满足规则中指定的所有条件的情况下触发规则。

系统包含思科 Talos 智能小组 (Talos) 创建的以下类型的规则:

-

入侵规则,可细分为共享对象规则和标准文本规则

-

预处理器规则,是指与网络分析策略中的预处理器和数据包解码器检测选项关联的规则。默认情况下禁用大多数预处理器规则。

以下主题更深入地介绍入侵规则。

入侵规则属性

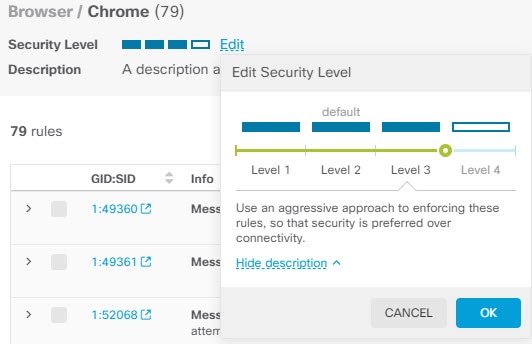

当您查看入侵策略时,可以看到可用于识别威胁的所有入侵规则的列表。

每个策略的规则列表都是相同的。不同的是为每个规则配置的操作。由于规则数量在 30,000 条以上,所以滚动列表需要时间。滚动列表时会显示规则。

以下是定义每个规则的属性:

- >(签名说明)

-

点击左列的 > 按钮可打开签名说明。说明内容是 Snort 检测引擎用来根据规则匹配流量的实际代码。代码介绍不在本文范围之内,有关详细信息,请参阅 管理中心配置指南;请从 http://www.cisco.com/c/en/us/support/security/defense-center/products-installation-and-configuration-guides-list.html中选择适合您的软件版本的书籍。查找入侵规则编辑的相关信息。

签名包含某些项目的变量。有关详细信息,请参阅默认入侵变量集。

- GID

-

生成器标识符 (ID)。此数字指示评估规则并生成事件的系统组件。1 表示标准文本入侵规则,3 表示共享对象入侵规则。(对于 设备管理器 用户,这些规则类型差异没有意义。)这些是在配置入侵策略时主要关注的规则。有关其他 GID 的信息,请参阅生成器标识符。

- SID

-

Snort 标识符 (ID),也称为签名 ID。低于 1000000 的 Snort ID 由思科 Talos 智能小组 (Talos) 创建。

- 操作

-

此规则在所选入侵策略中的状态。此策略内每个规则的默认操作后面会添加“(默认)”。要使规则返回其默认设置,请选择此操作。可能的操作包括:

-

警报 - 当此规则与流量匹配时,创建一个事件但不丢弃连接。

-

丢弃 - 当此规则与流量匹配时,创建一个事件同时丢弃连接。

-

禁用 - 不针对此规则匹配流量。不生成事件。

-

- 状态

-

对于 Snort 2 规则,“状态”为单独的一列。如果更改规则的默认操作,此列将显示“已覆盖”。否则,该列为空。

对于 Snort 3 规则,“覆盖”状态显示在“操作”属性的底部(如果您已更改)。

- 消息

-

这是规则的名称,规则触发的事件中也会显示该名称。消息通常标识签名匹配的威胁。通过互联网可搜索每个威胁的详细信息。

默认入侵变量集

入侵规则签名包含某些项目的变量。以下是这些变量的默认值,其中最常用的变量是 $HOME_NET 和 $EXTERNAL_NET。请注意,协议与端口号分开指定,所以端口变量只是数字。

-

$DNS_SERVERS = $HOME_NET(表示任何 IP 地址)。

-

$EXTERNAL_NET = 任何 IP 地址。

-

$FILE_DATA_PORTS = $HTTP_PORTS、143、110。

-

$FTP_PORTS = 21、2100、3535。

-

$GTP_PORTS = 3386、2123、2152。

-

$HOME_NET = 任何 IP 地址。

-

$HTTP_PORTS = 144 个端口号:36、80-90、311、383、443、555、591、593、631、666、801、808、818、901、972、1158、1212、1220、1414、1422、1533、1741、1830、1942、2231、2301、2381、2578、2809、2980、3029、3037、3057、3128、3443、3507、3702、4000、4343、4848、5000、5117、5222、5250、5450、5600、5814、6080、6173、6767、6988、7000、7001、7005、7071、7080、7144、7145、7510、7770、7777-7779、8000、8001、8008、8014、8015、8020、8028、8040、8060、8080-8082、8085、8088、8118、8123、8161、8180-8182、8222、8243、8280、8300、8333、8344、8400、8443、8500、8509、8787、8800、8888、8899、8983、9000、9002、9060、9080、9090、9091、9111、9290、9443、9447、9710、9788、9999、10000、11371、12601、13014、15489、19980、23472、29991、33300、34412、34443、34444、40007、41080、44449、50000、50002、51423、53331、55252、55555、56712。

-

$HTTP_SERVERS = $HOME_NET(表示任何 IP 地址)。

-

$ORACLE_PORTS = 任何

-

$SHELLCODE_PORTS = 180。

-

$SIP_PORTS = 5060、5061、5600

-

$SIP_SERVERS = $HOME_NET(表示任何 IP 地址)。

-

$SMTP_SERVERS = $HOME_NET(表示任何 IP 地址)。

-

$SNMP_SERVERS = $HOME_NET(表示任何 IP 地址)。

-

$SQL_SERVERS = $HOME_NET(表示任何 IP 地址)。

-

$SSH_PORTS = 22。

-

$SSH_SERVERS = $HOME_NET(表示任何 IP 地址)。

-

$TELNET_SERVERS = $HOME_NET(表示任何 IP 地址)。

生成器标识符

生成器标识符 (GID) 标识评估入侵规则并生成事件的子系统。标准文本入侵规则的生成器 ID 为 1,共享对象入侵规则的生成器 ID 为 3。对于各种预处理器也有几套规则。下表解释了 GID。

|

ID |

组件 |

|---|---|

|

1 |

标准文本规则。 |

|

2 |

标记的数据包。 (标记生成器规则,根据标记会话生成数据包。) |

|

3 |

共享对象规则。 |

|

102 |

HTTP 解码器。 |

|

105 |

Back Orifice 检测器。 |

|

106 |

RPC 解码器。 |

|

116 |

数据包解码器。 |

|

119、120 |

HTTP 检查预处理器。 (GID 120 规则与服务器特定 HTTP 流量相关。) |

|

122 |

Portscan 检测器。 |

|

123 |

IP 分片重组器。 |

|

124 |

SMTP 解码器。 (针对 SMTP 动词的攻击) |

|

125 |

FTP 解码器。 |

|

126 |

Telnet 解码器。 |

|

128 |

SSH 预处理器。 |

|

129 |

流预处理器。 |

|

131 |

DNS 预处理器。 |

|

133 |

DCE/RPC 预处理器。 |

|

134 |

规则延迟,数据包延迟。 (规则延迟暂停 (SID 1) 或重新启用 (SID 2) 一组入侵规则,或系统由于超出数据包延迟阈值 (SID 3) 而停止检查数据包时,生成这些规则的事件。) |

|

135 |

基于速率的攻击检测器。 (与网络上主机的连接过多。) |

|

137 |

SSL 预处理器。 |

|

138、139 |

敏感数据预处理器。 |

|

140 |

SIP 预处理器。 |

|

141 |

IMAP 预处理器。 |

|

142 |

POP 预处理器。 |

|

143 |

GTP 预处理器。 |

|

144 |

Modbus 预处理器。 |

|

145 |

DNP3 预处理器。 |

网络分析策略

网络分析策略控制流量预处理。预处理器通过规范化流量和标识协议异常,准备要进行进一步检查的流量。网络分析相关预处理发生在安全智能丢弃和 SSL 解密之后进行,但在访问控制和入侵或文件检测开始之前进行。

默认情况下,系统使用“平衡安全和连接”网络分析策略预处理由访问控制策略处理的所有流量。但是,如果在任何访问控制规则上配置入侵策略,系统将使用与所应用的最严格入侵策略匹配的网络分析策略。例如,如果在访问控制规则中同时使用“安全优先于连接”策略和“平衡”策略,则系统将对所有流量使用“安全优先于连接”NAP。对于 Snort 3 自定义入侵策略,此分配根据分配给入侵策略的基本模板策略完成。

使用 Snort 3 时,您可以明确选择一个策略,并选择性地自定义其设置。建议您选择名称与用于通过设备的大多数流量的入侵策略匹配的策略,无论是直接使用入侵策略,还是将其用作自定义入侵策略中的基本策略。然后,您可以更改检测模式,或调整特定检查器或绑定程序设置,以考虑网络中的流量。

此外,请考虑您是否在入侵策略中启用了预处理器规则。如果您启用需要预处理器的规则,请确保同时在 NAP 中启用相应检查器。对于每个检查器,您还可以调整检查器的属性,包括检查的端口(绑定程序),以自定义网络的检查器行为。

注 |

如果您使用的是 Snort 2,系统将使用同名的 NAP 策略作为您在任何访问控制规则中应用的最严格的入侵策略,并且您无法编辑检查器或绑定程序设置。 |

反馈

反馈