如何在设备管理器上配置设备

完成设置向导后,您的设备应该会正常工作并应部署了下列基本策略:

-

外部接口和内部接口。其他数据接口则未配置。

-

(Firepower 4100/9300) 未预配置任何数据接口。

-

(ISA 3000) 网桥组包含 2 个内部接口和 2 个外部接口。要完成设置,需要手动设置 BVI1 IP 地址。

-

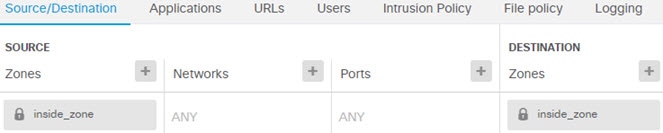

(除了 Firepower 4100/9300)内部和外部接口的安全区。

-

(除了Firepower 4100/9300)信任所有内部到外部流量的访问规则。

-

(除了 Firepower 4100/9300) 接口 NAT 规则,用于将所有内部到外部流量转换到外部接口 IP 地址上的唯一端口。

-

(除了 Firepower 4100/9300 和 ISA 3000) 在内部接口上运行的 DHCP 服务器。

以下步骤概述了可能需要配置的其他功能。请点击页面上的帮助按钮 (?),获取有关每个步骤的详细信息。

过程

|

步骤 1 |

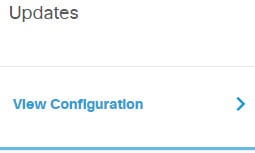

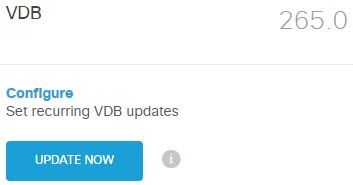

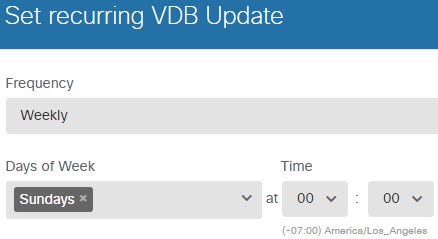

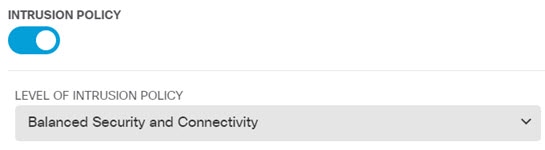

选择设备,然后点击智能许可证组中的查看配置。 对于您想要使用的可选许可证(IPS 、恶意软件防御、URL),点击启用 (Enable)。如果在安装过程中注册设备,还可启用所需的 RA VPN 许可证。如果不确定是否需要使用某个许可证,请参阅该许可证的说明。 如果尚未注册,可以从该页面执行该操作。点击注册设备,并按照说明执行操作。请在评估版许可证到期前进行注册。 |

|

步骤 2 |

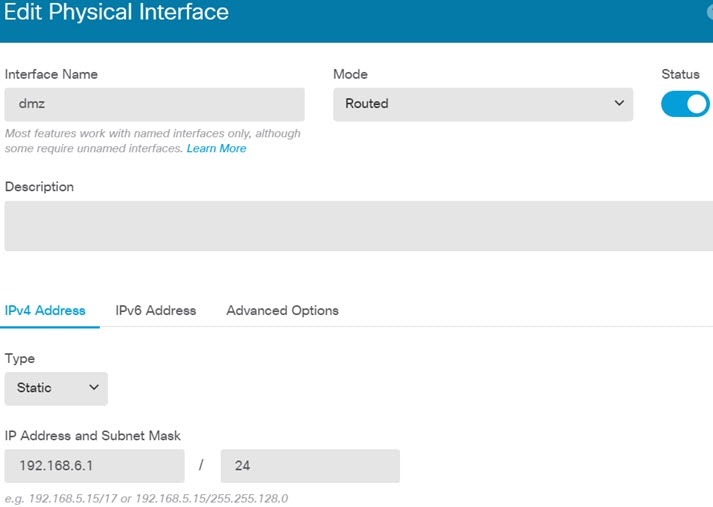

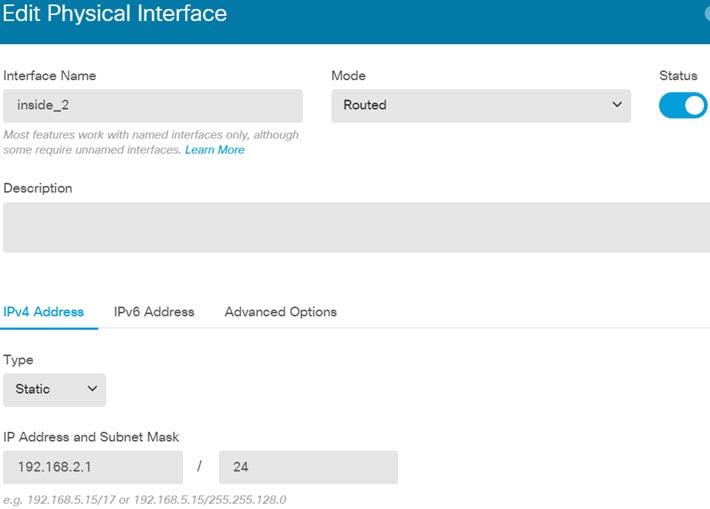

如果连接其他接口,请选择设备,然后点击接口摘要中的链接,然后点击接口类型以查看接口列表。

点击每个接口的编辑图标 ( 以下示例将一个接口配置为“隔离区”(DMZ),可以将可公开访问的资产(例如 Web 服务器)放在该区域中。完成后点击保存 (Save)。  |

|

步骤 3 |

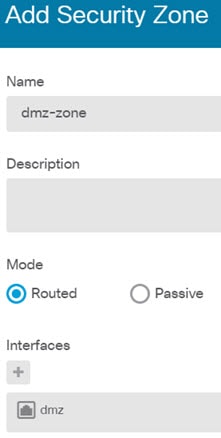

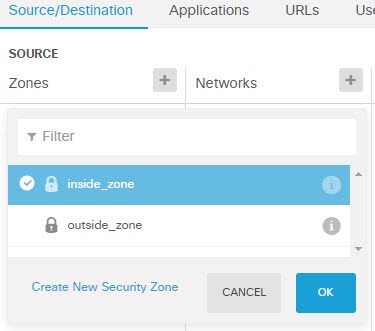

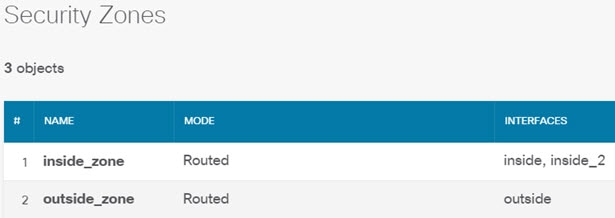

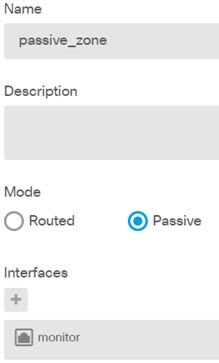

如果已配置新接口,请选择对象 (Objects),然后从目录中选择安全区域 (Security Zones)。 根据需要编辑或创建新区域。每个接口都必须属于一个区域,因为需要根据安全区域而不是接口来配置策略。配置接口时不能将其放在区域中,因此每当创建新接口或更改现有接口的用途之后,都必须编辑区域对象。 以下示例显示如何为 DMZ 接口创建一个新的 DMZ 区域。  |

|

步骤 4 |

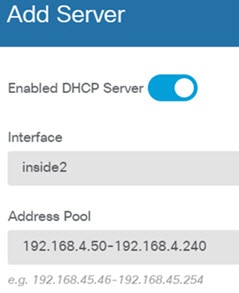

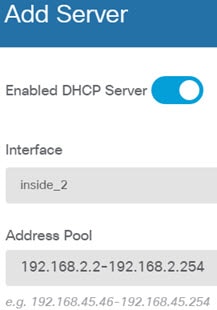

如果希望内部客户端使用 DHCP 从设备中获取 IP 地址,请选择设备,然后依次选择。选择 DHCP 服务器选项卡。 内部接口已配置了 DHCP 服务器,但可以编辑地址池或甚至将其删除。如果配置了其他内部接口,则在这些接口上设置 DHCP 服务器是非常典型的做法。点击 +,为每个内部接口配置服务器和地址池。 此外,还可以在配置选项卡中对为客户端提供的 WINS 和 DNS 列表进行微调。 以下示例显示如何在 inside2 接口(地址池为 192.168.4.50-192.168.4.240)上设置 DHCP 服务器。  |

|

步骤 5 |

选择设备,然后点击路由组中的查看配置,并配置默认路由。 默认路由通常指向位于外部接口之外的上游或 ISP 路由器。默认的 IPv4 路由适用于 any-ipv4 (0.0.0.0/0),而默认的 IPv6 路由适用于 any-ipv6 (::0/0)。为所使用的每个 IP 版本创建路由。如果使用 DHCP 获取外部接口的地址,则可能已经拥有所需的默认路由。 此页面上定义的路由仅适用于数据接口,而不会影响管理接口。在上设置管理网关。 以下示例显示 IPv4 的默认路由。在此示例中,isp-gateway 是用于标识 ISP 网关 IP 地址的网络对象(必须从 ISP 中获取地址)。可以通过点击网关 (Gateway) 下拉菜单底部的创建新网络 (Create New Network),来创建该对象。  |

|

步骤 6 |

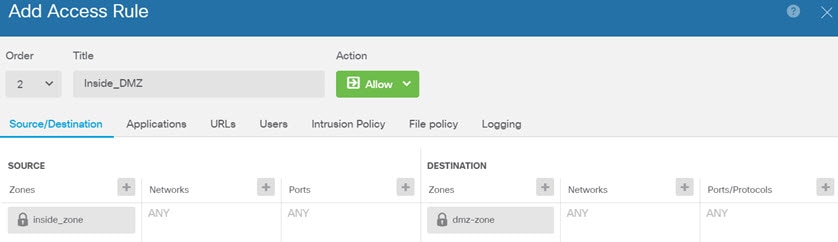

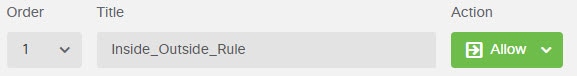

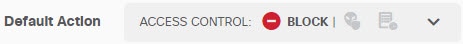

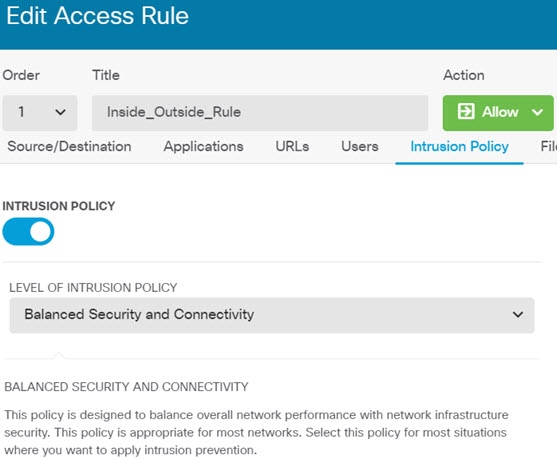

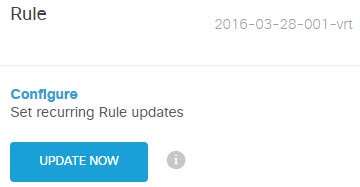

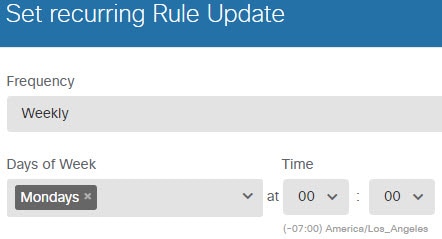

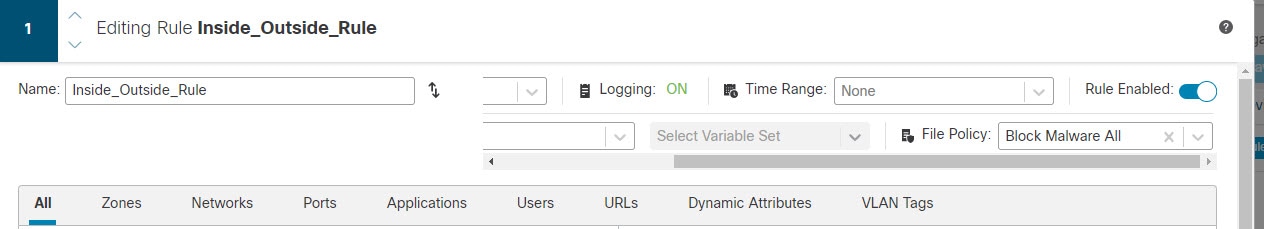

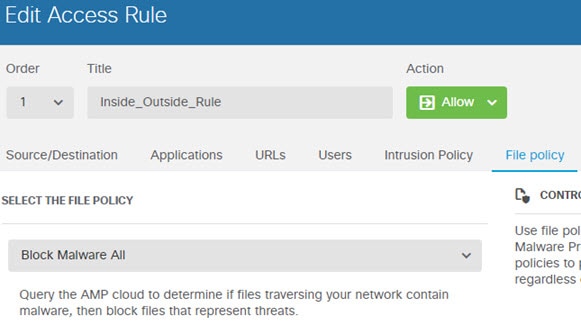

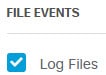

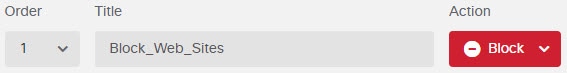

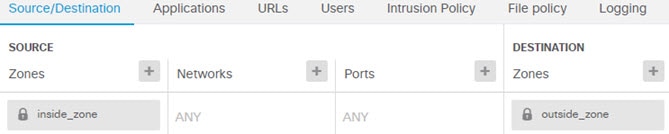

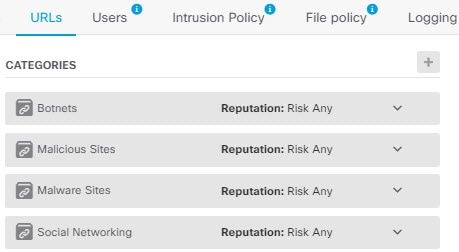

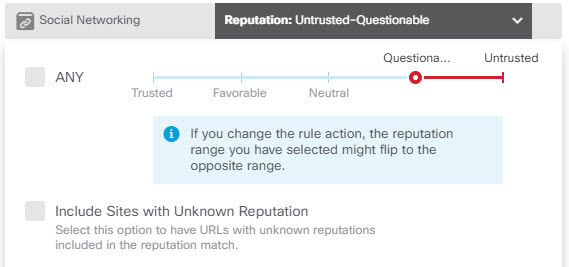

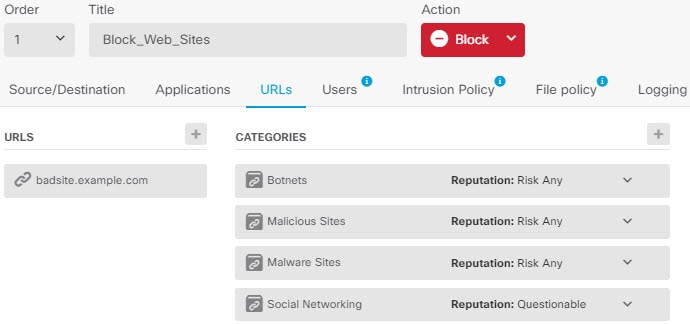

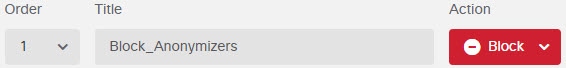

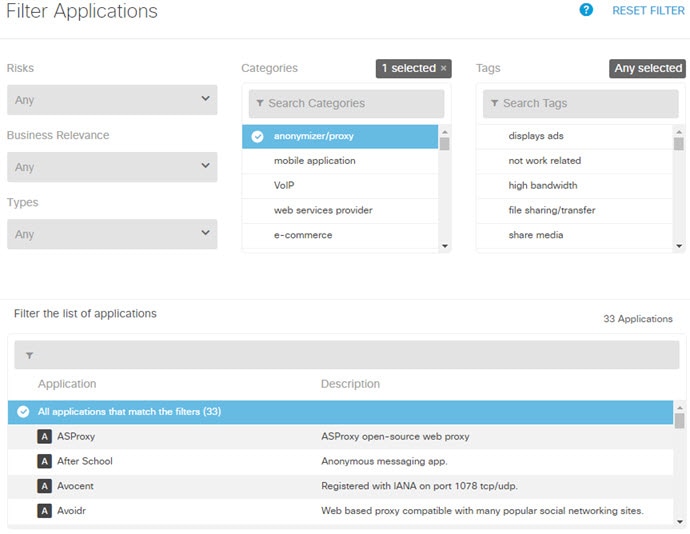

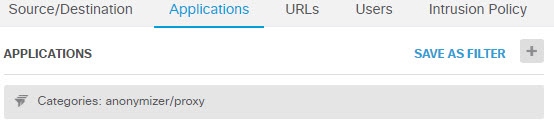

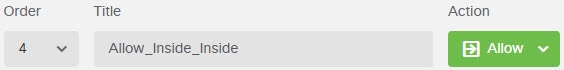

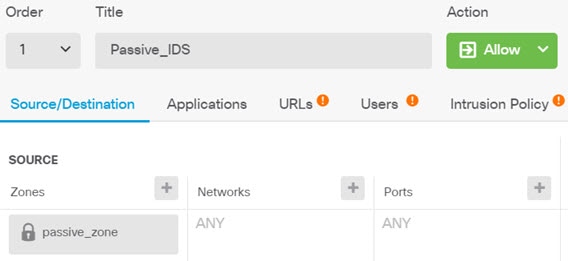

选择策略 (Policies),并为网络配置安全策略。 设备安装向导设置允许内部区域与外部区域之间存在流量流动,并对所有接口上流向外部接口的流量启用网络地址转换 (NAT)。即使配置了新接口,如果将其添加到内部区域对象中,访问控制规则也将自动应用于这些接口。 但是,如果有多个内部接口,则需要一条访问控制规则来允许内部区域之间的流量。如要添加其他安全区域,则需要规则来允许这些区域之间的流量。这是您需要进行的最低限度的更改。 此外,您还可配置其他策略以提供附加服务,并对 NAT 和访问规则进行精细调整,以实现组织需要的结果。您可以配置以下策略:

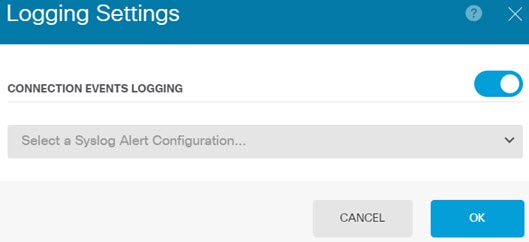

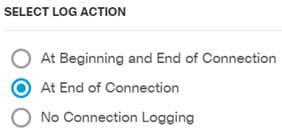

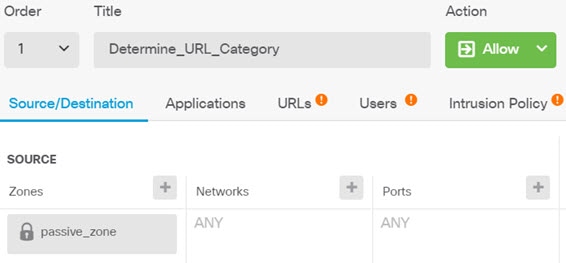

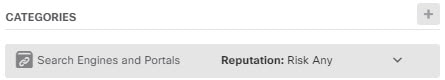

以下示例显示如何在访问控制策略中允许内部区域与 DMZ 区域之间的流量。在此示例中,任何其他选项卡上均未设置任何选项,日志记录 (Logging) 除外,其中在连接结束时 (At End of Connection) 选项已被选中。  |

|

步骤 7 |

确认您的更改。 |

反馈

反馈