为何使用 NAT?

IP 网络中的每台计算机和设备都分配了标识主机的唯一 IP 地址。因为缺乏公用 IPv4 地址,所以这些 IP 地址中的大多数都是专用地址,在专用公司网络以外的任何地方都不可路由。RFC 1918 定义可以在内部使用但不应通告的专用 IP 地址:

-

10.0.0.0 到 10.255.255.255

-

172.16.0.0 至 172.31.255.255

-

192.168.0.0 到 192.168.255.255

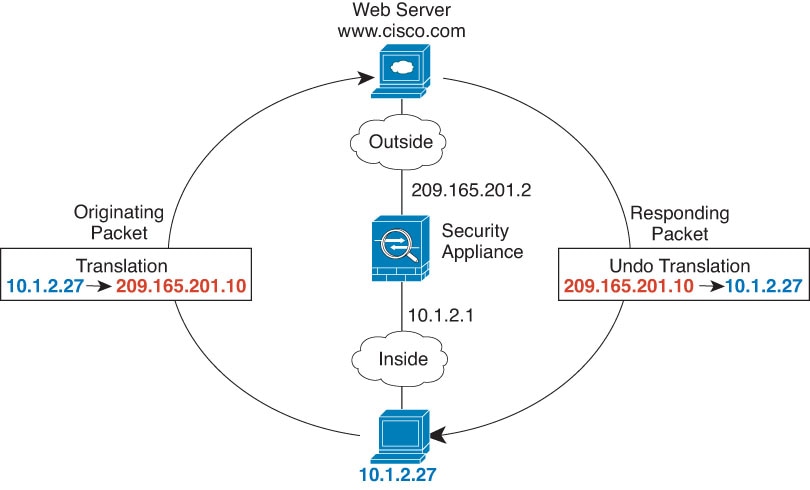

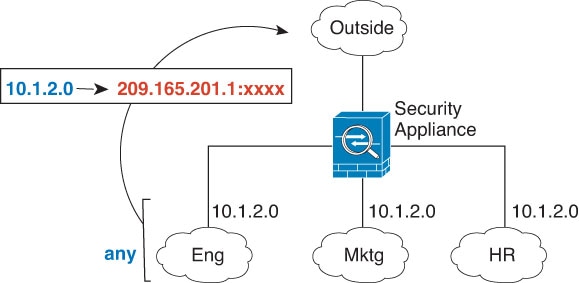

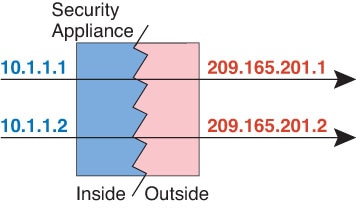

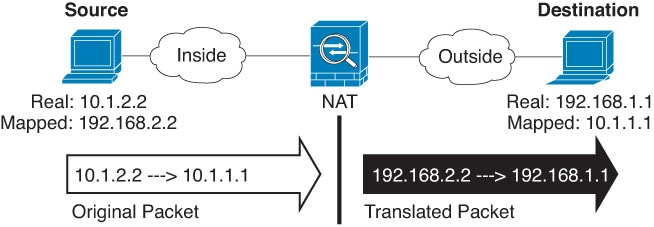

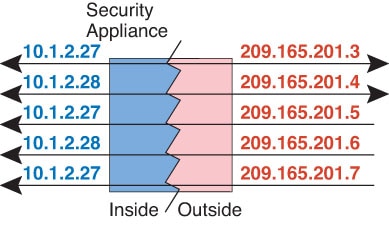

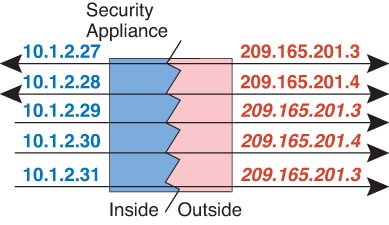

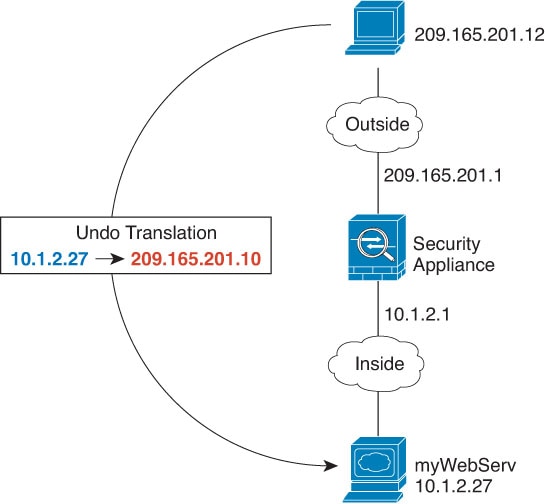

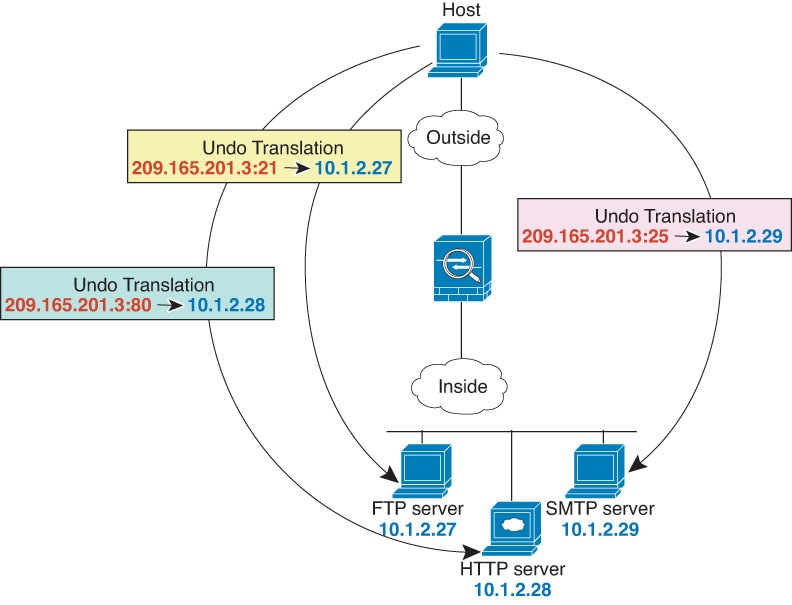

NAT 的主要功能之一是使专用 IP 网络可以连接到互联网。NAT 用公用 IP 地址替换专用 IP 地址,将内部专用网络中的专用地址转换为可在公用互联网上使用的合法可路由地址。NAT 以此方式保存公用地址,因为它可配置为至少仅将整个网络的一个公用地址向外界通告。

NAT 的其他功能包括:

-

安全 - 隐藏内部 IP 地址可以阻止直接攻击。

-

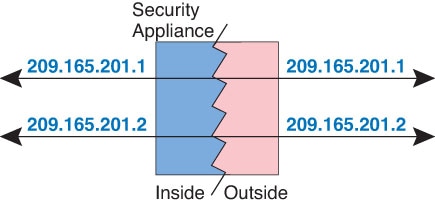

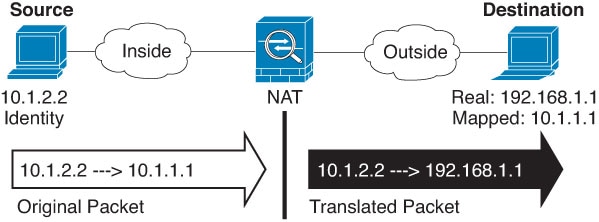

IP 路由解决方案 - 使用 NAT 时不会出现重叠 IP 地址。

-

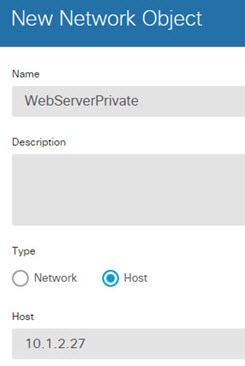

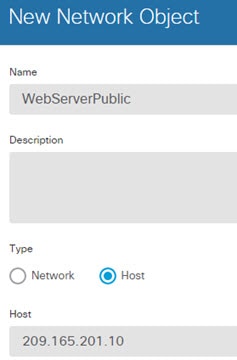

灵活性 - 可以更改内部 IP 寻址方案,而不影响外部的可用公用地址;例如,对于可以访问互联网的服务器,可以维护供互联网使用的固定 IP 地址,但在内部,可以更改服务器地址。

-

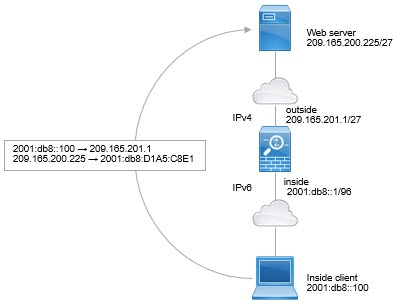

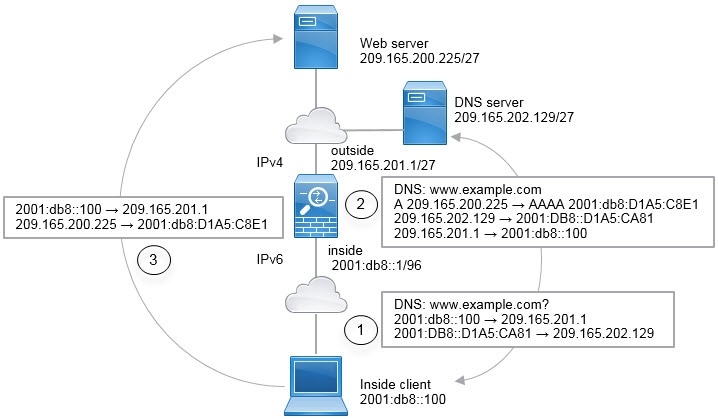

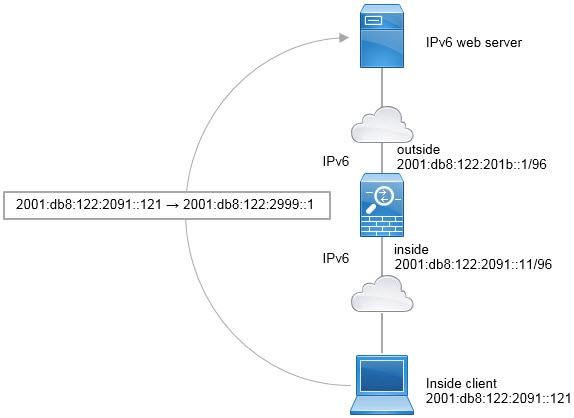

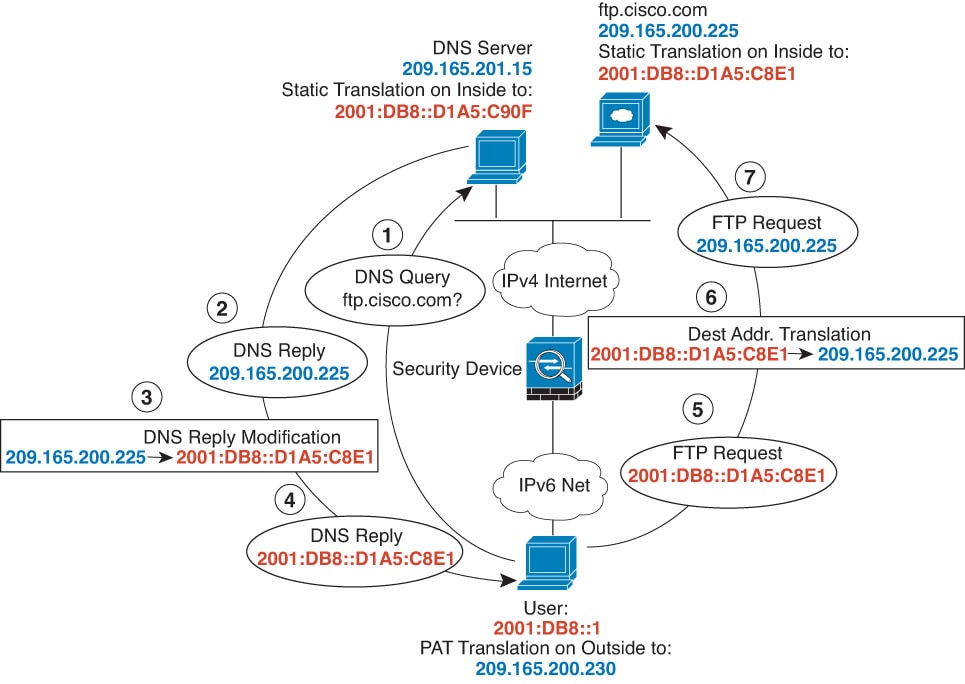

在 IPv4 和 IPv6 之间转换(仅路由模式)- 如果想将 IPv6 网络连接到 IPv4 网络,可以利用 NAT 在两种类型的地址之间转换。

注 |

不需要 NAT。如果不为一组给定流量配置 NAT,将不转换这些流量,但会正常应用所有安全策略。 |

反馈

反馈