联网要求

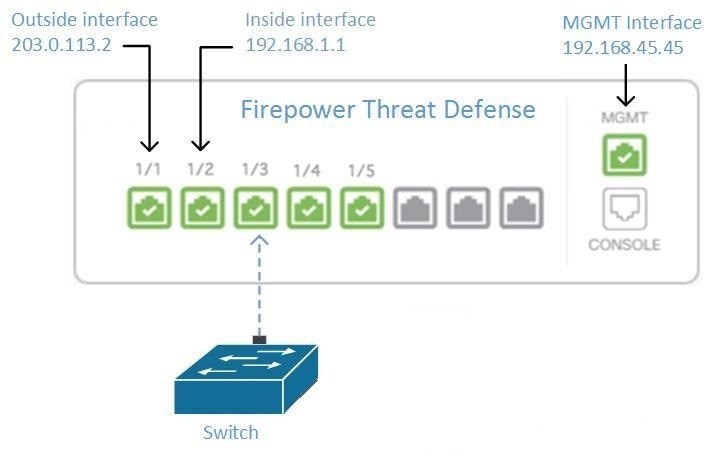

从内部接口管理设备FDM 管理

如果为专用 MGMT 接口分配了在您的组织内不可路由的地址,则可能需要使用内部接口管理设备;例如,它可能只能从您的数据中心或实验中访问。FDM 管理

远程接入 VPN 要求

如果您使用 CDO 管理的设备将管理远程接入 VPN (RA VPN) 连接,则 CDO 必须使用内部接口管理设备。FDM 管理

后续操作:

继续,了解配置设备的程序。从内部接口管理设备FDM 管理FDM 管理

从内部接口管理设备FDM 管理

此配置方法:

-

假定设备尚未自行激活。FDM 管理CDO

-

将数据接口配置为内部接口。

-

配置内部接口以接收 MGMT 流量 (HTTPS)。

-

允许云连接器的地址到达设备的内部接口。

Before you begin

Procedure

|

Step 1 |

登录Firepower 设备管理器。 |

|

Step 2 |

在系统设置菜单中,点击管理访问。 |

|

Step 3 |

点击数据接口选项卡,然后点击创建数据接口。

|

|

Step 4 |

部署更改。您现在可以使用内部接口管理设备。 |

What to do next

如果您使用的是云连接器,该怎么办?

使用上述程序并添加以下步骤:

-

将外部接口 (203.0.113.2)“NAT”添加到内部接口 (192.168.1.1)。

-

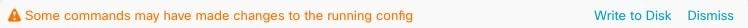

在上述程序的步骤 3c 中,“允许的网络”是包含云连接器的公共 IP 地址的网络组对象。

-

添加创建访问控制规则的步骤,允许从云连接器的公共 IP 地址访问外部接口 (203.0.113.2)。

如果您是欧洲、中东或非洲 (EMEA) 的客户,并且连接到 ,则这些是云连接器的公共 IP 地址:CDOhttps://defenseorchestrator.eu/

-

35.157.12.126

-

35.157.12.15

如果您是美国的客户,并且连接到 ,云连接器的这些公共 IP 地址:CDOhttps://defenseorchestrator.com/

-

52.34.234.2

-

52.36.70.147

如果您是亚太地区-日本-中国 (AJPC) 地区的客户,并且您通过 https://www.apj.cdo.cisco.com/ 连接到 CDO,请允许来自以下 IP 地址的入站访问:

-

54.199.195.111

-

52.199.243.0

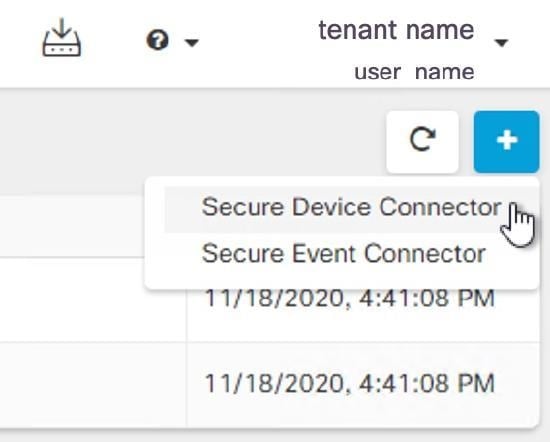

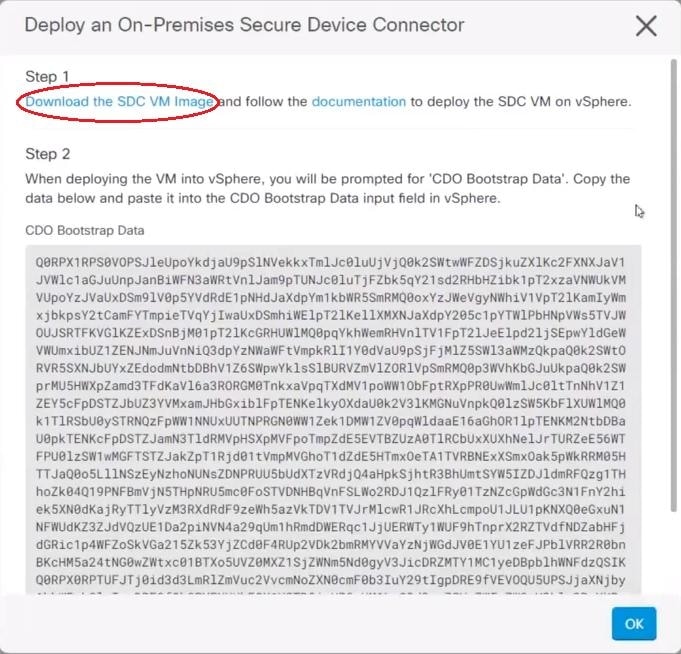

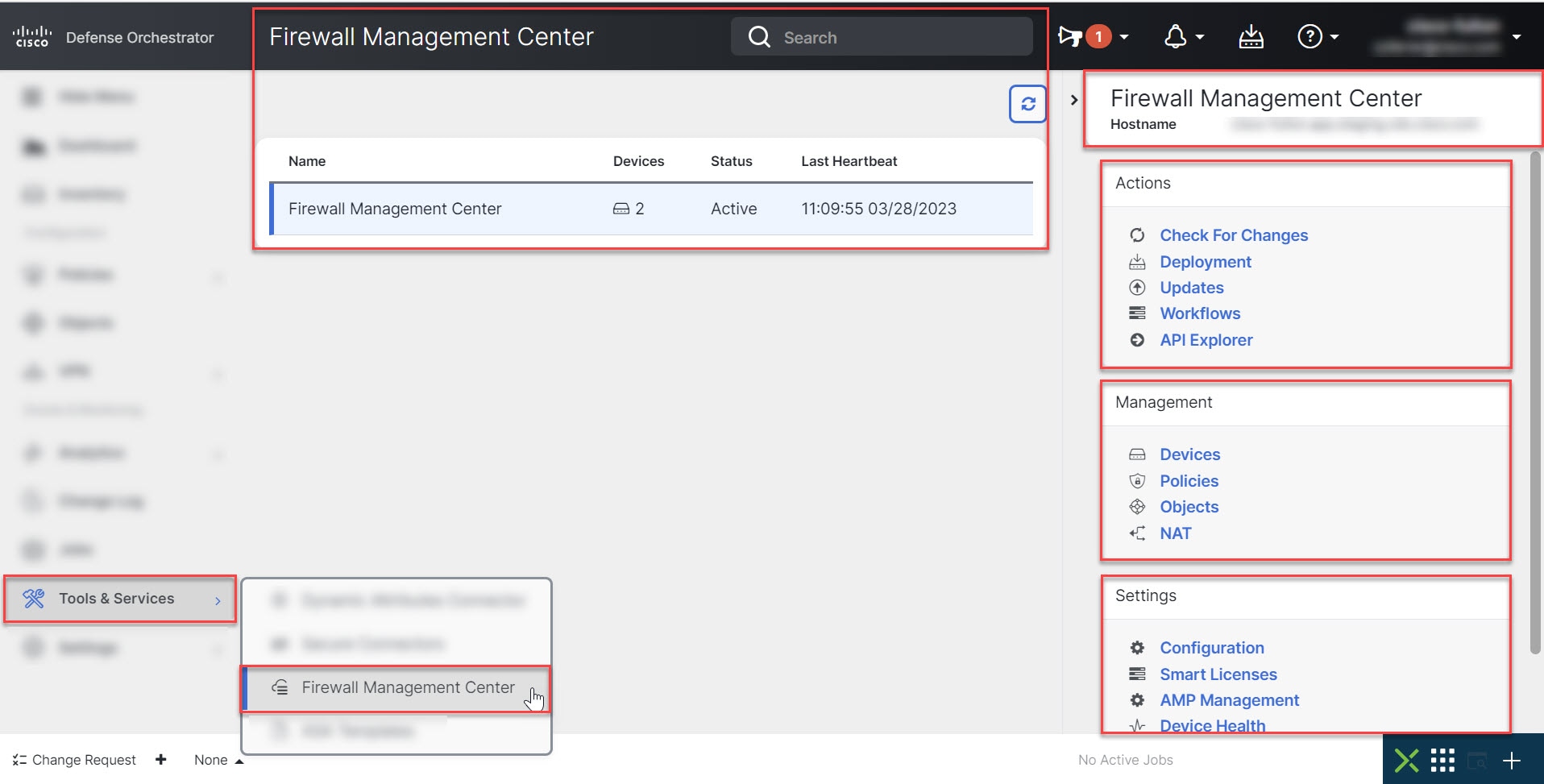

载入 FDM 管理 设备

推荐的自行激活设备的方法是使用注册令牌自行激活方法。FDM 管理CDO将内部接口配置为允许从云连接器对设备进行管理访问后,使用用户名和密码载入设备。FDM 管理FDM 管理有关详细信息,请参阅使用用户名、密码和 IP 地址载入 FDM 管理 设备。您将使用内部接口的 IP 地址进行连接。在上面的场景中,该地址是 192.168.1.1。

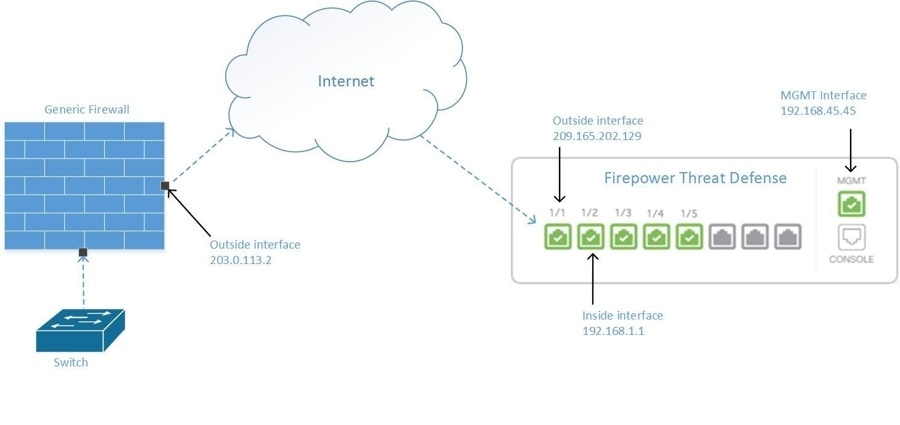

从外部接口管理设备FDM 管理

如果您有一个分配给分支机构的公共 IP 地址,并使用另一个位置的云连接器进行管理,则可能需要从外部接口管理设备。云交付的防火墙管理中心思科防御协调器

此配置并不意味着物理 MGMT 接口不再是设备的管理接口。如果您在设备所在的办公室,您将能够连接到 MGMT 接口的地址并直接管理设备。云交付的防火墙管理中心

远程接入 VPN 要求

如果您管理的设备将管理远程接入 VPN (RA VPN) 连接, 将无法使用外部接口管理设备。云交付的防火墙管理中心云交付的防火墙管理中心云交付的防火墙管理中心请参阅从内部接口管理设备。FDM 管理

后续操作:

继续,了解配置设备的程序。管理设备的外部接口FDM 管理云交付的防火墙管理中心

管理设备的外部接口FDM 管理

此配置方法:

-

假定设备尚未自行激活。FDM 管理CDO

-

将数据接口配置为外部接口。

-

在外部接口上配置管理访问。

-

允许云连接器的公共 IP 地址(通过防火墙进行 NAT 后)到达外部接口。

Before you begin

Procedure

|

Step 1 |

登录Firepower 设备管理器。 |

|

Step 2 |

在系统设置菜单中,点击管理访问。 |

|

Step 3 |

点击数据接口选项卡,然后点击创建数据接口。

|

|

Step 4 |

在 中创建访问控制策略,允许从 SDC 或云连接器的公共 IP 地址到设备外部接口的管理流量 (HTTPS)。Firepower 设备管理器FDM 管理在此场景中,源地址为 203.0.113.2,源协议为 HTTPS;目的地址为 209.165.202.129,协议为 HTTPS。 |

|

Step 5 |

部署更改。您现在可以使用外部接口管理设备。 |

What to do next

如果您使用的是云连接器,该怎么办?

该过程非常相似,但有两点不同:

-

在上述程序的步骤 3c 中,“允许的网络”是包含云连接器的公共 IP 地址的网络组对象。

-

如果您是欧洲、中东或非洲 (EMEA) 的客户,并且连接到 ,则这些是云连接器的公共 IP 地址:CDOhttps://defenseorchestrator.eu/

-

35.157.12.126

-

35.157.12.15

-

-

如果您是美国的客户,并且连接到 ,则这些是云连接器的公共 IP 地址:CDOhttps://defenseorchestrator.com/

-

52.34.234.2

-

52.36.70.147

-

-

如果您是亚太地区-日本-中国 (AJPC) 地区的客户,并且您通过 https://www.apj.cdo.cisco.com/ 连接到 CDO,请允许来自以下 IP 地址的入站访问:

-

54.199.195.111

-

52.199.243.0

-

-

-

在上述程序的第 4 步中,创建一个允许从云连接器的公共 IP 地址访问外部接口的访问控制规则。

注册令牌自行激活方法是将设备自行激活到的推荐方法。使用注册密钥载入 FDM 管理 设备运行软件版本 6.6+FDM 管理CDO将外部接口配置为允许从云连接器进行管理访问后,载入设备。FDM 管理您将使用外部接口的 IP 地址进行连接。在我们的场景中,该地址是 209.165.202.129。

删除 (Remove)。您会收到以下警告:

删除 (Remove)。您会收到以下警告:

以展开

以展开 安装 DUO Security。我们建议您在手机上安装 Duo Security 应用。如果您对于如何安装 Duo 有疑问,请查看

安装 DUO Security。我们建议您在手机上安装 Duo Security 应用。如果您对于如何安装 Duo 有疑问,请查看

有待处理的更改,则在

有待处理的更改,则在 并手动输入邮箱。

并手动输入邮箱。

可查看租户上发生的最新警报。

可查看租户上发生的最新警报。 除“AnyConnect 远程访问 VPN”外,默认情况下会选择所有其他设备属性。如果您自定义表,

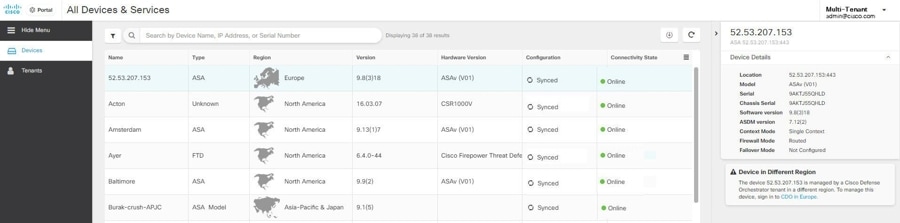

除“AnyConnect 远程访问 VPN”外,默认情况下会选择所有其他设备属性。如果您自定义表, 门户信息导出为逗号分隔值 (.csv) 文件。此信息可帮助您分析设备或将其发送给无权访问的人员。每次导出数据时,

门户信息导出为逗号分隔值 (.csv) 文件。此信息可帮助您分析设备或将其发送给无权访问的人员。每次导出数据时,

查看

查看

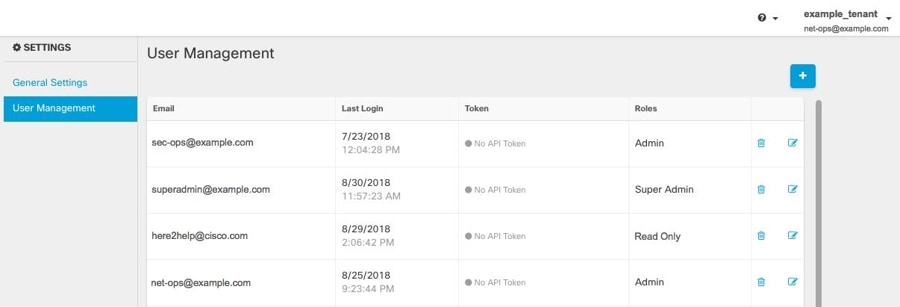

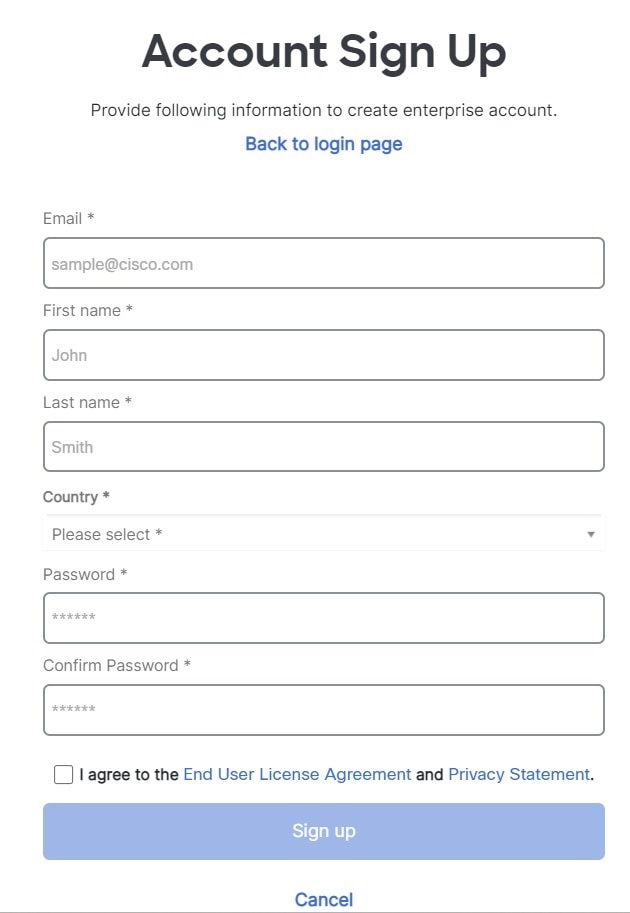

,将新用户添加到租户。

,将新用户添加到租户。

。请注意,CDO 仅提供可应用于所有选定设备的操作的命令按钮。

。请注意,CDO 仅提供可应用于所有选定设备的操作的命令按钮。

。

。

:

:

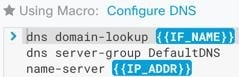

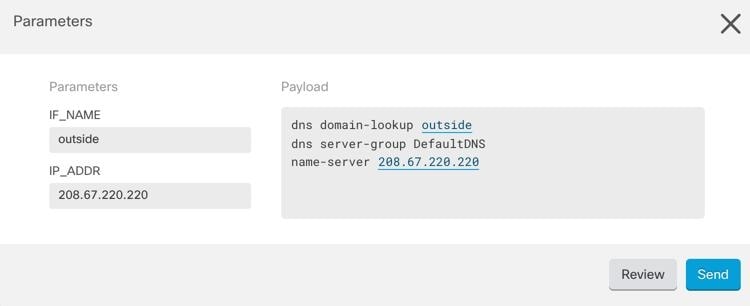

,以查看已经存在的宏。

,以查看已经存在的宏。

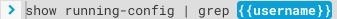

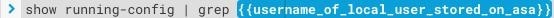

命令现在是新 CLI 宏的基础。

命令现在是新 CLI 宏的基础。

进行标识。

进行标识。

。

。

。

。

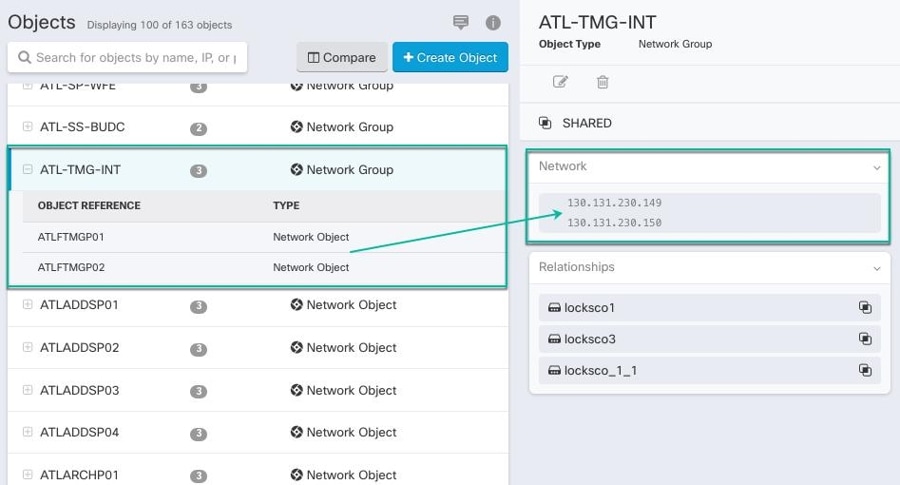

箭头,将其推送并设置为共享对象的默认值。

箭头,将其推送并设置为共享对象的默认值。

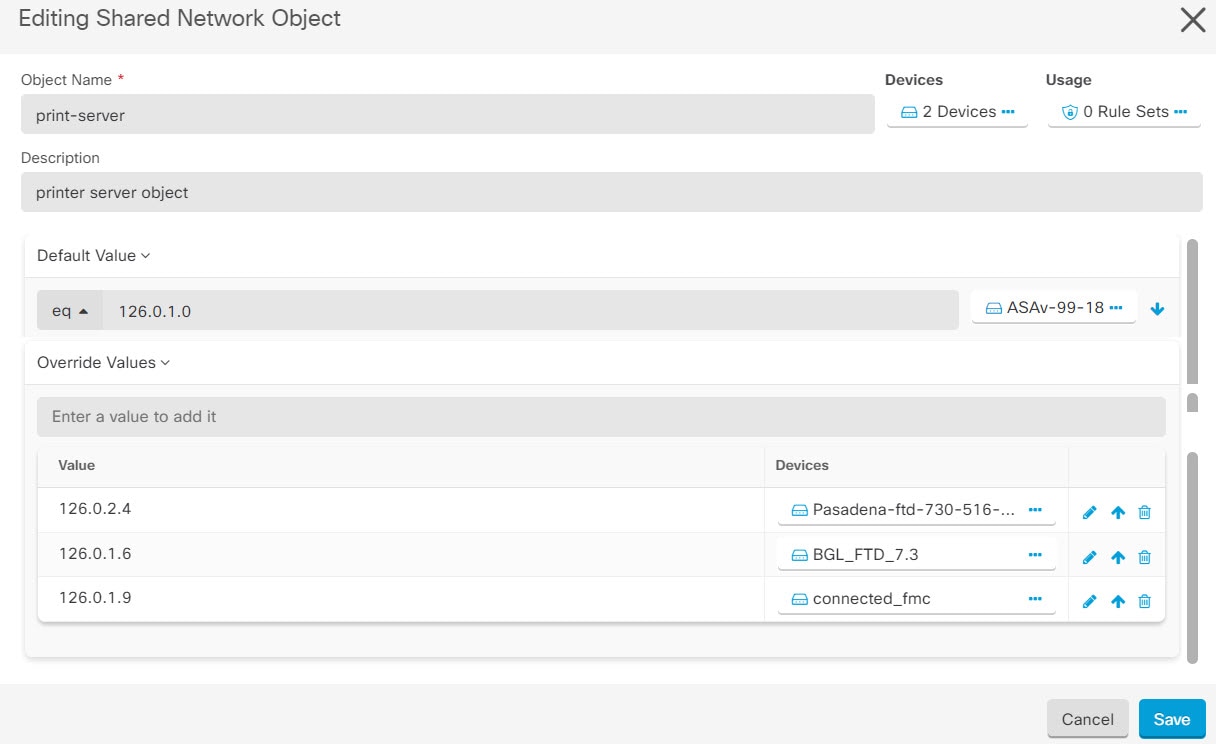

箭头,将其设置为共享网络组的其他值。与共享网络组关联的所有设备都会自动分配到该共享网络组。

箭头,将其设置为共享网络组的其他值。与共享网络组关联的所有设备都会自动分配到该共享网络组。

反馈

反馈