对 FDM 管理 设备进行故障排除

使用以下文章对您的设备进行故障排除:FDM 管理

执行摘要报告故障排除

您可能会生成网络运营报告,但看不到预期的结果,也可能根本看不到任何数据。在某些情况下,摘要可能会显示无可用数据 (No data available)。请考虑以下情形:

-

CDO 从设备载入后每 小时 轮询一次事件。某些计划事件可以触发多个作业,这些作业以不同的时间间隔(每 10 分钟、60 分钟、6 小时或 24 小时)进行轮询。如果所选设备刚刚载入,可能没有足够的时间来收集和编译数据。

-

您的智能许可证可能不足。只有拥有足够许可证的设备才能生成数据。请参阅FDM 管理 设备许可类型以确定生成所需数据所需的智能许可证。

-

未为访问控制规则启用日志记录。有关详细信息,请参阅FDM 管理 访问控制规则中的日志记录设置。

-

您选择的时间范围可能没有足够的数据来显示,或者在选定的时间范围内可能未触发访问控制规则。在时间范围 (Time Range) 选项之间切换,并确定不同的时间段是否会影响报告。

FTD 自行激活故障排除

连接

-

使用 ping 检查设备连接。尝试直接从 ASA ping 通 FP 管理 IP 地址。如果 ICMP 阻止来自外部的通信,您将无法从互联网 ping 通 FP 管理接口。 cUrl/wget 有助于检查是否可在已配置的 IP/端口上访问 FP 管理接口。

-

检查 ASA 和/或 ASDM 软件版本的兼容性。有关详细信息,请参阅 CDO 硬件和软件支持。

-

使用 ASA 日志确定 CDO 流量是否被 ASA 阻止。通过 SSH 连接到 FP HTTP 管理接口的尝试会记录在 /var/log/httpd/httpsd_access_log 中。

模块配置错误

-

Unsupported configuration. 如果模块不符合特定要求,CDO 可能无法支持设备的配置。有关配置要求和证书支持的详细信息,请参阅中的 ASA 先决条件。

HTTP 身份验证

-

CDO 在自行激活过程中发出基于令牌的 SSO 以对 ASA 设备进行身份验证。如果 ASA 处于多情景模式,则尝试从非管理情景载入 FP 模块可能会导致令牌问题。在 /var/log/mojo/mojo.log 中,无效的令牌被识别为 ASDM SSO 登录

由于许可证不足而失败

如果设备连接状态显示“许可证不足”(Insufficient License),请执行以下操作:

-

等待一段时间,直到设备获得许可证。通常,思科智能软件管理器需要一些时间才能将新许可证应用于设备。

-

如果设备状态未更改,请从 CDO 注销并重新签名,以刷新 CDO 门户,以解决许可证服务器和设备之间的任何网络通信故障。

-

如果门户刷新未更改设备状态,请执行以下操作:

Procedure

|

Step 1 |

|

|

Step 2 |

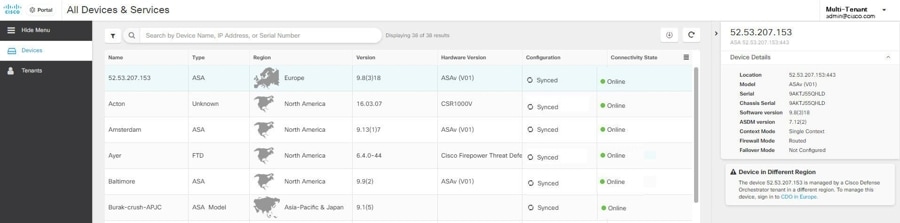

在 CDO 导航栏中,点击清单 (Inventory) 页面。 |

|

Step 3 |

点击设备选项卡。 |

|

Step 4 |

点击相应的设备类型选项卡,然后选择状态为许可证不足的设备。 |

|

Step 5 |

在设备详细信息 (Device Details) 窗格中,点击许可证不足 (Insufficient Licenses)中出现的管理许可证 (Manage Licenses)。此时将出现管理许可证 (Manage Licenses) 窗口。 |

|

Step 6 |

在激活 (Activate) 字段中,粘贴新的注册密钥,然后点击注册设备 (Register Device)。 |

将新的注册密钥成功应用于设备后,其连接状态将变为在线 (Online)。

排除设备未注册故障

FDM 管理 设备可能已通过 防火墙设备管理器 从云注销。

执行以下操作,在云上重新注册设备:

过程

|

步骤 1 |

在清单 (Inventory) 页面中,点击设备 (Devices) 选项卡。 |

|

步骤 2 |

点击 FTD 选项卡并选择处于“设备未注册”状态的设备,然后查看右侧的错误消息。 |

|

步骤 3 |

如果未注册的设备是使用注册密钥自行激活的,则 思科防御协调器 会提示您生成新的注册密钥,因为之前应用的密钥已过期。

|

|

步骤 4 |

如果未注册的设备是使用序列号自行激活的,CDO 会提示您从 防火墙设备管理器 自动注册设备。

|

在使用注册密钥自行激活期间对设备注册失败进行故障排除

未能解析云服务 FQDN

如果由于解析云服务 FQDN 失败而导致设备注册失败,请检查网络连接或 DNS 配置,然后尝试重新载入设备。

由于注册密钥无效而失败

如果由于注册密钥无效而导致设备注册失败(在 防火墙设备管理器 中粘贴不正确的注册密钥时可能会发生这种情况)。

再次从 思科防御协调器 复制相同的注册密钥,并尝试注册设备。如果设备已获得智能许可,请确保在 防火墙设备管理器 中粘贴注册密钥之前删除智能许可证。

由于许可证不足而失败

如果设备连接状态显示“许可证不足”(Insufficient License),请执行以下操作:

-

等待一段时间,直到设备获得许可证。通常,思科智能软件管理器需要一些时间才能将新许可证应用于设备。

-

如果设备状态未更改,请从 CDO 注销并重新签名,以刷新 CDO 门户,以解决许可证服务器和设备之间的任何网络通信问题。

-

如果门户刷新未更改设备状态,请执行以下操作:

-

将新的注册密钥成功应用于设备后,其连接状态将变为在线 (Online)。

入侵防御系统故障排除

IPS 策略选项有哪些?

每个已自行激活的设备都会自动关联到 思科防御协调器 提供的名为“默认覆盖”的 IPS 策略。CDO 会为每台 FDM 管理 设备生成一个新的 IPS 策略,因此可能有多个具有此名称的策略。如果要使用默认 IP 策略,但要修改签名覆盖选项,请参阅 Firepower 入侵策略签名覆盖了解详细信息。Firepower 入侵策略签名覆盖请注意,为每台设备配置不同的签名覆盖可能会导致默认覆盖策略变得不一致。

如何为每台设备设置不同的 IPS 策略?

CDO 为每个 FTD 设备生成一个新的 FDM 管理 策略,因此可能有多个具有此名称的策略。在自行激活每个设备后,您不必重命名 CDO 提供的 IPS 策略。展开策略会显示与其关联的设备,您还可以按设备或策略过滤威胁事件页面和签名覆盖页面。要自定义默认覆盖策略,请按设备配置签名覆盖。这将导致默认覆盖入侵策略变得不一致,但这不会抑制任何功能。

我已从 FDM 管理 设备载入拥有已配置的覆盖的设备。

在 CDO 外部配置的覆盖不会对设备配置或功能造成问题。

如果您载入已配置覆盖的设备,并且此新设备与没有覆盖的设备共享 IP 策略,则 IPS 策略将显示为不一致。请参阅 Firepower 入侵策略签名覆盖中的步骤 3,以解决不一致问题。Firepower 入侵策略签名覆盖

SSL 解密问题故障排除

处理解密重签名适用于浏览器而非应用的 Web 站点(SSL 或证书颁发机构锁定)

智能手机和其他设备的某些应用使用 SSL(或证书颁发机构)锁定技术。SSL 锁定技术将原始服务器证书的散列值嵌入到应用本身内部。因此,当应用收到来自 FDM 管理设备的重签名证书时,散列验证会失败并中止连接。

主要表现是,用户使用站点应用无法连接到网站,但可以使用网络浏览器连接,即使在应用无法正常工作的同一台设备上使用浏览器也可以连接。例如,用户不能使用 Facebook iOS 或 Android 应用,但可以通过 https://www.facebook.com/ 转至 Safari 或 Chrome,进行成功连接。

由于 SSL 锁定专用于避免中间人攻击,因此此问题无法解决。必须从以下选项中选择一项:

-

支持应用用户,在这种情况下无法解密流向网站的任何流量。为站点应用创建“不解密”规则(在 SSL 解密规则的“应用”选项卡上),并确保该规则排在应用于连接的任何解密重签名规则前面

-

强制用户只使用浏览器。如果必须解密流向网站的流量,需要向用户说明,通过您的网络连接时,他们无法使用站点应用,只能使用浏览器。

更多详细信息

如果站点在浏览器中可用,但不能在同一设备的应用中使用,几乎可以肯定这是一个 SSL 锁定实例。但是,如果您想要更深入地挖掘,除了浏览器测试之外,还可以使用连接事件确定 SSL 锁定。

应用可能会通过两种方式处理散列验证失败:

-

第 1 组应用,例如 Facebook,从服务器收到 SH、CERT、SHD 消息后立即发送 SSL 警告消息。警告通常是一个表示 SSL 锁定的“Unknown CA (48)” 警告。紧接着警告消息发送 TCP 重置。在事件详细信息中,您应看到以下现象:

-

SSL 流标志包括 ALERT_SEEN。

-

SSL 流标志不包括 APP_DATA_C2S 或 APP_DATA_S2C。

-

SSL 流消息通常是:CLIENT_HELLO、SERVER_HELLO、SERVER_CERTIFICATE、SERVER_KEY_EXCHANGE、SERVER_HELLO_DONE。

-

-

第 2 组应用,例如 Dropbox,不会发送任何警告。而是,等到完成握手后发送 TCP 重置。在事件中,您应看到以下现象:

-

SSL 流标志不包括 ALERT_SEEN、APP_DATA_C2S 或 APP_DATA_S2C。

-

SSL 流消息通常是:CLIENT_HELLO、SERVER_HELLO、SERVER_CERTIFICATE、SERVER_KEY_EXCHANGE、SERVER_HELLO_DONE、CLIENT_KEY_EXCHANGE、CLIENT_CHANGE_CIPHER_SPEC、CLIENT_FINISHED、SERVER_CHANGE_CIPHER_SPEC、SERVER_FINISHED。

-

CA 证书的下载按钮已禁用

对于在 CDO 上暂存但尚未部署回设备的证书(自签名和上传),下载按钮处于禁用状态。只有在将证书部署到设备后,才能下载证书。

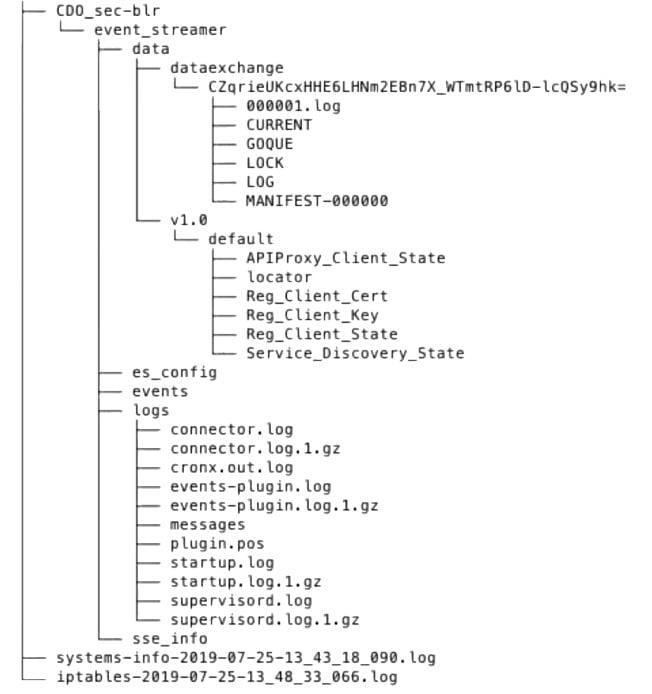

对使用序列号载入 FDM 管理 设备进行故障排除

申领错误

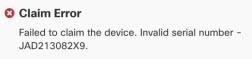

无效的序列号无效

在 思科防御协调器 中申领设备时输入了错误的序列号。

解决方法

-

删除 CDO 中的 FDM 管理 设备实例。

-

通过输入正确的序列号创建新的 FDM 管理 设备实例并申领设备。

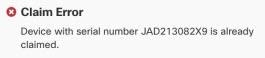

设备序列号已被申领

在使用设备的序列号载入 FDM 管理 设备时发生以下错误。

原因

发生此错误的原因之一可能如下:

-

设备可能是从外部供应商处购买的,并且设备在供应商的租户中。

-

该设备之前可能已由其他区域中的另一个 CDO 实例管理,并已注册到其云租户。

解决方法

您需要从其他云租户中注销设备的序列号,然后在您租户中将其收回。

前提条件

设备必须连接到可以访问云租户的互联网。

从外部供应商处购买的设备

从外部供应商处购买的设备可能已注册到供应商的云租户。

-

从 CDO 中删除设备实例。

-

在设备上安装 FXOS 映像。有关详细信息,请参阅《适用于具备 FTD 的 Firepower 1000/21000 的思科 FXOS 故障排除指南》的“重新映像程序”一章。

-

从控制台端口连接到 FXOS CLI。

-

使用您当前的管理员密码登录 FXOS。

-

在 FXOS CLI 中,连接到 local-mgmt: firepower # connect local-mgmt。

-

执行命令以从云租户中取消注册设备:firepower(local-mgmt) # cloud deregister。

-

成功取消注册后,CLI 界面会返回成功消息。

示例:firepower(local-mgmt) # cloud deregister Release Image Detected RESULT=success MESSAGE=SUCCESS 10, X-Flow-Id: 2b3c9e8b-76c3-4764-91e4-cfd9828e73f9

如果设备已从云租户中注销,则 CLI 界面会指明设备序列号未向云租户注册。 RESULT=success MESSAGE=DEVICE_NOT_FOUND: Device with serial number JAD213082x9 is not registered with 安全服务交换 , X-Flow-Id: 63e48b4c-8426-48fb-9bd0-25fcd7777b99

-

通过提供设备序列号在 CDO 中重新申领设备。有关详细信息,请参阅 使用设备序列号载入 FDM 托管设备 。

-

在设备上安装 FDM 管理 设备应用(版本 6.7 或更高版本)。低接触调配会在设备上启动,并在思科云中注册。CDO 会载入设备。

载入其他区域中已由其他云租户管理的 FDM 管理 设备

该设备之前可能已由其他区域中的另一个 CDO 实例管理,并已注册到其云租户。

情况 1:您可以访问拥有设备的租户。

-

从区域 1 中的 CDO 删除设备实例。

-

在 防火墙设备管理器 中,转到 页面。系统将显示一条警告消息,指明设备已从 CDO 中删除。

-

点击 链接并从下拉列表中选择注销云服务 (Unregister Cloud Services)。

-

阅读警告并点击注销。

-

从区域 2 中的 CDO 申领设备。

-

在 防火墙设备管理器 中,转至,然后选择通过思科防御协调器自动注册租用 (Auto-enroll with Tenancy from Cisco Defense Orchestrator) 选项并点击注册 (Register)。设备会映射到属于新区域的新租户,而 CDO 会载入设备。

情况 2:您无法访问拥有设备的租户。

-

从控制台端口连接到 FXOS CLI。

-

使用您当前的管理员密码登录 FXOS。

-

在 FXOS CLI 中,连接到 local-mgmt: firepower # connect local-mgmt。

-

执行命令以从云租户中取消注册设备:firepower(local-mgmt) # cloud deregister。

-

成功取消注册后,CLI 界面会返回成功消息。

示例:firepower(local-mgmt) # cloud deregister Release Image Detected RESULT=success MESSAGE=SUCCESS 10, X-Flow-Id: 2b3c9e8b-76c3-4764-91e4-cfd9828e73f9

设备会从云注销。

-

从区域 2 中的 CDO 申领设备。

-

在 防火墙设备管理器 中,转至,然后选择通过思科防御协调器自动注册租用 (Auto-enroll with Tenancy from Cisco Defense Orchestrator) 选项并点击注册 (Register)。设备会映射到属于新区域的新租户,而 CDO 会载入设备。

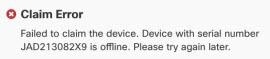

设备离线

原因

设备由于以下原因之一而无法访问思科云:

-

设备布线不正确。

-

您的网络可能要求提供设备的静态 IP 地址。

-

您的网络使用自定义 DNS,或者客户网络上存在外部 DNS 屏蔽。

-

需要进行 PPPoE 身份验证。(常见于欧洲地区。)

-

FDM 管理 设备位于代理后面。

解决方法

-

登录到设备并完成引导程序 CLI 过程或 CDO 轻松设置过程,以便首先配置设备,这样它才能访问互联网。

-

检查布线和网络连接。

-

确保您的防火墙未阻止任何流量。

-

确保 安全服务交换 域可访问。有关详细信息,请参阅硬件安装的配置必备条件。

未能申领设备

原因

可能会由于以下原因之一而发生此错误:

-

安全服务交换 可能存在临时问题。

-

服务器可能已关闭。

解决方法

-

删除 CDO 中的 FDM 管理 设备实例。

-

创建新的 FDM 管理 设备实例,并在一段时间后再次申领设备。

注 |

如果您无法申领设备,请转至工作流程查看错误消息,并将详细信息发送给 CDO 支持团队。 |

调配错误

设备密码尚未更改

从 思科防御协调器 申领设备时,设备的初始调配可能会失败,并在 清单 (Inventory) 页面中显示“未调配”(Unprovisioned) 消息。

原因

您可能在 CDO FDM 管理 设备序列号载入向导中为默认密码未更改的新 FDM 管理 设备选择了“默认密码已更改”(Default Password Changed) 选项。

解决方法

您需要点击清单 (Inventory) 页面中的输入密码 (Enter Password)才能更改设备的密码。CDO 会继续输入新密码并启动设备。

设备密码已被更改

从 CDO 申领设备时,设备的初始调配可能会失败,并在 清单 (Inventory) 页面中显示“未调配”(Unprovisioned) 消息。

原因

您可能在 CDO FDM 管理 设备序列号载入向导中为默认密码已被更改的 FDM 管理 设备选择了“默认密码未更改”(Default Password Not Changed) 选项。

解决方法

您需要在清单 (Inventory) 页面中点击确认并继续 (Confirm and Proceed),以忽略串行载入向导中提供的新密码。CDO 会继续输入新密码并启动设备。

对于其他错误

对于所有其他调配错误,您可以点击重试 (Retry) 以重新启动调配。如果多次重试后仍失败,请执行以下步骤:

-

从 CDO 中删除 FDM 管理 设备实例并创建新实例。有关载入步骤,请参阅使用设备序列号载入 FTD 托管设备。

-

在 防火墙设备管理器 中,转至,然后选择通过思科防御协调器自动注册租用 (Auto-enroll with Tenancy from Cisco Defense Orchestrator) 选项并点击注册 (Register)。

对 HA 创建进行故障排除FDM 管理

事件 说明 错误

如果您尝试在 思科防御协调器 中载入或创建 FDM 管理 HA 对,可能无法形成 HA 对,并且您可能会看到一条错误消息,并显示以下消息:

事件描述:CD 应用同步错误是在主用设备上启用了思科威胁响应,但在备用设备上未启用

如果您看到此错误,则表明 HA 对中的一个或两个设备未配置为允许设备将事件发送到思科云服务器(例如 CDO、Firepower Threat Response 或思科成功网络)。

您必须从 防火墙设备管理器 UI 启用将事件发送到思科云 (Send Events to the Cisco Cloud) 功能。有关详细信息,请参阅所运行版本的《Firepower 设备管理器配置指南》的配置云服务一章。

创建高可用性后,我的一台设备处于不良状态

如果其中一个设备在 HA 创建期间处于运行状况不佳或发生故障的状态,请中断 HA 对并解析设备的状态,然后重新创建 HA。故障切换历史记录可能有助于诊断问题。FDM 管理 高可用性故障转移历史记录

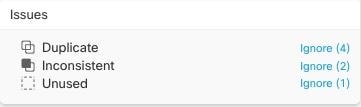

是指同一设备上具有不同名称但值相同的两个或多个对象。这些对象通常是意外创建的,可用于类似的目的,并供不同的策略使用。解决重复对象问题后,CDO 会使用保留的对象名称来更新所有受影响的对象引用。

是指同一设备上具有不同名称但值相同的两个或多个对象。这些对象通常是意外创建的,可用于类似的目的,并供不同的策略使用。解决重复对象问题后,CDO 会使用保留的对象名称来更新所有受影响的对象引用。

是设备配置中存在但未被其他对象、访问列表或 NAT 规则引用的对象。

是设备配置中存在但未被其他对象、访问列表或 NAT 规则引用的对象。

以从 CDO 中删除未使用的对象。

以从 CDO 中删除未使用的对象。

是指两台或多台设备上具有相同名称但值不同的对象。有时,用户会在不同的配置中创建具有相同名称和内容的对象,但随着时间的推移,这些对象的值会出现分歧,从而造成不一致。

是指两台或多台设备上具有相同名称但值不同的对象。有时,用户会在不同的配置中创建具有相同名称和内容的对象,但随着时间的推移,这些对象的值会出现分歧,从而造成不一致。

反馈

反馈