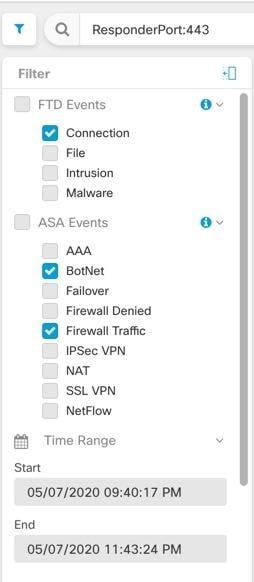

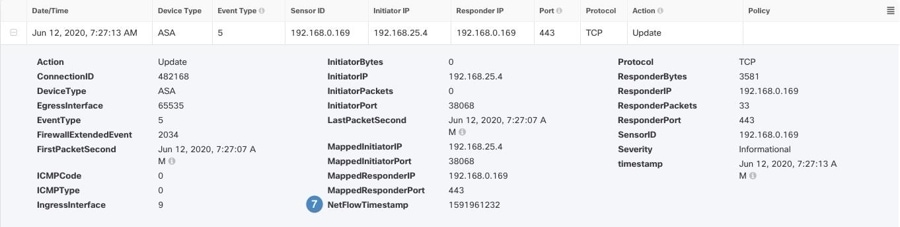

过滤事件通常遵循 CDO 中的标准过滤规则:过滤类别为“AND-ed”,类别中的值“OR-ed”。您还可以将过滤器与您自己的搜索条件配合使用。对于事件过滤器;但是,设备事件过滤器也是“OR-ed”。例如,如果在过滤器中选择了这些值:

使用此过滤器时,CDO 将显示 威胁防御 设备连接事件或 ASA 僵尸网络或防火墙流量事件,和时间范围内两个时间之间发生的事件,以及还包含响应器端口 443 的事件。您可以按时间范围内的历史事件进行过滤。实时事件页面会始终显示最新事件。

搜索特定属性:值对

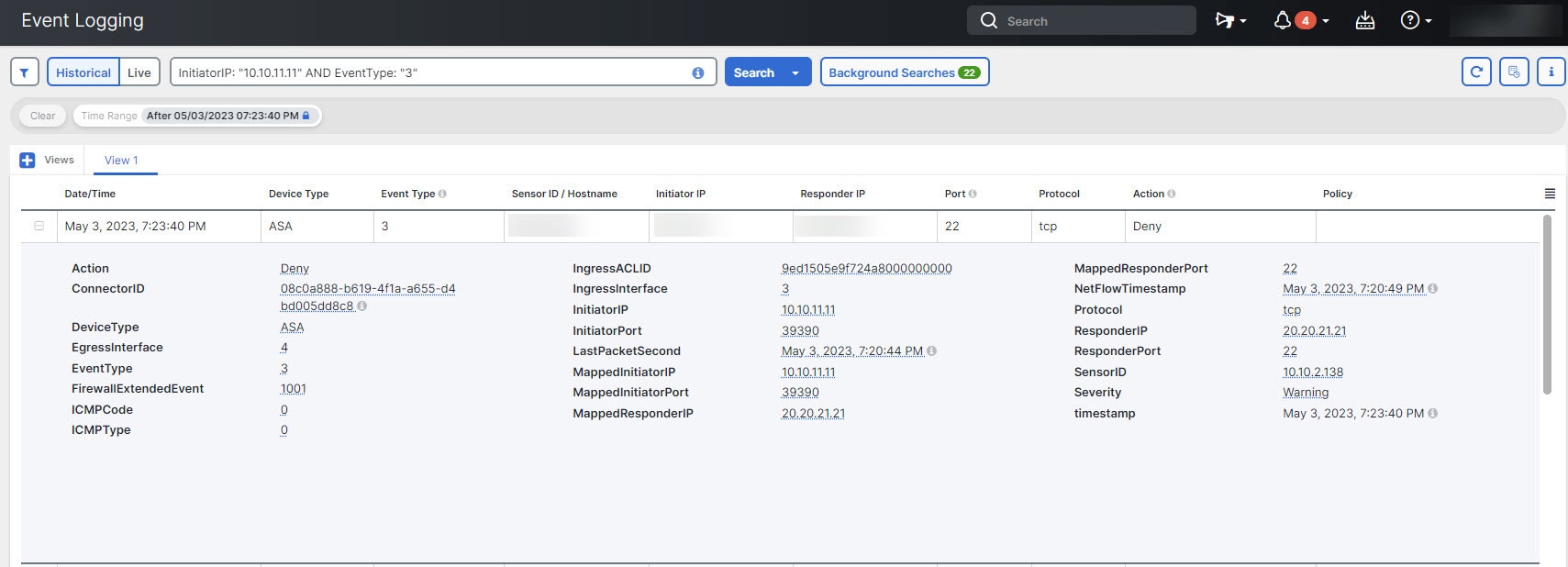

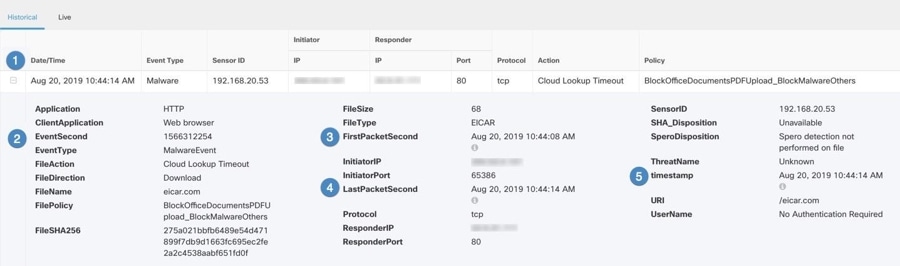

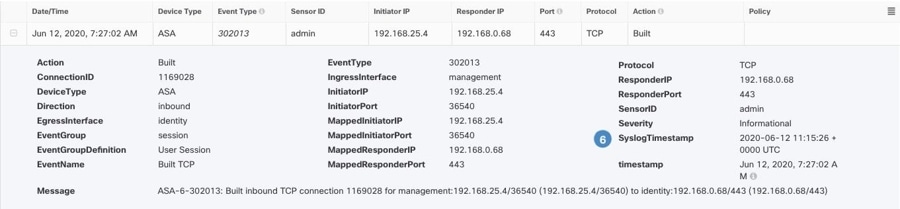

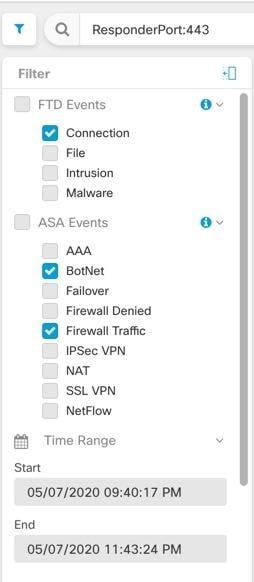

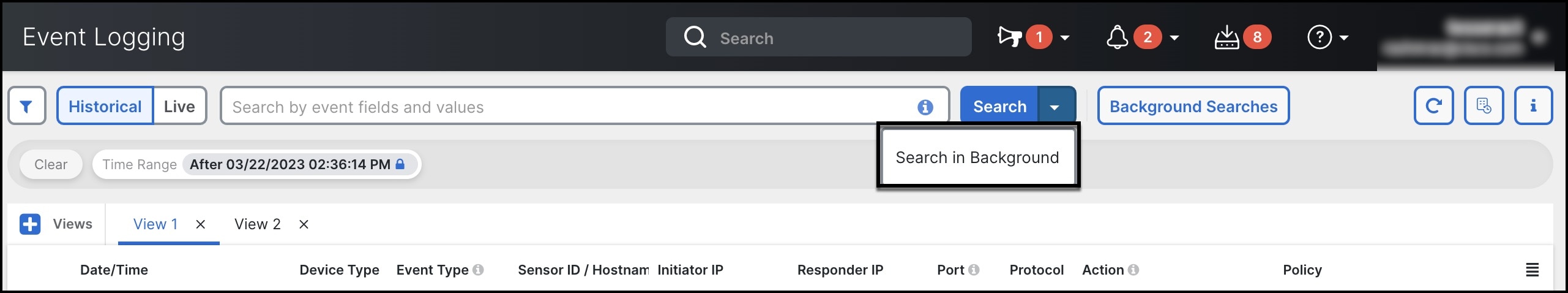

您可以通过在搜索字段中输入事件属性和值来搜索实时或历史事件。执行此操作的最简单方法是在“事件日志记录”(Event Logging) 表中点击要搜索的属性,然后 CDO 会在“搜索”(Search) 字段中输入该属性。在滚动鼠标时,您可以点击的事件会显示为蓝色。以下为输出示例:

在本示例中,通过滚动“InitiatorIP”值 10.10.11.11 并点击它即可开始搜索。发起方 IP 及其值已被添加到搜索字符串中。接下来,滚动并点击事件类型 3,然后将其添加到搜索字符串中,并且 CDO 添加了 AND。因此,此搜索的结果将是从 10.10.11.11 和 3 种事件类型发起的事件列表。

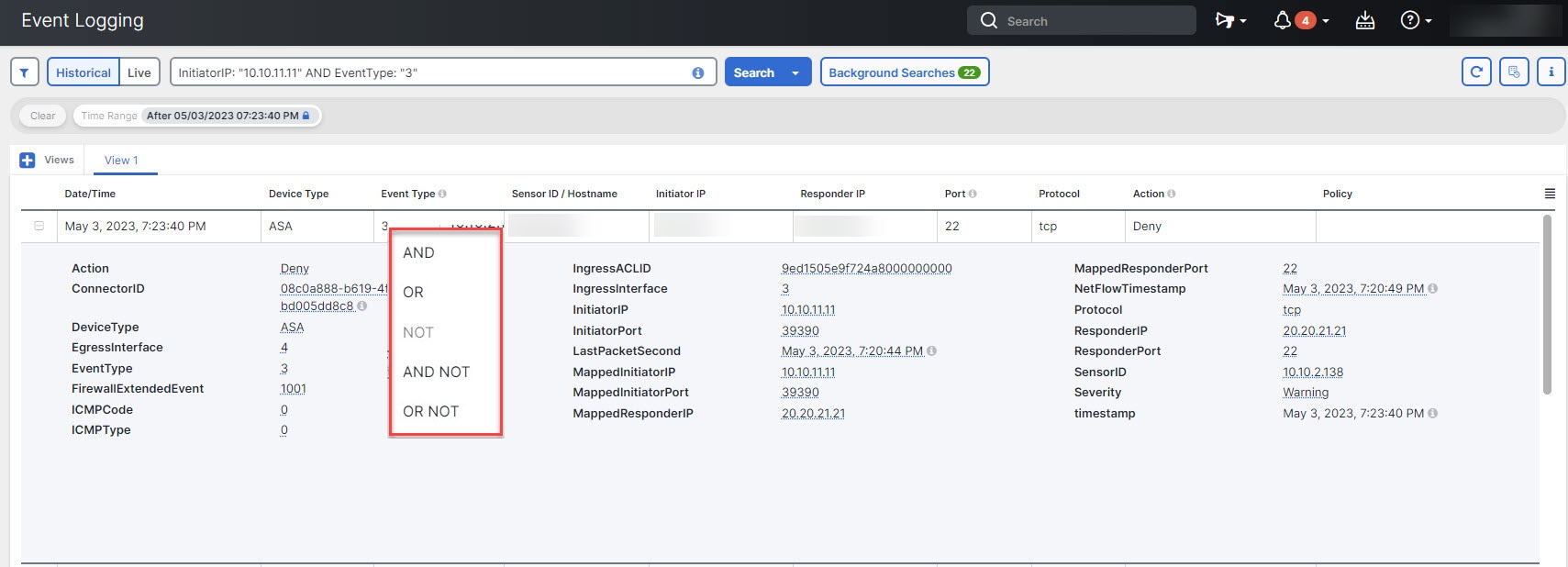

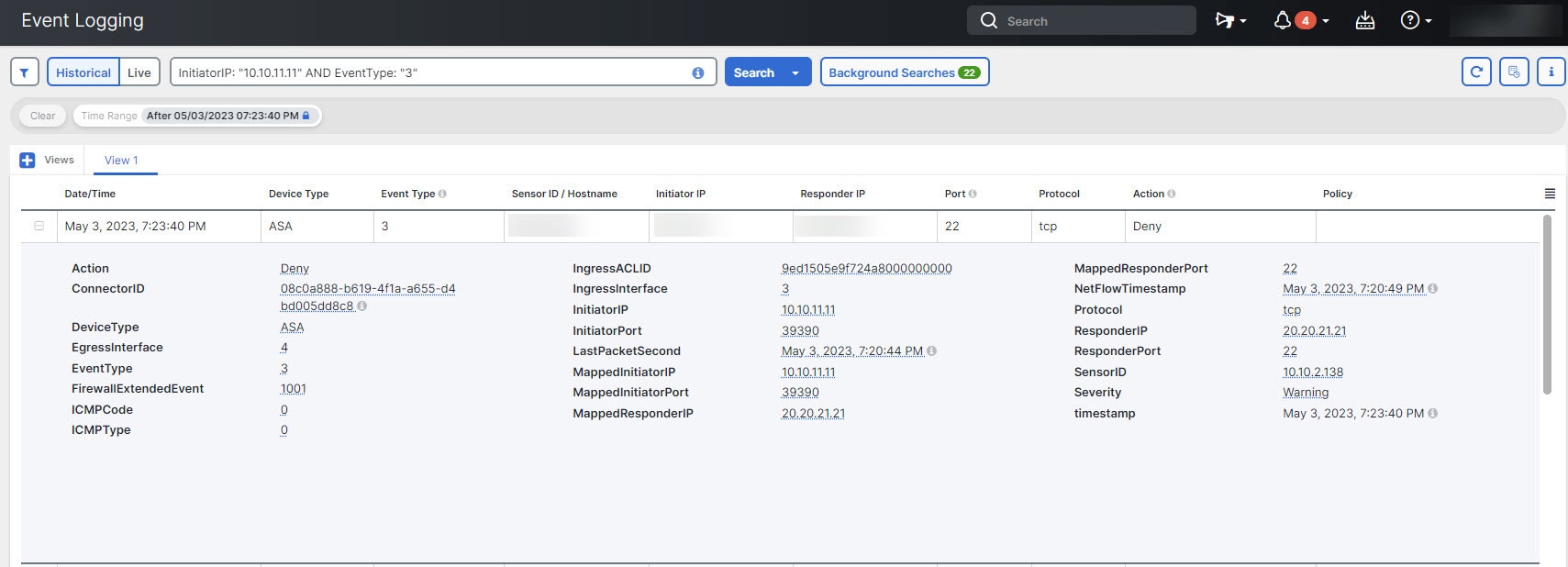

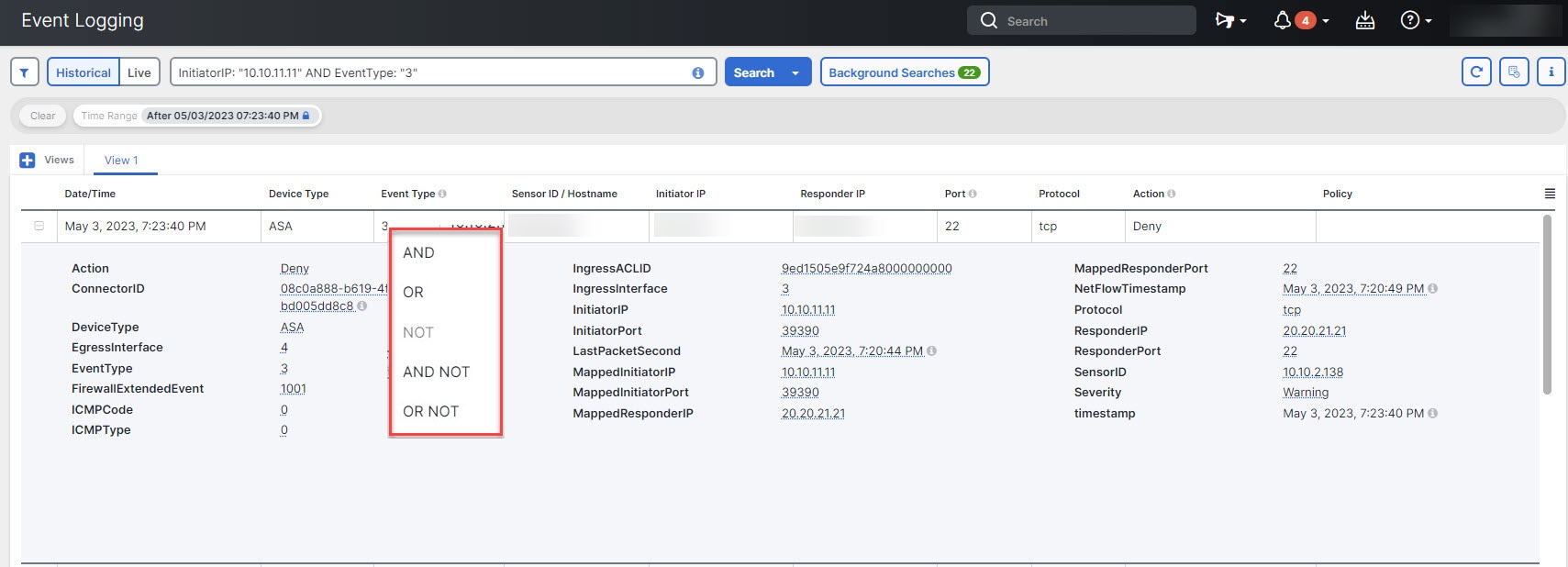

请注意上面示例中值 3 旁边的放大镜。如果将鼠标悬停在放大镜上,您还可以选择 AND、OR、AND NOT 和 OR NOT 运算符来匹配要添加到搜索中的值。

在下面的示例中,选择的是“OR”。此搜索的结果将是从 10.10.11.11 或 106023 种事件类型发起的事件列表。请注意,如果搜索字段为空,并且您右键点击表中的值,则只有 NOT 可用,因为没有其他值。

只要滚动鼠标指针并将其突出显示为蓝色,您就可以将该值添加到搜索字符串中。

AND、OR、NOT、AND NOT 和 OR NOT 过滤器运算符

以下是在搜索字符串中使用的“AND”、“OR”、“NOT”、“AND NOT”和“OR NOT”的行为:

和

在过滤器字符串中使用 AND 运算符可以查找包含所有属性的事件。AND 运算符不能位于搜索字符串的开头。

例如,下面的搜索字符串将搜索包含 TCP 协议、源自发起方 IP 地址 10.10.10.43 且从发起方端口 59614 发送的事件。正常情况下,每增加一个 AND 语句,符合条件的事件数量就会越来越少。

Protocol: "tcp" AND InitiatorIP: "10.10.10.43" AND InitiatorPort: "59614"

或

在过滤器字符串中使用 OR 运算符可以查找包含任何属性的事件。OR 运算符不能位于搜索字符串的开头。

例如,下面的搜索字符串将在事件查看器中显示事件,这些事件包括 TCP 协议、源自发起方 IP 地址 10.10.10.43 或从发起方端口 59614 发送的事件。正常情况下,每增加一个 OR 语句,符合条件的事件数量就会越来越多。

Protocol: "tcp" OR InitiatorIP: "10.10.10.43" OR InitiatorPort: "59614"

不

仅在搜索字符串的开头使用此选项,以便排除具有某些属性的事件。例如,此搜索字符串将从结果中排除任何具有 InitiatorIP 192.168.25.3 的事件。

NOT InitiatorIP: "192.168.25.3"

AND NOT

在过滤器字符串中使用 AND NOT 运算符可以排除包含某些属性的事件。AND NOT 不能用于搜索字符串的开头。

例如,此过滤器字符串将显示发起方 IP 为 192.168.25.3 的事件,但不会显示响应方 IP 地址为 10.10.10.1 的事件。

InitiatorIP: "192.168.25.3" AND NOT ResponderIP: "10.10.10.1"

您还可以组合使用 NOT 和 AND NOT,从而排除多个属性。例如,此过滤器字符串将排除具有 InitiatorIP 192.168.25.3 的事件以及具有 ResponderIP 10.10.10.1 的事件

NOT InitiatorIP: "192.168.25.3" AND NOT ResponderIP: "10.10.10.1"

OR NOT

使用 OR NOT 运算符可包含排除了某些元素的搜索结果。OR NOT 运算符不能用于搜索字符串的开头。

例如,此搜索字符串将查找协议为 TCP 或发起方 IP 为 10.10.10.43 的事件,或者非发起方端口 59614 的事件。

Protocol: "tcp" OR InitiatorIP: "10.10.10.43" OR NOT InitiatorPort: "59614"

您也可以这样考虑:搜索 (Protocol: "tcp") OR (InitiatorIP: "10.10.10.43") OR (NOT InitiatorPort: "59614")。

通配符搜索

使用星号 (*) 表示属性值字段中的 attribute:value 搜索可在事件中查找结果。例如,此过滤器字符串,

URL:*feedback*

将在事件的 URL 属性字段中查找包含字符串 feedback 的字符串。

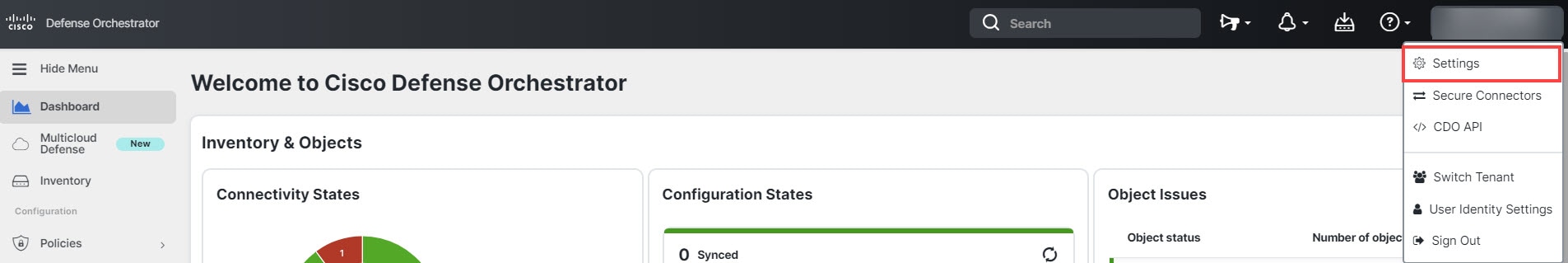

,然后点击安全事件连接器。

,然后点击安全事件连接器。

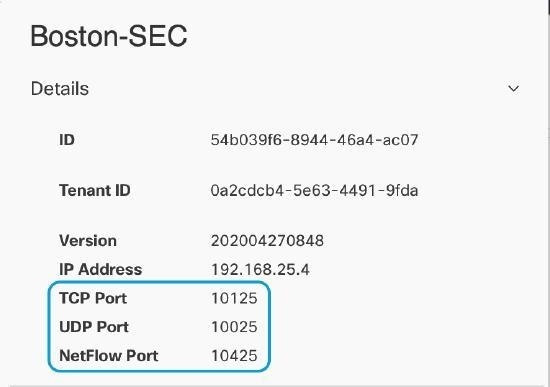

) - 已与所有传感器和 CDO(如果已配置)建立连接

) - 已与所有传感器和 CDO(如果已配置)建立连接

) - 已与某些传感器或 CDO(如果已配置)建立连接,但一个或多个传感器未正确配置

) - 已与某些传感器或 CDO(如果已配置)建立连接,但一个或多个传感器未正确配置

) - 与所有已配置的传感器和 CDO(如果已配置)的连接丢失

) - 与所有已配置的传感器和 CDO(如果已配置)的连接丢失

) > 传感器 (Sensors)。

) > 传感器 (Sensors)。

),以查看该类型的所有已记录观察结果。

),以查看该类型的所有已记录观察结果。

或“暂停”

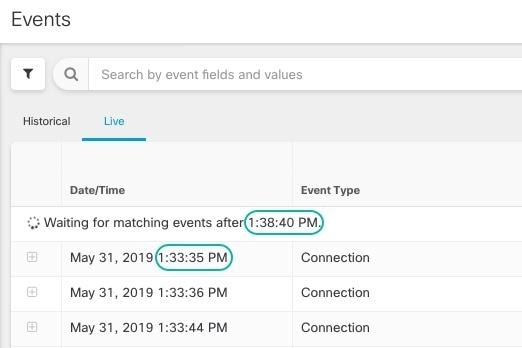

或“暂停” 。如果实时事件正在“播放”,则 CDO 将按接收顺序来显示与事件查看器中指定的过滤条件匹配的事件。如果事件已暂停,则在您重新开始播放实时事件之前,CDO 不会更新“实时事件”(Live events) 页面。当您重新开始播放事件时,CDO 会从您重新开始播放事件的位置开始在“实时”(Live)

页面中填充事件。它不会回填您遗漏的内容。

。如果实时事件正在“播放”,则 CDO 将按接收顺序来显示与事件查看器中指定的过滤条件匹配的事件。如果事件已暂停,则在您重新开始播放实时事件之前,CDO 不会更新“实时事件”(Live events) 页面。当您重新开始播放事件时,CDO 会从您重新开始播放事件的位置开始在“实时”(Live)

页面中填充事件。它不会回填您遗漏的内容。

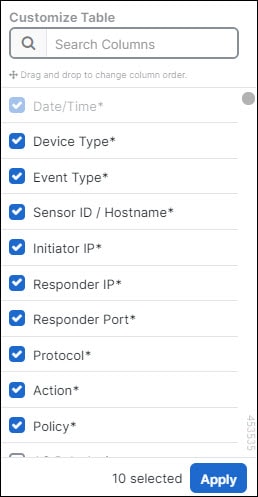

,然后选择或取消选择所需的列:

,然后选择或取消选择所需的列:

。

。

。点击固定图标

。点击固定图标  可固定打开过滤列。

可固定打开过滤列。

反馈

反馈