接口

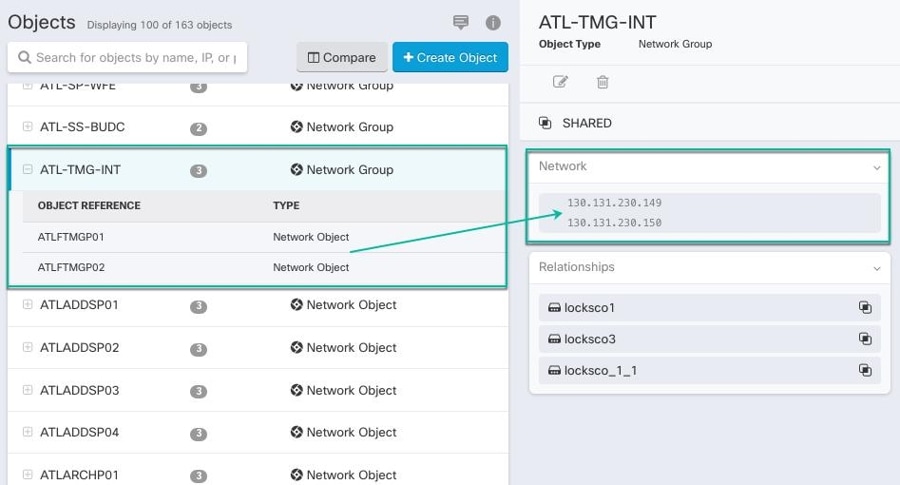

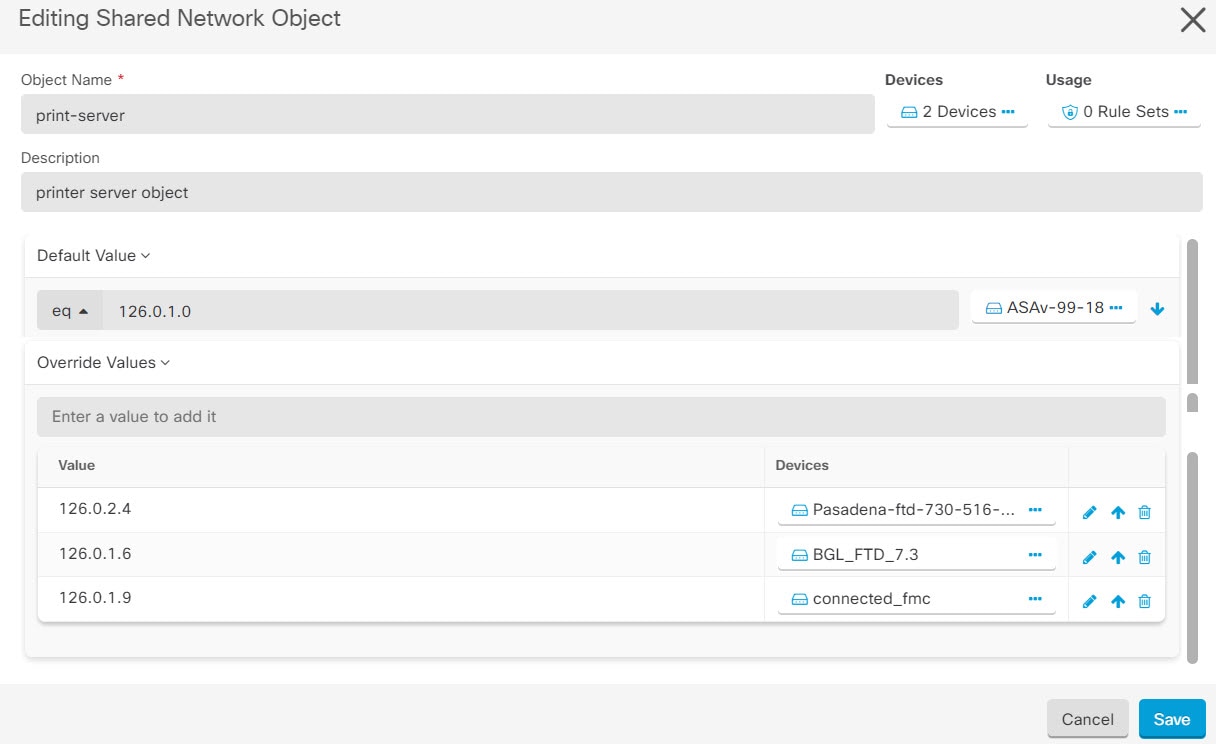

您可以使用 Cisco Defense Orchestrator (CDO) 配置和编辑 Firepower 威胁防御 (FTD) 设备上的数据接口或管理/诊断接口。

目前,CDO 只能配置路由接口和网桥组。它不支持配置被动接口。

Firepower 接口配置的指南和限制

使用 思科防御协调器 (CDO) 配置设备时,接口配置存在许多局限性。如果您需要以下任意功能,则必须使用 Firepower 管理中心来配置设备。

防火墙

-

仅支持路由防火墙模式。无法配置透明防火墙模式的接口。

-

只有物理 Firepower 1010 设备支持为交换机端口模式配置的接口。有关详细信息,请参阅 FDM 管理 设备的交换机端口模式接口。

被动

-

目前,思科防御协调器 (CDO) 未在接口表中识别被动接口模式,并且您无法配置被动或 ERSPAN 接口。您必须使用 FDM 管理 UI 配置和识别被动接口。

仅 IPS 模式

-

不能将接口配置为内联(在内联集内)或内联分路,用于仅 IPS 的处理。仅 IPS 模式的接口将绕过许多防火墙检查,仅支持 IPS 安全策略。相比之下,防火墙模式接口需要对流量执行防火墙功能,例如维持流量、跟踪 IP 和 TCP 层的流量状态、IP 分片重组和 TCP 规范化。

-

可选,您可以根据安全策略,选择配置该防火墙模式接口的 IPS 功能。

EtherChannel

CDO 支持运行版本 6.5 及更高版本的设备的读取、创建和功能。要创建 Etherchannel 接口,请参阅为 FDM 托管设备添加 EtherChannel 接口。要创建

-

您最多可以在物理 Firepower 设备上配置 48 个 EtherChannel,但一次可以活动的接口数量取决于您的设备型号。有关设备特定的限制,请参阅设备特定要求。

-

通道组中的所有接口都必须具有相同的介质类型和容量,并且必须设置为相同的速度和双工模式。介质类型可以是 RJ-45 或 SFP;可以混合使用不同类型(铜缆和光纤)的 SFP。不能通过在大容量接口上将速度设置为较低值来混合接口容量(例如 1GB 和 10GB 接口)。

-

EtherChannel 连接到的设备还必须支持 802.3ad EtherChannel。

-

FDM 托管设备不支持带有 VLAN 标记的 LACPDU。如果使用 Cisco IOS vlan dot1Q tag native 命令在相邻交换机上启用本地 VLAN 标记,则 FDM 管理 设备将会丢弃已标记的 LACPDU。请务必禁用相邻交换机上的本地 VLAN 标记。

-

所有 FDM 管理 设备配置均引用 EtherChannel 接口,而不是成员物理接口。

Note

设置为 portchannels 的接口仅支持物理接口、冗余接口和子接口作为网桥组成员接口。

网桥组

目前,CDO 支持一个网桥组的配置。要确定您的设备是否支持网桥组,请参阅 FDM 管理 设备配置中的网桥组兼容性以了解详细信息。

将接口添加到桥接组时,请记住以下几点:

-

该接口必须具有名称。

-

该接口不能有任何已定义的 IPv4 或 IPv6 地址,无论是静态分配的还是通过 DHCP 获得的。

-

BVI 可以将 VLAN 接口或其他路由接口作为成员接口,但不能将两个接口作为单个 BVI 上的成员接口。

-

BVI 可以将 VLAN 接口或其他路由接口作为成员接口,但不能将两个接口作为单个 BVI 上的成员接口。

-

接口不能是以太网的点对点协议 (PPPoE)

-

接口不能与安全区域关联(如果它在区域中)。您必须删除该接口的所有 NAT 规则,然后才能将其添加到网桥组。

-

单独启用和禁用成员接口。这样就可以禁用任何未使用的接口,而无需将其从网桥组删除。网桥组本身始终处于启用状态。

-

您可以配置成为网桥组 成员 的接口。有关接口要求和创建,请参阅配置网桥组。

以太网的点对点协议

-

不能为 IPv4 配置以太网点对点协议 (PPPoE)。如果将互联网接口连接到 DSL、电缆调制解调器或 ISP 的其他连接,且 ISP 使用 PPPoE 为您提供 IP 地址,则您必须使用 FDM 来配置这些设置。

VLAN

要配置 VLAN 接口和 VLAN 成员,请参阅配置 FDM 管理 设备 VLAN 以了解详细信息。要为交换机端口模式配置 VLAN,请参阅为交换机端口模式配置 FDM 管理 设备 VLAN 以了解详细信息。

-

接口必须是物理接口。

-

接口不能是仅管理接口。

-

接口不能与任何其他类型的接口关联,包括 BVI、子接口、另一个 VLAN 接口、EtherChannel 等。

-

接口不能是 BVI 成员或 etherchannel 成员。

-

设备型号支持不同数量的 VLAN 成员。有关详细信息,请参阅按设备型号划分的最大 VLAN 成员数。

Note

要为环境配置 VLAN,请参阅配置 Firepower VLAN 子接口和 802.1Q 中继。

网络模块卡

可选的网络模块安装仅限于 ASA 5515-X、5525-X、5545-X 和 5555-X 以及 Firepower 2100 系列设备。

-

仅在引导程序期间(即初始安装或重新映像,或在本地/删除管理之间切换时),才会发现网络接口卡。CDO 会为这些接口设置正确的速度和复用默认值。如果将可选网络接口卡替换为更改接口速度/双工选项的卡,而不更改可用接口的总数,则重新启动设备,以便系统识别替换接口的正确速度/双工值。在与设备的 SSH 或控制台会话中,输入 reboot 命令。然后,使用 CDO,编辑能够更改的各物理接口,并选择有效的速度和双工选项,因为系统不会自动更正您的原始设置。立即部署更改,确保系统行为正确无误。

- 您无法在 FDM 管理 Secure Firewall 3100 系列设备上启用或禁用网络模块或执行接口的分支在线插入和删除 (OIR)。

-

Note

将卡更换为接口总数更改的卡,或移除其他对象引用的接口,均可能导致意外问题。如果需要进行此类更改,请先删除待移除接口的所有引用,如安全区成员资格、VPN 连接等。此外,建议您在更改前进行备份。

虚拟 FDM 管理 设备上的接口

-

如果不重新初始化虚拟 FDM 管理 设备,则无法添加或删除接口。您必须在 FDM 管理 设备中执行这些操作。

Note

如果更换的接口具有不同的速率/双工能力,需要重启设备,使系统能够识别新的速率/双工值,步骤如下:在设备的CLI控制台中,输入“重新引导”命令。然后,在 CDO 中,编辑能够更改的各接口,并选择有效的速度和复用选项,因为系统不会自动更正您的原始设置。立即部署更改,确保系统行为正确无误。

各设备型号的最大 VLAN 成员数量

设备型号限制可配置的最大 VLAN 子接口数量。请注意,仅可在数据接口上而不可在管理接口上配置子接口。下表介绍各设备型号的限制。

|

型号 |

最大 VLAN 子接口数量 |

|---|---|

|

Firepower 1010 |

60 |

|

Firepower 1120 |

512 |

|

Firepower 1140、Firepower 1150 |

1024 |

|

Firepower 2100 |

1024 |

|

Firepower 4100 |

1024 |

|

Firepower 9300 |

1024 |

|

ASA 5508-X |

50 |

|

ASA 5515-X |

100 |

|

ASA 5516-X |

100 |

|

ASA 5525-X |

200 |

|

ASA 5545-X |

300 |

|

ASA 5555-X |

500 |

|

ISA 3000 |

100 |

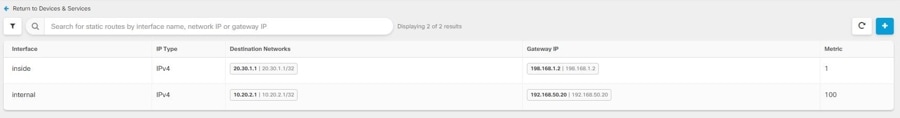

Firepower 数据接口

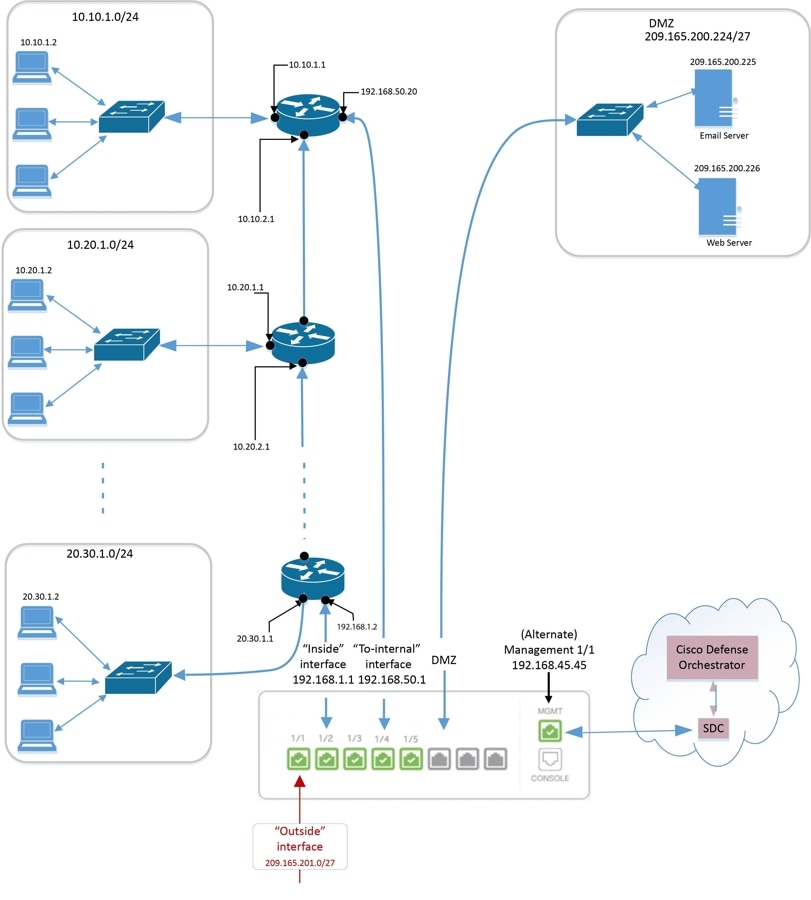

Cisco Defense Orchestrator (CDO) 支持在 FDM 管理 设备上配置路由接口和桥接虚拟接口。

路由接口

每个第 3 层路由接口(或子接口)都需要唯一子网上的一个 IP 地址。通常会将这些接口与交换机、另一个路由器上的端口或 ISP/WAN 网关连接。

您可以分配静态地址,也可以从 DHCP 服务器获取静态地址。但是,如果 DHCP 服务器提供与设备上的静态定义接口相同的子网地址,系统会禁用 DHCP 接口。如果使用 DHCP 获取地址的接口停止传递流量,请检查该地址是否与设备上其他接口的子网重叠。

可以在路由接口上同时配置 IPv4 和 IPv6 地址。请确保配置一条同时适用于 IPv4 和 IPv6 的默认路由。需要使用 Firepower 设备管理器在 FDM 管理 设备上执行此任务。有关配置默认路由的信息,请参阅“适用于 Firepower 设备管理器的思科 Firepower 威胁防御配置指南,版本 xxx”中的基础知识 > 路由。

网桥组和网桥虚拟接口

网桥组是 FDM 管理设备用于桥接而非路由的一组接口。桥接接口属于桥接组,且所有接口都在同一网络上。桥接组由在网桥网络上有 IP 地址的桥接虚拟接口 (BVI) 表示。包含在网桥组中的接口称为“成员”。

如果指定 BVI,您可以在路由接口和 BVI 之间路由。在这种情况下,BVI 充当成员接口和路由接口之间的网关。如果不指定 BVI,网桥组成员接口上的流量不能离开网桥组。通常,您可以指定该接口,以便将成员接口路由到互联网。

FDM 管理 设备仅支持一个网桥组;因此,CDO 只能管理该网桥组,而无法在设备上创建其他网桥组。CDO 只能管理直接安装在硬件上的 FDM 管理 设备上的 BVI,而不能管理虚拟 FDM 管理 设备实例上的 BVI。

路由模式下网桥组的一种用途是在 FDM 管理 设备上而非外部交换机上使用额外接口。您可以将终端直接连接到网桥组成员接口。您还可以连接交换机,以将更多终端添加到与 BVI 相同的网络。

被动接口

被动接口使用交换机 SPAN(交换端口分析器)或镜像端口监控在网络中传输的流量。SPAN 或镜像端口允许从交换机的其他端口复制流量。此功能可以提供网络内的系统可视性,而不会影响网络流量。如果在被动部署中配置系统,系统将不能执行某些操作,例如,阻止流量或流量整形。被动接口无条件接收所有流量,这些接口不会重传接收到的流量。

目前,CDO 对管理 FDM 管理 设备上的被动接口提供有限的支持:

-

必须在 FDM 管理 设备上配置被动接口。

-

路由接口无法使用 CDO 来更改为被动接口,而被动接口也无法更改为路由接口。

-

CDO 不会标识接口表中的被动接口。

管理/诊断接口

标记为“管理”(Management) 的物理端口(对于 FDM 管理设备虚拟,则为 Management 0/0 虚拟接口)实际上有两个与其关联的单独接口。

-

管理虚拟接口 (Management virtual interface) - 此 IP 地址用于系统通信。这是系统用于进行智能许可和检索数据库更新的地址。您可以打开它的管理会话(Firepower 设备管理器和 CLI)。您必须配置一个管理地址,该地址在上定义。

-

诊断物理接口 (Diagnostic physical interface) - 此物理管理端口的实际名称为“诊断”(Diagnostic)。您可以使用此接口将系统日志消息发送到外部系统日志服务器。为诊断物理接口配置 IP 地址是可选项。配置该接口的唯一原因是您需要将它用于系统日志。此接口显示在 页面上,并可在此页面上进行配置。诊断物理接口只允许管理流量,而不允许穿越流量。

(硬件设备。)建议配置管理/诊断接口时,不要将物理端口连接到网络。而是仅配置管理 IP 地址,并把它配置为将数据接口用作从互联网获取更新的网关。然后,打开 HTTPS/SSH 流量(默认情况下启用 HTTPS)的内部接口,并使用内部 IP 地址打开 Firepower 设备管理器。您必须直接在 Firepower 设备管理器上执行此任务。有关说明,请参阅《适用于 Firepower 设备管理器的思科 Firepower 威胁防御配置指南》中的“配置管理访问列表”。

对于 FDM 管理设备虚拟,建议的配置是将 Management0/0 连接到与内部接口相同的网络,并将内部接口用作网关。不要为诊断接口配置单独的地址。

Note |

有关如何编辑管理接口的特殊说明,请参阅适用于 Firepower 版本 6.4 或更高版本的 《 Firepower 设备管理器的思科 Firepower 威胁防御配置指南》。打开指南并导航至 。管理接口配置应在 Firepower 设备管理器上完成。 |

接口设置

使用这些主题来配置接口设置。

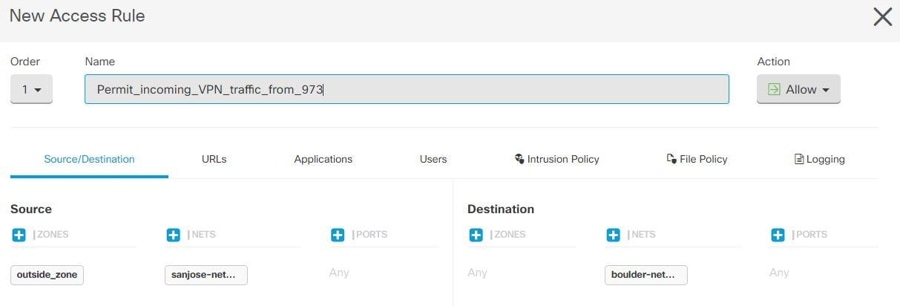

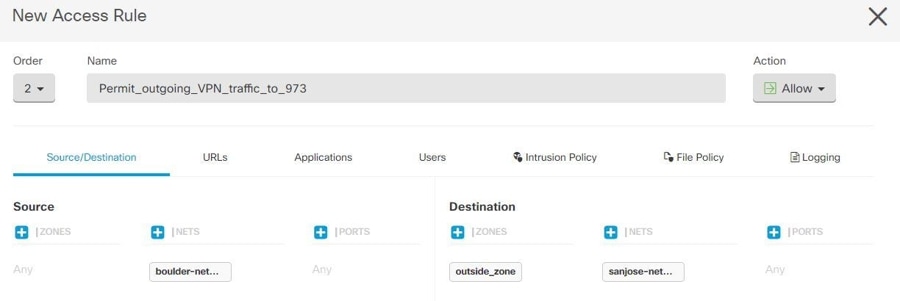

在 Firepower 接口设置中使用安全区域

可为每个接口分配一个安全区。然后根据区域应用您的安全策略。例如,您可以将内部接口分配到内部区域,而将外部接口分配到外部区域。例如,可以配置访问控制策略,允许流量从内部传到外部,但不允许从外部传入内部。

每个区域都有一个模式,路由或被动模式。该模式与接口模式直接关联。您可以仅向同一模式安全区添加路由和被动接口。

桥接虚拟接口 (BVI) 不会添加到安全区域。仅将成员接口添加到安全区域。

不能将诊断或管理接口包括在区域中。区域只适用于数据接口。

CDO 当前不支持在 ASA 或 FTD 设备上管理、监控或使用虚拟隧道接口 (VTI) 隧道。已配置 VTI 隧道的设备可以被载入 CDO,但它会忽略 VTI 接口。如果安全区域或静态路由引用 VTI,则 CDO 会读取不带 VTI 引用的安全区域和静态路由。即将推出对 VTI 隧道的 CDO 支持。

有关安全区域的详细信息,请参阅安全区域对象。

将 FDM 管理设备接口分配给安全区域

准备工作

在添加安全区域时,接口存在以下限制:

-

该接口必须具有名称。

-

接口不能是仅管理接口。此选项可在界面的“高级”(Advanced) 选项卡中启用和禁用。

-

不能将安全区域分配给网桥组接口。

-

不能将安全区域分配给为交换机端口模式配置的接口。

-

CDO 当前不支持在 ASA 或 FDM 管理 设备上管理、监控或使用虚拟隧道接口 (VTI) 隧道。已配置 VTI 隧道的设备可以被载入 CDO,但它会忽略 VTI 接口。如果安全区域或静态路由引用 VTI,则 CDO 会读取不带 VTI 引用的安全区域和静态路由。即将推出对 VTI 隧道的 CDO 支持。

将 Firepower 接口分配给安全区域

使用以下程序将安全区域关联到现有接口:

Procedure

|

Step 1 |

登录 CDO。 |

||

|

Step 2 |

在导航窗格中,点击清单 (Inventory)。 |

||

|

Step 3 |

点击设备 (Devices) 选项卡以查找设备,或点击模板 (Templates) 选项卡以查找型号设备。 |

||

|

Step 4 |

点击 FTD 设备,然后选择要修改的 FDM 管理 设备。 |

||

|

Step 5 |

在右侧的管理 (Management) 窗格中,点击 接口 (Interfaces)。 |

||

|

Step 6 |

选择要向其添加安全区域的接口,然后点击 |

||

|

Step 7 |

使用安全区 (Security Zone) 下拉菜单并选择要与此接口关联的安全区域。

|

||

|

Step 8 |

点击保存 (Save)。 |

||

|

Step 9 |

在 Firepower 接口设置中使用 Auto-MDI/MDX

对于 RJ-45 接口,默认的自动协商设置还包括 Auto-MDI/MDIX 功能。Auto-MDI/MDIX 在自动协商阶段检测直通电缆时执行内部交叉,从而消除交叉布线的需要。如要启用接口的 Auto-MDI/MDIX,必须将速度或双工设置为自动协商。如果将速度和双工明确设置为固定值,从而禁用了两种设置的自动协商,则 Auto-MDI/MDIX 也将被禁用。对于千兆以太网,当速度和双工被设置为 1000 和全值时,接口始终会自动协商;因此,Auto-MDI/MDIX 始终会启用,且您无法禁用它。

在编辑接口时,可在“高级”(Advanced) 选项卡上配置这些设置。

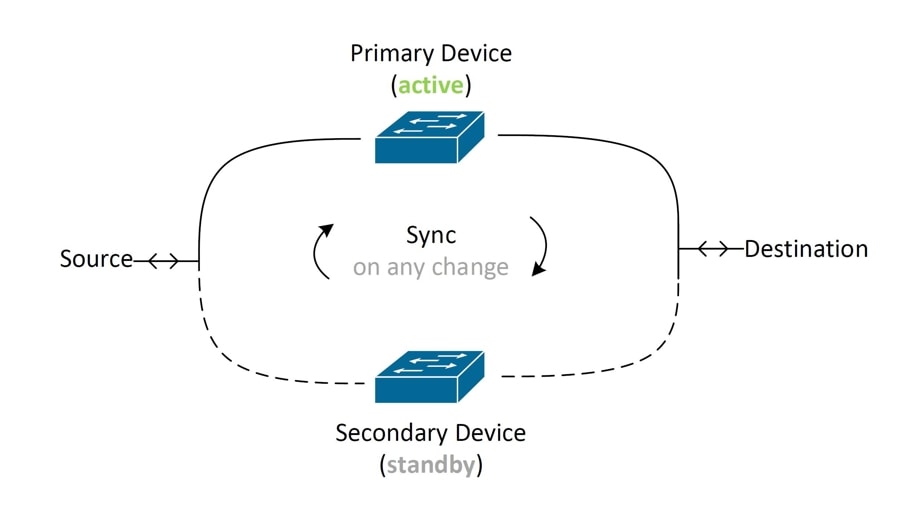

在 Firepower 接口设置中使用 MAC 地址

您可以手动配置介质访问控制 (MAC) 地址来覆盖默认值。

对于高可用性配置,您可以同时配置接口的主用和备用 MAC 地址。如果主用设备进行故障切换,并且备用设备成为主用设备,则新的主用设备会开始使用主用 MAC 地址,以最大限度地减少网络中断。

在配置接口时,在“高级”(Advanced) 选项卡上配置主用和备用 MAC 地址。

默认 MAC 地址

默认 MAC 地址分配取决于接口类型。

-

物理接口 (Physical interfaces) - 物理接口使用已刻录的 MAC 地址。

-

子接口 (Subinterfaces) - 物理接口的所有子接口都使用相同的刻录的 MAC 地址。您可能想为子接口分配唯一的 MAC 地址。例如,您的运营商可能根据 MAC 地址执行访问控制。此外,由于 IPv6 链路本地地址是基于 MAC 地址生成的,因此将唯一的 MAC 地址分配给子接口会允许唯一的 IPv6 链路本地地址。

在 Firepower 接口设置中使用 MTU 设置

关于 MTU

MTU 会指定 FDM 管理 设备可在给定以太网接口上传输的最大帧负载大小。MTU 值是没有以太网报头、VLAN 标记或其他系统开销情况下的帧大小。例如,将 MTU 设置为 1500 时,预期帧大小为 1518 字节(含报头)或 1522 字节(使用 VLAN)。请勿为容纳这些报头而将 MTU 的值设得过高。

路径 MTU 发现

FDM 管理 设备支持路径 MTU 发现(如 RFC 1191 中所定义),从而使两个主机之间的网络路径中的所有设备均可协调 MTU,以便它们可以标准化路径中的最低 MTU。

MTU 和分段

对于 IPv4,如果传出 IP 数据包大于指定 MTU,则该数据包将分为 2 帧或更多帧。片段在目标处(有时在中间跃点处)重组,而分片可能会导致性能下降。对于 IPv6,通常不允许对数据包进行分段。因此,IP 数据包大小应在 MTU 大小范围内,以避免分片。

对于 UDP 或 ICMP,应用应将 MTU 考虑在内,以避免分段。

Note |

只要有内存空间,FDM 管理 设备就可接收大于所配置的 MTU 的帧。 |

MTU 和巨型帧

MTU 越大,您能发送的数据包越大。加大数据包可能有利于提高网络效率。请参阅以下准则:

-

与流量路径上的 MTU 相匹配:我们建议将所有 FDM 管理 设备接口以及流量路径的其他设备接口上的 MTU 设为相同。匹配 MTU 可防止中间设备对数据包进行分片。

-

容纳巨型帧:巨型帧是指大于标准最大值 1522 字节(包括第 2 层报头和 VLAN 报头)的以太网数据包,最大为 9216 字节。MTU 最大可设置为 9198 字节,以容纳巨帧。FDM 管理 虚拟的最大值为 9000。

Note

加大 MTU 会为巨型帧分配更多内存,这样可能会限制其他功能(例如访问规则)的最大使用量。如果在 ASA 5500-X 系列设备或 FDM 管理 虚拟上将 MTU 增加到默认值 1500 以上,则必须重新启动系统。无需重启 Firepower 2100 系列设备,因为巨帧支持在该设备上始终启用。

默认情况下,在 Firepower 3100 设备上启用巨帧支持。

Firepower 接口的 IPv6 寻址

您可以为 Firepower 物理接口配置两种类型的单播 IPv6 地址。

-

全局 (Global) - 全局地址是可在公用网络上使用的公用地址。对于桥接组,需要在桥接虚拟接口 (BVI) 上而非每个成员接口上配置全局地址。不能将以下任何地址指定为全局地址。

-

内部保留的 IPv6 地址:fd00::/56(fd00:: 至 fd00:0000:0000:00ff:ffff:ffff:ffff:ffff)

-

未指定的地址,例如 ::/128

-

环回地址 ::1/128

-

组播地址,ff00::/8

-

链路本地地址 fe80::/10

-

-

链路本地 (Link-local) - 链路本地地址是只能在直连网络上使用的专用地址。路由器不使用链路本地地址转发数据包;它们仅用于在特定物理网段上通信。链路本地地址可用于地址配置或网络发现功能,例如地址解析和邻居发现。每个接口必须有自己的地址,因为链路本地地址仅在网段中可用,并且会与接口 MAC 地址绑定。

至少需要配置链路本地地址,IPv6 才会起作用。如果配置全局地址,则接口上会自动配置链路本地地址,因此无需另外专门配置链路本地地址。如果不配置全局地址,则需要自动或手动配置链路本地地址。

配置 Firepower 接口

将电缆(以物理方式或虚拟方式)连接到接口接头时,您需要配置该接口。至少需要命名并启用该接口,流量才会通过该接口。如果该接口是网桥组的成员,则只用为接口命名。如果接口是桥接虚拟接口 (BVI),则需要为 BVI 分配一个 IP 地址。如果要在特定端口上创建 VLAN 子接口(而非单一物理接口),通常要在该子接口(而不是物理接口)上配置 IP 地址。通过 VLAN 子接口,可将一个物理接口划分成多个标记有不同 VLAN ID 的逻辑接口。

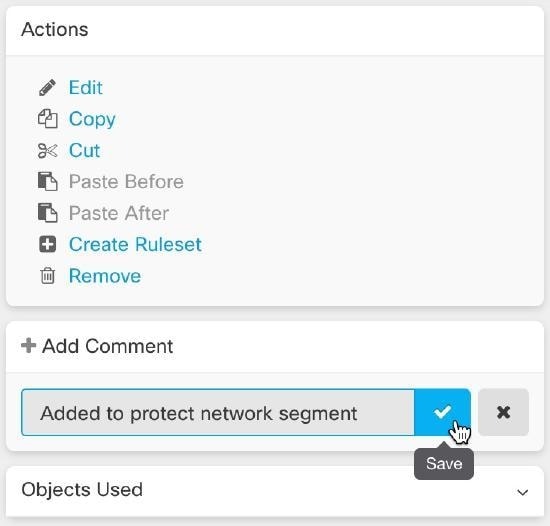

接口列表将显示可用的接口及其名称、地址和状态。您可以通过选择接口行并点击“操作”(Actions) 窗格中的编辑 (Edit) 来更改接口的状态(打开或关闭)或编辑接口。列表将基于您的配置显示接口特征。展开接口行以查看子接口或桥接组成员。

配置物理 Firepower 接口

要启用物理接口,至少必须启用它。您可以常规命名它和配置 IP 地址;然而,如果要创建 VLAN 子接口,或者配置被动模式接口,或者要将接口添加到网桥组,无需配置 IP 寻址。

Note |

您不能在桥接组成员接口或被动接口上配置 IP 地址,但是可以根据需要修改高级设置。 |

您可以禁用接口,以临时阻止在相连网络中的传输。无需删除该接口的配置。目前,思科防御协调器 (CDO) 只能配置路由接口和网桥组。CDO 会列出被动接口,但不能将其从 CDO 重新配置为主动接口。

Note |

注意:CDO 不支持 IPv4 的点对点以太网协议 (PPPoE) 配置。在 FDM 管理 设备中配置此选项可能会导致 CDO UI 出现问题;如果必须为设备配置 PPPoE,则必须在 FDM 管理 设备中进行适当的更改。 |

操作步骤

Procedure

|

Step 1 |

在设备和服务 (Devices & Services) 页面上,点击要配置其接口的设备,然后点击右侧管理窗格中的接口 (Interfaces)。 |

||

|

Step 2 |

在“接口”(Interfaces) 页面上,选择要配置的物理接口。 |

||

|

Step 3 |

在右侧的“操作”(Actions) 窗格中,点击编辑 (Edit)。 |

||

|

Step 4 |

为物理接口指定逻辑名称 (Logical Name)和说明 (Description)(可选)。除非配置子接口,否则接口应有名称。

|

||

|

Step 5 |

选择这两个选项之一:

如果要为此物理接口配置子接口,则可能已完成。点击保存 (Save) 并继续配置 Firepower VLAN 子接口和 802.1Q 中继;否则,请继续。

|

为物理接口配置 IPv4 地址

Warning |

在配置并保存 DHCP 地址池后,DHCP 地址池将绑定到接口的已配置 IP 地址。如果在配置 DHCP 地址池后编辑接口的子网掩码,则部署到 FDM 管理设备会失败。此外,如果在 FDM 管理 控制台中编辑 DHCP 地址池并从 FDM 管理设备读取配置到 思科防御协调器 中,则读取操作会失败。 |

Procedure

|

Step 1 |

在“编辑物理接口”(Editing Physical Interface) 对话框中,点击 IPv4 地址 (IPv4 Address) 选项卡。 |

||

|

Step 2 |

从类型字段中选择以下任一选项:

|

||

|

Step 3 |

完成后点击保存 (Save),或者继续执行其中一个程序:

|

为物理接口配置 IPv6 地址

Procedure

|

Step 1 |

在“编辑物理接口”(Editing Physical Interface) 对话框中,点击“IPv6 地址”(IPv6 Address) 选项卡。 |

||

|

Step 2 |

状态 (State) - 在您未配置全局地址时,要启用 IPv6 处理并自动配置本地链路地址,请点击状态 (State) 滑块将其启用。本地链路地址基于接口的 MAC 地址(修改的 EUI-64 格式)生成。

|

||

|

Step 3 |

地址自动配置 (Address Auto Configuration) - 选中此选项可自动配置地址。只有设备所在链路中的路由器配置为提供 IPv6 服务(包括通告 IPv6 全局前缀以用于该链路),IPv6 无状态自动配置才会生成全局 IPv6 地址。如果该链路中的 IPv6 路由服务不可用,则只能获得本地链路 IPv6 地址,无法访问设备直接的网络链路之外的服务。本地链路地址以修改的 EUI-64 接口 ID 为基础。 虽然 RFC 4862 规定为无状态自动配置所配置的主机不发送路由器通告消息,但 FDM 管理 设备在这种情况下确实会发送路由器通告消息。选择抑制 RA 可抑制消息,遵从 RFC 要求。 |

||

|

Step 4 |

抑制 RA (Suppress RA) - 如果要抑制路由器通告,请选中此复选框。Firepower 威胁防御设备可参与路由器通告,以便相邻设备可动态获知默认路由器地址。默认情况下,每个配置 IPv6 的接口定期发送路由器通告消息(ICMPv6 类型 134)。 也会发送路由器通告,以响应路由器请求消息(ICMPv6 类型 133)。路由器请求消息由主机在系统启动时发送,以便主机可以立即自动配置,而无需等待下一条预定路由器通告消息。 对于不希望 Firepower 防御设备提供 IPv6 前缀的任何接口(例如外部接口),您可能希望在接口上抑制这些消息。 |

||

|

Step 5 |

本地链路地址 (Link-Local Address) - 如果要仅将地址用作链路本地地址,请在链路本地地址字段中输入该地址。本地链路地址在本地网络之外无法访问。在网桥组接口上无法配置本地链路地址。

|

||

|

Step 6 |

备用链路本地地址 (Standby Link-Local Address) - 如果接口连接高可用性设备,请配置此地址。输入此接口所连接的另一台 FDM 管理 设备上的接口本地链路地址。 |

||

|

Step 7 |

静态地址/前缀 (Static Address/Prefix) - 如果不使用无状态自动配置,请输入完整的静态全局 IPv6 地址和网络前缀。例如,2001:0DB8::BA98:0:3210/48。有关 IPv6 寻址的详细信息,请参阅 Firepower 接口的 IPv6 寻址。 |

||

|

Step 8 |

备用 IP 地址 (Standby IP Address) - 如果您配置了高可用性,并为高可用性监控此接口,请在同一子网上配置备用 IPv6 地址。此接口在备用设备上使用备用地址。如果未设置备用 IP 地址,则主用设备无法使用网络测试监控备用接口,只能跟踪链路状态。 |

||

|

Step 9 |

完成后点击保存 (Save),或者继续执行其中一个程序:

|

启用物理接口

Procedure

|

Step 1 |

选择要启用的接口。 |

|

Step 2 |

将与接口逻辑名称关联的窗口右上角的状态 (State) 滑块滑动到蓝色。 |

|

Step 3 |

立即查看并部署您所做的更改,或等待并一次部署多个更改。 |

配置 Firepower VLAN 子接口和 802.1Q 中继

通过 VLAN 子接口,可将一个物理接口划分成多个标记有不同 VLAN ID 的逻辑接口。带有一个或多个 VLAN 子接口的接口将自动配置为 802.1Q 中继。由于 VLAN 允许您在特定物理接口上将流量分开,所以您可以增加网络中可用的接口数量,而无需增加物理接口或设备。

如果您将物理接口连接到交换机的中继端口,请创建子接口。为交换机中继端口上显示的每个 VLAN 创建子接口。如果您将物理接口连接到交换机的接入端口,创建子接口将没有意义。

Note |

您不能在桥接组成员接口上配置 IP 地址,但是可以根据需要修改高级设置。 |

准备工作

阻止物理接口上的未标记数据包。如果使用子接口,您通常不想让物理接口传递流量,因为物理接口会传递未标记的数据包。由于必须启用物理接口,才能允许子接口传递流量,所以请确保物理接口不会通过未命名接口传递流量。如果要允许物理接口传递未标记数据包,可以照常命名接口。

操作步骤

Procedure

|

Step 1 |

在导航窗格中,点击设备和服务 (Devices & Services)。 |

||

|

Step 2 |

点击设备 (Devices) 选项卡以查找设备,或点击模板 (Templates) 选项卡以查找型号设备。 |

||

|

Step 3 |

点击 FTD 选项卡,然后点击要配置其接口的设备。 |

||

|

Step 4 |

点击右侧管理 (Management) 窗格中的 接口 (Interfaces) 。 |

||

|

Step 5 |

在“接口”(Interfaces) 页面上,选择要配置的物理接口,然后在右侧的“操作”(Actions) 窗格中,点击+ 新建子接口 (+ New Subinterface)。 请注意,父接口 (Parent Interface) 字段显示要为其创建此子接口的物理接口的名称。创建子接口后,父接口则无法更改。 |

||

|

Step 6 |

为子接口提供逻辑名称和说明(可选)。如果没有逻辑名称,将忽略其余的接口配置。

|

||

|

Step 7 |

配置 VLAN ID 和子接口 ID:

|

为子接口配置 IPv4 地址

Procedure

|

Step 1 |

在“添加子接口”(Adding Subinterface) 对话框中,点击 IPv4 地址 (IPv4 Address) 选项卡。 |

||

|

Step 2 |

从类型字段中选择以下任一选项:

|

||

|

Step 3 |

完成后点击创建 (Create),或者继续执行以下程序之一:

|

为子接口配置 IPv6 地址

Procedure

|

Step 1 |

点击“IPv6 地址”(IPv6 Address) 选项卡。 |

||

|

Step 2 |

启用 IPv6 处理 (Enable IPv6 processing) - 在不想配置全局地址时,要启用 IPv6 处理并自动配置本地链路地址,请将状态滑块移至蓝色。本地链路地址基于接口的 MAC 地址(修改的 EUI-64 格式)生成。

|

||

|

Step 3 |

地址自动配置 (Address Auto Configuration) - 选中此选项可自动配置地址。只有设备所在链路中的路由器配置为提供 IPv6 服务(包括通告 IPv6 全局前缀以用于该链路),IPv6 无状态自动配置才会生成全局 IPv6 地址。如果该链路中的 IPv6 路由服务不可用,则只能获得本地链路 IPv6 地址,无法访问设备直接的网络链路之外的服务。本地链路地址以修改的 EUI-64 接口 ID 为基础。 |

||

|

Step 4 |

抑制 RA (Suppress RA) - 如果要抑制路由器通告,请选中此复选框。Firepower 威胁防御设备可参与路由器通告,以便相邻设备可动态获知默认路由器地址。默认情况下,每个配置 IPv6 的接口定期发送路由器通告消息(ICMPv6 类型 134)。 也会发送路由器通告,以响应路由器请求消息(ICMPv6 类型 133)。路由器请求消息由主机在系统启动时发送,以便主机可以立即自动配置,而无需等待下一条预定路由器通告消息。 对于不希望 Firepower 防御设备提供 IPv6 前缀的任何接口(例如外部接口),您可能希望在接口上抑制这些消息。 |

||

|

Step 5 |

本地链路地址 (Link-Local Address) - 如果要仅将地址用作链路本地地址,请在链路本地地址字段中输入该地址。本地链路地址在本地网络之外无法访问。

|

||

|

Step 6 |

备用链路本地地址 (Standby Link-Local Address) - 如果接口连接高可用性设备,请配置此地址。 |

||

|

Step 7 |

静态地址/前缀 (Static Address/Prefix) - 如果不使用无状态自动配置,请输入完整的静态全局 IPv6 地址和网络前缀。例如,2001:0DB8::BA98:0:3210/48。有关 IPv6 寻址的详细信息,请参阅第 136 页上的“IPv6 地址”。 |

||

|

Step 8 |

备用 IP 地址 (Standby IP Address) - 如果您配置了高可用性,并为高可用性监控此接口,请在同一子网上配置备用 IPv6 地址。此接口在备用设备上使用备用地址。如果未设置备用 IP 地址,则主用设备无法使用网络测试监控备用接口,只能跟踪链路状态。 |

||

|

Step 9 |

完成后点击创建 (Create),或者继续执行以下程序之一:

|

启用物理接口

Procedure

|

Step 1 |

要启用子接口,请将与子接口的逻辑名称关联的状态滑块滑动到蓝色。 |

|

Step 2 |

立即查看并部署您所做的更改,或等待并一次部署多个更改。 |

配置高级 Firepower 接口选项

高级接口选项的默认设置适用于大多数网络。只有在需要解决网络问题时,再配置它们。

以下步骤程序假定已定义接口。另外,您还可以在初始编辑或创建接口时编辑这些设置。

此程序及其中的所有步骤都是可选的。

限制:

-

您无法在 Firepower 2100 系列设备上设置管理接口的 MTU、复用或速度。

-

在未命名接口上,MTU 必须 设置为 1500。

Procedure

|

Step 1 |

在导航窗格中,点击清单 (Inventory)。 |

||

|

Step 2 |

点击设备 (Devices) 选项卡以查找设备,或点击模板 (Templates) 选项卡以查找型号设备。 |

||

|

Step 3 |

点击 FTD 选项卡,然后点击要配置其接口的设备。 |

||

|

Step 4 |

点击右侧管理 (Management) 窗格中的 接口 (Interfaces) 。 |

||

|

Step 5 |

在“接口”(Interfaces) 页面上,选择要配置的物理接口,然后在右侧的“操作”(Actions) 窗格中,点击编辑 (Edit)。 |

||

|

Step 6 |

点击高级选项卡。 |

||

|

Step 7 |

启用高可用性监控 (Enable for HA Monitoring) 会被自动启用。如果将其启用,当 HA 对决定是否在高可用性配置中故障转移到对等设备时,设备会考虑接口的运行状况。如果不配置高可用性,可忽略此选项。如果不配置接口的名称,也可以忽略此选项。 |

||

|

Step 8 |

要将数据接口仅用于管理,请选中仅管理 (Management Only)。 仅管理接口不允许直通流量,所以将数据接口设置为仅管理 (Management Only) 接口的价值微乎其微。不能更改管理/诊断接口的此项设置,它们始终为仅管理。 |

||

|

Step 9 |

修改 IPv6 DHCP 设置。

|

||

|

Step 10 |

配置 DAD 尝试 (DAD Attempts) - 接口执行重复地址检测 (DAD) 的频率,介于 0 - 600 之间。默认值为 1。在无状态自动配置过程中,DAD 会验证新单播 IPv6 地址的唯一性,再将地址分配给接口。如果重复地址是接口的链路本地地址,则在接口上禁用 IPv6 数据包处理。如果重复地址是全局地址,则将不使用该地址。接口将使用邻居的询求消息来执行重复地址检测。将该值设置为 0 可禁用重复地址检测 (DAD) 流程。 |

||

|

Step 11 |

将 MTU(最大传输单位)更改为所需的值。 默认 MTU 为 1500 字节。您可以指定介于 64 - 9198(或为 Firepower 威胁防御虚拟指定 9000)之间的值。如果通常在网络中使用巨帧,请设置一个较大的值。有关详细信息,请参阅接口中的 MTU 设置。

|

||

|

Step 12 |

(仅限物理接口)。修改速度和复用设置。 默认设置为该接口与线路另一端的接口协商最佳复用和速度,但如有必要,您可以强制实施特定的复用或速度。所列的选项仅为接口支持的设置。在网络模块上设置这些选项之前,请阅读接口配置限制。

|

||

|

Step 13 |

(可选,建议为子接口和高可用性设备配置。)配置 MAC 地址。 MAC 地址 (MAC Address) - 采用 H.H.H 格式的介质访问控制,其中 H 是 16 位十六进制数字。例如,您可以将 MAC 地址 00-0C-F1-42-4C-DE 输入为 000C.F142.4CDE。MAC 地址不能设置组播位,即左起第二个十六进制数字不能是奇数。 备用 MAC 地址 (Standby MAC Address) - 用于高可用性。如果主用设备发生故障切换,备用设备变为主用设备,则新的主用设备开始使用主用 MAC 地址,以最大限度地减少网络中断,而原来的主用设备使用备用地址。 |

||

|

Step 14 |

点击创建。 |

配置网桥组

网桥组是将一个或多个接口分组的虚拟接口。对接口分组的主要原因是创建一组交换接口。如此,就可以将工作站或其他终端设备直接连接到网桥组中所包含的接口。您不需要通过单独的物理交换机来连接这些设备,尽管您也可以将一台交换机连接到某个网桥组成员。

组成员没有 IP 地址。相反,所有成员接口共用桥接虚拟接口 (BVI) 的 IP 地址。如果在 BVI 上启用 IPv6,系统会自动为成员接口分配唯一的链路本地地址。

通常会在网桥组接口 (BVI) 上配置 DHCP 服务器,为通过成员接口连接的任何终端提供 IP 地址。不过,如果愿意的话,您也可以在连接到成员接口的终端上配置静态地址。网桥组中的所有终端都必须具有与网桥组 IP 地址位于同一子网的 IP 地址。

Note |

ISA 3000 设备预配置了名为 inside 的桥接组 ,其中包括除 outside 接口以外的所有数据接口。因此,设备已经预配置了一个端口用于连接到互联网或其他上游网络,而所有其他端口已启用并可用于直接连接终端。如果要将某个内部接口用于新的子网,必须先从 BVI 删除所需接口。 |

FDM 管理 设备仅支持一个网桥组;因此,思科防御协调器 只能管理该网桥组,而无法在设备上创建其他网桥组。

在 CDO 上创建网桥组后,在将配置部署到 FDM 管理 设备之前,您将不知道网桥组 ID。FDM 管理 会分配网桥组 ID,例如 BVI1。如果删除了接口并创建了新的桥接组,则新桥接组的编号会递增,例如 BVI2。

准备工作

指定将成为网桥组 成员 的接口。具体而言,每个 成员 接口都必须满足以下要求:

-

该接口必须具有名称。

-

接口不能配置为管理专用接口。

-

该接口无法被配置为被动模式。

-

接口不能是 EtherChannel 接口或 EtherChannel 子接口。

-

该接口不能有任何已定义的 IPv4 或 IPv6 地址,无论是静态分配的还是通过 DHCP 获得的。如果需要从当前正在使用的某个接口删除地址,则可能还需要删除该接口的其他配置,例如静态路由、DHCP 服务器或 NAT 规则,具体视具有地址的接口而定。如果您尝试将具有 IP 地址的接口添加到网桥组,CDO 将向您发出警告。如果继续将接口添加到网桥组,CDO 将从接口配置中删除 IP 地址。

-

BVI 可以将 VLAN 接口或其他路由接口作为成员接口,但不能将两个接口作为单个 BVI 上的成员接口。

-

接口不能是以太网的点对点协议 (PPPoE)

-

接口不能与安全区域关联(如果它在区域中)。您必须删除该接口的所有 NAT 规则,然后才能将其添加到网桥组。

-

单独启用和禁用成员接口。这样就可以禁用任何未使用的接口,而无需将其从网桥组删除。网桥组本身始终处于启用状态。

-

集群中不支持网桥组。

Note |

在路由模式的 Firepower 2100 设备上,或在具有桥接 ixgbevf 接口的 VMware 上,网桥组不受支持。 |

配置桥接组接口的名称并选择桥接组成员

在此程序中,您将为网桥组接口 (BVI) 指定名称,并选择要添加到网桥组的接口:

Procedure

|

Step 1 |

在导航栏中,点击资产 (Inventory)。 |

||

|

Step 2 |

点击 设备 (Devices) 选项卡以查找设备,或点击 模板 (Templates) 选项卡以查找型号设备。 |

||

|

Step 3 |

点击 FTD 选项卡,然后选择要为其创建网桥组的设备。 |

||

|

Step 4 |

执行以下操作之一:

|

||

|

Step 5 |

进行以下配置:

|

||

|

Step 6 |

点击网桥组成员 (Bridge Group Member) 选项卡。一个网桥组最多可以包含 64 个接口或子接口。

|

||

|

Step 7 |

点击保存 (Save)。 BVI 现在具有名称和成员接口。继续执行以下任务以配置网桥组接口。您不会为成员接口本身执行以下任务:

|

为 BVI 配置 IPv4 地址

Procedure

|

Step 1 |

选择要为其创建网桥组的设备。 |

||

|

Step 2 |

在接口列表中选择 BVI,然后点击操作窗格中的编辑 (Edit)。 |

||

|

Step 3 |

点击“IPv4 地址”(IPv4 Address) 选项卡以配置 IPv4 地址。 |

||

|

Step 4 |

从类型字段中选择以下任一选项:

|

||

|

Step 5 |

继续执行以下程序之一:

|

为 BVI 配置 IPv6 地址

Procedure

|

Step 1 |

点击“IPv6 地址” (IPv6 Address) 选项卡,然后为 BVI 配置 IPv6 地址。 |

||

|

Step 2 |

配置 IPv6 地址的以下选项: |

||

|

Step 3 |

启用 IPv6 处理 (Enable IPv6 processing) - 在不想配置全局地址时,要启用 IPv6 处理并自动配置本地链路地址,请将状态滑块滑至蓝色。本地链路地址基于接口的 MAC 地址(修改的 EUI-64 格式)生成。

|

||

|

Step 4 |

抑制 RA (Suppress RA) - 是否抑制路由器通告。Firepower 威胁防御设备可参与路由器通告,以便相邻设备可动态获知默认路由器地址。默认情况下,每个配置 IPv6 的接口定期发送路由器通告消息(ICMPv6 类型 134)。 也会发送路由器通告,以响应路由器请求消息(ICMPv6 类型 133)。路由器请求消息由主机在系统启动时发送,以便主机可以立即自动配置,而无需等待下一条预定路由器通告消息。 对于不希望 FTD 设备提供 IPv6 前缀的任何接口(例如外部接口),您可能希望抑制接口上的这些消息。 |

||

|

Step 5 |

静态地址/前缀 (Static Address/Prefix) - 如果不使用无状态自动配置,请输入完整的静态全局 IPv6 地址和网络前缀。例如,2001:0DB8::BA98:0:3210/48。有关 IPv6 寻址的详细信息,请参阅“IPv6 地址”。 |

||

|

Step 6 |

备用 IP 地址 (Standby IP Address) - 如果您配置了高可用性,并为高可用性监控此接口,请在同一子网上配置备用 IPv6 地址。此接口在备用设备上使用备用地址。如果未设置备用 IP 地址,则主用设备无法使用网络测试监控备用接口,只能跟踪链路状态。 |

||

|

Step 7 |

继续执行以下程序之一:

|

配置高级接口选项

请对网桥组 成员 接口配置大多数高级选项,不过其中一些选项可用于网桥组接口本身。

Procedure

|

Step 1 |

高级设置的默认值适用于大多数网络。只有在需要解决网络问题时,再进行编辑。 |

|

Step 2 |

点击确定 (OK)。 |

|

Step 3 |

点击保存 (Save) 并将更改部署到 Firepower 设备。有关详细信息,请参阅将配置更改从 CDO 部署到 FTD。 |

What to do next

-

确保已启用您打算使用的所有成员接口。

-

为网桥组配置 DHCP 服务器。请参阅配置 DHCP 服务器。

-

将成员接口添加到相应的安全区。

-

确保各项策略(例如身份、NAT 和访问策略)可为网桥组和成员接口提供所需的服务。

FDM 管理 配置中的网桥组兼容性

在各种配置中,您可以指定接口,有时您将能够指定网桥虚拟接口 (BVI),而有时您将能够指定网桥组的成员。此表阐述了何时可以使用 BVI,以及何时可以使用成员接口。

|

Firepower 威胁防御配置类型 |

可以使用 BVI |

可以使用 BVI 成员 |

|---|---|---|

|

DHCP 服务器 |

是 |

否 |

|

DNS 服务器 |

是 |

是 |

|

管理访问 |

是 |

否 |

|

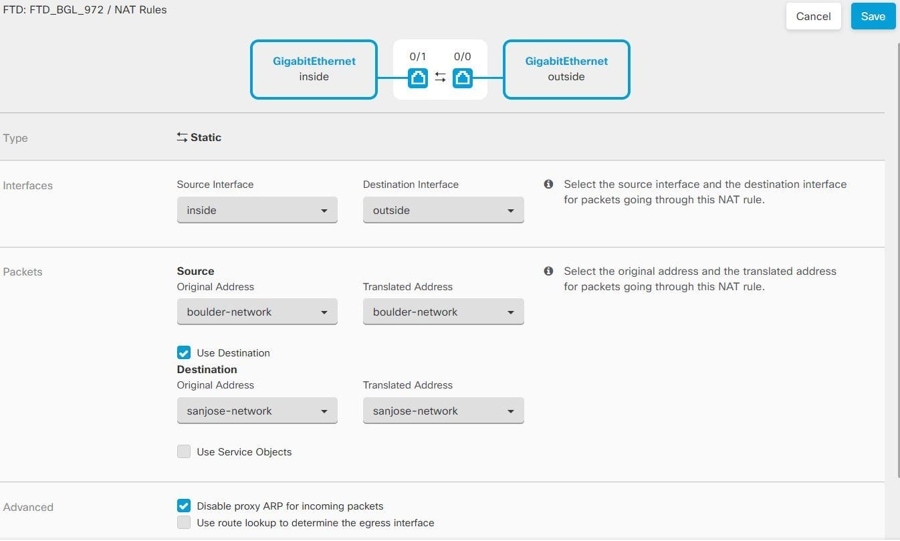

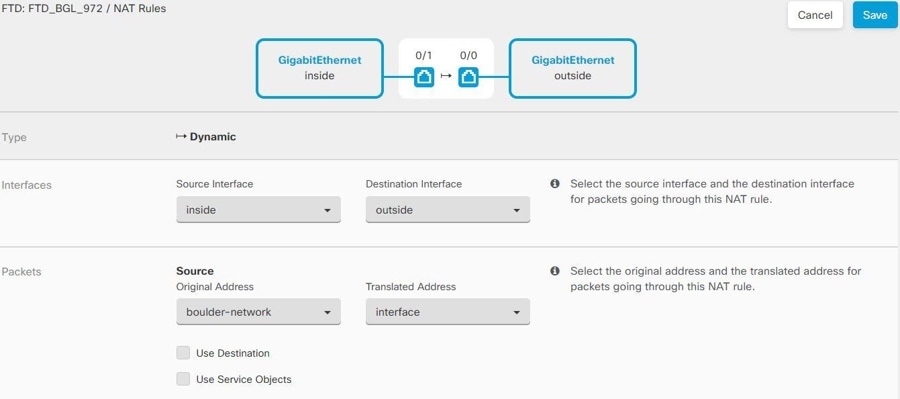

NAT(网络地址转换) |

不支持 |

是 |

|

安全区 |

不支持 |

是 |

|

站点间 VPN 接入点 |

不支持 |

是 |

|

系统日志服务器 |

是 |

否 |

删除网桥组

删除网桥组时,其成员将变成标准路由接口,并且所有 NAT 规则或安全区成员身份保持不变。可以编辑这些接口为其提供 IP 地址。如果需要创建新的网桥组,则必须先删除现有网桥组。

Procedure

|

Step 1 |

在导航窗格中,点击设备和服务 (Devices & Services)。 |

|

Step 2 |

点击设备选项卡。 |

|

Step 3 |

点击 FTD 选项卡,然后选择要从中删除网桥组的设备。 |

|

Step 4 |

选择 BVI 网桥组,然后在“操作”(Actions) 窗格中点击删除 (Remove)。 |

|

Step 5 |

立即查看并部署您所做的更改,或等待并一次部署多个更改。 |

为 FDM 管理 设备添加 EtherChannel 接口

EtherChannel 接口限制

根据设备型号,EtherChannel可以包含多个同一介质类型和容量的成员接口,并且必须设置为相同的速度和双工模式。不能通过在大容量接口上将速度设置为较低值来混合接口容量(例如 1GB 和 10GB 接口)。链路汇聚控制协议 (LACP) 将在两个网络设备之间交换链路汇聚控制协议数据单元 (LACPDU),进而汇聚接口。

根据物理配置和软件版本,EtherChannel 接口存在诸多限制。有关详细信息,请参阅以下部分。

一般接口限制

-

EtherChannel 仅在运行 FDM 管理 版本 6.5 及更高版本的设备上可用。

-

思科防御协调器 支持以下 Firepower 设备上的 EtherChannel 接口配置:1010、1120、1140、1150、2110、2120、2130、2140、3110、3120、3130 和 3140。有关每个设备型号的接口限制,请参阅设备特定要求。

-

通道组中的所有接口都必须具有相同的介质类型和容量,并且必须设置为相同的速度和双工模式。介质类型可以是 RJ-45 或 SFP;可以混合使用不同类型(铜缆和光纤)的 SFP。不能通过在大容量接口上将速度设置为较低值来混合接口容量(例如 1GB 和 10GB 接口)。

-

EtherChannel 连接到的设备还必须支持 802.3ad EtherChannel。

-

FDM 管理 设备不支持带有 VLAN 标记的 LACPDU。如果使用 Cisco IOS vlan dot1Q tag native 命令在相邻交换机上启用本地 VLAN 标记,则 FDM 管理 设备将会丢弃已标记的 LACPDU。请务必禁用相邻交换机上的本地 VLAN 标记。

-

所有 FDM 管理 设备配置均引用 EtherChannel 接口,而不是成员物理接口。

-

端口通道接口会被显示为物理接口。

设备特定限制

以下设备具有特定的接口限制:

1000 系列

-

Firepower 1010 最多支持 8 个 EtherChannel 接口。

-

Firepower 1120、1140、1150 最多支持 12 个 EtherChannel 接口。

-

1000 系列不支持 LACP 快速速率; LACP 始终使用正常速率。此设置不可配置。

2100 系列

-

Firepower 2110 和 2120 型号最多支持 12 个 EtherChannel 接口。

-

Firepower 2130 和 2140 型号最多支持 16 个 EtherChannel 接口。

-

2100 系列不支持 LACP 快速速率; LACP 始终使用正常速率。此设置不可配置。

Secure Firewall 3100 系列

-

所有 Secure Firewall 3100 型号最多支持 16 个 EtherChannel 接口。

-

Secure Firewall 3100 型号支持 LACP 快速速率。

-

Secure Firewall 3100 系列型号不支持启用或禁用网络模块,以及接口的分支在线插入和删除 (OIR)。

4100 系列和 9300 系列

-

您无法在 4100 和 9300 系列上创建或配置 EtherChannel。必须在 FXOS 机箱中配置这些设备的 Etherchannel。

-

4100 和 9300 系列上的以太网通道会在 思科防御协调器 中显示为物理接口。

添加 EtherChannel 接口

使用以下程序将 EtherChannel 添加到 FDM 托管设备:

Note |

如果要立即创建另一个 EtherChannel,请选中创建另一个 (Create another) 复选框,然后点击创建 (Create)。 |

Procedure

|

Step 1 |

在导航窗格中,点击清单 (Inventory)。 |

|

Step 2 |

点击设备选项卡。 |

|

Step 3 |

点击 FTD 选项卡,然后选择要将 Etherchannel 添加到的设备。 |

|

Step 4 |

在右侧的管理 (Management) 窗格中,点击接口 (Interfaces)。 |

|

Step 5 |

点击蓝色加号按钮 |

|

Step 6 |

(可选)输入逻辑名称 (Logical Name)。 |

|

Step 7 |

(可选)输入说明。 |

|

Step 8 |

输入 EtherChannel ID。 对于 Firepower 1010 系列,请输入一个介于 1 和 8 之间的值。 对于 Firepower 2100、3100、4100 和 9300 系列,请输入一个介于 1 和 48 之间的值。 |

|

Step 9 |

点击链路汇聚控制协议 (Link Aggregation Control Protocol) 的下拉按钮,然后选择以下两个选项之一:

|

|

Step 10 |

搜索并选择要作为成员包含在 EtherChannel 中的接口。您必须包含至少一个接口。 警告:如果您将 EtherChannel 接口添加为成员,并且该接口已配置了 IP 地址,则 CDO 会删除该成员的 IP 地址。 |

|

Step 11 |

点击创建。 |

编辑或删除 FDM 管理 设备的 EtherChannel 接口

使用以下程序修改现有 EtherChannel 接口,或从 FDM 管理 设备中删除 EtherChannel 接口。

编辑 EtherChannel

请注意,EtherChannel 有几个限制,您在修改时必须加以注意。有关详细信息,请参阅Firepower 配置的指南和限制。

Note |

EtherChannel 必须至少有一个成员。 |

使用以下程序可编辑现有 EtherChannel:

Procedure

|

Step 1 |

在导航窗格中,点击清单 (Inventory)。 |

||

|

Step 2 |

点击设备选项卡。 |

||

|

Step 3 |

点击 FTD 选项卡,然后选择与要修改的 Etherchannel 关联的 威胁防御。 |

||

|

Step 4 |

在右侧的管理 (Management) 窗格中,点击 接口 (Interfaces)。 |

||

|

Step 5 |

在接口 (Interfaces) 页面上,选择要编辑的 EtherChannel 接口。在位于右侧的“操作”(Actions) 窗格中,点击编辑图标 |

||

|

Step 6 |

修改以下任何项目:

|

||

|

Step 7 |

点击保存 (Save)。 |

删除 ASA EtherChannel 接口

Note |

与高可用性 (HA) 或任何其他配置关联的 EtherChannel 接口。您必须先从所有配置中手动删除 EtherChannel 接口,然后再将其从 CDO 中删除。 |

使用以下程序从 FDM 管理设备中删除 EtherChannel 接口:

Procedure

|

Step 1 |

在导航窗格中,点击清单 (Inventory)。 |

|

Step 2 |

点击设备选项卡。 |

|

Step 3 |

点击 FTD 选项卡以及与要删除的 Etherchannel 关联的 威胁防御。 |

|

Step 4 |

在右侧的管理 (Management) 窗格中,点击接口 (Interfaces)。 |

|

Step 5 |

在接口 (Interfaces) 页面上,选择要编辑的 EtherChannel 接口。在右侧的“操作”(Actions) 窗格中,点击删除 (Remove)。 |

|

Step 6 |

确认要删除 EtherChannel 接口,然后点击确定 (OK)。 |

将子接口添加到 EtherChannel 接口

EtherChannel 子接口

通过接口 (Interfaces) 页面,您可以通过展开每个接口来查看设备的哪些接口具有子接口。这个展开的视图还会显示子接口的唯一逻辑名称、启用/禁用状态、任何关联的安全区域和模式。子接口的接口类型和模式由父接口确定。

一般限制

CDO 不支持以下接口类型的子接口:

-

配置为仅用于管理的接口。

-

为交换机端口模式配置的接口。

-

被动接口。

-

VLAN 接口。

-

网桥虚拟接口 (BVI)。

-

已经是另一个 EtherChannel 接口的成员的接口。

您可以为以下对象创建子接口:

-

网桥组成员。

-

EtherChannel 接口。

-

物理接口。

将子接口添加到 EtherChannel 接口

使用以下程序将子接口添加到现有接口:

Note |

如果要立即创建另一个子接口,请选中创建另一个 (Create another) 复选框,然后点击创建 (Create)。 |

Procedure

|

Step 1 |

在导航窗格中,点击清单 (Inventory)。 |

|

Step 2 |

点击设备选项卡。 |

|

Step 3 |

点击 FTD 选项卡,然后选择要将 Etherchannel 添加到的 威胁防御。在右侧的“管理”(Management) 窗格中,点击接口 (Interfaces)。 |

|

Step 4 |

选择要为其分组子接口的接口。在位于右侧的“操作”(Action) 窗格中,点击 |

|

Step 5 |

(可选)输入逻辑名称 (Logical Name)。 |

|

Step 6 |

(可选)输入说明。 |

|

Step 7 |

(可选)为子接口分配安全区域。请注意,如果子接口没有逻辑名称,则您无法分配安全区域。 |

|

Step 8 |

输入 VLAN ID。 |

|

Step 9 |

输入 EtherChannel ID。使用 1 到 48 之间的值;对于 Firepower 1010 系列,请使用 1 到 8 之间的值。 |

|

Step 10 |

选择 IPv4、IPv6 或高级 (Advanced) 选项卡以配置子接口的 IP 地址。 |

|

Step 11 |

点击创建。 |

从 EtherChannel 编辑或删除子接口

使用以下程序修改现有子接口,或从 Etherchannel 接口删除子接口。

Note |

子接口和 EtherChannel 接口具有一系列可能会影响配置的准则和限制。有关详细信息,请参阅常规子接口限制。 |

编辑子接口

使用以下程序编辑与 EtherChannel 接口关联的现有子接口:

Procedure

|

Step 1 |

登录 CDO。 |

|

Step 2 |

在导航窗格中,点击清单 (Inventory)。 |

|

Step 3 |

点击设备选项卡。 |

|

Step 4 |

点击 FTD 选项卡,然后选择与要编辑的 EtherChannel 和子接口关联的 威胁防御。 |

|

Step 5 |

在右侧的管理 (Management) 窗格中,点击接口 (Interfaces)。 |

|

Step 6 |

找到并展开子接口所属的 Etherchannel 接口。 |

|

Step 7 |

选择要编辑的子接口。在位于右侧的“操作”(Action) 窗格中,点击编辑图标 |

|

Step 8 |

修改以下任何项目:

|

|

Step 9 |

点击保存 (Save)。 |

从 EtherChannel 中删除子接口

使用以下程序从 EtherChannel 接口删除现有子接口:

Procedure

|

Step 1 |

在导航窗格中,点击清单 (Inventory)。 |

|

Step 2 |

点击设备选项卡。 |

|

Step 3 |

点击 FTD 选项卡,然后选择与要编辑的 EtherChannel 和子接口关联的 威胁防御。在右侧的“管理”(Management) 窗格中,点击接口 (Interfaces)。 |

|

Step 4 |

找到并展开子接口所属的 Etherchannel 接口。 |

|

Step 5 |

选择要删除的子接口。 |

|

Step 6 |

在右侧的“操作”(Actions) 窗格中,点击删除 (Remove)。 |

|

Step 7 |

确认要删除子接口,然后点击确定 (OK)。 |

将接口添加到虚拟 FDM 管理设备

在部署虚拟 FDM 管理设备时,可以将接口分配给虚拟机。然后,在 FDM 管理设备中,使用与配置硬件设备相同的方法配置这些接口。

但是,您无法给虚拟机添加更多虚拟接口,然后让 FDM 来自动识别它们。如果您需要为虚拟 FDM 管理设备配置更多物理接口对等体,那基本上需要重新执行该流程。您可以部署新的虚拟机,也可以使用以下程序。

Caution |

要给虚拟机添加接口,您需要完全清除虚拟 FDM 管理配置。配置中唯一保留不变的部分是管理地址和网关设置。 |

准备工作

在 FDM 管理设备中执行以下操作:

-

检查虚拟 FDM 管理设备配置并记下要在新虚拟机中复制的设置。

-

选择设备 (Devices) > 智能许可证 (Smart License) > 查看配置 (View Configuration) 并禁用所有功能许可证。

Procedure

|

Step 1 |

关闭虚拟 FDM 管理设备。 |

|

Step 2 |

使用虚拟机软件,将接口添加到虚拟 FDM 管理设备。对于 VMware,默认情况下,虚拟设备使用 e1000(1 千兆位/秒)接口。您还可以使用 vmxnet3 或 ixgbe(10 千兆位/秒)接口 |

|

Step 3 |

打开虚拟 FDM 管理设备电源。 |

|

Step 4 |

打开虚拟 FDM 管理设备控制台,删除本地管理器,然后启用本地管理器。删除本地管理器,然后启用本地管理器,重置设备配置,并让系统识别新接口。管理接口配置不会重置。以下 SSH 会话会显示相应命令。 |

|

Step 5 |

打开浏览器并连接到 FDM 管理设备,完成设备安装向导,并配置设备。有关详细说明,请参阅《适用于 Firepower 设备管理器的思科 Firepower 威胁防御配置指南,版本 xxx》指南中的“完成初始配置”部分。 |

FDM 管理 设备的交换机端口模式接口

对于各物理 Firepower 1010 接口,可以将其操作设置为防火墙接口或交换机端口。交换机端口使用硬件中的交换功能在第 2 层转发流量。同一 VLAN 上的交换机端口可使用硬件交换互相通信,且流量不受 FDM 管理 设备安全策略的限制。接入端口仅接受未标记流量,可以将其分配给单个 VLAN。中继端口接受未标记和已标记流量,且可以属于多个 VLAN。对于已重新映像到版本 6.4 的设备,以太网 1/2 至 1/8 配置为 VLAN 1 上的接入交换机端口;手动升级到版本 6.4(及更高版本)的设备,以太网配置会在升级之前保留配置。请注意,同一 VLAN 上的交换机端口可使用硬件交换互相通信,且流量不受 FDM 管理 设备安全策略的限制。

访问或中继

配置为交换机端口的物理接口可以分配为接入端口或中继端口。

接入端口仅将流量转发到一个 VLAN,并且仅接受未标记的流量。如果您打算将流量转发到单个主机或设备,我们强烈建议使用此选项。您还必须指定要与接口关联的 VLAN,否则将默认为 VLAN 1。

中继端口将流量转发到多个 VLAN。您必须分配一个 VLAN 接口作为本地中继端口,并至少分配一个 VLAN 作为关联中继端口。最多可以选择 20 个接口与交换机端口接口关联,这使来自不同 VLAN ID 的流量能够通过交换机端口接口。如果未标记流量通过交换机端口,则使用本征 VLAN 接口的 VLAN ID 标记流量。请注意,1002 和 1005 之间的默认光纤分布式数据接口 (FDDI) 和令牌环 ID 不能用于 VLAN ID。

更改端口模式

如果选择为路由模式配置的接口作为 VLAN 成员,CDO 会自动将该接口转换为交换机端口模式,并将该接口默认配置为接入端口。因此,逻辑名称和关联的静态 IP 地址将从接口中删除。

配置限制

请注意以下限制:

-

只有物理 Firepower 1010 设备支持交换机端口模式配置。虚拟 FDM 管理 设备不支持交换机端口模式。

-

Firepower 1010 设备最多允许 60 个 VLAN。

-

为交换机端口模式配置的 VLAN 接口必须是未命名的。这意味着 MTU 必须被配置为 1500 字节。

-

您 不能 将配置为交换机端口模式的接口删除。您必须手动将接口模式从交换机端口模式更改为已路由模式。

-

为交换机端口模式配置的接口不支持 IP 地址。如果接口当前已在 VPN、DHCP 中引用或配置,或者已与静态路由关联,则必须手动删除 IP 地址。

-

不能将桥接组接口的任何成员用作交换机端口。

-

VLAN 接口的 MTU 必须为 1500 字节。未命名的 VLAN 接口不支持任何其他配置。

-

交换机端口模式不支持以下选项:

-

诊断接口。

-

动态、组播、等价多路径 (ECMP) 路由。

-

被动接口。

-

端口 etherchannel,或使用作为 etherchannel 成员的接口。

-

子接口。

-

故障切换和状态链路。

-

高可用性和交换机端口接口

使用高可用性时,不应使用交换机端口功能。由于交换机端口在硬件中运行,因此它们会继续在主用和备用设备上传递流量。高可用性旨在防止流量通过备用设备,但此功能不会扩展到交换机端口。在正常高可用性网络设置中,两台设备上的活动交换机端口将导致网络环路。建议将外部交换机用于任何交换功能。请注意,VLAN 接口可通过故障转移监控,而交换机端口无法通过故障转移监控。

Note |

仅可使用防火墙接口作为故障切换链路。 |

模板中的交换机端口模式配置

您可以使用为交换机端口模式配置的接口创建设备模板。将接口从模板映射到设备时,请注意以下情况:

-

如果模板接口在应用模板之前不包含任何 VLAN 成员,则 CDO 会自动将其映射到具有相同属性的可用设备接口。

-

如果不包含 VLAN 成员的模板接口映射到配置为 N/A 的设备接口,则 CDO 会自动在要应用模板的设备上创建接口

-

如果包含 VLAN 成员的模板接口映射到不存在的设备接口,则应用模板将失败。

-

模板不支持将多个模板接口映射到同一设备接口。

-

模板的管理接口必须映射到设备的管理接口。

配置 FDM 管理设备 VLAN

如果要配置子接口或交换机端口,您必须先配置 VLAN 接口。

Note |

一个 FDM 管理 设备最多支持 60 个 VLAN 接口。 |

Procedure

|

Step 1 |

在导航窗格中,点击清单 (Inventory)。 |

||||

|

Step 2 |

点击设备 (Devices) 选项卡以查找设备,或点击模板 (Templates) 选项卡以查找型号设备。 |

||||

|

Step 3 |

点击 FTD 选项卡,然后选择要在其上创建 VLAN 的所需设备。 |

||||

|

Step 4 |

在右侧的管理 (Management) 窗格中,点击接口 (Interfaces)。 |

||||

|

Step 5 |

在接口 (Interfaces) 页面上,点击 |

||||

|

Step 6 |

进行以下配置:

|

||||

|

Step 7 |

点击 IPv4 地址 (IPv4 Address) 选项卡,然后从类型字段中选择以下选项之一:

|

||||

|

Step 8 |

(可选)点击 IPv6 地址 (IPv6 Address) 选项卡并配置以下内容:

|

||||

|

Step 9 |

(可选)点击高级 (Advanced) 选项卡。

|

||||

|

Step 10 |

如果要为此设备创建另一个子接口,请在完成子接口配置之前选中创建另一个 (Create another)。 |

||||

|

Step 11 |

(可选)将弹出窗口右上角的状态滑块从灰色切换为蓝色,以便在创建时激活子接口。 |

||||

|

Step 12 |

点击确定 (OK)。 |

||||

|

Step 13 |

立即查看并部署您所做的更改,或等待并一次部署多个更改。 |

为交换机端口模式配置 FDM 管理 设备 VLAN

在配置之前,请务必阅读交换机端口模式的限制;有关详细信息,请参阅 FTD 的交换机端口模式接口。

Note |

您可以随时为物理接口分配或编辑 VLAN 成员。请务必在确认新配置后将更改部署到设备。 |

为交换机端口模式创建 VLAN 接口

Procedure

|

Step 1 |

在导航窗格中,点击清单 (Inventory)。 |

||

|

Step 2 |

点击设备 (Devices) 选项卡以查找设备,或点击模板 (Templates) 选项卡以查找型号设备。 |

||

|

Step 3 |

点击 FTD 选项卡,然后选择要为其配置接口的设备。 |

||

|

Step 4 |

在右侧的管理 (Management) 窗格中,点击接口 (Interfaces)。 |

||

|

Step 5 |

在接口 (Interfaces) 页面上,点击 |

||

|

Step 6 |

查看 VLAN 成员 (VLAN Members) 选项卡并选择所需的物理接口。

|

||

|

Step 7 |

配置 VLAN 接口的其余部分,如配置 FTD VLAN 中所述。 |

||

|

Step 8 |

点击保存 (Save)。确认要重置 VLAN 配置并为接口重新分配 IP 地址。 |

||

|

Step 9 |

立即查看并部署您所做的更改,或等待并一次部署多个更改。 |

为交换机端口模式配置现有物理接口

Procedure

|

Step 1 |

在导航窗格中,点击设备和服务 (Devices & Services)。 |

|

Step 2 |

点击 设备 (Devices) 选项卡以查找设备,或点击 模板 (Templates) 选项卡以查找型号设备。 |

|

Step 3 |

点击 FTD 选项卡,然后选择要为其配置接口的设备。 |

|

Step 4 |

在右侧的管理 (Management) 窗格中,点击接口 (Interfaces)。 |

|

Step 5 |

在接口 (Interfaces) 页面上,选择要修改的物理接口。在右侧的“操作”(Actions) 窗格中,点击编辑图标 |

|

Step 6 |

为交换机端口模式配置的接口不支持逻辑名称。如果接口具有逻辑名称,请将其删除。 |

|

Step 7 |

找到模式 (Mode) 并使用下拉菜单选择交换机端口 (Switch Port)。 |

|

Step 8 |

为交换机端口模式配置物理接口:

|

|

Step 9 |

点击保存 (Save)。确认要重置 VLAN 配置并为接口重新分配 IP 地址。 |

|

Step 10 |

立即查看并部署您所做的更改,或等待并一次部署多个更改。 |

查看和监控 Firepower 接口

要查看 Firepower 接口,请执行以下步骤:

Procedure

|

Step 1 |

在导航窗格中,点击设备和服务 (Devices & Services)。 |

|

Step 2 |

点击 设备 (Devices) 选项卡以查找设备,或点击 模板 (Templates) 选项卡以查找型号设备。 |

|

Step 3 |

点击 FTD 选项卡,然后点击要查看其接口的设备。 |

|

Step 4 |

在右侧的“管理”(Management) 窗格中选择接口 (Interfaces) |

|

Step 5 |

在“接口”(Interfaces) 表中选择一个接口

|

在 CLI 中监控接口

您可以通过使用 SSH 连接到设备并运行下面的命令来查看有关接口的一些基本信息、行为和统计信息。

要使用 SSH 轻松连接到设备,请将要监控的 FDM 管理设备作为 SSH 设备载入,然后使用 CDO 中的 >_ 命令行接口。

-

show interface显示接口统计信息和配置信息。此命令有许多关键字,可用于获取所需的信息。使用 ? 作为关键字可查看可用选项。 -

show ipv6 interface显示有关接口的 IPv6 配置信息。 -

show bridge-group显示有关桥接虚拟接口 (BVI) 的信息,包括成员信息和 IP 地址。 -

show conn显示有关当前通过接口建立的连接的信息。 -

show traffic显示有关流经每个接口的流量的统计信息。 -

show ipv6 traffic显示有关流经设备的 IPv6 流量的统计信息。 -

show dhcpd显示有关接口上的 DHCP 使用情况的统计信息和其他信息,特别是有关接口上配置的 DHCP 服务器的信息。

,然后选择网桥组接口。

,然后选择网桥组接口。

按钮。

按钮。

。

。

进行标识。

进行标识。

。

。

。

。

箭头,将其推送并设置为共享对象的默认值。

箭头,将其推送并设置为共享对象的默认值。

箭头,将其设置为共享网络组的其他值。与共享网络组关联的所有设备都会自动分配到该共享网络组。

箭头,将其设置为共享网络组的其他值。与共享网络组关联的所有设备都会自动分配到该共享网络组。

。

。

。(也可以在不进入编辑模式的情况下内联执行简单编辑。)

。(也可以在不进入编辑模式的情况下内联执行简单编辑。)

按钮。

按钮。

) 按钮可刷新根据当前搜索过滤器显示威胁的表。

) 按钮可刷新根据当前搜索过滤器显示威胁的表。

) 按钮,将威胁的当前摘要下载到逗号分隔值 (.csv) 文件。您可以在电子表格应用(例如 Microsoft Excel)中打开 .csv 文件,对列表中的项目进行排序和过滤。

) 按钮,将威胁的当前摘要下载到逗号分隔值 (.csv) 文件。您可以在电子表格应用(例如 Microsoft Excel)中打开 .csv 文件,对列表中的项目进行排序和过滤。 标记表示设备之间的覆盖不一致。您可以看到包含受影响设备数量的“不一致”(INCONSISTENT) 字段:

标记表示设备之间的覆盖不一致。您可以看到包含受影响设备数量的“不一致”(INCONSISTENT) 字段:

按钮,查看被动和主动身份验证的说明,然后点击对话框中的

按钮,查看被动和主动身份验证的说明,然后点击对话框中的

。此外,还可以下载与解密重签名规则一起使用的证书,以便将其分发给客户端。请参阅适用于您的设备的版本的《

。此外,还可以下载与解密重签名规则一起使用的证书,以便将其分发给客户端。请参阅适用于您的设备的版本的《 获取副本。有关如何安装证书的信息,请参阅各浏览器文档。另请参阅

获取副本。有关如何安装证书的信息,请参阅各浏览器文档。另请参阅 。如果设备未连接到规则集,则可以设置优先级。该选择会影响此规则集中包含的所有规则及其在设备上的处理方式:

。如果设备未连接到规则集,则可以设置优先级。该选择会影响此规则集中包含的所有规则及其在设备上的处理方式:

图标,将更改部署到设备。

图标,将更改部署到设备。

。

。

按钮。

按钮。

。

。

图标。

图标。

。

。

按钮,然后输入设备的相应预共享密钥。

按钮,然后输入设备的相应预共享密钥。

的设备,然后查看右侧的“对等体”窗格。系统将列出一个对等体名称。CDO 报告另一个对等体名称为“[缺少对等体 IP.]”。

的设备,然后查看右侧的“对等体”窗格。系统将列出一个对等体名称。CDO 报告另一个对等体名称为“[缺少对等体 IP.]”。

图标。

图标。

,然后选择或取消选择所需的列。

,然后选择或取消选择所需的列。

图标。CDO 会将您在屏幕上看到的规则导出至 .csv 文件。

图标。CDO 会将您在屏幕上看到的规则导出至 .csv 文件。

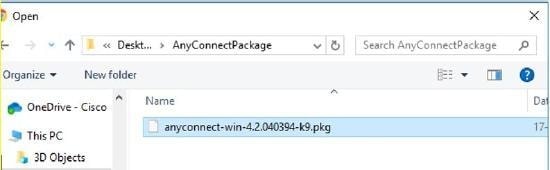

以上传软件包。如果校验和不匹配,则 AnyConnect 软件包上传失败。您可以查看设备的工作流程选项卡,了解有关故障的更多详细信息。

以上传软件包。如果校验和不匹配,则 AnyConnect 软件包上传失败。您可以查看设备的工作流程选项卡,了解有关故障的更多详细信息。

以上传软件包。CDO 验证路径是否可访问,以及指定的文件名是否有效。验证成功后,系统将显示 AnyConnect 软件包的名称。当您将更多设备添加到 RA VPN 配置时,您可以将 AnyConnect 软件包上传到这些设备。

以上传软件包。CDO 验证路径是否可访问,以及指定的文件名是否有效。验证成功后,系统将显示 AnyConnect 软件包的名称。当您将更多设备添加到 RA VPN 配置时,您可以将 AnyConnect 软件包上传到这些设备。 如果操作系统有多个版本的 AnyConnect 软件包,请从列表中选择要替换的软件包,然后点击编辑。现有软件包将从相应字段中消失。

如果操作系统有多个版本的 AnyConnect 软件包,请从列表中选择要替换的软件包,然后点击编辑。现有软件包将从相应字段中消失。

如果某个操作系统有多个版本的 AnyConnect 软件包,请从列表中选择要删除的软件包。现有软件包将从相应字段中消失。

如果某个操作系统有多个版本的 AnyConnect 软件包,请从列表中选择要删除的软件包。现有软件包将从相应字段中消失。

将这些说明复制到剪贴板,然后分发给您的用户。

将这些说明复制到剪贴板,然后分发给您的用户。

) 按钮(

) 按钮(

),打开连接配置文件和连接说明的摘要。在操作下,您可以点击编辑以修改更改。

),打开连接配置文件和连接说明的摘要。在操作下,您可以点击编辑以修改更改。

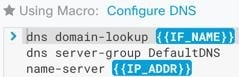

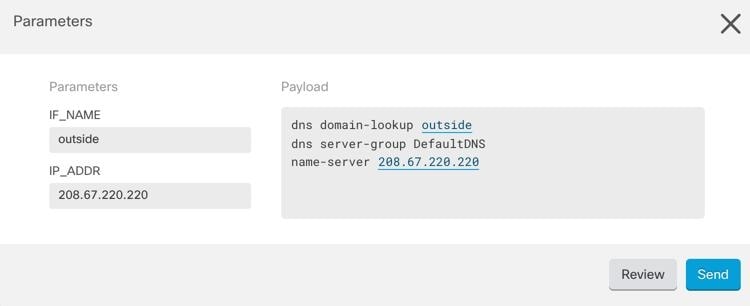

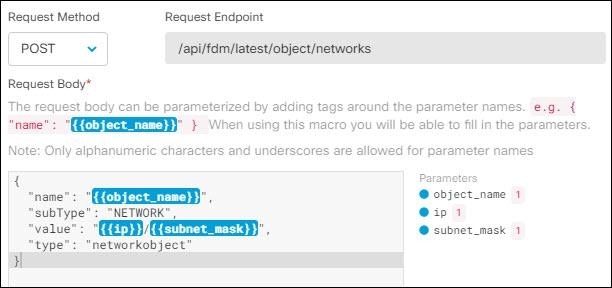

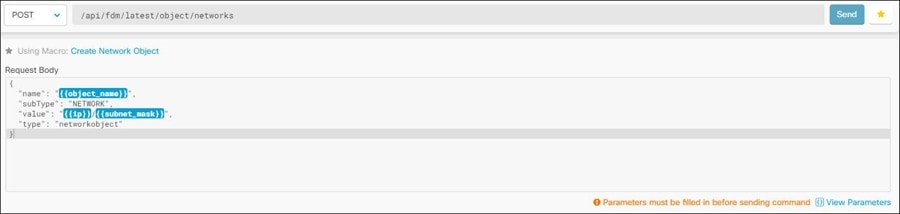

,以查看已经存在的宏。

,以查看已经存在的宏。

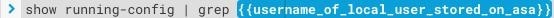

命令现在是新 CLI 宏的基础。

命令现在是新 CLI 宏的基础。

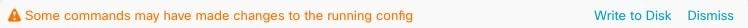

。查看所有警告,然后点击

。查看所有警告,然后点击 以查看批量部署的结果。

以查看批量部署的结果。

反馈

反馈