PIX/ASA: Exemplo de Configuração do Recurso de Atualização Automática do Cliente VPN IPsec

Contents

Introdução

Este documento descreve como configurar o recurso de atualização automática do Cisco VPN Client no Cisco ASA 5500 Series Adaptive Security Appliance e nos Cisco PIX 500 Series Security Appliances.

Pré-requisitos

Requisitos

Não existem requisitos específicos para este documento.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

O Cisco ASA 5500 Series Adaptive Security Appliance é executado na versão 7.x ou posterior

-

Cisco PIX 500 Series Security Appliances versão 7.x ou posterior

-

Cisco Adaptive Security Device Manager (ASDM) versão 5.x ou posterior

-

Cisco VPN Client 4.x e posterior

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Como configurar a atualização de cliente para Windows com CLI

O recurso de atualização de cliente permite que os administradores em um local central notifiquem automaticamente os usuários do cliente VPN quando for o momento de atualizar o software do cliente VPN e a imagem do cliente de hardware VPN 3002.

Execute o comando client-update no modo de configuração tunnel-group ipsec-attributes para configurar a atualização do cliente. Se o cliente já estiver executando uma versão de software na lista de números de revisão, ele não precisará atualizar seu software. Se o cliente não executar uma versão de software na lista, ele deverá atualizar. Você pode especificar até quatro entradas de atualização de cliente.

Veja abaixo a seqüência dos comandos:

client-update type type {url url-string} {rev-nums rev-nums}

no client-update [type]

-

rev-nums rev-nums — Especifica as imagens de software ou firmware para este cliente. Digite até quatro, separados por vírgulas.

-

type — Especifica os sistemas operacionais a serem notificados sobre uma atualização de cliente. A lista de sistemas operacionais é composta por:

-

Microsoft Windows: todas as plataformas baseadas em Windows

-

WIN9X: plataformas Windows 95, Windows 98 e Windows ME

-

WinNT: plataformas Windows NT 4.0, Windows 2000 e Windows XP

-

vpn3002: cliente de hardware VPN 3002

-

-

url url-string — Especifica o URL para a imagem de software/firmware. Esta URL deve apontar para um arquivo apropriado para o cliente.

Este exemplo configura os parâmetros de atualização do cliente para o grupo de túneis de acesso remoto chamado remotegrp. Ele designa o número de revisão 4.6.1 e o URL para a recuperação da atualização, que é https://support/updates.

| ASA |

|---|

hostname(config)#tunnel-group remotegrp type ipsec_ra hostname(config)#tunnel-group remotegrp ipsec-attributes hostname(config-ipsec)#client-update type windows url https://support/updates/rev-nums 4.6.1 |

Como configurar a atualização de cliente para Windows com ASDM

Este documento supõe que a configuração básica, como a configuração da interface esteja pronta e funcionando corretamente.

Consulte Permitindo o Acesso HTTPS para o ASDM para permitir que o ASA seja configurado pelo ASDM

O ASDM engloba dois tipos de atualização de cliente: um que suporta clientes Windows e clientes de hardware VPN 3002 através de um grupo de túneis, e o outro que suporta dispositivos ASA que atuam como um servidor de atualização automática.

Os usuários remotos podem usar versões desatualizadas de software VPN ou de cliente de hardware. Você pode executar uma atualização de cliente a qualquer momento para executar estas funções:

-

Habilitar atualização de revisões do cliente.

-

Especifique os tipos e os números de revisão de clientes aos quais a atualização se aplica.

-

Forneça um URL ou endereço IP do qual obter a atualização.

-

Como opção, notifique os usuários do cliente Windows de que eles devem atualizar sua versão do cliente VPN.

-

Para clientes Windows, você pode fornecer um mecanismo para que os usuários realizem a atualização.

-

Para usuários do cliente de hardware VPN 3002, a atualização ocorre automaticamente, sem notificação.

Conclua estas etapas para configurar uma atualização de cliente:

-

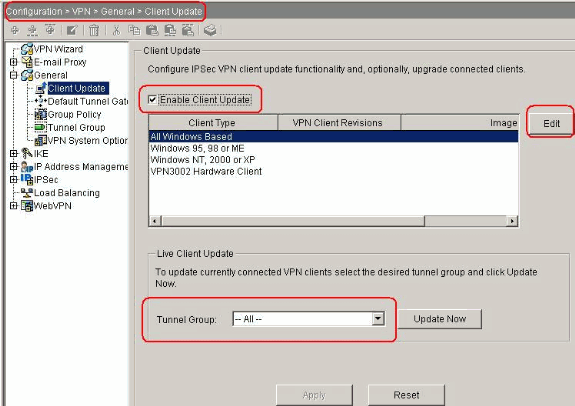

Escolha Configuration > VPN > General > Client Update para ir para a janela de atualização de cliente. A janela Atualização de cliente é aberta.

-

Marque a caixa de seleção Enable Client Update para habilitar a atualização do cliente.

-

Escolha o tipo de cliente ao qual deseja aplicar a atualização de cliente. Os tipos de cliente disponíveis são Todos baseados em Windows, Windows 95, 98 ou ME, Windows NT 4.0, 2000 ou XP e VPN 3002 Hardware Client.

Se o cliente já estiver executando uma versão de software na lista de números de revisão, ele não precisará atualizar seu software. Se o cliente não estiver executando uma versão de software na lista, ele deverá ser atualizado. Você pode especificar até três dessas entradas de atualização de cliente. A seleção Todas as Janelas Baseadas cobre todas as plataformas Windows permitidas. Se você selecionar essa opção, não especifique os tipos individuais de cliente Windows.

-

Clique em Edit para especificar as revisões de cliente aceitáveis e a origem da imagem de software ou firmware atualizada para a atualização de cliente.

-

-

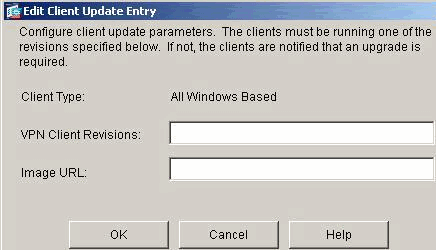

A janela Editar entrada de atualização de cliente é exibida e mostra a seleção do tipo de cliente.

-

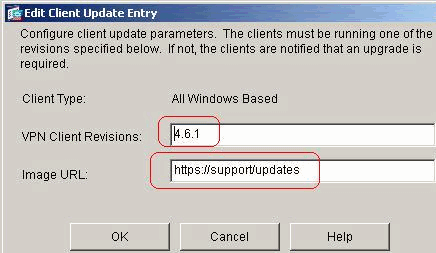

Especifique a atualização de cliente que você deseja aplicar a todos os clientes do tipo selecionado em todo o Security Appliance. Ou seja, especifique o tipo de cliente, o URL ou o endereço IP do qual obter a imagem atualizada e o número ou números de revisão aceitáveis para esse cliente. Você pode especificar até quatro números de revisão, separados por vírgulas. Suas entradas aparecem nas colunas apropriadas da tabela na janela Atualização de cliente depois que você clica em OK.

Se o número de revisão do cliente corresponder a um dos números de revisão especificados, não haverá necessidade de atualizar o cliente.

Observação: para todos os clientes Windows, você deve usar o protocolo http:// ou https:// como o prefixo para a URL. Para o cliente de hardware VPN 3002, você deve especificar o protocolo tftp://.

Ele inicia uma atualização de cliente para todos os clientes Windows para um grupo de túneis de acesso remoto que executa revisões anteriores a 4.6.1 e especifica a URL para a recuperação da atualização como https://support/updates:

Como alternativa, você pode configurar a atualização do cliente apenas para tipos de cliente individuais, em vez de configurar para todos os clientes Windows, o que pode ser visto nas etapas 1-c.

Os clientes VPN 3002 são atualizados sem intervenção do usuário e os usuários não recebem nenhuma mensagem de notificação.

Você pode fazer com que o navegador inicie automaticamente um aplicativo se você incluir o nome do aplicativo no final do URL; por exemplo: https://support/updates/vpnclient.exe.

-

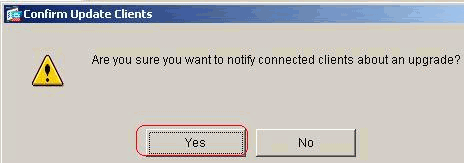

Opcionalmente, você pode enviar um aviso para usuários ativos com clientes Windows desatualizados que precisam atualizar seus clientes. Use a área Live Client Update da janela Client Update para enviar este aviso. Escolha o grupo de túneis (ou Todos) e clique em Atualizar agora. Uma caixa de diálogo é exibida na figura e solicita que você confirme se deseja notificar os clientes conectados sobre a atualização.

Os usuários designados veem uma janela pop-up, que lhes oferece a oportunidade de iniciar um navegador e baixar o software atualizado do site que você especificou no URL. A única parte dessa mensagem que você pode configurar é o URL. (Consulte as etapas 1-b ou 1-c.) Os usuários que não estiverem ativos receberão uma mensagem de notificação na próxima vez que fizerem logon. Você pode enviar este aviso a todos os clientes ativos em todos os grupos de túneis ou pode enviá-lo aos clientes em um grupo de túneis específico.

Se o número de revisão do cliente corresponder a um dos números de revisão especificados, não haverá necessidade de atualizar o cliente e nenhuma mensagem de notificação será enviada ao usuário. Os clientes VPN 3002 são atualizados sem intervenção do usuário e os usuários não recebem nenhuma mensagem de notificação.

Verificar

No momento, não há procedimento de verificação disponível para esta configuração.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

10-Apr-2008 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback