Exemplo de configuração do Cisco Secure Desktop (CSD 3.1.x) no ASA 7.2.x para Windows usando o ASDM

Contents

Introdução

O Cisco Secure Desktop (CSD) estende a segurança da tecnologia de VPN SSL. O CSD fornece uma partição separada na estação de trabalho de um usuário para a atividade de sessão. Esta área de quarentena é criptografada durante as sessões e removida completamente quando a sessão de VPN SSL termina. O Windows pode ser configurado com todos os benefícios da segurança do CSD. Macintosh, Linux, e Windows CE têm acesso somente aos recursos de limpeza de cache, navegação na web e acesso a arquivos. O CSD pode ser configurado para dispositivos Windows, Macintosh, Windows CE e Linux nestas plataformas:

-

Cisco Adaptive Security Appliance (ASA) série 5500

-

Roteadores Cisco que executam o Cisco IOS® Software Releases 12.4(6)T e posteriores

-

Concentradores Cisco VPN 3000 Series versão 4.7 e posterior

-

Módulo Cisco WebVPN nos roteadores das séries Catalyst 6500 e 7600

Observação: o CSD Release 3.3 agora permite configurar o Cisco Secure Desktop para ser executado em computadores remotos que executam o Microsoft Windows Vista. Anteriormente, o Cisco Secure Desktop era limitado a computadores que executavam o Windows XP ou 2000. Consulte a seção Aprimoramento de novo recurso - Secure Desktop no Vista das Notas de versão do Cisco Secure Desktop, Release 3.3, para obter mais informações.

Este exemplo aborda principalmente a instalação e a configuração do CSD no ASA 5500 Series para clientes Windows. Configurações opcionais para clientes Windows CE, Mac e Linux são adicionadas para conclusão.

O CSD é usado em conjunto com a tecnologia VPN SSL (VPN SSL sem cliente, VPN SSL thin-client ou cliente VPN SSL (SVC)). O CSD agrega valor às sessões seguras da tecnologia VPN SSL.

Pré-requisitos

Requisitos

Certifique-se de atender a estes requisitos antes de tentar esta configuração:

Requisitos para o dispositivo ASA

-

Cisco CSD versão 3.1 ou posterior

-

Software Cisco ASA versão 7.1.1 ou posterior

-

Cisco Adaptive Security Device Manager (ASDM) versão 5.1.1 ou posterior

Observação: o CSD versão 3.2 é compatível somente com o ASA versão 8.x

Observação: consulte Permitindo o Acesso HTTPS para o ASDM para permitir que o ASA seja configurado pelo ASDM.

Requisitos para computadores cliente

-

Os clientes remotos devem ter privilégios administrativos locais; não é obrigatório, mas é altamente sugerido.

-

Os clientes remotos devem ter o Java Runtime Environment (JRE) versão 1.4 ou superior.

-

Navegadores de cliente remoto: Internet Explorer 6.0, Netscape 7.1, Mozilla 1.7, Safari 1.2.2 ou Firefox 1.0

-

Cookies habilitados e pop-ups permitidos em clientes remotos

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Cisco ASDM versão 5.2(1)

-

Cisco ASA versão 7.2(1)

-

Cisco CSD Versão-securedesktop-asa-3.1.1.32-k9.pkg

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos usados neste documento começaram com uma configuração limpa (padrão). Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando. Os endereços IP usados nessa configuração são endereços RFC 1918. Esses endereços IP não são válidos na Internet e devem ser usados apenas em um ambiente de laboratório de teste.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Informações de Apoio

O CSD opera com a tecnologia VPN SSL, portanto, o Client Thin-Client ou o SVC deve ser ativado antes da configuração do CSD.

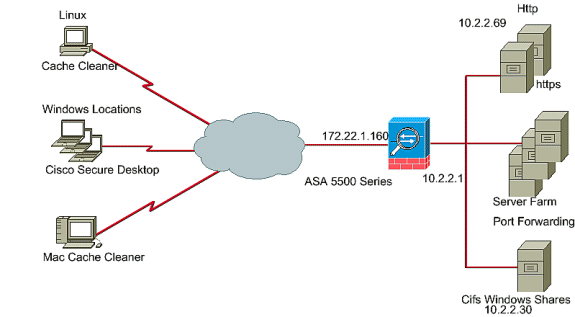

Diagrama de Rede

Diferentes locais do Windows podem ser configurados com os aspectos de segurança completos do CSD. Macintosh, Linux e Windows CE têm acesso apenas ao Limpador de cache e/ou navegação na Web e acesso a arquivos.

Este documento utiliza a seguinte configuração de rede:

Configurar CSD no ASA para clientes Windows

Configure o CSD no ASA para clientes Windows com cinco etapas principais:

Obter, Instalar e Ativar o Software CSD

Conclua estas etapas para obter, instalar e ativar o software CSD no Cisco ASA.

-

Descarregue os arquivos securedesktop-asa*.pkg e readme do software CSD em sua estação de gerenciamento a partir do site de download do software Cisco.

-

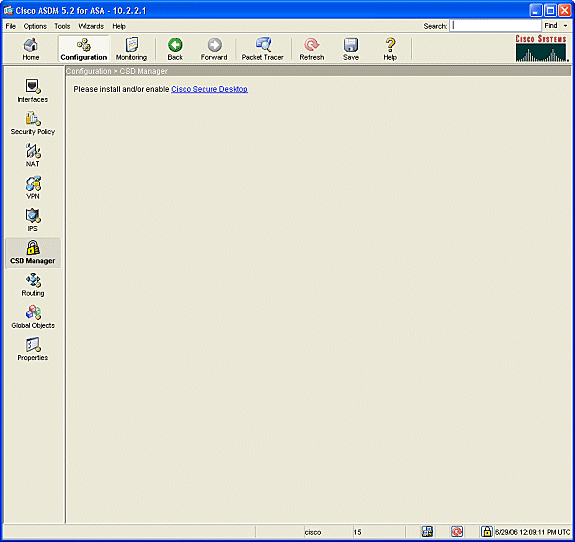

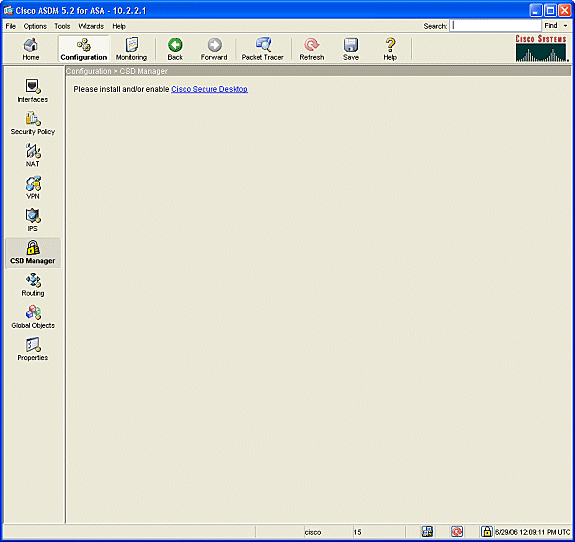

Faça login no ASDM e clique no botão Configuration. No menu esquerdo, clique no botão CSD Manager e no link Cisco Secure Desktop.

-

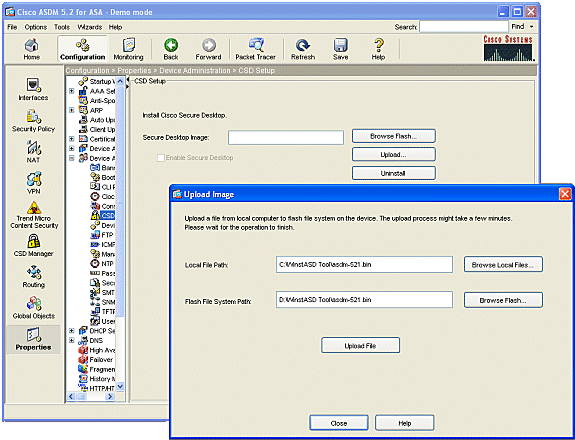

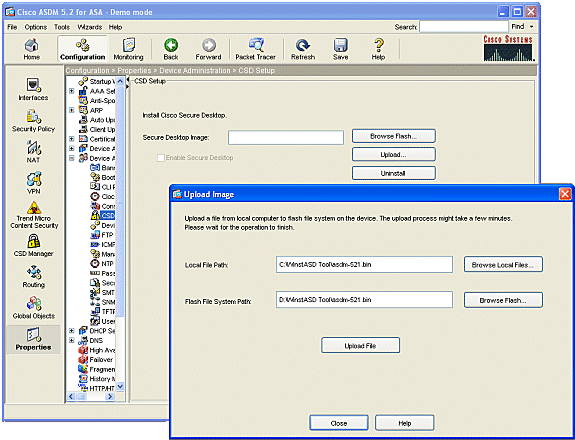

Clique em Carregar para exibir a janela Carregar imagem.

-

Insira o caminho do novo arquivo .pkg na estação de gerenciamento ou clique em Procurar arquivos locais para localizar o arquivo.

-

Digite o local na memória flash onde colocar o arquivo ou clique em Browse Flash.

-

Clique em Upload File.

-

Quando solicitado, clique em OK > Fechar > OK.

-

-

Depois que a imagem do cliente for carregada na memória flash, marque a caixa de seleção Enable SSL VPN Client e clique em Apply.

-

Clique em Save e, em seguida, clique em Yes para aceitar as alterações.

Definir Locais do Windows

Conclua estas etapas para definir os Locais do Windows.

-

Clique no botão Configuration.

-

No menu esquerdo, clique no botão CSD Manager e no link Cisco Secure Desktop.

-

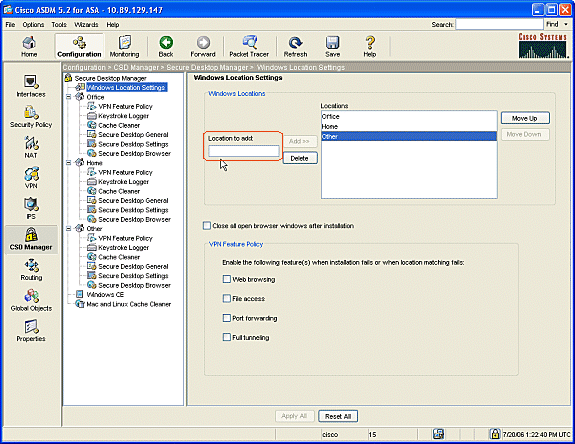

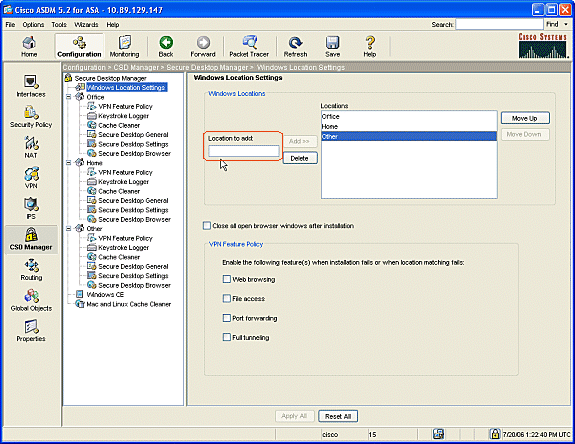

No painel de navegação, clique em Configurações de local do Windows.

-

Digite um nome de local no campo Local a ser adicionado e clique em Adicionar.

Observe os três locais neste exemplo: Office, Home e Outros.

-

O Office representa as estações de trabalho localizadas dentro do limite de segurança da corporação.

-

Início representa os usuários que trabalham em casa.

-

Outro representa qualquer local diferente dos dois locais mencionados.

-

-

Crie seus próprios locais, dependendo do layout de sua arquitetura de rede para vendas, convidados, parceiros e outros.

-

À medida que você cria Locais do Windows, o painel de navegação se expande com módulos configuráveis para cada novo local. Clique em Apply All.

-

Clique em Save e, em seguida, clique em Yes para aceitar as alterações.

Identificação de Local do Windows

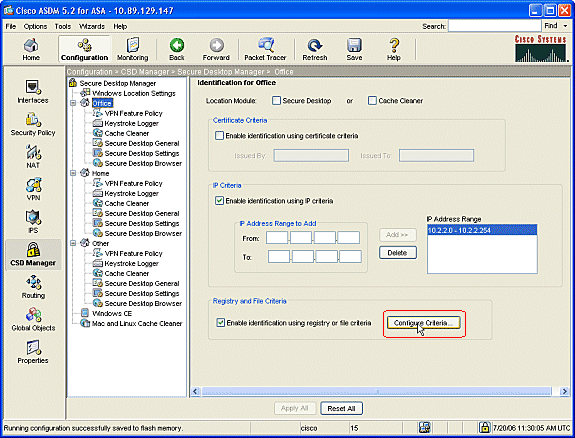

Conclua estas etapas para definir a Identificação de local do Windows.

-

Identifique os locais que foram criados em Definir Locais do Windows.

-

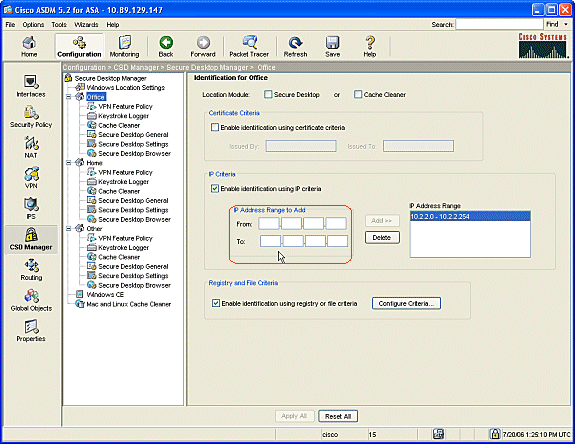

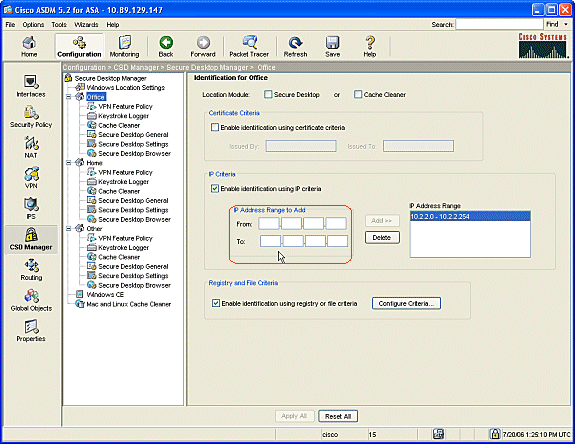

Para identificar o escritório local, clique em Office no painel de navegação.

-

Desmarque Secure Desktop e Cache Cleaner porque esses são computadores internos.

-

Marque a opção Enable identification using IP criteria.

-

Insira os intervalos de endereços IP dos computadores internos.

-

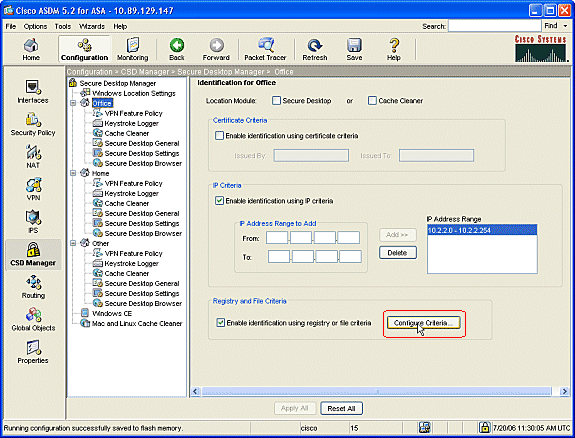

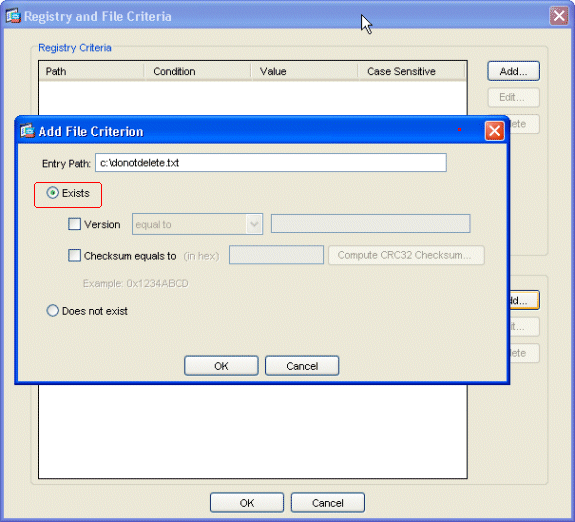

Marque Habilitar identificação usando critérios de registro ou de arquivo. Isso diferencia funcionários internos dos convidados ocasionais na rede.

-

-

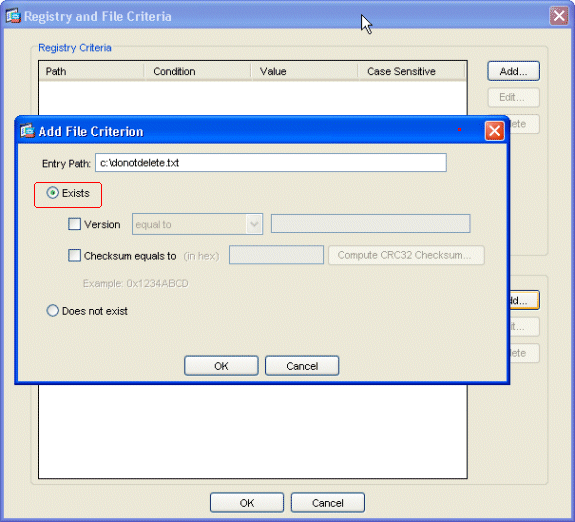

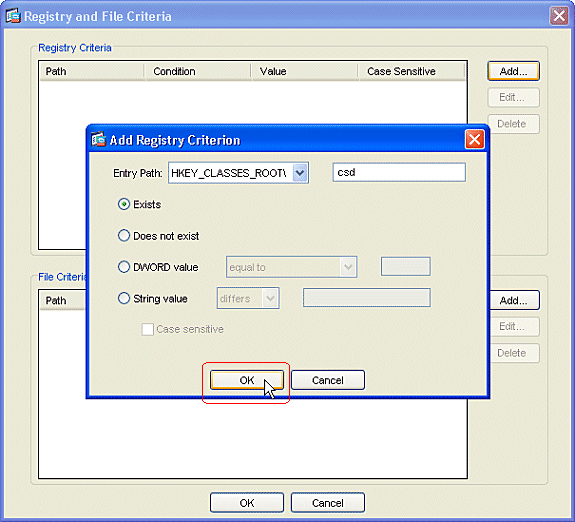

Clique em Configurar critérios. Um exemplo simples de um arquivo "DoNotDelete.txt" está configurado. Esse arquivo deve existir em seus computadores Windows internos e é apenas um espaço reservado. Você também pode configurar uma chave de registro do Windows para identificar computadores internos do escritório. Clique em OK na janela Adicionar critério de arquivo. Clique em OK na janela Critérios do Registro e do Arquivo.

-

Clique em Aplicar tudo na janela Identificação do Office. Clique em Save e, em seguida, clique em Yes para aceitar as alterações.

-

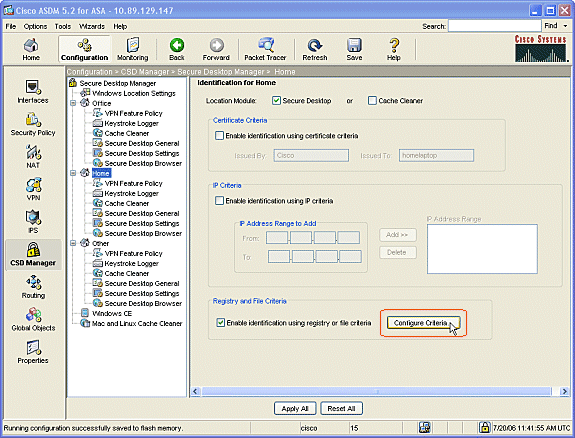

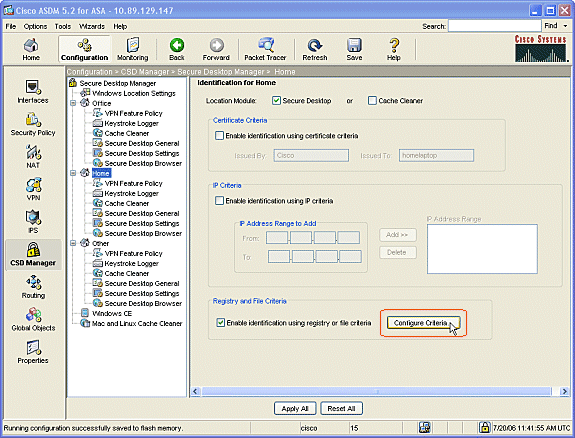

Para identificar o local Início, clique em Início no painel de navegação.

-

Marque Habilitar identificação usando critérios de registro ou de arquivo.

-

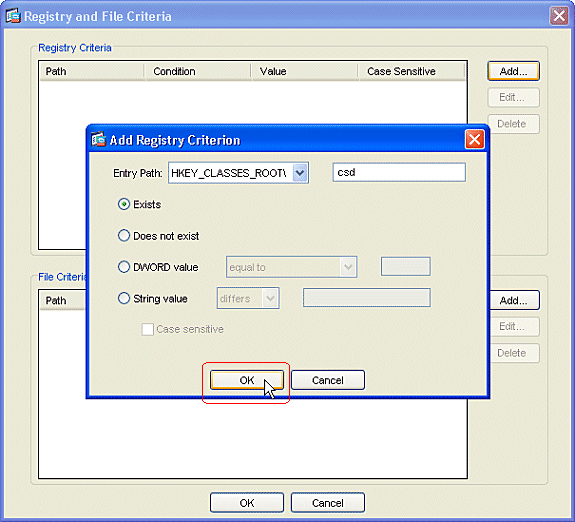

Clique em Configurar critérios.

-

-

Os clientes do computador doméstico devem ter sido configurados com esta chave de registro por um administrador. Clique em OK na janela Adicionar critério de registro. Clique em OK na janela Critérios do Registro e do Arquivo.

-

Em Location Module, marque Secure Desktop. Clique em Apply All na janela Identification for Home. Clique em Save e, em seguida, clique em Yes para aceitar as alterações.

-

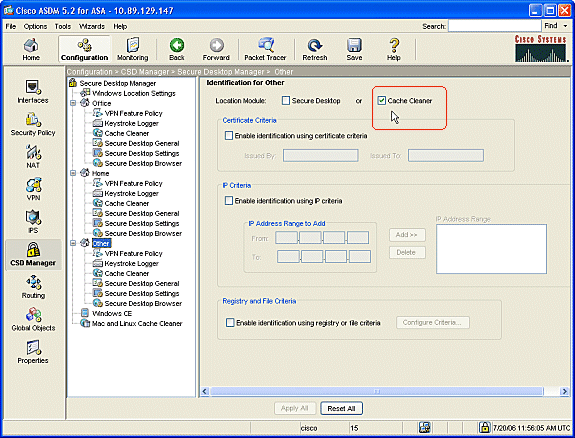

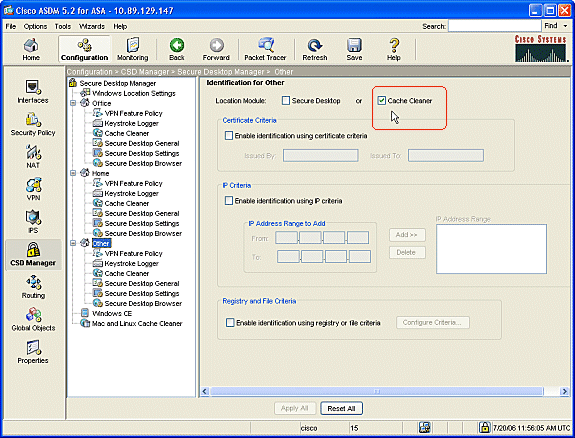

Para identificar o local Outro, clique em Outro no painel de navegação.

-

Marque apenas a caixa Cache Cleaner e desmarque todas as outras caixas.

-

Clique em Aplicar tudo na janela Identificação de outros.

-

Clique em Save e, em seguida, clique em Yes para aceitar as alterações.

-

Configurar Módulo de Localização do Windows

Conclua estas etapas para configurar os módulos em cada um dos três locais que você criou.

-

Para clientes Office, não faça nada, pois o Secure Desktop e o Cache Cleaner não foram escolhidos nas etapas anteriores. O aplicativo ASDM permite configurar o Limpador de Cache mesmo que ele não tenha sido escolhido em uma etapa anterior. Mantenha as configurações padrão para os locais do Office.

Observação: a Política de recursos de VPN não é discutida nesta etapa, mas será discutida em uma etapa subsequente para todos os locais.

-

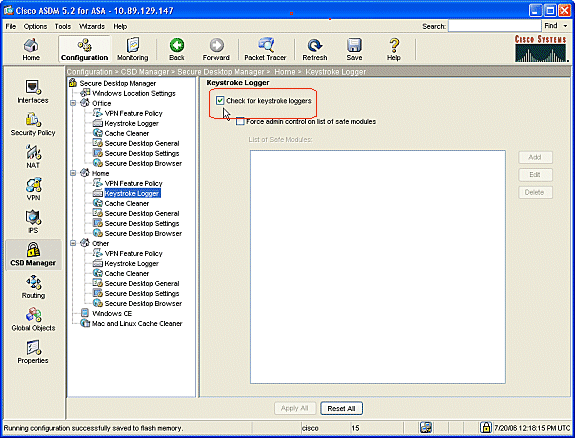

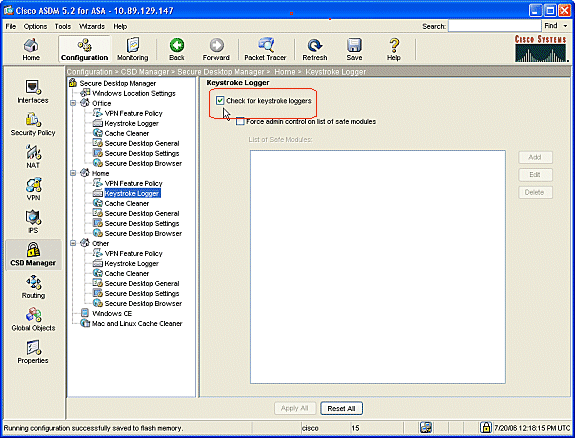

Para clientes domésticos, clique em Início e Logger de pressionamento de tecla no painel de navegação.

-

Na janela Keystroke Logger, marque Check for keystroke loggers.

-

Clique em Apply All na janela Keystroke Logger.

-

Clique em Save e, em seguida, clique em Yes para aceitar as alterações.

-

-

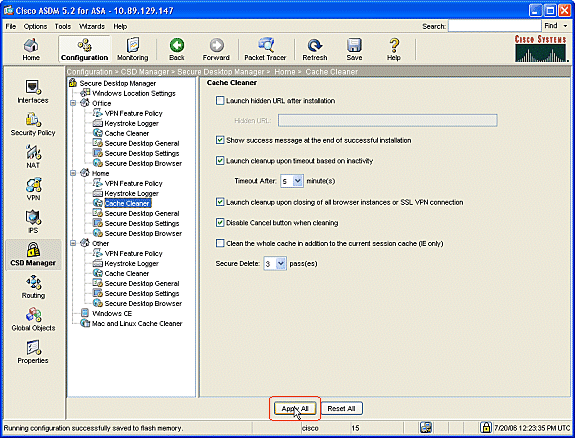

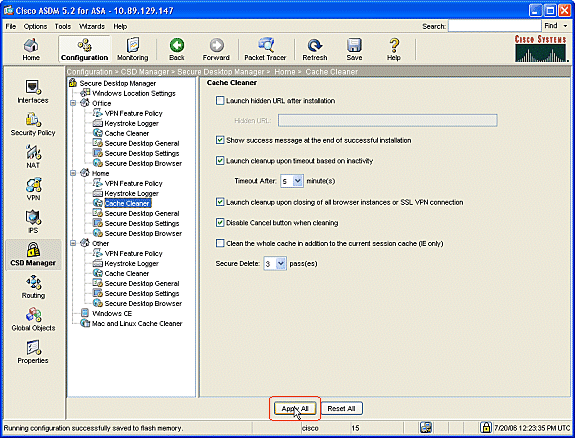

Em Início, escolha Cache Cleaner e os parâmetros adequados ao seu ambiente.

-

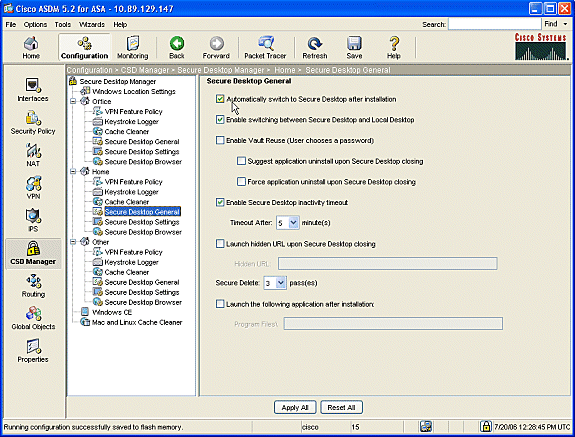

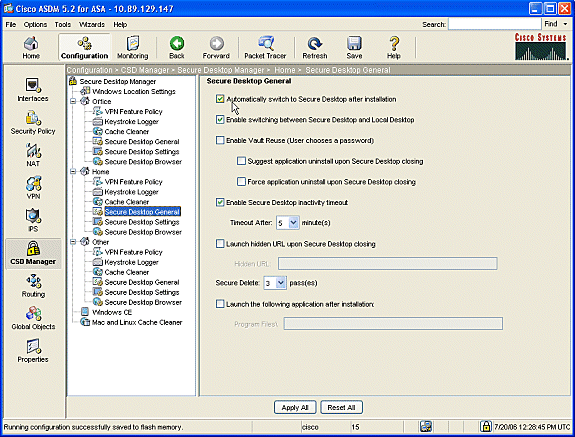

Em Início, escolha Secure Desktop General e os parâmetros mais adequados ao seu ambiente.

-

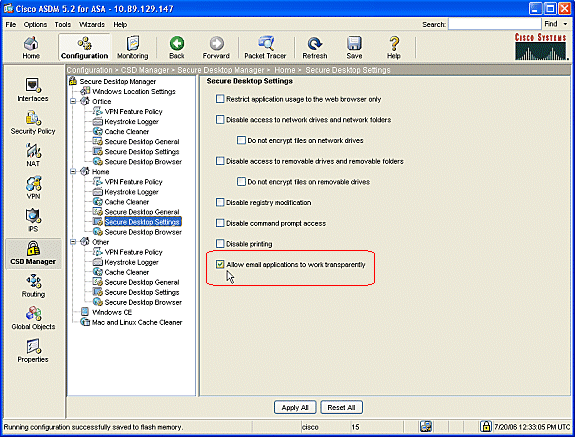

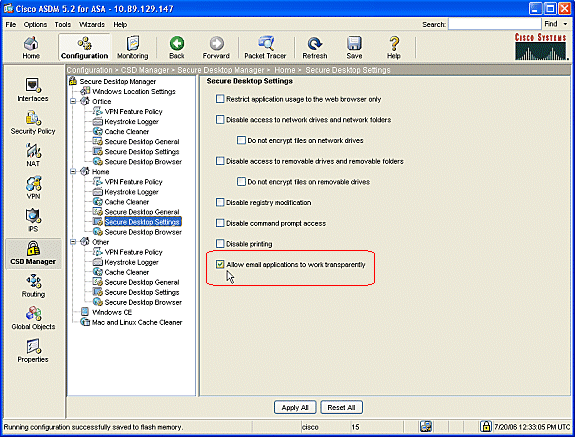

Em Início, escolha Configurações de Área de Trabalho Segura.

-

Marque Allow email applications to work transparently (Permitir que aplicativos de e-mail funcionem de forma transparente) e defina as outras configurações de acordo com seu ambiente.

-

Clique em Apply All.

-

Clique em Save e, em seguida, clique em Yes para aceitar as alterações.

-

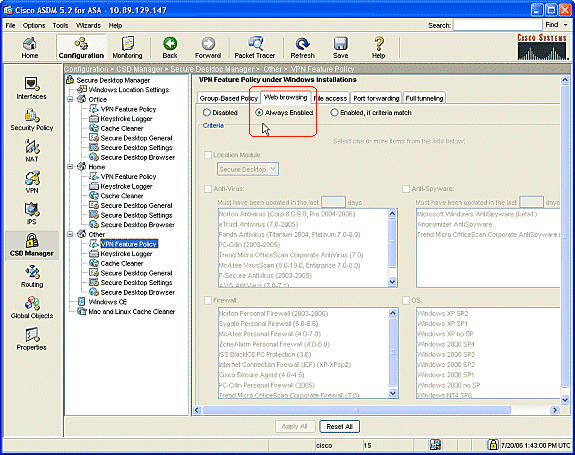

Configurar Recursos de Localização do Windows

Configure a política de recurso de VPN para cada um dos locais criados.

-

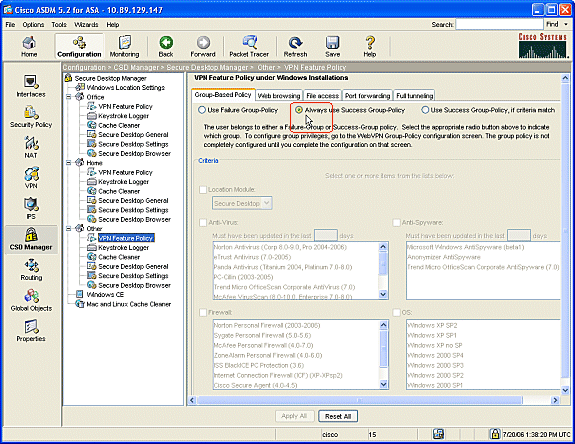

No painel de navegação, clique em Office e em VPN Feature Policy.

-

Clique na guia Group-Based Policy.

-

Clique no botão de opção Always use Success Group-Policy.

-

Clique na guia Navegação na Web e marque o botão de opção Sempre habilitado.

-

Siga o mesmo procedimento para as guias Acesso a arquivos, Encaminhamento de portas e Encapsulamento completo.

-

Clique em Apply All.

-

Clique em Save e, em seguida, clique em Yes para aceitar as alterações.

-

-

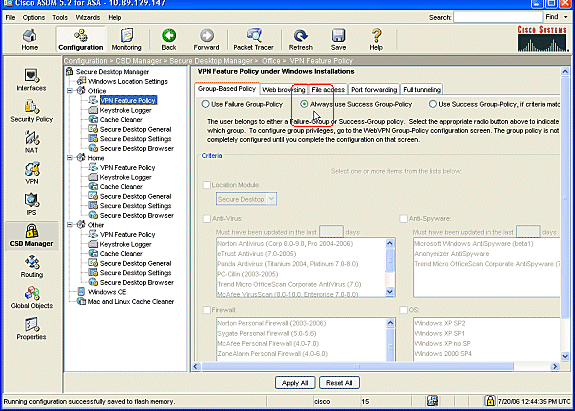

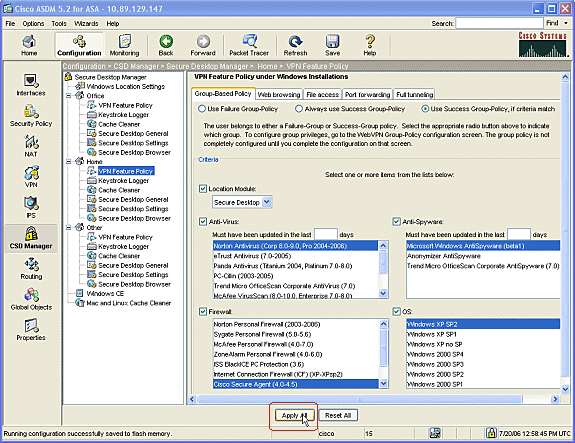

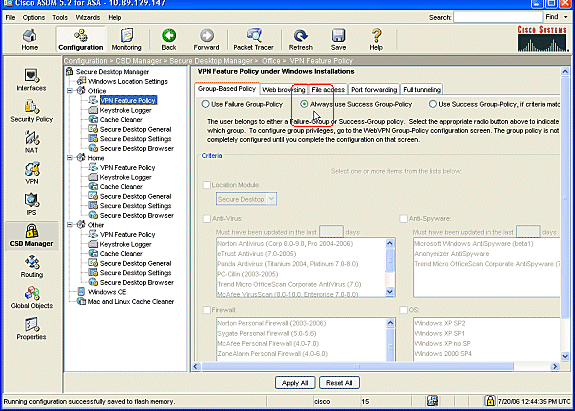

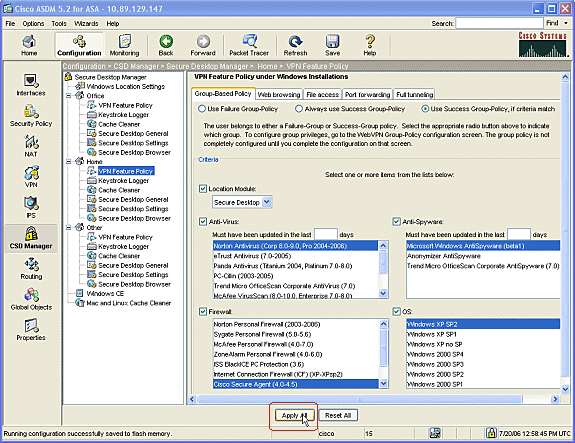

Para usuários domésticos, cada corporação pode exigir políticas específicas antes que o acesso seja permitido. No painel de navegação, clique em Home e em VPN Feature Policy.

-

Clique na guia Group-Based Policy.

-

Clique no botão de opção Use Success Group-Policy se os critérios pré-configurados corresponderem, como uma chave de registro específica, nome de arquivo conhecido ou certificado digital.

-

Marque a caixa de seleçãoLocation Module e escolha Secure Desktop.

-

Escolha as áreas de antivírus, antisspyware, firewall e SO de acordo com a política de segurança de sua empresa. Os usuários domésticos não terão permissão para acessar a rede, a menos que seus computadores atendam aos critérios configurados.

-

-

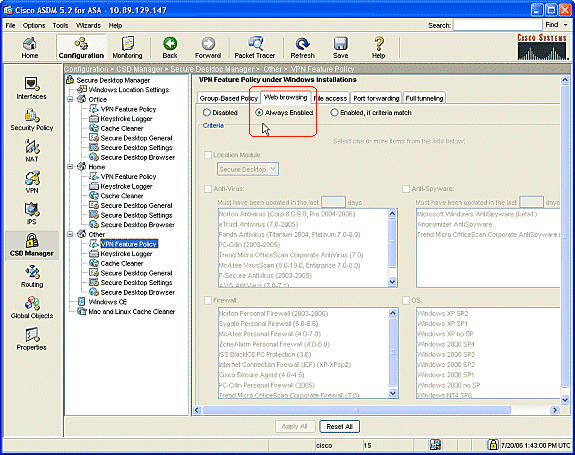

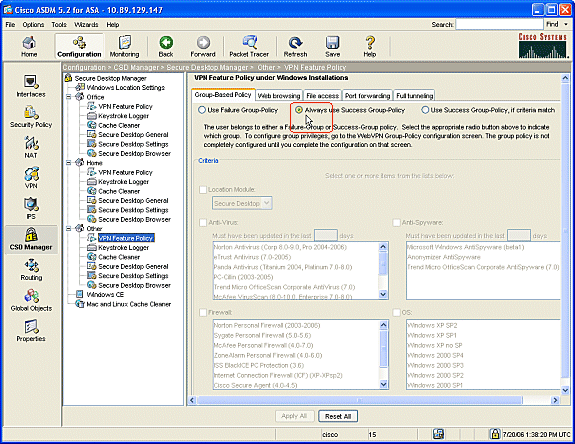

No painel de navegação, clique em Other e em VPN Feature Policy.

-

Clique na guia Group-Based Policy.

-

Clique no botão de opção Always use Success Group-Policy.

-

-

Para clientes neste local da VPN Feature Policy, clique na guia Web Browsing e clique no botão de opção Always Enabled.

-

Clique na guia File Access e no botão de opção Disable.

-

Repita a etapa com as guias Port Forwarding e Full Tunneling.

-

Clique em Apply All.

-

Clique em Save e, em seguida, clique em Yes para aceitar as alterações.

-

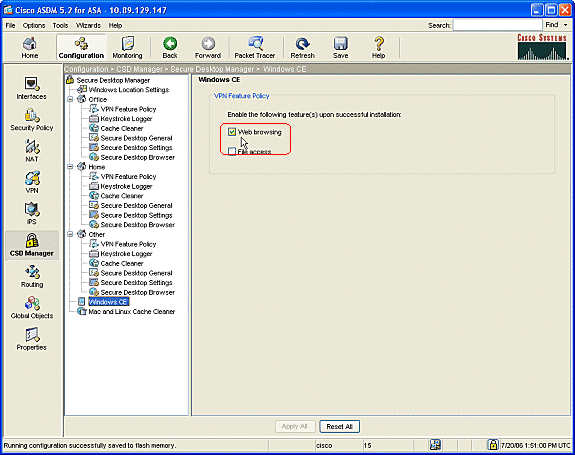

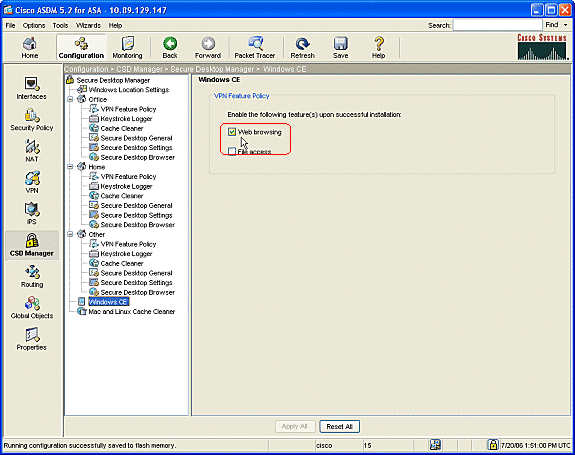

Configurações opcionais para clientes Windows CE, Macintosh e Linux

Essas configurações são opcionais.

-

Se você escolher Windows CE no painel de navegação, marque a caixa de seleção Navegação na Web.

-

Se você escolher Mac and Linux Cache Cleaner no painel de navegação, verifique o seletor de rádio Launch cleanup upon global timeout.

-

Altere o tempo limite para sua especificação.

-

Na área VPN Feature Policy, verifique as discagens de rádio Web browsing , File access e Port forwarding para esses clientes.

-

-

Se você escolher Windows CE ou Mac e Linux Cache Cleaner, clique em Apply All.

-

Clique em Save e, em seguida, clique em Yes para aceitar as alterações.

Configurar

Configuração

Esta configuração reflete as alterações que o ASDM fez para ativar o CSD: A maioria das configurações CSD é mantida em um arquivo separado na memória flash.

| Cisco ASA |

|---|

ciscoasa#show running-config Building configuration... ASA Version 7.2(1) ! hostname ciscoasa domain-name cisco.com enable password 2KFQnbNIdI.2KYOU encrypted names ! interface Ethernet0/0 nameif outside security-level 0 ip address 172.22.1.160 255.255.255.0 ! interface Ethernet0/1 nameif inside security-level 100 ip address 10.2.2.1 255.255.255.0 ! interface Ethernet0/2 shutdown no nameif no security-level no ip address ! interface Management0/0 shutdown no nameif no security-level no ip address management-only ! passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive dns server-group DefaultDNS domain-name cisco.com no pager logging enable logging asdm informational mtu outside 1500 mtu inside 1500 !--- ASDM location on disk0 asdm image disk0:/asdm521.bin no asdm history enable arp timeout 14400 nat-control timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute !--- some group policy attributes group-policy GroupPolicy1 internal group-policy GroupPolicy1 attributes vpn-tunnel-protocol IPSec l2tp-ipsec webvpn webvpn functions url-entry file-access file-entry file-browsing username user1 password mbO2jYs13AXlIAGa encrypted privilege 15 username user1 attributes vpn-group-policy GroupPolicy1 username cisco password 3USUcOPFUiMCO4Jk encrypted privilege 15 username cisco attributes vpn-group-policy DfltGrpPolicy webvpn port-forward none port-forward-name value Application Access http server enable http 10.2.2.0 255.255.255.0 inside no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart !--- tunnel group information tunnel-group DefaultWEBVPNGroup general-attributes default-group-policy GroupPolicy1 tunnel-group DefaultWEBVPNGroup webvpn-attributes hic-fail-group-policy GroupPolicy1 nbns-server 10.2.2.30 timeout 2 retry 2 telnet timeout 5 ssh timeout 5 console timeout 0 ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global !--- webvpn parameters webvpn port 1443 enable outside enable inside !--- csd location csd image disk0:/securedesktop-asa-3.1.1.32-k9.pkg csd enable customization DfltCustomization title text YOUR-COMPANY SSL VPN Services title style background-color: rgb(204,204,255);color: rgb(51,0,255); border-bottom:5px groove #669999;font-size:larger;vertical-align:middle;text-align: left;font-weight:bold url-list ServerList "Windows Shares" cifs://10.2.2.30 1 url-list ServerList "Tacacs Server" http://10.2.2.69:2002 2 tunnel-group-list enable prompt hostname context Cryptochecksum:a840d81f0af21d869db4fa559e83d6d0 : end ! end |

Verificar

Use esta seção para confirmar se suas configurações para VPN SSL Sem Clientes, VPN SSL Thin-Client ou Cliente VPN SSL (SVC) estão operando adequadamente.

Testar o CSD com um PC que tenha sido configurado com vários locais do Windows. Cada teste deve fornecer um acesso diferente de acordo com as políticas configuradas no exemplo acima.

Você pode alterar o número da porta e a interface em que o Cisco ASA escuta conexões WebVPN.

-

A porta padrão é 443. Se você usar a porta padrão, o acesso será https://ASA IP Address.

-

O uso de uma porta diferente altera o acesso a https://ASA IP Address:newportnumber.

Comandos

Vários comandos show estão associados ao WebVPN. Você pode executar estes comandos na interface de linha de comando (CLI) para mostrar estatísticas e outras informações. Para ver o uso dos comandos show em detalhes, consulte Verificação da Configuração do WebVPN.

Observação: a Output Interpreter Tool (somente clientes registrados) (OIT) suporta determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

Troubleshooting

Esta seção fornece informações que podem ser usadas para o troubleshooting da sua configuração.

Se você tiver problemas com o cliente remoto, verifique estes:

-

Os pop-ups, Java e/ou AtiveX estão ativados no navegador da Web? Eles podem precisar ser habilitados dependendo do tipo de conexão VPN SSL em uso.

-

O cliente deve aceitar os certificados digitais apresentados no início da sessão.

Comandos

Vários comandos debug estão associados ao WebVPN. Para obter informações detalhadas sobre esses comandos, consulte Using WebVPN Debug Commands..

Observação: o uso dos comandos debug pode afetar adversamente o dispositivo Cisco. Antes de utilizar comandos debug, consulte Informações Importantes sobre Comandos Debug.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

07-Jul-2006

|

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback