PIX/ASA 8.0: Usar Autenticação LDAP para Atribuir uma Política de Grupo no Logon

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como usar a autenticação LDAP (Lightweight Diretory Access Protocol) para atribuir uma política de grupo no login. Frequentemente, os administradores querem fornecer aos usuários VPN diferentes permissões de acesso ou conteúdo WebVPN. No Adaptive Security Appliance (ASA), isso é obtido regularmente através da atribuição de diferentes políticas de grupo a diferentes usuários. Quando a autenticação LDAP está em uso, esta pode ser obtida automaticamente com um mapa do atributos LDAP.

Para usar o LDAP para atribuir uma política de grupo a um usuário, você precisa configurar um mapa que mapeie um atributo LDAP, como o atributo memberOf do Ative Diretory (AD), para o atributo IETF-Radius-Class compreendido pelo ASA. Uma vez estabelecido o mapeamento de atributo, você deve mapear o valor de atributo configurado no servidor LDAP para o nome de uma política de grupo no ASA.

Observação: o atributo memberOf corresponde ao grupo do qual o usuário faz parte no Ative Diretory. É possível que um usuário seja membro de mais de um grupo no Ative Diretory. Isso faz com que vários atributos memberOf sejam enviados pelo servidor, mas o ASA só pode corresponder um atributo a uma política de grupo.

Pré-requisitos

Requisitos

Este documento requer que uma configuração de autenticação LDAP em funcionamento já esteja configurada no ASA. Consulte Configure LDAP Authentication for WebVPN Users para saber como configurar uma configuração de autenticação LDAP básica no ASA.

Componentes Utilizados

As informações neste documento são baseadas no PIX/ASA 8.0.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Informações de Apoio

Neste exemplo, o atributo AD/LDAP memberOf é mapeado para o atributo ASA CVPN3000-Radius-IETF-Class. O atributo de classe é usado para atribuir políticas de grupo no ASA. Este é o processo geral que o ASA conclui ao autenticar usuários com LDAP:

-

O usuário inicia uma conexão com o ASA.

-

O ASA está configurado para autenticar esse usuário com o servidor Microsoft AD/LDAP.

-

O ASA vincula-se ao servidor LDAP com as credenciais configuradas no ASA (admin neste caso) e pesquisa o nome de usuário fornecido.

-

Se o nome de usuário for encontrado, o ASA tentará vincular-se ao servidor LDAP com as credenciais que o usuário fornece no login.

-

Se a segunda ligação for bem-sucedida, o ASA processará os atributos dos usuários, que incluem memberOf.

-

O atributo memberOf é mapeado para CVPN3000-Radius-IETF-Class pelo mapa de atributos LDAP configurado.

-

O valor que indica a associação no grupo Employees é mapeado para ExamplePolicy1.

-

O valor que indica a associação no grupo Contratados é mapeado para ExamplePolicy2.

-

-

O atributo CVPN3000-Radius-IETF-Class recém-atribuído é examinado e uma determinação de política de grupo é feita.

-

O valor ExamplePolicy1 faz com que a política de grupo ExamplePolicy1 seja atribuída ao usuário.

-

O valor ExamplePolicy2 faz com que a política de grupo ExamplePolicy2 seja atribuída ao usuário.

-

Configurar

Configurar o ASA

Nesta seção, você verá as informações para configurar o ASA para designar uma política de grupo aos usuários com base em seus atributos LDAP.

ASDM

Conclua estas etapas no Adaptive Security Device Manager (ASDM) para configurar o mapa LDAP no ASA.

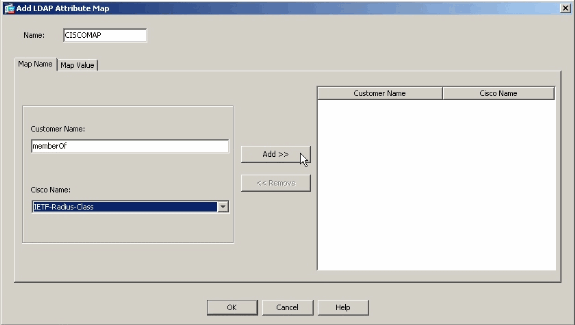

-

Navegue para Configuration > Remote Access VPN > AAA Setup > LDAP Attribute Map.

-

Clique em Add.

-

Nomeie o mapa.

-

Crie um mapeamento entre um atributo LDAP e o atributo IETF-Radius-Class no ASA. Neste exemplo, o Nome do cliente é o atributo memberOf no Ative Diretory. Ele é mapeado para o nome Cisco da classe IETF-Radius. Clique em Add.

Observação: os nomes e valores de atributos diferenciam maiúsculas de minúsculas.

Observação: se você não souber os nomes exatos dos atributos ou a ortografia fornecida pelo servidor LDAP, poderá ser útil examinar as depurações antes de criar o mapa. Consulte a seção Verificar para obter mais informações sobre como identificar atributos LDAP com depurações.

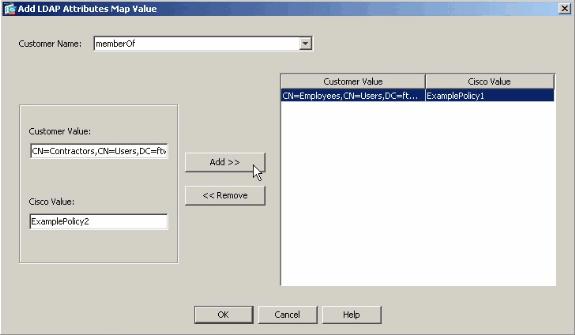

-

Depois de adicionar o mapeamento de atributo, clique na guia Mapear valor e clique em Adicionar para criar um mapeamento de valor. Adicione quantos mapeamentos de valor forem necessários e clique em OK quando terminar.

-

Valor do cliente - o valor do atributo do servidor LDAP

-

Valor da Cisco - o nome da política de grupo no ASA

Neste exemplo, o valor CN=Employees,CN=Users,DC=ftwsecurity,DC=cisco,DC=com memberOf é mapeado para ExamplePolicy1 e o valor CN=Contractors,CN=Users,DC=ftwsecurity,DC=cisco,DC=comOf é mapeado para ExamplePolicy2.

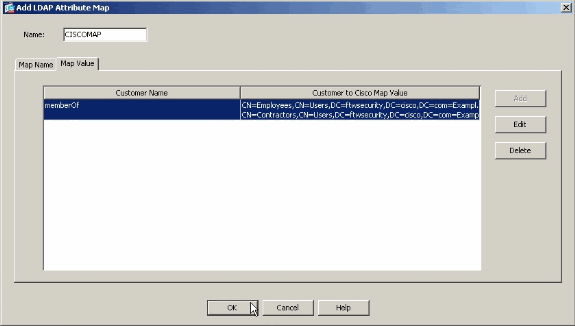

Concluir mapa de atributos LDAP

-

-

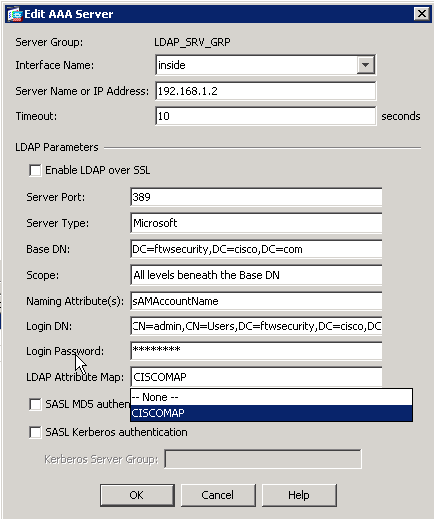

Depois de criar o mapa, ele deve ser atribuído ao servidor Authentication, Authorization, and Accounting (AAA) que está configurado para autenticação LDAP. Escolha AAA Server Groups no painel esquerdo.

-

Selecione o servidor AAA configurado para LDAP e clique em Edit.

-

Na parte inferior da janela exibida, localize a lista suspensa Mapa de atributos LDAP. Escolha a lista que acabou de criar. Clique em OK quando terminar.

CLI

Conclua estas etapas na CLI para configurar o mapa LDAP no ASA.

ciscoasa#configure terminal !--- Create the LDAP Attribute Map. ciscoasa(config)#ldap attribute-map CISCOMAP ciscoasa(config-ldap-attribute-map)#map-name memberOf IETF-Radius-Class ciscoasa(config-ldap-attribute-map)#map-value memberOf CN=Employees,CN=Users, DC=ftwsecurity,DC=cisco,DC=com ExamplePolicy1 ciscoasa(config-ldap-attribute-map)#map-value memberOf CN=Contractors,CN=Users, DC=ftwsecurity,DC=cisco,DC=com ExamplePolicy2 ciscoasa(config-ldap-attribute-map)#exit !--- Assign the map to the LDAP AAA server. ciscoasa(config)#aaa-server LDAP_SRV_GRP (inside) host 192.168.1.2 ciscoasa(config-aaa-server-host)#ldap-attribute-map CISCOMAP

Configurar uma política de grupo NOACCESS

Você pode criar uma política de grupo NOACCESS para negar a conexão VPN quando o usuário não fizer parte de nenhum dos grupos LDAP. Este snippet de configuração é mostrado para sua referência:

group-policy NOACCESS internal group-policy NOACCESS attributes vpn-simultaneous-logins 0 vpn-tunnel-protocol IPSec webvpn

Você precisa aplicar essa política de grupo como uma política de grupo padrão ao grupo de túneis. Para que os usuários que obtêm um mapeamento do mapa de atributos LDAP, por exemplo, aqueles que pertencem a um grupo LDAP desejado, possam obter suas políticas de grupo desejadas e os usuários que não obtêm nenhum mapeamento, por exemplo, aqueles que não pertencem a nenhum dos grupos LDAP desejados, sejam capazes de obter a política de grupo NOACCESS do grupo de túneis, que bloqueia o acesso para eles.

Observação: consulte ASA/PIX: Mapeamento de Clientes VPN para Políticas de Grupo VPN Através do Exemplo de Configuração LDAP para obter mais informações sobre como criar diferentes mapeamentos de atributos LDAP que negam o acesso a alguns usuários.

Configurar o Ative Diretory ou outro servidor LDAP

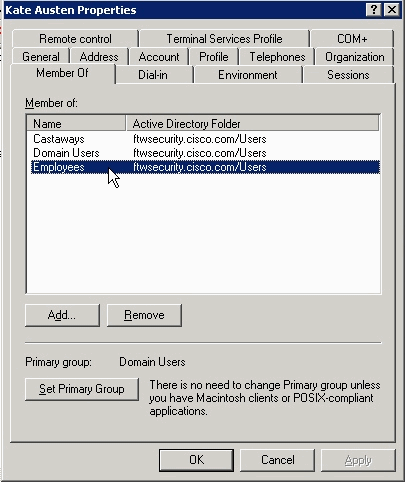

A única configuração necessária no Ative Diretory ou em outro servidor LDAP está relacionada aos atributos do usuário. Neste exemplo, a usuário Kate Austen é membro do grupo Funcionários no AD:

Ben Linus é membro do grupo Contractors:

Verificar

Use esta seção para verificar a sua configuração.

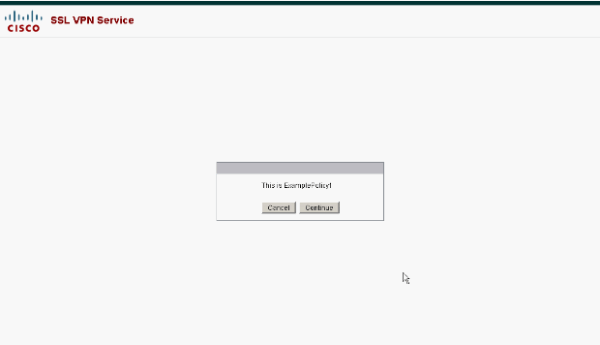

Login

Para verificar o sucesso da sua configuração, efetue login como um usuário que deve ter uma política de grupo atribuída com o mapa de atributos LDAP. Neste exemplo, um banner é configurado para cada política de grupo. A captura de tela mostra que o usuário kate faz login com êxito e tem ExamplePolicy1 aplicado, porque ela é um membro do grupo Funcionários.

Depurar a transação LDAP

Para verificar se o mapeamento LDAP ocorre ou para obter mais informações sobre quais atributos o servidor LDAP envia, emita o comando debug ldap 255 na linha de comando do ASA e, em seguida, tente a autenticação.

Nesta depuração, o usuário kate recebe a política de grupo ExamplePolicy1 porque ela é um membro do grupo Employees. Esta depuração também mostra que o kate é um membro do grupo Castaways, mas esse atributo não está mapeado, então ele é ignorado.

ciscoasa#debug ldap 255

debug ldap enabled at level 255

ciscoasa#

[105] Session Start

[105] New request Session, context 0xd5481808, reqType = 1

[105] Fiber started

[105] Creating LDAP context with uri=ldap://192.168.1.2:389

[105] Connect to LDAP server: ldap://192.168.1.2:389, status = Successful

[105] defaultNamingContext: value = DC=ftwsecurity,DC=cisco,DC=com

[105] supportedLDAPVersion: value = 3

[105] supportedLDAPVersion: value = 2

[105] supportedSASLMechanisms: value = GSSAPI

[105] supportedSASLMechanisms: value = GSS-SPNEGO

[105] supportedSASLMechanisms: value = EXTERNAL

[105] supportedSASLMechanisms: value = DIGEST-MD5

[105] Binding as administrator

[105] Performing Simple authentication for admin to 192.168.1.2

[105] LDAP Search:

Base DN = [dc=ftwsecurity, dc=cisco, dc=com]

Filter = [sAMAccountName=kate]

Scope = [SUBTREE]

[105] User DN = [CN=Kate Austen,CN=Users,DC=ftwsecurity,DC=cisco,DC=com]

[105] Talking to Active Directory server 192.168.1.2

[105] Reading password policy for kate, dn:CN=Kate Austen,CN=Users,

DC=ftwsecurity,DC=cisco,DC=com

[105] Read bad password count 0

[105] Binding as user

[105] Performing Simple authentication for kate to 192.168.1.2

[105] Checking password policy for user kate

[105] Binding as administrator

[105] Performing Simple authentication for admin to 192.168.1.2

[105] Authentication successful for kate to 192.168.1.2

[105] Retrieving user attributes from server 192.168.1.2

[105] Retrieved Attributes:

[105] objectClass: value = top

[105] objectClass: value = person

[105] objectClass: value = organizationalPerson

[105] objectClass: value = user

[105] cn: value = Kate Austen

[105] sn: value = Austen

[105] givenName: value = Kate

[105] distinguishedName: value = CN=Kate Austen,CN=Users,DC=ftwsecurity,

DC=cisco,DC=com

[105] instanceType: value = 4

[105] whenCreated: value = 20070815155224.0Z

[105] whenChanged: value = 20070815195813.0Z

[105] displayName: value = Kate Austen

[105] uSNCreated: value = 16430

[105] memberOf: value = CN=Castaways,CN=Users,DC=ftwsecurity,DC=cisco,DC=com

[105] mapped to IETF-Radius-Class: value = CN=Castaways,CN=Users,

DC=ftwsecurity,DC=cisco,DC=com

[105] memberOf: value = CN=Employees,CN=Users,DC=ftwsecurity,DC=cisco,DC=com

[105] mapped to IETF-Radius-Class: value = ExamplePolicy1

[105] uSNChanged: value = 20500

[105] name: value = Kate Austen

[105] objectGUID: value = ..z...yC.q0.....

[105] userAccountControl: value = 66048

[105] badPwdCount: value = 0

[105] codePage: value = 0

[105] countryCode: value = 0

[105] badPasswordTime: value = 128316837694687500

[105] lastLogoff: value = 0

[105] lastLogon: value = 128316837785000000

[105] pwdLastSet: value = 128316667442656250

[105] primaryGroupID: value = 513

[105] objectSid: value = ............Q..p..*.p?E.Z...

[105] accountExpires: value = 9223372036854775807

[105] logonCount: value = 0

[105] sAMAccountName: value = kate

[105] sAMAccountType: value = 805306368

[105] userPrincipalName: value = kate@ftwsecurity.cisco.com

[105] objectCategory: value = CN=Person,CN=Schema,CN=Configuration,

DC=ftwsecurity,DC=cisco,DC=com

[105] dSCorePropagationData: value = 20070815195237.0Z

[105] dSCorePropagationData: value = 20070815195237.0Z

[105] dSCorePropagationData: value = 20070815195237.0Z

[105] dSCorePropagationData: value = 16010108151056.0Z

[105] Fiber exit Tx=685 bytes Rx=2690 bytes, status=1

[105] Session End

Nesta depuração, o usuário ben recebe a política de grupo ExamplePolicy2 porque ele é um membro do grupo Contractors. Essa depuração também mostra que ben é membro do grupo TheOthers, mas esse atributo não está mapeado, então ele é ignorado.

ciscoasa#debug ldap 255

debug ldap enabled at level 255

ciscoasa#

[106] Session Start

[106] New request Session, context 0xd5481808, reqType = 1

[106] Fiber started

[106] Creating LDAP context with uri=ldap://192.168.1.2:389

[106] Connect to LDAP server: ldap://192.168.1.2:389, status = Successful

[106] defaultNamingContext: value = DC=ftwsecurity,DC=cisco,DC=com

[106] supportedLDAPVersion: value = 3

[106] supportedLDAPVersion: value = 2

[106] supportedSASLMechanisms: value = GSSAPI

[106] supportedSASLMechanisms: value = GSS-SPNEGO

[106] supportedSASLMechanisms: value = EXTERNAL

[106] supportedSASLMechanisms: value = DIGEST-MD5

[106] Binding as administrator

[106] Performing Simple authentication for admin to 192.168.1.2

[106] LDAP Search:

Base DN = [dc=ftwsecurity, dc=cisco, dc=com]

Filter = [sAMAccountName=ben]

Scope = [SUBTREE]

[106] User DN = [CN=Ben Linus,CN=Users,DC=ftwsecurity,DC=cisco,DC=com]

[106] Talking to Active Directory server 192.168.1.2

[106] Reading password policy for ben, dn:CN=Ben Linus,CN=Users,DC=ftwsecurity,

DC=cisco,DC=com

[106] Read bad password count 0

[106] Binding as user

[106] Performing Simple authentication for ben to 192.168.1.2

[106] Checking password policy for user ben

[106] Binding as administrator

[106] Performing Simple authentication for admin to 192.168.1.2

[106] Authentication successful for ben to 192.168.1.2

[106] Retrieving user attributes from server 192.168.1.2

[106] Retrieved Attributes:

[106] objectClass: value = top

[106] objectClass: value = person

[106] objectClass: value = organizationalPerson

[106] objectClass: value = user

[106] cn: value = Ben Linus

[106] sn: value = Linus

[106] givenName: value = Ben

[106] distinguishedName: value = CN=Ben Linus,CN=Users,DC=ftwsecurity,

DC=cisco,DC=com

[106] instanceType: value = 4

[106] whenCreated: value = 20070815160840.0Z

[106] whenChanged: value = 20070815195243.0Z

[106] displayName: value = Ben Linus

[106] uSNCreated: value = 16463

[106] memberOf: value = CN=TheOthers,CN=Users,DC=ftwsecurity,DC=cisco,DC=com

[106] mapped to IETF-Radius-Class: value = CN=TheOthers,CN=Users,

DC=ftwsecurity,DC=cisco,DC=com

[106] memberOf: value = CN=Contractors,CN=Users,DC=ftwsecurity,DC=cisco,DC=com

[106] mapped to IETF-Radius-Class: value = ExamplePolicy2

[106] uSNChanged: value = 20499

[106] name: value = Ben Linus

[106] objectGUID: value = ..j...5@.z.|...n

[106] userAccountControl: value = 66048

[106] badPwdCount: value = 0

[106] codePage: value = 0

[106] countryCode: value = 0

[106] badPasswordTime: value = 0

[106] lastLogoff: value = 0

[106] lastLogon: value = 0

[106] pwdLastSet: value = 128316677201718750

[106] primaryGroupID: value = 513

[106] objectSid: value = ............Q..p..*.p?E.^...

[106] accountExpires: value = 9223372036854775807

[106] logonCount: value = 0

[106] sAMAccountName: value = ben

[106] sAMAccountType: value = 805306368

[106] userPrincipalName: value = ben@ftwsecurity.cisco.com

[106] objectCategory: value = CN=Person,CN=Schema,CN=Configuration,

DC=ftwsecurity,DC=cisco,DC=com

[106] dSCorePropagationData: value = 20070815195243.0Z

[106] dSCorePropagationData: value = 20070815195243.0Z

[106] dSCorePropagationData: value = 20070815195243.0Z

[106] dSCorePropagationData: value = 16010108151056.0Z

[106] Fiber exit Tx=680 bytes Rx=2642 bytes, status=1

[106] Session End

Troubleshooting

Use esta seção para fazer o troubleshooting da sua configuração.

Os Nomes e Valores de Atributos Diferenciam Maiúsculas de Minúsculas

Os nomes e valores de atributos diferenciam maiúsculas de minúsculas. Se o mapeamento não ocorrer corretamente, certifique-se de usar a ortografia e o uso de maiúsculas e minúsculas corretos no mapa de atributos LDAP para os nomes e valores dos atributos Cisco e LDAP.

O ASA não pode autenticar usuários do servidor LDAP

O ASA não pode autenticar usuários do servidor LDAP. Aqui estão as depurações:

saída ldap 255:[1555805] Session Start[1555805] Nova solicitação Session, context 0xcd66c028, reqType = 1[1555805] Fiber started[1555805] Creating LDAP context with uri=ldaps://172.30.74.70:636[1555805] Connect to LDAP server: ldaps://172.30.74.70:636, status = Successful[1555805] supportedLDAPVersion: value = 3[1555805] supportedLDAPVersion: value = 2[1555805] Binding as administrator[1555805] Performing Simple authentication for sysservices to 172.30.74 70[1555805] Autenticação simples para sysservices código retornado (49) Credenciais inválidas[1555805] Falha ao vincular como código retornado pelo administrador (-1) Não é possível contatar servidor LDAP[1555805] Saída de fibra Tx=222 bytes Rx=605 bytes, status=-2[1555805] Término da sessão

Quanto às depurações, o formato do DN de login LDAP está incorreto ou a senha está incorreta, então verifique ambos para resolver o problema.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

29-Aug-2007

|

Versão inicial |

Colaborado por engenheiros da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback